Прочитано: 9 383

Итак задача:

- Поднять FTP сервер на Server 2008 R2 SP1 (Enterprise)

- Авторизация на FTP ресурсе посредством IIS учетных записей, а не Windows.

- Посредством FSRM настроить наблюдение и квоту

- Настроить проброс порта для доступа из вне на эту систему.

Ниже я приведу все шаги посредством которых поставленная задача была выполнена и если ее нужно будет повторить, то это уже не составит ни какого труда.

Нужно установить роль File Services (компонент File Server Resource Manager) и Web Server (IIS) (компоненты FTP Server):

Start – Control Panel – Administrative Tools – Server Manager – Add Roles

или же через консоль командной строки:

C:\Users\Administrator>dism /online /enable-feature /featurename:CoreFileServer

C:\Users\Administrator>dism /online /enable-feature /featurename:FSRM-Management

C:\Users\Administrator>start /wait dism /online /enable-feature /featurename:IIS

-WebServerRole

C:\Users\Administrator>start /wait dism /online /enable-feature /featurename:IIS

-FTPServer /featurename:IIS-FTPSvc /featurename:IIS-FTPExtensibility

Важно замечание: установленный IIS имеет версию (Version 7.5.7600.16385)

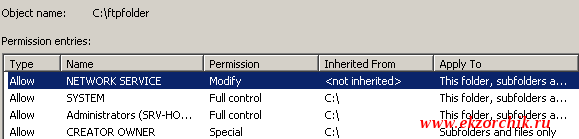

Затем на логическом диске, пусть это будет тот на котором стоит система создаем каталог, отключаем наследование прав и оставляем доступ к нему только для Администраторов текущей системы: c:\ftpfolder

После запускаем оснастку управления IIS Web сервером:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager и создаем новый FTP Site:

Start Page – SRV-HOST1 (SRV-HOST1\Administrator) – Sites и через правый клик вызываем мастер Add FTP Site…

FTP site name: srv-host1

Physical path: указываем путь до c:\ftpfolder

и нажимаем кнопку Next, теперь нужно указать на каком сетевом интерфейсе ожидать подключения, порт взаимодействия, запускать ли FTP сайт автоматические и поддерживает ли наш ftp сайт SSL сертификат:

- IP Address: 192.168.1.162 (Я выбираю текущий IP адрес)

- Port: 21 (дефолтный)

- Start FTP site automatically: отмечаю галочкой

- SSL: No SSL

и нажимаю кнопку Next, далее момент когда нужно определить каким образом будет происходить авторизация на FTP сервисе:

Authentication: Basic

Authorization – Allow access to – Specified users (выбираю что только указанным учетным записям будет разрешен вход)

Ниже указываю их: ftpuser1,ftpuser2

Permissions: Write

и нажимаю кнопку Finish.

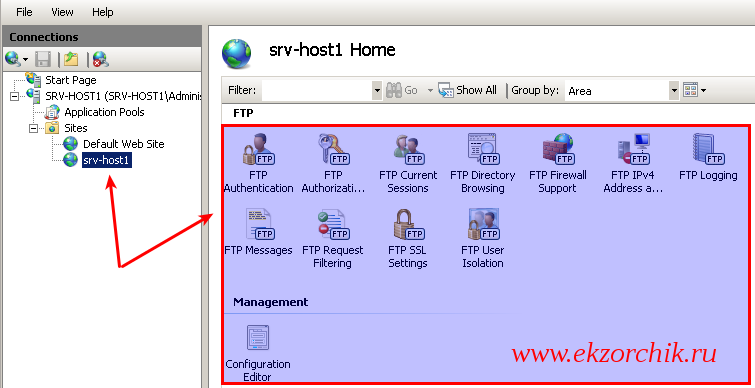

Вот и появился мой добавленный в IIS ресурс для обслуживания через FTP сервис:

Слева в оснастке Internet Information Services (IIS) Manager представлены имеющиеся сайты, выделив который справа отобразятся апплеты настройки и управления возможностями.

Хоть я и посредством мастера создал пользователя и тип доступ, его можно посредством апплетов и видоизменить.

Важным было бы это определить как производить логирование взаимодействия с FTP сервисом: FTP Logging – Select W3C Fields… – отмечаем все пункты которые представляют из себя колонки заполняемой информации в формируемом лог файле при взаимодействии с FTP сервисом, уже потом поработав какое-то время можно будет исключить не представляющую из себя логируемую информацию и нажимаем кнопку OK окна Information To Log. Каталог по умолчанию для логов:

- Directory:

c:\inetpub\logs\LogFiles - Select a method that FTP uses to create a new log file: Schedule: Daily

- Use local time for file naming and rollover: Отмечаю галочкой

Чтобы внесенные изменения сохранились в правом углу нужно будет нажать кнопку Apply, когда изменения сохранены в правом углу появится надпись: The changes have been successfully saved.

Теперь нужно создать и назначить пароли для пользователей FTP–ресурса, для этого в оснастке IIS должны быть специальные апплеты, что я имею в виде, если перейти:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1 (SRV-HOST1\Administrator) – и в правой части в подменю Management должна быть оснастка: IIS Manager Users если ее нет, как у меня к примеру:

То чтобы она появилась действия следующие:

Start – Control panel – Administrative Tools – Server Manager – Server Manager – Roles – Web Server (IIS) – Add Role Services

и отмечаем галочками:

- IIS Managemenet Console

- IIS Management Scripts and Tools

- Managemenet Service

- IIS 6 Managemenet Compatibility

- IIS 6 Metabase Compatibility

- IIS 6 Scripting Tools

- IIS 6 Management Console

и нажимаю кнопку Next – Install – Close

После нужно закрыть консоль управления IIS и заново открыть и необходимый апплет появится. Заходим в апплет → IIS Manager Users и создаю необходимых пользователей: Add User

- User name: ftpuser1

- Password: Aa1234567

- Confirm password: Aa1234567

и нажимаю OK, по аналогии создаю другого пользователя ftpuser2

Далее нужно определить что доступ к FTP ресурсу будет осуществлен с использованием созданных учетных записей IIS, а не учетных записей системы:

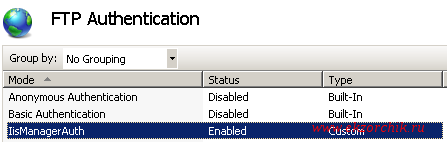

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1(SRV-HOST1\Administrator) – Sites – srv-host1 – FTP Authentication – через правый клик мышью вызываю мастер: Custom Providers… и регистрирую провайдера IisManagerAuth.

У Вас должно быть точно также как у меня на представленном скриншоте ниже:

- Anonymous Authentication: Disabled

- Basic Authentication: Disables

- IisManagerAuth: Enable

После меняем тип аутентификации на всем сервисе, по умолчанию стоит Windows credentials only, а я изменяю на:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1 (SRV-HOST1\Administrator) – Management Service: Windows credentials or IIS Manager credentials и не забываем нажать Apply.

C:\Users\Administrator>CACLS "%SystemDrive%\Windows\System32\inetsrv\config" /G "Network Service":R /E

C:\Users\Administrator>CACLS "%SystemDrive%\Windows\System32\inetsrv\config\administration.config" /G "Network Service":R /E

C:\Users\Administrator>CACLS "%SystemDrive%\Windows\System32\inetsrv\config\redirection.config" /G "Network Service":R /E

C:\Users\Administrator>cacls "c:\ftpfolder" /G "Network Service":C /T /E

C:\Users\Administrator>iisreset /stop

Attempting stop…

Internet services successfully stopped

C:\Users\Administrator>iisreset /start

Attempting start…

Internet services successfully started

C:\Users\Administrator>iisreset /status

Status for IIS Admin Service ( IISADMIN ) : Running

Status for Windows Process Activation Service ( WAS ) : Running

Status for World Wide Web Publishing Service ( W3SVC ) : Running

или же находясь в то же окне где изменяли поведение авторизации справа нажать Start.

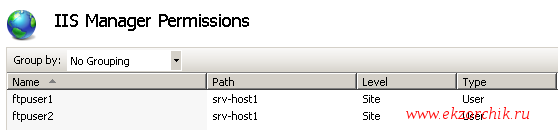

Затем добавляю к своему FTP–ресурсу в разрешения IIS учетные записи на основе которых и будет происходить авторизация, а не Windows создаваемые учетные записи:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1(SRV-HOST1\Administrator) – Sites – srv-host1 – IIS Manager Permissions – Allow User… –

теперь параметр IIS Manager доступен для выбора (ранее он был затемнен, т.е. деактивирован) и через Select… указываю созданный ранее двух пользователей: ftpuser1, ftpuser2 и нажимаю OK.

После нужно дать данным пользователям полный доступ к FTP ресурсу, а не права только чтения, но и запись иначе да они смогут создавать каталоги,файлы,переименовывать, но получить список файлов не смогут:

Start – Control Panels – Administrative Tools – Internet Information Services (IIS) Manager – Start Page – SRV-HOST1(SRV-HOST1\Administrator) – Sites – srv-host1 –

FTP Authorization Rules –

- Specified users: ftpuser1,ftpuser2

- Permissions: Read и Write отмечаем галочками как на представленном ниже скриншоте.

Теперь когда все настройки по организации FTP сервиса настроены нужно по заметке если нужно настроить квоту на FTP-каталог и определить какие файлы разрешено на нем размещаться, останавливаться как это сделать не буду лишь укажу ссылки на FSRM с помощью которого все это делается.

Ладно это все вспомогательная часть которую можно и опустить, но я этого не рекомендую.

Теперь нужно на встроенный брандмауэер системы добавить правила на доступ:

C:\Users\Administrator>netsh advfirewall firewall add rule name=FTP action=allow protocol=tcp localport=21 dir=in profile=any

C:\Users\Administrator>netsh advfirewall set global statefulftp enable

После проверяю, что могу с другой системы в локальной сети подключиться, к примеру это будет моя рабочая система Ubuntu 12.04.5 Desktop amd64 (Gnome Classic):

ekzorchik@navy:~$ nmap -v 192.168.1.162 -p 21 | grep ftp

21/tcp open ftp

Теперь пробую подключиться с организованному FTP ресурсу:

ekzorchik@navy:~$ ftp 192.168.1.162

Connected to 192.168.1.162.

220 Microsoft FTP Service

Name (192.168.1.162:ekzorchik): ftpuser1

331 Password required for ftpuser1.

Password:Aa1234567

230 User logged in.

Remote system type is Windows_NT.

ftp> pwd

257 “/” is current directory.

ftp> mkdir 1

257 “1” directory created.

ftp> rename 1 2

350 Requested file action pending further information.

250 RNTO command successful.

ftp> quit

421 Service not available, remote server has closed connection

Справку по командам FTP ресурсам смотреть: ftp> help

Итого я получил решение своей задумки по организации FTP ресурса на Windows Server 2008 R2 без создания аутентификационных данных в Windows, только IIS аутентификация. Теперь же я смогу выполнить поставленную задачу от руководитель отдела запасных частей:

Есть необходимость в FTP.

Суть вопроса в следующем:

Поставщик шин готов предоставить нам выгрузку остатков шин (обновления будут происходить каждые 5 минут). Возможные варианты, которые реализованы с их стороны – выгрузка на FTP.

С нашей стороны необходимо предоставить / Хост[:Порт / Логин: / Пароль:

В дальнейшем данные файлы будут использоваться для загрузки на наш интернет-магазин, так же в автоматическом режиме.

Прошу предоставить ответ сегодня о возможности использования данного алгоритма.

Но это я сделал если FTP ресурс будет в пределах локальной сети, а тут как я погляжу из задания требуется доступ снаружи для поставщика, что ж и это можно.

У меня вся сетевая инфраструктура организована посредством оборудования Mikrotik (вот к примеру действия на моем: v6.37 on RB2011UiAS-2HnD), а значит я могу просто сделать проброс порта из вне:

winbox – IP&DNS – user&pass – IP – Firewall – NAT – Add –

вкладка: General

- Chain: dstnat

- Dst. Address: <уникальный_идентификатор>.sn.mynetname.net&IP-Addresss (Если статический)

- Protocol: 6 (tcp)

- Dst. Port: 33644 (выбирается произвольно главное чтобы был не занят)

вкладка: Action

- Action: dst-nat

- To Addresses: 192.168.1.162

- To Ports: 21

После не забываем сохранить изменения: Apply – Ok. Вот и все, проверяю со своего хостинга:

ekzorchik@ekzorchik:~$ ftp <уникальный_идентификатор>.sn.mynetname.net 33644

Connected to <уникальный_идентификатор>.sn.mynetname.net.

220 Microsoft FTP Service

Name (<уникальный_идентификатор>.sn.mynetname.net:ekzorchik): ftpuser1

331 Password required for ftpuser1.

Password:Aa1234567

230 User logged in.

Remote system type is Windows_NT.

ftp> quit

221 Goodbye.

Ну конечно же работает как могло быть иначе, ведь после того как сделал и перепроверил все работает как и было задумано. Вот теперь я могу отписать руководителю поставленной задачи – что задача выполнена и прислать ему необходимые данные для поставщика и организации задачи. На этом я прощаюсь и до новых встреч на моем блоге практических задач с которыми мне как системному администратору приходится сталкиваться, с уважением автор блога – Олло Александр.

FTP-Сервер обеспечивает возможность передачи файлов между клиентом и сервером с помощью протокола FTP. Здесь будет рассказано как запустить FTP-сервер в Windows Server 2008 R2.

0. Оглавление

- Добавление службы FTP-сервер

- Добавление FTP-сайта

- Детальная настройка уровня доступа для FTP-сайта

1. Добавление службы FTP-сервер

FTP-Сервер является службой роли «Веб-сервер (IIS)» , поэтому для начала нужно установить данную роль. Для этого заходим в диспетчер сервера («Пуск» — «Администрирование» — «Диспетчер сервера»). Раскрываем вкладку «Роли» и нажимаем «Добавить роли» . Если веб-сервер уже был установлен раннее, то необходимо кликнуть правой кнопкой мыши на названии роли в диспетчере сервера и выбрать «Добавить службы ролей» .

В запустившемся мастере нажимаем «Далее» , выбираем роль «Веб-сервер (IIS)» и 2 раза жмем «Далее» .

Теперь надо выбрать службы для данной роли. По умолчанию уже отмечены службы, необходимые для работы web-сервера. Листаем вниз и отмечаем службу «FTP-Сервер» . Затем жмем «Далее» , «Установить» и дожидаемся сообщения об успешной установке роли.

2. Добавление FTP-сайта

Теперь в диспетчере сервера, раскрыв вкладку «Роли» мы видим добавленную только что роль «Веб-сервер (IIS)» . Кликаем по ней 2 раза и заходим в «Диспетчер служб IIS» (доступен также через «Пуск» — «Администрирование» — «Диспетчер служб IIS» ).

В диспетчере служб IIS мы видим, что у нас уже добавлен сайт по умолчанию «Default Web Site» (Чтобы его просмотреть можно набрать в строке браузера http://localhost/ ) , нам же надо добавить новый ftp-сайт. Для этого кликаем правой кнопкой мыши в окне «Подключения» и выбираем «Добавить FTP-сайт» .

Запустится мастер добавления FTP-сайта. Придумываем имя FTP-сайта (только для нас), указываем расположения каталогов для сайта и жмем «Далее» .

На следующей странице, в меню «Привязки» оставляем «Все свободные» и можно поменять порт по умолчанию, если вам это надо. Далее, если у вас есть доменное имя, и вы хотите чтобы по нему был доступен FTP-сайт, записываем его в поле «Виртуальный узел» (О доменном имени и привязке его к IP адресу можно прочитать здесь). У меня это ftp.tavalik.ru, в противном случае НЕ включаем опцию «Разрешить имена виртуальных узлов» . Оставляем галочку «Запускать FTP-сайт автоматически» (чтобы сайт запускался автоматически при запуске компьютера), выбираем пункт «Без SSL» (в этой статье я не буду рассматривать данный протокол) и жмем «Далее» .

Теперь настраиваем уровень доступа к FTP-сайту. Устанавливаем проверку подлинности «Анонимный» , только если хотим оставить анонимный доступ к сайту и выбираем «Обычная» для обычной проверки доступа. Далее необходимо выбрать для каких пользователей будет доступен наш FTP-сайт. Можно выбрать группы пользователей или перечислить имена пользователей через запятую. Я же выбираю «Все пользователи» , устанавливаем флаги «Чтение» и «Запись» и жмем «Готово» .

Все, на этом наш FTP-сайт готов. Для проверки можно набрать в браузере ftp://<%вашдомен%>, если Вы делали привязку к доменному имени, или ftp://localhost в противном случае.

Если вы настраивали все так же, как описано у меня, то FTP-сайт доступен для всех пользователей, имеющихся в системе (о том как добавить пользователя я писал здесь). Кроме того, все параметры вводимые при добавлении FTP-сайта можно изменить в любое время в меню управления сайтом, а также в меню «Действия» , выделив его в диспетчере служб IIS.

3. Детальная настройка уровня доступа для FTP-сайта

Наш FTP-сайт настроен и работает, теперь надо настроить уровень доступа пользователей на FTP. Сделать это можно, например, выбрав пункт «Правила авторизации FTP» в меню управления сайтом. На скриншоте ниже, настройки установлены таким образом, что группе «Администраторы» позволены запись и чтение на сайте, а группе «Пользователи» только чтение:

Более детально, уровень доступа можно настроить управляя параметрами безопасности для каталогов и файлов в директории, где находится FTP-сервер. В моем случае это C:\my_ftp\ . Заходим в свойства папки, выбираем вкладу «Безопасность» затем нажимаем «Изменить» и выбираем уровень доступа для пользователей и групп пользователей. Аналогично настраивается безопасность для вложенных папок и отдельных файлов.

В Windows Server 2008 R2 появилась поддержка протокола FTP, думаю самая мощная на сегодняшний момент. И хоть FTP достаточно древний стандарт – он продолжает жить и развиваться. Обзор вы можете найти в моем блоге. Цель данной статьи – по шагам показать настройку и установку FTP-сайта.

В отличие от предыдущей статьи, где давался обзор возможностей FTP-сервиса, здесь общее направление будет именно создание работоспособного FTP-сайта. Предположим что роль «Веб-сервер» уже на сервере установлена.

Заходим в оснастку «Диспетчер служб IIS» в панели «Подключения» на элементе сервера по правой клавише мыши выбираем «Добавить FTP-сайт» (рисунок 1). Запускается мастер установки FTP-сайта.

Рисунок 1 Добавление FTP-сайта.

На странице «Сведения о сайте» вводим имя сайта и физический путь корневого каталога вновь создаваемого сайта (рисунок 2). Нажимаем кнопку «Далее».

Рисунок 2 Сведения о сайте FTP.

На следующем шаге мастера установки нужно выбрать привязку к IP-адресу сервера, по умолчанию осуществляется привязка ко всем свободным адресам, порт – значение по умолчанию 21. Если FTP-сайты уже установлены на сервере, с помощью определения виртуального узла сделать сайт уникальным. Для этого нужно установить опцию «Разрешить имена виртуальных узлов» м заполнить поле «Виртуальный узел». В данном случае FTP-сайт первый поэтому данным механизмом пользоваться нет необходимости. Следующая опция «Запускать FTP-сайт автоматически», определяет поведение сайта при перезагрузке сервера. По умолчанию опция установлена. В блоке «SSL» можно определить следующий выбор:

1. Без SSL – протокол защиты данных не используется.

2. Разрешить – использовать SSL в случае, если FTP-клиент настроен на данный режим работы. Если клиент не настроен/не умеет использовать SSL – разрешить соединение.

3. Требовать – использовать SSL в любом случае. Если клиент не настроен/не умеет использовать SSL – отклонить соединение.

Выбираем Ip-адрес — «Все свободные», порт -21, «Запускать FTP-сайт автоматически» — включено, SSL – без SSL(рисунок 3). Нажимаем кнопку «Далее».

Рисунок 3. Параметры привязки и SSL

В окне «Сведения о проверке подлинности и авторизации» на третьем шаге мастера установки отключаем анонимную проверку подлинности. Авторизация FTP-сайта пока не настраиваем – порядок предоставления пользователя к сайту будет рассмотрен чуть позже (рисунок 4). Нажимаем кнопку «Готово».

Рисунок 4. Проверка подлинности и авторизации

Новый FTP-сайт успешно создан. Но, как вы наверное уже догадались, этот сайт не работоспособен. Для того чтобы предоставить доступ пользователям нужно проделать следующие шаги:

1. Настроить Windows Firewall.

2. Определить протокол аутентификации.

3. Определить роли пользователей.

4. Настроить разрешения NTFS на каталогах FTP-сайта.

Итак, начнем. Настройку брандмауэра поставил данное действие на первое место, потому что обычная практика настройки новой технологии – это исключить возможность ошибки временным отключением элементов защиты. Поэтому думаю надо сразу настроить брандмауэр и затем продолжить настройку. Сначала немного теории.

По протоколу FTP возможно соединение в двух режимах – активном и пассивном. Для работы в пассивном режиме необходимо открыть порт – по умолчанию 21 и этого будет достаточно. В пассивном режиме по 21 порту происходит входящее соединение, затем клиент и сервер используют механизм трехстороннего рукопожатия, договариваются, по какому порту будет происходить обслуживание и переключаются на него. Стандартно это случайный порт в диапазоне 1025-5000. Понятное дело держать такой диапазон открытым нет большого резона. До выхода Windows 2008 R2 была инструкция, как настроить RPC для формирования нестандартного диапазона портов для работы в пассивном режиме. После выхода все значительно упростилось. Нужно настроить входящее правило. Открываем оснастку «Брандмауэр Windows в режиме повышенной безопасности». На элементе «Правила для входящих подключений» в меню по правой кнопке мыши выбираем «Создать правило» (рисунок 5)

Рисунок 5. Создание нового правила брандмауэра

На первом шаге мастера создания правила для нового входящего подключения выбираем из выпадающего списка «Предопределенные» тип нового правила с названием «FTP-сервер» (рисунок 6). Нажимаем кнопку «Далее».

Рисунок 6. Выбор типа правила

На следующем шаге мастера, нужно выбрать предопределенные правила. Доступны следующие значения:

1. FTP Server Passive (FTP Passive Traffic-In) – правило используется для поддержки входящих соединений в пассивном режиме.

2. FTP Server Secure (FTP SSL Traffic-In) – правило используется для поддержки входящих соединений по протоколу SSL.

3. FTP-сервер (входящий траффик) — правило используется для поддержки входящих соединений по протоколу FTP.

Первое и третье правило должно быть отмечено обязательно. Второе правило можно отметить, если будет использоваться защита траффика по протоколу SSL (рисунок 7). Нажимаем кнопку «Далее».

Рисунок 7. Выбор предопределенных правил FTP

Правила сформированы – на последнем шаге мастера создания правила нужно выбрать действие правила. Доступны следующие значения:

1. Разрешить подключение – включая подключения, защищенные IPSec, так и подключения без защиты.

2. Разрешить безопасное подключение – включая только подключения с проверкой подлинности с помощью IPSec. Подключения возможны с клиентских операционных систем, начиная с Windows Vista.

3. Блокировать подключения.

Выбираем «Разрешить подключения» (рисунок 8). Нажимаем кнопку «Готово».

Рисунок 8. Выбор действия создаваемых правил

Правила созданы. Необходимо отметить, что эти правила применяться только при перезагрузке сервера – попытки перезапустить сервисы брандмауэра и IIS ни к чему не привели.

НА втором шаге настройки FTP-сайта необходимо выбрать протокол аутентификации. Начиная с IIS 7.5 FTP-сайт поддерживает следующие протоколы аутентификации:

1. Анонимная – проверка имени пользователя не требуется.

2. Стандартная – имя пользователя и пароль запрашивается – передаются на сервер в открытом виде. Учетная запись может быть как локальная на сервере – так и поддерживаются доменные учетные записи.

3. ASP.Net – проверка с помощью поставщика ASP.NET. Учетные записи могут храниться, к примеру, на уровне базы данных.

4. Диспетчер IIS – учетные записи задаются в диспетчере веб-серврера.

Выберем вариант проверки подлинности с помощью стандартного протокола аутентификации Windows.

Предположим, что анонимный доступ не подходит, нужно пускать на FTP-сайт только определенных пользователей. Поэтому на третьем шаге настройки, с помощью оснастки «Диспетчер сервера» (Конфигурация – Локальные пользователи и группы — Пользователи) создадим 2-ух локальных пользователей ftpuser(права только на чтение) и ftpadmin(права на чтение и запись). Задача пользователя ftpuser знакомится с документацией, лежащей на сайте. Задача пользователя ftpadmin – управлять контентом ftp-сайта.

После создания пользователей прописываем правила авторизации. Открываем оснастку «Диспетчер служб IIS», переходим на FTP-сайт и открываем функцию «Правила авторизации FTP». На правой панели «Действия» выбираем «Добавить разрешающие правило». В окне «Добавить разрешающие правило авторизации делаем выбор «Указанные пользователи» и вводим значение – ftpadmin. В секции разрешения выбираем чтение и запись (рисунок 9). Нажимаем кнопку «Ок».

Рисунок 9. Добавление правила авторизации.

Для пользователя ftpuser создаем отдельное правило, по аналогии с пользователем ftpadmin, за исключением разрешения записи. Правила авторизации ftp-сайта успешно созданы.

Остался последний четвертый шаг – установка разрешений файловой системы NTFS. Установки по умолчанию ф файловой системе NTFS следующие в папке c:\inetpub\ftproot группе «Пользователи», в которую входит пользователь ftpuser, предоставлены права на чтение файлов. Остается добавить пользователю ftpadmin разрешения на запись. Для этого в проводнике откроем свойства папки ftproot и установим разрешения для записи для пользователя ftpadmin (рисунок 10, рисунок 11). Нажимаем кнопку «Ок».

Рисунок 10. Выбор локального пользователя ftpadmin

Рисунок 11. Установка разрешения NTFS на запись для пользователя ftpadmin

Настройка FTP-сайта успешно завершена. Для проверки можно зайти клиентом FTP на созданный сайт и убедится, что пользователь ftpadmin может управлять контентом сайта – копировать, записывать, удалять, изменять файлы, а пользователь ftpuser – только копировать или читать.

При разрешении технических проблем, возникающих в ходе настройки, одним из источников информации являются журналы ftp-сайта. Местоположение журналов можно узнать в оснастке «Диспетчер служб IIS». Для этого переходим на FTP-сайт и открываем функцию «Ведение журнала FTP» (рисунок 12).

Рисунок 12. Настройки ведения журналов FTP

Из рисунка 12 видно, что журналы хранятся в каталоге c:\inetpub\logs\logfiles. По умолчанию ведение журналов включено. Журналы создаются каждый новый день. Формат журналов создается по маске u_exYYMMDD.log. К примеру, если открыть лог при успешно подключении пользователя ftpadmin выглядеть записи будут следующим образом:

#Software: Microsoft Internet Information Services 7.0

#Version: 1.0

#Date: 2011-01-08 05:15:20

#Fields: date time c-ip cs-username s-ip s-port cs-method cs-uri-stem sc-status sc-win32-status sc-substatus x-session x-fullpath

2011-01-08 14:15:49 192.168.0.152 — 192.168.0.100 21 ControlChannelOpened — — 0 0 8568dd29-2655-4b87-a176-f85cc149650b —

2011-01-08 14:15:49 192.168.0.152 — 192.168.0.100 21 USER ftpadmin 331 0 0 8568dd29-2655-4b87-a176-f85cc149650b —

2011-01-08 14:15:49 192.168.0.152 KA4OK\ftpadmin 192.168.0.100 21 PASS *** 230 0 0 8568dd29-2655-4b87-a176-f85cc149650b /

2011-01-08 14:16:05 192.168.0.152 KA4OK\ftpadmin 192.168.0.100 21 ControlChannelClosed — — 0 0 8568dd29-2655-4b87-a176-f85cc149650b —

B заключение статьи, стоит отметить еще об одной новой функции «Текущие сеансы FTP». В оснастке «Диспетчер служб IIS» переходим на FTP-сайт и открываем функцию «Текущие сеансы FTP» (рисунок 13).

Рисунок 13. Просмотр текущих сеансов FTP

С помощью этой функции можно посмотреть текущие соединения и отключить при необходимости пользователей. Надеюсь, что информация в данной статье поможет для успешной инсталляции и настройке ваших ftp-сайтов!

Используемая литература:

1. FTP 7 for IIS 7

2. Configuring FTP Firewall Support

3. Installing and Configuring FTP on IIS 7

Jul 9, 2014

Introduction

With Windows 2008 R2 Microsoft changed how to install and configure FTP. Here are the steps needed to get it installed and configured.

Installation of FTP

- On the Start menu, click Administrative Tools, and then click Server Manager.

- In the Server Manager Pane, in the Roles Summary section, click Web Server (IIS).

- In the Web Server (IIS) section, click Add Role Services.

- Under Role services, select FTP Publishing Service. This will install the FTP service and the FTP management console.

- Click Next, and then click Install.

Configuration of FTP

- Navigate to Start > Control Panel > Programs.

- Click on Turn Windows Features on or off.

- On the left pane, expand Roles > Web Server (IIS) > Internet Information Services.

- In the window Actions, click Add FTP Site…. The Add FTP Site window is opened.

- Enter the following FTP site information for the TM configuration. FTP site name: myftpPhysical path: <drive>:\myftp

- Click Next.

- On the Binding and SSL Settings window type the IP address of the TM server: IP Address: <TM server IP address>

- Check Start FTP site automatically. Select the option No SSL.

- Click Next.

- In the Authentication and Authorization Information window restrict FTP access only to the myftp account with the following settings: Authentication: Check Basic Authorization: Allow access to Specified Users; in the empty field below, enter myftp. Permissions: Check Read and Write

- Click Finish. The FTP service is now configured.

Post Menu and Details.

- Understanding FTP and Its Need for Security

- Preliminary Steps Before Configuration

- How To Configure Secure FTP Server In Windows 2008 R2

- Testing and Troubleshooting the FTP Server

- Ensuring Secure Transmissions with VPN

- Ongoing Management and Upkeep of Your FTP Server

- Frequently Asked Questions

- Conclusion

Words: 1617

Reading time: ~6 minutes

The intricate world of server setup, where we unravel the mystery of How To Configure Secure FTP Server In Windows 2008 R2! With an astonishing 25% of cyber attacks aiming at web applications, and 43% of those targeting small businesses, web security has never been more paramount. FTP servers, in particular, have been the unsung heroes in the realms of data transfer since the 1970s. However, configuring them securely is where the real magic (and challenge!) lies, especially in systems as potent yet slightly complex as Windows 2008 R2.

Understanding FTP and Its Need for Security

The dazzling digital world! Let’s chat about FTP or File Transfer Protocol. Just as you might hand off a neatly wrapped parcel, FTP helps in transferring files from one host to another over the internet.

But wait! Anyone can read it during its journey. This is precisely where FTP’s security concern peeks around the corner, wiggling its eyebrows mysteriously.

Hold tight to your cybersecurity hats, because if you’re sending files (maybe confidential or critical ones), unsecured FTP is like sending those secretive postcards – potentially exposed to prying eyes. Using Windows Server 2008 R2 for this task? Jolly good! Known for its robustness and reliability, it’s a choice many organizations thumb up to.

Preliminary Steps Before Configuration

Alright, virtual navigators, before we dive into how to configure secure FTP server in Windows 2008 R2, let’s ensure the groundwork is sturdier than a 10-day old pancake.

Firstly, pop on over to your Windows Server 2008 R2 and ensure that all the updates are installed. It’s like ensuring all the bolts on your spaceship are tight before blasting off to the moon!

Next, create a dedicated user for FTP operations. Let’s call him Bob! Or, perhaps, FTPBob. It’s crucial to assign specific roles and permissions to him, ensuring FTPBob doesn’t wander into areas of the server where he shouldn’t.

Speaking of wandering, do keep an eye on those firewall settings. Ensure that the ports (preferably 20 and 21 – FTP’s best pals) are configured and eager to accommodate the FTP traffic. But be mindful, opening ports without safeguarding them is like leaving your front door ajar with a neon “Welcome” sign for unwanted guests!

Time to configure the firewall settings and port configurations. Let’s do this, ensuring your files zoom through cyberspace safely, no peeping Toms allowed!

Scurry through to this guide for a little deeper look at installing FTP on Windows Server 2008.

Ready to venture further into the land of FTP configuration? Strap in, because, in the next section, we’ll take a whirlwind ride through the step-by-step setup process!

Delve into the digital wizardry of configuring a secure FTP server, shall we?

First things first, let’s talk about SSL certificates. SSL certificates the digital passports of the cyber realm, ensuring that the data traveling between your server and client remains encrypted and, therefore, secure.

When it comes to how to configure a secure FTP server in Windows 2008 R2, integrating SSL can be likened to adding a security detail to that data journey utterly crucial!

| Steps | Description |

|---|---|

| Obtain an SSL Certificate | Acquire an SSL certificate for secure data encryption during FTP transfers. |

| Install the SSL Certificate | Install the SSL certificate on your Windows 2008 R2 server for secure FTP connections. |

| Configure FTP to Use SSL | Adjust your FTP server settings to utilize SSL encryption for added security. |

| User Account Creation | Create dedicated user accounts and define specific permissions for secure access. |

| Restricted Access | Ensure users cannot access unauthorized areas of the server for security purposes. |

It might sound like a trilogy, but it’s simpler than you might think. And if you’re quizzically arching an eyebrow at where to grab said certificate, this guide should shed some light.

Moving on, let’s chat about user access.

Creating dedicated user accounts and granting them specific permissions isn’t merely a step it’s a veritable tango of security and accessibility. These accounts need to have clear-cut permissions that restrict them from wandering into the server’s equivalent of a ‘restricted section’.

- Create users.

- Define their boundaries.

- Keep them away from the digital equivalent of sneaky wizarding sections.

This allows you to maintain a firm grip on who accesses what, thereby maintaining a sterner security posture.

Testing and Troubleshooting the FTP Server

Okay, gadgeteers, once we’ve configured our secure FTP server, it’s not party time just yet.

Imagine crafting the perfect sandwich, but not taking a bite to ensure it’s delicious (and safe to consume). The same principle applies to our newly configured FTP server – we need to test it.

- Test locally, ensuring that within your network, things are smooth sailing.

- Conduct external testing, as in, ensure that the data can travel safely from outside your network to your server.

Where’s my sandwich, you ask? This enlightening piece might just help you figure out the ingredients you need to ensure your FTP server isn’t just secure, but operable.

Testing should be followed by a spot of troubleshooting. It’s like ensuring not just that the sandwich tastes good, but that it’s also not going to cause any unexpected issues later on.

Your FTP server, much like any technology, might experience a hiccup or two during initial tests. This isn’t a sign of failure, but an opportunity to patch holes, reconfigure where needed, and essentially ensure smooth, secure operations moving forward.

Speaking of troubleshooting and managing potential digital calamity, perhaps a peek into our content about diagnosing Windows server issues might offer additional insight and weaponry to add to your IT arsenal. There we have it! Two crucial steps closer to being the sovereign of secure FTP servers on Windows 2008 R2.

Ensuring Secure Transmissions with VPN

FTP, while a tried-and-true method of file transfer, isn’t necessarily Fort Knox when it comes to security. So how does one make it so? Drumroll, please: VPN to the rescue!

Let’s imagine our data as a precious cargo. Sending it via a standard FTP is akin to shipping it off in a cardboard box – visible, vulnerable, and just a bit too tempting for malicious miscreants.

Now, using a VPN (Virtual Private Network) is like putting that cargo in a solid, unbreakable safe, then shipping it off. It shields your data in a lovely, invisible cloak, rendering it hidden from prying eyes during its virtual journey.

If you’re scratching your head, pondering how to meld VPN and FTP on a Windows Server 2008 R2, take a pause and have a glance at this helpful video. And for those among us keen on reading, perhaps a detailed piece about the intricacies of VPN setup on Windows from our own library might add another layer of understanding.

Ongoing Management and Upkeep of Your FTP Server

Bravo! You’ve configured an FTP server and shrouded it with VPN. But, alas, the digital world waits for no one, and consistent management and upkeep are your new best pals.

Picture this: Leaving your FTP server without regular updates and patches is much like neglecting a garden – sure, it’s pretty now, but weeds have a nasty habit of popping up when ignored.

| Steps | Description |

|---|---|

| Regular System Updates | Implement a schedule for regular system updates to patch security vulnerabilities. |

| User Access Review | Periodically review user access to maintain security and prevent unauthorized access. |

| Data Backups | Establish regular data backups to secure critical information and prevent data loss. |

| Security Compliance Monitoring | Conduct regular audits of data transfers, user access, and unauthorized access attempts. |

But hey, you’ve got this! Especially with this guide to help you navigate the often-confusing world of FTP server upkeep in Windows 2008 R2.

User management, too, is not a ‘set and forget’ scenario.

- Regularly review who has access to what, ensuring that Bob from accounting can’t accidentally stumble upon sensitive data.

- Reassess and reset permissions and access as necessary.

Your FTP server and its data are important – and ensuring they’re backed up securely is akin to having a digital safety net.

- Regularly back up server data.

- Ensure backups are secure and retrievable.

We’ve chatted about backing up data before, so a nostalgic trip through our past articles might just offer the insights you’re after.

Last but not least: monitor ongoing security compliance.

- Regular audits of data transfers, user access, and data integrity.

- Keeping an eagle eye on any unauthorized access attempts.

If you’ve escorted your data so far through the steps of secure transmission and setup, a consistent check on its ongoing journey is vital to ensure that it remains secure, intact, and precisely where it should be. For more details refer to this article on How To Establish A Secure Connection To The Server: A Detailed Guide.

Frequently Asked Questions

How vital is it to configure secure FTP on Windows 2008 R2?

Absolutely essential! Secure FTP configurations on Windows 2008 R2 ensure safe data transmissions, protecting against numerous potential cyber threats.

What are the first steps in learning How To Configure Secure Ftp Server In Windows 2008 R2?

Kickstarting the configuration process involves understanding FTP basics, acknowledging its security implications, and becoming familiar with the Windows Server 2008 R2 environment.

Why is a VPN necessary for FTP transmissions?

A VPN is crucial because it forms an encrypted tunnel for FTP data transmissions, enhancing security by masking the data from potential intruders.

How frequently should the FTP server undergo maintenance and updates?

Regular maintenance and updates are pivotal, ideally being conducted monthly, to patch any vulnerabilities and keep the server performing optimally.

Can user management impact the security of the FTP server?

Absolutely, effective user management ensures only authorized individuals have access, safeguarding the server and data from internal and external threats.

How do I ensure ongoing security compliance for the FTP server?

Ensuring ongoing security compliance involves regular audits, consistent monitoring of data transfers, and maintaining a vigilant stance on unauthorized access attempts.

Conclusion

A labyrinth deciphered in the pursuit of mastering How To Configure Secure Ftp Server In Windows 2008 R2. In the vast ocean of data transfers, securing each byte is imperative, and with the guidelines illustrated above, your FTP server isn’t just a data transit hub; it’s a fortress.

Thank you for reading!