Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

За тобой как за огненной стеной

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

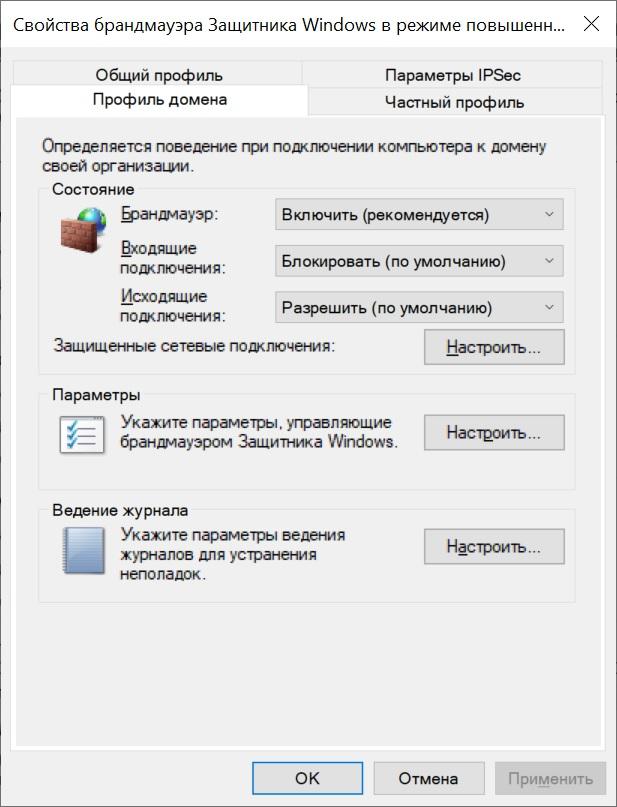

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

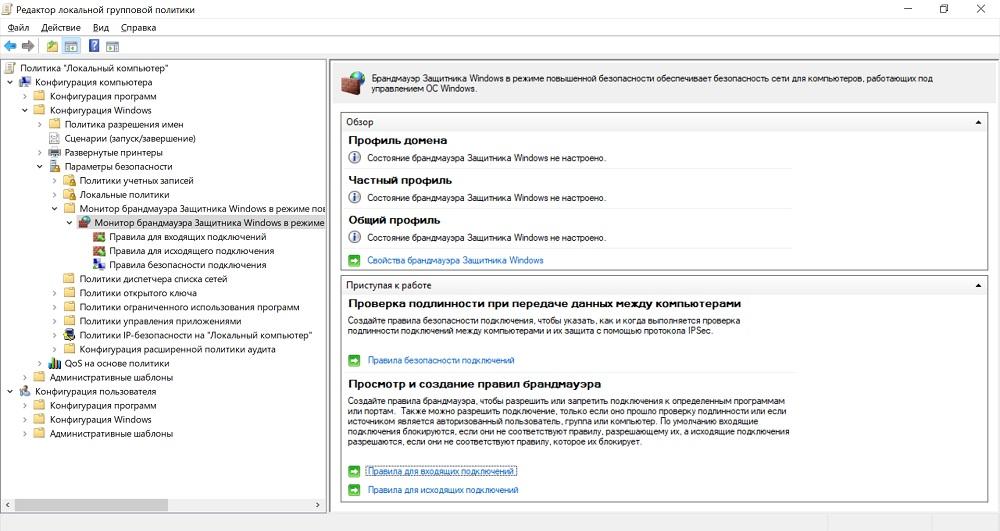

Настройка фаервола.

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

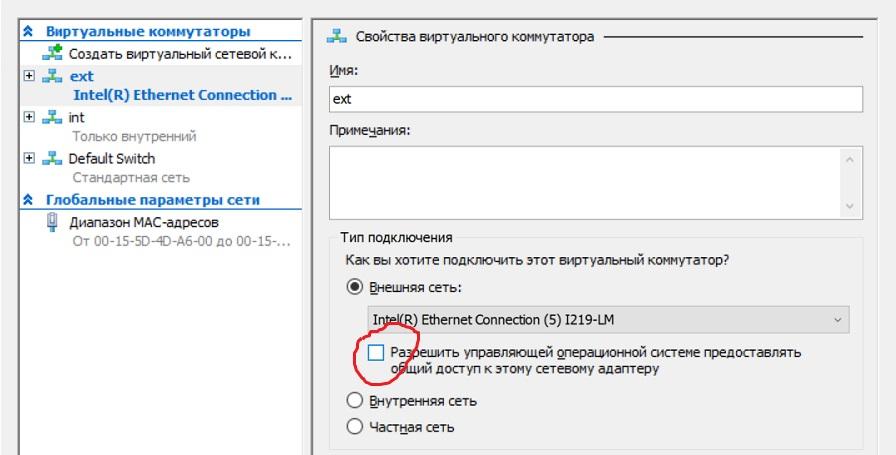

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Защита внутренняя: остановить и не пущать

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

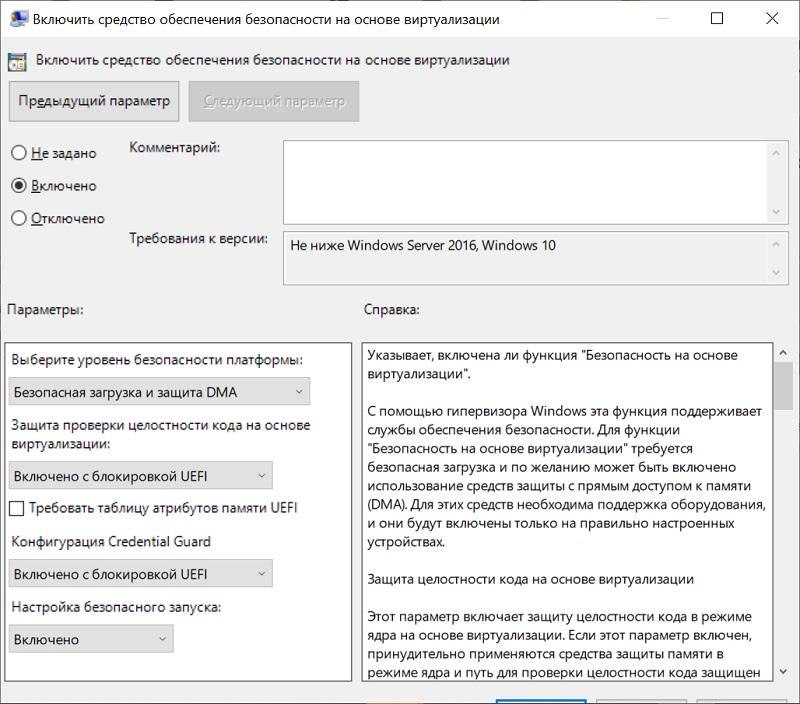

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0

А потом подключаться к серверу командой:

mstsc.exe /remoteGuard

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Расскажите, а как вы защищаете свои удаленные серверы?

45.05% Использую VPN и сплю спокойно.41

27.47% RDP на нестандартном порту, сложные пароли и блокировка учеток при брутфорсе25

2.2% Все перечисленное в статье мне знакомо и используется.2

13.19% Нет у меня никаких удаленных серверов: сбои интернета — помеха работе!12

7.69% Работаем на сбрученном дедике, зачем защита?7

4.4% Другое (расскажу в комментариях).4

Проголосовал 91 пользователь. Воздержались 22 пользователя.

Introduction

Firewalls are a critical component of securing modern networks with internet access. Without firewalls in place, malicious actors could easily access and infect devices on a network. Properly configured firewalls substantially reduce undesirable communications.

This article explains how to create firewall rules using the Windows Firewall with Advanced Security console and Windows PowerShell on Windows Server 2016 / 2019 / 2022.

What is a Firewall?

A firewall controls the flow of data packets in and out of a network. It acts like a barrier, similar to how a physical firewall prevents the spread of fire between compartments. The firewall allows or blocks connections according to configured firewall rules.

Computers behind a firewall cannot receive data until it passes the filters. This greatly enhances security and reduces unauthorized access risks. Benefits of firewalls:

- Protect devices by blocking undesired traffic

- Notify administrators of connection attempts

- Log activity for monitoring

- Prevent spread of infections

- Reduce hacking risks

How Windows Server 2016 / 2019 / 2022 Firewalls Work

The Windows firewall acts as a barrier between local network devices and external networks. When a connection is attempted to a server, the firewall intercepts the traffic and evaluates it against the defined rules.

Only network packets that match the configured rules are allowed through. For example, a rule could allow TCP traffic on port 80 while blocking other ports. Carefully configured rules optimize security while allowing desired connections.

Windows provides inbound rules to control incoming traffic and outbound rules to filter outgoing traffic. Rules can be tailored for each network profile.

Windows Firewall with Advanced Security

Windows Firewall with Advanced Security provides the management interface for configuring Windows firewall settings. It comes built-in to Windows Server without needing additional licensing or hardware.

There are three default firewall profiles:

- Domain – For corporate networks with detected domain controllers

- Private – For home or office networks behind a gateway device

- Public – For untrusted public networks with internet access

Profiles allow custom rules per network type. You can enable, disable, or configure profiles independently.

Accessing the Firewall Console

To open the Windows Firewall with Advanced Security console:

- Open Server Manager > Tools > Windows Firewall with Advanced Security

- Search for “firewall” in the Start menu and launch the Windows Firewall shortcut

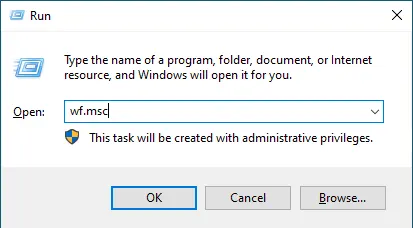

- Run wf.msc in the Run command (Win + R)

The left menu allows configuring inbound rules, outbound rules, connection security, and monitoring.

Configuring Firewall Rules

Firewall rules control whether to allow or block specific network connections. Rules can filter by:

- Program path

- Port and protocol

- Predefined service

- Source/destination IP

- Network interface

- And more…

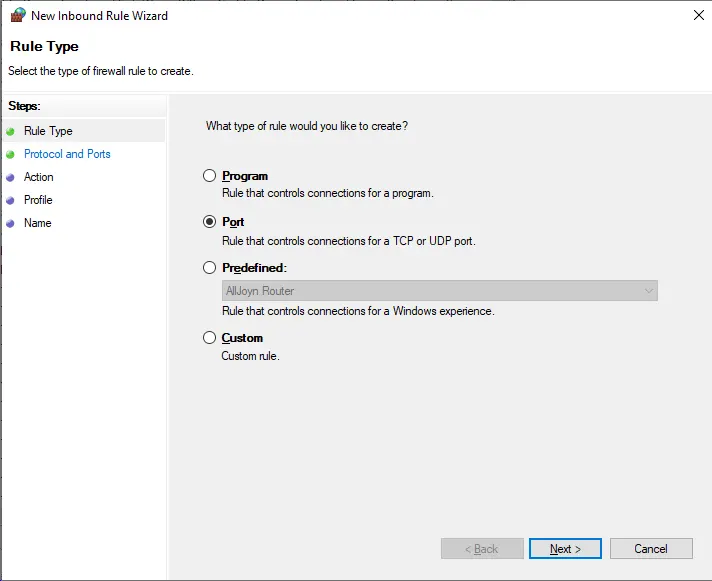

Follow these steps to create an inbound firewall rule:

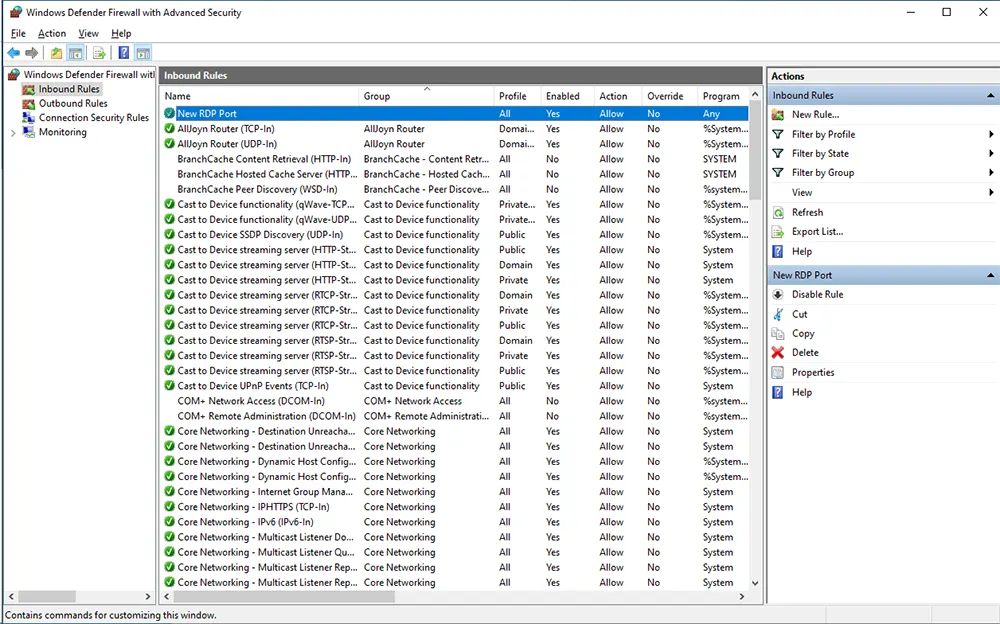

1. Open the Firewall console and select Inbound Rules

2. Click New Rule to launch the rule wizard

3. Select the rule type – Program, Port, Predefined, or Custom

4. Choose All Programs or a Program path

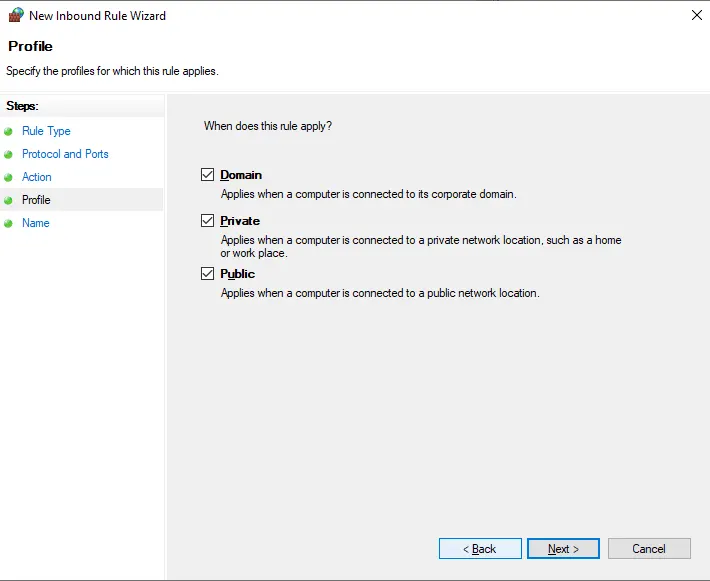

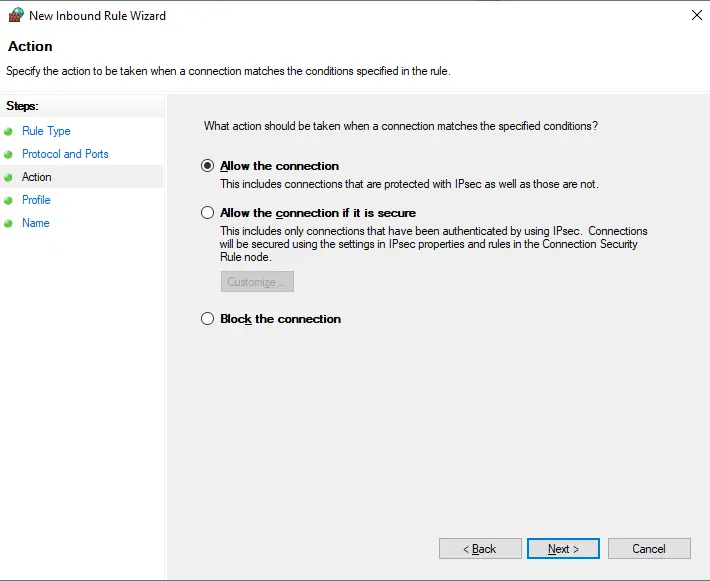

5. Choose Action (allow or block) or allow if connection is secured

6. Choose profiles

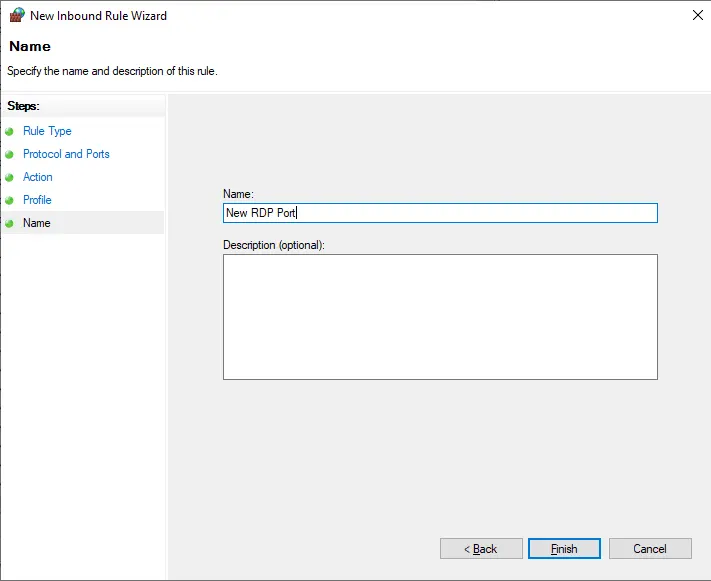

7. Name the rule and click Finish

Repeat the wizard for outbound rules. Once created, rules can be edited or disabled from the console.

Rules can also be created from PowerShell. For example:

PS C:\Users\Administrator> New-NetFirewallRule -DisplayName "Allow SSH" -Enabled True -Direction Inbound -Action Allow -Protocol TCP -LocalPort 22Monitor active connections under the Monitoring tab.

Conclusion

The Windows Firewall provides a flexible and granular rule-based firewall solution for Windows Server 2016, 2019 and 2022. The advanced interface allows creating detailed rules to filter incoming and outgoing traffic as needed. Monitor activity to verify your rules are working correctly. Careful configuration enhances security while allowing desired connections.

Многие программы, которые устанавливаются на виртуальный сервер, и работают через сетевые протоколы, могут использовать не стандартные порты для обмена пакетами. Брандмауэр по умолчанию будет блокировать запросы от подобных программ. К примеру, это могут быть игровые серверы, или бухгалтерские программы.

Если же подобные программы выдают ошибку из-за закрытого порта, то его можно открыть используя оснастку Windows Firewall. В операционной системе Windows 2012 кликаем правой кнопкой мышки на Start и из контекстного меню выбираем Control Panel Переходим в System and Security далее Windows Firewall.

Или же, для версий ОС Windows 2016 и 2019, можно воспользоваться комбинацией клавиш Win+R и в окне Open прописать команду firewall.cpl.

В появившемся окне, с левой стороны, нажимаем на Advanced Settings и переходим к добавлению правил.

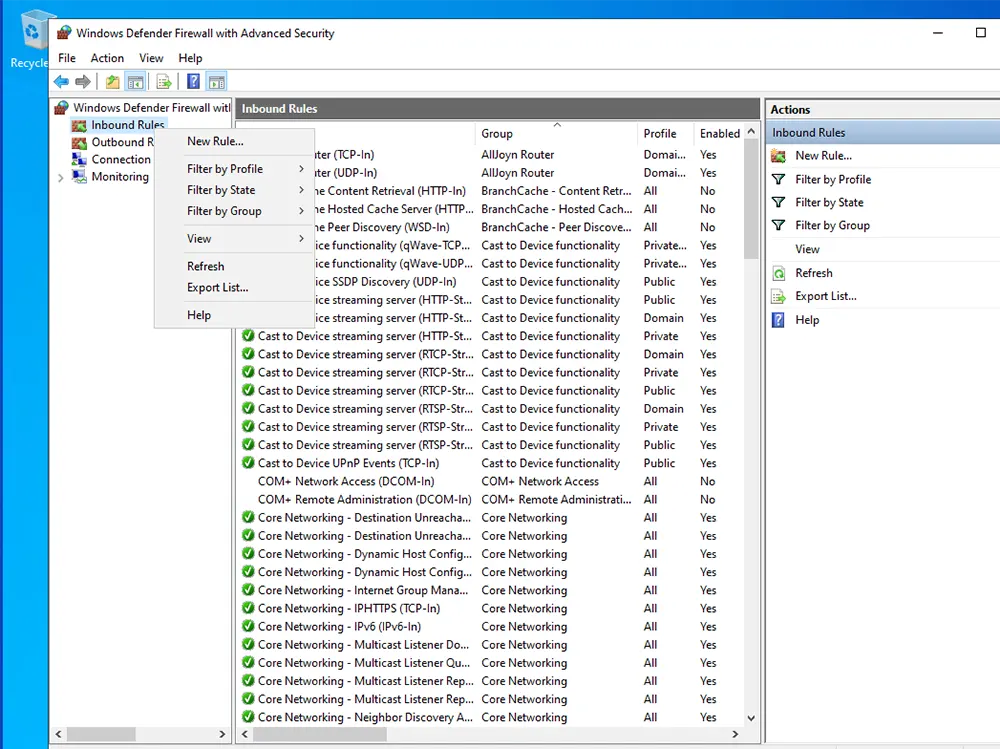

В новом окне, с левой стороны, выбираем вкладку Inbound Rules после этого в правой части окна, в колонке Actions выберем пункт New Rule…

После этого в появившимся окне New Inbound Rule Wizard, в пункте Rule Type, выбираем значение Port, и нажимаем Next.

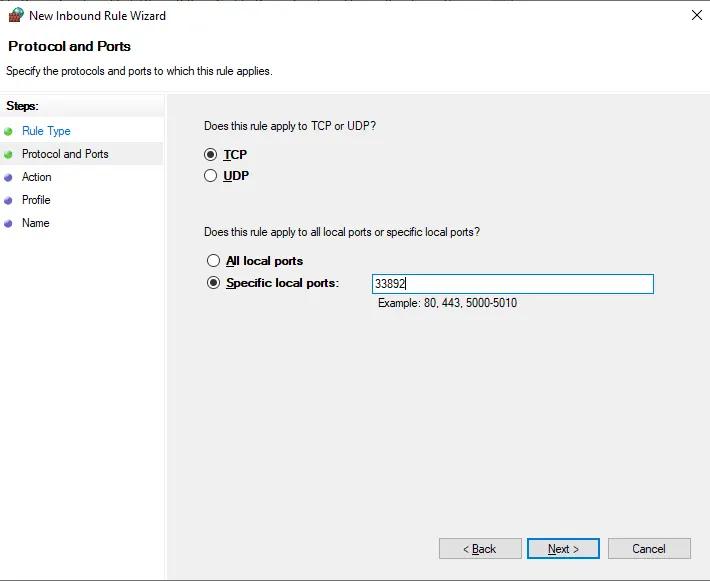

После этого нужно указать нужный нам протокол, и нужный нам порт. В нашем случае это TCP и порт 40000. И нажимаем Next.

В следующем окне выберем Allow the connection и нажмем Next.

В пункте Profile отмечаем нужные профили брандмауэра и нажимаем Next.

В последнем окне Name, вводим имя и если нужно описание для данного правила, и жмем Finish.

Теперь необходимо таким же образом добавить UDP. С левой стороны, выбираем вкладку Inbound Rules после этого в правой части окна, в колонке Actions выберем пункт New Rule… И так далее по инструкции.

Если Вам будет необходимо добавить диапазон портов, то их можно добавить через тире.

Например: 40000-41000

Теперь мы можем наблюдать добавленные правила в списке правил для входящих подключений.

После запуска приложения, которое использует те порты, что были добавлены Вами, должно запуститься без ошибок.

Так же для этого можно использовать Power Shell и потратить менее времени.

К примеру можем использовать тот же 40000 порт.

Для протокола TCP:

netsh advfirewall firewall add rule name="New-Port" protocol=TCP localport=40000 action=allow dir=IN; Для протокола UDP:

netsh advfirewall firewall add rule name="New-Port" protocol=UDP localport=40000 action=allow dir=IN; По такой же аналогии можно открывать необходимые порты.

При работе с удаленным рабочим столом или сервером на Windows, пользователи часто встречают моменты, когда для правильной и полноценной работы используемого программного комплекса требуются дополнительные правила работы в стандартной системе безопасности Widows Firewall, которая ограничивает входящие и исходящие подключения сервера тем самым защищая его от внешних угроз с сети.

Стандартные правила безопасности Windows Firewall настроены так, чтобы доступ к устройству был строго ограничен по сети и почти все сетевые порты находятся под защитой. Но нередко пользователю необходимо открыть входящий или исходящий порт в Windows Firewall. Давайте же рассмотрим вариант добавления нового входящего порта подключения для работы сервиса удаленного рабочего стола на нестандартном порту.

Для начала нам необходимо открыть центр управления фаерволом Windows Defender Firewall with Advanced Security. Это можно сделать несколькими способами:

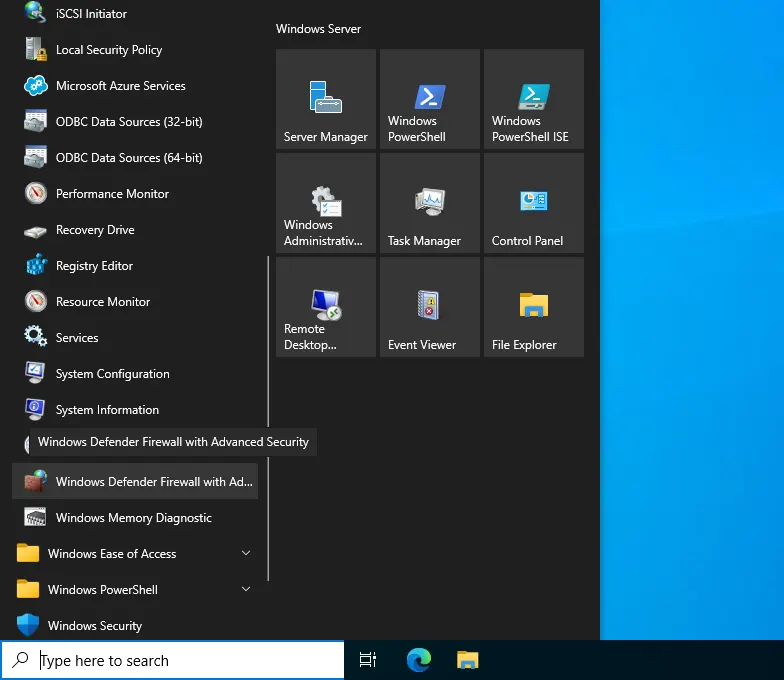

Через меню Пуск

Откройте меню Пуск и найдите соответствующий ярлык в разделе Administrative Tools

Start Menu — Windows Administrative Tools — Windows Defender Firewall with Advanced Security

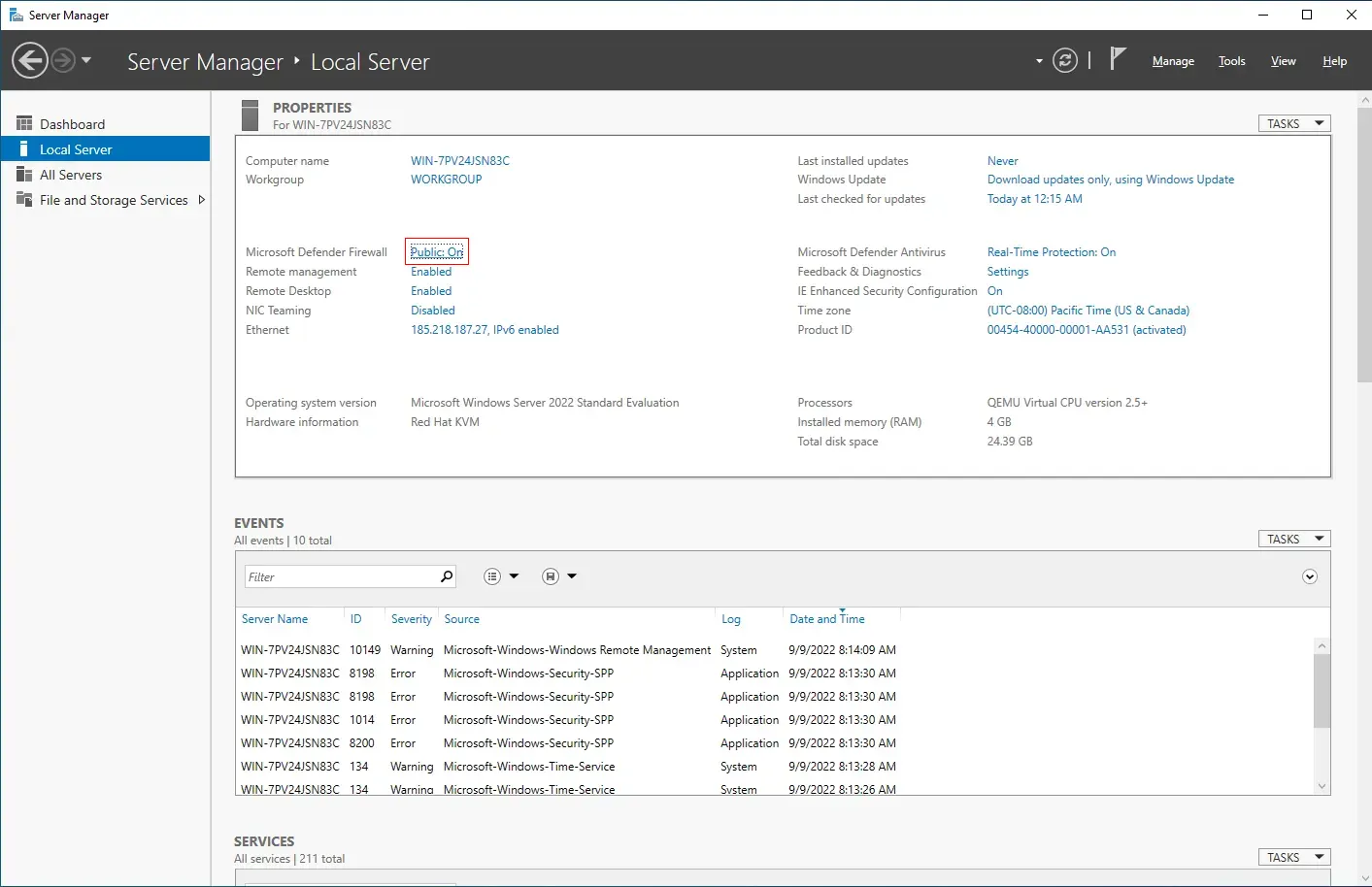

Через консоль управления Server Manager

В консоле управления Server Manager для Windows Server перейдите в раздел Local Server и затем нажмите на изменение параметра Microsoft Defender Firewall.

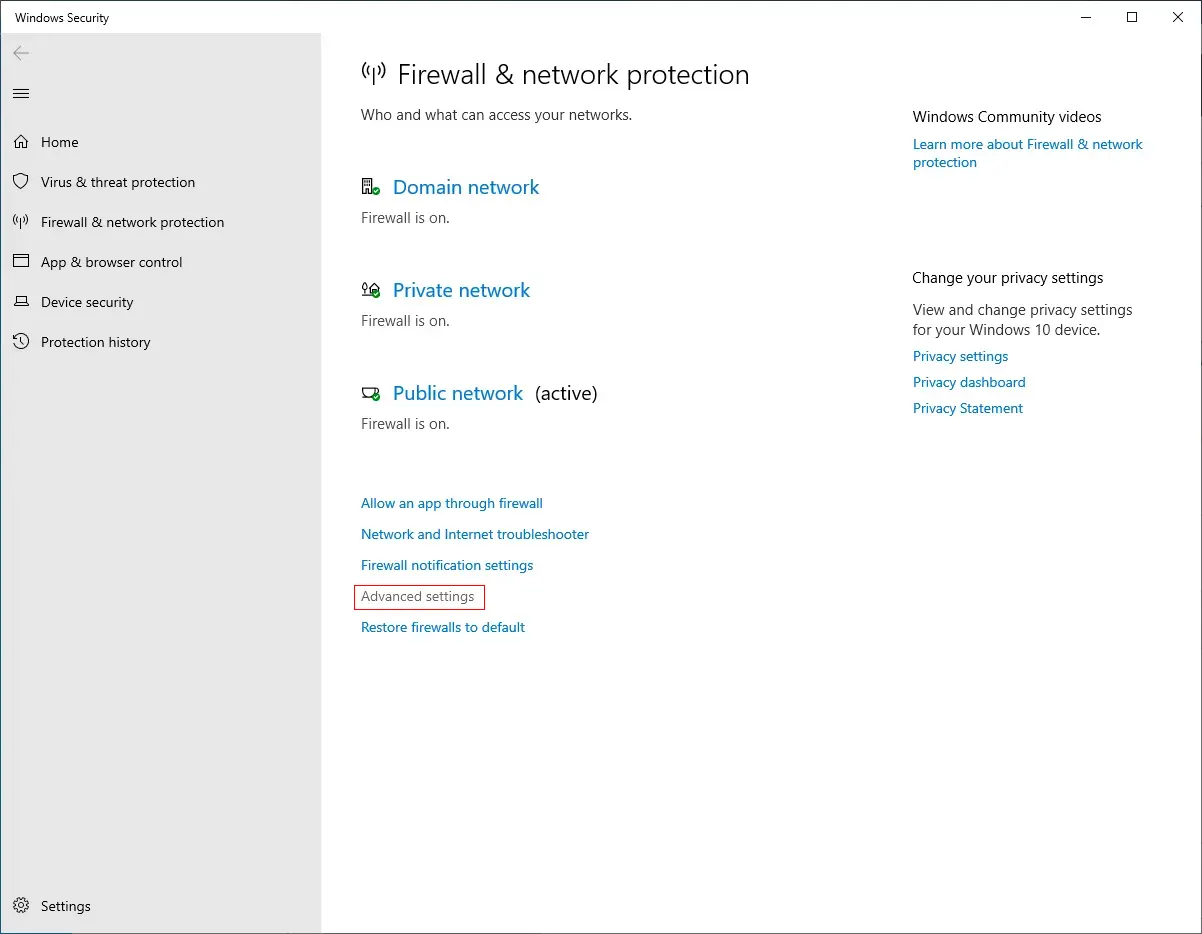

Далее нажмите на ссылку Advanced Settings.

Через командную строку cmd

Используя комбинацию Win+R откройте окно “Выполнить” и впишите там “wf.msc”

Мы успешно запустили центр управления фаерволом Windows Defender Firewall with Advanced Security. В открывшемся окне, в левой части, вы можете видеть навигацию параметров, где можно выбрать нужные для изменения правила (входящие или исходящие подключения).

Давайте же перейдем в раздел входящих подключений и нажмем правой кнопкой мыши по Inbound Rule для создания нового правила.

Выберите тип правила. Это может быть разрешение на отдельную программу либо отдельно настраиваемое правило (custom).

Так как мы хотим разрешить подключения RDP для определенного порта, то выбираем значение “Port”.

Указываем номер порта. В нашем случае «33892«

Разрешаем работу нашего правила для зон фаервола.

Выбор конкретной зоны определяется тем, к какой ранее зоне было подключено и настроено устройство, на котором мы производим настройки:

— Домен — правило применяется только тогда, когда компьютер подключен к сетевому домену.

— Частная — правило применяется только тогда, когда компьютер подключен к доверенным частным сетям

— Публичная — правило применяется только при подключении компьютера к ненадежным публичным сетям

Разрешите подключения к нашему правилу

Укажите имя правила, которое будет установлено для идентификации его в списке всех правил фаервола.

Мы успешно создали с вами новое правило входящего подключения к нашему серверу!

Используя данный метод, теперь вы можете свободно добавлять новые правила не только во входящие, но и исходящие подключения. Выбирать определенные программы и создавать собственные варианты правил.

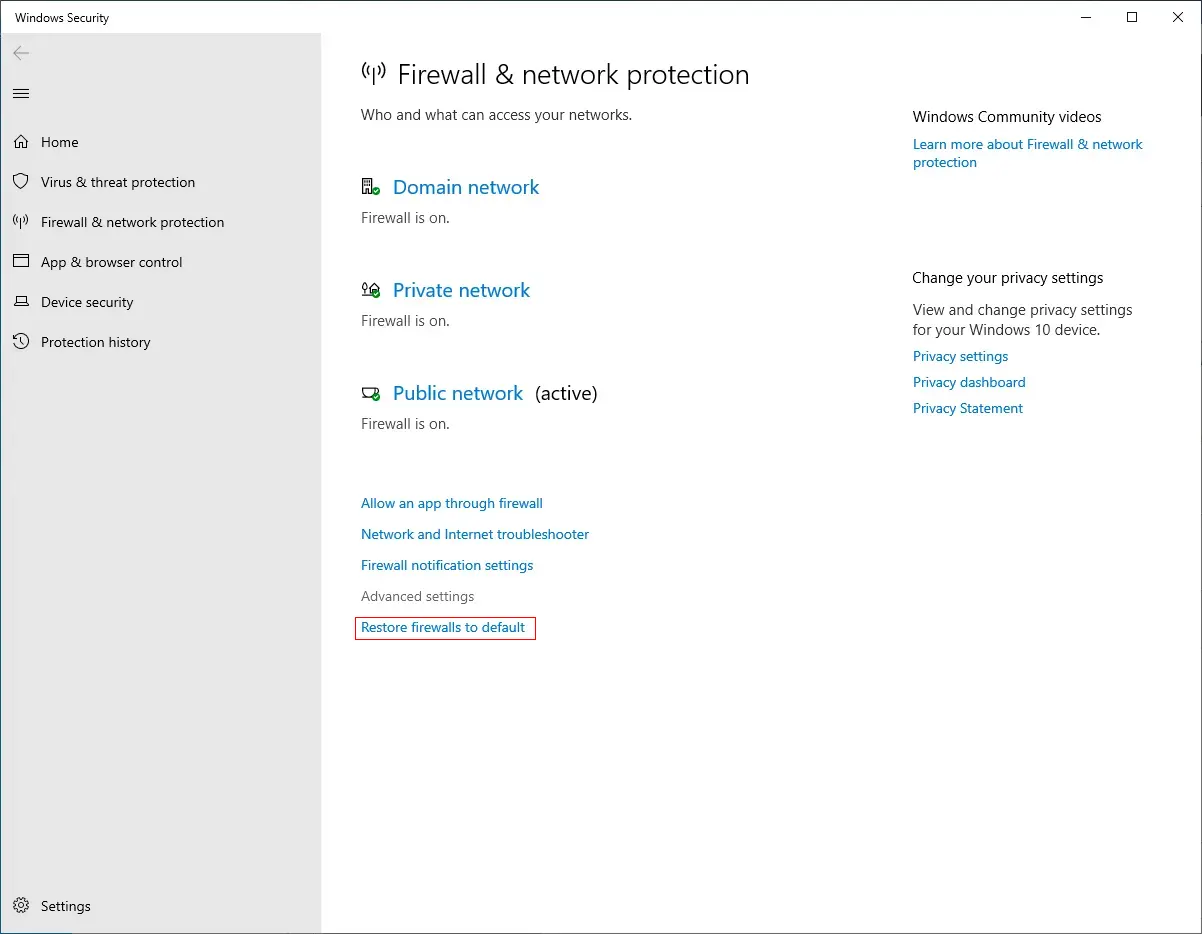

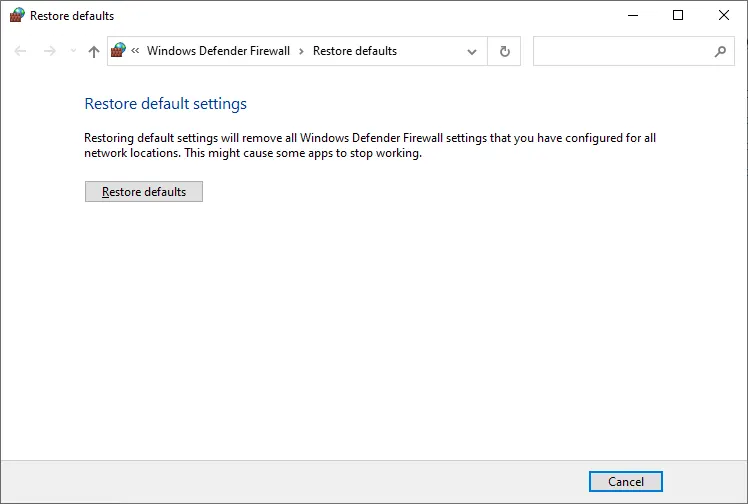

Как сбросить правила Windows Firewall?

У пользователей которые ещё не совсем освоились с работой Windows Firewall и Windows Defender Firewall with Advanced Security нередко возникают ситуации, когда новое добавленное правило может заблокировать доступ к нужной программе. И когда таких правил становится очень много – возникает вопрос о том, как сбросить все правила Windows Firewall до стандартных значений системы. Это очень полезный и удобный инструмент для тех, кто ещё не совсем разобрался в тонкостях работы фаервола в Windows и хочет вернуть все настройки до заводских.

Отдельно стоит заметить, что данный метод эффективен для локальных систем, к которым есть физический доступ, так как в случае работы через удаленный рабочий стол, сброс настроек Windows Firewall закроет вам доступ к порту RDP, так как стандартно данный порт ограничен безопасностью для подключения по сети.

Мы убедительно советуем использовать данный на выделенных серверах, VPS/VDS или удаленном рабочем столе только в том случае, если у вас есть физический или виртуальных доступ к управлению системы сервера или устройства через интернет. Это может быть IPMI, IP-KVM, VNC сервисы для удаленного администрирования сервера.

Для сброса правил Windows Firewall перейдите в окно настроек Firewall & network protection используя способ, который мы описали в начале данной статьи, и нажмите на ссылку “Restore firewalls to default”.

В новом окне нажмите на “Restore defaults” и далее согласитесь с рисками данной операции.

В свою очередь мы хотим напомнить вам, что мы предоставляем аренду удаленного рабочего стола с полным доступом к виртуальному серверу. Это значит, что даже если вы что-то сделаете не то и у вас пропадет доступ к удаленному рабочему столу по сети – мы сможем предоставить вам доступ к VNC консоле или сами произвести операции с сервером для возобновления его доступности. Данная функция абсолютно бесплатна и поддерживается всеми нашими услугами удаленного рабочего стола с полным доступом администратора.

Аренда удаленного рабочего стола в Европе и США доступна по указанной ниже ссылке.

https://finerdp.com/ru/rdp-server

Содержание

- 7 лучших файрволов c открытым исходным кодом для защиты вашей сети

- 1. pfSense

- 2. IPFire

- 3. OPNSense

- 4. NG Firewall

- 5. Smoothwall

- 6. ufw

- 7. csf

- Защищаем удаленный сервер на Windows как можем

- За тобой как за огненной стеной

- Защита внутренняя: остановить и не пущать

- Выбираем лучший файрвол для Windows

- Лучший файрвол для Windows

- Comodo Firewall

- Avast Premium Security

- AVG Internet Security

- Outpost Firewall Pro

- ZoneAlarm Free Firewall

- PrivateFirewall

- GlassWire

- TinyWall

- Какой файрвол лучше?

7 лучших файрволов c открытым исходным кодом для защиты вашей сети

Статистика утечки данных показывает, что каждый день миллионы данных оказываются украденными или потерянными.

Насколько безопасна ваша сеть? Используете ли вы файрвол для защиты вашей сетевой инфраструктуры?

Ранее я писал об управляемых облачных файрволах и получил предложение написать о бесплатных файрволах или файрволах с открытым исходным кодом.

Вот, пожалуйста!

Следующие бесплатные файрволы отличаются от файрволов веб-приложений. Они служат для защиты инфраструктуры, а не кода или приложения.

1. pfSense

Это решение для обеспечения безопасности с открытым исходным кодом на основе ядра FreeBSD. pfSense – это один из ведущих сетевых файрволов с коммерческим уровнем функционала.

pfSense доступно как оборудование, виртуальное устройство и загружаемый исходник (общая версия).

Бесплатно вы получаете общую версию.

Мне нравится их исчерпывающая документация, хорошо понятная и простая в использовании. Вот некоторые из значимых упоминаемых особенностей pfSense:

Поразительно, не так ли?

Кроме того, у вас также есть возможность устанавливать пакеты всего одним щелчком мыши.

2. IPFire

IPFire основан на Netfilter и ему доверяют тысячи компаний по всему миру.

IPFire можно использовать как файрвол, прокси-сервер или VPN-шлюз — все зависит от того, как вы настроите его. Он обладает большой гибкостью в настройках.

IDS (система обнаружения вторжений) является встроенной, поэтому атаки обнаруживаются и предотвращаются с самого начала, а с помощью дополнения Guardian вы можете осуществлять автоматическую профилактику.

Вы сможете понять как работать с IPFire менее чем за 30 минут. Прочитать больше о его возможностях можно здесь.

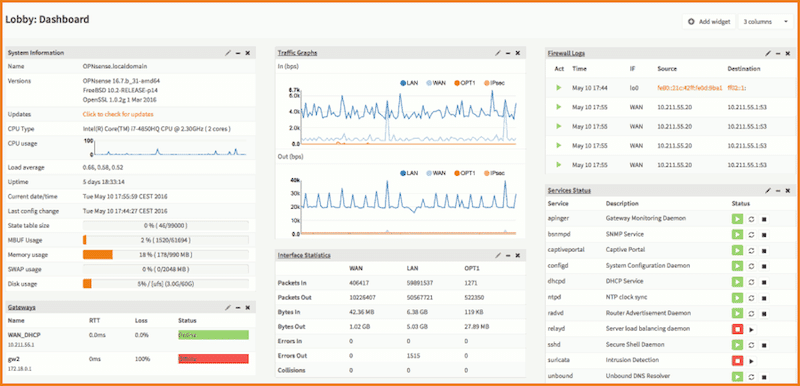

3. OPNSense

OPNSense является ответвлением pfSense и m0n0wall. Графический интерфейс доступен на нескольких языках, таких как французский, китайский, японский, итальянский, русский и др.

OPNSense обладает многими серьезными уровнями безопасности и функциями файрвола, такими как IPSec, VPN, 2FA, QoS, IDPS, Netflow, Proxy, Webfilter и т.д.

Он совместим с 32-битной или 64-битной системной архитектурой и доступен для загрузки как ISO-образ и USB-установщик.

4. NG Firewall

NG Firewall от Untangle — это единая платформа, где вы можете получить все необходимое для защиты сети своей организации.

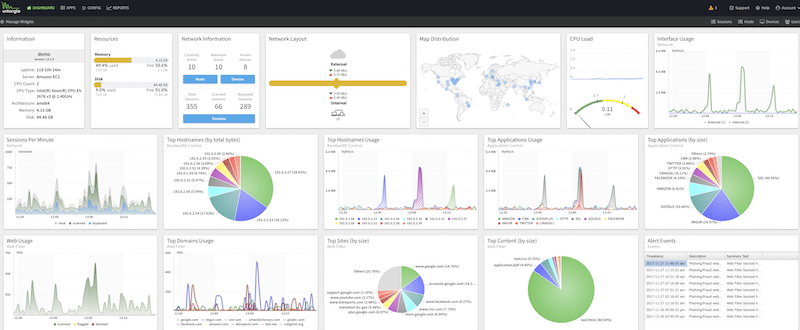

Он обладает красивой панелью инструментов, попробовать демо-версию можно здесь. Он работает как магазин приложений, где вы можете запускать или отключать отдельные приложения (модули) в соответствии со своими потребностями.

В бесплатной версии вы получаете доступ к самой платформе NG Firewall, бесплатные приложения и 14-дневную пробную версию платных функций.

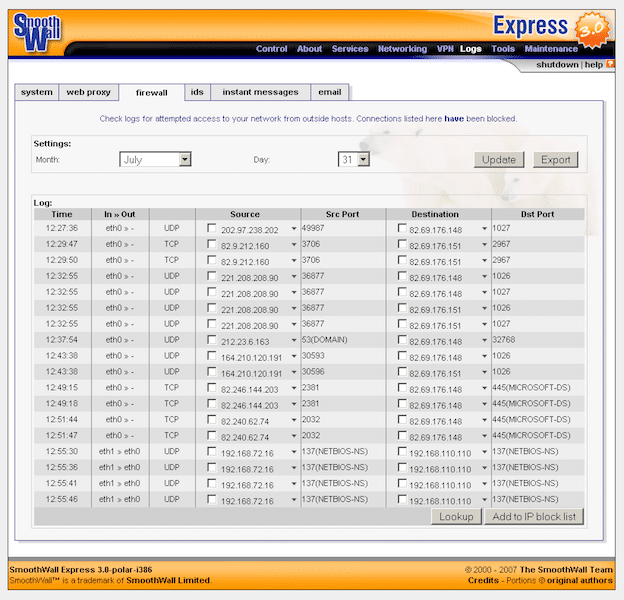

5. Smoothwall

Smoothwall express — это бесплатное решение с простым веб-интерфейсом для настройки и управления файрволом.

Smoothwall express поддерживает LAN (локальную сеть), DMZ (демилитаризованную зону), внутренний и внешний сетевой файрвол, веб-прокси для ускорения, статистику трафика и др.

Выключение или перезагрузка возможны непосредственно через веб-интерфейс.

Примечание: Следующие две программы предназначены только для серверов Linux.

6. ufw

ufw (несложный файрвол) работает с Ubuntu. Для управления системой фильтрации пакетов ядра Linux (Netfilter) он использует интерфейс командной строки.

7. csf

csf (ConfigServer security) протестирован и поддерживается на следующих ОS и виртуальных серверах:

Я надеюсь, что вышеперечисленные бесплатные решения для файрвола помогут вам сэкономить деньги и защитить вашу инфраструктуру от взлома.

Источник

Защищаем удаленный сервер на Windows как можем

Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

За тобой как за огненной стеной

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Защита внутренняя: остановить и не пущать

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

А потом подключаться к серверу командой:

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Источник

Выбираем лучший файрвол для Windows

Казалось бы, выбор файрвола для Windows — дело не сложное: устанавливай да пользуйся. Но файрволы для ПК бывают разные, и выбор может стоить усилий и времени. В этой статье мы рассмотрим 8 файрволов и проверим их возможности и умолчательные настройки при помощи простого функционального теста.

Наиболее важные факторы при выборе файрвола для Windows — это простота и легкость настройки, наличие обучающего режима, когда файрвол действует на нервы задает кучу вопросов при попытках выйти в сеть для каждого ПО, а все остальное запрещает. Еще, пожалуй, важны наличие русского интерфейса и бесплатность, а также дополнительные функции.

Лучший файрвол для Windows

Сравнивать будем следующие программы:

Все эти программы позиционируется разработчиками как средства защиты для домашних компьютеров, поэтому мы не будем залезать в дебри настроек и сравнивать эти программы по функциям и различным модулям. Лучше посмотреть на них глазами простого пользователя, которому все эти высокие технологии до фени.

Обычный юзер отличается от продвинутого чисто утилитарным подходом к софту: нажали «Установить» и верим в чудо автоматизации, которое спасет и защитит от злых дядек с их скриптами и троянами. А как там оно устроено внутри, большинству совершенно не важно.

Поэтому условия эксперимента решили максимально упростить. Мы установим каждый из файрволов на чистую ОС Windows 10 x64 и попробуем запустить одну тулзу, которая начинает ломиться на внешний сервер, имитируя подозрительную сетевую активность. Затем мы включим режим обучения и повторим тест снова. Наконец, на третьем этапе мы настроим файрвол на основе белого списка, запретив ему все, что явно не разрешено.

Ну и не будем забывать про важные для нас критерии: стоимость лицензии, язык интерфейса и простоту настройки и установки. А полученные результаты мы потом сравним.

Используемая в статье утилита для тестирования Firewall Tester взята с сайта 2ip.ru.

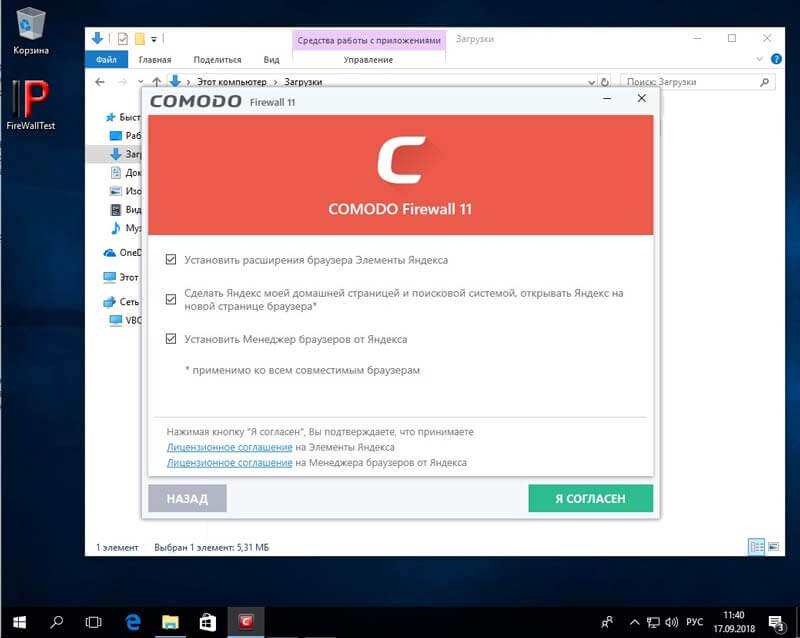

Comodo Firewall

Эта программа получила широкую известность еще в эпоху Windows XP, когда Comodo Firewall был едва ли не самым распространенным бесплатным файрволом в России. Пользуется он популярностью и сейчас. Что, в общем-то, неудивительно: разработчики обещают нам проактивную защиту с HIPS, межсетевое экранирование, защиту от переполнения буфера и несанкционированного доступа, защиту реестра и системных файлов, а также другие вкусные плюшки.

Однако во время установки файрвол вызвал смешанные чувства. Сначала предлагал поставить расширения для Яндекс.Браузера.

Файрвол предлагает установить расширения от Яндекса

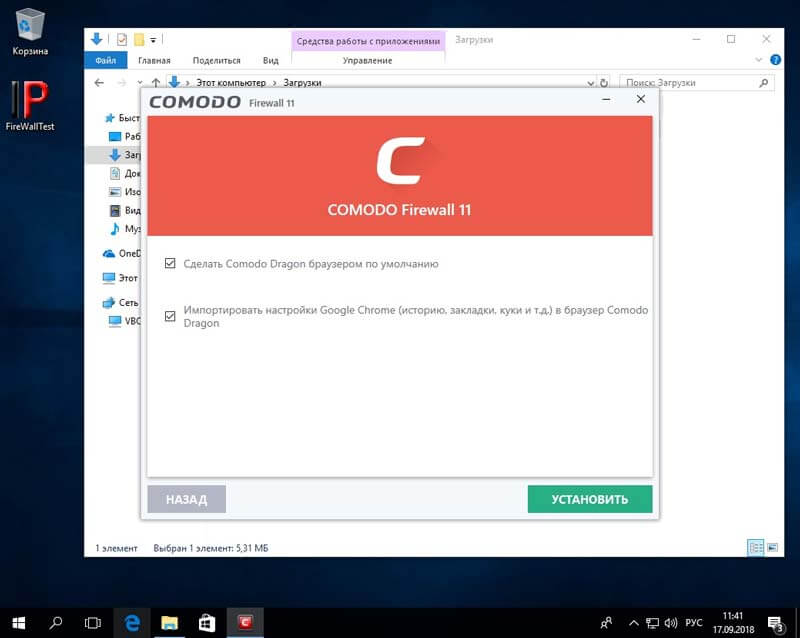

А потом, если не обратить внимание на «компоненты» и не выключить все ненужное, установщик инсталлирует на ваш компьютер свой браузер.

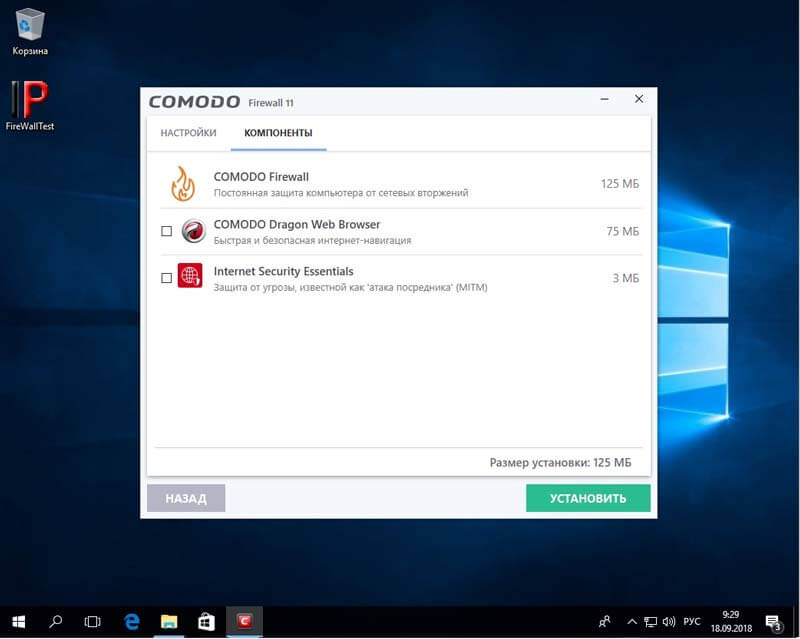

Отключение ненужных компонентов файрвола Comodo

Забыли отключить ненужный компонент? Получите, распишитесь

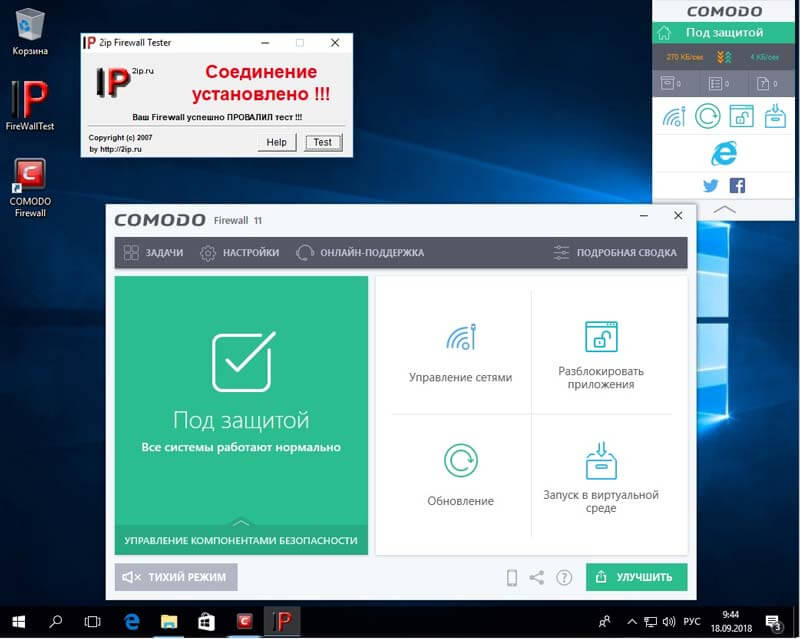

Делаем первый тест, и Comodo пропускает утилиту для тестирования файрволов Firewall Tester.

Первый тест Comodo Firewall

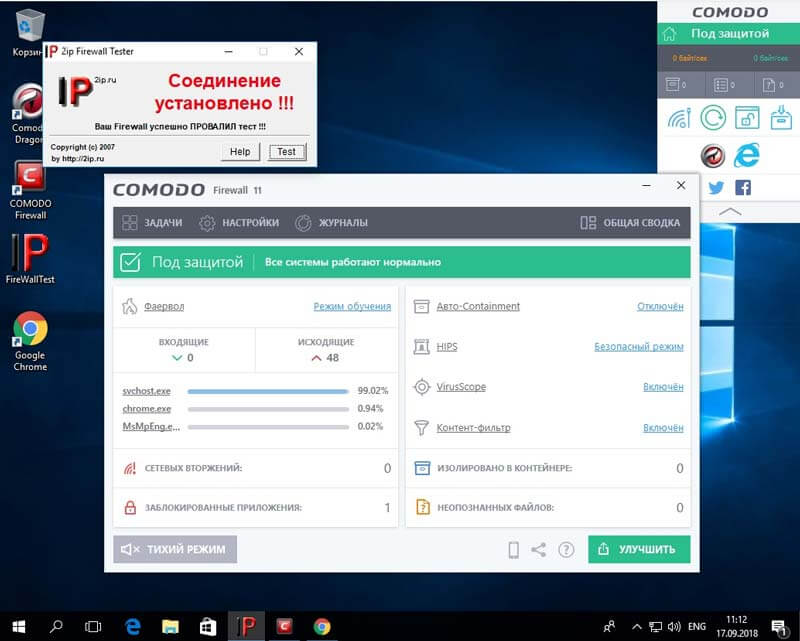

Включили режим обучения в настройках — и файрвол почему-то никак не прореагировал на нашу тестовую программу, которая успешно подключилась к удаленному компьютеру.

Второй тест Comodo Firewall

Только после составления белого списка наконец удалось заблокировать Firewall Tester. Вывод напрашивается противоречивый: Comodo Firewall — очень известный файрвол, но установка ненужного софта портит все впечатление. А результаты теста оказались печальными: для обеспечения безопасности программе требуется основательная настройка.

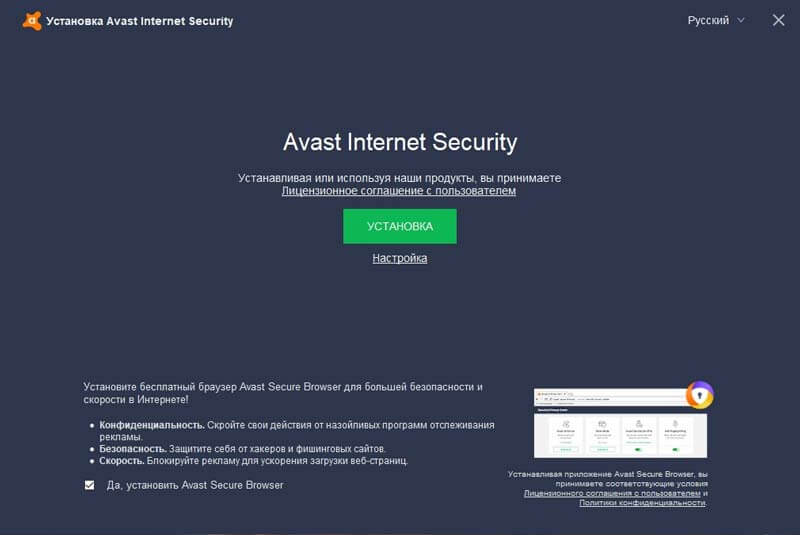

Avast Premium Security

Кто-нибудь не слышал про компанию Avast Sofware? Все про нее слышали. Однако, помимо известного антивируса, Avast выпускает еще и файрвол, который входит в платный набор программ Avast Premium Security (раньше он назывался Avast Internet Security, но его переименовали — видимо, чтобы избежать путаницы с программой, которую мы рассмотрим следующей). То есть отдельно загрузить и установить файрвол не получится: он идет в дополнение к антивирусу, антиспам-модулю, модулю защиты беспроводных сетей и набору прочих функций, платная лицензия которого стоит 1450 рублей в год на один ПК.

При установке пакета нам предлагают поставить еще и Google Chrome, но от него хотя бы можно безболезненно отказаться.

Установка Avast Internet Security

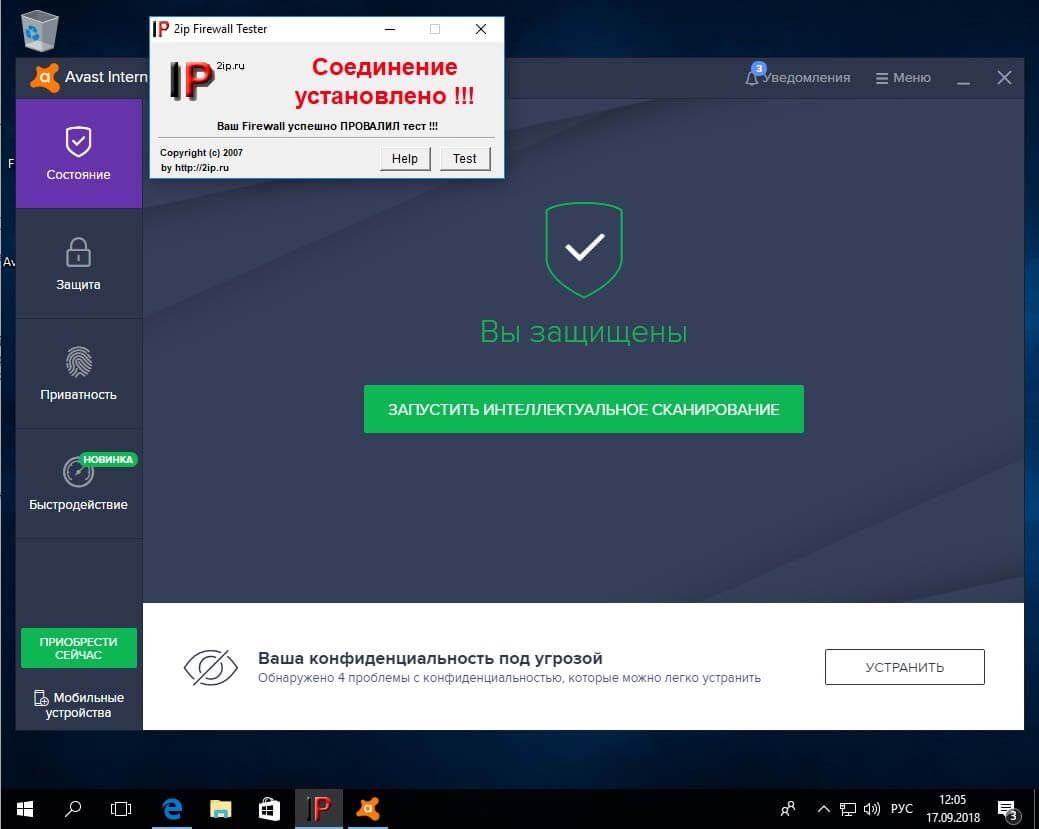

Сразу после установки чуда не произошло: Firewall Tester успешно преодолела файрвол и установила соединение с удаленным сервером.

Первый тест Avast Internet Security

После включения практически всех возможных настроек и параметров защиты ничего особо не поменялось. Только заставив файрвол параноидально спрашивать меня, как реагировать на каждый чих работающего на компьютере программ, я наконец получил ожидаемый результат.

Настройки файрвола разбросаны по разным меню, из-за чего найти с первого раза то, что нужно, далеко не самая простая задача. В комплекте поставки Avast Premium Security имеется огромное количество дополнительных инструментов для анализа диска, реестра, эвристики, поиска вирусов. К сожалению нет возможности удалить весь этот функционал, чтобы оставить только один брандмауэр. Кроме того, пробная версия продукта постоянно просит обновиться до версии Pro и заплатить денег. Меня это Напрягает.

AVG Internet Security

Бесплатный антивирус AVG также знаком многим, правда о его эффективности существуют разные мнения. Файрвол (или, как его называют разработчики, «усиленный брандмауэр») тоже не предлагается в качестве отдельного продукта, а идет в комплекте поставки AVG Internet Security, куда входит еще целая куча разных программ, включая антивирус. Бесплатной версии нет, но есть возможность скачать триал и протестировать софтину бесплатно в течение месяца.

Примечательно, что антивирус AVG не так давно был куплен компанией Avast Sofware, но тем не менее продолжает существовать в роли самостоятельного продукта. Что ж, давайте посмотрим, есть ли в нем какие-то существенные отличия от «материнского» проекта.

Установка AVG начинается с узнаваемого окошка инсталлера.

Установка файрвола AVG

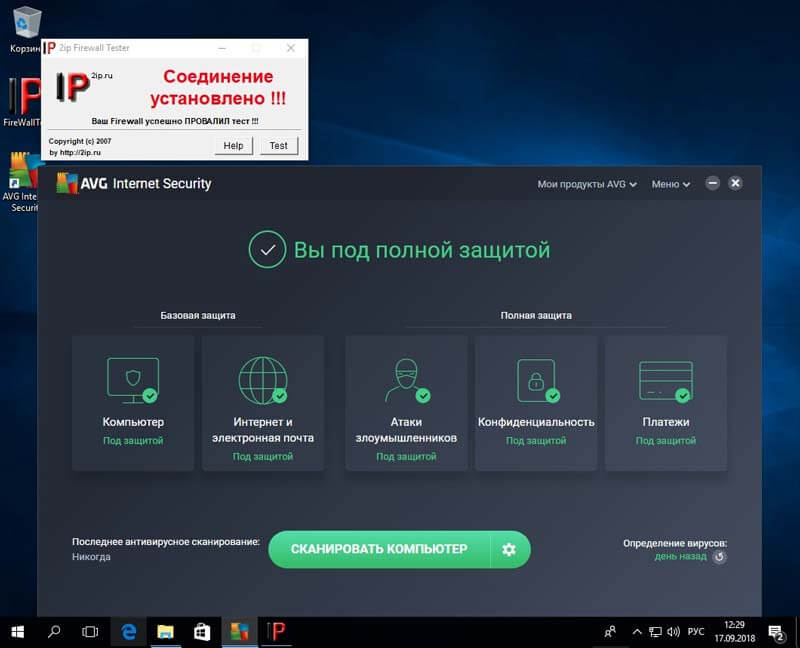

При первом запуске мы видим уже знакомую картинку.

Первый тест AVG Internet Security

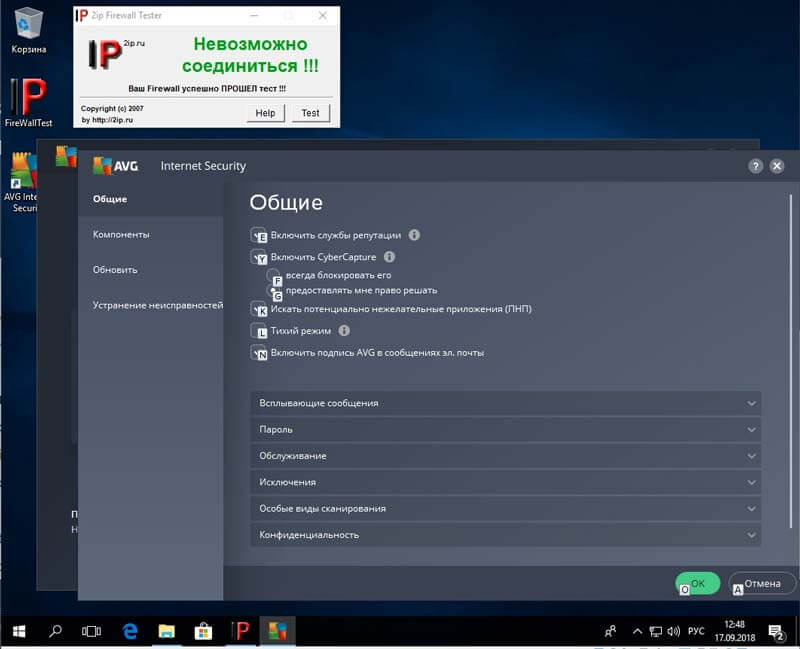

Можно смело сказать, что AVG продемонстрировал все то же самое, что и Avast. И в точности так же сумел распознать и заблокировать нашу «вредоносную» программу только после принудительного включения параноидального режима.

Конфигурация файрвола AVG Internet Security

По результатам теста я пришел к выводу, что AVG Internet Security — это по большому счету Avast! Premium Security, только в профиль только под другой вывеской. Если вам нужен только файрвол, без антивируса, антиспама и прочих свистелок, наверное, стоит поискать другое решение.

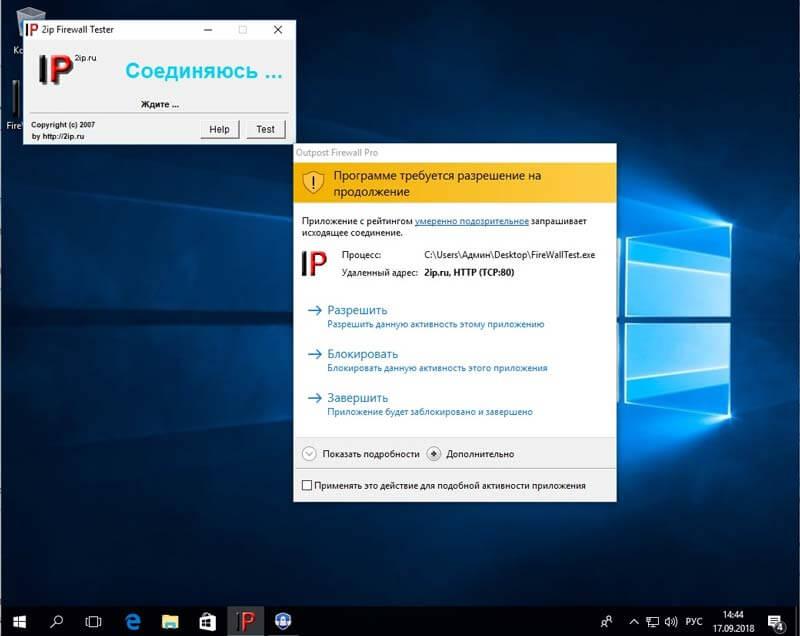

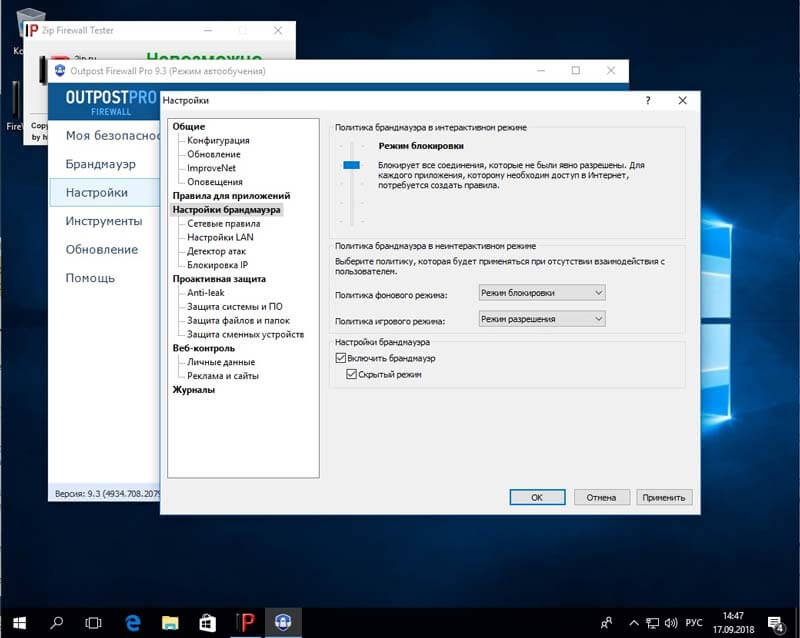

Outpost Firewall Pro

В декабре 2015 года Яндекс купил технологию Agnitum, и компания прекратила выпускать и поддерживать Outpost Firewall. Но его все еще можно найти в интернете. Есть также бесплатная версия, но она, как обычно, урезана.

Установка программы типична, но при этом она хотя бы не предлагает в нагрузку тонну дополнительного и не всегда нужного ПО. Сразу после завершения установки Outpost Firewall Pro просит перезагрузить компьютер. Даем согласие и сразу же запускаем Firewall Tester.

Первый тест Outpost Firewall Pro

Несмотря на то что Outpost Firewall больше не поддерживается, со своей основной функцией он справляется на отлично даже с настройками по умолчанию. А для любителей покопаться в режимах работы программы имеются настройки правил и возможность включать-отключать другие функции.

Настройки файрвола

Программе ставим однозначный лайк, жаль только, что последняя платная версия больше не поддерживается, поэтому денег за нее занести больше некому (а Яндекс их брать, судя по всему, не хочет). Обновлений тоже ждать не приходится. Печалька.

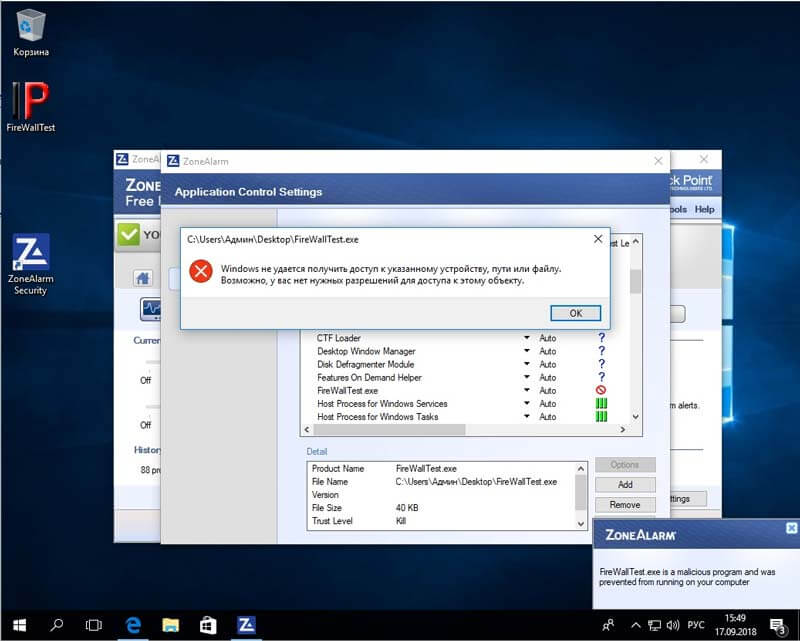

ZoneAlarm Free Firewall

Компания ZoneAlarm не так широко известна, как Avast и AVG, но тоже увлекается разработкой антивирусов — в свободное от создания бесплатного файрвола время. ZoneAlarm Firewall имеет как бесплатную, так и коммерческую версию. Последняя отличается расширенными настройками, возможностью включать-отключать компоненты, добавлять сложные правила фильтрации трафика и отсутствием назойливой рекламы. Весь остальной функционал продуктов, по заявлениям разработчиков, идентичен.

После установки и запуска файрвола ZoneAlarm пропустил наше соединение.

Первый тест ZoneAlarm Free Firewall

Посмотрим, как он себя поведет после небольшой подстройки.

Второй тест ZoneAlarm Free Firewall

Увы, но с помощью переключения ползунков и изменения режимов работы программы Firewall Tester так и не получилось заблокировать. Только после явной блокировки это окончательно удалось. Любопытно, что, когда я копался в настройках, ZoneAlarm выдал вот такое окно запроса разрешения.

Режим обучения ZoneAlarm Free Firewall

На скриншоте видно, что у этого файрвола, помимо стандартных вариантов «разрешить», «запретить» и «обучение», есть еще один интересный режим — kill, который вообще не дает запуститься приложению.

Режим kill ZoneAlarm Free Firewall

Одна проблема: нужно понимать, что блокируешь. Простой юзер может по незнанию прибить нужную программу, из-за чего у него обязательно отвалится какой-нибудь важный банк-клиент.

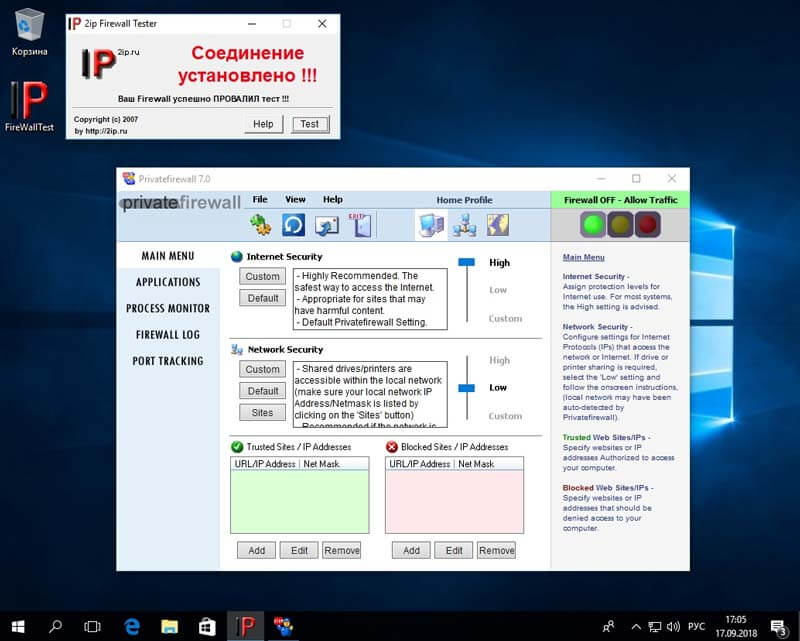

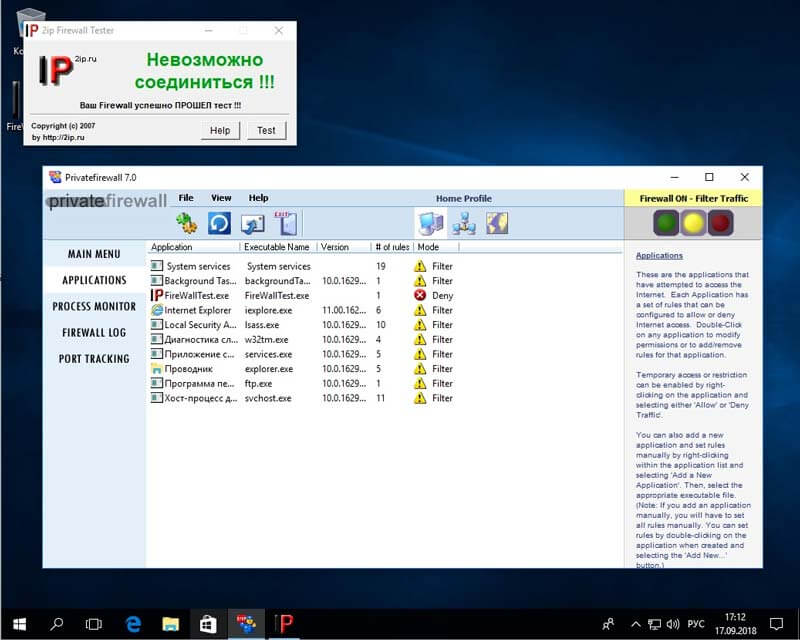

PrivateFirewall

Компания Privacyware специализируется в основном на разработке софта для защиты веб-серверов, поэтому файрвол для нее, похоже, побочный продукт жизнедеятельности. Возможно, поэтому PrivateFirewall разработчиком больше не поддерживается, и скачать продукт с официального сайта сейчас не получится. Зато его до сих пор можно найти на файлопомойках независимых ресурсах — правда, последняя актуальная версия датируется аж 2013 годом.

После непродолжительной установки идем в бой.

Первый тест PrivateFirewall

Жаль, но первый блин вышел комом — наш нехитрый тест оказался провален. Пробуем еще раз после включения обучающего режима.

Второй тест PrivateFirewall

На этот раз файрвол справляется с задачей: появляется окно с кнопками, позволяющими заблокировать Firewall Tester. Третий тест в «параноидальном» режиме программа также проходит успешно, что неудивительно.

Третий тест PrivateFirewall

У PrivateFirewall очень простой интерфейс, и даже без знаний английского можно легко в нем разобраться.

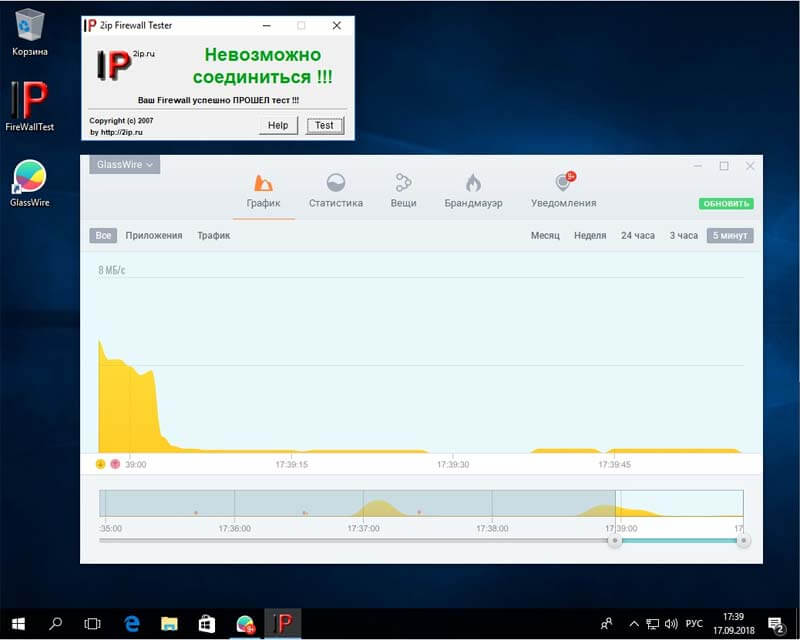

GlassWire

В отличие от предыдущих компаний-разработчиков, для GlassWire файрвол — это базовый продукт, что, вероятно, должно положительно сказаться на качестве его работы. Примечательно, что у GlassWire’s Firewall есть как «настольная», так и мобильная версия, но мы будем рассматривать только первую.

Установка программы простая и вполне типичная. По ее завершении приложение покажет нам красивый график нашей сетевой активности. Однако красота важна прежде всего для девушек с пoрнoхaбa произведений искусства, а нас в первую очередь интересуют функциональные возможности файрвола. Запускаем Firewall Tester.

Первый тест PrivateFirewall

Несмотря на то что утилита успешно соединилась с удаленным сервером, файрвол отобразил новый процесс. Мы можем его проигнорировать, и он попадет в список доверенных, а можем сразу заблокировать. Выставив более жесткие настройки политики разрешений, мы видим, что наш процесс сразу вызывает подозрения файрвола и успешно блокируется.

Второй тест PrivateFirewall

Эта программа понравилась мне больше других рассмотренных файрволов, единственный ее большой недостаток — платная лицензия, самая бюджетная версия которой стоит 39 долларов.

Зато смотреть на бегущий график сетевой активности можно бесконечно. Это по крайней мере интереснее чем смотреть некоторые каналы ТВ.

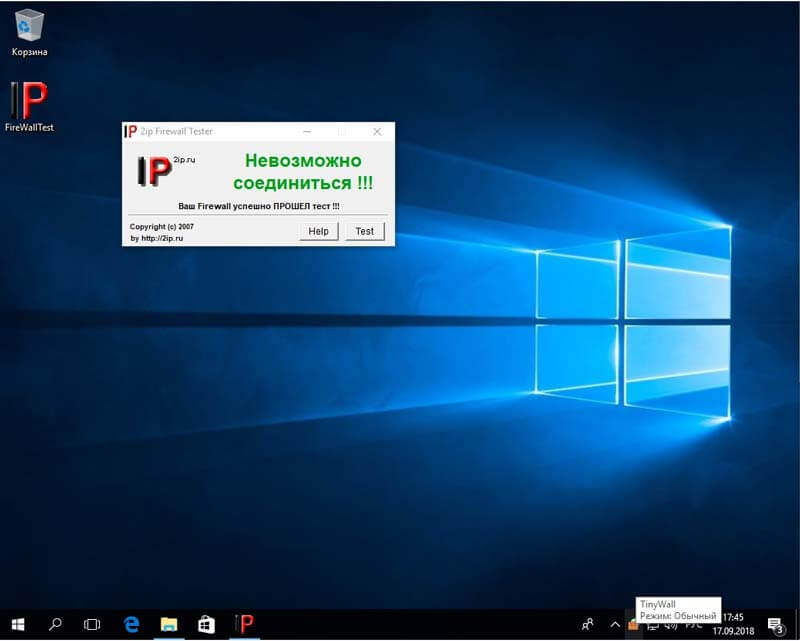

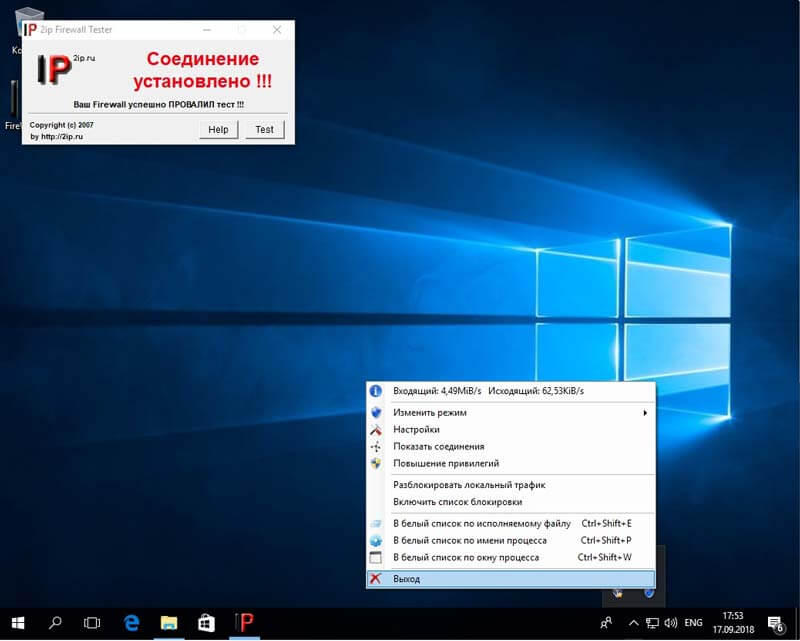

TinyWall

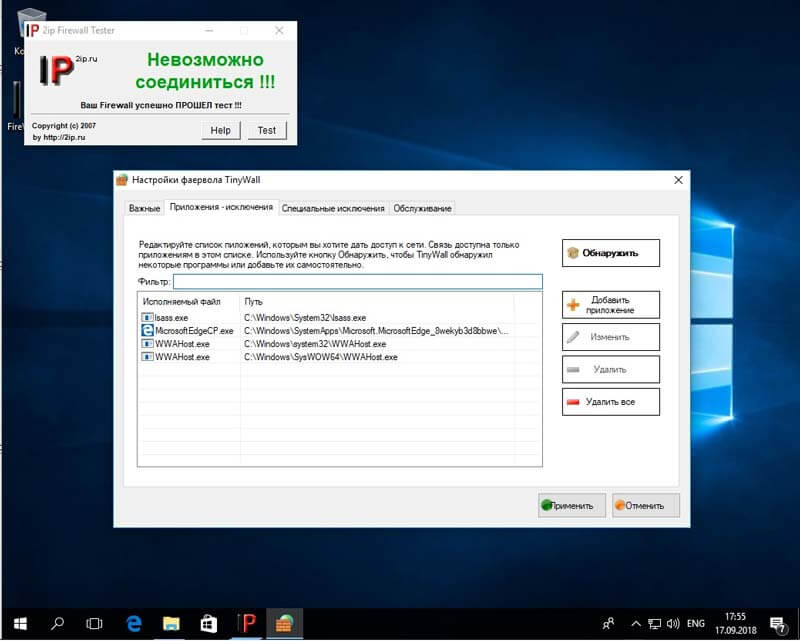

Эта небольшой бесплатный файрвол — результат трудов венгерского разработчика Кароя Падоша (Károly Pados). Утилита интересна тем, что работает из трея — несколько непривычно. Но при этом уже при проведении первого теста не дает пробиться в сеть нашему «вредоносу».

Первый тест TinyWall

Самое забавное, что при включении обучающего режима файрвол пропускает весь трафик и, по идее, должен на основании диалогов или внутреннего механизма решать, что делать с запущенными процессами. В данном случае выбор оказался неверен.

Второй тест TinyWall

Однако при составлении белого списка TinyWall ожидаемо справился с поставленной задачей.

Третий тест TinyWall

Выводы: перед нами очень компактный и «облегченный» файрвол с небольшим количеством настроек. Однако этой самой настройки он все равно требует: в варианте из коробки программа мышей не ловит.

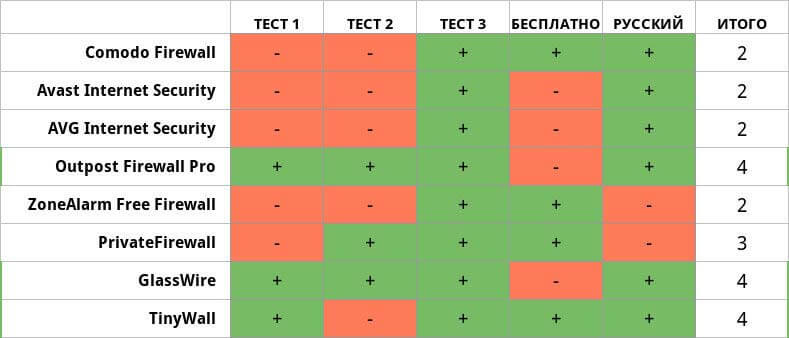

Какой файрвол лучше?

Сведем наши результаты в одну табличку.

Если смотреть на выбор файрвола глазами обычного пользователя, то наиболее удачным вариантом будет TinyWall или старичок Outpost Firewall Pro. Несмотря на хорошие показатели GlassWire, рекомендовать эту программу я не стану из-за высокой стоимости. В принципе, можно использовать любой рассмотренный в статье файрвол. Главное — это правильная настройка.

Лично я уже давно использую бесплатный и маленький файрвол TinyWall. Подробно про использование этого фаервола мы рассказывали в статье «Настройка и использование TinyWall».

Источник