Для работы проектов iXBT.com нужны файлы cookie и сервисы аналитики.

Продолжая посещать сайты проектов вы соглашаетесь с нашей

Политикой в отношении файлов cookie

Стараниями корпорации Microsoft современные версии Windows давно превратились из удобных операционных систем для общения человека с компьютером в навязчивый сервис с сотнями ненужных фоновых процессов, следящих за действиями пользователя и изрядно нагружающих компьютер. В этой небольшой инструкции вы узнаете, как, используя всего одну программу, отключить телеметрию в Windows 10/11 и существенно повысить производительность своего ПК.

В стремлении угодить широкому кругу пользователей корпорация Microsoft год за годом превращала изначально спартанскую ОС в швейцарских нож, где на каждую задачу должно быть готовое решение. Например, даже если у вас нет принтера, служба, отвечающая за его работу, постоянно висит в фоне, что хоть и немного, но нагружает ПК. И так с десятками служб/процессов, которые не всем пользователям Windows необходимы.

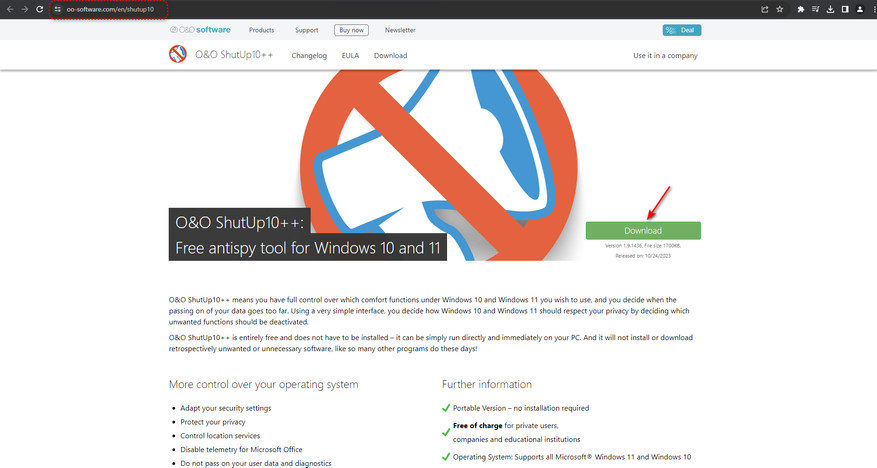

Чтобы отключить лишние процессы и убрать телеметрию из Windows 10/11, программистами были придуманы сотни способов, но наиболее проверенный — это использовать небольшую бесплатную утилиту под названием O&O ShutUp10++.

1. Скачиваем программу с официального веб-сайта.

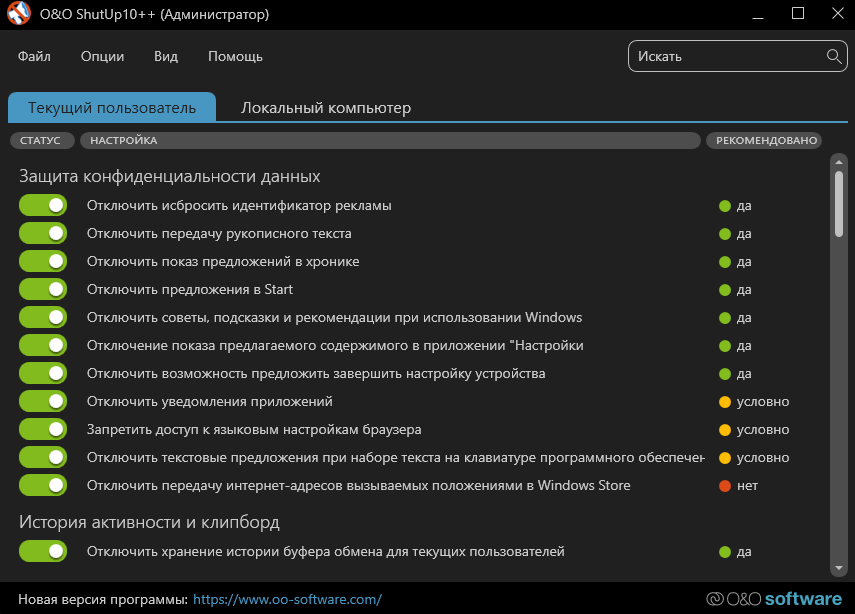

2. Запускаем от имени администратора файл OOSU10.exe. Если всё прошло успешно, то перед вашим взором появится окно программы.

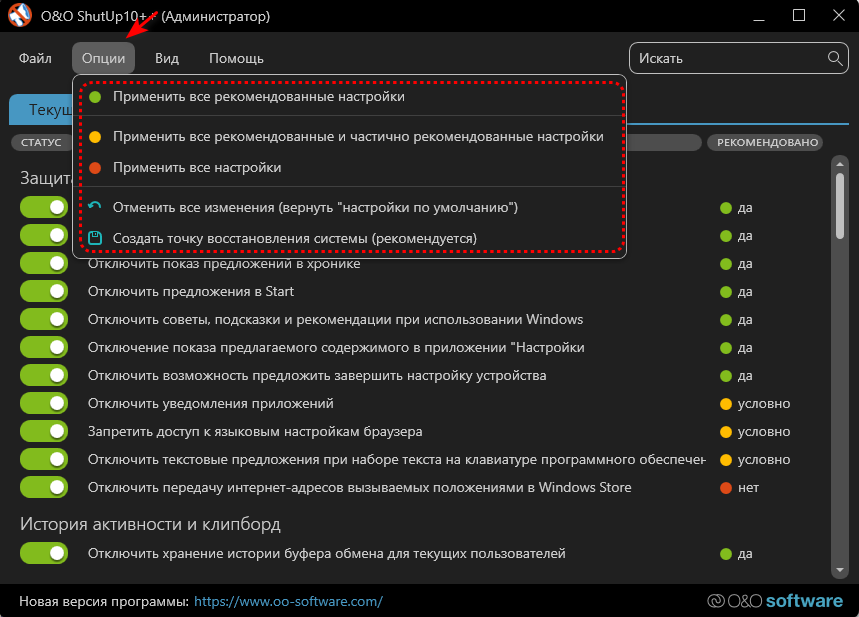

3. Переходим в раздел «Опции» и применяем желаемый профиль. Советую ограничиться настройками «Применить все рекомендованные настройки» если вам по каким-то причинам нужен Microsoft Store. Также вы можете, используя удобный интерфейс ПО, в ручную отключить только ненужные вам службы/процессы. Однако будьте осторожны, потому как бездумное отключение всего и вся может существенно повлиять на работу операционной системы. Обязательно создайте точку восстановления, если не уверены в своих действиях!

4. Закрываем программу, перезагружаем ПК и наслаждаемся более быстрой и плавной работой Windows!

Дабы не прослыть голословным, проведём небольшое тестирование на примере Windows 10 Pro x64 22H2 (19045.4046) с применением различных профилей программы O&O ShutUp10++.

Результат потрясает!

Несмотря на многократный запуск и холостой простой в 5 минут для каждого теста, по умолчанию Windows 10 потребляла внушительные 3.9 Гб оперативной памяти и существенно нагружала процессор фоновой активностью 124 процессов. Применение же рекомендованных настроек программы O&O ShutUp10++ позволило значительно снизить потребляемый объём RAM до 1.8 Гб и разгрузить CPU. Два оставшихся профиля также возымели эффект и позволили ещё более сократить потребление до уровня в 1.6 Гб и 1.4 Гб, а также 107 и 95 фоновых процессов соответственно. Базовый функционал и сервисы Windows не пострадали!

Я бы солгал, сказав, что был потрясён итогом полученных результатов. Тем не менее факт остаётся фактом: более 30% всей фоновой активности Windows 10/11 состоит из телеметрии и ненужных среднестатистическому пользователю ПК процессов. Возможно, что успех Steam Deck и популяризация Linux заставит корпорацию Microsoft пересмотреть свою стратегию. А пока имеем то, что имеем. Уважайте свободу, используйте только проверенное ПО и ни в коем случае не позволяйте компаниям диктовать вам свои условия. С вами был Павел. Ещё увидимся!

Сейчас на главной

Новости

Публикации

Науке уже довольно давно известны виды грибков, которые могут овладевать муравьями и использовать их в своих целях. Однако совсем недавно, при съемках научно-документального сериала «Winterwatch»,…

Представьте себе гигантское, ветвистое древо жизни, где каждая веточка, каждый листик — это отдельный вид, а корни уходят в глубокое прошлое, к общим предкам. Понимание того, как именно…

В

русских деревнях крестьянская изба

была не просто жильём

— деревянные

срубы, сложенные из брёвен, хранили

тепло семейного очага и тайны древних

традиций. Мастерство строительства…

Черные дыры. Одно только это словосочетание будоражит воображение, рисуя картины космических монстров, пожирающих всё на своем пути. И, честно говоря, классическое представление о них, уходящее…

Мы живём в эпоху удивительных технологий. Смартфоны, ставшие продолжением нашей руки, электромобили, меняющие облик городов, медицинские томографы, заглядывающие внутрь человеческого…

Огурцы — любимая культура многих огородников, радующая сочными плодами всё лето. Однако их выращивание требует внимания к деталям, и один из частых вопросов: стоит ли срезать усы?…

Все способы:

- Способ 1: Редактирование системного реестра

- Способ 2: «Редактор локальной групповой политики»

- Способ 3: «Windows PowerShell»

- Вопросы и ответы: 0

Способ 1: Редактирование системного реестра

Включить телеметрию в Windows 10 может понадобиться в разных сценариях — например, при обновлении с «десятки» до пробной версии Windows 11 или для любой пробной инсайдерской сборки. И один из самых простых способов сделать это – вручную редактировать системный реестр, причем для параметра можно задать один из уровней безопасности, которых, к слову, предусматривается 4.

- «Безопасность» — осуществляется отправка минимального количества данных в компанию Microsoft для безопасности Windows (например, данные средства удаления вредоносных программ или встроенного «Защитника Windows»).

- «Базовые данные» — помимо основных минимальных данных, отправляются сведения диагностики, например базовая информация об устройстве, о совместимости приложений.

- «Расширенные данные» — в дополнение к предыдущим двум пунктам отправляются данные об использовании Windows, Windows Server, System Server и приложениях (их безопасности и производительности).

- «Полные данные» — осуществляется отправка данных в полной мере (сведения о диагностики, а также файлы, которые могли стать причиной неполадок в работе системы и устройства).

Зная, для чего и какой уровень безопасности предназначен, можно заменить значение для отвечающего за телеметрию в Windows 10 параметра на нужный вариант:

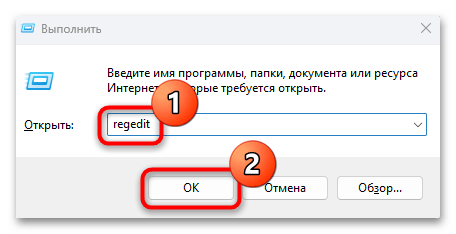

- Запустите «Редактор реестра». Для этого одновременно нажмите на клавиши «Win + R», введите

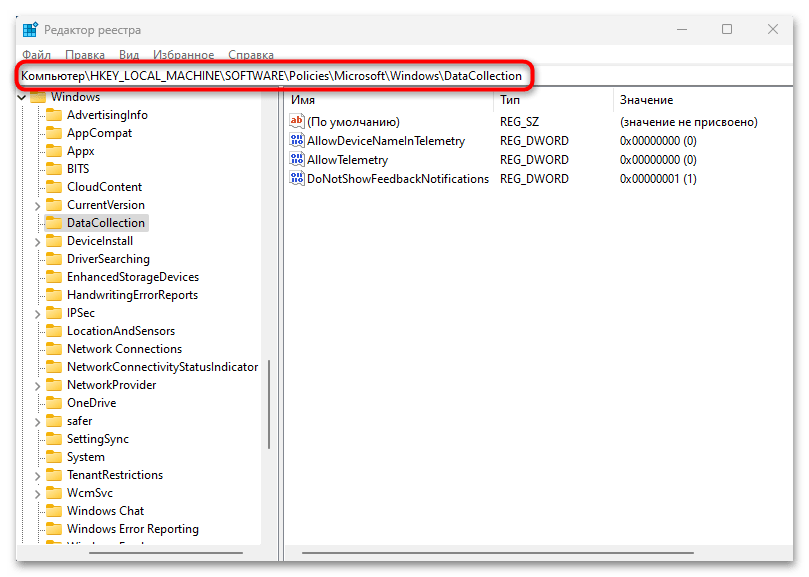

regeditи нажмите на кнопку «ОК» или клавишу «Enter». - Перейдите по пути ниже (можете вставить его в адресную строку вверху и нажать на клавишу ввода для перехода к нужной ветке):

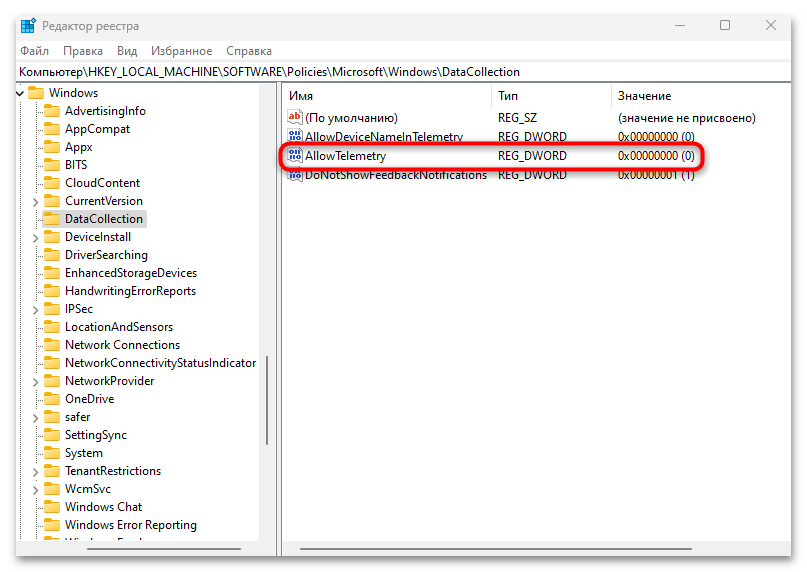

Компьютер\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\DataCollection - В центральной части окна найдите параметр «AllowTelemetry» и дважды кликните по нему левой кнопкой мыши.

- В открывшемся окне в поле «Значение» задайте нужный вариант:

0– «Безопасность»,1– «Базовые данные»,2– «Расширенные данные» или3– «Полные данные». Нажмите на кнопку «ОК», чтобы сохранить изменения.

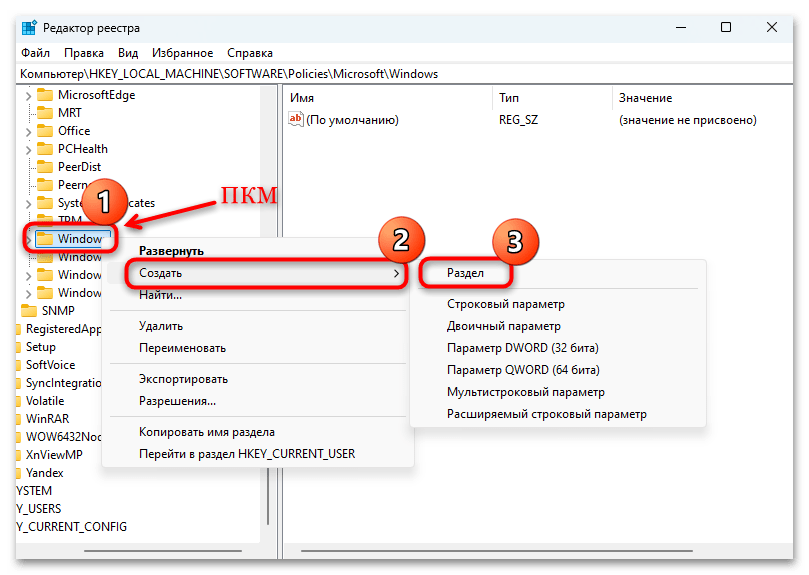

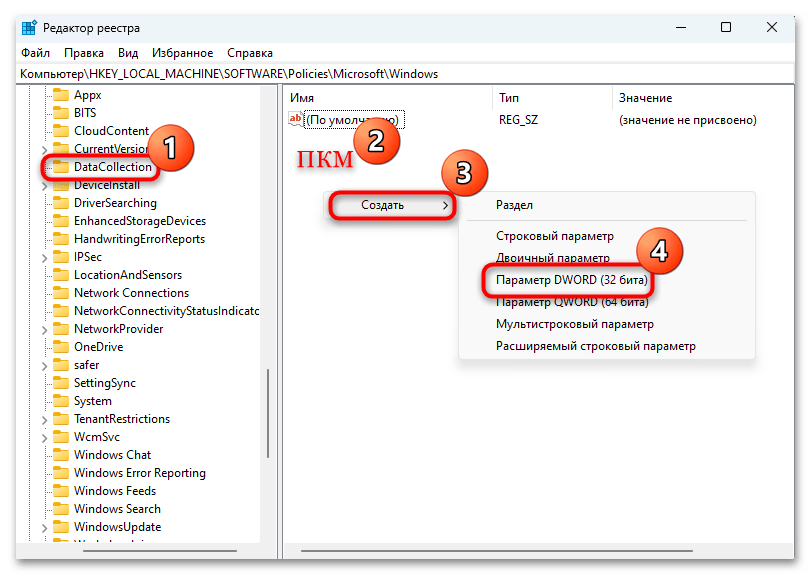

Если же раздела «Data Collection» на пути нет, потребуется вручную создать и раздел, и параметр «AllowTelemetry». Делается это довольно просто:

- Щелкните правой кнопкой мыши по папке «Windows» на панели слева, в меню наведите курсор мыши на пункт «Создать» и выберите «Раздел».

- Задайте ему соответствующее имя – «DataCollection», затем выберите его, кликнув по нему левой кнопкой мыши. В центральной части окна нажмите ПКМ по свободной области и создайте «Параметр DWORD (32 бита)». Ему присвойте имя «AllowTelemetry».

После этого новому параметру можно задать то значение, которое будет соответствовать выбранному уровню безопасности. Чтобы настройки вступили в силу, закройте «Редактор реестра» и перезапустите Windows.

Обратите внимание: выбор значения, которое соответствует первому уровню безопасности («Безопасность»), может привести к тому, что появятся проблемы с доставкой обновлений для операционки, поскольку на потребительских устройствах произойдет автоматическое переключение на второй уровень как минимум («Базовые данные»).

Способ 2: «Редактор локальной групповой политики»

В таких редакциях Windows 10, как Professional или Enterprise, можно воспользоваться встроенным средством – «Редактором локальной групповой политики». Здесь должны отображаться все четыре уровня сбора телеметрии, но для потребительских устройств доступно только три.

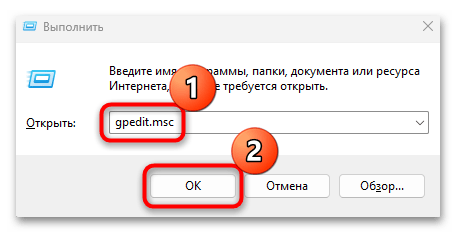

- С помощью окна «Выполнить» (сочетание клавиш «Win + R») запустите «Редактор локальной групповой политики», выполнив

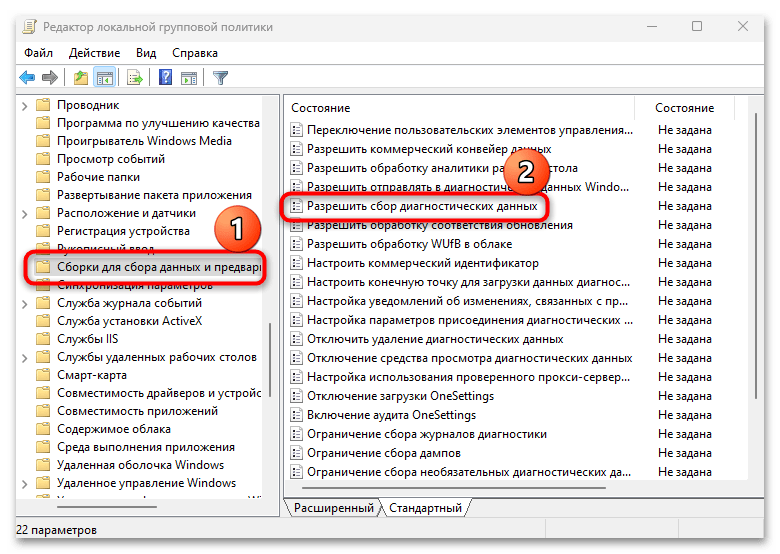

gpedit.msc. - На панели слева перейдите по пути «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» — «Сборки для сбора данных и предварительные сборки». В центральной части окна найдите пункт «Разрешить сбор диагностический данных» (в некоторых случаях он может называться несколько иначе, например «Разрешить телеметрию») и дважды кликните по нему левой кнопкой мыши.

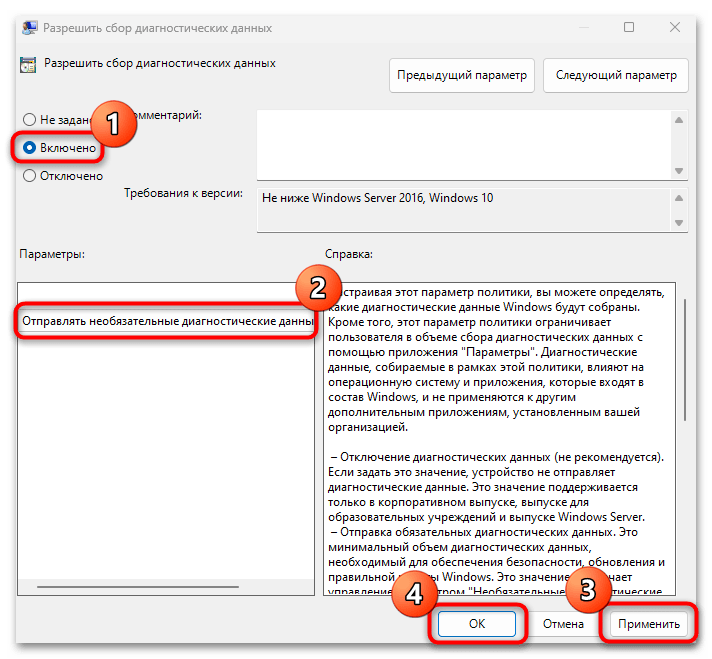

- Отметьте пункт «Включено», затем из выпадающего меню ниже выберите наиболее подходящий вариант сбора данных (всего есть три варианта, как уже говорилось: сбор данных отключен и отправка обязательных или только необязательных диагностических данных). Примените и сохраните настройки.

По умолчанию политика отключена (но изначально используется то значение, которое было задано во время предварительной настройки операционной системы после установки). Однако значение «Отключено» вовсе не означает, что сбор данных не работает.

Способ 3: «Windows PowerShell»

Еще есть способ включить телеметрию в Windows 10 с помощью специального скрипта, который выполняется через консоль:

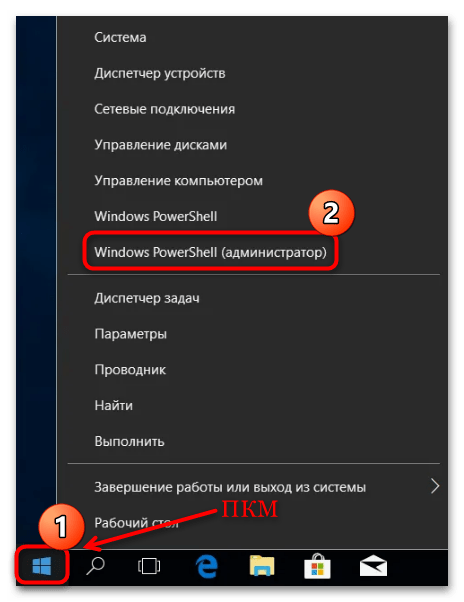

- Запустите «Windows PowerShell» от имени администратора. В Windows 10 можно кликнуть правой кнопкой мыши по «Пуску» и выбрать подходящий пункт из контекстного меню.

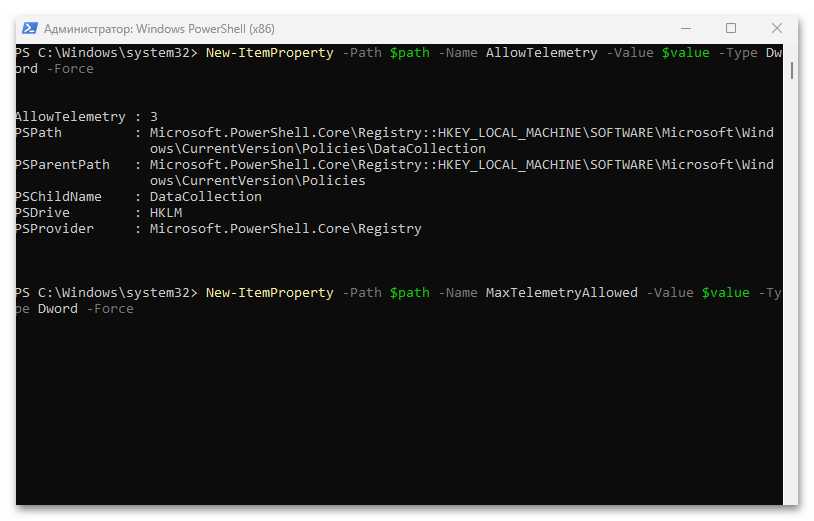

- Вставьте в окне консоли следующий скрипт:

$path = "HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\DataCollection"

Telemetry level: 1 - basic, 3 - full

$value = "3"

New-ItemProperty -Path $path -Name AllowTelemetry -Value $value -Type Dword -Force

New-ItemProperty -Path $path -Name MaxTelemetryAllowed -Value $value -Type Dword -ForceЕсли потребуется, подтвердите действие в окне с предупреждением, выбрав кнопку «Вставить в любом случае».

После применения скрипта телеметрия в Windows 10 будет включена и получится обновиться до нужной сборки операционной системы.

Наша группа в TelegramПолезные советы и помощь

Время на прочтение10 мин

Количество просмотров356K

Микрософт с помощью пасьянса и косынки учила пользователей пользоваться мышью,

теперь с помощью windows 10 учит читать лицензионное соглашение.

После выхода windows 10 сразу появились сообщения о сборе информации о действиях пользователей и много обсуждений, что делать. Достаточно быстро пользователи составили список основных серверов, собирающих информацию и попытались их заблокировать через файл hosts. Но скептики сразу выдвинули здравое предположение, что MS мог предусмотреть этот метод и некоторые адреса прописать в коде. Тем более, что MS всегда может актуализировать адреса серверов через windows update.

В нашей компании начали появляться первые пользователи windows 10, и мы решили опробовать блокировку передачи телеметрии через встроенный windows firewall.

Итак, собран простой тестовый стенд:

Два ноутбука, на один из них ставим Windows 10 и подключим его к интернету через второй ноутбук, используя internet sharing. На втором ноутбуке, который работает как NAT роутер, поставим Wireshark и определим исходящий трафик на сервера MS с первого ноутбука.

Что получилось:

- Да, Windows 10 отправляет данные;

- Список серверов почти полностью совпал с указанным в статье habrahabr.ru/company/pt/blog/264763 и forums.untangle.com/web-filter/35894-blocking-windows-10-spying-telemetry.html

- Встроенный Windows Firewall полностью блокирует передачу данных на эти узлы.

Правила для Firewall

После того как мы получили список IP и убедились в эффективности их блокировки, можно, с помощью Powershell скрипта, внести их в настройки.

Для добавления правила в Firewall необходимо выполнить следующую команду (в качестве примера возьмем сервер «watson.telemetry.microsoft.com»):

netsh advfirewall firewall add rule name="telemetry_watson.telemetry.microsoft.com" dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes

Где:

name – имя правила и по совместимости название сервера Microsoft;

dir = out – параметр указывающий, что правило соответствует только исходящему сетевому трафику;

action=block – сетевые пакеты, указанные в этом правиле, будут отбрасываются firewall;

remoteip – IP-адрес получателя области исходящего сетевого пакета;

enable=yes – указывает на то, что правило в настоящее время включено.

Аналогично этому будут прописаны и другие правила. В итоге, скрипт будет иметь примерно следующий вид:

Firewall rules

Set-NetFirewallProfile -all

netsh advfirewall firewall add rule name=«telemetry_vortex.data.microsoft.com» dir=out action=block remoteip=191.232.139.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telecommand.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.92 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sqm.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.93 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.telemetry.microsoft.com» dir=out action=block remoteip=65.55.252.43,65.52.108.29 enable=yes

netsh advfirewall firewall add rule name=«telemetry_redir.metaservices.microsoft.com» dir=out action=block remoteip=194.44.4.200,194.44.4.208 enable=yes

netsh advfirewall firewall add rule name=«telemetry_choice.microsoft.com» dir=out action=block remoteip=157.56.91.77 enable=yes

netsh advfirewall firewall add rule name=«telemetry_df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.7 enable=yes

netsh advfirewall firewall add rule name=«telemetry_reports.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.91 enable=yes

netsh advfirewall firewall add rule name=«telemetry_wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.93 enable=yes

netsh advfirewall firewall add rule name=«telemetry_services.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.92 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sqm.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.94 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.9 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.ppe.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.11 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.appex.bing.net» dir=out action=block remoteip=168.63.108.233 enable=yes

netsh advfirewall firewall add rule name=«telemetry_telemetry.urs.microsoft.com» dir=out action=block remoteip=157.56.74.250 enable=yes

netsh advfirewall firewall add rule name=«telemetry_settings-sandbox.data.microsoft.com» dir=out action=block remoteip=111.221.29.177 enable=yes

netsh advfirewall firewall add rule name=«telemetry_vortex-sandbox.data.microsoft.com» dir=out action=block remoteip=64.4.54.32 enable=yes

netsh advfirewall firewall add rule name=«telemetry_survey.watson.microsoft.com» dir=out action=block remoteip=207.68.166.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.live.com» dir=out action=block remoteip=207.46.223.94 enable=yes

netsh advfirewall firewall add rule name=«telemetry_watson.microsoft.com» dir=out action=block remoteip=65.55.252.71 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe2.ws.microsoft.com» dir=out action=block remoteip=64.4.54.22 enable=yes

netsh advfirewall firewall add rule name=«telemetry_corpext.msitadfs.glbdns2.microsoft.com» dir=out action=block remoteip=131.107.113.238 enable=yes

netsh advfirewall firewall add rule name=«telemetry_compatexchange.cloudapp.net» dir=out action=block remoteip=23.99.10.11 enable=yes

netsh advfirewall firewall add rule name=«telemetry_cs1.wpc.v0cdn.net» dir=out action=block remoteip=68.232.34.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a-0001.a-msedge.net» dir=out action=block remoteip=204.79.197.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe2.update.microsoft.com.akadns.net» dir=out action=block remoteip=64.4.54.22 enable=yes

netsh advfirewall firewall add rule name=«telemetry_sls.update.microsoft.com.akadns.net» dir=out action=block remoteip=157.56.77.139 enable=yes

netsh advfirewall firewall add rule name=«telemetry_fe2.update.microsoft.com.akadns.net» dir=out action=block remoteip=134.170.58.121,134.170.58.123,134.170.53.29,66.119.144.190,134.170.58.189,134.170.58.118,134.170.53.30,134.170.51.190 enable=yes

netsh advfirewall firewall add rule name=«telemetry_diagnostics.support.microsoft.com» dir=out action=block remoteip=157.56.121.89 enable=yes

netsh advfirewall firewall add rule name=«telemetry_corp.sts.microsoft.com» dir=out action=block remoteip=131.107.113.238 enable=yes

netsh advfirewall firewall add rule name=«telemetry_statsfe1.ws.microsoft.com» dir=out action=block remoteip=134.170.115.60 enable=yes

netsh advfirewall firewall add rule name=«telemetry_pre.footprintpredict.com» dir=out action=block remoteip=204.79.197.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_i1.services.social.microsoft.com» dir=out action=block remoteip=104.82.22.249 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.windows.com» dir=out action=block remoteip=134.170.185.70 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.microsoft-hohm.com» dir=out action=block remoteip=64.4.6.100,65.55.39.10 enable=yes

netsh advfirewall firewall add rule name=«telemetry_feedback.search.microsoft.com» dir=out action=block remoteip=157.55.129.21 enable=yes

netsh advfirewall firewall add rule name=«telemetry_rad.msn.com» dir=out action=block remoteip=207.46.194.25 enable=yes

netsh advfirewall firewall add rule name=«telemetry_preview.msn.com» dir=out action=block remoteip=23.102.21.4 enable=yes

netsh advfirewall firewall add rule name=«telemetry_dart.l.doubleclick.net» dir=out action=block remoteip=173.194.113.220,173.194.113.219,216.58.209.166 enable=yes

netsh advfirewall firewall add rule name=«telemetry_ads.msn.com» dir=out action=block remoteip=157.56.91.82,157.56.23.91,104.82.14.146,207.123.56.252,185.13.160.61,8.254.209.254 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a.ads1.msn.com» dir=out action=block remoteip=198.78.208.254,185.13.160.61 enable=yes

netsh advfirewall firewall add rule name=«telemetry_global.msads.net.c.footprint.net» dir=out action=block remoteip=185.13.160.61,8.254.209.254,207.123.56.252 enable=yes

netsh advfirewall firewall add rule name=«telemetry_az361816.vo.msecnd.net» dir=out action=block remoteip=68.232.34.200 enable=yes

netsh advfirewall firewall add rule name=«telemetry_oca.telemetry.microsoft.com.nsatc.net» dir=out action=block remoteip=65.55.252.63 enable=yes

netsh advfirewall firewall add rule name=«telemetry_reports.wes.df.telemetry.microsoft.com» dir=out action=block remoteip=65.52.100.91 enable=yes

netsh advfirewall firewall add rule name=«telemetry_ssw.live.com» dir=out action=block remoteip=207.46.101.29 enable=yes

netsh advfirewall firewall add rule name=«telemetry_msnbot-65-55-108-23.search.msn.com» dir=out action=block remoteip=65.55.108.23 enable=yes

netsh advfirewall firewall add rule name=«telemetry_a23-218-212-69.deploy.static.akamaitechnologies.com» dir=out action=block remoteip=23.218.212.69 enable=yes

Выполнение созданного скрипта

Чтобы не проходить долгий путь по запуску этого power shell скрипта с правами администратора, проще создать .bat файл и запустить его. UAC сам запросит подтверждение прав.

@echo off

cls

echo Telemetry

echo Rules of Firewall

echo.

echo press any key to continue...

pause > NUL

echo Rules of Firewall

echo.

PowerShell -NoProfile -ExecutionPolicy Bypass -Command "& {Start-Process PowerShell -ArgumentList '-NoProfile -ExecutionPolicy Bypass -File ""%~dp0.\ms_new.ps1""' -Verb RunAs}"

echo Rules included in Firewall...

echo.

pause

Где ms_new.ps1 – имя созданного файла с power shell командами.

После этого, добавленные правила будут отображаться в Windows Firewall, как на скриншоте ниже:

И, дополнительно, информация, не относящиеся к firewall, но относящаяся к сбору телеметрии

Windows 7/8/8.1

Также стоит отметить, что пользователи ОС Windows 7/8/8.1 получили обновления, которые расширяют возможности системы по сбору и отправке телеметрических данных. Соответственно, к этим пользователям также можно применить рекомендации, представленные в этой статье, или удалить обновления habrahabr.ru/post/265283.

Key logger

Надо отключить «DiagTrack» (сбор данных в компонентах Windows) и «dmwappushservice» (cлужба маршрутизации push-сообщений WAP). Для этого запускаем командную строку от имени администратора и отключаем службы:

sc stop DiagTrack

sc stop dmwappushserviceИли же вообще их удаляем:

sc delete DiagTrack

sc delete dmwappushservice

Планировщик отправки телеметрии

В консоли Taskschd.msc надо запретить задания:

Заголовок спойлера

REM *** Task that collects data for SmartScreen in Windows ***

schtasks /Change /TN "Microsoft\Windows\AppID\SmartScreenSpecific" /Disable

REM *** Collects program telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\ProgramDataUpdater" /Disable

REM *** Collects program telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\Microsoft Compatibility Appraiser" /Disable

REM *** Aggregates and uploads Application Telemetry information if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\AitAgent" /Disable

REM *** This task collects and uploads autochk SQM data if opted-in to the Microsoft Customer Experience Improvement Program ***

schtasks /Change /TN "Microsoft\Windows\Autochk\Proxy" /Disable

REM *** If the user has consented to participate in the Windows Customer Experience Improvement Program, this job collects and sends usage data to Microsoft ***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\Consolidator" /Disable

REM *** The Kernel CEIP (Customer Experience Improvement Program) task collects additional information about the system and sends this data to Microsoft. ***

REM *** If the user has not consented to participate in Windows CEIP, this task does nothing ***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\KernelCeipTask" /Disable

REM *** The Bluetooth CEIP (Customer Experience Improvement Program) task collects Bluetooth related statistics and information about your machine and sends it to Microsoft ***

REM *** The information received is used to help improve the reliability, stability, and overall functionality of Bluetooth in Windows ***

REM *** If the user has not consented to participate in Windows CEIP, this task does not do anything.***

schtasks /Change /TN "Microsoft\Windows\Customer Experience Improvement Program\BthSQM" /Disable

REM *** Create Object Task ***

schtasks /Change /TN "Microsoft\Windows\CloudExperienceHost\CreateObjectTask" /Disable

REM *** The Windows Disk Diagnostic reports general disk and system information to Microsoft for users participating in the Customer Experience Program ***

schtasks /Change /TN "Microsoft\Windows\DiskDiagnostic\Microsoft-Windows-DiskDiagnosticDataCollector" /Disable

REM *** Measures a system's performance and capabilities ***

schtasks /Change /TN "Microsoft\Windows\Maintenance\WinSAT" /Disable

REM *** Network information collector ***

schtasks /Change /TN "Microsoft\Windows\NetTrace\GatherNetworkInfo" /Disable

REM *** Initializes Family Safety monitoring and enforcement ***

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyMonitor" /Disable

REM *** Synchronizes the latest settings with the Family Safety website ***

schtasks /Change /TN "Microsoft\Windows\Shell\FamilySafetyRefresh" /Disable

REM *** SQM (Software Quality Management) ***

schtasks /Change /TN "Microsoft\Windows\IME\SQM data sender" /Disable

REM *** This task initiates the background task for Office Telemetry Agent, which scans and uploads usage and error information for Office solutions ***

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentFallBack" /Disable

REM *** This task initiates Office Telemetry Agent, which scans and uploads usage and error information for Office solutions when a user logs on to the computer ***

schtasks /Change /TN "Microsoft\Office\OfficeTelemetryAgentLogOn" /Disable

также подозриетльные задачи в планировщике, рекомендую отключить:

Заголовок спойлера

REM *** Scans startup entries and raises notification to the user if there are too many startup entries ***

schtasks /Change /TN "Microsoft\Windows\Application Experience\StartupAppTask" /Disable

REM *** Protects user files from accidental loss by copying them to a backup location when the system is unattended ***

schtasks /Change /TN "Microsoft\Windows\FileHistory\File History (maintenance mode)" /Disable

REM *** This task gathers information about the Trusted Platform Module (TPM), Secure Boot, and Measured Boot ***

schtasks /Change /TN "Microsoft\Windows\PI\Sqm-Tasks" /Disable

REM *** This task analyzes the system looking for conditions that may cause high energy use ***

schtasks /Change /TN "Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeSystem" /Disable

Все вышесказанное не 100% панацея, но одно из компромиссных решений.

Мы будем обновлять в этой статье список серверов и PS скрипт для них.

update 1: Обновили список планировщика задач.

Как фаерволом защитится от зловредов, можно прочитать в моей статье:

Простой, но надежный способ защитить свой компьютер от вирусов и троянов.

C уважением коллектив компании Servilon.ru Servilon.com

Здравствуйте Дмитрий, вопрос! Как отключить телеметрию Windows 10? Расскажу всё с самого начала. На моём ноутбуке была установлена Windows 8.1, затем она без моего ведома обновилась до Windows 10 и всё случилось именно так, как вы написали в одной из своих статей, в один прекрасный день с утра на ноутбуке загрузилась Win 10. Вообще новая система мне понравилась и я быстро к ней привык, единственное, решил отключить телеметрию (некоторые шпионские функции). Зашёл в настройки конфиденциальности и всё там выключил, даже камеру, после этого несколько дней наблюдал за системой и вот что заметил.

Загруженность процессора в простое всегда 2-3% и иногда вырастает и до 10%, также постоянно чем-то занята Сеть 1-2% (хотя обновления отключены), а загруженность жёсткого диска в простое тоже не маленькая 11-12 %. Самое интересное, после очередного обновления в настройках конфиденциальности сами собой включились некоторые ранее отключенные мной параметры и камера в том числе. Тогда я принял такое решение, отключить «Службу диагностического отслеживания», которая напрямую связана со всем шпионским функционалом в OS, после этого загруженность в простое процессора, сети и диска снизилась до 0-1%. В таком состоянии система проработала несколько месяцев и обновилась до финального выпуска Anniversary Update Windows 10 build 1607. После обновления проблемы с загруженностью процессора повторились и я опять решил отключить «Службу диагностического отслеживания», но меня ждал сюрприз, в Службах такой не оказалось! Соответственно вопрос, как теперь отключать шпионский функционал в Win 10?

Как отключить телеметрию Windows 10

Привет друзья! Телеметрия, от греческого обозначает — получение информации о значениях каких-либо измеряемых параметрах и уж так повелось, что определенный функционал в Windows 10, позволяющий разработчикам собирать подробные сведения о действиях пользователей (позднее названный шпионским функционалом) называется именно телеметрией.

В самых первых тестовых версиях Win 10 отключить шпионский функционал было невозможно совсем, да и никто не пытался этого делать, так как все считали, что телеметрия нужна разработчикам для доведения OS до ума и в финальной версии Win 10 её не будет, но не тут-то было, вышла финальная версия системы и шпионский функционал только расширился новыми параметрами. Несмотря на то, что настройки отключения телеметрии появились, эффективность их оставляла желать лучшего, поэтому многие пользователи просто отключали службу диагностического отслеживания и географического положения. С выходом финального выпуска Anniversary Update Windows 10 build 1607 нас опять ждал сюрприз, ранее знакомые службы, ответственные за сбор пользовательской информации исчезли! Произошедшее активно обсуждалось в сети и в итоге выяснилось, что шпионские службы были переименованы и заново запущены на всех компьютерах с Windows 10!

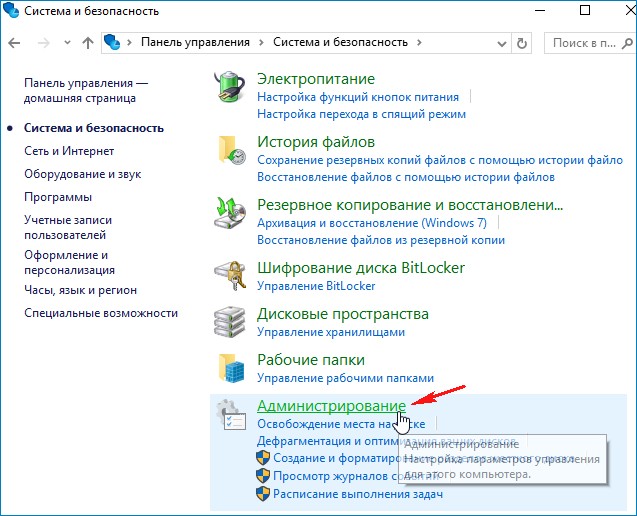

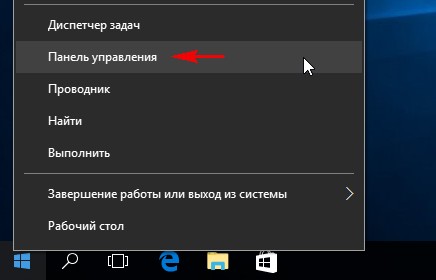

Итак, если вы хотите отключить телеметрию в Windows 10, то для этого нужно проделать такие шаги. Щёлкаем правой кнопкой мыши на меню «Пуск» и выбираем «Панель управления».

«Система и безопасность»

«Администрирование»