Тема безопасности сервера Windows не раз поднималась, в том числе и в этом блоге. Тем не менее мне хотелось бы еще раз освежить в памяти старые методы защиты и рассказать о малоизвестных новых. Разумеется, будем использовать по максимуму встроенные средства.

Итак, предположим, что у нас есть небольшая компания, которая арендует терминальный сервер в удаленном дата-центре.

При проектировании любой защиты следует начинать с модели угроз — от кого или чего, собственно, будем защищаться. В нашей типовой конфигурации я буду строить оборону от внешних злобных хакеров, от некомпетентных (а может, и немного злонамеренных) пользователей. Начнем с внешнего периметра обороны — фаервола.

За тобой как за огненной стеной

Во времена Windows 2003 встроенный фаервол представлял собой жалкое зрелище, и в случае невозможности применения сторонних средств приходилось использовать IPSec. Пример такой настройки разобран, например, в материале Secure Windows Servers using IPSec Firewall.

Сейчас, с появлением WFP (Windows Filtering Platform) дела стали получше. В принципе, с этим фаерволом так или иначе сталкивался, наверное, каждый системный администратор Windows, поэтому настройка удаленного доступа к серверу только с определенных IP не должна вызывать затруднений. Я обращу внимание на некоторые «фишки», которые используются редко.

По умолчанию фаервол блокирует все входящие соединения, кроме явно разрешенных, но исходящие разрешает все, кроме явно запрещенных. Политику эту можно изменить, открыв управление фаерволом через wf.msc и выбрав «Свойства».

Настройка фаервола.

Теперь, если мы захотим запретить пользователям терминального сервера выходить с этого сервера в интернет — у нас это получится.

Стоит отметить, что при настройке правил доступа к серверу (входящие подключения) явно создавать правила для исходящего трафика не нужно. В терминах iptables — established и related всегда разрешены.

Для ценителей командной строки настройку фаервола можно производить в контексте netsh advfirewall. Почитать про команды можно в материале «Брандмауэр Windows 7 в режиме повышенной безопасности», я же добавлю, что блокировка входящих и исходящих подключений включается командой:

netsh advfirewall set currentprofile firewallpolicy blockinbound,blockoutbound

Еще одной особенностью фаервола windows является то, что любая программа или настройка меняет его правила без уведомлений. Например, отключили вы все правила на нашем дедике, рядом появился второй, вы сделали между ними локальную сеть, настроили общий доступ и… внезапно у вас включается smb для всех и вся со всеми вытекающими последствиями.

Выхода, по сути, два с половиной (напомню, мы пока говорим только про встроенные средства): регулярно проверять, не изменились ли правила, и использовать старый добрый IPSec или — как по мне, самый разумный вариант — настраивать фаервол групповой политикой. Настройка производится в Конфигурация компьютера — Конфигурация Windows — Параметры Безопасности — Монитор брандмауэра Защитника Windows в режиме повышенной безопасности.

Настройка фаервола групповой политикой.

Также при помощи фаервола windows можно реализовать простой fail2ban. Достаточно включить аудит неудачных попыток входа и при нескольких неудачах подряд блокировать IP источника. Можно использовать самописные скрипты, а можно уже готовые средства, о которых я писал в статье «Как дать шифровальщикам потопить компанию».

Если же встроенного фаервола не хватает и хочется использовать что-то более серьезное, то можно установить стороннее ПО. Жаль, что большинство известных решений для Windows Server — платные. Другим вариантом будет поставить перед сервером роутер. Понятно, что такая установка подойдет, если мы используем colocation, а не аренду сервера где-то далеко-далеко за рубежом. Если же зарубежный дата-центр — это наш выбор, то можно использовать виртуализацию — например, встроенный Hyper-V — и установить в виртуалку привычный GNU\Linux или FreeBSD.

Возникает вопрос: как сделать так, чтоб виртуалка имела прямой выход в интернет, а сервер — нет? Да еще чтобы MAC-адрес сервера не светился хостеру и не требовал тем самым покупки еще одного IP-адреса.

Осторожно! Дальнейшие действия лучше проводить через IP-KVM!

Для этого виртуальную машину нужно снабдить двумя сетевыми адаптерами. Один — для непосредственного подключения к интернету, для него мы сделаем виртуальный коммутатор типа «внешний» и снимем галочку, разрешающую операционной системе взаимодействие с этим коммутатором. Этой самой галочкой мы лишим сервер прямого доступа в интернет (настройку виртуальной машины-фаервола лучше произвести заранее), и его MAC не будет светиться хостеру.

Настройка внешнего виртуального коммутатора.

Другой виртуальный коммутатор следует сделать типа «внутренний» для взаимодействия виртуальной машины и сервера. На нем уже нужно настроить локальную адресацию. Так получится создать виртуальный роутер, стоящий перед сервером и защищающий его.

Заодно на этой виртуальной машине можно настроить любимый VPN до офиса или удаленных сотрудников, не заморачиваясь с ролью «Маршрутизация и удаленный доступ» или со встроенным IPSec, как я рассказывал в статье «Как я базы 1С в Германии прятал». Главное, не забыть проверить автозапуск этой виртуальной машины при старте системы.

Подключаться к такому серверу можно при помощи обычного RDP или использовать HTML5 клиенты с двухфакторной аутентификацией. Стоит на случай брутфорса озаботиться и решениями fail2ban, и блокировкой учетной записи на некоторое время при нескольких неудачных попытках авторизации подряд.

Снаружи сервер мы более-менее защитили, перейдем к защите внутренней.

Защита внутренняя: остановить и не пущать

Конечно, для защиты сервера изнутри очень хочется поставить какой-нибудь антивирус — мало ли что пользователи сервера накопируют или накачают из интернета. Но на практике антивирус на сервере может принести больше вреда, чем пользы. Поэтому я обычно использую механизмы блокировки запуска ПО не из белого списка — в частности, механизм SRP (software restriction policies), о котором я тоже упоминал в статье «Как дать шифровальщикам потопить компанию».

Остановлюсь чуть подробнее на одном подводном камне, о котором часто забываем при включении SRP со стандартными настройками, когда блокируется все, кроме папок Windows и Program Files. Действительно, это отфильтровывает почти всех зловредов. Но не очень работает со злонамеренностью сотрудников, ведь в системных папках есть подпапки с правом на создание объектов пользователями. Например, можно посмотреть на папку C:\Windows\Temp.

Разрешения на папку, которая попадет в белый список.

И такая папка не одна. Можно, конечно, проводить аудит системных папок самостоятельно, а можно довериться людям, которые это уже сделали. Например, специалист Stefan Kanthak в своем блоге (по ссылке есть тестовый вирус EICAR, антивирус может сработать) в довольно агрессивной манере проходится по антивирусам и методам защиты Windows и заодно предлагает уже собранный пакет настроек SRP, который будет блокировать и такие подозрительные папки. По запросу автор предоставляет и программу для конвертирования этих настроек реестра в файлы локальных политик.

Если вы предпочитаете использовать механизм AppLocker c более гибкими настройками, то вам может помочь решение AaronLocker.

Редакция не рекомендует использовать и устанавливать скрипты и прочие программы из интернета без предварительного их изучения.

Если AppLocker появился уже довольно давно, а возраст SRP перевалил за 15 лет, то относительно свежей альтернативой является WDAC (Windows Defender Application Control). Действительно, со времен Security Essentials встроенный «антивирус» обзавелся многими интересными возможностями. Например, WDAC — модуль, который отвечает за политики доступа к приложениям и библиотекам. Ранее он являлся частью Device Guard (защита компьютера, в том числе с применением технологий виртуализации), и немного про его настройку рассказывалось в материале «Принцип работы S Mode в Windows 10 и настройка Device Guard своими руками». Подробнее со всеми тонкостями можно ознакомиться в официальной документации, мне же остается добавить несколько минусов, отличающих его от классических решений вроде SRP и AppLocker:

- Графической настройки нет, все через командлеты PowerShell.

- Нет настроек в срезе пользователя, только для компьютера.

- Настройка делается довольно непривычно — подготавливается файл в формате xml, который затем приводится к бинарному, и распространяется по компьютерам.

Зато возможна настройка в срезе приложения: например, если вы хотите дать доступ к cmd.exe вашему скрипту, а не стороннему вирусу — это можно реализовать. Да еще и политику можно применить до загрузки системы, при помощи UEFI.

Блокировка хрома через WDAC.

В целом из-за тягостной настройки сложилось впечатление, что WDAC больше позиционируется не сам по себе для управления компьютерами, а как средство, позволяющее интегрироваться с централизованными MDM-системами вроде Microsoft Intune. Но при этом разработка старых добрых SRP прекращена в Windows 10 1803.

Если говорить про Защитник Windows, нельзя не упомянуть про Credential Guard и Remote Credential Guard.

Первое средство использует опять же виртуализацию, запуская компонент LSA (Local Security Authority) в изолированном от операционной системы процессе, что сильно усложняет процесс кражи хешей паролей и билетов Kerberos. Подробнее про технологию можно почитать в официальной документации. Для работы процессор должен поддерживать виртуализацию, а также в системе должна быть включена безопасная загрузка (Secure Boot) и модуль TPM для привязки учетных данных к оборудованию. Включить Credential Guard можно через групповую политику Конфигурация компьютера — Административные шаблоны — Система — Device Guard — Включить средство обеспечения безопасности на основе виртуализации.

Включение Credential Guard.

Второе средство служит для защиты передаваемых учетных данных (особенно админских!) для удаленного подключения, например, по тому же RDP. Ранее для этих целей предлагался механизм Restricted Admin Mode, но он ограничивал подключение только одним сервером. Подключившись к серверу, нельзя было просто так использовать ресурсы сети, права администратора применялись только к одному серверу а-ля системный аккаунт Local System.

Remote Credential Guard позволяет передавать учетные данные с локальной машины удаленному серверу без явного ввода пароля, что, помимо расширенной безопасности, даст и удобство подключения к серверам (SSO). Почитать подробнее можно в документации, ну а я добавлю, что для работы механизма достаточно включить его поддержку на сервере — например, через реестр командой:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0

А потом подключаться к серверу командой:

mstsc.exe /remoteGuard

Теперь учетные данные в безопасности, а сервер достаточно защищен. Правда, в материале я осознанно не касался вопросов защиты от злонамеренного хостера, но тут все сводится в общем-то к одному — к шифрованию дисков.

Только зарегистрированные пользователи могут участвовать в опросе. Войдите, пожалуйста.

Расскажите, а как вы защищаете свои удаленные серверы?

45.05% Использую VPN и сплю спокойно.41

27.47% RDP на нестандартном порту, сложные пароли и блокировка учеток при брутфорсе25

2.2% Все перечисленное в статье мне знакомо и используется.2

13.19% Нет у меня никаких удаленных серверов: сбои интернета — помеха работе!12

7.69% Работаем на сбрученном дедике, зачем защита?7

4.4% Другое (расскажу в комментариях).4

Проголосовал 91 пользователь. Воздержались 22 пользователя.

Fail2ban описывается как ‘Система предотвращения вторжений’

Мы собрали 19 аналогов к Fail2ban для различных платформ, включая Андроид, iPhone, iPad, Mac, Linux и Windows, работающих как Онлайн, так и Офлайн.

В том числе 10 аналогов для «Windows», поэтому надеемся вы сможете найти подходящую альтернативу.

Лучшая альтернатива Fail2ban для «Windows» — это IPBan, про которую вы можете прочитать на нашем сайте.

Другие хорошие приложения, похожие на Fail2ban — это:

RdpGuard и Cyberarms Intrusion Detection and Defense

What’s EvlWatcher?

It’s basically a fail2ban for windows. Its goals are also mainly what we love about fail2ban:

- pre-configured

- no-initial-fucking-around-with-scripts-or-config-files

- install-and-forget

You can download it here ( v2.1.62 — May 2024 ) .

Also, we love issues!

If anyone needs something or has questions about something, please feel free to open an issue.

We are especially happy to get issues about log-entry samples we don’t react on, or ideas of how we can support more protocols.

A bit more detailed description of what EvlWatcher does.

Scenario: there are those bad people out there, hammering your service (RDP and whatnot) with brute force attempts.

- You can see them and their IPs clearly in the Windows Event-Log.

- You have searched the web and yea, there are plenty of tools, scripts, and all that, to read the event-log and automatically ban the attackers IP.

- You however, are lazy. You need something like fail2ban, with a preconfigured set of rules to just RUN right away and it works.

- But then, it still needs enough flexibility for you to completely configure it, should you wish to do so.

EvlWatcher does that. It scans the Windows-Event-Log, and reacts.

It works by installing a service that scans the event log for unsuccessful login attempts. When one of its rules are violated (e.g. trying to log in without correct credentials, more than 5 times in 2 minutes), it will place that poor bastard into a generic firewall rule, and thereby ban the attacker for 2 hours.

Also, when someone is repeatedly trying, there is a permanent ban list for that, where people defaultly land on when they’ve had three strikes.

You can, of course, adjust the rules to your liking. They are basically a consisting of an event source, and a Regex to extract an IP, its pretty simple.

Installation

Run the setup executable. It is not required that you remove previous versions of EvlWatcher, the installer will take care of that.

Silent installation

By the way, when you run the setup executable with the /S parameter, it will install silently (e.g. no UI). This can be used for remote or mass roll-outs of EvlWatcher, i.e via group policy.

After you have installed EvlWatcher

You now have 2 things installed,

- a Windows Service that will immediately start running (called EvlWatcher) with its default configuration file

- a management Console (in the binary directory)

The Service

You can see it in your Services as «EvlWatcher». It is set to local system and auto start — meaning it cannot communicate over the network and will always run.

The service makes a firewall rule called EvlWatcher. And updates it every 30 seconds, based on your event log. Simple as that.

Just one thing: Its normal when the rule is disabled. When there are no IPs banned, its automatically disabled. Dont worry, EvlWatcher will enable it as soon as there is the first ban victim.

The Configuration

You can see it as config.xml in the binary directory.

It’s made to cover all sorts of brute force attacks out of the box, but can also be expanded. Just take a look inside, if you want.

The Console (EvlWatcherConsole.exe).

You can use the console to see how your service is doing.

The console can be found in the start menu, or in the installation folder.

The service keeps running, no matter if you have the console open or closed..

There are several tabs in the console.

Overview Tab

Shows you which IPS are currently banned or whitelisted

Live Tab

Shows you what the service is doing and what it is currently thinking about.

Global Settings Tab

Rule Tester Tab

When you find something you want automatically banned, you can use this tab to help you compose a rule for it. You copy your Windows Event-Log XML here and try to find a Regex for it. When you hit the «test button», and an IP can be extracted, you’ve found a new rule.

Once you did that, you can either build a new ban task in your config, or post an issue here, so we add it to the config globally.

Note: When you copy past regex into a xml, you must escape brackets with < and >

Community

If you want to support EvlWatcher practically

- Please feel free to contribute

- We always need good devs and testers to support us.

- Please, if you have an MSSQL Server or FTP or whatever open to the webs, help up to also cover that with EvlWatcher, by providing us Events.

If you want to support EvlWatcher monetarily

EvlWatcher doesnt have a lot of expenses, except the initial cost of code-signing, which were already covered by donations,

and about 25€ / year for keeping up the certificate. Therefore, we don’t really need much monetary support.

But if you want to say thanks, I would be happy if you would buy me a coffee or a beer here:

Or you could just donate to your favorite charity.

Apart from that, EvlWatcher is, and will always be, completely free.

Cya..

Mike

- Автор записи:kir

- Запись опубликована:02.09.2023

- Рубрика записи:Программы

- Комментарии к записи:0 комментариев

EvlWatcher — Программа аналогичная по функциям Fail2Ban. Она сканирует журнал событий на предмет неудачных попыток входа в систему. Устанавливается в систему как служба и управляется через графический интерфейс.

https://github.com/devnulli/EvlWatcher

Вам также может понравиться

WizTree — Анализатор дискового пространства для Windows

WhatsApp 2.2310.5

NAPS2 — Программа для сканирования и распознавания документов

Добавить комментарий

Комментарий

Введите свое имя или имя пользователя, чтобы прокомментировать

Введите свой email-адрес, чтобы прокомментировать

Введите URL вашего веб-сайта (необязательно)

Сохранить моё имя, email и адрес сайта в этом браузере для последующих моих комментариев.

Если сервер «светит» на весь мир, то мы попадаем под риски активной брутфорс атаки.

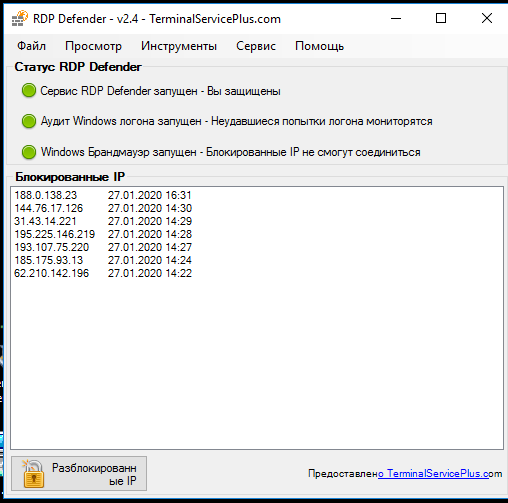

Очень сильно поможет решение весом 802 KB. Надёжное, как автомат Калашникова. Речь про программу RDP Defender.

Программа имеет интуитивно понятный интерфейс

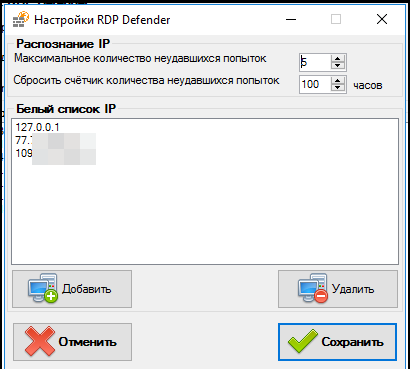

Настройки имеют всего несколько пунктов: разрешенные IP (можно задать пул), количество попыток и ограничение по времени.

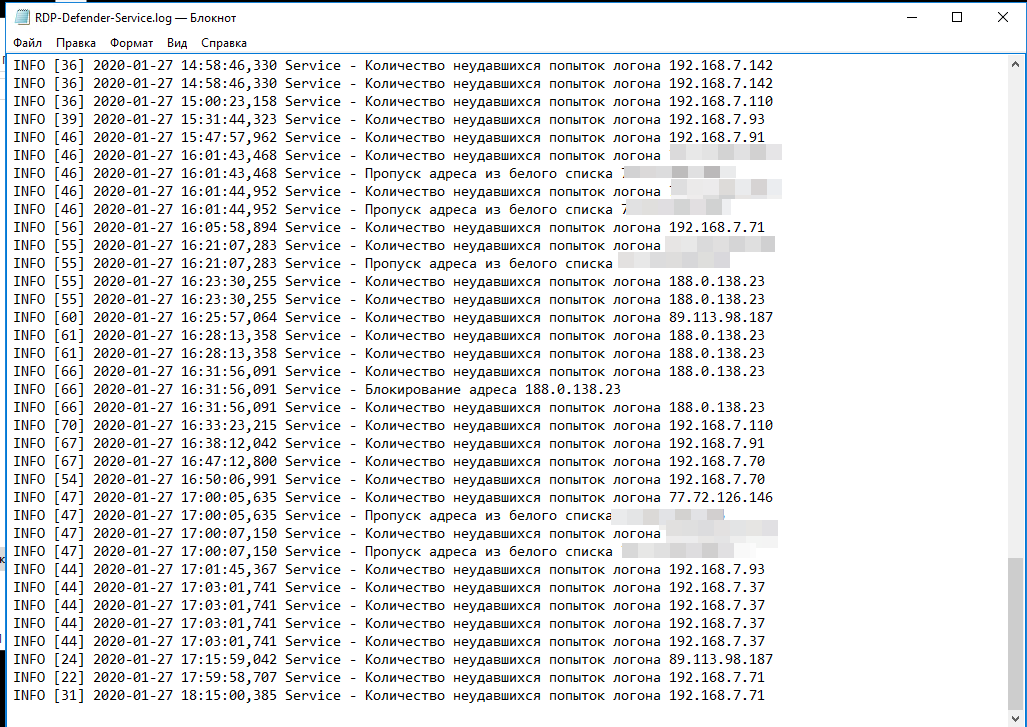

Программа отрабатывает на ура! Ложных блокировок нет. Просто так не пропускает.

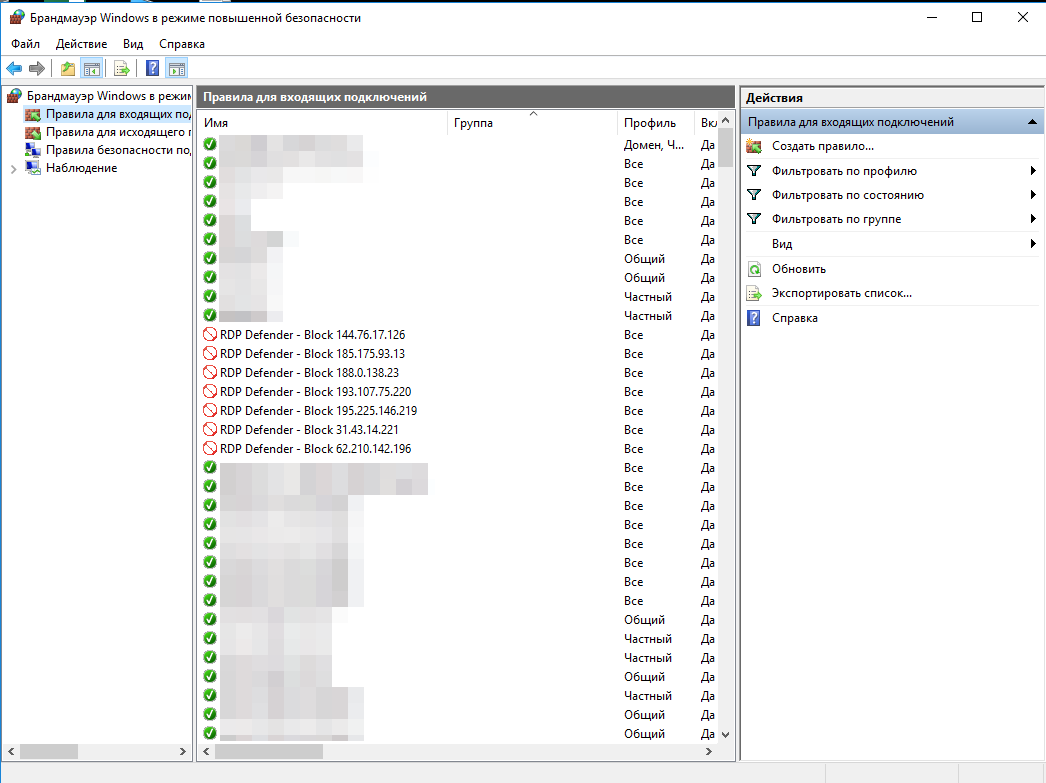

Все блокировки можно увидеть в штатном брандмауэре.

Если интересно — я собираю свой арсенал утилит и софта такие же полезные, как в этой записи.

Считаю, что это просто must have.

Просмотры: 16 762

Если мой материал был полезен, то можете угостить меня кофе ☕️