Netwrix Event

Log Manager

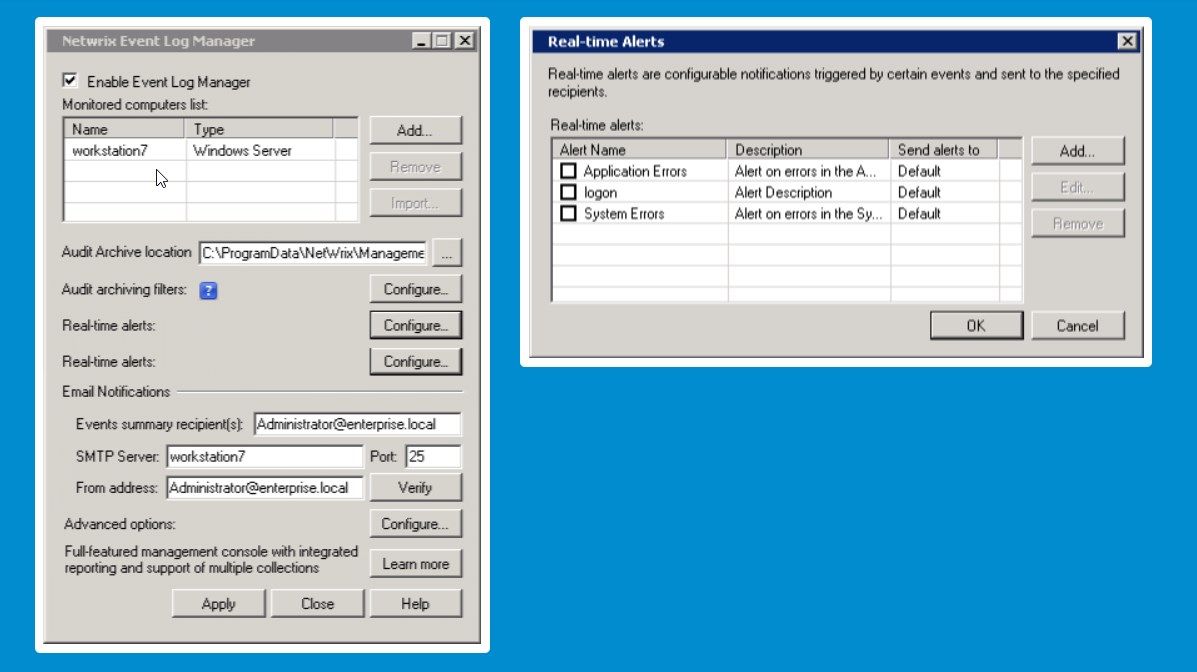

Freeware tool that collects Windows server event logs from computers across your network and alerts

on critical events in real time.

“

There’s scads of events you need to keep an eye open for. The tool helps locate them and alert you.

If you take your network security seriously, this will help.

Richard Muniz,

Network/Systems Administrator

How Much Time Do You Spend on Reviewing Windows Server Event Logs Looking for Critical Events?

Netwrix Event Log Manager is a freeware tool that collects, consolidates and archives Windows server

logs, including application logs, application services logs and security logs, from computers across

your network. It also alerts you in real time about critical events, based on a configurable list of

event IDs, so you can stay on top of activity that could impact security or operations.

Have all event log data in a single view

Consolidates event logs from computers across your network into a central location to facilitate log management.

Be notified about critical events

Immediately alerts on event IDs that you define as critical by sending you and other specified recipients an email notification.

Keep event logs stored for further analysis

Compresses collected logs and archives them in a file system so you can get back to them later for further analysis.

Forget about manual log monitoring processes

Eliminates the need to sift through separate logs from multiple Windows servers in your network.

Ensure compliance

Centrally stores all event logs and enables you to easily access them any time you have an audit check to prove that specific processes are in place.

Get it free of charge

Doesn’t ever expire, so you can be confident it’ll be there for you when you need it most.

Stay on Top of Windows Server Logs

Event Viewer from Microsoft enables you to view and manage Windows event logs on your computer,

gather

information about hardware and software, and monitor Windows security events. However, sometimes the

capabilities of this native tool are just not enough. For instance, you need to spend valuable time

scrolling through tons of Windows server log files to spot critical events, such as the installation

of

a new program on a computer in your network or the creation of a new member in your Domain Admins

group.

But what if those events slip under your radar? Plus, Event Viewer only shows logs on the computer

where

it’s installed, so you can view events on only one machine in your network at a time, which is

highly inconvenient.

Surpass Native Tools with Efficient Management of Windows Server Event Logs

With Netwrix Event Log Manager, you can efficiently stay on top of Windows server logs across all

computers in your network remotely, from a single desktop or laptop. Simply use an intuitive dialog

box to specify which machines you need to collect logs from, the file system where the logs will be

centrally stored, and the events you want to be alerted about. Then you will be notified in real

time via email whenever a critical event occurs on any of those Windows servers, ensuring that no

unauthorized activity goes unnoticed. Plus, you can prove to auditors that your logs are being

properly archived.

“

The email alerts are nice and the fact that it can do multiple servers for free from a single

system is a great feature. I’ll definitely be keeping this in my toolkit from here on.

Bill Kindle,

Spiceworks Community

System Requirements

Netwrix Event Log Manager can be installed on Windows Server 2008, Windows Server 2012 and Windows

Server 2016. Get started by simply meeting the following basic system requirements:

Software

Operating System:

- Windows XP SP3 or above

Other required components:

- .NET Framework 2.0, 3.0 or 3.5

Hardware

Memory:

- 512MB of RAM

Disk:

- 50MB of free disk space

Need more power and insights than Windows Event Viewer can deliver? We show you some of the best tools to manage the Windows event log across your network.

Network Security and Administration Expert

Updated: November 30, 2024

Windows event log data is a goldmine of information that you can use to monitor network infrastructure and manage security events

While you can use Windows Event Viewer, log management tools are a superior alternative and enable you to manage Windows event log data with enhanced GUIs and visualizations.

Here is our list of the best tools to manage Windows Event Log / Event Viewer:

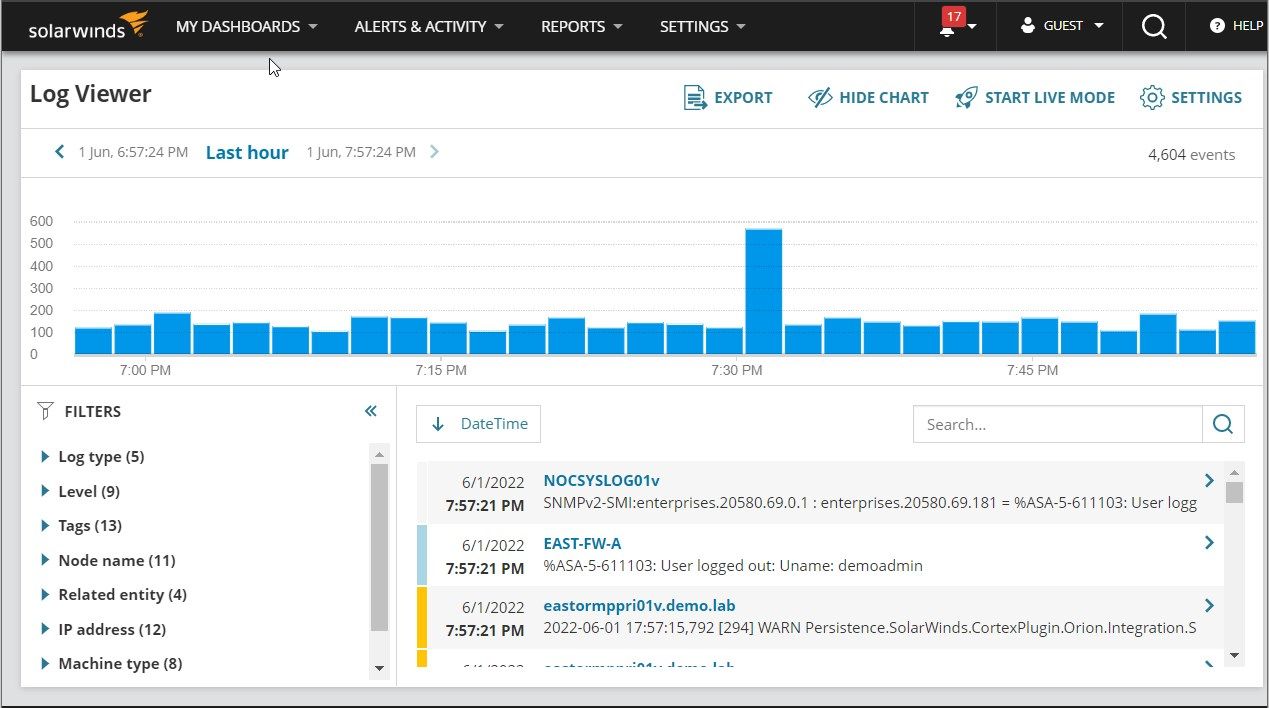

- SolarWinds Log Analyzer EDITOR’S CHOICE This tool collects, centralizes, and analyzes log data from Windows systems. It provides real-time log monitoring, detailed event analysis, and manual and automated search capabilities, helping with troubleshooting, security monitoring, and compliance reporting. Runs on Windows Server. A 30-day free trial is available.

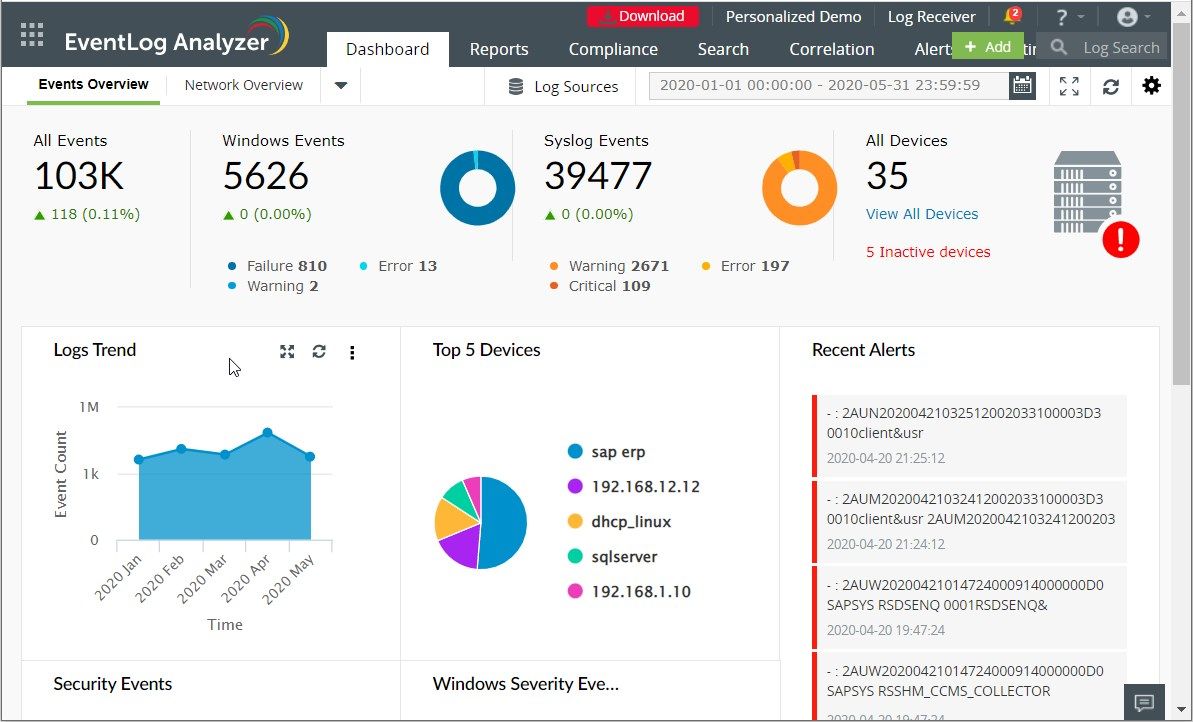

- ManageEngine EventLog Analyzer (FREE TRIAL) Log management software with custom reports, a correlation engine, and more. Download the 30-day free trial.

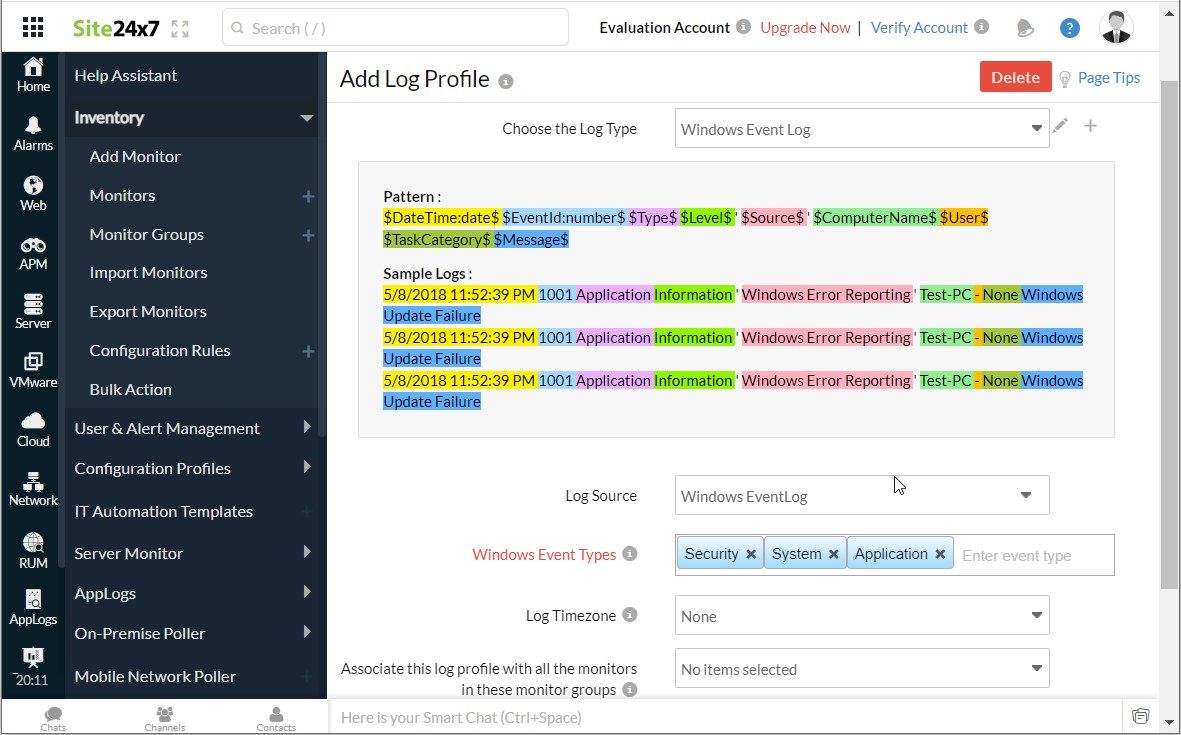

- Site24x7 Log Management (FREE TRIAL) A log server, consolidator, and processor that is available from several plans offered by a cloud-based system monitoring platform. 30-day free trial available.

- ManageEngine Log360 (FREE TRIAL) A SIEM that collects Windows Event logs plus Syslog messages and data from more than 700 applications. Runs on Windows Server. Start a 30-day free trial.

- Netwrix Event Log Manager Free event log management tool that centrally stores Windows event log data, and generates event alerts.

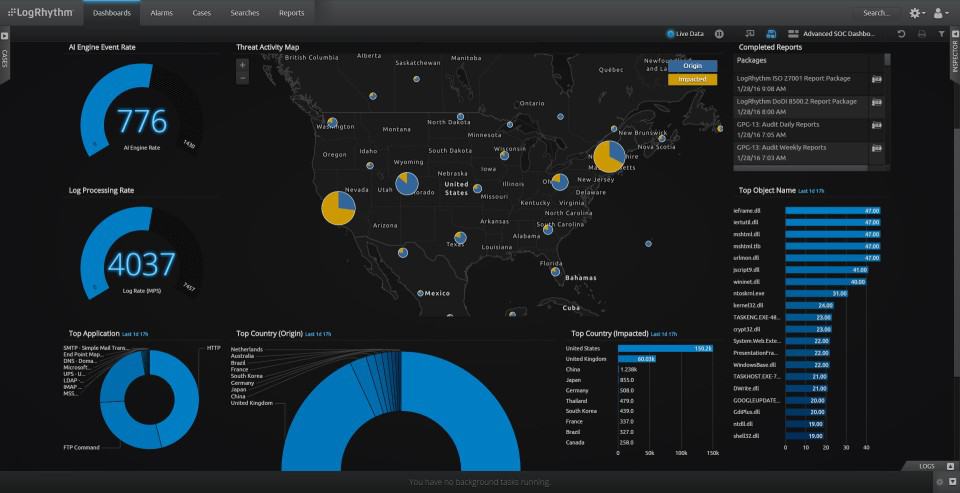

- LogRhythm SIEM platform with analytics, machine intelligence, workflow automation, alarms, and more.

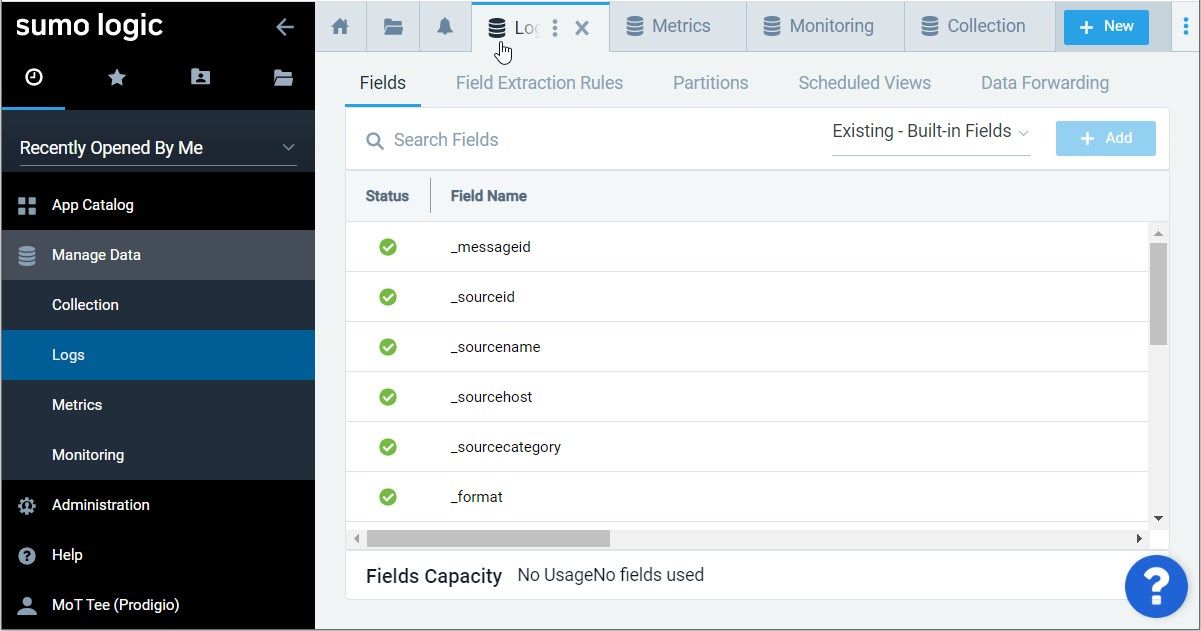

- Sumo Logic Free log management software, available as a SaaS service with custom dashboards, real-time analytics, and machine learning.

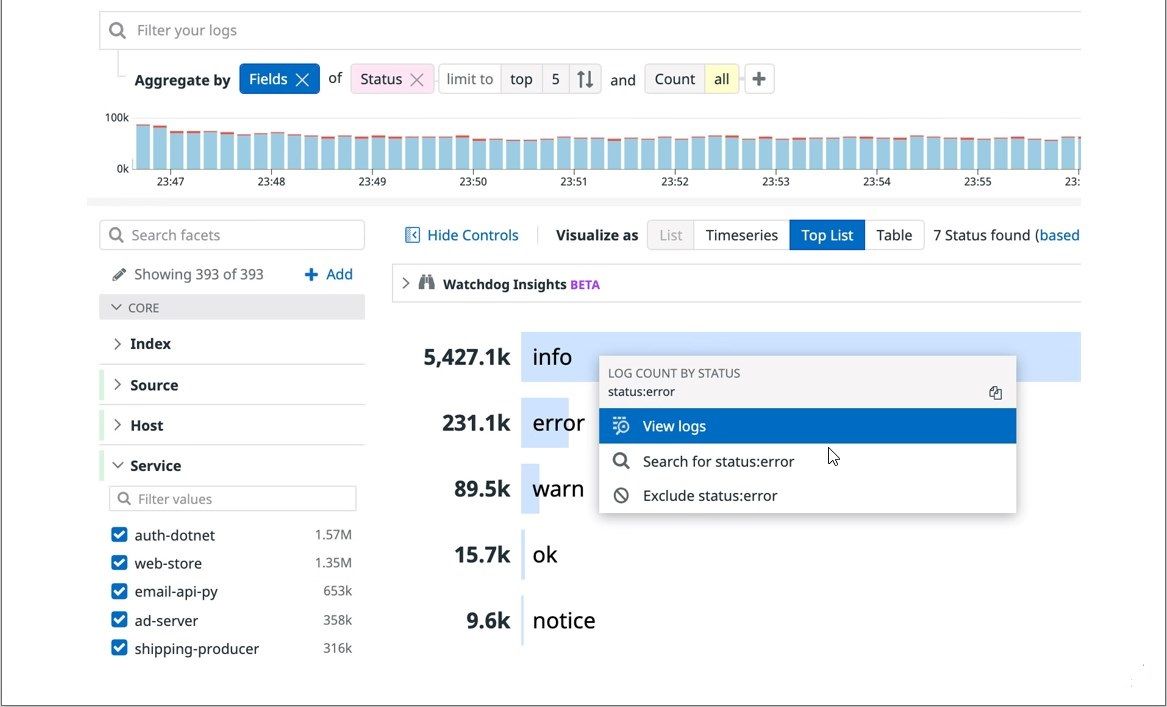

- Datadog Cloud monitoring tool with log management capabilities, dashboards, alerts, search, filtering, and more.

- Syslog-NG Log management software with TLS encryption, log collection, storage, forwarding, and more.

The best tools to manage Windows Event Log / Event Viewer

The following reviews include some of the top log management tools, SIEM software, and other tools that provide network administrators with more visibility into logs.

Our methodology for selecting Windows Event log management tools

We reviewed the market for Windows Event log management software and assessed the options based on the following criteria:

- The ability to receive and file Windows Events messages

- A file management service that creates meaningful logfile names and a meaningfully named directory structure

- A logical logfile rotation strategy that prevents log files from becoming too large while maintaining a manageable file naming strategy

- Nice to have a log consolidator that can also receive Syslog messages and logs from applications

- A logfile metrics screen in the dashboard that shows the arrival rate of Windows Event messages and optionally displays those messages on the screen

- A free trial or a money-back guarantee that creates a no-risk assessment period

- A comprehensive tool that improves efficiency and is sold at a reasonable price

1. SolarWinds Log Analyzer (FREE TRIAL)

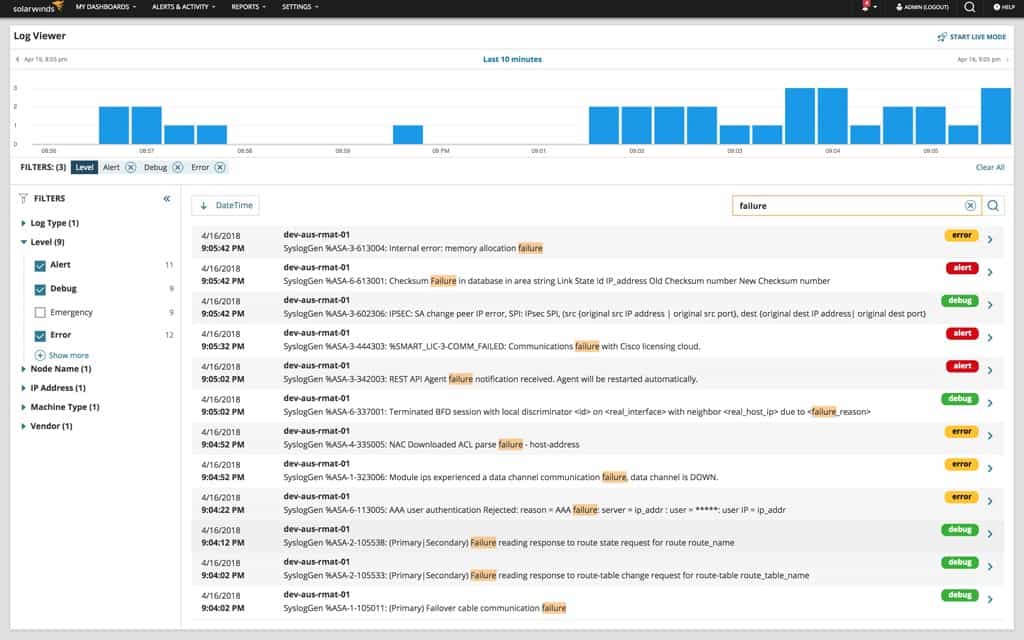

SolarWinds Log Analyzer is an event log monitoring tool for Windows that collects event log data. You can monitor event log data in real-time through syslog, SNMP traps, and system event logs. Data can be collected and monitored through one user interface.

Key Features:

- Real-Time Log Monitoring: Tracks log data as it occurs for immediate insights.

- Log Tagging and Filtering: Simplifies log navigation and categorization.

- Customizable Alerts: Sets alerts based on specific log criteria.

- Centralized Log Collection: Collects Windows Event Logs, Syslog, and custom log formats, for centralized storage and analysis.

- Security Event Correlation: Combines log data from multiple sources to identify and respond to security incidents.

Why do we recommend it?

SolarWinds Log Analyzer runs on Windows Server and it will collect log messages from all around your network, covering all endpoints and the software that runs on them. The tool will collect Windows Events, Syslog messages, and logs from applications. The service can file or forward consolidated logs.

The software is very easy to use. Tagging and filtering enable the user to navigate through log data efficiently. There is also a search bar, and event logs are tagged with icons including warning, alert, error, emergency, and debug so that the user understands what’s happening more clearly.

A customizable alert system enables the user to set trigger conditions for alerts. Users can set alerts according to severity, and configure reset conditions to minimize false positives. Alerts can be sent from email and trigger external scripts to ensure you respond to performance events as they unfold.

Who is it recommended for?

This log analyzer shows log messages as they arrive, provides statistics on arrival rates by source, type, and severity, and it includes a data viewer for analysis. You can set up your own custom queries to perform on messages and link them through to custom alerts. However, this is not a full SIEM system.

Pros:

- Versatile Log Collection: Gathers logs from Syslog, SNMP traps, and system event logs.

- User-Friendly Interface: Makes log management accessible and efficient.

- Event Log Mining: Supports thorough analysis and troubleshooting.

- Log Retention and Compliance: Implements regulatory compliance, and automatically archives older logs to reduce storage costs.

- Log Forwarding: Forward logs to other systems or external SIEM solutions.

Cons:

- Lacks SaaS Option: Only available as an on-premises solution.

- OS Compatibility: Requires Windows Server 2016 or 2019.

SolarWinds Log Analyzer is an excellent tool for managing Windows event log data through a single pane of glass. The platform provides extensive visibility through an intuitive platform that makes it easy to find the information you need to. Prices start at $1,495 (£1,210). You can download the 30-day free trial.

EDITOR’S CHOICE

SolarWinds Log Analyzer is our top pick for a Windows Event log management tool because it is a real-time log monitoring package that enables users to instantly identify and respond to critical events and security incidents as they happen. This is crucial for maintaining the health and security of Windows-based systems in dynamic, high-traffic environments. The tool implements centralized log collection, consolidating logs from various sources—including Windows Event Logs, Syslog, and custom log formats—into a single platform. This centralized approach streamlines troubleshooting and simplifies the monitoring of large, distributed networks. SolarWinds Log Analyzer also offers advanced search and filtering features, allowing users to drill down into specific events with ease, making it much faster to identify root causes of issues or detect patterns indicative of security threats. Customizable dashboards provide a user-friendly interface for visualizing system health, performance, and security events, giving administrators actionable insights at a glance. The tool’s alerting and notification system ensures that IT teams are instantly notified of critical events or suspicious activity, enabling swift remediation. SolarWinds Log Analyzer supports log forwarding and integration with other security tools, making it a flexible solution that can fit into an organization’s existing IT infrastructure. Its ability to balance simplicity with powerful functionality makes it an ideal choice for organizations looking to streamline log management while enhancing security and compliance efforts.

Download: Get 30-day FREE Trial

Official Site: https://www.solarwinds.com/log-analyzer/registration

OS: Windows Server 2016 or 2019

Related post: Best Log Analysis Tools

2. ManageEngine EventLog Analyzer (FREE TRIAL)

ManageEngine EventLog Analyzer is a log management tool for Windows and Linux that can manage event logs and syslogs. You can process logs at 25,000 logs per second, which enables you to detect cyberattacks in real-time. The software can pull log data from services like WindowsServer, Linux, Oracle, Amazon Web Service, Apache, Cisco, HP, IIS, and more.

Key Features:

- High-Performance Log Processing: Handles up to 25,000 logs per second.

- Customizable Dashboard: Tailors log monitoring to specific needs.

- Compliance Reporting: Supports HIPAA, PCI DSS, ISO 27001, and more.

Why do we recommend it?

ManageEngine EventLog Analyzer is a compliance manager. It requires log messages for source data, so the package also includes a log collector and consolidator that can receive Windows Events, Syslog messages, and logs from applications – 750 sources in total. The tool provides a facility for manual analysis and also generates log message throughput statistics.

The correlation engine automatically processes event logs and compares them with other logs to detect the signs of a cyber attack. The automatic processing enables you to monitor log data more efficiently and stay on top of threats. However, you can use the search module to search manually as well.

Compliance reports enable you to create log reports and comply with a range of regulatory frameworks. The EventLog Analyzer creates reports that comply with PCI DSS, ISO 27001, GLBA, SOX, FISMA, and HIPAA regulations. Reports can also be customized and scheduled according to the preferences of the user.

Who is it recommended for?

ManageEngine provides a lot of deployment options for the EventLog Analyzer. It is available as a SaaS package and it can also be installed on Windows Server or Linux. The package provides log management and provides opportunities for manual analysis. It also implements security scanning. The Free edition would interest very small businesses.

Pros:

- Extensive Log Source Compatibility: Integrates with a variety of services and platforms.

- Efficient Cyber Attack Detection: Identifies security issues in real-time.

- Flexible Log Analysis: Manual and automatic log processing options.

Cons:

- Additional Cost for Multi-Site Monitoring: Can increase the total investment for larger networks.

ManageEngine EventLog Analyzer is one of the top free event log management tools. The free edition supports up to five log sources. Paid versions start at $595 (£481.78) with features like compliance reporting and log forensics. You can download the 30-day free trial.

ManageEngine EventLog Analyzer

Download 30-day FREE Trial

3. Site24x7 Log Management (FREE TRIAL)

Site24x7 Log Management is a module in a suite of monitoring services delivered from the Cloud by Site24x7. This log management tool isn’t available as a standalone product. Instead, it is integrated into all of the packages that Site24x7 offers. These are:

- Website Monitoring

- Site24x7 Infrastructure

- Application Performance Monitor

- All-in-one

- MSP

The Site24x7 system is mainly resident in the Cloud but it does need a data collector to be installed on the monitored system. This agent is available for the Windows Server and Linux operating system and it can collect statistics over a network.

Key Features:

- Diverse Log Collection: Gathers Windows Events, Syslog, and application logs.

- Unified Log Format Consolidation: Streamlines log management across different sources.

- Comprehensive Data Analysis Tools: Enhances log data examination.

Why do we recommend it?

Site24x7 Log Management is a cloud-based log collector and consolidator. This system is able to gather log messages from multiple sites and file them. It also shows live messages as they arrive and can provide throughput statistics. The package can handle Windows Events and Syslog messages as well as application logs.

The data collector also catches log messages as they circulate around the server and network. It collects Windows Event messages and also Syslog and application log messages. These are sent to the Site24x7 server over a secure connection for processing. The server consolidates all of the log messages that it receives and converts them into a common format. This enables a unified treatment of log messages from all sources.

The Log Management system includes a data viewer, which can be accessed from the Site24x7 system dashboard. This includes data analysis features such as the ability to sort, filter, group, and summarize records.

Who is it recommended for?

The Site24x7 system is affordable for any size of enterprise. The service also provides a 30-day window for the storage of log files. You can set up the system to forward logs immediately to another system or accumulate them in files and move them to another storage location.

Pros:

- Cloud-Based Flexibility: Offers remote accessibility and management.

- Real-Time Log Viewing: Allows immediate log data analysis.

- Integrated with Site24x7 Services: Part of a comprehensive monitoring suite.

Cons:

- No Standalone Version: Must be used within the Site24x7 ecosystem.

All of the Site24x7 packages are subscription services and all are available on 30-day free trials. For example, you can get a free trial of the Site24x7 Infrastructure plan in order to try out the services’ Log Management tool.

Site24x7 Log Management

Start 30-day FREE Trial

4. ManageEngine Log360 (FREE TRIAL)

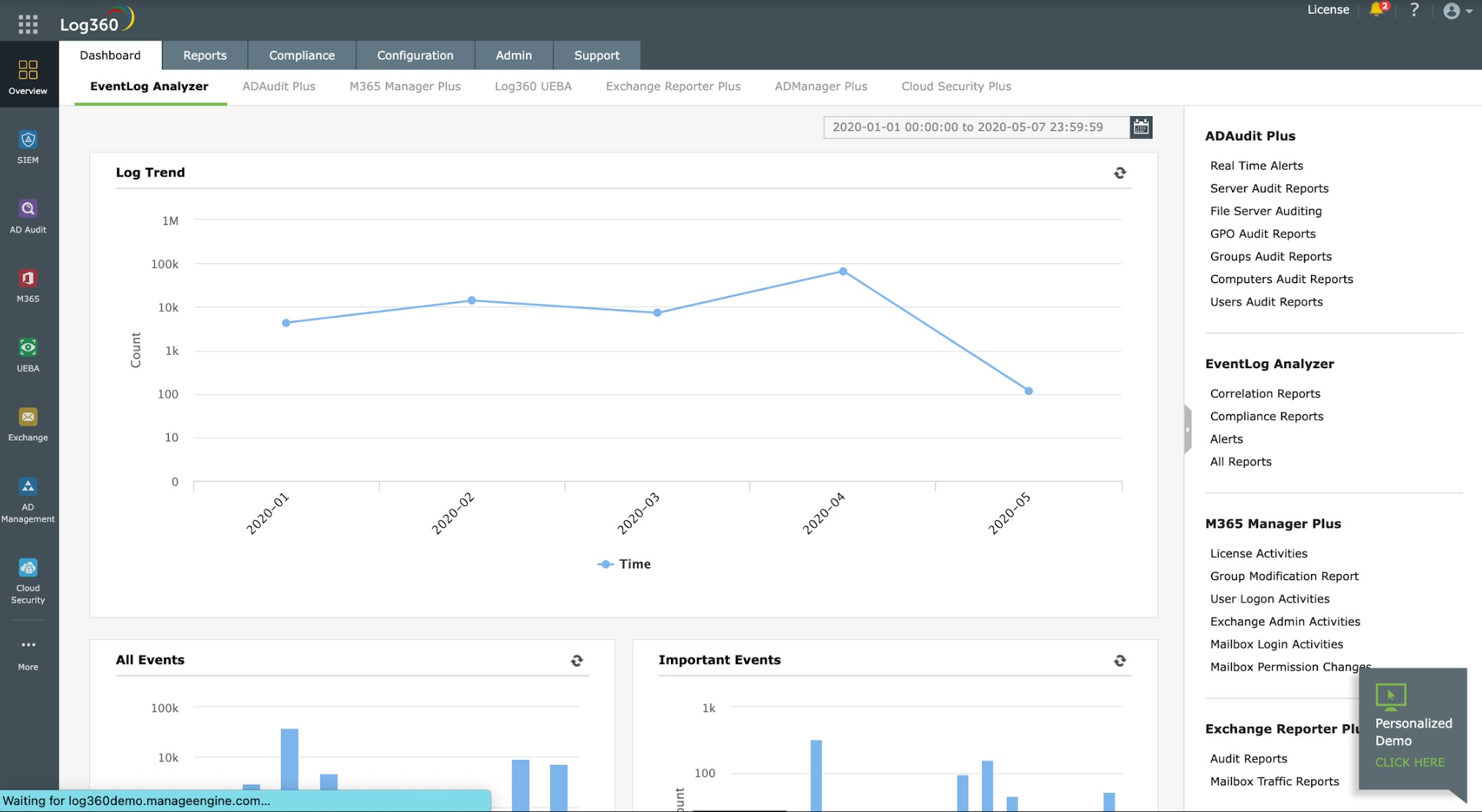

ManageEngine Log360 collects log messages and feeds them into a SIEM for threat detection. The collectors operating on Windows devices will pick up Windows Event logs and interact with software packages to extract operational data. The service can communicate with more than 700 applications. When operating on Linux, a Log360 agent will collect Syslog messages.

Key Features:

- Broad Application Integration: Works with over 700 applications for comprehensive coverage.

- Advanced Threat Intelligence Feed: Stays updated with current security threats.

- Regulatory Compliance Assistance: Meets HIPAA, PCI DSS, FISMA, SOX, GDPR, and GLBA standards.

Why do we recommend it?

ManageEngine Log360 is a megapack of log management and analysis systems and it provides a SIEM tool for security scanning. The EventLog Analyzer is included in the package along with five other log management tools for Windows Events, Syslog, application logs, and cloud platform reports. The system provides compliance reporting and data loss prevention.

The server component of Log360 installs on Windows Server but the collector system is available for a list of operating systems. The collectors send data to the log server, which converts their different formats into a common standard. The log server then files messages in a meaningful directory structure, rotating files daily or, for larger systems, more frequently. The log files need to be made available for investigation.

The dashboard for the system shows log throughput statistics and alerts. The console also includes a data viewer, which has manual analysis tools. Log messages are shown in the data viewer as they arrive and can also be loaded in from log files.

Who is it recommended for?

This is a very large package of system security tools and there is no Free edition, so it is unlikely to appeal to small businesses. As this tool is able to collect activity data from cloud platforms as well as on-premises assets, the system is ideal for use by businesses that operate a hybrid environment.

Pros:

- Extensive Log Management Tools: Offers a range of functionalities for different needs.

- Security-Oriented Features: Provides SIEM capabilities for enhanced protection.

Cons:

- Potentially Overwhelming Feature Set: Might be more than required for simple log management tasks.

The SIEM system has many features, which include a threat intelligence feed to speed up threat detection. The system produces alerts that can be channeled through service desk systems. You can assess ManageEngine Log360 with a 30-day free trial.

ManageEngine Log360

Download 30-day FREE Trial

5. Netwrix Event Log Manager

Netwrix Event Log Manager is a free event log management software that can collect Windows event logs. It collects event logs and centrally stores them for the user to analyze. The tool allows you to monitor the event log data of multiple Windows devices from one centralized location.

Key Features:

- Centralized Event Log Storage: Aggregates logs for easier access and analysis.

- Real-Time Alerts: Notifies about important events as they occur.

- Event Summaries: Provides quick insights into log data trends.

Why do we recommend it?

Netwrix Event Log Manager is a free tool that collects Windows Events messages and provides a range of useful services, such as statistical analysis on message throughput and log forwarding or filing. Although this tool centralizes the collection of Windows Events, it doesn’t provide handling for Syslog messages.

Managing and configuring the Event Log Manager is simple for new users. The platform runs as a service so you don’t need to have it open at all times for monitoring. To configure the tool, all the user needs to do is add target computers to monitor the network and enter alert parameters to determine when notifications are generated.

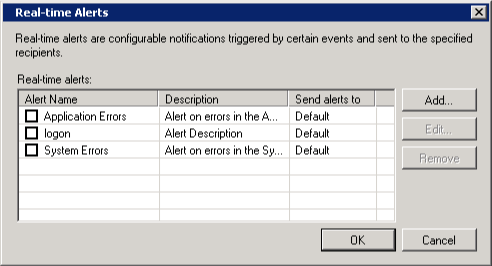

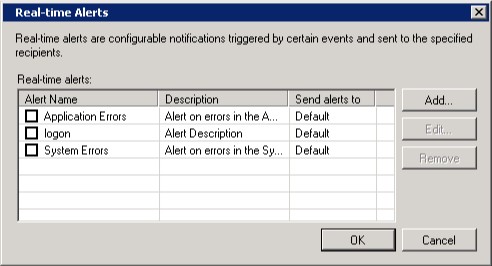

The alerts system sends you email notifications whenever an important event happens to a connected device. You can control what alerts you’re notified about through a dialog box. For example, you can set the system to notify you about Application Errors and Systems Errors.

Who is it recommended for?

This is a nice free tool for viewing Windows Events and it also provides analysis features such as searching and sorting. You can also set up alerts that you can have sent to you by email. This offers an administrator with no budget a way to assemble a customized monitoring system.

Pros:

- Streamlined Windows Event Management: Specifically tailored for Windows environments.

- Free Tool: Accessible to businesses of any size without budget constraints.

Cons:

- Limited to Windows Event Logs: Does not handle other log types like Syslog.

Netwrix Event Log Manager is a reliable tool for enterprises looking to manage Windows Event Log and event viewer data for free. It’s available for Windows XP SP3 and above, Windows Server 2008, 2012, and 2016. You can download the software for free.

6. LogRhythm

LogRhythm is a SIEM platform that can be deployed on-premises or in the cloud with high-performance and speed. It uses ElasticSearch to maintain performance for users during indexing and searching. Log data captured by the program is searchable so that you can locate event log data fast and easily.

Key Features:

- Advanced SIEM Capabilities: Provides high-end security incident and event management.

- ElasticSearch Integration: Ensures performance during data indexing and searching.

- Machine Intelligence: Employs AI for more accurate threat detection.

Why do we recommend it?

LogRhythm is a top-of-the-line cloud-based SIEM system that has an option user behavior analytics module. This tool collects and consolidates log messages from many sources, which include Windows Events and Syslog messages. It also consolidates different log formats into a common layout and files them.

Through a web-based user interface, users can monitor security incidents throughout their entire network. Security analytics and visualizations provide you with an engaging presentation of log data. Log data is processed by Machine Data Intelligence to classify and structure log messages to produce over 800 different data sources.

When it comes time to respond to an issue, LogRhythm has an alarms system that notifies the users about security events. To lower the time to resolve the user can use SmartResponse to create automated response workflows. The SmartResponse feature allows you to automatically complete tasks such as running a vulnerability scan or disabling a user account.

Who is it recommended for?

There is a log manager at the heart of the LogRhythm system because logs are the source data for the SIEM, which is the key feature of the platform. However, if you are just looking for a log manager, this option is way more than you need.

Pros:

- Scalable Architecture: Adapts to various organizational sizes and complexities.

- Comprehensive Security Monitoring: Offers a full suite of security-focused features.

Cons:

- Complex for Simple Log Management Needs: May offer more functionality than required for basic log management.

It’s is an excellent log management solution for scalability. LogRhythm offers a flexible pricing model that supports up to an unlimited number of log sources and users. However, you need to request a quote from the company directly. You can watch the demo.

7. Sumo Logic

Sumo Logic is a free SaaS-based log management tool that collects and analyzes windows event logs. You can create custom dashboards and use real-time analytics to monitor security events throughout your network. The analytics system can identify performance anomalies by analyzing log patterns, which helps the user to make sense of log data.

Key Features:

- Custom Dashboards: Personalizes log data visualization.

- Real-Time Analytics: Delivers immediate insights into log patterns.

- Machine Learning-Driven Alerts: Provides intelligent notifications of anomalies.

Why do we recommend it?

Sumo Logic is a SaaS platform that provides system monitoring and log management. The Free edition provides the base plan for the system. If you are just looking for a log manager, this is as far as you need to go because the higher plans add on a SIEM and other security monitoring tools.

One of its advantages is the ability to share dashboards and reports with other users. Dashboards include a range of displays such as charts to help the user make sense of log data. Users also have the option to adjust the time frame they’re looking at to change the data they view.

Who is it recommended for?

The Sumo Logic free package is limited to processing 1 GB of data per day. That’s great for small businesses but larger enterprises will have to upgrade to one of the paid plans. The higher plans provide security scanning, which you might not want if you are just looking for a log management package.

Pros:

- API Integration: Enhances functionality with third-party tools.

- Compliance Support: Meets PCI DSS, SOX, and HIPAA requirements.

Cons:

- Limited Free Plan Storage: 4 GB storage cap might be restrictive for larger enterprises.

Sumo Logic is a platform that’s recommended for those users who want a log management platform with top-notch analytics capabilities. The free version supports up to 4GB of log storage. Users that require more can purchase a paid version. Paid versions start at $90 (£72.97) per month per 1GB daily ingest. You can start the free trial.

8. Datadog

Datadog is a cloud monitoring tool that can monitor applications, services, and log data. You can take Windows Event Log data and use it to generate events in your Event Stream. The Event Stream displays a list of recent events that have occurred throughout your network.

Key Features:

- Integrated Log Management: Collects and analyzes logs within a unified platform.

- Advanced Filtering: Tailors log data analysis to specific needs.

- Machine Learning Alerts: Intelligent alerting based on log data trends.

Why do we recommend it?

Datadog Log Management is a cloud-based system that is able to collect and consolidate Windows Events, Syslog messages, and application logs. The tool calculates statistics on log message arrival and also displays messages in a data viewer. The data viewer can also load in messages from files.

The software enables you to search and filter log data in one place. All data can be archived centrally so that it’s accessible when you need it. Log data can be viewed through the dashboard, which is packed with visualization options like charts and diagrams to give you a more sophisticated perspective of what’s going on.

Machine learning-driven alerts notify you the moment there’s a problem. Alert notifications can be sent directly to external services like Slack, Hangouts Chat, and Microsoft Teams. You can also use Webhooks to follow up with custom code to deliver an automated response to the problem.

Who is it recommended for?

This tool is very affordable because all of its services are priced by data throughput. Another factor that enters into pricing is a data retention period for archiving. However, you could choose to file messages in this tool and then move those files elsewhere for archiving and save money.

Pros:

- Real-Time Log Collection: Gathers log data continuously for up-to-date insights.

- User-Friendly Dashboard: Simplifies monitoring and analysis of logs.

Cons:

- Complex Pricing Structure: Pricing based on data throughput and retention can be confusing.

There is a range of pricing options available for Datadog depending on your use case. For log management, prices start at $1.27 (£1.03) per million log events, per month with 7-day data retention or $0.10 (£0.081) per ingested or scanned GB, per month. You can start the 14-day free trial.

9. Syslog-NG

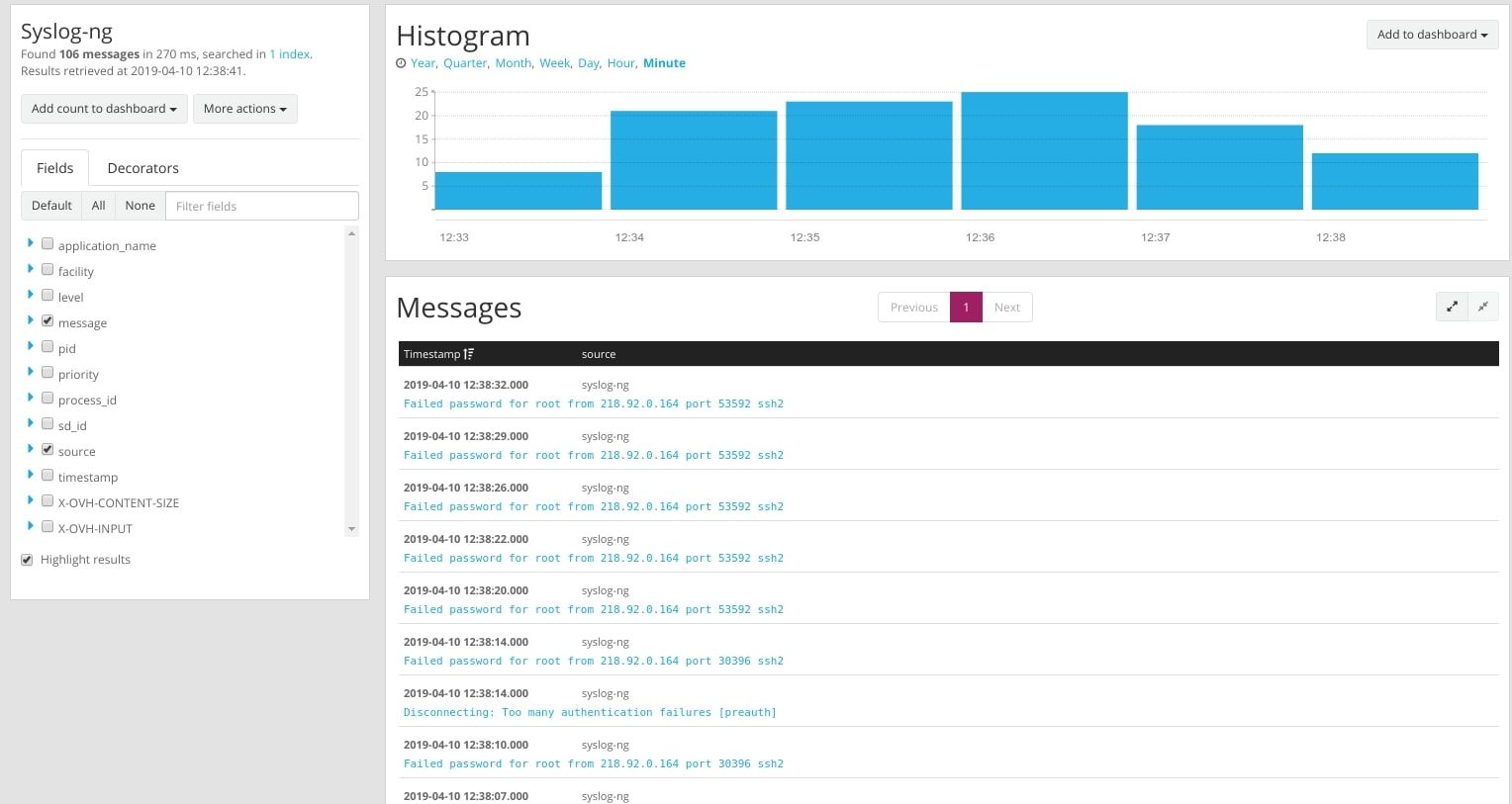

Syslog-NG is a log management solution that can collect and store Windows event logs. It can collect data from over 10,000 log sources and uses TLS encryption to protect important messages from unauthorized access. The platform offers users filtering to assist with navigation and store data in binary files.

Key Features:

- Log Data Storage: Safely archives log data for later analysis.

- Log Filtering and Forwarding: Organizes and redirects log data as needed.

- TLS Encryption: Secures log data during transmission and storage.

Why do we recommend it?

Syslog-NG is a free tool and it is able to process and forward Syslog messages, Windows Events, and many application log sources. It gives you the option of storing log messages to file or inserting them into a database. You can get the software and run it on your own server.

The software enables the user to forward log data to external tools. Users can send logs to SQL databases, MongoDB, and Hadoop Distributed File System nodes. The user can also send logs via SNMP or SMTP. Forwarding log data makes it easier for organizations to manage logs in the format that’s most convenient.

Who is it recommended for?

The free community edition is a good choice for those who just want to collect, consolidate, and file log messages. The paid options provide more options because they provide professional support, include a GUI interface, and can be run as software or bought as a network appliance.

Pros:

- Supports Over 10,000 Log Sources: Offers extensive log source compatibility.

- Flexible Log Management: Adapts to various organizational requirements.

Cons:

- Lacks Syslog Processing: Does not handle Syslog messages, limiting its scope.

Syslog-NG is recommended for enterprises that want a simple but comprehensive log management solution that supports a range of log sources. You can request a custom price quote from the sales team on the company website. Download the 30-day free trial.

Choosing the right tool for your organization

Managing Windows event logs is something that every enterprise should be doing. Having the visibility to detect failed services and availability issues early reduces the chance of the network is disrupted. The log management tools we’ve listed can all manage Windows event log data effectively, and give you the best chance of catching performance problems quickly.

Our editor’s choice for this article is SolarWinds Log Analyzer as it offers Windows users a comprehensive Windows event log monitoring experience for a competitive price tag. ManageEngine EventLog Analyzer also offers users a high-quality alternative and is recommended for companies looking for a free log management solution.

Windows Event Log Management FAQs

What is Event Log management?

Windows Events is Microsoft’s system for logging activity. These messages give status information from the operating system, Microsoft products, and third-party software packages. Managing these messages involves collecting them and storing them in files.

What are the five types of event logs?

Windows Event Log messages have five level codes: Information, Warning, Error, Success Audit, and Failure Audit. The message level makes it easy to filter incoming messages to focus on specific event severities.

What are event logs used for?

Event logs can be used for resource management, system maintenance, and security monitoring. Each message gives a little information about the operations of a resource. Putting those messages together can provide very useful information.

Windows’ event logs help you understand all the processes that take place on your PC. Ideally, you’d analyze these logs using the Event Viewer. But what do you do in case the Windows Event Viewer fails you? Also, what if the Event Viewer doesn’t provide all the features you’re looking for?

Fortunately, there are plenty of third-party log management tools you can use instead of Windows’ own offerings. So, in this article, we’ll explore the best log management tools for Windows.

1. ManageEngine EventLog Analyzer

This incredible Windows log management tool comes with an appealing, customizable dashboard.

Here’s the best part: ManageEngine EventLog Analyzer compares old and new log data to detect signs of cyber attacks. So, it’s a reliable tool to use if you want to make your device more secure.

The tool allows you to search and filter your results with ease. It also makes it easy for you to compile, edit, customize, and save log reports.

So, if you want an easy-to-use log management tool, try ManageEngine EventLog Analyzer!

Download: ManageEngine EventLog Analyzer for Windows (30-day free trial, Subscription available)

2. SolarWinds Log Analyzer

SolarWinds Log Analyzer is a reliable tool that helps you analyze event logs in real-time. The software program has an intuitive interface and is fairly easy to use.

The tool’s search and filtering features make it easy for you to navigate through log data. So, if your device has thousands of logs, SolarWinds Log Analyzer makes it easy for you to find only what you’re looking for.

SolarWinds Log Analyzer also uses tags to help you understand your log data even better. The log management tool uses four tags: warning, alert, error, emergency, and debug.

The warning and alert tags are displayed on logs that might run into issues in the future. Meanwhile, the error and emergency tags are displayed on problematic logs that need troubleshooting. Lastly, the debug tag is displayed on logs that need to be attended to immediately.

SolarWinds Log Analyzer notifies you when there’s a critical issue that needs your attention. In most cases, you will get an alert while you’re running the tool. However, you can also configure some settings so that the tool can send you alerts via email.

Download: SolarWinds Log Analyzer for Windows (30-day free trial, Subscription available)

3. Site24x7 Log Management

This brilliant tool detects anomalies in Windows event logs and alerts you instantly. It has a data analysis feature that allows you to sort and filter logs with ease.

You can choose to filter your logs based on keywords, log IDs, or Source (the computer that recorded the event log).

The tool also helps you handle forwarded log events. So, someone can send you log data remotely, and you can use this tool to analyze that data.

You don’t always have to be on the tool to get alerts. Instead, you can configure settings so that Site24x7 Log Management sends you critical alerts via SMS or email.

Download: Site24x7 Log Management for Windows (30-day free trial, Subscription available)

4. Netwrix Event Log Manager

This free-to-use tool makes event log management quite easy. The best part is that it allows you to analyze event logs for multiple computers simultaneously. So, it’s a reliable tool that you can use even if you’re running a business.

To use it for multiple devices, all you need to do is enter the names of the target computers. From there, you should configure the settings for each device—one at a time.

Finally, you can configure a few settings so that the tool can send you alerts. Depending on how you configure these settings, you will receive alerts for one, two, or more devices in the network.

Download: Netwrix Event Log Manager for Windows (Free)

5. Syslog-ng

Here’s another log management solution that helps you easily and quickly analyze Windows event logs. This powerful tool collects more than half a million log messages per second from thousands of log sources.

Just like most log management tools, Syslog-ng sends you alerts about logs that need your attention. It also allows you to encrypt your data so that only you can access and analyze your PC’s log events.

The tool’s filtering feature helps you easily navigate through the tons of log events stored on your device.

Syslog-ng also allows you to forward log data to other devices. This feature could be helpful if you want to view and analyze your log data on another PC.

Download: Syslog-ng for Windows (Free)

6. Sumo Logic Log Management Solution

Looking for a log management tool with advanced security features? If so, then the Sumo Logic Log Management tool is for you! This tool provides log information that can help you stop breaches and any Indicators of Compromise (IOCs).

Once it detects a threat, it sends you detailed log information via email.

The tool also helps you view log dashboards so that you can observe log event error patterns. These dashboards can also be quite useful in case you want to present your results to an audience.

Download: Sumo Logic Log Management Solution for Windows (30-day free trial, Subscription available)

7. Datadog Log Management

The Datadog Log Management tool helps you analyze event logs for multiple devices in one place. Whether you want to troubleshoot PC issues, optimize performance, or investigate security threats, the tool has you covered.

You can visualize a summary of your log data on the tool’s interactive dashboard.

Handling log data on multiple devices can be a bit risky. However, this tool comes with some cool security features. For example, it has a feature that allows you to restrict access to some of your log data.

Download: Datadog Log Management for Windows (30-day free trial, Subscription available)

Need a tool that’ll give you valuable feedback about the event logs on your PC? Try the built-in Windows Event Viewer! But if you’re looking for something advanced, try any of the tools we’ve recommended.

Most of the log management tools on our list are quite easy to use. So, you should be able to install them and start analyzing Windows logs in just a few minutes.

Время на прочтение17 мин

Количество просмотров99K

Уважаемые друзья, в предыдущих публикациях мы говорили об основах информационной безопасности, законодательстве по защите персональных данных и критической информационной инфраструктуры, безопасности в кредитно-финансовой сфере, а также провели анализ основных стандартов по управлению рисками информационной безопасности и обсудили системы класса IRP, предназначенные для автоматизации реагирования на инциденты ИБ. Как мы знаем, при обработке инцидентов детальный анализ событий безопасности с устройств является одним из ключевых этапов. В данной публикации мы рассмотрим настройку подсистемы аудита ОС Windows, принципы анализа и централизованного сбора журналов аудита с Windows-устройств и их пересылку в SIEM-систему IBM QRadar, а также покажем, как можно с помощью штатных средств Windows и утилиты Sysmon настроить простейшую систему реагирования на инциденты ИБ. Вперед!

Для решения задачи обработки инцидентов ИБ логично рассуждать, что чем больше данных (логов, событий безопасности) мы собираем, храним и анализируем, тем проще нам будет в дальнейшем не только оперативно среагировать на инцидент, но и расследовать обстоятельства произошедших атак для поиска причин их возникновения. При этом большое количество данных для обработки имеет и очевидный минус: нас может просто «засыпать» сообщениями, алертами, уведомлениями, поэтому необходимо выбрать самые значимые с точки зрения ИБ события и настроить соответствующие политики аудита. Microsoft предлагает использовать бесплатный набор утилит и рекомендаций (Baselines) в своем наборе Microsoft Security Compliance Toolkit, в котором в том числе приведены и рекомендуемые настройки аудита для контроллеров домена, рядовых серверов и рабочих станций. Кроме рекомендаций вендора можно обратиться еще к документам CIS Microsoft Windows Server Benchmark и CIS Microsoft Windows Desktop Benchmark, в которых, в числе прочего, указаны рекомендуемые экспертами политики аудита для, соответственно, серверных и десктопных версий ОС Windows. Однако зачастую выполнение абсолютно всех рекомендаций неэффективно именно по причине потенциального появления большого количества «шумящих», малозначительных с точки зрения ИБ событий, поэтому в настоящей статье мы сначала приведем список наиболее полезных и эффективных (с нашей точки зрения) политик аудита безопасности и соответствующих типов событий безопасности ОС Windows.

Напомню, что в ОС Microsoft Windows, начиная с Microsoft Windows Server 2008 и Vista, используется достаточно продвинутая система аудита, настраиваемая при помощи конфигурирования расширенных политик аудита (Advanced Audit Policy Configuration). Не стоит забывать о том, что как только на устройствах будут включены политики расширенного аудита, по умолчанию старые «классические» политики аудита перестанут быть эффективными, хотя данное поведение может быть переопределено в групповой политике «Аудит: принудительно переопределяет параметры категории политики аудита параметрами подкатегории политики аудита (Windows Vista или следующие версии))» (Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings).

Политики аудита Windows

Пройдем последовательно по настройкам, эффективным для решения задач аудита ИБ и выработки целостной политики аудита безопасности.

|

Категория аудита |

Подкатегория аудита |

События аудита |

EventID |

Комментарии |

|

Вход учетной записи |

Аудит проверки учетных данных |

Успех, Отказ |

4776 |

Целесообразно контролировать на домен-контроллерах при использовании NTLM-аутентификации. |

|

Аудит службы проверки подлинности Kerberos |

Успех, Отказ |

4771 |

Неуспешная аутентификация учетной записи на контроллере домена с использованием Kerberos-аутентификации. |

|

|

4768 |

Запрос билета Kerberos, при этом следует анализировать коды ответа сервера. |

|||

|

Примечание: Данный тип аудита следует включать на контроллерах домена, при этом для детального изучения попыток подключения и получения IP-адреса подключающегося устройства на контроллере домена следует выполнить команду nltest /dbflag:2080ffff и проводить аудит текстового лог-файла %windir%\debug\netlogon.log |

||||

|

Управление учетными записями |

Аудит управления учетными записями компьютеров |

Успех |

4741 |

Заведение устройства в домен Active Directory; может использоваться злоумышленниками, поскольку любой пользователь домена по умолчанию может завести в домен 10 устройств, на которых может быть установлено неконтролируемое компанией ПО, в том числе вредоносное. |

|

Аудит управления группами безопасности |

Успех, Отказ |

4728 |

Добавление члена глобальной группы. |

|

|

4732 |

Добавление члена локальной группы. |

|||

|

4756 |

Добавление члена универсальной группы. |

|||

|

Аудит управления учетными записями пользователей |

Успех, Отказ |

4720 |

Создание учетной записи. |

|

|

4725 |

Отключение учетной записи. |

|||

|

4740 |

Блокировка учетной записи. |

|||

|

4723 |

Смена пароля. |

|||

|

4724 |

Сброс пароля. |

|||

|

Подробное отслеживание |

Аудит создания процессов |

Успех |

4688 |

При создании процесса. |

|

4689 |

При завершении процесса. |

|||

|

Примечание: Чтобы для командного интерпретатора велась запись введенных команд, следует включить политику «Конфигурация компьютера — Конфигурация Windows — Административные шаблоны — Система — Аудит создания процессов -> Включать командную строку в события создания процессов». Примечание: Чтобы велась запись выполняемых PowerShell-команд и загруженных PowerShell-модулей, следует включить в каталоге «Конфигурация компьютера — Конфигурация Windows — Административные шаблоны — Компоненты Windows — Windows PowerShell» политики «Включить ведение журнала модулей» (в настройках политики указать все модули символом «*») и «Включить регистрацию блоков сценариев PowerShell» (в настройках политики отметить check-box «Регистрация начала или остановки вызова блоков сценариев»). Работа PowerShell-скриптов регистрируется с EventID=4104,4105,4106 в журнале Microsoft-Windows-PowerShell/Operational, а загрузка PowerShell-модулей регистрируется с EventID=800 в журнале Windows PowerShell. |

||||

|

Вход/выход |

Аудит выхода из системы |

Успех |

4634 |

Для неинтерактивных сессий. |

|

4647 |

Для интерактивных сессий и RDP-подключений. |

|||

|

Примечание: При этом следует обращать внимание на код Logon Type, который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.). |

||||

|

Аудит входа в систему |

Успех, Отказ |

4624 |

При успешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM и Kerberos-аутентификации. |

|

|

4625 |

При неуспешной попытке аутентификации, создается на локальном ПК и на домен-контроллере при использовании NTLM аутентификации; при Kerberos-аутентификации на контроллере домена создается EventID=4771. |

|||

|

4648 |

При попытке входа с явным указанием учетных данных, например, при выполнении команды runas, а также при работе «хакерской» утилиты Mimikatz. |

|||

|

Примечание: При этом следует обращать внимание на код входа (Logon Type), который показывает тип подключения (интерактивное, сетевое, с закэшированными учетными данными, с предоставлением учетных данных в открытом виде и т.д.). Целесообразно также обращать внимание на код ошибки (Status/SubStatus), который также сохраняется в событии аудита и характеризует причину неуспешного входа — несуществующее имя учетной записи, недействительный пароль, попытка входа с заблокированной учетной записью и т.д. |

||||

|

Аудит других событий входа и выхода |

Успех, Отказ |

4778 |

RDP-подключение было установлено. |

|

|

4779 |

RDP-подключение было разорвано. |

|||

|

Аудит специального входа |

Успех |

4672 |

При входе с административными полномочиями. |

|

|

Доступ к объектам |

Аудит сведений об общем файловом ресурсе |

Успех, Отказ |

5145 |

При доступе к системных сетевым ресурсам, таким как \\C$\ . Данное событие будет создаваться при работе ransomware, нацеленного на горизонтальное перемещение по сети. |

|

Аудит других событий доступа к объектам |

Успех, Отказ |

4698 |

При создании задания в «Планировщике задач», что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе. |

|

|

Изменение политики |

Аудит изменения политики аудита |

Успех |

4719 |

Изменение политики аудита. |

|

4906 |

Изменение настройки CrashOnAuditFail. |

|||

|

Примечание: Изменить реакцию ОС на невозможность вести журнал аудита безопасности (настройка CrashOnAuditFail) можно в каталоге «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» в политике «Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности». |

||||

|

Система |

Аудит расширения системы безопасности |

Успех |

4610 4614 4622 |

При появлении в системе новых пакетов аутентификации, что не должно происходить несанкционированно. |

|

4697 |

При создании нового сервиса, что часто используется злоумышленниками как метод закрепления и скрытия активности в атакованной системе. |

Кроме описанных выше настроек, имеет смысл также контролировать появление в журнале безопасности события с EventID=1102, которое формируется сразу после очистки журнала безопасности, что может говорить о вредоносной активности. Более того, разумно будет включить в каталоге «Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Параметры безопасности» политику «Сетевая безопасность: ограничения NTLM: исходящий трафик NTLM к удаленным серверам» в значение «Аудит всего». После этого EventID=8001 в журнале Microsoft-Windows-NTLM/Operational будет содержать информацию об автоматической аутентификации на веб-ресурсах с учетной записью пользователя. Следующим шагом станет allow list с перечнем веб-ресурсов, которые легитимно могут запрашивать учетные записи, а указанную политику можно будет перевести в режим блокировки. Это не позволит вредоносным ресурсам получать NTLM-хэши пользователей, которые кликнули на ссылку из фишингового письма.

Обратим внимание и на то, что подсистема журналирования Windows весьма гибка и позволяет настроить аудит произвольных папок и веток реестра — следует лишь выбрать критичные для ИТ-инфраструктуры объекты аудита и включить данные опции.

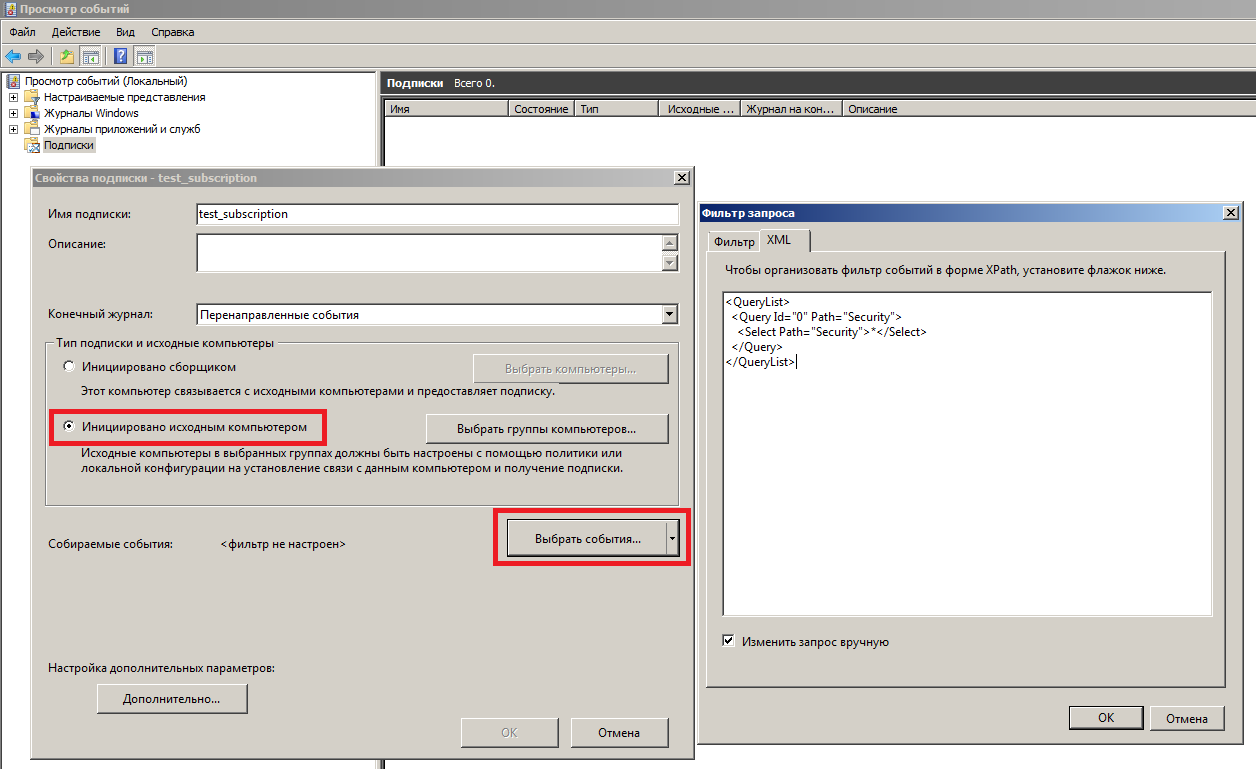

Настройка Windows Event Forwarding, интеграция с IBM QRadar

Настроив необходимые параметры аудита, перейдем к решению вопроса автоматизации сбора журналов аудита и их централизованного хранения и анализа. Штатный механизм Windows Event Forwarding, который работает из коробки с Microsoft Windows Server 2008 / Vista и старше, позволяет осуществлять централизованный сбор журналов аудита на устройстве-коллекторе (не ниже Windows Server 2008 и Vista, но все же рекомендуется использовать выделенный Windows Server 2012R2 и старше) с устройств-источников с применением функционала WinRM (Windows Remote Management, использует протокол WS-Management) и использованием т.н. «подписок» на определенные события (набор XPath-выражений, о которых мы поговорим далее, для выбора интересующих журналов и событий на источнике). События с удаленных устройств могут быть как запрошены коллектором (режим Pull/Collector initiated), так и отправлены самим источником (режим Push/Source computer initiated). Мы рекомендуем использовать последний режим, поскольку в режиме Push служба WinRM слушает входящие соединения только на коллекторе, а на клиентах-источниках WinRM не находится в режиме прослушивания и лишь периодически обращается к коллектору за инструкциями, что уменьшает поверхность потенциальной атаки на конечные устройства. По умолчанию для шифрования трафика от источников к коллектору, принадлежащих одному Windows-домену, используется Керберос-шифрование SOAP-данных, передаваемых через WinRM (режим HTTP-Kerberos-session-encrypted), при этом HTTP-заголовки и соответствующие метаданные передаются в открытом виде. Другой опцией является использование HTTPS с установкой SSL-сертификатов на приемнике и источнике, при этом они могут не принадлежать одному домену. При дальнейшем изложении будем считать, что мы работаем в одном домене и используем настройку по умолчанию.

Рассмотрев концепцию пересылки логов с Windows-устройств, перейдем непосредственно к настройке нашей связки: источник событий -> сервер-коллектор -> утилита IBM WinCollect -> SIEM-система IBM QRadar.

Для включения сервиса сбора логов следует выполнить нижеописанные шаги:

1. На сервере-коллекторе выполнить команду winrm qc, ответить согласием на оба последующих вопроса (включение службы WinRM и прослушивание порта TCP:5985 для входящих соединений от источников). Следует учесть, что выполнение команды winrm qc одновременно включает Windows Remote Shell (WinRS) и разрешает принимать входящие соединения для удаленного управления через функционал WinRS. Отключить WinRS можно либо через политику «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Удаленная оболочка Windows / Разрешить доступ к удаленной оболочке -> Запретить» (Computer Configuration / Administrative Templates / Windows Components / Windows Remote Shell / Allow Remote Shell Access -> Disabled), либо командой winrm set winrm/config/winrs @{AllowRemoteShellAccess=»false»}

2. На сервере-коллекторе выполнить команду wecutil qc, согласиться на включение службы «Сборщик событий Windows» (Windows Event Collector). При этом в Windows Firewall создается разрешающее правило для входящих соединений на коллектор по TCP:5985.

3. На источниках событий следует включить службу WinRM: установить «Тип запуска» в значение «Автостарт» и запустить «Службу удаленного управления Windows» (Windows Remote Management (WS-Management)).

4. Проверить состояние службы WinRM на сервере-колекторе можно командой winrm enumerate winrm/config/listener, в результате выполнения которой отобразятся настройки порта и список локальных IP-адресов, на которых прослушиваются соединения по TCP:5985. Команда winrm get winrm/config покажет подробные настройки службы WinRM. Переконфигурировать настройки можно либо непосредственно через утилиту winrm, либо через групповые политики по пути «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Удаленное управление Windows» (Computer Configuration / Administrative Templates / Windows Components / Windows Remote Management).

5. На источниках событий требуется предоставить доступ к журналам аудита службе WinRM путем включения встроенной учетной записи NT AUTHORITY\NETWORK SERVICE (SID S-1-5-20) в локальную группу BUILTIN\Event Log Readers («Читатели журнала событий»). После этого необходимо перезапустить «Службу удаленного управления Windows» (WinRM) и службу «Журнал событий Windows» (EventLog).

6. Затем следует создать и применить конфигурацию групповой политики для источников, в которой будет указана конфигурация и адрес сервера-коллектора. Требуется включить политику «Конфигурация компьютера / Административные шаблоны / Компоненты Windows / Пересылка событий / Настроить адрес сервера…» (Computer Configuration / Administrative Templates / Windows Components / Event Forwarding / Configure the server address…) и указать адрес сервера-коллектора в следующем формате:

Server=http://servername.domain.local:5985/wsman/SubscriptionManager/WEC,Refresh=60

где 60 – частота обращения (в секундах) клиентов к серверу за новыми инструкциями по пересылке журналов. После применения данной настройки на устройствах-источниках следует сделать перезапуск службы WinRM.

7. Далее создаем и применяем конфигурацию подписки на сервере-коллекторе: открываем оснастку управления журналами аудита (eventvwr.msc) и находим внизу раздел «Подписки» (Subscriptions). Нажимаем правой кнопкой мыши и выбираем «Создать подписку», задаем имя подписки. Далее выбираем опцию «Инициировано исходным компьютером» (Source Computer Initiated, это означает предпочтительный режим Push). Нажимаем на кнопку «Выбрать группы компьютеров» (Select Computer Groups), выбираем из Active Directory те устройства или их группы, которые должны будут присылать логи на коллектор. Далее, нажимаем «Выбрать события» (Select Events) и вводим XPath-запрос (пример для сбора журналов Security):

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*</Select>

</Query>

</QueryList>

8. В итоге, клиенты должны иметь активные сетевые соединения по TCP:5985 с сервером-коллектором. На сервере-коллекторе в eventvwr.msc в свойствах «Подписки» можно будет увидеть список клиентов-источников, а пересланные события будут находиться в разделе «Журналы Windows – Перенаправленные события» (Windows Logs – Forwarded Events) на сервере-коллекторе.

9. Далее решаем задачу пересылки собранных на сервере-коллекторе логов с источников в SIEM систему IBM QRadar. Для этого нам потребуется установить на сервере-коллекторе утилиту IBM WinCollect.

Рекомендуем использовать управляемый (Managed) режим работы WinCollect для упрощения его администрирования. Для того, чтобы отправляемые через WinCollect агрегированные события корректно обрабатывались в IBM QRadar, нам следует воспользоваться рекомендациями IBM и на сервере-коллекторе с установленной утилитой WinCollect перевести формат пересылаемых событий в RenderedText, а также сменить их локаль на EN-US командой wecutil ss SubscriptionName /cf:RenderedText /l:en-US (где SubscriptionName — имя подписки, заданное в п.7 выше). Кроме того, необходимо обеспечить сетевую доступность между сервером-коллектором с установленным WinCollect и нодами IBM QRadar по TCP:8413 и TCP/UDP:514.

10. После установки утилиты WinCollect на сервер-коллектор, в самой SIEM-системе IBM QRadar нужно будет добавить этот сервер в список источников (тип источника Microsoft Security Event Log, в поле Target Destination в выпадающем списке лучше выбрать вариант с TCP-syslog-подключением, отметить check-box Forwarded Events).

После применения указанных настроек новые события и устройства-источники, пересылающие Windows-логи на сервер-коллектор, появятся в консоли IBM QRadar автоматически. В итоге, после внедрения SIEM-системы данные в ней и регистрацию событий информационной безопасности можно будет легко обогатить журналами аудита Windows, собранными описанным способом с различных устройств в инфраструктуре компании.

Утилита Sysmon

Кроме задействования штатного функционала подсистемы журналирования, можно воспользоваться и официальной бесплатной утилитой Sysmon из пакета Microsoft Windows Sysinternals, которая существенно расширяет и дополняет возможности мониторинга ОС. Данная утилита дает возможность проводить аудит создания файлов, ключей реестра, процессов и потоков, а также осуществлять мониторинг загрузки драйверов и библиотек, сетевых подключений, WMI-событий и именованных каналов. Из особо полезных функций отметим возможность утилиты показывать родительский процесс и командную строку процесса, отображать значение хэш-сумм при событиях создания процесса и загрузки драйверов и библиотек с указанием наличия и действительности цифровой подписи. Несложным путем можно автоматизировать сравнение полученных хэш-сумм с индикаторами компрометации (IoCs, Indicator of Compromise) из данных фидов CyberThreat Intelligence, а также использовать приложение QVTI для IBM QRadar, с помощью которого хэши запускаемых файлов автоматически проверяются через сервис VirusTotal. Еще одной приятной опцией является возможность создания XML-конфигураций, в которых можно предельно четко указать объекты контроля и настройки работы Sysmon. Одними из наиболее продвинутых и детальных вариантов XML-конфигураций, с нашей точки зрения, являются конфиги https://github.com/ion-storm/sysmon-config и https://github.com/SwiftOnSecurity/sysmon-config .

Установка Sysmon предельно проста и также может быть легко автоматизирована:

1. Дистрибутив скачивается с https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

Все исполняемые файлы подписаны.

2. Создается или скачивается по приведенным выше ссылкам xml-файл с конфигурацией Sysmon.

3. Установка sysmon для x64 производится командой:

C:\folder\sysmon64.exe -accepteula -i C:\folder\sysmonconfig-export.xml , где sysmonconfig-export.xml – файл конфигурации, sysmon64.exe – файл-установщик.

Поддерживается запуск установки из сетевой папки.

4. После установки создается журнал Microsoft-Windows-Sysmon/Operational , размер которого мы сразу рекомендуем увеличить как минимум до 100 Мб.

Перезапуск устройства не требуется, Sysmon работает в виде сервиса, его исполняемый файл находится в C:\Windows\sysmon64.exe . По нашим подсчетам, footprint на конечной системе даже при использовании максимально детального конфига Sysmon не превышает 5-10% ЦПУ и около 100 Мб ОЗУ.

XPath-запросы

Наконец, выполнив необходимые настройки файлов журналов Windows, перейдем непосредственно к поиску интересующей информации. Заметим, что в случае включения всех рекомендованных политик аудита ИБ сами журналы событий становятся достаточно объемными, поэтому поиск по их содержимому может быть медленным (этих недостатков лишены специализированные решения, предназначенные в том числе для быстрого поиска информации — Log Management и SIEM-системы). Отметим также, что по умолчанию не все журналы Windows отображаются к графической оснастке (eventvwr.msc), поэтому в данной оснастке следует перейти в меню «Вид» и отметить check-box «Отобразить аналитический и отладочный журналы».

Итак, поиск по журналам аудита будем осуществлять с помощью встроенного редактора запросов XPath (XPath queries). Открыв интересующий нас журнал, например, журнал безопасности Windows (вкладка «Журналы Windows» -> «Безопасность» / Security), нажатием правой кнопки мыши на имени журнала выберем пункт «Фильтр текущего журнала». Нам откроется графический редактор поисковых запросов, при этом для наиболее продуктивной работы следует открыть вторую вкладку открывшегося окна с названием XML, отметив внизу check-box «Изменить запрос вручную». Нам будет предложено изменить XML-текст (по сути, XPath запрос) в соответствии с нашими критериями поиска.

Результат запроса будет также представляться в различных формах, но для лучшего понимания и получения детального контента в конкретном событии рекомендуем переключиться на вкладку «Подробности», а там выбрать radio-button «Режим XML», в котором в формате «ключ-значение» будут представлены данные события безопасности.

Приведем несколько полезных XPath запросов с комментариями.

1. Поиск по имени учетной записи в журнале Security — возьмем для примера имя Username:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[EventData[Data[@Name='TargetUserName']='Username']]

</Select>

</Query>

</QueryList>2. Поиск по значению конкретного свойства события в журнале Sysmon — возьмем для примера поиск событий, в которых фигурировал целевой порт 443:

<QueryList>

<Query Id="0" Path="Microsoft-Windows-Sysmon/Operational">

<Select Path="Microsoft-Windows-Sysmon/Operational">*[EventData[Data[@Name='DestinationPort'] = '443']]</Select>

</Query>

</QueryList>3. Произведем поиск сразу по двум условиям — возьмем для примера событие входа с EventID=4624 и имя пользователя Username:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4624)]]

and

*[EventData[Data[@Name='TargetUserName']='Username']]

</Select>

</Query>

</QueryList>4. Поиск по трем условиям — дополнительно укажем Logon Type = 2, что соответствует интерактивному входу в ОС:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4624)]]

and

*[EventData[Data[@Name='TargetUserName']='Username']]

and

*[EventData[Data[@Name='LogonType']='2']]

</Select>

</Query>

</QueryList>5. Рассмотрим функционал исключения из выборки данных по определенным критериям — это осуществляется указанием оператора Suppress с условиями исключения. В данном примере мы исключим из результатов поиска по фактам успешного входа (EventID=4624) все события, которые имеют отношения к системным учетным записям (SID S-1-5-18/19/20) с нерелевантным для нас типам входа (Logon Type = 4/5), а также применим функционал задания условий поиска с логическим оператором «ИЛИ», указав не интересующие нас имя процесса входа (Advapi) и методы аутентификации (Negotiate и NTLM):

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">*[System[(EventID=4624)]]</Select>

<Suppress Path="Security">*[EventData[(Data[@Name='TargetUserSid'] and (Data='S-1-5-18' or Data='S-1-5-19' or Data='S-1-5-20') and Data[@Name='LogonType'] and (Data='4' or Data='5'))]]

or

*[EventData[(Data[@Name='LogonProcessName'] and (Data='Advapi') and Data[@Name='AuthenticationPackageName'] and (Data='Negotiate' or Data='NTLM'))]]

</Suppress>

</Query>

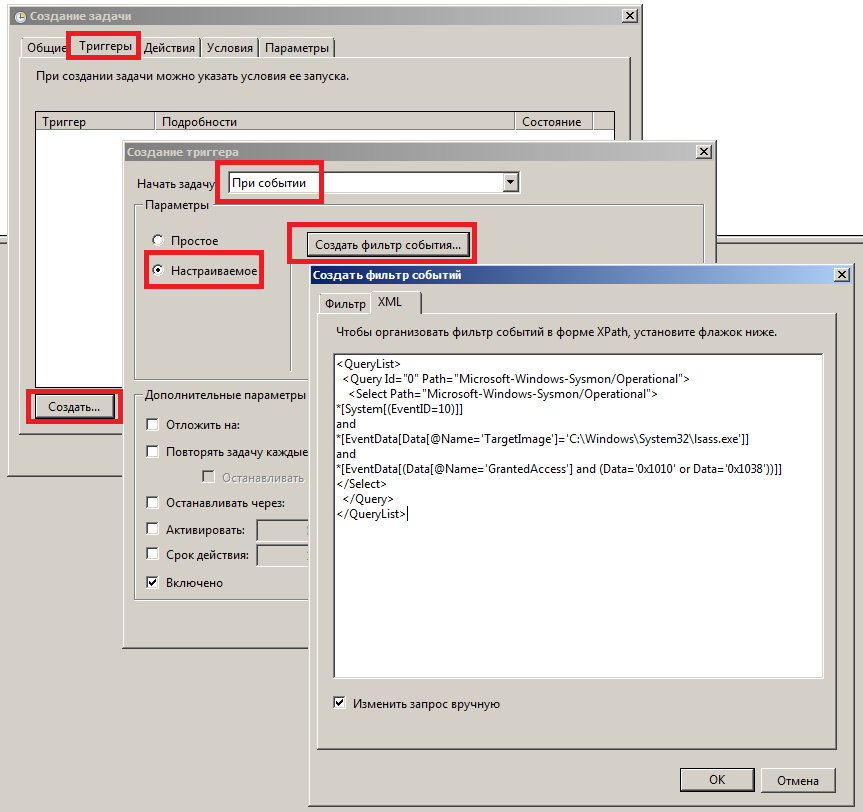

</QueryList>IRP-система штатными средствами Windows

Как мы увидели, встроенный функционал подсистемы журналирования Windows позволяет весьма гибко осуществлять поиск по зафиксированным событиям аудита ИБ, комбинируя различные условия поиска. Однако, у Windows есть еще одна интересная «фишка», которая позволяет использовать сформированные описанным выше образом правила поиска событий — мы говорим про создание задач с определенным триггером в «Планировщике заданий» Windows, что также является штатным функционалом ОС.

Как мы знаем, задачи в ОС Windows могут выполнять совершенно разные функции, от запуска диагностических и системных утилит до обновления компонент прикладного ПО. В задаче можно не только указать исполняемый файл, который будет запущен при наступлении определенных условий и триггеров, но и задать пользовательский PowerShell/VBS/Batch-скрипт, который также будет передан на обработку. В контексте применения подсистемы журналирования интерес для нас представляет функционал гибкой настройки триггеров выполнения задач. Открыв «Планировщик заданий» (taskschd.msc), мы можем создать новую задачу, в свойствах которой на вкладке «Триггеры» мы увидим возможность создать свой триггер. При нажатии на кнопку «Создать» откроется новое окно, в котором в drop-down списке следует выбрать вариант «При событии», а в открывшейся форме отображения установить radio-button «Настраиваемое». После этих действий появится кнопка «Создать фильтр события», нажав на которую, мы увидим знакомое меню фильтрации событий, на вкладке XML в котором мы сможем задать произвольное поисковое условие в синтаксисе XPath-запроса.

Например, если мы хотим выполнять некоторую команду или скрипт при каждом интерактивном входе в систему пользователя Username, мы можем задать в качестве триггера задачи следующее поисковое выражение, уже знакомое нам по примеру выше:

<QueryList>

<Query Id="0" Path="Security">

<Select Path="Security">

*[System[(EventID=4624)]]

and

*[EventData[Data[@Name='TargetUserName']='Username']]

and

*[EventData[Data[@Name='LogonType']='2']]

</Select>

</Query>

</QueryList>Другой пример: оповещение администратора при подозрительном обращении к системному процессу lsass.exe, который хранит в своей памяти NTLM-хэши и Керберос-билеты пользователей Windows, что может говорить об использовании утилиты Mimikatz или аналогичных ей:

<QueryList>

<Query Id="0" Path="Microsoft-Windows-Sysmon/Operational">

<Select Path="Microsoft-Windows-Sysmon/Operational">

*[System[(EventID=10)]]

and

*[EventData[Data[@Name='TargetImage']='C:\Windows\System32\lsass.exe']]

and

*[EventData[(Data[@Name='GrantedAccess'] and (Data='0x1010' or Data='0x1038'))]]

</Select>

</Query>

</QueryList>Таким образом, при условии работоспособности системы журналирования событий Windows можно не только детально и глубоко анализировать все произошедшее на устройстве, но и выполнять произвольные действия при появлении в журнале ОС событий, отвечающих условиям XPath-запроса, что позволяет выстроить целостную систему аудита ИБ и мониторинга событий безопасности штатными средствами ОС. Кроме того, объединив рекомендованные политики аудита информационной безопасности, утилиту Sysmon с детально проработанными конфигами, запрос данных из TI-фидов, функционал XPath-запросов, пересылку и централизацию событий с помощью Windows Event Forwarding, а также настраиваемые задачи с гибкими условиями выполнения скриптов, можно получить фактически бесплатную (по цене лицензии на ОС) систему защиты конечных точек и реагирования на киберинциденты, используя лишь штатный функционал Windows.

Download Windows Speedup Tool to fix errors and make PC run faster

If you are looking for good free software to view, manage and analyze your Windows Event Logs, you may want to check out these three – Event Log Manager, Event Log Explorer and Lepide Event Log Manager.

Event Log Management refers to the comprehensive process of consolidation of network-wide generated event logs in a central repository, archiving of current and historical event logs to keep them readily available for future reference, event log filtration for requirement-centric browsing and report generation to ensure comprehensive event log tracking and identify critical events.

Event logs are a crucial source of details required to avoid security threats, legal hassles, network breaches, and system damage. Therefore, they need to be tracked and managed.

Depending on the organization and network size, event log management may become more challenging as well as demanding for the network administrator. For example, event logs indicating any login failure may have many aspects, such as it may be just a simple logon failure or an attempt towards unauthorized access of organizational data or information theft. In such a situation, event logs need to be managed to decide on the actual threat so that required ones can be browsed and accessed whenever required. This is just a glimpse; have a look at these requirements to understand the significance of event log management:

- An administrator needs to stay informed about critical events to identify activities affecting system health and security and take immediate action.

- There are times when any forensic investigation may require historical event logs immediately. In the absence of an effective event log management system, this is not possible on such short notice.

- In organizations where customers’ confidential details or credit card details are kept or processed, checking event logs may help to avoid fraudulent activity.

- For system troubleshooting, the administrator may require event logs to identify the process or activity that caused the problem. Well-managed event logs help the administrator reduce the detection time and resolve the issue as soon as possible.

- Any organization cannot compromise on compliance upholding. Event log management ensures compliance by fulfilling all auditing and event log retention requirements defined by various regulatory bodies. Moreover, comprehensive reports generated on HIPPA, GLBA, PCI, FISMA, and SOX compliance help ensure the fulfillment of these regulations.

Working with event logs usually becomes a tedious errand for most. In most cases, it is such chaos that system admins wish they could avoid tracking events. It is considered cumbersome, tiring, and painstaking to search among zillions of logs using the event viewer and shuffle among systems one by one to ensure complete security.

1] Netwrix Event Log Manager

It is a free event log consolidation, alerting and archiving tool, that allows you to collect events logs from multiple computers across the network, alert on most critical events, and centrally store all events in a compressed format, enabling convenient analysis archived event log data. The free version supports up to 10 servers. Get it here.

Features and benefits:

- Event Log Archiving

- Event Log Consolidation

- Real-Time Alerting

- Web-based Reporting

- Includes predefined reports for regulatory compliance.

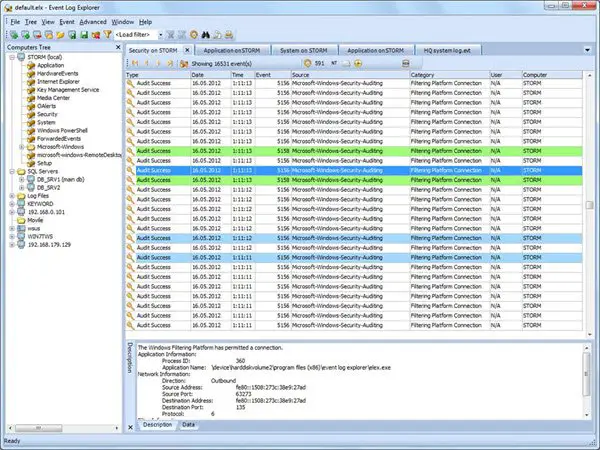

2] Event Log Explorer

It is an effective software solution for viewing, monitoring and analyzing events recorded in Security, System, Application and another log of Microsoft Windows operating systems. Event Log Explorer greatly extends standard Windows Event Viewer monitoring functionality and brings many new features. It is free for personal use. Get it here. The Home license is free.

Main features and benefits:

- Multiple-document or tabbed-document user interface depending on user preferences

- Favorites computers and their logs are grouped into a tree

- Manual and automatic backup of event logs

- Event descriptions and binary data are in the log window

- Advanced filtering by any criteria including event description text

- Quick Filter feature allows you to filter event log in a couple of mouse clicks

- Log loading options to pre-filter event logs

- Fast navigation between events with bookmarks

- Compatibility with well-known event knowledgebases

- Color coding by Event ID

- Print and export to different formats

- Export log to different formats.

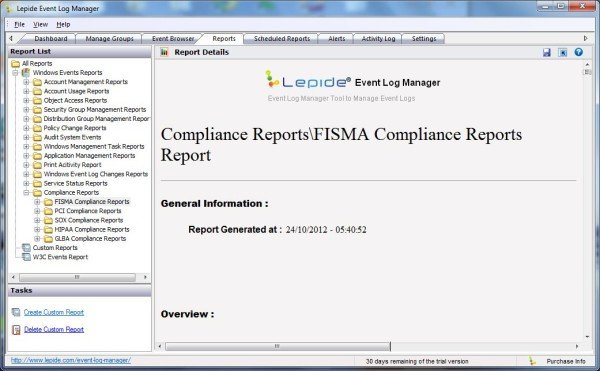

3] Lepide Event Log Manager

Lepide Event Log Manager (LELM) collects network-wide events and presents them easily to simplify log comprehension and compliance settlement. It offers a freeware version as well as a paid enterprise version. The freeware version collects Windows event logs from a range of systems, identifies them, and also generates alerts for critical events with partial information. It helps sort, filter, save, delete, and refresh events on a centralized platform.

Features of the software:

- Built-in comprehensive reports for regulatory compliance.

- Real-time alerts to notify Administrators of critical events.

- Centralize platform to collect, browse and view network-wide event logs.

- Out-of-the-box reports covering all aspects of Windows event log reporting.

- Allows you to analyze event patterns to get fore-warning on possible system crash to ensure high uptime.

- Gives a significant advantage over native Windows event viewers as it not only allows you to view but also manage event logs.

Limitations of Freeware version

The Freeware version of Lepide Event Log Manager is completely free and allows you to avail of its features without paying any license fee. However, the free version comes with certain limitations:

- Supports a maximum of 10 computers for event log collection and analysis.

- Does not support W3C event collection.

- Supports event log archiving for a maximum of 30 days.

- Does not support saving compliance reports.

- No schedule report feature.

- Allows creating a maximum of 3 alerts on Event Id and Event source.

- Technical support through web forum only.

Also, check out: Windows Event Viewer Plus

Related reads that are sure to interest system administrators:

- How to view and delete Event Viewer Saved Logs

- How to view Event Logs in Windows in detail with Full Event Log View

- Use Event Viewer to check unauthorized use of Windows computer

- Enhanced Event Viewer for Windows from Technet

- Monitor Windows Event Log Files Checking with SnakeTail Windows tail utility

- Event Log Manager & Event Log Explorer software.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.