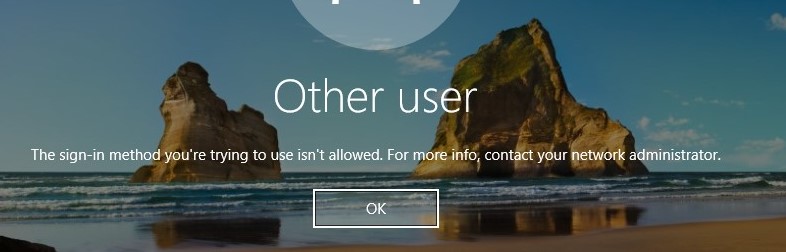

Иногда при входе в Windows 10 или Windows 11 пользователи могут столкнуться с сообщением «Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети». Причина такого поведения — намеренно или случайно настроенные политики безопасности, запрещающие локальный вход для пользователя или группы, в которой он состоит.

В этой инструкции о возможных способах исправить проблему и войти в систему под нужной учетной записью.

Способы исправить ситуацию «Этот метод входа запрещено использовать» при входе в Windows

В зависимости от конкретной ситуации возможны разные подходы. Прежде всего, если речь идёт о компьютере или ноутбуке организации, правильнее всего будет обратиться к системному администратору или иному сотруднику, отвечающему за настройки оборудования. В остальных случаях возможны два основных сценария:

- На компьютере доступна какая-либо дополнительная учетная запись с правами администратора, вход под которой возможен. В этой ситуации решение будет более простым.

- На компьютере отсутствуют иные учетные записи с правами администратора, с которыми можно зайти в Windows.

По порядку рассмотрим возможные решения в каждом из указанных случаев.

Разрешение локального входа в систему при наличии работоспособной учетной записи администратора

Если в Windows есть другие учетные записи администратора, вход под которыми возможен, обычно достаточно выполнить следующие шаги для решения проблемы:

- Зайдите под такой учетной записью.

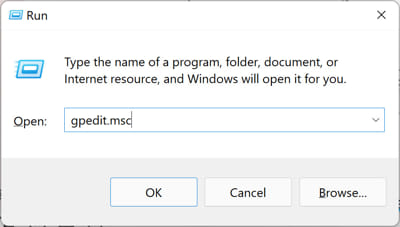

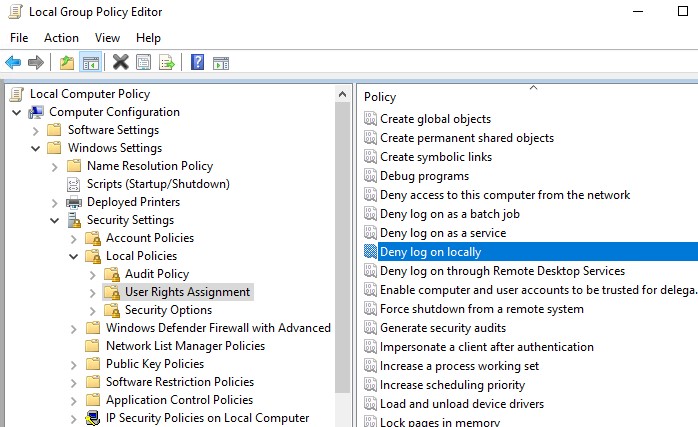

- Нажмите клавиши Win+R, введите gpedit.msc и нажмите Enter.

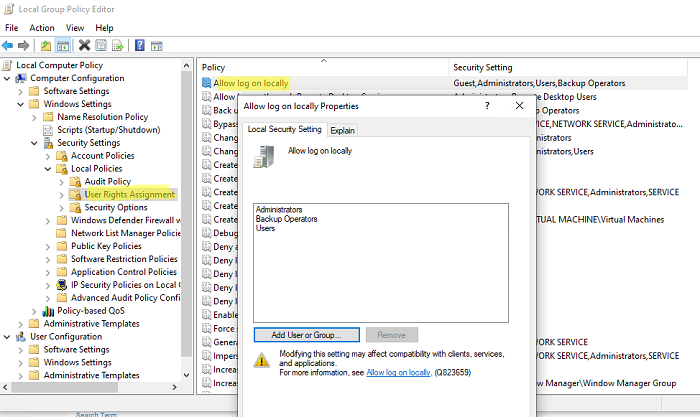

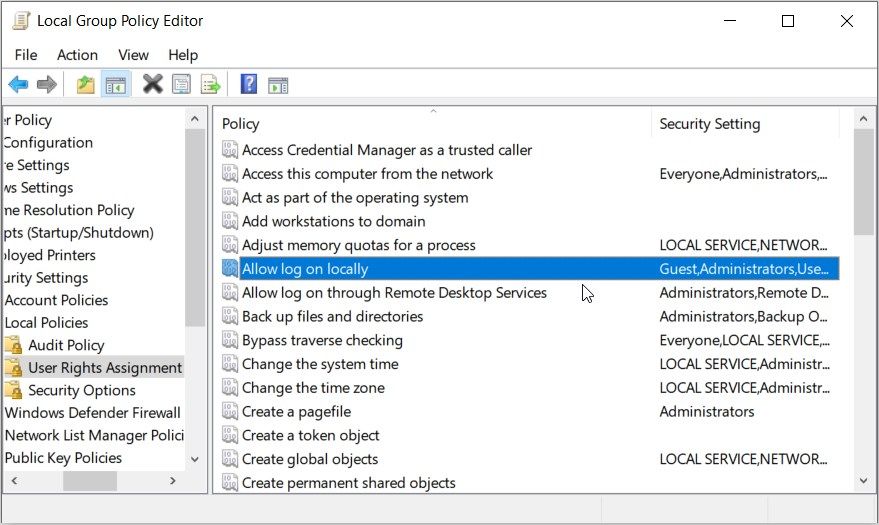

- В открывшемся редакторе локальной групповой политики перейдите к разделу Конфигурация компьютера — Конфигурация Windows — Параметры безопасности — Локальные политики — Назначение прав пользователей. Также можно использовать Win+R — secpol.msc и перейти в Параметры безопасности — Локальные политики — Назначение прав пользователей.

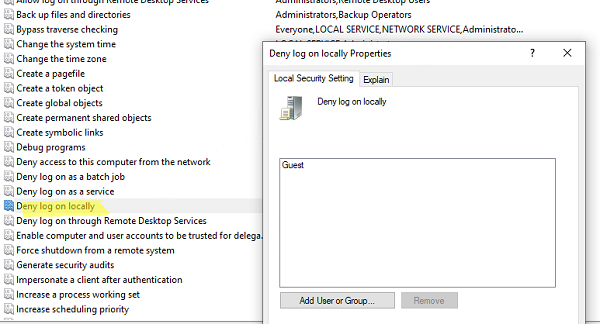

- В правой панели дважды нажмите по параметру «Запретить локальный вход». По умолчанию в списке должен быть лишь один пункт «Гость». Если в нем указаны иные пользователи и группы, их можно удалить и применить настройки.

- Обратите внимание на еще один пункт — «Локальный вход в систему». По умолчанию в обычных пользовательских версиях Windows 10/11 в нем присутствуют пункты «Администраторы», «Гость», «Операторы архива» и «Пользователи».

- Если вы не видите в списке одного из этих пунктов, нажмите «Добавить пользователя или группу», в следующем окне нажмите «Дополнительно», далее — по кнопке «Типы объектов» и отметьте пункт «Группы». Вернувшись в окно выбора пользователей и групп, нажмите «Поиск», в списке отметьте группу, которую нужно добавить в список — «Ок».

- Примените сделанные настройки и перезагрузите компьютер, либо обновите политики в командной строке с помощью команды gpupdate /force

После того, как все описанные шаги были проделаны, попробуйте снова войти в систему с учетной записью, для которой ранее сообщалось «Этот метод входа запрещено использовать».

Ещё одна возможность — использовать утилиту ntrights.exe из набора Windows 2003 Resource Kit, который легко можно найти в сети. Команда для разрешения локального входа будет выглядеть следующим образом (запускаем от имени администратора):

ntrights -u Имя_пользователя +r SeInteractiveLogonRight

В случае, если вход под каким-либо иным пользователем невозможен или иные учетные записи отсутствуют, рекомендую начать со среды восстановления. Для этого:

- На экране входа в систему нажмите по изображенной справа внизу кнопке питания, а затем, удерживая клавишу Shift — «Перезагрузка».

- В открывшей среде восстановления перейдите в раздел «Поиск и устранение неисправностей» — «Дополнительные параметры» — «Восстановление системы. Восстановление Windows с помощью точки восстановления».

- При наличии точек восстановления на дату, когда проблем со входом не было, используйте их — это должно решить проблему.

Если точек восстановления не оказалось, возможные следующие подходы:

- Включите скрытую системную учетную запись Администратор, например, вторым способом из этой инструкции: Как включить скрытую системную учетную запись Администратор в Windows 11 (подойдет и для Windows 10), а затем используйте шаги, описанные ранее для варианта с возможностью входа в систему.

- Если первый способ не помог решить проблему, но вход в Windows с учетной записью «Администратор» теперь возможен, вы можете создать новую учетную запись администратора вместо системной, перенести нужные данные из учетной записи пользователя, войти под которым не получается, работать под вновь созданным пользователем (старую учетную запись в дальнейшем можно будет удалить).

- Возможно использование сторонних утилит за загрузочной флешки или диска с WinPE. Например, утилита PCUnlocker (есть на диске WinPE от Sergei Strelec в разделе утилит для сброса паролей), при сбросе пароля (даже если он пустой), не только сбрасывает его, но и удаляет запрет локального входа для этой учетной записи. К сожалению, если запрет установлен для группы, например «Пользователи», этот вариант не сработает.

И, в крайнем случае, можно прибегнуть к переустановке системы. Однако учитывайте, что сброс с сохранением данных в среде восстановления Windows 11/10 не сбрасывает ограничения входа для пользователей.

If you are encountering the “The sign-in method you’re trying to use isn’t allowed” on a computer, a system administrator has likely prevented you from accessing that particular PC. They may have their reasons for it, but now how do you sign into it?

The mentioned error message can occur when attempting one of the two sign-in scenarios:

- You’re trying to log in with a Guest account on a Windows 11 or Windows 10 PC.

- You’re trying to log in on a Windows Server with an account that is not a domain administrator.

The error message that you may come across is:

The sign-in method you are trying to use isn’t allowed. Try a different sign-in method or contact your system or network administrator.

In this article, we show you how to bypass this error message simply by making changes to certain Group Policies.

Table of Contents

Why the Error Occurs

“The sign-in method you’re trying to use isn’t allowed” error occurs when a sysadmin has restricted a specific user or an entire user group from accessing a computer. This policy can be applied on individual computers, as well as the computer that has been joined to a domain.

Two policies control sign-in behavior:

- Allow log on locally

- Deny log on locally

In both of these Group Policies, the user or group is defined that should be allowed to log on, or restricted. Note that the “Deny log on locally” policy has precedence over the “Allow log on locally” policy. Therefore, if a user account has been added to both policies, the user won’t be allowed to sign in, and you will see the aforementioned error message.

Further ahead in this article, we are going to show you how to modify both of these policies to gain access to the computer. Note that these methods will only work if you have access to the local administrator account (on a Windows client PC) or the Domain Controller (in the case of Windows Server). Otherwise, you may want to connect with your domain administrator.

Fix the Disallowed Sign-In Method Error

Allow User to Log On Locally

The first thing you must do is add the user to the Group Policy “Allow log on locally.” The methods for this are slightly different on a Windows client computer and a Windows Server.

Allow User to Log On Locally on Windows 10, 11

Use the following steps to allow the user to successfully sign in on a Windows client computer:

-

Open the Group Policy Editor by typing in “gpedit.msc” in the Run Command box.

Open the Group Policy Editor -

Navigate to the following from the left pane:

Computer Configuration >> Windows Settings >> Security Settings >> Local Policies >> User Rights Assignment

-

Open the policy “Allow log on locally.”

Allow log on locally group policy Here, you will find all the users and groups that are allowed to log in to the computer.

-

If you find that your user account is not added, click “Add User or Group.”

Add user to allow access -

In the popup window, click Advanced.

Open advanced user-finding options -

Now click “Find Now.”

This will populate all of the users and groups in the list below.

Find and populate all users and groups -

Double-click the user/group you want to add, and then click “Ok” on the remaining windows.

This will add the selected user or group to the “allow” list.

A user has been allowed to sign in locally -

Close the Group Policy Editor and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce policy changes Alternatively, you can restart the computer instead.

Allow User to Log On Locally on Windows Server

-

Open the Group Policy Management Console (GPMC) by typing in “gpmc.msc” in the Run Command box.

Open the Group Policy Management Console -

Navigate to the following from the left pane:

Forest: [ForestName] >> Domains >> [DomainName] >> Group Policy Objects

-

Here, right-click “Default Domain Controllers Policy” and then click “Edit” from the context menu.

Edit Domain Controller policies The Group Policy Editor will now open.

-

Navigate to the following from the left pane:

Computer Configuration >> Policies >> windows Settings >> Security Settings >> Local Policies >> User Rights Management

-

Open the policy “Allow log on locally.”

In this window, you will find all the users and groups that are allowed to log in to the server.

-

If you find that your user account is not added, click “Add User or Group.”

Add user to allow access on server -

Click “Browse” and then click “Advanced.”

Open advanced user-finding options -

Now click “Find Now.”

This will populate all of the users and groups in the list below

Find and populate all users and groups -

Double-click the user/account that you want to allow to sign into the Server, and then continue to click “Ok” on all the windows to save the changes.

-

Close the Group Policy Editor and the Group Policy Management Console, and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce updated group policies

This covers adding the user to the allowed list. However, we still have to check and ensure that the user is not on the deny list.

Remove User from the Deny Logon List

Remove User from Deny Log on Locally on Windows 10, 11

-

Open the Group Policy Editor by typing in “gpedit.msc” in the Run Command box.

Open the Group Policy Editor -

Navigate to the following from the left pane:

Computer Configuration >> Windows Settings >> Security Settings >> Local Policies >> User Rights Assignment

-

Open the policy “Deny log on locally.”

Deny log on locally group policy Here, you will find all the users and groups that are denied logging in to the computer.

-

If you find that your user account is listed, select it and then click “Remove.”

Remove user from deny login list As you can see from the image above, the “Guest” account is denied access to log into the computer. This is the default Windows 10/11 setting.

-

Now click Apply and Ok.

-

Close the Group Policy Editor and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce policy changes Alternatively, you can restart the computer instead.

Remove User from Deny Log on Locally on Windows Server

-

Open the Group Policy Management Console (GPMC) by typing in “gpmc.msc” in the Run Command box.

Open the Group Policy Management Console -

Navigate to the following from the left pane:

Forest: [ForestName] >> Domains >> [DomainName] >> Group Policy Objects

-

Here, right-click “Default Domain Controllers Policy” and then click “Edit” from the context menu.

Edit Domain Controller policies The Group Policy Editor will now open.

-

Navigate to the following from the left pane:

Computer Configuration >> Policies >> windows Settings >> Security Settings >> Local Policies >> User Rights Management

-

Open the policy “Deny log on locally.”

In this window, you will find all the users and groups that are denied access to log in to the server.

-

If you find that your user account is mentioned in the list, select it and then click “Remove.”

Remove user from deny login list on Server -

Click Apply and Ok.

-

Close the Group Policy Editor and the Group Policy Management Console, and run the following command in an elevated Command Prompt to enforce the policy changes:

GPUpdate /ForceEnforce group policies

Performing the given steps above, whether on a Windows 10/11 PC or a Windows Server, you should now be able to sign into the account without encountering the “The sign-in method you’re trying to use isn’t allowed” error message.

However, if these didn’t work, there are a few other things you may want to consider to fix the issue.

Disable Antivirus Software

Antivirus can block a user from signing in, especially if the computer is connected to a domain. In such an instance, you need to disable this antivirus software and check if it fixes the issue.

Learn how to disable Windows Defender (Windows Security).

Closing Thoughts

The error “The sign-in method you are trying to use isn’t allowed” is encountered when trying to log in using a Guest account on a Windows client PC, or attempting to sign in on a Domain Controller with an account without domain administrative privileges. Regardless, you can still sign into the PCusin the very same account by making changes to the Group Policies, as discussed in this post.

In this article, we have shown how to allow a user to sign into a PC if they are restricted, on both Windows 10/11 PCs and Windows Servers.

Если при входе в Windows вы получаете ошибку “Этот метод входа запрещено использовать”, значит результирующие настройки групповых политик на компьютере запрещают локальный вход под этим пользователем. Чаще всего такая ошибка появляется, если вы пытаетесь войти под гостевой учетной записью на обычный компьютер, или под пользователем без прав администратора домена на контроллер домена. Но бывают и другие нюансы.

The sign-in method you're trying to use isn't allowed. For more info, contact your network administrator.

Список пользователей и групп, которым разрешен интерактивный локальный вход на компьютер задается через групповую политику.

- Откройте редактор локальной групповой политики (

gpedit.msc

); - Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment;

- Найдите в списке политику Allow log on locally (Локальный вход в систему);

- В этой политике содержится список групп, которым разрешен локальный вход на этот компьютер;

В зависимости от операционной системы и роли компьютера список групп, которым разрешен локальный вход может отличаться.Например, на рабочих станциях с Windows 10 и рядовых серверах на Windows Server 2022,2019,2016 локальный вход разрешен для следующих групп:

- Administrators

- Backup Operators

- Users

На серверах Windows Server с ролью контроллера домена Active Directory интерактивный вход разрешен для таких локальных и доменных групп:

- Account Operators

- Administrators

- Backup Operators

- Print Operators

- Server Operators

- Вы можете разрешить другим пользователям или группам локальный вход в систему. Для этого можно нажать кнопку Add User or Group, и найти нужных пользователей. Также вы можете, например, запретить пользователям без прав администратора вход на это устройство. Для этого просто удалите группу Users из настроек данной политики;

- После внесения изменения изменений нужно обновить настройки локальных политик командой

gpupdate /force

(перезагрузка не понадобится).

Также обратите внимание, что в этой же секции GPO есть еще одна политика, позволяющая принудительно запретить локальный интерактивной вход на консоль Windows. Политика называется Deny log on locally (Запретить локальных вход). В моем случае на компьютер запрещен анонимный локальный вход под учетной записью Гостя.

Вы можете запретить определенной группе (или пользователю) локальный вход на компьютер, добавив группу в эту политику. Т.к. запрещающая политика Deny log on locally имеет более высокий приоритет, чем разрешающая (Allow log on locally), пользователи не смогут зайти на этот компьютер с ошибкой:

Этот метод входа запрещено использовать

Одной из best practice по обеспечению безопасности аккаунтов администраторов в домене Windows является принудительный запрет на локальных вход на рабочие станции и рядовые сервера под администраторами домена. Для этого нужно распространить политику Deny log on locally с группой Domain Admins на все OU, кроме Domain Controllers. Аналогично нужно запретить вход под локальными учетными записями.

В доменной среде на компьютер может действовать несколько GPO. Поэтому, чтобы узнать примененные политики, назначающих права на локальный вход, нужно проверить результирующие настройки политик. Для получения результирующих настроек GPO на компьютере можно использовать консоль

rsop.msc

или утилиту gpresult.

Обратите внимание, что пользователи могут использовать интерактивные RDP сессии для подключения к устройству с Windows (если на нем включен RDP вход) несмотря на запрет локального входа. Список пользователей, которым разрешен вход по RDP задается в этом же разделе GPO с помощью параметра Allow logon through Remote Desktop Services.

Еще одной из причин, из-за которой вы можете встретить ошибку “

The sign-in method you are trying to use isn’t allowed

”, если в атрибуте LogonWorkstations у пользователя в AD задан список компьютеров, на которые ему разрешено входить (подробно описано в статье по ссылке). С помощью PowerShell командлета Get-ADUser вы можете вывести список компьютеров, на которых разрешено логиниться пользователю (по умолчанию список должен быть пустым):

(Get-ADUser kbuldogov -Properties LogonWorkstations).LogonWorkstations

В некоторых случаях (как правило в филиалах) вы можете разрешить определенному пользователю локальный и/или RDP вход на контроллер домена/локальный сервер. Вам достаточно добавить учетную запись пользователя в локальную политику Allow log on locally на сервере. В любом случае это будет лучше, чем добавлять пользователя в группу локальных администраторов. Хотя в целях безопасности еще лучше использовать RODC контроллер домена.

Также вы можете предоставить права на локальный вход с помощью утилиты ntrights (утилита входила в какую-то древнюю версию Admin Pack). Например, чтобы разрешить локальный вход, выполните команду:

ntrights +r SeInteractiveLogonRight -u "GroupName"

Чтобы запретить вход:

ntrights -r SeInteractiveLogonRight -u "UserName"

While trying to sign in on your Windows device, you suddenly bump into an error message that reads, “the sign-in method you’re trying to use isn’t allowed.” What causes this issue, and how do you resolve it?

We’ve got all the solutions for you! So, let’s dive in and explore how you can tackle this problem once and for all.

1. Sign Into Windows Using a System Administrator Account

The issue at hand usually pops up when using a local account. So, the easiest solution is to use a system administrator account when you’re on the “sign-in” page.

But if you’re using someone else’s PC, then maybe the system administrator has blocked some sign-in methods. In this case, you can only sign in on the device once the owner configures some system settings.

2. Enable the “Allow Log On Locally” Option in the Local Group Policy Editor

Experiencing this issue while using your other local account? If so, then the issue might be coming from your administrator account.

If you’re the system administrator, it’s highly likely that you’ve prevented others from signing in to your device with local accounts. In this case, this will also prevent you from signing in on the device using your other local accounts.

To resolve this problem, you need to tweak a few settings in the Local Group Policy Editor (LGPE) as follows:

- Log in to your administrator account. If you’re using someone else’s device, then you’d have to ask them to perform these methods.

- Press Win + R to open the Run command dialog box.

- Type gpedit.msc and click OK to open the LGPE.

- Navigate to Computer Configuration > Windows Settings > Security Settings > Local Policies > User Rights Assignment.

- Locate and double-click on the Allow log on locally policy.

From there, follow these steps:

- Navigate to the Local Security Settings tab.

- Click the Add User or Group option to add your local account to the list.

- Click the Advanced button to access the account selection page.

- Click the Find Now button on the right-hand side pane to get a complete list of local accounts. The search results will appear at the bottom of the same window.

- Locate and click the local account that you’re facing issues with. From there, click OK and then follow the on-screen steps to finalize the process.

3. Sign In Using a Different Local Account

In some cases, this issue might be specific to a certain local account. So, signing in with a different local account might help.

Now, here’s how to sign in to Windows using a different local account:

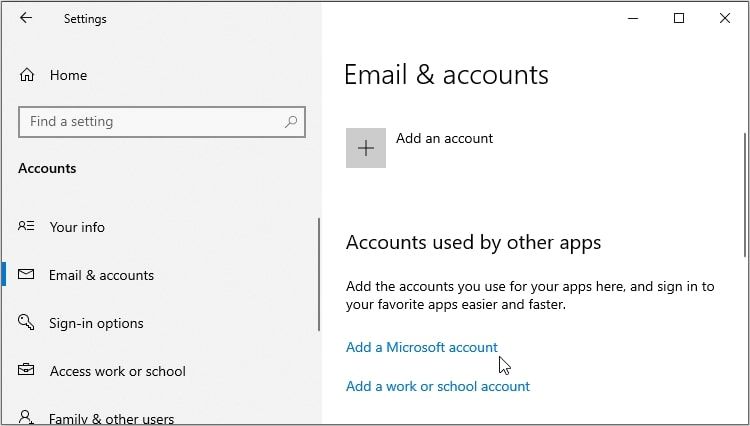

- Press Win + I to access the system settings.

- Select Accounts from the menu items.

- Select the Email & accounts option on the left.

- Click the Add a Microsoft account option on the right and then follow the on-screen instructions.

4. Scan and Repair Issues That Prevent You From Signing In to Windows

By now, the “sign-in” method issue should be resolved. But if that’s not the case, then maybe the error is caused by some system bugs. Now, an easy way out here is to scan your computer and fix any issues it might have.

In this case, you can use the Check Disk (CHKDSK) tool to scan and repair system issues.

Here are the steps you need to follow:

- Type Command Prompt in the Start menu search bar.

- Right-click on the Best match result and select Run as administrator.

- Type the following command and press Enter:

chkdsk C: /f

In this case, the C: command represents the letter of the hard drive. If you’ve installed Windows on a different drive, then replace this command with the letter of the correct hard drive.

Once the scan is complete, restart your device to save these changes.

Couldn’t resolve the issue using a Check Disk scan? If so, then scanning your PC and removing bugs with other Windows tools might help.

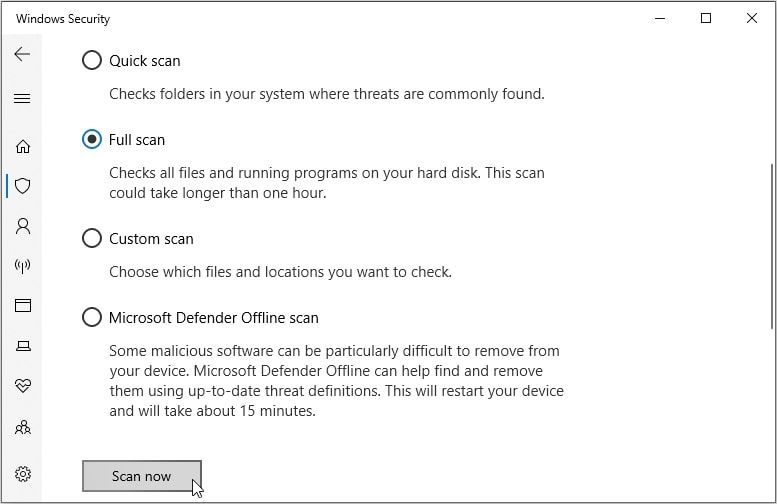

Here are the steps you need to follow:

- Press Win + I to open the system settings.

- Select Update & Security from the options.

- Click Windows Security on the left.

- Select Virus & threat protection on the right.

- Click Scan options in the middle pane.

- Select any relevant scan option from the list and then press the Scan now button.

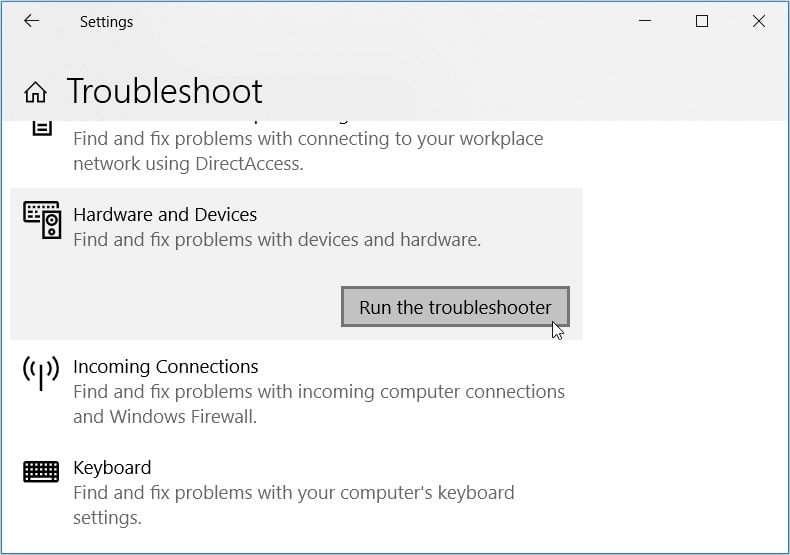

In some rare instances, you might be dealing with a hardware-related problem. In this case, the Windows Hardware and Devices troubleshooter could help.

So, let’s check out how you can use this tool to tackle the “sign-in” issue:

- Press Win + I to access the system settings.

- Type Troubleshoot settings in the search bar and select the relevant option.

- Click the Additional troubleshooters option on the right.

- Select the Hardware and Devices troubleshooter on the right and then click the Run the troubleshooter button.

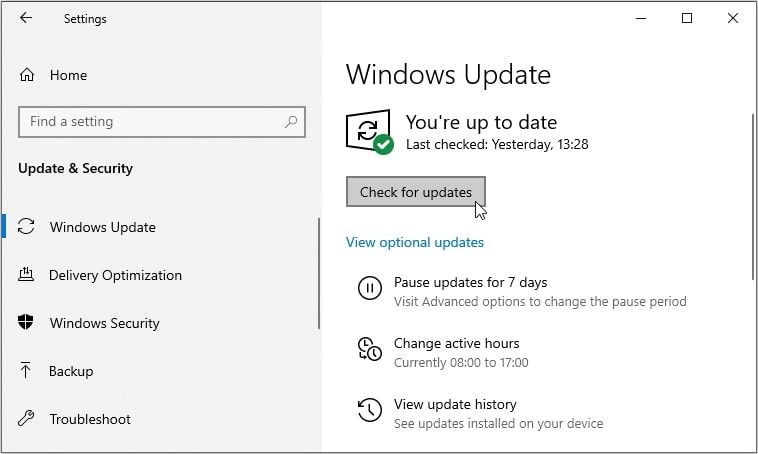

7. Install the Latest Windows Updates

Maybe you’re not able to use a specific sign-in method because your system is outdated. In this case, you can easily tackle the problem by installing the latest Windows updates.

So, here are the steps for updating your Windows computer

- Type Settings in the Start menu search bar and select the Best match.

- Click Update & Security from the options.

- Select the Windows Update option.

- Click the Check for updates button on the right and follow the on-screen steps.

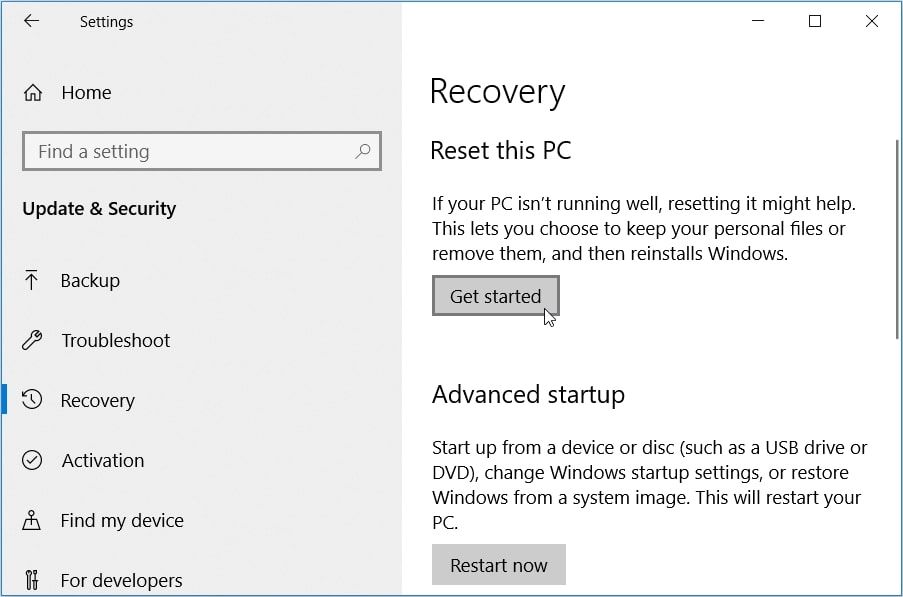

8. Restore Windows to Its Factory Settings

If all else fails, then resetting your device to its factory settings might be the best solution.

However, resetting your device could be a risky process. So, be sure to back up your Windows data before proceeding.

Here are the steps for resetting your Windows PC:

- Press Win + I to open the system settings.

- Select Update & Security from the menu items.

- Select Recovery on the left-hand side.

- Click the Get started button and then follow the on-screen instructions.

You Can Now Sign In to Your Windows Device Using Any Method

This error usually pops up when you’re using a local account. So, one of the best ways to resolve it is to switch to an administrator account. Alternatively, you can tackle the problem by applying any of the solutions we’ve covered.

From there, you can then check out cool tricks such as how to automatically sign in to a user account on Windows.

Windows: Запретить сетевой доступ под локальным учетным записям

Использование локальных учетных записей (в том числе локального администратора) для доступа по сети в средах Active Directory нежелательно по ряду причин. Зачастую на многих компьютерах используются одинаковые имя и пароль локального администратора, что может поставить под угрозу множество систем при компрометации одного компьютера (угроза атаки Pass-the-hash). Кроме того, доступ под локальными учетными записями по сети трудно персонифицировать и централизованно отследить, т.к. подобные события не регистрируются на контроллерах домена AD.

Для снижения рисков, администраторы могут изменить имя стандартной локальной учетной записи администратора Windows (Administrator). Для регулярной смены пароля локального администратора на всех компьютерах в домене можно использовать MS LAPS (Local Administrator Password Solution). Но этими решениями не удастся решить проблему ограничения сетевого доступа под локальными учетными записями, т.к. на компьютерах может быть больше одной локальной учетки.

Ограничить сетевой доступ для локальных учетных записей можно с помощью политики Deny access to this computer from the network. Но проблема в том, что в данной политике придется явно перечислить все имена учетных записей, которым нужно запретить сетевой доступ к компьютеру.

В Windows 8.1 and Windows Server 2012 R2 появилась две новые группы безопасности (Well-known group) с известными SID. Одна включает в себя всех локальных пользователей, а вторая всех локальных администраторов.

| S-1-5-113 | NT AUTHORITY\Local account | Все локальные учетная запись |

| S-1-5-114 | NT AUTHORITY\Local account and member of Administrators group | Все локальные учетные записи с правами администратора |

Теперь для ограничения доступа локальным учетным записям не нужно перечислять все возможные варианты SID локальных учёток, а использовать их общий SID.

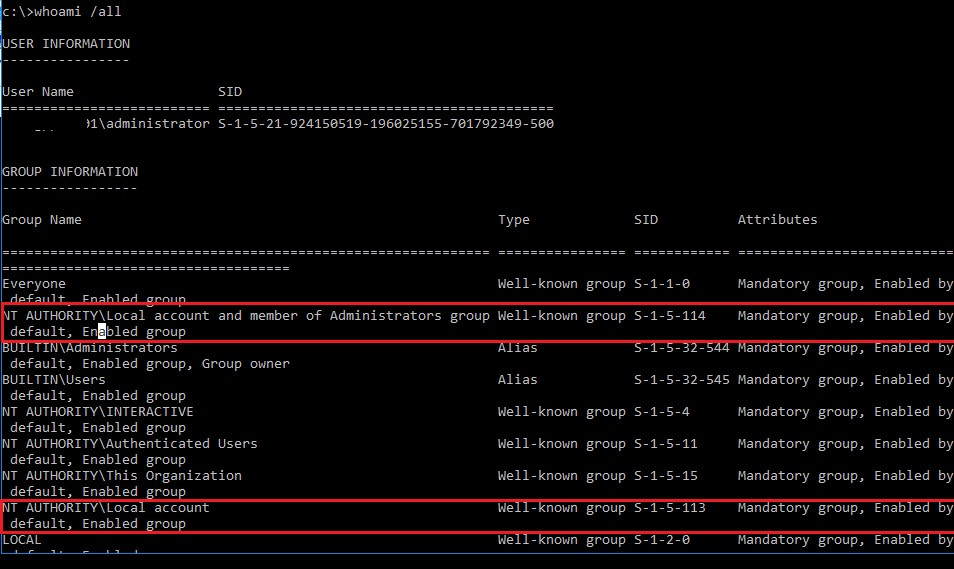

Данные группы добавляются в токен доступа пользователя при входе в систему под локальной учетной записью.

Чтобы убедится, что в Windows 10/Windows Server 2016 локальной учетной записи присвоены две новый группы NT AUTHORITY\Local account (SID S-1-5-113) и NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) , выполните команду:

whoami /all

Эти встроенные группы безопасности можно использовать и в Windows 7, Windows 8, Windows Server 2008 R2 и Windows Server 2012, установив обновление KB 2871997 ( обновление от июня 2014 г.).

Проверить, имеются ли данные группы безопасности в вашей Windows можно по их SID так:

$objSID = New-Object System.Security.Principal.SecurityIdentifier («S-1-5-113»)

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

Если скрипт возвращает NT Authority\Local account, значит данная локальная группа (с этим SID) имеется.

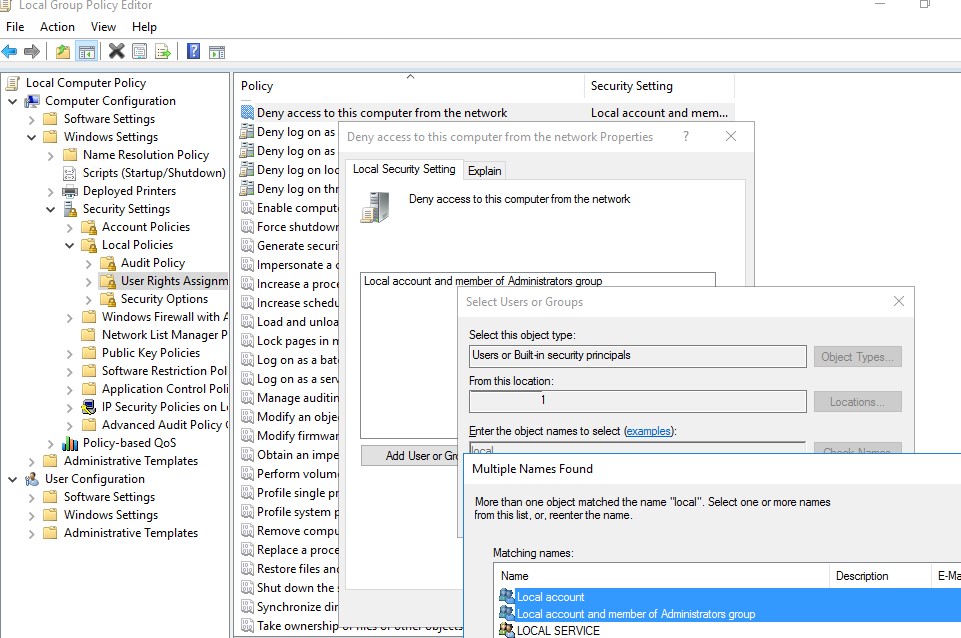

Чтобы запретить сетевой доступ под локальным учетным записями, с этими SID-ами в токене, можно воспользоваться политиками из раздела GPO Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> User Rights Assignment.

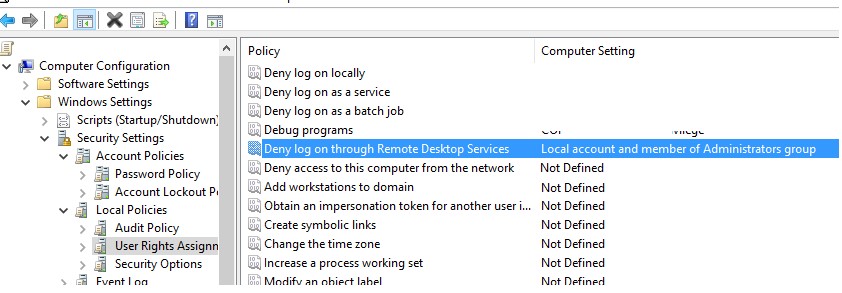

Запрет на вход через RDP для локальных пользователей и администратора

Политика Deny log on through Remote Desktop Services (Запретить вход в систему через службу с удаленного рабочего стола) позволяет указать пользователей и группы, которым явно запрещен удаленный вход на компьютер через RDP. Вы можете запретить RDP доступ к компьютеру для локальных или доменных учетных записей.

По умолчанию RDP доступ в Windows разрешён администраторам и членам локальной группы Remote Desktop Users.

Если вы хотите запретить RDP подключения только локальных пользователей (в том числе локальных администраторов), откройте локальной редактор GPO gpedit.msc (если вы хотите применить эти настройка на компьютерах в домене AD, используйте редактор доменных политик – gpmc.msc ). Перейдите в указанную выше секцию GPO и отредактируйте политику Deny log on through Remote Desktop Services.

Добавьте в политику встроенные локальные группу безопасности Local account and member of Administrators group и Local account. Обновите настройки локальных политик с помощью команды: gpupdate /force.

Запрещающая политика имеет приоритет над политикой Allow log on through Remote Desktop Services (Разрешить вход в систему через службу удаленных рабочих столов). Если пользователь или группа будет добавлен в обоих политиках, RDP доступ для него будет запрещен.

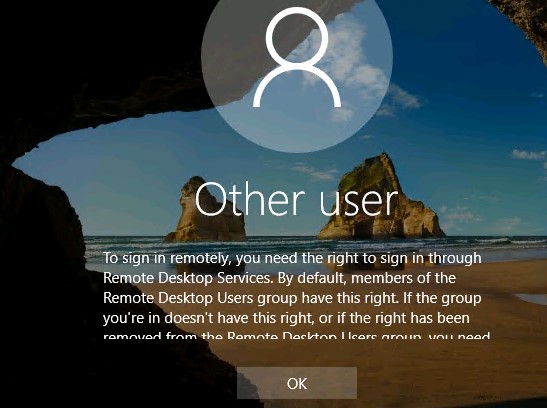

Теперь, если вы попытаетесь подключиться к компьютеру по RDP, появится ошибка:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

Чтобы войти в систему удаленно, вам нужно право на вход через службы удаленных рабочих столов. По умолчанию такое право имеют члены группы Администраторы. Если у вашей группы нет этого права или оно было удалено для группы Администраторы, попросите предоставить его вам вручную.

Запрет сетевого доступа к компьютеру по сети

Вы можете запретить сетевой доступ к компьютеру под локальными учетными данными с помощью политики Deny access to this computer from the network (Отказать в доступе к этому компьютеру из сети).

Добавьте в политику Deny access to this computer from the network локальные группы Local account и Local account and member of Administrators group. Также стоит всегда запрещать анонимный доступ и доступ под гостевым аккаунтом.

Для доменной среды рекомендуется с помощью этой политики полностью запретить доступ к рабочим станциям и рядовым серверам домена под учетными записями из групп Domain Admins и Enterprise Administrators. Эти аккаунты должны использоваться только для доступа к контроллерам доменам. Тем самым вы уменьшите риски перехвата хэша административных аккаунтов и эскалации привилегий.

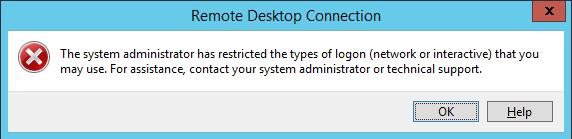

После применения политики вы не сможете удаленно подключиться к этому компьютеру по сети под любой локальной учетной записью. При попытке подключиться к сетевой папке или подключить сетевой диск с этого компьютера под локальной учетной записью, появится ошибка:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

При попытке установить RDP сессию под учетной записью локального администратора (.\administrator) появится сообщение об ошибке.

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

Системный администратор ограничил типы входа в систему (сетевой или интерактивный), которые можно использовать. Обратитесь за помощью к системному администратору или в службу технической поддержки.

Важно. Если вы примените эту политику к компьютеру, который находится в рабочей группе (не присоединен к домену Active Directory), вы сможете войти на такой компьютер только локально.

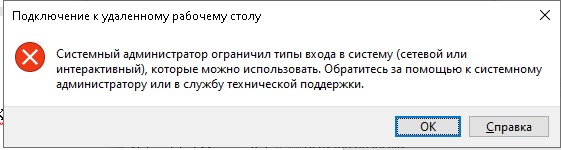

Запретить локальный вход в Windows

С помощью политики Deny log on locally (Запретить локальных вход) вы можете запретить и интерактивный вход на компьютер/сервер под локальными учетными записями. Перейдите в секцию GPO User Rights Assignment, отредактируйте политику Deny log on locally. Добавьте в нее нужную локальную группу безопасности.

Будьте особо внимательны с запрещающими политиками. При некорректной настройке, вы можете потерять доступ к компьютерам. В крайнем случае сбросить настройки локальной GPO можно так.

Теперь, если пользователь или администратор попытается авторизоваться на компьютере под локальной учетной записью, появится сообщение.

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

Этот метод входа запрещено использовать. Для получения дополнительных сведений обратитесь к администратору своей сети.

Это же сообщение появится, если вы в параметре пользователя в AD ограничили список компьютеров, разрешенных для входа.

Таким образом, вы можете ограничить доступ под локальными учетными записями на компьютеры и сервера домена, увеличить защищенность корпоративной сети.