This article is about a type of computer network. For other uses of domain in Microsoft Windows, see Domain § Information technology.

A Windows domain is a form of a computer network in which all user accounts, computers, printers and other security principals, are registered with a central database located on one or more clusters of central computers known as domain controllers. Authentication takes place on domain controllers. Each person who uses computers within a domain receives a unique user account that can then be assigned access to resources within the domain. Starting with Windows Server 2000, Active Directory is the Windows component in charge of maintaining that central database.[1] The concept of Windows domain is in contrast with that of a workgroup in which each computer maintains its own database of security principals.

Computers can connect to a domain via LAN, WAN or using a VPN connection. Users of a domain are able to use enhanced security for their VPN connection due to the support for a certification authority which is gained when a domain is added to a network, and as a result, smart cards and digital certificates can be used to confirm identities and protect stored information.

In a Windows domain, the directory resides on computers that are configured as domain controllers. A domain controller is a Windows or Samba server that manages all security-related aspects between user and domain interactions, centralizing security and administration. A domain controller is generally suitable for networks with more than 10 PCs. A domain is a logical grouping of computers. The computers in a domain can share physical proximity on a small LAN or they can be located in different parts of the world. As long as they can communicate, their physical location is irrelevant.

Where PCs running a Windows operating system must be integrated into a domain that includes non-Windows PCs, the free software package Samba is a suitable alternative. Whichever package is used to control it, the database contains the user accounts and security information for the resources in that domain.

Computers inside an Active Directory domain can be assigned into organizational units according to location, organizational structure, or other factors. In the original Windows Server Domain system (shipped with Windows NT 3.x/4), machines could only be viewed in two states from the administration tools; computers detected (on the network), and computers that actually belonged to the domain. Active Directory makes it easier for administrators to manage and deploy network changes and policies (see Group Policy) to all of the machines connected to the domain.

Windows Workgroups, by contrast, is the other model for grouping computers running Windows in a networking environment which ships with Windows. Workgroup computers are considered to be ‘standalone’ — i.e. there is no formal membership or authentication process formed by the workgroup. A workgroup does not have servers and clients, and hence represents the peer-to-peer (or client-to-client) networking paradigm, rather than the centralized architecture constituted by Server-Client. Workgroups are considered difficult to manage beyond a dozen clients, and lack single sign on, scalability, resilience/disaster recovery functionality, and many security features. Windows Workgroups are more suitable for small or home-office networks.

- Active Directory

- Security Accounts Manager (SAM)

- ^ Northrup, Tony. Introducing Microsoft Windows 2000 Server, Microsoft Press, 1999. ISBN 1-57231-875-9

Quick Links

-

Is My Computer Part of a Domain?

-

Joining or Leaving a Domain

Windows domains are typically used on large networks — corporate networks, school networks, and government networks. They aren’t something you’ll encounter at home unless you have a laptop provided by your employer or school.

A typical home computer is an isolated entity. You control the settings and user accounts on the computer. A computer joined to a domain is different — these settings are controlled on a domain controller.

What is a Domain?

Windows domains provide network administrators with a way to manage a large number of PCs and control them from one place. One or more servers — known as domain controllers — have control over the domain and the computers on it.

Domains are generally made up of computers on the same local network. However, computers joined to a domain can continue communicating with their domain controller over VPN or Internet connection. This allows businesses and schools to remotely manage laptops they provide to their employees and students.

When a computer is joined to a domain, it doesn’t use its own local user accounts. User accounts and passwords are managed on the domain controller. When you log into a computer on that domain, the computer authenticates your user account name and password with the domain controller. This means you can log in with the same username and password on any computer joined to the domain.

Network administrators can change group policy settings on the domain controller. Each computer on the domain will get these settings from the domain controller and they’ll override any local settings users specify on their PCs. All the settings are controlled from a single place. This also «locks down» the computers. You probably won’t be allowed to change many system settings on a computer joined to a domain.

In other words, when a computer is part of a domain, the organization providing that computer is managing and configuring it remotely. They have control over the PC, not whoever is using it.

Because domains aren’t intended for home users, only a computer running a Professional or Enterprise version of Windows can be joined to a domain. Devices running Windows RT also can’t join domains.

Is My Computer Part of a Domain?

If you have a home computer, it’s almost certainly not part of a domain. You could set up a a domain controller at home, but there’s no reason to do this unless you really want the experience. If you use a computer at work or school, there’s a good chance your computer is part of a domain. If you have a laptop provided to you by your work or school, it may also be part of a domain.

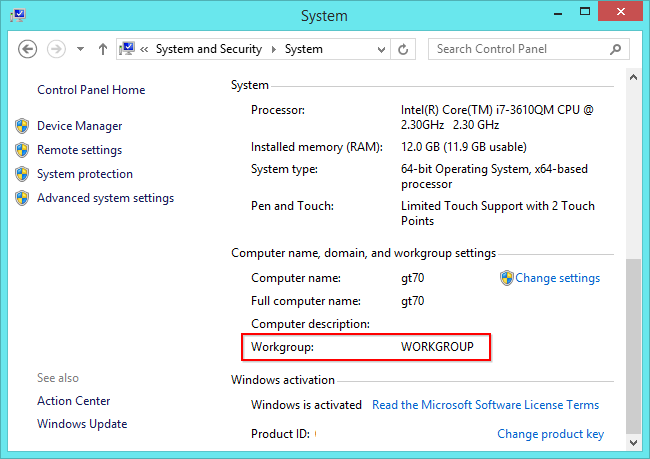

You can quickly check whether your computer is part of a domain or not. Open the Control Panel, click the System and Security category, and click System. Look under «Computer name, domain and workgroup settings» here. If you see «Domain»: followed by the name of a domain, your computer is joined to a domain.

If you see «Workgroup»: followed by the name of a workgroup, your computer is joined to a workgroup instead of a domain.

Workgroups vs. Domains

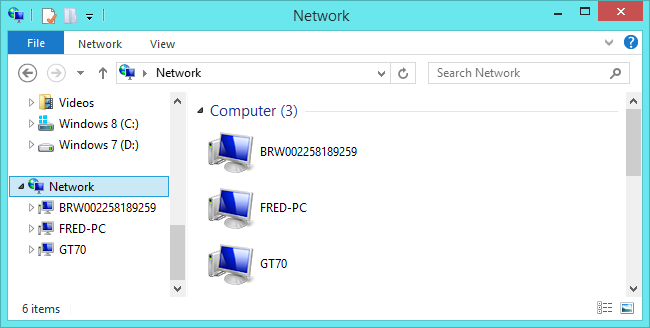

Every Windows computer not joined to a domain is part of a workgroup. A workgroup is a group of computers on the same local network. Unlike on a domain, no computer on a workgroup has control over any other computer — they’re all joined together as equals. A workgroup doesn’t require a password, either.

Workgroups were previously used for home file and printer sharing on previous versions of Windows. You can now use a homegroup to easily share files and printers between PCs at home. Workgroups have now been pushed to the background, so you shouldn’t need to worry about them — just leave the default workgroup name of WORKGROUP and set up homegroup file sharing.

Joining or Leaving a Domain

If your computer is part of a domain, joining or leaving the domain won’t generally be your job. If your computer needs to be on a domain, it will already be on a domain when it’s handed to you. You’ll usually need the domain administrator’s permission to leave a domain, so people who sit down to use a domain-joined PC can’t just leave the domain. However, you can leave a domain if you have local administrator access on your PC. You won’t have administrator access if you’re using a locked-down PC, of course.

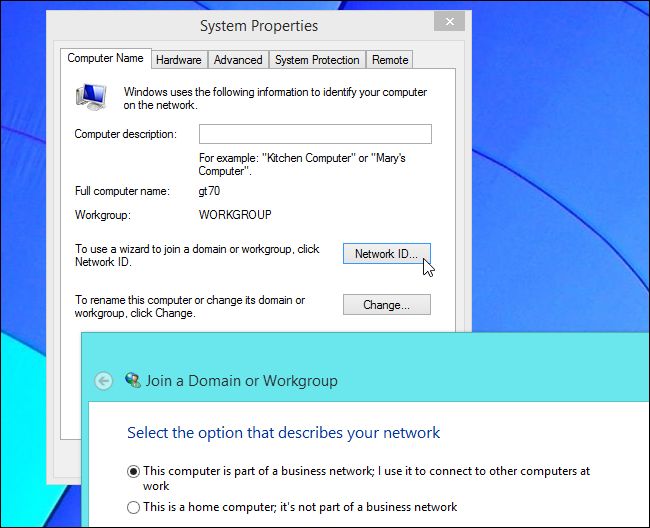

Click the Change Settings link next to «Computer name, domain and workgroup settings» in the System information window to access the System Properties window, which allows you to join or leave a domain.

If you have an old computer that’s joined to a domain and you no longer have access to the domain, you can always gain access to the PC by reinstalling Windows. The domain settings are tied to your installed operating system, and reinstalling Windows will give you a fresh system. You shouldn’t do this to a work or school PC you don’t own, of course!

Domains limit what you can do on your PC. When your computer is part of a domain, the domain controller is in charge of what you can do. This is why they’re used on large corporate and educational networks — they provide a way for the institution that provides the computers to lock them down and centrally administer them.

That’s the core concept, although much more can be done with domains. For example, group policy can be used to remotely install software on computers joined to a domain.

Image Credit: Phil Manker on Flickr, Jeffrey Beall on Flickr

В чем разница между локальными и доменными учетными записями пользователей в Windows?

Какой пример из нашей обычной жизни поможет максимально точно описать принцип их взаимодействия?

В этом видеоуроке я хочу поделиться с вами фрагментом нашего недавнего видеосозвона с группой студентов в рамках курса комплексного обучения системному администрированию, где мы обсудили данную тему.

⇓ Запись урока на YouTuBe ⇓

⇓ Запись урока во ВКонтакте ⇓

Давайте начнем с самого начала. У Павла возникли вопросы о том, почему в Active Directory отсутствуют те пользователи, которые есть на обычных рабочих станциях.

Понимание домена и локальной машины

Я постараюсь объяснить это так, чтобы было проще понять разницу между доменом и локальной машиной, а также учетными записями — доменными и локальными.

Представьте себе ситуацию: у нас есть Российская Федерация, состоящая из множества регионов. Можно представить Российскую Федерацию как нашу локальную сеть, где регионы — это компьютеры. А Москва, где находится правительство, — это наш сервер.

К чему я это веду? На каждой машине есть свое внутреннее «политическое устройство«, где есть мэр и различные органы власти. Будем считать, что это учетные записи пользователей: люди, которые управляют компьютером и имеют определенные привилегии. Эти пользователи могут управлять только своим «региональным» компьютером и не могут влиять на другие регионы. Однако правительство в Москве (сервер) может воздействовать на политику каждого региона, так как оно имеет более высокий приоритет.

Локальные и доменные учетные записи

Таким образом, любой представитель общего правительства может приехать в любой регион с проверкой, и ему не скажут: «Кто ты такой? Убирайся!» Они подчиняются более высокому уровню власти.

Надеюсь, эта аналогия помогла понять логику работы локальных и доменных учетных записей. Локальные учетные записи — это те учетные записи, которые мы можем управлять непосредственно на этом компьютере. Мы не можем управлять другими компьютерами без специальной настройки. По умолчанию мы можем работать только с теми ресурсами, которые доступны на данном устройстве.

Если это локальная администраторская учетная запись, то мы можем устанавливать программы и изменять настройки. Обычные пользователи могут использовать определенные ресурсы, но не имеют права изменять настройки.

Вопрос Павла

Теперь давайте перейдем к вопросу Павла: — Привет всем! У меня возник вопрос, потому что на одном из компьютеров я забыл администраторский пароль и не мог войти. Я рассчитывал, что смогу войти через сервер с помощью администраторской учетной записи. Сначала я удивился, что сервер не видит локального администратора. Как я могу войти в систему, если забыл пароль?

Решение проблемы

Ты мог бы зайти под администратором домена — он имеет такие же права. Не забудь обратить внимание на поле ввода имени пользователя: ниже указывается, куда ты пытаешься войти.

Если ты пытаешься войти в систему с помощью доменной учетной записи (например, office.loc), но этой учетной записи нет в домене, система будет выдавать ошибку неверного пароля.

Чтобы войти под локальной учетной записью, нужно указать имя компьютера перед именем пользователя (например, «имя_компьютера\имя_пользователя» или «.\имя_пользователя»).

Если имя локальной учетной записи совпадает с тем, что ты вводишь, но система все равно выдает ошибку, возможно, она автоматически распознает попытку входа как локальную. Всегда проверяй нижнюю строку ввода: если там указано имя домена — значит ты пытаешься войти под доменной учетной записью.

Как записаться на обучение системному администрированию?

- 1) Перейдите на страницу курса здесь — https://pages.it-skills.online/gruppa-obucheniya-kosa.html

- 2) Заполните форму регистрации.

- 3) Подготовьтесь к увлекательному обучению и новым достижениям в области системного администрирования!

1.

Домены и рабочая

группа в ОС

Windows

2.

Понятия домен и рабочая группа

Домен — это логическая группировка

компьютеров, объединенных общей

базой данных пользователей и

компьютеров, политикой безопасности

и управления

Рабочая группа — это логическая

группировка компьютеров,

объединенных общим именем для

облегчения навигации в пределах сети

2

3.

Рабочая группа

Каждый в рабочей группе

пользователи равноправны и

поддерживает собственную

локальную базу данных учетных

записей пользователей

Отсюда вытекает основная проблема,

которая не позволяет использовать

рабочие группы в крупных

корпоративных сетях.

3

4.

Рабочая группа

Действительно, вход в защищенную систему является

обязательным, а непосредственный и сетевой входы

принципиально различаются (непосредственный

контролируется локальным компьютером, а сетевой —

удаленным), то, например, пользователю, вошедшему на

компьютер Comp1 под локальной учетной записью

User1, будет отказано в доступе к принтеру,

установленному на компьютере Comp2, поскольку в его

локальной базе нет пользователя с именем User1

Для обеспечения «прозрачного» взаимодействия в

рабочей группе нужно создавать одинаковые учетные

записи с одинаковыми паролями на всех компьютерах,

где работают пользователи и расположены ресурсы.

4

5.

Рабочая группа

В ОС Windows для рабочих групп предусмотрен специальный

режим: «Использовать простой общий доступ к файлам»,

позволяющий обойти указанную проблему (данный режим

включен по умолчанию).

В этом случае подключение к любому сетевому компьютеру

осуществляется от имени его локальной гостевой учетной

записи, которая включается с помощью Мастера настройки

сети (по умолчанию она отключена) и для которой

настраивается нужный уровень доступа.

Для ОС Windows версии Home Edition этот способ сетевого

взаимодействия является основным и отключить его нельзя

(поэтому компьютеры с данной ОС невозможно сделать

участниками домена).

Понятно, что управлять учетными записями и ресурсами в

рабочей группе можно только при небольшом количестве

компьютеров и пользователей.

В крупных сетях следует применять домены

5

6.

Домен

Домены создаются на основе сетевых ОС

Windows, а база данных, поддерживается

контроллерами домена.

Важным в доменах является то, что все

компьютеры здесь не сами осуществляют

проверку пользователей при входе, а

передоверяют эту процедуру контроллерам.

Такая организация доступа позволяет легко

осуществить однократную проверку

пользователя при входе в сеть, а затем уже

без проверки предоставлять ему доступ к

ресурсам всех компьютеров домена.

6

7.

Домен Windows

Это, по сути, сеть управляемых

компьютеров, используемых в бизнессреде. По крайней мере, один сервер,

называемый контроллер домена,

отвечает за другие устройства.

Это позволяет сетевым администраторам

(обычно ИТ-персоналу) управлять

компьютерами в домене с помощью

пользователей, настроек и многого

другого.

7

8.

Домен Windows

Поскольку домены предназначены не

для домашних пользователей, только

для Windows версии Professional или

Enterprise

Для управления доменом потребуется

копия Windows Server для контроллера

домена, поскольку она включает в себя

необходимое программное

обеспечение, такое как Active

Directory

8

9.

Проверка компьютера на

наличие домена

Чтобы проверить, является ли ваш компьютер

частью домена, откройте Панель

управления и нажмите система запись.

Заглянуть под Имя компьютера раздел. Если

вы видите Workgroup вход с РАБОЧАЯ (по

умолчанию) или другое имя в списке, ваш

компьютер не находится в домене. Точно так

же, если вы видите Домен здесь, то ваш

компьютер находится в домене.

Эти шаги также позволяют вам найти ваше

доменное имя на вашем компьютере.

9

10.

Домены против рабочих групп

Если компьютер не принадлежит домену,

он входит в рабочую группу

Рабочие группы гораздо более слабые,

чем домены, поскольку у них нет

центральной власти. У каждого

компьютера свои правила.

В современных версиях Windows рабочие

группы на самом деле являются

формальностью, особенно когда

Microsoft отказывается от функции

HomeGroup

10

11.

Домены против рабочих групп

Windows никогда не просит вас

настроить один, и они используются

только для обмена файлами между

устройствами в вашей сети, Microsoft

хочет, чтобы вы использовали

OneDrive для этого в настоящее время,

поэтому, если вы не хотите

настраивать свою собственную

рабочую группу, вам не нужно

беспокоиться об этом.

11

12.

12

13.

13

14.

14

15.

15

16.

Учетная запись пользователя

домена

В отличие от персонального компьютера,

подключенный к домену ПК не использует

локальные учетные записи

Вместо этого контроллер домена управляет

логинами. Используя Microsoft Active

Directory, программное обеспечение для

управления пользователями, сетевые

администраторы могут легко создавать новых

пользователей и отключать старых. Они также

могут добавлять пользователей в

определенные группы, чтобы разрешить

доступ к частным папкам сервера.

16

17.

Учетная запись пользователя

домена

С помощью доменной учетной записи вы можете

войти на любой компьютер в домене. Вы начнете

с новой учетной записи на этом компьютере, но

это позволит вам использовать любой компьютер

в вашей компании при необходимости. Благодаря

учетным записям домена бывшие сотрудники не

могут войти в систему. Если они попытаются

войти со своим старым паролем, они увидят

сообщение, что им отказано в доступе.

Экран входа в Windows выглядит немного иначе,

когда вы используете компьютер, подключенный

к домену. Вместо локального имени пользователя

вам необходимо убедиться, что вы входите в

домен под своим именем пользователя.

17

18.

Контроль домена и групповая

политика в Windows

Самым большим преимуществом доменов

является простота управления несколькими

компьютерами одновременно. Без домена

ИТ-персоналу пришлось бы индивидуально

управлять каждым компьютером в компании.

Это означает настройку параметров

безопасности, установку программного

обеспечения и управление учетными

записями пользователей вручную. Хотя это

может работать для крошечной компании, это

не масштабируемый подход, и он быстро

станет неуправляемым.

18

19.

Контроль домена и групповая

политика в Windows

Наряду с управлением пользователями Active Directory

присоединение компьютеров к домену позволяет

использовать групповую политику.

Используя контроллер домена, администраторы могут

настраивать все виды безопасности и использовать политики

для всех компьютеров. Например, групповая политика

упрощает применение всех следующих методов: удаление

элементов из меню «Пуск», остановить пользователей от

изменения параметров подключения к интернету, блокировка

командной строки, перенаправьте определенную папку, чтобы

использовать ее на сервере, запретить пользователю

изменять звуки, подключите принтер к новым компьютерам

автоматически

Это лишь небольшая часть того, что позволяет групповая

политика. Администраторы могут настроить эти изменения

один раз и применить их ко всем компьютерам, даже к новым,

которые они настроят позже.

19

20.

Присоединиться к домену в

Windows

Панель управления> Система.

На Имя компьютера, домен и параметры

рабочей группы страницу, нажмите Изменить

настройки.

Вы увидите Свойства системы окно. Нажмите

на + Изменить кнопка рядом с Чтобы

переименовать этот компьютер или

изменить его домен.

После перезагрузки ПК ваш компьютер будет

находиться в домене. Чтобы покинуть домен,

повторите этот процесс, но

выберите Workgroup вместо пузыря.

Конечно, для этого вам понадобится пароль

администратора домена

20

21.

По сути, домены позволяют

администраторам контролировать

большое количество бизнес-ПК из

центрального местоположения.

Локальный пользователь имеет

меньший контроль над управляемым

доменом ПК, чем персональный.

Без доменов управление

корпоративными компьютерами было

бы кошмаром для ИТ-персонала.

21

22.

Рабочая группа Windows

Рабочая группа Windows (на английском

языке Workgroup) является функцией операционных

систем Microsoft. На практике это набор компьютеров,

подключенных к сети, и его функция заключается в том,

чтобы заложить основы, необходимые для обмена

файлами и принтерами между ПК.

Компьютер, являющийся членом рабочей группы, может

разрешить другому компьютеру, являющемуся членом

той же группы, доступ к своим общим ресурсам.

Компьютеры, которые являются членами разных

рабочих групп, но принадлежащих к одной локальной

сети, могут напрямую получать доступ к общим ресурсам

в группе, к которой они принадлежат.

Рабочая группа присутствует на всех компьютерах с

Windows 10, Windows 8.1/8, Windows 7 и Windows Vista

22

23.

Разница между рабочей группой

и доменом

Заключается в способе управления

компьютерами и сетевыми ресурсами.

Обычно компьютеры корпоративной

или большой сети являются частью

домена, в то время как компьютеры

домашней сети являются частью

рабочей группы, а часто и домашней

группы (→ что такое домашняя

группа).

23

24.

Функции рабочей группы

Windows

Для доступа к общим элементам на компьютере рабочей

группы Windows у вас должна быть учетная запись на

том же компьютере.

Предположим, что пользователь Boris с White

PC (принадлежащего Рабочей группе: WORKGROUP)

хочет получить доступ к файлу с именем Person на Black

PC (также принадлежащему Рабочей группе:

WORKGROUP). Чтобы получить доступ к личному файлу,

как на белом ПК, так и на черном ПК, должна

присутствовать учетная запись пользователя Boris.

Рабочая группа всегда идентифицируется по имени.

По умолчанию на этапе установки операционной

системы Windows автоматически создает рабочую

группу с именем WORKGROUP.

24

25.

Важно

Если компьютер является членом

домена, перед добавлением в рабочую

группу он будет удален из домена и

соответствующая учетная запись будет

деактивирована.

Имя Рабочей группы может быть

длиной до 15 символов и не должно

содержать символов * () = + _ [] <> \ | /; :

‘», <>?

25

26.

26

27.

Создание групп в

Active Direcotry

27

28.

Группы содержат элементы

(пользователей, компьютеры, другие

группы), управление которыми

осуществляется как одним объектом.

В Windows Server существует семь

типов групп- две группы доменов с

тремя областями действий в каждой и

локальная группа безопасности.

28

29.

Существует два типа групп безопасности и распространения

Группа распространения — применяется для

создания групп почтовых рассылок. Письмо

отправленное на группу распространения дойдет

всем пользователям группы. Это группа не

предназначена для работы с предоставлением

доступа на ресурсы.

Группа безопасности — применяется для

управления безопасности доступа к ресурсам. Т.е.

если вы хотите для сетевой папки создать группу,

для этого необходимо создать группу

безопасности. Так же с помощью группы

безопасности можно сделать почтовую рассылку,

но это не рекомендуется делать поскольку для

этого есть группа распространения.

29

30.

Помимо групп существует три

области действия для каждой

группы

Локальная в домене — используется для

управления разрешениями доступа к ресурсам в

пределах всего домена.

Глобальная группа — используется для

определение коллекции объектов доменов на

основании бизнес-правил и управление

объектами, которые требуют ежедневного

использования.

Универсальная группа — Рекомендуется

использовать в лесах из множество доменов. С

помощью нее можно определять роли и

управлять ресурсами, которые распределены на

нескольких доменах.

30

31.

Область действия

группы

Члены группы из

того же домена

— Пользователи

— Компьютеры

— Глобальные

Локальная в домене

группы

— Локальные группы

— Локальные группы

Универсальная

группа

Глобальная группа

— Пользователи

— Компьютеры

— Глобальные

группы

— Локальные группы

— Пользователи

— Компьютеры

— Глобальные

группы

Члены группы из

другого домена в

том же лесу

— Пользователи

— Компьютеры

— Глобальные

группы

— Локальные группы

Члены группы из

доверенного

домена

Группе могут быть

назначены

разрешения в…

Область действия

группы можно

преобразовать в…

— Пользователи

— Компьютеры

— Глобальные

группы

Разрешения члена

могут быть

назначены только в

домене, которому

принадлежит

родительская

локальная группа

домена

— в универсальную в

том случае, если эта

группа не содержит

другую локальную

группу в домене в

качестве члена;

— в глобальную в том

случае, если эта

группа не содержит

в качестве члена

другую

универсальную

группу;

— в локальную

группу в домене.

— Пользователи

— Компьютеры

— Глобальные

Нет доступа

группы

— Локальные группы

Любой домен или

лес

Нет доступа

— в универсальную в

Разрешения члена том случае, если

могут быть

изменяемая группа

назначены в любом не является членом

домене

другой глобальной

группы;

Нет доступа

31

32.

Локальная группа считается самой

примитивной, так как она доступна

только на одном компьютере. Такая

группа создается в базе данных

диспетчера безопасности учетных

записей рядового компьютера и

поэтому в домене управление

локальными группами не нужно

32

33.

Создание группы с помощью

консоли Active DirectoryПользователи и компьютеры

Для того что бы создать группу,

необходимо запустить консоль Active

Directory- Пользователи и компьютеры,

зайти в необходимое подразделение

нажать кнопку «Создание новой группы

в текущем контейнере», в открывшемся

окне Новый объект- Группа введите имя

группы и выберите необходимый тип и

область действия

33

34.

34

35.

35

36.

Создание группы с помощью

командной строки

Для создания группы в командной строке служит команда Dsadd.

Общий вид команды Dsadd group DN_группы + дополнительные параметры.

-secgrp. Данный параметр указывает тип группы: безопасности (yes) или

распространения (no). Если параметр не указан, то по умолчанию значением

данного параметра считается yes;

-scope. Текущий параметр задает область действия группы. Доступные

параметры: локальная в домене (l), глобальная (g) или универсальная (u). По

умолчанию, также как и при помощи графического интерфейса, область действия

назначается глобальной;

-samid. Этот параметр определяет использование для данной группы SAM имени,

как уникального атрибута sAMAccountName группы. Желательно имя для

sAMAccountName и группы указывать идентичные;

-desc. Данный параметр отвечает за краткое описание группы;

-memberof. Этот параметр назначает одну или несколько групп, к которым

требуется добавить новую. Если групп несколько, то их следует добавлять через

пробел;

-members. При помощи этого параметра вы можете добавить членов в группу.

Члены должны указываться в виде DN-имен и разделяться пробелами.

Пример создания группы с помощью командной строки:

Dsadd group «CN=Администраторы,OU=Группы,DC=pk-help,DC=com» -secgrp

yes -scope g -samid «Администраторы сети» -desc «Администраторы сети»

36