Обновлено:

Опубликовано:

Используемые термины: Active Directory, Windows.

Подготовка системы

Установка роли AD

Повышение сервера до контроллера домена

Дополнительные настройки

Поиск ошибок в работе AD

Дополнительная информация

1. Подготовка системы

Для контроллера домена необходимо заранее задать имя компьютера и настроить статический IP-адрес. Это важно, так как смена этих настроек на рабочем активном каталоге может привести к потери работоспособности системы.

Проверяем настройку системного времени и часового пояса. Данный параметр также важен для устанавливаемой роли.

2. Установка роли AD DS

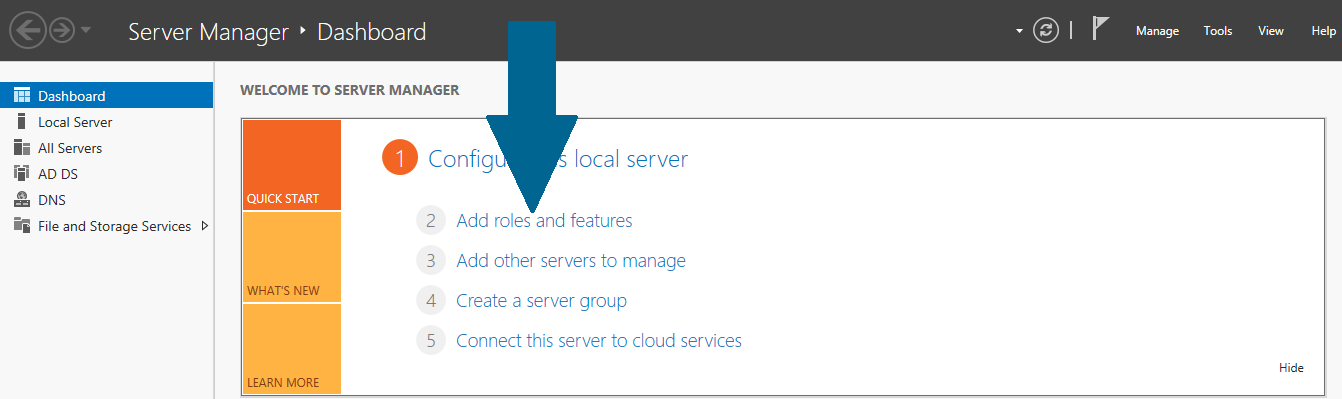

Открываем Диспетчер серверов

Нажимаем Управление — Добавить роли и компоненты:

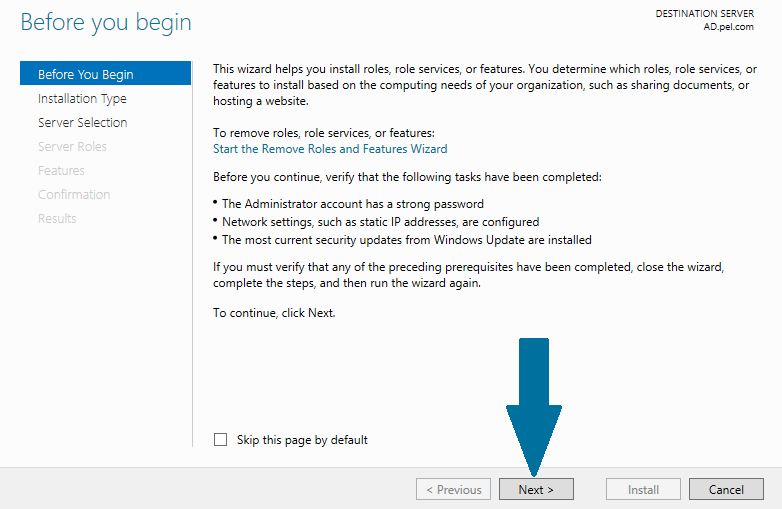

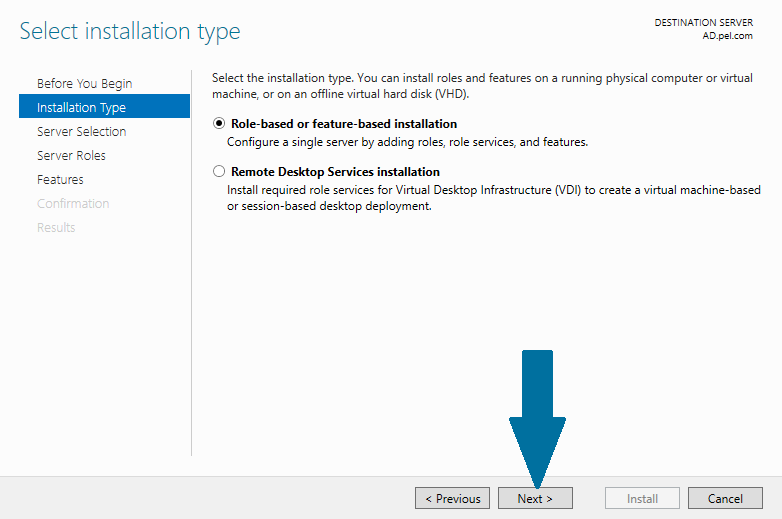

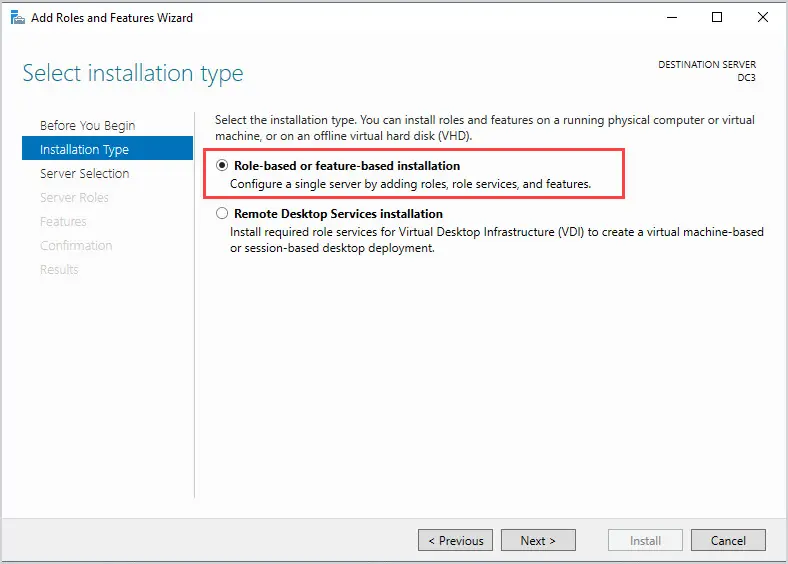

Если откроется окно с приветствием, просто нажимаем Далее. В следующем окне оставляем Установка ролей и компонентов и нажимаем Далее:

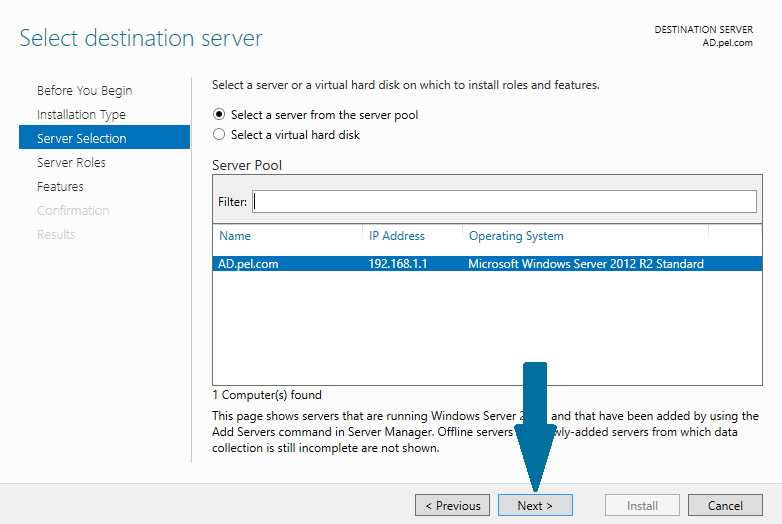

Выбираем сервер, на который будет установлена роль контроллера домена (по умолчанию выбран локальный сервер) и нажимаем Далее:

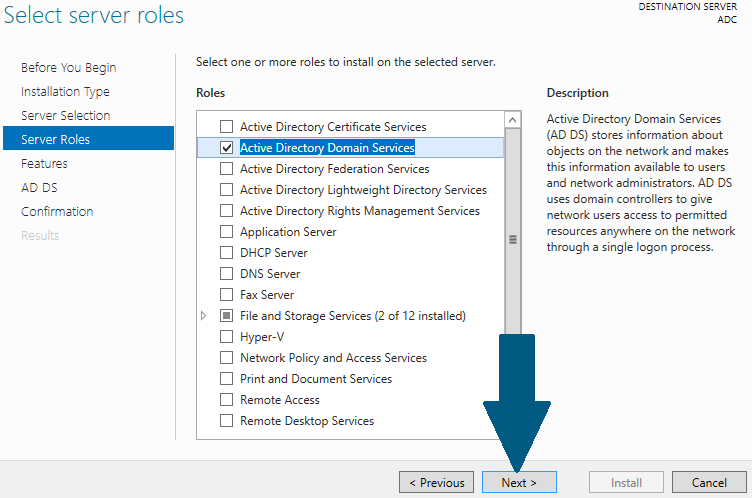

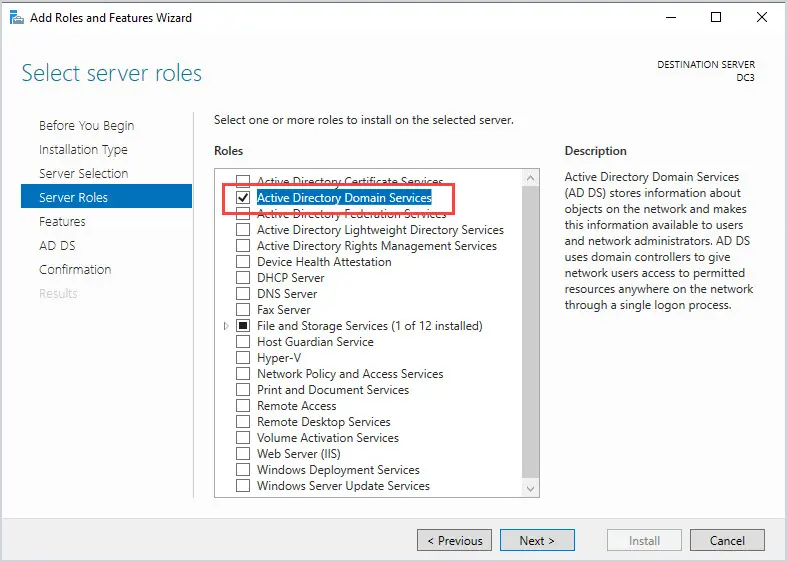

Среди всех ролей выбираем следующие:

- DNS-сервер.

- Доменные службы Active Directory.

- DHCP-сервер (чаще всего используется, но не обязательно).

* на самом деле, для работы роли контроллера домена не обязательна установка первых двух. Они могут быть настроены на других серверах.

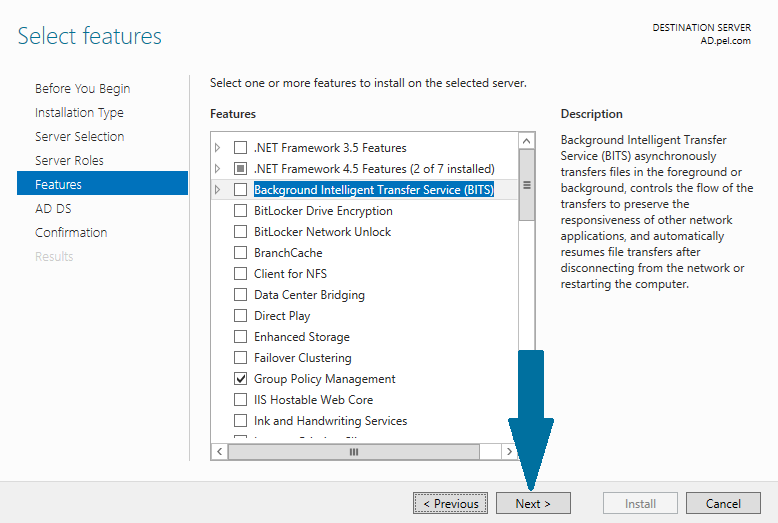

В следующем окне Выбор компонентов просто нажимаем Далее.

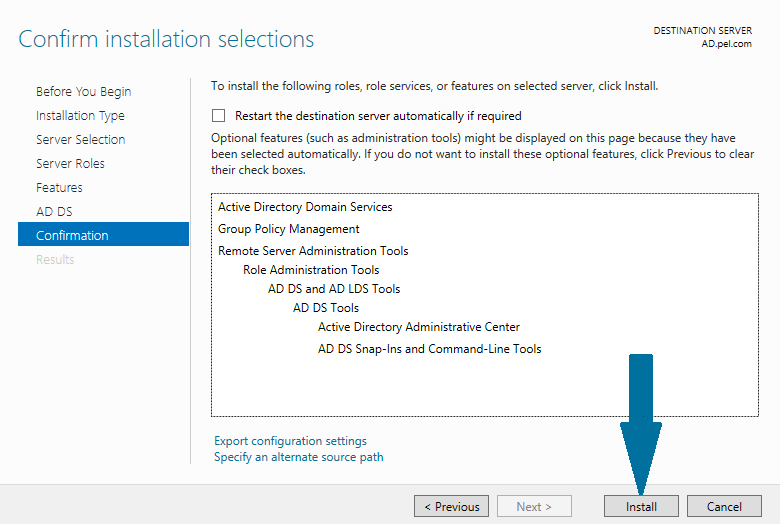

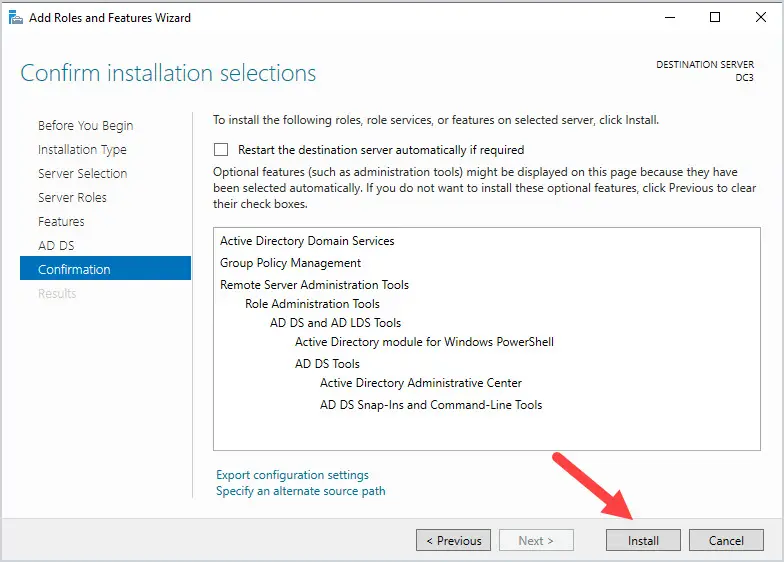

Досчелкиваем Далее до конца и нажимаем Установить:

Те же действия можно выполнить командой Powershell:

Install-WindowsFeature -Name DNS, DHCP, AD-Domain-Services -IncludeManagementTools

Или без DHCP:

Install-WindowsFeature -Name DNS, AD-Domain-Services -IncludeManagementTools

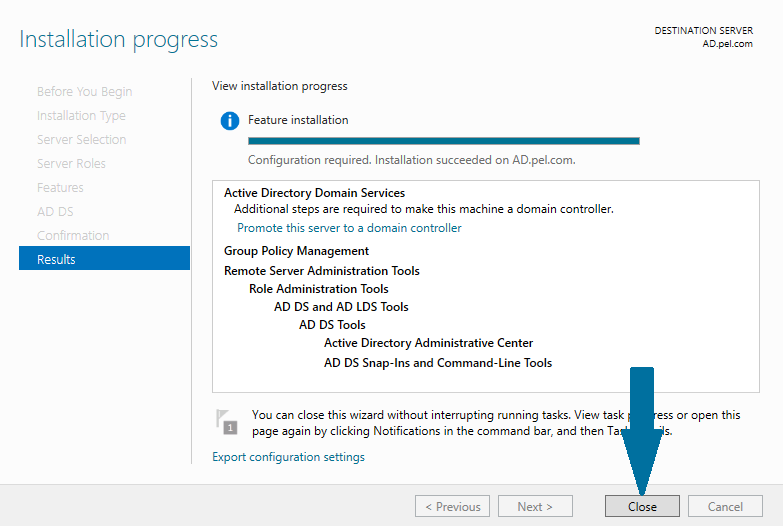

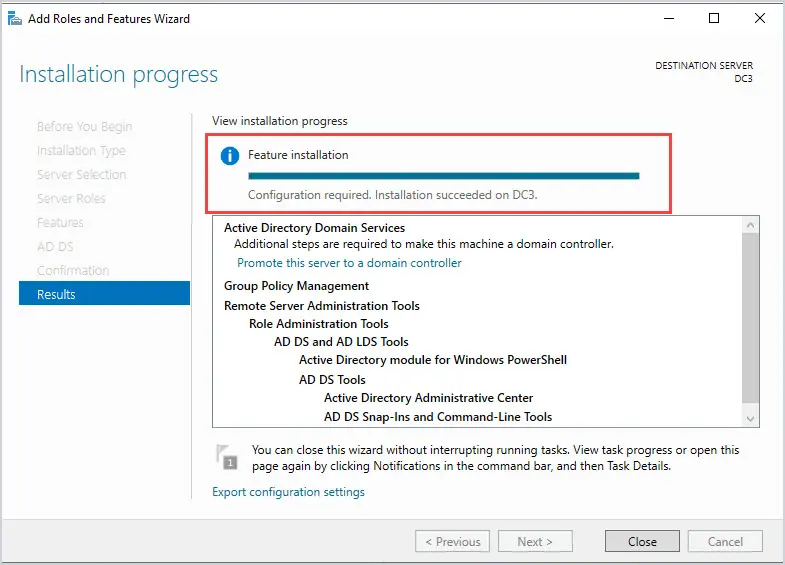

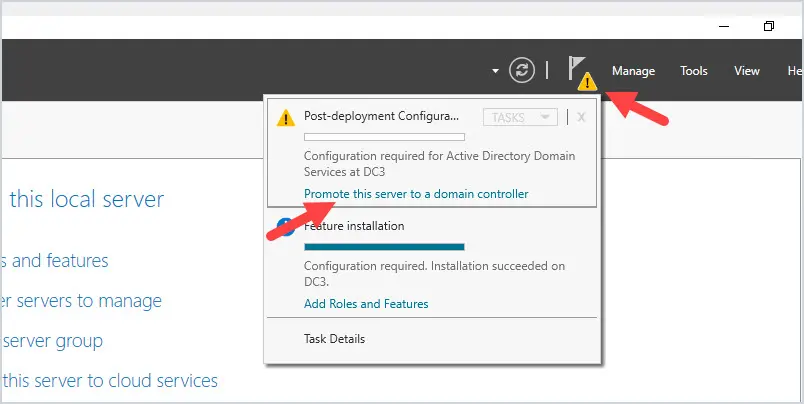

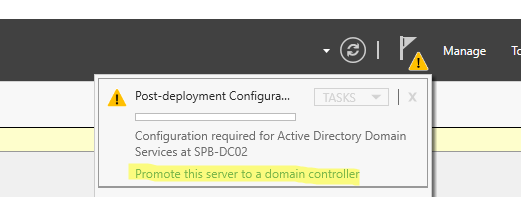

После завершения установки роли не торопимся закрывать окно. Кликаем по пункту меню Повысить роль этого сервера до уровня контроллера домена:

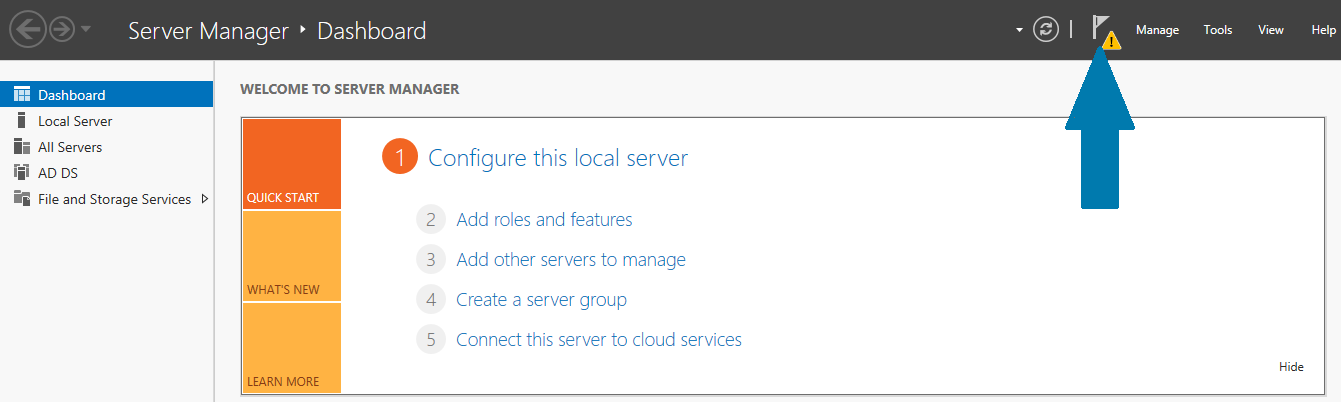

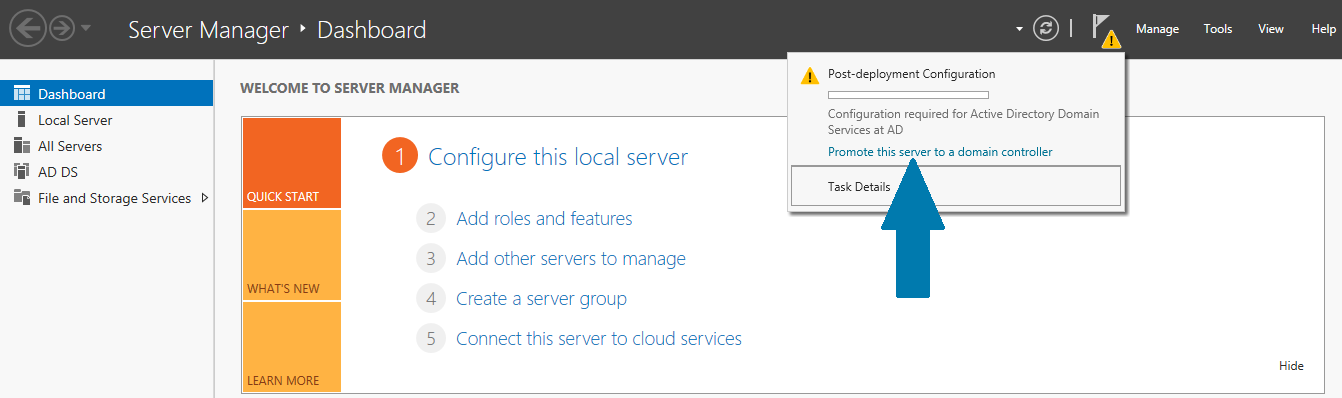

* если мы перезагрузим сервер, повысить роль можно вернувшись в диспетчер серверов.

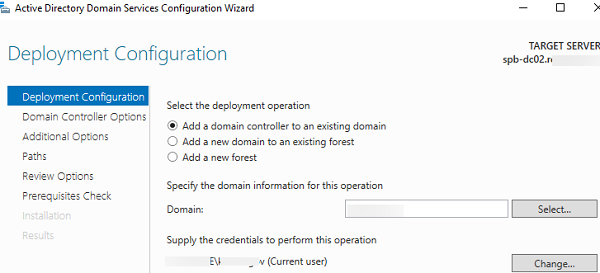

В открывшемся окне выбираем операцию развертывания. Если разворачивается первый контроллер домена в сети, оставляем выбор на Добавить новый лес, вводим имя домена и нажимаем Далее:

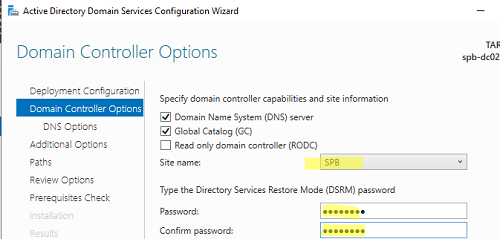

В следующем окне оставляем все как есть и вводим надежный пароль для режима восстановления:

В окне Параметры DNS нажимаем Далее.

В окне Дополнительные параметры автоматически будет подобрано имя NetBIOS. Его менять не обязательно — просто нажимаем Далее:

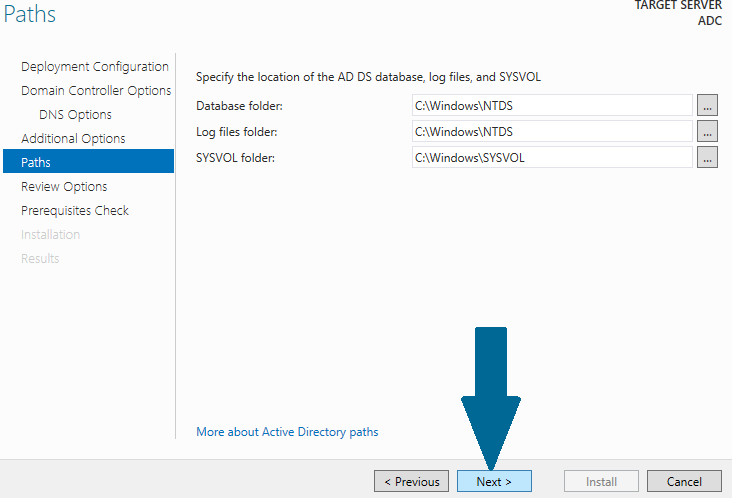

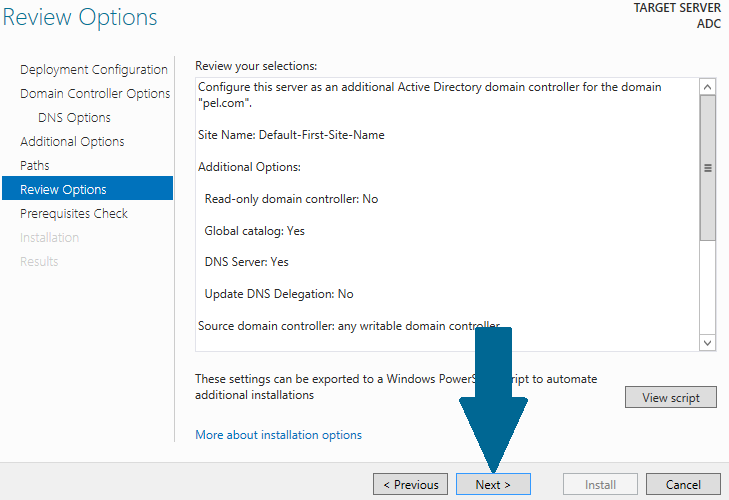

В окне Пути стоит оставить все, как есть. Нажимаем Далее. В окне Просмотреть параметры проверяем правильность введенных данных и нажимаем Далее.

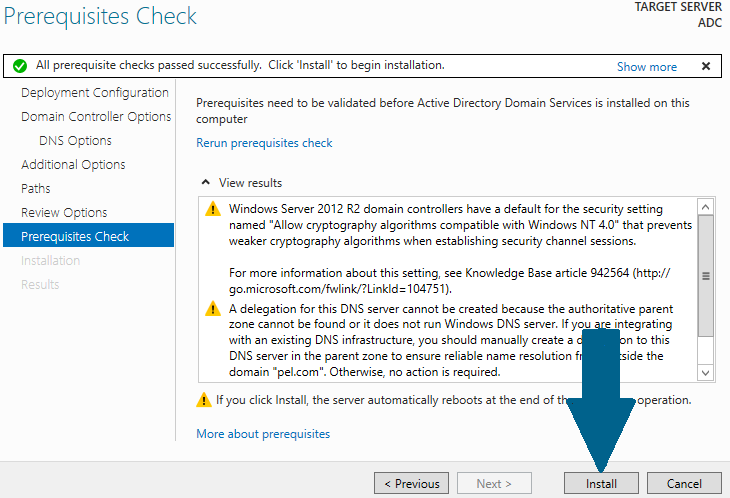

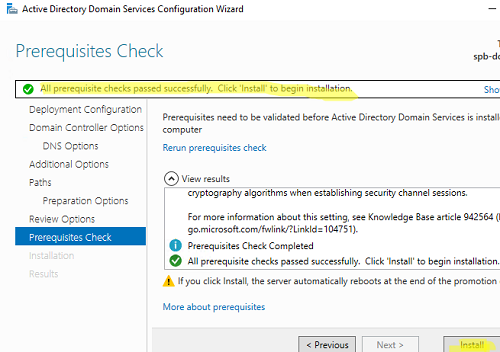

Начнется проверка системы на соответствие требованиям. Если ошибок не будет, активируется кнопка Установить. Прочитайте все предупреждения, нажмите на данную кнопку и дождитесь окончания повышения сервера до контроллера домена. Сервер будет перезагружен, а после перезагрузки станет контроллером.

Настройка после развертывания сервиса

После развертывания контроллера домера, выполняем следующие действия.

Синхронизация времени

На контроллере домена с ролью PDC Emulator необходимо настроить источник синхронизации времени. Для этого открываем командную строку от администратора и вводим команду:

w32tm /config /manualpeerlist:»time.nist.gov,0x8 time.windows.com,0x8″ /syncfromflags:manual /reliable:yes /update

* данная команда задаст в качестве источника времени 2 сервера — time.nist.gov и time.windows.com.

* если мы не знаем, на каком контроллере у нас роль PDC Emulator, воспользуемся инструкцией Управление FSMO через powershell.

Соответствие рекомендациям Best Practice

В консоли управления сервером мы можем запустить Best Practices Analyzer (BPA). Для этого откройте Server Manager (если не открыт автоматически, нажмите Win + X → «Диспетчер серверов»). В левом меню выберите Local Server (Локальный сервер). В правой части окна найдите раздел Best Practices Analyzer и нажмите Tasks → Start BPA Scan.

На основе результатов можно сделать выводы о корректной настройке сервера. Мы приведем примеры решений некоторых возможных недочетов.

1. Создание коротких имен файлов должно быть отключено

Ранее в DOS все файлы называли в формате 8.3 — 8 символов под имя, 3 для расширения. Необходимость такого подхода сильно устарело, однако по умолчанию для обеспечения совместимости может быть включено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Готово — поддержка создания коротких имен отключено.

2. Файл Srv.sys должен быть настроен на запуск по требованию (для устаревших версий Windows).

В обычной командной строке от имени администратора вводим:

sc config srv start= demand

3. Некоторые сетевые адаптеры поддерживают RSS, но эта возможность отключена.

Необходимо для сетевого адаптера, который используется для подключения к сети, включить RSS.

Вводим команду в Powershell:

Enable-NetAdapterRss -Name *

4. Некоторые сетевые адаптеры поддерживают IPsec TOv2, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterIPsecOffload -Name *

5. Некоторые сетевые адаптеры поддерживают LSO, но эта возможность отключена.

Вводим команду в Powershell:

Enable-NetAdapterLso -Name *

6. Значение … не соответствует рекомендуемому на этом сервере.

Система может предложить более оптимальные параметры для опций:

- Smb2CreditsMin — 512.

- Smb2CreditsMax — 8192.

- DurableHandleV2TimeoutInSeconds — 180.

- AutoDisconnectTimeout — 15.

- CachedOpenLimit — 10.

- AsynchronousCredits — 512.

Данные значения могут различаться в разных версиях Windows. Правильные величины можно будет увидеть в результатах BPA.

Выставить данные опции можно командой Set-SmbServerConfiguration:

Set-SmbServerConfiguration -Smb2CreditsMin 512 -Smb2CreditsMax 8192 -DurableHandleV2TimeoutInSeconds 180 -AutoDisconnectTimeout 15 -CachedOpenLimit 10 -AsynchronousCredits 512 -Confirm:$false

7. Для повышения производительности SmbDirect отключите подписывание и шифрование.

Вводим команду в Powershell:

Set-NetOffloadGlobalSetting -NetworkDirect Disabled

Система запросит перезагрузку. Подтверждаем.

Настройка DNS

Как правило, на один сервер с ролью контроллера домена устанавливается DNS. В этом случае необходимо выполнить ряд действий.

1. Настройка перенаправления.

Если наш сервер DNS не может ответить на запрос, он должен передавать его на внешний сервер. Для настройки перенаправления открываем консоль управления сервером имен и кликаем правой кнопкой по названию сервера — выбираем Свойства:

Переходим на вкладку Сервер пересылки:

Кликаем по кнопке Изменить:

Вводим адреса серверов, на которые хотим переводить запросы:

* это могут быть любые DNS, например, глобальные от Google или Яндекса, а также серверы от Интернет-провайдера.

2. Удаление корневых ссылок

Если наш сервер не работает по Ipv6, стоит удалить корневые ссылки, которые работают по этой адресации. Для этого заходим в свойства нашего сервера DNS:

Переходим во вкладку Корневые ссылки:

Мы увидим список серверов имен — удаляем все с адресами IPv6.

3. Включение очистки

Чтобы в DNS не хранилось много ненужных записей, настраиваем автоматическую читску. Для этого открываем настройки сервера имен:

Переходим на вкладку Дополнительно:

Ставим галочку Разрешить автоматическое удаление устаревших записей и ставим количество дней, по прошествию которых считать запись устаревшей:

Готово.

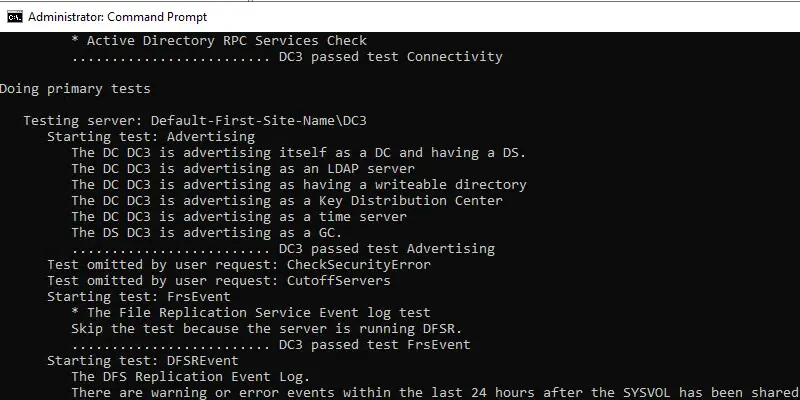

Проверка корректности работы AD

После выполнения всех процедур по настройке сервера, ждем около 15 минут. После открываем командную строку от администратора и вводим:

dcdiag /a /q

Данная команда выполнит диагностику работы контроллера домена и отобразит все замечания. Если такие будут, необходимо самостоятельно найти решение в сети.

Читайте также

Дополнительные сведения по работе с контроллерами домена:

1. Как добавить компьютер с Windows к домену.

2. Понижение контроллера домена и удаление роли AD DS.

3. Как перенести групповые политики на новый контроллер домена.

4. Ручное удаление контроллера домена.

This tutorial explains how to install an additional domain controller in an existing active directory domain. Additional AD domain controller is used to balance the load among existing domain controllers. It also provides fault-tolerance that in case primary AD DC is down, additional AD DC can be used for authentications without any business discontinuity.

The article is categorized into following two parts:

- Installing active directory domain service role on a server

- Promoting that server to act as an additional active directory domain controller

Prerequisites

Along with AD domain controller, following six prerequisites should be met:

- Administrator account has strong password

- Static IP is configured

- Latest windows updates are installed

- Firewall is turned off

- Active directory domain controller is configured and up

- DNS settings of server are pointing towards correct AD domain controller

Installing Active Directory Domain Services

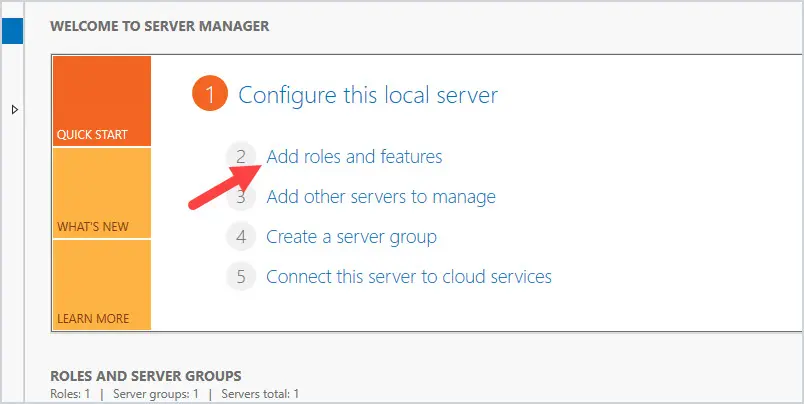

Step 1: Open Server Manager dashboard from task bar and click Add roles and features

Step 2: Cross check the important notes and click Next

Step 3: Choose Role-based or feature-based installation and click Next

Step 4: Choose a desired destination server from server pool you want to configure it as additional domain controller and click Next

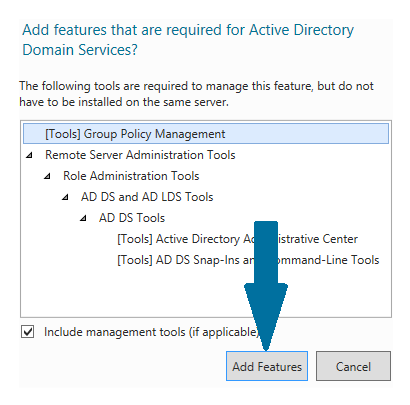

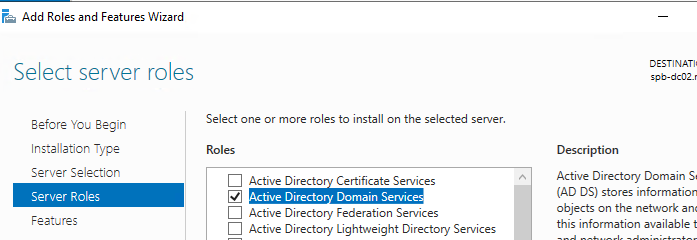

Step 5: Choose Active Directory Domain Services from roles. As soon as you check the box, a small window will pop up prompting you to install other necessary features along with Active Directory Domain Services. Click Add Features

Step 6: Click Next

Step 7: Click Next

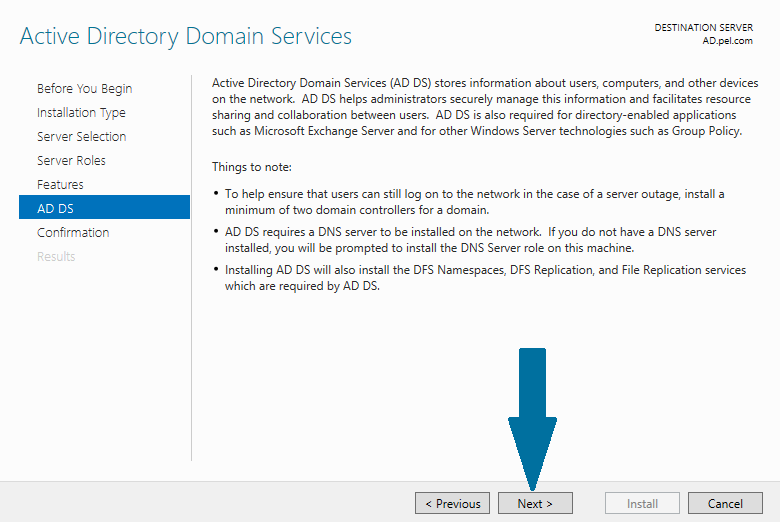

Step 8: Read related Active Directory Domain Services note and click Next

Step 9: Confirm your installation selections and click Install

Step 10: It takes a while before an installation completes, click Close

Configuring Additional Domain Controller

Step 11: Open Server Manager from task bar and click notifications icon located at the top left corner of window

Step 12: Click Promote this server to a domain controller

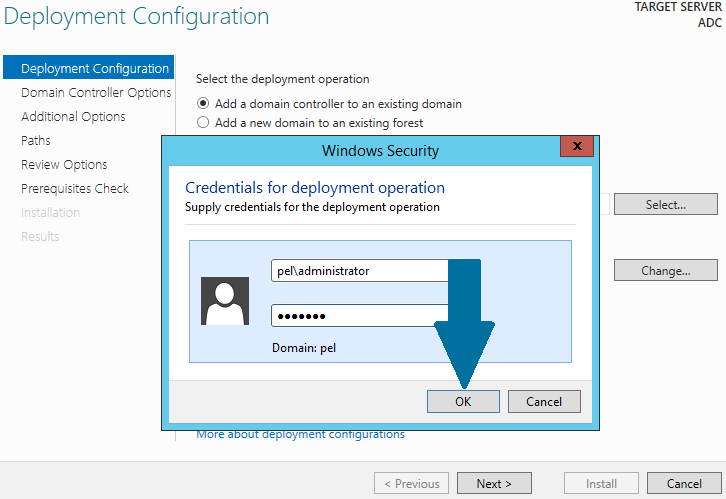

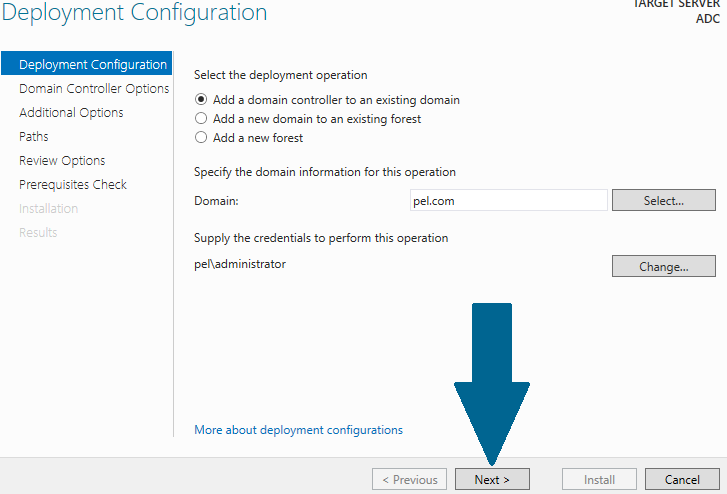

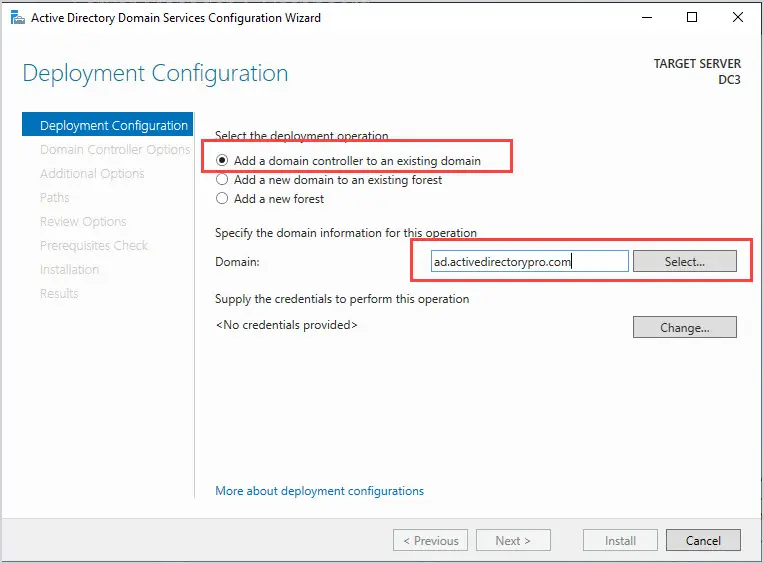

Step 13: Choose Add a domain controller to an existing domain. Provide a domain name and click Select. A security window will pop up, provide user name in the format <domain>\<username> and password. When done, click OK. Choose the domain from forest and click OK. Click Next

Step 14: Click Next

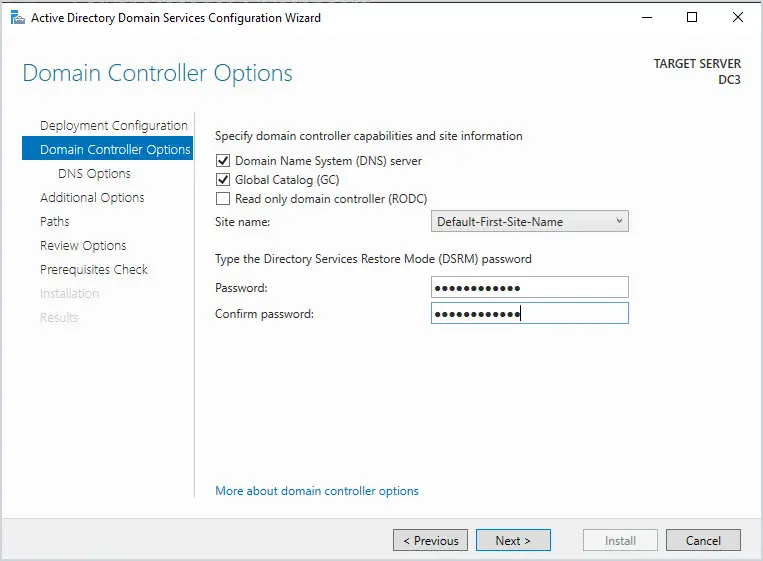

Step 15: Provide Directory Service Restore Mode (DSRM) password and click Next

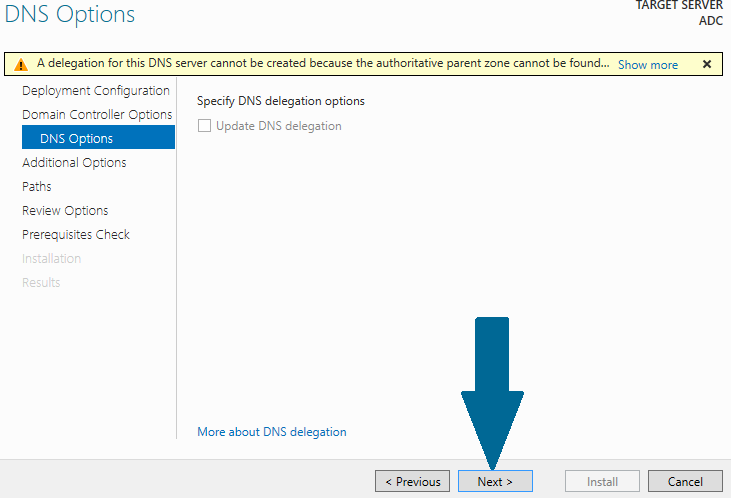

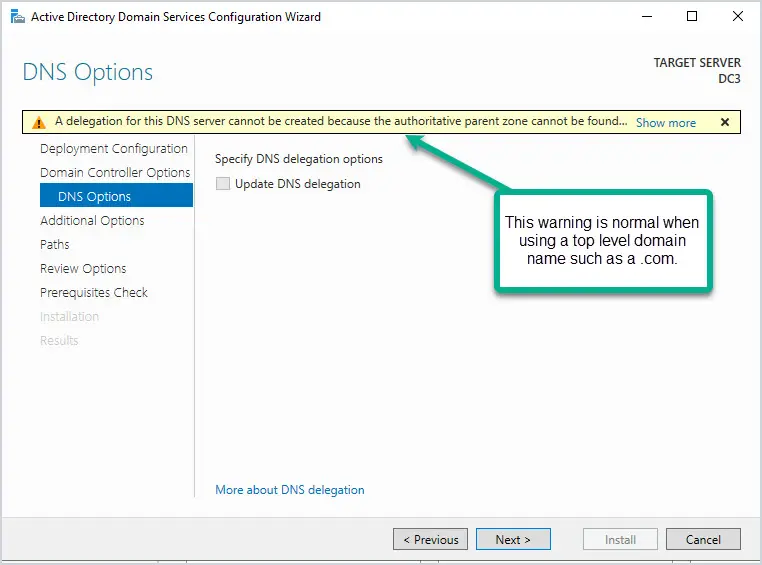

Step 16: Ignore warning and click Next

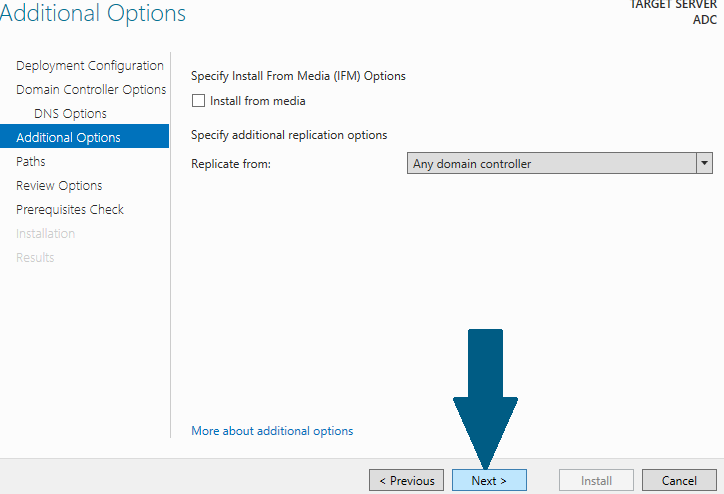

Step 17: Click Next and keep default selections

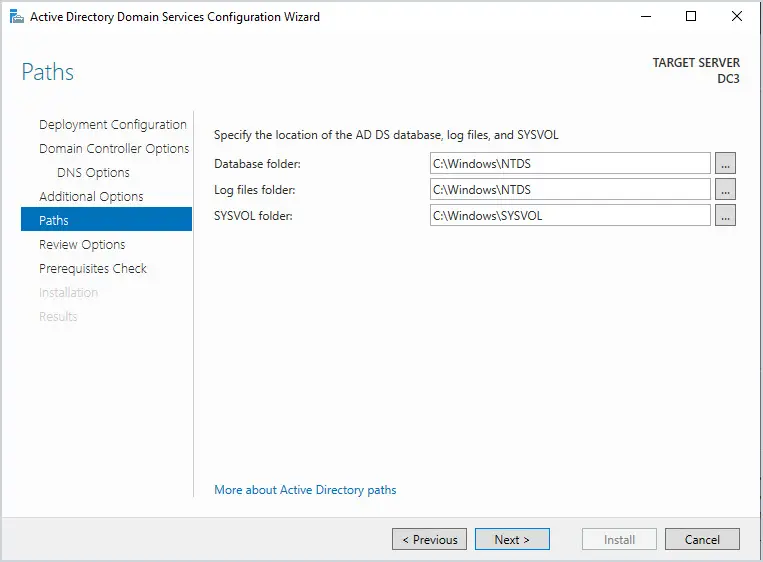

Step 18: Note down the AD DS database, log files, and SYSVOL paths and click Next

Step 19: Review an options and click Next

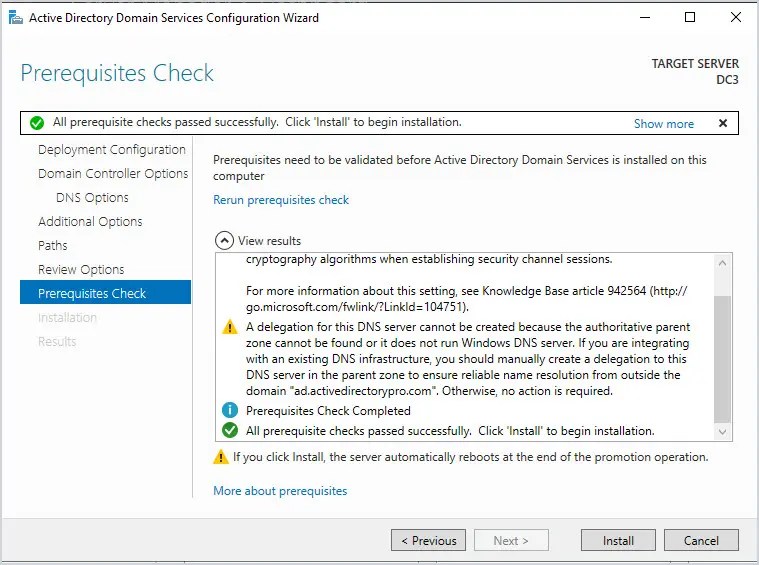

Step 20: Click Install after prerequisites check

Installation will begin and take few minutes to complete. After a successful configuration, click Close and server will be rebooted.

Conclusion

Great, your additional domain controller is now ready. You can also add more backup DC’s by following these steps.

Windows Server 2012 domain controller installation setup

В статье описана установка контроллера домена (ADDS — Active Directory Domain Services или просто AD) на ОС Windows Server 2012 R2 с помощью графической утилиты Server Manager.

ВНИМАНИЕ: В Windows Server 2012 утилита командной строки dcpromo устарела (deprecated) и заблокирована.

Поэтому для настройки контроллера домена будем использовать графическую утилиту Server Manager.

Windows Server 2012 контроллер домена установка настройка с помощью Server Manager

ВНИМАНИЕ: Перед настройкой контроллера домена рекомендуется установить все самые последние обновления ОС.

Установка состоит из двух этапов:

1. Установка роли Active Directory Directory Services

2. Активация контроллера домена

1. Установка роли Active Directory Directory Services

Запустить Server Manager.

Выбрать Add roles and features.

Экран Before you begin. Нажать Next.

Выбрать Role-based of featured-based installation. Нажать Next.

Выбрать сервер, на который будет установлен контроллер домена. Нажать Next.

В списке ролей выбрать роль — Active Directory Directory Services. Сразу появиться окно Add Roles and Features Wizard в котором нужно нажать Add Features. Нажать Next.

На странице Select Features автоматически будет выделено – Group Policy Management. Нажать Next.

На странице Active Directory Domain Services, выводиться общая информация о контроллере домена. Нажать Next.

Страница Confirm installation selections. Нужно подтвердить выбранную конфигурацию к установке и нажать Install. Если что-то не устраивает в конфигурации можно вернуться назад и исправить. Если выбрать Restart the destination server automatically if required, после установки сервер перезагрузиться без дополнительных предупреждений. Так же на этой странице можно выполнить экспорт этой конфигурации в xml-файл.

Дождаться конца установки

После установки роли Active Directory Directory Services можно активировать контролер домена.

2. Активация контроллера домена

Чтобы запустить активацию контролера домена можно в окне установки роли ADDS кликнуть Promote this server to a domain controller. Либо если вы уже закрыли это окно, в Server Manager появиться оповещение, отмеченное флажком, там есть такая же ссылка. Нужно кликнуть на неё.

Выбрать Add a new forest и указать название домена, в данном примере – unronet.local. Это для случая, когда у вас нет еще никакого домена или леса (если вы добавляете контроллер в существующий домен или лес) – выбирайте первые два пункта и указывайте там имя существующего домена\леса. Нажать Next.

Страница Domain Controller Options. Здесь можно выбрать Forest functional level и Domain functional level. А так же выбрать будет ли этот сервер выполнять роль DNS сервера (или DNS сервер – это другой сервер). Определить Directory Service Mode (DSRM) password. Нажать Next.

Некое предупреждение по поводу DNS его можно игнорировать. Нажать Next.

Задаётся имя для домена, при необходимости его можно изменить. Нажать Next.

Страница Paths. Здесь можно переопределить папки для хранения служебных файлов контроллера домена. Нажать Next.

Страница Review Options. Здесь можно посмотреть скрипт Windows PowerShell с помощью которого будет активирован контроллер домена. Нажать Next.

Страница проверки предварительных требований. Нажать Install.

Дождаться конца установки. Если была выбрана опция автоматической перезагрузки – сервер перезагрузиться сразу после окончания активации.

Having one Domain Controller is not recommended because it creates a single point of failure. If the only Domain Controller goes down in the organization, big outages will occur resulting in a loss of operations. To avoid this single point of failure you need to have a secondary Domain Controller. A second DC will load balance the services and minimize the risk of critical services going down. In this article, I will walk through the steps to add a second Domain Controller to an existing domain.

If you are using Windows Server 2012, 2016, or 2019 the steps to add a secondary domain controller is the same.

Step 1. Configure Basic Server Settings

Before promoting the server to a secondary domain controller you need to make sure you have these settings configured.

- Computer name – You want to set the computer name before promoting it to a domain controller.

- IP settings – Set a static IP address on the server and make sure the DNS is pointing to an existing domain controller or DNS server. You will not be able to join the server to the domain if this is not set.

- Date and Time – Make sure the time zone is correct. Your domain can have weird issues if the date and time are off.

Step 2. Open Server Manager & Install AD DS Role

1. Click on Add roles and features

2. Click “Next” on the Before you begin page.

3. Select “Role-based or featured-based installation and click next.

4. Select a server from the server pool. Select your server and click next.

5. Select Active Directory Domain Services, you will get a popup to add features that are required for Active Directory Domain Services, click Add features. Click Next.

6. Click next on the features page. Nothing additional needs to be selected on this page.

7. Click next on the AD DS page. This page is just informational.

8. Click Install on the confirmation page.

When the installation is complete it will say “Configuration required. Installation succeeded on”. When you see this move to step 3.

Step 3. Promote this server to a domain controller

1. In the server manager click the yellow icon at the top and click “Promote this server to a domain controller”.

2. Select “Add a domain controller to an existing domain”. Next, enter or select the existing domain you want to add the secondary domain controller to. You will need to click the change button to enter in administrator credentials. Click Next.

3. On the Domain Controller Options page, Domain Name System (DNS) server and Global Catalog (GC) should be checked. The Default First Site name should be selected for the site name unless you have created a new one. I would recommend leaving it as the default. Enter a password for the Directory Services Restore mode and click “Next”.

NOTE: Directory Services Restore MODE (DSRM) allows an administrator to repair or recover an Active Directory Database.

4. DNS Options

You will most likely receive the error below that says “A delegation for this DNS server cannot be created….” This is common. The wizard is trying to contact the nameservers for the domain I entered winadpro.com and is unable to create a delegation for the sub-domain ad.winadpro.com. This message can be ignored if you don’t need computers from outside of the network to be able to resolve names within your domain. More info on this error https://technet.microsoft.com/en-us/library/cc754463(WS.10).aspx

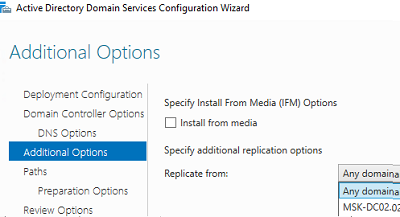

5. On the Additional Options page, select where you want this server to replicate from. In my environment, I want it to be able to replicate from any domain controller. The replication depends on how you installed the first DC and where it is located. If the DC’s are all in the same site, then replicate from any will work. If you have multiple sites, then you would have a different replication strategy. For my organization, we have 4 domain controllers all in the same site, so I have set them up to replicate from any.

6. For the paths I always leave them the defaults.

7. Click next on the Review options page.

8. On the Prerequisites Check page you may see two warnings (cryptography algorithm and the delegation for DNS) this is typical. If the prerequisite passed click install.

The server will automatically reboot when it is finished.

Step 4. Verify Secondary Domain Controller

At this point, you have completed the steps for adding a secondary domain controller to an existing domain. Now log into the DC and let’s verify a few things.

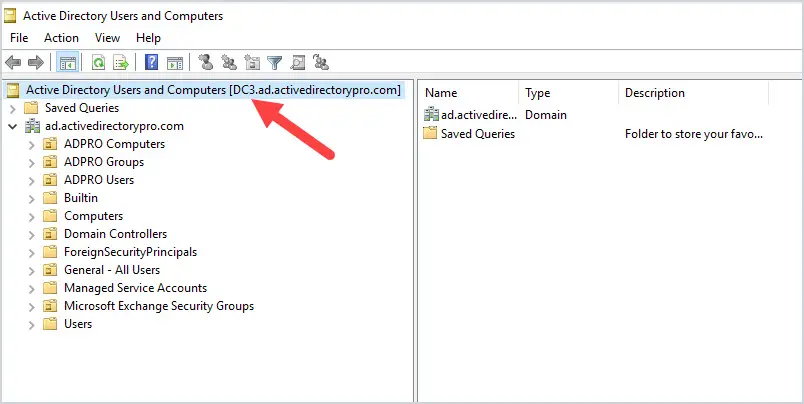

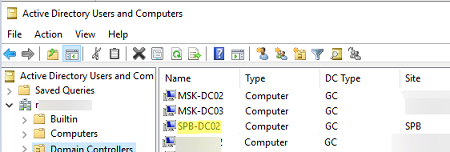

1, Open Active Directory Users and Computers (ADUC) and spot check some user and computer accounts. Make sure ADUC is connected to your new DC. During the installation everything should have replicated to your secondary DC.

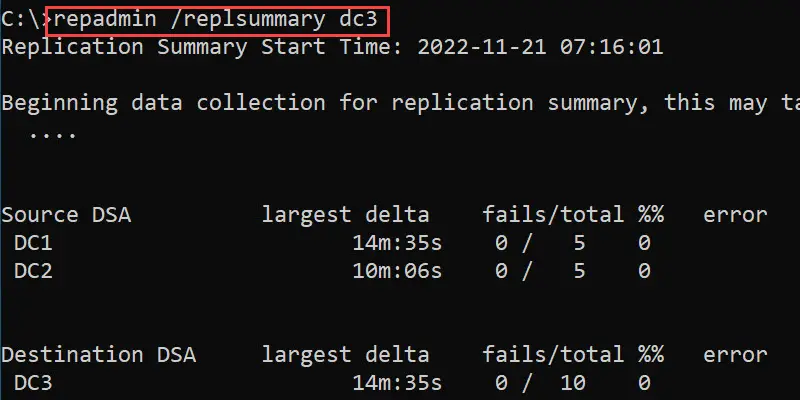

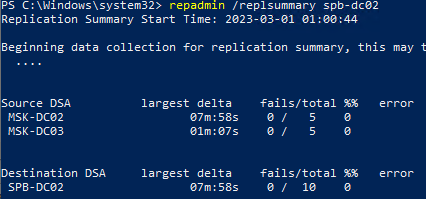

2. It’s also a good idea to check ad replication to make sure there are no replication errors. From another domain controller open the command prompt and enter repadmin /replsummary computername. In this example, I’m using DC3. You can see there are no fails or errors.

3. You can also run an Active Directory health check on your domain controller using the dcdiag command. From the command prompt run the command dcdiag /v. This will display a lot of details but is one of the best ways to check the health of a domain controller.

Summary

In this article, we walked through how to add an additional domain controller to an existing domain. It is highly recommended to have multiple DCs in your organization. The benefit to this is it will load balance the services and minimize the risk of a complete network outage. Feel free to leave your comments or questions in the comment section.

Для построение отказоустойчивой инфраструктуры Active Directory и распределения нагрузки необходимо иметь как минимум два контроллера домена. Также рекомендуется создавать дополнительные контроллеры домена на удаленных площадках. В этой статье мы рассмотрим, как развернуть дополнительный контроллер домена в существующем домене AD.

Содержание:

- Подготовка Windows Server перед развертыванием DC

- Установка роли Active Directory Domain Services (ADDS)

- Повышение сервера до контроллера домена Active Directory

- Проверка состояние нового контроллера домена

Подготовка Windows Server перед развертыванием DC

Разверните новый сервер (физический или виртуальный) с Windows Server. Рекомендуется использовать одинаковые версии Windows Server на всех DC. В нашем примере это Windows Server 2019.

Не рекомендуется устанавливать дополнительные службы или приложения на контроллер домена. На нем должны быть запущены только роли DNS и ADDS (допускается размещение DHCP сервера), а также мониторинга и агенты систем резервного копирования контроллера домена (если используются). Можно использовать режим Server Core для развертывания DC. Это уменьшит использование ресурсов и увеличит безопасность.

Выполните первоначальную настройку нового Windows Server

Задайте имя контроллера домена, соответствующее вашей инфраструктуре через Server Manager или с помощью команды PowerShell. Например, spb-dc02:

Rename-Computer -NewName spb-dc02

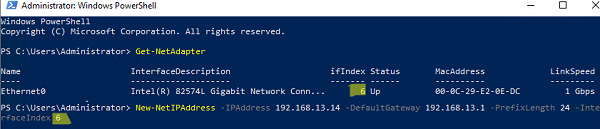

Задайте статический IP адрес серверу, укажите настройки DNS. В качестве предпочитаемого DNS сервера укажите IP адрес

127.0.0.1

(для более быстрого выполнения DNS запросов), а в качестве альтернативного – IP адрес ближайшего контроллера домена в этом же сайте AD. Можно задать настройки IP и DNS с помощью PowerShell:

Get-NetAdapter

New-NetIPAddress -IPAddress 192.168.13.14 -DefaultGateway 192.168.13.1 -PrefixLength 24 -InterfaceIndex 6

Set-DNSClientServerAddress -InterfaceIndex 6 -ServerAddresses ("127.0.0.1","192.168.10.14")

Задайте часовой пояс, проверьте что на сервере задано корректное время.

Установите обновления Windows (можно установить обновления с локального WSUS сервера или через Windows Update). Для установки обновления Windows можно использовать PowerShell модуль PSWindowsUpdate.

Включите RDP доступ, добавьте ваш Windows Server в домен Active Directory и перезагрузите Windows:

Add-Computer -DomainName winitpro.loc

Restart-Computer -force

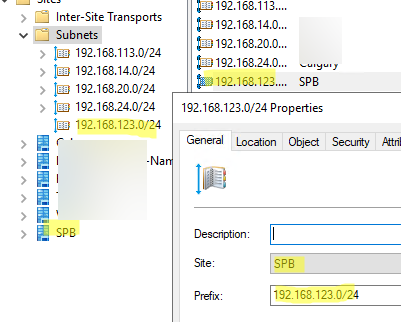

Если вы разворачиваете DC для новой удаленной площадки, откройте консоль Active Directory Sites & Services (

dssite.msc

), создайте новый сайт и привяжите к нему IP подсети клеиентов, которые будет обслуживать ваш DC.

Установка роли Active Directory Domain Services (ADDS)

После предварительной подготовки Windows Server, вы можете установить на нем роль ADDS. Откройте Server Manager, выберет Manage -> Add Roles and Features -> Server Roles -> отметьте Active Directory Domain Services.

Можно установить роль ADDS с помощью PowerShell:

Install-WindowsFeature AD-Domain-Services –IncludeManagementTools -Verbose

Проверьте, что что роль AD-Domain-Services установлена:

Get-WindowsFeature -Name *AD-Domain

Повышение сервера до контроллера домена Active Directory

После установки роли ADDS, вы можете повысить ваш Windows Server от рядового члена до контроллера домена.

В консоли Server Manager щелкните по ссылке Promote this server to a domain controller.

Укажите, что вы хотите добавить дополнительный контроллер домена в существующий домен: Add a domain controller to an existing domain.

Выберите что на этом сервере нужно установить DNS сервер и активировать роль Global Catalog.

Затем задайте пароль восстановления Directory Services Restore Mode (DRSM).

Если вы планируете развернуть контроллер домена для чтения, отметьте опцию RODC (read-only domain controller). В данном случае мы не используем этот режим, и разворачиваем обычный RW DC.

Выберите сайт AD, в который нужно поместить новый DC (в нашем примере мы выбрали сайт SPB, который создали ранее).

Пропустите шаг с делегацией DNS сервера.

Далее вы можете выбрать ближайший контроллер домена, с которого нужно выполнить репликацию на ваш новый DC. Если все DC находятся близко и не подключены через WAN каналы, выберите Any domain controller. Первоначальная репликация каталога и SYSVOL на новый DC может вызвать повышенную нагрузку на WAN каналы.

Для развертывания нового DC на площадке с плохим или нестабильным каналом связи можно использовать режим IFM (Install from media). В этом случае вам нужно сформировать снимок раздела домена и SYSVOL на любом DC, скопировать его на физический носитель и передать носить в филиал для развертывания нового DC.

Затем укажите пути к каталогам базы данных ADDS (ntds.dit) и sysvol. В большинстве случаев можно оставить пути по умолчанию:

-

C:\Windows\NTDS -

C:\Windows\SYSVOL

Запустится проверка. Если все предварительные требования выполнены, появится надпись:

All prerequisite checks passed successfully.

Нажмите Install чтобы повысить сервер до DC.

Можно использовать PowerShell для развертывания нового контроллера домена. Все описанные выше настройки можно задать следующей командой:

Import-Module ADDSDeployment

Install-ADDSDomainController -NoGlobalCatalog:$false -CreateDnsDelegation:$false -CriticalReplicationOnly:$false -DatabasePath "C:\Windows\NTDS" -DomainName "winitpro.loc" -InstallDns:$true -LogPath "C:\Windows\NTDS" -NoRebootOnCompletion:$false -SiteName "SPB" -SysvolPath "C:\Windows\SYSVOL" -Force:$true

После завершения установки, сервер будет автоматически перезагружен.

Проверка состояние нового контроллера домена

После установки нового DC нужно проверить его состояние и корректность репликации в Active Directory.

В первую очередь проверьте, что новый контроллер домена появится в разделе Domain Controllers консоли ADUC.

Также можно получить информацию о вашем новом DC с помощью командлета из модуля AD PowerShell:

Get-ADDomainController -Identity "SPB-DC02"

Проверьте состояние репликации между контроллерами домена домене с помощью команд:

repadmin /showrepl *

repadmin /replsummary

Можно получить информацию о партнерах по репликации для конкретного DC:

repadmin /replsummary spb-dc02

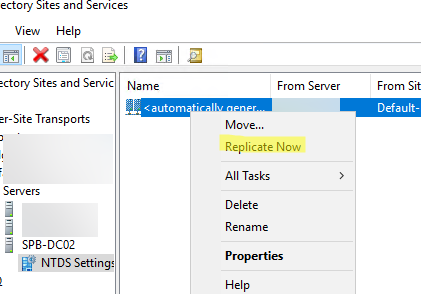

В моем случае в значении largest delta было указано unknown. Обычно это связано с тем, что репликация еще не завершена. Вы можете подтолкнуть репликацию с помощью консоли Active Directory Sites and Services. Разверните ваш сайт, выберите ваш DC, разверните NTDS Settings, щелкните по связи и выберите Replicate All.

Либо вы можете инициировать полную репликацию командой:

repadmin /syncall

Проверьте что ошибок репликации нет.

Теперь ваш новый DC может обслуживать клиентов и использоваться в качестве logonserver для компьютеров из привязанных IP подсетей/сайта.

В завершении оставлю еще несколько ссылок на статье, которые должны быть полезны для администраторов AD:

- Перенос FSMO ролей

- Корректное удаление контроллера домена

- Управление групповыми политиками (GPO) в Active Directory

- Как переименовать домен AD?

- Сброс пароля администратора домена