Опубликовано 03.03.2023

Содержание:

- 1 Какие возможности дают права администратора

- 2 Как дать права администратора в Windows

- 2.1 В параметрах

- 2.2 Через панель управления

- 2.3 Посредством программы «Локальные пользователи и группы»

- 2.4 В командной строке

- 2.5 Через локальные групповые политики

- 3 Как получить права администратора в «Виндовс»

- 4 Отключить права администратора в Windows

- 4.1 Как отключить аккаунт администратора через «Управление компьютером»

- 4.2 Другие способы отключения прав администратора

- 4.3 Как удалить Администратора

- 5 Как действовать в некоторых «нештатных» ситуациях

- 6 Заключение

Какие возможности дают права администратора

При инсталляции «Виндовс» 10 предлагает пользователю выбрать тип создаваемого профиля — обычный либо с правами администратора. Без создания учетной записи (УЗ) в ОС войти невозможно. В более ранних версиях Windows допускается создать только пользовательский аккаунт, без дополнительных привилегий. Это необходимо для безопасности, чтобы неопытные юзеры не внесли необратимые изменения в систему, грозящие неблагоприятными последствиями, вплоть до выхода Windows из строя. Аккаунт администратора при этом создается в скрытом режиме, и по умолчанию он недоступен.

Но расширенная УЗ — это не только возможные неблагоприятные последствия, но и отличный инструмент для решения различных проблем управления ОС. Администратор обладает правами на:

- изменение и удаление всех файлов (в т. ч. скрытых и принадлежащих другим юзерам);

- создание и корректировку профилей;

- инсталляцию и удаление приложений и драйверов;

- изменение настроек «Виндовс» и файервола;

- запуск отдельных утилит, имеющих определенные ограничения.

Главная особенность профиля с правами администратора — он единственный в конкретной ОС. Только владелец расширенного аккаунта может вносить коррективы в неограниченном количестве. Тип УЗ указан в пользовательском профиле в «Пуске».

Как дать права администратора в Windows

Чтобы дать другому юзеру расширенные возможности, администратор выполняет на выбор один из следующих шагов (или применяет эти методы поочередно, если какой-либо из них не срабатывает).

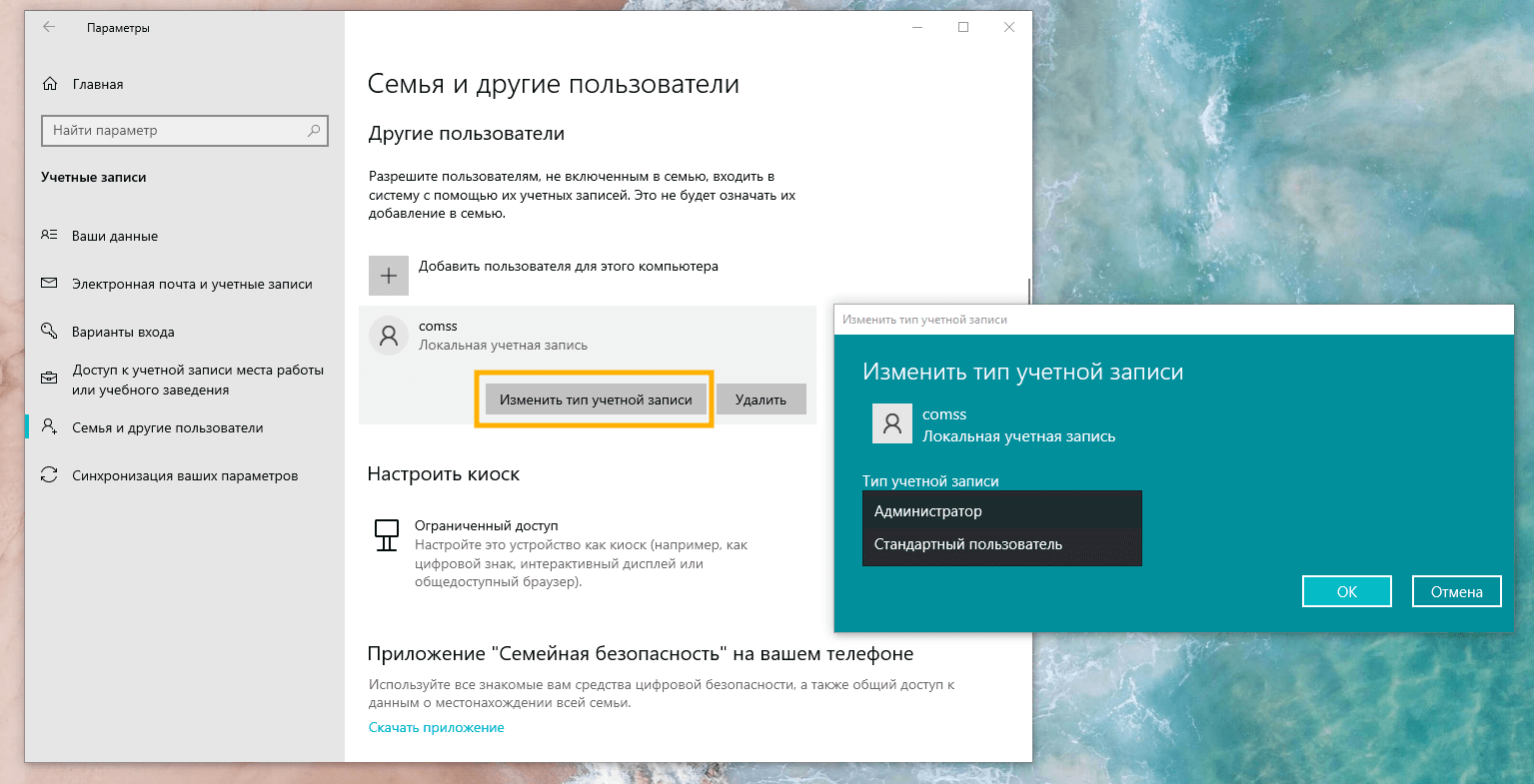

В параметрах

«Виндовс» 10 подарила юзерам новую возможность для редактирования аккаунтов в «Параметрах» (все манипуляции выполняются из УЗ администратора):

- Используйте win+i и пройдите путь «Учетные записи» → «Семья и…».

- В блоке «Другие пользователи» укажите нужный аккаунт и примените действие «Изменить тип УЗ». Если здесь нет другого юзера, добавьте его, следуя инструкции Windows, после чего совершите описываемые действия.

- Далее в окошке «Тип УЗ» укажите «Администратор» и подтвердите OK.

Следующий вход в «Виндовс» предоставит назначенному пользователю расширенные права.

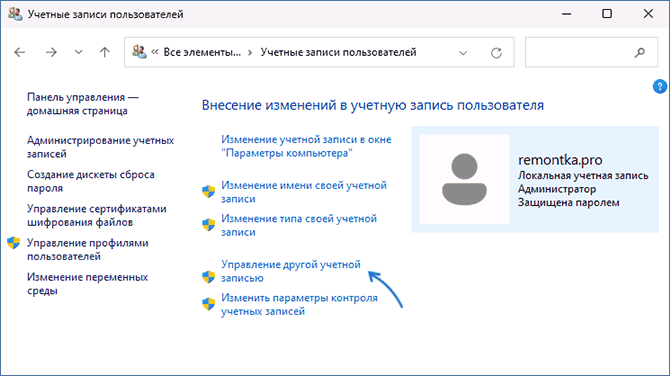

Через панель управления

Этого же результата возможно добиться и посредством панели управления. Откройте ее через поиск «Виндовс» и войдите в «Учетные записи…».

Активируйте «Управление другой УЗ».

Далее укажите нужного юзера и кликните «Изменение типа УЗ». Затем отметьте «Администратор» и подтвердите действие.

Посредством программы «Локальные пользователи и группы»

Еще один вариант для присвоения расширенных прав — системный инструмент «Локальные пользователи и группы»:

- Примените в строке, открытой win+r, комбинацию lusrmgr.msc. Откроется утилита.

- В директории «Пользователи» 2 раза кликните ЛКМ по нужному юзеру.

- Откройте вкладку «Членство в…» и кликните «Добавить», после чего наберите «Администраторы» и подтвердите OK.

- Теперь удалите данного пользователя из группы «Гости» (либо другой указанной для него) — выделите наименование и выберите нужное действие.

Подтвердите все действия кнопками «Применить» и OK.

В командной строке

Чтобы дать расширенные права другому юзеру, активируйте командную строку (тоже с админскими правами). Ввод команд подтверждается «Энтер».

- net users.

Команда предоставит перечень аккаунтов, зарегистрированных в ОС. Нужно в точности запомнить или записать имя выбранного юзера.

- net localgroup Администраторы название_аккаунта /add.

Комбинация добавит юзера в перечень администраторов ОС.

- net localgroup Пользователи название_аккаунта /delete.

Команда удалит аккаунт из перечня пользователей.

Важно! Если «Виндовс» выпущена на английском языке, то в командах нужно применять Administrators и Users. Наименования аккаунтов, состоящие из 2 и более слов, берутся в кавычки.

Через локальные групповые политики

В поле, открытом через win+r, наберите gpedit.msc. В редакторе ЛГП проходим «Конфигурация компьютера»→«Конфигурация Windows» и раскрываем параметры безопасности. Теперь нам нужны еще одни параметры безопасности — в «Локальных политиках». Справа ищем «Учетные записи: Состояние УЗ «Администратор».

Нажимаем на параметр, включаем его, применяем и подтверждаем OK.

Как получить права администратора в «Виндовс»

Кроме выдачи расширенных прав другим юзерам, их можно получить и самостоятельно. Нужен дополнительный инструмент — установочный носитель «Виндовс» 10, версия и разрядность которой идентична ОС, действующей на компьютере. Далее необходимо зайти в «БИОС» и в разделе BOOT выставить приоритет загрузки со съемного носителя. Когда появится экран установки, нажимаем Shift+F10. В открывшейся командной строке (с админскими правами) производим те же манипуляции, что описывались немного выше. Используем имя своего аккаунта. Чтобы окончить процедуру, закрываем командную строку и перезагружаем устройство.

Отключить права администратора в Windows

Иногда аккаунт администратора создает юзерам некоторые сложности в управлении ПК. Многие боятся допустить некорректные действия и нанести вред ОС. Поэтому нужно знать, как правильно отключить расширенные возможности в Windows.

Как отключить аккаунт администратора через «Управление компьютером»

Деактивировать УЗ в «Виндовс» 10 возможно посредством утилиты «Управление компьютером». Также здесь корректируются аккаунты других юзеров (кроме УЗ Microsoft).

- Кликаем ПКМ по «Пуск» и открываем «Управление ПК».

- Заходим в «Локальные пользователи и …».

- Справа в директории «Пользователи» указываем нужный аккаунт и кликаем по нему 2 раза ЛКМ.

- В общей вкладке отключаем УЗ.

- Применяем изменения и подтверждаем OK.

«Виндовс» начнет работать с измененными параметрами после следующего запуска. Обратно УЗ включается аналогично.

Другие способы отключения прав администратора

Для деактивации расширенных прав применяем в командной строке комбинацию net user имя_администратора /active:no. Заменив no на yes, мы заново активируем аккаунт администратора. Так же возможно отключать и включать любую локальную учетную запись.

Можно использовать и редактор ЛГП. Выше рассматривалось, как дать расширенные права этим способом. Заходим в ту же локацию и отмечаем «Отключен».

Применяем изменения и подтверждаем OK.

Как удалить Администратора

Чтобы полность удалить аккаунт администратора, нужно внести изменения в реестр «Виндовс». Просто удалить папку система не разрешит даже через командную консоль. В реестре нужен раздел HKEY_LOCAL_MACHINE.

- Откройте папку SAM. Внутри есть директория с тем же названием. Кликните по ней ПКМ и выберите «Разрешения».

- Отметьте группу «Администраторы» и в разрешениях дайте полный доступ. Для обновления реестра нажмите F5.

- Затем проделайте путь SAM→Domains→Account→Users→Names.

- Остановитесь на папке «Администраторы» и кликните по ней ПКМ.

- Выберите из меню действие «Удалить».

Перед манипуляциями по удалению аккаунта администратора сделайте резервную копию реестра. В случае ошибки можно будет восстановить работу Windows.

Как действовать в некоторых «нештатных» ситуациях

Иногда возникают некоторые «нештатные» ситуации. Они не страшны, но действовать нужно спокойно, соблюдая предложенные алгоритмы.

Если отключенный или удаленный аккаунт администратора был единственным, то спасти ситуацию возможно, только запустившись в безопасном режиме. ОС при этом предоставляет пользователю максимальные права. Нажмите win+r и наберите msconfig. Во вкладке «Загрузка» укажите «Безопасный режим», подтвердите OK сохранение изменений и отправьте ПК на перезагрузку.

Когда система запустится, необходимо создать новый аккаунт с правами администратора.

Кроме этого, вам могут понадобиться расширенные возможности для совершения каких-либо действий, но доступа к аккаунту администратора при этом нет. Сделайте следующее:

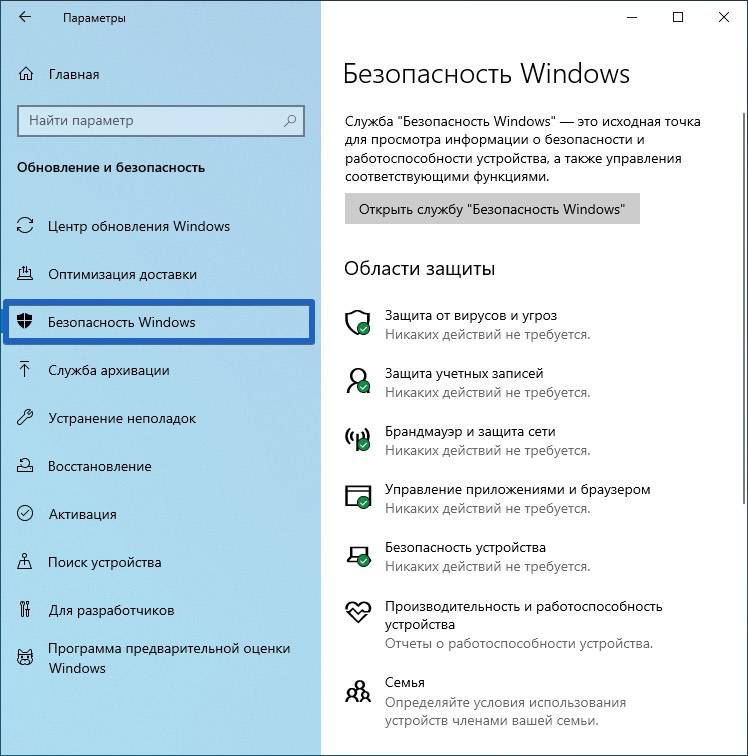

- Нажмите win+I и укажите «Обновление и…»

- В разделе «Восстановление» (в отдельных вариантах) выберите немедленный перезапуск системы.

- В дополнительных действиях пройдите «Поиск и устранение»→«Доппараметры»→«Командная строка».

Теперь добавьте свой аккаунт в перечень администраторов, как описано в начале статьи.

Заключение

С помощью этих нехитрых методов вы сможете как самостоятельно получить права администратора, так и дать их другому пользователю. Если вы испытываете затруднения, специалисты «АйТи Спектр» помогут вам разрешить их, а также предоставят услуги системного администратора.

По умолчанию все вновь создаваемые пользователи Windows не имеют прав администратора на компьютере: эти права автоматически назначаются лишь «первому» пользователю, созданному при установке системы. При желании, обычного пользователя можно сравнительно легко превратить в администратора.

В этой инструкции подробно о том, как сделать пользователя администратором в Windows 11 — сначала для ситуации, когда у вас есть доступ к другой учетной записи с правами Администратора, а затем — при отсутствии такого доступа. Также может быть полезным: Как установить или запустить программу без прав администратора в Windows 11 и 10.

Назначение пользователю прав Администратора при наличии доступа к другой учетной записи Администратора

Все стандартные способы сделать пользователя администратором в Windows 11 предполагают, что это будет выполняться из учетной записи, у которой имеются соответствующие права есть: и с точки зрения безопасности это логично.

Если в вашем сценарии это условие выполняется, прежде чем приступать к использованию далее описанных способов, выйдите из текущей учетной записи обычного пользователя, а затем зайдите с учетной записью Администратора. Если не выполняются — придется использовать альтернативные методы, которые будут также описаны далее в инструкции.

Параметры Windows 11

Базовый способ сделать простого пользователя администратором — использовать Параметры Windows 11. Шаги будут следующими:

- Зайдите в имеющуюся учетную запись администратора.

- Откройте приложение «Параметры» в меню Пуск или нажав клавиши Win+I на клавиатуре.

- Перейдите в раздел «Учетные записи» — «Другие пользователи».

- Нажмите по стрелке справа от имени нужного пользователя, а затем — по кнопке «Изменить тип учетной записи».

- В поле «Тип учетной записи» выберите «Администратор» и нажмите «Ок».

Готово, теперь при следующем входе выбранный вами пользователь будет иметь права администратора.

Командная строка

Следующий быстрый и простой способ — использование командной строки:

- Запустите командную строку от имени администратора. Для этого можно использовать поиск в панели задач или другие способы.

- Введите команду net user и нажмите Enter, чтобы увидеть список имен пользователей (включая системных) на компьютере.

- Введите команду

net localgroup Администраторы имя_пользователя /add

и нажмите Enter, чтобы сделать пользователя с выбранным именем администратором.

- Примечание: если у вас не русскоязычная версия Windows используйте «Administrators» вместо «Администраторы» в команде.

Терминал Windows (Windows PowerShell)

Аналогичным образом можно сделать пользователя администратором в PowerShell:

- Запустите Windows PowerShell или Терминал от имени Администратора, например, нажав правой кнопкой мыши по кнопке «Пуск» и выбрав нужный пункт контекстного меню.

- Используйте команду Get-LocalUser чтобы получить список имён пользователей на компьютере.

- Введите команду

Add-LocalGroupMember -Group "Администраторы" -Member "имя_пользователя"

и нажмите Enter.

- Если действие выполняется не в русскоязычной Windows 11, измените «Администраторы» на «Administrators».

В результате пользователь получит права администратора на компьютере.

Локальные пользователи и группы

Следующий способ, позволяющий назначить пользователя администратором — оснастка «Локальные пользователи и группы»:

- Нажмите клавиши Win+R на клавиатуре, введите lusrmgr.msc и нажмите Enter.

- Раскройте раздел «Пользователи», а затем дважды кликните по нужному имени пользователя.

- В открывшемся окне перейдите на вкладку «Членство в группах» и нажмите кнопку «Добавить».

- Введите «Администраторы» в поле ввода выбираемых объектов, либо «Administrators» для англоязычной версии Windows Нажмите «Ок».

- Подтвердите изменения, нажав кнопку «Ок».

Обратите внимание, что, как и в предыдущих случаях, изменения начнут действовать только после следующего входа пользователя в систему.

Панель управления

В Windows 11 сохраняется возможность настройки учетных записей пользователей в Панели управления:

- Зайдите в Панель управления (можно использовать поиск в панели задач) и откройте пункт «Учетные записи пользователей».

- Нажмите «Управление другой учетной записью».

- Нажмите по учетной записи, которую нужно сделать администратором.

- Нажмите «Изменение типа учетной записи».

- Выберите «Администратор» и подтвердите применение настроек нажатием кнопки «Изменение типа учетной записи».

Готово, при следующем входе и в дальнейшем пользователь будет администратором.

Назначение пользователю прав администратора при отсутствии доступа к другим учетным записям на компьютере

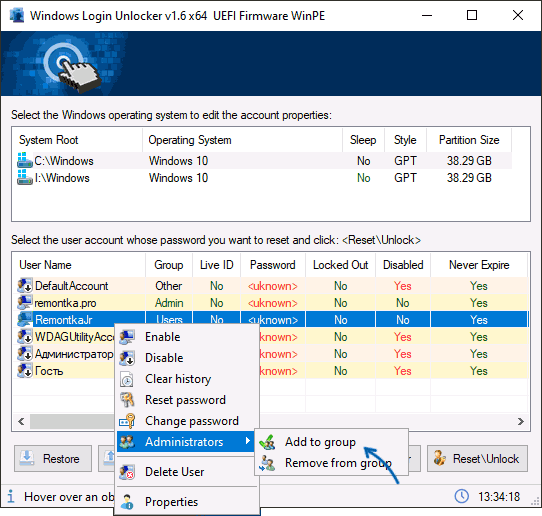

В случае, если у вас нет доступа к учетной записи Администратора на компьютере, придется использовать обходные пути, чтобы сделать вашего пользователя администратором. Самый простой — использовать LiveCD, например, WinPE 10-8 от Sergei Strelec, доступный на сайте sergeistrelec.name (если сайт недоступен, можно найти другие источники в Интернете).

- Скачайте образ ISO и используйте его, чтобы создать загрузочную флешку, например, в Ventoy или Rufus.

- Загрузите компьютер с созданной флешки (как поставить загрузку с флешки в БИОС/UEFI).

- В меню «Пуск» перейдите в «Программы WinPE» — «Сброс паролей» и откройте «Windows Login Unlocker».

- Нажмите правой кнопкой мыши по имени пользователя, которого нужно сделать администратором, выберите пункт «Administrators», а затем — «Add to group».

- Готово, теперь пользователь имеет права администратора.

Ещё одно приложение, доступное в том же разделе — O&O UserManager:

- Запустите приложение и выберите диск с установленной Windows.

- Дважды нажмите по имени пользователя в списке.

- На вкладке «Членство в группах» нажмите «Добавить».

- Выберите «Администраторы» и добавьте группу, нажав по стрелке снизу.

- Подтвердите добавление пользователя в группу «Администраторы».

Ещё одна возможность, в том числе и без использования WinPE — включить скрытую системную учетную запись «Администратор» в Windows 11, а уже зайдя под ней сделать нужного пользователя администратором, как это было описано в первом разделе инструкции.

[конспект админа] Меньше администраторов всем

Время на прочтение7 мин

Количество просмотров79K

Продолжим про безопасность операционных систем – на этот раз «жертвой» станет MS Windows и принцип предоставления минимальных прав для задач системного администрирования.

Сотрудникам, ответственным за определенные серверы и рабочие станции совсем не обязательно выдавать права «администратор домена». Хоть не по злому умыслу, по ошибке, но это может подпортить всем жизнь, а то и стоить чьих-то выходных. Под катом детально разберем принцип предоставления минимальных прав как одну из технологий предоставления минимальных прав.

Ограниченные группы

В качестве примера из практики могу привести грустную историю со счастливым концом. В организации исторически сложилось, что сервер печати находился на контроллере домена. В один прекрасный момент сотруднику отдела IT понадобилось перепрошить принтер, что он и проделал, запустив китайскую утилиту на сервере. Принтер заработал, но вот утилита в процессе перепрошивки перевела время на несколько лет назад. Active directory не очень любит путешественников во времени, и контроллер домена благополучно отправился в «захоронение» (tombstone).

Инцидент добавил седых волос, но второй контроллер домена спас ситуацию: роли FSMO перевели на него, а путешественника во времени повторно сделали контроллером домена. С тех пор в компании права «администратора домена» нужно заслужить.

Для профилактики подобных ситуаций неплохо будет выдавать желающим ровно столько прав, сколько нужно: если нужно администрировать только рабочие станции, достаточно выдать права только на компьютеры пользователей.

Когда компьютеров немного, включить доменную группу безопасности «helpdesk» в локальную группу «администраторы» можно и руками. А вот на большом объеме приходят на помощь групповые политики. Удобных способов два.

Первый способ: через Группы с ограниченным доступом (Restricted groups), расположенные в групповых политиках по адресу Конфигурация компьютера – Политики – Параметры безопасности.

Расположение политик Restricted groups.

Далее нужно создать группу «Администраторы» и добавить в нее нужную группу. Есть только один нюанс – если сделать именно так, то из локальной группы «Администраторы» исчезнут все, кроме встроенного администратора и самой группы. Даже Domain Admins:

Добавляем группу «Администраторы», в которую добавляем группу helpdesk.

И получаем локальную группу «Администраторы» без Domain admins.

Конечно, эту возможность можно использовать и во благо – зачистить локальные группы от лишних участников. Если же хочется избежать такой зачистки, то можно создать в «Группах ограниченного доступа» доменную группу и ее же назначить входящей в группу «Администраторы»:

При такой настройке локальная группа «Администраторы» не будет зачищена.

Вторым способом является настройка Предпочтения Групповых Политик (Group Policy Preference, далее – GPP). Искать следует в Конфигурации компьютера – Настройка – Локальные пользователи и группы.

Настройка группы безопасности через GPP.

Как и все настройки в GPP, эта проще в понимании и с более дружелюбным интерфейсом. Но если у вас в инфраструктуре присутствуют не обновленные Windows XP или даже Windows 2000, то остается только первый вариант.

Таким же способом можно дать права и на определенные серверы нужным сотрудникам. Например, дать права группе разработчиков на тестовый стенд.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

Под спойлером предлагаю ознакомится с набором основных групп безопасности.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Вообще лучше всегда все документировать. Представьте ситуацию, что вы уволились из организации и вместо вас пришел человек с улицы. Поставьте себя на место этого человека. Если начал дергаться глаз или зашевелились волосы – посвятите время написанию документации. Пожалуйста!

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

$VMOperatorGroup = New-ADGroup -Name "VM-operators" -GroupScope DomainLocal -PassThru

$OperatorUser = New-ADUser -Name "VMOperator" -AccountPassword (ConvertTo-SecureString 'P@ssword1' -AsPlainText -Force) -PassThru

Enable-ADAccount -Identity $OperatorUser

Add-ADGroupMember -Identity $VMOperatorGroup -Members $OperatorUserТеперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module" -ItemType Directory

New-ModuleManifest -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\Demo_Module.psd1"

New-Item -Path "C:\Program Files\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities" -ItemType DirectoryА затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

$VMRoleCapabilityParams = @{

Author = 'Сервер Молл'

Description = 'VM Role Capability File'

CompanyName = 'ServerMall'

VisibleCmdlets= 'Get-VM',

@{ Name='Start-VM'; Parameters=@{ Name='Name'; ValidateSet='win' } },

@{ Name = 'Stop-VM'; Parameters = @{ Name = 'Name'; ValidateSet = 'win'}}

New-PSRoleCapabilityFile -Path "$ENV:ProgramFiles\WindowsPowerShell\Modules\Demo_Module\RoleCapabilities\VMRoleCapability.psrc" @VMRoleCapabilityParamsТеперь необходимо подготовить файл сессии PowerShell:

$NonAdministrator = "DOMAIN\VM-win-Operators"

$ConfParams = @{

SessionType = 'RestrictedRemoteServer'

RunAsVirtualAccount = $true

RoleDefinitions = @{

$NonAdministrator = @{ RoleCapabilities = 'VMRoleCapability'}

}

TranscriptDirectory = "$env:ProgramData\JEAConfiguration\Transcripts"

}

New-Item -Path "$env:ProgramData\JEAConfiguration" -ItemType Directory

$SessionName = 'VM_OperatorSession'

New-PSSessionConfigurationFile -Path "$env:ProgramData\JEAConfiguration\VM.pssc" @ConfParamsЗарегистрируем файл сессии:

Register-PSSessionConfiguration -Name 'VM_OperatorSession' -Path "$env:ProgramData\JEAConfiguration\VM.pssc"Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Enter-PSSession -ComputerName SERVERNAME -ConfigurationName VM_OperatorSession -Credential (Get-Credential)Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».

04.08.22

Убираем права администратора на компьютере

Содержание:

- Почему важно ограничить права администратора на компьютере?

- Методы безопасного снижения привилегий в ОС Windows 10

- Использование учетной записи с ограниченными правами

- Управление учетными записями (UAC) в операционной системе Windows 10

- Изменение настроек безопасности через Центр обеспечения безопасности Windows

- Применение групповых политик для ограничения прав администратора

- Проверка и обновление программ и драйверов для безопасного функционирования системы

- Вопрос-ответ

Освоение арсенала инструментов операционной системы для эффективного контроля прав доступа к системным ресурсам является одним из ключевых навыков каждого пользователя. Возможность администрирования без упоминания слова «администратора» находится в центре внимания многих обладателей Windows 10.

Методы настройки, манипулирование параметрами безопасности, исследование различных способов управления – вот что нас ждет в этом путеводителе. От простых шагов до более сложных настроек, мы исследуем пути достижения необходимой безопасности без особых привилегий.

Как преодолеть ограничения без потери функциональности? Как манипулировать параметрами доступа к системным ресурсам без прямого обращения к «администратору»? Давайте взглянем на наши опции и освоим алгоритмы, позволяющие контролировать систему на всех уровнях.

Почему важно ограничить права администратора на компьютере?

Обладание полными правами администратора на операционной системе Windows, установленной на вашем ноутбуке, может представлять серьезные риски безопасности и угрозы для вашей системы. Ограничение этих прав может значительно снизить вероятность возникновения нежелательных ситуаций. Ограничение прав администратора позволяет создать более безопасное окружение, где пользователи имеют доступ только к необходимым функциям и приложениям, предотвращая таким образом случайные или преднамеренные действия, которые могут нанести вред вашей системе.

Читайте также: Как обеспечить эффективное управление правами доступа в сети

Предоставление пользователям полных прав администратора может привести к нежелательным изменениям в системных файлах, установке вредоносного ПО или случайному удалению важных данных. Ограничение этих прав помогает снизить вероятность таких инцидентов и обеспечить стабильную работу компьютера. Кроме того, ограничение прав администратора способствует соблюдению принципов наименьших привилегий, что означает, что пользователи получают только те права, которые необходимы для выполнения своих задач. Это помогает предотвратить непреднамеренные ошибки или злонамеренные действия, которые могут нарушить работоспособность системы и безопасность данных. В целом, ограничение прав администратора на компьютере является важной мерой безопасности, которая помогает защитить вашу систему от различных угроз и обеспечить ее стабильную и безопасную работу.

Обеспечиваем надежное современное IT-обслуживание для любого бизнеса и организаций. Индивидуальный подход – мы точно знаем, какой аутсорсинг нужен именно вашему бизнесу. Гибкая линейка тарифов – платите только за те услуги, которыми вы пользуетесь. Бесперебойная работа компьютеров и серверов. Обращайтесь и мы предложим вам лучшее решение!

Методы безопасного снижения привилегий в ОС Windows 10

- Использование учетных записей с ограниченными правами.

- Настройка контроля учетных записей (UAC).

- Использование групповых политик для ограничения прав доступа.

- Установка программ и приложений только из надежных источников.

- Регулярное обновление операционной системы и программного обеспечения.

Реализация этих методов поможет обеспечить надежную защиту вашего ноутбука, предотвращая нежелательные изменения и доступ к важным системным ресурсам.

Использование учетной записи с ограниченными правами

При использовании операционной системы Windows 10 на ноутбуке, важно понимать, как эффективно управлять доступом к различным функциям и файлам. В данном разделе мы рассмотрим методы использования учетной записи с ограниченными привилегиями для повышения безопасности и контроля над системой.

Применение ограниченных прав доступа на ноутбуке с Windows 10 представляет собой не только способ обеспечить защиту данных, но и метод повышения эффективности использования системы. Возможность управления доступом к определенным приложениям, настройкам и файлам позволяет создать более безопасное и удобное окружение для работы.

Читайте также: Права доступа в компьютере

- Используйте ограниченные учетные записи для повседневных задач, оставляя права администратора только для необходимых операций.

- Настройте доступ к файлам и папкам таким образом, чтобы каждый пользователь имел доступ только к необходимым данным.

- Установите пароль на учетную запись администратора для предотвращения несанкционированного доступа к системным настройкам.

Попробуйте инновационное IT-обслуживание для своей компании! Первый месяц – бесплатно. Узнайте больше: premium.zscomp.ru

Использование учетной записи с ограниченными правами на ноутбуке с Windows 10 позволяет обеспечить безопасность данных и упростить управление системой, предоставляя пользователям только необходимые привилегии для выполнения их задач.

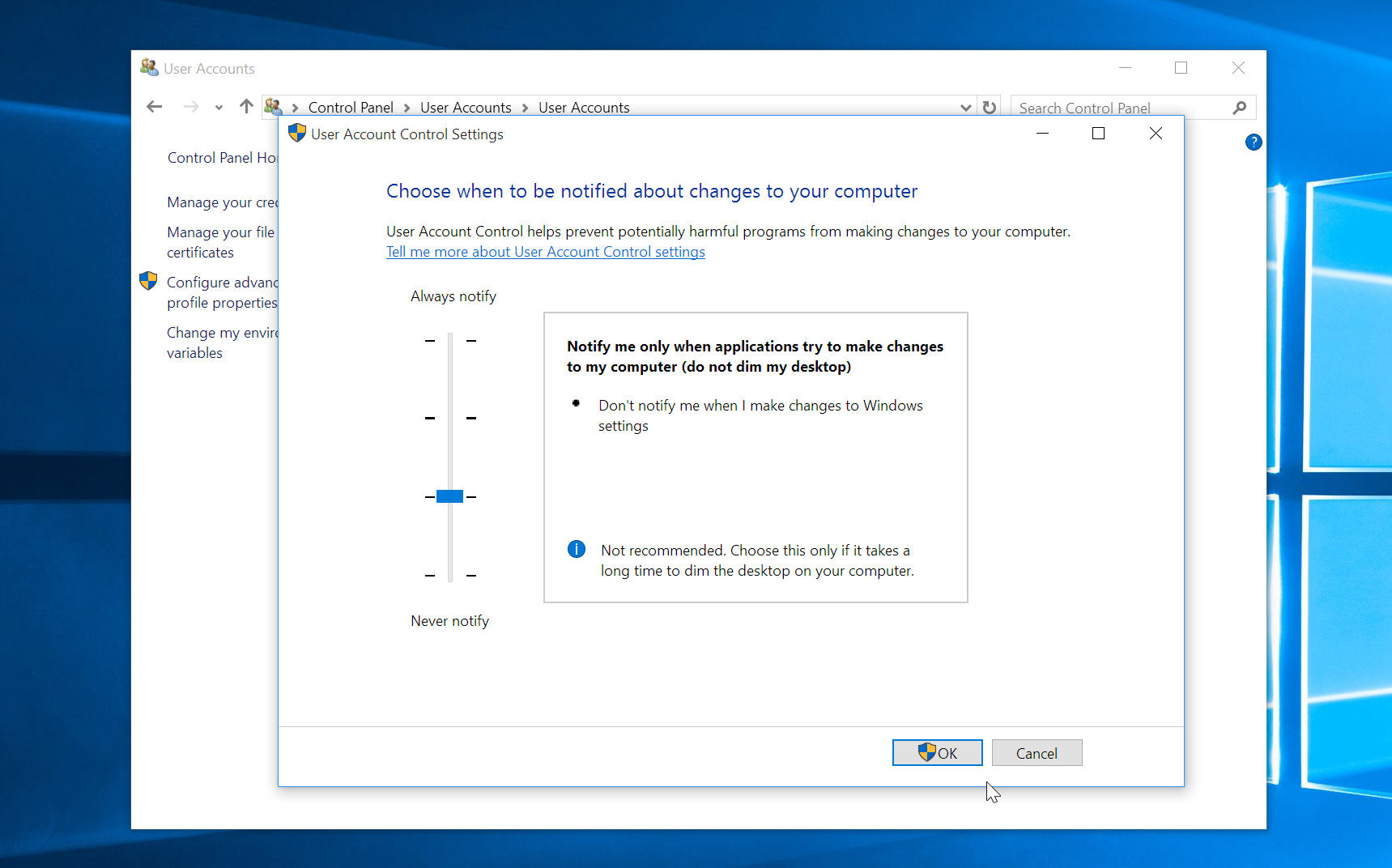

Управление учетными записями (UAC) в операционной системе Windows 10

В данном разделе рассмотрим методы изменения параметров управления учетными записями (UAC) на ноутбуке под управлением операционной системы Windows 10. Настройка учетных записей играет ключевую роль в обеспечении безопасности системы, регулируя доступ пользователей к административным функциям и ресурсам.

Изменение уровня безопасности UAC

Для настройки контроля учетных записей и управления правами администратора в Windows 10 необходимо выполнить ряд шагов. Один из них – изменение уровня безопасности UAC. Этот параметр определяет, какие уведомления и запросы подтверждения будут отображаться при попытке выполнения задач, требующих повышенных привилегий. Для выполнения данной операции войдите в раздел настроек «Параметры системы» и выберите «Обновление и безопасность». Далее перейдите в раздел «Центр обновления и безопасности» и выберите «Настройки безопасности». Здесь вы сможете изменить уровень безопасности UAC с помощью ползунка или переключателя.

Читайте также: Как повысить уровень доступа к сети

Настройка доступа к административным ресурсам

Помимо изменения уровня безопасности UAC, в Windows 10 также доступны инструменты для управления доступом к административным ресурсам. Для этого можно использовать учетные записи пользователя и групповые политики. Чтобы настроить доступ к административным ресурсам, откройте «Панель управления» и выберите «Учетные записи пользователей». Здесь вы сможете создать новые учетные записи или изменить существующие, определяя их привилегии и доступ к административным функциям. Также можно воспользоваться групповыми политиками для управления правами доступа пользователей. Для этого откройте «Менеджер локальной групповой политики» и настройте соответствующие параметры в разделах «Компьютерная конфигурация» и «Пользовательская конфигурация».

Бесперебойно работающая техника. Корпоративные данные в полной безопасности. Онлайн-контроль состояния компьютеров и серверов. Работа на VDS-серверах. Безопасный доступ. Быстрая техподдержка. Экстренные выезды в офис без ограничений. Удаленный IT-отдел. И это всё – по фиксированной стоимости. Для нас это не пустые слова, а стандарт нашего IT-обслуживания бизнеса, учреждений и организаций. Свяжитесь с нами и мы предложим лучшее решение!

Изменение настроек безопасности через Центр обеспечения безопасности Windows

При работе на ноутбуке под управлением Windows 10, возникает необходимость в настройке уровня безопасности системы. Центр обеспечения безопасности Windows предоставляет возможность внесения изменений, которые повысят защищенность устройства и данных пользователя.

Узнайте, что такое современное профессиональное IT-обслуживание: premium.zscomp.ru

Административные привилегии

Для выполнения операций, требующих повышенных прав, необходимо наличие административных привилегий. Понижение уровня административных прав может быть необходимо из соображений безопасности или для ограничения доступа к определенным функциям системы.

Настройка через Центр обеспечения безопасности

Изменение уровня привилегий возможно через Центр обеспечения безопасности Windows. Этот инструмент предоставляет пользователю возможность управлять настройками безопасности системы, включая управление учетными записями и уровнем доступа.

| Шаг | Действие |

|---|---|

| 1 | Откройте Центр обеспечения безопасности Windows. |

| 2 | Перейдите в раздел «Настройка учетных записей». |

| 3 | Выберите нужную учетную запись. |

| 4 | Измените уровень привилегий на необходимый. |

Применение групповых политик для ограничения прав администратора

Основные принципы групповых политик

Групповые политики представляют собой мощный инструмент для управления конфигурацией компьютеров в сети. С их помощью можно устанавливать и изменять параметры безопасности, настройки реестра, программное обеспечение и другие аспекты работы операционной системы. 10 групповых политик позволяют настраивать доступ к определенным функциям и ресурсам для различных категорий пользователей. Это позволяет создавать гибкие правила безопасности, исключающие необходимость вручную изменять права администратора для каждого отдельного пользователя.

Применение групповых политик на ноутбуке

В контексте использования на ноутбуке, групповые политики позволяют создавать единые стандарты безопасности и доступа к данным для всех устройств в сети. Настройка прав администратора через групповые политики обеспечивает централизованное управление, что существенно упрощает процесс обеспечения безопасности в корпоративной среде.

Использование групповых политик на ноутбуке не только повышает уровень безопасности, но также упрощает администрирование и снижает вероятность человеческих ошибок при настройке прав доступа.

Читайте также: Как разделить сеть и интернет

Проверка и обновление программ и драйверов для безопасного функционирования системы

Настройка и обновление программ:

Периодическая проверка установленных программ на наличие доступных обновлений является необходимой процедурой для поддержания безопасности системы. Воспользуйтесь встроенными инструментами или специализированными программами для поиска и установки актуальных версий программного обеспечения.

Обновление драйверов устройств:

Стабильная работа устройств компьютера зависит от правильно функционирующих драйверов. Периодически проверяйте наличие обновлений для драйверов устройств на официальных веб-сайтах производителей или используйте встроенные инструменты для автоматической установки актуальных версий.

Регулярные проверки и обновления:

Установка регулярных напоминаний о необходимости проверки и обновления программ и драйверов поможет поддерживать систему в актуальном состоянии без необходимости предоставления особых прав. Своевременные обновления обеспечат оптимальную производительность и защитят систему от уязвимостей.

Вопрос-ответ

Как убрать права администратора в Windows 10?

Существует несколько способов убрать права администратора в Windows 10. Один из них — создание нового учетной записи с ограниченными правами. Для этого перейдите в «Параметры» -> «Учетные записи» -> «Семейные и другие пользователи» -> «Добавить кого-то еще на этот ПК». Выберите «Я не имею данной лицензии» и следуйте инструкциям. Другой способ — изменение уровня доступа существующей учетной записи. Это можно сделать через «Параметры» -> «Учетные записи» -> «Ваша информация». Там выберите «Изменить тип учетной записи» и установите уровень доступа как «Стандартный пользователь».

Как убрать права администратора на ноутбуке?

Убрать права администратора на ноутбуке можно несколькими способами, в зависимости от версии операционной системы. Для Windows 10, вы можете создать новую учетную запись с ограниченными правами или изменить уровень доступа существующей учетной записи. Для этого перейдите в «Параметры» -> «Учетные записи» -> «Семейные и другие пользователи» -> «Добавить кого-то еще на этот ПК» или «Изменить тип учетной записи». Другой метод — использование командной строки с правами администратора для изменения типа учетной записи. Например, вы можете выполнить команду «net localgroup administrators [имя пользователя] /delete» для удаления пользователя из группы администраторов.

Как убрать права администратора в Windows?

Для удаления прав администратора в Windows можно воспользоваться различными методами, в зависимости от версии операционной системы. В Windows 10, вы можете создать новую учетную запись с ограниченными правами через «Параметры» -> «Учетные записи» -> «Семейные и другие пользователи» -> «Добавить кого-то еще на этот ПК» или изменить тип учетной записи через «Параметры» -> «Учетные записи» -> «Ваша информация». Также можно воспользоваться командной строкой с правами администратора для изменения типа учетной записи. Для более старых версий Windows, процедура может отличаться, но общие принципы остаются теми же.

Как убрать права администратора?

Чтобы убрать права администратора в Windows, можно воспользоваться несколькими методами. Один из них — создание новой учетной записи с ограниченными правами. Для этого перейдите в «Параметры» -> «Учетные записи» -> «Семейные и другие пользователи» -> «Добавить кого-то еще на этот ПК» и следуйте инструкциям. Другой способ — изменение уровня доступа существующей учетной записи. Это можно сделать через «Параметры» -> «Учетные записи» -> «Ваша информация». Там выберите «Изменить тип учетной записи» и установите уровень доступа как «Стандартный пользователь». Для выполнения некоторых действий может потребоваться ввод пароля администратора.

Читайте также:

- Currently 4.5/5

- 1

- 2

- 3

- 4

- 5

Оценка: 4.5/5 (Проголосовало: 4)

Спасибо за ваш отзыв!

Как можно улучшить эту статью?