Материал из РУВИКИ — свободной энциклопедии

SMSS (аббр. от англ. Session Manager Subsystem Service) — подсистема управления сеансами в Windows NT. Этот компонент не входит в ядро Windows NT, но его работа критически важна для системы. SMSS для своей работы использует NativeAPI. Ядро ожидает освобождение HANDLE процесса smss.exe в течение 5 секунд. Если это произойдёт раньше, то ядро зависнет на ошибке session_5_initalization_failed.

Процесс SMSS отвечает за:

- инициализацию переменных окружения

- запуск процессов csrss.exe и Winlogon

- контроль работы процесса Winlogon

- запуск программы CHKDSK (Autochk) и других программ, запускаемых из параметра реестра BootExecute

- выполнение «Pending rename operations» — операций по удалению, перемещению или копированию файлов до полной загрузки

- загрузку Known DLL — библиотек для работы windows-приложений (advapi32.dll, user32.dll, kernel32.dll и др.). Если хотя бы одна из этих библиотек не будет загружена, произойдёт экстренная перезагрузка или крах системы.

Windows XP может продолжать работу без запущенного smss.exe, но при этом компьютер будет работать нестабильно. Если этот процесс не может запуститься, Windows XP отображает синий экран смерти с кодом ошибки c000021a.

В Unix’подобных операционных системах роль smss.exe играет Init.

- Сеанс (информатика)

Информация о SMSS.EXE

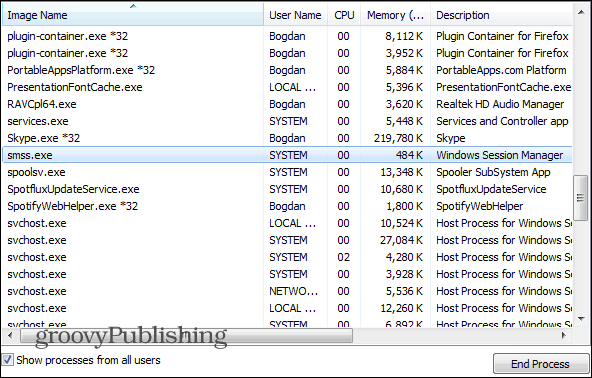

Чтобы отобразить SMSS.EXE в «Диспетчере задач», требуется в его вкладке «Процессы» кликнуть кнопку «Отображать процессы всех пользователей». Связана такая ситуация с тем, что данный элемент не входит в ядро системы, но, несмотря на это, постоянно запущен.

Итак, после того, как вы нажали на вышеуказанную кнопку, среди элементов списка появится название «SMSS.EXE». Некоторых пользователей волнует вопрос: не вирус ли это? Давайте определим, чем же этот процесс занимается и насколько он безопасен.

Функции

Сразу нужно сказать, что настоящий процесс SMSS.EXE не только полностью безопасен, но без него даже невозможна работа компьютера. Его наименование является аббревиатурой английского выражения «Session Manager Subsystem Service», что на русский язык можно перевести, как «Субсистема управления сеансами». Но данный компонент принято называть проще – «Диспетчер сеансов Windows».

Как уже говорилось выше, SMSS.EXE не включен в ядро системы, но, тем не менее, является жизненно необходимым для неё элементом. Он при старте системы запускает такие важные процессы, как CSRSS.EXE («Процесс исполнения клиент/сервер») и WINLOGON.EXE («Программа входа в систему»). То есть, можно сказать, что при запуске компьютера именно изучаемый нами в данной статье объект стартует одним из первых и активирует другие важные элементы, без которых операционная система не заработает.

После выполнения своей непосредственной задачи по запуску CSRSS и WINLOGON «Диспетчер сеансов» хотя и функционирует, но находится в пассивном состоянии. Если взглянуть на «Диспетчер задач», то мы увидим, что данный процесс потребляет при этом совсем мало ресурсов. Тем не менее, если его завершить принудительно, то систему ожидает крах.

Кроме описанной выше основной задачи, SMSS.EXE отвечает за запуск системной утилиты проверки диска CHKDSK, инициализацию переменных окружения, производство операций по копированию, перемещению и удалению файлов, а также загрузку библиотек Known DLL, без которых также невозможна работа системы.

Месторасположение файла

Определим, где же расположен файл SMSS.EXE, который инициирует одноименный процесс.

- Чтобы это узнать, откройте «Диспетчер задач» и перейдите в раздел «Процессы» в режиме показа всех процессов. Найдите в перечне наименование «SMSS.EXE». Чтобы это было легче сделать, можно выстроить все элементы по алфавиту, для чего следует кликнуть по наименованию поля «Имя образа». После обнаружения необходимого объекта, кликните правой кнопкой мыши (ПКМ). Щелкайте «Открыть место хранения файла».

Активировался «Проводник» в той папке, где размещен искомый файл. Чтобы узнать адрес этого каталога, достаточно посмотреть на адресную строку. Путь к нему будет следующий:

C:WindowsSystem32

Ни в какой другой папке настоящий файл SMSS.EXE храниться не может.</li></ol>

Вирус

Как мы уже сказали, процесс SMSS.EXE не является вирусным. Но, в то же время, под него могут маскироваться и вредоносные программы. Среди основных признаков вируса следующие:

- Адрес места хранения файла отличается от того, который мы определили выше. Например, вирус может маскироваться в папке «Windows» или в любой другой директории.

- Наличие в «Диспетчере задач» двух и больше объектов SMSS.EXE. Настоящим может быть лишь один.

- В «Диспетчере задач» в графе «Пользователь» указано значение, отличное от «Система» или «SYSTEM».

SMSS.EXE потребляет довольно много системных ресурсов (поля «ЦП» и «Память» в «Диспетчере задач»).</li></ul>

Первые три пункта являются прямым указанием на то, что SMSS.EXE фальшивый. Последний — только косвенное подтверждение, так как иногда процесс может потреблять много ресурсов не из-за того, что он вирусный, а по причине каких-либо сбоев в системе.

Итак, что же делать, если вы обнаружили один или несколько из вышеперечисленных признаков вирусной активности?

- Прежде всего, просканируйте компьютер антивирусной утилитой, например, Dr.Web CureIt. Это не должен быть стандартный антивирус, который установлен на вашем компьютере, так как если предположить, что система подверглась вирусной атаке, то стандартное антивирусное программное обеспечение уже пропустило вредоносный код на ПК. Также следует учесть, что проверку лучше делать или с другого устройства, или с загрузочной флэшки. В случае обнаружения вируса придерживайтесь тех рекомендаций, которые дает программа.

Если же работа антивирусной утилиты не принесла результатов, но вы видите, что файл SMSS.EXE расположен не в том месте, где он должен находиться, то в этом случае есть смысл удалить его вручную. Для начала завершите процесс через «Диспетчер задач». Затем перейдите с помощью «Проводника» в директорию расположения объекта, щелкните по нему ПКМ и из списка выберите «Удалить». Если система запросит подтверждение удаления в дополнительном диалоговом окне, то следует подтвердить свои действия, нажав кнопку «Да» или «OK».

Внимание! Таким способом стоит удалять SMSS.EXE только в том случае, если вы убедились, что он расположен не на своем месте. Если файл находится в папке «System32», то даже в случае наличия остальных подозрительных признаков, вручную удалять его строго воспрещается, так как это может привести к непоправимому повреждению Windows.

</li></ol>Итак, мы выяснили, что SMSS.EXE является важным процессом, который отвечает за пуск операционной системы и ряд других задач. В то же время, иногда под личиной данного файла может скрываться и вирусная угроза. Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

<index>

Продолжаем изучать процессы, которые пользователи могут наблюдать в диспетчере задач своей операционной системы Windows. В данной статье мы рассмотрим процесс smss.exe. Вы узнаете за что он отвечает, почему может сильно грузить компьютер и можно ли его отключить.

Что делает Smss.exe?

Данный процесс контролирует текущую активную сессию пользователя. Тесно связан с процессами, обеспечивающими безопасность операционной системы и ее данных, а также контролирует работу других, не менее важных системных процессов и служб, среди которых есть загрузка библиотек уровня ядра. Если хоть одна из этих системных библиотек не будет загружена, работать операционная система попросту не сможет.

Таким образом пытаться отключать или удалять процесс smss.exe попросту нельзя!

Почему smss.exe сильно грузит процессор?

Постоянная или частая активность процесса smss.exe, которая может проявляться в повышенной загрузке процессора или оперативной памяти зачастую свидетельствует о наличии вирусных программ, которые маскируются под данный системный процесс с целью усложнения их идентификации и обнаружения.

Если smss.exe сильно грузит процессор или память, то даже при наличии антивируса, рекомендуется выполнить сканирование компьютера программами ADWCleaner и Dr.Web Cureit, которые предназначены для поиска вирусов, маскирующихся под системные службы и процессы и запускающиеся при старте компьютера.

</index>

Любой пользователь ПК, хоть раз вызывавший “Диспетчер задач” Windows, сталкивался с тем, что в дереве процессов имеется множество непонятных запущенных служб типа Rundll32.exe, Csrss.exe, Lsass.exe, Svchost.exe и т. д. Есть и еще один процесс, обозначаемый как Smss.exe. Что это за служба и за что она отвечает, мы сейчас и разберемся.

Smss.exe: что это за процесс?

Если у кого-то возникают подозрения, что это вирус, скажем сразу: это в корне неверно. Сам процесс является важной системной службой, отвечающей за пользовательские сеансы, запущенные на одном компьютерном терминале.

Если не лезть в дебри программирования и принципы работы системных служб, можно сказать, что файл Smss.exe является промежуточным связующим звеном пользовательского сеанса, который контролирует запросы системы при некорректном завершении программ и приложений.

В принципе, эта служба может запускать такие процессы, как Winlogon (вход в систему) и Win32 (служба Csrss.exe). По большому счету, при неправильном завершении работы того или иного приложения используется процесс Smss.exe. Что это с точки зрения пользователя? Все просто. Данная служба просто не дает системе отвечать на запросы к зависшим приложениям, сохраняя при этом работоспособность пользовательского сеанса.

Месторасположение файла

Оговоримся сразу: в системе не может быть запущено более одного процесса Smss.exe в любом пользовательском режиме.

Сам файл можно найти в папке System32, которая расположена в корневом каталоге Windows (C:Windows). Там и только там должна находиться оригинальная служба. Если одноименный файл обнаружится где-то еще, его нужно немедленно удалить, поскольку есть все основания предполагать, что он является вирусом.

Принцип работы службы

Итак, имеем службу Smss.exe. Что за процесс запущен в данном случае с точки зрения пользователя, можно пояснить на простом примере. Скажем, если у вас произошел сбой, зависшее приложение будет закрыто, но вся система останется работоспособной, даже если пользователь работает без прав администратора. Естественно, если сменить учетную запись (войти под другим пользователем), никаких ошибок возникать не должно. Бывают, конечно, исключения. Но это может быть связано только с тем, что оригинальный файл поврежден или заражен вирусом.

Что делать, если возникают ошибки или имеется подозрение на вирус?

Давайте подробнее рассмотрим процесс Smss.exe. Что это такое в плане возникновения постоянных ошибок? Объяснение здесь самое простое. Оригинальный процесс угрозы системе не (как считают некоторые юзеры) не несет. Другое дело, когда файл может быть поврежден в результате воздействия вирусов или вообще заменен на одноименный. Он-то и представляет собой исполняемую программу, которая будет запускаться вместо оригинального процесса.

Важно знать еще и то, что принудительно в “Диспетчере задач” оригинальную службу завершить невозможно. Если процесс завершается без проблем, можно быть точно уверенным, что это самый настоящий вирус или же попытка проникновения в компьютерный терминал извне.

Простейшим способом обнаружить вирус Smss.exe можно при помощи штатного антивирусного ПО, установленного в системе. Конечно, лучше использовать для этого мощные программные пакеты, имеющие в своем наборе функцию глубокого (расширенного) сканирования.

Естественно, такой процесс может длиться даже несколько часов. Но что лучше, подождать и избавиться от угрозы или работать с постоянно вылетающей системой? Вот то-то и оно. Как правило, вирус обнаруживается достаточно быстро даже портативными утилитами типа Kaspersky Virus Removal Tool, которые сканируют системную область жесткого диска и все исполняемые процессы автозагрузки или запущенные в данный момент.

В крайнем случае, если это не поможет, можно воспользоваться утилитами, обычно называемыми Rescue Disc, от разных разработчиков. Их преимущество состоит в том, что эти пакеты запускаются либо с обычного диска CD/DVD, либо с USB-накопителя еще до старта самой «операционки» и позволяют обнаруживать вирусы и вредоносные коды, которые могут храниться или запускаться даже из оперативной памяти. Впрочем, в большинстве случаев это не требуется.

Можно поступить иначе – просто задать поиск файлов с названием Smss.exe на всех жестких дисках и логических разделах, а после нахождения копий просто удалить их. Заметьте: самокопированием на съемные носители такие вирусы не занимаются.

Что же касается вирусов, то это в основном компьютерные черви и трояны, пытающиеся получить доступ к компьютерному терминалу с целью его удаленного контроля и управления ним. Среди самых известных угроз можно выделить Win32.Landis, W32.Dalbug.Worm, Win32. Brontok, Adware.DreamAd, Win32 Sober и другие.

Они могут либо инфицировать оригинальный файл, либо запускаться самостоятельно, заменяя собой процесс Smss.exe. Что это такое в данном случае? Это запуск удаленного доступа управления вашим терминалом. Кстати сказать, до поры до времени пользователь может даже не догадываться, что угроза присутствует в системе, пока не произойдет действительно опасная ситуация. Тут стоит обратить внимание на несвоевременное завершение приложений и служб, постоянную перезагрузку, отключение сетевых контроллеров и т. д.

В некоторых случаях можно применить восстановление системы, либо с использованием одноименной службы в Панели управления, либо при помощи консоли восстановления. Вот только здесь нет гарантии, что после восстановления угроза исчезнет. Вирусы такого типа способны маскироваться и под системные процессы, и под пользовательские файлы. Как известно, служба восстановления Windows именно пользовательские данные не затрагивает.

Наиболее приемлемый способ исправления ситуации

Как уже понятно, наилучшим методом избавления от угроз, связанных со службой Smss.exe, является применение антивирусного программного обеспечения. Отметим сразу, что бесплатные пакеты типа AVG или Avira неспособны распознавать вирусы такого типа (проверено на практике). Так что лучше использовать хотя бы «крэкнутую» версию более мощного сканера.

На худой конец можно воспользоваться даже версиями типа Trial, которые нужно активировать каждый месяц в плане продления лицензии с целью обновления базы сигнатур вирусов и моделей программ. Это даст наилучший эффект. Но лучше всего воспользоваться средствами восстановительных дисков (Rescue Disc). Именно это станет залогом того, что от вирусов можно будет избавиться практически на все сто. В данном случае, правда, нужно применять самые последние версии такого ПО, поскольку при запуске даже с сетевым доступом к Интернету, в большинстве случаев антивирусные базы не обновляются. Просто возникает ошибка в связи с тем, что их некуда сохранить, ведь приложение запускается со съемного носителя (это касается только оптических дисков CD/DVD, с флэшками проблем нет).

Итог

Вот, собственно, мы и рассмотрели многим непонятный процесс Smss.exe. Что это такое, наверное, уже понятно. Принципиально избавляться от иногда возникающих ошибок и угроз можно самыми простыми методами, описанными выше. Но, как правило, хакеры или взломщики компьютеров пытаются получить доступ исключительно к администраторским учетным записям, так что рядовому юзеру с ограниченными правами это не грозит.

Используемые источники:

- https://lumpics.ru/smss-exe-what-is-this-process/

- http://helpadmins.ru/smss-exe-chto-yeto-za-process/

- https://fb.ru/article/195426/smss-exe—chto-eto-virus-ili-poleznyiy-protsess-windows

Уровень сложностиПростой

Время на прочтение12 мин

Количество просмотров30K

В этой статье моей целью будет быстро и понятно внести памятку о легитимных процессах Windows. Немного расскажу, какой процесс за что отвечает, какие нормальные свойства имеют процессы, и приправлю это все небольшим количеством краткой, но полезной информации.

Я искренне приношу извинения за возможные неточности в изложении материала, информация в этой статье является «сборной солянкой» из моих слов и тысячи и тысячи источников!

По мере возможности я постараюсь обновлять материал, исправляя неточности, делая его более детализированным и актуальным.

System

Путь: Процесс не создается за счет исполняемого файла

Родительский процесс: Нет

Количество экземпляров: Один

Время запуска: Запуск системы

Здесь многословить не стоит: этот процесс отвечает за выполнение ядра операционной системы, других процессов и драйверов устройств, поэтому в основном под ним запускаются файлы .sys и некоторые важные для системы библиотеки. В обязанности System входит контроль за управлением оперативной и виртуальной памятью, объектами файловой системы.

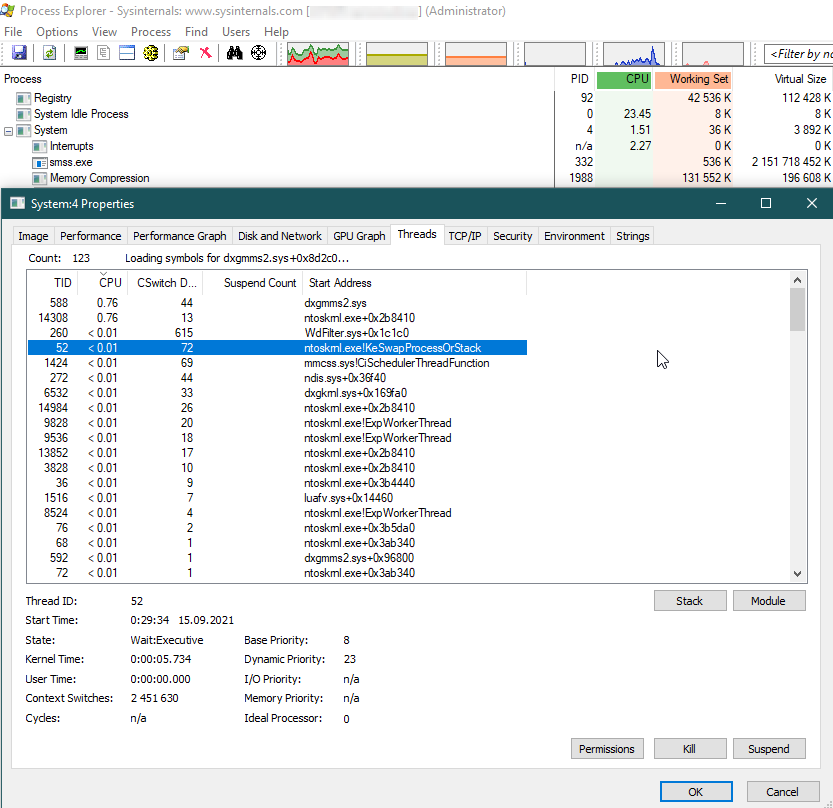

smss.exe

Путь: %SystemRoot%\System32\smss.exe

Родительский процесс: System

Количество экземпляров: Один и дочерний, который запускается после создания сеанса

Время запуска: Через несколько секунд после запуска первого экземпляра

Session Manager Subsystem — диспетчер, отвечающий за создание новых сеансов, запуск процессов csrss.exe и winlogon.exe, отвечающих за графический интерфейс и вход в систему, а также за инициализацию переменных окружения. Первый экземпляр создает сеанс нуля и дочерний экземпляр, и как только дочерний экземпляр инициализирует новый сеанс, запуская csrss.exe и wininit.exe для сеанса 0 или winlogon.exe для сеанса 1, дочерний экземпляр завершается.

Если обнаружены проблемы с файловой системой, первостепенной функцией smss.exe является запуск системной утилиты для проверки диска — autochk.

После выполнения этих задач smss.exe переходит в пассивный режим.

Немного о сеансе 0 и сеансе 1

Сеанс 0 и сеанс 1 — это разные типы сеансов Windows, которые используются для запуска процессов.

Сеанс 0 создается при запуске системы, и в нем в фоновом режиме работают службы и процессы Windows.

Сеанс 1 создается для пользовательских процессов.Chkdsk и autochk — что это вообще, и зачем? А разница в чем?

На самом деле, autochk — это версия chkdsk, которая запускается автоматически smss.exe при обнаруженных проблемах с диском. А разница их в том, что chkdsk можно запустить в среде Windows напрямую из командной строки, а autochk — нет.

Да и autochk работает только с NTFS, что не скажешь про chkdsk — он, в дополнение к NTFS, поддерживает FAT и exFAT.Кстати!

По сути, chkdsk тоже может запускаться smss.exe, но это зависит от того, что указано в ключе реестраHKEY_LOCAL_MACHINE\SYSTEM \CurrentControlSet\Control\SessionManager(здесь хранится информация, предназначенная для Диспетчеpa сеансов ) в параметреBootExecute). При запуске chkdsk Диспетчер сеансов использует параметр/r, что позволяет утилите производить поиск повреждённых секторов (наряду с ошибками файловой системы).

csrss.exe

Путь: %SystemRoot%\System32\csrss.exe

Родительский процесс: smss.exe, который, запустив csrss.exe, завершает работу

Количество экземпляров: Два или больше

Время запуска: Через несколько секунд после запуска первых двух экземпляров — для сеанса 0 и сеанса 1

Client/Server Run-Time Subsystem — подсистема выполнения «клиент/сервер» обеспечивает пользовательский режим подсистемы Windows. Csrss.exe отвечает за импорт многих DLL-библиотек, которые предоставляют WinAPI (kernel32.dll, user32.dll, ws_2_32.dll и другие), а также за обработку графического интерфейса завершения работы системы.

Процесс запускается для каждого сеанса, а именно 0 и 1, дополнительные сеансы создаются при помощи удаленного рабочего стола или за счет быстрого переключения между пользователями.

Что интересно для Windows Server

Можно проверить количество активных сеансов, введя

query SESSIONв командной строке. Так можно проверить, соответствует ли количество сеансов количеству запущенных csrss.exe.И еще..

До Windows 7 csrss.exe обеспечивал старт окна консоли, но теперь этим занимается conhost.exe.

wininit.exe

Путь: %SystemRoot%\System32\wininit.exe

Родительский процесс: smss.exe, который завершает работу перед запуском wininit.exe

Количество экземпляров: Один

Время запуска: Через несколько секунд после запуска системы

После получения управления от процесса smss.exe, wininit.exe помечает себя как критический, что позволяет ему избегать нежелательного отключения при аварийном завершении сеанса или входа систему в гибернацию. Целью Windows Initialisation (wininit.exe) является запуск ключевых фоновых процессов в рамках сеанса нуля. Он запускает:

-

services.exe — Диспетчер управления службами

-

lsass.exe — Сервер проверки подлинности локальной системы безопасности

-

lsaiso.exe — для систем с включенной Credential Guard.

Дополнительно на протяжении всего сеанса работы системы wininit.exe отвечает за создание и наполнение папки TEMP. Перед выключением wininit.exe снова «активизируется» — теперь уже для корректного завершения запущенных процессов. .

Кстати!

До Windows 10 lsm.exe (Диспетчер локальных сеансов) также запускался с помощью wininit.exe. Начиная с Windows 10, эта функция перенесена в lsm.dll, которая размещена в svchost.exe.

services.exe

Путь: %SystemRoot%\System32\services.exe

Родительский процесс: wininit.exe

Количество экземпляров: Один

Время запуска: Через несколько секунд после запуска системы

В функции services.exe входит реализация Унифицированного диспетчера фоновых процессов (UBPM), который отвечает за фоновую работу таких компонентов, как Диспетчер управления службами (SCM) и Планировщик задач (Task Sheduler). Словом, services.exe отвечает за управление службами, а также за контроль за взаимодействием служб, обеспечивая их безопасную и эффективную работу.

UBPM: немного для тех, кто видит первый раз

Унифицированный диспетчер фоновых процессов (UBPM) — компонент системы, который автоматически управляет фоновыми процессами, такими как службы и запланированные задачи. Словом, он помогает оптимизировать запущенные в фоновом режиме службы, приостанавливать или завершать фоновые процессы, что позволяет экономить ресурсы системы.

Кстати!

До Windows 10, как только пользователь успешно вошел в систему в интерактивном режиме, services.exe считал загрузку успешной и устанавливал для последнего удачного набора элементов управления

HKLM\SYSTEM\Select\LastKnownGoodзначениеCurrentControlSet.А LastKnownGood — что это вообще?

LastKnownGood являлся опцией восстановления, благодаря которой можно запустить систему с последней рабочей конфигурацией, если система не может загрузиться из-за каких-либо причин. LastKnownGood сохранял резервную копию части реестра, в которой хранится информация о системе, драйверах и настройках.

Когда это могло пригодиться? Например, если загрузка нового ПО или изменение параметров системы не привело ни к чему хорошему. Тогда можно было бы использовать эту опцию, чтобы отменить изменения и откатиться к прошлому состоянию.

svchost.exe

Путь: %SystemRoot%\system32\svchost.exe

Родительский процесс: services.exe (чаще всего)

Количество экземпляров: Несколько (обычно не менее 10)

Время запуска: В течение нескольких секунд после загрузки, однако службы могут запускаться в течение работы системы, что приводит к появлению новых экземпляров svchost.exe.

svchost.exe (в Диспетчере задач прописывается как Служба узла) — универсальный хост-процесс для служб Windows, использующийся для запуска служебных DLL. В системе запускается несколько экземпляров svchost.exe, и каждая служба работает в своем собственном процессе svchost, что позволяет изолировать ошибки в работе одной службы от других, хотя в системах с ОЗУ менее 3,5 ГБ службы приходится группировать (см. ниже). Ну а в системах с оперативной памятью более 3,5 ГБ можно увидеть даже более 50 экземпляров svchost.exe.

Злоумышленники часто пользуются преимуществом наличия большого количества процессов svchost.exe, и могут воспользоваться этим, чтобы разместить какую-либо вредоносную DLL в качестве службы, либо запустить вредоносный процесс с именем svchost.exe или что-то типа scvhost.exe, svhost.exe и так далее.

Хотя, как известно, так можно сделать с любым процессом, но с svchost.exe это происходит почаще.

Кстати!

До Windows 10 версии 1703 экземпляры svchost.exe по умолчанию запускались в системе с уникальным параметром

-k, благодаря которому была возможна группировка похожих служб. Типичные параметры-kвключают:

DcomLaunch — служба, которая запускает компоненты COM и DCOM, благодаря которым программы взаимодействуют между собой на удаленных компьютерах

RPCSS — служба RPC (удаленный вызов процедур), благодаря которой программы взаимодействуют между собой через сеть.

LocalServiceNetworkRestricted — локальная служба, которая работает в пределах компьютера и имеет доступ к сети только для определенных операций.

LocalServiceNoNetwork — локальная служба, идентичная LocalServiceNetworkRestricted, но не имеющая доступа к сети.

netsvcs — группа служб Windows, благодаря которым выполняются задачи, связанные с сетью.

NetworkService — служба, которая позволяет выполнять задачи на удаленных хостах, и имеет доступ к сети для обмена данными.

Здесь можно почитать о разделении служб SvcHost.

RuntimeBroker.exe

Путь: %SystemRoot%\System32\RuntimeBroker.exe

Родительский процесс: svchost.exe

Количество экземпляров: Один или больше

Время запуска: Может быть разным

Работающий в системах Windows, начиная с Windows 8, RuntimeBroker.exe действует как прокси между ограниченными приложениями универсальной платформы Windows (UWP) и набором функций и процедур Windows API. В целях безопасности приложения UWP должны иметь ограниченные возможности взаимодействия с оборудованием, файловой системой и другими процессами, поэтому процессы-брокеры а-ля RuntimeBroker.exe используются для обеспечения требуемого уровня доступа для таких приложений.

Обычно для каждого приложения UWP существует один файл RuntimeBroker.exe. Например, запуск сalculator.exe приведет к запуску соответствующего процесса RuntimeBroker.exe.

И такое было: об утечках памяти, связанных с RuntimeBroker

Когда процесс RuntimeBroker еще был в новинку, пользователи во время работы с системой начали замечать, что RuntimeBroker.exe нещадно занимает аж более 500 МБ памяти, что несвойственно для него.

Оказывается, ошибка заключалась в следующем: каждый вызов методаTileUpdater.GetScheduledTileNotificationsприводила к тому, что RuntimeBroker выделял память без ее дальнейшего высвобождения. Чаще всего с этим сталкивались пользователи, у которых было установлено приложение «The Time» для измерения времени — оно постоянно обновляло информацию на плитке.Об этом казусе в Windows 8 можно почитать тут.

Про метод TileUpdater.GetScheduledTileNotifications

Если кратко, это метод, позволяющий получать запланированные уведомления от плиток в универсальных приложениях Windows (UWP). Он позволяет приложениям отображать информацию на стартовом экране пользователя в виде динамически обновляемых плиток.

taskhostw.exe

Путь: %SystemRoot%\System32\taskhostw.exe

Родительский процесс: svchost.exe

Количество экземпляров: Один или больше

Время запуска: Может быть разным

Процесс Task Host Window отвечает за выполнение различных задач Windows.

С началом работы, taskhostw.exe начинает выполнять задачи, которые были назначены ему системой, а в течение работы системы выполняет непрерывный цикл прослушивания триггерных событий. Примеры триггерных событий, которые могут инициировать задачу, могут включать в себя:

-

Определенное расписание задач

-

Вход пользователя в систему

-

Запуск системы

-

Событие журнала Windows

-

Блокировка/ разблокировка рабочей станции и т.д.

Двое из ларца: В чем разница между Task Host Window и Task Scheduler?

Task Host Window отвечает за выполнение различных системных задач, например, запуск служб и выполнение запросов на исполнение программ. Taskhostw.exe может использоваться для запуска службы обновления Windows, перехода компьютера в режим сна или ожидания после определенного времени и так далее.

Task Sheduler, он же Планировщик задач, — инструмент, благодаря которому пользователь имеет возможность создавать задачи и запускать их по расписанию или при определенных событиях. Планировщик задач может быть использован для запуска программ, скриптов и автоматизации задач.

lsass.exe

Путь: %SystemRoot%\System32\lsass.exe

Родительский процесс: wininit.exe

Количество экземпляров: Один

Время запуска: В течение нескольких секунд после загрузки

Local Security Authentication Subsystem Service (Служба проверки подлинности локальной системы безопасности) отвечает за аутентификацию пользователей путем вызова соответствующего пакета аутентификации, указанного в HKLM\SYSTEM\CurrentControlSet\Control\Lsa. Обычно это Kerberos для учетных записей домена или MSV1_0 для локальных учетных записей. Помимо аутентификации пользователей, lsass.exe также отвечает за реализацию локальной политики безопасности (например, политики паролей и политики аудита), а также за запись событий в журнал событий безопасности.

Что любят котята: Mimikatz и LSASS

Многим известно, что злоумышленники могут использовать Mimikatz, зачастую для перехвата учетных данных в операционной системе, и делают они это за счет перехвата данных процесса lsass.exe.

Все просто: работает Mimikatz на уровне ядра и внедряется в процесс LSASS или использует метод DLL-injection. Кража учетных данных происходит либо за счет получения доступа к памяти процесса, в котором лежат заветные креды, либо за счет перехвата вызова функций до шифрования учетных данных.

Также Mimikatz не пренебрегает использованием стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые используются для шифрования и расшифровки некоторых участков памяти с чувствительной информацией.Чуть больше об lsass.exe можно прочитать тут.

И о любви котят к LSASS — тут.

winlogon.exe

Путь: %SystemRoot%\System32\winlogon.exe

Родительский процесс: smss.exe, который, запустив winlogon.exe, завершает работу

Количество экземпляров: Один или больше

Время запуска: В течение нескольких секунд после загрузки первого экземпляра, дополнительные экземпляры запускаются по мере создания новых сеансов (подключение с удаленного рабочего стола и быстрое переключение пользователей)

Winlogon обрабатывает интерактивный вход и выход пользователей из системы. Он запускает LogonUI.exe, который использует поставщика учетных данных для сбора учетных данных пользователя, а затем передает учетные данные lsass.exe для проверки.

После аутентификации пользователя Winlogon загружает NTUSER.DAT пользователя в HKCU, настраивает окружение пользователя, включая его рабочий стол, настройки реестра и т.д., и запускает оболочку пользователя explorer.exe через userinit.exe.

Совсем чуть-чуть об logonUI.exe

Да, название говорит само за себя: logonUI.exe отвечает за отображение экрана входа пользователя и за взаимодействие с пользователем при входе в систему. Если просто, то вывод того самого экрана входа и поля для ввода учетных данных — старания logonUI.exe.

..И об userinit.exe

Основная функция userinit.exe заключается в подготовке среды пользователя для работы в операционной системе.

Когда пользователь входит в систему, userinit.exe инициирует загрузку профиля пользователя, настройки оболочки (шаблоны рабочего стола, запуск программ и т.д.). После выполнения сих действий, userinit.exe запускает оболочку пользователя explorer.exe, которая отображает рабочий стол и другие элементы интерфейса, после чего завершает работу.Кстати!

Обработка команд из

CTRL+ALT+DEL, между прочим, тоже входит в обязанности winlogon.exe.

А тут можно почитать о Winlogon еще и узнать чуть больше — и про его состояния, и про GINA, и про все-все.

explorer.exe

Путь: %SystemRoot%\explorer.exe

Родительский процесс: userinit.exe, который завершает работу

Количество экземпляров: Один или больше, если включена опция Запускать окна с папками в отдельном процессе

Время запуска: Интерактивный вход пользователя

По своей сути, explorer.exe предоставляет пользователям доступ к файлам, хотя одновременно это файловый браузер через проводник Windows (тот самый Диспетчер файлов) и пользовательский интерфейс, предоставляющий такие функции, как:

-

Рабочий стол пользователя

-

Меню «Пуск»

-

Панель задач

-

Панель управления

-

Запуск приложений через ассоциации расширений файлов и файлы ярлыков

Словом, процесс отвечает за отображение действий пользователя: открытие и закрытие окон, перемещение и копирование файлов и тому подобное.

Запуск приложений через ассоциации расширений файлов

По сути, это процесс, при котором система использует информацию о расширении имени файла (например,

.txt) для определения программы, которая будет запущена, чтобы обработать этот файл. Например, файл расширения.txtассоциируется в системе с текстовым редактором, потому она запустит его при двойном щелчке мышью. Словом, ассоциации расширений файлов определяют, какие программы открываются по умолчанию для определенных типов файлов.Также и с ярлыками — при щелчке запускается связанные с ними ресурсы.

Explorer.exe — это пользовательский интерфейс по умолчанию, указанный в значении реестра HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Shell, хотя Windows может работать и с другим интерфейсом, например, с cmd.exe.

Следует заметить, что легитимный explorer.exe находится в каталоге %SystemRoot%, а не %SystemRoot%\System32.

Explorer — это же браузер, нет?

В старые добрые времена, когда на системах еще стоял Internet Explorer, запуск этого браузера инициировал процесс iexplore.exe, и с каждой новой вкладкой создавался новый экземпляр этого процесса. Сейчас остался только explorer.exe, который ни в коем случае не связан с браузером.

Вместо Internet Explorer на наших системах стоит MS Edge, который имеет процесс msedge.exe, исполняемый файл которого лежит в\Program Files (x86)\Microsoft\Edge\Application\.

ctfmon.exe

Путь: %SystemRoot%\System32\ctfmon.exe

Родительский процесс: Зависит от того, какой процесс запустил ctfmon.exe

Количество экземпляров: Один

Время запуска: При входе в систему

Процесс ctfmon.exe или, как привыкли его видеть, CTF-загрузчик, управляет функциями рукописного и сенсорного ввода, распознавания голоса и переключения языка на панели задач. Также процесс отслеживает активные программы и настраивает языковые параметры для обеспечения поддержки многоязычного ввода.

Ctfmon.exe может быть запущен разными процессами, и это напрямую зависит от того, какие функции ввода или языка используются в системе. Примеры родительских процессов и причины запуска:

-

svchost.exe — использование рукописного ввода или распознавания речи

-

winword.exe, excel.exe и т.д. — использование программ пакета Microsoft Office

-

searchUI.exe — использование поиска на панели задач или приложения из магазина Windows 10

Конечно, это не исчерпывающий список легитимных процессов, но, как минимум, основной. Хочется верить, что этот материал был полезен тем, кто пугается страшных букв в Диспетчере задач и тем, кто просто хочет узнать немного больше.

Спасибо за прочтение!

smss.exe Диспетчер сеанса Windows — данный процесс не только полностью безопасен, но и без него даже компьютерная операция невозможна. Smss.exe не входит в ядро системы, но, тем не менее, является для него жизненно важным элементом. При запуске системы запускаются важные процессы, такие как csrss.exe и winlogon.exe.

Можно сказать, что при запуске компьютера процесс запускается одним из первых и активирует другие важные элементы, без которых операционная система не работает.

После завершения процесса основная работа все еще работает пассивным образом. Использование процессора очень мало, но отключение системы влияния процессов плохо.

В дополнение к основной задаче, описанной выше, smss.exe отвечает за запуск утилиты проверки системы chkdsk, инициализацию переменных среды, выполнение операций копирования, перемещения и удаления файлов и загрузку известных DLL, без которых система не может работать.

Место нахождения

smss.exe Диспетчер сеанса WindowsОткройте «Диспетчер задач» и перейдите в «Процессы» и найдите «smss.exe», а затем щелкните правой кнопкой мыши по нему в новом окне, чтобы узнать C: \ Windows \ System32, чтобы этот конкретный процесс был безопасен для компьютера. Если расположение smss.exe-процесса в другой папке, несколько из них запускаются одновременно или использование CPU на высокий, пожалуйста, удалите это, чтобы быть в безопасности.

Если файл находится в System32, но вы обнаружите другой такой же файл, то скорее всего это вирус, НЕ удаляйте вручную, так как это может нанести непоправимый урон Windows.

Используйте сканеры антивирусных приложений, которые могут защитить вас от большинства ошибок

В системе Winx64 он может называться как smss.exe Диспетчер сеанса Windows (32 бита).

smss.exe Диспетчер сеанса Windows

В этой статье рассмотрим важные системные процессы в системе Windows. Узнаем какие процессы обслуживают операционную систему и чем именно они занимаются.

Системные процессы

Idle

Этот процесс служит для учета времени бездействия процессора. Другими словами, пока процессор бездействует, он обслуживает потоки этого процесса.

Процесс Idle всегда имеет идентификатор 0. Он содержит по одному потоку на каждое ядро. При этом каждый поток работает на отдельном ядре.

Так как этот процесс имеет наименьший приоритет в системе, то выполняться его потоки на процессоре будут только тогда, когда другие потоки будут бездействовать.

System

Этот процесс содержит много потоков, которые работают в режиме ядра. Он не является полноценным процессом Windows, так как для него нет исполняемого файла. Потоки в этом процессе создаются самим ядром или драйверами при запуске системы.

Если процесс System загружает центральный процессор, или использует много оперативной памяти, нужно вначале разобраться какой именно поток потребляет слишком много ресурсов. Сделать это можно, например, используя Process Explorer. Например, на файловом сервере под высокой нагрузкой, процесс System значительно нагрузит процессор, так как системные потоки обрабатывающие сетевые обращения к файловой системе будут работать в этом процессе.

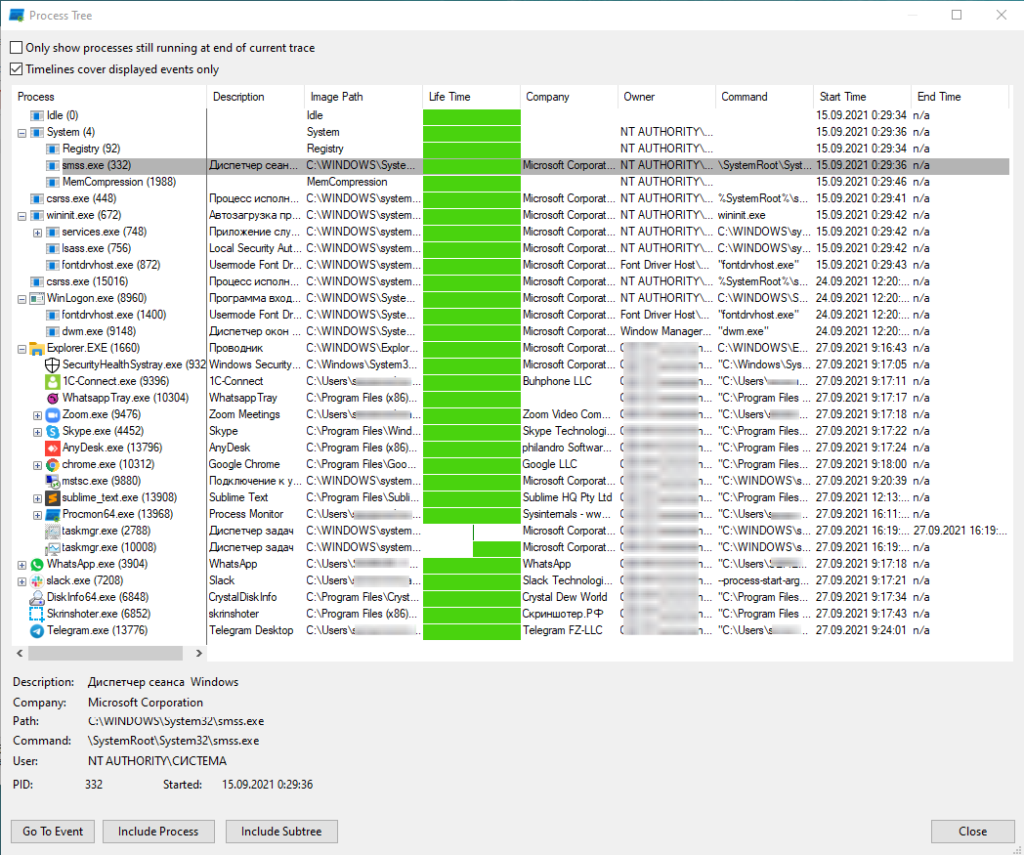

А еще этот процесс запускает три дочерних процесса: Memory compression, Registry и Smss.exe.

Memory compression, Registry и Smss.exe

Все эти процессы не имеют исполняемого файла и запускаются одним процессом System.

Memory compression — этот процесс хранит сжатую память процессов пользовательского режима.

Registry — а этот процесс хранит сжатые данные системного реестра. Такое хранение данных реестра в выделенном процессе должно уменьшить нагрузку на память.

Smss.exe (Sessions Manager Subsystem) — так называемый диспетчер сеансов. Это первый процесс пользовательского режима, который создается в системе. Работая на сервере служб удаленных рабочих столов он может создать несколько сеансов одновременно.

Csrss.exe (Client Server Runtime Process) — часть графической подсистемы Windows, которая работает в пользовательском режиме.

Про серверную часть этой подсистемы, а именно про файл “Win32k.sys“ я немного писал в этой статье.

Раньше этот процесс отвечал за всю графическую подсистему, включая управление окнами, рисование объектов на экране и другие связанные функции. Но в Windows NT 4.0 многие из этих функций были перемещены в ядро Windows. А точнее в драйвер системы «Win32k.sys«. Однако этот процесс по-прежнему важен, так как он отвечает за обработку консоли и графический интерфейс выключения системы.

Wininit.exe

Это процесс инициализации системы. Он выполняет следующие действия:

- инициализирует имя компьютера, домен и сетевые настройки;

- задаёт значения переменных среды для профиля по умолчанию;

- создает временный каталог (%SystemRoot%\Temp);

- загружает шрифты и диспетчер окон рабочего стола для нулевого сеанса;

- запускает диспетчер служб (Services.exe);

- запускает службу локальной аутентификации (Lsass.exe);

- начинает ожидать запрос на завершение работы.

Services.exe

Это диспетчер служб, который запускается процессом Wininit.exe. То есть этот процесс отвечает за запуск и остановку служб. При этом каждая служба запускает для себя процесс Svchost.exe. А уже в Svchost.exe работают потоки отдельных служб.

Процессы отвечающие за вход в систему

Отдельно я решил выделить системные процессы, которые отвечают за вход пользователя в систему.

Процесс входа Winlogon.exe обеспечивает интерактивный вход и выход пользователей.

Пользовательский интерфейс, куда мы вводим логин и пароль, создаются процессом LogonUI.exe, который является дочернем от Winlogon.exe.

После ввода учетных данных процесс LogonUI.exe завершается, а данные передаются локальной службе аутентификации — Lsass.exe.

Если аутентификация удалась, дальше пользователю назначается маркер безопасности, который будет использоваться при запуске программ этим пользователем. А если пользователь является администратором, для него добавляются сразу два маркера безопасности, чтобы он мог выполнять программы от имени администратора.

Процесс Userinit.exe является дочерним от Winlogon.exe и выполняет частичную инициализацию окружения пользователя, а именно запускает сценарии входа и восстановление сетевых подключений. А также он запускает оболочку пользователя — Explorer.exe.

Затем Userinit.exe завершается и Explorer.exe отображается без родителя. Можно сказать что Explorer.exe является внуком Winlogon.exe.

Процесс входа пользователя в систему более подробно распишу в конце этого курса.

Используем Process Monitor

Чтобы увидеть дерево процессов, можно воспользоваться программой Process Monitor. Вначале с помощью этого приложения нужно выполнить загрузочную трассировку. Откройте меню «Options» и выберите команду «Enable Boot Logging«. Затем перезапустите программу.

После перезапуска откройте меню «Tools» и выберите команду «Process Tree«.

Откроется окно с деревом процессов. При этом можно увидеть даже завершённые процессы, которые выполнялись при загрузке системы. Такие процессы будут выделены серым цветом и в колонке «End Time» будет время их завершения.

Выделив определённый процесс, внизу вы увидите информацию о нём.

Вернуться к оглавлению

Если понравилась статья, подпишись на мой канал в VK или Telegram.