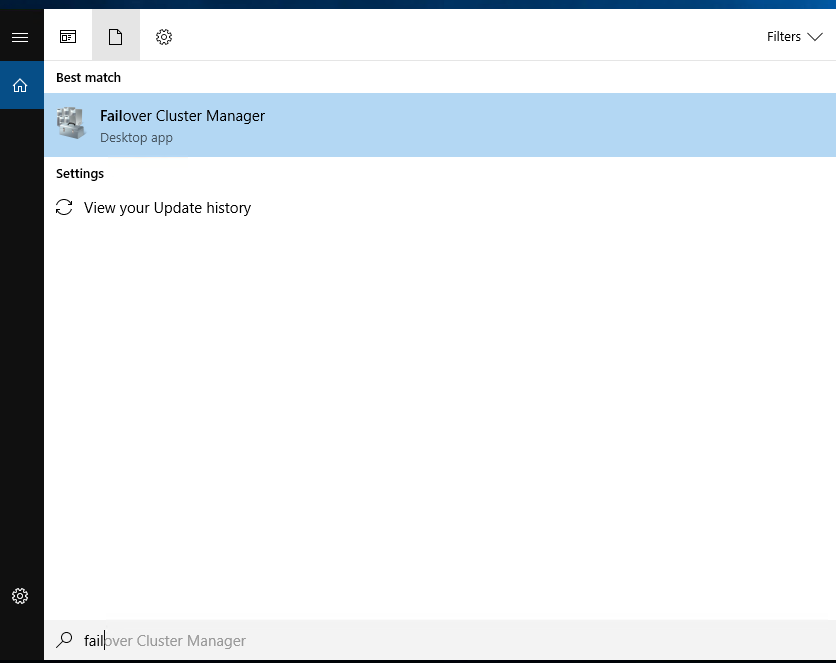

RSAT Tools are available for installation on Windows 10 Version 2004. If you are using Windows 10 Version 1803 or earlier, you will need to download RSAT Tools from here. RSAT Tools come as an optional feature (included in Features on Demand) in Windows 10 Version 1809 and later. It can be enabled from the settings.

Table of Contents

What are RSAT Tools?

Remote Server Administration Tools (RSAT) assists IT Administrators manage and monitor servers remotely from client Operating Systems like Windows 10 and Windows 7 without actually logging into the server.

RSAT tools can only be installed on Pro or Enterprise versions of the OS. If you are running Windows 10 Home, it is not available for installation.

Let’s see how the RSAT can be installed on Windows 10 Version 2004.

Install RSAT on Windows 10 using Windows Settings

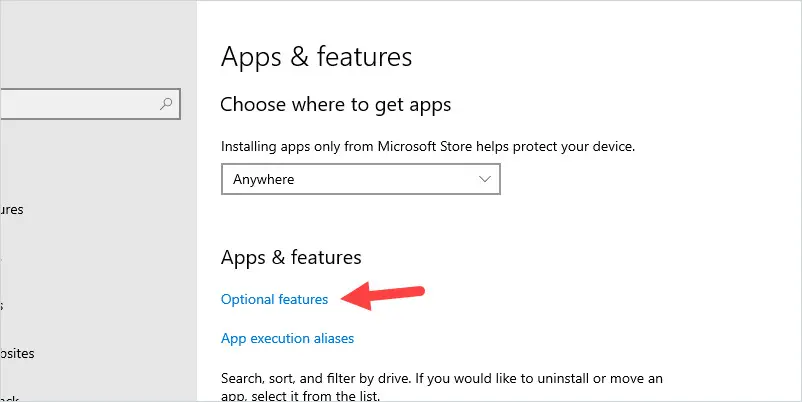

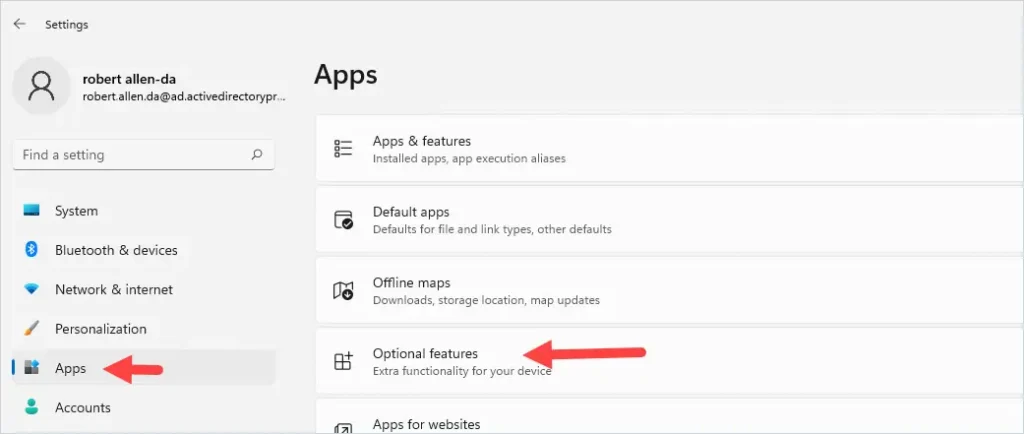

- Navigate to the Start Menu –> Settings (Gear) Icon –> Apps, and then click on Optional Features.

- Click on Add a Feature

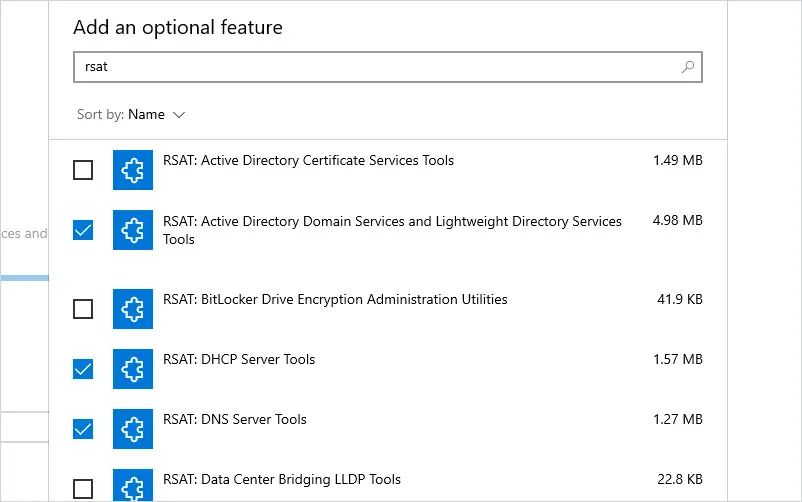

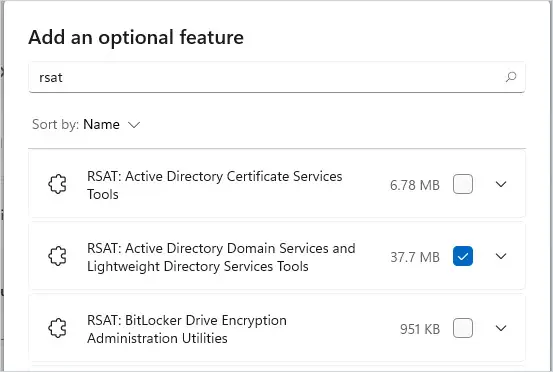

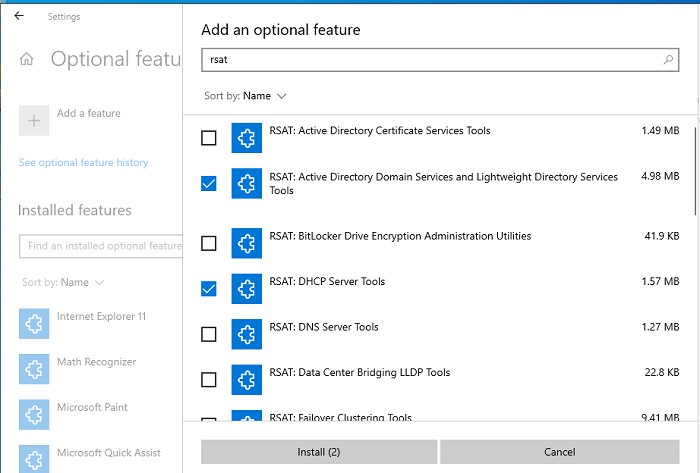

Search for RSAT on Add an Optional Feature window. You will have a series of options to choose from. Optional Features offers different components of the remote server to manage so that it is not too heavy for the operating system which you are working on (Windows 10).

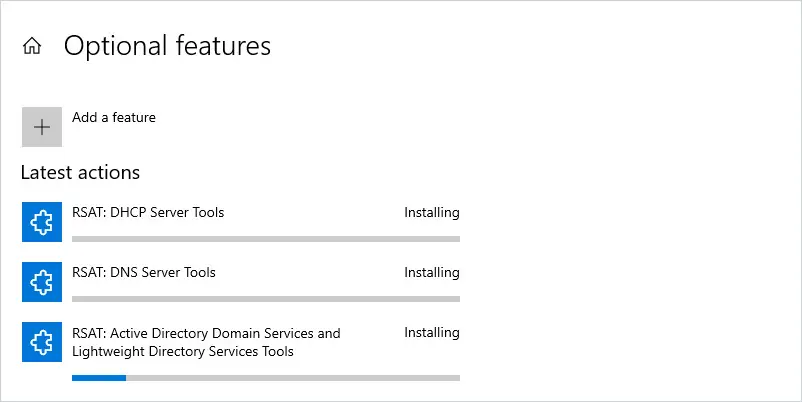

- Choose the components you wish to install and click Install.

- After installation is complete, restart the computer. The installed features will shift from Optional Features to Installed Features after the reboot.

The installed features are now ready for you to use!

Install RSAT on Windows 10 using the command line

PowerShell and Command Prompt can be used to view and install optional components in Windows 10.

1- View Currently Installed RSAT Components

Run Windows PowerShell and enter the following command:

DISM.exe /Online /Get-Capabilities

This command will return a series of components and their details on whether they are Installed or Not Present. Copy the name of the component you want to install.

2- Install RSAT tools using command line

Use the following command to install optional features including RSAT tools:

DISM.exe /Online /add-capability /CapabilityName:CapibilityName

Note: Replace the CapabilityName in the command above with the name of the capability identity from PowerShell. Simply copy-paste the name of the identity.

How to uninstall unwanted RSAT components from Windows 10

You can also remove or delete any unwanted features from your computer which is running Windows 10.

- Simply navigate to the following:

Start Menu –> Settings (Gear) Icon –> Apps –> Optional Features - Click on the feature you wish to remove below the Installed Features and then click Uninstall.

RSAT Alternatives

RSAT is probably the best free Active Directory management tool out there. If you are looking for RSAT tool alternatives, you can check out these tools:

- SolarWinds Access Rights Manager

- Server and Application Monitor

- Anturis

- XIA Automation

- ManageEngine ADAudit Plus

- Bulk Password Control

- Adaxes

- Quest Active Administrator

- Z-Hire and Z-Term

Do you plan on using RSAT on Windows 10? Or would you prefer managing the servers directly?

In this guide, I’ll show you how to install the RSAT tools on Windows 10, Windows 11, and Windows Server. I’ll also show you how to install RSAT using PowerShell.

To remotely manage Active Directory, DNS, DHCP, and other Windows features you will need the Remote Server Administration Tools (RSAT) installed.

- Install RSAT Tools on Windows 10

- Install RSAT Tools on Windows 11

- Install RSAT Tools on Windows Server

- How to Install RSAT using PowerShell

Note: Starting with Windows 10 October 2018 Update, the RSAT tools no longer need to be downloaded. They are now included with the Windows build and just need to be installed. RSAT tools are only supported on Windows Pro and Enterprise versions of Windows 10 and 11.

1. Open Apps & features and click on “Optional features”

2. Click on Add a feature.

3. Type rsat and then select the RSAT tools you want to install.

In this example, I’ll install the Active Directory, DHCP, and DNS tools.

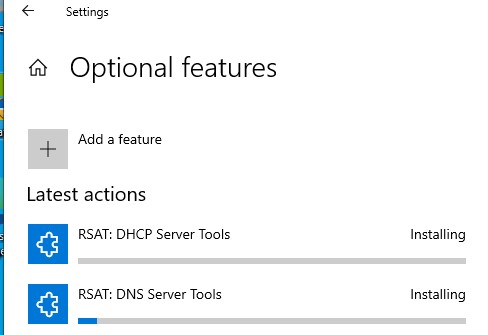

4. Click install to start the installation.

When the installation is complete the status will say installed.

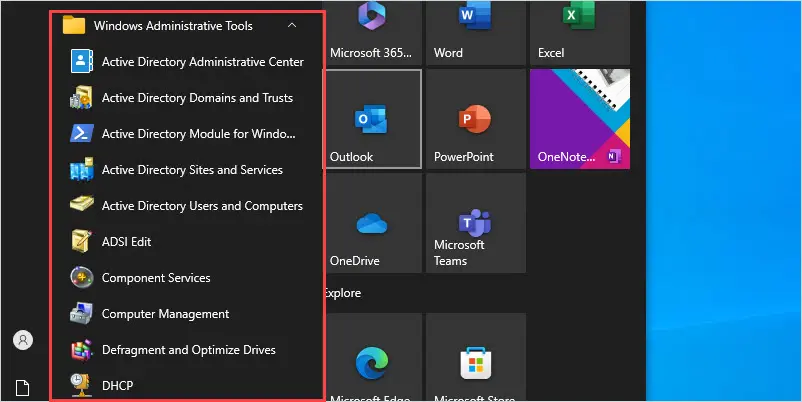

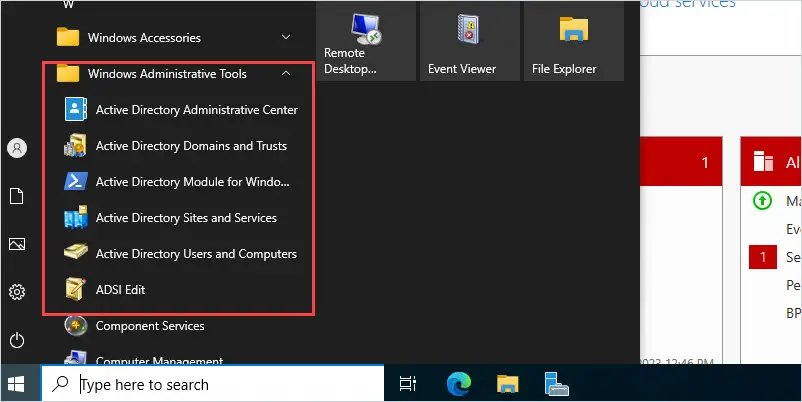

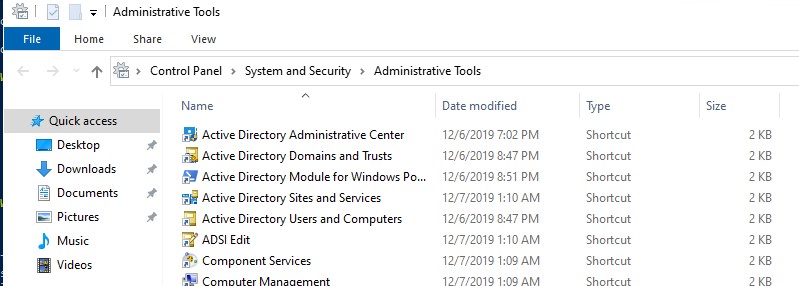

You can now navigate to the start -> Windows Administrative Tools to open one of the RSAT tools.

Install RSAT on Windows 11

On Windows 11 go to settings and then Apps.

Click on Optional Features.

Click on the View Features button.

Type in rsat and select the tools you want to install.

In this example, I’ll select the Active Directory Domain Services tool.

Click “Next”.

Click “Install”.

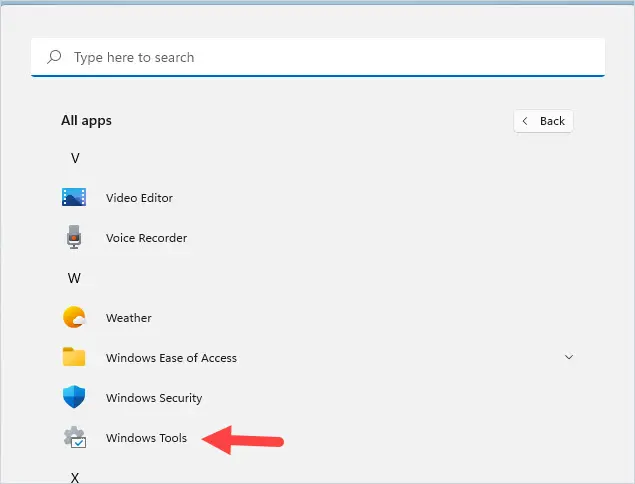

When the installation is complete, you can access the tools by going to all apps -> Windows Tools.

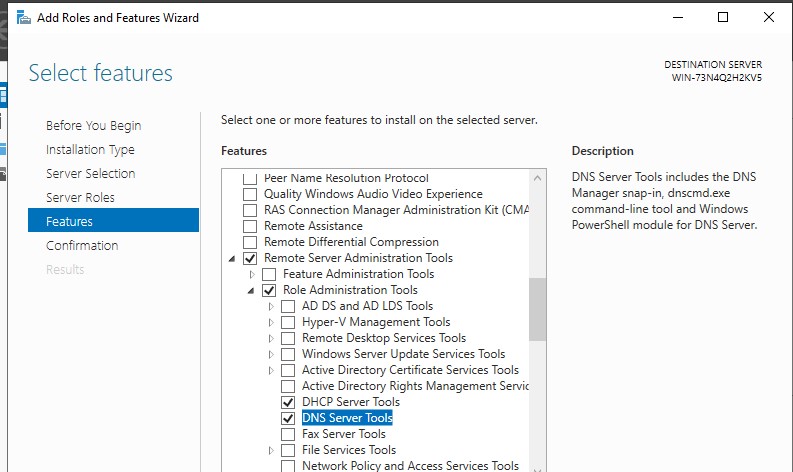

Install RSAT on Windows Server

These steps work for Server 2016, 2019, and 2022.

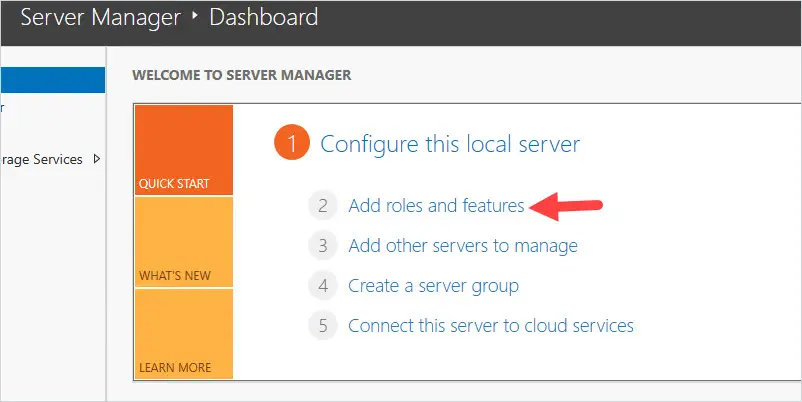

1. Open the Server Manager and click on Add roles and features

Click Next.

Select “Role-based or featured-based installation” and click next

Select your server and click next.

For server roles click Next. (We are not adding any server roles).

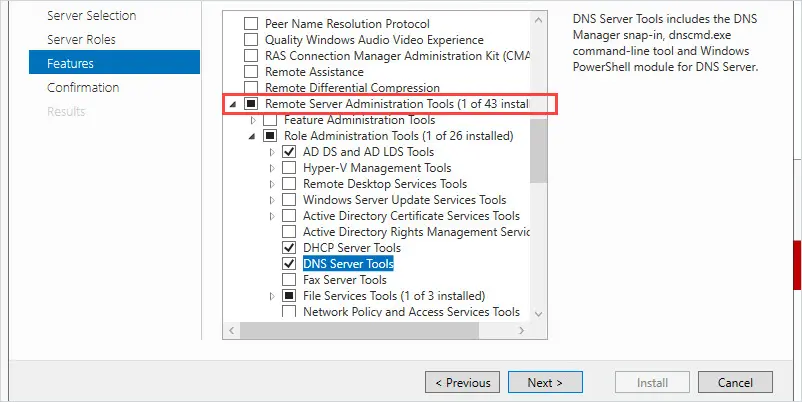

For features scroll down to Remote Server Administration Tools).

Select the tools you want to install and click next.

Confirm the selections and click install.

When the installation is complete the tool can be accessed from start -> Windows Administration Tools

Using PowerShell to Install RSAT

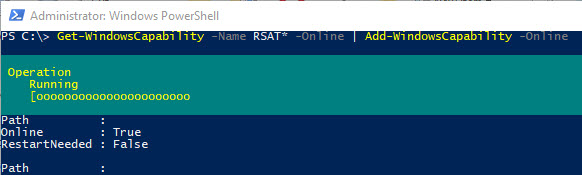

You can install individual RSAT tools or all of them using Powershell.

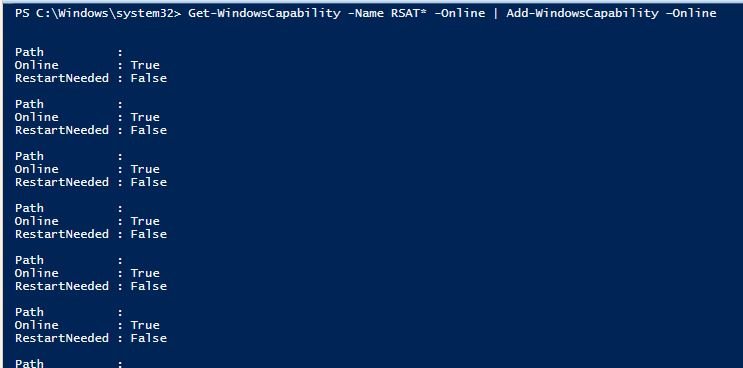

Example 1.Install all RSAT tools run the below command.

Get-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –Online

Example 2. Install Specific RSAT Tool using PowerShell

To install individual tools you will use the Add-WindowsCapability -Online -Name command followed by the PowerShell tool name.

In this example, I’ll install the Active Directory Domain Servers tools using the command below.

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0Use the names below to install other RSAT tools via PowerShell.

Active Directory Domain Servers and Lightweight Directory Services Tools: Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

BitLock Drive Encryption Administration Tools: Rsat.BitLocker.Recovery.Tools~~~~0.0.1.0

Active Directory Certificate Services:

Rsat.CertificateServices.Tools~~~~0.0.1.0

DHCP Server Tools:

Rsat.DHCP.Tools~~~~0.0.1.0

DNS Server Tools:

Rsat.Dns.Tools~~~~0.0.1.0

Failover Clustering Tools:

Rsat.FailoverCluster.Management.Tools~~~~0.0.1.0

File Services Tools:

Rsat.FileServices.Tools~~~~0.0.1.0

Group Policy Management Tools:

Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

IP Address Management (IPAM) Client:

Rsat.IPAM.Client.Tools~~~~0.0.1.0

Data Center Bridging LLDP Tools:

Rsat.LLDP.Tools~~~~0.0.1.0

Network Controller Management Tools:

Rsat.NetworkController.Tools~~~~0.0.1.0

Network Load Balancing Tools:

Rsat.NetworkLoadBalancing.Tools~~~~0.0.1.0

Remote Access Management Tools:

Rsat.RemoteAccess.Management.Tools~~~~0.0.1.0

Remote Desktop Services Tools:

Rsat.RemoteDesktop.Services.Tools~~~~0.0.1.0

Server Manager:

Rsat.ServerManager.Tools~~~~0.0.1.0

Shielded VM Tools:

Rsat.Shielded.VM.Tools~~~~0.0.1.0

Storage Migration Service Management Tools:

Rsat.StorageMigrationService.Management.Tools~~~~0.0.1.0

Storage Replica Module for Windows PowerShell:

Rsat.StorageReplica.Tools~~~~0.0.1.0

System Insights Module for Windows PowerShell:

Rsat.SystemInsights.Management.Tools~~~~0.0.1.0

Volume Activation Tools:

Rsat.VolumeActivation.Tools~~~~0.0.1.0

Windows Server Update Services Tools:

Rsat.WSUS.Tools~~~~0.0.1.0

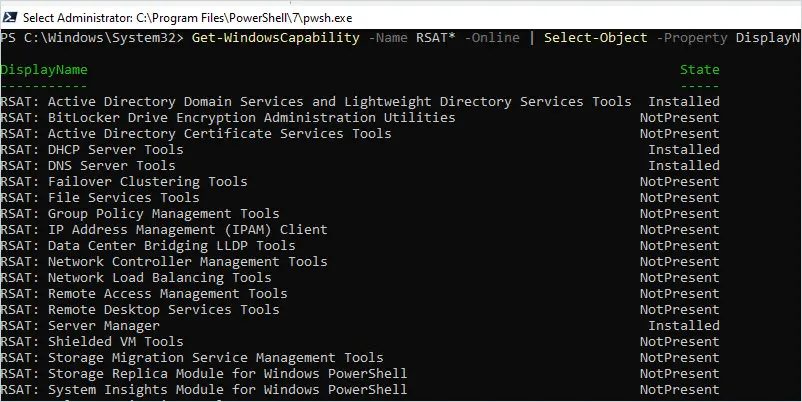

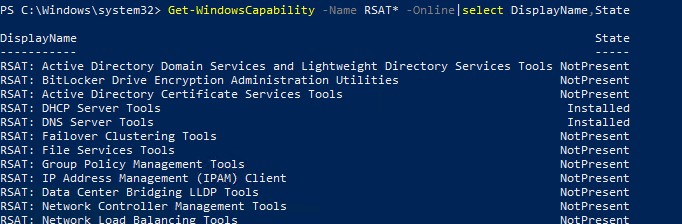

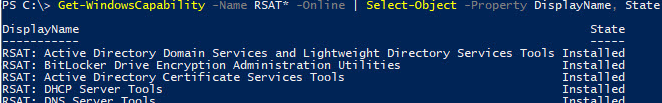

You can use PowerShell to view which RSAT tools are installed with the following command.

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, State

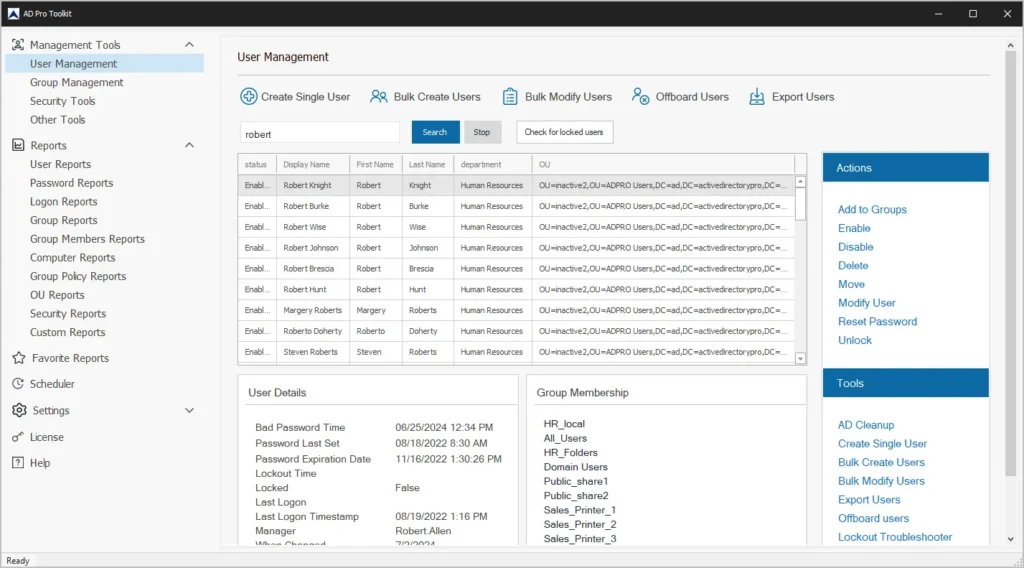

Simplify Active Directory Management with AD Pro Toolkit

Managing Active Directory with the RSAT tools has its limitations, such as bulk editing and no reporting. Fortunately, the AD Pro Toolkit simplifies bulk management and reporting with its comprehensive set of Active Directory Tools. The toolkit also includes a built in scheduler to automate tasks and reporting.

AD Pro Toolkit Key Features:

- Bulk import users

- Bulk update users

- Cleanup inactive user and computer accounts

- User management tools

- Quickly unlock and reset user passwords

- Manage user group membership

- Onboard and offboard users

- 200+ built-in Active Directory reports

In addition to the management tools, the toolkit includes over 200 built in Active Directory Reports. Create security reports, compliance reports, customize reports and send email reports.

Try the AD Pro Toolkit for 14 days and experience the All-in-One Toolkit that makes managing Active Directory fast, easy and efficient. Download AD Pro Toolkit now and try it for yourself. Easy to Install and get started in minutes

I hope you found this article helpful. If you have questions leave a comment below.

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Appearance settings

Набор компонентов RSAT (Remote Server Administration Tools / Средства удаленного администрирования сервера) позволяет удаленно управлять ролями и компонентами на серверах Windows Server с обычной рабочей станции Windows. В RSAT входят графические MMC оснастки, утилиты командной строки, и модули PowerShell. Вы можете установить RSAT как на десктопных версиях Windows 10 или 11, так и в Windows Server 2022/2019/2016.

Содержание:

- Установка средств администрирования RSAT в Windows 10 и 11

- Установка RSAT в Windows с помощью PowerShell

- Как установить Remote Server Administration Tools в Windows Server 2022,2019,2016?

- Ошибка 0x800f0954 при установке RSAT в Windows

- Установка RSAT в Windows в офлайн режиме

Установка средств администрирования RSAT в Windows 10 и 11

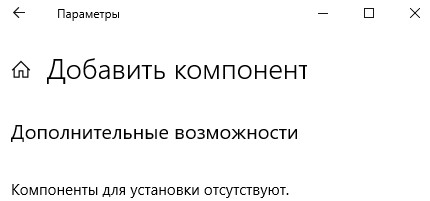

В Windows 10 и 11 RSAT устанавливаются через графический интерфейс панели Settings -> Apps -> Optionla Features -> Add an optional feature (Параметры Windows -> Приложения -> Дополнительные возможности -> Добавить компонент).

Наберите в поисковой строке RSAT, чтобы вывести доступные компоненты. Вы можете установить в Windows 10/11 следующие инструменты администрирования RSAT:

- RSAT: Active Directory Domain Services and Lightweight Directory Services Tools

- RSAT: BitLocker Drive Encryption Administration Utilities

- RSAT: Active Directory Certificate Services Tools

- RSAT: DHCP Server Tools (настройка и управление DHCP сервером на Windows Server)

- RSAT: DNS Server Tools

- RSAT: Failover Clustering Tools

- RSAT: File Services Tools

- RSAT: Group Policy Management Tools – консоль управления GPO и PowerShell модуль GroupPolicy

- RSAT: IP Address Management (IPAM) Client

- RSAT: Data Center Bridging LLDP Tools

- RSAT: Network Controller Management Tools

- RSAT: Network Load Balancing Tools

- RSAT: Remote Access Management Tools

- RSAT: Remote Desktop Services Tools

- RSAT: Server Manager

- RSAT: Shielded VM Tools

- RSAT: Storage Migration Service Management Tools

- RSAT: Storage Replica Module for Windows PowerShell

- RSAT: System Insights Module for Windows PowerShell

- RSAT: Volume Activation Tools (консоль активации KMS сервера)

- RSAT: Windows Server Update Services Tools

Выберите нужные компоненты RSAT и нажмите Install.

Вы можете установить RSAT только Professional и Enterprise редакциях Windows 10/11, но не в Windows Home.

После установки некоторых компонентов RSAT может потребоваться перезагрузка.

Компоненты RSAT не включены в состав Windows, а поставляются в виде Функции по требованию (Features on Demand). Это значит, что для установки RSAT ваш компьютер должен быть подключен к интернету. Windows загрузит и установит необходимые файлы с серверов Microsoft Update.

В предыдущих версиях Windows (до билда Windows 10 1809) пакет удаленного администрирования серверов RSAT устанавливался в виде отдельного файла MSU обновления, которое нужно было вручную скачивать и установить с сайта Microsoft (https://www.microsoft.com/en-us/download/details.aspx?id=45520)

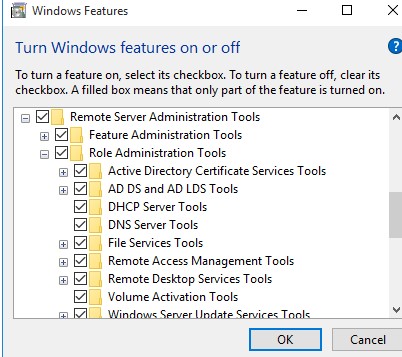

После установки пакета KB2693643 вы можете включить необходимые компоненты RSAT в разделе Control Panel -> Programs and Feature -> Turn Windows features on or off (

optionalfeatures.exe

). Разверните Remote Server Administration Tools и выберите необходимые компоненты для установки.

Если попытаться установить KB2693643 на более новых билдах Windows 10 или 11, появится ошибка:

Windows Update Standalone Installer encountered and error: 0x8024001d

После установки, графические mmc оснастки RSAT будут доступны в панели управления в секции Administrative Tools (Control Panel\System and Security\Administrative Tools) или в папке:

%ProgramData%\Microsoft\Windows\Start Menu\Programs\Administrative Tools

.

Установка RSAT в Windows с помощью PowerShell

Вы можете установить компоненты администрирования RSAT в Windows 10 и 11 с помощью PowerShell.

С помощью следующей PowerShell команды можно вывести список компонентов RSAT, установленных на вашем компьютере:

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, State

В нашем примере инструменты управления DHCP и DNS установлены (

Installed

), а все остальные модуль RSAT отсутствуют (

NotPresent

).

Для установки RSAT в Windows используется PowerShell командлет Add-WindowsCapability.

Чтобы установить конкретный инструмент RSAT, например инструменты управления AD (в том числе консоль ADUC из модуля Active Directory для Windows Powershell), выполните команду:

Add-WindowsCapability –online –Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0

Для установки консоли управления DNS и модуля PowerShell DNSServer, выполните:

Add-WindowsCapability –online –Name Rsat.Dns.Tools~~~~0.0.1.0

И т.д.

Add-WindowsCapability -Online -Name Rsat.BitLocker.Recovery.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.CertificateServices.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.DHCP.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.FailoverCluster.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.FileServices.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.IPAM.Client.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.LLDP.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.NetworkController.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.NetworkLoadBalancing.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.RemoteAccess.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.RemoteDesktop.Services.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.ServerManager.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.Shielded.VM.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.StorageMigrationService.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.StorageReplica.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.SystemInsights.Management.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.VolumeActivation.Tools~~~~0.0.1.0

Add-WindowsCapability -Online -Name Rsat.WSUS.Tools~~~~0.0.1.0

Чтобы установить сразу все доступные инструменты RSAT, выполните:

Get-WindowsCapability -Name RSAT* -Online | Add-WindowsCapability –Online

Также вы можете установить компоненты RSAT с помощью утилиты DISM:

DISM.exe /Online /add-capability /CapabilityName:Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 /CapabilityName:Rsat.GroupPolicy.Management.Tools~~~~0.0.1.0 /CapabilityName:Rsat.WSUS.Tools~~~~0.0.1.0

Чтобы установить только отсутствующие компоненты RSAT, выполните:

Get-WindowsCapability -Name RSAT* -Online | where State -EQ NotPresent | Add-WindowsCapability –Online

Теперь убедитесь, что инструменты RSAT установлены (статус Installed);

Как установить Remote Server Administration Tools в Windows Server 2022,2019,2016?

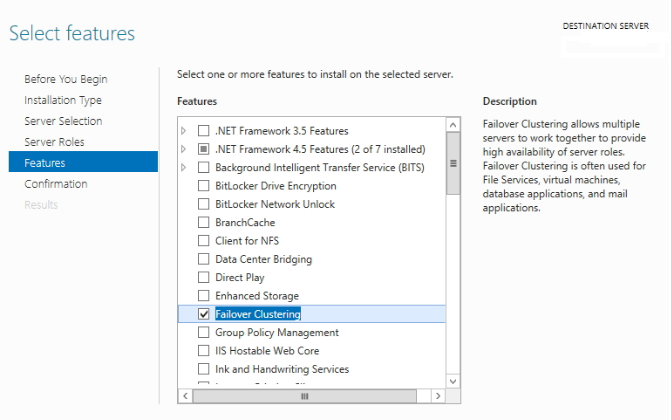

В Windows Server для установки RSAT не нужен доступ в интернет. Компоненты RSAT можно устанавливать при установке соответствующих ролей или фич Windows Server, либо можно установить их через Server Manager (Add roles and Features -> Features -> Remote Server Administration Tools). Все компоненты RSAT разбиты на две секции: Feature Administration Tools и Role Administration Tools. Выберите необходимые компоненты и нажмите Next -> Next.

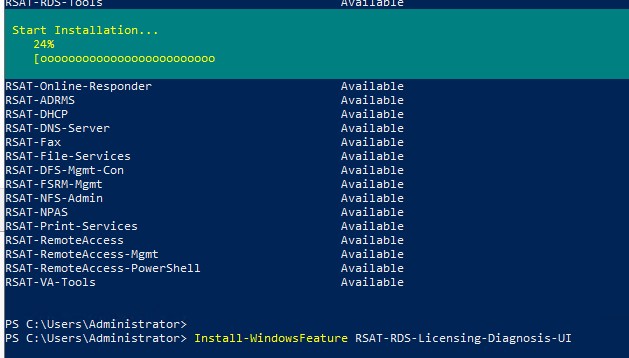

Для установки RSAT в Windows Server используется командлет установки компонентов и ролей — Install-WindowsFeature. Вывести список доступных компонентов RSAT в Windows Server 2022, 2019 и 2016:

Get-WindowsFeature| Where-Object {$_.name -like "*RSAT*"}| ft Name,Installstate

Для установки выбранного компонента RSAT, укажите его имя. Например, установим консоль диагностики лицензирования RDS:

Install-WindowsFeature RSAT-RDS-Licensing-Diagnosis-UI

Установить консоль удаленного управления Hyper-V Manager и PowerShell модуль Hyper-V:

Get-WindowsFeature | Where-Object {$_.Name -like "RSAT-Hyper-V-Tools"}| Install-WindowsFeature -IncludeAllSubFeature

Установленные графические консоли RSAT доступны из Server Manager или через панель управления.

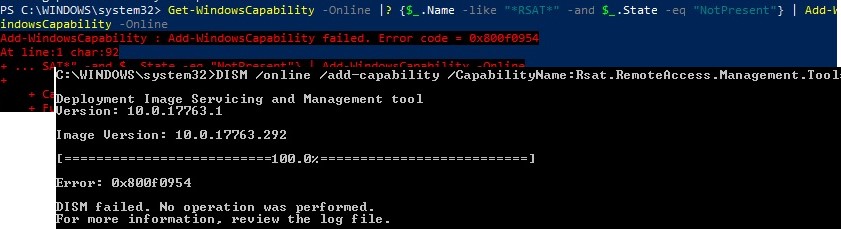

Ошибка 0x800f0954 при установке RSAT в Windows

Если ваш компьютер Windows настроен на получение обновлений с локального сервера обновлений WSUS или SCCM (Configuration Manager) SUP, то при установке RSAT из графического интерфейса, Add-WindowsCapability или DISM вы получите ошибку.

В этом случае Windows будет пытаться загрузить пакет RSAT с вашего локального сервера обновлений и вернет ошибку 0x800f0954:

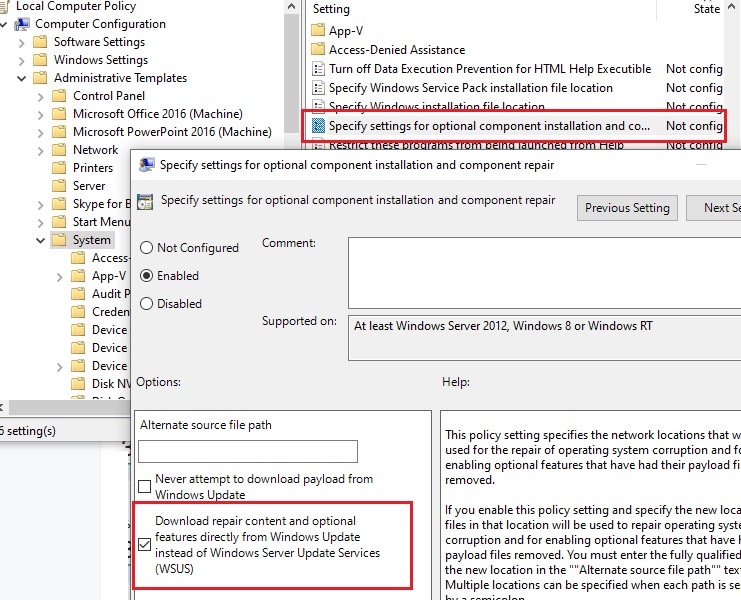

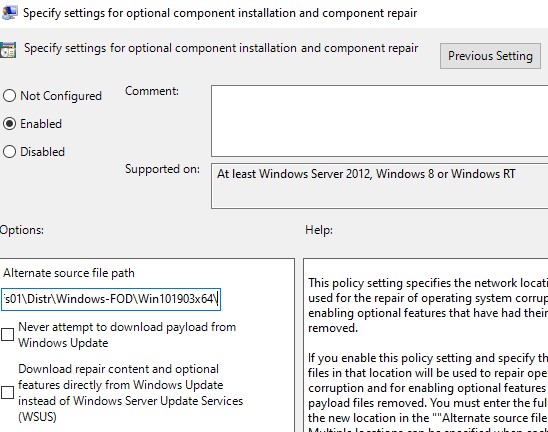

Чтобы игнорировать локальный WSUS при установке дополнительных компонентов Windows и Features On Demand (в том числе RSAT) нужно настроить специальный параметр групповых политики:

- Откройте редактор локальной GPO –

gpedit.msc

или используйте доменную консоль управления GPO –

gpmc.msc

); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System;

- Включите политику Specify settings for optional component installation and component repair, и включите опцию Download repair content and optional features directly from Windows Updates instead of Windows Server Updates Services (WSUS) (опция “Скачайте содержимое для восстановления и дополнительные компненты непосредственно из Центра обновления Windows вместо использования службы WSUS”);

- Сохраните изменения и обновите настройки групповых политик (

gpupdate /force

). - Перезапустите службу Windows Update:

net stop wuauserv

net start wuauserv

Теперь установка RSAT через PowerShell или DISM должна выполняться без ошибок.

Некоторые параметры реестра могут блокировать подключение к Microsoft Update при получении компонентов RSAT. Если при установке RSAT появляется ошибка 0x8024002e, измените значения следующий параметров реестра в ветке

HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate

:

- DoNotConnectToWindowsUpdateInternetLocations = 0

- DisableWindowsUpdateAccess = 0

Затем перезапустите службу wuauserv.

Установка RSAT в Windows в офлайн режиме

Если вы не можете открыть прямой доступ с рабочей станции к серверам Microsoft Update, вы можете воспользоваться офлайн установкой RSAT (рекомендуется для корпоративных сетей без прямого доступа в Интернет).

Для офлайн установки RSAT нужно скачать ISO образ диска с компонентами FoD для вашей версии Windows 10/11 с сайта Microsoft или из личного кабинета на сайте лицензирования Microsoft (Volume Licensing Service Center, VLSC):

- Для Windows 10 2004 — https://learn.microsoft.com/en-us/azure/virtual-desktop/language-packs (FOD Disk 1 ISO)

- Для Windows 11 21H2/22H2- https://learn.microsoft.com/en-us/azure/virtual-desktop/windows-11-language-packs (Language and Optional Features ISO)

Например, для Windows 10 2004 x64 нужно скачать образ 19041.1.191206-1406.vb_release_amd64fre_FOD-PACKAGES_OEM_PT1_amd64fre_MULTI.iso (около 5 Гб). Распакуйте образ в сетевую папку. У вас получится набор *.cab файлов, среди которых есть компоненты RSAT.

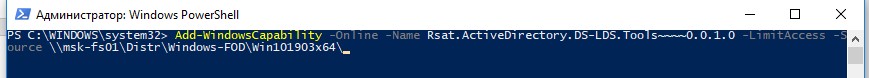

Теперь для установки компонентов RSAT на рабочей станции Windows нужно указывать путь к данному сетевому каталогу с FoD в параметре -Source:

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0 -LimitAccess -Source \\msk-fs01\Distr\Windows-FOD\Win101903x64\

Также вы можете указать путь к каталогу с компонентами FoD с помощью указанной выше групповой политики. Для этого в параметре Alternative source file path нужно указать UNC путь к каталогу с файлами FoD.

Или можете задать этот параметр через реестр отдельной политикой, указав путь к каталогу в параметр LocalSourcePath (тип REG_Expand_SZ) в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Servicing.

После этого, пользователи смогут самостоятельно устанавливать компоненты RSAT через графический интерфейс добавления компонент Windows 10.

Частые ошибки установки Remote Server Administration Tools в Windows

- 0x8024402c, 0x80072f8f – Windows не может поучить доступ к серверам обновления Windows для получения компонентов RSAT. Проверьте доступ в интернет или установите компоненты из локального образа FoD:

Add-WindowsCapability -Online -Name Rsat.Dns.Tools~~~~0.0.1.0 -LimitAccess -Source E:\RSAT\ - 0x800f081f – проверьте путь к каталогу с компонентами RSAT, указанному в параметре –Source;

- 0x800f0950 – ошибка аналогична 0x800f0954;

- 0x80070490 –проверьте целостность образа Windows с помощью DISM:

DISM /Online /Cleanup-Image /RestoreHealth

Управление отказоустойчивыми кластерами с помощью центра администрирования Windows Manage Failover Clusters with Windows Admin Center

Область применения. Windows Admin Center, ознакомительная версия Windows Admin Center Applies To: Windows Admin Center, Windows Admin Center Preview

Управление отказоустойчивыми кластерами Managing failover clusters

Отказоустойчивая кластеризация — это компонент Windows Server, позволяющий объединять несколько серверов в отказоустойчивый кластер для повышения доступности и масштабируемости приложений и служб, таких как масштабируемый файловый сервер, Hyper-V и Microsoft SQL Server. Failover clustering is a Windows Server feature that enables you to group multiple servers together into a fault-tolerant cluster to increase availability and scalability of applications and services such as Scale-Out File Server, Hyper-V and Microsoft SQL Server.

Хотя можно управлять узлами отказоустойчивого кластера как отдельными серверами, добавляя их в качестве подключений к серверу в центре администрирования Windows, их также можно добавить в качестве отказоустойчивых кластеров для просмотра ресурсов кластера, хранилища, сети, узлов, ролей, виртуальных машин и виртуальных коммутаторов и управления ими. While you can manage failover cluster nodes as individual servers by adding them as Server connections in Windows Admin Center, you can also add them as Failover clusters to view and manage cluster resources, storage, network, nodes, roles, virtual machines and virtual switches.

Добавление отказоустойчивого кластера в центр администрирования Windows Adding a failover cluster to Windows Admin Center

Чтобы добавить кластер в центр администрирования Windows, выполните следующие действия. To add a cluster to Windows Admin Center:

Кластер будет добавлен в список подключений на странице обзора. The cluster will be added to your connection list on the Overview page. Щелкните его, чтобы подключиться к кластеру. Click it to connect to the cluster.

Можно также управлять кластером с поддержкой Hyper-in, добавив кластер в качестве подключения к кластеру с технологией Hyper- in в центре администрирования Windows. You can also manage hyper-converged clustered by adding the cluster as a Hyper-Converged Cluster connection in Windows Admin Center.

Инструменты Tools

Для подключений к отказоустойчивому кластеру доступны следующие средства. The following tools are available for failover cluster connections:

| Средство Tool | Описание Description |

|---|---|

| Обзор Overview | Просмотр сведений о отказоустойчивом кластере и управление ресурсами кластера View failover cluster details and manage cluster resources |

| Диски Disks | Просмотр общих дисков и томов кластера View cluster shared disks and volumes |

| Сети Networks | Просмотр сетей в кластере View networks in the cluster |

| Узлы Nodes | Просмотр узлов кластера и управление ими View and manage cluster nodes |

| Роли Roles | Управление ролями кластера или создание пустой роли Manage cluster roles or create an empty role |

| Обновления Updates | Управление обновлениями, поддерживающими кластер (требуется CredSSP) Manage Cluster-Aware Updates (requires CredSSP) |

| Виртуальные машины Virtual Machines | Просмотр виртуальных машин и управление ими View and manage virtual machines |

| Виртуальные коммутаторы Virtual Switches | Просмотр виртуальных коммутаторов и управление ими View and manage virtual switches |

Ожидается More Coming

Управление отказоустойчивыми кластерами в центре администрирования Windows активно разрабатывается, а новые функции будут добавлены в ближайшем будущем. Failover cluster management in Windows Admin Center is actively under development and new features will be added in the near future. Вы можете просмотреть состояние и проголосовать за функции в UserVoice: You can view the status and vote for features in UserVoice:

Источник

Failover cluster manager windows 10

Вопрос

Собственно проблема в теме описана.

При этом, через обычный HV менеджер к каждой ноде коннектится без проблем.

С более ранних версий (до 1909 включительно) подключается без проблем.

Ответы

Решение данной проблемы достаточно простое

——————

Билд Windows 10.2004 (19041.329) не работает Диспетчер отказоустойчивости кластеров

ошибка Кластер, к которому выполняется подключение, имеет версию, неподдерживаемую данной версией диспетчера отказоустойчивости кластеров

——————

решение

——————

Проблема в фаиле FailoverClusters.ObjectModel.dll version 10.0.19041.1

заменить на FailoverClusters.ObjectModel.dll version 10.0.18362.1 (от Windows 10.1909 (18363.836))

Находится данная оснастка в папке c:\Windows\Cluster\

Первоначально рекомендую сделать бекап директории например так c:\Windows\Cluster.2004\ или сделав архив

далее заменить фаил либо всю директорию, предварительно очистив ее

все необходимое находиться здесь https://yadi.sk/d/ezaALlokPGFW8Q

Все ответы

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

Спасибо за инфомацию, однако прошу Вас придерживаться конструктивного общения на форуме.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Согласно ответу сотрудника MS, цитирую:

===============

Похоже, что Win10 2004 не поддерживает отказоустойчивые кластеры сервера 2016 и ниже. Вы можете попробовать откатиться до Win10 1909 или обновить кластер до Windows Server 2019.

===============

Предварительно так, что похоже в вашем случае необходимо откатить обновление, чтобы продолжить использовать функционал подключения к кластера на базе Win Srv 2012 R2.

P.S. Возможно через некоторое время прояснится больше деталей.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

Не то, к сожалению. Это для 2012, не R2. Я читал данный вопрос уже, при том, что там намешано от R2 тоже и пролетает просьба разделить тему на 2012 и 2012 R2

Весьма оригинальный ответ от сотрудника MS.

Так же классическое подключение через HV manager из той же оснастки MMC в 2004 тоже работает, а вот к кластеру не подключает.

Пока решил вопрос, развернув виртуалку на win8.1, но это не выход и не решение проблемы, которую создали сотрудники MS

Весьма оригинальный ответ от сотрудника MS.

К сожалению, кроме разработчиков Microsoft, этого скорее всего знать никто не может.

P.S. Обратите внимание, что не все сотрудники Microsoft могут быть разработчиками либо разработчиками конкретного функционала.

Ожидайте возможно в ближайщее время, что-то проясниться.

P.S. я к сожалению не встречал файла release notes, в котором были бы описаны изменения касаемо Failover Cluster Manager, если появится какая-та информация либо встречу подтвержденую информацию, то отпишу тут.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Просто весьма странно, заявлять о поддержке N-1 для функционала и при этом тупо и хмуро выпилить оную поддержку при очередном обновлении.

Решение данной проблемы достаточно простое

——————

Билд Windows 10.2004 (19041.329) не работает Диспетчер отказоустойчивости кластеров

ошибка Кластер, к которому выполняется подключение, имеет версию, неподдерживаемую данной версией диспетчера отказоустойчивости кластеров

——————

решение

——————

Проблема в фаиле FailoverClusters.ObjectModel.dll version 10.0.19041.1

заменить на FailoverClusters.ObjectModel.dll version 10.0.18362.1 (от Windows 10.1909 (18363.836))

Находится данная оснастка в папке c:\Windows\Cluster\

Первоначально рекомендую сделать бекап директории например так c:\Windows\Cluster.2004\ или сделав архив

далее заменить фаил либо всю директорию, предварительно очистив ее

все необходимое находиться здесь https://yadi.sk/d/ezaALlokPGFW8Q

Решение данной проблемы достаточно простое

——————

Билд Windows 10.2004 (19041.329) не работает Диспетчер отказоустойчивости кластеров

ошибка Кластер, к которому выполняется подключение, имеет версию, неподдерживаемую данной версией диспетчера отказоустойчивости кластеров

——————

решение

Источник

Failover cluster manager windows 10

Question

Собственно проблема в теме описана.

При этом, через обычный HV менеджер к каждой ноде коннектится без проблем.

С более ранних версий (до 1909 включительно) подключается без проблем.

Answers

Решение данной проблемы достаточно простое

——————

Билд Windows 10.2004 (19041.329) не работает Диспетчер отказоустойчивости кластеров

ошибка Кластер, к которому выполняется подключение, имеет версию, неподдерживаемую данной версией диспетчера отказоустойчивости кластеров

——————

решение

——————

Проблема в фаиле FailoverClusters.ObjectModel.dll version 10.0.19041.1

заменить на FailoverClusters.ObjectModel.dll version 10.0.18362.1 (от Windows 10.1909 (18363.836))

Находится данная оснастка в папке c:\Windows\Cluster\

Первоначально рекомендую сделать бекап директории например так c:\Windows\Cluster.2004\ или сделав архив

далее заменить фаил либо всю директорию, предварительно очистив ее

все необходимое находиться здесь https://yadi.sk/d/ezaALlokPGFW8Q

All replies

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

Спасибо за инфомацию, однако прошу Вас придерживаться конструктивного общения на форуме.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Согласно ответу сотрудника MS, цитирую:

===============

Похоже, что Win10 2004 не поддерживает отказоустойчивые кластеры сервера 2016 и ниже. Вы можете попробовать откатиться до Win10 1909 или обновить кластер до Windows Server 2019.

===============

Предварительно так, что похоже в вашем случае необходимо откатить обновление, чтобы продолжить использовать функционал подключения к кластера на базе Win Srv 2012 R2.

P.S. Возможно через некоторое время прояснится больше деталей.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Мнения, высказанные здесь, являются отражением моих личных взглядов, а не позиции корпорации Microsoft. Вся информация предоставляется «как есть» без каких-либо гарантий.

Не то, к сожалению. Это для 2012, не R2. Я читал данный вопрос уже, при том, что там намешано от R2 тоже и пролетает просьба разделить тему на 2012 и 2012 R2

Весьма оригинальный ответ от сотрудника MS.

Так же классическое подключение через HV manager из той же оснастки MMC в 2004 тоже работает, а вот к кластеру не подключает.

Пока решил вопрос, развернув виртуалку на win8.1, но это не выход и не решение проблемы, которую создали сотрудники MS

Весьма оригинальный ответ от сотрудника MS.

К сожалению, кроме разработчиков Microsoft, этого скорее всего знать никто не может.

P.S. Обратите внимание, что не все сотрудники Microsoft могут быть разработчиками либо разработчиками конкретного функционала.

Ожидайте возможно в ближайщее время, что-то проясниться.

P.S. я к сожалению не встречал файла release notes, в котором были бы описаны изменения касаемо Failover Cluster Manager, если появится какая-та информация либо встречу подтвержденую информацию, то отпишу тут.

Avis de non-responsabilité:

Mon opinion ne peut pas coïncider avec la position officielle de Microsoft.

Просто весьма странно, заявлять о поддержке N-1 для функционала и при этом тупо и хмуро выпилить оную поддержку при очередном обновлении.

Решение данной проблемы достаточно простое

——————

Билд Windows 10.2004 (19041.329) не работает Диспетчер отказоустойчивости кластеров

ошибка Кластер, к которому выполняется подключение, имеет версию, неподдерживаемую данной версией диспетчера отказоустойчивости кластеров

——————

решение

——————

Проблема в фаиле FailoverClusters.ObjectModel.dll version 10.0.19041.1

заменить на FailoverClusters.ObjectModel.dll version 10.0.18362.1 (от Windows 10.1909 (18363.836))

Находится данная оснастка в папке c:\Windows\Cluster\

Первоначально рекомендую сделать бекап директории например так c:\Windows\Cluster.2004\ или сделав архив

далее заменить фаил либо всю директорию, предварительно очистив ее

все необходимое находиться здесь https://yadi.sk/d/ezaALlokPGFW8Q

Решение данной проблемы достаточно простое

——————

Билд Windows 10.2004 (19041.329) не работает Диспетчер отказоустойчивости кластеров

ошибка Кластер, к которому выполняется подключение, имеет версию, неподдерживаемую данной версией диспетчера отказоустойчивости кластеров

——————

решение

Источник

Настройка групп доступности Always On в SQL Server

В этой статье мы рассмотрим пошаговую установку и настройку групп доступности Always On в SQL Server в Windows Server 2019, рассмотрим сценарии отработки отказов и ряд других смежных вопросов.

“Always On Availability Groups” или “Группы доступности Always On” это технология для обеспечения высокой доступности в SQL Server. Always On появились в релизе Microsoft SQL Server 2012.

Особенности групп доступности Always On в SQL Server

Для чего могут использоваться группы доступности SQL Server?

Always On работает на платформе Windows Server Failover Cluster (WSFC). WSFC обеспечивает мониторинг узлов участвующих в группе доступности и может осуществлять автоматическую отработку отказа посредством голосования между узлами. Начиная с MS SQL Server 2017 появилась возможность использовать Always On без WSFC, в том числе на Linux системах. При построении кластера на Linux можно использовать Pacemaker как альтернативу WSFC.

Always On доступен в Standard редакции, но с некоторыми ограничениями:

В редакции Enterprise ограничений нет.

Разберемся в терминологии:

В основе Always On лежит WSFC. Каждый узел группы доступности должен быть членом отказоустойчивого кластера Windows. Каждый экземпляр SQL Server может иметь несколько групп доступности. В каждой группе доступности может быть до 8 вторичных реплик.

При отказе основой реплики, кластер проголосует за новую основную реплику и Always On переведёт одну из вторичных реплик в статус основной. Так как при работе с Always On пользователи соединяются с прослушивателем кластера (или Listener, то есть специальный IP адрес кластера и соответствующее ему DNS имя), то возможность выполнять write запросы полностью восстановится. Прослушиватель также отвечает за балансировку select запросов между вторичными репликами.

Настройка Windows Server Failover Cluster для Always On

Прежде всего нам нужно настроить отказоустойчивый кластер на всех узлах, которые будут участвовать в Always On.

В Server Manager добавляем роль Failover Clustering, или установите компонент с помощью PowerShell:

Install-WindowsFeature –Name Failover-Clustering –IncludeManagementTools

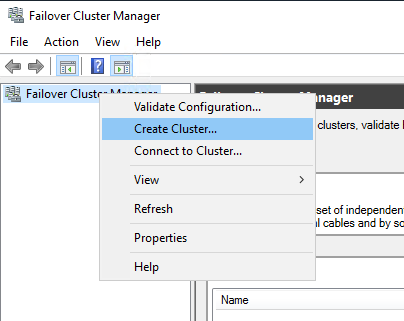

Установка автоматическая, ничего настраивать пока не нужно. После окончания установки запустите оснастку Failover Cluster Manager (FailoverClusters.SnapInHelper.msc).

Создаём новый кластер.

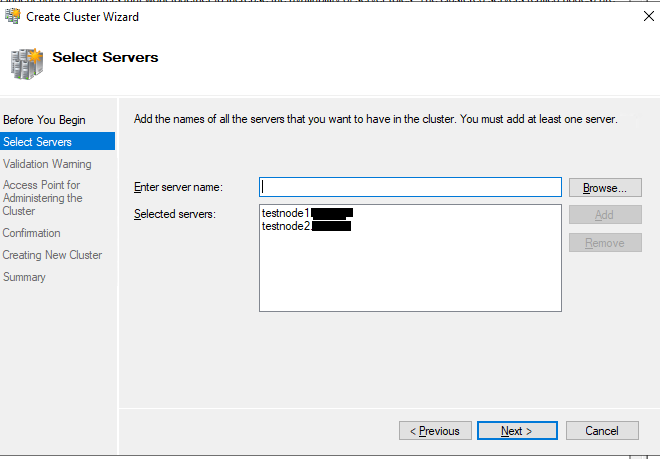

Добавляем имена серверов, которые будут участвовать в кластере.

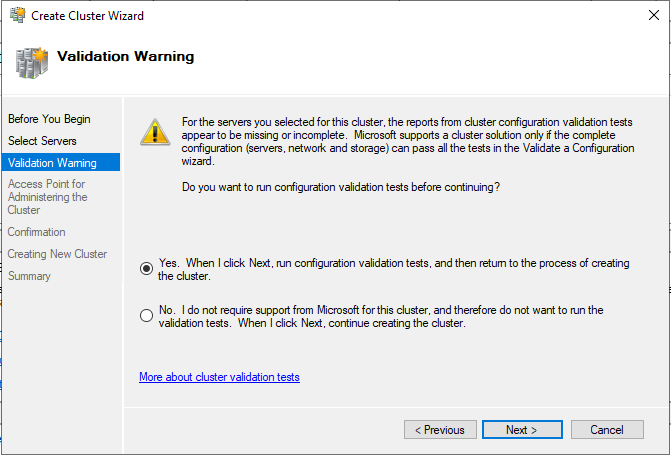

Дальше мастер предлагает пройти тесты. Не отказываемся, выбираем первый пункт.

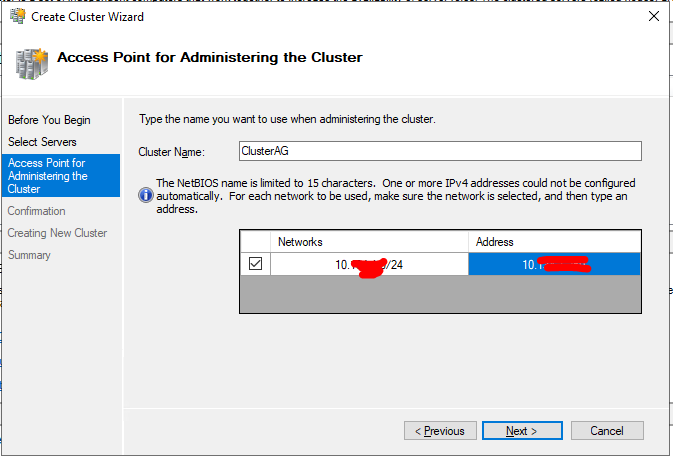

Указываем имя кластера, выбираем сеть и IP адрес кластера. Имя кластера автоматически появится в DNS, прописывать его специально не нужно. В моём случае имя кластера – ClusterAG.

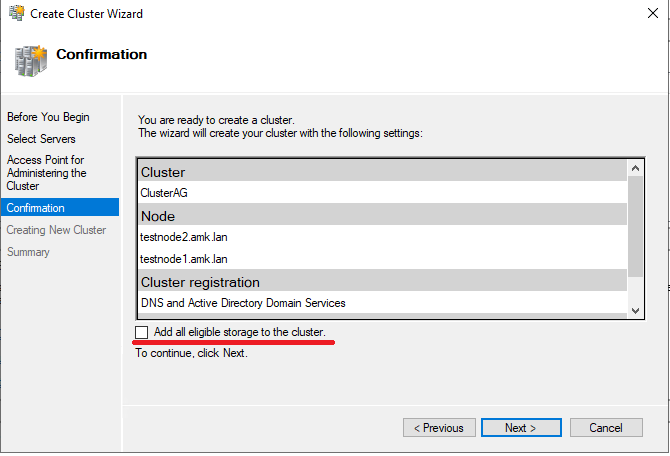

Убираем чебокс “Add all eligible storage to the cluster”, так как диски мы сможем добавить позже.

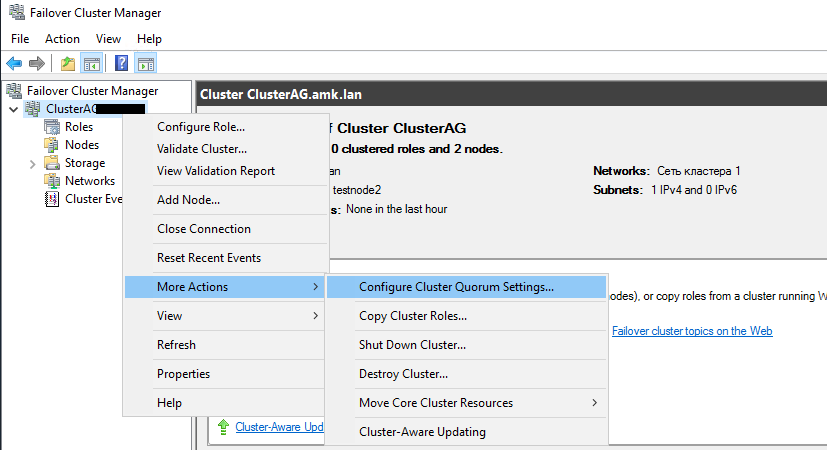

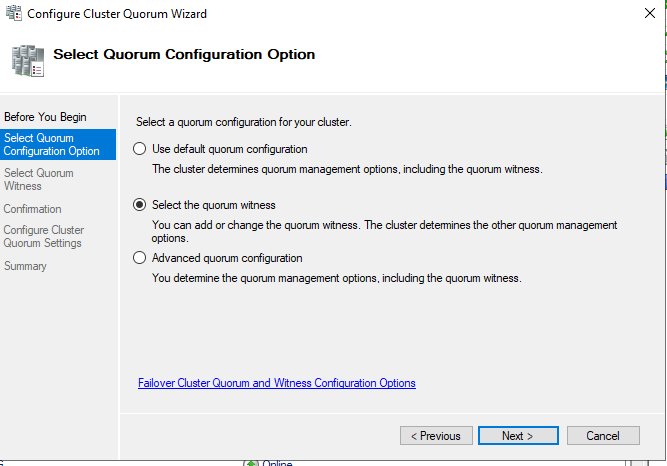

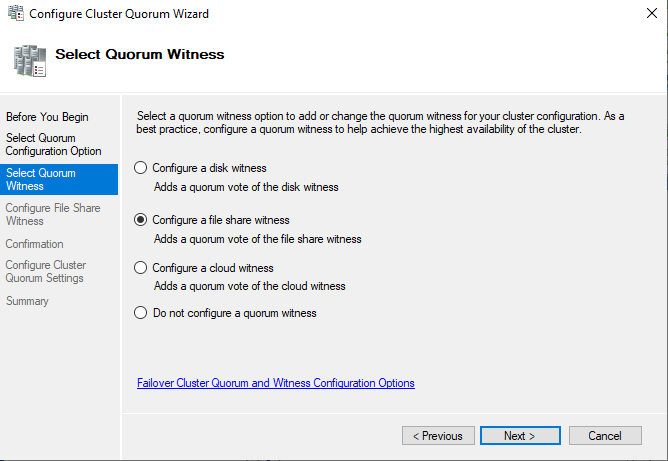

Выберите тип кворума со свидетелем (quorum witness).

Затем выбираем тип свидетеля – сетевая папка (file share witness).

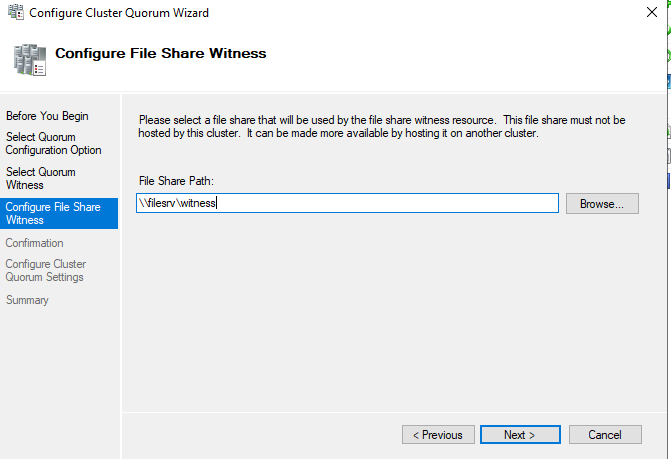

Укажите UNC путь к сетевой папке. Эту директорию нужно создать самостоятельно, и она обязательно должна быть на сервере, который не участвует в кластере.

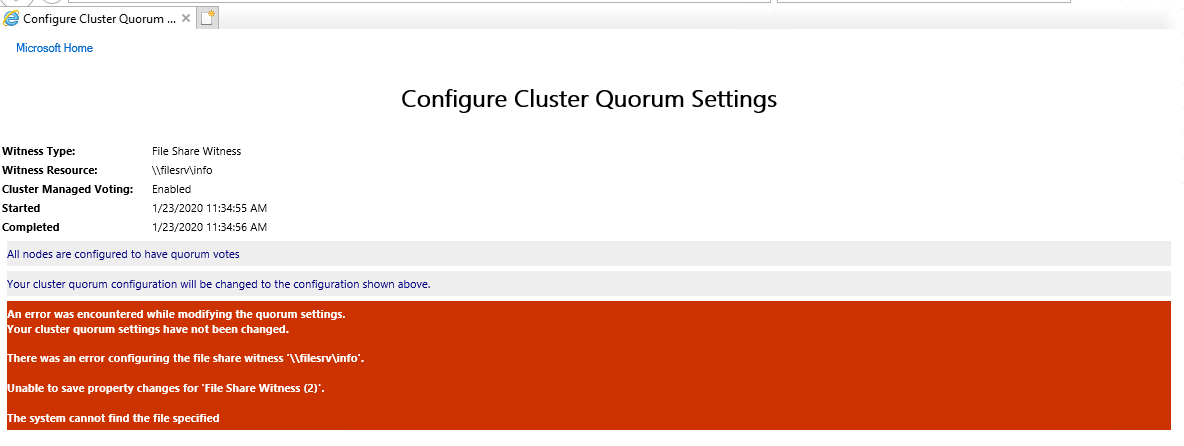

При настройке кластера вы можете получить ошибку:

Скорее всего это значит, что у пользователя из-под которого работает кластер нет прав на эту сетевую папку. По-умолчанию кластер работает из-под локального пользователя. Вы можете дать права на эту папку всем компьютерам кластера, либо сменить аккаунт для службы кластера и раздать права ему.

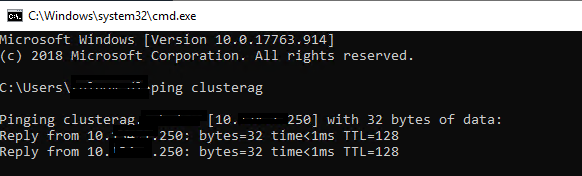

На этом базовая конфигурация кластера закончена. Убедимся, что DNS кластера прописан и отдаёт правильный IP

Настройка Always On в MS SQL Server

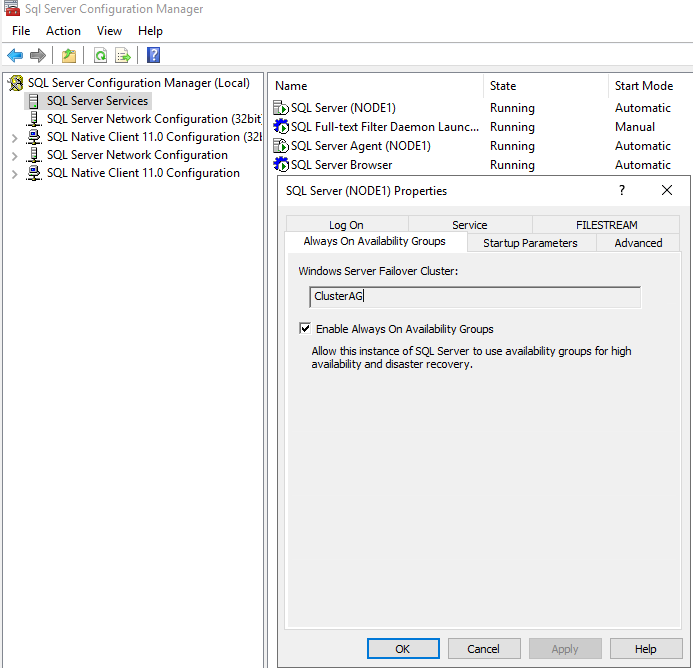

После стандартной установки экземпляра SQL Server вы можете включить и настроить группы доступности Always On. Их нужно включить в SQL Server Configuration Manager в свойствах экземпляра. Как видно на скриншоте, SQL Server уже определил, что он является участником кластера WSFC. Поставьте чекбокс “Enable Always On Availability Groups” и перезагрузите службу экземпляра MSSQL. Выполните те же действия на втором экземпляре.

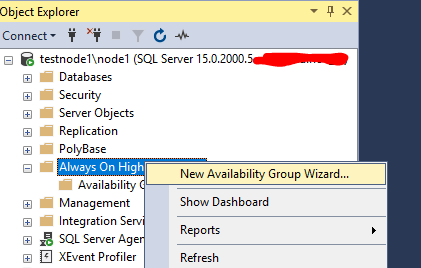

В SQL Server Management Studio щелкните по узлу “Always On High Availability” и запустите мастер настройки группы доступности (New Availability Group Wizard).

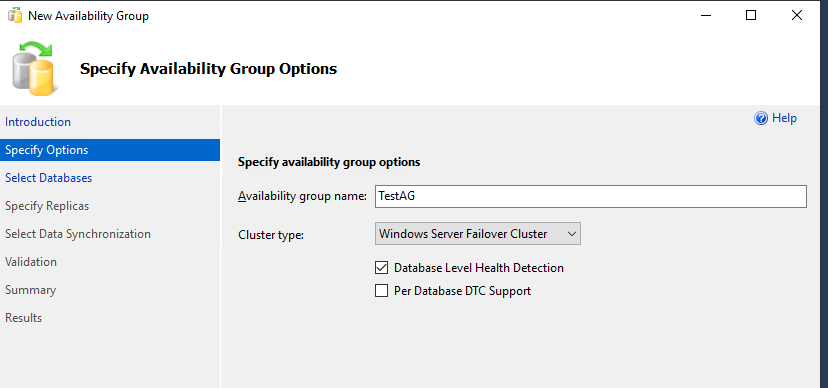

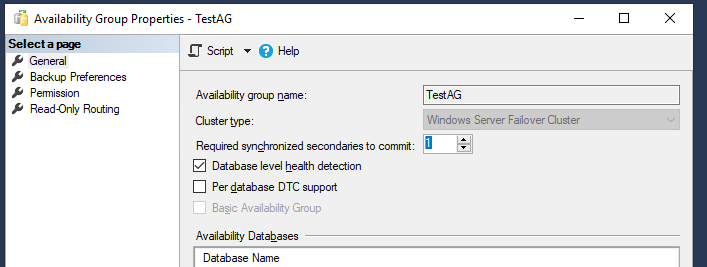

Укажите имя группы доступности Always On и выберите опцию “Database Level Health Detection”. С этой опцией Always On сможет определять, когда база данных находится в нездоровом состоянии.

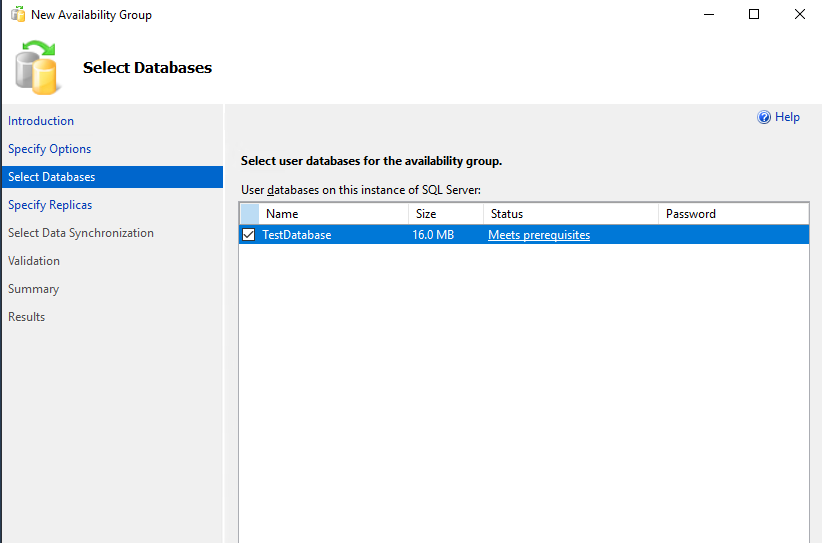

Выберите базы данных SQL Server, которые будут участвовать в группе доступности Always On.

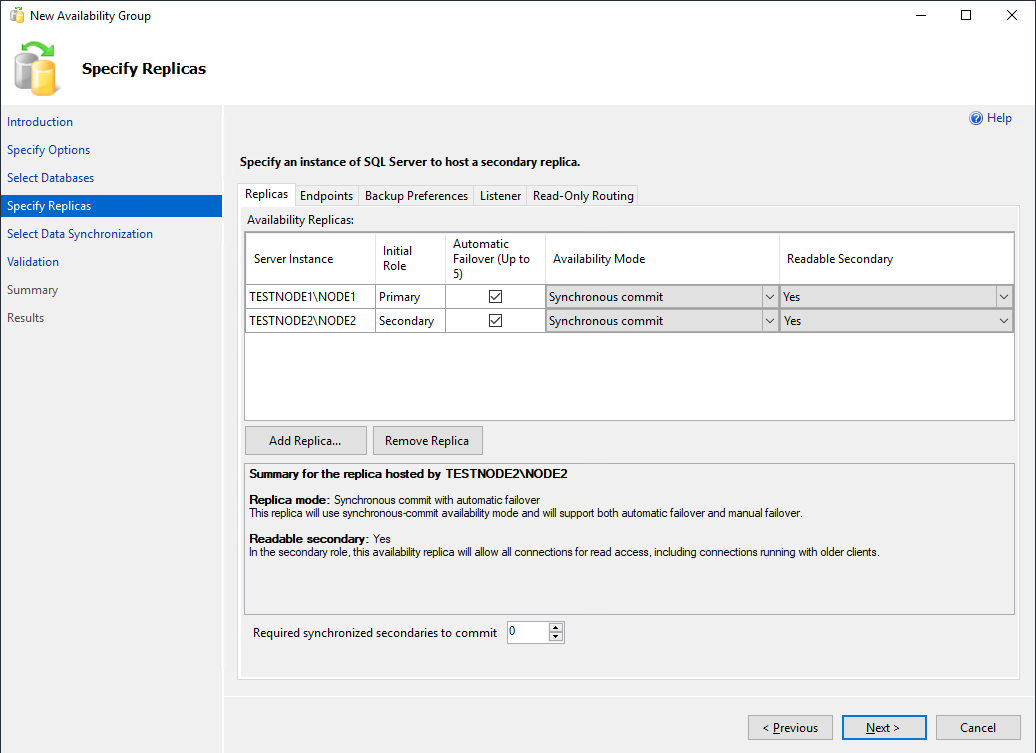

Нажмите “Add Replica…” и подключитесь к второму серверу SQL. Таким образом можно добавить до 8 серверов.

Вкладку Endpoints не трогаем.

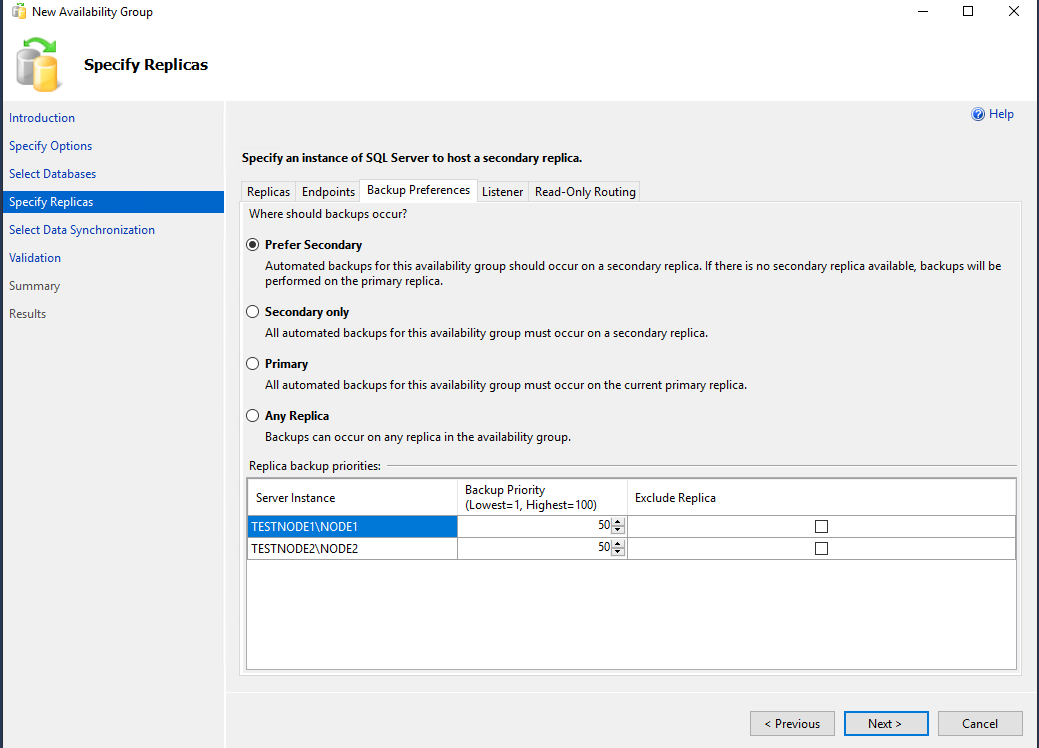

На вкладке Backup Preferences можно выбрать откуда будут делаться бекапы. Оставляем всё по умолчанию – Prefer Secondary.

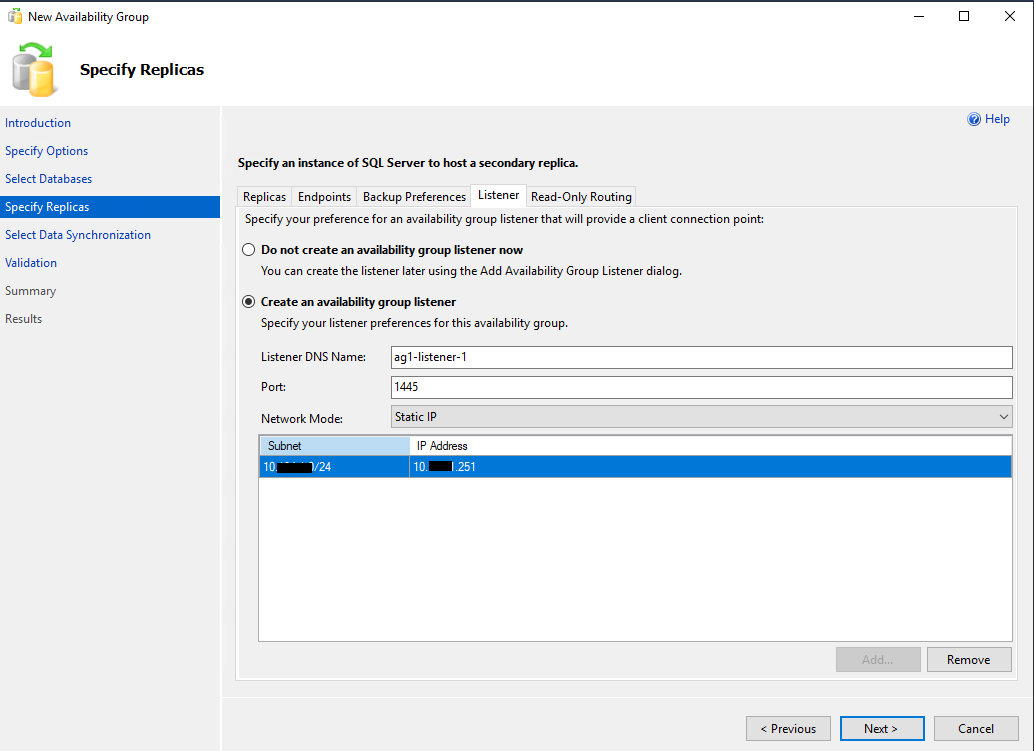

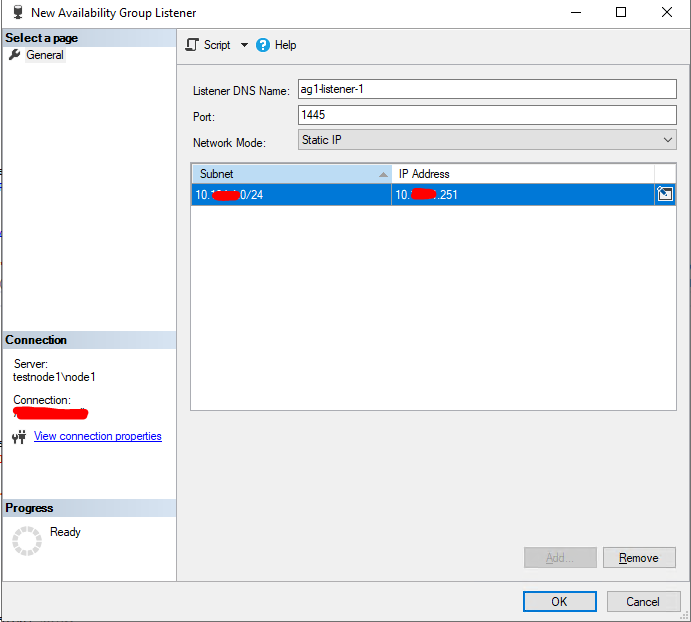

Указываем имя слушателя группы доступности (availability group listener), порт и IP адрес.

Вкладку Read-Only Routing оставляем без изменений.

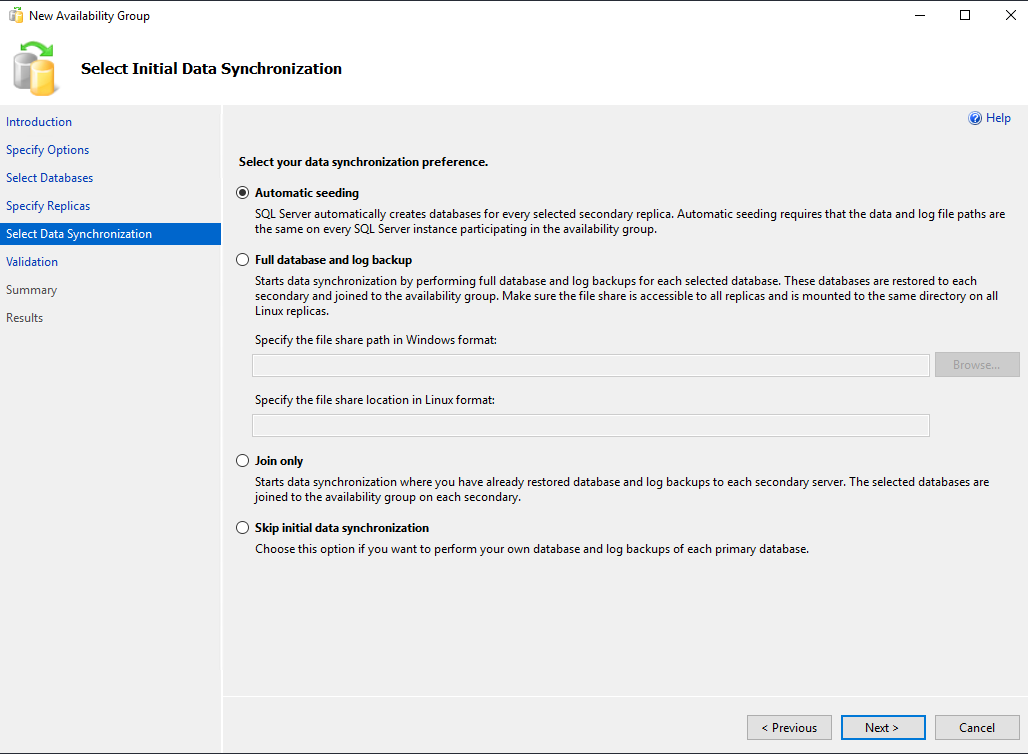

Выбираем каким образом будут синхронизироваться реплики. Я оставляю первый пункт – автоматическую синхронизацию (Automatic seeding).

После этого ваши настройки должны пройти валидацию. Если ошибок нет, нажмите Finish для применения изменений.

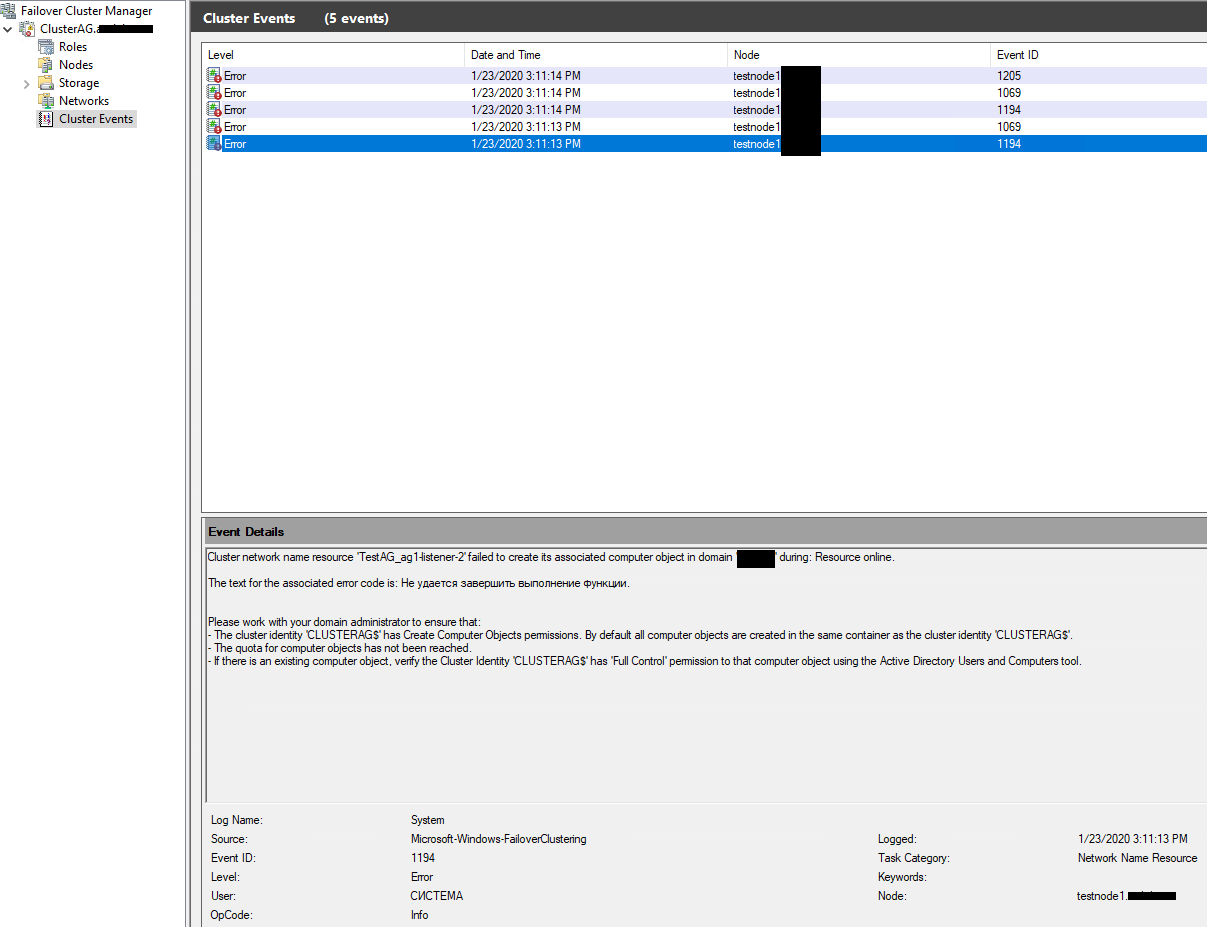

В моём случае все тесты прошли успешно, но после установки на шаге Results, мастер сообщил об ошибке при создании слушателя группы доступности. В логах кластера была такая ошибка:

Это означает, что у кластера недостаточно прав для создания слушателя. В документации написано, что достаточно дать разрешение на создание объектов типа “компьютер” объекту вашего кластера. Проще всего это сделать через делегирование полномочий в AD (или, быстрый но плохой вариант — временно добавить объект CLUSTERAG$ в группу Domain Admins).

Так как группа доступности у меня создалась, а слушатель нет, я добавил его вручную. Вызываем контекстное меню на группе доступности и жмем Add Listener…

Укажите IP адрес, порт и DNS имя слушателя.

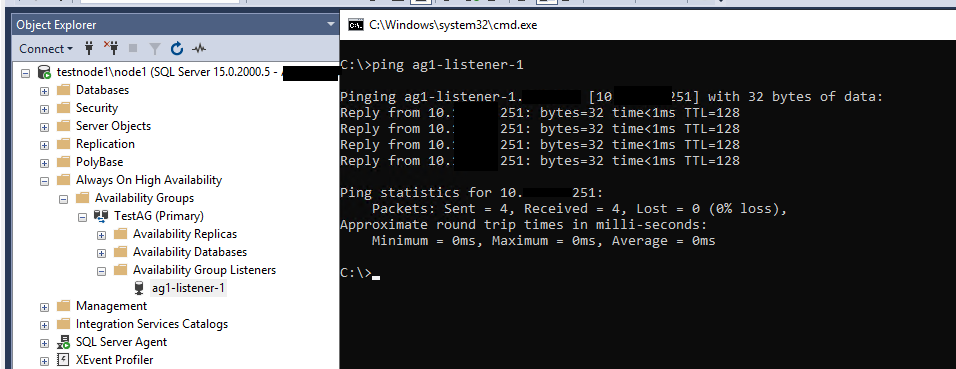

Проверьте, что Listener появился во разделе доступных слушателей группы Always On.

На этом базовая настройка группы доступности Always On закончена.

Always On: проверка работы, автоматическая отработка отказа

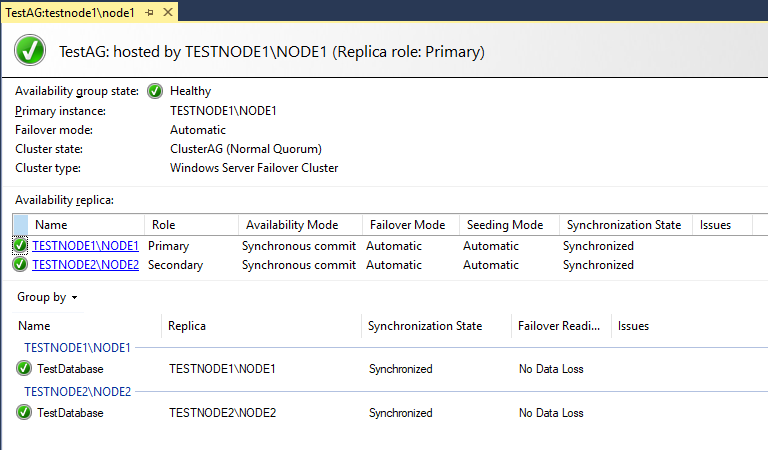

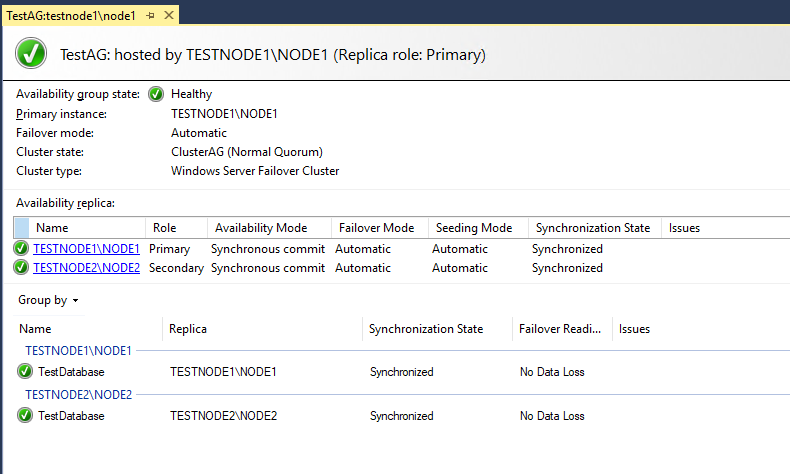

Посмотрим на панель мониторинга групп доступности (Show Dashboard).

Все OK, группа доступности создана и работает.

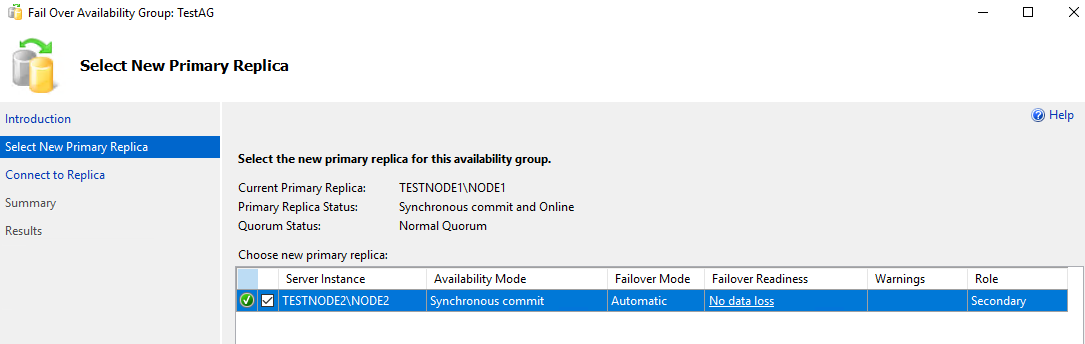

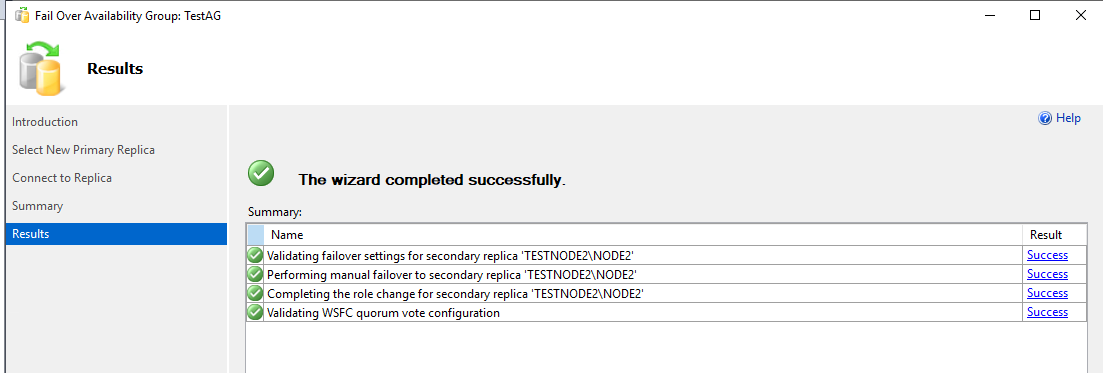

Попробуем перевести основную роль на экземпляр node2 в ручном режиме. Щелкните ПКМ по группе доступности и выберите Failover.

Стоит обратить внимание на пункт Failover Readiness. Значение No data loss значит, что потеря данных при переходе исключена.

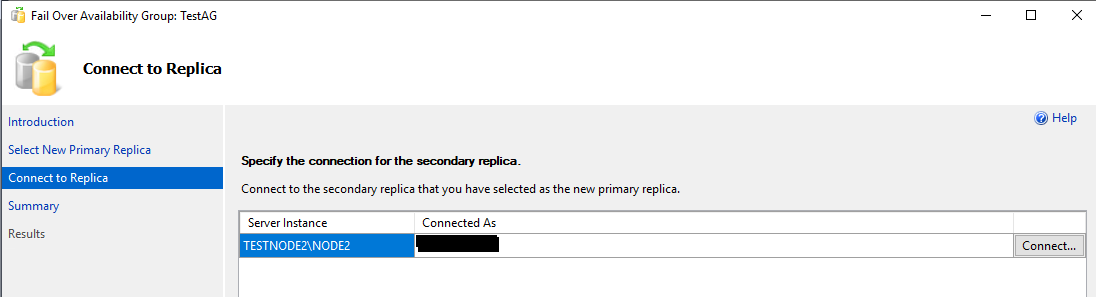

Соединяемся с node2.

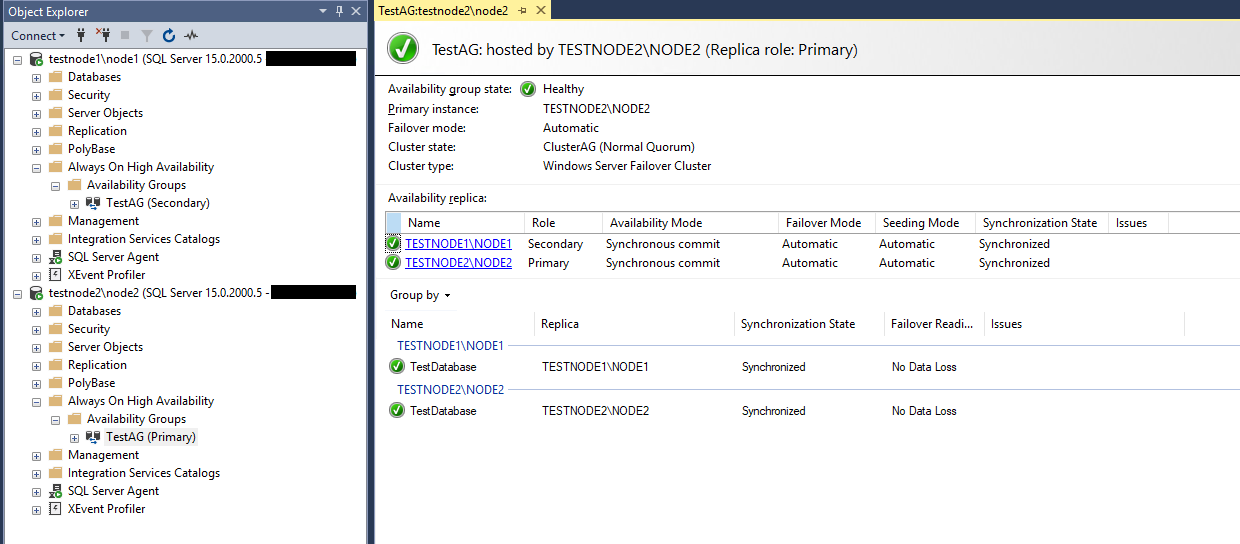

Проверяем, что node2 стал основной репликой в группе доступности (Primary Instance).

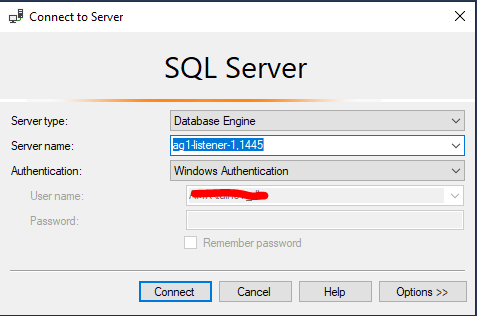

Убедимся, что слушатель работает как надо. В SSMS укажите DNS имя слушателе и порт через запятую: ag1-listener-1,1445

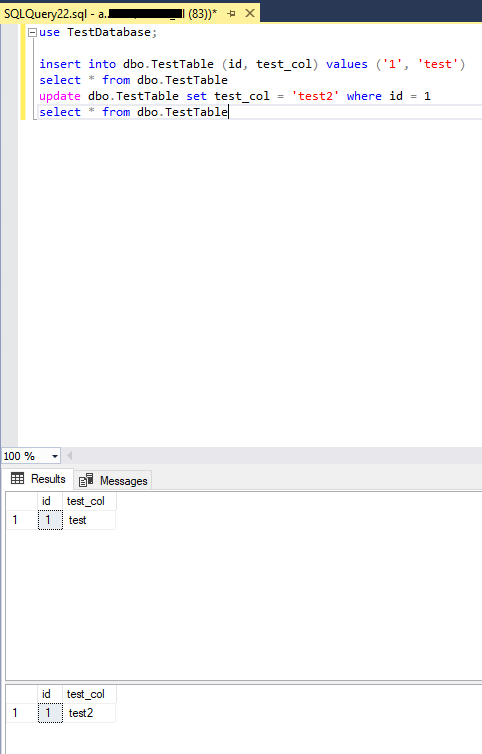

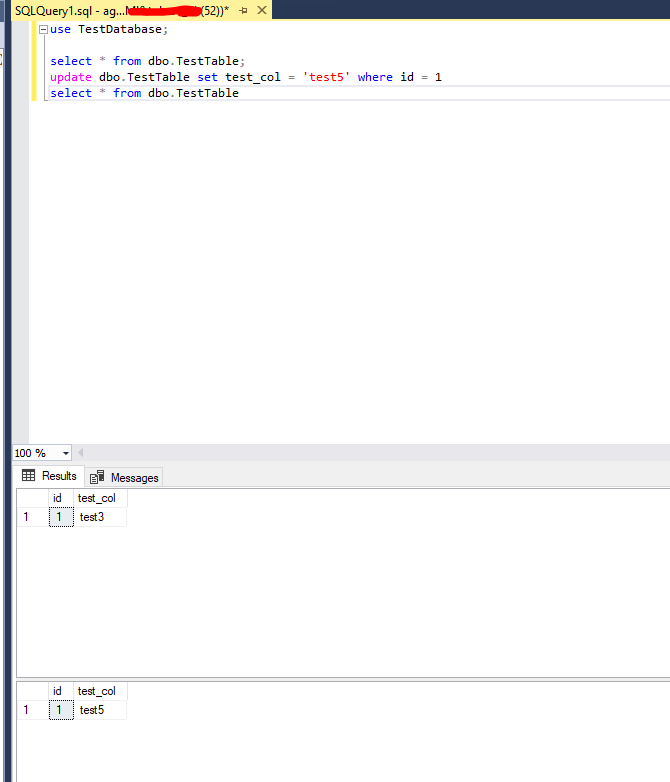

Сделаем простые insert, select и update запросы в нашу базу SQL Server.

Теперь проверим автоматическую отработку отказа основной реплики. Просто завершите процесс sqlservr.exe на TESTNODE2.

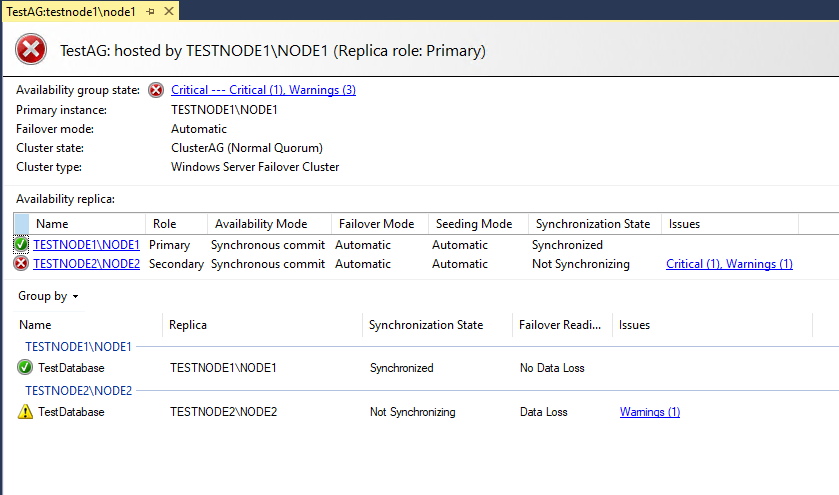

Проверяем состояние группы доступности на оставшемся узле – TESTNODE1\NODE1.

Кластер автоматически перевёл статус реплики testnode1\node1 в primary, так как testnode2\node2 стал недоступен.

Проверим состояние слушателя, потому что соединения клиентов будут поступать именно на него.

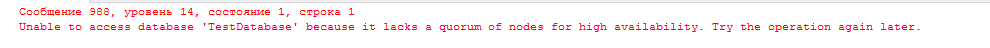

В моём случае я успешно соединился со слушателем, но при доступе к базе данных появилась ошибка

Эта ошибка возникла из-за параметра “Required synchronized secondaries to commit”. Так как при настройке мы выставляли это значение в 1, Always On не даёт подключиться к базе данных, потому что у нас осталась всего одна primary реплика.

Установим это значение в 0 и попробуем снова.

Включаем testnode2 и проверяем статус группы.

Статус Primary реплики остался у testnode1, а testnode2 стал вторичной репликой. Данные, которые мы меняли на testnode1 при выключенной testnode2 успешно синхронизировались после включения машины.

На этом тестирование закончено. Мы убедились всё работает корректно и при критическом сбое данные останутся доступны для read/write доступа.

Группы доступности Always On достаточно просты в настройке. Если перед вами стоит задача построить отказоустойчивое решение на базе SQL Server, то группы доступности отлично справятся с этой задачей.

С выпуском SQL Server 2017 и SQL Server 2019 в SQL Server Management Studio 18.x появились настройки Always On, которые раньше были доступны только через T-SQL, поэтому рекомендуется пользоваться последней версией SSMS.

Источник