Время на прочтение13 мин

Количество просмотров31K

Наиболее частым, применяемым способом удаленного доступа к внутренним ресурсам организаций является настройка VPN-соединения. Данная технология имеет ряд минусов таких как:

- необходимость установки на клиентский компьютер дополнительного программного обеспечения, что не всегда удобно, в некоторых случаях невозможно;

- необходимость прохождения пользователем дополнительной процедуры аутентификации;

- отсутствие возможности контролировать клиентский компьютер службами, отвечающими за техническую поддержку и информационную безопасность организации;

- отсутствие возможности контролировать своевременное обновление системного и прикладного ПО, наличие на нем антивирусного ПО и актуальности антивирусных баз;

- при перемещении удаленный пользователь должен перевозить не всегда легкий ноутбук.

Я предлагаю рассмотреть замену VPN технологией, разработанной компанией Microsoft – DirectAccess. Это позволит расценивать удаленный компьютер в качестве компонента вычислительной сети организации, благодаря чему можно будет выполнять следующие операции по обеспечению информационной безопасности:

- применять к удалённому компьютеру групповые политики;

- подключаться к компьютеру, используя штатные средства – RDP, mmc, удаленный помощник;

- контролировать интернет трафик;

- применять DLP-системы;

- использовать централизованное управление антивирусной защитой;

- и другие средства доступные внутри домена.

DirectAccess я буду рассматривать совместно с Windows To Go. Windows To Go — это операционная система Windows 8 и выше, установленная на внешний USB-носитель со всем необходимым ПО. Установленную таким образом ОС можно загрузить на любом оборудовании соответствующем минимальным требованиям. При этом ПО и данные, на используемом компьютере не затрагиваются.

Microsoft DirectAccess 2012

Описание ключевых используемых технологий начну с Microsoft DirectAccess, так как она будет основным компонентом создаваемой системы мобильного удаленного доступа к корпоративной среде. Рассматривать имеет смысл наиболее актуальную версию на базе Microsoft Windows Server 2012 R2 и клиентской операционной систем Windows 8.1.

Технология DirectAccess впервые была представлена в качестве компонента Micrisoft Windows Server 2008 R2 и предназначалась для организации прозрачного доступа удаленных компьютеров к внутренним ресурсам сети компании. DirectAccess позволяет удаленным пользователям полноценно использовать ресурсы корпоративной сети и пользоваться сервисами домена.

Также, технология DirectAccess позволяет сотрудникам различных технических подразделений (Help Desk, администраторы ИТ и ИБ), управлять учетными записями удаленных пользователей, компонентами антивирусной защиты, локальными политиками безопасности, осуществлять мониторинг своевременной установки обновлений операционной системы и прикладных программ. Это позволяет поддерживать удаленную систему в актуальном с точки зрения информационной безопасности состоянии.

По своей сути DirectAccess во многом напоминает традиционное VPN подключение к корпоративной сети, но разница есть, и довольно существенна. DirectAccess на базе Windows Server 2012 делает отличия между компьютерами внутренней корпоративной сети и компьютерами удаленных клиентов менее заметными.

Ниже приведу сравнение нового DirectAccess с технологией VPN.

- DirectAccess 2012 можно настроить только для удаленно управления, без возможности доступа удаленных клиентов во внутреннюю сеть организации.

- Пользователю нет необходимости запускать клиентское приложение и отдельно вводить учетные данные для организации VPN – соединения и авторизации в домене. В DirectAccess подключение к корпоративной сети происходит автоматически в момент загрузки операционной системы, пользователю необходимо только ввести идентификационные данные для прохождения аутентификации и авторизации в корпоративном домене.

- Так как компьютер уже находится в корпоративной сети еще на стадии загрузки, то он получает обновления доменных групповых политик и других изменений, которые возможны только на этапе загрузки компьютера.

- Компьютеру достаточно просто загрузится, чтобы появлялась возможность подключения к нему, например по RDP. Прохождение процедур идентификации и аутентификации, с целью загрузить учетную запись удаленного пользователя при этом не требуется.

- Канал связи между компьютером и корпоративной сетью шифруется стойкими алгоритмами с использованием IPsec. Для реализации IPsec в технологии VPN понадобится дополнительное аппаратное обеспечение.

- Есть возможность добавить нативную поддержку двухфакторной аутентификации с использованием одноразовых паролей (OTP). Для VPN такой встроенной поддержки нет, требуется использовать дополнительное ПО сторонних производителей.

- Для соединения удаленного клиента и сервера DirectAccess используется единственный порт – 443. Так как этот порт обычно открыт на фаэрволах, у клиента не будет проблемы с подключением, где бы он ни был. В VPN этого можно достичь, используя только протокол SSTP.

- Есть возможность добавить удаленную машину в домен, используя технологию Offline Domain Join, то есть ввести компьютер в домен без соединения с контроллером домена. При следующей загрузке АРМ будет частью корпоративной сети, используя подключения DirectAccess.

- К плюсам VPN можно отнести то, что удаленным клиентам не обязательно быть членами домена, для DirectAccess это обязательное требование, следовательно, DirectAccess не замещает VPN. То есть удаленному пользователю необходимо либо выдать корпоративный ноутбук, либо вводить в домен его личный компьютер.

Протокол DirectAccess построен поверх IPv6 и требует, чтобы все устройства в конечных точках поддерживали IPv6. В настоящее время в Интернете превалирует протокол IPv4, в связи с этим для связи между устройствами IPv6 через сети IPv4 применяются следующие технологии: туннелирования IPv6 поверх IPv4:

- ISATAP – протокол, который используется для автоматического назначения адресов IPv6 внутри интрасети IPv4 организации.

- 6tо4 — этот протокол используется для автоматического назначения адресов IPv6 и маршрутизации через публичную сеть Интернет на базе IPv4.

- Teredo — протокол, применяющийся к устройствам, находящимся за NAT, для автоматического назначения адресов IPv6 и маршрутизации через публичную сеть Интернет на базе IPv4. Для работы этого протокола необходимы два последовательных публичных IРv4-адреса.

Операционные системы Windows Server 2012, Windows 7 и Windows 8 поддерживают переходные протоколы ISATAP, 6tо4 и Teredo. В конечном результате клиенты соединяются с хостами, используя IPv6.

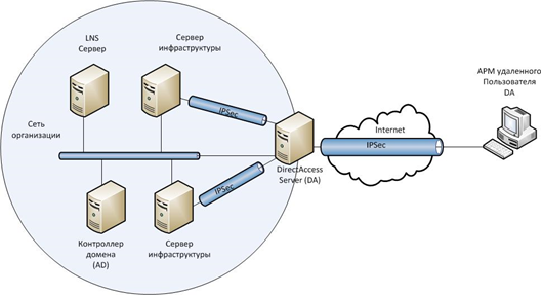

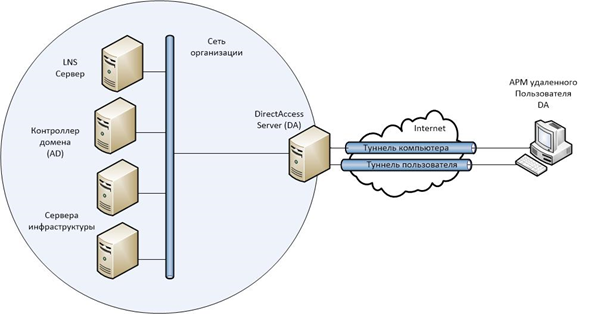

Клиент DirectAccess устанавливает два туннеля, которые являются ключом к разносторонности этого метода дистанционного доступа. Это туннели IPsec ESP — полезная нагрузка со встроенной защитой, которые аутентифицируются и шифруются для обеспечения конфиденциальности.

Туннель компьютера устанавливается первым, когда запускается клиент DirectAccess. Этот туннель аутентифицируется только сертификатом компьютера и обеспечивает доступ к DNS интрасети и контроллерам доменов. Этот туннель также используется для загрузки групповой политики компьютера и запроса аутентификации пользователя.

Туннель пользователя аутентифицируется сертификатом компьютера и регистрационными данными пользователя и обеспечивает доступ к ресурсам интрасети. Этот туннель также применяется для загрузки групповой политики пользователей.

Оба эти туннеля устанавливаются прозрачно для пользователя. Для установки дистанционного доступа пользователю не нужно вводить регистрационную информацию помимо той, что он вводит при входе в Windows.

Существует три модели работы DirectAccess:

- Модель полного доступа (end-to-edge) — клиент DirectAccess установит туннель IPsec к серверу DirectAccess. Затем сервер DirectAccess переадресует незащищенный трафик к ресурсам интрасети.

- Модель ограниченного доступа (end-to-end) — клиент DirectAccess, устанавливающего туннель IPsec с каждым сервером приложений, с которым он соединяется. Это гарантирует защиту трафика, в том числе и передаваемого по интрасети.

- Модель поддержки дистанционного управления используется для управления устройствами без предоставления пользовательского доступа. Эта модель развертывания предоставляет клиентам DirectAccess доступ только к выделенным серверам управления, которые в свою очередь имеют доступ к клиентским DirectAccess.

Одним из преимуществ DirectAccess является способность отделять трафик интрасети от трафика сети Интернет, что положительно сказывается на пропускной способности корпоративной сети. Однако, в некоторых случаях, администраторы могут направлять весь трафик через соединение DirectAccess. Например, для полного контроля Интернет трафика удаленного пользователя.

В DA 2012, в отличие от предыдущей версии, реализованной в Windows Server 2008, наличие PKI — инфраструктуры не является обязательным требованием. Инфраструктура PKI требуется, в случае использования клиентов на ОС Windows 7 Enterprise или Ultimate, либо когда требуются расширенные опции. Когда планируется в качестве клиентской ОС использовать Windows 8 Enterprise, то можно обойтись без PKI. В этом случае аутентификация клиентских компьютеров будет проходить по протоколу Kerberos. Сервер DA будет использоваться в качестве Kerberos-прокси, то есть запросы на проверку подлинности от клиентов передаются прокси-службе Kerberos, которая выполняется на сервере DirectAccess. Затем прокси-служба Kerberos от имени клиента отправляет запросы Kerberos контроллерам домена.

Рассмотрим процесс подключения клиента к серверу DirectAccess.

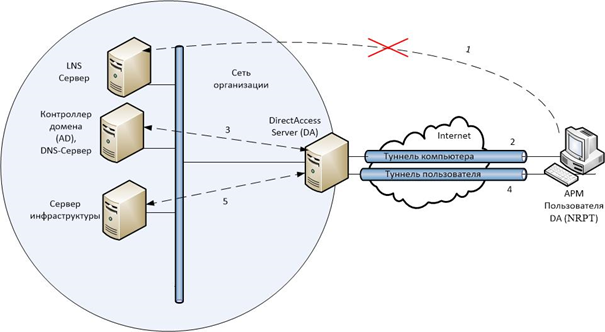

Компьютер становится клиентом DirectAccess после применения к нему групповых политик, передающих ему настройки для подключения через DA. Групповые политики создаются на этапе конфигурирования сервера DirectAccess и распространяются на группы безопасности в Active Directory.

После применения групповых политик клиент определяет свое местоположение относительно корпоративной сети. Для этого проверяется доступность NLS сервера(Сервер местоположения в сети). NLS сервер – это обычный веб-сервер, использующий в своей работе протокол HTTPS. В качестве сервера NLS может выступать любой веб-сервер (IIS, Apache и т.д.). В Windows Server 2012 сервер DirectAccess может выполнять функции NLS. Для принятия решения о дальнейших действиях клиента, в зависимости от доступности NLS сервера, используются политики преобразования имен – NRPT. Если идет обращение к NLS серверу по имени, суффикс которого совпадает с суффиксом домена локальной сети, то клиент будет использовать DNS сервера корпоративной сети, если не совпадает, то использовать DNS сервера указанные в настройках сетевого адаптера клиента. Для правильной проверки NLS его DNS-имя заносится в исключения NRPT, чтобы разрешение имени происходило через DNS серверы указанные на сетевом адаптере. Когда клиент находится внутри корпоративной сети — внутренние DNS серверы знают соответствующий адрес NLS сервера.

Находясь вне корпоративной сети, клиент использует внешние DNS-серверы (местного интернет провайдера), на которых не указано, как преобразовывать имя NLS сервера. Если NLS сервер обнаружен, клиент работает в сети как обычная рабочая станция, то есть IPsec не применяется.

В случае, когда клиент находится вне корпоративной сети, при попытке установить соединение с сервером NLS по DNS-имени, которое добавлено в исключения NRPT, клиент обращается к DNS-серверам, указанным в настройках сетевого адаптера. Так как при этом используются DNS-сервера Интернет-провайдера, на которых не прописано правило преобразования DNS-имени NLS сервера, клиент получает отказ в разрешении имени. Получив отказ от DNS сервера, клиентский компьютер применяет политики IPsec и обращается к серверу DirectAccess по его DNS-имени, которое должно быть прописано во внешней зоне корпоративного домена.

Клиент DirectAccess устанавливает туннель на сервер DirectAccess, используя IPv6. Если между ними находится сеть IPv4, то клиент использует протокол Teredo или 6to4 для инкапсуляции IPv6 в IPv4, либо попытается подключиться с помощью протокола IP-HTTPS. Установив связь, клиент и сервер DirectAccess выполняют взаимную аутентификацию в процессе установки туннеля компьютера IPsec. Далее клиент DirectAccess подключается к контроллеру домена для получения групповых политик.

Далее пользователь DirectAccess входит в систему либо применяет регистрационные данные уже вошедшего пользователя в сочетании с сертификатами, чтобы установить туннель пользователя IPsec. Групповая политика пользователя применяется к клиенту DirectAccess. Сервер DirectAccess начинает пересылать трафик от клиента DirectAccess на авторизованные ресурсы интрасети.

Windows To Go

В связи с тем, что для DirectAccess необходимо, чтобы компьютер клиента был включен в корпоративный домен, этот вариант не подходит пользователям, использующим личные компьютеры. Но есть технология, Windows To Go применение которой позволит использовать DirectAccess на любом компьютере, отвечающим минимальным требованиям запуска Windows 8 и подключенном к Интернет.

Технология Windows To Go – одна из новых возможностей Windows 8, позволяющая создать должным образом сконфигурированный образ ОС с установленным необходимым ПО, который будет загружаться непосредственно с USB-носителя вне зависимости от того, какая ОС установлена на компьютере.

Различия между Windows To Go и типовой установкой Windows:

- Во избежание случайного нарушения конфиденциальности данных внутренние жесткие диски главного компьютера при загрузке в рабочее пространство WTG по умолчанию работают автономно. Аналогично, если диск подключается к компьютеру с загруженной ОС, диск WTG не отображается в проводнике.

- Для обеспечения безопасности при шифровании диска WTG с помощью BitLocker вместо доверенного платформенного модуля используется загрузочный пароль системы начальной загрузки, поскольку доверенный платформенный модуль привязан к конкретному компьютеру, в то время как диски Windows To Go перемещаются между компьютерами.

- Чтобы гарантировать, что рабочее пространство Windows To Go может легко перемещаться между компьютерами, режим гибернации отключен по умолчанию. Однако режим гибернации можно включить в параметрах групповой политики.

- Среда восстановления Windows недоступна. В тех редких случаях, когда требуется восстановление диска WTG, следует переустановить его из образа, создав новый образ Windows.

- Обновление и сброс рабочего пространства Windows To Go не поддерживается. Сброс к стандарту производителя не применяется для компьютера при выполнении рабочего пространства WTG, поэтому возможность была отключена.

- Магазин отключен по умолчанию. Приложения, лицензированные через Магазин, привязаны к оборудованию для лицензирования. Так как WTG разработан для перемещения по разным компьютерам, доступ к Магазину отменен. Вы можете разрешить использование Магазина, если ваши рабочие пространства Windows To Go не будут перемещаться по нескольким компьютерам.

Для установки и загрузки Windows To Go необходимо соблюдение следующих требований:

Существует список

сертифицированных

для использования с WTG USB-носителей:

- IronKey Workspace W300

- Kingston DataTraveler Workspace для WTG

- Spyrus Portable Workplace

- Spyrus Secure Portable Workplace

- Super Talent Express RC4 для WTG и Super Talent Express RC8 для WTG

- Western Digital My Passport Enterprise

Если для установки Windows To Go будет использоваться носитель, не входящий в данный список, то это может наложить дополнительные требования к компьютеру, на котором будет запускаться WTG, например поддержка USB 3.0. Так же из-за этого на техподдержку Microsoft не стоит рассчитывать.

При выборе компьютера для использования в качестве узла рабочего пространства Windows To Go, необходимо учитывать следующие критерии:

- Компьютер должен отвечать минимальным требованиям для использования с операционными системами Windows 7 или Windows 8.

- Компьютер, выбранный в качестве хоста для WTG должен поддерживать загрузку с USB.

- Использование WTG на компьютере, работающем под управлением Windows RT(Windows 8 ARM), не поддерживается.

- Выполнение рабочего пространства Windows To Go с компьютера Mac не поддерживается.

При первом запуске Windows To Go на компьютере, она определяет все оборудование компьютера и устанавливает необходимые драйверы. Впоследствии рабочее пространство Windows To Go загружается на этом компьютере быстрее, так как необходимый набор драйверов уже установлен.

Существует три способа развертывания WTG:

- с помощью мастера Windows To Go Creator Wizard;

- с помощью скрипта (PowerShell + утилиты работы с образами DISM или ImageX);

- с помощью инструмента User Self-Provisioning в System Center 2012 Configuration Manager SP1.

Если для развёртывания WTG выбран мастер Windows To Go Creator Wizard, то на компьютере, на котором вы планируете создавать WTG, необходимо будет использовать Windows 8 Enterprise

Каждый из выше описанных способов предполагает предварительную подготовку wim-файла (Windows Imaging Format — это ориентированный формат образа диска). WIM-файл может содержать не только файлы операционной системы, но и предварительно настроенную ОС с установленным стандартным набором ПО.

Данный файл можно получить несколькими способами:

- Использовать файл install.wim, расположенный на диске с дистрибутивом ОС в папке /sources. В этом случае мы получим «чистую» ОС. Однако в последних версиях Windows образ с файлами ОС имеет формат ESD, поэтому может потребоваться конвертация ESD в формат WIM.

- Создать wim-образ подготовленной заранее ОС, используя средства автоматической установки WAIK от Microsoft. Безусловно, плюсом данного способа является тот факт, что при подготовке ОС можно сделать необходимые настройки и установить стандартный набор ПО.

- Так же, используя ПО сторонних производителей wim-файл можно создать, конвертировав файл виртуального жесткого диска vhd.

WIN-файл должен содержать ОС Windows 8 Enterprise. Другие редакции ОС технологией Windows To Go не поддерживаются.

BitLocker

В случае применения Windows To Go шифрование отчуждаемого носителя, используя технологию BitLocker Drive Encryption, считаю обязательным требованием, так как на диске может быть записана конфиденциальная информация, содержащая данные, которые можно отнести к коммерческой тайне или к персональным данные партнеров, сотрудников или клиентов компании, BitLocker (полное название BitLocker Drive Encryption) – технология защиты данных путём полного шифрования диска, являющаяся частью операционных систем Microsoft Windows Vista Ultimate/Enterprise, Windows 7 Ultimate/Enterprise, Windows Server 2008 R2, Windows 8, Windows 8.1 и Windows 10 При помощи BitLocker можно зашифровать Логический диск, SD карту или USB-носитель. При этом поддерживаются алгоритмы шифрования AES 128 и AES 256.

Сам ключ может храниться на USB-носителе, в аппаратном модуле TPM или на жестком диске.

Для получения ключа из TPM, может быть настроен дополнительный способ аутентификации пользователя при помощи USB-ключа и/или пароля.

В случае, если доверенный платформенный модуль отсутствует на используемой материнской плате, либо если в качестве загрузки и объекта шифрования будет использоваться USB-носитель с Windows To Go, ключ шифрования необходимо хранить на внешнем USB-носителе либо вместо ключа шифрования можно будет использовать пароль. Для того чтобы настроить доступ к зашифрованному носителю по USB-носителю либо по паролю, необходимо внести изменения в локальные групповые политики.

Заключение

В результате рассмотренной комбинации технологий DirectAccess, Windows To Go и BitLocker мы получаем решение, которые позволит:

- удаленным сотрудникам чувствовать себя «как на рабочем месте», находясь при этом в любой точке мира, где есть компьютер, подключенный к сети Интернет;

- не модифицировать и не дополнять программное обеспечение используемого компьютера;

- сотрудникам работать в любом подразделении компании, на любом свободном компьютере, используя при этом предварительно настроенное программное обеспечение и необходимые файлы;

- обеспечить конфиденциальность данных, хранящихся на переносном устройстве, в случае утери носителя либо попадания его к лицам, не имеющим санкционированного доступа к указанным данным и ресурсам корпоративной сети;

- использовать встроенную возможность двухфакторной аутентификации с OTP;

- подразделениям организации, отвечающие за техническую поддержку пользователей, администрирование системного и прикладного ПО, а так же обеспечение ИБ, не терять связь с удаленными системами и поддерживать их в актуальном состоянии;

- управлять интернет-трафиком удаленных клиентов, направив его через корпоративный прокси-сервер.

Из всего выше изложенного можно сделать вывод, что совместное использование описанных технологий позволяет реализовать, контролируемое со стороны служб организации удаленное подключение к корпоративной среде, не привязанное к конкретному клиентскому оборудованию и имеющее высокую степень защищенности.

В следующей главе я опишу практическую реализацию, описанной выше системы удаленного доступа.

What is DirectAccess?

DirectAccess is a feature built into Windows 7 and newer operating systems that allows users to automatically and securely connect to campus resources when off site.

One of the issues faced by IT staff is managing Windows machines joined to Wolftech that are off campus. The majority of our management is done using group policies, which requires machines having access to domain controllers. DirectAccess will give remote computers secure access to domain controllers when not connected to the campus network.

Requirements

- An IPv6 address

- An update-to-date computer certificate

- The Public and Private Firewall need to be on

Enabling DirectAccess

DirectAccess is enabled by adding a computer or group to a Special Configurations group.

<OU>-SC-Microsoft-DirectAccess-OptIn

Based upon the operating system one of three group policies will be applied:

Windows 7 – NCSU-SC-Microsoft-DirectAccess Windows 7-Clients or NCSU-SC-Microsoft-DirectAccess Windows 7-Clients Centennial

Windows 10 – NCSU-SC-Microsoft-DirectAccess-Clients

Windows 7 machines will also have the DirectAccess Connectivity Assistant 2.0 (DCA) installed. The DCA is used for connectivity troubleshooting and it not needed for DirectAccess functionality.

Multisite Configuration

For load balancing and redundancy there are two DirectAccess servers, one in DC1 and one in DC2. Windows 8 and above operating systems can automatically select the best entry point, but Windows 7 machines have to have a specific DirectAccess server assigned to them, which is the reason for the two Windows 7 GPO’s mentioned previously.

The assignment of Windows 7 machines is done automatically based up on the College they belong to. The assignment were based upon location on campus and the total number of computers in each College.

DC1 – CHASS, COM, COS, DASA, Design, EHPS, OIT, STUAFF

DC2 – COE, LIB, TEX, Delta, Research, Outreach, CNR, CALS

DirectAccess Operation

There is no end user interaction needed for DirectAccess to connect. The connection is established automatically whenever the computer is not connected to the campus next and there is an active internet connection.

DirectAccess determines if it is connected to the campus network by talking to the Network Location Servers (NLS). Only computers with a campus IP address are able to talk to the NLS.

DirectAccess determines what is sent through the tunnel based on the DNS suffix of the destination unlike most VPN software, which uses the IP address of the destination. By default DirectAccess will only send traffic destined for computers in the wolftech.ad.ncsu.edu DNS suffix. This will allow computers to talk to for example the domain controllers and DFS servers.

Known Issues

There may be a slight delay in group policy processing and application if group policies reference servers not using the wolftech.ad.ncsu.edu DNS suffix. For example group policy preferences that map drives or printers located on department file and print servers.

Troubleshooting

DirectAccess creates its own troubleshooting logs in an HTML format that can be attached to a service ticket or emailed to IT staff. Logs are collected from the DirectAccess interface in Settings for Windows 10 or through the DCA in Windows 7.

Windows 10

Start -> Settings -> Network & Internet -> DirectAccess

Click the “Collect” button to start log creation.

If you have a default email client installed Windows will open a new email addressed to activedirectory_sccm@help.ncsu.edu with the DirectAccess logs attached.

If you do not have a default email client, logs are saved in the user local temp directory (e.g. C:\users\%username%\AppData\Local\Temp). The name of the logs will start with the name of the computer you are collecting the logs on and the date/time of when they were collected.

<computer name>-<date/time>-DirectAccess logs.html

Windows 7

From the System Tray right click the DAC icon and select “Advanced Diagnostics”. Log collection will automatically start. Once log generation is completed click on the “Open logs directory” link. By default logs are saved to C:\users\%username%\AppData\Local\Microsoft\DCA\DcaDefaultlog.html

If you have a default email client installed Windows will open a new email addressed to help@ncsu.edu with the DirectAccess logs attached

Manually removing DirectAccess settings

If removing the computer from the DirectAccess Opt-in group does not remove the group police settings applied to the computer, and the computer is no longer able to process group policies or get online the DirectAccess settings can be manually remove from the computer by deleting the DirectAccess registry keys. The registry keys can be found at:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Tcpip\v6Transition

Delete everything under the v6Transition key and reboot the computer.

Also delete all registry keys related to DA under:

HKLM\Software\Policies\Microsoft\Windows NT\DNSClient\DNSPolicyConfig

Delete GPO cache (this folder is hidden):

C:\programdata\Microsoft\Group Policy\History

Delete everything in this folder

Reboot

Adding departmental DNS suffixes

DirectAccess determines what to send through the tunnel by looking at the destination DNS suffix or zone of the traffic being sent. By default only traffic destined for wolftech.ad.ncsu.edu is sent this the DirectAccess connection. This allows traffic for user authentication and group policy processing to be sent through the DirectAccess connection.

Connections to departmental servers needed for group policy processing to map drivers, copy files, or map printers will fail due to being blocked at the campus gateway. Departments can add departmental specific DNS suffixes to their clients to allow for processing of group policies that rely on departmental servers.

DirectAccess determines what to send through the tunnel by looking at the Name Resolution Policy Table (NRPT). The NRPT table can be edited with a group policy:

Computer Configuration -> Policies .> Windows Settings -> Name Resolution Policy

In the Create Rules box select “Suffix” from the drop down box. Next to “Suffix” enter the DNS suffix or zone you want sent through the tunnel.

Select the “DNS Settings for DirectAccess” tab. Check the “Enable DNS settings for Directaccess in this rule” box.

Click Add under the “DNS servers” box. Add 2002:9807:665e:3333::1 in the box and click “Add”

When done, click the “Create” button, and the new rule will be added to the “Name Resolution Policy Table” list.

Repeat these steps until all of the need DNS suffixes have been added. When finish lick the “Apply” button at the bottom.

There is also the ability to add exceptions to NRPT rules. For example if there is a particular server that you do not want accessible through the DirectAccess connection that can be added to the NRPT table as well.

Exceptions are put in using the FQDN of the server. In the GPO instead of selecting DNS suffix from the drop down list select FQDN. In the text box added the name of the server. Select the “DNS Settings for DirectAccess” tab, check the “Enable DNS settings for Directaccess in this rule” box, and click the “Create” button.

When finished click the “Apply” button.

Scope the GPO to your departmental DirectAccess Optin group.

<OU>-SC-Microsoft-DirectAccess-OptIn

Adding departmental DNS suffixes – Issues

When adding additional departmental DNS suffixes do not add ncsu.edu doing so will cause DirectAccess and other NCSU services to stop functioning.

Powershell Commands

There are a number of useful PowerShell cmdlets that can be used during DirectAccess troubleshooting. A full list can be found here.

Some of the more useful ones are:

Get-DnsClientNrptPolicy – Retrieves the Name Resolution Policy Table (NRPT) configured on the computer.

Get-DAClientExperienceConfiguration – Returns the configuration for the DirectAccess client user experience.

Get-NCSIPolicyConfiguration – Gets information about the Web Probe Host that is used by DirectAccess client computers to verify connectivity to the internal network

Get-DAEntryPointTableItem – Retrieves the list of entry points that have been configured for DirectAccess.

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up

Microsoft DirectAccess

“DirectAccess provides users transparent access to internal network resources whenever they are connected to the Internet.”

DirectAccess does not require any user intervention or any credentials to be supplied in order to connect. It can be thought of as if the machine makes the connection to internal resources. The machine does so by using a certificate that was given to it by the Active Directory. Simplistically speaking, the machine tries to access a “beacon” inside the intranet; this would be a service that is only available “inside” the University network. If it gets a response, it assumes that the machine is connected to the University network (LAN / eduroam / VPN) and it takes no further action. If, however, it gets no response from the beacon service, it will assume that the machine is connected to the internet but not to the University network and establish a “tunnel” connection to the “intranet”. This is similar to the traditional VPN in that the user (and the machine) will then be able to access internal resources. The machine should use the DirectAccess in a “smart” way in that it should only route the traffic to *ed.ac.uk through this connection. All other traffic should go “natively” through the internet connection (things like Google, YouTube, etc.)

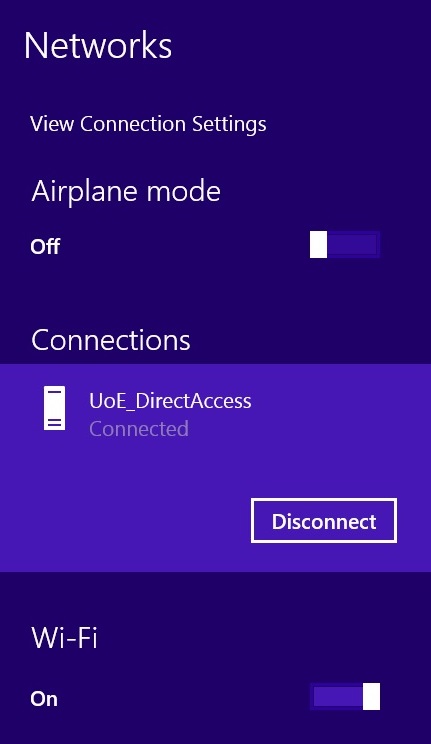

How to tell if the DirectAccess is connected / working

|

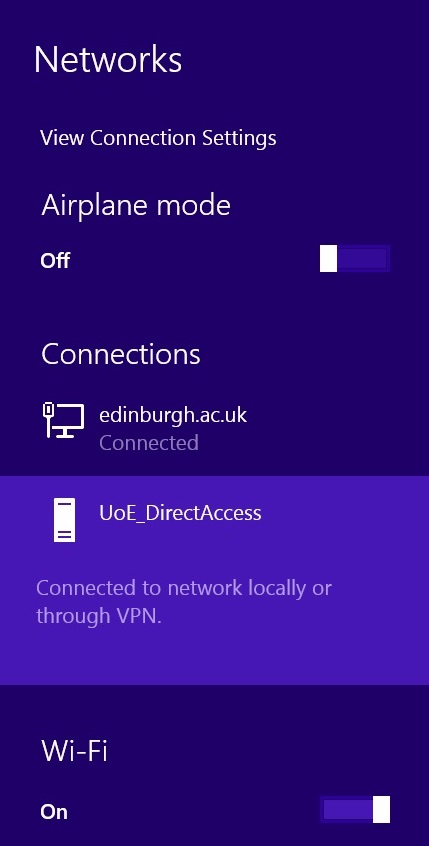

When the device is connected to a remote network the Windows “networks” ribbon will show UoE_DirectAccess connected like this: Image

|

|

|

When the device is connected to the Local network, the ribbon will show that the DirectAccess is disconnected. Image

|

That would be a simplistic description of the service. More information can be found on Microsoft Site [https://technet.microsoft.com/en-us/library/dd637821(v=ws.10).aspx]

This article was published on

UPDATE: If you currently use DirectAccess, we recommend that you investigate the newer Microsoft Always On VPN functionality. For more information on load balancing Microsoft’s recommended solution read Application Experience for Remote Workers using Always On VPN.

Your TOP questions on Remote Access are all answered here by Richard Hicks, MVP, Mobility & Enterprise Expert

Watch Now

Microsoft DirectAccess is a VPN like remote access technology that is a core component of the Windows Server 2012 R2 Remote Access role. DirectAccess

is a unique solution that is designed to replace traditional VPN access. It provides secure, seamless, transparent and always-on remote access to corporate networks for clients running Windows 7 Enterprise, Windows 7 Ultimate, Windows 8.1 Enterprise,

and now, Windows 10.

Windows 10 support is welcome as over half of the 110 million managed Microsoft clients in Enterprise deployments have adopted the latest release. Eager as they are to get the new features Windows 10 offers, such as the new improved Start menu, the modern

Edge web browser, Cortana – the intelligent personal assistant, Windows Hello authentication, and many other improvements.

DirectAccess provides these advantages over most traditional VPN solutions:

- Active Directory Domain joined client computers connect automatically rather than connections being user initiated

- Connections seamlessly work through all firewalls

- Supports selected server access when connected

- Can use IPSEC authentication to corporate servers

- Supports end to end encryption of the connection

- Provides transparent failover to another corporate network access point or site if required

- Supports offline domain join for clients that have never been on the corporate network

- Allows central IT staff to manage the remote computers over the DirectAccess connection

The integration with standard corporate Domains and the ability to manage clients remotely is very compelling especially for maintaining a client population that is remote and mobile with users who seldom connect directly to a corporate network.

Windows 10 and DirectAccess work really well in concert to provide a true remote access solution for Windows based clients. One that users will not have to struggle with, and one that IT and security staff can be confident about using.

Posted on