Время на прочтение10 мин

Количество просмотров117K

Сервис, выдающий IP-адреса устройствам в локальной сети, кажется одним из самых простых и всем знакомых. Тем не менее у моих младших коллег до сих пор временами всплывают вопросы вроде «компьютер что-то получает какой-то странный адрес», а появление второго DHCP-сервера в одном сетевом сегменте вызывает некоторый трепет или проблемы в работе сети.

Чтобы у прочитавших этот материал такие вопросы не возникали, мне хотелось бы собрать в кучу основную информацию про работу механизмов выдачи адресов IP, особенности и примеры настройки отказоустойчивых и защищенных конфигураций. Да и возможно матерым специалистам будет интересно освежить нейронные связи.

Немного теории и решения интересных и не очень практических задач — под катом.

В современной локальной сети выдачей адресов обычно занимаются специализированные сервисы с поддержкой протоколов. Самым популярным из них является DHCP (Dynamic Host Configuration Protocol).

Zeroconf или зачем нам вообще какой-то DHCP

В принципе, специально для функционирования небольших сетей был создан стек технологий под названием Zeroconf. Он позволяет обойтись без каких-либо централизованных сервисов и серверов, включая, но не ограничиваясь выдачей IP-адресов. Им закрываются (ну, или почти закрываются) следующие вопросы:

Получение IP-адреса (Automatic Private IP Addressing или APIPA). Система сама назначает себе IP из сети 169.254.0.0/16 (кроме сеток /24 в начале и конце диапазона), основываясь на MAC-адресе и генераторе псевдослучайных чисел. Такая система позволяет избежать конфликтов, а адрес из этой сети называют link-local — в том числе и потому, что эти адреса не маршрутизируются.

Поиск по имени. Система анонсирует свое сетевое имя, и каждый компьютер работает с ним как с DNS, храня записи у себя в кэше. Apple использует технологию mDNS (Multicast DNS), а Microsoft — LLMNR (Link-local Multicast Name Resolution), упомянутую в статье «Домены, адреса и Windows: смешивать, но не взбалтывать».

Поиск сетевых сервисов. Например, принтеров. Пожалуй, самым известным протоколом является UPnP, который помимо прочего умеет сам открывать порты на роутерах. Протокол довольно сложен, в нем используется целый набор надстроек вроде использования http, в отличие от второго известного протокола — DNS-SD (DNS Service Discovery), который попросту использует SRV-записи, в том числе при работе mDNS.

При всех плюсах Zeroconf — без каких-либо сакральных знаний можно собрать рабочую сеть, просто соединив компьютеры на физическом уровне, — IT-специалистам он может даже мешать.

Немного раздражает, не так ли?

В системах Windows для отключения автонастройки на всех сетевых адаптерах необходимо создать параметр DWORD с именем IPAutoconfigurationEnabled в разделе HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters и поставить ему значение 0.

Разумеется, Zeroconf подходит разве что для небольших изолированных сетей (например, встретились с приятелем с ноутбуками, соединили их по Wi-Fi и давай играть Diablo II, не тратя время на какие-то сервера), да и выводить локальную сеть в интернет тоже хочется. Чтоб не мучаться со статическими настройками каждого компьютера, были созданы специальные протоколы, включая героя дня — DHCP.

DHCP и его прародители

Одна из первых реализаций протокола для выдачи IP-адресов появилась более 30 лет назад и называлась RARP (Reverse Address Resolution Protocol). Если немного упростить принцип его работы, то выглядело это так: клиент делал запрос на широковещательный адрес сети, сервер его принимал, находил в своей базе данных привязку MAC-адреса клиента и IP — и отправлял в ответ IP.

Схема работы RARP протокола.

И все вроде работало. Но у протокола были минусы: нужно было настраивать сервер в каждом сегменте локальной сети, регистрировать MAC-адреса на этом сервере, а передавать дополнительную информацию клиенту вообще не было возможности. Поэтому на смену ему был создан протокол BOOTP (Bootstrap Protocol).

Изначально он использовался для бездисковых рабочих станций, которым нужно было не только выдать IP-адрес, но и передать клиенту дополнительную информацию, такую, как адрес сервера TFTP и имя файла загрузки. В отличие от RARP, протокол уже поддерживал relay — небольшие сервисы, которые пересылали запросы «главному» серверу. Это сделало возможным использование одного сервера на несколько сетей одновременно. Вот только оставалась необходимость ручной настройки таблиц и ограничение по размеру для дополнительной информации. Как результат, на сцену вышел современный протокол DHCP, который является совместимым расширением BOOTP (DHCP-сервер поддерживает устаревших клиентов, но не наоборот).

Важным отличием от устаревших протоколов является возможность временной выдачи адреса (lease) и передачи большого количества разной информации клиенту. Достигается это за счет менее тривиальной процедуры получения адреса. Если в старых протоколах схема была простая, вида запрос-ответ, то теперь схема следующая:

- Клиент ищет сервер широковещательным запросом, запрашивая в том числе и дополнительные настройки.

- Сервер отвечает клиенту, предлагая ему IP-адрес и другие настройки.

- Клиент подтверждает принятую информацию широковещательным запросом, указав в подтверждении IP-адрес выбранного сервера.

- Сервер соглашается с клиентом, отправляя ему запрос, по получении которого клиент уже настраивает сетевой интерфейс или отвергает его.

Схема общения клиента с сервером пересылки и сервером.

Подробнее про схему взаимодействия сервера и клиента и про структуру запросов и ответов можно почитать, например, в материале «Структура, формат и назначение DHCP пакетов».

На нескольких собеседованиях меня спрашивали: «А какой транспорт и порт использует DHCP?» На всякий случай отвечаем: «Сервер UDP:67, клиент UDP:68».

С разными реализациями DHCP-сервера сталкивались многие, даже при настройке домашней сети. Действительно, сейчас сервер есть:

- На практически любом маршрутизаторе, особенно SOHO.

- На системах Windows Server. О сервере и его настройке можно почитать в официальной документации.

- На системах *nix. Пожалуй, самое популярное ПО — ISC DHCP Server (dhcpd) и «комбайн» Dnsmasq.

Конкретных реализаций довольно много, но, например, на SOHO-маршрутизаторах настройки сервера ограничены. В первую очередь это касается дополнительных настроек, помимо классического «IP-адрес, маска, шлюз, сервер DNS». А как раз эти дополнительные опции и вызывают наибольший интерес в работе протокола. С полным списком можно ознакомиться в соответствующем RFC, я же разберу несколько интересных примеров.

Удивительные опции DHCP

В этом разделе я рассмотрю практическое применение опций DHCP на оборудовании MikroTik. Сразу обращу внимание на то, что не все опции задаются очевидно, формат параметров описан в wiki. Следует отметить также то, что опции клиент применяет, только когда сам их попросит. В некоторых серверах можно принудительно отправить настройки: например, в ISC DHCP Server за это отвечает директива dhcp-parameter-request-list, а в Dnsmasq —* *—dhcp-option-force. MikroTik и Windows такого не умеют.

Option 6 и Option 15. Начнем с простого. Настройка под номером 6 — это серверы DNS, назначаемые клиентам, 15 — суффикс DNS. Назначение суффикса DNS может быть полезным при работе с доменными ресурсами в недоменной сети, как я описывал в статье «Как мы сокращали персонал через Wi-Fi». Настройка MikroTik под спойлером.

Настройка MikroTik, option 15

#Добавляем опцию 15. содержимое — сконвертированный в HEX суффикс.

/ip dhcp-server option

add code=15 name=dns-suffix value=0x57687920616c6c207468697320736869743f

#создаем набор опций

/ip dhcp-server option sets

add name=dns option=dns-suffix

#Добавляем опцию к DHCP-серверу для клиентов.

/ip dhcp-server network

set [find comment="wi-fi client dhcp"] dhcp-option-set=dns

Знание, что сервер DNS — это тоже опция, недавно пригодилось мне, когда разным клиентам нужно было выдать разные серверы DNS. Решение вида «выдать один сервер и сделать разные правила dst-nat на 53 порт» не подходило по ряду причин. Часть конфигурации снова под спойлером.

Настройка MikroTik, option 6

#настройка опций, обратите внимание, что ip экранирован одинарными кавычками

/ip dhcp-server option

add code=6 name=google value="'8.8.8.8'"

add code=6 name=cloudflare value="'1.1.1.1'"

#настройка клиентов

/ip dhcp-server lease

add address=10.0.0.2 dhcp-option=google mac-address=11:11:11:11:11:11 server=dhcp

add address=10.0.0.3 dhcp-option=cloudflare mac-address=22:22:22:22:22:22 server=dhcp

Option 66 и Option 67. Эти настройки пришли еще с BOOTP и позволяют указать TFTP-сервер и образ для сетевой загрузки. Для небольшого филиала довольно удобно установить туда микротик и бездисковые рабочие станции и закинуть на маршрутизатор подготовленный образ какого-нибудь ThinStation. Пример настройки DHCP:

/ip dhcp-server option

add name="option66" code=66 value="s'192.168.88.1'"

add name="option67" code=67 value="'pxelinux.0'"

/ip dhcp-server option sets

add name="set-pxe" options=option66,option67

Option 121 и Option 249. Используются для передачи клиенту дополнительных маршрутов, что может быть в ряде случаев удобнее, чем прописывать маршруты на шлюзе по умолчанию. Настройки практически идентичные, разве что клиенты Windows предпочитают вторую. Для настройки параметра маршруты надо перевести в шестнадцатеричный вид, собрав в одну строку маску сети назначения, адрес сети и шлюз. Также, по RFC, необходимо добавить и маршрут по умолчанию. Вариант настройки — под спойлером.

Настройка маршрутов

Предположим, нам нужно добавить клиентам маршрут вида dst-address=10.0.0.0/24 gateway=192.168.88.2, а основным шлюзом будет 192.168.88.1. Приведем это все в HEX:

Соберем все это счастье в одну строку и получим настройку:

/ip dhcp-server option

add code=121 name=classless value=0x0A0000c0a8580200c0a85801

Подробнее можно прочитать в статье «Mikrotik, DHCP Classless Route».

Option 252. Автоматическая настройка прокси-сервера. Если по каким-то причинам в организации используется непрозрачный прокси, то удобно будет настроить его у клиентов через специальный файл wpad (pac). Пример настройки такого файла разобран в материале «Proxy Auto Configuration (PAC)». К сожалению, в MiroTik нет встроенного веб-сервера для размещения этого файла. Можно использовать для этого пакет hotspot или возможности metarouter, но лучше разместить файл где-либо еще.

Option 82. Одна из полезнейших опций — только не для клиента, а для DHCP-релея. Позволяет передать серверу информацию о порте коммутатора, к которому подключен клиент, и id самого коммутатора. Сервер на основе этой информации в свою очередь может выдать уже клиенту какой-то определенный набор настроек или просто занести в лог — чтобы в случае необходимости найти порт подключения клиента, не приходилось заходить на все свитчи подряд (особенно, если они не в стеке).

После настройки DHCP-Relay на маршрутизаторе в информации о клиентах появятся поля Agent Circuit ID и Agent Remote ID, где первое — идентификатор порта коммутатора, а второе — идентификатор самого коммутатора.

Выдача адресов с option 82.

Информация выдается в шестнадцатиричном формате. Для удобства восприятия при анализе журнала DHCP можно использовать скрипты. Например, решение для решения от Microsoft опубликовано в галерее скриптов Technet под названием «Декорирование DHCP опции 82».

Также опция Option 82 активно используется в системе биллинга провайдеров и при защите сети от посторонних вмешательств. Об этом чуть подробнее.

Добавим сети надежности и безопасности

Ввиду простоты протокола и присутствия широковещательных запросов есть эффективные атаки на инфраструктуру — в основном типа MITM («человек посередине»). Атаки производятся посредством поднятия своего DHCP-сервера или релея: ведь если контролировать выдачу сетевых настроек, можно запросто перенаправить трафик на скомпрометированный шлюз. Для облегчения атаки используется DHCP starvation (представляясь клиентом или релеем, злоумышленник заставляет «родной» DHCP-сервер исчерпать свои IP-адреса). Подробнее про реализацию атаки можно почитать в статье «Атакуем DHCP», методом же защиты является DHCP Snooping.

Это функция коммутатора, которая позволяет «привязать» DHCP-сервер к определенному порту. Ответы DHCP на других портах будут заблокированы. В некоторых коммутаторах можно настроить и работу с Option 82 при ее обнаружении в пакете (что говорит о присутствии релея): отбросить, заменить, оставить без изменения.

В коммутаторах MikroTik включение DHCP Snooping производится в настройках бриджа:

#Включаем dhcp-snooping и option 82

/interface bridge

add name=bridge

set [find where name="bridge"] dhcp-snooping=yes add-dhcp-option82=yes

#ставим настраиваем доверенный порт

/interface bridge port

add bridge=bridge interface=ether1

add bridge=bridge interface=ether2 trusted=yes

Настройка в других коммутаторах происходит аналогичным образом.

Стоит отметить, что не все модели MikroTik имеют полную аппаратную поддержку DHCP Snooping — она есть только у CRS3xx.

Помимо защиты от злых хакеров эта функция избавит от головной боли, когда в сети появляется другой DHCP-сервер — например, когда SOHO-роутер, используемый как свич с точкой доступа, сбрасывает свои настройки. К сожалению, в сетях, где встречается SOHO-оборудование, не всегда бывает грамотная структура кабельной сети с управляемыми маршрутизаторами. Но это уже другой вопрос.

Красивая коммутационная — залог здоровья.

К другим методам защиты можно отнести Port Security («привязка» определенного MAC-адреса к порту маршрутизатора, при обнаружении трафика с других адресов порт будет блокироваться), Анализ трафика на количество DHCP-запросов и ответов или ограничение их количества, ну и, конечно, различные системы IPS\IDS.

Если говорить не только о защите сети, но и о надежности, то не лишним будет упомянуть и про возможности отказоустойчивого DHCP. Действительно, при своей простоте DHCP часто бывает одним из ключевых сервисов, и при выходе его из строя работа организации может быть парализована. Но если просто установить два сервера с идентичными настройками, то ни к чему, кроме конфликта IP-адресов, это не приведет.

Казалось бы, можно поделить область выдачи между двумя серверами, и пусть один выдает одну половину адресов, а второй — другую. Вот только парализованная половина инфраструктуры немногим лучше, чем целая.

Разберем более практичные варианты.

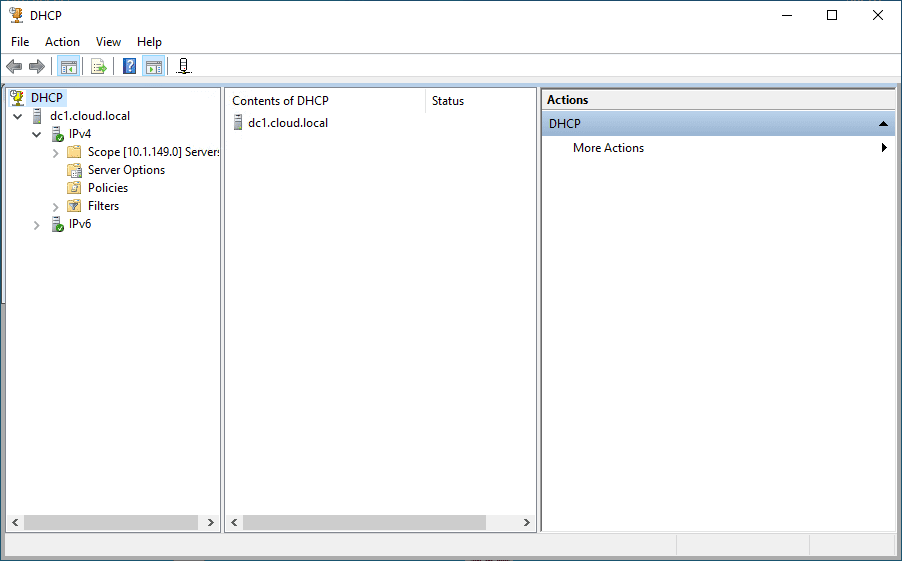

В системах Windows Server начиная с 2012 система резервирования DHCP работает «из коробки», в режиме балансировки нагрузки (active-active) или в режиме отказоустойчивости (active-passive). С подробным описанием технологии и настройками можно ознакомиться в официальной документации. Отмечу, что отказоустойчивость настраивается на уровне зоны, поэтому разные зоны могут работать в разном режиме.

Настройка отказоустойчивости DHCP-сервера в Windows.

В ISC DHCP Server для настройки отказоустойчивости используется директива failover peer, синхронизацию данных предлагается делать самостоятельно — например, при помощи rsync. Подробнее можно почитать в материале «Два DHCP сервера на Centos7…»

Если же делать отказоустойчивое решение на базе MikroTik, то без хитростей не обойтись. Один из вариантов решения задачи был озвучен на MUM RU 18, а затем и опубликован в блоге автора. Если вкратце: настраиваются два сервера, но с разным параметром Delay Threshold (задержка ответа). Тогда выдавать адрес будет сервер с меньшей задержкой, а с большей задержкой — только при выходе из строя первого. Синхронизацию информации опять же приходится делать скриптами.

Лично я в свое время изрядно потрепал себе нервов, когда в сети «случайно» появился роутер, подключенный в локальную сеть и WAN, и LAN интерфейсами.

Расскажите, а вам приходилось сталкиваться с проказами DHCP?

2023-09-05

·

4 мин. для прочтения

DHCP snooping.

Содержание

1 Общая информация

- DHCP snooping — функция коммутатора, предназначенная для защиты от атак с использованием протокола DHCP.

- Например, атаки с подменой DHCP-сервера в сети или атаки DHCP starvation, которая заставляет DHCP-сервер выдать все существующие на сервере адреса злоумышленнику.

- DHCP snooping позволяет:

- защитить клиентов в сети от получения адреса от неавторизованного DHCP-сервера;

- регулировать какие сообщения протокола DHCP отбрасывать, какие перенаправлять и на какие порты.

- Для правильной работы DHCP snooping, необходимо указать какие порты коммутатора будут доверенными (trusted), а какие — ненадёжными (untrusted).

- Ненадёжные (Untrusted) порты: порты, к которым подключены клиенты.

- DHCP-ответы, приходящие с этих портов отбрасываются коммутатором.

- Для ненадёжных портов выполняется ряд проверок сообщений DHCP и создаётся база данных привязки DHCP (DHCP snooping binding database).

- Доверенные (Trusted) порты: порты коммутатора, к которым подключён другой коммутатор или DHCP-сервер.

- DHCP-пакеты полученные с доверенных портов не отбрасываются.

2 Принципы работы DHCP snooping

- По умолчанию коммутатор отбрасывает DHCP-пакет, который пришел на ненадёжный порт, если:

- приходит одно из сообщений, которые отправляет DHCP-сервер (DHCPOFFER, DHCPACK, DHCPNAK или DHCPLEASEQUERY);

- приходит сообщение DHCPRELEASE или DHCPDECLINE, в котором содержится MAC-адрес из базы данных привязки DHCP, но информация об интерфейсе в таблице не совпадает с интерфейсом, на котором был получен пакет;

- в пришедшем DHCP-пакете не совпадают MAC-адрес указанный в DHCP-запросе и MAC-адрес отправителя;

- приходит DHCP-пакет, в котором есть опция 82.

3 Опция 82

- По умолчанию коммутатор на котором включен DHCP snooping, вставляет опцию 82 в DHCP-запросы.

- Коммутатор может изменять или вставлять опцию 82, даже если клиент и сервер находятся в одной подсети.

- При вставке опции 82, коммутатор вставляет два значения:

- Remote ID (MAC-адрес или IP-адрес коммутатора) (это значение можно настраивать);

- Circuit ID (порт с которого пришел запрос) (это значение не настраивается).

- По умолчанию коммутатор, использующий DHCP snooping, обнаруживает и отбрасывает любой DHCP-запрос содержащий опцию 82, который он получил через ненадёжный порт.

- Этот режим стоит оставить, если коммутатор соединен с конечными клиентами. Получение запроса с опцией 82 от клиента будет говорит об атаке, которую коммутатор должен предотвратить.

- Но если функция DHCP snooping включена на нескольких коммутаторах, которые соединены последовательно, то такое поведение по умолчанию, приведет к тому, что клиенты не смогут получить адрес по DHCP (если сервер находится через несколько коммутаторов).

- Решения этой проблемы:

- Сделать порт, к которому подсоединён нижележащий коммутатор, доверенным.

- Настроить варианты обработки опции 82 на вышележащем коммутаторе:

- сохранить опцию 82 в пришедшем пакете;

- заменить опцию 82 в пришедшем пакете.

- Отключить вставку опции 82 на коммутаторе.

4 DHCP-ретранслятор

- Настройки опции 82 с DHCP snooping перекрывают любые глобальные настройки указанные при настройке коммутатора для работы DHCP-ретранслятором.

- Если DHCP snooping не настроен в VLAN, то для него применяются глобальные настройки.

5 Настройка

5.1 Порядок настройки

- Настройка и проверка работы DHCP-сервера и DHCP-ретранслятора без включенного DHCP snooping.

- Включение DHCP snooping. После включения DHCP snooping на коммутаторе и в соответствующих VLAN, все порты коммутатора по умолчанию считаются ненадёжными.

- Указание доверенных портов. Те порты к которым подключены коммутаторы и которые ведут к DHCP-серверу (или порты к которым сервер подключен) должны быть настроены как доверенные.

- Настройка политики обработки опции 82.

- (Опционально) Включение или выключение дополнительных проверок DHCP-сообщений.

- После того, как DHCP snooping включен на коммутаторе, по мере выдачи адресов клиентам, начинает заполняться база данных привязки DHCP.

- В базе данных привязки DHCP хранятся (информация хранится только о ненадёжных портах):

- MAC-адрес клиента

- Арендованный IP-адрес клиента

- Время аренды в секундах

- Идентификатор VLAN

- Идентификатор порта к которому присоединен клиент

5.2 Коммутаторы Cisco

5.2.1 Основные настройки

-

Включаем глобально DHCP snoopig на коммутаторе:

switch(config)#ip dhcp snooping -

Включаем DHCP snooping в нужном VLAN:

switch(config)#ip dhcp snooping vlan 100 -

Указываем доверенные порты:

switch(config)#interface GigabitEthernet 1/0/1 switch(config-if)#ip dhcp snooping trust

5.2.2 Дополнительные настройки

- Можно отключить передачу опции 82:

switch(config)#no ip dhcp snooping information option - Можно настроить ограничение количества DHCP обращений на не доверенном интерфейсе:

switch(config)#interface gigabitEthernet 1/0/1 switch(config-if)#ip dhcp snooping limit rate 50 - (Опционально) Указать адрес авторизованного DHCP-сервера, доступного через доверенный порт:

switch(config)#ip dhcp-server 10.84.168.253

5.2.3 Команды просмотра

- Посмотреть состояние DHCP snooping:

switch#show ip dhcp snooping - Просмотр базы данных привязки DHCP:

switch#show ip dhcp snooping binding

DHCP snooping is a really good security feature on many switches that helps to make sure only trusted DHCP messages are allowed across your network. Let’s look at how it works and how you can configure it.

Table of contents

- What is DHCP snooping?

- How it works

- Terms to note

- Configure DHCP snooping

- Step 1: Connect to the switch

- Step 2: Entering Global Configuration Mode

- Step 3: Enabling DHCP Snooping Globally

- Step 4: Enabling DHCP Snooping on VLANs

- Step 5: Specifying Trusted Interfaces

- Step 6: Optional Configurations

- Step 7: Saving the Configuration

- Real-World Application

- Rogue DHCP Servers

- Advanced Features

What is DHCP snooping?

The DHCP snoop mechanism, is a way that allows you to be able to monitor DHCP messages across the network and the environment in general. When one of your client devices makes a DHCP request to grab an IP address from a DHCP server, the reply for that request should be able to come from only an authorized source that you define. In most cases in a business environment, this is the corporate DHCP server, or home lab DHCP server if you are operating one in your environment.

Below is a trusted DHCP server that is allowed to hand out DHCP IP addresses.

How it works

When it is enabled, the network switch takes a look at DHCP traffic. It can identify and filter out malicious DHCP messages if these are seen from untrusted sources. This is configured by a DHCP snooping binding table. This table records a mapping of each connected device’s MAC address, IP address, lease time, and associated VLAN. This helps you to know that DHCP is being handled only by authorized DHCP servers.

Also, you can define a trusted port where an authorized DHCP message are allowed to come from. The other ports are viewed as untrusted. If DHCP offers are seen coming across untrusted ports, these can be blocked.

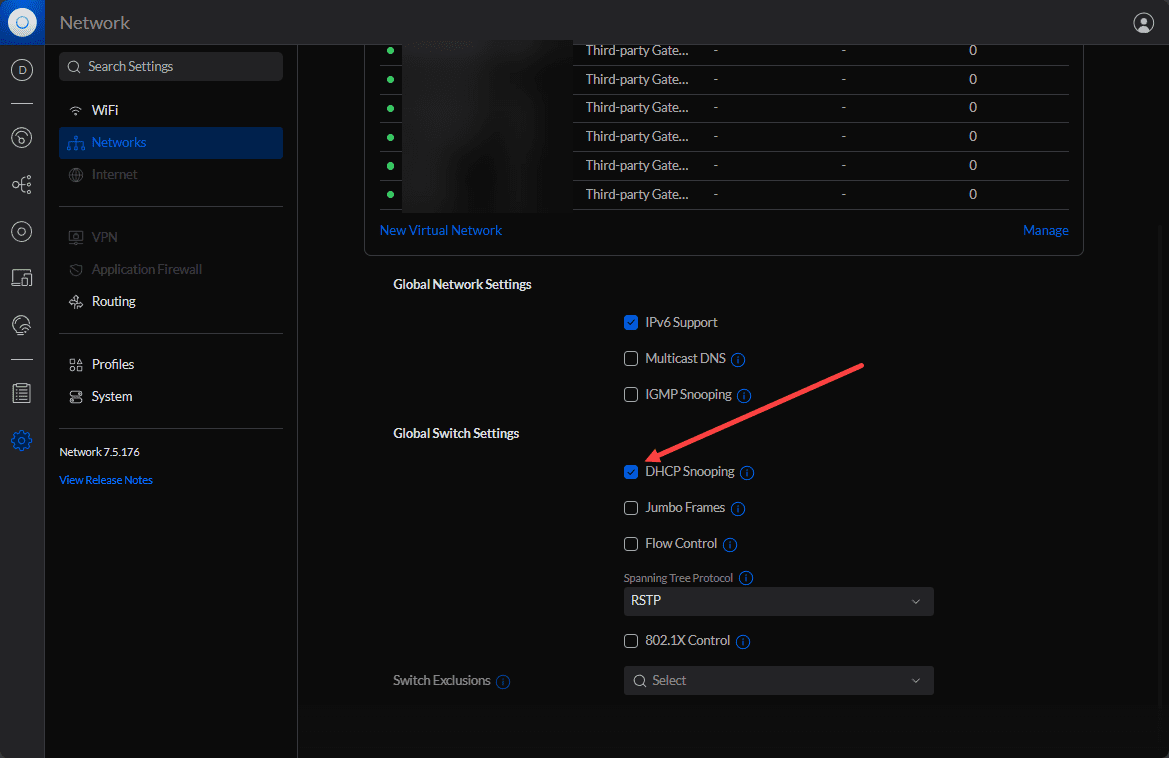

Below is a look at the Unifi Network application with DHCP snooping turned on globally for switches.

Terms to note

- Enabling DHCP Snooping: To activate DHCP snooping, most switches have a command similar to

ip dhcp snoopingcommand (familiar in Cisco IOS) - Trusted and Untrusted Ports: Trusted ports are marked for authorized DHCP servers, while other ports are marked as not trusted and are usually the ports marked towards end user devices.

- Snooping for VLANs: these can be setup for all vlans you are running on you can configure it for specific vlans in the network

- DHCP Snooping Database: In the realm of Cisco devices, you can view the DHCP snooping DB using the command

show ip dhcp snooping. In there you can see the current DHCP snooping database, and details about leased IP addresses and their MAC addresses.

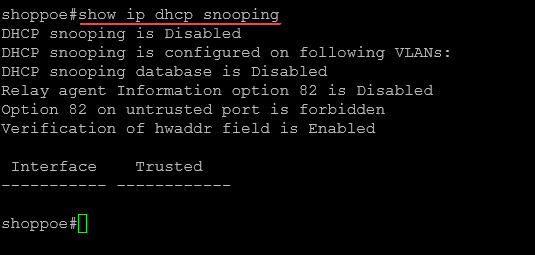

Below is a look at command:

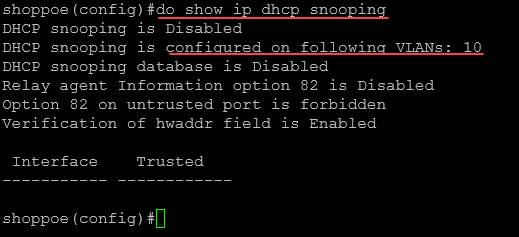

show ip dhcp snoopingIn the switch below, the snooping configuration is disabled.

Configure DHCP snooping

Let’s look at a few steps to enable this feature in the realm of a Cisco switch which is a common piece of networking gear in the enterprise today.

Step 1: Connect to the switch

First, you need to remote into your switch. You can do this using a console cable, SSH, or Telnet (hopefully not), depending on your device configuration.

Step 2: Entering Global Configuration Mode

Once logged in, enter the global configuration mode by typing the command in the CLI:

configure terminalor

conf tStep 3: Enabling DHCP Snooping Globally

In the global configuration mode, enable DHCP snooping for the entire device by typing the command:

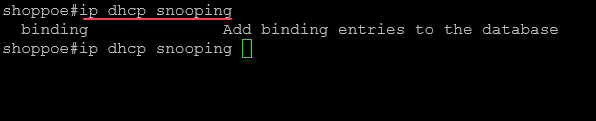

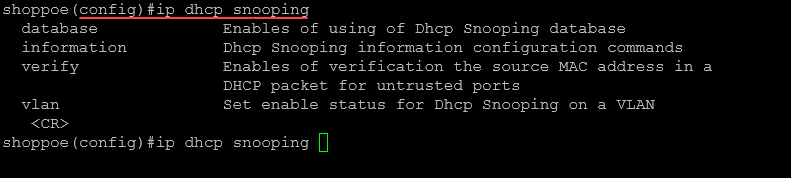

ip dhcp snoopingYou can also view the commands in the non-global configuration and global configuration modes.

Below are the options you see with the ip dhcp snooping command outside of global configuration mode.

In global configuration mode, you will see the following:

Step 4: Enabling DHCP Snooping on VLANs

To enable DHCP snooping on specific VLANs, use the following command:

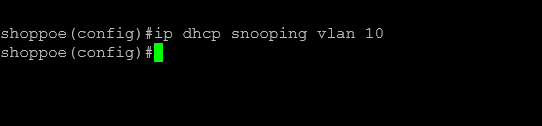

ip dhcp snooping vlan [VLAN_NUMBER]Replace [VLAN_NUMBER] with the actual VLAN number(s) you want to enable DHCP snooping on.

For example, for VLAN 10, you would type:

ip dhcp snooping vlan 10

If you need to enable it on multiple VLANs, separate the VLAN numbers with a comma or specify a range.

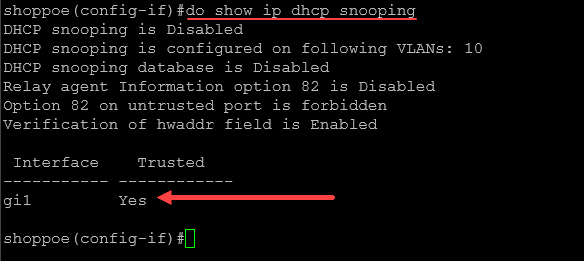

After enabling on vlan 10, you can run the following command to view the status of DHCP snooping on your switch if you are still in global configuration mode:

do show ip dhcp snooping

Step 5: Specifying Trusted Interfaces

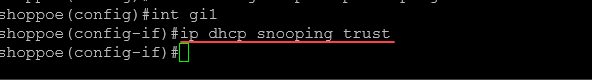

By default, all interfaces on a Cisco device are untrusted for DHCP snooping. You need to specify which interfaces are trusted manually. A trusted interface is typically connected to a legitimate DHCP server or another trusted switch. To mark an interface as trusted, go to the interface configuration mode and type:

config t

interface [INTERFACE_TYPE/NUMBER]

ip dhcp snooping trustReplace [INTERFACE_TYPE/NUMBER] with your specific interface identifier, like GigabitEthernet0/1. Below, I am using a small business switch. The interface is gi1.

After we add the ip dhcp snooping trust for the interface, we can check the interface with the command:

show ip dhcp snooping

## in global config mode

do show ip dhcp snooping

Step 6: Optional Configurations

Rate Limiting DHCP Traffic: You can limit the number of DHCP packets on untrusted ports to prevent DHCP flooding attacks. Use the command:

ip dhcp snooping limit rate [PACKETS_PER_SECOND]Replace [PACKETS_PER_SECOND] with the desired rate limit.

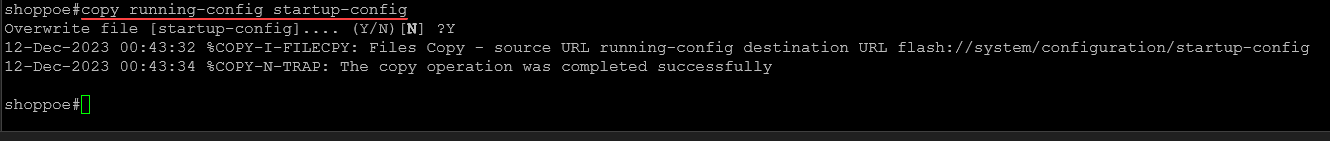

Step 7: Saving the Configuration

After configuring DHCP snooping, save your settings by exiting to the privileged EXEC mode and typing:

write memoryor

copy running-config startup-config

Real-World Application

Note the following use cases that can help understand the benefits of DHCP snooping protection and how it can be used.

- Corporate Network: In a corporate setting, it is important to help protect the network from unauthorized DHCP servers

- University Campus Network: Educational institutions often have large and complex networks. Here, DHCP snooping can be used to segment different parts of the network, like administrative offices, classrooms, and student dorms. It helps to make sure the DHCP server comes from an authorized source provided by the educational institution IT department.

- Internet Service Providers (ISPs): ISPs use snooping to manage residential or business customers. It helps prevent malicious users from setting up unauthorized DHCP servers

- Data Centers: In data center environments, where hosting multiple clients on shared infrastructure, it can be used to prevent one client’s DHCP server from serving IP addresses to another client’s network. This isolation helps make sure security for each client hosted in the data center is protected

- Wi-Fi Networks in public: Protect against rogue DHCP servers into the network on public wi-fi. This is important as Wi-Fi networks are often attacked using these types of attacks

Rogue DHCP Servers

As we have mentioned, a rogue DHCP server can disrupt network operations by issuing incorrect IP addresses. These unauthorized servers are effectively blocked from impacting the network by turning on DHCP snooping. The DHCP snooping binding database verifies the authenticity of DHCP messages. Note the following advanced features:

Advanced Features

- IP Source Guard: IP Source Guard provides additional security by ensuring that IP traffic is received from the legitimate source.

- Dynamic ARP Inspection (DAI): DAI prevents malicious ARP spoofing attacks, further fortifying network security.

Wrapping up

DHCP snooping is a great feature to make sure you turn on in the network. It helps to make sure that only servers that are authorized to act as a DHCP server, can do that. If a rogue server is added to the network, either accidentally or intentionally, DHCP snooping will keep this from disrupting the network and make sure attackers can’t compromise the network using this type of attack.

Обычно, говоря про возможности DHCP snooping на коммутаторах, говорят о борьбе с посторонними DHCP серверами. И это действительно полезный функционал практически в любой сети. Но, к счастью, этим возможности DHCP не ограничиваются. Так, например, на коммутаторах Huawei при включенном DHCP snooping сохраняется соответствие MAC адреса и IP адреса, назначенного DHCP сервером. И, как логичное продолжение, есть возможность блокирования трафика с IP адресов, которые не были выданы DHCP сервером.

Для настройки такого функционала на коммутаторе доступа необходимо глобально включить dhcp и dhcp snooping командами:

dhcp enable dhcp snooping enable

И включить защиту в необходимых VLAN:

vlan XXX dhcp snooping enable dhcp snooping trusted interface Eth-Trunk0 arp anti-attack check user-bind enable ipv4 source check user-bind enable

В данном случае Eth-Trunk0 это имя агрегированного интерфейса, смотрящего в направлении ядра сети. Для коммутаторов, расположенных в топологии выше коммутаторов доступа, данный функционал может оказаться более правильно будет включать для конкретных интерфейсов, а не для всего VLAN.

После выполнения приведённых команд коммутатор начинает слушать DHCP пакеты и заполнять таблицу соответствия MAC и IP адресов, посмотреть которую можно, например, командой:

dis dhcp snooping user-bind vlan XXX

Пример вывода команды:

DHCP Dynamic Bind-table: Flags:O - outer vlan ,I - inner vlan ,P - Vlan-mapping IP Address MAC Address VSI/VLAN(O/I/P) Interface Lease ------------------------------------------------------------------------------------------- 192.168.XX.XXX XYZK-XYZK-c414 XX /-- /-- GE0/0/10 2022.06.18-00:35 192.168.XX.XXX XYZK-XYZK-e7db XX /-- /-- GE0/0/7 2022.06.18-05:57 192.168.XX.XX XYZK-XYZK-dfca XX /-- /-- GE0/0/6 2022.06.18-06:13 192.168.XX.XX XYZK-XYZK-1d2f XX /-- /-- GE0/0/25 2022.06.18-04:28

А по прошествии какого-то времени в выводе команды:

display logbuffer

Вы можете обнаружить записи вида:

Jun 17 2022 18:30:58+03:00 swXXX %%01SECE/4/DAI_DROP_PACKET(l)[0]:Not hit the user-bind table. (SourceMAC=XYZK-XYZK-3d5c, SourceIP=169.254.XX.XXX, SourceInterface=GigabitEthernet0/0/46, DropTime=2022/06/17 18:30:58)

Которые говорят об успешном блокировании IP трафика от узла, не получавшего адрес от DHCP сервера.

Данный функционал успешно помогает бороться с некоторыми клиентами, которые сначала назначают на интерфейс IP адрес, который они использовали ранее, а потом обращаются к DHCP серверу. Например, ISC-DHCP сервер перед предложением IP адреса сначала проверяет его доступность отправляя ICMP echo request, а так как IP на интерфейс уже назначен, то DHCP сервер получает ответ и принимает решение, что данный IP был кем-то захвачен и предлагает клиенту другой адрес, а исходный адрес временно блокирует. Таким поведением, по моим наблюдениям, отличаются некоторые linux based дистрибутивы.

Если в Ваш коммутатор доступа подключено устройство, имеющее статический IP, то можно добавить статическую привязку командой:

user-bind static ip-address 192.168.XX.XX mac-address XYZK-XYZK-81ec interface GigabitEthernet0/0/23

Но, в данной ситуации, более правильным будет назначение статического адреса DHCP сервером.

Стоит отметить, что команда «ipv4 source check ...» появилась в относительно новых прошивках, а в более старых прошивках существовала команда «ip source check ...«, которая включала провеку наличия привязки как для IPv4 трафика, так и для IPv6. Если же в Вашей сети развёрнут двойной стек с поддержкой и IPv4, и IPv6, но IPv6 адреса назначаются с использованием механизма SLAAC, то выполнение такой команды приведёт к блокированию IPv6 трафика Ваших пользователей. Найти в какой именно версии прошивки произошло данное изменение мне, к сожалению, не удалось, но в прошивках версии V200R021 данная команда уже есть.

Материал из Xgu.ru

Перейти к: навигация, поиск

- Автор: Наташа Самойленко

DHCP snooping — функция коммутатора, предназначенная для защиты от атак с использованием протокола DHCP.

Например, атаки с подменой DHCP-сервера в сети или атаки DHCP starvation, которая заставляет DHCP-сервер выдать все существующие на сервере адреса злоумышленнику.

DHCP snooping регулирует только сообщения DHCP и не может повлиять напрямую на трафик пользователей или другие протоколы.

Некоторые функции коммутаторов, не имеющие непосредственного отношения к DHCP, могут выполнять проверки на основании

таблицы привязок DHCP snooping (DHCP snooping binding database).

В их числе:

- Dynamic ARP Protection (Inspection) — проверка ARP-пакетов, направленная на борьбу с ARP-spoofing,

- IP Source Guard — выполняет проверку IP-адреса отправителя в IP-пакетах, предназначенная для борьбы с IP-spoofingом.

Содержание

- 1 Введение

- 2 Принципы работы DHCP snooping

- 3 Пример топологии

- 4 Порядок настройки

- 5 Использование опции 82

- 6 Настройка DHCP snooping на коммутаторах ProCurve

- 6.1 Настройка доверенных и ненадёжных портов

- 6.2 Настройка авторизованного DHCP-сервера

- 6.3 Проверка соответствия MAC-адресов

- 6.4 Настройка опции 82

- 6.5 Просмотр настроек и проверка работы DHCP snooping

- 6.6 DHCP snooping и DHCP-ретранслятор

- 6.7 Поиск неисправностей

- 7 Настройка DHCP snooping на коммутаторах Cisco

- 7.1 Настройка доверенных и ненадёжных портов

- 7.2 Добавление статических записей в базу данных привязки DHCP

- 7.3 Настройка опции 82

- 7.4 Просмотр настроек и проверка работы DHCP snooping

- 8 Конфигурационные файлы

- 8.1 DHCP-сервер

- 8.2 Коммутаторы ProCurve

- 9 Дополнительная информация

- 10 Материалы по DHCP на Xgu.ru

[править] Введение

DHCP snooping позволяет:

- защитить клиентов в сети от получения адреса от неавторизованного DHCP-сервера,

- регулировать какие сообщения протокола DHCP отбрасывать, какие перенаправлять и на какие порты.

Для правильной работы DHCP snooping, необходимо указать какие порты коммутатора будут доверенными (trusted),

а какие — нет (untrusted, в дальнейшем — ненадёжными):

- Ненадёжные (Untrusted) — порты, к которым подключены клиенты. DHCP-ответы, приходящие с этих портов отбрасываются коммутатором. Для ненадёжных портов выполняется ряд проверок сообщений DHCP и создаётся база данных привязки DHCP (DHCP snooping binding database).

- Доверенные (Trusted) — порты коммутатора, к которым подключен другой коммутатор или DHCP-сервер. DHCP-пакеты полученные с доверенных портов не отбрасываются.

[править] Принципы работы DHCP snooping

Пример топологии

По умолчанию коммутатор отбрасывает DHCP-пакет, который пришел на ненадёжный порт, если:

- Приходит одно из сообщений, которые отправляет DHCP-сервер (DHCPOFFER, DHCPACK, DHCPNAK или DHCPLEASEQUERY);

- Приходит сообщение DHCPRELEASE или DHCPDECLINE, в котором содержится MAC-адрес из базы данных привязки DHCP, но информация об интерфейсе в таблице не совпадает с интерфейсом, на котором был получен пакет;

- В пришедшем DHCP-пакете не совпадают MAC-адрес указанный в DHCP-запросе и MAC-адрес отправителя;

- Приходит DHCP-пакет, в котором есть опция 82.

[править] Пример топологии

Топология изображенная на рисунке не является рекомендацией, а служит демонстрацией того, какие порты коммутаторов указывать доверенными, а какие ненадёжными.

Настройки DHCP snooping на коммутаторах разных производителей выполняются для этой топологии (конфигурационные файлы коммутаторов в конце страницы).

Пояснения к рисунку:

- На коммутаторах sw1 и sw2 включен DHCP snooping;

- Порт 24 коммутатора sw1 и порт a1 коммутатора sw2 указаны доверенными, так как на ненадежных портах сообщения DHCP-сервера будут отбрасываться;

- Порт 24 коммутатора sw1 и порт a1 коммутатора sw2 указаны доверенными, так как коммутатор, на котором включен DHCP snooping будет перенаправлять DHCP-запросы только на доверенные порты.

[править] Порядок настройки

- Настройка и проверка работы DHCP-сервера и DHCP-ретранслятора без включенного DHCP snooping.

- Включение DHCP snooping. После включения DHCP snooping на коммутаторе и в соответствующих VLAN, все порты коммутатора по умолчанию считаются ненадёжными.

- Указание доверенных портов. Те порты к которым подключены коммутаторы и которые ведут к DHCP-серверу (или порты к которым сервер подключен) должны быть настроены как доверенные.

- Настройка политики обработки опции 82.

- (Опционально) Включение или выключение дополнительных проверок DHCP-сообщений.

После того, как DHCP snooping включен на коммутаторе, по мере выдачи адресов клиентам, начинает заполняться база данных привязки DHCP.

В базе данных привязки DHCP хранятся (информация хранится только о ненадёжных портах):

- MAC-адрес клиента

- Арендованный IP-адрес клиента

- Время аренды в секундах

- Идентификатор VLAN

- Идентификатор порта к которому присоединен клиент

[править] Использование опции 82

По умолчанию коммутатор на котором включен DHCP snooping, вставляет опцию 82 в DHCP-запросы.

Коммутатор может изменять или вставлять опцию 82, даже если клиент и сервер находятся в одной подсети.

При вставке опции 82, коммутатор фактически вставляет два значения:

- Remote ID (MAC-адрес или IP-адрес коммутатора). Это значение можно настраивать;

- Circuit ID (порт с которого пришел запрос). Это значение не настраивается.

|

По умолчанию коммутатор, использующий DHCP snooping, обнаруживает и отбрасывает любой DHCP-запрос содержащий опцию 82, который он получил через ненадёжный порт. |

Этот режим стоит оставить, если коммутатор соединен с конечными клиентами. Получение запроса с опцией 82 от клиента будет говорит об атаке, которую коммутатор должен предотвратить.

Но если функция DHCP snooping включена на нескольких коммутаторах, которые соединены последовательно, то такое поведение по умолчанию, приведет к тому, что клиенты не смогут получить адрес по DHCP (если сервер находится через несколько коммутаторов).

В приведенной схеме такая проблема возникнет:

- Когда sw1 получает запрос от хоста, он проверяет его и, если все в порядке, отправляет дальше. Но при этом, в этот запрос вставляется опция 82

- sw2, при получении запроса на ненадёжном интерфейсе, опять выполняет проверки и, увидев опцию 82 в запросе, отбрасывает его

Есть три способа решения этой проблемы:

- Сделать порт a5 на коммутаторе sw2 доверенным

- Хотя тогда запросы от хостов и не будут проверяться, чаще всего, это не страшно, так как, все запросы клиентов уже были проверены на sw1

- Настроить варианты обработки опции 82 на sw2:

- Сохранить опцию 82 в пришедшем пакете

- Заменить опцию 82 в пришедшем пакете

- Отключить вставку опции 82 на sw1 (может быть не на всем оборудовании)

[править] Настройка DHCP snooping на коммутаторах ProCurve

Включить DHCP snooping:

sw2(config)# dhcp-snooping

Включить DHCP snooping в VLAN, которые должны быть защищены с его помощью:

sw2(config)# dhcp-snooping vlan 25

[править] Настройка доверенных и ненадёжных портов

По умолчанию на коммутаторе все порты ненадёжные, поэтому доверенные порты надо явным образом указывать.

Указать доверенные порты:

sw2(config)# dhcp-snooping trust a1

[править] Настройка авторизованного DHCP-сервера

После того как порт указан как доверенный, сообщения от любого DHCP-сервера, который подключен к этому порту передаются.

Для того чтобы указать IP-адреса конкретных DHCP-серверов, которым разрешено работать в сети, необходимо настроить список авторизованных DHCP-серверов.

Максимальное количество DHCP-серверов в списке — 20.

(Опционально) Указать адрес авторизованного DHCP-сервера, доступного через доверенный порт:

sw2(config)# dhcp-snooping authorized-server 192.168.25.254

После указания авторизованных серверов коммутатор не будет отбрасывать сообщения DHCP-сервера, если выполняются оба условия:

- сообщение пришло на доверенный порт,

- адрес сервера указан с списке авторизованных DHCP-серверов.

[править] Проверка соответствия MAC-адресов

По умолчанию, после включения DHCP snooping, на коммутаторе включена проверка соответствия MAC-адресов.

Коммутатор проверяет соответствие MAC-адреса в DHCP-запросе MAC-адресу клиента.

Если они не соответствуют, то коммутатор отбрасывает пакет.

При необходимости можно отключить эту проверку:

switch(config)# no dhcp-snooping verify mac

[править] Настройка опции 82

С опцией 82 связаны две настройки:

- Настройка значения remote ID;

- Настройка политики обработки пакетов с опцией 82.

Настройка remote ID:

sw2(config)# dhcp-snooping option 82 remote-id [mac | subnet-ip | mgmt-ip]

Значения remote ID:

- mac — MAC-адрес коммутатора (значение по умолчанию);

- subnet-ip — IP-адрес VLAN, который получил DHCP-запрос;

- mgmt-ip — IP-адрес коммутатора.

Настройка политики обработки пакетов с опцией 82:

sw2(config)# dhcp-snooping option 82 untrusted-policy [drop | keep | replace]

Значения политики:

- drop — отбросить пакет;

- keep — коммутатор отправляет пакет с сохранением значения опции 82;

- replace — коммутатор отправляет пакет, но заменяет значение опции 82.

Отключить вставку опции 82:

switch(config)# no dhcp-snooping option 82

[править] Просмотр настроек и проверка работы DHCP snooping

Просмотр настроек DHCP snooping:

sw2(config)# show dhcp-snooping DHCP Snooping Information DHCP Snooping : Yes Enabled Vlans : 1 10 25 30 Verify MAC : Yes Option 82 untrusted policy : replace Option 82 Insertion : Yes Option 82 remote-id : mac Store lease database : Not configured Authorized Servers ------------------ 192.168.25.254 Port Trust ----- ----- A1 Yes A2 No A3 No A4 No A5 No .......

Просмотр статистики DHCP snooping:

sw2(config)# show dhcp-snooping stats Packet type Action Reason Count ----------- ------- ---------------------------- --------- server forward from trusted port 15 client forward to trusted port 9 server drop received on untrusted port 3 server drop unauthorized server 0 client drop destination on untrusted port 0 client drop untrusted option 82 field 13 client drop bad DHCP release request 0 client drop failed verify MAC check 0

Просмотр базы данных привязки DHCP для коммутатора sw2:

sw2(config)# show dhcp-snooping binding MacAddress IP VLAN Interface Time Left ------------- --------------- ---- --------- --------- 00163e-000101 192.168.10.10 10 A5 562 00163e-000103 192.168.30.10 30 A5 569

Просмотр базы данных привязки DHCP для коммутатора sw1:

sw1(config)# show dhcp-snooping binding MacAddress IP VLAN Interface Time Left ------------- --------------- ---- --------- --------- 00163e-000101 192.168.10.10 10 1 525 00163e-000103 192.168.30.10 30 7 532

[править] DHCP snooping и DHCP-ретранслятор

Настройки опции 82 с DHCP snooping перекрывают любые глобальные настройки указанные при настройке коммутатора для работы DHCP-ретранслятором.

Описание процедуры настройки коммутаторов ProCurve для работы DHCP-ретранслятором можно прочитать на странице Опция 82 DHCP.

Если DHCP snooping не настроен в VLAN, то для него применяются глобальные настройки.

[править] Поиск неисправностей

Включение debug:

sw2# debug dhcp-snooping [agent | event | packet]

В прошивках старше K.15

sw2# debug security dhcp-snooping [agent | event | packet]

Если необходимо вывести сообщения отладки в текущую сессию:

sw2# debug destination session

Если необходимо отправлять сообщения на log-сервер (log-сервер должен быть настроен командой logging <IP-адрес>):

sw2# debug destination logging

[править] Настройка DHCP snooping на коммутаторах Cisco

Включить DHCP snooping:

sw2(config)# ip dhcp snooping

Включить DHCP snooping в VLAN, которые должны быть защищены с его помощью:

sw2(config)# ip dhcp snooping vlan 10

|

После включения DHCP snooping в VLAN, коммутатор перестает отправлять DHCP-сообщения от клиента на все порты VLAN. Сообщения по-прежнему отправляются на широковещательный адрес, но теперь коммутатор будет передавать их только на доверенные порты, так как только на них может находиться DHCP-сервер. |

[править] Настройка доверенных и ненадёжных портов

По умолчанию на коммутаторе все порты ненадёжные, поэтому доверенные порты надо явным образом указывать.

Указать доверенные порты:

sw2(config)# interface fa 0/1 sw2(config-if)# ip dhcp snooping trust

(Опционально) Указать адрес авторизованного DHCP-сервера, доступного через доверенный порт:

sw2(config)#ip dhcp-server 10.84.168.253

По умолчанию, после включения DHCP snooping, на коммутаторе включена проверка соответствия MAC-адресов.

Коммутатор проверяет соответствие MAC-адреса в DHCP-запросе MAC-адресу клиента.

Если они не соответствуют, то коммутатор отбрасывает пакет.

При необходимости можно отключить эту проверку:

switch(config)# no ip dhcp snooping verify mac-address

[править] Добавление статических записей в базу данных привязки DHCP

Добавление статической записи в базу данных привязки DHCP:

sw2#ip dhcp snooping binding <mac-address> vlan <vid> <ip-address> interface <interface-id> expiry <seconds>

[править] Настройка опции 82

С опцией 82 связаны две настройки:

- Настройка значения remote ID;

- Настройка политики обработки пакетов с опцией 82.

Настройка remote ID (по умолчанию используется MAC-адрес коммутатора):

sw2(config)# ip dhcp snooping information option format remote-id [string ASCII-string | hostname]

Настройка политики обработки пакетов с опцией 82. Коммутатор не будет отбрасывать пакеты, в которых есть опция 82:

sw2(config)# ip dhcp snooping information option allow-untrusted

Отключить вставку опции 82:

switch(config)# no ip dhcp snooping information option

[править] Просмотр настроек и проверка работы DHCP snooping

Просмотр настроек DHCP snooping:

sw2# show ip dhcp snooping

Просмотр статистики DHCP snooping:

sw2# show ip dhcp snooping statistics

Просмотр базы данных привязки DHCP:

sw2# show ip dhcp snooping binding

[править] Конфигурационные файлы

[править] DHCP-сервер

Конфигурационный файл DHCP-сервера:

ddns-update-style none;

default-lease-time 600;

max-lease-time 7200;

log-facility local7;

subnet 192.168.25.0 netmask 255.255.255.0 {

range 192.168.25.200 192.168.25.220;

option routers 192.168.25.254;

}

subnet 192.168.10.0 netmask 255.255.255.0 {

range 192.168.10.10 192.168.10.15;

option routers 192.168.10.1;

}

subnet 192.168.30.0 netmask 255.255.255.0 {

range 192.168.30.10 192.168.30.15;

option routers 192.168.30.1;

}

[править] Коммутаторы ProCurve

Конфигурация sw1:

; J4906A Configuration Editor; Created on release #M.10.41 hostname "sw1" vlan 1 name "DEFAULT_VLAN" untagged 2-6,8-48 ip address dhcp-bootp no untagged 1,7 exit vlan 10 name "VLAN10" untagged 1 tagged 24 exit vlan 30 name "VLAN30" untagged 7 tagged 24 exit # Включение DHCP snooping dhcp-snooping # Включение DHCP snooping в VLAN'ах 1, 10, 30 dhcp-snooping vlan 1 10 30 # Настройка 24 порта доверенным interface 24 dhcp-snooping trust exit

Конфигурация sw2:

; J8697A Configuration Editor; Created on release #K.13.23 hostname "sw2" module 1 type J8705A interface A10 disable exit ip routing snmp-server community "public" Unrestricted vlan 1 name "DEFAULT_VLAN" untagged A2-A24 ip address dhcp-bootp no untagged A1 exit vlan 10 name "VLAN10" # По умолчанию на коммутаторе включен DHCP-ретранслятор. # ip helper-address указывает куда перенаправлять DHCP-запросы. # 192.168.25.254 — адрес DHCP-сервера. # Теперь все DHCP-запросы полученные в этом VLAN будут перенаправлены на адрес 192.168.25.254. ip helper-address 192.168.25.254 ip address 192.168.10.1 255.255.255.0 tagged A5 exit vlan 30 name "VLAN30" # ip helper-address указывает куда перенаправлять DHCP-запросы. ip helper-address 192.168.25.254 ip address 192.168.30.1 255.255.255.0 tagged A5 exit vlan 25 name "VLAN25" untagged A1 ip address 192.168.25.1 255.255.255.0 exit # Включение DHCP snooping dhcp-snooping # Задание адреса авторизованного DHCP-сервера dhcp-snooping authorized-server 192.168.25.254 # Настройка политики обработки опции 82. # Так как на коммутаторе sw1 включен DHCP snooping, # то на коммутатор sw2 DHCP-запросы приходят с опцией 82. # По умолчанию коммутатор такие пакеты отбрасывает. # Эта политика указывает, что опцию 82 в пришедших пакетах надо заменить. dhcp-snooping option 82 untrusted-policy replace # Включение DHCP snooping в VLAN'ах 1, 10, 25, 30 dhcp-snooping vlan 1 10 25 30 # Настройка порта a1 доверенным interface A1 dhcp-snooping trust exit

[править] Дополнительная информация

- Заметка о DHCP Snooping и записях в таблице TCAM ACL

[править] Материалы по DHCP на Xgu.ru

- DHCP

- Опция 82 DHCP

- DHCP snooping

- Win2k3 DHCP

| ProCurve | ||

|---|---|---|

| Основы | ProCurve Adaptive Edge | ProCurve ProActive Defense | ProCurve Network Access Control | ProCurve Wireless | |

| Программы | ProCurve Manager | ProCurve Identity Driven Manager | ProCurve Network Immunity Manager | ProCurve Mobility Manager | |

| Устройства | ProCurve Switch | ProCurve Router | ProCurve ONE Module | ProCurve TMS Module | ProCurve NAC 800 | ProCurve Access Point | ProCurve WESM | |

| Настройка | ||

| Безопасность | ProCurve Security | Доступ к коммутатору ProCurve | DHCP snooping | Dynamic ARP Protection | IP Source Guard | Port security | Аутентификация при доступе к сети | 802.1X в ProCurve | Web-аутентификация в ProCurve | MAC-аутентификация в ProCurve | |

| Канальный уровень | CDP | LLDP | VLAN в ProCurve | GVRP | STP в ProCurve | ProCurve Mesh | Агрегирование каналов | Зеркалирование трафика | QinQ | |

| Сетевой уровень | RIP в ProCurve | OSPF в ProCurve | VRRP в ProCurve | XRRP в ProCurve | QoS в ProCurve | Multicast в ProCurve | PIM в ProCurve | |

| Разное | Опция 82 DHCP | SNMP в ProCurve |

| Cisco Systems, Inc. | |

|---|---|

| Устройства | Cisco 871 • Cisco Router • Cisco Switch • Сisco Сatalyst • Cisco IPS • Cisco ASA • PIX • Dynamips |

| Безопасность (коммутаторы и маршрутизаторы) |

Cisco Security • Port security • DHCP snooping • Dynamic ARP Protection • IP Source Guard • Аутентификация при доступе к сети • 802.1X в Cisco • Zone-Based Policy Firewall • Cisco NAT • NAT в Cisco • Cisco SSH |

| Cisco ASA | Cisco ASA/NAT • Cisco ASA/Troubleshooting • Cisco ASA/IPS • Cisco ASA failover • Cisco ASA/Transparent firewall • Cisco ASA/Site-to-Site_VPN • Cisco ASA/Easy_VPN • Cisco ASA/WebVPN • Объединение OSPF-сетей туннелем между двумя системами ASA (без GRE) • Центр сертификатов на Cisco ASA |

| VPN | IPsec в Cisco • Cisco IOS Site-to-Site VPN • DMVPN • Cisco Easy VPN • Cisco Web VPN • Cisco ipsec preshared |

| Канальный уровень | CDP • VLAN в Cisco • ISL • VTP • STP в Cisco • Cisco Express Forwarding • Агрегирование каналов • Зеркалирование трафика • QinQ • Frame Relay |

| Сетевой уровень | Маршрутизация в Cisco • RIP • EIGRP • IS-IS • OSPF • BGP • PIM • Multicast • GLBP • VRRP • HSRP • DHCP • IPv6 • IPv6 vs IPv4 • Резервирование Интернет-каналов без использования BGP • Использование BGP для резервирования Интернет-каналов |

| Разное | Режим ROMMON в Cisco • Опция 82 DHCP • 802.1X и RADIUS • SNMP в Cisco • QoS в Cisco • EEM • Troubleshooting • Автоматизация работы устройств Cisco • Cisco NTP • Cisco IP SLA • Cisco Enhanced Object Tracking |