Applies ToWindows Server 2016, all editions Windows Server 2012 R2 Standard Windows Server 2012 Standard Windows 8.1 Windows 10 Windows 7 Windows 10, version 1511, all editions Windows 10, version 1607, all editions Windows 10, version 1703, all editions Windows 10, version 1709, all editions Windows Server 2016 Windows Server 2008 R2 Standard Windows Server 2008 Foundation Windows Server 2008 Enterprise without Hyper-V Windows Server 2008 Service Pack 2 Windows Server 2008 Datacenter Windows Server 2008 for Itanium-Based Systems Windows Server 2008 Datacenter without Hyper-V Windows Server 2008 Enterprise Windows Server 2016 Standard Windows Server 2016 Essentials Windows Server 2016 Windows Server version 1709 Windows Server version 1803 Windows Vista Service Pack 2 Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Web Edition Windows 7 Enterprise Windows 7 Ultimate Windows 7 Starter Windows 7 Home Premium Windows 7 Professional Windows 7 Home Basic Windows Server 2008 R2 Foundation Windows Server 2008 R2 Service Pack 1 Windows 7 Service Pack 1 Windows Server 2012 Essentials Windows Server 2012 Datacenter Windows Server 2012 Foundation Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Essentials Windows RT 8.1 Windows Server 2012 R2 Foundation Windows 8.1 Pro Windows 8.1 Enterprise Windows Server 2008 Web Edition Windows Server 2008 Standard

Аннотация

Протокол поставщика поддержки учетных данных (CredSSP) является поставщиком аутентификации, который обрабатывает запросы на аутентификацию для других приложений.

Уязвимость удаленного выполнения кода существует в неисправленных версиях CredSSP. Злоумышленник, успешно использующий эту уязвимость, может передавать учетные данные пользователей для выполнения кода в целевой системе. Любое приложение, которое зависит от CredSSP для проверки подлинности, может быть уязвимым для такого типа атак.

Это обновление безопасности устраняет уязвимость, исправляя, как CredSSP проверяет запросы в процессе проверки подлинности.

Чтобы узнать больше об уязвимости, см. CVE-2018-0886.

Обновления

13 марта 2018 года

Первоначальный релиз 13 марта 2018 года обновляет протокол проверки подлинности CredSSP и удаленные настольные клиенты для всех затронутых платформ.

Смягчение состоит в установке обновления на всех подходящих клиента хитрое и серверных операционных системах, а затем с использованием включенных настроек групповой политики или эквивалентов на основе реестра для управления параметрами настройки на компьютерах клиента и сервера. Мы рекомендуем администраторам применять политику и как можно скорее настроить ее на «Принудительно обновляемых клиентов» или «Смягченные» на компьютерах клиентов и серверов. Эти изменения потребуют перезагрузки затронутых систем.

Обратите пристальное внимание на пары параметров групповой политики или реестра, которые приводят к «заблокированным» взаимодействиям между клиентами и серверами в таблице совместимости позже в этой статье.

17 апреля 2018 года

Обновление удаленного настольного клиента (RDP) в KB 4093120 усилит сообщение об ошибке, которое представляется, когда обновленный клиент не подключится к серверу, который не был обновлен.

8 мая 2018 года

Обновление для изменения параметра по умолчанию с уязвимого на смягченный.

Похожие номера базы знаний Microsoft перечислены в CVE-2018-0886.

По умолчанию, после установки этого обновления, исправленные клиенты не могут общаться с неисправленными серверами. Используйте матрицу совместимости и параметры групповой политики, описанные в этой статье, чтобы включить «разрешенную» конфигурацию.

Групповая политика

|

Путь политики и имя настройки |

Описание |

|

Политический путь: Компьютерная конфигурация — Настройка имени: Восстановление шифрования Oracle |

Шифрование оракула исправления Эта настройка политики применяется к приложениям, использующему компонент CredSSP (например, удаленное подключение к рабочему столу). Некоторые версии протокола CredSSP уязвимы для атаки оракула шифрования против клиента. Эта политика контролирует совместимость с уязвимыми клиентами и серверами. Эта политика позволяет установить уровень защиты, который вы хотите для уязвимости оракула шифрования. Если вы включите эту настройку политики, поддержка версии CredSSP будет выбрана на основе следующих вариантов: Силовые обновленные клиенты — Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям, а службы, которые используют CredSSP, не будут принимать неисправленных клиентов. Заметка Эта настройка не должна быть развернута до тех пор, пока все удаленные узлы не поддержат новейшую версию. Смягчено — Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям, но службы, которые используют CredSSP, будут принимать неисправленных клиентов. Уязвимые — Клиентские приложения, которые используют CredSSP, подвергают удаленные серверы атакам, поддерживая резервные для небезопасных версий, а службы, которые используют CredSSP, будут принимать неисправленных клиентов. |

Политика группы восстановления шифрования Oracle поддерживает следующие три варианта, которые должны быть применены к клиентам и серверам:

|

Настройка политики |

Значение реестра |

Поведение клиента |

Поведение сервера |

|

Силы обновленных клиентов |

0 |

Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям. |

Службы, использующие CredSSP, не принимают неисправленных клиентов. Заметка Эта настройка не должна быть развернута до тех пор, пока все клиенты Windows и сторонних CredSSP не поддержат новейшую версию CredSSP. |

|

Смягчить |

1 |

Клиентские приложения, которые используют CredSSP, не смогут вернуться к небезопасным версиям. |

Услуги, которые используют CredSSP будет принимать неисправленных клиентов. |

|

Уязвимых |

2 |

Клиентские приложения, которые используют CredSSP, подвергают удаленные серверы атакам, поддерживая резервные для небезопасных версий. |

Услуги, которые используют CredSSP будет принимать неисправленных клиентов. |

Второе обновление, выпущенное 8 мая 2018 года, изменит поведение по умолчанию на опцию «Mitigated».

Заметка Любое изменение в исправлении шифрования Oracle требует перезагрузки.

Значение реестра

Предупреждение Серьезные проблемы могут возникнуть, если вы измените реестр неправильно, используя редактор реестра или с помощью другого метода. Эти проблемы могут потребовать, чтобы вы переустановить операционную систему. Корпорация Майкрософт не может гарантировать, что эти проблемы могут быть решены. Измените реестр на свой страх и риск.

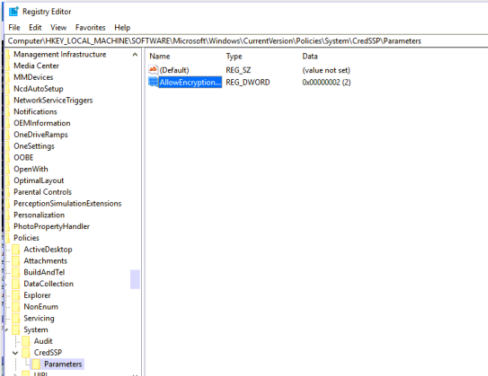

Обновление вводит следующую настройку реестра:

|

Путь регистрации |

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters |

|

Значение |

РазрешитьEncryptionOracle |

|

Тип даты |

Dword |

|

Требуется перезагрузка? |

Да |

Матрица совместимости

Необходимо обновить как клиент, так и сервер, иначе клиенты CredSSP с Windows и сторонних компаний не смогут подключиться к Windows или сторонним хостам. Ознакомьтесь со следующей матрицей совместимости сценариев, которые либо уязвимы для эксплойта, либо вызывают эксплуатационные сбои.

Заметка При подключении к серверу Windows Remote Desktop сервер может быть настроен для использования механизма резервного копирования, использующий протокол TLS для проверки подлинности, и пользователи могут получить другие результаты, чем описано в этой матрице. Эта матрица описывает только поведение протокола CredSSP.

|

Сервера |

|||||

|

Неисправлено |

Силы обновленных клиентов |

Смягчить |

Уязвимых |

||

|

Клиента |

Неисправлено |

Разрешены |

Заблокирован |

Разрешены |

Разрешены |

|

Силы обновленных клиентов |

Заблокирован |

Разрешены |

Разрешены |

Разрешены |

|

|

Смягчить |

Заблокирован |

Разрешены |

Разрешены |

Разрешены |

|

|

Уязвимых |

Разрешены |

Разрешены |

Разрешены |

Разрешены |

|

Настройка клиента |

CVE-2018-0886 статус патча |

|

Неисправлено |

Уязвимых |

|

Силы обновленных клиентов |

Безопасный |

|

Смягчить |

Безопасный |

|

Уязвимых |

Уязвимых |

Ошибки журнала событий Windows

Event ID 6041 будет зарегистрирован на исправленных клиентах Windows, если клиент и удаленный хост настроены в заблокированной конфигурации.

|

Журнал событий |

Система |

|

Источник событий |

LSA (LsaSrv) |

|

ИД события |

6041 |

|

Текст сообщения событий |

Проверка подлинности CredSSP на «lt;hostname»gt; не смогла договориться об общей версии протокола. Удаленный хост предложил версию lt;Protocol Version,gt; которая не допускается шифрованием Oracle Remediation. |

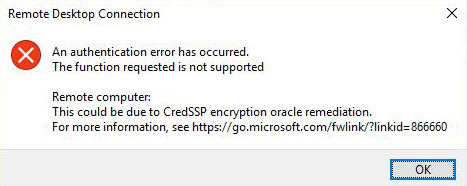

Ошибки, генерируемые парами конфигураций, заблокированными CredSSP, исправленными клиентами RDP Windows

Ошибки, представленные клиентом удаленного рабочего стола без патча от 17 апреля 2018 г. (KB 4093120)

|

Неисправленные клиенты pre-Windows 8.1 и Windows Server 2012 R2 в паре с серверами, настроенными с «Обновленными клиентами» |

Ошибки, генерируемые парами конфигураций, заблокированными CredSSP патчированными Windows 8.1/Windows Server 2012 R2 и более поздними клиентами RDP |

|

Произошла ошибка аутентификации. Токен, поставляемый в функцию, недействителен |

Произошла ошибка аутентификации. Запрошенная функция не поддерживается. |

Ошибки, представленные удаленного настольного клиента с 17 апреля 2018 патч (KB 4093120)

|

Неисправленные предварительно Windows 8.1 и Windows Server 2012 R2 клиенты в паре с серверами, настроенными с » Сила Обновленные Клиенты» |

Эти ошибки генерируются парами конфигураций, заблокированными CredSSP, исправленными Windows 8.1/Windows Server 2012 R2 и более поздними клиентами RDP. |

|

Произошла ошибка аутентификации. Токен, поставляемый в функцию, является недействительным. |

Произошла ошибка аутентификации. Запрошенная функция не поддерживается. Удаленный компьютер: Злт;хост-имя Это может быть связано с исправлением credSSP шифрования oracle. Для получения дополнительной информации см https://go.microsoft.com/fwlink/?linkid=866660. |

Сторонние удаленные настольные клиенты и серверы

Все сторонние клиенты или серверы должны использовать последнюю версию протокола CredSSP. Пожалуйста, свяжитесь с поставщиками, чтобы определить, совместимо ли их программное обеспечение с последним протоколом CredSSP.

Обновления протокола можно найти на сайте документации протокола Windows.

Изменения файлов

Следующие системные файлы были изменены в этом обновлении.

-

tspkg.dll

Файл credssp.dll остается неизменным. Для получения дополнительной информации, пожалуйста, просмотрите соответствующие статьи для информации о версии файла.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Windows Server 2016, all editions Windows Server 2012 R2 Standard Windows Server 2012 Standard Windows 8.1 Windows 10 Windows 7 Windows 10, version 1511, all editions Windows 10, version 1607, all editions Windows 10, version 1703, all editions Windows 10, version 1709, all editions Windows Server 2016 Windows Server 2008 R2 Standard Windows Server 2008 Foundation Windows Server 2008 Enterprise without Hyper-V Windows Server 2008 Service Pack 2 Windows Server 2008 Datacenter Windows Server 2008 for Itanium-Based Systems Windows Server 2008 Datacenter without Hyper-V Windows Server 2008 Enterprise Windows Server 2016 Standard Windows Server 2016 Essentials Windows Server 2016 Windows Server version 1709 Windows Server version 1803 Windows Vista Service Pack 2 Windows Server 2008 R2 Enterprise Windows Server 2008 R2 Datacenter Windows Server 2008 R2 Web Edition Windows 7 Enterprise Windows 7 Ultimate Windows 7 Starter Windows 7 Home Premium Windows 7 Professional Windows 7 Home Basic Windows Server 2008 R2 Foundation Windows Server 2008 R2 Service Pack 1 Windows 7 Service Pack 1 Windows Server 2012 Essentials Windows Server 2012 Datacenter Windows Server 2012 Foundation Windows Server 2012 R2 Datacenter Windows Server 2012 R2 Essentials Windows RT 8.1 Windows Server 2012 R2 Foundation Windows 8.1 Pro Windows 8.1 Enterprise Windows Server 2008 Web Edition Windows Server 2008 Standard More…Less

Summary

Credential Security Support Provider protocol (CredSSP) is an authentication provider that processes authentication requests for other applications.

A remote code execution vulnerability exists in unpatched versions of CredSSP. An attacker who successfully exploits this vulnerability could relay user credentials to execute code on the target system. Any application that depends on CredSSP for authentication may be vulnerable to this type of attack.

This security update addresses the vulnerability by correcting how CredSSP validates requests during the authentication process.

To learn more about the vulnerability, see CVE-2018-0886.

Updates

March 13, 2018

The initial March 13, 2018, release updates the CredSSP authentication protocol and the Remote Desktop clients for all affected platforms.

Mitigation consists of installing the update on all eligible client and server operating systems and then using included Group Policy settings or registry-based equivalents to manage the setting options on the client and server computers. We recommend that administrators apply the policy and set it to “Force updated clients” or “Mitigated” on client and server computers as soon as possible. These changes will require a reboot of the affected systems.

Pay close attention to Group Policy or registry settings pairs that result in “Blocked” interactions between clients and servers in the compatibility table later in this article.

April 17, 2018

The Remote Desktop Client (RDP) update update in KB 4093120 will enhance the error message that is presented when an updated client fails to connect to a server that has not been updated.

May 8, 2018

An update to change the default setting from Vulnerable to Mitigated.

Related Microsoft Knowledge Base numbers are listed in CVE-2018-0886.

By default, after this update is installed, patched clients cannot communicate with unpatched servers. Use the interoperability matrix and group policy settings described in this article to enable an “allowed” configuration.

Group Policy

|

Policy path and setting name |

Description |

|

Policy path: Computer Configuration -> Administrative Templates -> System -> Credentials Delegation Setting name: Encryption Oracle Remediation |

Encryption oracle remediation This policy setting applies to applications that use the CredSSP component (for example, Remote Desktop Connection). Some versions of the CredSSP protocol are vulnerable to an encryption oracle attack against the client. This policy controls compatibility with vulnerable clients and servers. This policy allows you to set the level of protection that you want for the encryption oracle vulnerability. If you enable this policy setting, CredSSP version support will be selected based on the following options: Force Updated Clients – Client applications that use CredSSP will not be able to fall back to insecure versions, and services that use CredSSP will not accept unpatched clients. Note This setting should not be deployed until all remote hosts support the newest version. Mitigated – Client applications that use CredSSP will not be able to fall back to insecure versions, but services that use CredSSP will accept unpatched clients. Vulnerable – Client applications that use CredSSP will expose the remote servers to attacks by supporting fallback to insecure versions, and services that use CredSSP will accept unpatched clients. |

The Encryption Oracle Remediation Group Policy supports the following three options, which should be applied to clients and servers:

|

Policy setting |

Registry value |

Client behavior |

Server behavior |

|

Force updated clients |

0 |

Client applications that use CredSSP will not be able to fall back to insecure versions. |

Services using CredSSP will not accept unpatched clients. Note This setting should not be deployed until all Windows and third-party CredSSP clients support the newest CredSSP version. |

|

Mitigated |

1 |

Client applications that use CredSSP will not be able to fall back to insecure versions. |

Services that use CredSSP will accept unpatched clients. |

|

Vulnerable |

2 |

Client applications that use CredSSP will expose remote servers to attacks by supporting fallback to insecure versions. |

Services that use CredSSP will accept unpatched clients. |

A second update, to be released on May 8, 2018, will change the default behavior to the “Mitigated” option.

Note Any change to Encryption Oracle Remediation requires a reboot.

Registry value

Warning Serious problems might occur if you modify the registry incorrectly by using Registry Editor or by using another method. These problems might require that you reinstall the operating system. Microsoft cannot guarantee that these problems can be solved. Modify the registry at your own risk.

The update introduces the following registry setting:

|

Registry path |

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters |

|

Value |

AllowEncryptionOracle |

|

Date type |

DWORD |

|

Reboot required? |

Yes |

Interoperability matrix

Both the client and server need to be updated, or Windows and third-party CredSSP clients may not be able to connect to Windows or third-party hosts. See the following interoperability matrix for scenarios that are either vulnerable to the exploit or cause operational failures.

Note When connecting to a Windows Remote Desktop server, the server can be configured to use a fallback mechanism that employs the TLS protocol for authentication, and users may get different results than described in this matrix. This matrix only describes the behavior of the CredSSP protocol.

|

Server |

|||||

|

Unpatched |

Force updated clients |

Mitigated |

Vulnerable |

||

|

Client |

Unpatched |

Allowed |

Blocked |

Allowed |

Allowed |

|

Force updated clients |

Blocked |

Allowed |

Allowed |

Allowed |

|

|

Mitigated |

Blocked |

Allowed |

Allowed |

Allowed |

|

|

Vulnerable |

Allowed |

Allowed |

Allowed |

Allowed |

|

Client setting |

CVE-2018-0886 patch status |

|

Unpatched |

Vulnerable |

|

Force updated clients |

Secure |

|

Mitigated |

Secure |

|

Vulnerable |

Vulnerable |

Windows event log errors

Event ID 6041 will be logged on patched Windows clients if the client and remote host are configured in a blocked configuration.

|

Event log |

System |

|

Event source |

LSA (LsaSrv) |

|

Event ID |

6041 |

|

Event message text |

A CredSSP authentication to <hostname> failed to negotiate a common protocol version. The remote host offered version <Protocol Version> which is not permitted by Encryption Oracle Remediation. |

Errors generated by CredSSP-blocked configuration pairs by patched Windows RDP clients

Errors presented by the Remote Desktop Client without the April 17, 2018 patch (KB 4093120)

|

Unpatched pre-Windows 8.1 and Windows Server 2012 R2 clients paired with servers configured with “Force Updated Clients” |

Errors generated by CredSSP-blocked configuration pairs by patched Windows 8.1/Windows Server 2012 R2 and later RDP clients |

|

An authentication error has occurred. The token supplied to the function is invalid |

An authentication error has occurred. The function requested is not supported. |

Errors presented by the Remote Desktop Client with the April 17, 2018 patch (KB 4093120)

|

Unpatched pre-Windows 8.1 and Windows Server 2012 R2 clients paired with servers configured with “Force Updated Clients” |

These errors are generated by CredSSP-blocked configuration pairs by patched Windows 8.1/Windows Server 2012 R2 and later RDP clients. |

|

An authentication error has occurred. The token supplied to the function is invalid. |

An authentication error has occurred. The function requested is not supported. Remote computer: <hostname> This could be due to CredSSP encryption oracle remediation. For more information, see https://go.microsoft.com/fwlink/?linkid=866660 |

Third-party remote desktop clients and servers

All third-party clients or servers must use the latest version of the CredSSP protocol. Please contact the vendors to determine if their software is compatible with the latest CredSSP protocol.

The protocol updates can be found on the Windows Protocol Documentation site.

File changes

The following system files have been changed in this update.

-

tspkg.dll

The credssp.dll file remains unchanged. For more information please review the relevant articles for file version information.

Need more help?

Want more options?

Explore subscription benefits, browse training courses, learn how to secure your device, and more.

Communities help you ask and answer questions, give feedback, and hear from experts with rich knowledge.

Ошибка CredSSP encryption oracle remediation при RDP подключении к рабочему столу удаленного компьютера указывает, что на удаленном хосте (скорее всего) или на вашем компьютере отсутствует обновление безопасности, которое исправляет критическую уязвимость в протоколе CredSSP.

Remote Desktop connection An authentication error has occurred. The function is not supported. Remote Computer: hostname This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP.

Протокол Credential Security Support Provider (CredSSP), используются для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication). Критическая уязвимость в протоколе CredSSP, позволяющая удаленно выполнить произвольный код в системе через открытый RDP порт, была обнаружена и исправлена в 2018 году (CVE-2018–0886 — CredSSP Remote Code Execution Vulnerability).

Если у вас такая ошибка, возможны два сценария:

- Ваш компьютер с установленным обновлением CredSSP блокирует подключение к непропатченному RDP хосту с уязвимой версией CredSSP. Это самый частый сценарий. Обычно вызван тем, что на удаленном RDP компьютере ОС развернута из старого дистрибутива (RTM версии Windows Server 2016/2012 R2/2008 R2, Windows 7, 8.1 или Windows 10 младше 1803).

- Пропатченный удаленный RDP (RDS) сервер блокирует подключение с необновлённого клиента. Обратный сценарий – когда на клиенте развернута старая версия Windows, а удаленный сервер переведен в принудительный режим блокирования уязвимых версий CredSSP

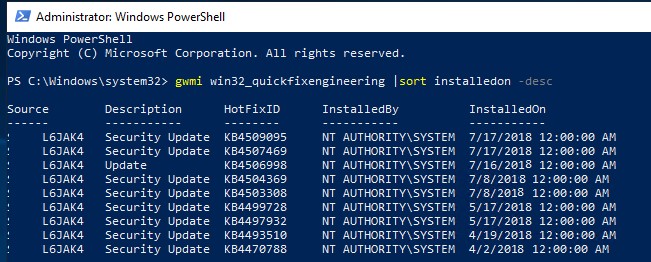

(Рекомендованный способ исправления ошибки подключения) – скачайте и установите последний накопительный пакет обновления безопасности для вашей версии Windows, выпущенный после мая 2018 года, на удаленный RDP хост (или на клиент, в зависимости от сценария). Проверьте последнюю дату установки обновлений Windows на компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

Если обновления после 2018 года отсутствуют, вы можете скачать обновление вручную через Microsoft Update Catalog, или установить его через Windows Update или сервер обновлений WSUS.

Как временное решение (не рекомендуется использовать постоянно), можно разрешить клиенту подключаться к компьютерам с уязвимой версией RDP CredSSP.

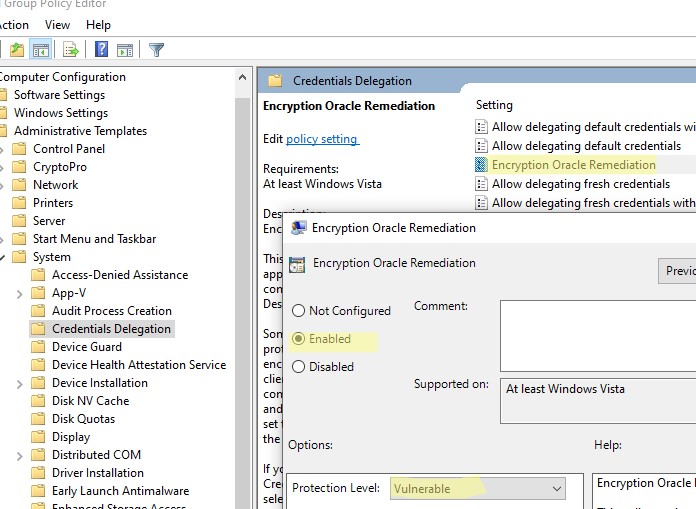

- Откройте редактор локальных групповых политик (

gpedit.msc

) на клиентском компьютере (с которого вы выполняете RDP подключение); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула), и измените ее значение на Vulnerable / Оставить уязвимость;

- Обновите настройки политик на вашем компьютере (команда

gpupdate /force

) - Попробуйте подключится по RDP к удаленному компьютеру.

Политика Encryption Oracle Remediation предлагает 3 доступных значения защиты от CredSSP уязвимости:

- Force Updated Clients — самый высокий уровень защиты, когда подключение уязвимых компьютеров блокируется. Если на RDP сервере включена эта политика, он будет блокировать RDP подключения с компьютеров с уязвимой версией CredSSP.

- Mitigated – (режим по-умолчанию) в этом режиме блокируется исходящие удаленные RDP подключения к RDP хостам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable – (небезопасный режим)разрешены подключения к RDP серверам с уязвимой версией CredSSP.

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), можно разрешить подключение к хостам с непропатченной версия CredSSP с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

После успешного подключения к удаленному RDP компьютеру, нужно установить на нем актуальные обновления безопасности. После отключить политику Encryption Oracle Remediation на клиенте, или верните значение 0 для ключа реестра AllowEncryptionOracle.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Автор: АлександрОпубликовано: 09 мая, 2018

Недавно была обнаружена уязвимость протоколе CredSSP под кодом CVE-2018-0886. CredSSP используется для авторизации пользователей при подключении с помощью RDP. Этот метод подключения используется в Windows Server по умолчанию.

Microsoft с 8-го мая начинает блокировки при подключении к RDP, если ваш сервер не был обновлен. Также могут быть проблемы при подключении, если не обновлена и ваша клиентская операционная система. Таким образом вам необходимо заблаговременно обновить и ваш сервер с операционной системой Windows Server, также вашу операционную систему Windows.

Напоминаем: на всех услугах и тарифах мы предоставляем сервера с лицензионной ОС Windows Server, последнее обновление баз Windows Update от 28 апреля 2018 года.

Текст ошибки:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP.

Внимание: изменять параметр в реестре необходимо только после обновления локального комьютера, с которого выполняете подключение, и удалённого VPS сервера mClouds.ru к которому произвоидтся подключение. Если патч не будет установлен на одном из хостов (не важно на клиенте или на сервере), то подключение не будет выполнено.

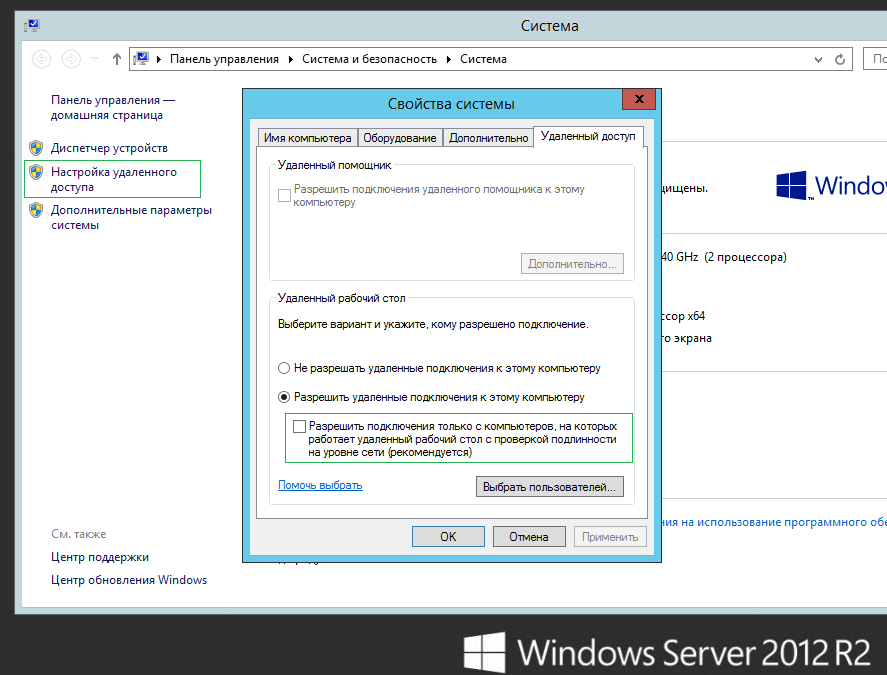

Временное решение проблемы — Отключение проверки подлинности на уровне сети:

- Компьютер — Свойства — Настройка удалённого доступа

- Убрать галочку с «Разрешить подключения только с компьютеров, на которых работает удалённый рабочий стол с проверкой подлинности на уровне сети«.

Шаги по исправлению ошибки с протоколом CredSSP:

- Установка обновлений для клиентской и серверной ОС Windows.

- Windows Server 2016 — 4103723

- Windows Server 2012 R2 — 4103715

- Windows Server 2008 R2 SP1 — 4103712

- Список обновлений для домашних лицензий Windows указан на сайте Microsoft

- Обязательная перезагрузка операционной системы

- Внимание: данные опции возможно установить только после установки патчей и перезагрузки ОС!

- Воспользуйтесь первым или вторым вариантом, сделая изменения по первому варианту, вам не требуется производить изменения и по второму варианту.

- В реестре по пути HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters установить значение AllowEncryptionOracle на 1 – Исправлено (Mitigated)

-

Для русскоязычной версии ОС ветка в настройках локальных политик безопасности:

Конфигурация компьютера -> Административные шаблоны -> Система -> Параметры учетных данных

Для Англоязычная версия ОС ветка в настройках политик безопасности:

ComputerConfiguration -> AdministrativeTemplates -> System -> CredentialsDelegation

Изменить параметры ключа «Encryption Oracle Remediation»: установить значения Принудительное

- Воспользуйтесь первым или вторым вариантом, сделая изменения по первому варианту, вам не требуется производить изменения и по второму варианту.

Клиентам mClouds.ru: вы можете обратиться в службу технической поддержки и они выполнят конфигурацию со стороны виртуального сервера на базе Windows Server, требуется создать тикет в системе по адресу my.mclouds.ru и указать логин и пароль от учётной записи с правами администратора.

Наш телеграм-канал

Пишем про облака, кейсы, вебинары

Подписаться

Description

The Credential Security Support Provider protocol (CredSSP) in Microsoft Windows Server 2008 SP2 and R2 SP1, Windows 7 SP1, Windows 8.1 and RT 8.1, Windows Server 2012 and R2, Windows 10 Gold, 1511, 1607, 1703, and 1709 Windows Server 2016 and Windows Server, version 1709 allows a remote code execution vulnerability due to how CredSSP validates request during the authentication process, aka «CredSSP Remote Code Execution Vulnerability».

Metrics

NVD enrichment efforts reference publicly available information to associate

vector strings. CVSS information contributed by other sources is also

displayed.

CVSS 4.0 Severity and Vector Strings:

NIST: NVD

NVD assessment

not yet provided.

Weakness Enumeration

| CWE-ID | CWE Name | Source |

|---|---|---|

| CWE-287 | Improper Authentication |

NIST |

Known Affected Software Configurations Switch

to CPE 2.2

Change History

8 change records found show

changes