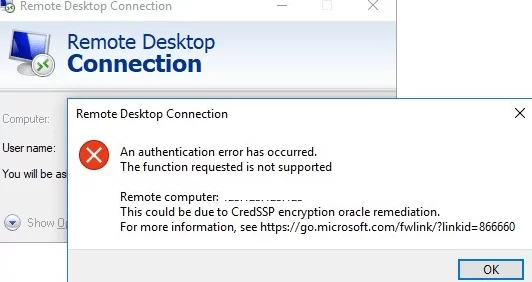

Ошибка CredSSP encryption oracle remediation при RDP подключении к рабочему столу удаленного компьютера указывает, что на удаленном хосте (скорее всего) или на вашем компьютере отсутствует обновление безопасности, которое исправляет критическую уязвимость в протоколе CredSSP.

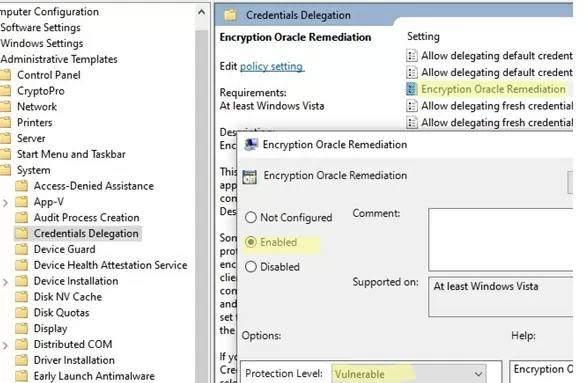

Remote Desktop connection An authentication error has occurred. The function is not supported. Remote Computer: hostname This could be due to CredSSP encryption oracle remediation.

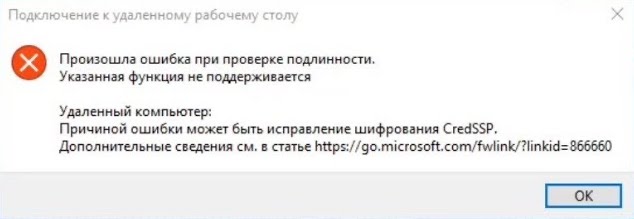

Подключение к удаленному рабочему столу Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP.

Протокол Credential Security Support Provider (CredSSP), используются для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication). Критическая уязвимость в протоколе CredSSP, позволяющая удаленно выполнить произвольный код в системе через открытый RDP порт, была обнаружена и исправлена в 2018 году (CVE-2018–0886 — CredSSP Remote Code Execution Vulnerability).

Если у вас такая ошибка, возможны два сценария:

- Ваш компьютер с установленным обновлением CredSSP блокирует подключение к непропатченному RDP хосту с уязвимой версией CredSSP. Это самый частый сценарий. Обычно вызван тем, что на удаленном RDP компьютере ОС развернута из старого дистрибутива (RTM версии Windows Server 2016/2012 R2/2008 R2, Windows 7, 8.1 или Windows 10 младше 1803).

- Пропатченный удаленный RDP (RDS) сервер блокирует подключение с необновлённого клиента. Обратный сценарий – когда на клиенте развернута старая версия Windows, а удаленный сервер переведен в принудительный режим блокирования уязвимых версий CredSSP

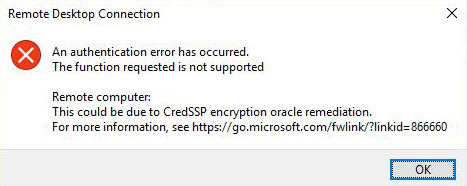

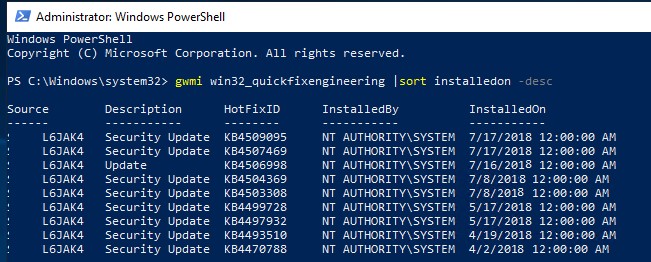

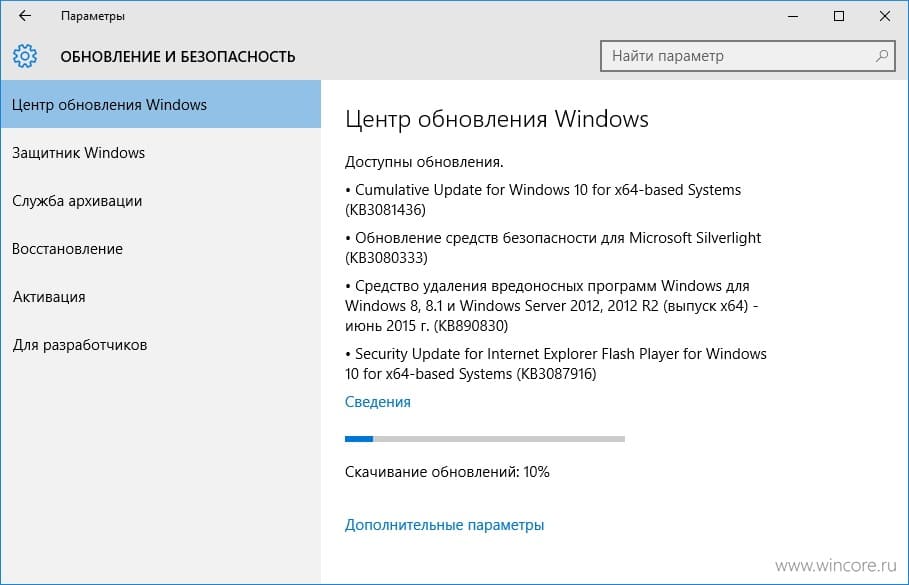

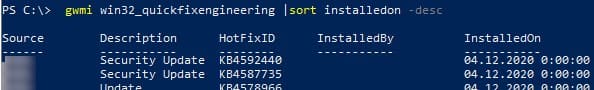

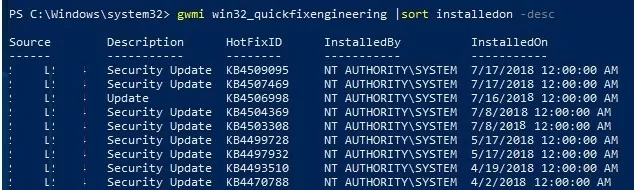

(Рекомендованный способ исправления ошибки подключения) – скачайте и установите последний накопительный пакет обновления безопасности для вашей версии Windows, выпущенный после мая 2018 года, на удаленный RDP хост (или на клиент, в зависимости от сценария). Проверьте последнюю дату установки обновлений Windows на компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

Если обновления после 2018 года отсутствуют, вы можете скачать обновление вручную через Microsoft Update Catalog, или установить его через Windows Update или сервер обновлений WSUS.

Как временное решение (не рекомендуется использовать постоянно), можно разрешить клиенту подключаться к компьютерам с уязвимой версией RDP CredSSP.

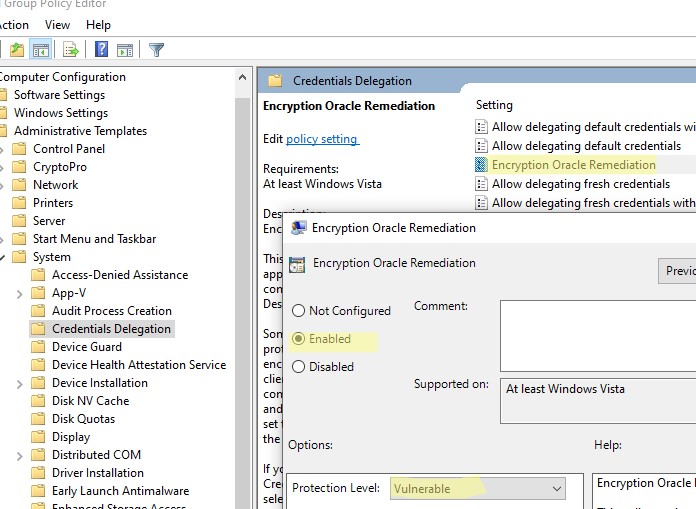

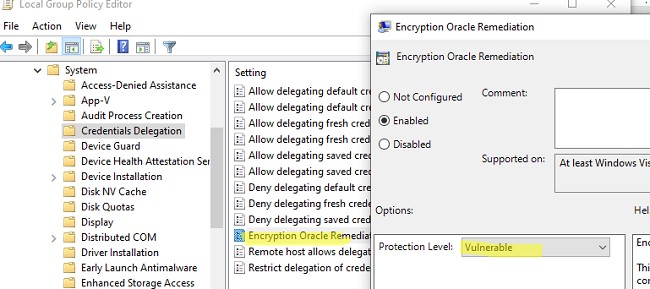

- Откройте редактор локальных групповых политик (

gpedit.msc

) на клиентском компьютере (с которого вы выполняете RDP подключение); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула), и измените ее значение на Vulnerable / Оставить уязвимость;

- Обновите настройки политик на вашем компьютере (команда

gpupdate /force

) - Попробуйте подключится по RDP к удаленному компьютеру.

Политика Encryption Oracle Remediation предлагает 3 доступных значения защиты от CredSSP уязвимости:

- Force Updated Clients — самый высокий уровень защиты, когда подключение уязвимых компьютеров блокируется. Если на RDP сервере включена эта политика, он будет блокировать RDP подключения с компьютеров с уязвимой версией CredSSP.

- Mitigated – (режим по-умолчанию) в этом режиме блокируется исходящие удаленные RDP подключения к RDP хостам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable – (небезопасный режим)разрешены подключения к RDP серверам с уязвимой версией CredSSP.

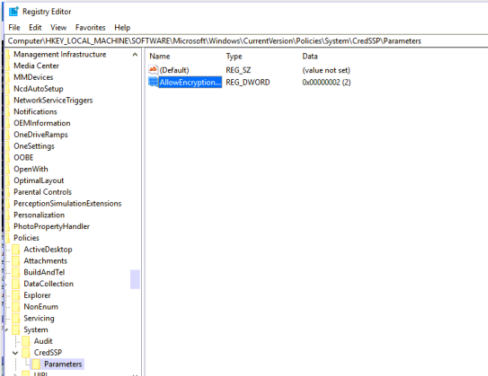

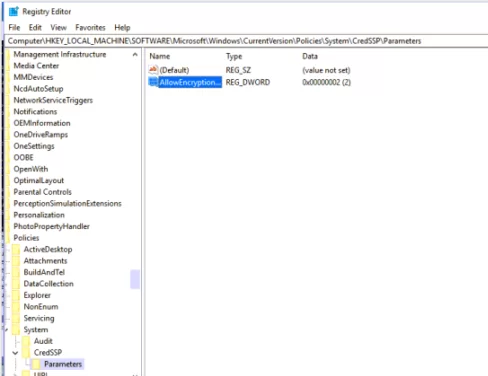

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), можно разрешить подключение к хостам с непропатченной версия CredSSP с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

После успешного подключения к удаленному RDP компьютеру, нужно установить на нем актуальные обновления безопасности. После отключить политику Encryption Oracle Remediation на клиенте, или верните значение 0 для ключа реестра AllowEncryptionOracle.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Microsoft released a security update that fixes a remote code execution vulnerability in the Credential Security Support Provider Protocol (CredSSP) in March 2018. This vulnerability (CVE-2018-0886) allows an attacker to remotely execute arbitrary code on a vulnerable Windows host with an open RDP port (TCP/3389).

Any app or service that uses the CredSSP provider for authentication may be vulnerable to this type of attack. In May 2018, an update, “2018-05 Security only/Monthly Rollup,” was released. This security update blocks the RDP connection to and from computers with an affected version of CredSSP.

Checking If the CredSSP Patch is Installed

If the RDP client or server does not have the CredSSP update installed, the RDP connection attempt is blocked, and the following error appears:

An authentication error has occurred.

The function is not supported.Remote Computer: hostname

This could be due to CredSSP encryption oracle remediation.

The best way to check whether your computer is affected by this change is to determine the %systemroot%\system32\TSpkg.dll version and compare it to the table below per operating system.

| Operating system | TSpkg.dll version with CredSSP Patch |

| Windows 7 Service Pack 1 / Windows Server 2008 R2 Service Pack 1 | 6.1.7601.24117 |

| Windows Server 2012 | 6.2.9200.22432 |

| Windows 8.1 / Windows Server 2012 R2 | 6.3.9600.18999 |

| RS1 – Windows 10 Version 1607 / Windows Server 2016 | 10.0.14393.2248 |

| RS2 – Windows 10 Version 1703 | 10.0.15063.1088 |

| RS3 – Windows 10 1709 | 10.0.16299.431 |

If the TSpkg.dll version on your computer is lower, then your computer is unpatched. The following command retrieved the TSpkg.dll version.

(Get-ItemProperty -Path $env:SystemRoot\System32\TSpkg.dll).VersionInfo | Format-List

The screenshot below shows that the Windows Server 2016 computer is unpatched because the version (10.0.14393.0) is below the patched version (10.0.14393.2248).

The screenshot below is from an updated Windows 10 computer, so the TSpkg.dll version is higher.

CredSSP Server-Client Interoperability

The CredSSP update introduced this registry key.

| Registry path | HKLM |

| Value | AllowEncryptionOracle |

| Date type | DWORD |

The possible values for this registry key are:

| Registry value | Policy equivalent |

| 0 | Force updated clients |

| 1 | Mitigated |

| 2 | Vulnerable |

Note. When the CredSSP update is installed, the default AllowEncryptionOracle value is 1 (Mitigated).

Based on the table above, the interoperability between server and client RDP CredSSP policy settings is shown in the table below.

In summary, the “This could be due to CredSSP encryption oracle remediation” error only happens if any of the two computers involved in the RDP connection has not installed the CredSSP security update.

Recommended Solution to Fix the “This could be due to CredSSP encryption oracle remediation” Error

The best solution to fix the “This could be due to CredSSP encryption oracle remediation” error is to apply the CredSSP update to all computers.

The CredSSP update installs automatically via Windows Update. Ensuring your computer gets the latest update will fix this error.

But if your servers do not get updates automatically, refer to the CredSSP updates for the CVE-2018-0886 article to find the appropriate update for your computer.

Workaround to Bypass the “This could be due to CredSSP encryption oracle remediation” Error

If applying the CredSSP update is not an option, or at least not an immediate one, you can temporarily implement one of the two workarounds.

Reminder: These workarounds are intended as temporary solutions. Once you’ve accomplished your tasks or have updated the systems with the latest CredSSP security patches, you must revert the changes you made.

Modify the “Encryption Oracle Remediation” Group Policy

- Open the Local Group Policy Editor on the computer with the CredSSP patch installed.

gpedit.msc - Navigate to Computer Configuration → Administrative Templates → System → Credential Delegation → Double-click on the “Encryption Oracle Remediation” policy.

- Change the Protection Level to Vulnerable and click OK.

- Close the Local Group Policy Editor.

Modify the “AllowEncryptionOracle” Registry

Note. The “Encryption Oracle Remediation” group policy overwrites the changes you make to the “AllowEncryptionOracle” registry.

We can also temporarily bypass the “This could be due to CredSSP encryption oracle remediation” error by modifying the “AllowEncryptionOracle” registry value to 2 (Vulnerable).

Open an elevated command prompt or PowerShell and run the following command.

reg add HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /f /v AllowEncryptionOracle /t REG_DWORD /d 2

Once you run the command, it changes the “AllowEncryptionOracle” value in the registry.

You can modify the same registry item on a remote computer via PowerShell remoting.

# Connect to the remote computer Enter-PSSession -ComputerName <REMOTE COMPUTER> # Change the AllowEncryptionOracle value to 2 (Vulnerable) Set-ItemProperty -Path 'HKLM:\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters' -name "AllowEncryptionOracle" 2 -Type DWord

Disable the “Network Level Authentication (NLA)” on the RDP Server

Disabling the NLA on a remote machine is not the best practice. Still, it may be necessary if you cannot RDP into it due to the “This could be due to CredSSP encryption oracle remediation” error.

To disable the NLA on the RDP server, open the System Properties by running the sysdm.cpl command.

Switch to the Remote tab, uncheck the “Allow connections only from computers running Desktop with Network Level Authentication (recommended)” box, and click OK.

You can also use PowerShell to turn off NLA by running this command:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -name "UserAuthentication" -Value 0

Conclusion

The CredSSP updates for CVE-2018-0886 were first released in March 2018 for systems running on Windows 10 1709 and Windows Server 2016 1607 and lower. Since then, newer Windows versions already include this security patch.

So, if your organization is keeping all computers updated, the “This could be due to CredSSP encryption oracle remediation” error should no longer occur. But if it did, you may still try the workarounds in this tutorial.

Cyril Kardashevsky

I enjoy technology and developing websites. Since 2012 I’m running a few of my own websites, and share useful content on gadgets, PC administration and website promotion.

В этой статье расскажем, как исправить ошибку проверки подлинности при подключении к удаленному рабочему столу через RDP. Эта ошибка возникает, когда используется уязвимая версия протокола CredSSP.

Приобрести оригинальные ключи активации Windows всегда можно у нас в каталоге от 1099 ₽

При подключении к рабочему столу удаленного компьютера с помощью встроенного RDP клиента (mstsc.exe) может появиться ошибка:

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается

Причина ошибки проверки подлинности RDP

Эта ошибка связана с тем, что Windows по умолчанию блокирует RDP подключения к удаленным компьютерам, на которых используется уязвимая версия протокола CredSSP (CVE-2018-0886). Протокол CredSSP (Credential Security Support Provider) используется для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication). Microsoft выпустила обновление для устранения уязвимости CredSSP в 2018 году, однако если это обновление не установлено на удаленном хосте, вы можете столкнуться с этой ошибкой.

Как исправить ошибку проверки подлинности RDP?

Чтобы исправить ошибку и подключиться к вашему RDP серверу, воспользуйтесь одним из следующих способов:

Рекомендованный способ:

1. Установите последние кумулятивные обновления безопасности Windows на удаленном компьютере или сервере, к которому вы подключаетесь по RDP. Вероятно, этот компьютер недавно был развернут из старого образа или на нем отключена служба обновлений Windows.

2. Проверьте дату последней установки обновлений Windows с помощью модуля PSWindowsUpdate или команды:

gwmi win32_quickfixengineering | sort installedon -desc

3. Обновления можно получить через Windows Update или скачать и установить вручную. Необходимо установить любое кумулятивное обновление, выпущенное после 2019 года.

Не рекомендуется — временный способ 1:

— Разрешите подключение к RDP серверам с небезопасной версией CredSSP на своем компьютере (клиенте), изменив ключ реестра AllowEncryptionOracle командой:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

— Либо можно изменить настройки локальной политики Encryption Oracle Remediation, установив значение на Vulnerable.

— После успешного подключения и обновления сервера отключите политику или измените значение ключа AllowEncryptionOracle на 0:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Не рекомендуется — временный способ 2:

— Отключите проверку подлинности на уровне сети (NLA) на стороне RDP сервера.

Отключение проверки подлинности уровня сети (NLA) для RDP

Если на стороне RDP сервера включен NLA, для преаутентификации пользователей используется протокол CredSSP. Вы можете отключить Network Level Authentication в свойствах системы (SystemPropertiesRemote.exe) на вкладке Удаленный доступ (Remote), сняв галочку «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с проверкой подлинности на уровне сети».

В Windows 7 эта опция называется по-другому: «Разрешить подключения от компьютеров с любой версией удаленного рабочего стола (опасный)».

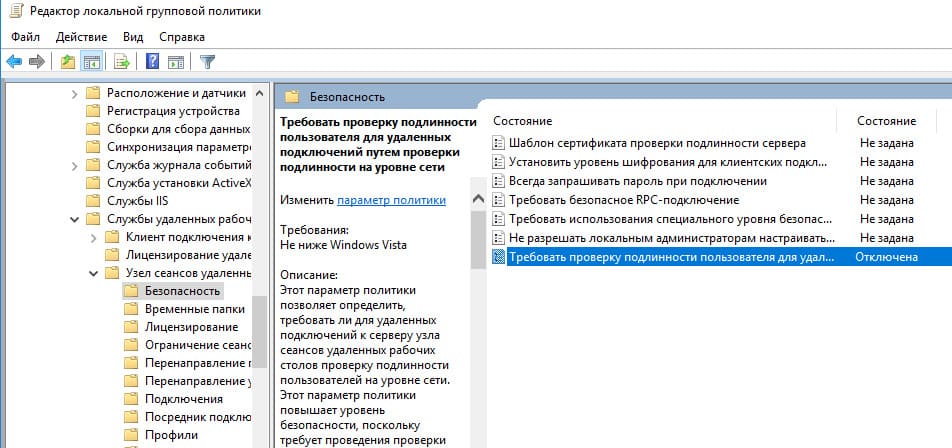

Также можно отключить проверку подлинности на уровне сети (NLA) с помощью редактора локальной групповой политики:

— Перейдите в раздел Конфигурация компьютера –> Административные шаблоны –> Компоненты Windows –> Службы удаленных рабочих столов – Узел сеансов удаленных рабочих столов –> Безопасность (Computer Configuration –> Administrative Templates –> Windows Components –> Remote Desktop Services – Remote Desktop Session Host –> Security).

Отключите политику «Требовать проверку подлинности пользователя для удаленных подключений путем проверки подлинности на уровне сети» (Require user authentication for remote connections by using Network Level Authentication).

Также необходимо в политике «Требовать использования специального уровня безопасности для удаленных подключений по протоколу RDP» (Require use of specific security layer for remote (RDP) connections) выбрать уровень безопасности (Security Layer) — RDP.

Для применения новых настроек RDP обновите настройки групповых политик

gpupdate /force

Или перезагрузите компьютер. После этого вы сможете успешно подключиться к удаленному рабочему столу сервера.

Лицензионный ключ активации Windows от

Утро пятницы началось с жалоб некоторых пользователей на невозможность подключится к удаленному рабочему столу Windows Server 2008 R2 и Windows Server 2012 R2.

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP. Дополнительные сведения см. статье https://go.microsoft.com/fwlink/?linkid=866660

Причиной отказа в подключении послужило обновление безопасности Windows, закрывающее уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886), в результате чего клиентам запрещалось подключаться к удаленным RDP серверам с непропатченой версией CredSSP. Таким образом, клиентские машины, установившие майские обновления остались не при делах.

Есть несколько путей решения проблемы. Наиболее правильным я считаю всё-таки установку обновления для закрытия уязвимости CredSSP на сервере, однако такое решение может выйти боком в некоторых случаях. Приведу простой пример когда не стоит гнаться за обновлениями.

В сети имеются компьютеры на старой версии Mac OS X (10.7.5), для которых не существует свежей версии RDP-клиента и после такого обновления теряется возможность работы с сервером. Вопрос безопасности соединения мобильных пользователей в таком случае решается VPN туннелем.

Так что, для начала рассмотрим вариант, позволяющий убрать уведомление безопасности и блокировку подключения с установленным обновлением безопасности без обновления самого сервера. Удаление самого обновления, конечно решает проблему, но неужели вы будете заниматься этим постоянно?

Отключение уведомления об ошибке шифрования CreedSSP на клиенте

Можно пойти двумя путями — внести изменения через редактор локальных групповых политик (не прокатит в редакциях Windows Home), либо напрямую в реестр с помощью командной строки. Второй способ более быстрый и универсальный — в командной строке, запущенной от имени администратора, выполним:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Если же вам удобнее использовать редактор локальных групповых политик, то запустив редактор gpedit.msc, переходим в раздел:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

(Computer Configuration -> Administrative Templates -> System -> Credentials Delegation)

Открываем параметр с именем «Исправление уязвимости шифрующего оракула» (Encryption Oracle Remediation), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» (Vulnerable).

Обновить политики на компьютере можно командой, после чего подключение по RDP должно заработать:

gpupdate /force

Установка обновления для исправления шифрования CreedSSP на сервере

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607: KB4103723

Учтите, что после установки обновления сервер уйдет в перезагрузку.

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

The “CredSSP encryption oracle remediation” error when connecting to the remote computer’s desktop over RDP indicates that the remote host (most likely) or your computer is missing a security update that fixes a critical vulnerability in the CredSSP protocol.

Remote Desktop connection An authentication error has occurred. The function is not supported. Remote Computer: hostname This could be due to CredSSP encryption oracle remediation.

The Credential Security Support Provider (CredSSP) protocol is used to pre-authenticate users when the Network Level Authentication (NLA) protocol is enabled for Remote Desktop (RDP) connections. A critical vulnerability in the CredSSP protocol, which could lead to remote code execution via an open RDP port, was discovered and fixed in 2018 (CVE-2018-0886).

There are two possible scenarios if you receive this error:

- Your computer with the CredSSP update installed blocks connection to an unpatched RDP host with a vulnerable version of CredSSP. This is the most common case. This is usually because the operating system on the remote RDP host is being deployed from an old distro (RTM versions of Windows Server 2016/2012 R2/2008 R2, Windows 7, 8.1, or Windows 10 up to build 1803).

- A patched remote RDP (RDS) server blocks unpatched clients from connecting. It’s an opposite scenario. The client is running an old Windows build and the enforced mode is enabled on the Remote Desktop host to block vulnerable versions of CredSSP.

The recommended way to fix the CredSSP error is to download and install the latest cumulative security update rollup for your version of Windows released after May 2018 on the remote RDP host (or client, depending on the scenario). To check the latest Windows update installation date on a computer, use the PSWindowsUpdate module or the following WMI command in the PowerShell console:

gwmi win32_quickfixengineering |sort installedon -desc

If there are no updates installed after 2018, you can manually download the MSU update from the Microsoft Update Catalog or install it via Windows Update or the WSUS update server.

There is a temporary workaround that allows connecting a remote desktop with a vulnerable CredSSP version (not recommended for continuous use due to security reasons).

- Open the local GPO editor (

gpedit.msc) on the client computer (from which you are trying to establish an RDP connection) - Navigate to Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

- Enable the policy Encryption Oracle Remediation and set the Protection Level to Vulnerable

- Update the group policy setting on the computer (run

gpupdate /forcecommand) - Attempt to connect to the remote host via RDP.

The Encryption Oracle Remediation policy provides 3 levels of mitigation for the CredSSP vulnerability:

- Force Updated Clients – the most secure mode, which blocks vulnerable computer connections. If this option is enabled on the RDP host, it will block RDP connections from client computers with a vulnerable version of CredSSP.

- Mitigated – (used by default) in this mode, outbound RDP connections to remote hosts with a vulnerable version of CredSSP are not allowed. Incoming connections are allowed even from unpatched clients;

- Vulnerable – connections to RDP hosts with a vulnerable version of CredSSP are allowed (unsafe mode).

If you do not have a local GPO editor (for example, in Windows Home editions), you can make a direct registry change to allow RDP connections to servers with an unpatched version of CredSSP:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Once you have successfully connected to an RDP host, install the latest security updates on it. Then disable the Encryption Oracle Remediation policy on the client machine, or return the value 0 for the AllowEncryptionOracle registry parameter.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0