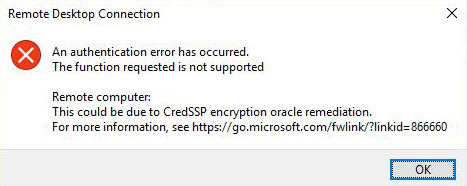

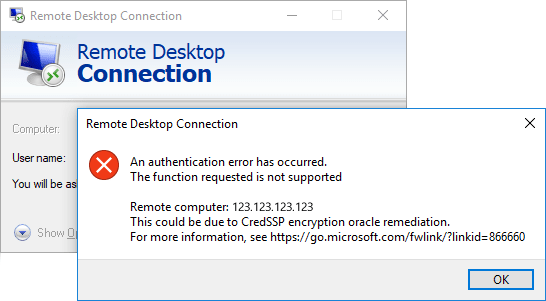

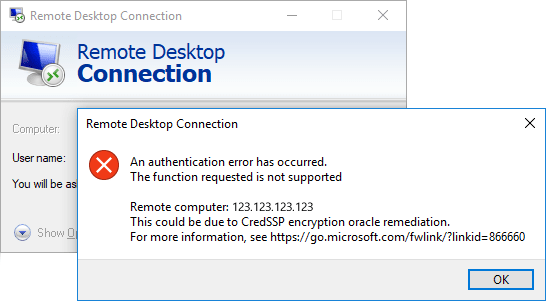

Ошибка CredSSP encryption oracle remediation при RDP подключении к рабочему столу удаленного компьютера указывает, что на удаленном хосте (скорее всего) или на вашем компьютере отсутствует обновление безопасности, которое исправляет критическую уязвимость в протоколе CredSSP.

Remote Desktop connection An authentication error has occurred. The function is not supported. Remote Computer: hostname This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP.

Протокол Credential Security Support Provider (CredSSP), используются для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication). Критическая уязвимость в протоколе CredSSP, позволяющая удаленно выполнить произвольный код в системе через открытый RDP порт, была обнаружена и исправлена в 2018 году (CVE-2018–0886 — CredSSP Remote Code Execution Vulnerability).

Если у вас такая ошибка, возможны два сценария:

- Ваш компьютер с установленным обновлением CredSSP блокирует подключение к непропатченному RDP хосту с уязвимой версией CredSSP. Это самый частый сценарий. Обычно вызван тем, что на удаленном RDP компьютере ОС развернута из старого дистрибутива (RTM версии Windows Server 2016/2012 R2/2008 R2, Windows 7, 8.1 или Windows 10 младше 1803).

- Пропатченный удаленный RDP (RDS) сервер блокирует подключение с необновлённого клиента. Обратный сценарий – когда на клиенте развернута старая версия Windows, а удаленный сервер переведен в принудительный режим блокирования уязвимых версий CredSSP

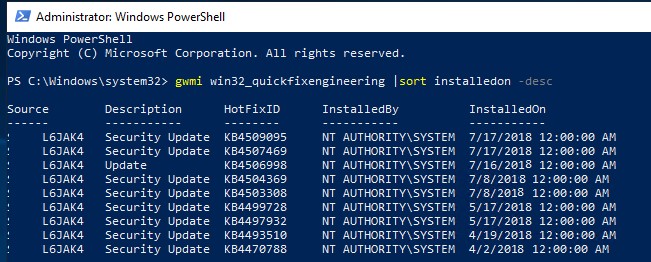

(Рекомендованный способ исправления ошибки подключения) – скачайте и установите последний накопительный пакет обновления безопасности для вашей версии Windows, выпущенный после мая 2018 года, на удаленный RDP хост (или на клиент, в зависимости от сценария). Проверьте последнюю дату установки обновлений Windows на компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

Если обновления после 2018 года отсутствуют, вы можете скачать обновление вручную через Microsoft Update Catalog, или установить его через Windows Update или сервер обновлений WSUS.

Как временное решение (не рекомендуется использовать постоянно), можно разрешить клиенту подключаться к компьютерам с уязвимой версией RDP CredSSP.

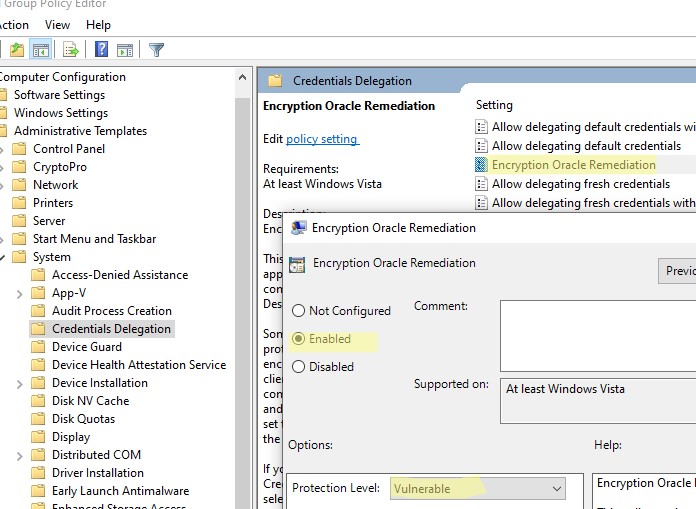

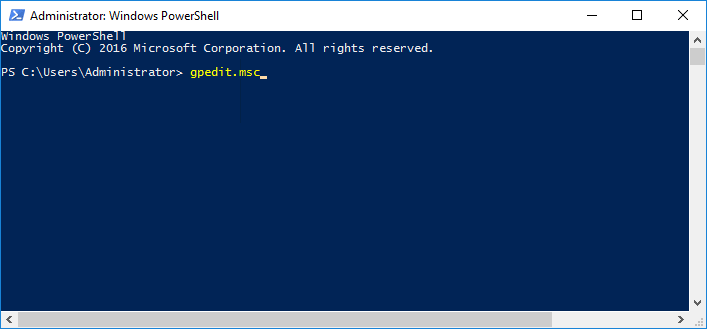

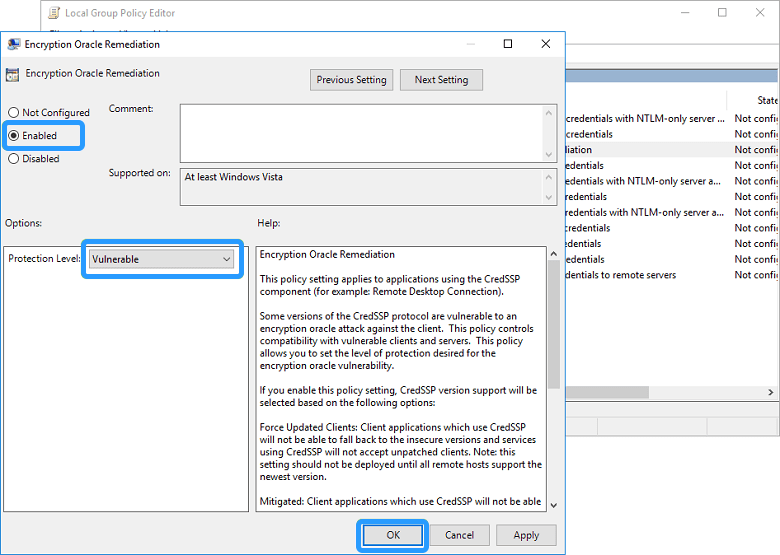

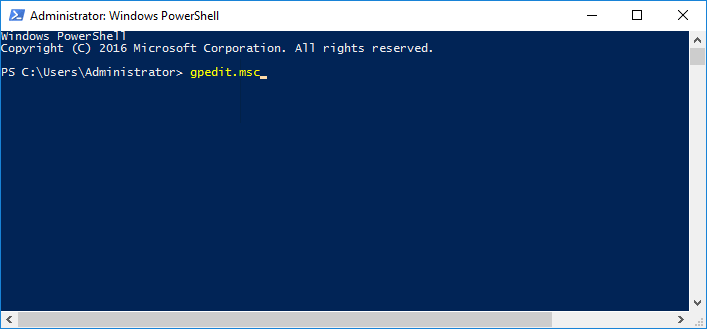

- Откройте редактор локальных групповых политик (

gpedit.msc

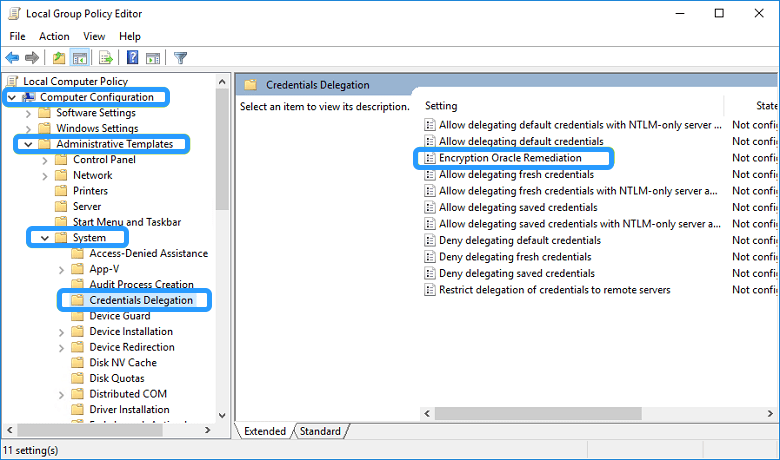

) на клиентском компьютере (с которого вы выполняете RDP подключение); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула), и измените ее значение на Vulnerable / Оставить уязвимость;

- Обновите настройки политик на вашем компьютере (команда

gpupdate /force

) - Попробуйте подключится по RDP к удаленному компьютеру.

Политика Encryption Oracle Remediation предлагает 3 доступных значения защиты от CredSSP уязвимости:

- Force Updated Clients — самый высокий уровень защиты, когда подключение уязвимых компьютеров блокируется. Если на RDP сервере включена эта политика, он будет блокировать RDP подключения с компьютеров с уязвимой версией CredSSP.

- Mitigated – (режим по-умолчанию) в этом режиме блокируется исходящие удаленные RDP подключения к RDP хостам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable – (небезопасный режим)разрешены подключения к RDP серверам с уязвимой версией CredSSP.

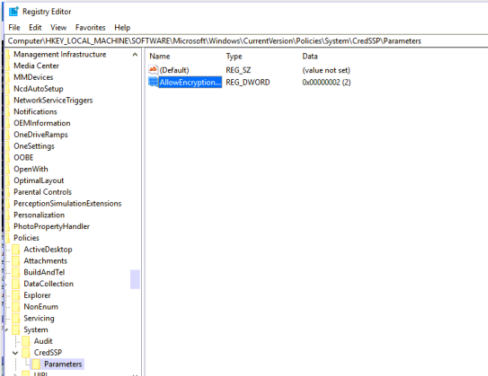

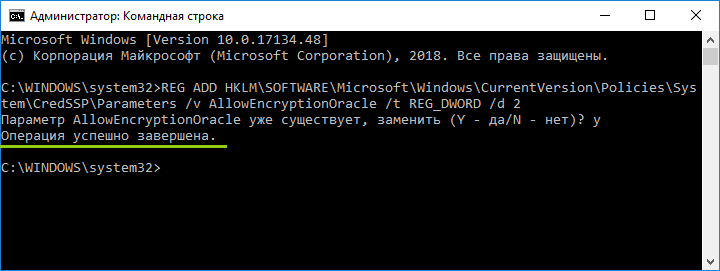

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), можно разрешить подключение к хостам с непропатченной версия CredSSP с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

После успешного подключения к удаленному RDP компьютеру, нужно установить на нем актуальные обновления безопасности. После отключить политику Encryption Oracle Remediation на клиенте, или верните значение 0 для ключа реестра AllowEncryptionOracle.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Symptoms

Consider the following scenario:

-

You have a computer that is running Windows 7, Windows Server 2008 R2, Windows Vista or Windows Server 2008.

-

You try to establish a Remote Desktop Protocol (RDP) connection to a terminal server on this computer.

-

The RDP connection is configured to use Secure Socket Layer (SSL) authentication and Credential Security Support Provider protocol (CredSSP).

In this scenario, the RDP connection fails.

Notes

-

This issue occurs when the server certificate on the terminal server is issued by an intermediate certification authority (CA) without the authority information access extension.

-

In Windows 7 and Windows Server 2008 R2, the «Terminal Services» is renamed as «Remote Desktop Services.»

Cause

The CredSSP protocol does not provide the certificate chain information that is embedded in the server certificate. This problem occurs if the following two conditions are true:

-

The server certificate is issued by an intermediate CA that is embedded in the root CA.

-

The server certificate does not contain authority information access extensions that enable dynamic download of the chain information.

In this situation, the CertGetCertificateChain function cannot retrieve the full certificate chain of the server certificate. Therefore, the RDP connection fails.

Resolution

Hotfix information

A supported hotfix is available from Microsoft. However, this hotfix is intended to correct only the problem that is described in this article. Apply this hotfix only to systems that are experiencing the problem described in this article. This hotfix might receive additional testing. Therefore, if you are not severely affected by this problem, we recommend that you wait for the next software update that contains this hotfix.

If the hotfix is available for download, there is a «Hotfix download available» section at the top of this Knowledge Base article. If this section does not appear, contact Microsoft Customer Service and Support to obtain the hotfix.

Note If additional issues occur or if any troubleshooting is required, you might have to create a separate service request. The usual support costs will apply to additional support questions and issues that do not qualify for this specific hotfix. For a complete list of Microsoft Customer Service and Support telephone numbers or to create a separate service request, visit the following Microsoft Web site:

http://support.microsoft.com/contactus/?ws=supportNote The «Hotfix download available» form displays the languages for which the hotfix is available. If you do not see your language, it is because a hotfix is not available for that language.

Prerequisites

To apply this hotfix, you must be running one of the following operating systems:

-

Windows Vista Service Pack 1 (SP1)

-

Windows Vista Service Pack 2 (SP2)

-

Windows Server 2008

-

Windows Server 2008 Service Pack 2 (SP2)

-

Windows 7

-

Windows Server 2008 R2

For more information about how to obtain a Windows Vista service pack, click the following article number to view the article in the Microsoft Knowledge Base:

935791 How to obtain the latest Windows Vista service pack

For more information about how to obtain a Windows Server 2008 service pack, click the following article number to view the article in the Microsoft Knowledge Base:

968849 How to obtain the latest service pack for Windows Server 2008

Registry information

To use the hotfix in this package, you do not have to make any changes to the registry.

Restart requirement

You may have to restart the computer after you apply this hotfix.

Hotfix replacement information

This hotfix does not replace a previously released hotfix.

File information

The global version of this hotfix installs files that have the attributes that are listed in the following tables. The dates and the times for these files are listed in Coordinated Universal Time (UTC). The dates and the times for these files on your local computer are displayed in your local time together with your current daylight saving time (DST) bias. Additionally, the dates and the times may change when you perform certain operations on the files.

Windows Vista and Windows Server 2008 file information notes

Important Windows Vista hotfixes and Windows Server 2008 hotfixes are included in the same packages. However, only «Windows Vista» is listed on the Hotfix Request page. To request the hotfix package that applies to one or both operating systems, select the hotfix that is listed under «Windows Vista» on the page. Always refer to the «Applies To» section in articles to determine the actual operating system that each hotfix applies to.

-

The files that apply to a specific product, SR_Level (RTM, SPn), and service branch (LDR, GDR) can be identified by examining the file version numbers as shown in the following table.

Version

Product

SR_Level

Service branch

6.0.600 1. 22xxx

Windows Vista and Windows Server 2008

SP1

LDR

6.0.600 2. 22xxx

Windows Vista and Windows Server 2008

SP2

LDR

-

Service Pack 1 is integrated into the release version of Windows Server 2008.

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are listed separately in the «Additional file information for Windows Server 2008 and for Windows Vista» section. MUM files and MANIFEST files, and the associated security catalog (.cat) files, are extremely important to maintain the state of the updated components. The security catalog files, for which the attributes are not listed, are signed with a Microsoft digital signature.

For all supported x86-based versions of Windows Server 2008 and of Windows Vista

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Credssp.dll |

6.0.6001.22765 |

16,384 |

16-Sep-2010 |

16:04 |

x86 |

|

Tspkg.dll |

6.0.6001.22765 |

62,464 |

16-Sep-2010 |

16:07 |

x86 |

|

Tspkg.mof |

Not Applicable |

964 |

04-Mar-2010 |

06:05 |

Not Applicable |

|

Credssp.dll |

6.0.6002.22489 |

16,384 |

16-Sep-2010 |

17:44 |

x86 |

|

Tspkg.dll |

6.0.6002.22489 |

62,976 |

16-Sep-2010 |

17:46 |

x86 |

|

Tspkg.mof |

Not Applicable |

964 |

03-Apr-2009 |

21:46 |

Not Applicable |

For all supported x64-based versions of Windows Server 2008 and of Windows Vista

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Credssp.dll |

6.0.6001.22765 |

19,456 |

16-Sep-2010 |

15:04 |

x64 |

|

Tspkg.dll |

6.0.6001.22765 |

78,848 |

16-Sep-2010 |

15:09 |

x64 |

|

Tspkg.mof |

Not Applicable |

964 |

26-Feb-2010 |

04:28 |

Not Applicable |

|

Credssp.dll |

6.0.6002.22489 |

19,456 |

16-Sep-2010 |

17:20 |

x64 |

|

Tspkg.dll |

6.0.6002.22489 |

78,848 |

16-Sep-2010 |

17:23 |

x64 |

|

Tspkg.mof |

Not Applicable |

964 |

03-Apr-2009 |

21:07 |

Not Applicable |

|

Credssp.dll |

6.0.6001.22765 |

16,384 |

16-Sep-2010 |

16:04 |

x86 |

|

Tspkg.dll |

6.0.6001.22765 |

62,464 |

16-Sep-2010 |

16:07 |

x86 |

|

Tspkg.mof |

Not Applicable |

964 |

04-Mar-2010 |

06:05 |

Not Applicable |

|

Credssp.dll |

6.0.6002.22489 |

16,384 |

16-Sep-2010 |

17:44 |

x86 |

|

Tspkg.dll |

6.0.6002.22489 |

62,976 |

16-Sep-2010 |

17:46 |

x86 |

|

Tspkg.mof |

Not Applicable |

964 |

03-Apr-2009 |

21:46 |

Not Applicable |

For all supported IA-64-based versions of Windows Server 2008

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Credssp.dll |

6.0.6001.22765 |

46,080 |

16-Sep-2010 |

16:00 |

IA-64 |

|

Tspkg.dll |

6.0.6001.22765 |

177,152 |

16-Sep-2010 |

16:05 |

IA-64 |

|

Tspkg.mof |

Not Applicable |

964 |

25-Feb-2010 |

07:54 |

Not Applicable |

|

Credssp.dll |

6.0.6002.22489 |

46,080 |

16-Sep-2010 |

17:23 |

IA-64 |

|

Tspkg.dll |

6.0.6002.22489 |

177,152 |

16-Sep-2010 |

17:27 |

IA-64 |

|

Tspkg.mof |

Not Applicable |

964 |

03-Apr-2009 |

21:08 |

Not Applicable |

|

Credssp.dll |

6.0.6001.22765 |

16,384 |

16-Sep-2010 |

16:04 |

x86 |

|

Tspkg.dll |

6.0.6001.22765 |

62,464 |

16-Sep-2010 |

16:07 |

x86 |

|

Tspkg.mof |

Not Applicable |

964 |

04-Mar-2010 |

06:05 |

Not Applicable |

|

Credssp.dll |

6.0.6002.22489 |

16,384 |

16-Sep-2010 |

17:44 |

x86 |

|

Tspkg.dll |

6.0.6002.22489 |

62,976 |

16-Sep-2010 |

17:46 |

x86 |

|

Tspkg.mof |

Not Applicable |

964 |

03-Apr-2009 |

21:46 |

Not Applicable |

Windows 7 and Windows Server 2008 R2 file information notes

Important Windows 7 hotfixes and Windows Server 2008 R2 hotfixes are included in the same packages. However, hotfixes on the Hotfix Request page are listed under both operating systems. To request the hotfix package that applies to one or both operating systems, select the hotfix that is listed under «Windows 7/Windows Server 2008 R2» on the page. Always refer to the «Applies To» section in articles to determine the actual operating system that each hotfix applies to.

-

The MANIFEST files (.manifest) and the MUM files (.mum) that are installed for each environment are listed separately in the «Additional file information for Windows Server 2008 R2 and for Windows 7» section. MUM and MANIFEST files, and the associated security catalog (.cat) files, are extremely important to maintain the state of the updated components. The security catalog files, for which the attributes are not listed, are signed with a Microsoft digital signature.

For all supported x86-based versions of Windows 7

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Credssp.dll |

6.1.7600.20741 |

17,408 |

23-Jun-2010 |

07:53 |

x86 |

|

Tspkg.dll |

6.1.7600.20741 |

65,024 |

23-Jun-2010 |

07:54 |

x86 |

|

Tspkg.mof |

Not Applicable |

964 |

10-Jun-2009 |

21:40 |

Not Applicable |

For all supported x64-based versions of Windows 7 and of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Credssp.dll |

6.1.7600.20741 |

22,016 |

23-Jun-2010 |

08:14 |

x64 |

|

Tspkg.dll |

6.1.7600.20741 |

86,016 |

23-Jun-2010 |

08:19 |

x64 |

|

Tspkg.mof |

Not Applicable |

964 |

10-Jun-2009 |

21:01 |

Not Applicable |

For all supported IA-64-based versions of Windows Server 2008 R2

|

File name |

File version |

File size |

Date |

Time |

Platform |

|---|---|---|---|---|---|

|

Credssp.dll |

6.1.7600.20741 |

49,664 |

23-Jun-2010 |

09:53 |

IA-64 |

|

Tspkg.dll |

6.1.7600.20741 |

187,392 |

23-Jun-2010 |

09:53 |

IA-64 |

|

Tspkg.mof |

Not Applicable |

964 |

10-Jun-2009 |

21:06 |

Not Applicable |

Status

Microsoft has confirmed that this is a problem in the Microsoft products that are listed in the «Applies to» section.

More Information

For more information about the Credential Security Support Provider, visit the following Microsoft website:

Introduction to the Credential Security Support ProviderFor more information about how to configure authority information access extensions and certificate revocation list (CRL) distribution point extensions, visit the following Microsoft website:

Guidelines for configuring authority information access and CRL distribution point extensionsFor more information about the CertGetCertificateChain function, visit the following Microsoft website:

824684 Description of the standard terminology that is used to describe Microsoft software updates

Additional file information

Additional file information for Windows Vista and for Windows Server 2008

Additional files for all supported x86-based versions of Windows Vista and of Windows Server 2008

|

File name |

Update.mum |

|

File version |

Not Applicable |

|

File size |

2,590 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

X86_b8ade2469865a8ba3e9f30095f2cd7e5_31bf3856ad364e35_6.0.6002.22489_none_3a0bfab7d96aea48.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

X86_c31e6581c958102673b10394bc5488b1_31bf3856ad364e35_6.0.6001.22765_none_bee6d2dfeeb5ed88.manifest |

|

File version |

Not Applicable |

|

File size |

704 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6001.22765_none_c405fb88bad9b9de.manifest |

|

File version |

Not Applicable |

|

File size |

12,936 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

16:22 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6002.22489_none_c5dacec0b80cac40.manifest |

|

File version |

Not Applicable |

|

File size |

12,936 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

18:09 |

|

Platform |

Not Applicable |

Additional files for all supported x64-based versions of Windows Vista and of Windows Server 2008

|

File name |

Amd64_6e0011d7adf4d02214de7b36ed4c9b23_31bf3856ad364e35_6.0.6001.22765_none_6864a1f5a2c8f87b.manifest |

|

File version |

Not Applicable |

|

File size |

1,056 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

Amd64_ba70a9b268c8fba80f434d39484ec95e_31bf3856ad364e35_6.0.6002.22489_none_df782982b5308436.manifest |

|

File version |

Not Applicable |

|

File size |

1,056 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6001.22765_none_2024970c73372b14.manifest |

|

File version |

Not Applicable |

|

File size |

12,958 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

15:21 |

|

Platform |

Not Applicable |

|

File name |

Amd64_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6002.22489_none_21f96a44706a1d76.manifest |

|

File version |

Not Applicable |

|

File size |

12,958 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

17:41 |

|

Platform |

Not Applicable |

|

File name |

Update.mum |

|

File version |

Not Applicable |

|

File size |

2,608 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6001.22765_none_c405fb88bad9b9de.manifest |

|

File version |

Not Applicable |

|

File size |

12,936 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

16:22 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6002.22489_none_c5dacec0b80cac40.manifest |

|

File version |

Not Applicable |

|

File size |

12,936 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

18:09 |

|

Platform |

Not Applicable |

Additional files for all supported IA-64-based versions of Windows Server 2008

|

File name |

Ia64_757a900359c898a32a7866833c2beb07_31bf3856ad364e35_6.0.6001.22765_none_082e213ff9ba03ed.manifest |

|

File version |

Not Applicable |

|

File size |

1,054 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

Ia64_bd12e438823291aa327ef1930faf2323_31bf3856ad364e35_6.0.6002.22489_none_e632b2e453020af5.manifest |

|

File version |

Not Applicable |

|

File size |

1,054 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6001.22765_none_c4079f7ebad7c2da.manifest |

|

File version |

Not Applicable |

|

File size |

12,947 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

16:19 |

|

Platform |

Not Applicable |

|

File name |

Ia64_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6002.22489_none_c5dc72b6b80ab53c.manifest |

|

File version |

Not Applicable |

|

File size |

12,947 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

17:45 |

|

Platform |

Not Applicable |

|

File name |

Update.mum |

|

File version |

Not Applicable |

|

File size |

1,932 |

|

Date (UTC) |

17-Sep-2010 |

|

Time (UTC) |

07:35 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6001.22765_none_c405fb88bad9b9de.manifest |

|

File version |

Not Applicable |

|

File size |

12,936 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

16:22 |

|

Platform |

Not Applicable |

|

File name |

X86_microsoft-windows-security-credssp_31bf3856ad364e35_6.0.6002.22489_none_c5dacec0b80cac40.manifest |

|

File version |

Not Applicable |

|

File size |

12,936 |

|

Date (UTC) |

16-Sep-2010 |

|

Time (UTC) |

18:09 |

|

Platform |

Not Applicable |

Additional file information for Windows 7 and for Windows Server 2008 R2

Additional files for all supported x86-based versions of Windows 7

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

1,880 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

X86_25fc7fbb43bc71b987734df5ac65d480_31bf3856ad364e35_6.1.7600.20741_none_fb7620039ca7e5b6.manifest |

|

File version |

Not applicable |

|

File size |

694 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

X86_microsoft-windows-vssapi_31bf3856ad364e35_6.1.7600.20741_none_d56e1578fc1602de.manifest |

|

File version |

Not applicable |

|

File size |

12,389 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:24 |

|

Platform |

Not applicable |

Additional files for all supported x64-based versions of Windows 7 and of Windows Server 2008 R2

|

File name |

Amd64_78ebec17cb9f6fb08348f638d21e6e42_31bf3856ad364e35_6.1.7600.20741_none_4fd03bee333a533a.manifest |

|

File version |

Not applicable |

|

File size |

1,038 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Amd64_cd524ea83ae113ca33f22adc302c32bc_31bf3856ad364e35_6.1.7600.20741_none_b362264800266ca5.manifest |

|

File version |

Not applicable |

|

File size |

698 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Amd64_db27a3b9a2106db2c72a563fb2f385c5_31bf3856ad364e35_6.1.7600.20741_none_6af0bca2ffd19880.manifest |

|

File version |

Not applicable |

|

File size |

698 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Amd64_microsoft-windows-vssapi_31bf3856ad364e35_6.1.7600.20741_none_318cb0fcb4737414.manifest |

|

File version |

Not applicable |

|

File size |

12,393 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:27 |

|

Platform |

Not applicable |

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

2,114 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft-windows-vssapi_31bf3856ad364e35_6.1.7600.20741_none_3be15b4ee8d4360f.manifest |

|

File version |

Not applicable |

|

File size |

11,453 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:27 |

|

Platform |

Not applicable |

Additional files for all supported IA-64-based versions of Windows Server 2008 R2

|

File name |

Ia64_b068f97b4192c2b60545d6febfc0442e_31bf3856ad364e35_6.1.7600.20741_none_99af44c375b833ef.manifest |

|

File version |

Not applicable |

|

File size |

696 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Ia64_db27a3b9a2106db2c72a563fb2f385c5_31bf3856ad364e35_6.1.7600.20741_none_0ed3c51547723046.manifest |

|

File version |

Not applicable |

|

File size |

697 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Ia64_microsoft-windows-vssapi_31bf3856ad364e35_6.1.7600.20741_none_d56fb96efc140bda.manifest |

|

File version |

Not applicable |

|

File size |

12,391 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Update.mum |

|

File version |

Not applicable |

|

File size |

1,690 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

|

File name |

Wow64_microsoft-windows-vssapi_31bf3856ad364e35_6.1.7600.20741_none_3be15b4ee8d4360f.manifest |

|

File version |

Not applicable |

|

File size |

11,453 |

|

Date (UTC) |

23-Jun-2010 |

|

Time (UTC) |

11:21 |

|

Platform |

Not applicable |

Недавно у некоторых пользователей могли возникнуть проблемы с подключением к виртуальным серверам под управлением ОС Windows Server. Ошибка «CredSSP encryption oracle remediation» появляется после установки обновлений в системе Windows на вашем персональном компьютере.

Есть два варианта решения данной проблемы:

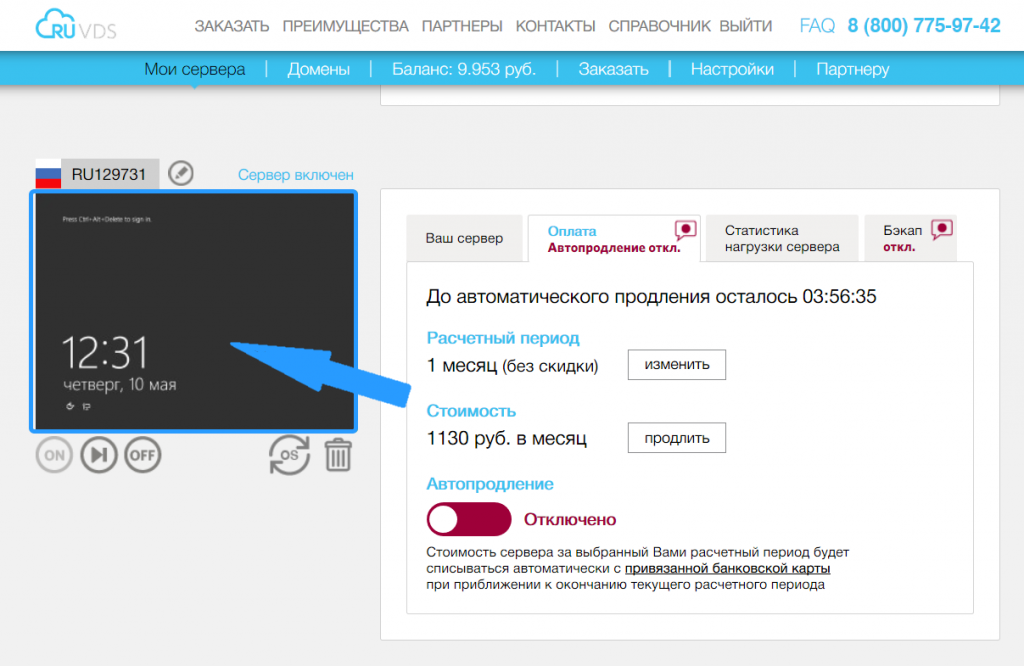

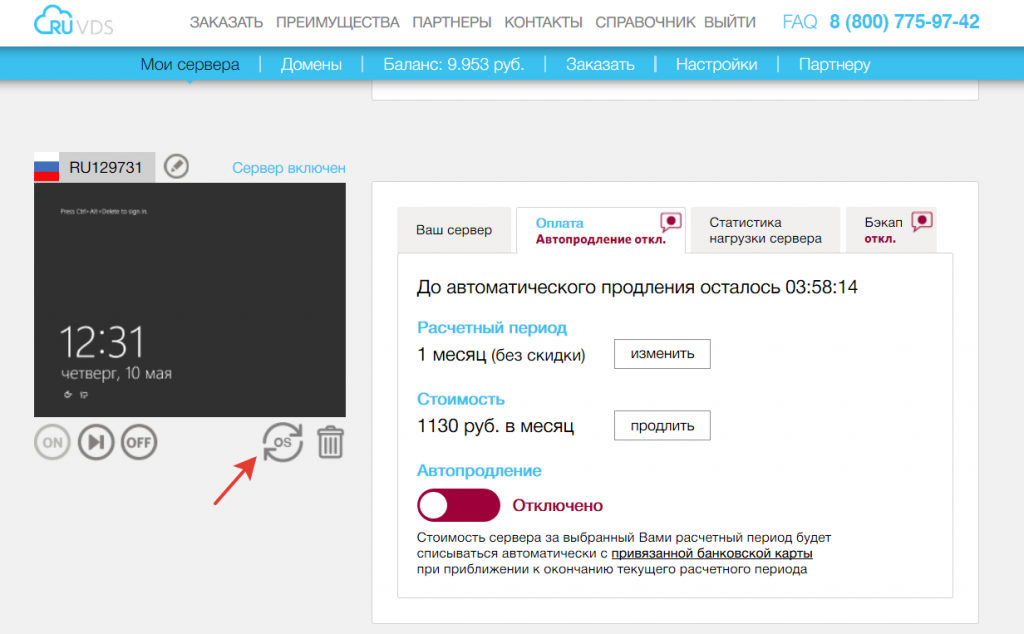

Вариант 1. Чтобы решить данную проблему необходимо попробовать подключиться к виртуальному серверу через аварийный режим. Для этого на сайте ruvds.com в разделе “Мои серверы” нажмите на скриншот вашего сервера. Если вы смогли подключиться к серверу, необходимо установить обновления на вашем виртуальном сервере для этого переходим к Пункту 4 данной инструкции.

Второй вариант, на вашем компьютере отключите данное блокирующее уведомление о проблеме безопасности: 1. Откройте редактор групповых политик, для этого в командной строке или в PowerShell наберите «gpedit.msc» или найдите его через поиск на вашем ПК по фразе «Edit group policy» или «Изменение групповой политики» если вы работаете в русскоязычном интерфейсе.

2. В папках настроек дерева слева откройте:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

если ваша ОС русифицирована, то:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

3. В папке «Credentials Delegation» («Передача учетных данных») ищем параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), открываем, включаем его использование, выбрав «Enabled» («Включено») и установив значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

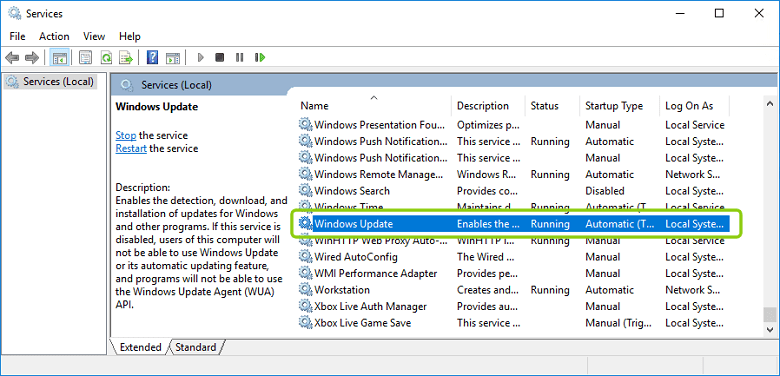

4. Как только вы подключились к серверу, нужно установить обновления Windows Server. Если при попытке установки обновлений возникает ошибка, проверьте работает ли служба «Windows Update» («Центр обновления Windows»). Открыть список служб можно по пути:

Start -> Windows Administrative Tools -> Services

если ваша ОС русифицирована, то:

Пуск -> Средства администрирования Windows -> Службы

Если служба не запускается, проверьте, разрешен ли ее запуск: статус не должен быть «Disabled» («Отключена»).

Если вы пользуетесь Windows Server 2012 R2 или Windows Server 2008 R2 SP1, то вам достаточно установить одно обновление, чтобы исправить данную уязвимость.

Скачать обновление вы можете с сайта Microsoft на странице описания уязвимости:

• обновление для Windows Server 2012 R2

• обновление для Windows Server 2008 R2 SP1

5. Если приведенная выше инструкция не помогла вам получить доступ к вашему виртуальному серверу, вы можете переустановить текущую ОС вашего сервера в личном кабинете RUVDS, но при этом все ваши данные будут потеряны! Делать это можно только в том случае, если ничего важного или требующего долгой последующей настройки на вашем сервере не хранится. После переустановки операционной системы все последние обновления будут установлены по умолчанию, все устанавливаемые образы содержат последние обновления и проблем с ошибкой «CredSSP encryption oracle remediation» при подключении не возникнет.

Утро пятницы началось с жалоб некоторых пользователей на невозможность подключится к удаленному рабочему столу Windows Server 2008 R2 и Windows Server 2012 R2.

Произошла ошибка при проверке подлинности. Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP. Дополнительные сведения см. статье https://go.microsoft.com/fwlink/?linkid=866660

Причиной отказа в подключении послужило обновление безопасности Windows, закрывающее уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886), в результате чего клиентам запрещалось подключаться к удаленным RDP серверам с непропатченой версией CredSSP. Таким образом, клиентские машины, установившие майские обновления остались не при делах.

Есть несколько путей решения проблемы. Наиболее правильным я считаю всё-таки установку обновления для закрытия уязвимости CredSSP на сервере, однако такое решение может выйти боком в некоторых случаях. Приведу простой пример когда не стоит гнаться за обновлениями.

В сети имеются компьютеры на старой версии Mac OS X (10.7.5), для которых не существует свежей версии RDP-клиента и после такого обновления теряется возможность работы с сервером. Вопрос безопасности соединения мобильных пользователей в таком случае решается VPN туннелем.

Так что, для начала рассмотрим вариант, позволяющий убрать уведомление безопасности и блокировку подключения с установленным обновлением безопасности без обновления самого сервера. Удаление самого обновления, конечно решает проблему, но неужели вы будете заниматься этим постоянно?

Отключение уведомления об ошибке шифрования CreedSSP на клиенте

Можно пойти двумя путями — внести изменения через редактор локальных групповых политик (не прокатит в редакциях Windows Home), либо напрямую в реестр с помощью командной строки. Второй способ более быстрый и универсальный — в командной строке, запущенной от имени администратора, выполним:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Если же вам удобнее использовать редактор локальных групповых политик, то запустив редактор gpedit.msc, переходим в раздел:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

(Computer Configuration -> Administrative Templates -> System -> Credentials Delegation)

Открываем параметр с именем «Исправление уязвимости шифрующего оракула» (Encryption Oracle Remediation), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» (Vulnerable).

Обновить политики на компьютере можно командой, после чего подключение по RDP должно заработать:

gpupdate /force

Установка обновления для исправления шифрования CreedSSP на сервере

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607: KB4103723

Учтите, что после установки обновления сервер уйдет в перезагрузку.

Подписывайтесь на канал

Яндекс.Дзен

и узнавайте первыми о новых материалах, опубликованных на сайте.

Время на прочтение3 мин

Количество просмотров113K

Начиная с 8 мая 2018 года, после установки обновлений на свой персональный компьютер, многие пользователи виртуальных серверов под управлением ОС Windows Server столкнулись с ошибкой «CredSSP encryption oracle remediation» при попытке подключения к удалённому рабочему столу:

На самом деле это не ошибка, а уведомление о проблеме безопасности давно необновлённого сервера.

13 марта 2018 года вышла

информация об уязвимости в протоколе CredSSP

и первые патчи для ее закрытия в серверных операционных системах. Эта уязвимость позволяет в обход проверки выполнять на самом сервере от имени передаваемых учётных записей различные команды, включая установку и удаление произвольного программного обеспечения, изменение и удаление данных на сервере, создание учётных записей с произвольными правами.

С этой проблемой не столкнулись те, кто своевременно устанавливал накопительные обновления на свой сервер. В марте они вышли для серверных операционных систем, для десктопных ОС они автоматически установились с прочими обновлениями в мае.

Для решения проблемы первым делом нужно к нему все-таки подключиться. Проще всего это сделать через авариный режим работы с сервером в вашем личном кабинете – такое есть почти у кажого провайдера VPS / VDS серверов. На VPS.house это делается простым кликом на скриншот экрана сервера в личном кабинете:

Или же вы можете на время просто отключить на компьютере, с которого пытаетесь подключаться, данное блокирующее уведомление о проблеме безопасности:

Инструкция для тех, кто пользуется редакцией Windows HOME:

[развернуть]

1. Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора

2. Наберите следующий текст в командной строке (можно скопировать и вставить):

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эта команда вносит изменения в реестр Windows, разрешая вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё необновлённому серверу.

Если в результате выполнения вы получили ошибку «Отказано в доступе», значит вы запустили командную строку НЕ от имени администратора (см. на скриншоте выше как запускается командная строка корректно).

Инструкция для тех, кто пользуется редакцией Windows PRO:

[развернуть]

1. Откройте редактор групповых политик, для этого в командной строке или в PowerShell наберите «gpedit.msc» или найдите его через поиск на вашем ПК по фразе «Edit group policy» или «Изменение групповой политики» если вы работаете в русскоязычном интерфейсе.

Если после выполнения этой команды вы получили ошибку о том, что команда не найдена или не является внутренней или внешней командой, значит у вас Windows не версии PRO, а скорее всего HOME и вам нужно смотреть инструкцию выше.

2. В папках настроек дерева слева вам необходимо открыть:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

если ваша ОС русифицирована, то:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

3. В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После выполнения этих действий на вашем ПК, вы сможете подключаться к серверу также, как и раньше, но это не решение проблемы безопасности.

Как только вы подключились к серверу, установите обновления как это делается в любой десктопной версии Windows.

Если при попытке установки возникает ошибка, поверьте запущена ли служба «Windows Update» («Центр обновления Windows»). Открыть список служб можно по пути:

Start -> Windows Administrative Tools -> Services

если ваша ОС русифицирована, то:

Пуск -> Средства администрирования Windows -> Службы

Если служба не запускается, проверьте, разрешен ли ее запуск: статус не должен быть «Disabled» («Отключена»).

Если вы используете Windows Server 2012 R2 или Windows Server 2008 R2 SP1, то вы можете установить не все обновления, а только одно, исправляющее эту уязвимость и тем самым значительно быстрее решить проблему подключения к серверу.

Скачать его можно прямо с сайта Microsoft на

странице описания уязвимости

:

• обновление для

Windows Server 2012 R2

• обновление для

Windows Server 2008 R2 SP1

Если, прочитав всё описанное выше, вам так и не удалось понять, что нужно сделать или если ничего не получилось, вы всегда можете пересоздать сервер в личном кабинете – эта функция также есть у любого провайдера облачных услуг. Она существует для получения сервера чистого, как будто вы только что его заказали, он будет пустым, все ваши данных будут потеряны! Прибегаете к ней только в крайней необходимости и в случае если на вашем сервере не хранится и не работает ничего важного или требующего долгой последующей настройки.

Все образы операционных систем Windows Server на VPS.house по умолчанию содержат все последние обновления и после пересоздания сервера проблем с ошибкой «CredSSP encryption oracle remediation» при подключении к нему уже не будет.