Встроенный RDP клиент Windows (mstsc.exe) позволяет сохранить на компьютере имя и пароль пользователя для подключения к удаленному рабочему столу. Благодаря этому пользователю не нужно каждый раз вводить пароль для подключения к удаленному RDP компьютеру/серверу. В этой статье мы рассмотрим, как разрешить сохранять учетные данные для RDP подключений в Windows, и что делать, если несмотря на все настройки, у пользователей не сохраняются пароли для RDP подключения (пароль запрашивается каждый раз)

Содержание:

- Как сохранить пароль для RDP подключения в Windows?

- Что делать, если в Windows не сохраняется пароль для RDP подключения?

- Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

- Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

Как сохранить пароль для RDP подключения в Windows?

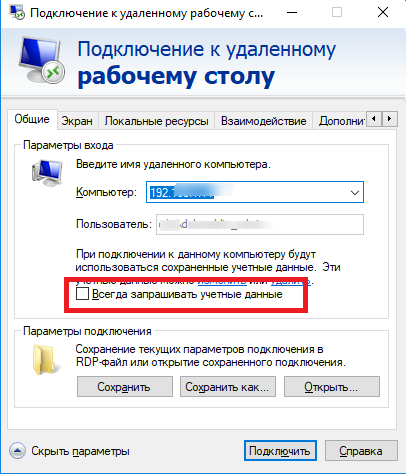

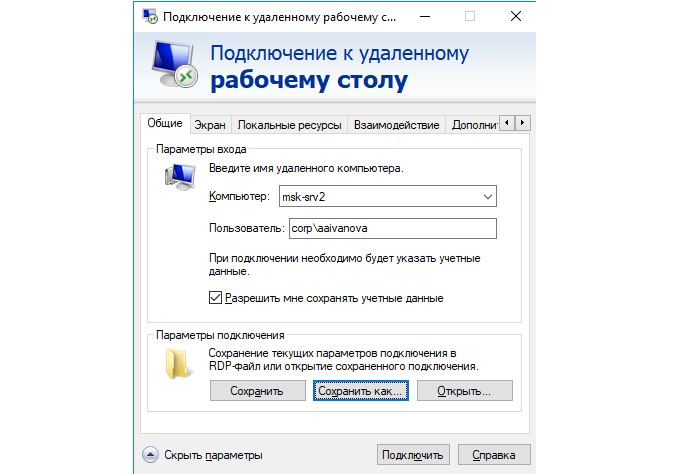

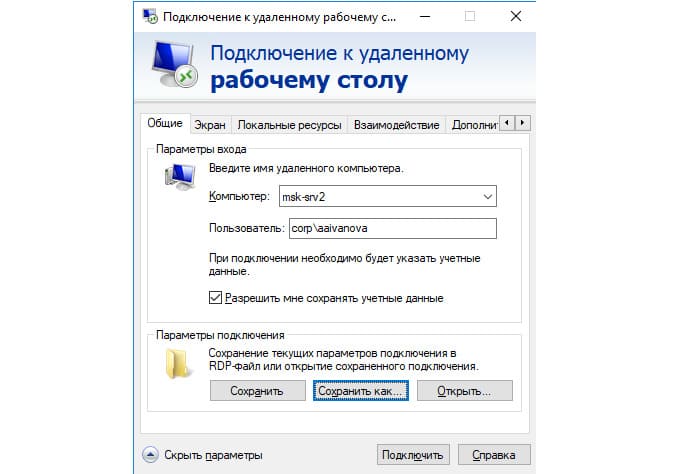

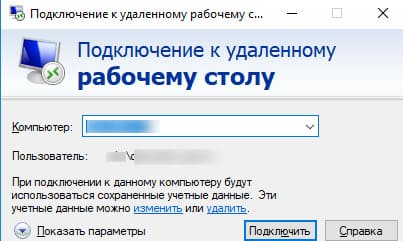

По умолчанию Windows разрешает пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) пользователь должен ввести имя удаленного RDP компьютера, учетную запись и поставить галку “Разрешить мне сохранять учетные данные” (Allow me to save credential). После того, как пользователь нажимает кнопку “Подключить”, RDP сервер запрашивает пароль и компьютер сохраняет его в Windows Credential Manager (не в .RDP файл).

При следующем подключении к удаленному RDP серверу под этим же пользователем, клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для RDP-аутентификации.

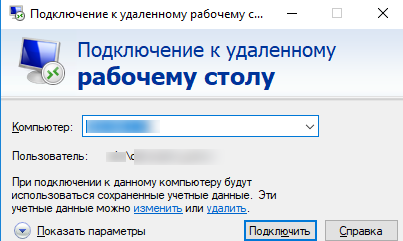

Если для данного компьютера имеется сохраненный пароль, в окне RDP клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Saved credentials will be used to connect to this computer. You can edit or delete these credentials.

В большинстве случаев администраторы не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory лучше настроить SSO (Single Sign-On) для прозрачной RDP аутентификации.

По умолчанию Windows не разрешает пользователю использовать сохраненный пароль RDP подключения с компьютера, добавленного в домен Active Directory, к компьютеру/серверу, который находится в другом домене или рабочей группе. Несмотря на то, что пароль для подключения сохранен в Credentials Manager, Windows не позволяет его использовать, и требует от пользователя каждый раз вводить пароль. Также Windows не разрешает использовать сохраненный пароль для RDP, если вы подключаетесь не под доменной, а под локальной учетной записью.

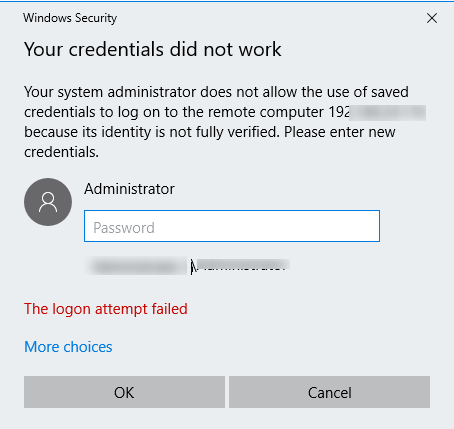

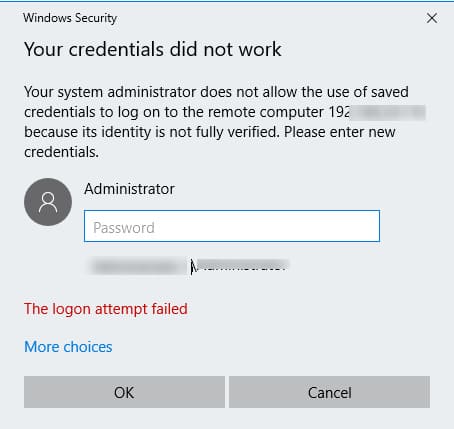

При попытке RDP подключения с сохраненным паролем в этой ситуации появляется окно с ошибкой:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской редакции Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, т.к. отсутствуют доверительные отношения между этим компьютером и удаленным компьютером/сервером в другом домене (или рабочей группе).

Вы можете изменить эти настройки на компьютере, с которого выполняется RDP подключение:

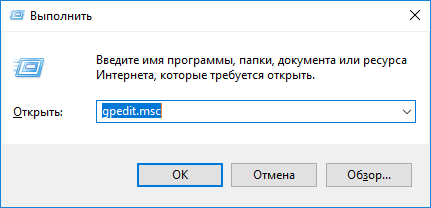

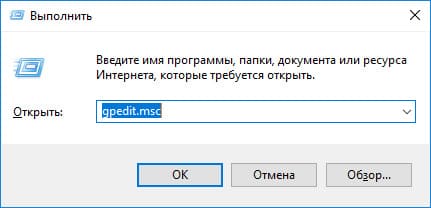

- Откройте редактор локальной GPO, нажав Win + R -> gpedit.msc ;

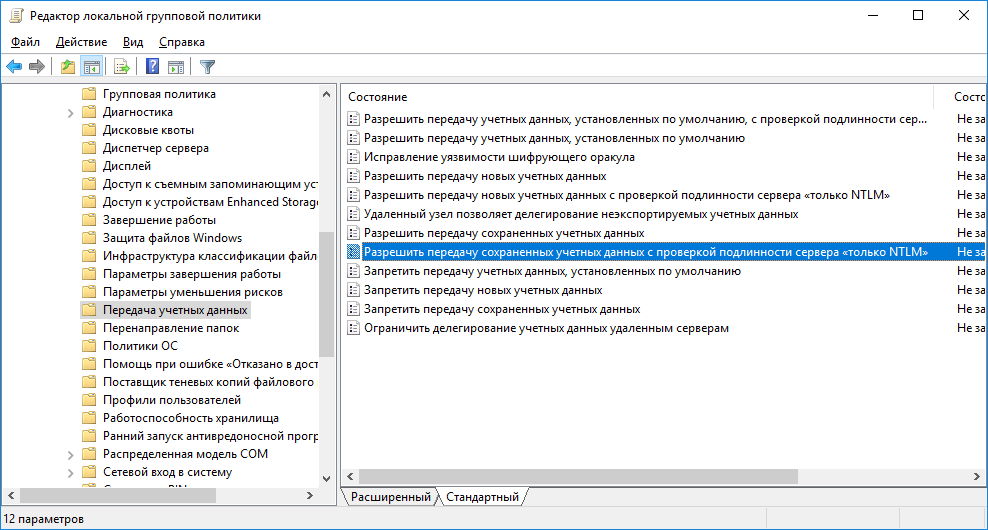

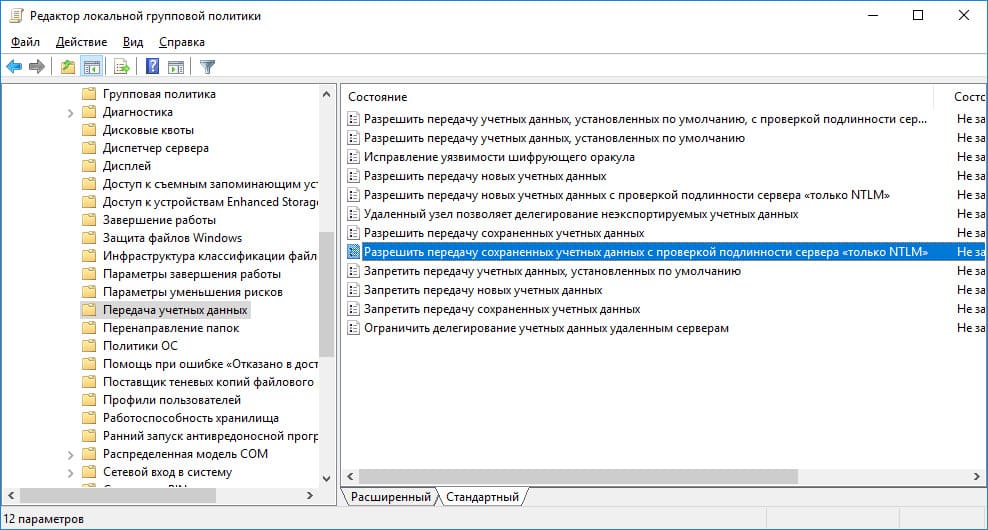

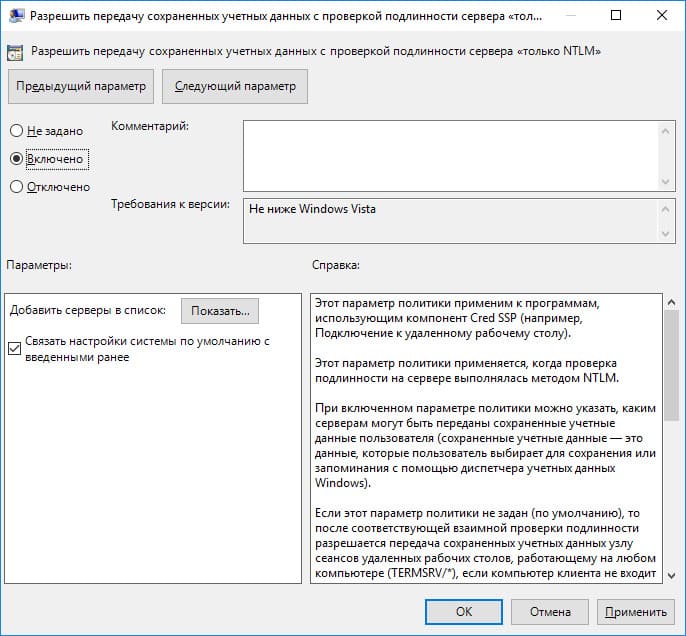

- В редакторе GPO перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных). Найдите политику с именем Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM);

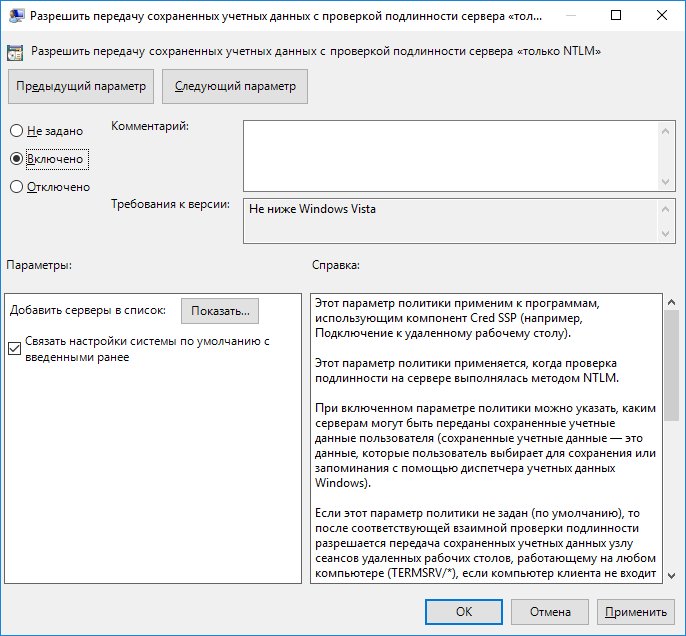

- Дважды щелкните по политике. Включите политику (Enable) и нажмите на кнопку Показать (Show);

- В открывшемся окне нужно будет указать список удаленных компьютеров (серверов), для которых будет разрешено использовать сохранные пароли для RDP подключения. Список удаленных компьютеров нужно указать в следующих форматах:

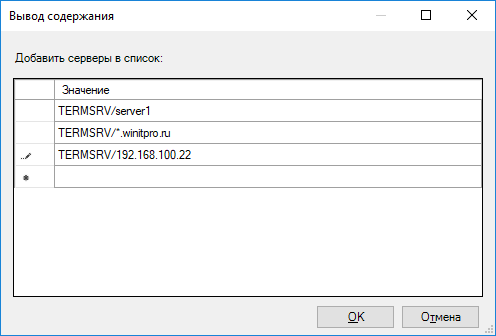

-

TERMSRV/server1

— разрешить использование сохранённых паролей для RDP подключения к одному конкретному компьютеру/серверу; -

TERMSRV/*.winitpro.ru

— разрешить RDP подключение ко всем компьютерам в домене winitpro.ru; -

TERMSRV/*

— разрешить использование сохранённого пароля для подключения к любым компьютерам.

Примечание. TERMSRV нужно обязательно писать в верхнем регистре, а имя компьютера должно полностью соответствовать тому, которое вы указываете в поле подключения RDP клиента.

-

- Аналогичным образом включите и добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”);

Этим настройкам GPO соответствуют следующие параметры реестра:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation] "AllowSavedCredentialsWhenNTLMOnly"=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation] “AllowSavedCredentialsWhenNTLMOnly”=dword:00000001 “AllowSavedCredentials”=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly] "1"="TERMSRV/*" [HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials] "1"="TERMSRV/*"

- Проверьте, что политика Deny delegating saved credentials / Запретить передачу сохраненных учетных данных отключена (или не настроена). Запретительные политики GPO имеют более высокий приоритет, чем разрешающие;

- Также должен быть отключен параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options); Если этот параметр включен, то при попытке сохранить пароль в хранилище пользователь получит ошибку:

Credential Manager ErrorUnable to save credentials. To save credentials in this vault, check your computer configuration.Error code: 0x80070520 Error Message: A specified logon session does not exist. It may already have been terminated.

- Сохраните изменения и обновите групповые политики командой

gpupdate /force

Теперь при выполнении RDP подключения клиент mstsc сможет использовать сохранённый пароль.

Вы можете вывести список сохранённых паролей для RDP подключений с помощью команды:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы очистить сохраненные пароли подключений, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

С помощью локального редактора групповых политик вы сможете переопределить политику только на локальном компьютере. Если вы хотите чтобы политика разрешения использования сохранённых паролей для RDP подключения действовала на множество компьютеров домена, используете доменные политики, которые настраиваются с помощью консоли gpmc.msc.

Что делать, если в Windows не сохраняется пароль для RDP подключения?

Если вы настроили Windows по инструкции выше, но клиент все равно при каждом повторном RDP подключении требует ввести пароль следует проверить следующее:

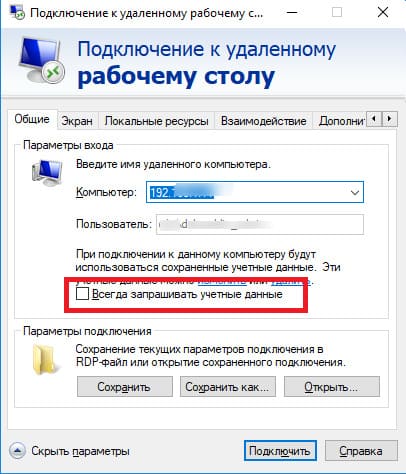

- В окне RDP подключения нажмите на кнопку “Показать параметры” и убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана;

- Если вы используете для подключения сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (

prompt for credentials:i:0

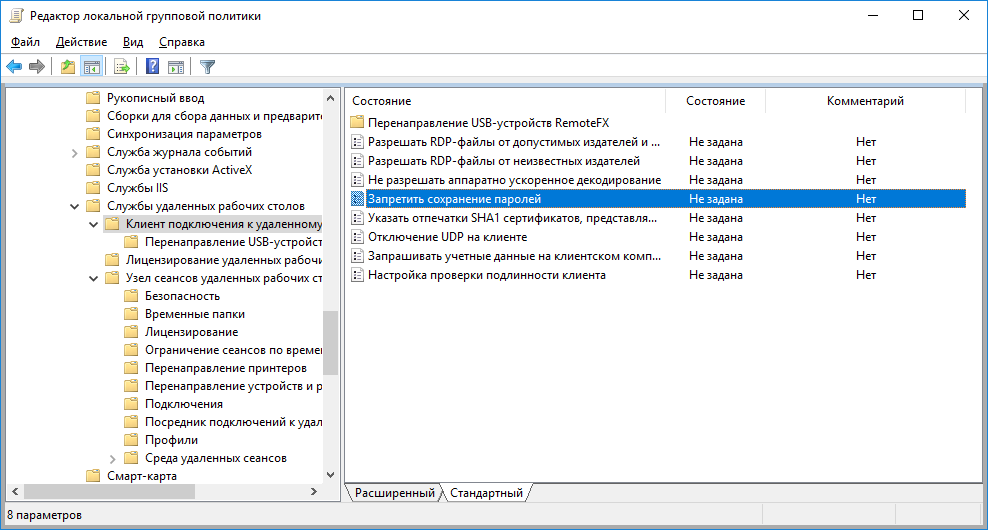

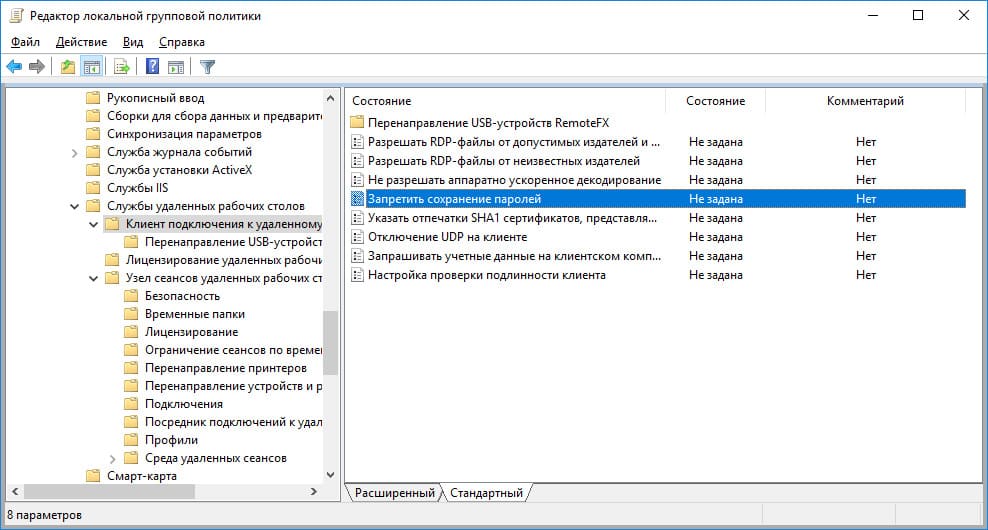

); - Запустите редактор локальной групповой политики

gpedit.msc

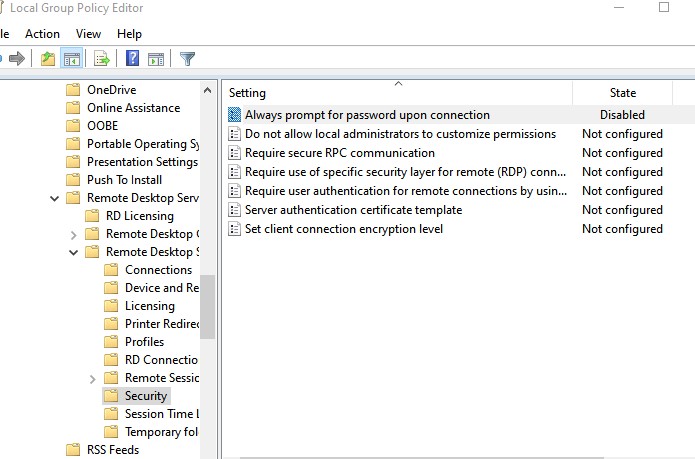

, перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Также убедитесь, что он отключен в результирующей политике на вашем компьютере (html отчет с применёнными настройками доменных политик можно сформировать с помощью gpresult); - Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Наберите

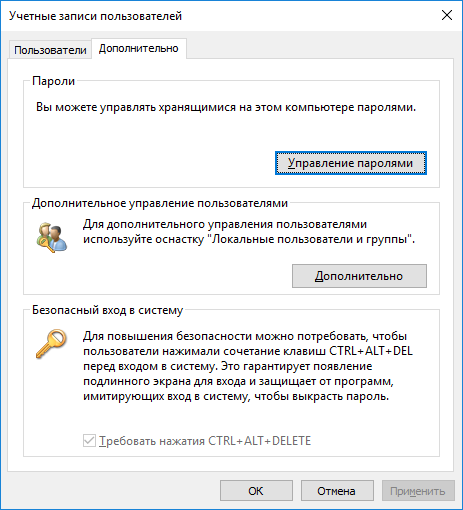

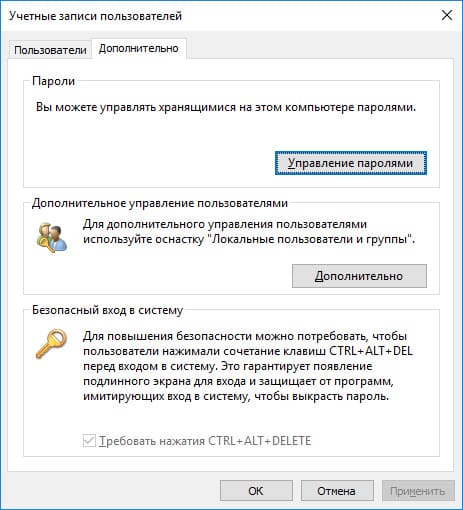

control userpasswords2

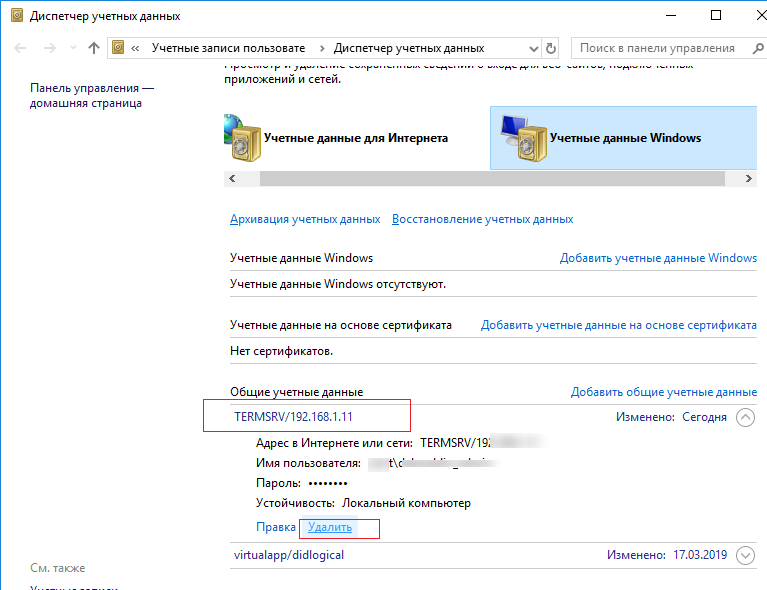

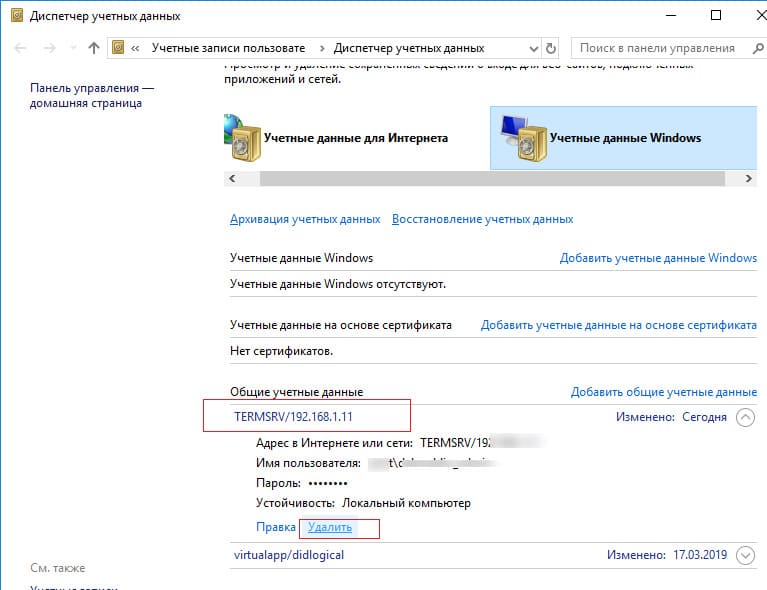

и в окне “Учетные записи пользователей” перейдите на вкладку “Дополнительно” и нажмите на кнопку “Управление паролями”;В открывшемся окне выберите “Учетные данные Windows”. Найдите и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

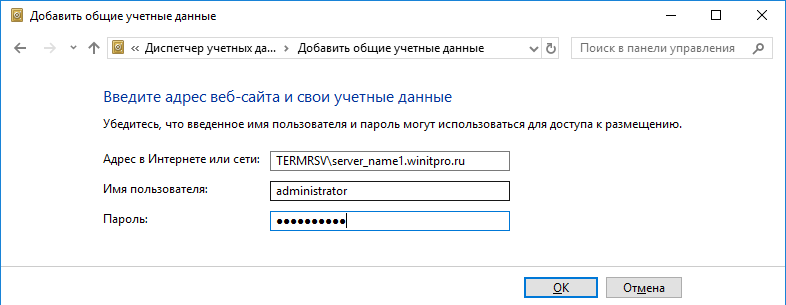

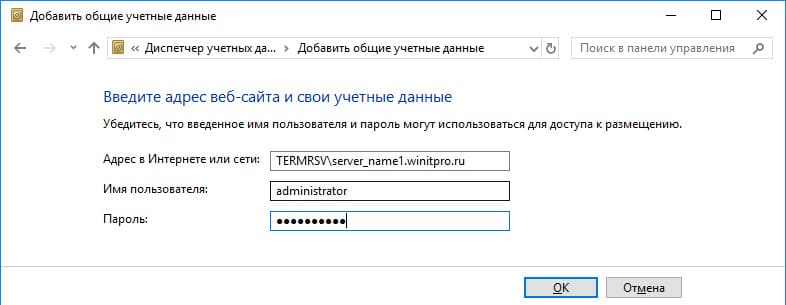

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

- Вход с сохраненным паролем также не будет работать, если удаленный RDP сервер давно не обновлялся и при подключении к нему появляется ошибка CredSSP encryption oracle remediation.

После этого, пользователи смогут использовать свои сохраненные пароли для rdp подключений.

Политика проверки подлинности сервере не допускает подключение сохраненными учетными данными

При подключении к RDP хосту или ферме RDS с помощью сохраненного пароля может появится ошибка:

Windows Security Your credentials did not work The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных.

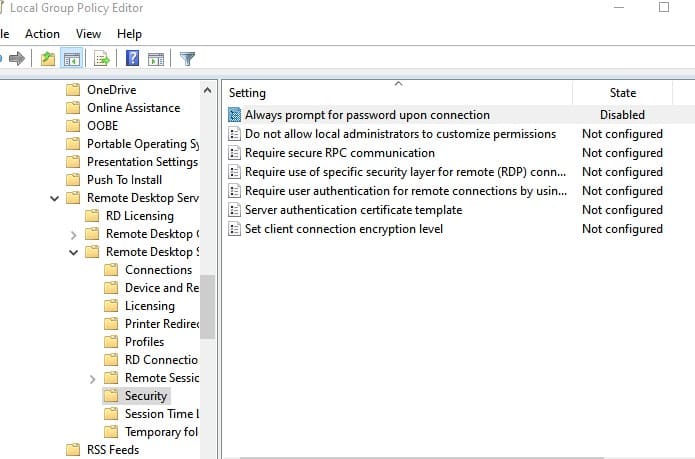

В этом случае на удаленном сервере нужно отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если эта политика включена, RDP хост всегда запрашивает у клиента пароль для подключения.

Можно включить этот параметр через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

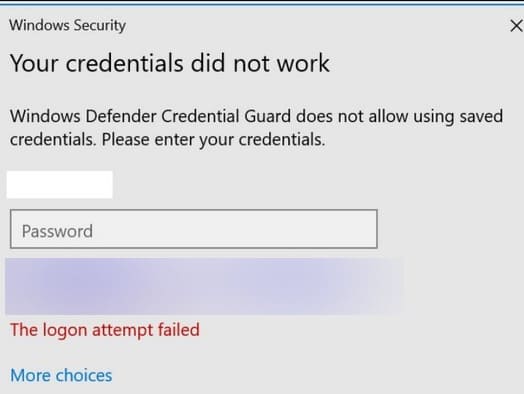

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные

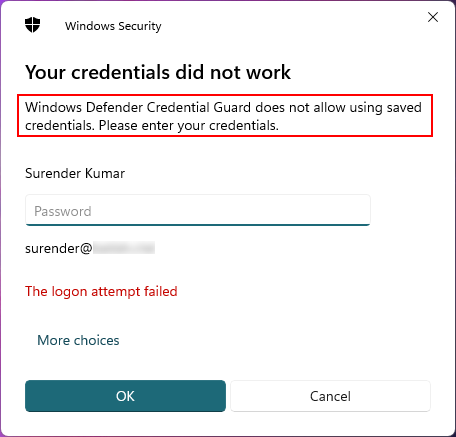

После обновления до Windows 11 22H2 пользователи стали жаловаться, что теперь они не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

Credential Guard в Защитнике Windows не разрешает использовать сохраненные учетные данные.

Представленные еще в Windows 10 1607 компонент Windows Defender Remote Credential Guard должен защищать ваши учетные данные для RDP подключений. В обновлении 22H2 по умолчанию он разрешает использовать сохраненные учетные данные только при использовании Kerberos аутентификации на RDP хосте. Если нельзя использовать Kerberos (контроллер домена не доступен, или вы подключаетесь к хосту в рабочей группе), Remote Credential Guard блокирует аутентификацию с помощью NTLM.

Для решения этой проблемы придется отключить Credential Guard через реестр:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

Этот короткий пост поможет вам устранить следующую ошибку:

Ваши учетные данные не работают.

Credential Guard в Защитнике Windows не позволяет использовать сохраненные учетные данные.

Причина ошибки

Давайте сначала разберемся в причине этой ошибки. Credential Guard в Защитнике Windows — это функция безопасности, которая защищает ваши учетные данные от кражи вредоносным программным обеспечением или хакерами. Он использует безопасность на основе виртуализации для изоляции секретов, таких как кэшированные учетные данные, чтобы только привилегированное системное программное обеспечение могло получить к ним доступ. Эта функция может предотвратить использование сохраненных учетных данных для удаленного доступа к внешним источникам, таким как подключения по протоколу удаленного рабочего стола (RDP). Когда вы сохраняете учетные данные с помощью графического интерфейса RDP, они сохраняются как тип домена , который несовместим с защитой учетных данных. Поэтому, чтобы исправить ошибку, вам необходимо удалить сохраненные учетные данные и воссоздать их с использованием универсального типа, совместимого с защитой учетных данных.

Как исправить ошибку

Многие форумы и руководства предлагают отключить Credential Guard в Защитнике Windows, чтобы исправить эту ошибку, используя утомительные подходы, такие как редактирование реестра или групповая политика. Однако это снизит защиту вашей системы от атак, связанных с кражей учетных данных. В этом посте я расскажу вам, как исправить ситуацию гораздо более безопасным способом. Вы можете использовать один из этих двух подходов:

Через панель управления

Идём в Панель управления — Диспетчер Удалённых Данных

Если адрес уже есть в колонке «Учётные данные Windows» нужно удалить.

Листаемся ниже «Общие учётные данные» туда добавляем ip, имя пользователя, пароль. После чего всё подключается и не спрашивает пароль.

Командная строка

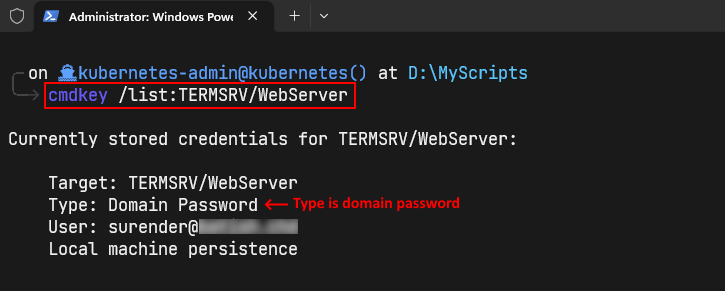

1. Чтобы просмотреть сохраненные учетные данные, используйте следующую команду:

cmdkey /list:TERMSRV/WebServer

Здесь WebServer относится к удаленному компьютеру, который может быть именем компьютера или IP-адресом. Чтобы просмотреть все сохраненные учетные данные, вы можете заменить WebServer звездочкой ( * ). Вы можете видеть, что учетные данные в настоящее время сохранены как тип домена. К сожалению, cmdkey не позволяет обновлять существующие учетные данные, поэтому удаление и повторное создание новых — единственный поддерживаемый способ.

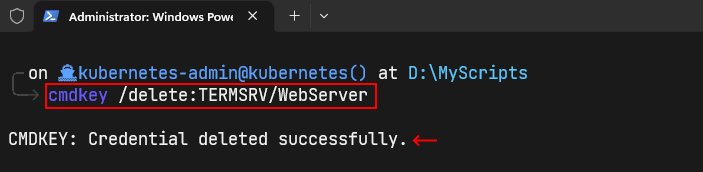

2. Чтобы удалить учетные данные, выполните следующую команду:

cmdkey/delete:TERMSRV/WebServer

Старые несовместимые учетные данные только что были удалены.

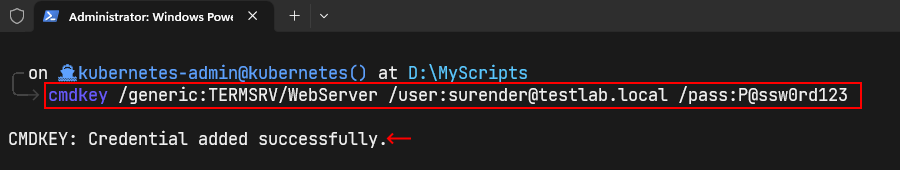

3. Теперь создайте новые учетные данные общего типа с помощью этой команды:

cmdkey /generic:TERMSRV/WebServer /user:

Адрес электронной почты защищен от спам-ботов. Для просмотра адреса в браузере должен быть включен Javascript.

/pass:YourSecretPass

Вот и все. Вы только что создали общие учетные данные для целевого удаленного компьютера, совместимые с Credential Guard в Защитнике Windows. Теперь вы можете подключить удаленный компьютер с помощью RDP, и ошибка должна исчезнуть.

Table of Contents

This short post helps you resolve the following error:

Your credentials did not work

Windows Defender Credential Guard does not allow using saved credentials

Cause of error

Let’s first understand the cause of this error. Windows Defender Credential Guard is a security feature that protects your credentials from being stolen by malicious software or hackers. It uses a virtualization-based security to isolate secrets, such as cached credentials, so that only privileged system software can access them. This feature can prevent the use of saved credentials for remote access to external sources, such as Remote Desktop Protocol (RDP) connections. When you save credentials using the RDP GUI, they are saved as a Domain type, which is not compatible with the credentials guard. So to fix the error, you need to delete the saved credentials, and recreate them with a Generic type, which is compatible with the credentials guard.

How to fix the error

Many forums or guides suggest disabling Windows Defender Credential Guard to fix this error by using tedious approaches such as registry editing or group policy. However, doing this will reduce the protection of your system from credential theft attacks. In this post, I will tell you how to remediate the situation in a much safer way. You can use one of these two approaches:

Command prompt

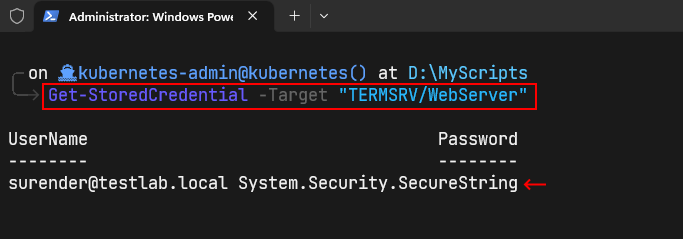

- To view the saved credential, use this command:

cmdkey /list:TERMSRV/WebServer

Here, WebServer refers to the remote computer, which could be either a computer name or IP address. To view all saved credentials, you could replace WebServer with an asterisk (*). You can see the credential is currently saved as a domain type. Unfortunately, cmdkey doesn’t allow updating the existing credentials so deleting and recreating a new one is the only supported way.

- To delete the credential, run this command:

cmdkey /delete:TERMSRV/WebServer

The old incompatible credential just got deleted.

- Now create a new Generic type credential with this command:

cmdkey /generic:TERMSRV/WebServer /user:[email protected] /pass:YourSecretPass

That’s it. You just created a Generic credential for the target remote computer which is compatible with the Windows Defender Credential Guard. You can now connect your remote computer using RDP and the error should go away.

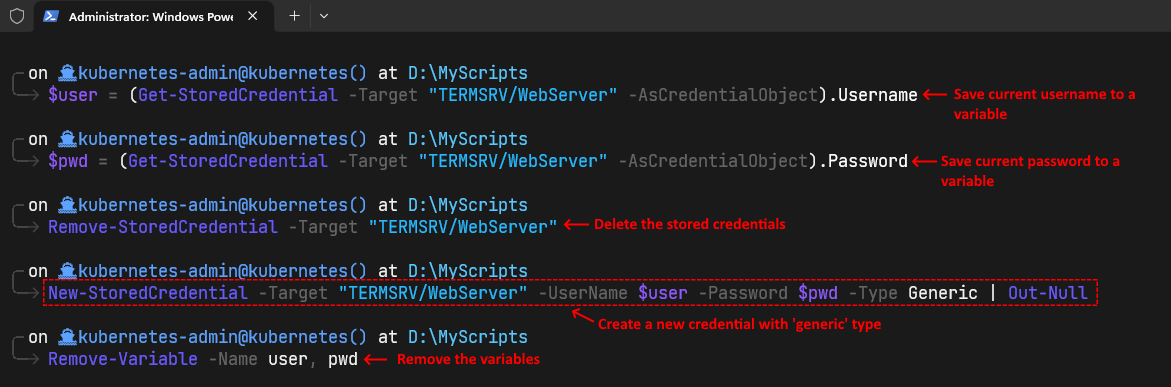

PowerShell method

The PowerShell method lets you recreate credentials without specifying the existing username and password. We can securely store the current username and password in variables and dispose them once done. To use PowerShell, you need to install the credentials manager PowerShell module. Follow these steps:

- Install the credential manager PowerShell module with this command:

Install-Module -Name CredentialManager -Force

This command will install the credentials manager PS module from PSGallery. If you see a warning message about untrusted remote registry, press

Yesto accept the warning. - Now run these PowerShell commands in the same order:

$user = (Get-StoredCredential -Target "TERMSRV/WebServer" -AsCredentialObject).Username $pwd = (Get-StoredCredential -Target "TERMSRV/WebServer" -AsCredentialObject).Password Remove-StoredCredential -Target "TERMSRV/WebServer" New-StoredCredential -Target "TERMSRV/WebServer" -UserName $user -Password $pwd -Type Generic | Out-Null Remove-Variable -Name user, pwd

These commands store the existing username and password to variables, delete the existing credential and finally creates a compatible (generic) credential. If you do not want to use the existing credentials due to any reason, you can directly delete the existing one and create a new credential by using the -UserName and -Password parameters. Remember, the parameter which makes a difference here is the -Type Generic.

- To view the newly created credential, use this command:

Get-StoredCredential -Target "TERMSRV/WebServer"

Once the Generic credential is recreated, the Windows Defender Credential Guard does not allow using saved credentials error should go away.

Well, that’s it for this post. Let me know which method you find interesting and why.

В этой статье расскажем, как настроить сохранение паролей для RDP подключений в Windows и какие действия предпринять, если пароли не сохраняются, несмотря на все настройки (пароль каждый раз запрашивается заново).

Приобрести оригинальные ключи активации Windows Server можно у нас в каталоге от 1190 ₽

Как сохранить пароль для RDP подключения в Windows?

По умолчанию Windows позволяет пользователям сохранять пароли для RDP подключений. Для этого в окне клиента Remote Desktop Connection (mstsc.exe) нужно ввести имя удаленного компьютера, учетные данные и отметить галочкой опцию “Разрешить мне сохранять учетные данные” (Allow me to save credentials). После нажатия кнопки “Подключить”, сервер RDP запрашивает пароль, который сохраняется в Windows Credential Manager, а не в .RDP файл.

При следующем подключении клиент автоматически получит сохраненный пароль из менеджера паролей Windows и использует его для аутентификации.

Если для компьютера имеется сохраненный пароль, в окне клиента будет указано:

При подключении к данному компьютеру будут использоваться сохранённые учетные данные. Эти учетные данные можно изменить или удалить.

Администраторы часто не рекомендуют пользователям сохранять пароли подключений в Windows. Например, в домене Active Directory предпочтительнее настроить SSO (Single Sign-On) для более безопасной аутентификации.

По умолчанию Windows не разрешает использовать сохраненный пароль для RDP подключения с компьютера в домене Active Directory к серверу, находящемуся в другом домене или рабочей группе. Несмотря на то, что пароль сохранен в Credentials Manager, Windows требует от пользователя вводить его заново. Также Windows запрещает использование сохраненного пароля для RDP, если подключение происходит под локальной учетной записью, а не доменной.

При попытке подключения с сохраненным паролем в таких случаях может появиться ошибка:

Your Credentials did not work

Your system administrator does not allow the use of saved credentials to log on to the remote computer CompName because its identity is not fully verified. Please enter new credentials.

Или (в русской версии Windows 10):

Недопустимые учетные данные

Системный администратор запретил использовать сохраненные учетные данные для входа в систему удаленного компьютера CompName, так как его подлинность проверена не полностью. Введите новые учетные данные.

Windows считает такое подключение небезопасным, так как между данным компьютером и удаленным сервером отсутствуют доверительные отношения.

Чтобы изменить эти настройки на компьютере, с которого выполняется RDP подключение:

1. Откройте редактор локальной GPO с помощью Win + R и команды gpedit.msc

2. Перейдите в раздел Computer Configuration –> Administrative Templates –> System –> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных).

3. Найдите политику под названием Allow delegating saved credentials with NTLM-only server authentication (Разрешить передачу сохраненных учетных данных с проверкой подлинности сервера только NTLM).

4. Дважды щелкните по политике, включите её (Enable) и нажмите кнопку “Показать” (Show).

5. Укажите список удаленных компьютеров, для которых можно использовать сохраненные пароли для RDP подключения. Список должен быть в следующих форматах:

TERMSRV/server1

— разрешает подключение к одному конкретному серверу;

TERMSRV/*.softcomputers.org

— разрешает подключение ко всем серверам в домене softcomputers.org;

TERMSRV/*

— разрешает подключение к любым серверам.

Примечание. TERMSRV необходимо писать заглавными буквами, а имя сервера должно полностью совпадать с тем, что указано в настройках клиента RDP.

Также добавьте ваши значения TERMSRV/ в параметр Allow Delegating Saved Credentials (“Разрешить передачу сохранённых учетных данных”).

Эти настройки можно задать в реестре с помощью следующих параметров:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation]

"AllowSavedCredentialsWhenNTLMOnly"=dword:00000001

"AllowSavedCredentials"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentialsWhenNTLMOnly]

"1"="TERMSRV/*"

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Windows\CredentialsDelegation\AllowSavedCredentials]

"1"="TERMSRV/*"

Убедитесь, что политика Deny delegating saved credentials (“Запретить передачу сохраненных учетных данных”) отключена или не настроена. Запрещающие политики имеют более высокий приоритет, чем разрешающие.

Также следует отключить параметр Network access: Do not allow storage of passwords and credentials for network authentication (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options). Если этот параметр включен, при попытке сохранить пароль будет возникать ошибка:

Credential Manager Error

Unable to save credentials. To save credentials in this vault, check your computer configuration.

Error code: 0x80070520

Error Message: A specified logon session does not exist. It may already have been terminated.

Сохраните изменения и обновите групповые политики с помощью команды gpupdate /force.

Теперь при RDP подключении клиент mstsc сможет использовать сохранённый пароль.

Чтобы просмотреть список сохранённых паролей для RDP подключений, используйте команду:

cmdkey /list ^| findstr "target=TERMSRV"

Чтобы удалить сохраненные пароли, выполните команду:

For /F "tokens=1,2 delims= " %G in ('cmdkey /list ^| findstr "target=TERMSRV"') do cmdkey /delete %H

Редактор локальных групповых политик позволяет изменить настройки только для одного компьютера. Если нужно, чтобы политика действовала на многие компьютеры в домене, используйте доменные политики через консоль gpmc.msc.

Что делать, если пароль для RDP подключения в Windows не сохраняется?

Если настройки выполнены по инструкции, но при каждом подключении система требует ввести пароль, проверьте следующие моменты:

1. В настройках RDP убедитесь, что опция “Всегда запрашивать учетные данные” (Always ask for credentials) не выбрана.

2. Если используется сохранённый RDP файл, проверьте, что параметр “prompt for credentials” равен 0 (prompt for credentials:i:0).

3. В редакторе локальной политики gpedit.msc перейдите в раздел Конфигурация компьютера -> Компоненты Windows -> Службы удаленных рабочих столов -> Клиент подключения к удаленному рабочему столу (Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Connection Client). Параметры “Запретить сохранение паролей” (Do not allow passwords to be saved) и Prompt for credentials on the client computer должны быть не заданы или отключены. Проверьте также результирующую политику на вашем компьютере с помощью команды gpresult.

4. Удалите все сохраненные пароли в менеджере паролей Windows (Credential Manager). Запустите control userpasswords2 и перейдите на вкладку “Дополнительно”, затем нажмите на кнопку “Управление паролями”. В открывшемся окне выберите “Учетные данные Windows” и удалите все сохраненные RDP пароли (начинаются с TERMSRV/…).

Из этого окна можно вручную добавить учетные данные для RDP подключения. Имя сервера должно быть указано в формате TERMSRV\server_name1. После очистки истории RDP подключений на компьютере не забудьте удалить сохраненные пароли.

Из этого окна вы можете самостоятельно добавить учетных данные для RDP подключений. Обратите внимание, что имя удаленного RDP сервера (компьютера) нужно указывать в формате TERMSRV\server_name1. При очистке истории RDP подключений на компьютере, не забывайте удалять сохраненные пароли.

Подключение с сохраненным паролем не будет работать, если сервер RDP давно не обновлялся, и при подключении возникает ошибка CredSSP encryption oracle remediation.

После выполнения всех действий пользователи смогут использовать сохраненные пароли для RDP подключений.

Политика проверки подлинности на сервере не допускает подключения с сохраненными учетными данными

При подключении к RDP хосту с использованием сохраненного пароля может появиться ошибка:

Windows Security

Your credentials did not work

The server’s authentication policy does not allow connection requests using saved credentials. Please enter new credentials.

Для устранения ошибки на удаленном сервере необходимо отключить параметр “Always prompt for password upon connection” в разделе Computer Configuration -> Administrative Templates -> Windows Components -> Remote Desktop Services -> Remote Desktop Session Host -> Security.

Если данная политика включена, сервер RDP всегда будет запрашивать пароль у клиента.

Этот параметр можно отключить через реестр:

REG add "HKLM\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services" /v fPromptForPassword /t REG_DWORD /d 0 /f

Credential Guard в Защитнике Windows может блокировать использование сохраненных учетных данных

После обновления до Windows 11 22H2 пользователи часто сообщают, что не могут использовать сохраненные пароли для RDP подключений:

Windows Security: Your credentials did not work

Windows Defender Credential Guard does not allow using saved credentials. Please enter your credentials.

В Windows 10 1607 была представлена функция Windows Defender Remote Credential Guard для защиты учетных данных при RDP подключениях. В обновлении 22H2 по умолчанию разрешается использование сохраненных учетных данных только при аутентификации с помощью Kerberos. Если Kerberos использовать невозможно (например, контроллер домена недоступен или подключение происходит к рабочей группе), Remote Credential Guard блокирует использование NTLM.

Чтобы отключить Credential Guard, выполните команду в реестре:

New-ItemProperty -Path "HKLM:\System\CurrentControlSet\Control\LSA" -Name "LsaCfgFlags" -PropertyType "DWORD" -Value 0 -Force

**Windows Defender Credential Guard Does Not Allow Using Saved Credentials: What You Need to Know**

**Windows Defender Credential Guard** is a security feature that helps protect your computer from cyberattacks by preventing unauthorized access to your saved passwords and other credentials. By default, Credential Guard is enabled on Windows 10 and Windows 11 devices. However, some users may find that they are unable to use saved credentials when Credential Guard is enabled.

**What is Credential Guard?**

Credential Guard is a security feature that helps protect your computer from cyberattacks by isolating your system’s hashed and encrypted passwords from the operating system. This means that even if an attacker gains access to your computer, they will not be able to access your saved passwords and other credentials.

**Why does Credential Guard prevent you from using saved credentials?**

Credential Guard prevents you from using saved credentials because it isolates your system’s hashed and encrypted passwords from the operating system. This means that even if you try to use a saved password, the operating system will not be able to access it.

**What can you do if you need to use saved credentials?**

If you need to use saved credentials, you can disable Credential Guard. However, keep in mind that this will make your computer less secure.

**How to disable Credential Guard**

To disable Credential Guard, follow these steps:

1. Open **Settings**.

2. Go to **System** > **Security** > Device security.

3. Under Credential Guard, click Turn off.

4. Restart your computer.

Note: Disabling Credential Guard will make your computer less secure. You should only do this if you need to use saved credentials.

What are the alternatives to Credential Guard?

There are a number of alternative security measures that you can take to protect your saved passwords and other credentials. These include using a password manager, enabling two-factor authentication, and being careful about where you enter your passwords.

Windows Defender Credential Guard is a powerful security feature that can help protect your computer from cyberattacks. However, it can also prevent you from using saved credentials. If you need to use saved credentials, you can disable Credential Guard. However, keep in mind that this will make your computer less secure. You should only do this if you need to use saved credentials.

| Column 1 | Column 2 | Column 3 |

|---|---|---|

| Title | Windows Defender Credential Guard Does Not Allow Using Saved Credentials | https://docs.microsoft.com/en-us/windows/security/threat-protection/credential-guard/credential-guard-known-issuescredential-guard-does-not-allow-using-saved-credentials |

| Description | When Windows Defender Credential Guard is enabled, you may not be able to use saved credentials in some applications. This is because Credential Guard prevents applications from accessing the Windows Credential Manager. | To work around this issue, you can disable Windows Defender Credential Guard. However, this will make your system more vulnerable to attack. |

| Solution | To disable Windows Defender Credential Guard, follow these steps: |

|

Windows Defender Credential Guard is a security feature that helps protect your Windows devices from credential theft attacks. It does this by isolating your system’s Credential Manager service from the rest of the operating system, making it more difficult for attackers to access your passwords and other sensitive credentials.

Credential Guard is available on Windows 10 Pro, Enterprise, and Education editions. To enable it, open the **Settings** app and go to **Update & Security** > **Windows Security** > Credential Guard.

What are saved credentials?

Saved credentials are a convenient way to log in to websites and apps without having to type your username and password every time. However, saved credentials can also be a security risk if they are not protected properly.

When you save your credentials in a browser, the browser encrypts them using a master password. This means that even if someone steals your browser data, they will not be able to access your saved credentials unless they also know your master password.

However, if you use a weak master password, it is possible for an attacker to guess it and access your saved credentials. This is why it is important to use a strong master password that you do not use for any other accounts.

In addition, you should avoid saving your credentials on websites that you do not trust. If a website is not secure, an attacker could potentially intercept your credentials as you enter them and use them to access your accounts.

Windows Defender Credential Guard does not allow using saved credentials

Windows Defender Credential Guard does not allow you to use saved credentials on websites or apps. This is because Credential Guard isolates your Credential Manager service from the rest of the operating system, making it more difficult for attackers to access your passwords and other sensitive credentials.

If you need to use saved credentials on a website or app, you can disable Credential Guard temporarily. However, you should only do this if you are sure that the website or app is secure.

To disable Credential Guard, open the **Settings** app and go to **Update & Security** > **Windows Security** > Credential Guard. Under Credential Guard status, click Turn off.

Once you have disabled Credential Guard, you will be able to use saved credentials on websites and apps. However, you should keep in mind that this will make your system more vulnerable to credential theft attacks.

Windows Defender Credential Guard is a valuable security feature that can help protect your Windows devices from credential theft attacks. However, it does have some limitations, such as the fact that it does not allow you to use saved credentials on websites or apps.

If you need to use saved credentials, you can disable Credential Guard temporarily. However, you should only do this if you are sure that the website or app is secure.

Overall, Windows Defender Credential Guard is a good choice for businesses and individuals who want to protect their systems from credential theft attacks. However, it is important to understand the limitations of the feature before you enable it.

Why does Windows Defender Credential Guard not allow using saved credentials?

Windows Defender Credential Guard is a security feature that helps protect your computer from credential theft attacks. When Credential Guard is enabled, it prevents applications from storing your passwords in a way that can be easily accessed by malware. This means that even if a malicious program is able to get access to your computer, it won’t be able to steal your passwords.

One of the ways that Credential Guard protects your passwords is by preventing applications from using saved credentials. This means that if you have a saved password for a website in your browser, Credential Guard will prevent the browser from using that password when you visit the website. This makes it more difficult for a malicious program to steal your password, even if it is able to get access to your browser.

There are a few reasons why Credential Guard does not allow using saved credentials. First, Credential Guard is designed to protect your passwords from the most sophisticated attacks. By preventing applications from using saved credentials, Credential Guard makes it more difficult for malware to steal your passwords, even if the malware is able to bypass other security measures.

Second, Credential Guard helps to prevent credential reuse attacks. Credential reuse attacks occur when a malicious actor steals a password from one website and then uses that password to log in to other websites. By preventing applications from using saved credentials, Credential Guard makes it more difficult for attackers to use stolen passwords to log in to other websites.

Finally, Credential Guard helps to protect your passwords from phishing attacks. Phishing attacks occur when a malicious actor sends you an email that looks like it is from a legitimate company or organization. The email asks you to click on a link or open an attachment, which then downloads malware onto your computer. The malware can then steal your passwords or other sensitive information.

By preventing applications from using saved credentials, Credential Guard makes it more difficult for attackers to use phishing attacks to steal your passwords.

How to work around Windows Defender Credential Guard not allowing saved credentials

There are a few ways to work around Windows Defender Credential Guard not allowing saved credentials.

- Use a password manager. A password manager is a software application that helps you to create and store strong passwords for all of your online accounts. When you use a password manager, you only need to remember one master password to access all of your other passwords. This makes it much more difficult for a malicious actor to steal your passwords, even if they are able to get access to your computer.

- Enable the “Allow applications to access saved credentials” setting. You can enable the “Allow applications to access saved credentials” setting in Windows Defender Credential Guard to allow specific applications to use saved credentials. This is not recommended, as it can increase your risk of being exposed to credential theft attacks. However, it may be necessary if you need to use an application that requires saved credentials.

- Disable Windows Defender Credential Guard. You can disable Windows Defender Credential Guard if you need to use saved credentials. However, this is not recommended, as it will reduce the security of your computer.

If you need to use saved credentials, it is important to take steps to protect your passwords. This includes using a strong password manager, enabling two-factor authentication, and being careful about clicking on links or opening attachments in emails.

Windows Defender Credential Guard is a powerful security feature that helps protect your passwords from being stolen. However, Credential Guard does not allow applications to use saved credentials, which can be inconvenient for some users.

There are a few ways to work around Windows Defender Credential Guard not allowing saved credentials. You can use a password manager, enable the “Allow applications to access saved credentials” setting, or disable Windows Defender Credential Guard. However, it is important to note that these methods can increase your risk of being exposed to credential theft attacks.

If you need to use saved credentials, it is important to take steps to protect your passwords. This includes using a strong password manager, enabling two-factor authentication, and being careful about clicking on links or opening attachments in emails.

Q: Why does Windows Defender Credential Guard not allow me to use saved credentials?

A: Windows Defender Credential Guard is a security feature that protects your passwords and other credentials from being stolen by malware. When Credential Guard is enabled, it prevents applications from accessing your saved credentials directly. This means that even if a malicious program is able to get into your computer, it won’t be able to use your saved passwords to log in to websites or other accounts.

Q: How can I enable Windows Defender Credential Guard?

A: To enable Windows Defender Credential Guard, you can follow these steps:

1. Open the **Settings** app.

2. Go to **System** > **Security** > Credential Guard.

3. Under Credential Guard, click Turn on.

4. If you’re prompted to restart your computer, do so.

Q: What happens if I disable Windows Defender Credential Guard?

A: If you disable Windows Defender Credential Guard, your saved passwords and other credentials will be less protected from malware. This means that if a malicious program is able to get into your computer, it may be able to use your saved passwords to log in to websites or other accounts.

Q: Are there any workarounds for Windows Defender Credential Guard not allowing me to use saved credentials?

A: Yes, there are a few workarounds that you can try:

- Use a different password manager. If you’re using a password manager, you can try switching to a different one that is compatible with Windows Defender Credential Guard.

- Use a different browser. Some browsers, such as Chrome and Firefox, have built-in password managers that are compatible with Windows Defender Credential Guard.

- Disable Windows Defender Credential Guard. As a last resort, you can disable Windows Defender Credential Guard if you need to use your saved credentials. However, this is not recommended, as it will make your passwords and other credentials less secure.

Q: How can I protect my passwords and other credentials if I can’t use saved credentials?

A: If you can’t use saved credentials, there are still a few things you can do to protect your passwords and other credentials:

- Use strong passwords. Make sure your passwords are at least 12 characters long and include a mix of letters, numbers, and symbols.

- Don’t reuse passwords. Never use the same password for multiple accounts.

- Enable two-factor authentication. Two-factor authentication adds an extra layer of security to your accounts by requiring you to enter a code in addition to your password.

- Be careful about where you enter your passwords. Only enter your passwords on websites that you trust.

By following these tips, you can help protect your passwords and other credentials from being stolen by malware.

In this blog post, we discussed the Windows Defender Credential Guard feature and how it can help to protect your system from credential theft attacks. We also covered the limitations of Credential Guard, including the fact that it does not allow you to use saved credentials.

If you are concerned about the security of your saved credentials, you can disable Credential Guard. However, keep in mind that this will also make your system more vulnerable to credential theft attacks.

Ultimately, the decision of whether or not to use Credential Guard is a personal one. You need to weigh the risks and benefits and decide what is best for your situation.

Here are some key takeaways from this blog post:

- Windows Defender Credential Guard is a security feature that can help to protect your system from credential theft attacks.

- Credential Guard works by isolating your system’s credentials in a protected environment.

- Credential Guard does not allow you to use saved credentials.

- If you are concerned about the security of your saved credentials, you can disable Credential Guard.

- However, disabling Credential Guard will also make your system more vulnerable to credential theft attacks.

Author Profile

-

Hatch, established in 2011 by Marcus Greenwood, has evolved significantly over the years. Marcus, a seasoned developer, brought a rich background in developing both B2B and consumer software for a diverse range of organizations, including hedge funds and web agencies.

Originally, Hatch was designed to seamlessly merge content management with social networking. We observed that social functionalities were often an afterthought in CMS-driven websites and set out to change that. Hatch was built to be inherently social, ensuring a fully integrated experience for users.

Now, Hatch embarks on a new chapter. While our past was rooted in bridging technical gaps and fostering open-source collaboration, our present and future are focused on unraveling mysteries and answering a myriad of questions. We have expanded our horizons to cover an extensive array of topics and inquiries, delving into the unknown and the unexplored.