В Windows Server 2016 можно столкнуться с ситуацией, когда встроенный клиент Windows Update очень долго выполняет проверку обновлений. Характерно то, что проблема может проявляться плавающим образом и воспроизводиться не всегда. Замечено, что чаще всего проблема проявляется в случае, если система была недавно включена или перезагружена. В этой заметке мы поговорим о том, какие могут быть причины у такого поведения и как это можно попробовать исправить.

При попытке вызвать проверку обновлений из интерфейса настроек системы в Settings > Update & security > Windows Update мы можем столкнуться с длительным циклом ожидания в статусе «Checking for updates…»

Результатом такого ожидания может стать возникновение ошибки типа:

We couldn't connect to the update service. We'll try again later, or you can check now. If it still doesn't work, make sure you're connected to the Internet.

Это привносит проблемы и в других операциях обслуживания системы.

Отражение проблемы с Windows Update в Failover Cluster Manager

В качестве примера отрицательного влияния проблемной работы Windows Update можно привести мастер проверки конфигурации кластера, вызываемый из оснастки Failover Cluster Manager. В ходе выполнения валидации кластера, на этапе сбора информации об установленных на кластерных узлах обновлениях («List Software Updates«) мы можем получить состояние длительного ожидания.

В ходе изучения ситуации по следам «коллективного разума» я обнаружил, что самые разнообразные проблемы c Windows Update в Windows Server 2016 известны давно и с ними столкнулись многие:

- TechNet Forums : Windows Server 2016 Updates slow!

- Superuser : Windows Update stuck on Checking for updates

- Born’s Tech and Windows World : Windows Server 2016: Slow updates

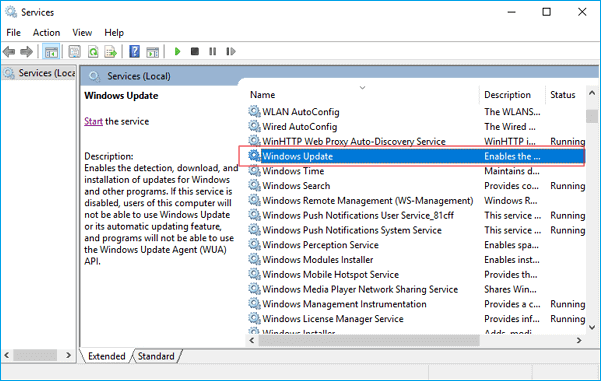

Методом «а если попробовать…» было выявлено, что в качестве обходного решения в вышеописанной ситуации с Failover Cluster Manager, может быть простой перезапуск службы «Windows Update«.

Возможно, потребуется сделать лишь остановку этой службы, а запустится служба через несколько секунд автоматически. Если служба не остановилась с первого раза (остановка привела к ошибке), то пробуем выполнить остановку повторно. Выполнить остановку службы можно как через оснастку управления службами services.msc, так и через PowerShell.

Stop-Service "Windows Update"

Сразу после того, как служба будет остановлена (а затем сама автоматически запустится) мы увидим сдвиг в работе механизма проверки обновлений.

В случае с кластером, выполнить остановку/перезапуск службы «Windows Update» нам может потребоваться на всех узлах кластера, начиная с того, на котором запущен мастер проверки.

В попытках понять, что же не так с проверкой обновлений в Windows Server 2016 и проведения ряда экспериментов с видимыми настройками клиента Windows Update в графической среде, стало очевидно то, что наличие включённой опции «Defer feature updates» в Settings > Update & security > Windows Update > Advanced options явным образом влияет на воспроизведение проблемы.

То есть, как только мы отключаем данную опцию, включенную в Windows Server 2016 по умолчанию, то механизм проверки обновлений начинает работать так, как мы этого от него ожидаем при наличии сервера WSUS.

Дальнейшее изучение вопроса показало, что причиной странного поведения клиента Windows Update может являться механизм «Dual Scan» (подробней в статьях «Improving Dual Scan on 1607» и «Demystifying Dual Scan»), который заставляет при проверке обновлений в качестве источника использовать не только форсировано настроенный в доменных групповых политиках сервер WSUS в локальной сети, но и Интернет-службы Windows Update.

Соответственно, при условии, что компьютеры имеют ограниченный доступ в Интернет или не имеют его вовсе, может возникнуть эффект длительного ожидания с возникновением ошибок разного содержания.

Чтобы решить описанную проблему, нам потребуется провести настройку групповой политики Active Directory, с помощью которой настраиваются наши серверы на базе Windows Server 2016. Однако, как выяснилось, в этом вопросе всё не так очевидно, понятно и однозначно, как хотелось бы.

Варианты решения с готовыми политиками GPO (неработающие в нашем случае)

Примечание: Если важен только готовый рецепт и не интересны эксперименты по следам ранее предложенных в Интернете приёмов(которые в нашем случае не помогли), то можете смело пропустить этот раздел заметки и читать заключительный раздел.

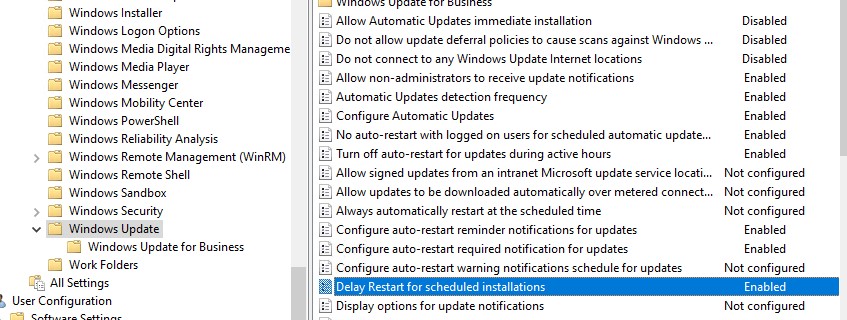

В ранних выпусках Windows 10 (с версии 1607) и Windows Server 2016 за отключение попыток использования онлайн репозитория Windows Update отвечала политика:

«Do not allow update deferral policies to cause scans against Windows Update«

в разделе:

Computer Configuration > Administrative Templates > Windows Components > Windows Update.

В результате применения этой политики в системном реестре Windows появляется параметр DisableDualScan, установленный в 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"DisableDualScan"=dword:00000001

И, судя по старым статьям, на более ранних версиях Windows 10 описанная политика могла быть полезна для решения проблемы.

Однако, в более поздних версиях Windows 10 (начиная с версии 2004), Windows 11, а так же, возможно, в более новых версиях Windows Server, данная политика была перенесена в подраздел Legacy Policies и была заменена новой политикой:

«Specify source service for specific classes of Windows Updates«

в разделе:

Computer Configuration > Administrative Templates > Windows Components > Windows Update > Manage updates offered from Windows Server Update Service.

Предполагается включение этой политики и выбор WSUS в качестве источника для всех предлагаемых типов обновлений.

В результате применения этой политики в системном реестре Windows появляется 4 параметра с соответствующими именами, установленных в 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"SetPolicyDrivenUpdateSourceForFeatureUpdates"=dword:00000001

"SetPolicyDrivenUpdateSourceForQualityUpdates"=dword:00000001

"SetPolicyDrivenUpdateSourceForDriverUpdates"=dword:00000001

"SetPolicyDrivenUpdateSourceForOtherUpdates"=dword:00000001

Логично предполагать, что включать и настраивать данную политику резонно лишь для серверных систем, которые в локальных сетях, как правило, обновляются с сервера WSUS и имеют ограниченный доступ в Интернет. Для клиентских же систем, часть из которых может оказаться мобильными и периодически перемещающимися из локальной сети во внешние сети с доступом в Интернет, в некоторых ситуациях может оказаться логичней использовать настроенный по умолчанию механизм выбора источника (то есть, чтобы в качестве дополнительного источника мог выступать онлайн репозиторий Windows Update).

Эксперименты с двумя выше описанными политиками показали, что на данный момент времени сами по себе (ни по отдельности ни вместе) эти политики не решают проблему в нашем конкретном случае.

В ходе дальнейшего изучения опыта борьбы коллег со странностями работы Windows Update в Windows Server 2016 обнаружил статью «Windows admin blog : Некорректное отображение информации на WSUS | Проблемы обновления со WSUS (Dual Scan)», где в качестве одного из решений предложено включение «олдскульной» политики:

«Do not connect to any Windows Update Internet locations«

в разделе:

Computer Configuration > Administrative Templates > Windows Components > Windows Update > Manage updates offered from Windows Server Update Service.

В результате применения этой политики в системном реестре Windows появляется параметр DoNotConnectToWindowsUpdateInternetLocations, установленный в 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotConnectToWindowsUpdateInternetLocations"=dword:00000001

Однако, практика показала, что применение данной политики может привести к появлению новой ошибки в ходе проверки обновлений:

There were some problems installing updates, but we'll try again later. If you keep seeing this and want to search the web or contact support for information, this may help: (0x8024500c)

Причём избавиться от этой ошибки не поможет ни перезапуск службы, ни перезагрузка системы, а по свидетельствам очевидцев, эта ошибка воспроизводится так же и на Windows 10.

Понимая то, что данная политика не решает проблемы, можно было бы не упоминать о ней в нашей заметке. Однако помимо того, что она не только не закрывает исходную проблему, но и может создать новую трудно интерпретируемую проблему, мы и упоминаем здесь о ней, как о неподходящем варианте решения.

Перебрав ряд других групповых политик, как по одиночке, так и в в разных комбинациях, мне так и не удалось найти решения на базе каких-либо готовых политик.

Отключение опции «Defer feature updates» с помощью GPP

В конечном итоге пришлось прибегнуть к помощи Group Policy Preferences (GPP) для управления опцией «Defer feature updates«, отображаемой в графической оболочке Windows Server 2016.

Отключение данной опции приводит к следующему изменению в системном реестре:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsUpdate\UX\Settings]

"DeferUpgrade"=dword:00000000

Соответственно, для настройки серверов с Windows Server 2016 на явное отключение данной опции мы можем создать в доменной групповой политике, применяемой к серверам, объект GPP, настраивающий параметр реестра DeferUpgrade.

С помощью Item-level targeting можем указать то, что данный параметр реестра будет обновляться только на системах семейства Windows Server 2016.

Для оперативной проверки результата выполняем на конечном сервере обновление групповых политик и инициируем процедуру проверки обновлений:

gpupdate /force

UsoClient.exe startscan

Убедимся в том, что после применения GPO в реестре на серверных системах с Windows Server 2016 применились изменения и в графической консоли настроек системы опция «Defer feature updates» отображается в выключенном состоянии.

Все последующие проверки обновлений Windows теперь должны начать работать напрямую с WSUS без длительных попыток обращения к Интернет-службам Windows Update.

Все способы:

- Способ 1: Редактор локальных политик

- Способ 2: Консоль MMC

- Способ 3: Утилита PolicyPlus

- Способ 4: Правка ключей реестра

- Вопросы и ответы: 1

Способ 1: Редактор локальных политик

Для получения доступа административным шаблонам Windows 10 традиционно используется штатная оснастка «Редактор локальных групповых политик». Доступно это приложение исключительно в редакциях Windows Pro и выше.

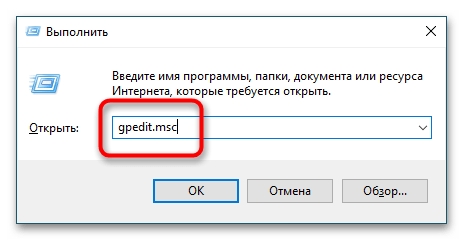

- Откройте «Редактор групповых политик», для чего вызовите нажатием Win + R диалоговое окошко быстрого выполнения команд, введите в него

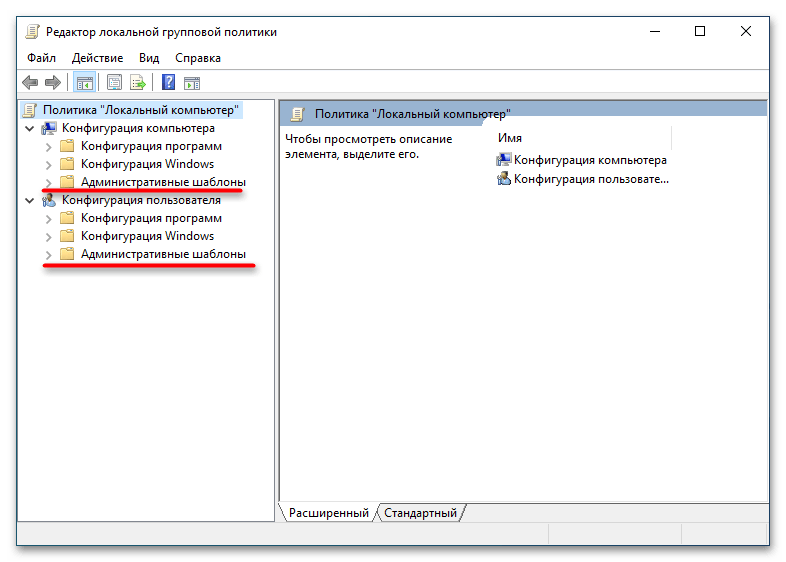

gpedit.mscи нажмите «OK». - В левой колонке окна редактора имеется два раздела: «Конфигурация компьютера» и «Конфигурация пользователя», и каждый содержит вложенный подраздел «Административные шаблоны», отвечающий за тонкую настройку разных компонентов операционной системы.

Способ 2: Консоль MMC

В Windows 10 Pro и выше открыть административные шаблоны можно через «Консоль управления Windows».

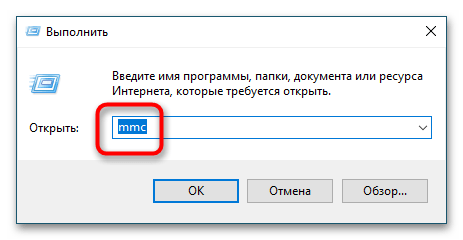

- Откройте консоль командой

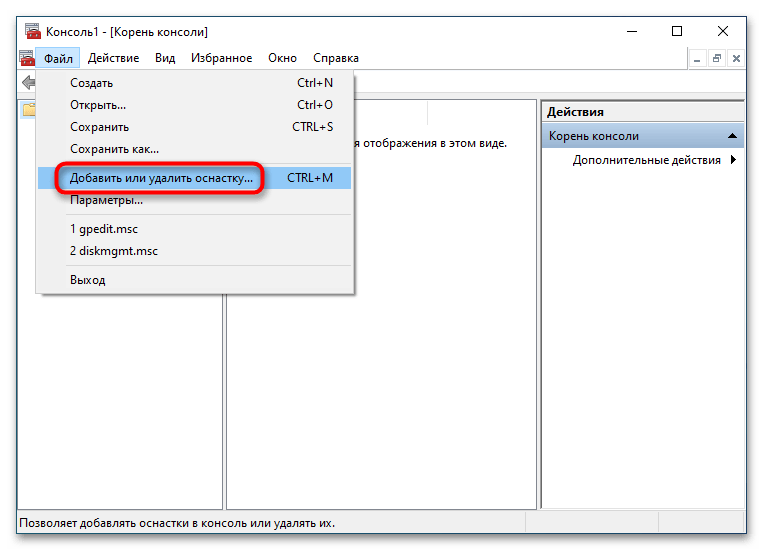

mmcв диалоговом окошке «Выполнить», вызвав последнее нажатием клавиш Win + R. - В окне оснастки выберите опцию «Файл» → «Добавить или удалить оснастку…».

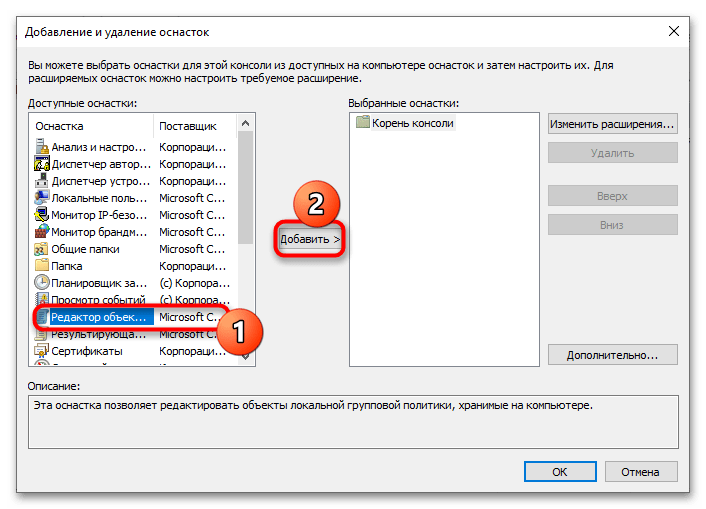

- В новом окне добавления оснасток выберите «Редактор объектов групповой политики» и нажмите кнопку «Добавить».

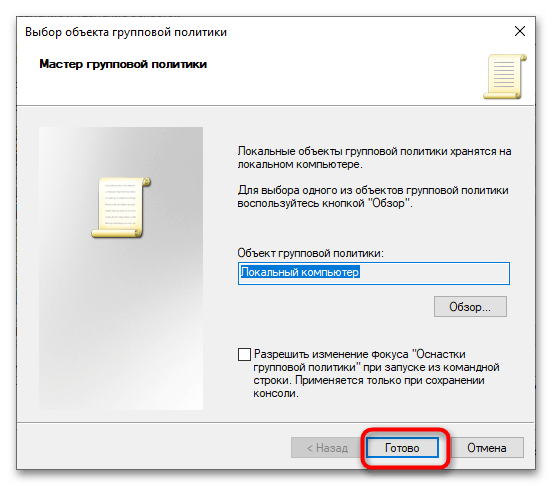

- В следующем окне нажмите «Готово».

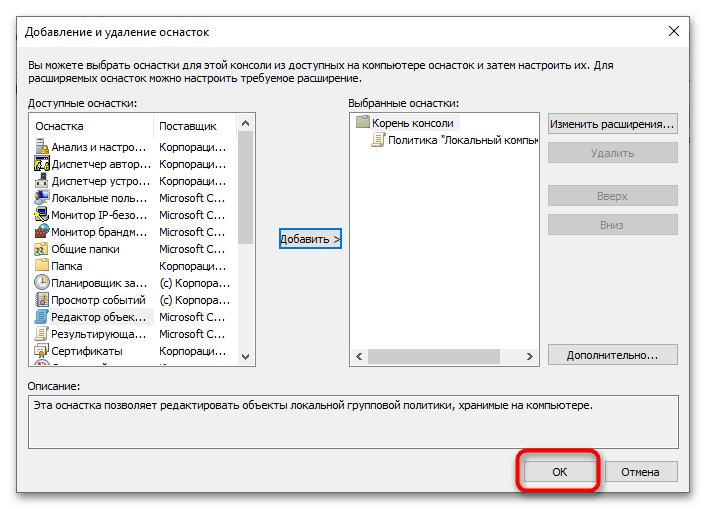

- Наконец, сохраните настройки нажатием «OK».

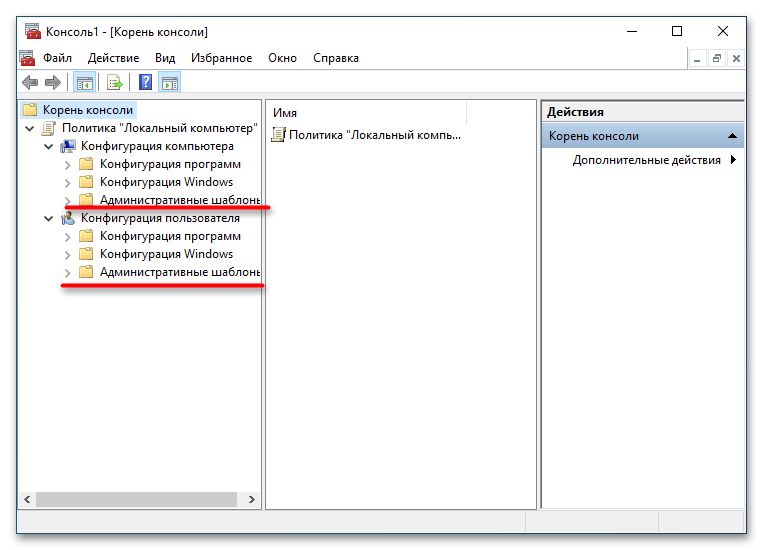

- В результате в окне консоли MMC появится два уже известных вам раздела: «Конфигурация компьютера» и «Конфигурация пользователя». Разверните их, чтобы получить доступ к шаблонам администрирования.

Способ 3: Утилита PolicyPlus

Редактор gpedit имеется и в Windows 10 Домашняя, однако в этой редакции он отключен, поэтому для доступа к шаблонам администрирования придется использовать обходные решения. Например, вы можете поискать в интернете адаптированный установочный файл редактора политик или воспользоваться его альтернативой — бесплатной сторонней утилитой Policy Plus.

Скачать Policy Plus с официального сайта

- Скачайте утилиту с официальной страницы проекта разработчика и запустите исполняемый файл PolicyPlus.exe от имени администратора.

- Если в левой колонке будет пусто, выберите опцию «Acquire ADMX Files» в меню «Help».

- Откроется диалоговое окно загрузки шаблонов с сайта Microsoft, нажмите в нем кнопку «Begin».

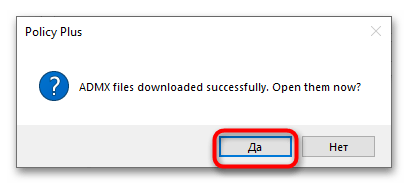

- По завершении скачивания файлов вам будет предложено открыть шаблоны. Нажмите «Да» в окошке «ADMX files downloaded successfully. Open them now?».

Список административных шаблонов в виде древовидной структуры появится в левой колонке, в ней же вы сможете переключаться между шаблонами компьютера и пользователя.

Способ 4: Правка ключей реестра

Если вы работаете в Windows 10 Home и при этом не имеете возможности воспользоваться альтернативными или сторонними средствами управления политиками, можете попробовать это обходное решение. Суть его заключается в выявлении сопоставления политик административных шаблонов с ключами реестра.

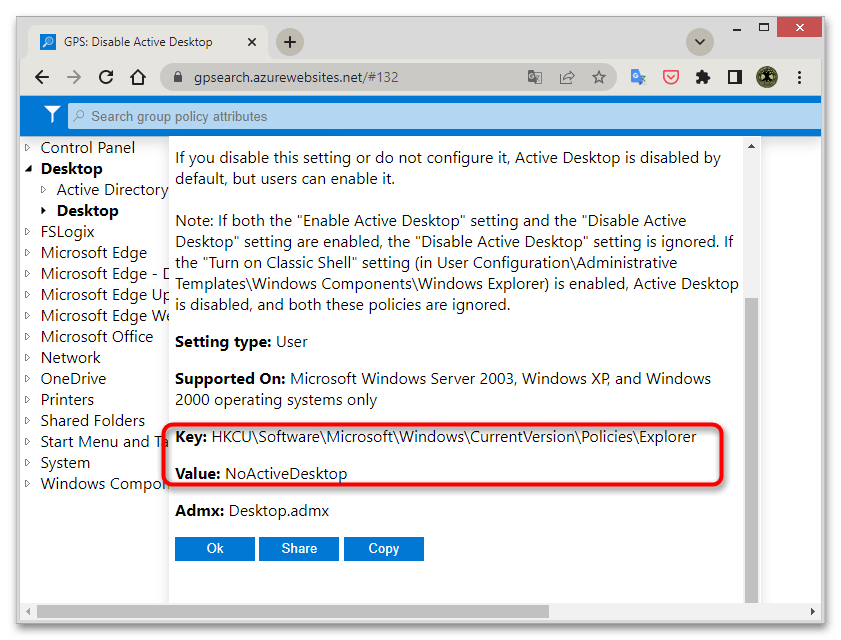

- Перейдите в браузере на специальный ресурс поиска и описаний групповых политик. В правой колонке вы увидите список подразделов административных шаблонов. Разверните интересующий вас шаблон и выберите политику, которую хотите изменить.

Перейти к онлайн-сервису поиска групповых политик - В следующем окне найдите ключ реестра, отвечающий за изменение этой политики и скопируйте его в буфер обмена. Также запомните соответствующий данной политике параметр и его значение (они должны быть указаны).

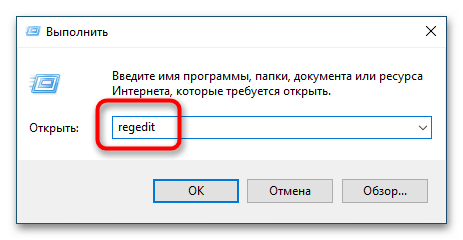

- Откройте командой

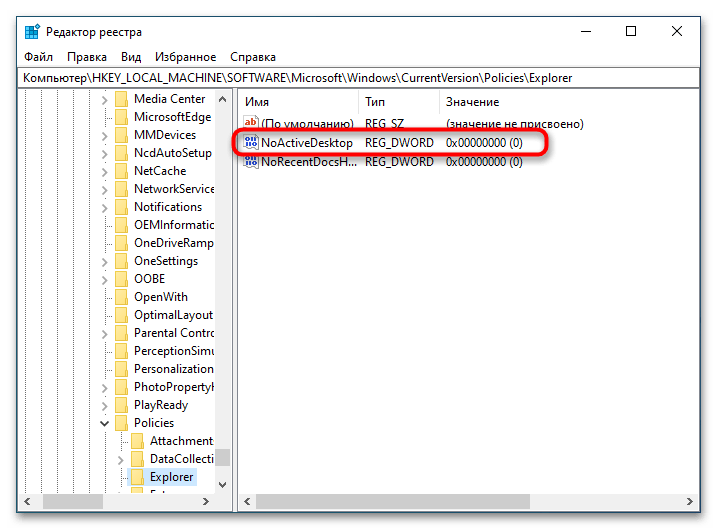

regeditв окошке «Выполнить» приложение «Редактор реестра». - Вставьте скопированный в буфер ключ в адресную строку «Редактора реестра» и нажмите ввод, чтобы развернуть ключ. Найдите справа соответствующий политике параметр и измените его значение. «1» обычно включает политику, а «0» — отключает.

Мы не рекомендуем использовать этот способ, так как его применение требует определенных знаний и навыков. Если вы все же решите им воспользоваться, обязательно создавайте резервную копию редактируемых ключей реестра на тот случай, если ошибетесь и измените не тот ключ реестра, который нужно.

Наша группа в TelegramПолезные советы и помощь

Для централизованной настройки параметров получения и установки обновлений на рабочих станциях и серверах Windows можно использовать групповые политики. В этой статье мы рассмотрим базовые параметры GPO, которые позволяют управлять установкой обновлений на компьютерах, получающих обновления от локального сервера WSUS или напрямую с серверов Windows Update в интернете.

Содержание:

- Настройка параметров получения обновлений клиентам WSUS через GPO

- Назначить групповые политики WSUS на OU с компьютерами

- Применение групповых политик Windows Update на клиентах

- GPO для получения и установки обновлений Windows Update через Интернет

Настройка параметров получения обновлений клиентам WSUS через GPO

Если у вас развернут собственный сервер обновлений Windows Server Update Services (WSUS), вы должны настроить рабочие стации и сервера в вашем домене AD для получения обновлений с него (а не с серверов Microsoft Update через Интернет).

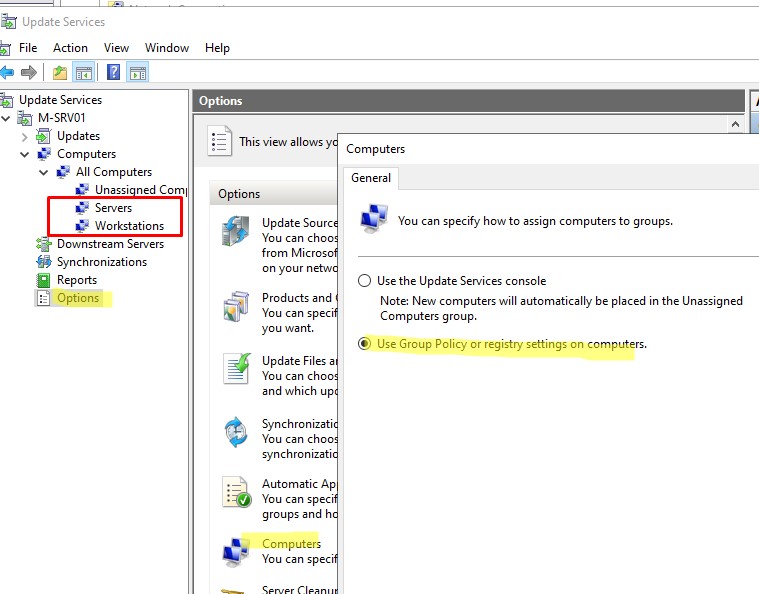

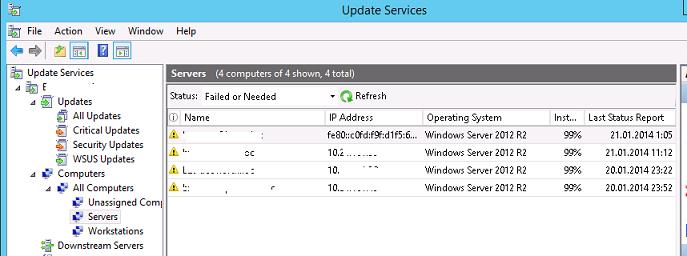

В нашем случае мы хотим создать две разные политики установки обновлений для рабочих станций и серверов. Для этого откройте консоль управления WSUS (

wsus.msc

) на сервере и создайте в разделе Computers -> All Computers две группы компьютеров:

- Workstations

- Servers

Затем перейдите в раздел настройки сервера WSUS (Options), и в параметре Computers измените значение Use Group Policy or registry setting on computers (Использовать на компьютерах групповую политику или параметры реестра).

Эта опция включает client side targeting для клиентов WSUS (таргетинг на стороне клиента). Благодаря этому вы сможете автоматически распределить компьютеры по группам обновлений в консоли WSUS по специальной метке в реестре клиента (такая метка создается через GPO или напрямую в реестре.

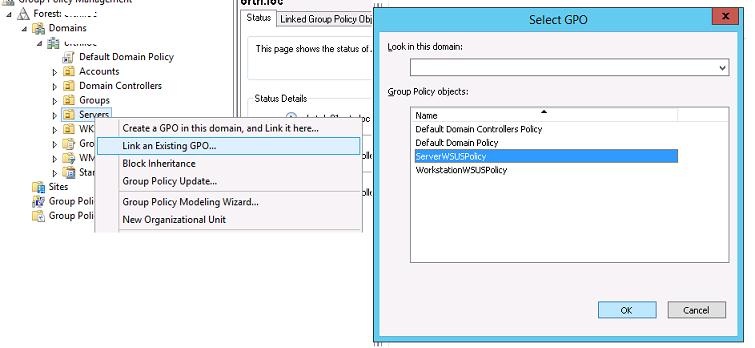

Теперь откройте консоль управления доменные групповыми политиками (Group Policy Management) и создайте две новые групповые политики: ServerWSUSPolicy и WorkstationWSUSPolicy.

Начнем с описания серверной политики ServerWSUSPolicy.

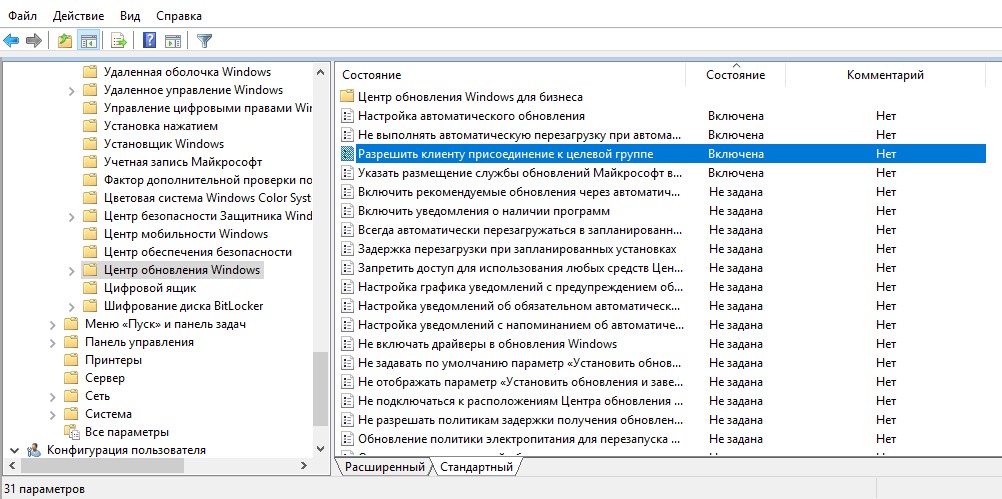

Настройки параметров службы обновлений Windows, находятся в разделе GPO: Computer Configuration -> Policies-> Administrative templates-> Windows Component-> Windows Update (Конфигурация компьютера -> Административные шаблоны -> Компоненты Windows -> Центр обновления Windows).

Мы хотим, чтобы продуктивные сервера не устанавливали обновления автоматически и не перезагружались без подтверждения администратора. Для этого настроим GPO так, чтобы сервера автоматически скачивали доступные обновления, но не устанавливали их. Администраторы будут запускать установку обновлений вручную (из панели управления или с помощью модуля PSWindowsUpdate) в согласованные окна обслуживания.

Настроим следующие параметры политики:

- Configure Automatic Updates (Настройка автоматического обновления):

Enable

.

3 – Auto download and notify for install

(Автоматически загружать обновления и уведомлять об их готовности к установке) – клиент автоматически скачивает новые обновлений и оповещает об их наличии; - Specify Intranet Microsoft update service location (Указать размещение службы обновлений Майкрософт в интрасети): Enable. Set the intranet update service for detecting updates (Укажите службу обновлений в интрасети для поиска обновлений):

http://srv-wsus.winitpro.ru:8530

, Set the intranet statistics server (Укажите сервер статистики в интрасети):

http://srv-wsus.winitpro.ru:8530

– здесь нужно указать адрес вашего сервера WSUS и сервера статистики (обычно они совпадают); - No auto-restart with logged on users for scheduled automatic updates installations (Не выполнять автоматическую перезагрузку при автоматической установке обновлений, если в системе работают пользователя):

Enable

– запретить автоматическую перезагрузку при наличии сессии пользователя; - Enable client-side targeting (Разрешить клиенту присоединение к целевой группе):

Enable

. Target group name for this computer (Имя целевой группы для данного компьютера):

Servers

– в консоли WSUS отнести клиенты к группе Servers

Для рабочих станций мы хотим включить автоматическую загрузку и установку Windows Update сразу после получения новых обновлений. Компьютеры после установки обновлений должны перезагружаться автоматически в нерабочее время (с предварительным предупреждением пользователей).

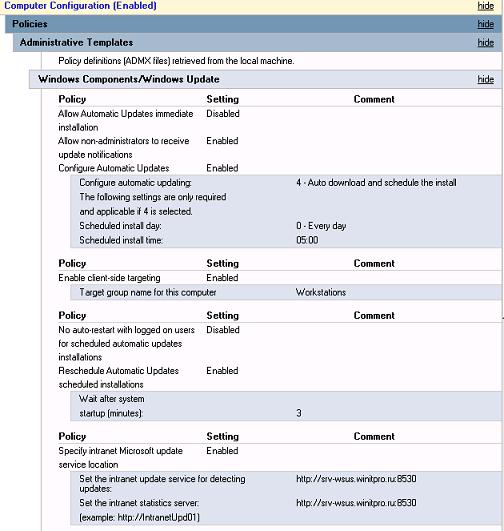

В настройках WorkstationWSUSPolicy указываем:

- Allow Automatic Updates immediate installation (Разрешить немедленную установку автоматических обновлений):

Disabled

— запрет на немедленную установку обновлений при их получении; - Allow non-administrators to receive update notifications (Разрешить пользователям, не являющимся администраторами, получать уведомления об обновлениях):

Enabled

— отображать не-администраторам предупреждение о появлении новых обновлений и разрешить их ручную установку; - Configure auto-restart reminder notifications for updates и Configure auto-restart warning notifications schedule for updates – показывать пользователям уведомления о перезагрузке

- Configure Automatic Updates:

Enabled

. Configure automatic updating:

4 — Auto download and schedule the install

. Scheduled install day:

0 — Every day

. Scheduled install time:

05:00

– при получении новых обновлений клиент скачивает в локальный кэш и планирует их автоматическую установку на 5:00 утра; - Enable client-side targeting:

Workstations

– в консоли WSUS отнести клиента к группе Workstations; - No auto-restart with logged on users for scheduled automatic updates installations:

Disabled

— система автоматически перезагрузится через 5 минут после окончания установки обновлений; - Specify Intranet Microsoft update service location: Enable. Set the intranet update service for detecting updates:

http://srv-wsus.winitpro.ru:8530

, Set the intranet statistics server:

http://srv-wsus.winitpro.ru:8530

–адрес WSUS сервера. - Включите опции Do not allow update deferral policies to cause scans against Windows Update (ссылка) и Do not connect to any Windows Update Internet locations. Это позволит предотвратить обращение клиента к серверам Windows Update в интернете.

- Turn off auto-restart for updates during active hours –

Enabled

. Отключить авто перезагрузку после установки обновлений в рабочее время (задать интервал рабочего времени в политике Active Hours Start и Active Hours End. Например, с 8 AM до 5 PM)

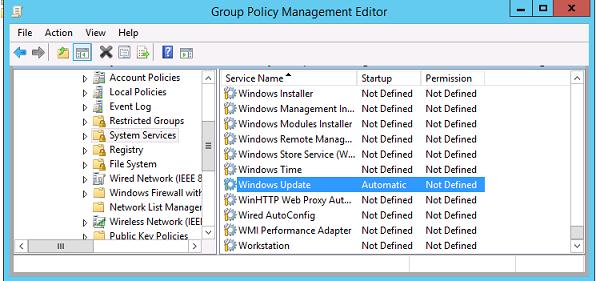

В обеих GPO включите принудительный запуск службы Windows Update (

wuauserv

) на компьютерах. Для этого в разделе Computer Configuration -> Policies-> Windows Setings -> Security Settings -> System Services найдите службу Windows Update и задайте для нее автоматический запуск (Automatic).

Назначить групповые политики WSUS на OU с компьютерами

Затем в консоли управления GPO прилинкуйте созданные вами политики к соответствующим контейнерам (подразумевается что для серверов и рабочих станций в AD созданы отдельные контейнеры OU).

Совет. Мы рассматриваем лишь один довольно простой вариант привязки политик WSUS к клиентам. В реальных организациях возможно привязать одну политику WSUS на все компьютеры домена (GPO с настройками WSUS вешается на корень домена), разнести различные виды клиентов по разным OU (как в нашем примере – мы создали разные политики WSUS для серверов и рабочих станций). В больших распределенных доменах можно привязывать различные WSUS сервера к сайтам AD, или же назначать GPO на основании фильтров WMI, или скомбинировать перечисленные способы.

Щелкните в консоли GPMC по нужному OU, выберите пункт меню Link as Existing GPO и привяжите нужную политику WSUS.

Совет. Также привяжите серверную политику WSUS к OU Domain Controllers.

Аналогично назначьте политику для компьютеров на OU с рабочими станциями.

Применение групповых политик Windows Update на клиентах

Дождитесь применения новых настроек GPO на клиентах или обновите их вручную:

gpupdate /force

Чтобы с клиента ускорить процесс регистрации и сканирования состояния на сервере WSUS, выполните команды:

$updateSession = new-object -com "Microsoft.Update.Session"; $updates=$updateSession.CreateupdateSearcher().Search($criteria).Updates

wuauclt /reportnow

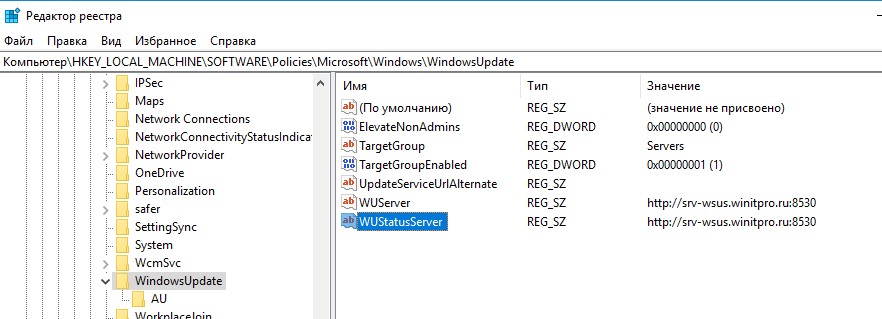

Все настройки Windows Update, которые мы задали групповыми политиками должны появится на клиентах в ветке реестре HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate.

Настройки из этой ветки можно экспортировать в REG файл и использовать его для переноса настроек WSUS на другие компьютеры, на которых нельзя задать параметры обновления с помощью GPO (компьютеры в рабочей группе, изолированных сегментах, DMZ и т.д.)

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"="http://srv-wsus.winitpro.ru:8530"

"WUStatusServer"="http://srv-wsus.winitpro.ru:8530"

"UpdateServiceUrlAlternate"=""

"TargetGroupEnabled"=dword:00000001

"TargetGroup"="Servers"

"ElevateNonAdmins"=dword:00000000

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

"NoAutoUpdate"=dword:00000000 –

"AUOptions"=dword:00000003

"ScheduledInstallDay"=dword:00000000

"ScheduledInstallTime"=dword:00000003

"ScheduledInstallEveryWeek"=dword:00000001

"UseWUServer"=dword:00000001

"NoAutoRebootWithLoggedOnUsers"=dword:00000001

Через некоторое время все клиенты появятся в назначенных группах компьютеров в консоли WSUS. Здесь будут видны имена компьютеров, IP адреса, версии ОС, процент их пропатченности и дата последнего сканирования.

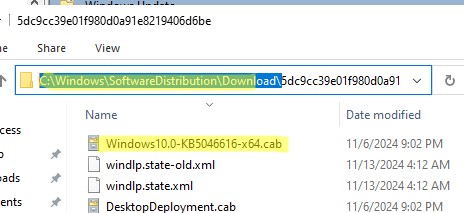

Клиенты скачивают CAB файлы обновлений в каталог

%windir%\SoftwareDistribution\Download

. Логи сканирования, загрузки и установки обновлений можно получить из файлов WindowsUpdate.log.

GPO для получения и установки обновлений Windows Update через Интернет

Если у вас отсутствует собственный сервер WSUS, вы можете использовать рассмотренные выше групповые политики для настройки параметров получения и установки обновлений на компьютеры из интернета (с серверов Windows Update).

В этом случае задайте в Not configured все параметры GPO, которые задают получение обновлений с WSUS:

- Specify Intranet Microsoft update service location: Not set

- Target group name for this computer: Not Set

- Do not allow update deferral policies to cause scans against Windows Update: Disabled

- Do not connect to any Windows Update Internet locations: Disabled

Такоие настройки GPO позволяет вам управлять тем, как компьютеры скачивают и устанавливают обновления Windows.

«Every time I try to shut down my computer, I was forced to update my Windows 10. But I really don’t want to update my operating system because the automatic update might take up the system and network resources. Is there anybody who can help me solve this problem and disable Windows 10 update? Thanks in advance.»

All solutions to disable Windows 10 update:

| Solutions | Step-by-step Troubleshooting |

|---|---|

| 1. Manually Disable Windows Update | Press the Windows key + R to open the Run box…Full steps |

| 2. Change the Settings of the Group Policy Editor | Go to Computer Configuration > Administrative Templates…Full steps |

| 3. Meter Your Network Connection | Click «Network & Internet» in the Settings app…Full steps |

| 4. Change Update Settings using Registry | Type regedit, and click OK to open the Registry…Full steps |

Whenever you are faced with Windows’ automatic update notifications like:

- Install updates automatically

- Download Updates but choose when to install them

- Check for updates but let me choose whether to download and install them

What would you do? Here, we have the following solutions.

- Tip

- Before proceeding with the four solutions to fully stop Windows 10 updates, check your own Windows 10 edition (Home, Professional, Education, or Enterprise) by going to Settings -> System -> About so that you can find the most appropriate solution. Besides, the fourth way of trying to control the Windows 10 update by using Registry is somewhat risky, do remember to backup Windows 10 to external hard drive and the details will be shown in the extra tips section.

How to Disable Windows 10 Update

Applies to: Windows 11, Windows 10, and Windows 8. For different system versions, the operation steps may be slightly different.

Solution 1. Disable Windows Update Service

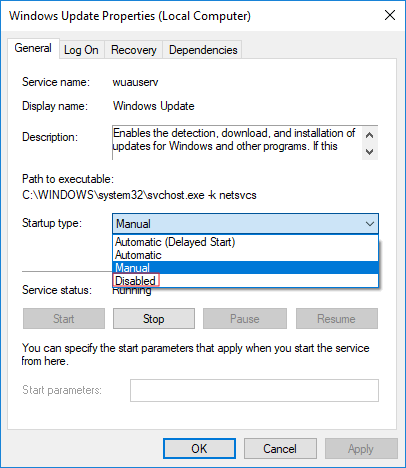

Understand the limitations of this method. While disabling the automatic update service will temporarily halt any Windows 10 cumulative updates, the service will re-enable itself after a certain amount of time. Here are the directions:

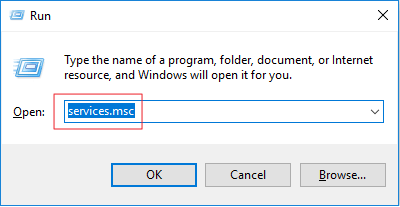

1. Press the Windows logo key + R at the same time to invoke the Run box.

2. Type services.msc and press Enter.

3. Scroll down to Windows Update, and double-click it.

4. In Startup type, select «Disabled». Then click «Apply» and «OK» to save the settings.

Do you prefer a one-click solution to disable the Windows automatic update feature? If so, get the versatile toolkit — EaseUS CleanGenius to help you. With it, you can disable/enable Windows Update, repair hard drives, remove/enable write-protection, and more within seconds.

To disable Windows Update:

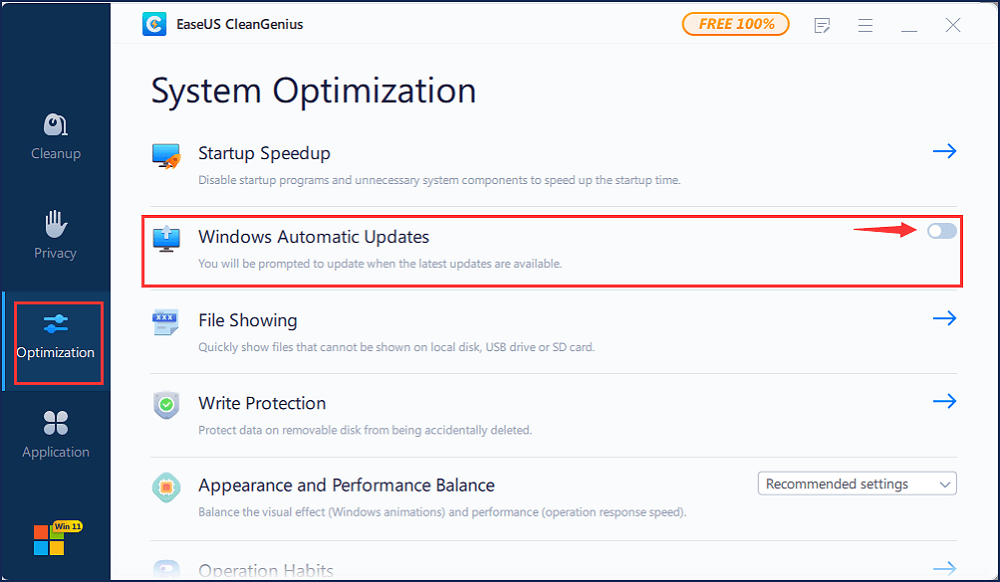

Step 1. DOWNLOAD EaseUS CleanGenius for free and install it on your computer.

Step 2. Launch EaseUS CleanGenius and go to «Optimization».

Step 3. The tool will detect the status of the Windows Update service automatically. If Windows Update is currently enabled, click the switch to stop the service.

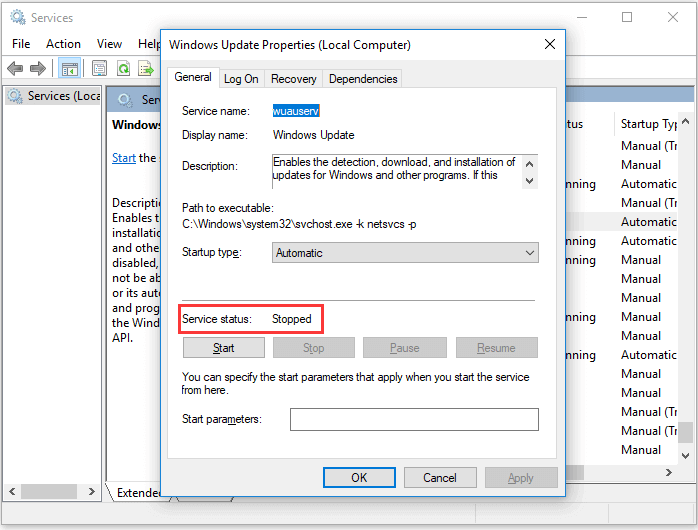

Step 4. If you want to check whether you have disabled the service automatically, go to «Start» > type «Services» > right-click «Services» and choose «Run as administrator».

Step 5. In the list of services, find and right-click «Windows Update» > «Properties». In the «Service status» section, you should see the service has been stopped.

Solution 2. Change the Setting of the Group Policy Editor

The Group Policy feature is not available in the Home edition. So, only when you run Windows 10 Professional, Enterprise, or Education, you can use the Group Policy Editor to change the settings to prevent Windows 10 from automatically updating. The group policy editor will notify you of new updates without automatically installing them.

- Press the Windows logo key + R then type gpedit.msc and click OK.

- Go to «Computer Configuration» > «Administrative Templates» > «Windows Components» > «Windows Update».

- Double-click «Configure Automatic Updates».

- Select «Disabled» in Configured Automatic Updates on the left, and click Apply and «OK» to disable the Windows automatic update feature.

Note: If you need to update your Windows version later, you can repeat the steps above, then select Enabled to turn on this feature, so that you can continue to download the updates.

Solution 3. Meter Your Network Connection

Understand that this method won’t work for Ethernet connections. You can only disable automatic updates by using this method on a Wi-Fi connection. If your computer is connected to WiFi, you can try this to stop Windows 10 automatic updates.

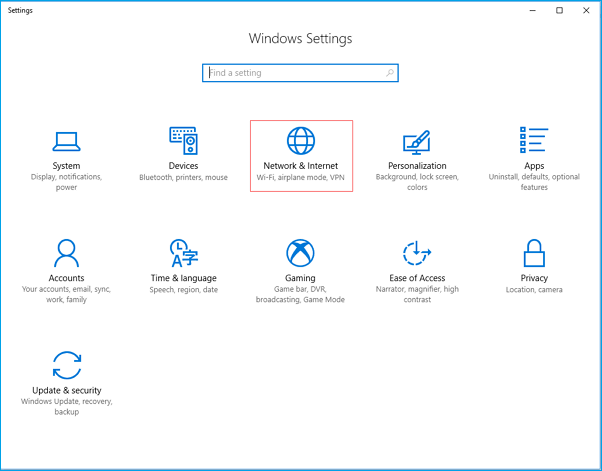

1. Click the Start button at the bottom left on your desktop, then click the «Settings» app.

2. Click «Network & Internet».

3. Click WiF in the left pane, then click the name of your Wi-Fi connection.

4. Click to turn on Set as metered connection.

Solution 4. Change the way of Windows 10 Updates Using Registry

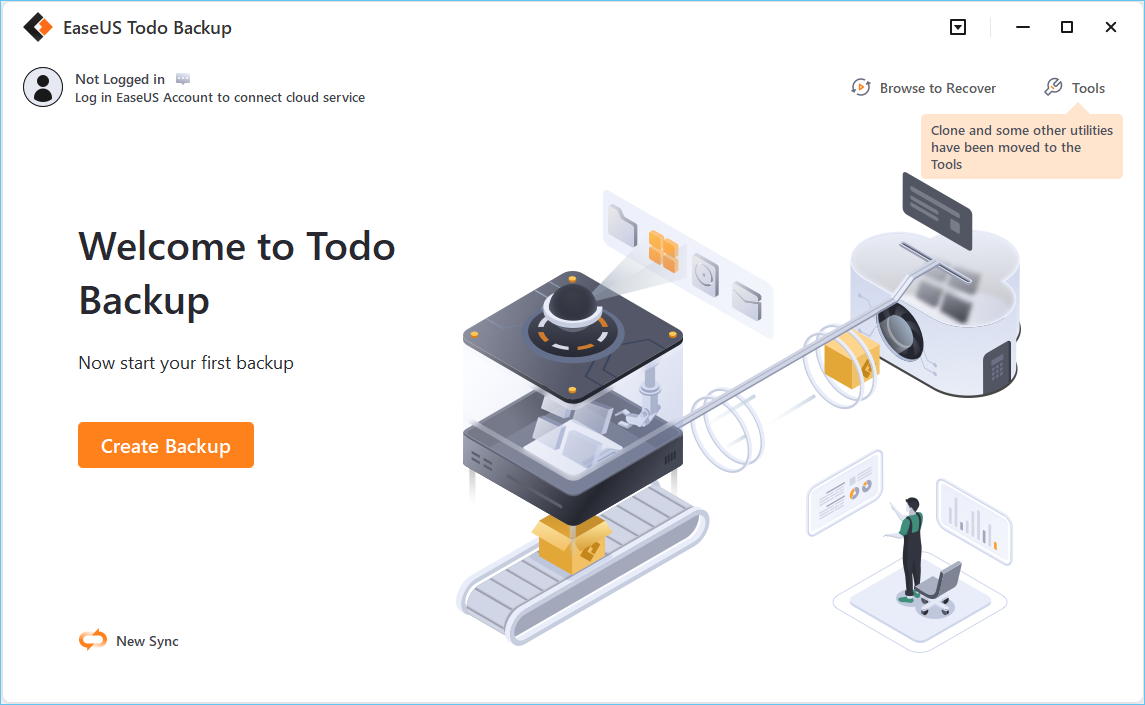

Extra Tips: Editing the registry is risky, and it can cause irreversible damage to your installation if you don’t do it correctly. It’s recommended that you make a full backup of your computer before proceeding. All you need to do is use this backup software to back up your data in three steps:

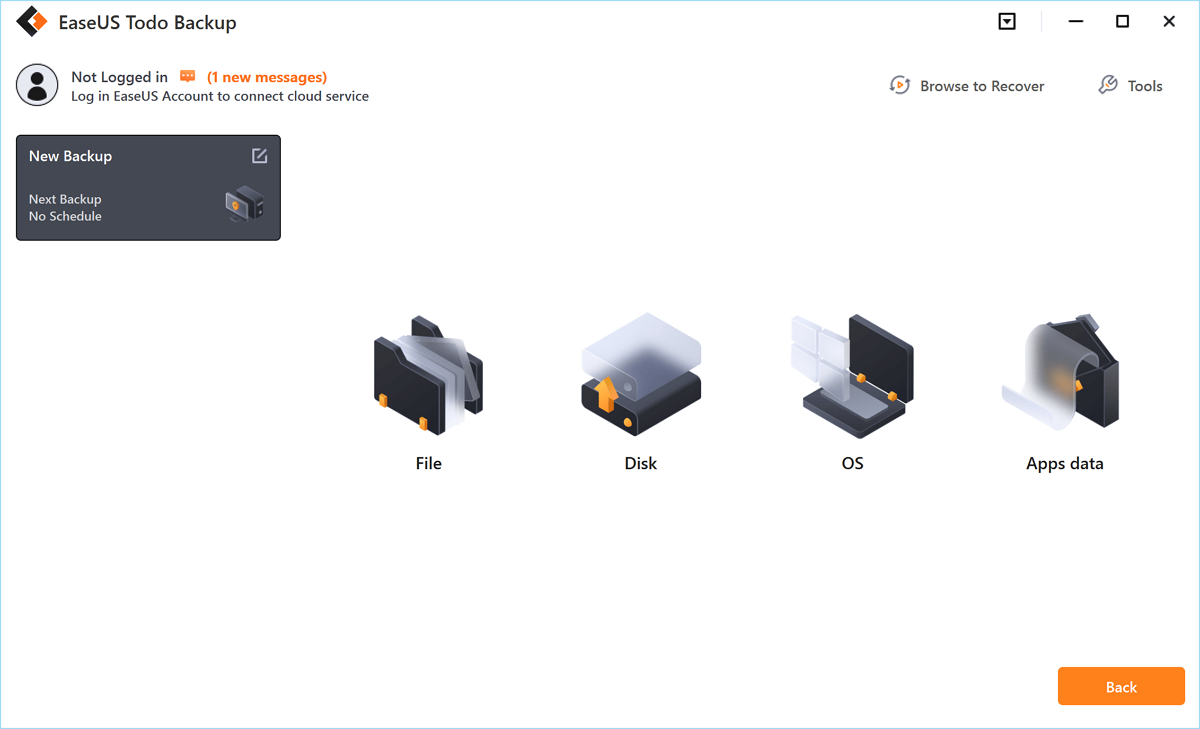

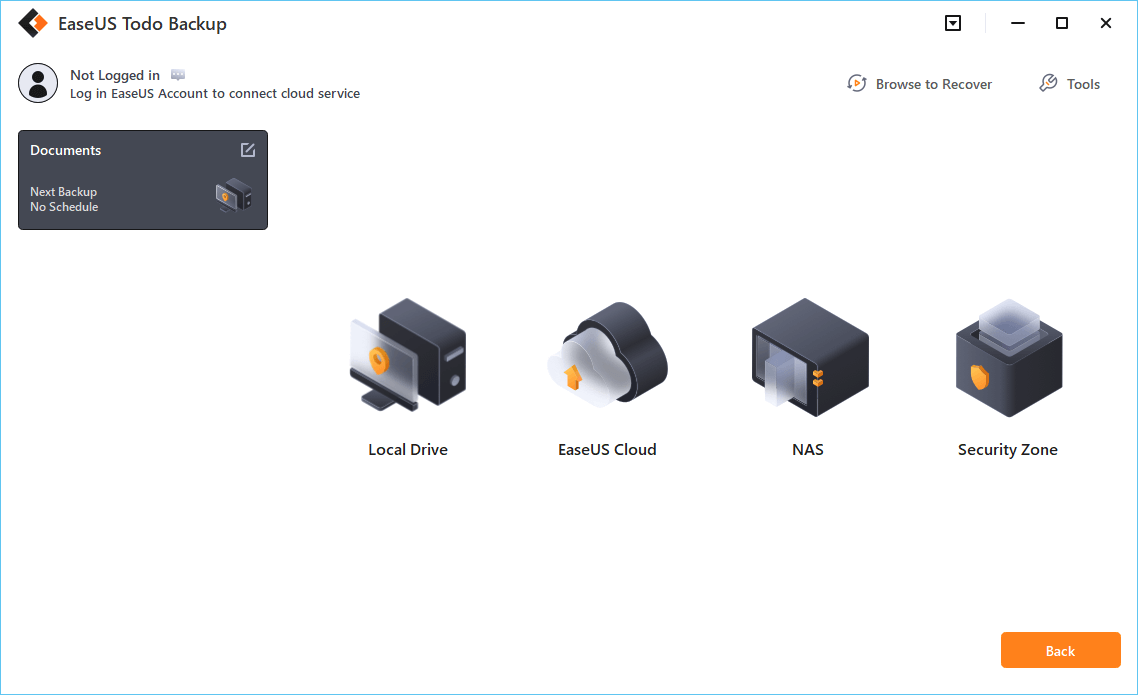

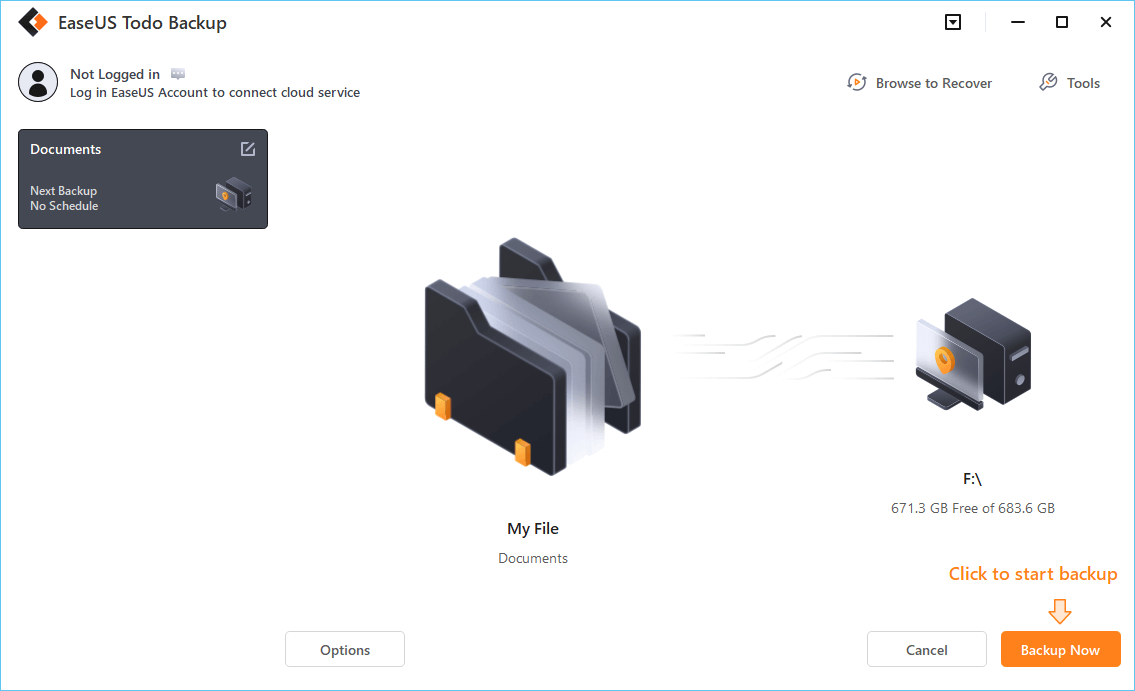

Step 1. Click «Select backup contents» to initiate a backup.

Step 2. There are four data backup categories, File, Disk, OS, and Mail, click File.

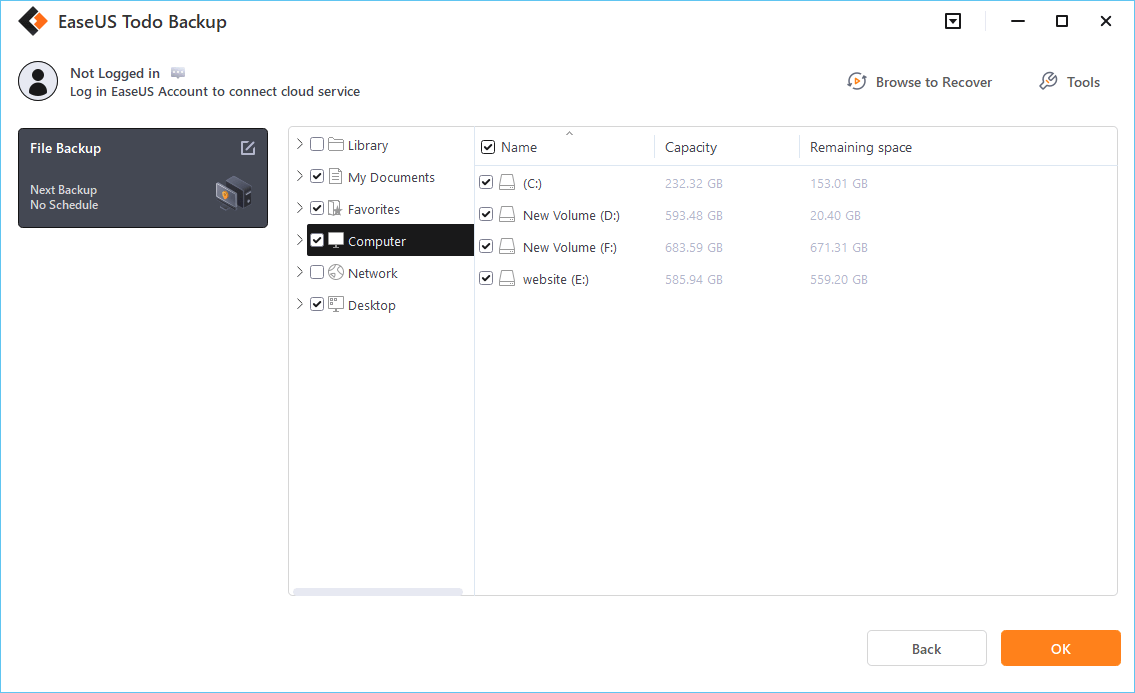

Step 3. Local and network files will be displayed on the left side. You may extend the directory to choose which files to back up.

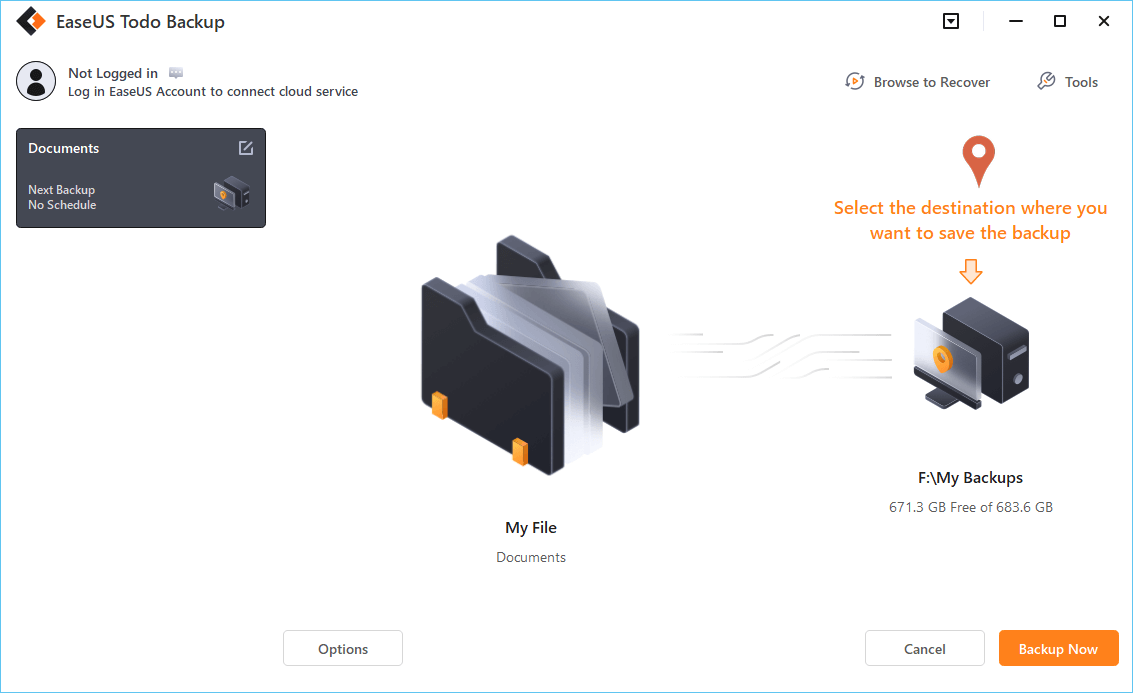

Step 4. Select the location where you want to store the backup by following the on-screen instructions.

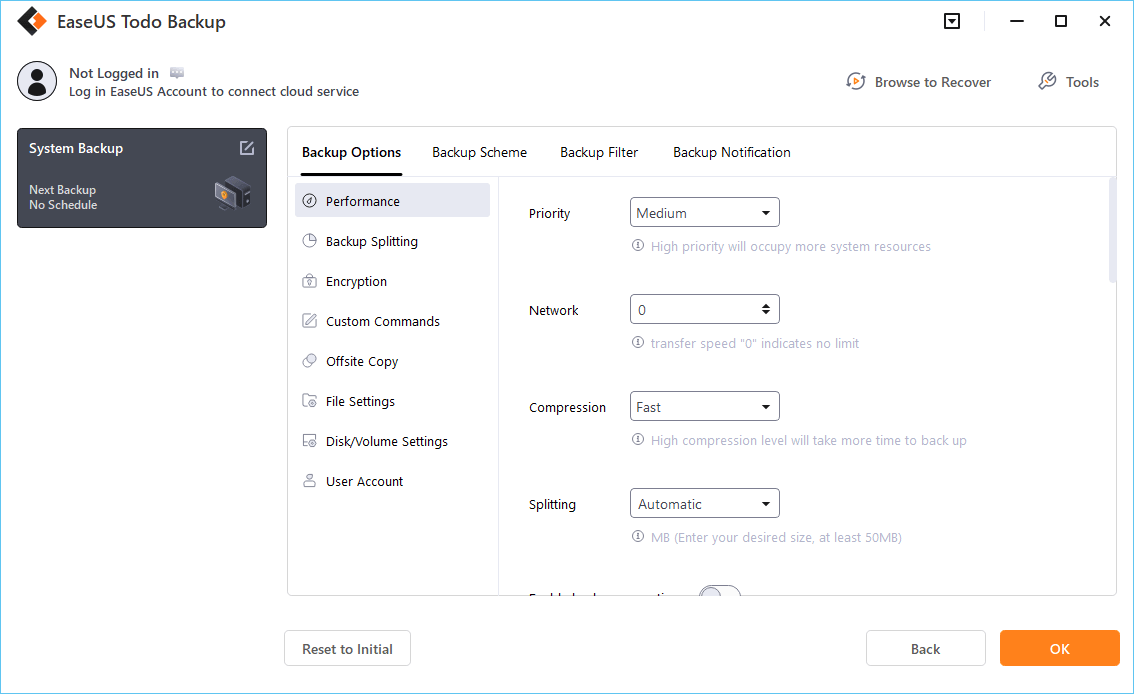

Click «Options» to encrypt the backup with a password in «Backup Options,» and to setup a backup schedule and choose to initiate a backup at a certain event in «Backup Scheme.» There are a variety of other customization options available for the backup process.

Step 5. You may save the backup to a local disk, EaseUS’ online service, or a NAS.

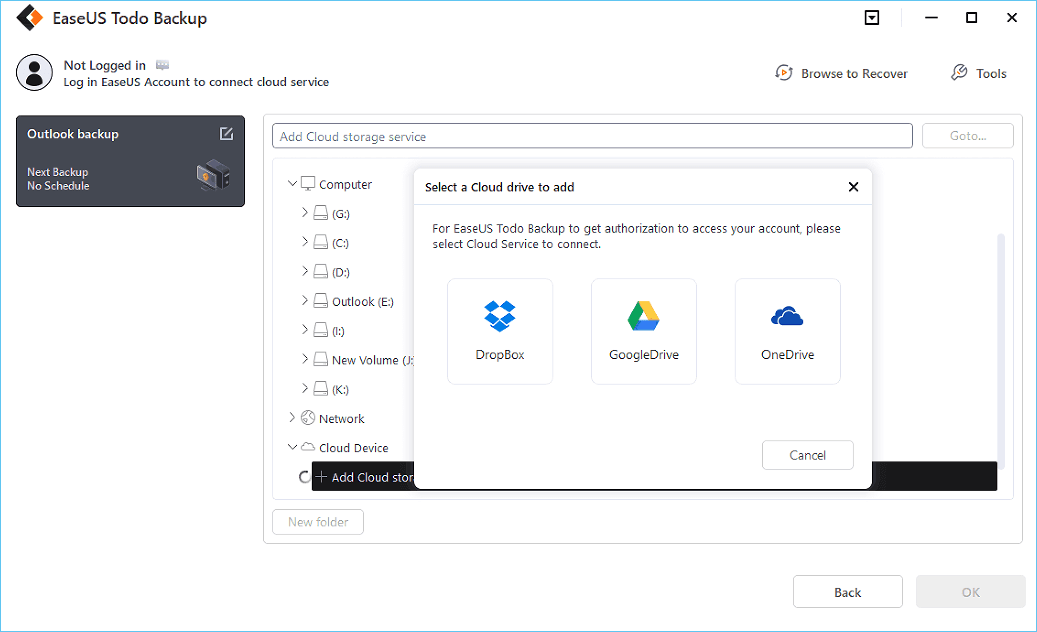

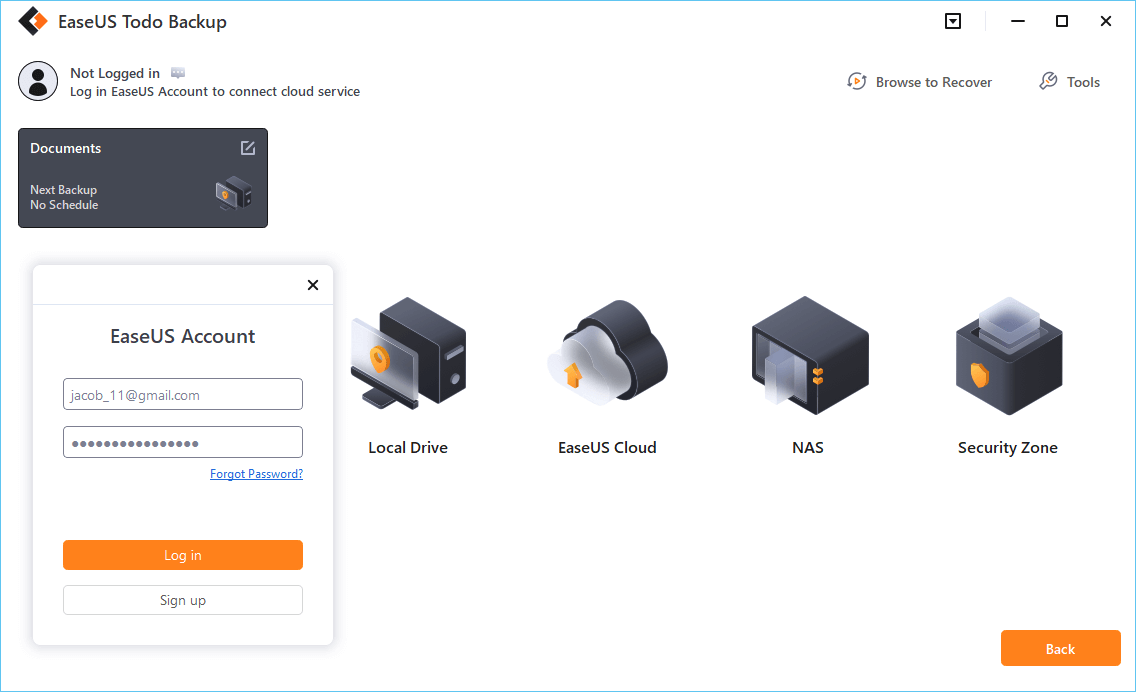

Step 6. EaseUS Todo Backup enables customers to back up data to a third-party cloud drive and its own cloud drive.

If you want to back up data to a third-party cloud drive, choose Local Drive, scroll down to add Cloud Device, add your account, and then log in.

You can also save backups to EaseUS’s cloud storage service. Sign up for an EaseUS Account and log in after clicking EaseUS Cloud.

Step 7. To begin backup, click «Backup Now» Once the backup process has been finished, it will be shown as a card on the panel’s left side. To further manage a backup job, right-click it.

With a backup at hand, now it’s safe to customize a Windows 10 update without receiving any forced updates on your computer. Here’s how to make the change in Registry:

1. Press the Windows key + R key to open the Run command.

2. Type regedit, and click OK to open the Registry.

Browse the following path:

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows

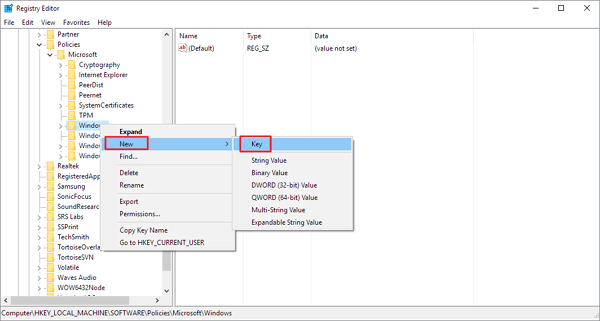

3. Right-click the Windows folder, select «New» and then click «Key».

4. Name the new key «WindowsUpdate» and press «Enter».

5. Right-click the newly created key, select «new», and click «Key».

6. Name the new key AU and press Enter.

Inside the newly created key, right-click on the right side, select «New», and click on «DWORD (32-bit) Value».

7. Name the new key AUOptions and press Enter.

Double-click the newly created key and change its value to 2. It’s for «Notify for download and notify for install». Click «OK».

8. Close the Registry to complete the task.

Using this value prevents Windows 10 from downloading updates automatically, and you’ll get a notification when new updates are available. In this way, you can avoid any auto Windows 10 update effectively.

That’s how you could make an attempt to disable Windows 10/11 updates in every way. Each method has been proved to work as long as you wish to turn off all the automatic updates in Windows 10.

FAQ on How to Disable Windows 10 Update

1. Should I stop automatic updates on Windows 10?

Automatic updates help keep your computer safe and secure by downloading and installing the latest security patches as soon as they’re released. If you disable automatic updates, you’ll need to remember to manually update your computer regularly to ensure that it remains secure. So, we suggest not stopping it, but you can pause it.

2. How do I stop Windows 10 from automatically updating?

To stop Windows 10 from automatically updating, you can manually disable Windows update, change the settings of the Group Policy editor, meter your network connection, or change update settings using Registry. You can refer to the post for detailed steps.

Download Windows Speedup Tool to fix errors and make PC run faster

If you have Windows 11/10 Pro or Enterprise edition, you may see the “Some settings are managed by your organization” message on the Windows Update page. Windows displays this message when your organization has configured some Windows Update Policies. If you have a personal computer with Windows 11/10 Pro or Enterprise edition, you can also configure Windows Update Policies. In this article, we will show you how to view the Configured Windows Update Policies applied to your computer.

The following instructions will show you how to view Configured Windows Update Policies applied to your computer. Because of a change in UI, the steps to view configured Windows Update Policies are different for Windows 10 and Windows 11 users.

Windows 11

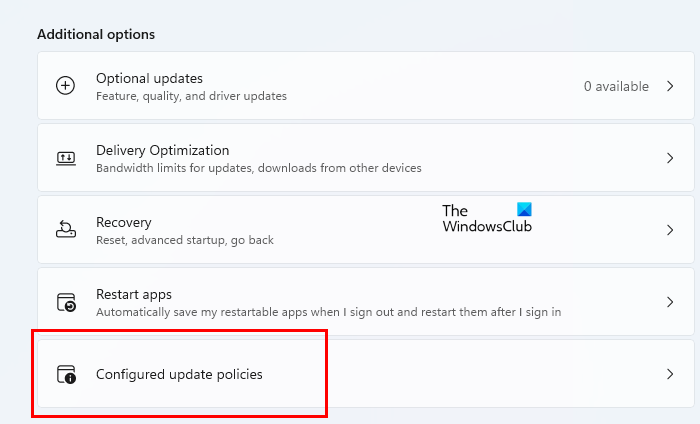

Windows 11 users have to follow the following steps to view configured update policies on their computers:

- Open Windows 11 Settings.

- Select Windows Update from the left side.

- Now, click Advanced options.

- Scroll down and then click Configured update policies.

After that, Windows 11 will show you all the update policies configured on your system.

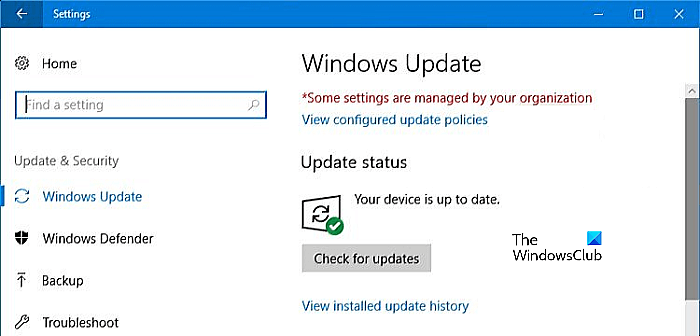

Windows 10

If you have Windows 10, you can view the configured Windows Update Policies by following the steps written below:

- Open Windows 10 Settings.

- Select Update & security.

- Now, select Windows Update from the left side.

- Click on the “View configured update policies” link under the “Some settings are managed by your organization” message on the Windows Update page.

After performing the above steps, you will see all the update policies configured on your Windows 10 device.

How to change Configured Windows Update Policies applied to your computer

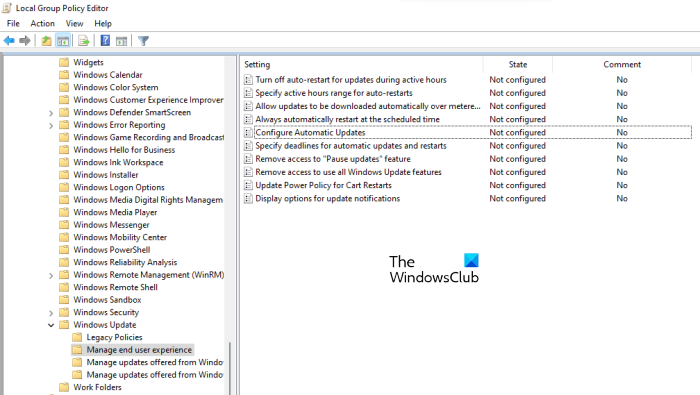

We have seen how to view configured Windows Update Policies applied to your computer. Now, let’s see if you want to change these Windows Update Policies, how can you do that? You can change the configured Windows Update Policies by using the Local Group Policy Editor. The Local Group Policy Editor is not available on Windows 11/10 Home edition.

Do note that you need an administrative account to change the configured Windows Update Policies. Go through the following instructions to change configured Windows Update Policies applied to your computer:

- Open the Run command box by pressing the Win + R keys.

- Type

gpedit.mscand click OK. This will open the Local Group Policy Editor. - Now, expand Computer Configuration.

- Go to “Administrative Templates > Windows Components > Windows Update.”

You will see the following four types of Settings under the Windows Update category and on the right pane:

- Legacy Policies

- Manage end user experience

- Manage updates offered from Windows Server Update Service

- Manage updates offered from Windows update

Double-click on any of the above Settings to view Windows Update Policies. You can view the status of all the updated policies. Let’s see what different statuses mean:

- Not configured: This status means that the particular update policy is not configured on your computer.

- Enabled: This status shows that the particular update policy is configured on your computer.

- Disabled: This status means that the particular update policy is disabled on your computer.

To configure a Windows Update policy or change the configured update policy, double-click on it and change its settings accordingly.

Related read: Your organization has set some policies to manage updates.

How do I change Windows Update Policies?

To change Windows Update in Group Policy, open the Local Group Policy Editor and go to “Computer Configuration > Administrative Templates > Windows Components > Windows Update.” Now, double-click on any of the settings on the right side to view and change the Windows Update Policies.

Read: Limit Bandwidth and set the Time when Windows Updates can download

How do I remove a configured update policy?

You can remove a configured update policy via the Local Group Policy Editor. But for this, you need to log in to Windows using an administrative account. Open the Local Group Policy Editor and go to “Computer Configuration > Administrative Templates > Windows Components > Windows Update.” Now, open a configured Windows Update policy and select Disabled.

Read next: Recommended Windows Update policies Admins should be using.

Anand Khanse is the Admin of TheWindowsClub.com, a 10-year Microsoft MVP (2006-16) & a Windows Insider MVP (2016-2022). Please read the entire post & the comments first, create a System Restore Point before making any changes to your system & be careful about any 3rd-party offers while installing freeware.