Winlocker — семейство вирусов для операционных систем Windows, прототипы которых появились в 2007 году в вымогательских целях.

Под старину пользователи находили его в рекламных баннерах, нажимая на которые на компьютере появлялся уже совсем другой баннер, требовавший отправить смс с определённым кодом на определённый номер, после чего жертвам вируса должно (без гарантий) прийти смс с паролем для разблокировки системы.

В современном мире вирусы семейства Winlocker стали проще и практичнее — вместо рекламных баннеров они распространялись в файлах с расширением .exe, и помимо рабочего стола они также блокировали большинство горячих клавиш системного назначения (ctr+shift+esc, ctr+alt+delete и т.д). Тем не менее и у «Винлокеров» нового поколения была слабость, которую мы рассмотрим в разделе «Как избавится»

Действия вируса[]

- Как и говорилось ранее, он вылезал как незакрываемый баннер, требовавший ввести купленный пользователем пароль, после чего программа должна была закрыться. Современные вирусы данного семейства устойчивы к перезагрузке, некоторые даже к безопасному режиму с поддержкой коммандной строки, из чего становится ясно, что вирус прописывается в автозагрузку.

Дополнительно[]

- После попытки убрать Winlocker через безопасный режим (любой) и перезапуска системы в обычный режим, то на случай, если пользователю удалось совершить удаление вируса, есть шанс, что рабочий стол будет заморожен: ярлыки будут отсутствовать (при том в папке рабочего стола всё сохранится), а ни одну кнопку мыши на рабочем столе система и не заметит, единственной причиной может служить то, что вы наткнулись на ту версию Winlocker`a, которая небезопасно «удалилась» через безопасный режим, и основные свойства баннера после удаления сохранились, в таком случае поможет только повторный запуск вируса и разблокировка от него паролем (просьба не редактировать страницу, так как ссылку на образец Winlocker`a я оставлю уже в скором времени (пароль от него — 123456)), ибо тогда, по скрипту вирус удалит все свои баннеры.

- Раньше, когда вирус распространялся через рекламные баннеры, в основном он «слал» рекламу пользователю лишь потому, что тот был замечен на сайтах для взрослых, когда пользователь нажимал на рекламный баннер появлялась следующая ахинея —

- В настоящее время данный вид вирусов — вымогателей используется среди молодёжи в целях предъявления наказания людям, использующим читы и прочий софт для взлома игр.

Как избавится[]

1 способ (актуален для всех)[]

— Если перед вашими глазами на вашем компьютере примерно такой Winlocker, то не спешите нажимать кнопку «Удалить Windows» и советую не паниковать — ведь не все Winlockerы после окончания таймера и/или попыток удаляют ядро системы, а если вирус вам подложил друг, то тем более. Для начала перезагрузим компьютер (удерживайте кнопку питания на системнике, ибо кнопка пуск также заблокирована, если компьютер лишь выключился после ваших действий, просто снова нажмите на кнопку питания, хотя, я думаю, вы уже сами поняли), после того, как нажали на кнопку питания, нажимайте клавишу F8 до тех пор, пока не появится одно меню, в котором стрелками выбираете «Безопасный режим» и нажимаете Enter, ждём запуска безопасной версии системы, а затем удаляем файл, с которого запустился вирус, далее уже просто перезагружаете компьютер кнопкой «Пуск», заходим в систему и Бинго!

- На случай, если ваш рабочий стол не видит нажатия/удерживания кнопок мыши а также не показывает иконки ваших файлов, то запустите образец Winlocker`a, ссылку на который я оставлю позже исключительно в образовательных целях, при запуске которого вводите пароль 123456, в следствии чего, рабочему столу должно «Полегчать», но потом немедленно удалите мой образец вируса данного семейства.

- Есть вирусы Winlocker, которые по мощности можно отнести к шуточным, от них будет легче избавится, но если перезагрузка не помогает, то настоятельно рекомендую первый способ.

Накопив определенный опыт в помощи «неосторожным» и обобщив его решил написать краткую обозревательную статейку по проблеме различных смс-вымогателей ака информеров. Опытный ИТ-шник вряд ли найдет в ней что-то новое, но большая часть простых пользователей, вероятно, найдут в ней что-то полезное либо просто интересное для себя.

Назовем её «Кто виноват или/и что делать для Чайников».

Ручки шаловливые …

Как показывает практика, для большинства простых пользователей факт заражения системы не вызывает каких-либо особых опасений — вроде все кое-как да работает, немного тормозит система да выскакивают время от времени ошибки, но в целом это не мешает удовлетворять свои скромные повседневные потребности – общаться в соц.сетях, послушать музыку да фильм посмотреть. А значит заботится о какой-то защите не кажется столь важным. А в то время зараженная ЭВМ днями напролет работает на благо ДиДосеров, спамеров да остальных не менее непорядочных товарищей…

Затем в какой-то момент отношение кардинально меняется, когда система оказывается заблокирована, да еще и за разблокировку просят ваши кровные. Тут и начинается поиск виновного. А его поди найди – кто признается в установке «специального кодека» для просмотра определенного видео либо в посещении иного развлекательного портала?

Просмотр истории посещений помогает определить примерные источники заражения, но не будешь же у всех на глазах разоблачать виновника. Увы, а прямо признаются лишь единицы. Хотя и просто любопытных хватает…

Исходя из своего опыта помощи от избавления заразы, могу сказать, что просматривается примерно следующий исторический путь становления блокираторов.

Не так давно, когда баннеры («винлоки» в дальнейшем) были достаточно просты и представляли из себя лишь надстроечку (BHO) для IE, вся борьба с ними заключалась в отключении этой самой надстройки. В принципе, проблема и решалась элементарно — трехминутная консультация по телефону – и все счастливы.

Время спустя, начали появляться «вымогалки», блокирующие не только IE, но и другие браузеры, используя, скажем, тот же JS. Начали появляться первые трояны, которых без наличия антивирусной программы, обычному пользователю побороть было уже практически невозможно, что и подтверждалось грустным мычанием в трубку пострадавших жертв.

Да и в то время практически все программы еще позволяли себя убрать посредством кода, полученного через СМС. Причем СМС стояли на порядок меньше, нежели в настоящее время.

Но явление все еще не приводило пользователей в неописуемые ужас, ибо блокировался лишь браузер. Закрыв его, можно было забыть о «неприятности» и продолжить заниматься любимыми делами.

Позже информеры эволюционировали и превратились сперва из надоедающего и мешающего окошка, висящего посреди рабочего стола, в настоящий ахтунг (перевод с нем. – мерзкая фигня, вымогающая деньги), который при загрузке ОС блокировал весь рабочий стол, попытка запуска диспетчера задач ни к чему не приводила, кроме появлению грустной физиономии на лице пользователя, а заблокированный реестр и «безопасный режим» окончательно ставили точку на попытке самостоятельно решить проблему. И хотя порой помогали хитрые приемы, типа многократного нажатия «шифта», либо использования «win+u» с последующим запуском требующегося ПО через браузер, со временем и эта хитрость потеряла актуальность.

Блокираторы переросли из разряда «стикер» в разряд «сверхограниченная учетная запись». Вскоре разработчики информеров окончательно озверели, и для запуска ПО перестали помогать даже приемы со сменой расширения в com, pif, cmd, bat типы – без livecd уже стало не обойтись.

Апогеем стал информер, получивший самое широкое распространение в декабре прошлого года — uFast Download Manager.

Как?

Если стандартный запуск антивируса по какой-то причине не помог (вредитель либо не обнаружен, либо АВ вообще не запускается), приходится воспользоваться дополнительным утилитами.

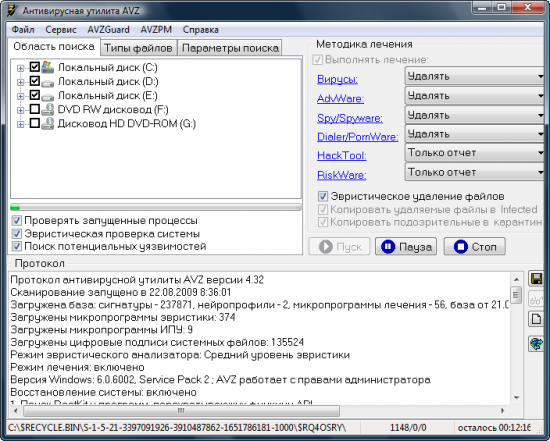

Стандартный набор для восстановления системы пользователей из-под самой зараженной системы стандартен – тут всем известный AVZ, и не менее популярный HiJackThis, некоторые программы от SysInternals, позволяющие отследить активность различных подсистем, а так же, конечно, сами антивирусные сканеры типа CureIt, AntiViral Toolkit, NOD32 и другие менее известные.

Надо заметить, что для разблокировки системы иногда бывают полезны генераторы кодов (этакие кейгены для вирусов) от производителей антивирусного ПО, которые создают сервисы, позволяющие подобрать коды для разблокировки системы, однако в последнее время они теряют актуальность в виду того, что блокираторы перестают содержать в себе саму функцию разблокировки на основе полученного СМС-кода — они просто не рассчитаны на это.

Пару полезных ссылочек приводятся ниже, могут пригодится:

- support.kaspersky.ru/viruses/deblocker — деблокиратор от Касперского.

- esetnod32.ru/support/winlock.php — Nod32

- www.drweb.com/unlocker — то же от Др.Веба.

- www.drweb.com/unlocker/mobile — и мобильная версия сервиса.

- virusinfo.info/deblocker — деактивация от Virusinfo.

У предпоследнего страница даже выполнена в футуристическом дизайне на флеше, дабы подчеркнуть важность и уникальность проекта, я так полагаю.

Так же надо отметить что, порой на форумах появляются алгоритмы ручного подбора кода. Бывает помогает, бывает нет. Пробовать надо.

Часть пострадавших обращаются к своему оператору, который дает коды разблокировки, опять же, если информер поддерживает такую функцию.

Принимаясь за поиск вредителя, в первую очередь (после не/удавшегося сканирование антивирусными утилитами, кои описывать не буду ввиду его простоты), стоит брать AVZ Зайцева Олега. Программа обладает поистине широкими возможностями. Скачать ее можно с сайта автора z-oleg.com.

AVZ позволяет обнаружить вредоносные файлы и убрать их из системы посредством анализа работы файлов, причем поддерживается большое количество эвристических микропрограмм, большая база сигнатур, нейроанализаторы, программы поиска и устранения проблем, большое количество вспомогательных подпрограмм. Причем, если в системе находится продвинутый вредитель, который не позволяет запустить программу, то можно воспользоваться запуском из консоли с ключом ag=y.

При этом сперва в системе запускается AVZGuard (драйвер, разграничивающий доступ запущенных приложений к системе), который не позволяет закрыть программу (если консоль не запускается, можно попробовать создать bat-файл). А далее уже добавлять в доверенные приложения нужные вам программы и продолжать очищать систему. Причем в случае необходимости перезагрузки для предотвращения повторного заражения рекомендуется не выгружать AVZGuard, а делать перезагрузку с ним. Данный прием помогает избавиться от массы проблем. А сброс различных блокировок системы помогает избавиться от последствий деятельности вредителей. Например, частой жертвой бывает сетевой стек, повреждение которого приводит в нарушению работы сети. С помощью данной утилиты можно восстановить целостность стека. (Надо заметить что часто его можно восстановить и самостоятельно, используя команду netsh winsock reset. Подробнее можно ознакомится здесь support.microsoft.com/kb/817571 и здесь support.microsoft.com/kb/811259).

Под AVZ существуют уже готовые скрипты, (которые пользователь может писать и сам) помогающие избавится от определенных типов вредителей. Кстати, на сайте virusinfo.info эксперты так же могут помочь с решением проблемы, после того как вы предоставите им лог, собранный после анализа системы.

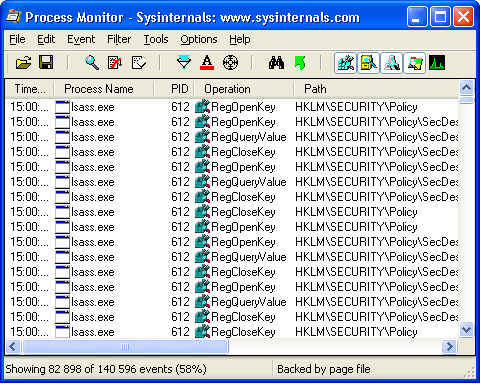

Надо отметить ряд небольших, но крайне полезных утилиток от компании SysInternals, ныне купленной Microsoft, без которых крайне трудно обойтись, используя «ручной» способ поиска вредителей.

С помощью утилиты ProcessMonitor можно использовать удобную функцию “Include Process from window”, указать интересующий элемент на экране (например, баннер) и найти процесс, на котором он висит. Затем его можно проанализировать по базе безопасных файлов AVZ и выявить потенциального нарушителя.

Так же она позволяют в режиме реального времени отслеживать изменения, происходящие в файловой системе и реестре.

Процессы, влияющие на сетевую активность, так же видны в реальном времени.

С помощью Autoruns и Sigcheck можно проверить цифровые подписи файлов и отсортировать их как безопасные.

Отличный сканер от компании Dr.Web в бета-версии обзавелся специальным интерфейсом для противодействия программам, которые блокируют запуск самих антивирусных сканеров. Сперва она активирует защищенный режим, затем загружает все остальные службы. Порой это наиболее эффективный вариант.

Друга известная программа HiJackThis позволяет найти подозрительный объекты в автозапуске, ключи в реестре, а так же потом удалить их.

К тому же можно воспользоваться сервисом, типа www.hijackthis.de/en, куда загрузив лог, можно получить красивый отчет о вероятной опасности того или иного файла или записи.

И дабы окончательно удостоверится, что файл «нечист на руку», файл можно загрузить на www.virustotal.com, где и узнаете об известности субъекта в особо «узких» кругах.

В любом случае всегда после лечения/переустановки меняйте пароли, хранящиеся на компьютере. Ибо крадут.

Что делать?

При обеспечении безопасности всегда надо соблюдать баланс – обеспечить более-менее надежную защиту и при этом не посадить пользователя в смирительную рубашку (хотя и надо бы).

Наиболее безопасный вариант – смена ОС на менее традиционную. Однако устроит далеко не всех по ряду всем известных причин.

Эффективный антивирус с актуальными базами вкупе с обновленной ОС – здорово увеличивает шансы не подцепить что-либо, но как показывает практика, этого не достаточно для юзеров с длинными ручонками. Лезут куда надо и не надо, и при этом не сознаются.

Различные брандмауэры не сыскали любви у обычного пользователя ввиду необходимости постоянного контроля. А так как порой не хватает знаний для принятия решений, то даже использующий брандмауэр пользователь либо блокирует нужный процесс, что часто приводит к пропаданию сети и нарушению работы программ, либо наоборот — разрешает вредоносный код. Самое любимое дело – заблокировать все и удалить программу, как «мешающую»…

Увы, чаще всего так и бывает.

Само собой рекомендуется использовать не стандартный браузер ввиду его неполноценности и привязки к ядру системы.

Самое слабое звено – прокладка между стулом и ПК. Значит чтобы звено укрепить – ручонки надо укоротить (с)Народная мудрость.

Одним из наиболее эффективных мер — ограничение прав пользователя в самой системе, однако чаще всего пользователям лень тратить время на создание отдельного аккаунта. Да и ряд программ отказываются устанавливаться, настраиваться да и просто запускаться под ограниченными профилями.

В данном случае будет полезна известная утилита DropMyRights, ограничивающая права запускаемого приложения.

Она поддерживает 3 уровня доступа. Чем ниже права — тем ниже и возможности программы. Скажем, для того же IE на самом низком становятся не доступны такие функции, скажем, как active-x.

Данный способ хорошо себя зарекомендовал у клиентов из группы «высокого риска». И хотя часть сайтов не отображается корректно, но ради безопасности этим моментом можно пренебречь.

Как вариант, так же использовать программы, делающие полный откат системы после завершения сессии, но они, как показывает практика, мало пригодны для домашнего применения.

И хотя в последнее время наблюдается резкий спад активности винлокеров, вероятно, в ближайшем будущем все же стоит ожидать новых разнообразных модификаций тех или иных видов вымогателей, а значит и новых эпидемий. Обеспечить полную безопасность, не стянув руки пользователя у него за спиной, невозможно и пока юзер, наученный горьким опытом, не будет прислушиваться к советам более опытных собратьев и относиться с большим вниманием к своей безопасности, так и будут миллионы зараженных компьютеров работать во вред, а сотни миллионов рублей будут уходить в карман вирусописателей.

Да и решать проблему надо, вероятней всего, комплексно:

- Разработчикам АВ ПО улучшать свои продукты;

- Пользователям быть более образованными и менее «любопытными»;

- Провайдерам разворачивать сервисы, позволяющие делать сеть более безопасной;

- Агрегаторам усложнить процедуру регистрации номеров для всяких жуликов;

- А органам безопасности взяться поконкретнее за мошенников и проводить разъяснительные морально-культурные беседы с ними, дабы те одумались и дел неугодных более не чинили…

Ну а с вашей стороны рад выслушать ваши пожелания, критику да и просто делитесь опытом.

Это вирусной природы блокировка операционной системы в виде устрашающего окна сбоя системы или порно-баннера или же окна, сообщающего о том, что мол «Вы пользуетесь пиратской копией Windows» и можете прямо сейчас заплатить за лицензию и разблокировать ОС. Надо сказать, что я довольно часто встречал людей, которые успешно ведутся на это дерьмо и платят по 400-700 руб.

Хотя проблема легко решается загрузочной флешкой или диском «AntiWinLocker»,

который и от этой дряни почистит и «Загрузку в безопасном режиме» восстановит (она как правило запарывается когда комп поражён винлокерами)

MAMP (Windows Locker)

MAMP — это программа-блокировщик Windows, которая:

- Блокирует экран пользователя.

- Отключает

Task Managerи предотвращает его открытие. - Автоматически перезапускается, если её закрывают.

- Запускается при старте Windows через реестр, автозагрузку и

Task Scheduler. - Блокирует клавиатуру, но позволяет пользоваться мышью.

- Показывает баннер перед вводом пароля.

📌 Функционал

✅ Полностью скрывает рабочий стол, создавая полноэкранное окно.

✅ Блокирует Task Manager, Process Hacker, procexp64.exe и любые попытки их запустить.

✅ Самоперезапускается через 3 секунды после закрытия.

✅ Работает как системный процесс с привилегиями Administrator.

✅ Добавляет себя в автозапуск Windows через:

- Реестр (

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run) - Папку

Startup - Task Scheduler (с

RL HIGHESTдля обхода антивирусов)

✅ Позволяет ввести пароль для разблокировки.

🔧 Настройка и установка

1️⃣ Компиляция

Для компиляции программы в MinGW используйте:

g++ MAMP.cpp -o MAMP.exe -mwindows -static

Если выдаёт ошибку Permission denied:

taskkill /F /IM MAMP.exe del /F /Q MAMP.exe g++ MAMP.cpp -o MAMP.exe -mwindows -static

Или запустите терминал от имени администратора.

2️⃣ Запуск

После компиляции запустите MAMP.exe.

Программа автоматически добавится в автозапуск Windows.

3️⃣ Разблокировка

Введите пароль в окне ввода и нажмите "Не загоняй себя".

По умолчанию пароль:

🔄 Автозапуск

MAMP добавляет себя в автозапуск сразу тремя способами:

1️⃣ Реестр (HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run)

2️⃣ Ярлык в папке «Автозагрузка» (C:\Users\Имя_Пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup)

3️⃣ Task Scheduler

schtasks /Create /SC ONLOGON /TN "MAMP AutoStart" /TR "C:\путь_к_MAMP.exe" /RL HIGHEST /F

Это позволяет программе запускаться даже если её удалят из реестра или папки Startup.

🛑 Как удалить?

1️⃣ Открыть Windows PowerShell от имени администратора

2️⃣ Ввести команду:

taskkill /F /IM MAMP.exe schtasks /Delete /TN "MAMP AutoStart" /F REG DELETE "HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run" /V "MAMP" /F del "C:\Users\%USERNAME%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\MAMP.lnk" del /F /Q MAMP.exe

3️⃣ Перезагрузить компьютер.

⚠ Примечания

- MAMP НЕ является вирусом, но антивирусы могут его блокировать.

- Работает только в Windows 7/8/10/11.

- Требует администраторские права для работы.

- После установки удаление возможно только вручную или через разблокировку (см. раздел 🛑 Удаление).

Программа предназначена исключительно в образовательных целях.

В данной статье рассматривается история появления вредоносных программ, блокирующих работу с операционной системой Windows (винлокеры). Описан принцип работы, методика разработки винлокеров, а также способы защиты от них. Статья носит ознакомительный характер и не является призывом к действию. Автор статьи предупреждает, что повторение подобных действий является противоправным деянием.

Ключевые слова: вредоносная программа, вирус, Windows, Trojan, Winlock, Ransom, LockScreen, винлокер

Первая вредоносная программа, блокирующая работу с операционной системой с целью вымогательства денег, появилась в 1989 году и распространялась она через относительно устаревшие носители информации — дискеты. По замыслу злоумышленника программа должна была предоставлять информацию о СПИДе, но после установки система приводилась в неработоспособное состояние. За её восстановление требовались деньги. Первый SMS-блокиратор был зарегистрирован 25 октября 2007 года. Данная вредоносная программа инсценировала сбой системы (синий экран смерти — BSOD). По аналогии с предыдущей программой также требовались деньги для восстановления работоспособности системы.

Trojan.Winlock (далее — винлокер) — семейство вредоносных программ, блокирующих или затрудняющих работу с операционной системой и требующих перечисления денег (методом отправки SMS-сообщения или перевода денег на кошельки) злоумышленникам за восстановление работоспособности компьютера. Данная классификация была предложена компанией «Доктор Веб».

Классификация вредоносной программы от различных вендоров:

– Trojan.Winlock. Используется компаниями «Доктор Веб» и «Avast»;

– Trojan-Ransom. Используется компанией «Лаборатория Касперского»;

– Trojan.LockScreen. Используется компанией «ESET».

Вне зависимости от классификации и типов, винлокеры всегда выполняют одну и ту же функцию — блокирование операционной системы. Данное действие достигается блокированием всей рабочей области экрана и частичной блокировкой устройств ввода (клавиатура, мышь).

Разработка винлокеров и других вредоносных программ преследуется по закону. Статья 273 Уголовного кодекса Российской Федерации «Создание, использование и распространение вредоносных компьютерных программ» устанавливает наказание за подобное деяние. Возможен один из следующих вариантов наказаний:

– ограничение свободы на срок до 4 лет;

– принудительные работы на срок до 4 лет;

– лишение свободы на срок до 4 лет со штрафом до 200 тысяч рублей или в размере заработной платы за период до 18 месяцев.

Уголовная ответственность ничуть не останавливала энтузиастов разрабатывать всё новые и новые винлокеры, используя разные способы оплаты и номера телефонов. В связи с этим компания «Доктор Веб» одна из первых создала «Сервис разблокировки компьютеров», где предлагается ввести номер телефона, указанный в Trojan.Winlock, а взамен получить возможный код для разблокировки компьютера. Стоит отметить, что компания «Доктор Веб» внесла огромный вклад в борьбе против множества типов вредоносных программ, каким-либо образом блокирующих или затрудняющих работу с операционной системой Windows.

Но в настоящее время вредоносные программы подобного типа не являются актуальными, так как рынок поменял свои интересы в сторону вирусов-шифровальщиков.

Вирусы-шифровальщики имеют ряд особенностей:

– шифруемая информация на компьютере (документы, аудиозаписи, видеозаписи) имеет большую ценность, чем возможность работы на данном компьютере;

– восстановить работу компьютера от винлокера в несколько раз легче, чем восстановить файлы от действия вируса-шифровальщика.

– в случае с вирусом-шифровальщиком есть шанс, что будет невозможно восстановить файлы;

Как видно из вышеуказанных особенностей, злоумышленники продолжают вымогать деньги с пользователей, но уже другими способами. Вымогательство с помощью вирусов-шифровальщиков является наиболее прибыльным.

Методология разработки Trojan.Winlock

Рассмотрим по шагам разработку простейшего винлокера. Trojan.Winlock возможно разработать практически на любом современном языке программирования, так как действия, который он выполняет, вполне стандартные для любого языка, и не требуют подключения дополнительных библиотек, свойственных для определённых языков.

Любой простейший винлокер должен содержать в себе функции:

– вывод главного окна на весь экран поверх всех окон;

– выключение графической оболочки Windows;

– отключение диспетчера задач;

– копирование файла вредоносной программы в системную папку;

– включение файла в автозагрузку, службу или замена стандартной графической оболочки;

– блокировка клавиатуры по необходимости.

Разработка любого винлокера должна начаться с подготовки формы (окна), которое будет выводиться на весь экран поверх всех окон. На форме пишется необходимый текст и помещается строка для ввода пароля для разблокировки.

При запуске Trojan.Winlock отключает стандартную графическую оболочку (explorer.exe). Это делается для того, чтобы у пользователя не было доступа к панели задач и другому функционалу графического интерфейса.

Отключение диспетчера задач — очень важный аспект, так как именно с помощью него можно с лёгкостью закрыть винлокер. Так как диспетчер задач Windows открывается поверх всех окон, то закрыть программу предоставляется возможным. Данное действие возможно осуществить через правку реестра Windows.

Копирование файла вредоносной программы в системную папку необходимо для того, чтобы в дальнейшем ссылаться на этот файл из автозагрузки, то есть загружать винлокер именно оттуда, а не с того места, с которого открыл его пользователь. Это делается для того, чтобы усложнить поиск вредоносной программы.

Trojan.Winlock обязательно включается в автозагрузку, службы или заменяет стандартную оболочку, чтобы компьютер блокировался при включении вновь. Автозагрузка не может похвастаться быстротой загрузки программ при включении компьютера, поэтому чаще всего вирус вписывается в службы. Также часто прибегают к методу замены стандартной графической оболочки (explorer.exe) на файл вируса с помощью изменения параметров в реестре. Таким образом достигается самый быстрый запуск вредоносной программы при запуске Windows, а также не даёт запустить стандартный графический интерфейс Windows. Данное действие возможно осуществить через правку реестра Windows.

При необходимости блокируется клавиатура, чтобы исключить возможный обход винлокера с помощью каких-либо комбинаций клавиш. Как правило, разрешается вводить с клавиатуры только буквы, цифры и менять язык. Остальная часть клавиатуры блокируется.

Защита от Trojan.Winlock

Многие антивирусные программы не реагируют на современные (разработанные недавно) винлокеры. В связи с этим стоит задача защиты от данного типа вредоносного обеспечения, не полагаясь на антивирус.

Исходя из алгоритма разработки Trojan.Winlock возможно выбрать методы защиты от данного типа вредоносных программ:

– блокировка реестра Windows для отдельных пользователей;

– контролирование ключевых веток реестра Windows;

– обучение пользователей персональных компьютеров (ПК).

Некоторые из представленных мер включены в стандартное разграничение доступа Windows или средства защиты информации от несанкционированного доступа (СЗИ от НСД).

Блокировка реестра Windows для отдельных пользователей не позволит пользователю, не имеющему права для правки реестра исправить автозагрузку, список служб или заменить стандартный графический интерфейс Windows. Для достижения таких результатов необходимо, чтобы пользователь ПК постоянно работал под пользовательской учётной записью и только при необходимости получал бы права администратора.

Для того, чтобы вовремя отследить появление винлокера на компьютере, необходимо контролирование ключевых веток реестра Windows на изменение автозагрузки, списка служб или параметра реестра, отвечающего за запуск стандартной графической оболочки Windows.

Обучение пользователей ПК необходимо во всех случаях работы за компьютером, будь это предприятие или домашний компьютер. Заведомо полученные знания о данном типе вредоносных программ в разы уменьшит шанс заражения компьютера, за которым сидит обученный пользователь ПК.

Литература:

1. Trojan.Winlock // Википедия — URL: https://ru.wikipedia.org/wiki/Trojan.Winlock

2. «Уголовный кодекс Российской Федерации» от 13.06.1996 N 63-ФЗ (ред. от 19.12.2016) // Консультант Плюс — URL: http://www.consultant.ru/document/cons_doc_LAW_10699/

3. Сервис разблокировки компьютеров // Dr.Web — инновационные технологии антивирусной безопасности. Комплексная защита от интернет-угроз — URL: https://www.drweb.com/xperf/unlocker/?locker_count=10&data=2314124124

Основные термины (генерируются автоматически): вредоносная программа, операционная система, программа, стандартная графическая оболочка, правка реестра, BSOD, блокировка реестра, ключевая ветка реестра, системная папка, стандартный графический интерфейс.