Время на прочтение8 мин

Количество просмотров71K

Что это за загадочный маленький чип такой, который необходим для Windows 11? Дэриен Грэм-Смит разбирается.

Купи вы сегодня компьютер с Windows ОС, и в нём наверняка будет модуль TPM. Доверенный платформенный модуль – это, по сути, обычный чип, который отвечает за безопасность. Разработала его Trusted Computing Group. Это отраслевая организация с более чем 100 членами, в том числе AMD, Dell, Google, Intel, Lenovo и Microsoft. Вместе они работают над тем, чтобы сделать вычислительные устройства и приложения более защищёнными.

Организация так или иначе функционировала с 1999 года. Первый TPM-стандарт, где в полной мере изложена функциональность модуля, опубликовала в 2009 году (любопытно, что представлен он был в версии 1.2). Разработчики быстро взяли его на вооружение. Случилось это отчасти благодаря тому, что его стала поддерживать Windows Vista. В 2015-м в спецификацию TPM 2.0 добавили несколько функций, а модуль по-прежнему оставался передовой технологией для «доверенных вычислений».

Несмотря на широкое распространение, TPM всегда был необязательным компонентом. Включать ли его в дизайн устройства, решал производитель. Пользователь же в свою очередь решал, включать ли его в настройках BIOS. Однако с выходом Windows 11 расклад поменялся. Microsoft объявила, что будет поддерживать последнюю версию ОС только на тех компьютерах, где установлен и включён TPM 2.0.

Решение оказалось спорным. Для установки Windows 10 не требовался модуль, да и Windows 11 тоже без него обойтись может. Microsoft даже выпустила инструкцию, чтобы пользователи могли обновиться до Windows 11 без TPM (pcpro.link/331tpmhack). Однако в таком случае ваш ПК лишится поддержки и, возможно, не будет получать обновления в будущем.

Так почему же Microsoft решила сделать модуль TPM 2.0 обязательным? Чтобы узнать это, надо разобраться, что такое TPM и как он работает.

Где находится TPM?

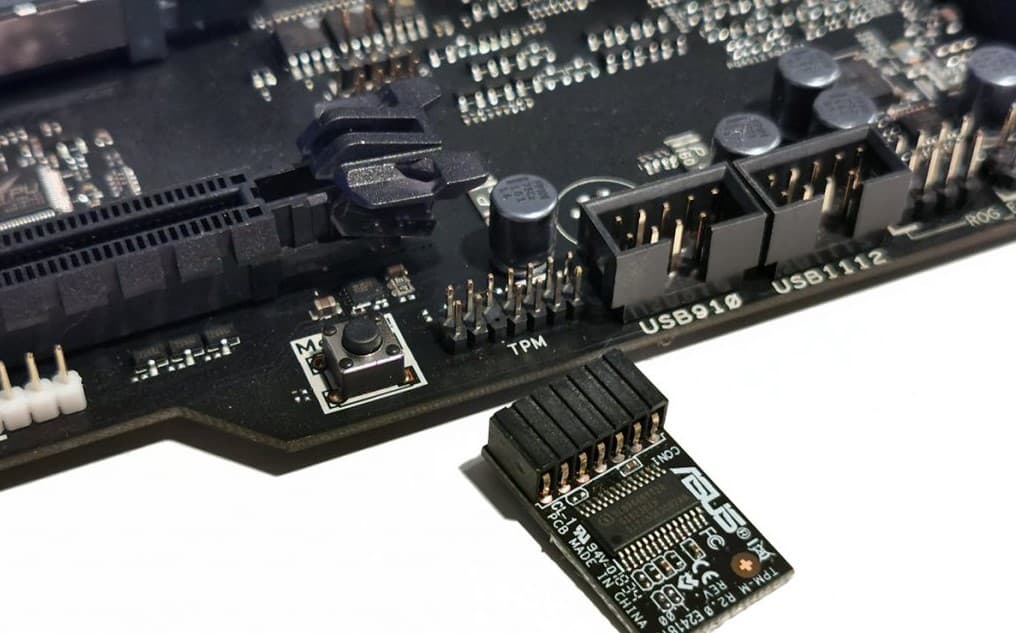

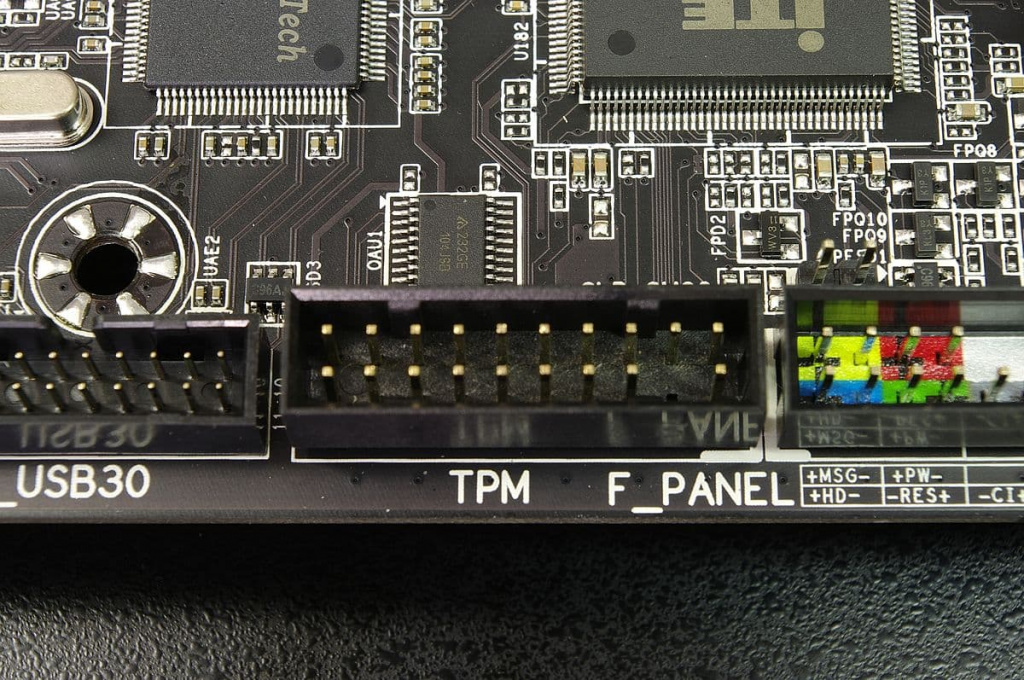

Доверенный платформенный модуль изначально задуман как маленький недорогой чип, который был интегрирован в процессор на материнской плате. Когда использование TPM вошло в обиход, производители стали припаивать чип напрямую к плате.

Технический стандарт не требует, чтобы TPM был выполнен в виде физического чипа. На практике все функции TPM могут выполнять встроенные программы CPU. Собственно, это и происходит с процессорами на Windows 11: ОС поддерживает определённый перечень аппаратного обеспечения от Intel и AMD.

Как работает TPM?

TPM работает как мини-компьютер. Он принимает команды, отвечает на них, а также хранит и выдаёт информацию. Для этого у него имеется встроенная память: по техническому стандарту у модуля должно быть по крайней мере 7 Кб хранилища, однако у новых TPM имеется свыше 100 Кб. Память эта энергонезависима, т. е. сохраняет данные после отключения питания, как и SSD.

Понятно, что для того, чтобы хранить и извлекать данные, можно обойтись жёстким диском. ТPM же отличают условия, на которых предоставляется доступ к информации.

К примеру, если приложение вверяет пароль TPM, то модуль может сделать этот пароль доступным только для того процесса, где он изначально был сохранён. Если же информацию запрашивает другая программа — например, зловред какой-нибудь — TPM откажет в доступе. Поскольку модуль полностью независим от Windows, вредонос, по сути, загнан в угол.

Итак, TPM может как разрешить, так и запретить предоставлять данные. Происходит так потому, что модуль способен оценить состояние аппаратной конфигурации и войти в ПО, запущенное на ПК. Таким образом он определяет, является ли среда знакомой и безопасной, и реагирует соответственно.

Если установить пароль при включении ПК, TPM здесь тоже будет полезен: модуль сверит введённые учётные данные с теми, что хранятся в его памяти. Так злоумышленник не сможет отделаться от процедуры ввода пароля, просто очистив BIOS.

Защита от брут-форса тоже предусмотрена: если ввести неверный пароль несколько раз, придётся подождать некоторое время, прежде чем попытаться снова. Причём время ожидания увеличивается после каждой неудачной попытки. Большое число неудачных попыток приведёт к принудительной отсрочке на сутки. И не пытайтесь поменять дату в BIOS или вынуть батарейку CMOS — у TPM имеются собственные часы.

Это всё очень хорошо: TPM может перекрыть злоумышленникам доступ к системе и не дать зловреду заполучить учётные данные. Но мы пока не рассказали о главной функции TPM.

Криптографическая магия

TPM может хранить данные как в исходном виде, так и в зашифрованном. В последнем случае речь идёт о криптографии с открытым ключом. Такой метод подразумевает наличие пары ключей шифрования, один из которых можно держать в секрете, а другой – в открытом доступе. Зашифровать сообщение может любой, кто владеет общим ключом, а расшифровать тот, у кого имеется секретный ключ. Кроме того, секретный ключ используется, чтобы автоматически генерировать криптографическую хэш-функцию сообщения или файла. Так вы подтвердите использование общего ключа, т. е. то, что он был «подписан» вами и не является подделкой.

Итак, после того, как вы сохраните секретный ключ в TPM, он (ключ) сможет шифровать и расшифровывать файлы, а также создавать подписи. Если же в системе что-то пошло не так или же запрос поступил от неизвестного процесса, TPM просто откажется сотрудничать. Отправлять ключ обратно ключ в ОС нет необходимости, поскольку там его можно отследить. Лучше всего его полностью изолировать, так, чтобы извлечь его было нельзя никаким образом.

Как работает TPM в Windows

Улучшить защиту любого приложения, где есть функция шифрования, можно с помощью TPM. Это надёжнее, чем хранить ключи в системной памяти или на диске. Windows упрощает процесс шифрования за счёт компонента ОС под названием Platform Crypto Provider (Поставщик платформы для шифрования). Компонент предоставляет средства шифрования на базе TPM, а разработчикам не нужно вникать в работу модуля.

Вероятно, самая известная программа для шифрования в Windows —BitLocker. Она шифрует диск целиком, за исключением диспетчера загрузки Windows. Когда вы включаете компьютер, диспетчер запускается в обычном режиме. Увидев, что системный диск зашифрован, программа запрашивает ключ расшифровки у TPM. Модуль, признав в диспетчере загрузки доверенный процесс, предоставляет ключ. Ключ открывает доступ к файлам запуска Windows и другим данным, в результате чего компьютер загружается.

Сама по себе процедура может показаться бессмысленной, поскольку расшифровка и загрузка диска происходят автоматически. Это, однако, означает, что единственный способ получить доступ к ПК – это запустить Windows. Если пытаться получить доступ к диску с помощью другой ОС или другого железа, всё, что вы увидите – это нечитаемые зашифрованные данные. Если же TPM обнаружит изменения в коде диспетчера загрузки или в оборудовании, то откажется предоставить ключ и тем самым не даст зловреду внедриться в код запуска.

В целом, это хорошо, что BitLocker использует модуль, чтобы изолировать свой криптографический ключ. Отсюда возникает вопрос: что будет, если, к примеру, хост-компьютер сломается, и вам нужно перенести жёсткий диск на новую систему. Microsoft всё продумала: если диск зашифрован, BitLocker сгенерирует пароль восстановления из 48 символов. С помощью него можно расшифровать весь диск. По понятным причинам, хранить пароль на самом диске небезопасно. Если речь идёт о корпоративных компьютерах, он будет записан в доменные службы Active Directory. Доступ к нему могут получить только администраторы сети. Пароли обычных пользователей хранятся в аккаунтах Microsoft и находятся через поиск по сайту.

BitLocker доступен только в версиях Pro и Enterprise на 10-й и 11-й Windows. Но это не значит, что пользователи Home версии не могут позволить себе те же функции защиты. Они могут включить функцию под названием Device Encryption. Шифрование здесь работает так же, как в BitLocker: главное отличие в том, что Device Encryption менее придирчив к изменениям в железе и программной среде.

Также TPM помогает улучшить работу других элементов защиты. В Windows Enterprise и Education есть технология под названием Device Guard. Она применяется для запуска приложений в защищённой виртуальной среде. Через неё нельзя получить доступ к системному ПО. Credential Guard, в отличие от Device Guard, хранит секретные данные вроде хэшей паролей и учётных данных в виртуальной машине, к которым процессы, протекающие в обычной ОС, не могут получить доступ.

Кроме того, TPM может понадобиться сетевым службам Windows. Так они удостоверятся, что компьютер, что пытается подключиться к серверу, тот же, что был изначально зарегистрирован. Они же проверяют, использует ли ПК BitLocker и другие средства защиты. Так обеспечивается гарантия безопасности на каждый день, а также удалённая поддержка и администрирование.

Что нового в TPM 2.0?

Windows 11 требуется не просто любой модуль TPM, ей нужна именно версия 2.0. Однако разница между спецификациями не велика. Всё описанное раннее может делать и оригинальный стандарт 1.2.

Ко времени выхода TPM 2.0 технологии значительно модернизировались. Изначально в спецификации модуля использовался популярный в то время метод шифрования RSA. Новая же версия также поддерживает более сильную криптографию на основе эллиптических кривых. Кроме того, он генерирует 256-битные хэши SHA-2. Взломать их сложнее, чем 160-битные SHA-1, которые стандарт TPM поддерживал изначально. Понятно, что Microsoft хотела стандартизовать самую безопасную версию TPM.

Возможно, ещё одна причина, почему Microsoft настаивает именно на второй версии модуля, заключается в том, что модуль работает с BIOS UEFI. Именно этот интерфейс компания рекомендовала долгое время в качестве лучшего выбора для Windows. Помимо того, что UEFI позволяет интегрировать некоторые функции BIOS в Windows, интерфейс также поддерживает защищённую загрузку. Это означает, что ОС не загрузится, если хэши не совпадают. А это в свою очередь гарантирует, что, если какой-нибудь руткит вмешивается в процесс запуска Windows, ОС не загрузится, и вы поймёте, что что-то идёт не так.

Проблемы с TPM

Огромное число пользователей жалуется на то, что требования к железу для Windows 11 излишни: для повседневных задач старый компьютер вполне сгодится для новой ОС. Однако есть те, кто не согласен с самой идеей TPM. Они утверждают, что модуль создаёт ложное чувство безопасности.

Важно понимать, что модуль не защитит от всех типов атак. Они бессилен против кейлоггеров — ПО, следящим за тем, какие клавиши вы нажимаете, когда вводите пароль на клавиатуре. Или от фишинговых писем, адресат которых предлагает ввести учётные данные на мошенническом веб-сайте. Может быть, поэтому Apple не присоединилась к Trusted Computing Group. Вместо этого компания разработала свой чип безопасности T2. Он следит не только за сохранностью ваших идентификационных данных, вроде отпечатка пальцев или пароля, но и контролирует микрофон, камеру и другое оборудование.

Беспокойство также вызывает вероятность того, что модуль может запретить пользователю делать то, что хочется на своём компьютере. К примеру, ОС с помощью TPM может удалённо проверить, действительно ли приложение разработал тот или иной издатель, и отказать в доступе, если оно не соответствует заявленной подписи. Хуже того, доступ к приложению может быть закрыт в любой момент– например, когда разработчик останавливает его поддержку или прекращает продажи.

Такие опасения высказывались в первые годы существования концепции доверенных вычислений. СМИ именовали модуль DRM-чипом, а Ричард Столлман, основатель движения свободного ПО, высмеивал TPM, однажды в шутку назвав его «вероломные вычисления». Сегодня о проблемах подобного рода почти не говорят. Теперь стало понятно, что, по всей вероятности, такие ограничения нужно реализовывать через облачные подписки на ПО, а не с помощью TPM.

Однако здесь не место вступать в эту дискуссию. Одно можно сказать наверняка: несмотря на то, что рост популярности TPM привёл к тому, что требования к безопасности ужесточились, мы не стали жить как при Большом Брате, как многие того боялись. Да, неприятно видеть, как Microsoft лишает огромное число компьютеров последней ОС. Но за стремление корпорации создать новый базовый уровень безопасности и за желание, чтобы грядущее поколение ПК было максимально защищённым, разносить в пух и прах компанию мы всё-таки не станем.

Если эта публикация вас вдохновила и вы хотите поддержать автора — не стесняйтесь нажать на кнопку

Во многих компьютерах и ноутбуках сегодня можно встретить дополнительный чип, который называется TPM. В операционной системе он определяется в разделе «Устройства безопасности». Что это за зверь такой и для чего он, собственно, нужен мы и поговорим сегодня.

Доверенный платформенный модуль, или TPM (trusted platform module) – это отдельный микрочип на системной плате компьютера, который выполняет специфический круг задач, связанных с криптографией и защитой компьютера.

Например, с помощью криптопроцессора TPM можно осуществлять шифрование жёсткого диска компьютера. Конечно, это может делать и центральный процессор, но тогда ему придётся выполнять больше задач, и скорость шифрования и расшифрования будет гораздо ниже. Аппаратно реализованное шифрование в модуле TPM происходит практически без потери производительности.

Расшифрование (decryption) иногда некорректно называют дешифрование (deciphering). Разница между ними в том, что при расшифровании вам известен алгоритм и секретный ключ, которым зашифрованы данные, а при дешифровании – нет.

Также TPM может защищать учётные данные и проверять программы, запущенные в системе. Предотвращает заражение руткитами и буткитами (разновидности вредоносных программ, которые проникают в компьютер до загрузки операционной системы или скрывают своё присутствие в системе, и потому не могут быть распознаны системой), следя за тем, чтобы конфигурация компьютера не была изменена без ведома пользователя.

Кроме того, каждый криптографический модуль TPM имеет уникальный идентификатор, который записан прямо в микросхему и не может быть изменён. Поэтому крипточип может использоваться для проверки подлинности при доступе к сети или какому-либо приложению.

TPM может генерировать стойкие ключи шифрования, когда это требуется операционной системе (ОС).

Но прежде чем использовать модуль TPM, его необходимо настроить. Настройка модуля сводятся к нескольким простым действиям.

- Во-первых, чип нужно активировать в BIOS компьютера (если он не активирован).

- Во-вторых, нужно стать его владельцем на уровне операционной системы.

Рассмотрим эти шаги более подробно.

1Включение модуля TPM в BIOS компьютера

Для включения модуля зайдите в BIOS и перейдите в раздел, связанный с безопасностью. Хотя BIOS может существенно отличаться на разных компьютерах, как правило, раздел с настройками безопасности называется «Security». В этом разделе должна быть опция, которая называется «Security Chip».

Модуль может находиться в трёх состояниях:

- Выключен (Disabled).

- Включён и не задействован (Inactive).

- Включён и задействован (Active).

В первом случае он не будет виден в операционной системе, во втором – он будет виден, но система не будет его использовать, а в третьем – чип виден и будет использоваться системой. Установите состояние «активен».

Тут же в настройках можно очистить старые ключи, сгенерированные чипом.

Очистка TPM может пригодиться, если вы, например, захотите продать свой компьютер. Учтите, что стерев ключи, вы не сможете восстановить данные, закодированные этими ключами (если, конечно, вы шифруете свой жёсткий диск).

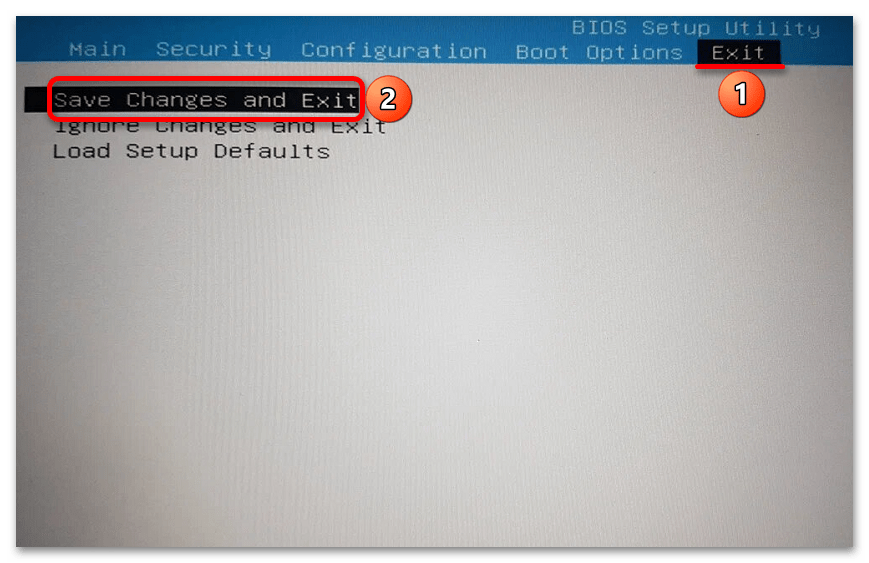

Теперь сохраните изменения («Save and Exit» или клавиша F10) и перезагрузите компьютер.

После загрузки компьютера откройте диспетчер устройств и убедитесь, что доверенный модуль появился в списке устройств. Он должен находиться в разделе «Устройства безопасности».

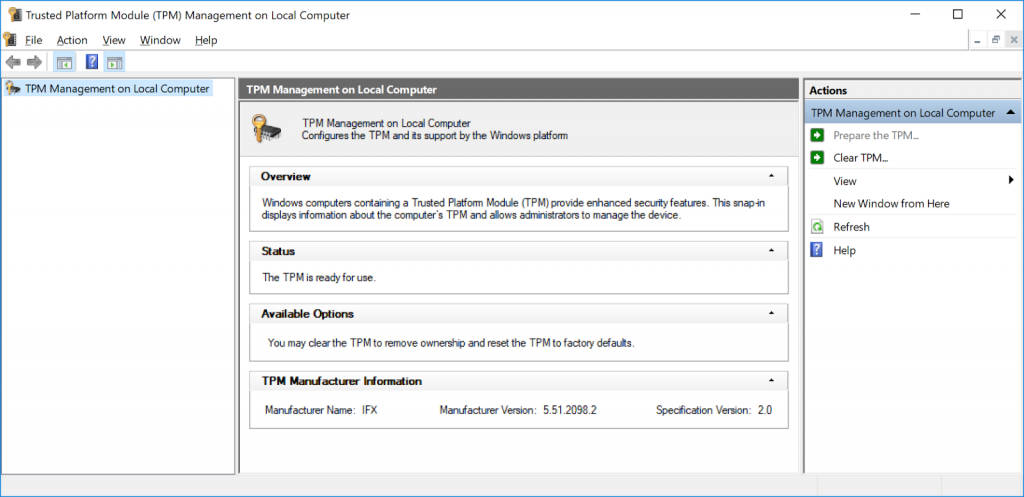

2Инициализация модуля TPM в Windows

Осталось инициализировать чип в операционной системе. Для этого нужно открыть оснастку управления модулем TPM. Нажмите кнопки Windows+R (откроется окно «Выполнить»), введите в поле ввода tpm.msc и нажмите «Ввод». Запустится оснастка «Управление доверенным платформенным модулем (TPM) на локальном компьютере».

Здесь, кстати, можно почитать дополнительную информацию – что такое TPM, когда его нужно включать и выключать, менять пароль и т.д.. Хороший цикл статей, посвящённый TPM, есть на сайте Microsoft.

В правой части оснастки находится меню действий. Нажмите «Инициализировать TPM…». Если эта возможность не активна, значит, ваш чип уже инициализирован. Если он инициализирован не вами, и вы не знаете пароль владельца, то желательно выполнить сброс и очистку памяти модуля, как описано в предыдущем пункте.

Когда запустится мастер инициализации TPM, он предложит создать пароль. Выберите вариант «Автоматически создать пароль».

Программа инициализации модуля TPM сгенерирует пароль. Сохраните его в файле или распечатайте. Теперь нажмите кнопку «Инициализировать» и немного подождите.

По завершении программа сообщит об успешной инициализации модуля. После завершения инициализации все дальнейшие действия с модулем – отключение, очистка, восстановление данных при сбоях, сброс блокировки – будут возможны только с помощью пароля, который вы только что получили.

Теперь действие инициализации стало неактивным, зато появилась возможность отключить TPM, сменить пароль владельца и сбросить блокировку модуля, если это произошло (модуль блокирует сам себя для предотвращения мошенничества или атаки).

Собственно, на этом заканчиваются возможности управления модулем TPM. Все дальнейшие операции, которые будут требовать возможности чипа, будут происходить автоматически – прозрачно для операционной системы и незаметно для вас. Всё это должно быть реализовано в программном обеспечении. В более свежих операционных системах, например Windows 8 и Windows 10, возможности TPM используются более широко, чем в более старых ОС.

- Введение

- Что такое TPM?

- Варианты использования TPM

- Шифрование диска BitLocker и Windows Hello

- Secure Boot

- Удаленная аттестация устройств

- Запечатывание

- Другие сценарии использования

- TPM 1.2

- TPM 2.0

- TPM и Windows 11

- Применение TPM в серверах

- Взлом дискретного TPM

- Вывод

Введение

На заре своего появления, персональные компьютеры были очень уязвимы ко всем типам угроз. В 2000-х годах регулярно появлялись новые виды вредоносного ПО, а операционные системы того времени имели очень скудный функционал для защиты данных. Кроме того, распространению вредоносного софта способствовал активно набирающий популярность интернет. Наиболее уязвимым элементом системы были центральные процессоры, которые исполняли зараженный программный код, открывая вирусу возможности для дальнейших вредоносных операций. Избежать этого можно было одним способом — переложить выполнение чувствительных криптографических операций с CPU на другой компонент системы. Представители крупнейших IT-компаний, в числе которых были Intel, Microsoft, IBM, HP и HPE, в 1999 году начали совместную разработку такого передового решения, в результате чего появилась технология TPM. В этой статье мы расскажем, что такое TPM, какие сценарии использования этой технологии существуют, какие версии TPM существуют и можно ли взломать этот модуль.

Что такое TPM?

TPM (Trusted Platform Module) — это аппаратный модуль безопасности, необходимый для защиты данных и обеспечения доверительной работы компьютеров/серверов с другими устройствами сетевой инфраструктуры. С 2009 года TPM стал основным стандартом безопасности компьютерных систем. Основной задачей TPM является безопасное хранение и создание криптографических ключей, сертификатов и других конфиденциальных данных, необходимых для шифрования, аутентификации и защиты системы от несанкционированного доступа. Чаще всего TPM реализуется как отдельный аппаратный чип небольшого размера, который интегрируется в материнскую плату. TPM также поддерживает различный дополнительный защитный функционал, например, возможность проверки целостности системы, позволяя удостовериться, что программное обеспечение и прошивка не были заражены, изменены или скомпрометированы. Это особенно важно для защиты от атак, связанных с загрузкой вредоносного кода при запуске системы. Многие популярные операционные системы, такие как Windows и Linux, активно используют TPM для реализации функций BitLocker, Secure Boot, Windows Hello и других инструментов безопасности. Благодаря тому, что TPM в разы увеличивает показатели безопасности системы, эта технология стала незаменимым элементом многих сетевых инфраструктур — как корпоративного, так и пользовательского уровня.

Модуль TPM добавляет расширенный функционал для обеспечения безопасности системы. Источник: Huawei Forum.

Варианты использования TPM

TPM предоставляет множество возможностей для увеличения показателя безопасности систем, благодаря чему его можно использовать в следующих сценариях:

Окно управления модулем TPM 2.0. Источник: vaio.com.

Шифрование диска BitLocker и Windows Hello

TPM необходим для надежного шифрования диска с помощью BitLocker и биометрической аутентификации Windows Hello. BitLocker использует TPM для безопасного хранения ключей шифрования, благодаря чему данные остаются в безопасности даже в случае прямого подключения к устройству злоумышленником. Например, если жесткий диск или SSD извлекаются и подключаются к другому компьютеру, TPM предотвращает расшифровку данных без аутентификации владельца. Конечно, BitLocker может функционировать и без интеграции TPM, однако, Microsoft рекомендует его установку для обеспечения максимального уровня безопасности. Windows Hello, в свою очередь, применяет TPM для защиты биометрических данных, таких как отпечатки пальцев или скан лица, а также их использование в аутентификации. Вместо хранения паролей или шаблонов в уязвимой памяти, данные изолируются внутри модуля TPM, что исключает их компрометацию через взлом системы.

Secure Boot

Функция доверенной загрузки (Secure Boot) с использованием TPM предотвращает запуск вредоносного ПО при запуске устройства. Функция TPM в таком случае заключается в выполнении роли хранилища, которое содержит доверенные криптографические хэши компонентов системы, включая прошивку BIOS, загрузчик и операционную систему. При каждом включении компьютера модуль проверяет их целостность, сравнивая текущие значения с эталонными. Если в процессе обнаруживается любое несоответствие, например, из-за вмешательства вредоносного кода, загрузка прерывается или переходит в безопасный режим. Это защищает устройство от атак, таких как «руткиты», которые получают доступ к системе через модификацию загрузочной среды. Доверенная загрузка на базе TPM стала стандартом для современных операционных систем, таких как Windows 11, предоставляя пользователям и организациям мощный инструмент защиты от угроз разного уровня.

Удаленная аттестация устройств

Удаленная аттестация на базе TPM позволяет проверять состояние устройства перед подключением системы к нему или предоставляет доступ к корпоративным ресурсам. TPM генерирует и хранит уникальные ключи, которые используются для аутентификации устройства, а также записывает сведения о текущем состоянии системы, включая версию прошивки, загруженные модули и параметры безопасности. Администратор или сервер управления может запросить эту информацию для подтверждения, чтобы убедиться, что на устройстве не установлено вредоносного ПО. Только после этого устройство получает доступ к корпоративным данным. Такая технология защищает сети от угроз и исключает возможность подключения зараженного устройства к основной системе, что обеспечивает доверительную среду для работы сотрудников, независимо от их местоположения.

Запечатывание

Запечатывание (sealing) — это функция TPM, которая позволяет «запечатать» конфиденциальные данные или ключи внутри модуля, чтобы они стали доступными только в определенных условиях. Например, данные могут быть привязаны к конкретному состоянию системы, включая версии BIOS, операционной системы или аппаратных компонентов. Если злоумышленник попытается модифицировать систему, чтобы получить доступ к «запечатанным» данным, TPM блокирует расшифровку. Эта технология используется для защиты криптографических ключей, паролей и прочих критических данных, которые необходимы для функционирования системы или приложений. Запечатывание чаще всего используется в корпоративной среде, а системы пользовательского уровня обходятся более упрощенными функциями безопасности.

Другие сценарии использования

Помимо основных задач, TPM используется в ряде других сценариев, которые обеспечивают безопасность сложных сетевых инфраструктур. Например, в виртуализации TPM защищает гипервизоры и виртуальные машины, создавая изолированные криптографические пространства для каждой из них. В IoT-устройствах TPM гарантирует защиту данных и аутентификацию между устройствами, минимизируя риски взлома или перехвата данных в сети. В корпоративной среде TPM также применяется для управления цифровыми сертификатами, поддерживая инфраструктуру открытых ключей (PKI) и обеспечивая безопасность электронных подписей и зашифрованной электронной почты. Еще один сценарий использования — привязка лицензий программного обеспечения к конкретным устройствам, предотвращающая их нелегальное использование. TPM также может служить безопасным хранилищем паролей и токенов за счет своих криптографических функций, но такой подход используется не так часто.

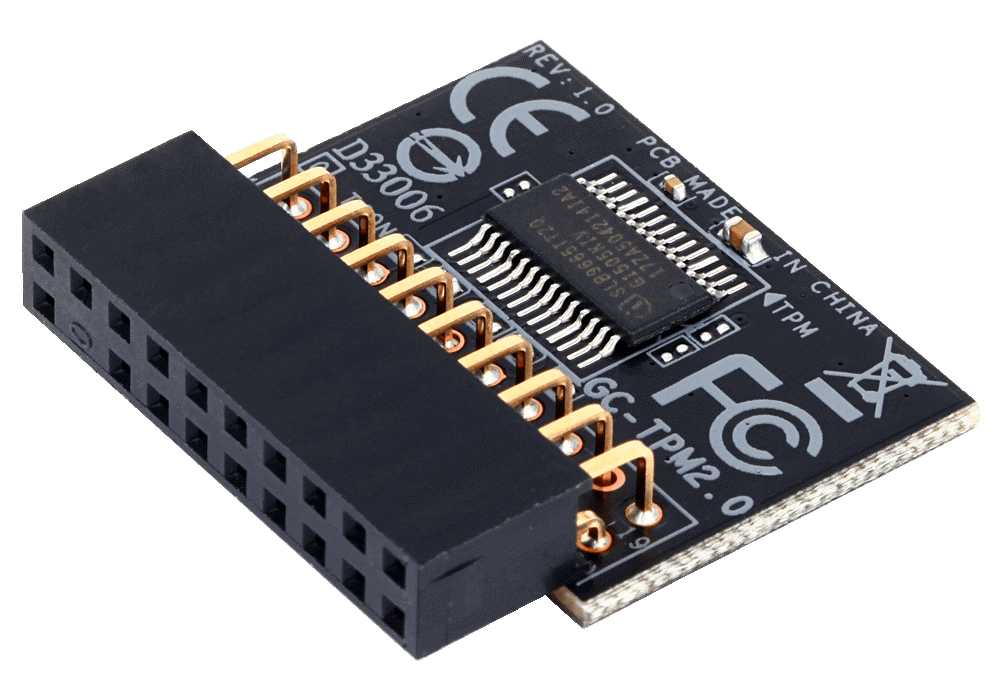

TPM 1.2

TPM 1.2 — это первая массово внедренная версия модуля доверительной платформы, разработанная и запущенная в 2003 году для обеспечения базовой аппаратной безопасности на компьютерах и других устройствах. Основной функцией TPM 1.2 является безопасное управление криптографическими ключами, которые используются для шифрования данных, создания цифровых подписей и аутентификации пользователей или устройств. Чип TPM 1.2 поддерживает алгоритмы шифрования RSA с длиной ключа до 2048 бит, симметричные шифры AES 128 и AES 256, а также алгоритм хэширования SHA-1. Кроме того, TPM 1.2 поддерживает генерацию асимметричного шифра при шифровании/дешифровании с открытым ключом и генерацию последовательности случайных чисел (RNG). Модуль позволяет безопасно хранить ключи шифрования, сертификаты и другие конфиденциальные данные в изолированной аппаратной среде, недоступной для операционной системы или сторонних программ. TPM 1.2 все еще используется в некоторых устаревших устройствах и обеспечивает базовый уровень безопасности.

Модуль TPM 1.2 ASUS TPM-L R2.0. Источник: Ebay.

TPM 2.0

TPM 2.0 — это современная версия аппаратного модуля безопасности, вышедшая в 2014-ом году в и обеспечивающая значительно более широкий функционал и высокий уровень защиты по сравнению с TPM 1.2. Разработанный для работы с новейшими стандартами безопасности, TPM 2.0 поддерживает усовершенствованные криптографические алгоритмы, такие как SHA-256, ECC и RSA с ключами до 2048 бит, что делает его устойчивым к современным типам угроз и кибератак разной степени опасности. Этот модуль полезен для безопасного хранения криптографических ключей, сертификатов и других конфиденциальных данных, предотвращая их компрометацию даже в случае взлома операционной системы. TPM 2.0 активно используется в корпоративных и домашних системах для реализации инструментов BitLocker, Secure Boot и Device Guard, которые защищают данные, контролируют целостность системы и предотвращают запуск несанкционированного программного обеспечения. Особенностью этой версии является ее гибкость: она может работать с разными архитектурами, включая ARM и x86 процессоры, что позволяет использовать ее на разнообразных типах устройств — от серверов до IoT-устройств. TPM 2.0 также позволяет настраивать политику безопасности на уровне платформы, что особенно важно для компаний, стремящихся к созданию безопасной IT-инфраструктуры. В дополнение к аппаратной реализации TPM 2.0 также может быть представлен в виде программного обеспечения (fTPM — эмуляция модуля TPM 2.0), что позволяет использовать преимущества технологии в устройствах, не имеющих возможности интегрировать встроенный чип.

Модуль GIGABYTE GC-TPM2.0. Источник: Xcom.shop.

TPM и Windows 11

TPM является обязательным требованием для установки операционной системы Windows 11. Microsoft сделала этот шаг, чтобы повысить уровень защиты и устройств в условиях постоянного развития различных видов хакерских атак, вирусов и вредоносных программ. TPM 2.0, являющийся минимальным стандартом для Windows 11, обеспечивает надежное аппаратное шифрование, защиту биометрических данных и безопасную аутентификацию. Например, Windows 11 позволяет использовать TPM для изоляции ключей, используемых различными приложениями, минимизируя риск утечек через программные уязвимости. Обязательность TPM 2.0 вызвала споры среди пользователей старых ПК, которые не имеют поддержки этого модуля, но этот шаг оправдан с точки зрения долгосрочного повышения безопасности. Таким образом, интеграция TPM в Windows 11 демонстрирует приверженность Microsoft созданию более защищенной экосистемы, готовой к вызовам современного цифрового мира.

Применение TPM в серверах

TPM нередко применяется в серверах для обеспечения высокого уровня безопасности данных и защиты инфраструктуры от различных типов вредоносного ПО и других угроз. TPM в серверной среде выполняет следующие функции:

- Безопасное хранение криптографических ключей и сертификатов, которые используются для шифрования данных на дисках с помощью таких технологий, как BitLocker и LUKS;

- Защита процесса загрузки системы от атак с вмешательством в BIOS или загрузочную среду;

- Реализация безопасной аутентификации пользователей и устройств в серверах корпоративного уровня, что минимизирует риски несанкционированного доступа к системе;

- Сохранение целостности серверной платформы за счет проверки компонентов на наличие изменения прошивки, что очень эффективно для предотвращения атак типа «rootkit» или «bootkit»;

- Безопасная изоляция данных и приложений в распределенных вычислительных средах и виртуальных средах;

- Повышения уровня доверия между клиентами и сервисами в таких конфигурациях, как облачные приложения.

Слот для интеграции TPM-модуля в материнскую плату. Источник: Wiki.

Взлом дискретного TPM

Несмотря на все функции безопасности, взлом дискретного TPM, установленного в качестве сторонней платы в серверных или персональных системах, вполне возможен, хоть и при условии прямого доступе к устройству. Когда TPM реализуется как отдельный чип, он подключается к материнской плате через интерфейсы шины LPT, чем и могут воспользоваться злоумышленники. Если злоумышленник будет иметь прямой доступ к устройству с дискретным TPM, он сможет в кратчайшее время считать TPM-ключ с помощь инструмента для сниффинга шины LPT и специального ПО-анализатора, которое можно найти в открытом доступе. Однако, эта уязвимость устраняется, если использовать TPM, которые интегрированы непосредственно в процессор и злоумышленники не смогут получить доступ к данным, поскольку такие решения не имеют физического подключения к интерфейсу шины.

Процесс взлома системы BitLocker с модулем TPM 2.0 при помощи сниффера на базе одноплатного компьютера Raspberry Pi. Источник: YouTube.

Вывод

Конечно, модуль TPM нельзя назвать незаменимым элементом сетевой инфраструктуры, так как безопасности системы можно обеспечить и другими способами, например, используя эмулятор TPM, UEFI или другие аналоги. Однако, для многих сетевых инфраструктур корпоративного уровня, повышение уровня безопасности системы за счет TPM является очень актуальной инвестицией, поскольку такие среды наиболее подвержены атакам с вредоносным ПО. В остальных случаях, например, использовании TPM в персональных компьютерах, этот модуль является лишь приятным дополнением, которое расширяет защитный функционал устройства, минимизируя возможность взлома и кражи конфиденциальных данных.

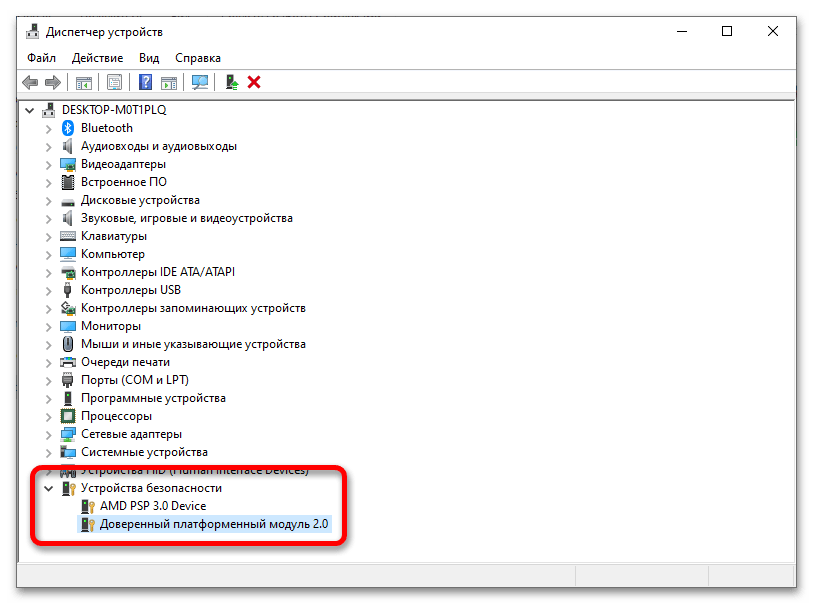

Шаг 1: Проверка наличия модуля TPM

Перед тем как переходить непосредственно ко включению модуля TPM, необходимо удостовериться, есть ли он в вашем компьютере. Сделать это можно несколькими способами, но в качестве примера будет предоставлена инструкция, подразумевающая использование «Диспетчера устройств». Откройте его любым доступным способом. Например, сделать это можно посредством поискового запроса. Для этого сначала установите курсор в соответствующее поле на панели задач, введите «Диспетчер устройств», а затем в списке результатов щелкните по одноименному приложению.

Читайте также: Как открыть «Диспетчер устройств» в Windows 10

В открывшемся окне разверните в списке ветку под названием «Устройства безопасности» и посмотрите на перечень доступного там оборудования. Если модуль TPM в компьютере присутствует, вы увидите «Доверенный платформенный модуль 2.0». В противном случае это будет свидетельствовать о том, что он отсутствует.

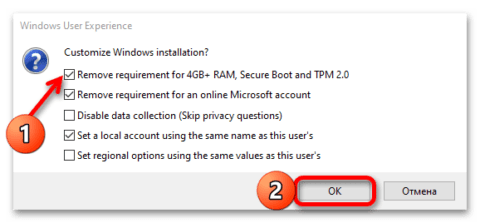

Важно! Если вам необходимо было включить модуль TPM для установки Windows 11, но в вашем компьютере он отсутствует, можно обойти ограничение инсталлятора операционной системы на этапе создания загрузочной флешки. В этом поможет приложение Rufus, в котором отдельно вынесена опция отключения проверки минимальных системных требований при записи образа. Этой теме посвящена отдельная статья на нашем сайте.

Подробнее: Как обойти ограничения Windows 11 с помощью Rufus

Шаг 2: Включение TPM

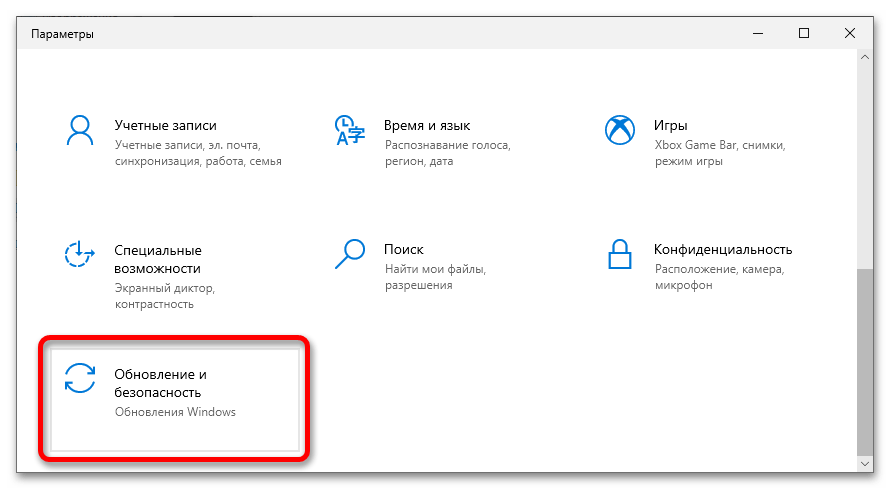

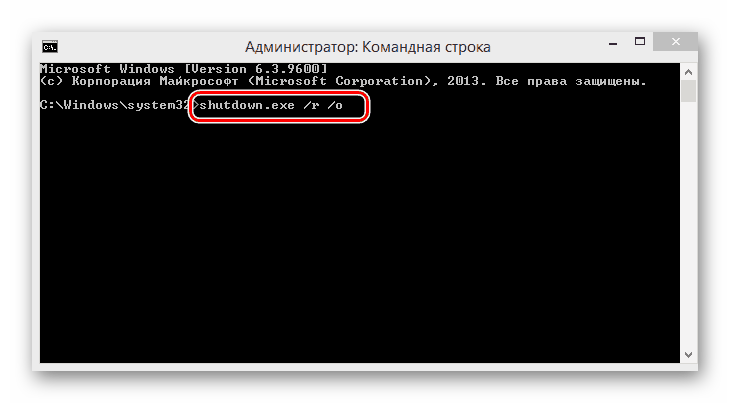

Если в вашем компьютере есть модуль TPM, его можно включить. Делается это через базовую систему ввода и вывода, то есть BIOS. Сначала в него необходимо войти. Сделать это можно непосредственно из операционной системы с помощью среды восстановления:

- Откройте окно параметров любым доступным способом. Например, сделать это можно через контекстное меню кнопки «Пуск». Откройте его правой кнопкой мыши, а затем в появившемся списке выберите пункт «Параметры».

Читайте также: Как открыть «Параметры» в Windows 10

- В появившемся окне проследуйте в раздел «Обновление и безопасность», щелкнув левой кнопкой мыши по одноименному элементу интерфейса.

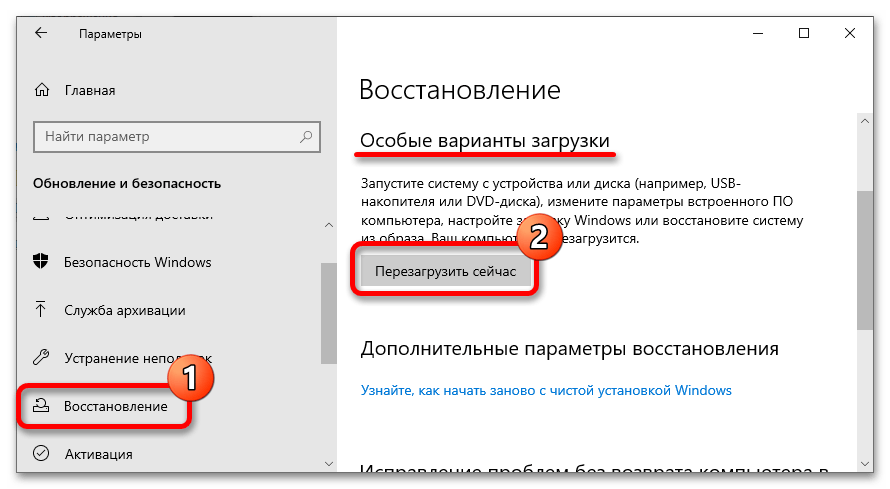

- Перейдите во вкладку «Восстановление», после чего щелкните по кнопке «Перезагрузить сейчас», находящейся в блоке «Особые варианты загрузки».

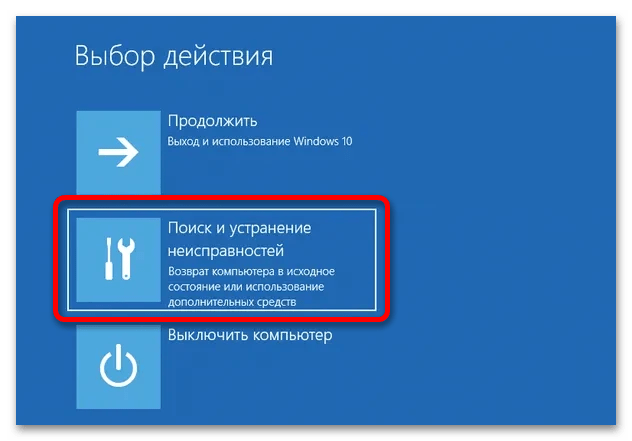

- Через некоторое время в появившемся на экране меню среды восстановления перейдите в раздел «Поиск и устранение неисправностей».

- Затем проследуйте в раздел «Дополнительные параметры», щелкнув по соответствующему пункту левой кнопкой мыши.

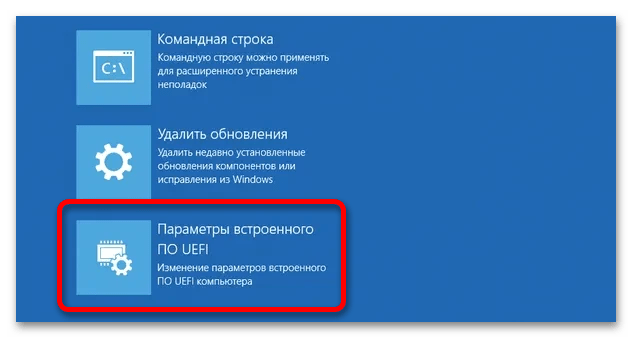

- Запустите систему ввода и вывода, кликнув по кнопке «Параметры встроенного ПО UEFI».

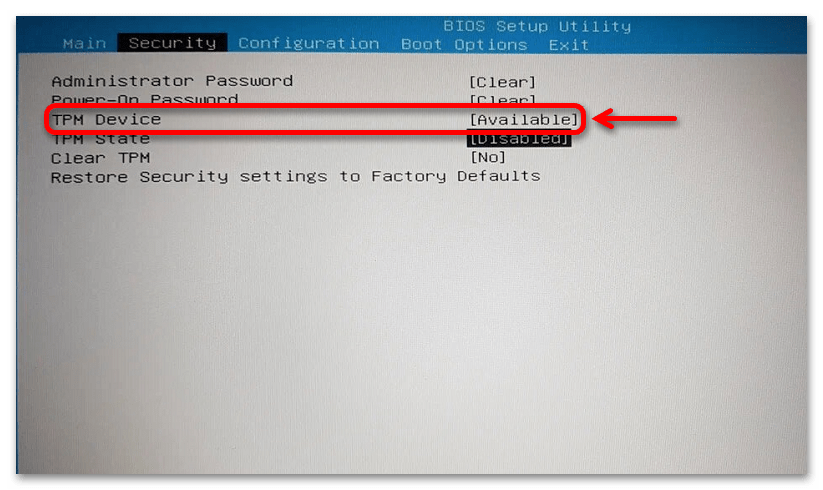

- Дождитесь перезагрузки компьютера, пока на экране появится BIOS/UEFI. В нем вам необходимо перейти в раздел безопасности. Обычно он называется «Security». Найдите на странице настроек параметр, в названии которого есть «TPM». Если у вас будет присутствовать параметр «TPM Device», измените его значение на «Available», чтобы отобразить другие настройки модуля.

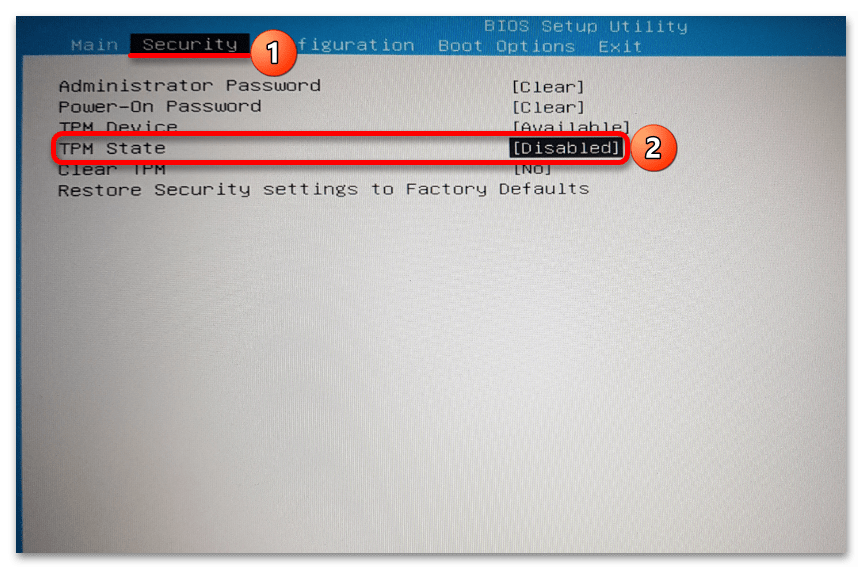

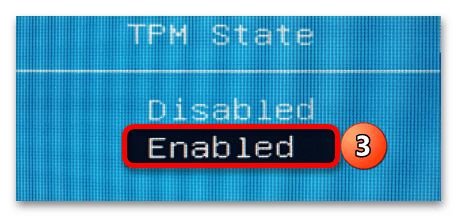

- Далее найдите параметр под названием «TPM State». В разных версиях BIOS/UEFI он будет называться по-разному. Например: «Security Chip», «fTPM», «Trusted Platform Module» и тому подобное.

- Измените значение указанного параметра на «Enabled», если оно было другим. Таким образом и происходит включение модуля TPM.

- Сохраните внесенные изменения и перезагрузите компьютер. Обычно это делается на вкладке «Exit». На ней нужно будет выбрать пункт «Save Changes and Exit». Также на это действие зачастую назначена клавиша F10.

После перезапуска компьютера будет осуществлен вход на рабочий стол операционной системы.

Важно! Если описанный в этой инструкции способ входа в BIOS/UEFI вам не помог, можете воспользоваться другим. На нашем сайте есть отдельная статья, в которой приводится еще три дополнительных метода выполнения поставленной задачи. При необходимости ознакомьтесь с изложенной там информацией, перейдя по ссылке ниже.

Подробнее: Как войти в BIOS на компьютере

Наша группа в TelegramПолезные советы и помощь

В мире, где цифровые данные стали богатством, обеспечение их безопасности является приоритетной задачей. Одной из наиболее эффективных технологий, использованных для защиты компьютерных систем и устройств, является доверенный платформенный модуль (ТРМ). Этот инновационный компонент, установленный внутри компьютера, обеспечивает защиту от угроз, связанных с конфиденциальностью и целостностью информации.

ТРМ является важным элементом, который обладает специальными функциями и алгоритмами, необходимыми для защиты данных на уровне железа. Он представляет собой криптографический модуль, являющийся составной частью компьютера или другого устройства. В основе его работы лежит технология, позволяющая создать безопасную среду, в которой информация обрабатывается и хранится с минимальными рисками.

ТРМ выполняет множество важных функций, таких как шифрование данных, идентификация устройств и пользователей, а также контроль доступа к информации. Благодаря использованию различных криптографических протоколов и алгоритмов, ТРМ обеспечивает защиту данных от несанкционированного доступа и изменения.

TPM: Определение и основные принципы

Модуль доверенной платформы (TPM) представляет собой микрочип, интегрированный в компьютер, и предназначенный для обеспечения безопасности и целостности системы. Он выполняет основные принципы защиты, обеспечивая конфиденциальность, целостность и аутентичность информации на уровне аппаратной платформы.

В основе TPM лежит идея создания доверенной среды, в которой критические операции и хранение секретов осуществляются на уровне аппаратуры, защищенной от подмены и злоумышленных вмешательств. Благодаря интеграции TPM в платформу, операционная система и приложения могут использовать его функциональность для обеспечения доверия и безопасности.

Основные принципы работы TPM включают:

- Криптографическую защиту информации, позволяя выполнять операции шифрования, электронной подписи, аутентификации и другие криптографические операции.

- Защиту ключей и секретов пользователей, предотвращая их неконтролируемое раскрытие или использование без разрешения.

- Обеспечение целостности загрузочного процесса и контроль над программным обеспечением, обнаруживая и предотвращая попытки внедрения вредоносного кода или изменения системных файлов.

- Поддержку удаленного управления и аутентификации, позволяя удаленным администраторам контролировать и обеспечивать безопасность компьютерных систем, даже в случае потери или кражи устройства.

В итоге, модуль доверенной платформы (TPM) является важным компонентом для обеспечения безопасности компьютерных систем на уровне аппаратной платформы. Его принципы работы позволяют обеспечить конфиденциальность, целостность и аутентичность информации, а также защитить систему от вредоносных угроз и несанкционированного доступа.

Windows и платформенный модуль доверенной среды (TPM)

В данном разделе мы углубимся в понятие платформенного модуля доверенной среды (TPM) и его роль в системе Windows. Рассмотрим как работает данная технология и какие преимущества она может предоставить пользователю.

TPM — это аппаратный компонент, который встроен в компьютеры и предназначен для обеспечения безопасности и защиты информации. Он играет важную роль в процессе аутентификации и шифрования данных, а также помогает предотвратить несанкционированный доступ к системе.

Одной из ключевых функций TPM является сохранение секретных ключей и сертификатов, которые используются для идентификации пользователя и проверки подлинности системы. Такие ключи и сертификаты могут быть использованы для расшифровки зашифрованных данных или для аутентификации пользователя в системе.

TPM обладает высоким уровнем безопасности, так как он является физической частью компьютера и недоступен для удаленных атак. Он также может генерировать случайные числа, что повышает уровень безопасности шифрования данных и паролей.

TPM работает в тесной связке с операционной системой Windows, предоставляя ей дополнительные функции безопасности. Например, TPM может использоваться для защиты запуска системы, проверки целостности операционной системы и дополнительной аутентификации пользователя при входе в систему.

| Преимущества TPM: |

| — Обеспечение безопасности данных |

| — Повышение уровня аутентификации |

| — Защита от несанкционированного доступа |

| — Улучшение безопасности шифрования |

TPM является неотъемлемой частью системы Windows и его использование позволяет создать надежную и защищенную среду, где пользователь может быть уверен в безопасности своих данных и операций, выполняемых в системе.

Основные характеристики и возможности платформенного модуля TPM в операционной системе Windows

В настоящее время защита данных и информационной безопасности стала особенно актуальной. Для эффективного обеспечения безопасности персональных компьютеров и других устройств на базе операционной системы Windows, используется уникальная технология — платформенный модуль (TPM).

Платформенный модуль (TPM) — это специализированный аппаратный компонент, встроенный в материнскую плату компьютера, который является надежной основой для хранения и защиты ценных данных и ключевой информации. Одной из основных целей TPM является противодействие различным видам атак, в том числе физическим и программным.

Основные характеристики и возможности платформенного модуля TPM в операционной системе Windows обеспечивают полный контроль над безопасностью данных. С помощью TPM можно создавать и хранить криптографические ключи, а также выполнять операции шифрования и расшифрования данных. Важным преимуществом TPM является его возможность защищать информацию в процессе передачи и хранения на съемных носителях, таких как USB-флешки и внешние жесткие диски.

Платформенный модуль TPM обеспечивает также защиту загрузочных процессов компьютера, что позволяет предотвращать загрузку несанкционированных и вредоносных программных модулей. В том числе, TPM поддерживает функцию Secure Boot, которая при загрузке компьютера проверяет цифровые подписи операционной системы и загрузочных компонентов, таким образом обеспечивая доверенность и целостность загрузки системы.

Одним из важных аспектов платформенного модуля TPM является его поддержка системы аутентификации. TPM позволяет проверять идентичность пользователя с помощью многофакторной аутентификации, такой как пароль и биометрические данные. Благодаря этой функции, доступ к защищенным данным и ресурсам может быть получен только авторизованным пользователям.

TPM также поддерживает технологию Trusted Platform, которая помогает обнаруживать и предотвращать различные виды вредоносных атак, таких как перехват информации или вмешательство в процессы выполнения операционной системы. Trusted Platform создает надежную платформу для работы с чувствительными данными.

Цели и преимущества использования платформенного модуля TPM в компьютерных системах

Современные компьютерные системы сталкиваются с растущими угрозами безопасности, такими как вредоносные программы, хакерские атаки и киберпреступности. В целях обеспечения безопасности и защиты конфиденциальных данных, на платформах Windows все чаще используется платформенный модуль TPM (Trusted Platform Module).

TPM — это специальный аппаратный компонент, который интегрирован на материнской плате компьютера и предназначен для обеспечения безопасности компьютерной системы с помощью различных механизмов и функций. Он является надежным хранилищем для криптографических ключей и сертификатов, а также позволяет проводить процедуры аутентификации и шифрования данных.

Одной из главных целей использования TPM в компьютерных системах является защита от атак на аппаратную и программную составляющую системы. Путем хранения ключей и сертификатов внутри TPM, предотвращается их несанкционированный доступ извне. Также, TPM предоставляет возможность установки железных ограничений на использование определенных компонентов или функций системы, которые могут быть использованы злоумышленниками в своих целях.

Преимущества использования платформенного модуля TPM включают:

| 1. Защита и шифрование данных | TPM позволяет проводить шифрование данных и обеспечивает безопасную передачу информации между компонентами системы. Это позволяет снизить риск утечки конфиденциальных данных и повысить уровень безопасности в целом. |

| 2. Аутентификация пользователей | TPM предоставляет возможность проведения процедур аутентификации, основанных на криптографических ключах. Это позволяет обеспечить доступ к компьютерной системе только авторизованным пользователям и защитить систему от несанкционированного доступа. |

| 3. Защита от вредоносного ПО | TPM позволяет проводить проверку и аутентификацию операционной системы и других компонентов системы перед их запуском. Это позволяет предотвратить загрузку и выполнение вредоносного программного обеспечения, таким образом, защищая компьютерную систему от вредительских атак. |

| 4. Управление цифровыми правами | TPM позволяет устанавливать ограничения на использование определенных функций и компонентов системы, связанных с защитой цифровых прав. Это позволяет защитить авторские права на программное обеспечение и контент, предотвращая их несанкционированное копирование и распространение. |

В итоге, использование платформенного модуля TPM в компьютерных системах помогает обеспечить более высокий уровень безопасности и защиты данных. Он позволяет предотвращать несанкционированный доступ к системе, защищать от вредоносного программного обеспечения и управлять цифровыми правами.

Защита данных с помощью TPM: важность и последствия

В операционной системе Windows, TPM выполняет несколько важных функций, которые помогают защитить данные пользователя и предотвратить угрозы безопасности. Он может использоваться для аутентификации пользователя, шифрования информации и защиты от вредоносного программного обеспечения.

Доверенный платформенный модуль, работающий на уровне аппаратных ресурсов компьютера, делает невозможным подделку или изменение критических компонентов операционной системы. Таким образом, высокий уровень безопасности, предоставляемый TPM, создает надежную основу для защиты данных пользователя.

- Аутентификация пользователя: TPM может быть использован для сохранения паролей, сертификатов и другой информации, которая используется для аутентификации пользователей. Благодаря хранению таких данных в защищенной области TPM, злоумышленникам становится гораздо сложнее получить доступ к ним.

- Шифрование информации: TPM предоставляет возможность шифрования данных, что позволяет обеспечить их конфиденциальность даже в случае несанкционированного доступа к компьютеру. С помощью TPM можно создать защищенные тома диска или зашифровать отдельные файлы и папки.

- Защита от вредоносного программного обеспечения: TPM помогает предотвратить загрузку и запуск вредоносных программ на компьютере, путем проверки и аутентификации загружаемого программного обеспечения. Это позволяет достичь более высокого уровня защиты от различных видов вирусов и вредоносных атак.

Использование TPM для защиты данных на компьютере имеет важное значение, поскольку это позволяет обезопасить личную информацию, важные файлы и конфиденциальные данные от угроз безопасности. Отсутствие такой защиты может привести к серьезным последствиям, включая утечку информации или неправомерное использование данных.

Взаимодействие между ПО и TPM: ключевые аспекты

Платформенный модуль доверия (TPM) выполняет функции, связанные с управлением ключами, генерацией случайных чисел, проверкой целостности и шифрованием данных. Он работает на уровне «железа» и, таким образом, отделен от операционной системы и другого программного обеспечения, что позволяет защитить данные от внешних атак и несанкционированного доступа.

Взаимодействие между ПО и TPM осуществляется посредством специальных программных интерфейсов, называемых ТрМ (Trusted Platform Module Software Stack). ТрМ предоставляет приложениям возможность взаимодействовать с TPM, выполнять операции по созданию и управлению ключами, генерировать случайные числа, аутентифицировать пользователей и проверять целостность данных.

Доверенное взаимодействие между ПО и TPM позволяет системе достичь повышенного уровня безопасности и защиты данных. Через использование TPM операционная система и приложения могут проверять цифровые подписи, обеспечивать защиту от вредоносного ПО и контролировать целостность ключей и данных. Также, TPM может использоваться для аутентификации пользователя, взаимодействия между удаленными системами и шифрования конфиденциальной информации.

Важно понимать, что для полноценного функционирования системы и достижения защитных возможностей TPM требует совместимости и поддержки соответствующих драйверов и программного обеспечения, а также настройки уровня безопасности в операционной системе Windows.

ТРМ и безопасность: роль в защите информации

ТРМ представляет собой небольшую аппаратную или программную часть, размещаемую на компьютерной плате или встроенную в чип. Основной задачей ТРМ является управление ключами шифрования и аутентификации в компьютерной системе. Он служит доверенным исполнителем для хранения и обработки критической информации, обеспечивая ее надежную защиту и предотвращая несанкционированный доступ.

Роль ТРМ в защите информации невозможно переоценить. Он служит основой для построения сильных механизмов авторизации и шифрования, обеспечивая высокий уровень безопасности данных в компьютерной системе. Благодаря использованию ТРМ, реализуется аппаратный уровень защиты, который гарантирует, что важные ключи шифрования и аутентификации никогда не покидают защищенного окружения.

Один из наиболее значимых аспектов роли ТРМ в защите информации – это возможность обеспечения доверенной загрузки операционной системы. ТРМ проверяет и подтверждает целостность и аутентичность запускаемого кода, а также цифровые подписи, позволяя убедиться в том, что компьютер система загружается с официальными и доверенными источников.

Безопасность информации является основополагающим принципом современных технологий. Роль ТРМ в защите информации заключается в обеспечении надежной защиты ключевых данных пользователей и предотвращении возможности несанкционированного доступа к ним. Это позволяет создавать надежные и безопасные компьютерные системы, в которых пользователи могут быть уверены в сохранности своих конфиденциальных данных.

Современные вызовы и решения в области TPM

В современном мире использование операционных систем Windows стало обычным делом для многих компьютерных пользователей. Однако, вместе с преимуществами, приходят и определенные вызовы, в том числе в области безопасности. Для обеспечения высокого уровня защиты информации и предотвращения несанкционированного доступа активно применяются доверенные модули платформы (TPM).

Доверенный модуль платформы, сокращенно TPM, является аппаратным компонентом, встроенным в современные компьютеры и устройства. Он служит для хранения и обработки критически важной информации, например, ключей шифрования, паролей и сертификатов, а также для обеспечения надежности и целостности системы.

Однако, в связи с постоянным развитием технологий и появлением новых угроз безопасности, современные вызовы, связанные с TPM, также становятся все более сложными. Необходимо постоянно обновлять и модернизировать доверенные модули платформы, чтобы соответствовать современным стандартам и защититься от новых видов атак.

В области TPM наблюдаются различные вызовы. Первоначально, это связано с тем, что требуется эффективное управление доверенными модулями платформы на различных устройствах с разными операционными системами. Необходимо разработать универсальные методы и стандарты для обеспечения совместимости и внедрения TPM в разнообразные окружения.

| Вызовы TPM | Решения |

|---|---|

| Защита от физического доступа к TPM | Разработка физических механизмов защиты TPM, таких как герметичные корпуса и защитные устройства авторизации доступа |

| Управление секретными ключами и сертификатами | Разработка программного обеспечения и протоколов для безопасного хранения и использования секретных ключей и сертификатов внутри TPM |

| Защита от атак посредника | Разработка алгоритмов и механизмов проверки целостности, чтобы предотвратить модификацию и подмену данных, передаваемых через TPM |

| Интеграция с облачными сервисами | Разработка специализированных решений для безопасной интеграции TPM с облачными сервисами, чтобы обеспечить защиту данных в облачных окружениях |

Таким образом, современные вызовы в области TPM требуют разработки инновационных решений и тесного сотрудничества между производителями аппаратных компонентов, разработчиками операционных систем и специалистами по информационной безопасности. Только путем совместных усилий можно обеспечить надежную защиту систем, использующих TPM, от современных угроз и атак.

Как TPM усиливает безопасность защиты криптографии в операционных системах Windows

Доверенный модуль TPM структурно интегрирован с системой и выполняет набор функций, которые гарантируют защиту чувствительных данных, сохранность системы и проведение безопасных криптографических операций. Одной из ключевых функций TPM является генерация, хранение и проверка цифровых ключей, которые используются для шифрования и дешифрования информации.

Микросхемный модуль TPM обеспечивает средства для прозрачного шифрования и расшифровки данных на уровне системы. Он выполняет функцию оборудования, которое может использоваться для защиты конфиденциальной информации, хранящейся в операционной системе, и гарантировать, что информация может быть использована только при наличии правильных криптографических ключей.

Важно отметить, что использование TPM не только улучшает криптографическую безопасность в операционной системе Windows, но и повышает безопасность в целом. За счет доверия, которое TPM предоставляет при работе с цифровыми ключами и шифрованием данных, возможны более надежные процессы аутентификации, защиты от вредоносного программного обеспечения и защиты целостности системы.

Таким образом, доверенный модуль TPM играет важную роль в обеспечении безопасности криптографических операций в операционных системах Windows. Он решает проблемы целостности системы, предоставляет средства для шифрования и расшифровки данных на уровне оборудования и обеспечивает безопасность данных и системы в целом.

TPM и управление доступом в сети

Одним из важных аспектов TPM является его роль в управлении доступом в сети. TPM может быть использован для установки и контроля политик доступа, обеспечивающих надежную защиту от несанкционированного доступа к компьютеру или сети. Путем установки и использования модуля TPM, пользователи могут быть уверены в том, что только авторизованные лица имеют доступ к их компьютеру и важным данным. Технология TPM также позволяет создавать безопасные ключи и сертификаты, которые не могут быть скомпрометированы или скопированы без разрешения владельца.

- Контроль доступа: TPM может использоваться для ограничения доступа к компьютеру или сети с помощью установки политик безопасности, таких как двухфакторная аутентификация или проверка подлинности с помощью биометрических данных. Это обеспечивает дополнительный уровень безопасности и защиты от несанкционированного доступа.

- Шифрование данных: TPM обеспечивает возможность шифрования данных на компьютере. При использовании TPM для управления ключами шифрования, пользователи могут быть уверены в том, что их данные защищены от несанкционированного доступа или потери.

- Защита от вредоносного программного обеспечения: TPM может помочь в обнаружении и предотвращении атак вредоносного программного обеспечения. Модуль TPM может проверять цифровые подписи программного обеспечения и обеспечивать доверенное выполнение кода, чтобы гарантировать целостность и безопасность системы операционной системы.

В операционных системах Windows, модуль TPM может быть использован в сочетании с другими средствами безопасности, такими как система аутентификации Windows Hello или Windows Defender, чтобы обеспечить дополнительную защиту и контроль доступа к компьютеру и сети. Наличие и использование TPM — это важный шаг в обеспечении безопасности компьютерных систем и защите важных данных от несанкционированного доступа.

Использование TPM для аутентификации и авторизации

TPM является важной компонентой безопасности компьютерной системы, обеспечивая защиту от различных видов атак, включая подмену программного обеспечения, перехват данных и некорректное использование активов системы. Он может быть использован для создания безопасных ключей, защиты конфиденциальных данных и контроля доступа к ресурсам.

Одним из основных преимуществ TPM является возможность использования его для аутентификации пользователей. Благодаря TPM, пользователи могут быть идентифицированы посредством уникальных ключей или сертификатов, которые хранятся в доверенном модуле. Это позволяет предотвратить несанкционированный доступ и обеспечить контроль над учетными записями и правами пользователей.

TPM также обеспечивает средства авторизации, позволяя определить права доступа пользователей к различным ресурсам. Модуль может использоваться для определения политик безопасности, задания ограничений на доступ к файлам или приложениям, а также контроля исполнения программного обеспечения.

Использование TPM для аутентификации и авторизации представляет собой мощный инструмент по обеспечению безопасности компьютерных систем. Доверенный модуль обеспечивает защиту от различных угроз и позволяет эффективно управлять доступом пользователей к ресурсам системы. Благодаря своим функциям, TPM является незаменимым средством в современных информационных технологиях.

Преимущества TPM в контексте управления ресурсами и политиками

В современном мире, где информационная безопасность играет ключевую роль, платформенный доверенный модуль (TPM) становится неотъемлемой частью систем управления ресурсами и политиками. TPM представляет собой аппаратное устройство, которое обеспечивает безопасность и конфиденциальность данных, а также выполняет функции аутентификации и хранения ключей шифрования.

Одним из главных преимуществ TPM в контексте управления ресурсами является его способность сохранять конфиденциальность и целостность данных. Благодаря уникальному идентификатору, присутствующему в каждом TPM, возможны эффективные механизмы аутентификации, которые обеспечивают защиту от несанкционированного доступа к информации. Это особенно важно при работе с критическими данными, такими как пароли, ключи шифрования и сертификаты безопасности.

Также следует отметить, что TPM способен обеспечивать централизованное управление политиками безопасности в компьютерных системах. Используя TPM, возможно создание и хранение набора правил, которые определяют доступ и действия пользователей или приложений. Это позволяет эффективно контролировать ресурсы системы и предотвращать несанкционированные действия со стороны злоумышленников или вредоносного программного обеспечения.

Важным преимуществом TPM является его надежность и устойчивость к внешним атакам. Модуль TPM представляет собой физически независимый блок, который невозможно подделать или скомпрометировать. Это позволяет удостовериться, что хранимые данные и выполненные операции являются надежными и не были изменены или подменены в процессе передачи или хранения.

Таким образом, платформенный доверенный модуль (TPM) обеспечивает надежность, безопасность и целостность данных, а также эффективное управление ресурсами и политиками в компьютерных системах. Использование TPM становится все более актуальным в условиях растущих угроз информационной безопасности и повышенного внимания к защите данных.

Доверенный платформенный модуль (TPM) и его роль в будущем информационной безопасности

В современном мире информационной технологии безопасность данных становится все более и более важной темой. С появлением новых угроз и технологий, защита конфиденциальной информации стала непременной задачей для всех сфер деятельности. В этом контексте доверенный платформенный модуль (TPM) играет важную роль, обеспечивая уровень безопасности, которая становится неотъемлемой частью нашей цифровой жизни.

TPM — это аппаратно-программный комплекс, представляющий собой надежную область в системе компьютера или сервера. Он выполняет роль хранилища для ключей и сертификатов, а также обеспечивает шифрование данных и авторизацию. TPM действует как доверенная сторона взаимодействия между аппаратным и программным обеспечением, гарантируя аутентификацию и защиту конфиденциальности.

TPM находит свое применение в различных областях, включая информационную безопасность, сетевые технологии и цифровую подпись. Особенно важно упомянуть его роль в операционных системах Windows.

TPM в операционной системе Windows

Встроенный TPM в Windows играет важную роль в обеспечении безопасности операционной системы и связанных с ней данных. Он предоставляет возможности для хранения ключей, защиты паролей и контроля доступа к конфиденциальной информации. Доверенный платформенный модуль позволяет надежно шифровать файлы, а также выполнять процессы аутентификации и идентификации, обеспечивая целостность и конфиденциальность данных.

Таким образом, доверенный платформенный модуль (TPM) играет важную роль в будущем информационной безопасности. Он обеспечивает защиту данных, предотвращает несанкционированный доступ и закладывает основы для безопасного развития цифровых технологий. Все это делает TPM главным инструментом, который позволяет нам с уверенностью использовать цифровые ресурсы и развивать сферу информационной безопасности в нашей вселенной электронного мира.