Все способы:

- Настройка «Локальной политики безопасности» в Windows 10

- Политики учетных записей

- Локальные политики

- Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

- Политики диспетчера списка сетей

- Политики открытого ключа

- Политики управления приложениями

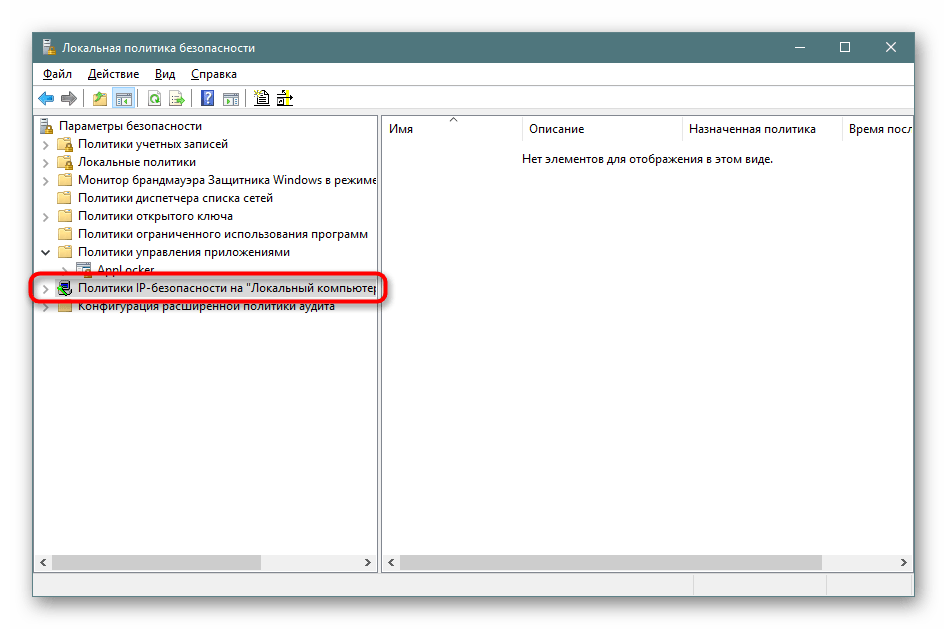

- Политики IP-безопасности на «Локальный компьютер»

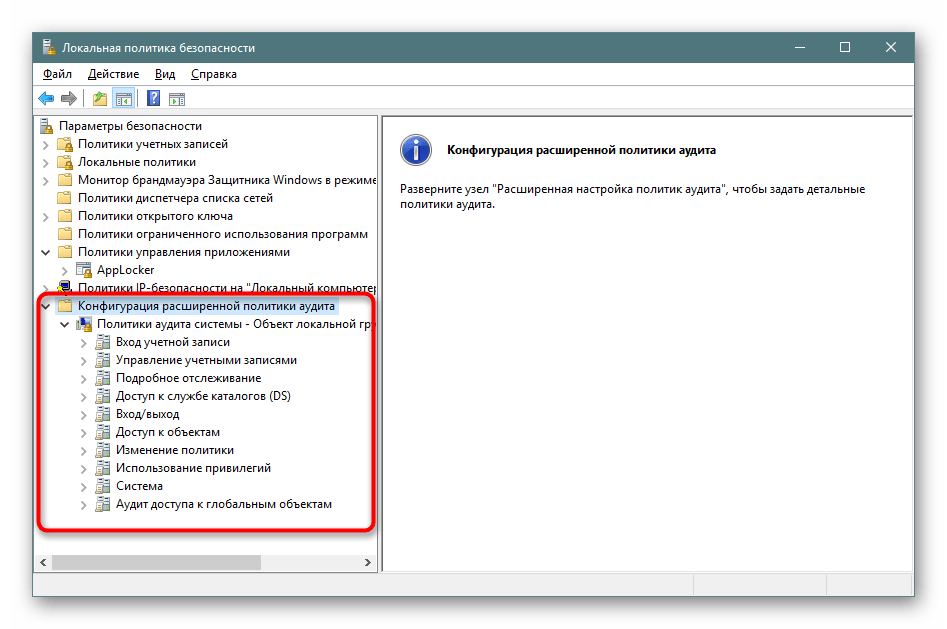

- Конфигурация расширенной политики аудита

- Вопросы и ответы: 0

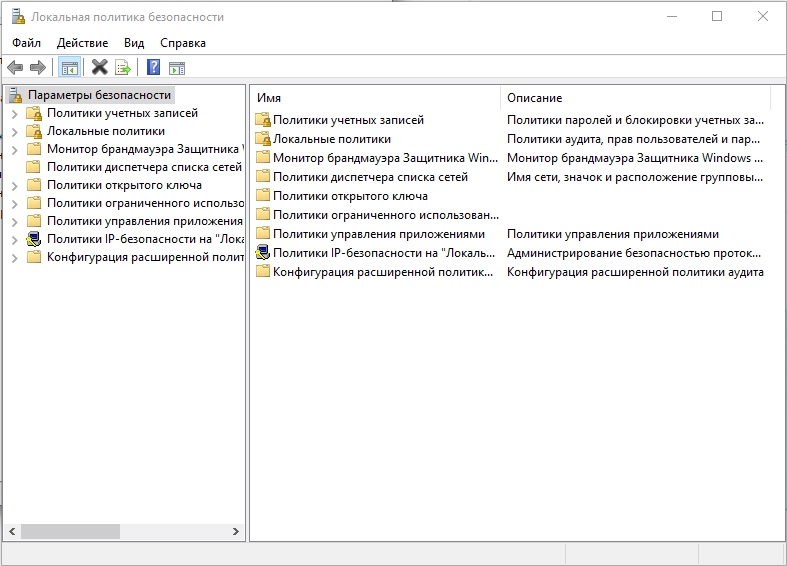

В операционных системах семейства Windows присутствует множество оснасток и политик, представляющих собой набор параметров для настройки различных функциональных составляющих ОС. Среди них находится оснастка под названием «Локальная политика безопасности» и отвечает она за редактирование защитных механизмов Виндовс. В рамках сегодняшней статьи мы обсудим компоненты упомянутого инструмента и расскажем о их влиянии на взаимодействие с системой.

Настройка «Локальной политики безопасности» в Windows 10

Как вы уже знаете из предыдущего абзаца, упомянутая политика состоит из нескольких компонентов, каждый из которых собрал в себе параметры по регулированию защищенности самой ОС, пользователей и сетей при обмене данными. Логично будет уделить время каждому разделу, поэтому давайте сразу же начнем детальный разбор.

Запускается «Локальная политика безопасности» одним из четырех способов, каждый будет максимально полезен определенным юзерам. В статье по следующей ссылке вы можете ознакомиться с каждым методом и выбрать подходящий. Однако хотим обратить ваше внимание, что все приведенные сегодня скриншоты сделаны в самом окне инструмента, а не в редакторе локальных групповых политик, из-за чего следует учитывать особенности интерфейсов.

Подробнее: Расположение локальной политики безопасности в Windows 10

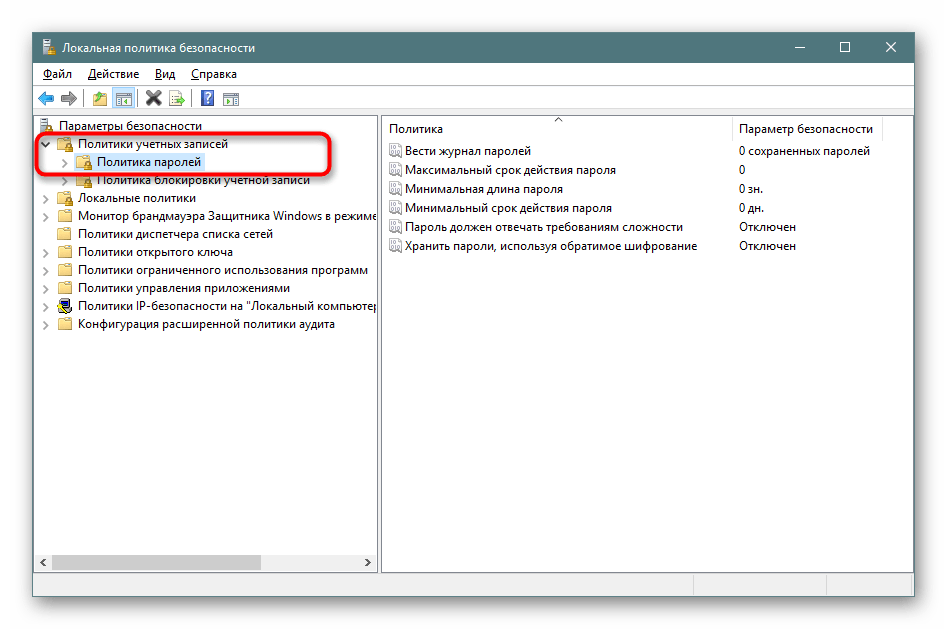

Политики учетных записей

Начнем с первой категории под названием «Политики учетных записей». Разверните ее и откройте раздел «Политика паролей». Справа вы видите перечень параметров, каждый из которых отвечает за ограничения или выполнение действий. Например, в пункте «Минимальная длина пароля» вы самостоятельно указываете количество знаков, а в «Минимальный срок действия пароля» — количество дней на блокировку его изменения.

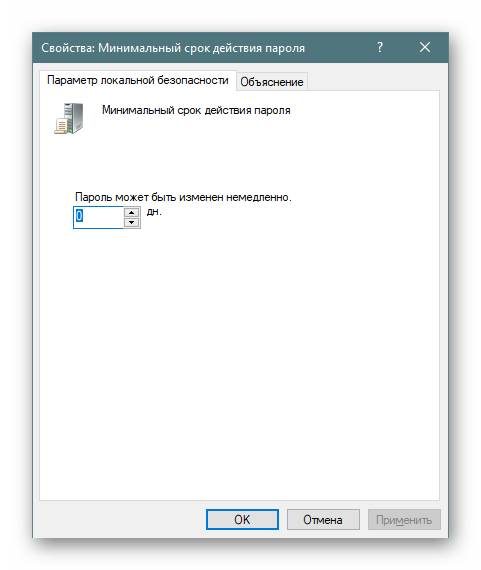

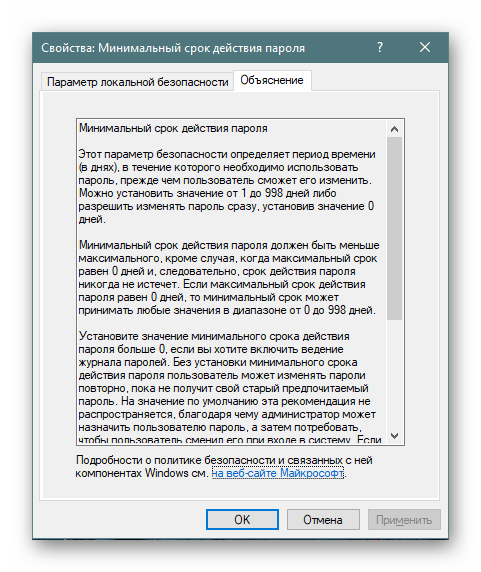

Дважды щелкните на одном из параметров, чтобы открыть отдельное окно с его свойствами. Как правило, здесь присутствует ограниченное количество кнопок и настроек. Например, в «Минимальный срок действия пароля» вы только выставляете количество дней.

Во вкладке «Объяснение» находится детальное описание каждого параметра от разработчиков. Обычно оно расписано достаточно широко, но большая часть информации является бесполезной или же очевидной, поэтому ее можно опустить, выделив только основные моменты лично для себя.

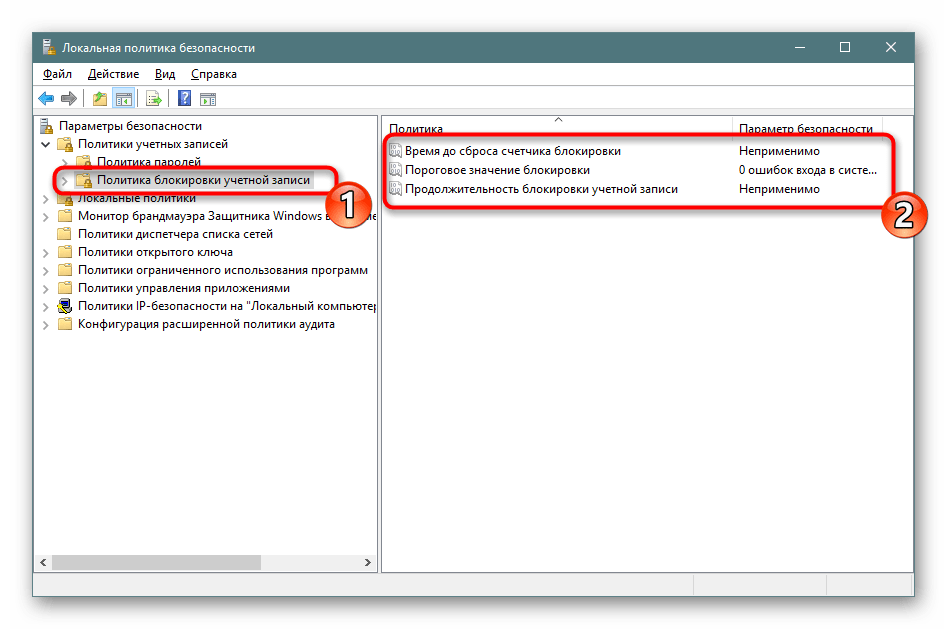

Во второй папке «Политика блокировки учетной записи» присутствует три политики. Здесь доступна установка времени до сброса счетчика блокировки, пороговое значение блокировки (количество ошибок ввода пароля при входе в систему) и продолжительность блокировки профиля пользователя. О том, как устанавливаются каждые параметры, вы уже узнали из информации выше.

Локальные политики

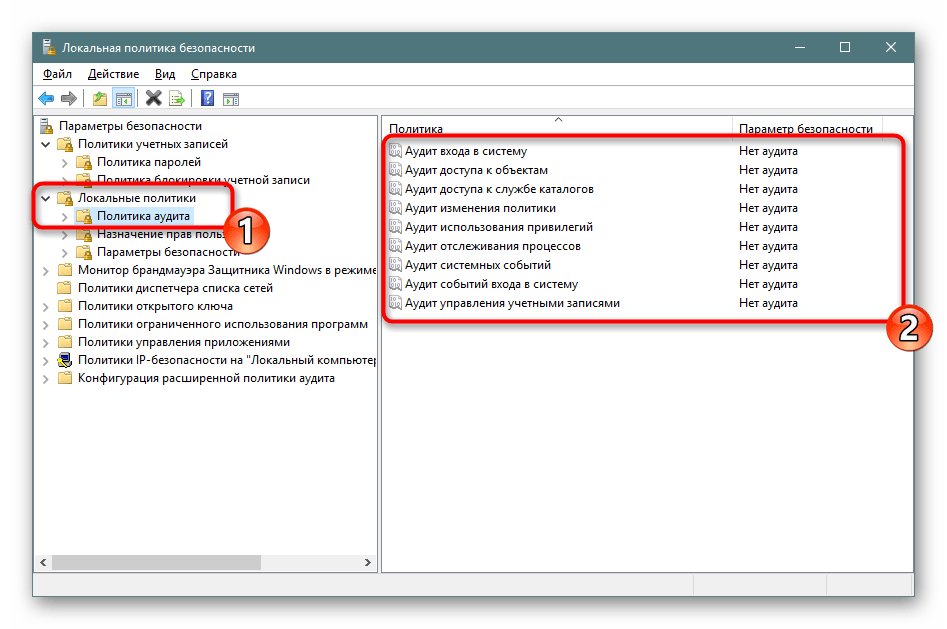

В разделе «Локальные политики» собрано сразу несколько групп параметров, разделенных по директориям. Первая имеет название «Политика аудита». Если говорить просто, аудит — процедура слежения за действиями юзера с дальнейшим занесением их в журнал событий и безопасности. Справа вы видите несколько пунктов. Их названия говорят сами за себя, поэтому отдельно останавливаться на каждом нет никакого смысла.

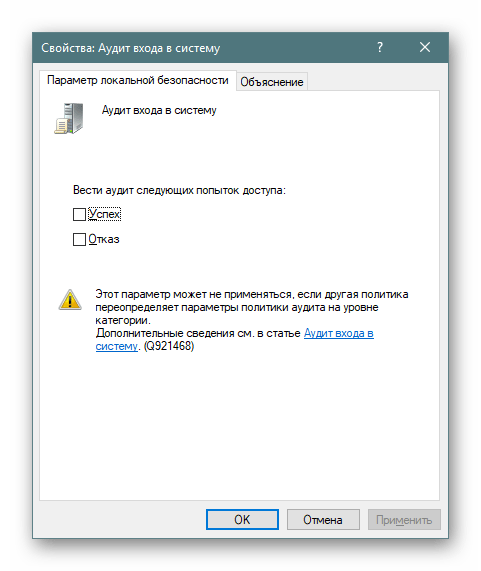

Если значение установлено «Нет аудита», действия отслеживаться не будут. В свойствах же на выбор предоставляется два варианта — «Отказ» и «Успех». Поставьте галочку на одном из них или сразу на обоих, чтобы сохранять успешные и прерванные действия.

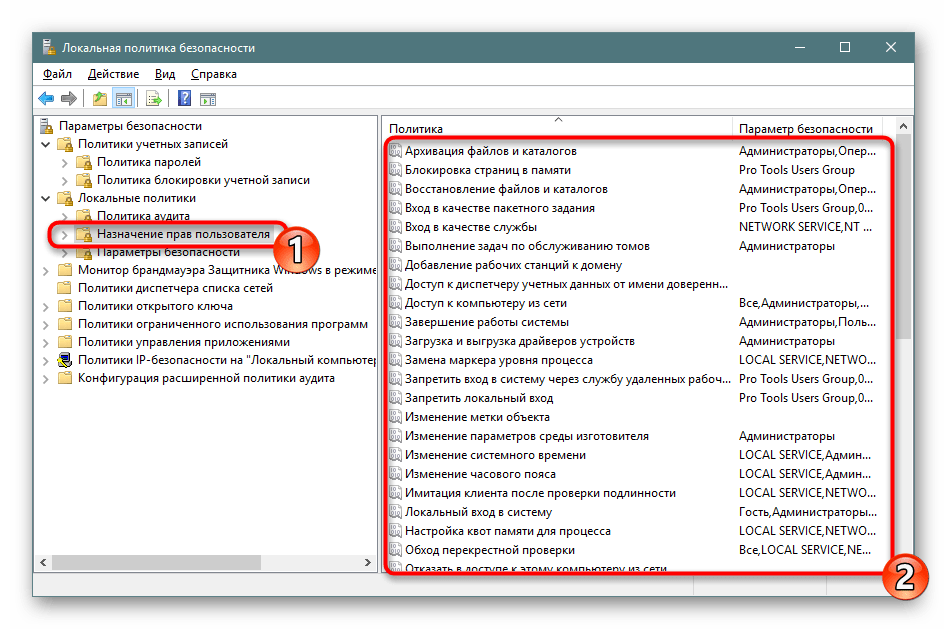

В папке «Назначение прав пользователя» собраны настройки, позволяющие предоставить группам юзеров доступ для выполнения определенных процессов, например, вход в качестве службы, возможность подключения к интернету, установка или удаление драйверов устройств и многое другое. Ознакомьтесь со всеми пунктами и их описанием самостоятельно, в этом нет ничего сложного.

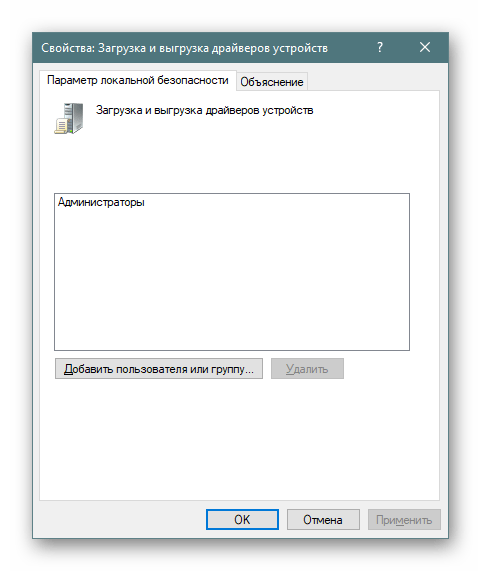

В «Свойства» вы видите перечень групп пользователей, которым разрешено осуществление заданного действия.

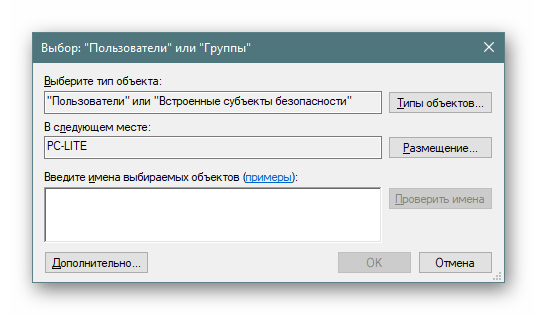

В отдельном окне происходит добавление групп юзеров или только некоторых учетных записей из локальных компьютеров. От вас требуется лишь указать тип объекта и его размещение, а после перезагрузки компьютера все изменения вступят в силу.

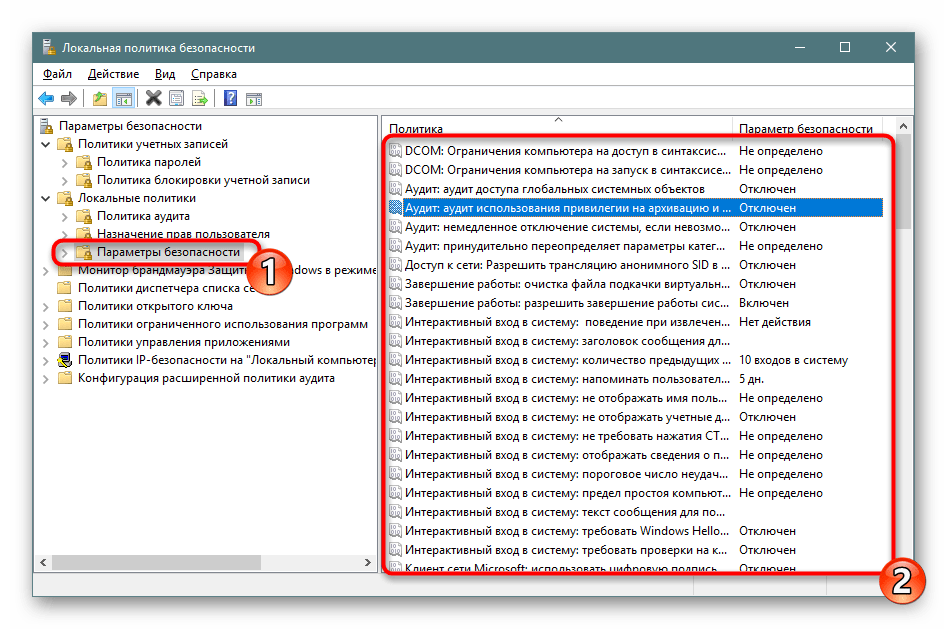

Раздел «Параметры безопасности» посвящен обеспечению защищенности двух предыдущих политик. То есть здесь вы можете настроить аудит, который будет отключать систему при невозможности добавления соответствующей записи аудита в журнал, либо же установить ограничение на количество попыток ввода пароля. Параметров здесь насчитывается более тридцати. Условно их можно разделить на группы — аудиты, интерактивный вход в систему, контроль учетных записей, сетевой доступ, устройства и сетевая безопасность. В свойствах вам разрешено активировать или отключать каждую из этих настроек.

Монитор брандмауэра Защитника Windows в режиме повышенной безопасности

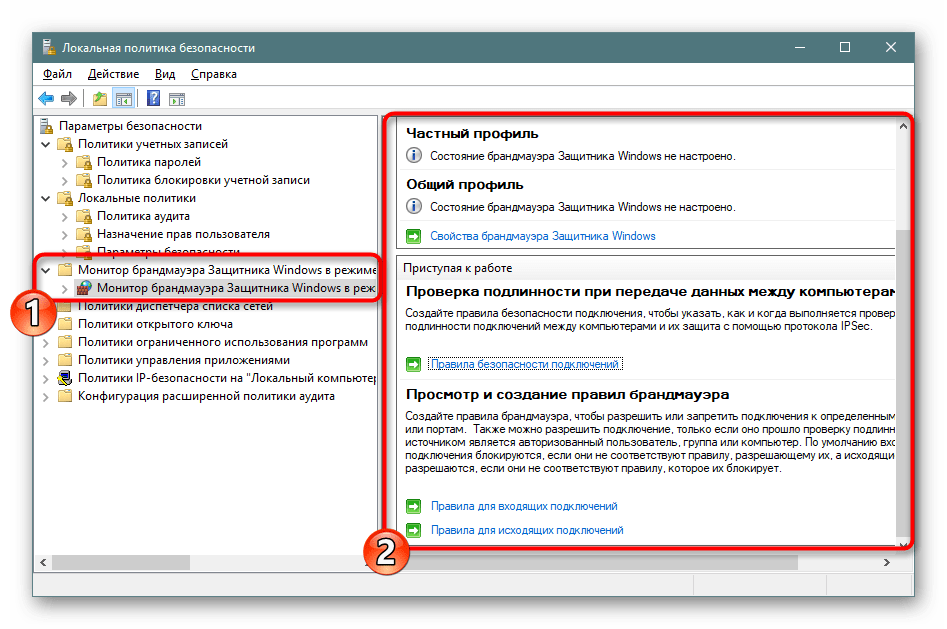

«Монитор брандмауэра Защитника Windows в режиме повышенной безопасности» — один из самых сложных разделов «Локальной политики безопасности». Разработчики попытались упростить процесс наладки входящих и исходящих подключений с помощью добавления Мастера настройки, однако начинающие пользователи все равно с трудом разберутся со всеми пунктами, но эти параметры и крайне редко нужны такой группе юзеров. Здесь доступно создание правил для программ, портов или предопределенных соединений. Вы блокируете либо разрешаете подключение, выбрав при этом сеть и группу.

В этом же разделе происходит определение типа безопасности подключения — изоляция, сервер-сервер, туннель или освобождение от проверки подлинности. Останавливаться на всех настройках нет смысла, ведь это пригодится только опытным администраторам, а они в состоянии самостоятельно обеспечить надежность входящих и исходящих соединений.

Политики диспетчера списка сетей

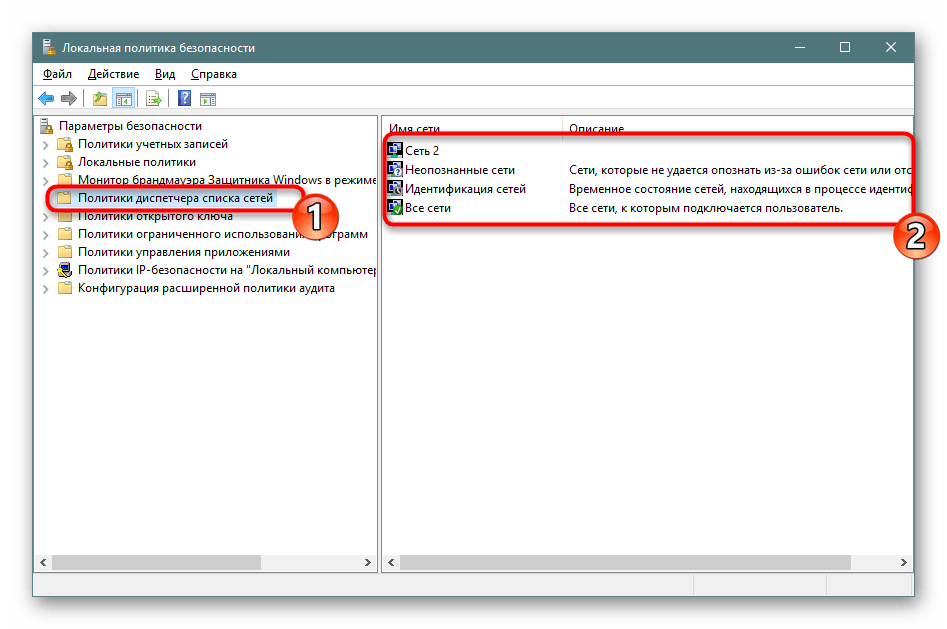

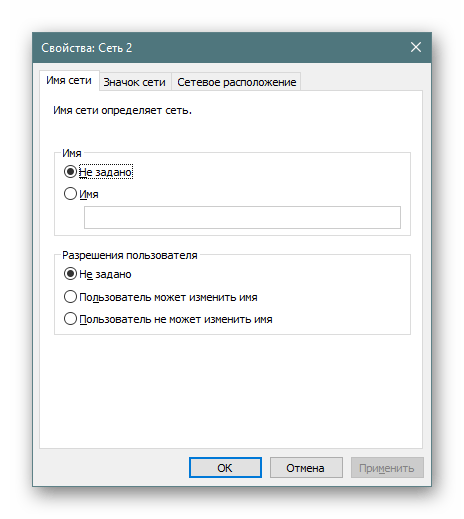

Обратите внимание на отдельную директорию «Политики диспетчера списка сетей». Количество отображаемых здесь параметров зависит от активных и доступных интернет-соединений. Например, пункт «Неопознанные сети» или «Идентификация сетей» будет присутствовать всегда, а «Сеть 1», «Сеть 2» и так далее — в зависимости от реализации вашего окружения.

В свойствах вы можете указать имя сети, добавить разрешения для пользователей, установить собственный значок или задать расположение. Все это доступно для каждого параметра и должно применяться отдельно. После выполнения изменений не забывайте их применять и перезагружать компьютер, чтобы они вступали в силу. Иногда может потребоваться и перезагрузка роутера.

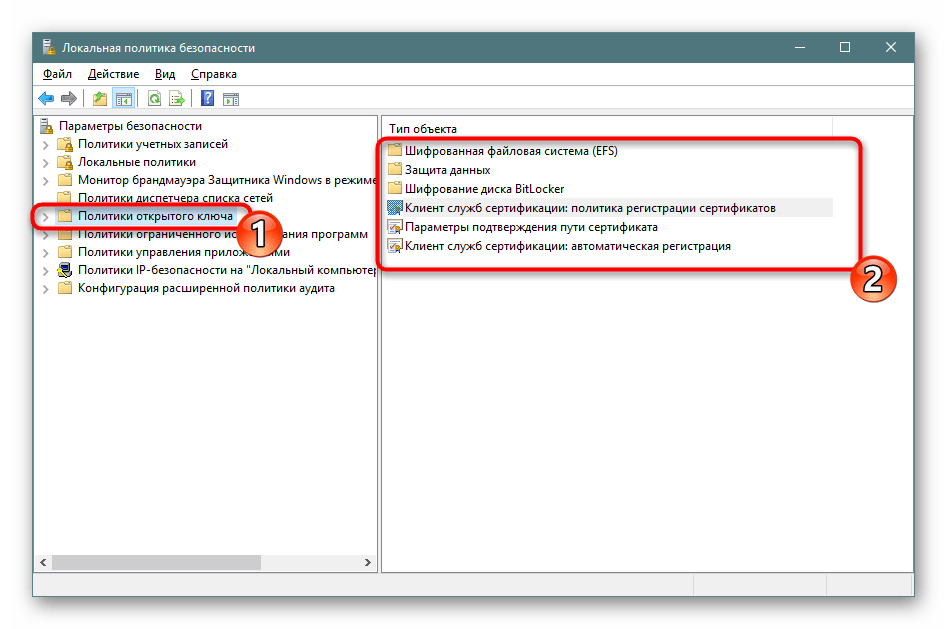

Политики открытого ключа

Полезным раздел «Политики открытого ключа» будет только для тех, кто использует компьютеры на предприятии, где для осуществления криптографических операций или других защищенных манипуляций задействованы открытые ключи и центры спецификаций. Все это позволяет гибко производить контроль доверительных отношений между устройствами, обеспечив стабильную и безопасную сеть. Внесения изменений зависят от активного на предприятии центра доверенности.

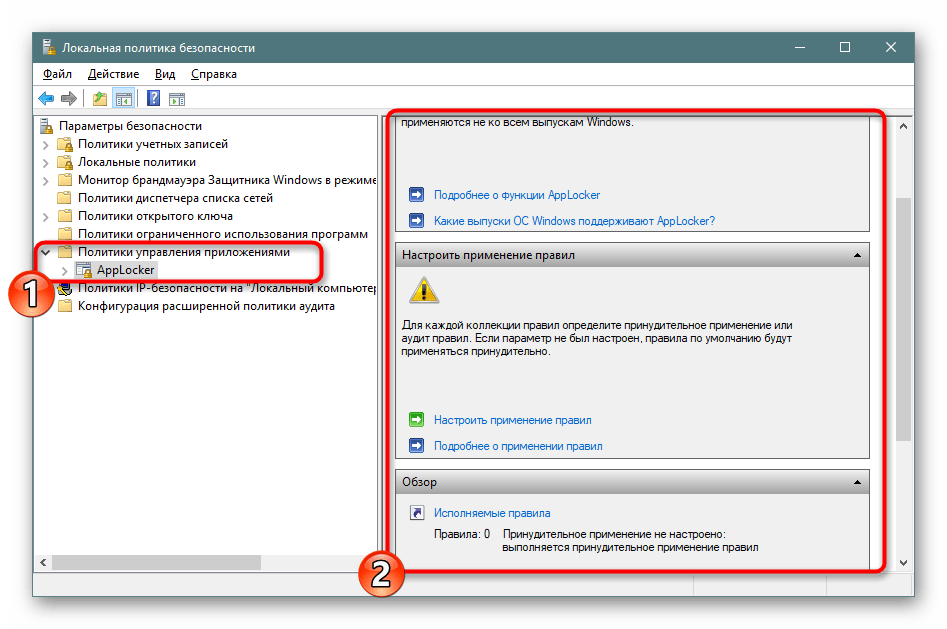

Политики управления приложениями

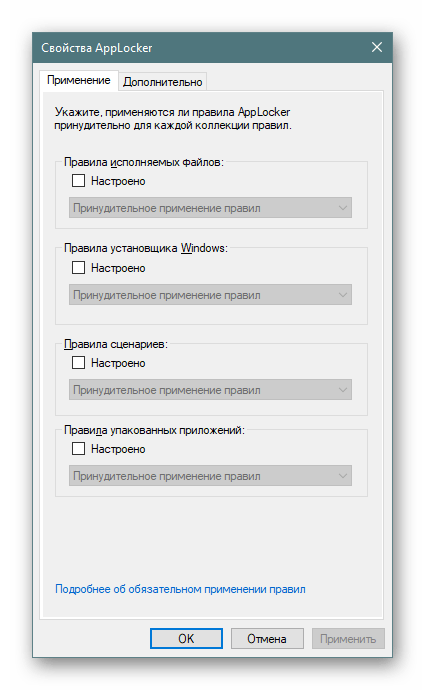

В «Политики управления приложениями» находится инструмент «AppLocker». Он включает в себя множество самых разнообразных функций и настроек, позволяющих регулировать работу с программами на ПК. Например, он позволяет создать правило, ограничивающее запуск всех приложений, кроме указанных, либо установить ограничение на изменение файлов программами, задав отдельные аргументы и исключения. Полную информацию по поводу упомянутого инструмента вы можете получить в официальной документации компании Microsoft, там все расписано максимально детально, с объяснением каждого пункта.

Что же касается меню «Свойства», то здесь применение правил настраивается для коллекций, например, исполняемые файлы, установщик Windows, сценарии и упакованные приложения. Каждое значение может применяться принудительно, в обход другим ограничениям «Локальной политики безопасности».

Политики IP-безопасности на «Локальный компьютер»

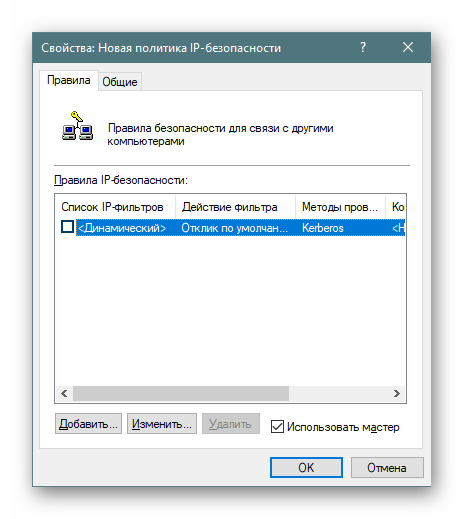

Настройки в разделе «Политики IP-безопасности на «Локальный компьютер»» имеют некое сходство с теми, что доступны в веб-интерфейсе роутера, например, включение шифрования трафика либо его фильтрация. Пользователь сам создает неограниченное количество правил через встроенный Мастер создания указывает там методы шифрования, ограничения на передачу и прием трафика, а также активирует фильтрацию по IP-адресам (разрешение или запрет на подключение к сети).

На скриншоте ниже вы видите пример одного из таких правил связи с другими компьютерами. Здесь присутствует список IP-фильтров, их действие, методы проверки, конечная точка и тип подключения. Все это задается пользователем вручную, исходя из его потребностей в обеспечении фильтрации передачи и приема трафика с определенных источников.

Конфигурация расширенной политики аудита

В одной из предыдущих частей сегодняшней статьи вы уже были ознакомлены с аудитами и их настройкой, однако существуют еще дополнительные параметры, которые вынесены в отдельный раздел. Здесь уже вы видите более обширное действие аудитов — создание/завершение процессов, изменение файловой системы, реестра, политик, управление группами учетных записей пользователей, приложений и многое другое, с чем можете ознакомиться самостоятельно.

Корректировка правил осуществляется точно так же — нужно лишь отметить галочкой «Успех», «Отказ», чтобы запустить процедуру слежения и записи в журнал безопасности.

На этом ознакомление с «Локальной политикой безопасности» в Windows 10 завершено. Как видите, здесь присутствует множество самых полезных параметров, позволяющих организовать хорошую защиту системы. Мы настоятельно советуем перед внесением определенных изменений внимательно изучить описание самого параметра, чтобы понять его принцип работы. Редактирование некоторых правил иногда приводит к серьезным проблемам работы ОС, поэтому делайте все крайне осторожно.

Наша группа в TelegramПолезные советы и помощь

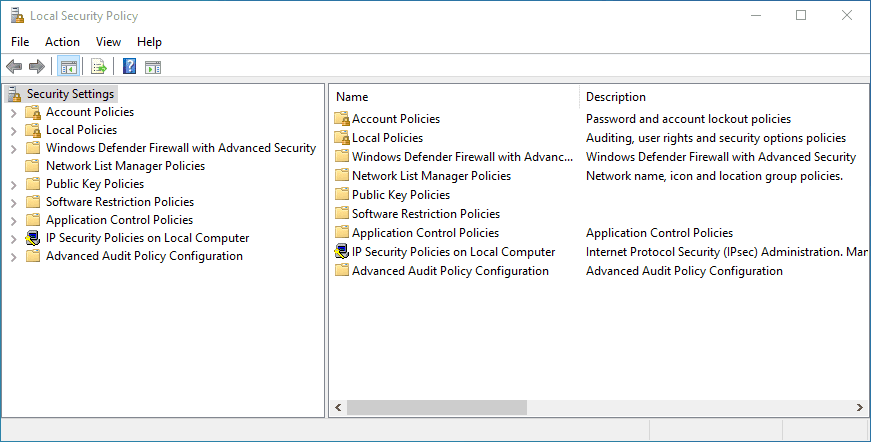

If you share your Windows 11 PC with family members, dorm partners, or friends, and want to create air-tight security for apps, data, networking, and more, learn here about Windows Local Security Policy.

Microsoft Windows 11 comes with a range of administrative and system tools so you can tighten security, app policies, data access policies, networking guidelines, user login, and more. One such app is the Local Security Policy.

It requires specific attention from you as an individual Windows 11 PC user because you can make use of it to create advanced security around the device. Thus, you can save money on third-party app purchases for device security. Read on to learn more about it and various ways to access the utility.

Contents

- 1 What Is Local Security Policy in Windows 11?

- 2 Why Do You Need to Know About This Tool?

- 3 How to Open Local Security Policy on Windows 11

- 3.1 1. Open Security Policy Via Run Command

- 3.2 2. Access Security Policy From the Task Manager

- 3.3 3. Use the Local Security Policy App

- 3.4 4. Utilize the Windows Search App

- 3.5 5. Find the App in Control Panel

- 3.6 6. Use File Explorer Address Bar

- 3.7 7. Run the App From Windows Folder

- 3.8 8. Create a Desktop Shortcut for the Utility

- 3.9 9. Utilize Group Policy Editor

- 3.10 10. Use A Command Code

- 4 Local Security Policy: FAQs

- 4.1 What is the difference between Local Security Policy and Group Policy?

- 4.2 Does Windows 10 Home have Local Security Policy?

- 4.3 Does Windows 11 Home have Local Security Policy?

- 4.4 How do I reset Local Security Policy in Windows 11?

- 4.5 Why is Local Security Policy important?

- 4.6 Does Local Security Policy override GPO?

- 4.7 Does changing Local Security Policy require reboot?

- 5 Conclusion

The Local Security Utility is an interface to access all the security settings of a Windows 11 PC that’s not on any organization domain. It contains information on many security settings including these major ones:

- How to log on to the computer: as a service, via a network, or interactively

- Which user accounts have what kind of access

- Special security measures to revoke or allow software and app access

- The policy to audit local computer security

- Privileges and rights linked to user accounts

The tool is available in Windows operating systems like Win 2000, XP, 7, 8. 8.1, Windows 10, and the latest Windows 11.

Why Do You Need to Know About This Tool?

Here’s why you must know about the Security Policy tool of Windows 11:

- There are many user accounts on the PC and you want to create different access rights

- You want to stop regular users from running certain apps and software on the Windows PC

- You’d like to make use of the AppLocker feature

- There’s no Password Policy on the device and you want to create one

How to Open Local Security Policy on Windows 11

Find here the various ways to open the Security Policy tool on Windows 11. The steps are also similar for dated operating systems like Win 10, 8, 7, Vista, etc.

1. Open Security Policy Via Run Command

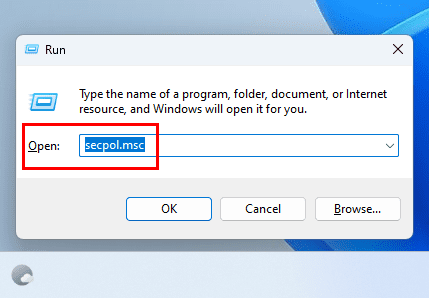

The most effortless way to call this tool is by using the Run command as shown below:

- Press Windows + R keys together.

- Copy and paste this code into the Run box:

secpol.msc

- Hit Enter to bring up the Security Policy navigation window.

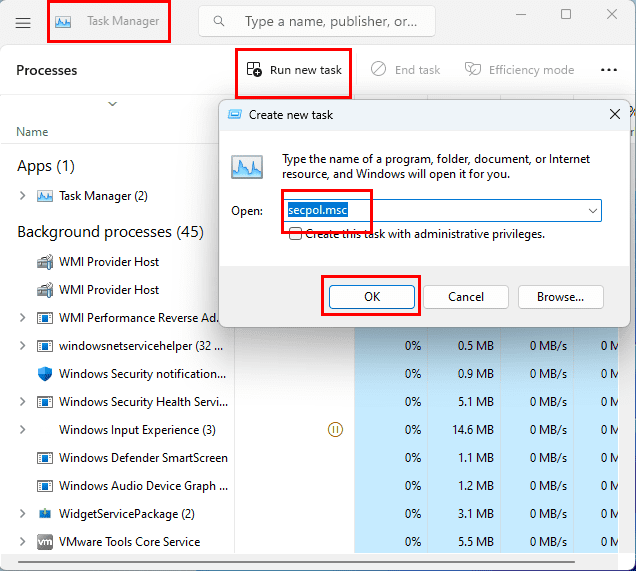

2. Access Security Policy From the Task Manager

You can create and execute a Local Security Policy task on the Task manager app to access the policy navigation panel as shown here:

- Hit Ctrl + Shift + Esc keys altogether to open the Task Manager.

- Click Run new task and type in secpol.msc on the pop-up that opens.

- Hit Enter to execute the task.

3. Use the Local Security Policy App

The Secpol.msc app is the source of the Security Policy utility. Here’s the location of the app on your Windows PC:

C:\Windows\System32

Simply type the app name in the Search box on the top right corner of the windows to find the app icon. Double-click to open the app.

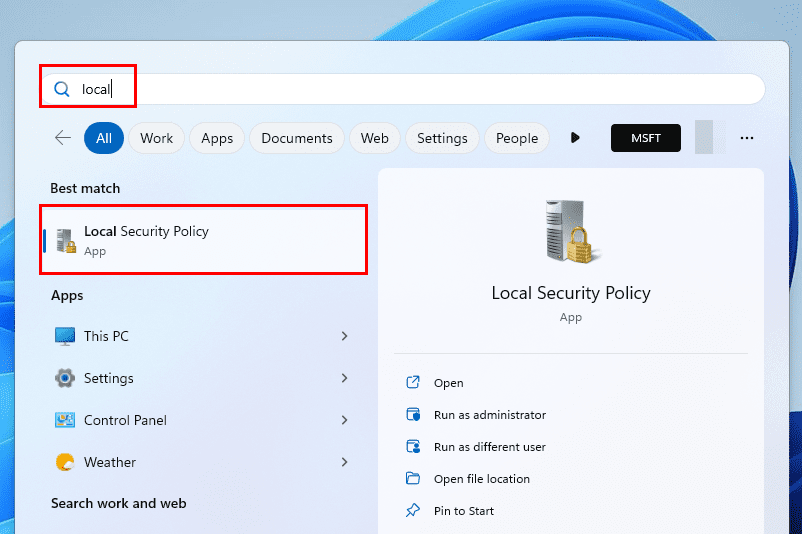

4. Utilize the Windows Search App

The Search box of the Start menu can also locate the Security Policy app. Here’s how it’s done:

- Click the Start menu or Windows flag.

- Start typing Local and the Local Security Policy tool will show up under the Best match section.

- Click once to open the app.

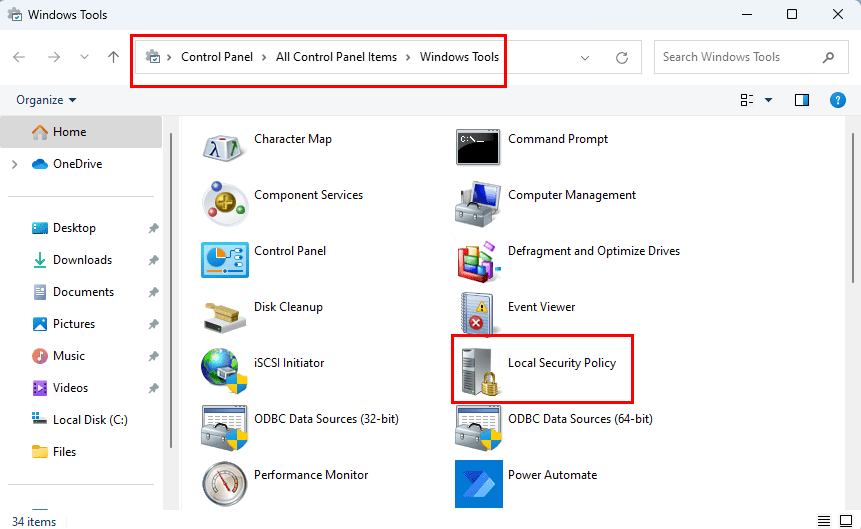

5. Find the App in Control Panel

Since this is a system app, you can also find it on the Control Panel by following these instructions:

- Open the Start menu and type Control.

- Click Control Panel under the Best match section.

- Switch to Small icons in the Control Panel’s View by drop-down list.

- Now, select the Windows Tools option.

- The new window that opens, should contain the Local Security Policy app icon.

- Double-click to open the tool.

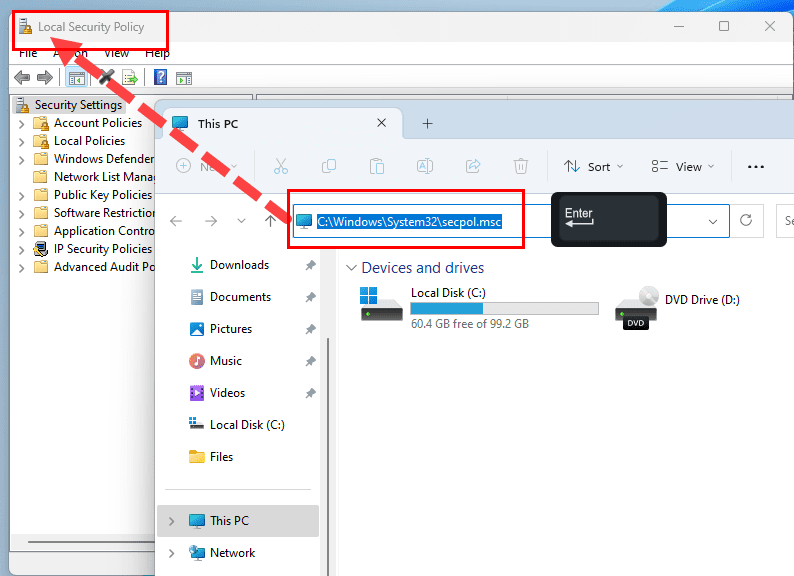

6. Use File Explorer Address Bar

If you know the application name of certain Windows 11 apps, you can launch those using the Address Bar of Windows Explorer. Here’s how:

- Open This PC.

- Click on any blank space within the Address Bar.

- Press Backspace to remove the existing address.

- Type the following app name and hit Enter:

secpol.msc

- The Local Security Policy utility pops up.

7. Run the App From Windows Folder

Since the Secpol.msc file is stored within the Windows 11 installation partition, you can access the following folder and scroll down to the alphabet S section. Once you find the executable file, double-click to open the app.

C:\Windows\System32

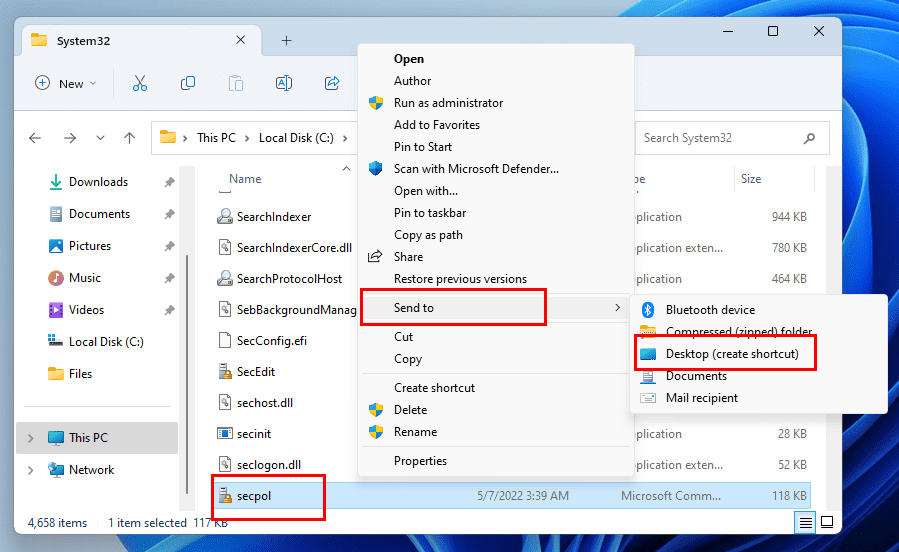

8. Create a Desktop Shortcut for the Utility

After you access the Secpol.msc file in Windows > System32, follow these steps to add a Desktop shortcut:

- Select the app file in question.

- Right-click and choose Show more options selection.

- Hover the cursor over the Send to option on the context menu.

- Click Desktop (Create shortcut).

- Now, locate the shortcut on the Desktop and double-click to open the Local Security Policy tool.

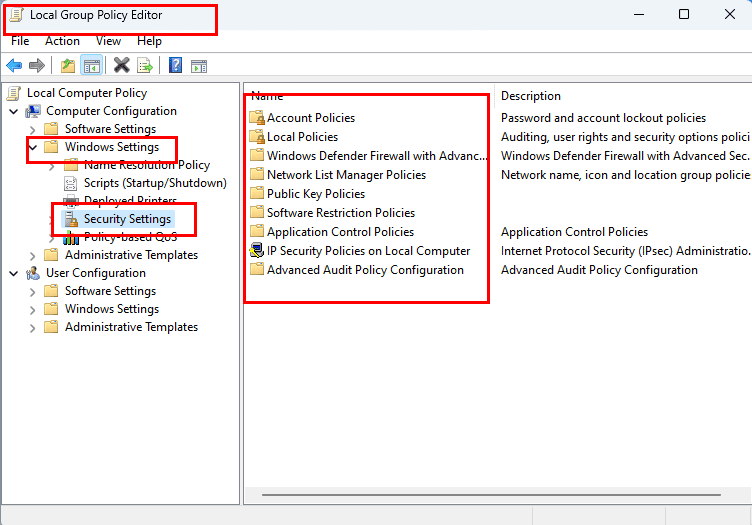

9. Utilize Group Policy Editor

For the organization’s IT admins, the Security Policy tool is directly located on the Group Policy Editor application. Here’s how to find it:

- Open the Group Policy Editor app either from the Start menu or Control Panel.

- Expand the Windows Settings directory on the left-side navigation pane.

- Click the Security Settings option.

- On the right-side menu, you should find all the Security Policy options.

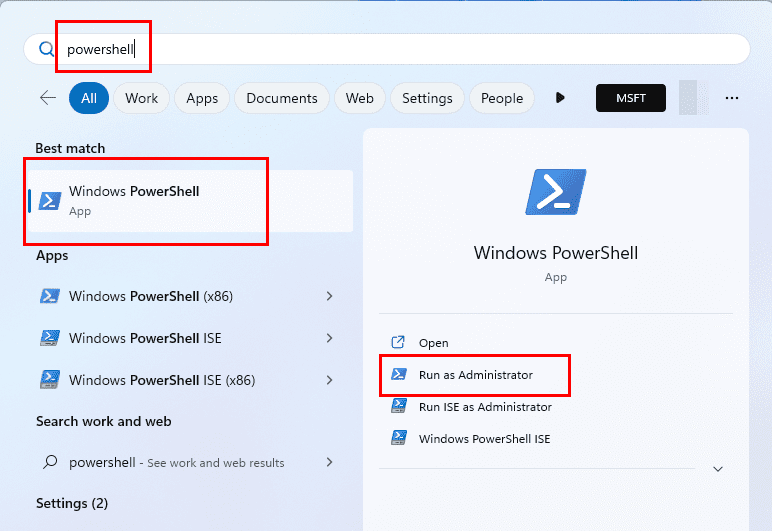

10. Use A Command Code

If you love the Windows Command Prompt, PowerShell, and coding, you’ll love this approach to access the Security Policy of the local computer. Here are the steps and codes you need to execute:

- Open PowerShell or Command Prompt from the Start menu with admin rights.

- Copy and paste the following code into any of the above Windows command line tools:

secpol

- Hit Enter to start the Security Policy utility.

Local Security Policy: FAQs

What is the difference between Local Security Policy and Group Policy?

The Group Policy Editor tool is for organization IT administrators. IT admins use this utility to minimize system app access to the regular users of the PC. Domain admins can also use this tool to give role-based access to networked Windows 11 PCs. Group Policy Editor overrides all the settings created by the Security Policy tool.

On the contrary, Local Security Policy is for individual Windows PCs. The local user account admin can edit various settings to secure the data and the network of the PC.

Does Windows 10 Home have Local Security Policy?

There is no Security Policy feature in Windows 10 Home operating systems.

Also learn: Windows 10 Home and Pro: What’s The Difference?

Does Windows 11 Home have Local Security Policy?

Just like Windows 10 Home OS, the Windows 11 Home edition also doesn’t come with the Local Security Policy tool.

Also Learn: Difference Between Windows 11 Home and Pro

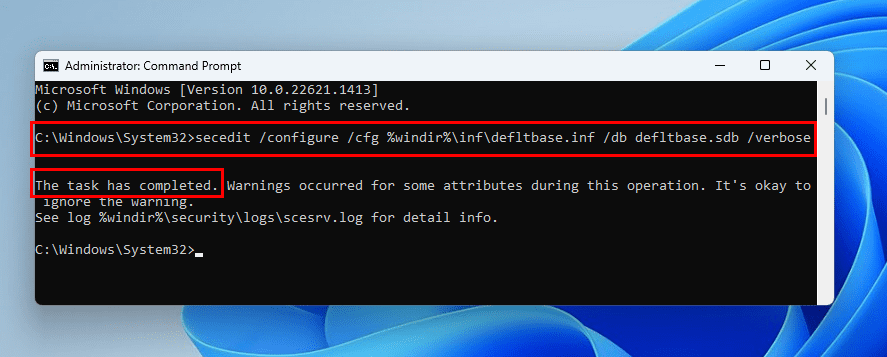

How do I reset Local Security Policy in Windows 11?

If you’re learning the Security Policy tool of Windows 11 by making changes and would like to go back to the default settings, you’re in luck. The steps would also help if you made unknown Security Policy changes and now the device is behaving erratically. Here’s how it’s done:

- Open Command Prompt with elevated rights (Run as Administrator).

- Copy and paste the following code into the command line interface:

secedit /configure /cfg %windir%\inf\defltbase.inf /db defltbase.sdb /verbose

- Hit Enter to execute the code.

Why is Local Security Policy important?

Since your PC isn’t on any network, there’s no way to customize user account access restrictions other than the Security Policy utility.

Does Local Security Policy override GPO?

The Security Policy tool can’t override the Group Policies created using the Group Policy Editor app.

Does changing Local Security Policy require reboot?

Yes, you must restart the Windows 11 PC so that the Windows operating system can amend its interfaces and enforce new security policies.

Conclusion

Now you know more about the Local Security Policy tool. You also learned how to call this Windows 11 system app feature should you need to enforce advanced user account security.

You can modify its policies to enable role-based access in Windows 11 computers that are not on any organization network. The feature is pretty helpful in homes, dorm rooms, shared personal computers, small home-based businesses, local shops, school libraries, etc. Comment below if the article helped you.

Next up, Prevent Users From Running Certain Programs on Windows 11.

Всем привет! В статье ниже я распишу все основные методы и способы открыть «Локальную политику безопасности» в Windows 10, 11, 7 или 8. Инструкции подойдут для любой современной, и даже старой версии нашей любимой операционной системы. В случае возникновения каких-то проблем – пишите в комментариях, и я постараюсь вам помочь.

Содержание

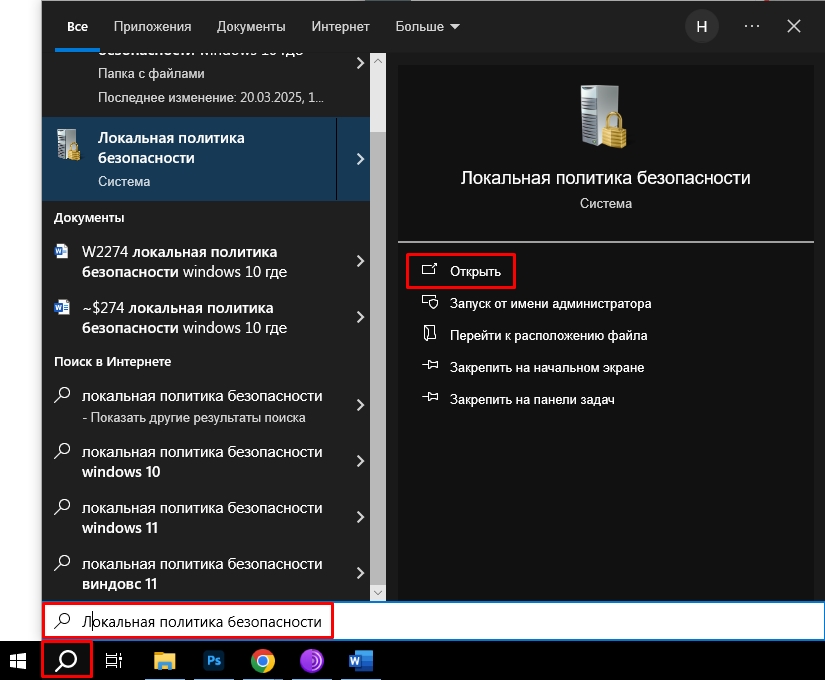

- Способ 1: Поиск Windows

- Способ 2: Окно «Выполнить».

- Способ 3: Панель управление

- Способ 4: Через «Редактор локальной групповой политики»

- Видео

- Задать вопрос автору статьи

Где находится «Локальная политика безопасности» в Windows 10, 11, 7 или 8. Не важно, что вы ищите, самый простой быстрый способ – это воспользоваться поиском Виндовс. Нажмите по кнопке с изображением лупы или по строке поиска. Её также можно найти, нажав «Пуск». После этого вводим запрос:

Локальная политика безопасности

Вам останется просто выбрать эту системную утилиту и нажать «Открыть».

Читаем – как ускорить компьютер и работу системы на 20-30%.

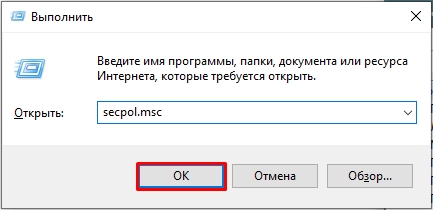

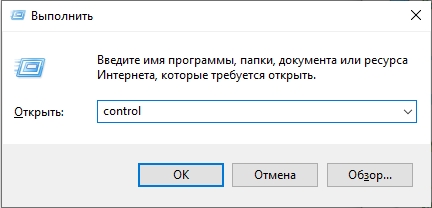

Способ 2: Окно «Выполнить».

Еще один вариант, это воспользоваться специальной, встроенной утилитой «Выполнить», которая быстро открывает системные программы.

Читаем – как очистить комп от мусора.

- Зажмите клавиши на клавиатуре:

+ R

- Введите:

secpol.msc

- Далее вы увидите нужное вам окошко.

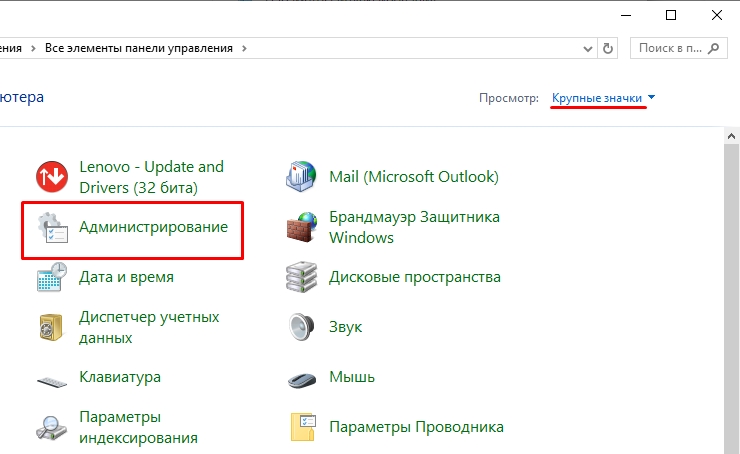

Способ 3: Панель управление

- Тут мы аналогично воспользуемся окном «Выполнить» – зажимаем:

+ R

- Вписываем запрос на открытие панели управления:

control

СОВЕТ! Вы аналогично можете открыть эту панель с помощью поиска.

- Находим раздел «Администрирование». Если вы видите, какую-то другую картинку, как на скриншоте ниже, то поменяйте режим «Просмотра» и поставьте крупные или мелкие значки.

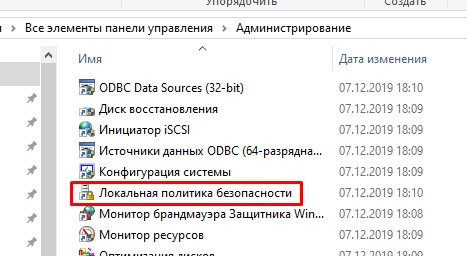

- В списке просто найдите нужный вам элемент.

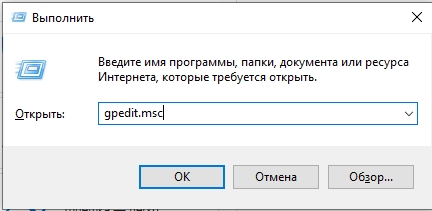

Способ 4: Через «Редактор локальной групповой политики»

- Жмем:

+ R

- Вводим:

gpedit.msc

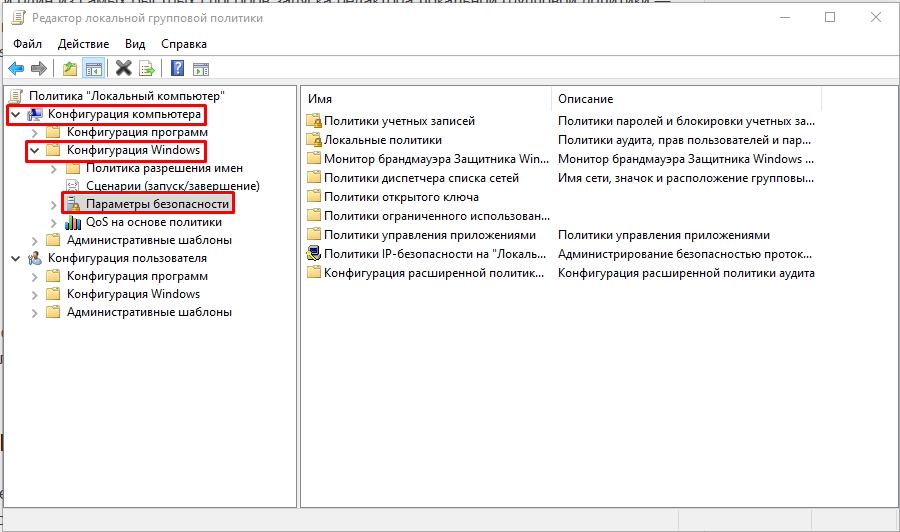

- Теперь откройте основной, глобальный раздел «Конфигурация компьютера».

- Кликаем по подразделу «Конфигурация Windows».

- Раскрываем пункт «Параметры безопасности». Справа вы увидите все пункты, которые и относятся к «Локальной политики безопасности», просто здесь она имеет другое название.

Есть еще один вариант – через консоль управления, но я не думаю, что кто-то будет пользоваться этим методом, так как он достаточно «костыльный». Если вы найдете какой-то свой удобный и интересный способ – поделитесь им в комментариях. Пользователи портала WiFiGiD.RU будут вам благодарны.

Видео

Аннотация: Описана структура менеджера безопасности ОС Windows. Система защиты данных должна удовлетворять требованиям, сформулированным в ряде нормативных документов, которые определяют политику безопасности. Далее в лекции описаны возможности настройки привилегий учетной записи. Поддержка модели ролевого доступа связана с задачами перечисления, добавления и отзыва привилегий пользователя и отключения привилегий в маркере доступа субъекта

Основные компоненты системы безопасности ОС Windows

В данной лекции будут рассмотрены вопросы структуры системы безопасности, особенности ролевого доступа и декларируемая политика безопасности системы.

Система контроля дискреционного доступа — центральная концепция защиты ОС Windows, однако перечень задач, решаемых для обеспечения безопасности, этим не исчерпывается. В данном разделе будут проанализированы структура, политика безопасности и API системы защиты.

Изучение структуры системы защиты помогает понять особенности ее функционирования. Несмотря на слабую документированность ОС Windows по косвенным источникам можно судить об особенностях ее функционирования.

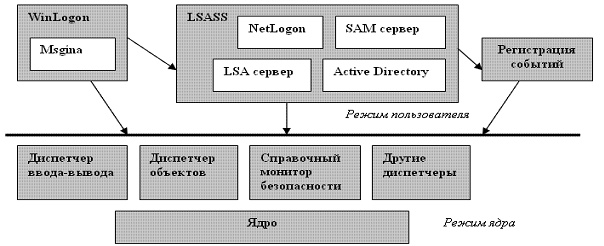

Рис.

14.1.

Структура системы безопасности ОС Windows

Система защиты ОС Windows состоит из следующих компонентов (см.

рис.

14.1).

- Процедура регистрации (Logon Processes), которая обрабатывает запросы пользователей на вход в систему. Она включают в себя начальную интерактивную процедуру, отображающую начальный диалог с пользователем на экране, и удаленные процедуры входа, которые позволяют удаленным пользователям получить доступ с рабочей станции сети к серверным процессам Windows NT. Процесс Winlogon реализован в файле Winlogon.exe и выполняется как процесс пользовательского режима. Стандартная библиотека аутентификации Gina реализована в файле Msgina.dll.

- Подсистема локальной авторизации (Local Security Authority, LSA), которая гарантирует, что пользователь имеет разрешение на доступ в систему. Этот компонент — центральный для системы защиты Windows NT. Он порождает маркеры доступа, управляет локальной политикой безопасности и предоставляет интерактивным пользователям аутентификационные услуги. LSA также контролирует политику аудита и ведет журнал, в котором сохраняются сообщения, порождаемые диспетчером доступа. Основная часть функциональности реализована в Lsasrv.dll.

- Менеджер учета (Security Account Manager, SAM), который управляет базой данных учета пользователей. Эта база данных содержит информацию обо всех пользователях и группах пользователей. Данная служба реализована в Samsrv.dll и выполняется в процессе Lsass.

- Диспетчер доступа (Security Reference Monitor, SRM), проверяющий, имеет ли пользователь право на доступ к объекту и на выполнение тех действий, которые он пытается совершить. Этот компонент обеспечивает легализацию доступа и политику аудита, определяемые LSA. Он предоставляет услуги для программ супервизорного и пользовательского режимов, чтобы гарантировать, что пользователи и процессы, осуществляющие попытки доступа к объекту, имеют необходимые права. Данный компонент также порождает сообщения службы аудита, когда это необходимо. Это компонент исполнительной системы: Ntoskrnl.exe.

Все компоненты активно используют базу данных Lsass, содержащую параметры политики безопасности локальной системы, которая хранится в разделе HKLM\SECURITY реестра.

Как уже говорилось во введении, реализация модели дискреционного контроля доступа связана с наличием в системе одного из ее важнейших компонентов — монитора безопасности. Это особый вид субъекта, который активизируется при каждом доступе и в состоянии отличить легальный доступ от нелегального и не допустить последний. Монитор безопасности входит в состав диспетчера доступа (SRM), который, согласно описанию, обеспечивает также управление ролевым и привилегированным доступом.

Политика безопасности

При оценке степени защищенности операционных систем действует нормативный подход, в соответствии с которым совокупность задач, решаемых системой безопасности, должна удовлетворять определенным требованиям — их перечень определяется общепринятыми стандартами. Система безопасности ОС Windows отвечает требованиям класса C2 «оранжевой» книги

[

DoD

]

и требованиям стандарта Common Criteria, которые составляют основу политики безопасности системы. Политика безопасности подразумевает ответы на следующие вопросы: какую информацию защищать, какого рода атаки на безопасность системы могут быть предприняты, какие средства использовать для защиты каждого вида информации.

Требования, предъявляемые к системе защиты, таковы

- Каждый пользователь должен быть идентифицирован уникальным входным именем и паролем для входа в систему. Доступ к компьютеру предоставляется лишь после аутентификации. Должны быть предприняты меры предосторожности против попытки применения фальшивой программы регистрации (механизм безопасной регистрации).

- Система должна быть в состоянии использовать уникальные идентификаторы пользователей, чтобы следить за их действиями (управление избирательным или дискреционным доступом). Владелец ресурса (например, файла) должен иметь возможность контролировать доступ к этому ресурсу.

- Управление доверительными отношениями. Необходима поддержка наборов ролей (различных типов учетных записей). Кроме того, в системе должны быть средства для управления привилегированным доступом.

- ОС должна защищать объекты от повторного использования. Перед выделением новому пользователю все объекты, включая память и файлы, должны быть проинициализированы.

- Системный администратор должен иметь возможность учета всех событий, относящихся к безопасности (аудит безопасности).

- Система должна защищать себя от внешнего влияния или навязывания, такого, как модификация загруженной системы или системных файлов, хранимых на диске.

Надо отметить, что, в отличие от большинства операционных систем, ОС Windows была изначально спроектирована с учетом требований безопасности, и это является ее несомненным достоинством. Посмотрим теперь, как в рамках данной архитектуры обеспечивается выполнение требований политики безопасности.

Ролевой доступ. Привилегии

Понятие привилегии

С целью гибкого управления системной безопасностью в ОС Windows реализовано управление доверительными отношениями (trusted facility management), которое требует поддержки набора ролей (различных типов учетных записей) для разных уровней работы в системе. Надо сказать, что эта особенность системы отвечает требованиям защиты уровня B «оранжевой» книги, то есть более жестким требованиям, нежели перечисленные в разделе «Политика безопасности». В системе имеется управление привилегированным доступом, то есть функции администрирования доступны только одной группе учетных записей — Administrators (Администраторы.).

В соответствии со своей ролью каждый пользователь обладает определенными привилегиями и правами на выполнение различных операций в отношении системы в целом, например, право на изменение системного времени или право на создание страничного файла. Аналогичные права в отношении конкретных объектов называются разрешениями. И права, и привилегии назначаются администраторами отдельным пользователям или группам как часть настроек безопасности. Многие системные функции (например, LogonUser и InitiateSystemShutdown ) требуют, чтобы вызывающее приложение обладало соответствующими привилегиями.

Каждая привилегия имеет два текстовых представления: дружественное имя, отображаемое в пользовательском интерфейсе Windows, и программное имя, используемое приложениями, а также Luid — внутренний номер привилегии в конкретной системе. Помимо привилегий в Windows имеются близкие к ним права учетных записей. Привилегии перечислены в файле WinNT.h, а права — в файле NTSecAPI.h из MS Platform SDK. Чаще всего работа с назначением привилегий и прав происходит одинаково, хотя и не всегда. Например, функция LookupPrivelegeDisplayName, преобразующая программное имя в дружественное, работает только с привилегиями.

Ниже приведен перечень программных и отображаемых имен привилегий (права в отношении системы в данном списке отсутствуют) учетной записи группы с административными правами в ОС Windows 2000.

- SeBackupPrivilege (Архивирование файлов и каталогов)

- SeChangeNotifyPrivilege (Обход перекрестной проверки)

- SeCreatePagefilePrivilege (Создание страничного файла)

- SeDebugPrivilege (Отладка программ)

- SeIncreaseBasePriorityPrivilege (Увеличение приоритета диспетчирования)

- SeIncreaseQuotaPrivilege (Увеличение квот)

- SeLoadDriverPrivilege (Загрузка и выгрузка драйверов устройств)

- SeProfileSingleProcessPrivilege (Профилирование одного процесса)

- SeRemoteShutdownPrivilege (Принудительное удаленное завершение)

- SeRestorePrivilege (Восстановление файлов и каталогов)

- SeSecurityPrivilege (Управление аудитом и журналом безопасности)

- SeShutdownPrivilege (Завершение работы системы)

- SeSystemEnvironmentPrivilege (Изменение параметров среды оборудования)

- SeSystemProfilePrivilege (Профилирование загруженности системы)

- SeSystemtimePrivilege (Изменение системного времени)

- SeTakeOwnershipPrivilege (Овладение файлами или иными объектами)

- SeUndockPrivilege (Извлечение компьютера из стыковочного узла)

Важно, что даже администратор системы по умолчанию обладает далеко не всеми привилегиями. Это связано с принципом предоставления минимума привилегий (см.

«Отдельные аспекты безопасности Windows»

). В каждой новой версии ОС Windows, в соответствии с этим принципом, производится ревизия перечня предоставляемых каждой группе пользователей привилегий, и общая тенденция состоит в уменьшении их количества. С другой стороны общее количество привилегий в системе растет, что позволяет проектировать все более гибкие сценарии доступа.

Внутренний номер привилегии используется для специфицирования привилегий, назначаемых субъекту, и однозначно связан с именами привилегии. Например, в файле WinNT.h это выглядит так:

#define SE_SHUTDOWN_NAME TEXT("SeShutdownPrivilege")