Applies ToWindows 11 Windows 10

Windows Hello — это более личный и безопасный способ входа на устройство с Windows. Вместо пароля с Windows Hello вы можете войти с помощью распознавания лиц, отпечатков пальцев или ПИН-кода.

Эти параметры упрощают и безопаснее вход в компьютер, так как ВАШ ПИН-код связан только с одним устройством и резервную копию для восстановления с учетной записью Майкрософт.

Вы можете использовать приложение «Параметры» для настройки Windows Hello и управления ими.

-

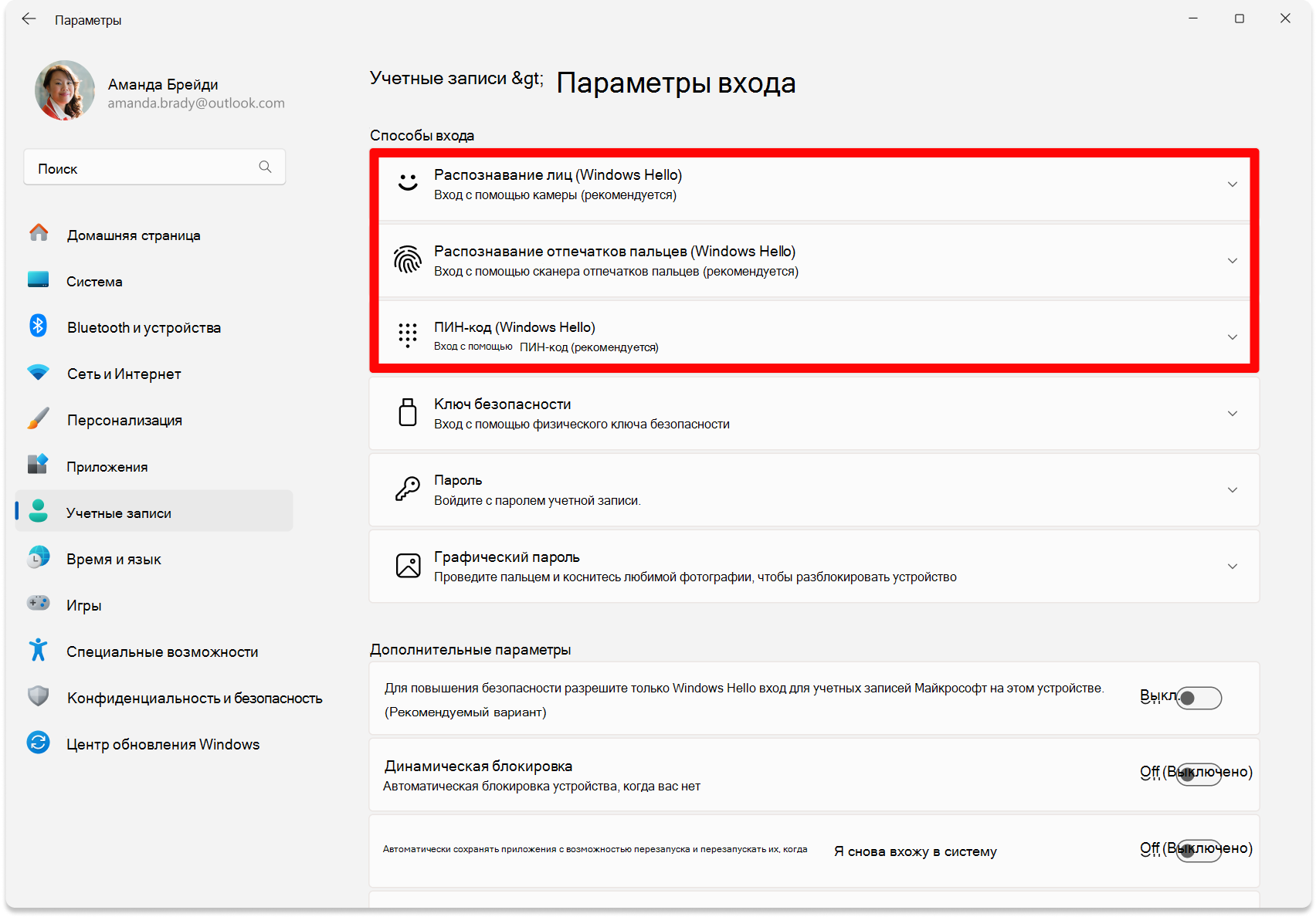

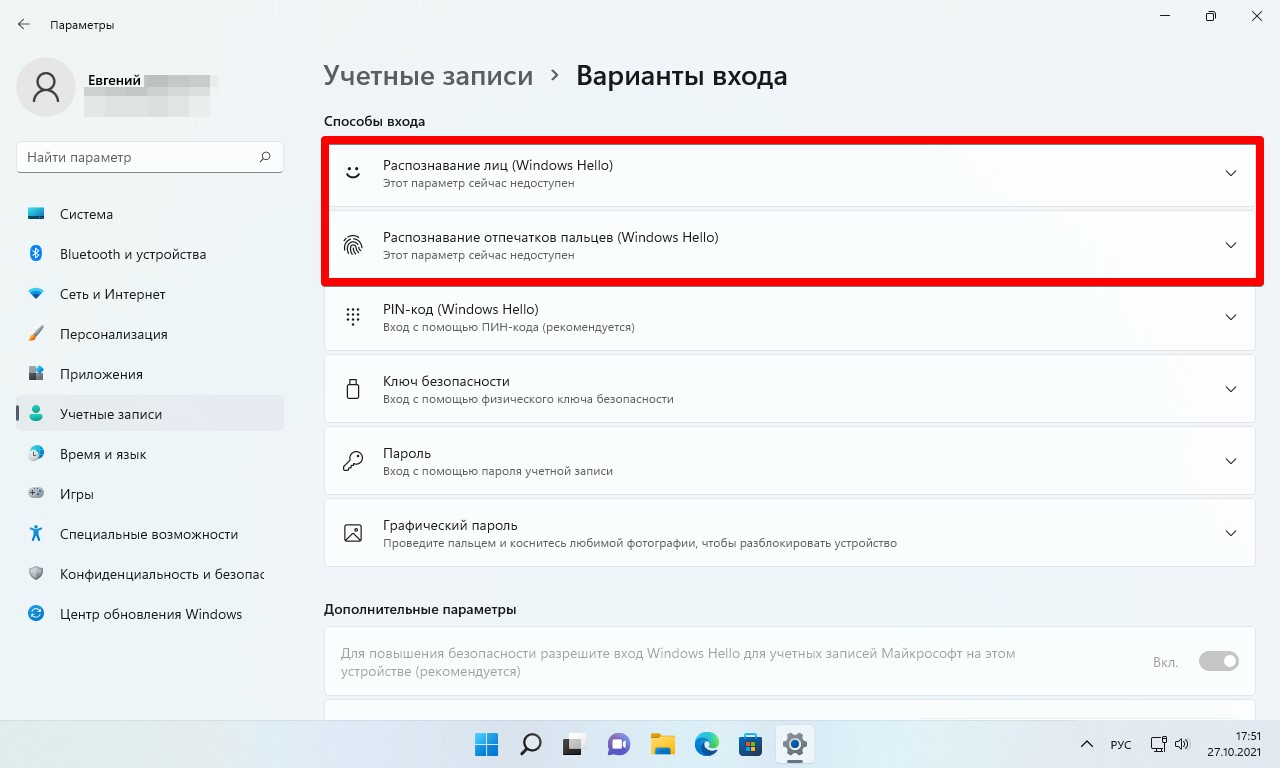

В приложении «Настройки» на устройстве с Windows, выберите Учетные записи > параметры входа или воспользуйтесь следующим сочетанием клавиш:

Параметры входа

-

В разделе Способы входа можно выбрать три варианта входа с помощью Windows Hello:

-

Выберите Распознавание лиц (Windows Hello), чтобы настроить вход с помощью инфракрасной камеры компьютера или внешней инфракрасной камеры.

-

Выберите Распознавание отпечатков пальцев (Windows Hello), чтобы настроить вход с помощью сканера отпечатков пальцев.

-

Выберите ПИН-код (Windows Hello), чтобы настроить вход с помощью ПИН-кода.

Важно: Для входа с помощью лица требуется камера, совместимая с Hello. Для входа с помощью отпечатка пальца на устройстве должно быть устройство считывания отпечатков пальцев.

Если ваше устройство не поставляются с одним из них, вы можете приобрести его, который может быть подключен к вашему устройству через USB у любого из ряда популярных розничных торговцев.

-

-

Выберите параметр , выберите Настроить

-

Следуйте инструкциям, чтобы завершить настройку Windows Hello

Интерфейс входа

При следующем входе на устройство вы можете использовать распознавание лиц, идентификацию отпечатков пальцев или ПИН-код вместо пароля.

Нужна дополнительная помощь?

Нужны дополнительные параметры?

Изучите преимущества подписки, просмотрите учебные курсы, узнайте, как защитить свое устройство и т. д.

Время на прочтение8 мин

Количество просмотров26K

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

- Пароли могут быть трудны для запоминания, и пользователи часто повторно используют пароли на нескольких сайтах.

- Взломы сервера могут раскрывать симметричные сетевые учетные данные.

- Пароли могут подлежать атакам с повторением пакетов.

- Пользователи могут непреднамеренно предоставить свой пароль вследствие фишинга.

Hello позволяет выполнить проверку подлинности учетной записи Microsoft, учетной записи Active Directory, учетной записи Microsoft Azure Active Directory (Azure AD) и службы поставщика удостоверений или службы проверяющей стороны, которые поддерживают проверку подлинности Fast ID Online (FIDO) v2.0.

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

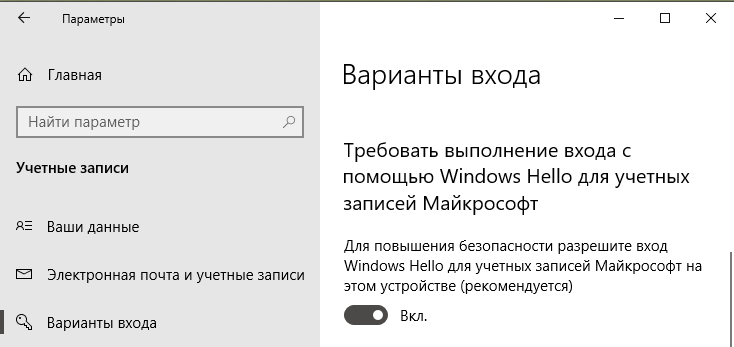

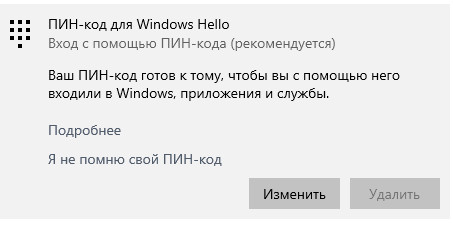

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.

В современных версиях Windows используется несколько типов учётных записей, каждый из которых может быть защищён своим неповторимым образом. Сегодня мы сравним безопасность учётных записей, защищённых механизмами LM, NTLM и PIN-кодами Windows Hello (на компьютерах без TPM).

Введение

В Windows есть несколько типов учётных записей, среди которых отметим локальные, доменные и онлайновые учётные записи Microsoft Account. Локальные учётные записи традиционно использовались на домашних компьютерах пользователей. Вплоть до восьмой версии Windows они были практически единственным вариантом для домашнего пользователя, но в Windows 8 появился новый вариант учётных записей, использующий логин и пароль пользователя от онлайновой учётной записи Microsoft Account. Этот тип учётных записей, в свою очередь, может быть защищён PIN-кодом системы Windows Hello, атака на который в зависимости от конфигурации компьютера и выбранного пользователем PIN-кода может стать уязвимым местом в системе. Для корпоративных пользователей компания предлагала использовать доменные учётные записи.

Классические пароли

В процессе восстановления пароля к той или иной учётной записи Windows вы можете столкнуться с несколькими разными типами учётных записей, а также несколькими разными способами, которыми операционная система пользуется для создания, защиты и хранения хешированных записей.

Самым старым является механизм LM, использующийся со времён операционной системы OS/2. В современных версиях Windows этот механизм давно отключён (начиная с Windows Vista/Server 2008), но защищённые LM учётные записи всё ещё можно встретить на устаревших системах в ряде организаций. Записи хранятся на локальном компьютере в базах данных SAM или в БД NTDS на доменном контроллере.

На смену механизму LM пришёл более новый механизм NTLM, активно использующийся в актуальных версиях Windows по сей день. Хешированные записи также хранятся в локальных базах данных SAM и в БЗ NTDS на доменном контроллере. Интересный момент: атака на хэш NTLM производится даже быстрее, чем атака на более старые хэши LM.

Посредством NTLM защищены как пароли к локальным учётным записям Windows, так и к новому типу учётных записей Microsoft Account, что, в частности, позволяет восстанавливать пароли к онлайновым учётным записям Microsoft посредством быстрой офлайновой атаки (см. Microsoft Account: удобство или дыра в безопасности?). Хешированные записи к Microsoft Account хранятся вместе с другими записями NTLM в локальных базах данных SAM и в БЗ NTDS на доменном контроллере.

Общая соль: для защиты учётных записей NTLM Microsoft использует криптографическую соль, однако значение соли уникально для всего компьютера в целом, а не для каждой учётной записи по отдельности. Это позволяет запускать атаки на все записи NTLM одновременно и параллельно. Данный подход изменился лишь с выходом подсистемы безопасности Windows Hello.

Кроме того, в Windows есть такой тип записей, как DCC, что расшифровывается как Domain Cached Credentials — кешированные данные для входа в доменные учётные записи. Эти данные хранятся локально на пользовательском компьютере, а механизм их защиты отличается от механизма NTLM в сторону усиления.

Пароли Microsoft Account

Начиная с Windows 8, логин и пароль от Microsoft Account можно использовать для входа в Windows вместо использования локального логина и пароля. В Windows 10 в компании пошли дальше: теперь при установке Windows сразу предлагается зайти с помощью Microsoft Account. Как уже было упомянуто выше, пароли к Microsoft Account защищены точно так же, как и обычные локальные пароли — посредством NTLM. Однако существует и другой механизм авторизации в Windows, использующий PIN-коды Windows Hello.

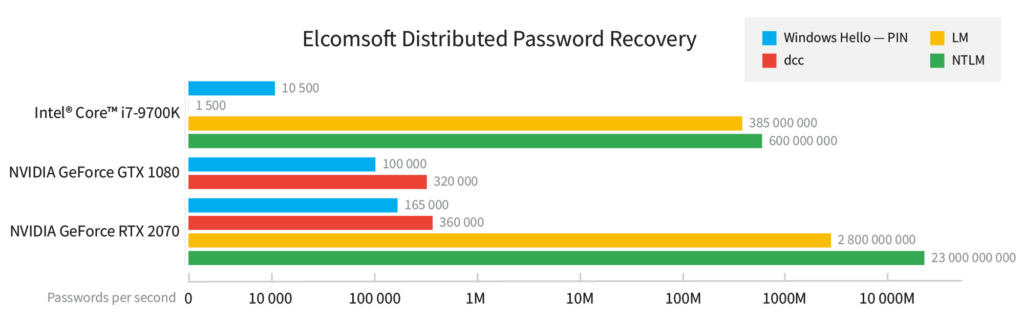

PIN-коды Windows Hello

Перебор PIN-кодов Windows Hello возможен только на компьютерах, не оборудованных модулем TPM. Даже в этом случае скорость атаки в сравнении с атаками на пароли NTLM существенно ниже: бенчмарк в Elcomsoft Distributed Password Recovery продемонстрировал скорости перебора PIN-кодов в 50-150 тысяч раз ниже в сравнении со скоростью перебора хэшей NTLM. Кроме того, для защиты PIN-кодов используются уникальные значения криптографической соли, что означает необходимость последовательной атаки на защищённые таким образом учётные записи.

Что означают цифры?

Что означает скорость перебора в 23 миллиарда паролей в секунду (NTLM)? Для примера, пароль длиной в 8 символов, состоящий из случайного набора цифр и латинских букв в обоих регистрах (95^8 комбинаций), с такой скоростью может быть восстановлен за 80 часов. Восстановление 7-значного пароля займёт меньше часа, а пароли меньшей длины могут быть взломаны за пренебрежимо малое время. Полный перебор пространства из 9-значных паролей, однако, займёт почти год; соответственно для взлома 9-значных буквенно-цифровых паролей потребуется использование качественных словарей, мутаций и различного рода умных атак.

А что значат цифры в 165 тысяч паролей в секунду (это скорость перебора PIN-кодов Windows Hello на видеокарте NVIDIA GeForce RTX 2070)? С такой скоростью восстановление 8-значного пароля, составленного по указанным выше правилам, займёт порядка 1300 лет, 7-значных — порядка 13 лет, 6-значных — около 50 дней. Соответственно, даже для 6-значных паролей уже потребуется использование умных словарных атак.

Заключение

Мы сравнили скорость перебора паролей к различным типам учётных записей Windows и разным механизмам хранения и защиты данных для входа в систему. Тестирование показало, что использование PIN-кода Windows Hello — наиболее безопасный способ входа в систему, но лишь при выполнении одного из двух условий: либо PIN-код используется в системе с активным модулем TPM (и тогда его длина и сложность не имеют значения), либо на системе без TPM используется длинный и сложный буквенно-цифровой PIN. Использование же цифрового PIN-кода на компьютере без TPM ведёт к легко эксплуатируемой уязвимости.

REFERENCES:

Elcomsoft Distributed Password Recovery

Производительное решение для восстановление паролей к десяткам форматов файлов, документов, ключей и сертификатов. Аппаратное ускорение с использованием потребительских видеокарт и лёгкое масштабирование до 10,000 рабочих станций делают решение Элкомсофт оптимальным для исследовательских лабораторий и государственных агентств.

Официальная страница Elcomsoft Distributed Password Recovery »

Elcomsoft Forensic Disk Decryptor

Elcomsoft Forensic Disk Decryptor обеспечивает моментальный доступ к содержимому зашифрованных дисков, созданных BitLocker, FileVault 2, PGP Disk, TrueCrypt и VeraCrypt. Доступны режимы полной расшифровки и оперативного доступа к информации. Ключи для расшифровки содержимого зашифрованных дисков извлекаются из слепка оперативной памяти компьютера, методом атаки через порт FireWire либо анализом файла гибернации. Возможно использования паролей и депонированных ключей.

Официальная страница Elcomsoft Forensic Disk Decryptor »

Elcomsoft System Recovery

Elcomsoft System Recovery поможет восстановить доступ к учётным записям к локальным учётным записям Windows и универсальной учётной записи Microsoft Account и создать образ диска для последующего анализа. Поддерживается как моментальный сброс, так и восстановление оригинального пароля. С помощью Elcomsoft System Recovery можно предоставить административные привилегии любому пользователю. Продукт поставляется вместе с лицензионной загрузочной средой Windows PE.

Официальная страница Elcomsoft System Recovery »

Windows Hello — это способ защиты устройств и безопасного входа в них, который не менее безопасен, чем использование пароля в Windows 11. Это система на основе биометрических данных, которая не только надежна, но и быстра.

Хотя пароли являются одним из основных способов обеспечения безопасности, их легко взломать. Вот причина, по которой вся отрасль IT работает над заменой паролей на ближайшее будущее.

Многие пользователи до сих пор используют самые простые пароли, такие как «123456», «password» или «qwerty». Пользователи, которые используют более сложные и безопасные пароли, либо в конечном итоге записывают их где-то, поскольку их трудно запомнить, либо, что еще хуже, используют их на нескольких сайтах. Утечка пароля с одного веб-сайта может поставить под угрозу несколько учетных записей на других сайтах.

Именно по этой причине многофакторная аутентификация пользуется все большей популярностью. А биометрия (распознавание лиц или отпечатки пальцев) — это еще один метод, за которым, похоже, будущее.

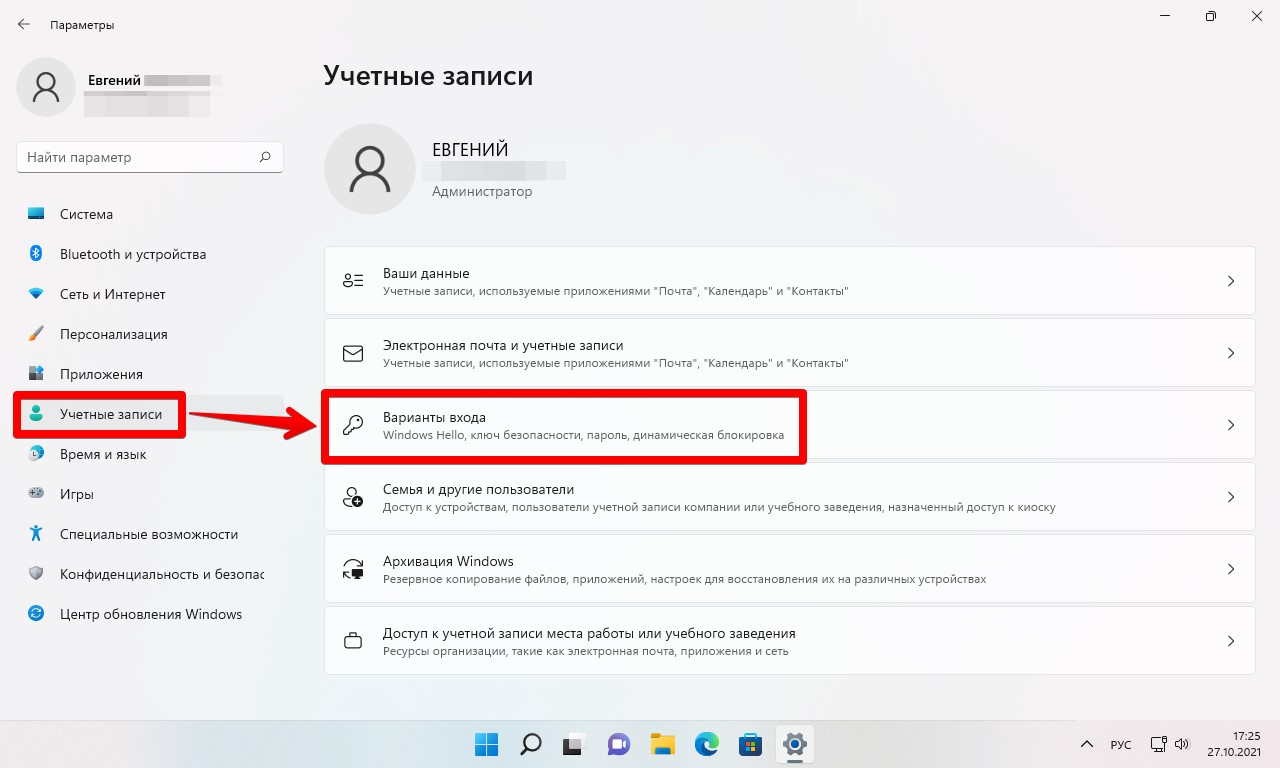

Как настроить Windows Hello

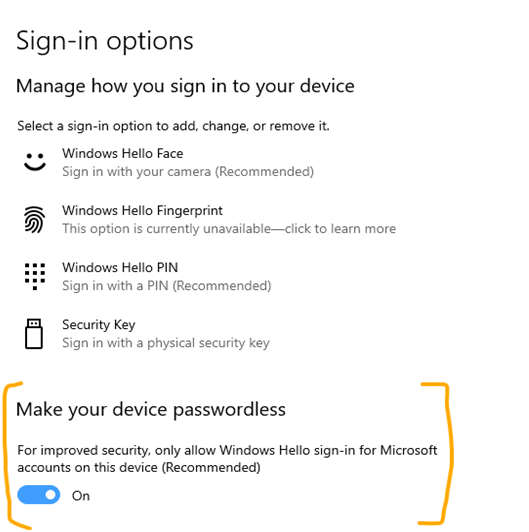

Переходим в «Параметры» Windows 11, нажав клавиши «Win+I». В левой части меню выбираем «Учетные записи» и переходим в раздел «Варианты входа».

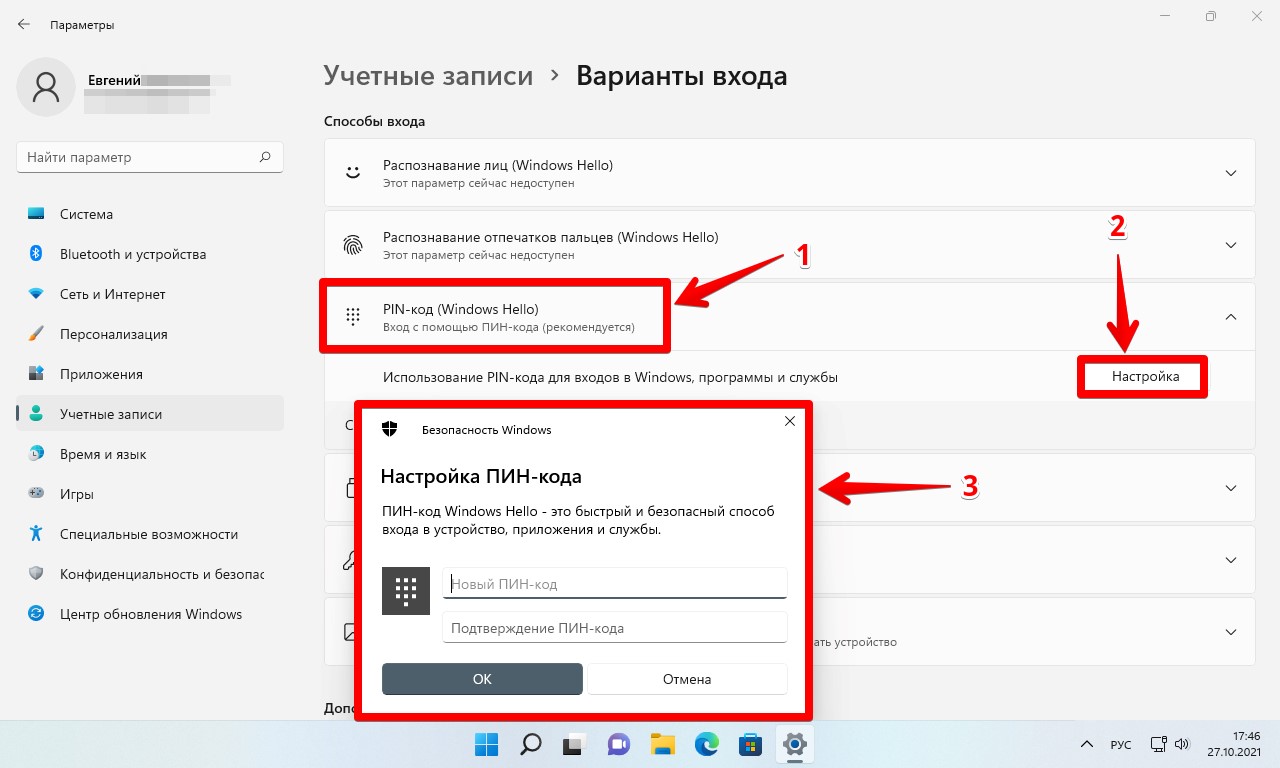

Прежде чем использовать распознавание лица или отпечатков пальцев (Windows Hello), необходимо сперва настроить PIN-код. Чтобы настроить ПИН-код, необходимо перейти в «PIN-код (Windows Hello)» и нажать кнопку «Настроить», чтобы установить ПИН-код. После ввода пароля и подтверждения своей личности, можно настраивать Windows Hello.

Если на вашем компьютере есть устройство отпечатка пальцев, переходим в раздел «Распознавание отпечатков пальцев (Windows Hello)».

Чтобы настроить распознавание лиц, переходим к опции «Распознавание лиц (Windows Hello)».

В подборках нововведений версии 20H1 можно было услышать примерно такую песню:

Теперь проще выполнить беспарольный вход в систему при помощи идентификации лица, отпечатка пальца или PIN-кода. Просто разрешите в настройках идентификацию при помощи Windows Hello.

Вряд ли автор понимает, о чем он пишет. Поэтому вполне объяснима реакция участника чата инсайдеров на такую формулировку.

Между тем, я недавно рассказывал в блоге про эту фичу, но фокусировался на решении проблемы с исчезновением настройки автоматического входа. Сегодня я продолжу тему и постараюсь расставить точки над i.

Как обычно, термины учетная запись Microsoft, аккаунт Microsoft и MSA обозначают одно и то же.

[+] Сегодня в программе

История вопроса

Беспарольный вход впервые появился в декабре 2018 года в сборке 18305, когда реализовали возможность добавлять в систему имеющуюся учетную запись Microsoft без пароля.

В Параметрах упоминание о беспарольном входе появилось в июле 2019 года в сборке 18936.

В октябрьской сборке 18995 сделали еще один шаг – вход с ПИН-кодом в безопасный режим. Так убрали последнее препятствие к полностью беспарольной аутентификации в ОС Windows.

В финальной версии 20H1 название фичи в параметрах изменилось. Беспарольный вход исчез из заголовка, уступив место Windows Hello.

Читатели со стажем помнят Microsoft Passport, систему аутентификации Microsoft. В начале пути Windows 10 она входила в состав системы. Позже компания объединила технологию с Windows Hello.

Windows Hello

Это современная система аутентификации Microsoft, которая привязана к устройству, построена на двухфакторной или двухэтапной аутентификации и заменяет пароли. С помощью Hello можно входить в:

- аккаунты Active Directory и Azure Active Directory (Windows Hello for Business)

- учетную запись Microsoft

- сервисы, поддерживающие FIDO2

Контекст этой статьи – домашняя среда, поэтому дальше речь пойдет про последние два пункта.

Регистрация аккаунта Microsoft на устройстве и вход в систему

Вход в учетную запись Microsoft с Windows Hello на устройстве с Windows 10 осуществляется только с помощью ПИН-кода и биометрии.

Пароль в сферу Hello не входит.

При регистрации аккаунта Microsoft на устройстве ПИН-код, идентификатор лица и отпечаток пальца защищаются парой криптографических ключей, которые генерируются аппаратно при наличии TPM 2.0 или программно.

Для регистрации MSA на устройстве требуется двухэтапная аутентификация, в т.ч. возможна беспарольная. Сервер Microsoft получает публичный ключ и ассоциирует его с аккаунтом пользователя, таким образом устанавливаются доверительные отношения.

Когда вы смотрите в камеру или проводите пальцем по сканеру отпечатков, полученные данные сверяются с ключами Hello. При успехе вы получаете токен аутентификации на вход в систему и доступ к сервисам с аккаунта компании на этом устройстве.

Назначение аппаратного ключа

С помощью аппаратного ключа FIDO2 можно входить без ввода пароля с зарегистрированной на устройстве учетной записью Microsoft на сайты и в приложения. Это финализировали в версии 1809, и в анонсе есть хорошее описание принципа аутентификации с ключом.

В Windows 10 аппаратный ключ можно задействовать при регистрации аккаунта Microsoft на устройстве, после чего входить в MSA с помощью Hello, т.е. ПИН-кода или биометрии.

Однако нельзя просто воткнуть флэшку и войти в учетную запись Microsoft на устройстве с Windows 10. Это работает только с аккаунтами Azure Active Directory, в т.ч. для Hybrid Azure AD.

В параметрах есть ссылка на KB4468253, где в частности говорится: аппаратный ключ используется в дополнение к ПИН-коду или биометрии, поэтому владеющий только ключом человек не сможет выполнить вход в аккаунт. Подтекст такой, что сначала надо выполнить вход в систему с Windows Hello, т.е. аутентификация двухфакторная.

Вы знаете ПИН-код или обладаете биологической особенностью (лицо, отпечаток пальца) и владеете ключом.

Конечно, если вы вошли в систему с Hello и оставили ПК без присмотра, злоумышленник может вставить ключ и авторизоваться с вашей MSA на сайте.

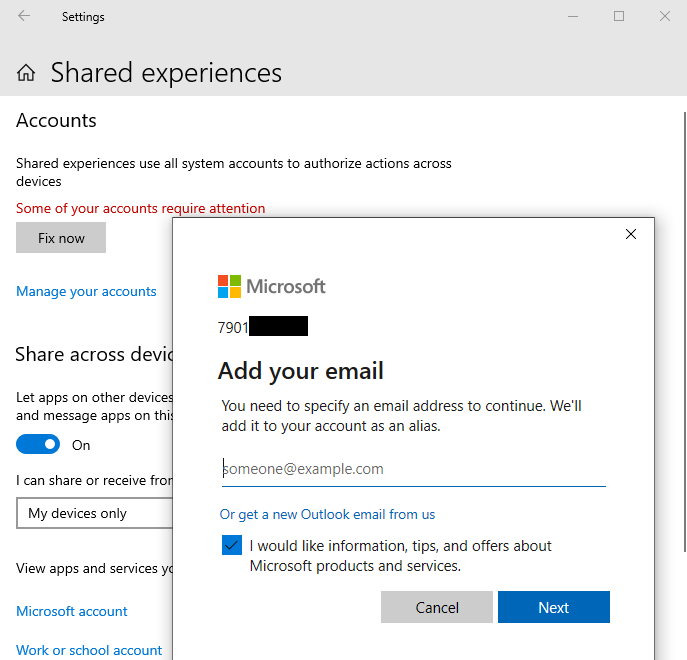

Как создать учетную запись Microsoft без пароля

Беспарольный аккаунт Microsoft создается с номером телефона, нежели с заданным вами адресом электронной почты. В интернетах мне попадались инструкции о том, как это сделать в Windows 10, но их авторы явно не пробовали пройти процесс

Создать учетную запись Microsoft без пароля можно только в сторонних мобильных ОС 🙈

В Android и iOS в приложениях Microsoft Office (Word, Excel, Office и т.д.) вы можете создать MSA, указывая номер телефона. Если при попытке входа система определяет, что такого аккаунта нет, она предлагает создать новый. Пароль не требуется, а создание учетной записи подтверждается кодом в SMS.

Затем вы можете (и я рекомендую) использовать вместо SMS беспарольную 2FA в приложении Microsoft Authenticator.

Если же создавать MSA на сайте Microsoft https://signup.live.com/ или в параметрах Windows 10, указывая номер телефона, система требует задать пароль.

Причину эксклюзивности мобильных ОС объяснил мне в Твиттере глава подразделения Microsoft Identity.

Most laptops/PCs can’t receive an SMS code. So we see a lot of drop off in user success when a phone is required to complete a flow from a PC.

— Alex Simons (@Alex_A_Simons) August 11, 2020

Видимо, значительный процент людей пытается вводить несуществующие номера телефонов или домашние номера, куда SMS не проходит ¯\_(ツ)_/¯

Однако если учетная запись Microsoft без пароля уже создана, начиная с версии 1903, вы можете добавить ее на устройство уже во время установки Windows. После установки это можно сделать в Параметры – Учетные записи в разделах:

- Ваши данные — при переключении с локального аккаунта на свою MSA

- Семья и другие пользователи – при создании аккаунта для другого человека или отдельного профиля для своей MSA

Как я объяснил выше, учетная запись Microsoft регистрируется на устройстве при первой успешной аутентификации, а дальше вы входите в систему с Hello.

При желании вы можете задать пароль в настройках безопасности аккаунта. Адрес электронной почты добавляется там же в настройках профиля, но об этом Windows 10 вам будет напоминать сама.

Ключевая особенность беспарольного входа в версии 20H1+

Сводка изменений в двух версиях Windows 10 такова:

- 1903 — можно использовать на устройстве с Windows 10 аккаунт [Microsoft], требующий аутентификации, но не имеющий пароля в принципе

- 20H1 — можно отключить вход с паролем в учетную запись Microsoft, а также входить с ПИН-кодом в безопасный режим

Теперь можно вернуться к началу статьи и недоуменной реакции на нововведения у людей, которые в ноутбуках входили в аккаунт с помощью биометрии еще лет дцать назад, благодаря ПО и драйверам вендоров.

Ранее биометрический вход существовал наряду с парольным, даже если сам пароль был пустой. Равно как в такой аккаунт всегда можно было войти с паролем. Теперь, создав MSA без пароля или включив беспарольный вход, вы входите только с ПИН-кодом и биометрией.

В этом и заключается отличие от предыдущих версий Windows 10, более старых ОС Windows и решений вендоров.

Преимущества беспарольного входа и MSA без пароля

Я недавно проводил опрос и выяснил, что MSA в Windows 10 используют меньше половины людей даже в самой прогрессивной группе моей аудитории. Поэтому большинству читателей до беспарольных аспектов еще далеко. Впрочем, они и не сулят потребителям манны небесной.

- Требование Windows Hello. Поскольку Hello привязано к устройству, пароль не передается по сети. Такой подход укрепляет безопасность, но здесь основные бенефициары – организации, а домашним пользователям это ничего не дает.

- Учетная запись Microsoft без пароля. Если у вас нет пароля, вы его не забудете, равно как не сольете случайно посторонним лицам, например, попав под фишинговую атаку. Тут кроме пользы нет вреда, но нельзя терять контроль над номером телефона.

Подводные камни беспарольного входа

Есть несколько аспектов, которые вам надо учитывать, форсируя вход с Windows Hello и/или используя аккаунт Microsoft без пароля.

Невозможен автоматический вход в систему

Применимо к: требование входа с Hello / беспарольная MSA

Это я разбирал в прошлой статье в контексте форсирования входа с Hello. Если оно выключено, у беспарольной MSA ожидаемо есть возможность настройки автоматического входа. Но там надо задавать пароль, в т.ч. пустой, которого у аккаунта нет в принципе.

Недоступен вход с графическим паролем

Применимо к: требование входа с Hellо / беспарольная MSA

Первое логично следует из отключения парольного входа, а у второго нет никаких паролей в вариантах входа вне зависимости от того, требуется Hello для входа или нет.

Невозможно удаление ПИН-кода

Применимо к: требование входа с Hello / беспарольная MSA

На форум пришел человек, у которого была неактивна кнопка удаления. Нестыковка коллекционная, конечно, хотя вполне объяснимая.

Логика такова: если ломается сканер отпечатков и/или камера, ПИН-код – единственный способ входа без пароля.

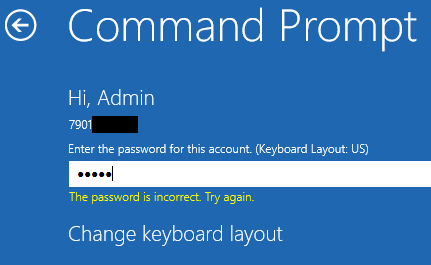

Невозможен вход в локальную среду восстановления

Применимо к: беспарольная MSA

В отличие от безопасного режима, в среду восстановления с ПИН-кодом не войти. Для доступа к опциям восстановления (удаление исправлений) и диагностическим инструментам Windows RE (командная строка) требуется пароль администратора. Поэтому войти в беспарольную учетную запись Microsoft не получится, даже если вы переключились на нее с локального аккаунта, у которого пароль был установлен.

На картинке видно, что изначально использовался локальный аккаунт Admin, который я переключил на беспарольную MSA. Пароль от Admin ожидаемо не подходит.

В качестве обходного пути можно загрузиться в RE с установочной флэшки – в этом случае пароль администратора не запрашивается.

Еще одна неочевидная альтернатива – шифрование диска BitLocker, в том числе автоматическое. При входе в локальную RE требуется ввести 48-значный пароль восстановления, после чего экран с выбором администратора и вводом пароля уже не появляется.

Невозможно подключение по RDP или вход в сетевую папку

Применимо к: беспарольная MSA / MSA с паролем при беспарольной регистрации

У этих граблей два варианта.

Беспарольная MSA

Подключение по RDP и вход в сетевую папку подразумевают парольную аутентификацию, а для беспарольной MSA просто нечего указывать в качестве пароля. Однако по RDP можно подключиться к имеющей пароль MSA, даже если требование Hello включено, т.е. локальный вход с паролем невозможен.

MSA с паролем при беспарольной регистрации на устройстве

Проблема возникает, если добавление MSA на устройство проводится без ввода пароля, т.е. аутентификация выполняется по уведомлению в приложении Microsoft Authenticator. В этом случае Windows не с чем сравнить пароль, который вы вводите при подключении по RDP или входе в сетевую папку. Решение я опубликовал в своем канале Telegram.

Примечание. При использовании MSA с паролем вы можете столкнуться с проблемой подключения к ВМ на Hyper-V в режиме расширенного сеанса.

Литература (EN)

- Windows Hello for Business

- Why a PIN is better than a password

- Building a world without passwords

- Advancing Windows 10 as a passwordless platform

- Secure password-less sign-in for your Microsoft account using a security key or Windows Hello

Заключение

Несколько лет назад Microsoft взяла курс на беспарольную аутентификацию и с тех пор следует ему. Windows Hello отлично сочетается с облачными сервисами компании (Azure AD) и даже укрепляет безопасность традиционной инфраструктуры.

Домашним пользователям перепадает с корпоративного стола, но для них беспарольная технология еще не обрела законченный вид. С другой стороны, большинство людей до сих пор использует пароли Qwert321 для всех аккаунтов, сторонится MSA, двухфакторной аутентификации и прочих решений, защищающих учетные записи и личные данные.

Наверное, со временем беспарольные аккаунты станут мейнстримом, но для этого также понадобятся усилия Apple, Google и множества других компаний.

Конкретных дискуссионных тем я сегодня не предлагаю. Статья разъясняет технические нюансы, не играя на эмоциях, а MSA мы обсуждали в прошлый раз. Однако ваши вопросы и мысли по теме я всегда рад видеть в комментариях!