Для тех, кто не читал первую часть статьи, скажу, что в данной статье под OEMщиком подразумевается специалист, который занимается подготовкой Windows к тиражированию на множество устройств.

В этой части мы рассмотрим, как повысить безопасность и отказоустойчивость системы с помощью стандартных средств Windows: AppLocker, фильтр записи, блокировка устройств. Плюс к этому рассмотрим особенности запечатывания системы в режиме приветствия (OOBE) с некоторыми специфичными настройками системы.

Из первой части Вы узнали, как быстро создать и развернуть образ системы, в этой части этот навык пригодится больше всего, ведь мы будем экспериментировать с настройками повышения безопасности. При их неправильной настройке система может не загрузиться или при включении настройки в системе поменяется столько параметров, что проще будет развернуть ранее сохраненный образ системы, чем ее перенастраивать.

Во второй части статьи, мы рассмотрели базовые настройки устройства фиксированного назначения. В данной части мы будем рассматривать настройки безопасности в контексте ранее выполненных настроек. Поэтому, для успешного проведения экспериментов по описанию в статье, возьмите образ системы, который у Вас получился после второй части или настройте систему так, чтобы она соответствовала следующим требованиям:

- С помощью скрипта настройки питания «PowerSettings» включена схема питания «HORM»

- Система в режиме аудита

- В системе есть две созданные учетные записи, одна только в группе «Администраторы», вторая только в группе «Пользователи»

- С помощью «Shell Launcher V1» настроен запуск приложения для группы «Пользователи»

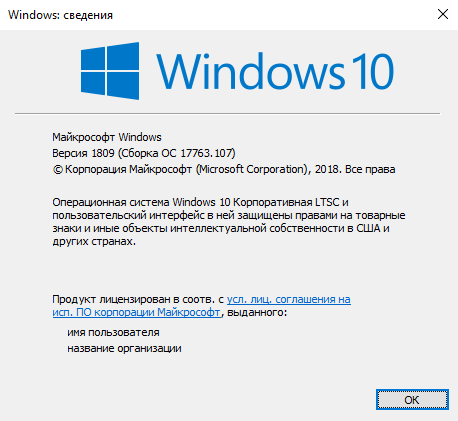

Напомню, что все настройки мы выполняем на Windows 10 IoT Enterprise версии 1809. Убедитесь, что у Вас именно эта версия системы, выполнив команду «winver».

Если у Вас нет дистрибутива этой системы, то Вы можете скачать пробную версию.

И еще один нюанс, скрипты для настройки рассматриваемых возможностей в этой части находятся только в полном наборе скриптов. Полный набор скриптов Вам будет доступен при приобретении операционных систем линейки Windows 10 IoT в компании «Кварта Технологии». Или вы можете попробовать настроить систему вручную, как описано в нашей вики.

Чтобы узнать о выходе новых версий скриптов с исправлениями и дополнениями, Вы можете подписаться на нашу рассылку или присоединиться к нашим группам в соцсетях.

Блокировка запуска приложений

Блокировка запуска приложений будет выполняться с помощью AppLocker’а. Учтите, что правила AppLocker’а не работают в режиме мультикиоска, т.к. в режиме мультикиоска по умолчанию запрещен запуск всех приложений, которые не разрешены. Чтобы правила мультикиоска и AppLocker’а не конфликтовали, в режиме мультикиоска AppLocker не работает.

Блокировка запуска приложений не только усилит защиту от вредоносного ПО, а еще и не даст пользователю попасть куда не нужно, например, в настройки.

Появляется вопрос, как же так, во второй части статьи мы все пользователю блокировали, блокировали, да не заблокировали? На самом деле все дело в нюансах, запуск какого приложения мы настроили и при каких обстоятельствах оно будет работать.

Вот вполне реальный пример. Есть информационный киоск с сенсорным экраном. На киоске настроен режим киоска «Shell Launcher V1», который запускает IE. IE настроен на запуск в полноэкранном режиме, кнопки управления окном скрыты, отключен вызов контекстного меню. IE отображает интернет-страницу.

И казалось, ничего не предвещало беды… но судьба распорядилась по-другому.

Попробуйте отключить интернет на таком решении, IE Вам сообщит, что устройство не подключено к сети и предложит исправить проблемы с подключением. А из этой настройки пользователь сможет получить доступ к файловой системе и немного пошалить…

Из этой ситуации можно сделать вывод, что при нештатной работе устройства существует вероятность запуска приложений, непредназначенных для пользователя. И самый простой выход из этой ситуации – это настройка блокировки запуска приложений по белому списку, как в режиме мультикиоска.

Для проверки работоспособности блокировки приложений можно временно отключить фильтр клавиатуры, чтобы пользователь мог вызвать диспетчер задач по «Ctrl + Shift + Esc» и окно залипания клавиш по пятикратному нажатию «Shift».

Для начала рассмотрим особенности настройки AppLocker’а в целом – теоретическая часть. А потом рассмотрим, как настроить правила запуска приложений по белому списку – практическая часть.

Теоретическая часть

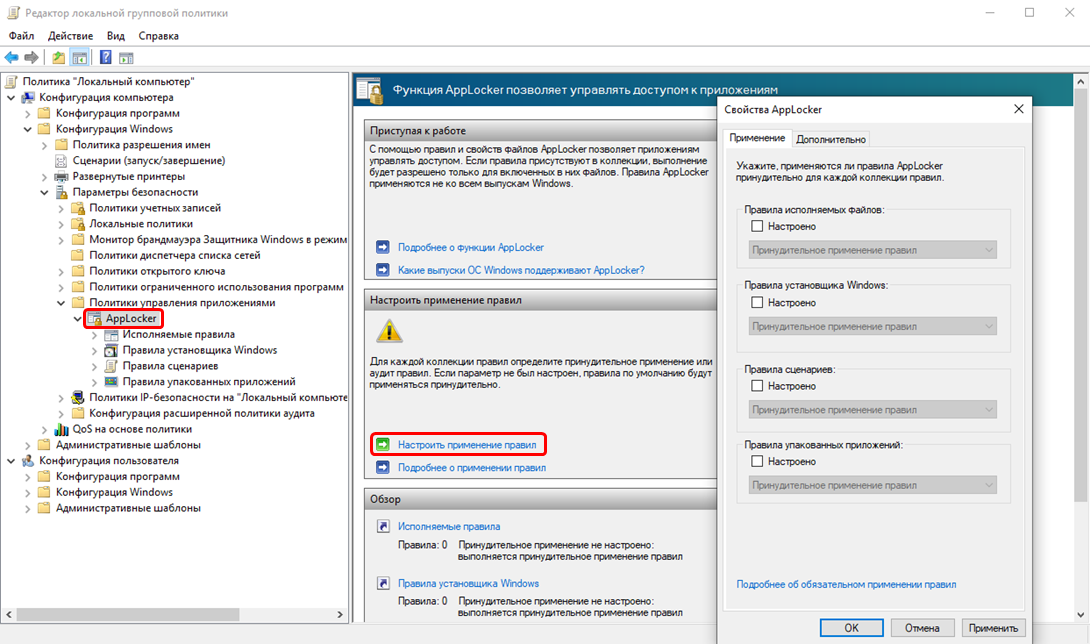

Перед включением AppLocker’а нужно создать минимально необходимый набор правил для нормальной работы системы. Правила AppLocker’а находятся в локальной групповой политике, по пути «Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики управления приложениями\AppLocker».

Для AppLocker’а необходимо создать правила по умолчанию для разделов «Исполняемые правила» и «Правила упакованных приложений». Создать правила можно в контекстном меню раздела.

После создания правил по умолчанию можно включить AppLocker, для включения AppLocker’а необходимо запустить службу «AppIDSvc» и перевести ее в автоматический режим запуска. Но AppLocker начнет работать не сразу, а после применения политики AppLocker’а к системе. О том, что правила AppLocker’а применены к системе, можно узнать из журнала AppLocker’а «Управление компьютером\Служебные программы\Просмотр событий\Журналы приложений и служб\Microsoft\Windows\AppLocker\EXE и DLL». После применения правил в журнале появится запись с кодом события 8001, в событии будет уведомление о том, что политика AppLocker’а применена к системе.

Ветка лога «Журналы приложений и служб» открывается не сразу, ее открытие может занять некоторое время. Если открыть журнал до появления записи в журнале, то для обновления отображения состояния журнала необходимо нажимать «F5».

Для создания новых правил исполняемых приложений можно выбрать пункт контекстного меню «Создать новое правило…», после чего откроется помощник создания правил.

Для правил AppLocker’а можно настроить политику применения правил.

Если флажки не установлены, то правила находятся в ненастроенном состоянии — «Not configured», это значит, что правила будут применяться, если нет конфликтующих правил более высокого уровня.

Если флажки установлены, то есть возможность выбрать один из вариантов настройки. «Принудительное применение правил» — к системе будут применены текущие правила. «Только аудит» — можно запускать запрещенные приложения, но при запуске запрещенного приложения в журнал AppLocker’а будет добавлена соответствующая запись, в которой будет указано, что данное приложение было бы запрещено.

На основании записей результатов аудита можно создать правила для AppLocker’а, причем это можно сделать автоматически с помощью консольных команд управления AppLocker’ом.

Настройка в редакторе локальной групповой политики больше подходит для настройки по черному списку, т.е. будет разрешен запуск всех приложений, кроме тех, которые явно незапрещены.

Практическая часть

Для настройки по белому списку будем использовать скрипт «AppLocker», который находится в наборе скриптов.

Включите AppLocker, выбрав соответствующий пункт меню. Скрипт проверит, есть ли минимально необходимые правила для AppLocker’а, если их нет, то он предложит их создать. При подтверждении скрипт создаст правила, где разрешен запуск всех программ только для группы «Администраторы», а для группы «Пользователи» правила не прописаны, т.е. запрещен запуск всех программ. После создания правил скрипт запустит службу «AppIDSvc» и настроит ее автоматический запуск.

Если Вы согласны с предложением скрипта создать правила, просто нажмите «Enter».

Чтобы узнать, что AppLocker начал работать, просто обновите информацию об AppLocker’е, выбрав соответствующий пункт меню.

Когда AppLocker начнет работать, выберите пункт изменения политики правил и включите режим аудита.

Важно учесть, что при настройке правил для пользователя по белому списку необходимо делать все так же, как это будет делать пользователь. Если Вы планируете настроить автоматический вход в учетную запись пользователя при загрузке системы, то именно так и нужно войти в учетную запись в режиме аудита. Поэтому выполните команду «netplwiz» и отключите требование ввода учетных данных для пользователя. После включения автоматического входа перезагрузите систему.

Когда система загрузится, выполнит вход в учетную запись пользователя и запустит назначенное приложение вместо оболочки системы, перейдите в учетную запись администратора, запустите скрипт настройки AppLocker’а, выберите пункт выбора группы для создания правил AppLocker’а. В пункте выбора группы выберите группу «Пользователи» (Users).

После создания правил вернитесь в главное меню скрипта и выберите пункт отображения правил AppLocker’а. У меня для пользователя был настроен запуск «Tools\TestRunAs.bat», который находится в наборе скриптов, я получил вот такой набор правил.

Первые два правила для группы «Administrators» создал скрипт перед запуском AppLocker’а. Остальные правила, с приставкой «AuditBased», скрипт создал на основании результатов аудита. При желании Вы можете изменить приставку, которая добавляется к создаваемым правилам, для этого нужно просто поменять в скрипте «AppLocker.ps1» значение параметра «-RuleNamePrefix». Этот параметр легко найти с помощью поиска «Ctrl + F».

Теперь посмотрим, что у нас получилось. Измените политику применения правил на принудительное применение правил и перезагрузите систему. Когда система загрузится, и запустится назначенное приложение вместо оболочки системы, попробуйте вызвать диспетчер задач с помощью «Ctrl + Shift + Esc» или открыть окно настройки залипания клавиш с помощью пятикратного нажатия «Shift».

Учтите, что при создании правил на основании результатов аудита создаваемые правила добавляются к уже существующим правилам. Поэтому перед следующей настройкой очистите журнал AppLocker’а, иначе новые правила будут созданы с учетом старых данных журнала. Для очистки журнала AppLocker’а есть соответствующий пункт скрипта.

Правила AppLocker’а можно сохранить в отдельный файл и применить их к другой системе. Обратите внимание, что можно добавить правила к уже существующим правилам или заменить существующие правила новыми. При замене правил, помимо самих правил, будут установлены и политики применения правил, которые были указаны в сохраненном файле.

После настройки AppLocker’а отключите автоматический вход пользователя в систему.

Если захотите запечатать систему в режиме аудита с включенным AppLocker’ом, когда правила настроены по белому списку, то учтите, что после загрузки системы панель задач будет работать только во встроенной учетной записи «Administrator», в которую система загрузится автоматически. Для восстановления работы панели задач в других учетных записях, просто отключите, а затем снова включите AppLocker с помощью скрипта.

Запечатываем систему в режиме приветствия — OOBE

Если Вы хотите сохранить текущие настройки системы, то перед дальнейшими действиями сохраните образ системы в режиме аудита, как это было описано в первой части статьи.

В обычном режиме работы системы мы посмотрим на те настройки, которые не работают в режиме аудита. А именно:

- Блокировка устройств

- Отключение отображения процесса загрузки системы

- Фильтр записи

Небольшое уточнение, фильтр записи будет работать в режиме аудита, но в режиме аудита не выполняются задачи, которые прописаны в планировщике заданий, а такая задача очень пригодится при работе фильтра записи. В режиме аудита можно добавить компонент фильтра записи и настроить его, но включать его не нужно.

Теперь запечатывать систему обязательно нужно с помощью скрипта для запечатывания. В первой части статьи я написал часть того, что делает скрипт при запечатывании в разделе «Для чего нужен скрипт для запечатывания», а сейчас немного дополню.

Сейчас система настроена для комфортного обслуживания. Для дополнительных настроек учетной записи пользователя достаточно учетную запись пользователя перевести из группы «Пользователи» в группу «Администраторы», и с учетной записи пользователя будут сняты все ограничения:

- Вместо назначенного приложения будет запущена оболочка системы

- Не будет ограничений фильтра клавиатуры

- AppLocker разрешит запускать любые приложения.

Для этого мы и настраивали все ограничения именно для группы. Но всякое решение плодит новые проблемы…

Мюллер шел по улице. Вдруг ему на голову упал кирпич.

«Вот тебе раз,» — подумал Мюллер.

«Вот тебе два,» — подумал Штирлиц, бросая второй кирпич.

При тиражировании системы ее обязательно нужно запечатать для сброса уникальных SID’ов системы и обязательно в режиме приветствия, не использовать же систему в режиме аудита. Но если настроен режим киоска «Shell Launcher V1» с указанием запуска приложения именно для группы «Пользователи», то система не сможет загрузиться в режиме приветствия.

Если правила AppLocker’а настроены по белому списку, и в правилах для пользователя нет разрешения на запуск приложений, которые запускаются при прохождении OOBE, то система не загрузится в режиме приветствия.

Перед запечатыванием системы в режиме «OOBE» скрипт проверяет настройки Shell Launcher’а и AppLocker’а. Если настройки будут препятствовать загрузке системы в режиме приветствия, то скрипт предложит временное отключение этих настроек. Настройки AppLocker’а и Shell Launcher’а будут проверены отдельно друг от друга, и для каждой настройки отдельно будет предложено временное отключение. При подтверждении отключения настроек скрипт отключит их и создаст задачу на их включение, задача будет выполнена после входа в учетную запись при первой загрузке после запечатывания, после включения настроек система будет перезагружена еще раз.

Чтобы не отвечать на вопросы системы при загрузке в режиме приветствия, используйте файл ответов для запечатывания «OOBEAuto.xml», который есть в наборе скриптов.

После запечатывания системы в режиме приветствия сохраните образ системы, у нас еще будут настройки, при которых что-то может пойти не так.

Ограничение установки драйверов

Если у устройства есть общедоступные USB порты, которые нельзя отключить в BIOS’е, то появляется потенциальная угроза безопасности, ведь кто угодно может подключить любое USB устройство и его использовать. Для минимизации подобных рисков можно воспользоваться возможностью ограничения установки драйверов. Данную возможность можно использовать и для запрета автоматического обновления драйвера, если новый драйвер приводит к некорректной работе системы.

Данная возможность не работает в режиме аудита.

Группа настроек, отвечающих за ограничение установки и использования драйверов, находится в локальной групповой политике в разделе «Ограничение на установку устройств». С помощью данной группы настроек можно запретить установку новых драйверов или запретить работу уже установленных драйверов, поэтому название «Ограничение установки драйверов» лучше отражает суть данной возможности.

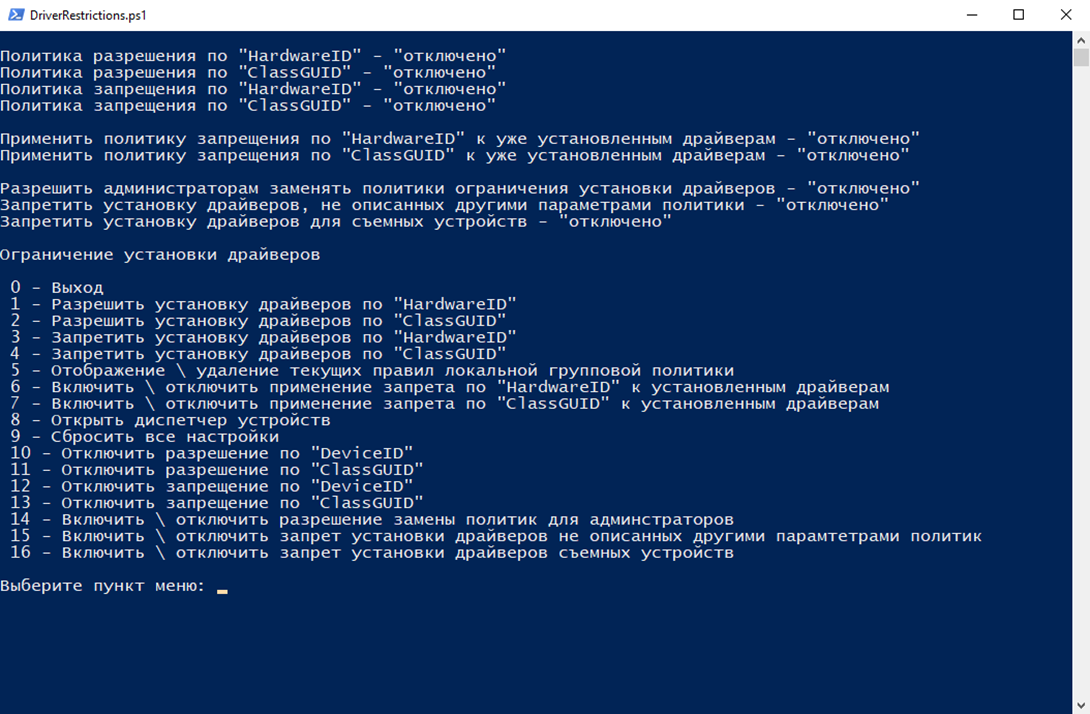

Для лучшего понимания возможностей данных настроек сначала рассмотрим их в локальной групповой политике, а затем рассмотрим настройку с помощью скрипта «DriverRestrictions», который находится в наборе скриптов.

Настройка в локальной групповой политике

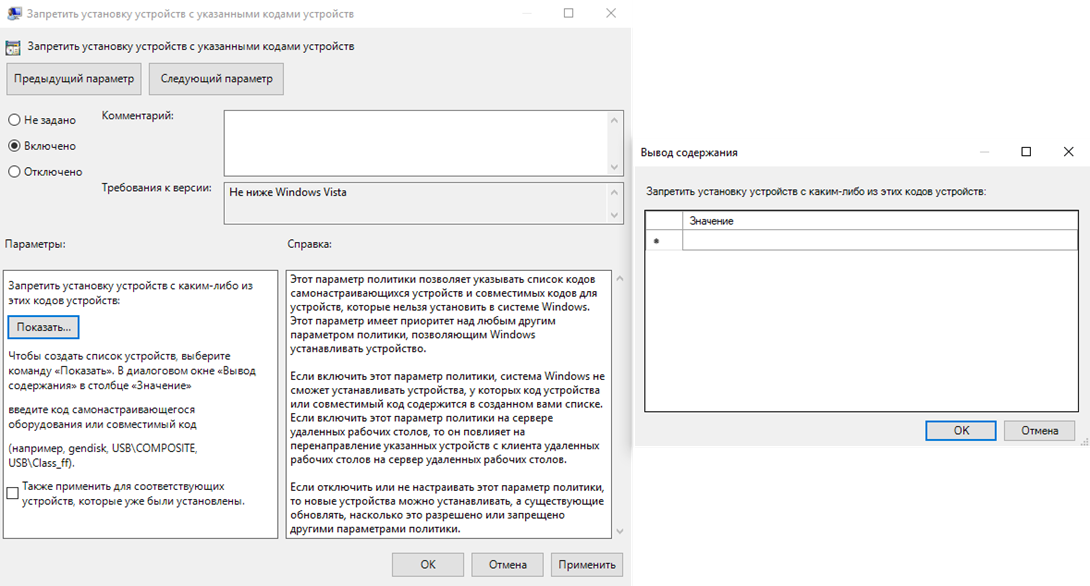

Настройка ограничения установки устройств находится в локальной групповой политике. «Конфигурация компьютера\Административные шаблоны\Система\Установка устройства\Ограничение на установку устройств»

Можно запретить установку устройства по ID устройства или по GUID’у класса оборудования. После запрета установки устройств нельзя будет установить драйвер, который соответствует указанному GUID’у класса или указанному ID оборудования. При этом ранее установленный драйвер будет работать.

ID устройства можно указывать не полностью, сопоставление ID в правилах с ID в системе будет производиться по частичному совпадению с начала строки. Правило запрещения устройства с ID «PCI\VEN_8086&DEV_9D23» будет запрещать все устройства по маске «PCI\VEN_8086&DEV_9D23*», т.е. устройство с ID «PCI\VEN_8086&DEV_9D23&SUBSYS_8079103C&REV_21\3&11583659&0&FC» будет запрещено.

Если в системе настроен запрет на установку новых драйверов, и будет подключено новое устройство, для которого уже есть драйвер в системе, то подключенное устройство будет работать.

При необходимости запретить работу уже установленного драйвера, нужно установить флажок «Также применить для соответствующих устройств, которые уже были установлены». Данная настройка будет распространяться на весь перечень указанных устройств. Эту возможность можно настроить отдельно для списка запрещенных ID и GUID’ов классов. Будьте внимательны при установке запретов на работу уже установленных драйверов по GUID’у класса. Например, GUID класса флэшки может совпадать с GUID’ом класса SSD, на котором установлена система, при установке запрета на работу уже установленного драйвера с таким GUID’ом система не сможет загрузиться.

Установленные запреты распространяются на всех пользователей, в том числе и на администраторов. Чтобы снять все ограничения для администратора, можно включить настройку «Разрешить администраторам заменять политики ограничения установки устройств». Если эта настройка нужна для обхода запрета использования установленного драйвера, то для возобновления работы устройства нужно просто выполнить автоматический поиск драйвера. Учтите, что после возобновления работы устройства оно будет доступно для всех пользователей, поэтому после обслуживания устройства нужно отключить разрешение для администраторов заменять политики ограничений.

Добавление ID и GUID’ов классов в перечень запрещенных – это настройка по черному списку, для настройки правил по белому списку нужно включить настройку «Запретить установку устройств, не описанных другими параметрами политики». После включения данной настройки будет запрещена установка новых драйверов, для которых не настроено явного разрешения. Работа установленных драйверов будет разрешена. При необходимости устанавливать драйверы на некоторые устройства, их можно добавить в разрешенные по ID и GUID’ов классов.

Настройка с помощью скрипта

Если Вы хотите поэкспериментировать с отключением устройств, для наглядности откройте диспетчер устройств и расположите окна так, чтобы перечень устройств был виден, когда окно скрипта находится поверх диспетчера устройств.

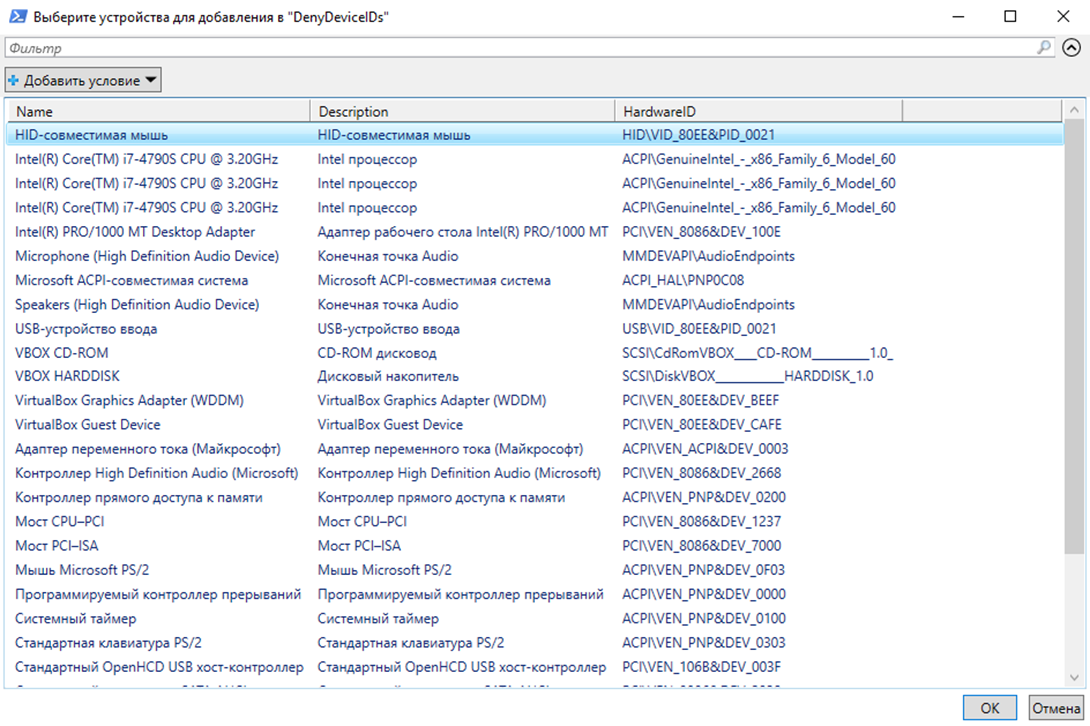

При выборе пунктов разрешения или запрета установки драйверов по ID или по GUID’у класса, скрипт покажет таблицу с перечнем текущих устройств, которые еще не добавлены в правила выбранного параметра. При составлении таблицы с перечнем ID, после получения перечня всех устройств скрипт исключает ID, которые начинаются с: «PRINTENUM», «ROOT», «SW», «ACPIAPIC», «MONITOR». При необходимости, перечень исключаемых ID можно изменить в функции «Add-Devices». У оставшихся ID будут отброшены окончания: «&SUBSYS», «&REV», «&CC» вместе со всеми символами после этих окончаний.

С помощью фильтра можно найти устройство по частичному совпадению, поиск которого будет по всем столбцам таблицы. В таблице можно выбрать более одного устройства. Для добавления выбранных устройств в правило нужно нажать «OK».

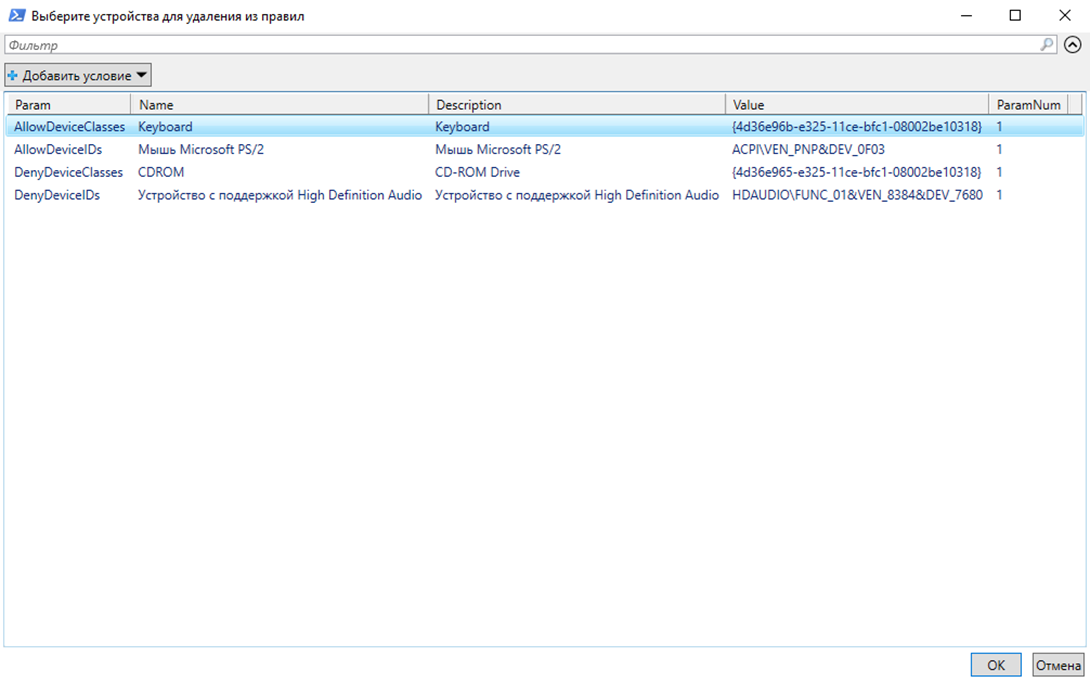

При выборе пункта отображения и удаления текущих правил скрипт покажет таблицу с текущими правилами. В этой таблице будут отображены правила всех параметров. В столбце «Param» значение указывает на тип правила, разрешающее или запрещающее и на основании чего настроено правило по ID устройства или GUID’у класса. В столбце «Value» отображается ID устройства или GUID класса, по которому настроено правило. Для удаления правил нужно выбрать одно или множество правил, которые необходимо удалить и нажать «OK».

После удаления правил скрипт будет автоматически включать отключенные устройства. Но при включении разрешения замены правил для администраторов нужно будет вручную обновлять драйверы отключенных устройств.

Запретить работу уже установленных драйверов можно с помощью пунктов включения / отключения запрета к установленным драйверам.

С помощью пунктов отключения разрешения или запрещения по ID или GUID можно удалить все правила, которые относятся к конкретной настройке, а с помощью пункта сброса настроек можно сбросить все настроенные правила для устройств.

Фильтр записи

С помощью фильтра записи можно защитить данные от изменения на определенных томах несъемных дисков. На защищенных томах можно настроить места исключения, где данные не будут защищены.

Важно!!!

- Включать фильтр записи необходимо непосредственно на конечном устройстве после активации системы.

- При включении фильтра записи изменяются некоторые настройки системы, но при выключении фильтра записи измененные настройки не возвращаются в исходное состояние.

- Нельзя запечатывать систему с включенным фильтром записи.

По ряду причин Вам может потребоваться защита данных на жестком диске, например, пользователи сбивают настройки специализированного ПО и не могут их восстановить без посторонней помощи. Или из специализированного ПО можно получить доступ к файловой системе, где можно удалить данные. Фильтр записи позволяет вернуть данные в исходное состояние с помощью простой перезагрузки системы.

А вот непридуманная ситуация. Некоторые работники каждое утро тратят 30 – 40 минут на то, чтобы открыть все необходимые окна в специализированном ПО, сделать их определенного размера и расставить их в определенном порядке. Эту проблему можно решить с помощью функции HORM, которая есть в фильтре записи.

Данный раздел тоже разделим на теоретическую и практическую части. В теоретической части рассмотрим работу фильтра записи в целом, и какие у него есть настройки, а в практической части рассмотрим, как его настроить, естественно для настройки будем использовать скрипт.

Теоретическая часть

Фильтр записи необходим для сохранения данных в исходном состоянии. Можно выделить две основные функции:

- Защита данных от изменений на несъемных носителях

- Загрузка системы в определенное состояние из файла гибернации – режим HORM

Сначала рассмотрим работу фильтра записи с настройками по умолчанию, а затем рассмотрим, какие еще есть варианты настройки и для чего они нужны.

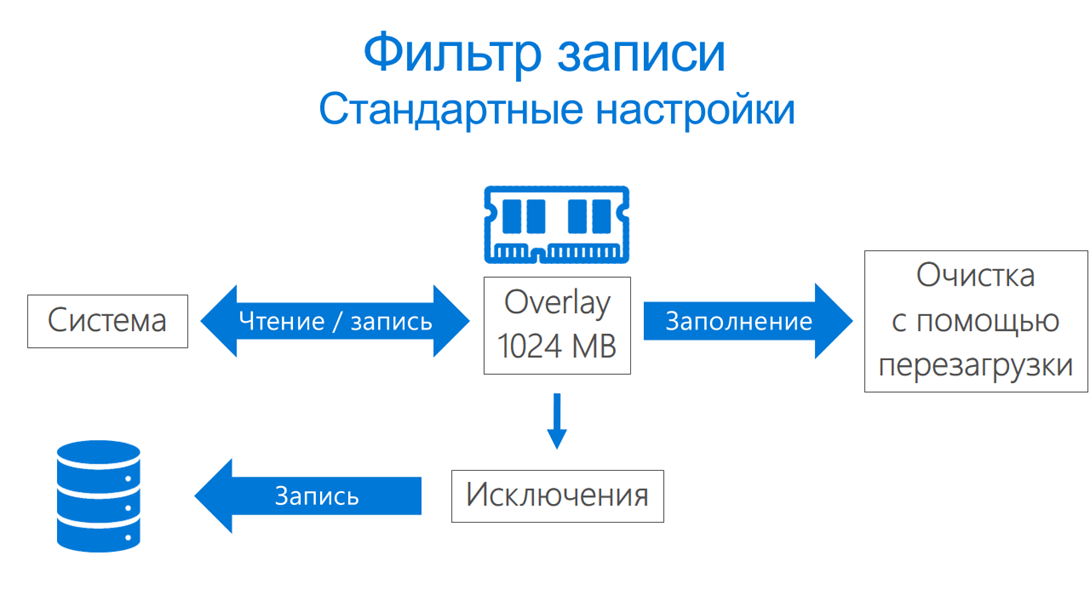

Если включить фильтр записи с защитой всех томов несъемных дисков, то получится следующая схема.

Все операции чтения / записи будут осуществляться между системой и оверлеем. Оверлей – буфер временного хранения данных, который будет очищен после перезагрузки. По мере записи данных в оверлей он будет заполняться, нельзя допускать полного заполнения оверлея, иначе система перестанет нормально работать. По умолчанию размер оверлея 1024 MB.

Если данные записать, а потом удалить, то оверлей будет очищен частично, для полной очистки оверлея требуется перезагрузка системы. При заполненном оверлее система не сможет выполнить программную перезагрузку, т.к. попадет в цикл «записать сведения о перезагрузке, если запись не удалась, вернуться на предыдущий шаг». Поэтому перезагружать систему нужно до заполнения оверлея.

На защищаемых томах можно настроить места исключения из защиты, в таких местах будут сохраняться изменения данных. При записи данных в места исключения операции чтения / записи все равно будут проходить через оверлей, поэтому оверлей будет заполняться.

У фильтра записи есть уведомления об уровнях заполненности оверлея, это порог предупреждения – по умолчанию 512 MB и критический порог – по умолчанию 1024 MB. При достижении определенного порога в журнал системы будут внесены определенные записи. «Журналы Windows > Система».

Чтобы избежать заполнения оверлея, можно создать задачу на перезагрузку системы, которая будет выполнена при появлении записи в журнале о достижении определенного порога.

В настройках фильтра записи можно изменить размер оверлея и уровень порогов. При изменении размера оверлея учтите, что под оверлей сразу выделяется объем памяти равный объему оверлея, который будет недоступен системе. Не забывайте оставлять минимально необходимый объем памяти для работы самой системы.

Оверлей может быть в оперативной памяти или на жестком диске. Если оверлей на жестком диске, то помимо обычного режима работы оверлея, который мы рассмотрели, будет доступен режим сквозной записи, который будет включен по умолчанию при переключении оверлея на жесткий диск.

В режиме сквозной записи все данные будут записываться в свободное место на жестком диске, а в оверлей будет записываться служебная информация системы и сведения о данных, записанных в свободное место на жестком диске. Если данные записать, а потом удалить, то место на жестком диске будет освобождено, а место в оверлее почти не будет использоваться. Таким образом можно существенно сократить количество необходимых перезагрузок. При перезагрузке все изменения будут удалены, включая данные, записанные в свободное место на жестком диске.

И еще одна особенность оверлея на HDD – режим постоянного оверлея. Данный режим подразумевает сохранение данных в оверлее после перезагрузки системы. А для очистки оверлея перед перезагрузкой необходимо выполнить команду, которая сообщит фильтру записи о необходимости очистить оверлей.

Появляется вопрос, если вся система защищена, то как установить обновления, если они нужны? У фильтра записи для этого есть сервисный режим. Для перевода в сервисный режим необходимо выполнить команду «uwfmgr servicing enable» и перезагрузить систему. В сервисном режиме система сама загрузит и установит обновления, а затем перезагрузится в нормальном режиме работы.

Есть еще некоторые особенности обслуживания устройств с включенным фильтром записи.

HORM

HORM — Hibernate Once/Resume Many (HORM). Принцип работы HORM’а понять очень просто. Все наверно знают, как работает режим гибернации. При переводе системы в режим гибернации все данные из оперативной памяти записываются на жесткий диск в файл «hiberfil.sys», а при включении ПК все данные из файла «hiberfil.sys» записываются в оперативную память. HORM работает точно так же, только есть одно маленькое но, Вы вводите систему в режим гибернации один раз, а в дальнейшем при каждой загрузке система всегда записывает данные из «hiberfil.sys» в оперативную память. При этом не важно, как была завершена работа системы выключением или перезагрузкой. Только учтите, что фильтр записи не защищает файл гибернации, поэтому нужно отключить все способы перевода системы в режим гибернации кроме консольного.

С настройками по умолчанию после пробуждения системы необходимо вводить учетные данные пользователя. При необходимости можно отключить запрос учетных данных при выходе из режима гибернации. В плане питания «HORM», который можно установить с помощью скрипта «PowerSettings», запрос учетных данных при выходе из режима гибернации отключен.

Для работы режима HORM есть ряд требований:

- Все тома несъемных носителей должны быть защищены

- Не должно быть никаких исключений из защиты в реестре и файловой системе

- Оверлей должен быть в оперативной памяти.

Настраиваем фильтр записи

Перед настройкой фильтра записи необходимо добавить компонент фильтра записи. Вся настройка фильтра записи производится в командной строке с помощью утилиты «uwfmgr.exe». Базовые возможности фильтра записи можно настроить с помощью скрипта «UnifiedWriteFilter», который находится в наборе скриптов.

Для отображения текущего состояния фильтра записи добавьте компонент фильтра записи и перезагрузите систему. Если Вам недостаточно параметров настроек, которые отображает скрипт, можно отобразить текущие настройки, выбрав соответствующий пункт меню скрипта, тогда будут показаны настройки, которые отображаются при выполнении команды «uwfmgr get-config».

С помощью пункта установки размера оверлея можно переключать размер оверлея между размером по умолчанию и максимально возможным размером. Это возможность скрипта, такой возможности нет в стандартных настройках. Максимально возможный размер вычисляется следующим образом. Скрипт получает объем оперативной памяти и вычитает минимально необходимый объем для данной системы. 1 ГБ для x32 и 2ГБ для x64. При изменении объема оверлея будут автоматически изменены пороги предупреждения.

С помощью пункта изменения уровня порогов можно изменять уровень порогов межу стандартным и рекомендуемым. Это возможность скрипта, такой возможности нет в стандартных настройках. Стандартные уровни порогов: 50% от объема оверлея – порог предупреждения, 100% от объема оверлея – критический порог. Рекомендуемые пороги предупреждения отличаются для реального и виртуального ПК. Для реального ПК: 80% от объема оверлея – порог предупреждения, 90% от текущего объема оверлея – критический порог. Для виртуального ПК: 10% от объема оверлея – порог предупреждения, 20% от текущего объема оверлея – критический порог. При необходимости Вы можете сами изменить в скрипте % уровня порогов от оверлея, за них отвечают переменные «WarningThresholdGlobal» и «CriticalThresholdGlobal».

В верхней части информации о настройках фильтра записи отображается наличие задачи на перезагрузку системы при достижении критического порога и наличие задачи на включение фильтра записи после активации системы. Наличие этих задач будет отображаться, если они установлены с помощью соответствующих пунктов скрипта. Это возможность скрипта, такой возможности нет в стандартных настройках.

Некоторые настройки фильтра записи вступают в силу только в следующей сессии. Под следующей сессией подразумевается следующая загрузка системы с включенным фильтром записи. В перечне защищенных томов все тома указываются в квадратных скобках, пустые квадратные скобки обозначают том без буквы.

Пункт планирования гибернации нужен для перевода системы в режим гибернации через заданное время, данная возможность нужна при настройке режима HORM. Как я и говорил ранее, чтобы файл гибернации не был перезаписан, необходимо оставить только одну возможность перевода системы в спящий режим, с помощью консольной команды. Но при выполнении команды перехода в режим гибернации система сразу перейдет в режим гибернации, даже не дав закрыть консольное окно. Чтобы было время на то, чтобы привести систему в желаемое состояние, можно запланировать выполнение команды на гибернацию в определенное время. Это возможность скрипта, такой возможности нет в стандартных настройках.

Периодически бывают вопросы, как посмотреть содержимое оверлея, для этого в скрипт добавлен пункт отображения оверлея системного диска. Он добавлен как пример и реализован с помощью Unified Write Filter WMI т.к. содержимое оверлея нельзя посмотреть с помощью утилиты «uwfmgr».

А теперь ближе к практике

После добавления компонента фильтра записи добавьте задачу на перезагрузку с помощью соответствующего пункта меню скрипта. Измените уровни порогов на оптимальный. И защитите все тома несъемных дисков. Перезагрузите систему, чтобы настройки вступили в силу.

Для наглядной демонстрации работы фильтра записи, в наборе скриптов, рядом со скриптом настройки фильтра записи находится утилита «VirusEmulator.exe». Утилита размещает на рабочем столе указанное количество своих ярлыков. Если фильтр записи включен и защищает системный диск, то после перезагрузки все ярлыки исчезнут.

Для проверки работы автоматической перезагрузки скопируйте на диск файл, который больше уровня критического порога и система перезагрузится автоматически. Можно попробовать скопировать файл объемом больше оверлея, но медленные системы не всегда успевают перезагрузить систему до заполнения оверлея, тогда система покажет экран с надписью «Перезагрузка» и не сможет перезагрузиться. Такой системе потребуется жесткая перезагрузка.

Чтобы посмотреть на поведение системы в режиме HORM, включите режим HORM, выбрав соответствующий пункт меню скрипта. После успешного включения режима HORM, выберите пункт планирования гибернации, а затем введите через сколько минут нужно перевести систему в режим гибернации. После того, как будет запланирован переход в режим гибернации, приведите систему в то состояние, в котором ее необходимо загружать каждый раз.

Если Вы захотите выключить фильтр записи, когда у вас включен режим HORM, то сначала необходимо выполнить команду на отключение режима HORM, а затем выполнить команду на отключение фильтра записи. Но если Вы будете отключать фильтр записи с помощью скрипта, то скрипт автоматически отключит HORM перед выключением фильтра записи.

Послесловие

При настройке устройств фиксированного назначения на Windows 10 IoT Enterprise необходимо знать о ее специальных возможностях. Не исключено, что использование специальных возможностей позволит сэкономить на дополнительном ПО, которое может являться аналогом возможностей, которые уже есть в системе. Не исключено, что у дополнительного ПО могут быть преимущества перед стандартными средствами Windows, но, когда Вы что-то покупаете, необходимо понимать, за что именно Вы платите деньги. С помощью набора скриптов можно довольно быстро настроить специальные возможности Windows и сравнить их со сторонним ПО, чтобы принять взвешенное решение.

Но в некоторых случаях встроенных возможностей системы явно недостаточно, например, когда требуется специальная защита с централизованным управлением этой защиты. Или требуется централизованно отслеживать состояние тысяч или десятков тысяч устройств. Но это уже совсем другая история…

Если у вас остались вопросы относительно настройки и лицензирования Windows 10 IoT Enterprise, обращайтесь по адресу mse@quarta.ru или на сайт quarta-embedded.ru.

Ответы на некоторые вопросы Вы можете найти в нашей вики или на нашем YouTube-канале

Автор статьи: Борисенков Владимир, технический эксперт компании Кварта Технологии.

FAQ

[Windows 11/10] Первый запуск Windows (Windows OOBE)

При первом включении компьютера Вы столкнетесь с интерфейсом Windows Out of Box Experience (OOBE), который включает в себя ряд экранов, помогающих выполнить основные настройки операционной системы Windows 11/10.

Примечание. Приведенные ниже иллюстрации могут различаться в зависимости от модели вашего устройства или версии системы.

Чтобы предоставить Вам более подробную инструкцию Вы также можете щелкнуть ссылку на видео ASUS YouTube ниже, чтобы узнать больше о том, как настроить новый ноутбук ASUS https://www.youtube.com/watch?v=Cdf98V_6B-w

Пожалуйста, перейдите к соответствующей инструкции для текущей операционной системы Windows на Вашем компьютере:

- Windows 11

- Windows 10

Windows 11

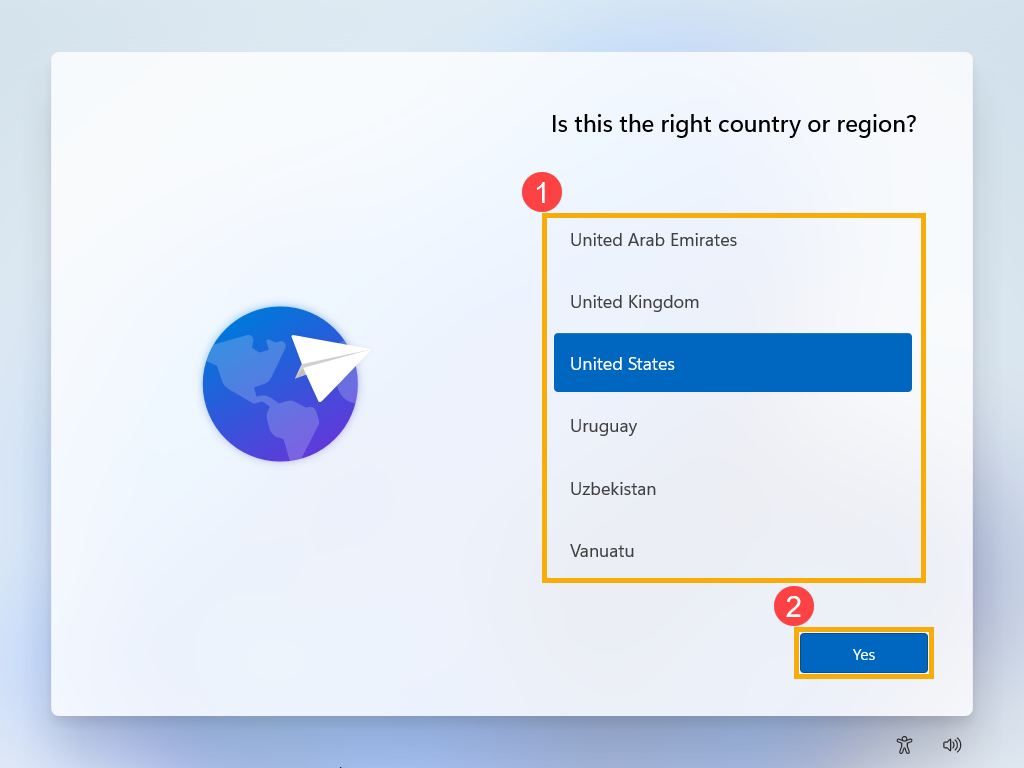

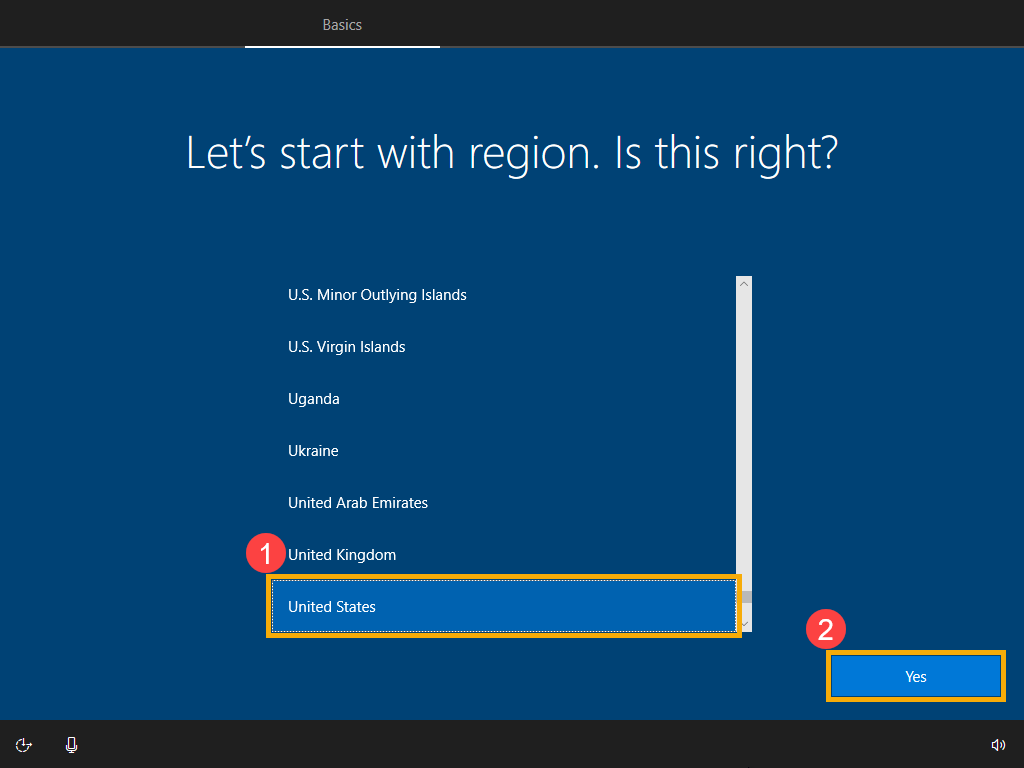

- Выберите ваш регион или страну①, затем нажмите [Да]②.

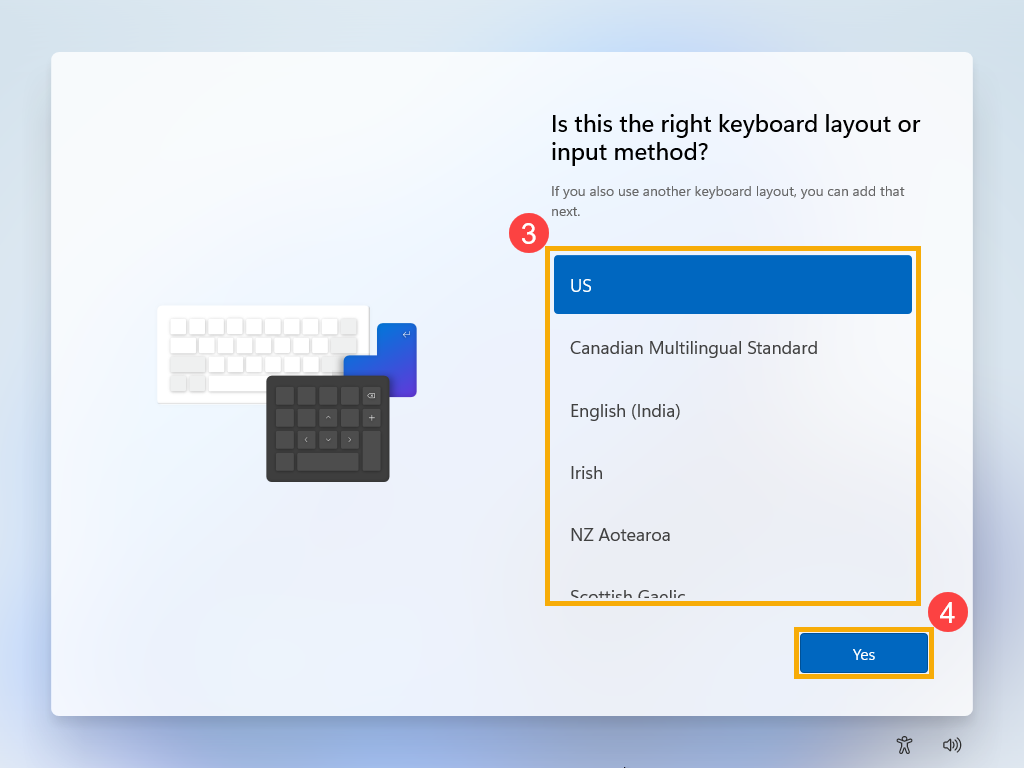

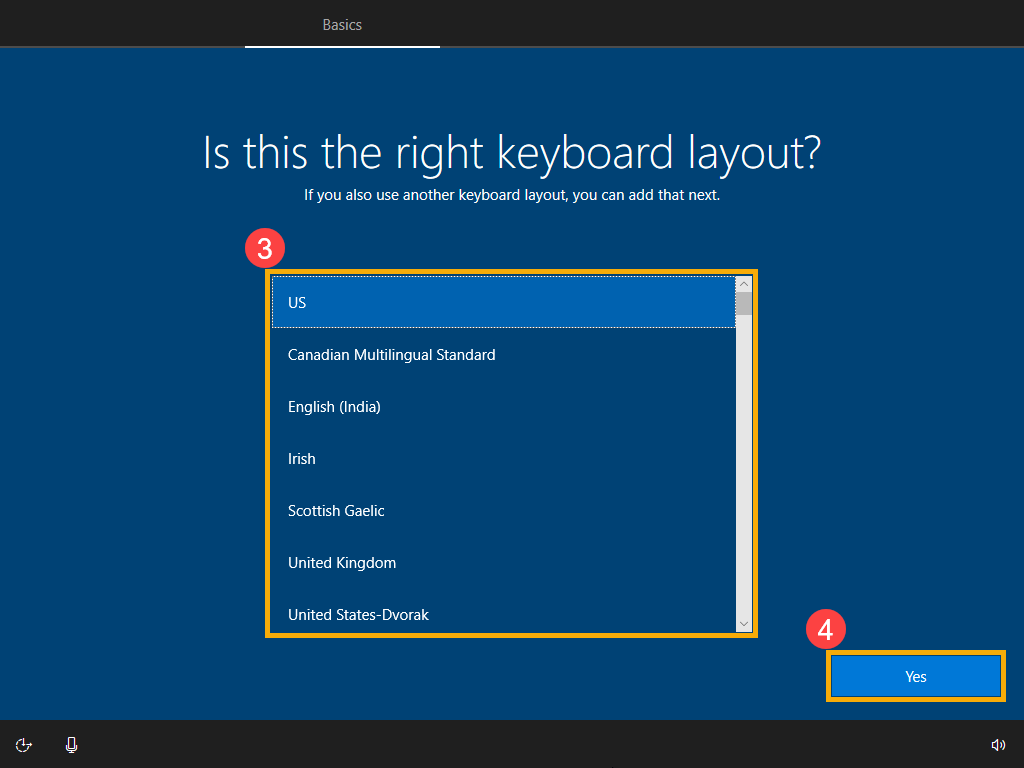

- Выберите раскладку клавиатуры③, затем нажмите [Да]④.

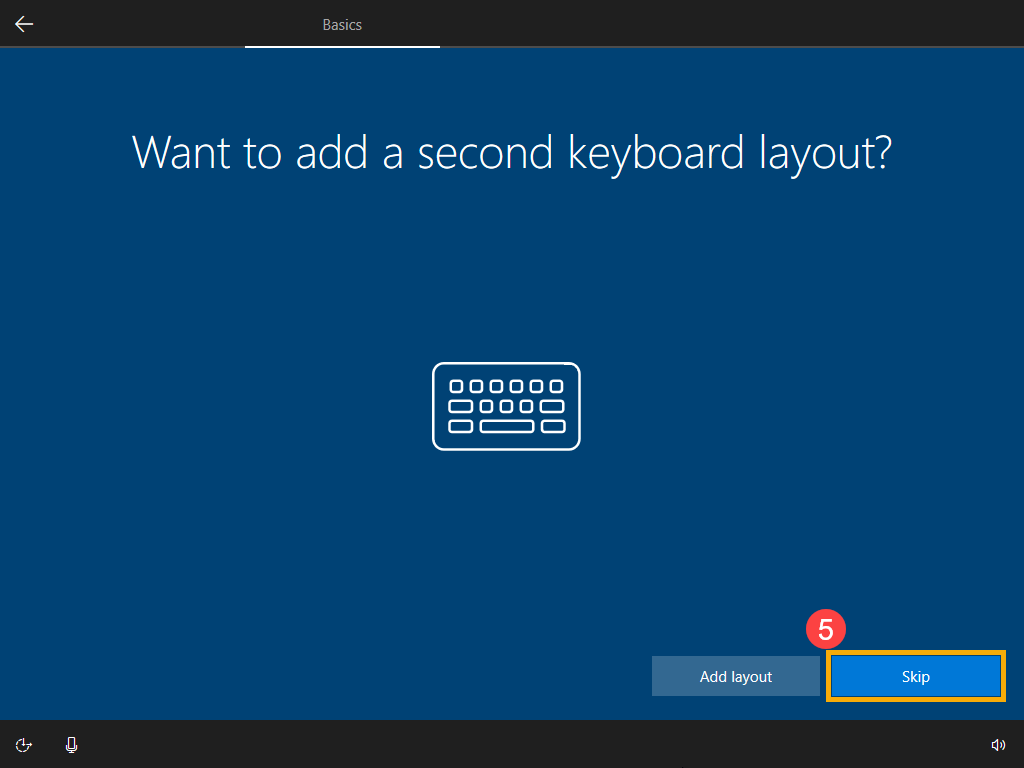

- Если Вы хотите добавить вторую раскладку клавиатуры, пожалуйста, выберите Добавить раскладку. В противном случае, пожалуйста, выберите [Пропустить]⑤.

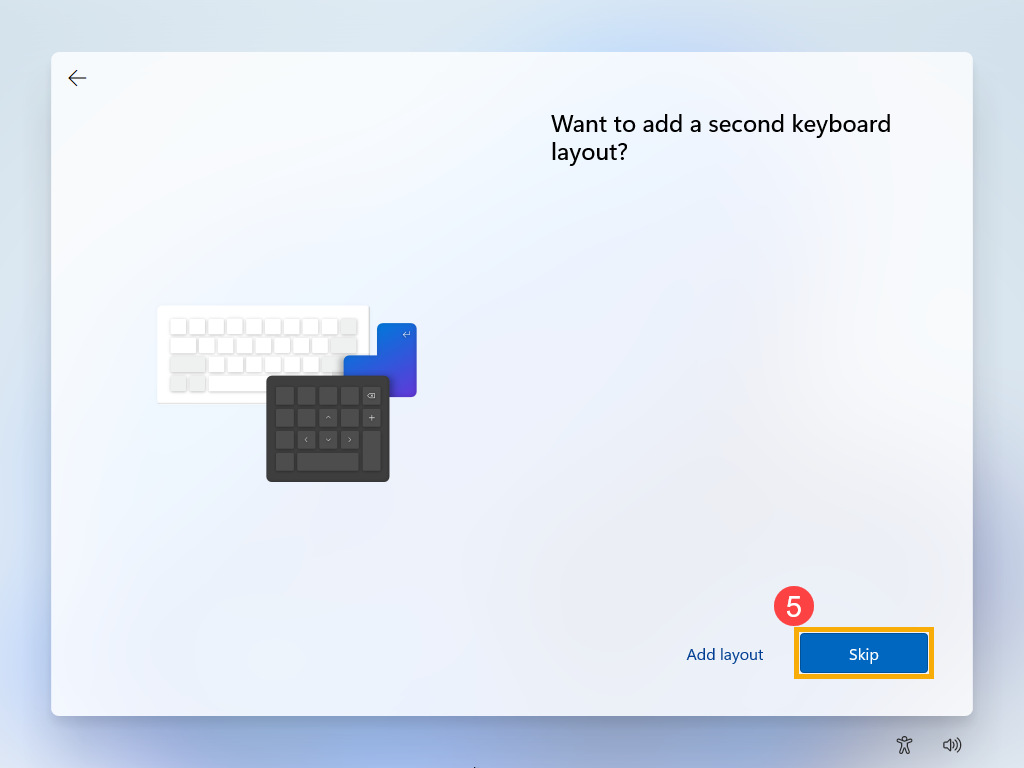

- Выберите сеть, к которой вы хотите подключиться⑥. После подключения нажмите [Далее]⑦.

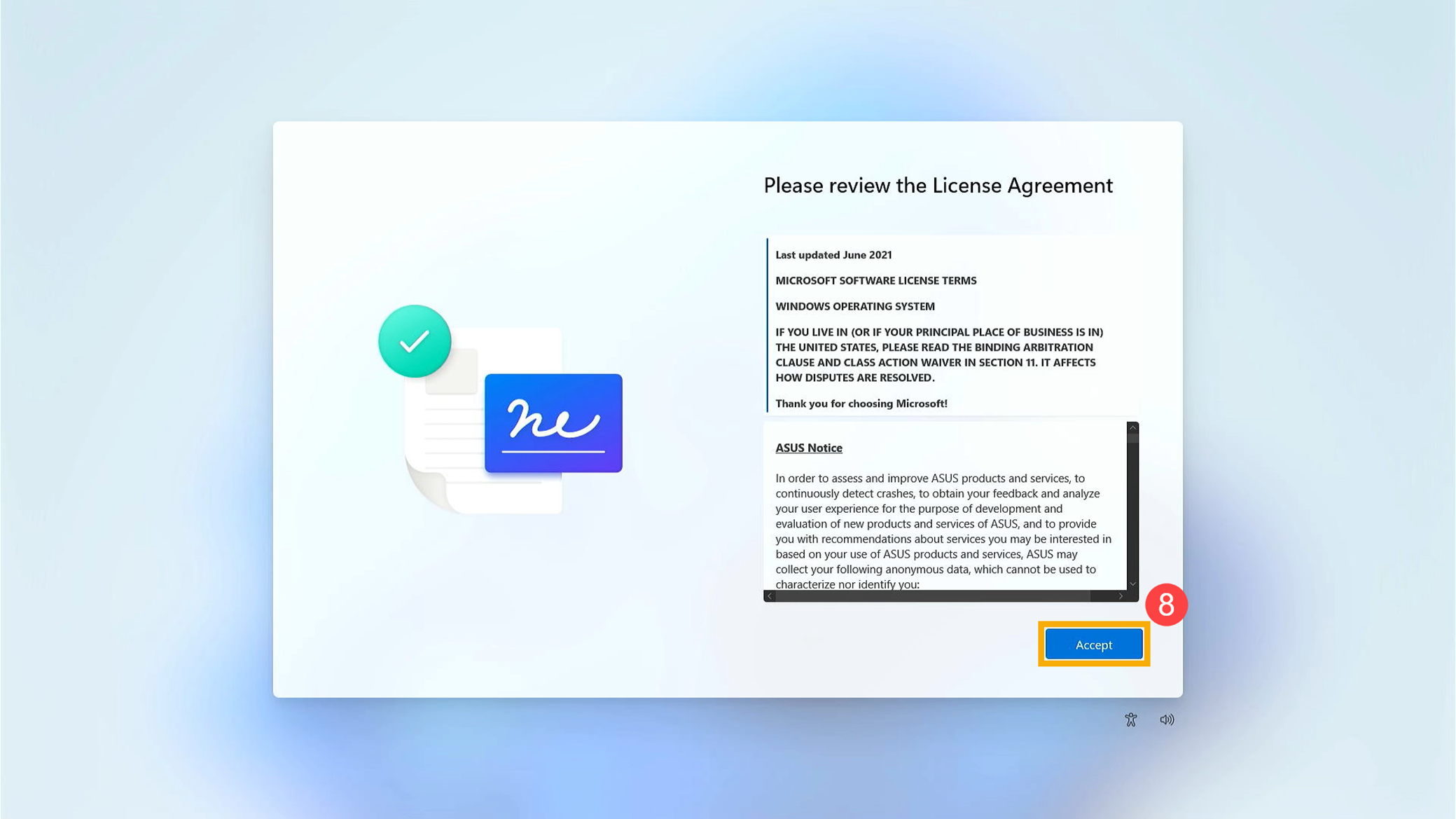

Примечание: Если Вы используете беспроводную сеть, убедитесь, что Вы подключены к сети Wi-Fi с самым сильным сигналом, чтобы избежать потенциальных проблем с настройками системы и сбоев обновления, которые могут возникнуть при слабом сигнале соединения. - Пожалуйста, ознакомьтесь с Лицензионным соглашением. Нажмите [Принимаю]⑧ для перехода к следующему шагу.

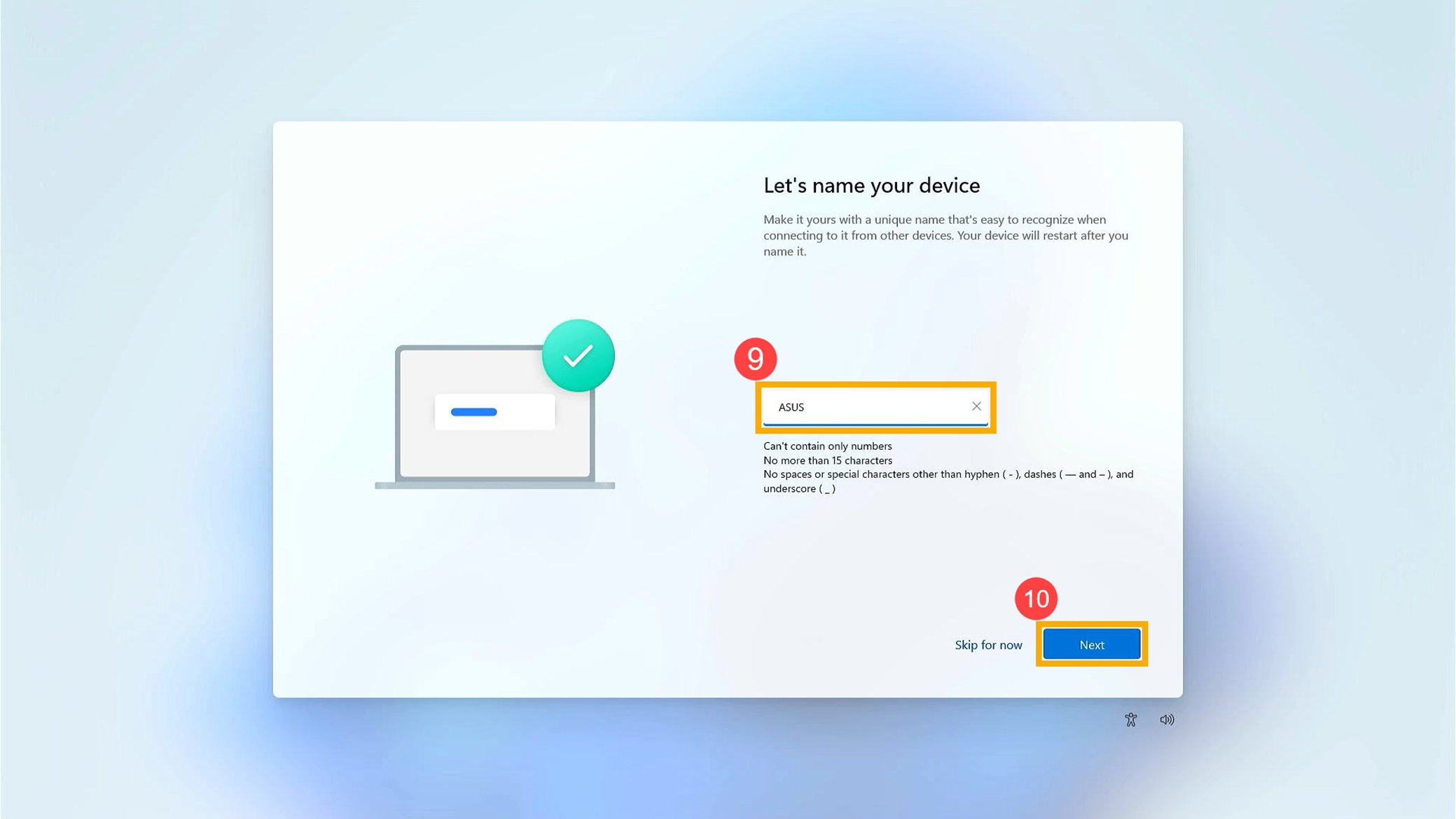

- Введите предпочитаемое имя устройства⑨, затем нажмите [Далее]⑩.

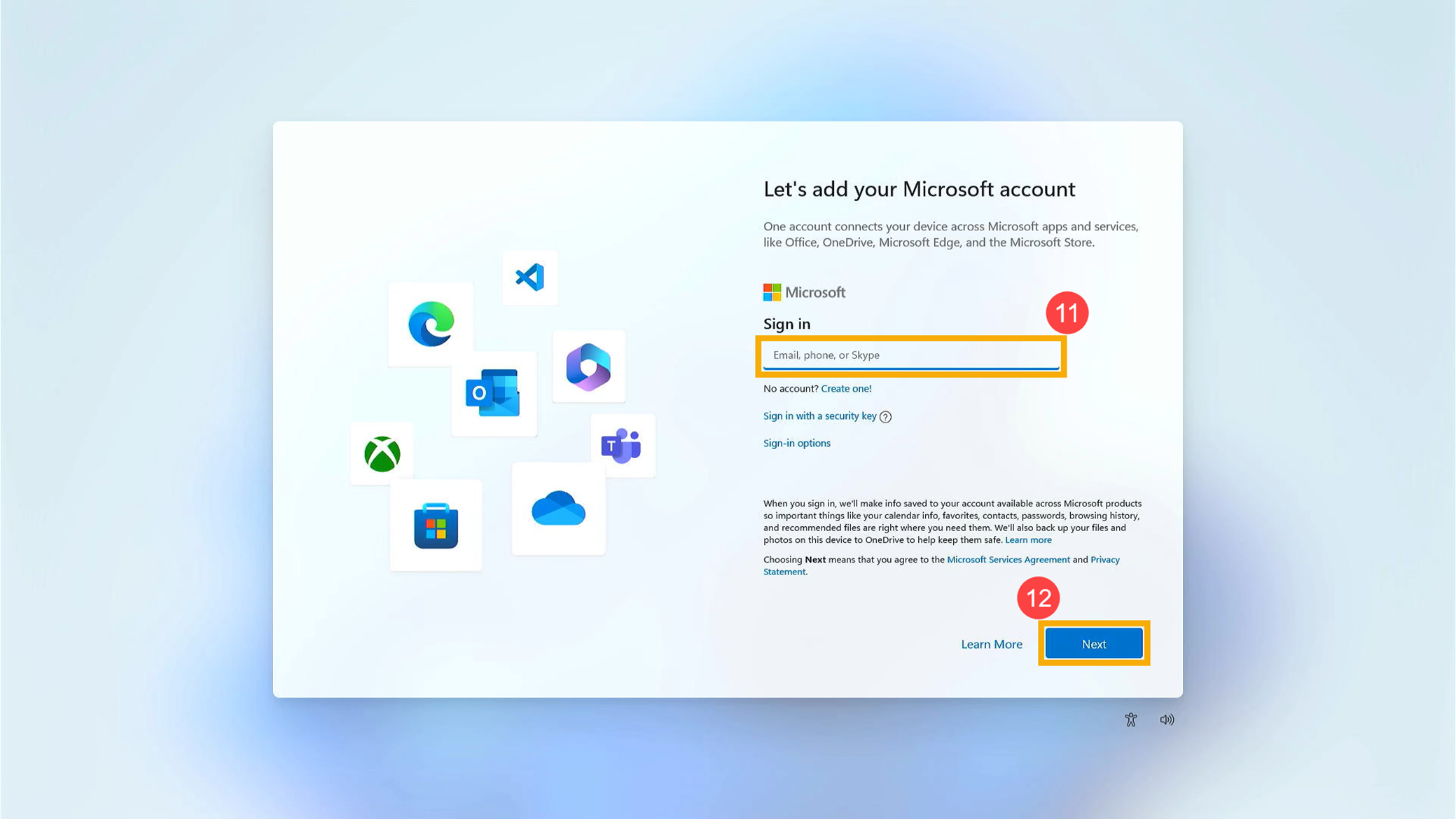

- Введите Ваш аккаунт Microsoft ⑪, нажмите [Далее]⑫.

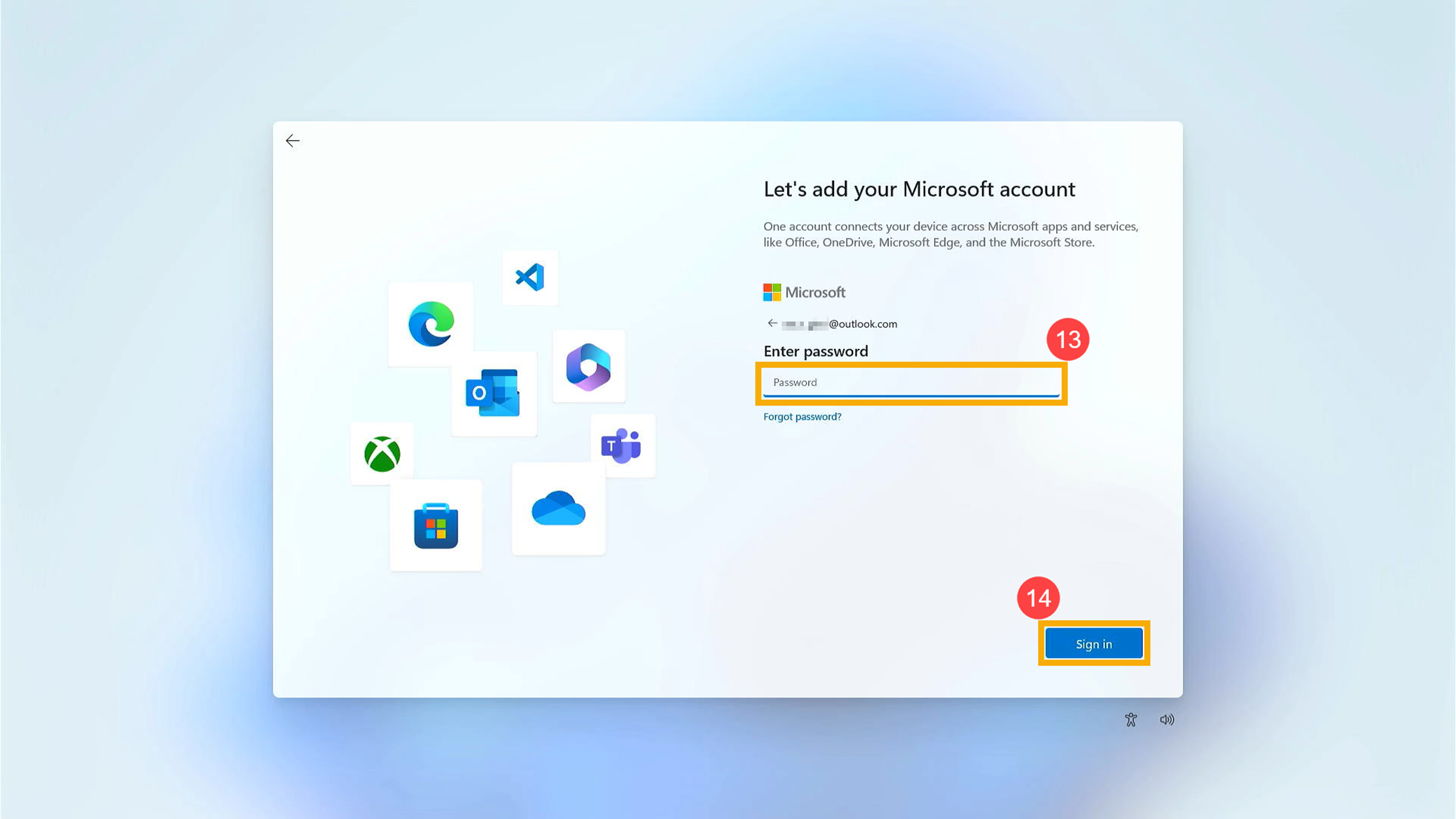

Примечание: Если у Вас еще нет учетной записи Microsoft, Вы можете создать новую и нажать Создать. Дополнительные сведения об учетной записи Microsoft смотрите Введение в учетную запись Майкрософт. - Введите пароль аккаунта Microsoft⑬, нажмите [Войти]⑭.

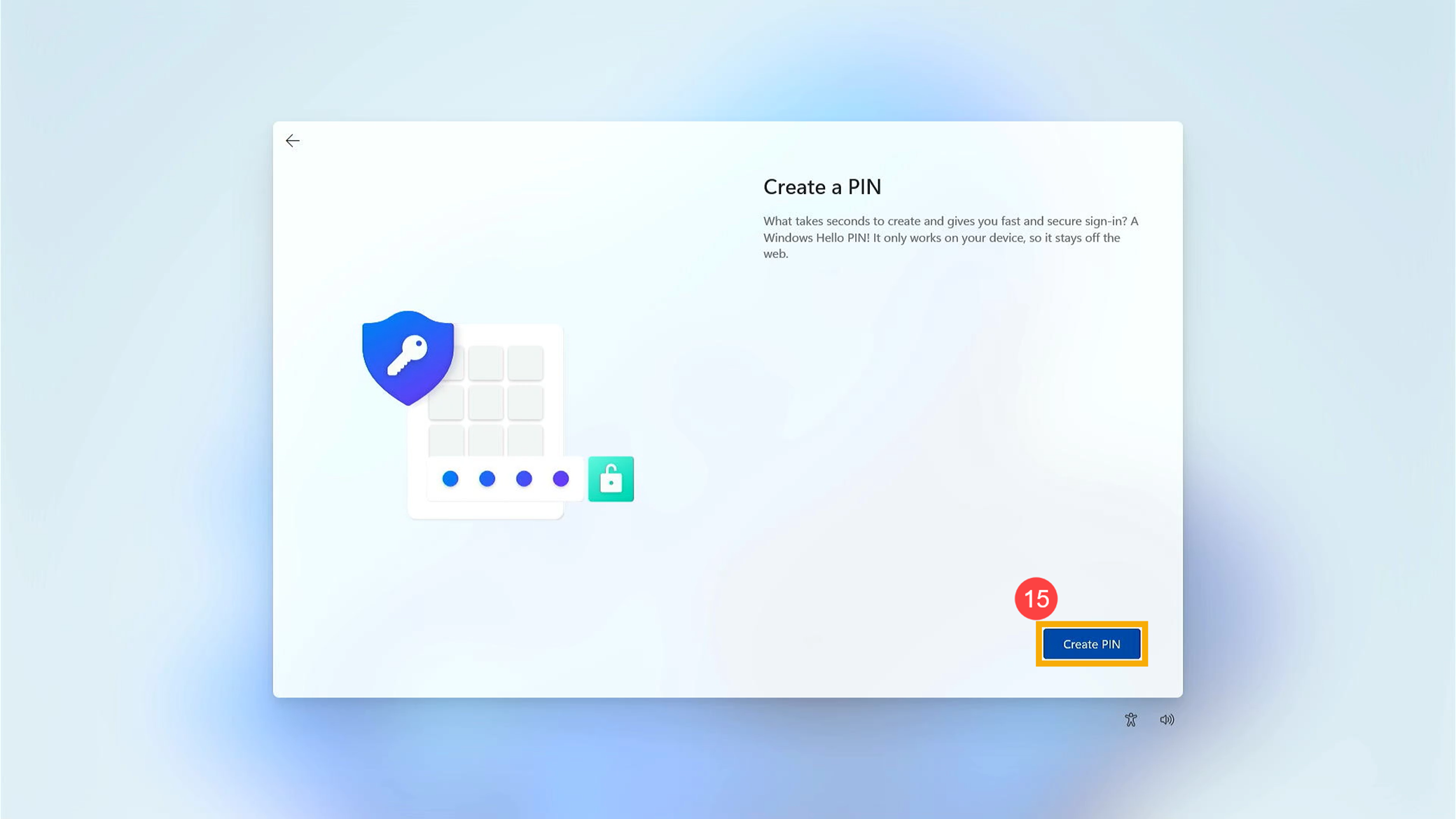

- Создайте PIN-код Windows Hello, чтобы обеспечить быстрый и безопасный вход. Пожалуйста, нажмите [Создать PIN]⑮.

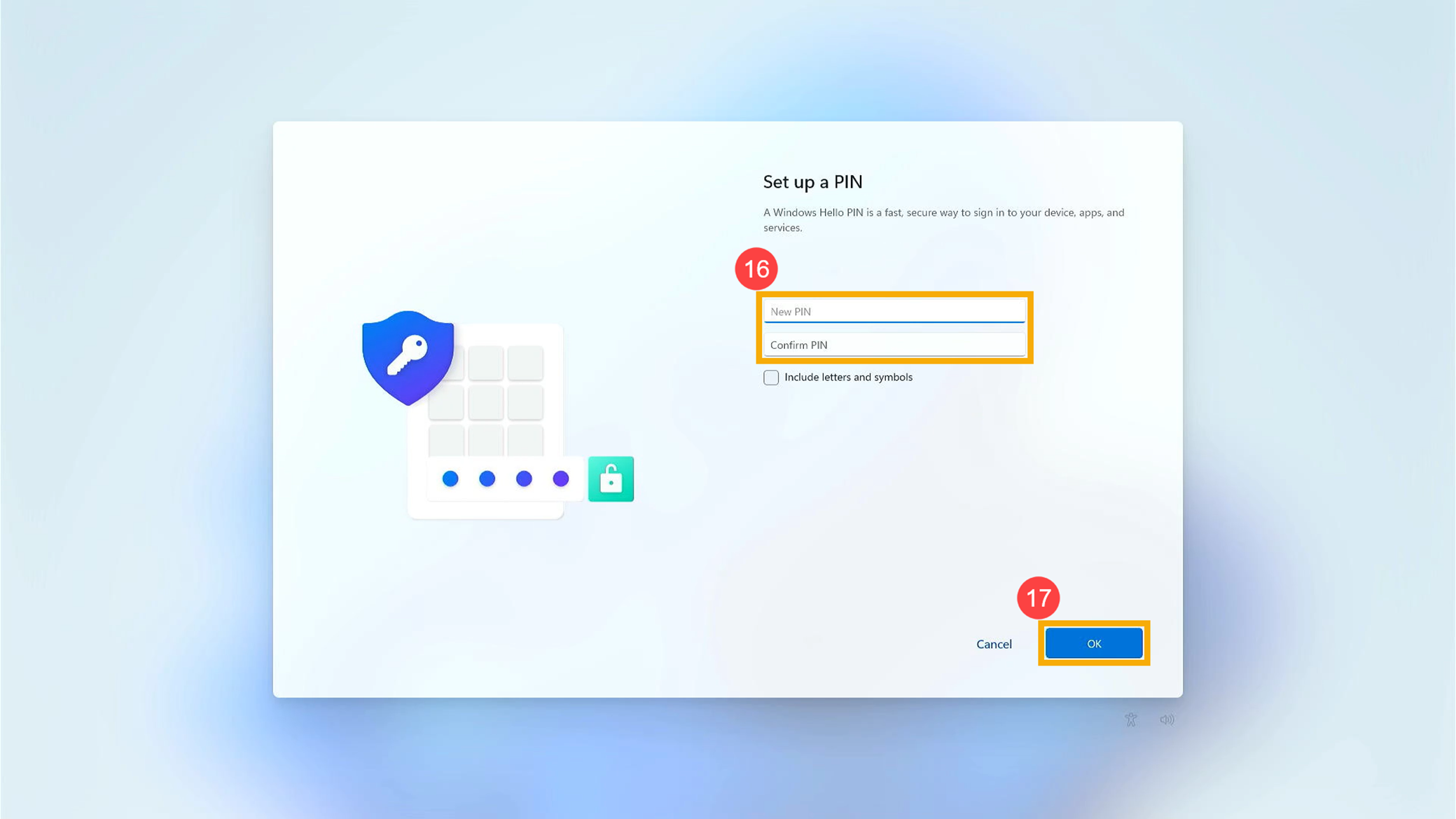

- Введите PIN, который Вы хотите использовать⑯, нажмите [OK]⑰.

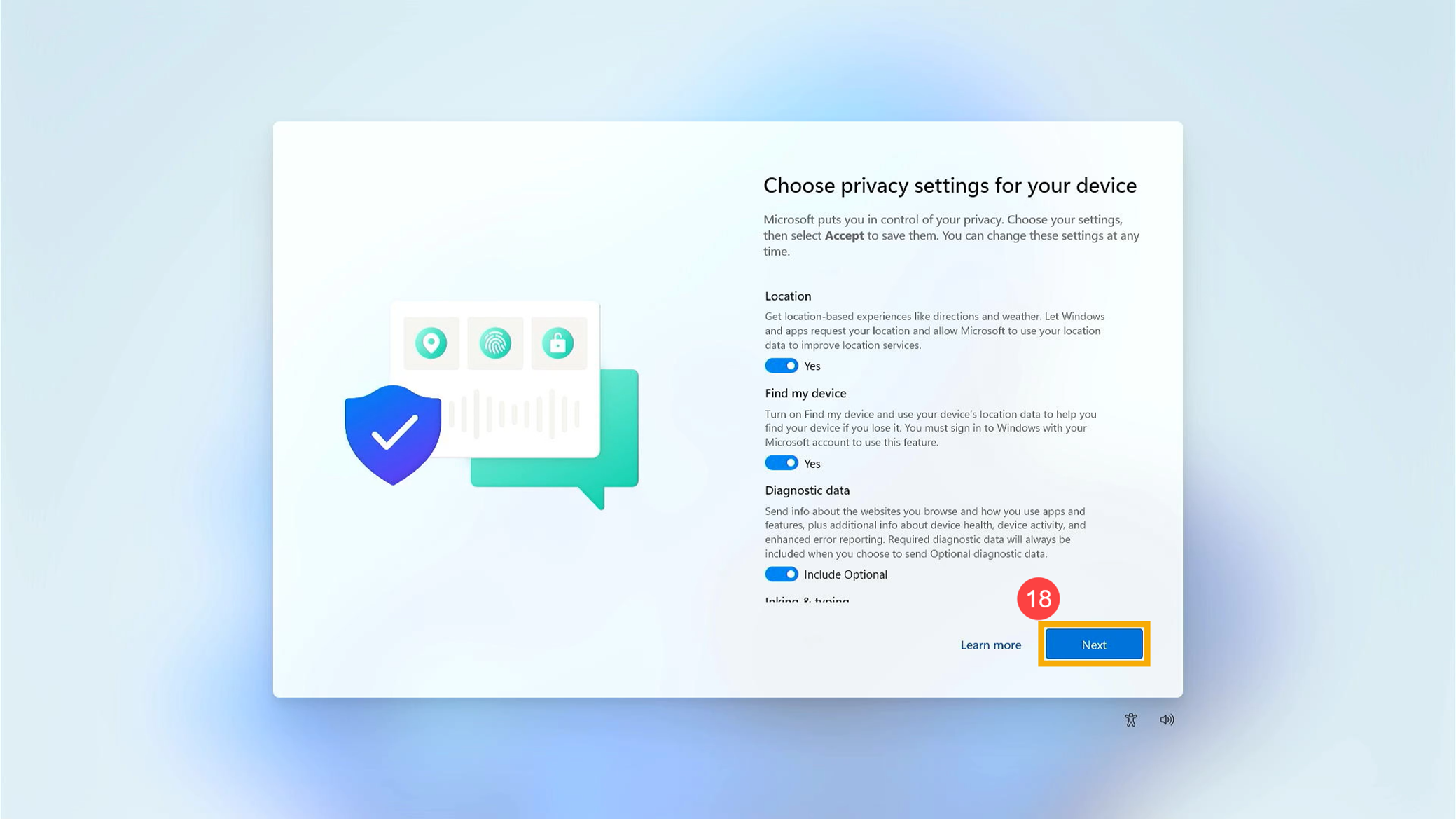

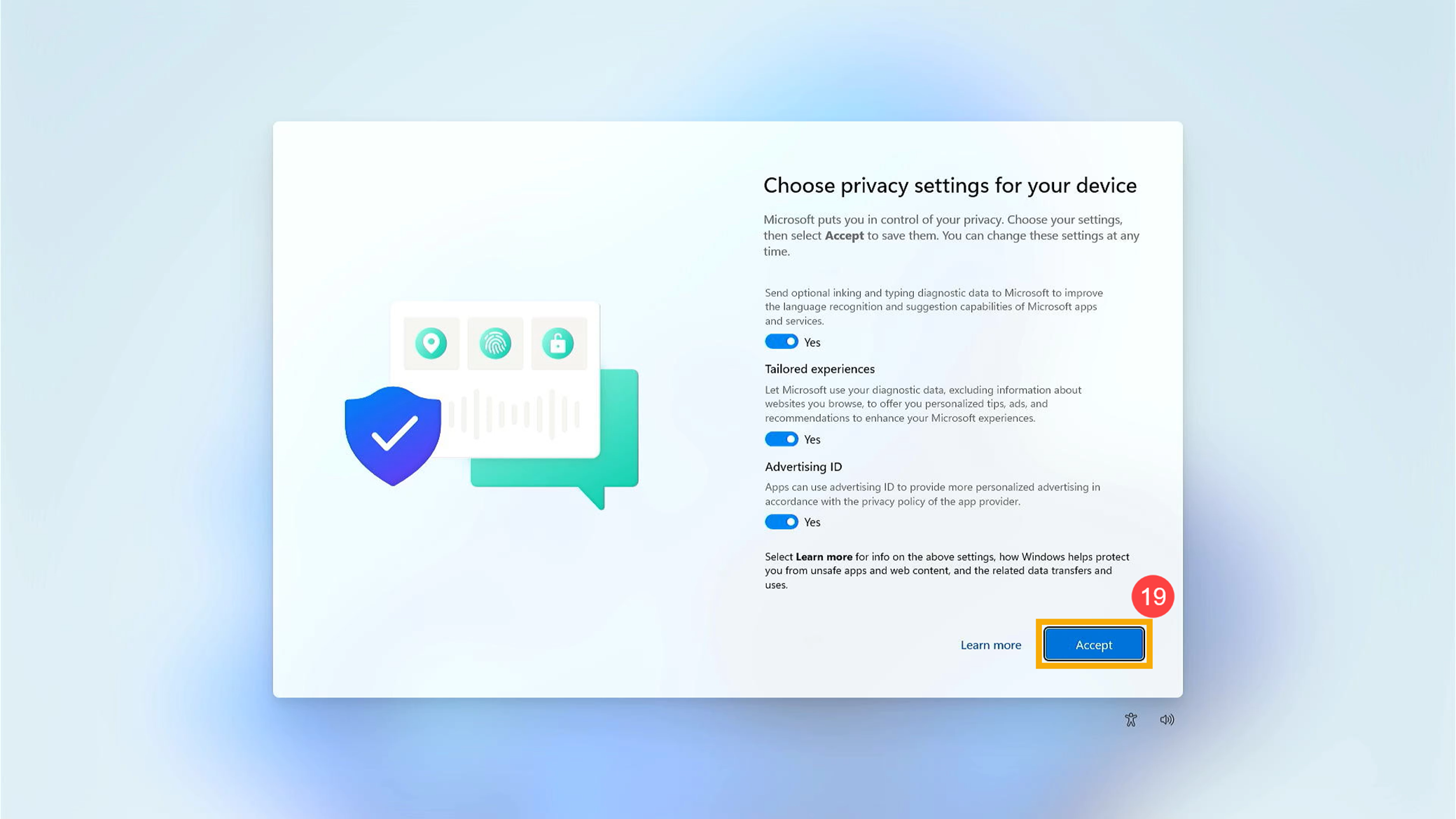

- Настройки конфиденциальности. Пожалуйста, выберите настройки конфиденциальности, к которым Вы согласны предоставить доступ Microsoft, затем нажмите [Далее]⑱ и нажмите [Принять]⑲.

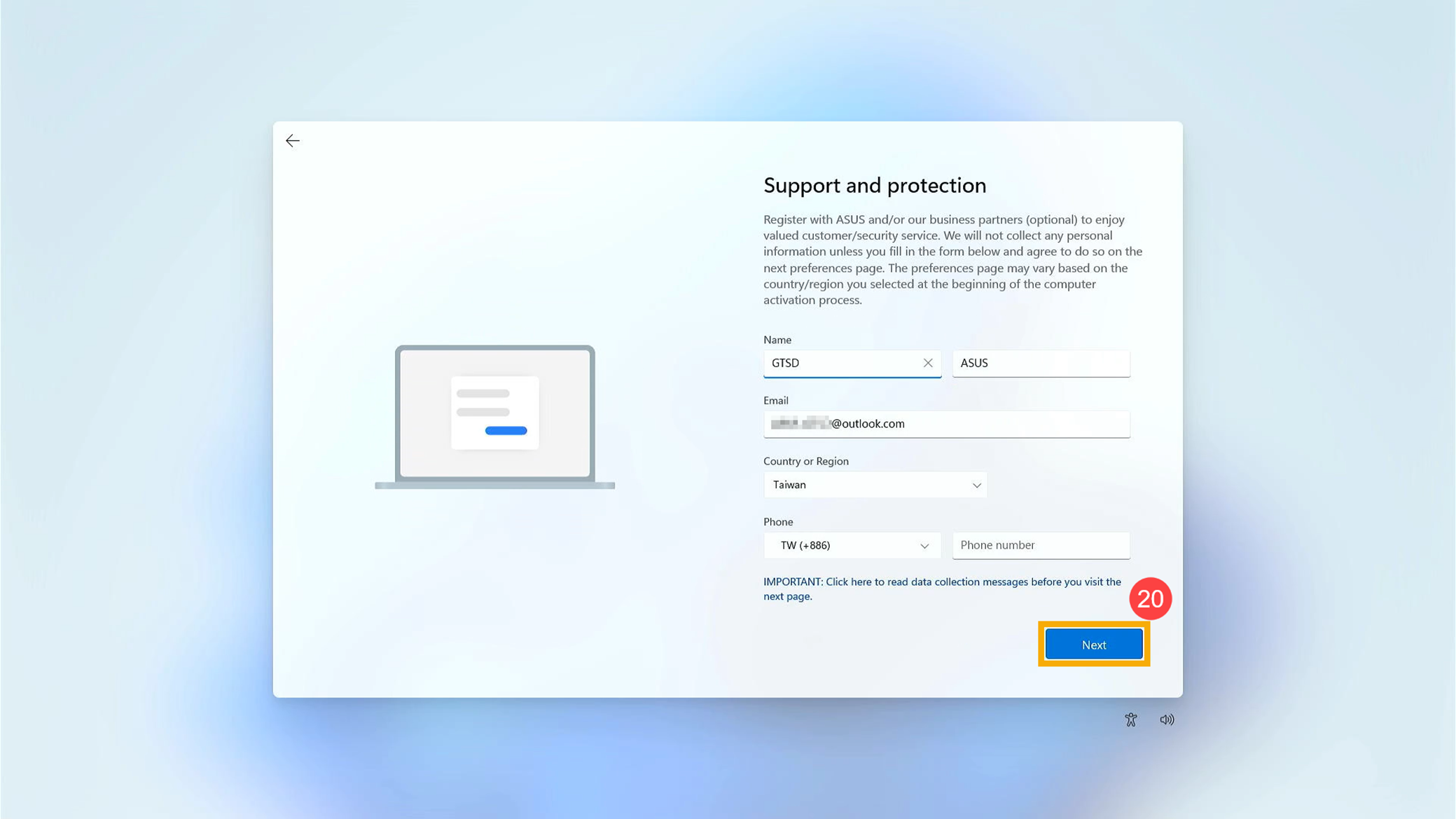

- Поддержка и защита. Вы можете зарегистрироваться в ASUS и/или у наших деловых партнеров (необязательно), чтобы пользоваться ценным обслуживанием клиентов/службой безопасности. Нажмите [Далее]⑳ для перехода к следующим настройкам.

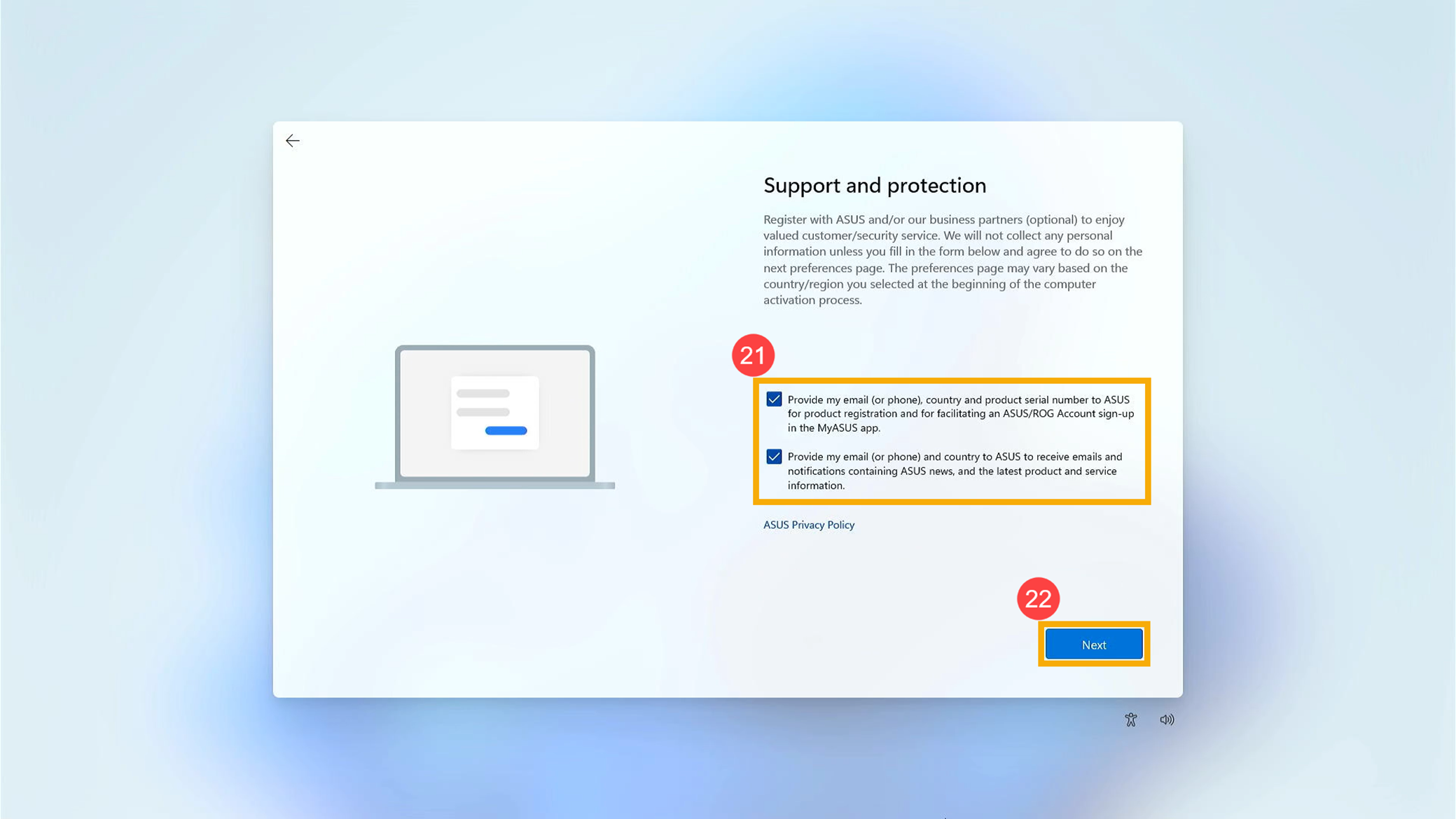

- Установите флажки, если Вы согласны предоставить свою информацию ASUS㉑, нажмите [Далее]㉒.

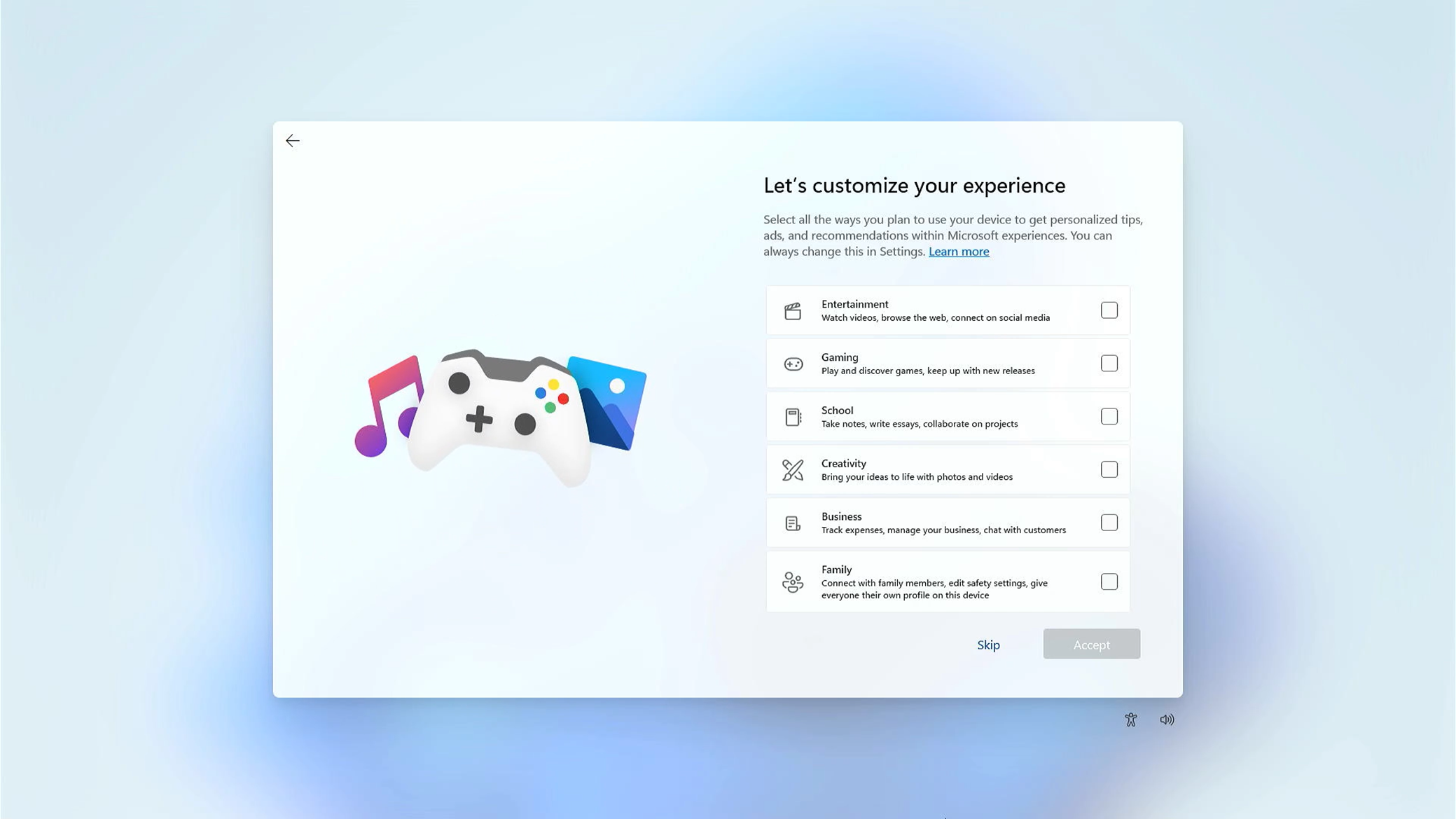

- Вы можете выбрать, как Вы планируете использовать свое устройство, чтобы получать персонализированные советы, рекламу и рекомендации с опытом Microsoft.

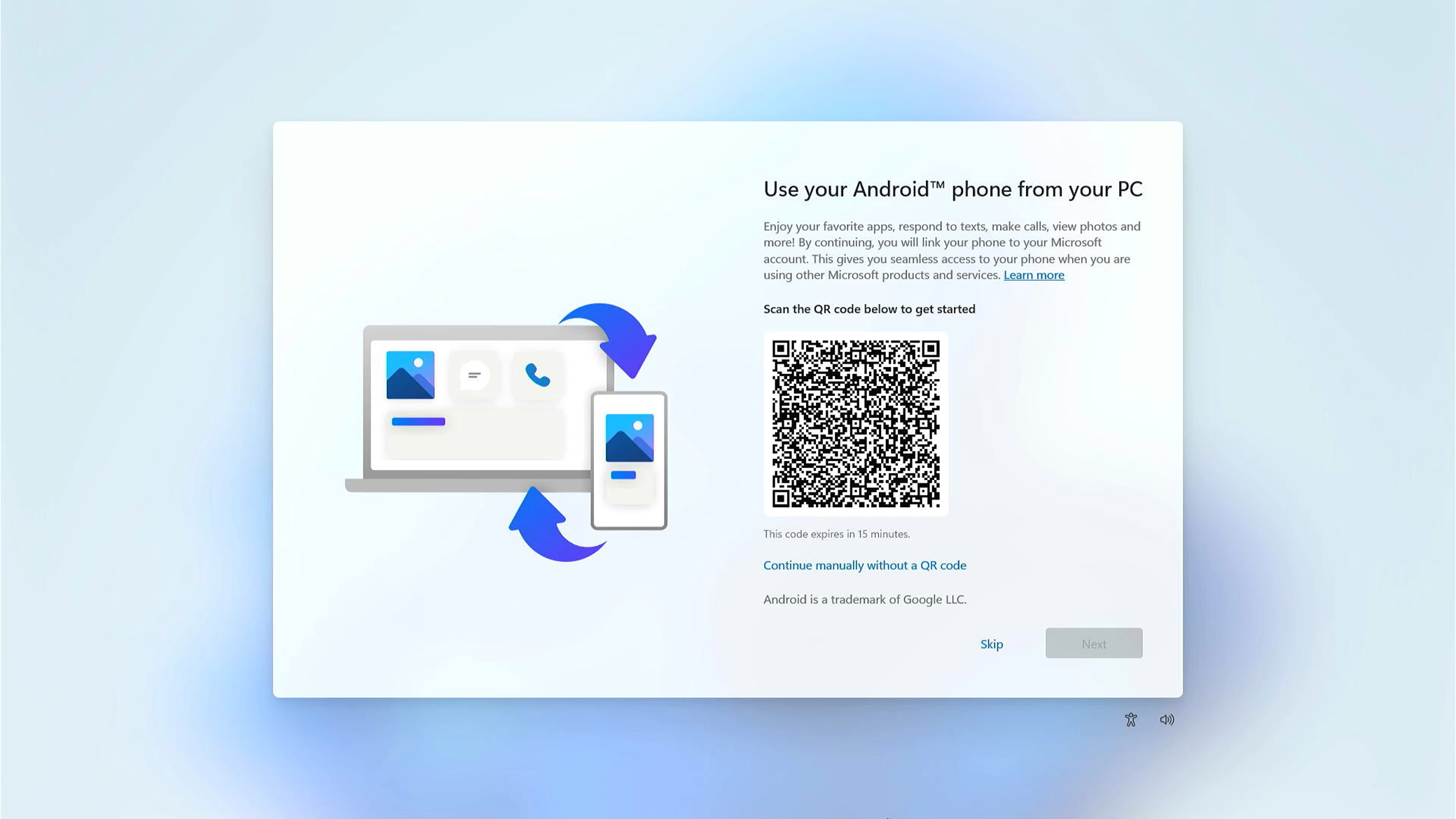

- Вы можете выбрать, привязываете ли Вы свой телефон к своей учетной записи Microsoft.

- Вы можете выбрать, получать ли доступ ко всем Вашим данным просмотра в браузере, рекомендованном Microsoft.

- После выполнения вышеуказанных основных настроек Windows 11 начнет установку приложений и предпочтительных настроек. Пожалуйста, убедитесь, что компьютер имеет достаточный заряд батареи во время процесса.

Он загрузится до рабочего стола Windows 11 после завершения всех процедур настройки.

Windows 10

- Выберите ваш регион или страну①, нажмите [Yes]②.

- Выберите раскладку клавиатуры③, нажмите [Yes]④.

- Если Вы хотите добавить еще одну раскладку, нажмите Добавить раскладку. Или нажмите [Пропустить]⑤, чтобы пропустить шаг.

- Лицензионное соглашение с Microsoft, нажмите [Принять] для перехода к следующему шагу⑥.

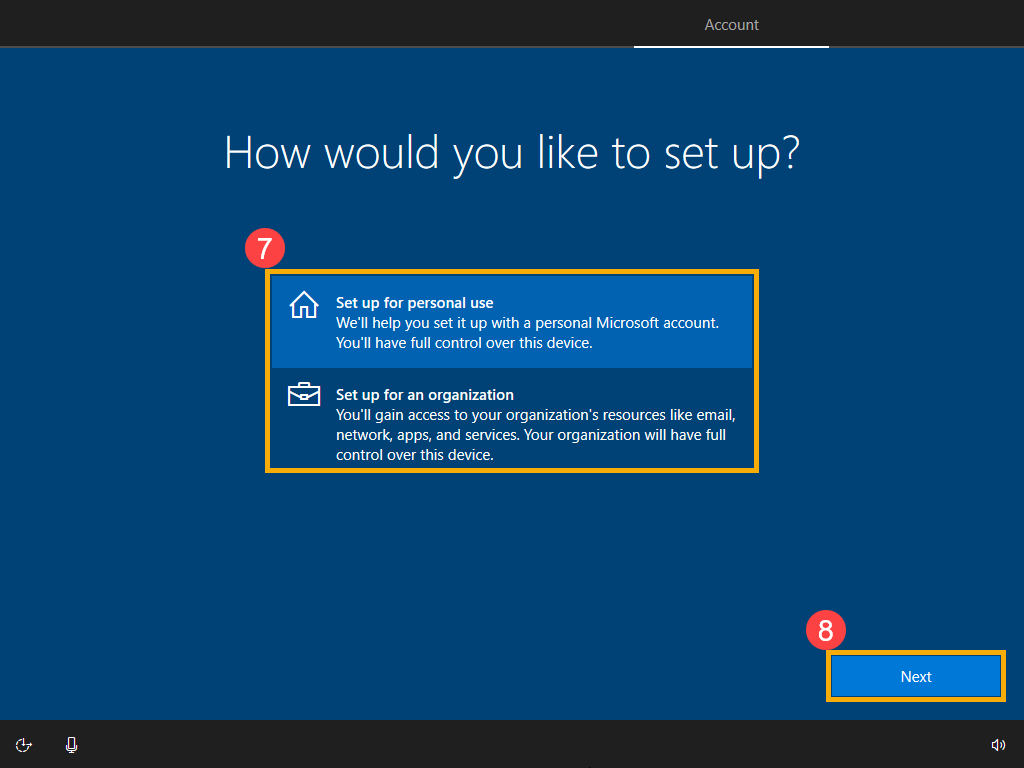

- Выберите, что хотите настроить⑦, затем нажмите [Далее]⑧.

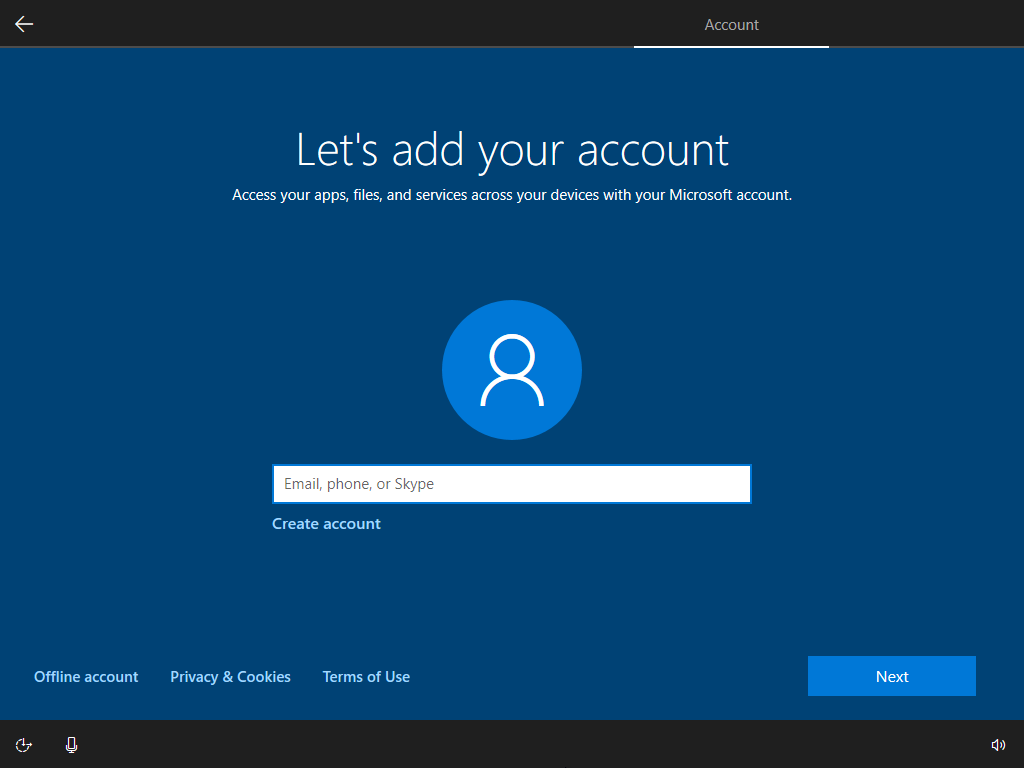

- Войдите в свою учетную запись Майкрософт. Если у Вас есть учетная запись Microsoft, нажмите Далее после ввода. Если у Вас еще нет учетной записи Microsoft, вы можете создать новую и выбрать Создать учетную запись.

Примечание: Если Вы входите под учётной записью Microsoft, пожалуйста, перейдите к Шагу 8, чтобы продолжить основные настройки Windows 10.

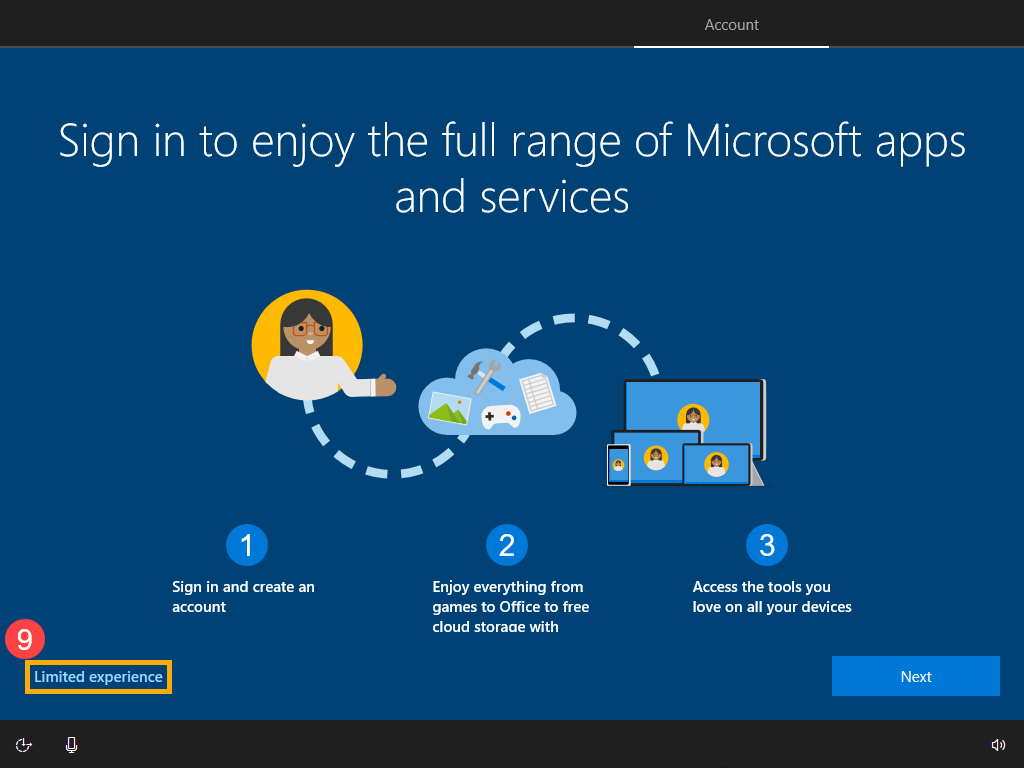

В противном случае выберите Автономную учетную запись, если Вы пока не хотите ее создавать. Базовые настройки операционной системы Windows сохранятся, и Вы сможете снова создать учетную запись после того, как настройки будут завершены и компьютер перейдет на рабочий стол. - Если Вы войдете в автономную учетную запись на последнем шаге, Вы увидите экран ниже, а затем выберите [Ограниченный опыт] ⑨. Если Вы выберете Далее на этом экране, Вам необходимо будет войти в систему с учетной записью Microsoft, чтобы перейти к следующему шагу.

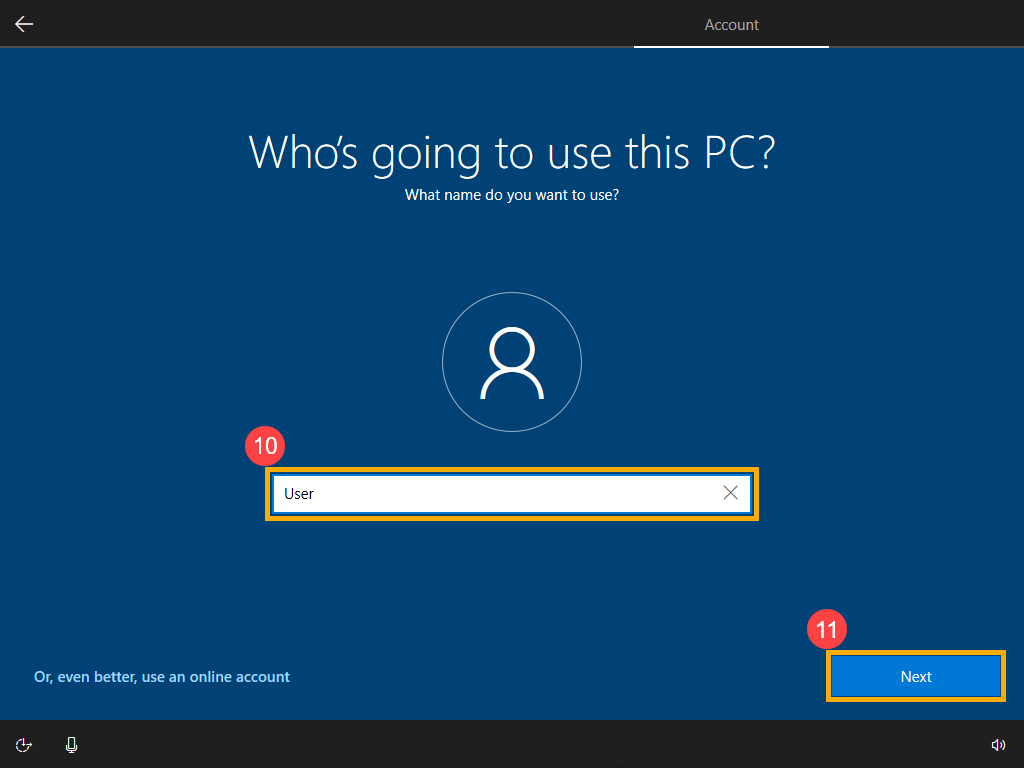

Поскольку Вы не вошли в систему с учетной записью Microsoft, Вам необходимо использовать этот компьютер через локальную учетную запись. Пожалуйста, введите желаемое имя⑩, затем нажмите [Далее] ⑪.

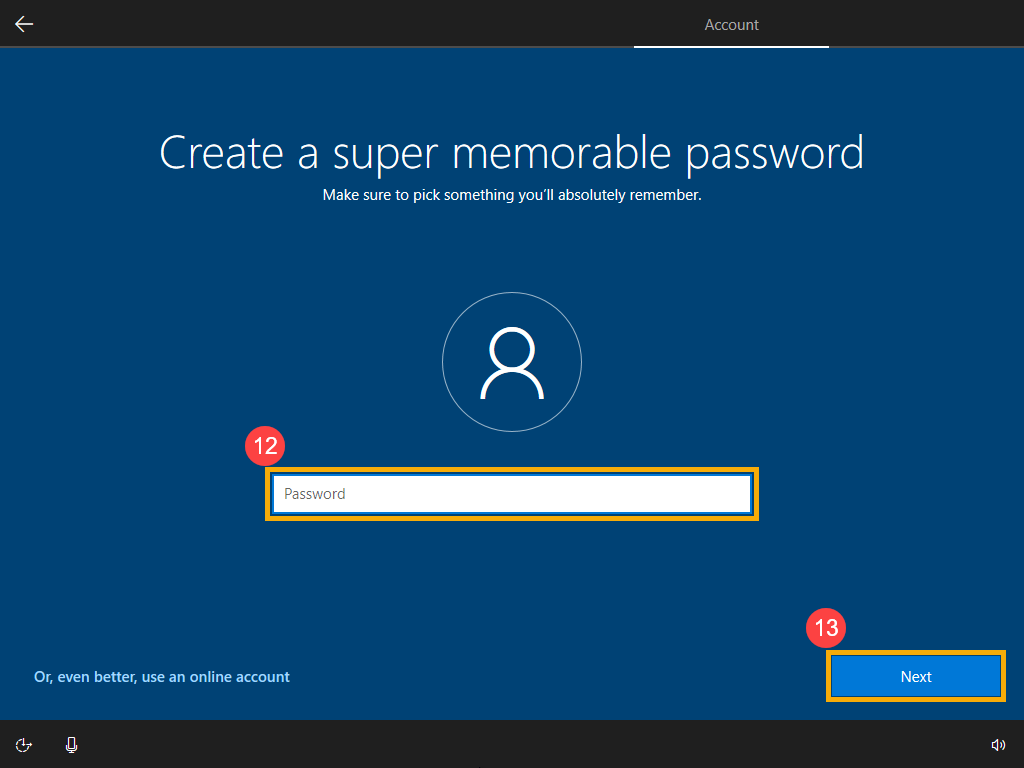

Чтобы защитить Вашу личную жизнь, установите пароль, который будет использоваться для входа в Windows⑫, затем нажмите [Далее] ⑬.

Если Вы не хотите создавать пароль, оставьте столбец пустым и нажмите кнопку Далее. - Настройки конфиденциальности. Выберите параметры конфиденциальности, к которым Вы согласны предоставить доступ Microsoft, а затем выберите [Принять] ⑭ после выбора параметров.

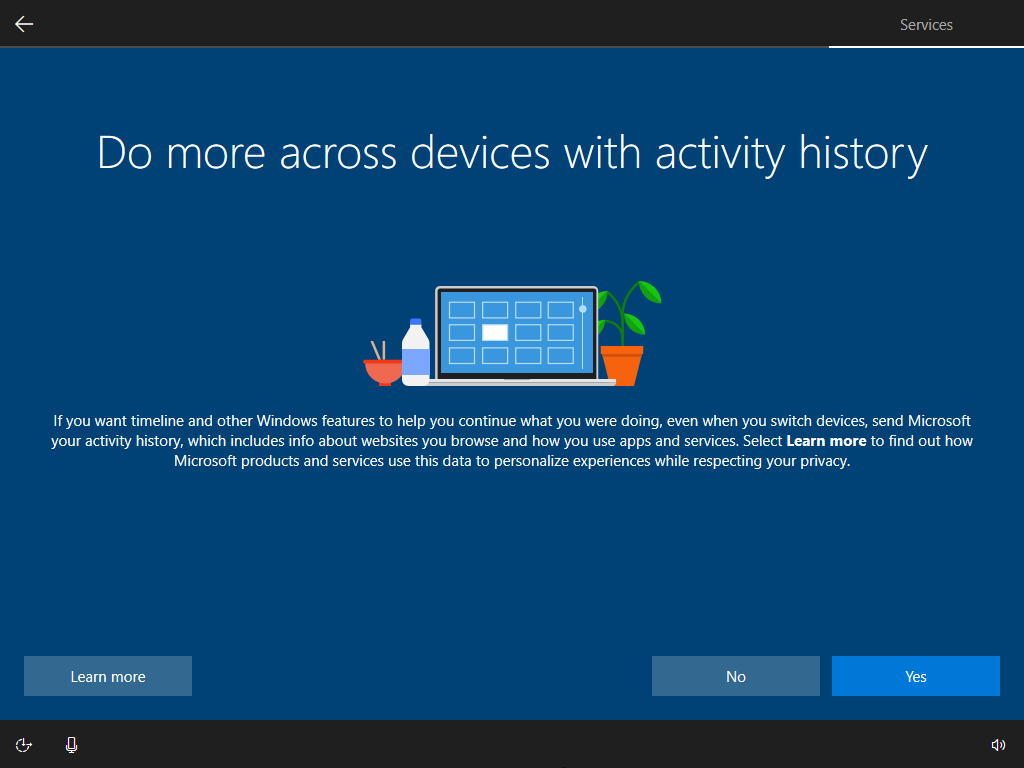

- Выберите, согласны ли Вы предоставить Microsoft доступ к истории ваших действий, Microsoft будет использовать эти данные для персонализации Вашего опыта.

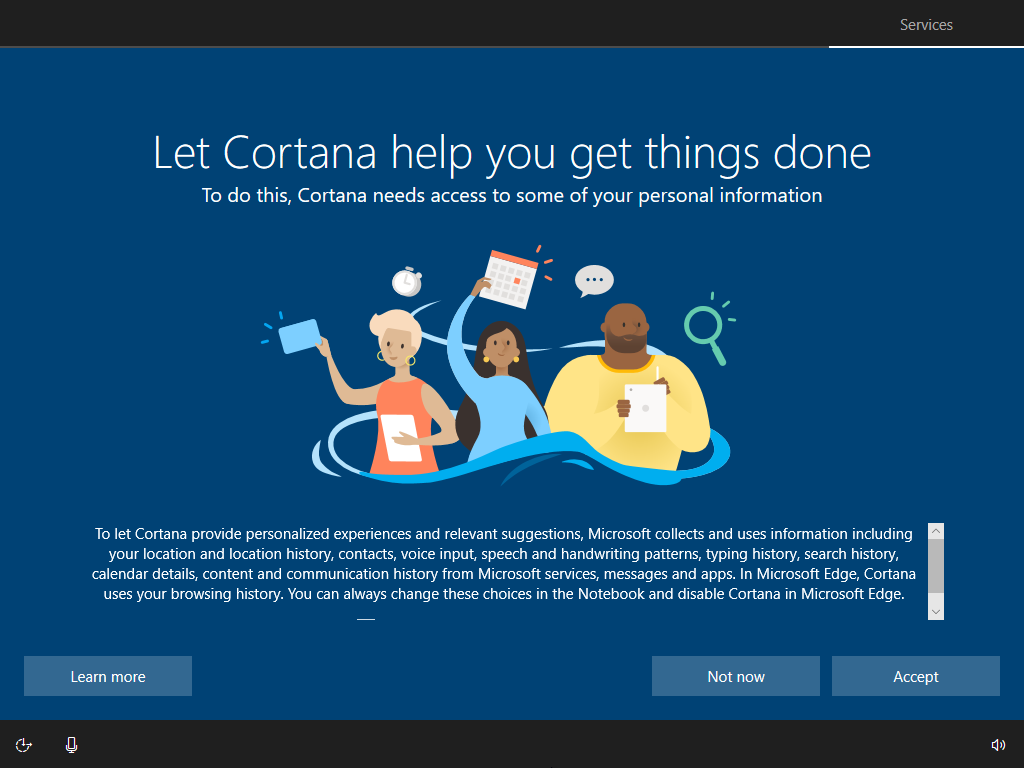

- Выберите, согласны ли Вы, чтобы Cortana помогала Вам.

- После завершения вышеуказанных основных настроек Windows 10 начнет установку приложений и предпочтительных настроек. Пожалуйста, убедитесь, что компьютер имеет достаточный заряд батареи для завершения этого процесса.

Система войдет на рабочий стол Windows 10 после завершения всех процедур настройки.

Эта информация была полезной?

Yes

No

- Приведенная выше информация может быть частично или полностью процитирована с внешних веб-сайтов или источников. Пожалуйста, обратитесь к информации на основе источника, который мы отметили. Пожалуйста, свяжитесь напрямую или спросите у источников, если есть какие-либо дополнительные вопросы, и обратите внимание, что ASUS не имеет отношения к данному контенту / услуге и не несет ответственности за него.

- Эта информация может не подходить для всех продуктов из той же категории / серии. Некоторые снимки экрана и операции могут отличаться от версий программного обеспечения.

- ASUS предоставляет вышеуказанную информацию только для справки. Если у вас есть какие-либо вопросы о содержании, пожалуйста, свяжитесь напрямую с поставщиком вышеуказанного продукта. Обратите внимание, что ASUS не несет ответственности за контент или услуги, предоставляемые вышеуказанным поставщиком продукта.

The Out-of-Box Experience (OOBE), also known as First-Time Setup, is a setup wizard present in various operating systems, including Windows, macOS, and Linux (along with its derivatives). It typically launches proceeding the installation or reset of an OS, guiding users through account creation, locale selection, and other initial settings.

History[edit | edit source]

Microsoft Windows[edit | edit source]

In Windows NT-based systems, the files for the «Microsoft Out-of-box experience» are located in the oobe directory in %WinDir%\System32, with the main file being msoobe.exe.

Predecessors[edit | edit source]

Before a real out-of-box experience existed, Windows 3.1 included a tutorial program, which shows how to use the mouse and could be launched during setup.

A similar introducing program is included in Windows NT 3.x, which shows the user what Windows NT is and how to use it. Unlike the tutorial in Windows 3.1, however, it needs to be started from the Program Manager after setup.

After first-booting into Windows 95, a simple welcome program (WELCOME.EXE) starts, which includes tips for using Windows 95 and links to Help topics for new and existing Windows 3.1 users, as well as an option to register to Microsoft. After a second start, there is an option to no longer launch the Welcome program after boot. A similar program is also included in Windows NT 4.0. While it was slightly redesigned and continued to exist in Windows 98 pre-releases, it no longer launches in Windows NT 5.0 Beta 1 builds and returned in Beta 2, albeit completely redesigned. Also a significant interface overhaul received the application in the Beta 2 of Windows 98, where it first played a sample video before playing a sample track. It includes links to the Registration and the Tune-up Wizard, as well as a tour, showing the new features of Windows 98.

In Beta 2 and 3 builds, there is also a link to the Beta Guide. The Begin button goes through the list, while in the second edition, it changed to a Close button, which simply exits the application.

In Windows Me, it is full-screen and now plays a video showing new features of Windows Me. Then, it turns into an interactive program with more details to these features.

The Welcome program was replaced by the Windows XP Tour in said OS.

Windows 98 and Me[edit | edit source]

The Out-of-box experience was introduced in Windows 98 SE. However, it does not start at first boot since the OOBE was intended to be customized by OEMs which can set the start of the OOBE at first boot.

In Windows Me, the Microsoft Agent character Merlin was introduced. OEMs also had the ability to use their own Microsoft Agent character instead or modify the text spoken by the assistant. One example for the former is HP’s Agent character Victor. Merlin also appeared as an Office Assistant in Office 2000, 2001, XP, 2003, v.X and 2004 as well as being a Search Companion in Windows XP.

Windows 2000[edit | edit source]

Windows 2000 introduced the «Network Identification Wizard», where the user account is being created. It launches after clean installs starting with build 2072. On upgrades from Windows 9x instead, the user is prompted to set a password for each account, which is the case since build 1796. On upgrades from Windows NT 3.5x and Windows NT 4.0, the user is prompted neither due to the user information being transferred from those earlier builds, which is only partially the case for Windows 9x. It no longer launches after clean installs starting with Windows XP build 2276.

Windows XP (Whistler) and Server 2003[edit | edit source]

The Out-of-box experience was ported to NT-based Windows beginning with Windows XP build 2223. In this build, it has Windows Me branding due to being copied from a Windows Me Beta 3 build without any modification. It also does not close after the final page (it just loops back to start), so its process (msoobe.exe) must be terminated to exit. The OOBE starts after an upgrade starting with build 2257. Merlin was ported with build 2250, albeit being absent in the next builds until build 2410. Also with this build, Windows Product Activation has been implemented into msoobe.exe and can be invoked with the /a switch. However, it was non-functional until build 2428.

The OOBE was overhauled with a Luna-esque design in Windows XP build 2416. Also beginning with this build, it starts after a clean install. Merlin was replaced with the Microsoft Agent character «Question Mark» in build 2469. The music played during OOBE, title.wma, was composed by Stan LePard[1] and first appears in build 2481. It previously appeared in Internet Explorer Starter Kit, and is known as «Windows Welcome music» within the metadata and as «Velkommen» on LePard’s SoundCloud.

In Windows Server 2003, the OOBE is non-functional and is only used for Product Activation. Attempts to launch OOBE with msoobe.exe /f lead to a black screen until the process has been killed. Despite the OOBE not being functional, the previous music was replaced with «No Hay Problema» by Pink Martini in build 3615.

Windows Vista (Longhorn) and Windows 7[edit | edit source]

Due to being forked from a Windows Server 2003 pre-release, the OOBE in Milestone 3 plays «No Hay Problema» in the background and has not changed much from its inclusion in Windows XP.

With the introduction of WIM-based Setup in Windows Longhorn build 4001 the OOBE received a major refresh. It no longer features background music as well as MS Agent characters and was branded as Windows Setup. Beginning with Milestone 5, the OOBE no longer starts at first boot. This has been changed with the development reset, where it returned to its Windows XP design, but the «Question Mark» character is absent, and it returned to playing «No Hay Problema».

After the Omega-13 branch, the OOBE was again absent until build 5259, where it gained a huge redesign. Also, it launched directly after setup and before the last restart. This has been changed with RC1, where it launched after the restart. The final page contains an orb with the Windows logo. Clicking on it or the Start button located in the bottom right of the window leads the user to the login screen. Such page was removed with Windows 7, where it directly leads the user to the login screen after it finalizes the settings. Windows 7 also introduced the new HomeGroup page in OOBE when the user set up their network location as home.

Windows 8 and 8.1[edit | edit source]

Early Windows 8 builds had two versions of OOBE: a nearly unchanged design of Windows 7 and a new one based on the Metro interface behind Redpill. In Milestone 3, the wallpaper of the old OOBE has been corrupted, but this would not be fixed by Microsoft.

The new Metro OOBE firstly was a full screen version of the old OOBE. This changed rapidly, as later builds introduced a color background as well as customization options. The background was at the beginning a gradient blue with flower patterns in the corners of the screen. These were removed later and in the Developer Preview, the color has become solid and the default is purple, later green. After 8155, it added more colors and change default color to teal.

The Developer Preview added the option to create a Windows Live ID (now known as Microsoft Account). Build 8155 added more colors and changed Windows live ID to Microsoft Account, The Consumer Preview added few more customization options into OOBE and switched back to blue as default color. With the Release Preview, the Express Settings have been introduced to speed up OOBE along with adding more colors. The RTM changed the default color back to purple.

Windows 8.1 keeps purple as the default background color, but has a different color picker. Other than that, not much has been changed.

Windows 10, 10X and 11[edit | edit source]

The OOBE has not gained many new features, although the background color was changed to blue and can no longer be customized. This design is still included in LTSC releases of Windows 10 and Windows Server 2016 or later.

With Windows 10 Creators Update, OOBE gained huge changes: Express settings have been removed in response to criticism of the operating system’s data collection; the user must set up privacy settings manually,[2] and Cortana has made its debut in OOBE.

Windows 10X introduced a new design for OOBE, which is based on the Fluent Design System. After the cancellation of Windows 10X, it merged into Windows 11 with some modifications.

For the Home and SE SKUs of Windows 11, the OOBE requires an Internet connection and a Microsoft account to continue the setup. This requirement is not applied to most of non-Home SKUs, including Pro (up until build 22543), Education and Enterprise. Starting with build 22557, however, it has been applied to the Pro SKU as well. This requirement can be bypassed by the following methods:

- (For Pro SKU only) Select «Set up for work or school» on the «How would you like to set up this device?» screen. On the «Let’s set things up for your work or school» screen, select «Sign in options», and then «Domain join instead».

- Press ⇧ Shift+F10 to open Command Prompt, and execute the following command:

oobe\bypassnro. Removed in builds 26120.3653, 26200.5516 and 27842. - Press ⇧ Shift+F10 to open Command Prompt, and execute the following command to show the Windows 10-style OOBE for local account creation:

ms-cxh:localonly - Use an answer file on top of a Windows installation image to perform an unattended setup.

- Sign in with a locked Microsoft account such as

no@thankyou.comand any password. When the message “Oops, something went wrong” appears, select Next. No longer works as of 3 June 2024.[3]

In build 22567, a new page has been added to the OOBE for linking Android phones to the device.

Classic Mac OS and Mac OS X[edit | edit source]

Classic Mac OS[edit | edit source]

Mac OS 8 and 9[edit | edit source]

Before getting into OOBE, the system will play some Mac OS-relating clips until the user begins to interact with the system.

Mac OS X Server 1.x and Rhapsody[edit | edit source]

Apple Rhapsody Developer Release 2 introduced the «Rhapsody Setup Assistant», which is an OOBE-like experience where the OS can be configured. When the Setup Assistant is complete, it will restart the system. After the release of Mac OS X Server 1.0 (which only supports PowerPC), its name was shortened to simply «Setup Assistant». It was ported to Mac OS X Developer Preview 2.

Mac OS X[edit | edit source]

Setup Assistant gained an Aqua redesign in Mac OS X Developer Preview 3 and a massive overhaul in the Mac OS X Public Beta.

The Setup Assistant was replaced with a full-screen OOBE. Mac OS X Cheetah, Puma and Jaguar played a short video clip before entering the OOBE, which shows water dropping to promote their new Aqua interface. The latter introduced the ability to register or sign in for a .Mac subscription.

A new clip is used in Mac OS X Panther, and the OOBE now goes completely full-screen on low-resolution displays.

A remake of the clip is used in Mac OS X Tiger. It bears a slightly lighter background as well as some more OOBE-related changes.

Mac OS X Leopard uses a completely new intro clip and changes the appearance of the OOBE, which is now windowed. Also, this version introduced the ability to sign in for a Educonnect subscription, since it succeeded the former .Mac service. Not much has been changed in Mac OS X Snow Leopard.

Mac OS X Lion removed the intro clip.

OS X Yosemite redesigned the OOBE to match with its new design language.

macOS Catalina introduced an option to toggle Light/Dark mode and Screen Time.

macOS Big Sur updated the OOBE design and adds a blurred background to the OOBE.

Linux[edit | edit source]

There are also some Linux distributions which come with an OOBE. OOBE is usually in distros which use the Anaconda installer from Red Hat, meaning that it is used by distros from the surroundings of Red Hat and Fedora. Later versions of GNOME 3 also have a post-install utility.

Gallery[edit | edit source]

Windows[edit | edit source]

Windows 9x[edit | edit source]

Windows NT-based releases[edit | edit source]

Windows XP/Server 2003[edit | edit source]

Windows Vista/7[edit | edit source]

Windows 8.x[edit | edit source]

Windows 10 and Windows 11 onwards[edit | edit source]

Windows Core OS-based versions[edit | edit source]

Windows 10X[edit | edit source]

Classic Mac OS and Mac OS X[edit | edit source]

Linux[edit | edit source]

References[edit | edit source]

- ↑ https://soundcloud.com/stanlepard/windows-98-velkommen

- ↑ Windows 10 Creators Update to rejig privacy settings in a move unlikely to please anyone. Ars Technica. 11 January 2017. Retrieved 14 November 2021.

- ↑ https://www.tomshardware.com/software/windows/door-slammed-on-last-remaining-easy-windows-11-local-account-setup-workaround

Tech/Server

595

3 mins

Audit Mode

Audit mode allows you to make additional changes to the Windows installation before you send the computer to a customer

or capture the image for reuse in your organization.

You can install drivers included in a driver package,

install applications, or make other updates that require the Windows installation to be running.

How to enter Windows Audit Mode?

After Windows installation is finished, it will reboot to a screen shows Let's start with region..

Press Ctrl+Shift+F3 will enter the Audit mode using the built-in Administrator account.

You can install all the device drivers and other software, then generate to OOBE mode.

What’s OOBE?

OOBE is the default out-of-box experience that allows end users to enter their account information,

select language, accept the Microsoft Terms of Service, and set up networking.

How to reset Windows to Out of Box Experience(OOBE)?

In Audit mode, From System Preparation Tool window

- System Cleanup Action: Enter System Out-Of-Box Experience (OOBE)

- Select Generate(See note)

- Shutdown Options: Shutdown

- Click

Ok. Windows will prepare the system into OOBE mode.

Note: You can un-select if you don’t need to capture the image used for other computers

How to keep Administrator account enabled?

Note:

- The following instruction is for Windows 7.

It’s not needed when I install Windows 11 on ROG laptop recently.

Windows 11 can enter to the OOBE mode many times. - You may need to disable

Secure Bootto avoid system asking you to logon to the Administrator account.

Usually restart the system one more time to go into OOBE mode if Secure Boot is enabled.

See here

You go into Sysprep Audit mode from the Out of Box Experience (OOBE) screen.

In Audit mode, the administrator account is enabled immediately before logoff and disabled immediately after logon.

Therefore, the account is locked out when you turn off the computer and then turn it back on.

When the system is using hybrid shutdown (also known as “fast startup”) during Audit mode, the account will be disabled.

To work around this behavior, disable hybrid shutdown. To do this, follow these steps:

- Right-click the

Startbutton, and then clickCommand Prompt (Admin). - At the command prompt, type the following command, and then press Enter:

shutdown /s /t 00

When you turn on the laptop next time, it’ll go directly into Audit mode.

How to update device driver?

Check the Device Manager, if there are any unknown devices, right-click it and select Properties,

update driver, search Windows Update, the driver will be installed automatically from Windows Update.

For some devices, you may need to download the driver from vendor website.

You may need to restart windows by using the above command for the update to take effect.

Repeat the above steps for other unknown devices.

Note:

For my Asus UX325EA-DS51 laptop, all the drivers will be installed automatically by Windows Update.

I need to click Check for Update three times until all the driver can be installed.

How to run Sysprep by using command line?

From command line:

%WINDIR%\system32\sysprep\sysprep.exe

Or

C:\Windows\System32\Sysprep\sysprep.exe /generalize /shutdown

Prevent Sysprep from removing installed devices

When you set up a Windows PC, Windows Setup configures all detected devices.

Generalizing a Windows installation uninstalls these configured devices,

but doesn’t remove device drivers from the PC.

If you’re deploying an image to computers that have identical hardware and devices as the original PC,

you can keep devices installed on the computer during system generalization by using an unattend file with

Microsoft-Windows-PnpSysprep | PersistAllDeviceInstalls set to true.

Useful Links

- Sysprep (Generalize) a Windows installation

- Customize the Windows 10 Out of Box Experience (OOBE)

updatedupdated2025-02-052025-02-05

Windows

OOBE