Время на прочтение5 мин

Количество просмотров78K

Пользовательская рабочая станция — самое уязвимое место инфраструктуры по части информационной безопасности. Пользователям может прийти на рабочую почту письмо вроде бы из безопасного источника, но со ссылкой на заражённый сайт. Возможно, кто-то скачает полезную для работы утилиту из неизвестно какого места. Да можно придумать не один десяток кейсов, как через пользователей вредоносное ПО может внедриться на внутрикорпоративные ресурсы. Поэтому рабочие станции требуют повышенного внимания, и в статье мы расскажем, откуда и какие события брать для отслеживания атак.

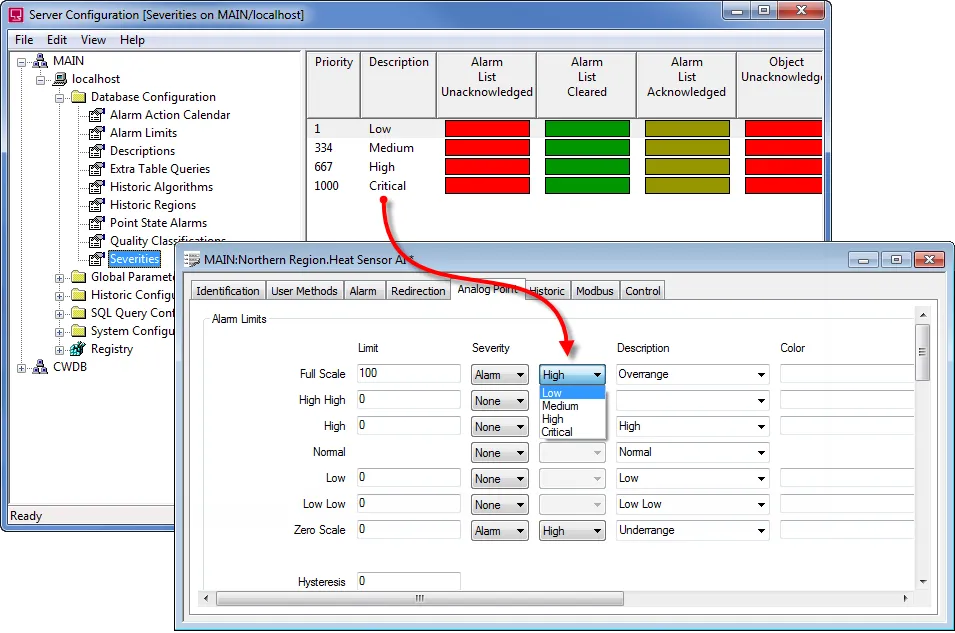

Для выявления атаки на самой ранней стадии в ОС Windows есть три полезных событийных источника: журнал событий безопасности, журнал системного мониторинга и журналы Power Shell.

Журнал событий безопасности (Security Log)

Это главное место хранения системных логов безопасности. Сюда складываются события входа/выхода пользователей, доступа к объектам, изменения политик и других активностей, связанных с безопасностью. Разумеется, если настроена соответствующая политика.

Перебор пользователей и групп (события 4798 и 4799). Вредоносное ПО в самом начале атаки часто перебирает локальные учетные записи пользователей и локальные группы на рабочей станции, чтобы найти учетные данные для своих тёмных делишек. Эти события помогут обнаружить вредоносный код раньше, чем он двинется дальше и, используя собранные данные, распространится на другие системы.

Создание локальной учётной записи и изменения в локальных группах (события 4720, 4722–4726, 4738, 4740, 4767, 4780, 4781, 4794, 5376 и 5377). Атака может также начинаться, например, с добавления нового пользователя в группу локальных администраторов.

Попытки входа с локальной учётной записью (событие 4624). Добропорядочные пользователи заходят с доменной учётной записью и выявление входа под локальной учётной записью может означать начало атаки. Событие 4624 включает также входы под доменной учетной записью, поэтому при обработке событий нужно зафильтровать события, в которых домен отличается от имени рабочей станции.

Попытка входа с заданной учётной записью (событие 4648). Такое бывает, когда процесс выполняется в режиме “Запуск от имени” (run as). В нормальном режиме работы систем такого не должно быть, поэтому такие события должны находиться под контролем.

Блокировка/разблокировка рабочей станции (события 4800-4803). К категории подозрительных событий можно отнести любые действия, которые происходили на заблокированной рабочей станции.

Изменения конфигурации файрволла (события 4944-4958). Очевидно, что при установке нового ПО настройки конфигурации файрволла могут меняться, что вызовет ложные срабатывания. Контролировать такие изменения в большинстве случаев нет необходимости, но знать о них точно лишним не будет.

Подключение устройств Plug’n’play (событие 6416 и только для WIndows 10). За этим важно следить, если пользователи обычно не подключают новые устройства к рабочей станции, а тут вдруг раз — и подключили.

Windows включает в себя 9 категорий аудита и 50 субкатегорий для тонкой настройки. Минимальный набор субкатегорий, который стоит включить в настройках:

Logon/Logoff

- Logon;

- Logoff;

- Account Lockout;

- Other Logon/Logoff Events.

Account Management

- User Account Management;

- Security Group Management.

Policy Change

- Audit Policy Change;

- Authentication Policy Change;

- Authorization Policy Change.

Системный монитор (Sysmon)

Sysmon — встроенная в Windows утилита, которая умеет записывать события в системный журнал. Обычно требуется его устанавливать отдельно.

Эти же события можно в принципе найти в журнале безопасности (включив нужную политику аудита), но Sysmon даёт больше подробностей. Какие события можно забирать из Sysmon?

Создание процесса (ID события 1). Системный журнал событий безопасности тоже может сказать, когда запустился какой-нибудь *.exe и даже покажет его имя и путь запуска. Но в отличие от Sysmon не сможет показать хэш приложения. Злонамеренное ПО может называться даже безобидным notepad.exe, но именно хэш выведет его на чистую воду.

Сетевые подключения (ID события 3). Очевидно, что сетевых подключений много, и за всеми не уследить. Но важно учитывать, что Sysmon в отличие от того же Security Log умеет привязать сетевое подключение к полям ProcessID и ProcessGUID, показывает порт и IP-адреса источника и приёмника.

Изменения в системном реестре (ID события 12-14). Самый простой способ добавить себя в автозапуск — прописаться в реестре. Security Log это умеет, но Sysmon показывает, кто внёс изменения, когда, откуда, process ID и предыдущее значение ключа.

Создание файла (ID события 11). Sysmon, в отличие от Security Log, покажет не только расположение файла, но и его имя. Понятно, что за всем не уследишь, но можно же проводить аудит определённых директорий.

А теперь то, чего в политиках Security Log нет, но есть в Sysmon:

Изменение времени создания файла (ID события 2). Некоторое вредоносное ПО может подменять дату создания файла для его скрытия из отчётов с недавно созданными файлами.

Загрузка драйверов и динамических библиотек (ID событий 6-7). Отслеживание загрузки в память DLL и драйверов устройств, проверка цифровой подписи и её валидности.

Создание потока в выполняющемся процессе (ID события 8). Один из видов атаки, за которым тоже нужно следить.

События RawAccessRead (ID события 9). Операции чтения с диска при помощи “\\.\”. В абсолютном большинстве случаев такая активность должна считаться ненормальной.

Создание именованного файлового потока (ID события 15). Событие регистрируется, когда создается именованный файловый поток, который генерирует события с хэшем содержимого файла.

Создание named pipe и подключения (ID события 17-18). Отслеживание вредоносного кода, который коммуницирует с другими компонентами через named pipe.

Активность по WMI (ID события 19). Регистрация событий, которые генерируются при обращении к системе по протоколу WMI.

Для защиты самого Sysmon нужно отслеживать события с ID 4 (остановка и запуск Sysmon) и ID 16 (изменение конфигурации Sysmon).

Журналы Power Shell

Power Shell — мощный инструмент управления Windows-инфраструктурой, поэтому велики шансы, что атакующий выберет именно его. Для получения данных о событиях Power Shell можно использовать два источника: Windows PowerShell log и Microsoft-WindowsPowerShell / Operational log.

Windows PowerShell log

Загружен поставщик данных (ID события 600). Поставщики PowerShell — это программы, которые служат источником данных для PowerShell для просмотра и управления ими. Например, встроенными поставщиками могут быть переменные среды Windows или системный реестр. За появлением новых поставщиков нужно следить, чтобы вовремя выявить злонамеренную активность. Например, если видите, что среди поставщиков появился WSMan, значит был начат удаленный сеанс PowerShell.

Microsoft-WindowsPowerShell / Operational log (или MicrosoftWindows-PowerShellCore / Operational в PowerShell 6)

Журналирование модулей (ID события 4103). В событиях хранится информация о каждой выполненной команде и параметрах, с которыми она вызывалась.

Журналирование блокировки скриптов (ID события 4104). Журналирование блокировки скриптов показывает каждый выполненный блок кода PowerShell. Даже если злоумышленник попытается скрыть команду, этот тип события покажет фактически выполненную команду PowerShell. Ещё в этом типе события могут фиксироваться некоторые выполняемые низкоуровневые вызовы API, эти события обычно записывается как Verbose, но если подозрительная команда или сценарий используются в блоке кода, он будет зарегистрирован как c критичностью Warning.

Обратите внимание, что после настройки инструмента сбора и анализа этих событий потребуется дополнительное время на отладку для снижения количества ложных срабатываний.

Расскажите в комментариях, какие собираете логи для аудита информационной безопасности и какие инструменты для этого используете. Одно из наших направлений — решения для аудита событий информационной безопасности. Для решения задачи сбора и анализа логов можем предложить присмотреться к Quest InTrust, который умеет сжимать хранящиеся данные с коэффициентом 20:1, а один его установленный экземпляр способен обрабатывать до 60000 событий в секунду из 10000 источников.

Если у Вас возникают какие-либо проблемы с системой, к примеру намертво зависает рабочий стол, либо перезагружается/выключается ПК, мы настоятельно рекомендуем не прибегать к кардинальной переустановке системы, а для начала посмотреть логи Windows, т.к журнал ошибок. Как это сделать? Рассмотрим в этой статье.

Данная инструкция актуальна для всех версий Windows, начиная от Windows 7 и более новые.

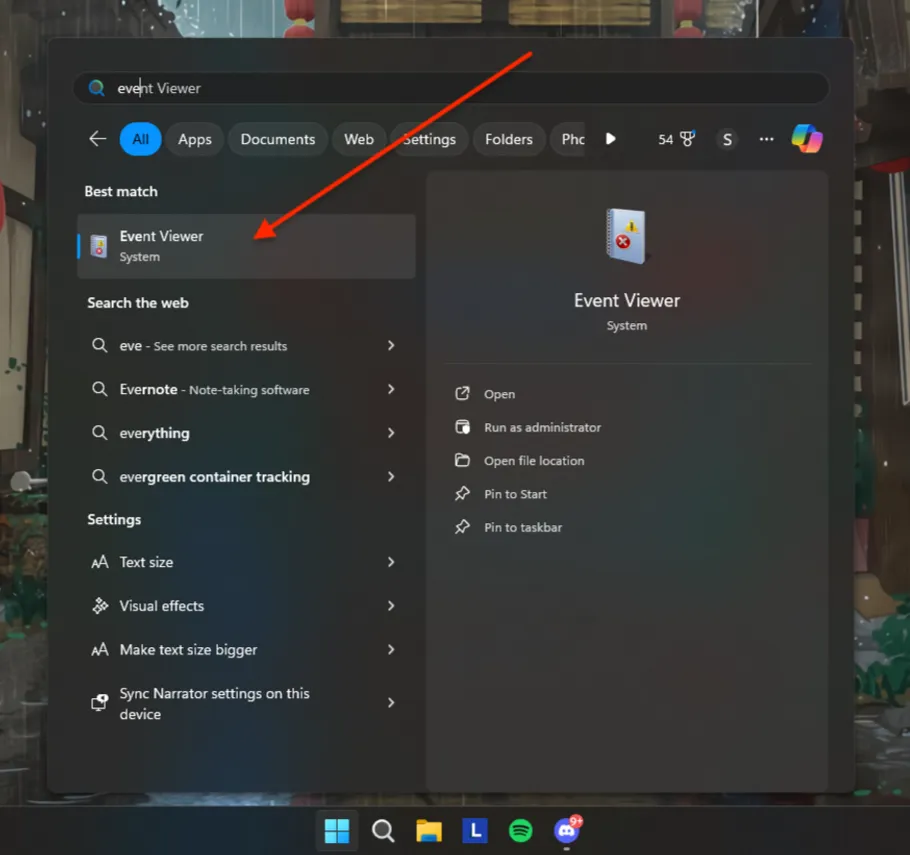

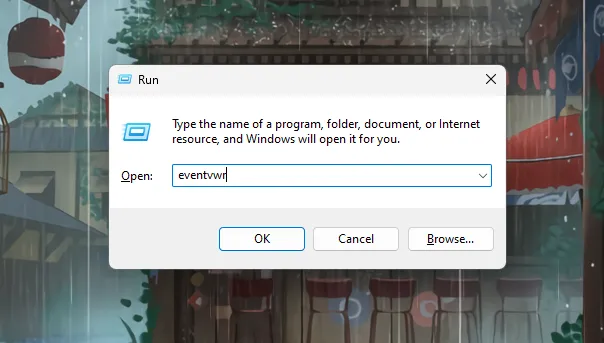

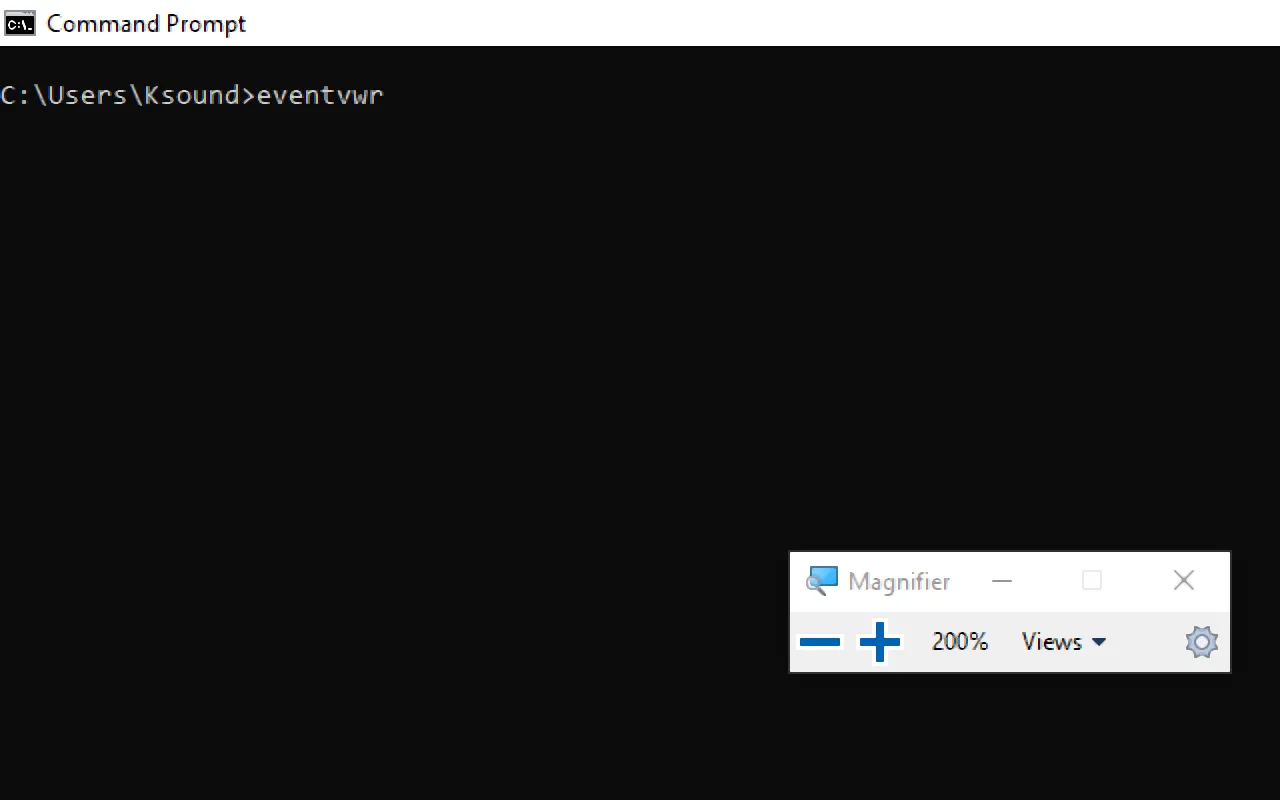

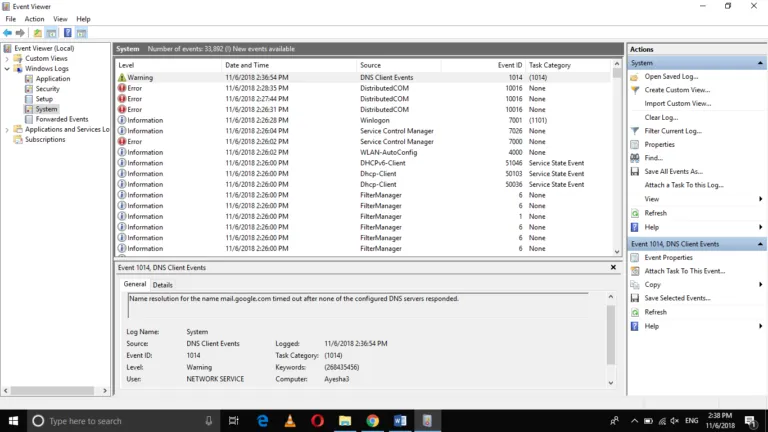

— Нажимаем горячие клавиши Win + R => Далее вводим в поле ввода eventvwr.msc

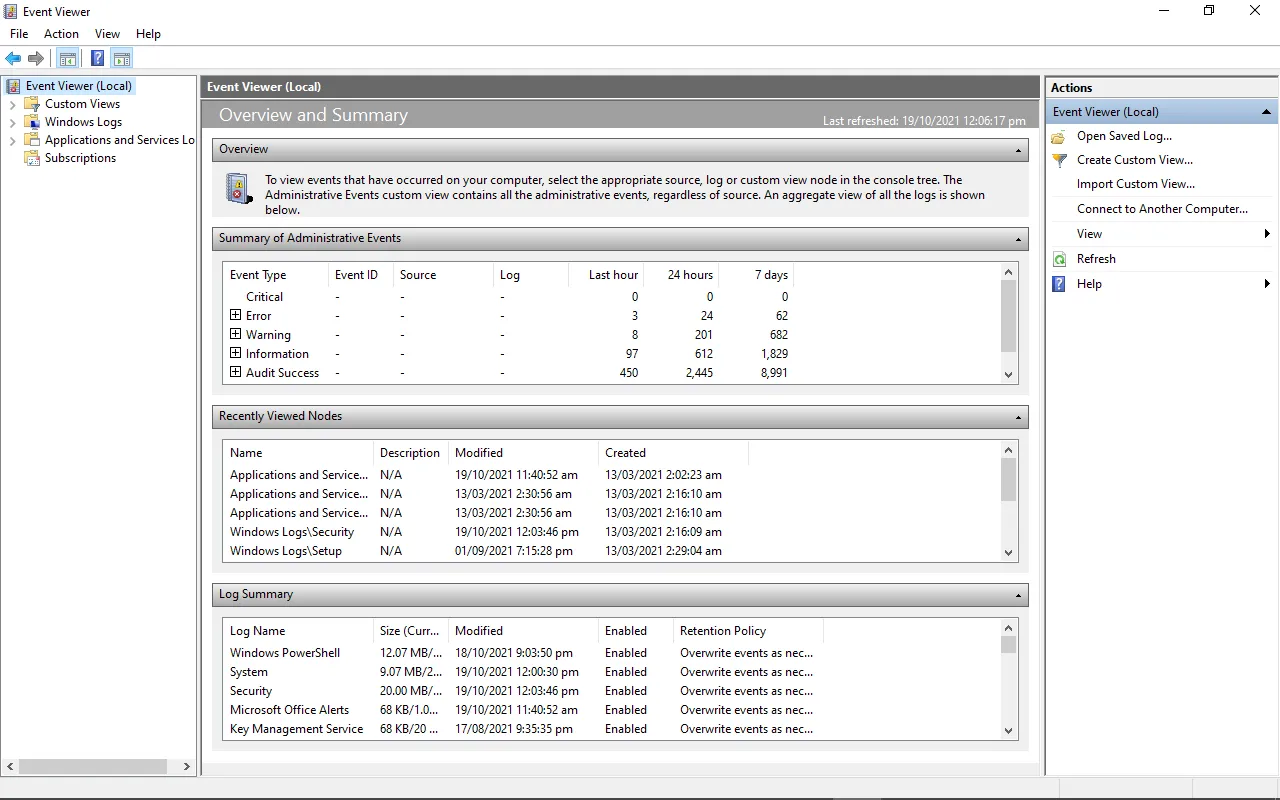

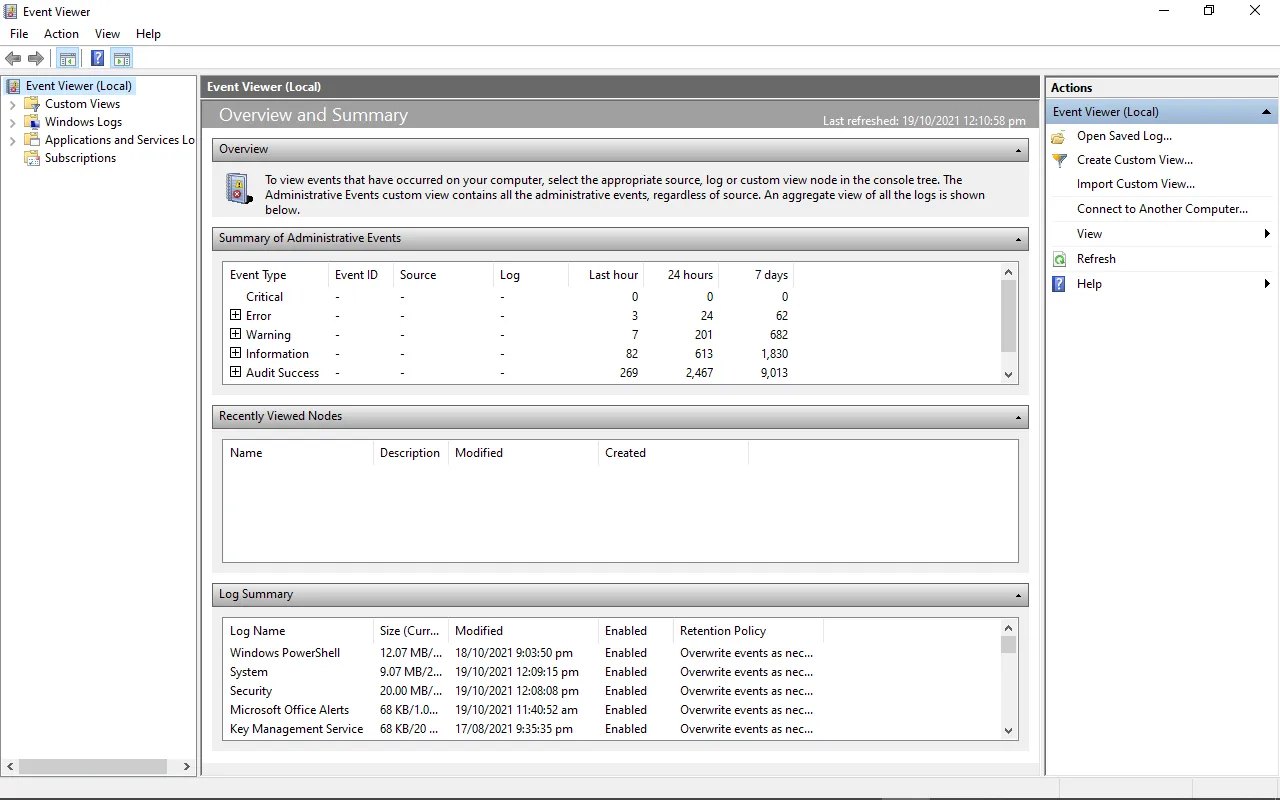

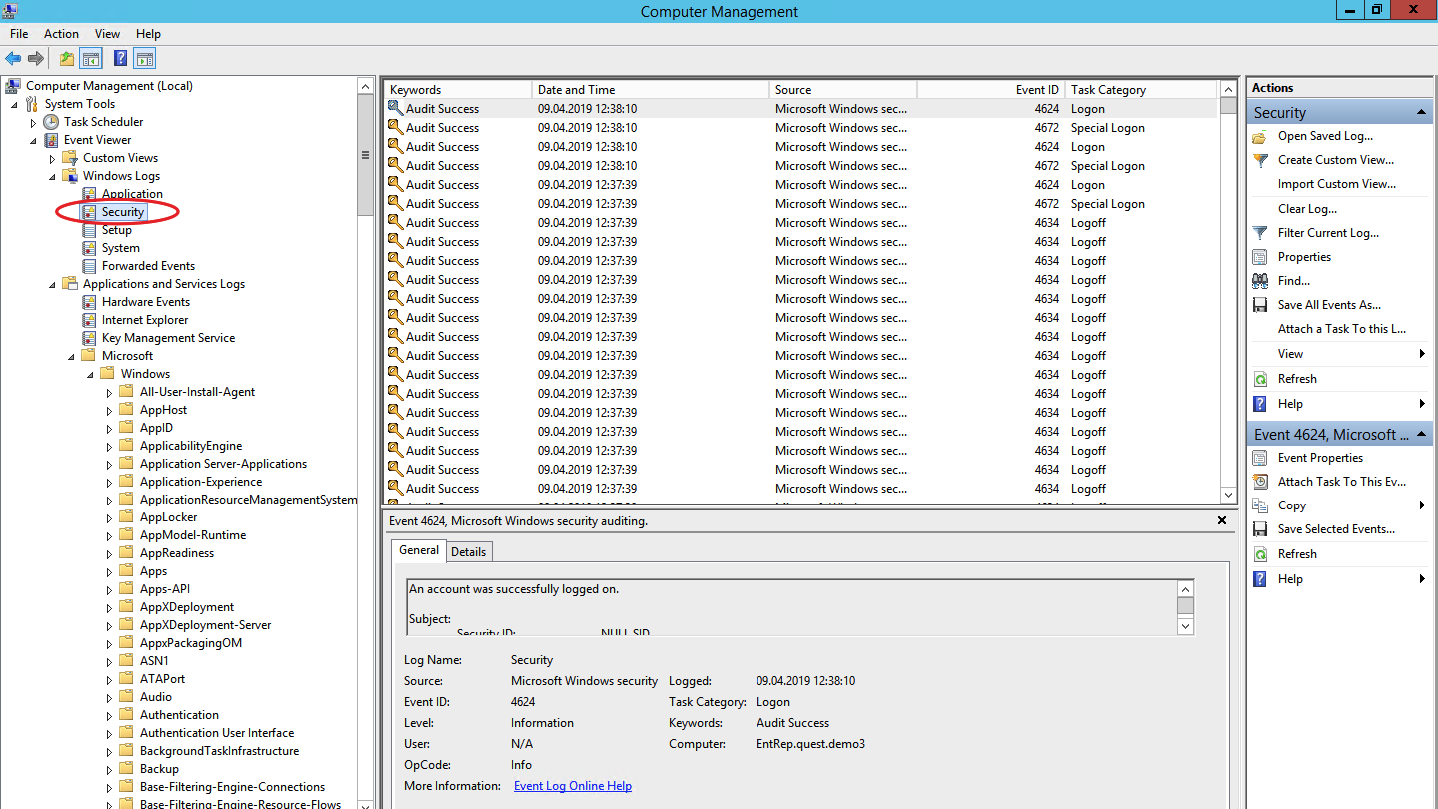

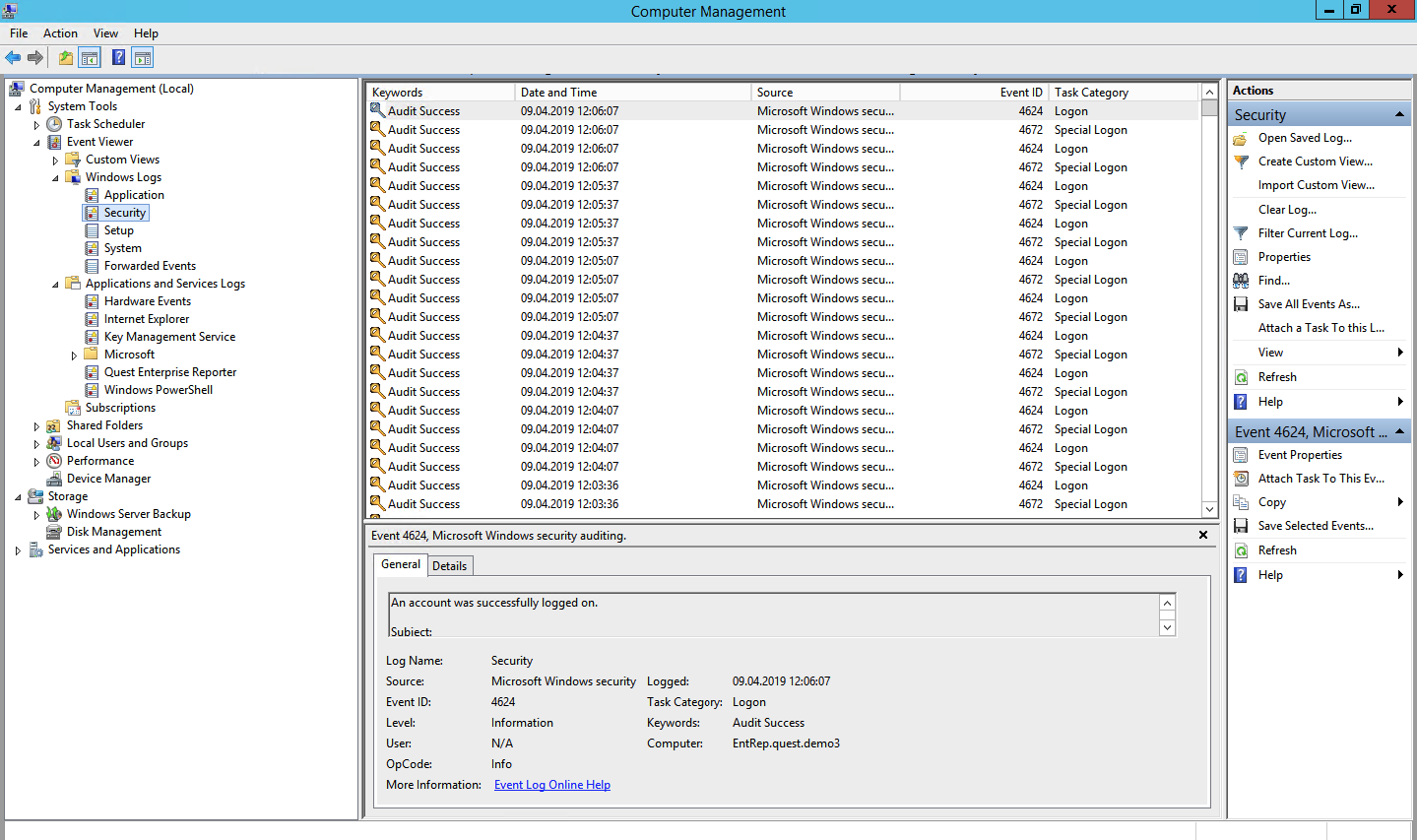

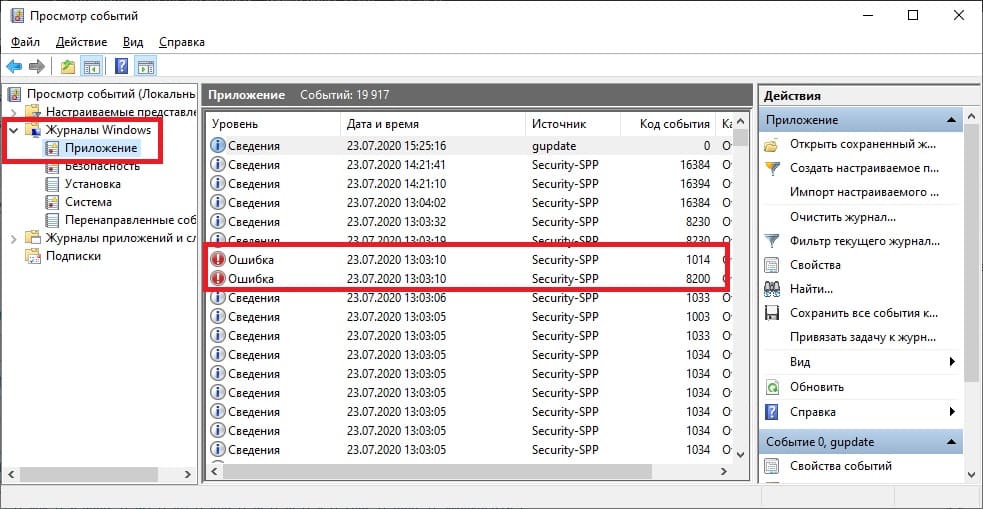

У Вас откроется окно, слева раскрываем дерево каталога — «Журналы Windows», к примеру в пункте «Приложение» у Вас откроется список всех открытий каких-либо программ на Вашем ПК, если была допущена ошибка при открытии, то она у Вас отобразится.

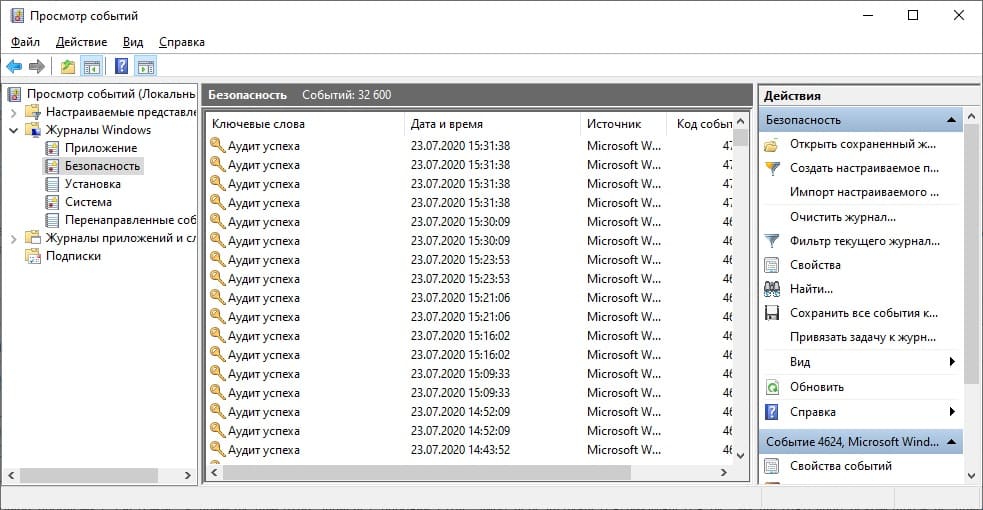

Вкладка «Безопасность», показывает аудит с информацией по доступу к Вашему ПК, т.е там будет указано, какой пользователь что-либо делал, и когда это было сделано.

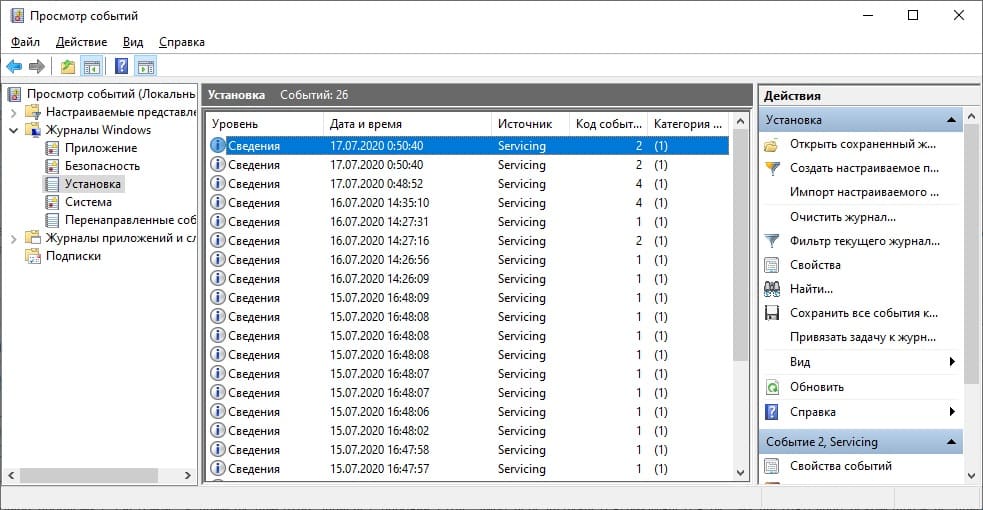

Во вкладке «Установка» Вы можете посмотреть логи Windows, например обновления системы.

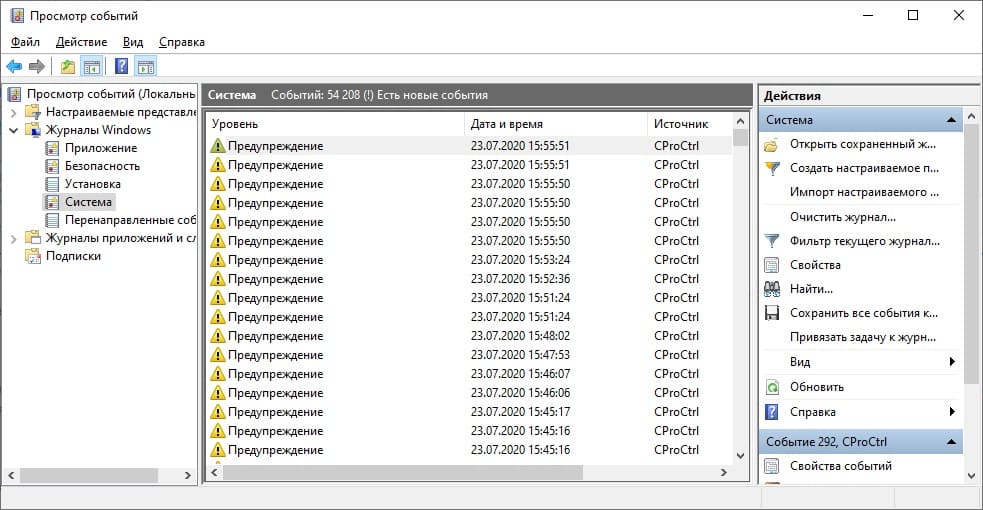

Вкладка «Система» является наиболее важной, с помощью этого журнала Вы можете определить многие ошибки возникающие в Windows, либо ошибки которые связаны с железом Вашего ПК. Например неисправность видеокарты по причине которой возникает синий экран (BSOD).

Логи — это ценный инструмент для любого системного администратора или разработчика. Они позволяют отслеживать события, диагностировать ошибки и улучшать работу приложений. Правильное чтение логов помогает быстро выявлять и устранять проблемы, повышая надежность и безопасность систем. В этой статье мы подробно рассмотрим, где хранятся логи в операционных системах Windows и Linux, как их читать и использовать для оптимизации работы.

Что такое логи и зачем они нужны

Лог — это файл, в который система или приложение записывают информацию о событиях, происходящих во время их работы. Журнал сервера (server log) содержит записи о различных аспектах функционирования сервера: от успешных операций до критических ошибок.

Основные причины использовать логи:

- Диагностика ошибок. Быстрое обнаружение и устранение сбоев.

- Мониторинг безопасности. Отслеживание несанкционированного доступа и подозрительной активности.

- Анализ производительности. Оптимизация ресурсов и улучшение отклика системы.

- Аудит действий. Контроль изменений и действий пользователей.

Где хранятся логи в системах Windows и Linux

Windows

В Windows логи хранятся в «Просмотре событий». Это встроенная утилита, которая собирает и отображает системные и события приложения.

Как открыть «Просмотр событий»:

- Нажмите Win + R и введите eventvwr.msc, нажмите Enter.

- В открывшемся окне вы увидите разделы:

- Журналы Windows: включает в себя системные, приложенческие, установочные и другие логи.

- Журналы приложений и сервисов: специфические логи для отдельных приложений.

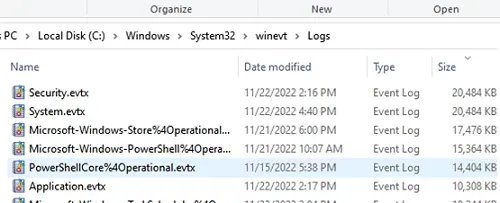

Где хранятся файлы логов. Логи Windows сохраняются в файлах с расширением .evtx и находятся по пути:

C:\Windows\System32\winevt\Logs\Linux

В Linux системные логи обычно находятся в каталоге /var/log/. Этот каталог содержит множество файлов логов для различных системных компонентов и приложений.

Основные файлы логов:

- /var/log/syslog или /var/log/messages: общесистемные сообщения.

- /var/log/auth.log: события аутентификации и безопасности.

- /var/log/kern.log: сообщения ядра системы.

- /var/log/dmesg: информация о загрузке системы и аппаратных компонентах.

- /var/log/apache2/: логи веб-сервера Apache.

Где хранятся логи Nginx

Чтение логов и их анализ

Windows

Использование «Просмотра событий»:

- В «Просмотре событий» выберите нужный журнал в левой панели.

- В центральной панели отобразятся события с деталями: дата и время, источник, уровень (информация, предупреждение, ошибка).

- Двойным щелчком по событию откройте подробную информацию.

Поиск и фильтрация:

- Используйте функцию «Фильтр текущего журнала» для отображения только необходимых событий.

- Можно фильтровать по ключевым словам, уровням и источникам событий.

Чтение логов в Linux

Командная строка. Просмотр последних строк лога:

tail -n 100 /var/log/syslogРеальное время обновления:

tail -f /var/log/syslogПоиск по ключевому слову:

grep "ошибка" /var/log/syslogИспользование специальных приложений:

less: удобный просмотр больших файлов.

less /var/log/sysloglogwatch: утилита для анализа и создания отчетов по логам.

logwatch --detail High --mailto admin@example.com --service all --range todayПримеры использования логов для решения проблем

Пример 1. Устранение ошибки приложения в Linux

Ситуация. Веб-приложение на сервере перестало отвечать.

Действия. Проверить лог веб-сервера:

tail -n 50 /var/log/apache2/error.log- Найти строки с ошибками и обратить внимание на время события.

Если ошибка связана с базой данных, проверить лог базы:

tail -n 50 /var/log/mysql/error.log- По полученной информации принять меры: перезапустить сервис, исправить конфигурацию или обратиться к разработчикам.

Пример 2. Обнаружение несанкционированного доступа в Windows

Ситуация. Подозрение на взлом учётной записи.

Действия:

- В «Просмотре событий» открыть «Журналы Windows» → Безопасность.

- Фильтровать события по ID 4625 (неудачная попытка входа).

- Проанализировать время и частоту попыток, IP-адреса.

- При необходимости изменить пароли, настроить политику блокировки и уведомить службу безопасности.

Особенности настройки журналов сервера

Настройка логирования в Linux с помощью syslog

syslog — это системный сервис для обработки и хранения логов.

Конфигурационный файл:

- /etc/rsyslog.conf: основной файл настроек rsyslog.

Настройка уровня логирования:

- Измените уровень логирования для определенных сервисов.

Например, чтобы записывать только ошибки:

*.err /var/log/errors.logУдалённое логирование. Настройте отправку логов на удаленный сервер для централизованного хранения.

*.* @logserver.example.com:514Настройка логирования в приложениях

- Уровни логирования: DEBUG, INFO, WARNING, ERROR, CRITICAL.

- Формат логов. Настройте формат записи для удобства чтения и анализа.

- Ротация логов. Используйте утилиты вроде logrotate для автоматического архивирования и удаления старых логов.

Инструменты для просмотра и анализа логов

Windows

- Event Log Explorer — расширенная замена стандартному «Просмотру событий», предоставляющая больше возможностей для поиска, фильтрации и анализа журналов Windows.

- Microsoft Log Parser — утилита для анализа логов с помощью SQL-подобных запросов, позволяющая быстро извлекать нужные данные из большого объёма журналов.

Linux

- GoAccess — интерактивный инструмент для анализа веб-логов в реальном времени, который отображает статистику по трафику, запросам и ошибкам прямо в терминале или веб-интерфейсе.

- Graylog и ELK Stack (Elasticsearch, Logstash, Kibana) — системы для централизованного сбора, хранения и визуализации логов, позволяющие анализировать события, отслеживать аномалии и повышать безопасность инфраструктуры.

- journald — системный журнал в дистрибутивах с systemd, сохраняющий структурированные логи и поддерживающий удобный поиск по параметрам.

Советы по эффективному использованию логов

- Регулярный мониторинг. Настройте оповещения при появлении критических ошибок.

- Автоматизация. Используйте скрипты и инструменты для автоматического анализа и отчётов.

- Безопасность. Ограничьте доступ к логам, так как они могут содержать конфиденциальную информацию.

- Оптимизация хранения. Следите за размером логов, чтобы избежать заполнения диска.

Заключение

Логи являются неотъемлемой частью системного администрирования и разработки. Понимание того, где хранятся логи и как их читать, позволяет эффективно решать проблемы, улучшать работу приложений и обеспечивать безопасность систем. Используйте предоставленную информацию и инструменты для углубленного анализа и оптимизации вашей инфраструктуры.

Читайте в блоге:

- Где хранятся логи Nginx

- Как установить и настроить веб-сервер Nginx на Ubuntu

- Шесть способов узнать версию Nginx

If you’re using a Windows server and want to know what happened to your machine, Windows logs are an essential resource. Windows logs record various system activities, errors, and other significant events, providing valuable information for troubleshooting, auditing, and ensuring system integrity. Understanding how to access, interpret, and utilise these logs enables efficient, problem solving, enables security measures and ensures the smooth operation of your system.

In this guide, you will learn about Windows event logs, its different categories, how to filter and create Custom Views.

What is a Windows Event Log?

A Windows event log is a file that keeps track of system events and errors, application issues, and security events. Windows Event log can also provide insights into an application’s behavior by tracking its interactions with other processes and services. With the right knowledge of the information stored in these logs, you can easily diagnose and easily resolve issues within your system and applications.

You can access the windows events logs as follows:

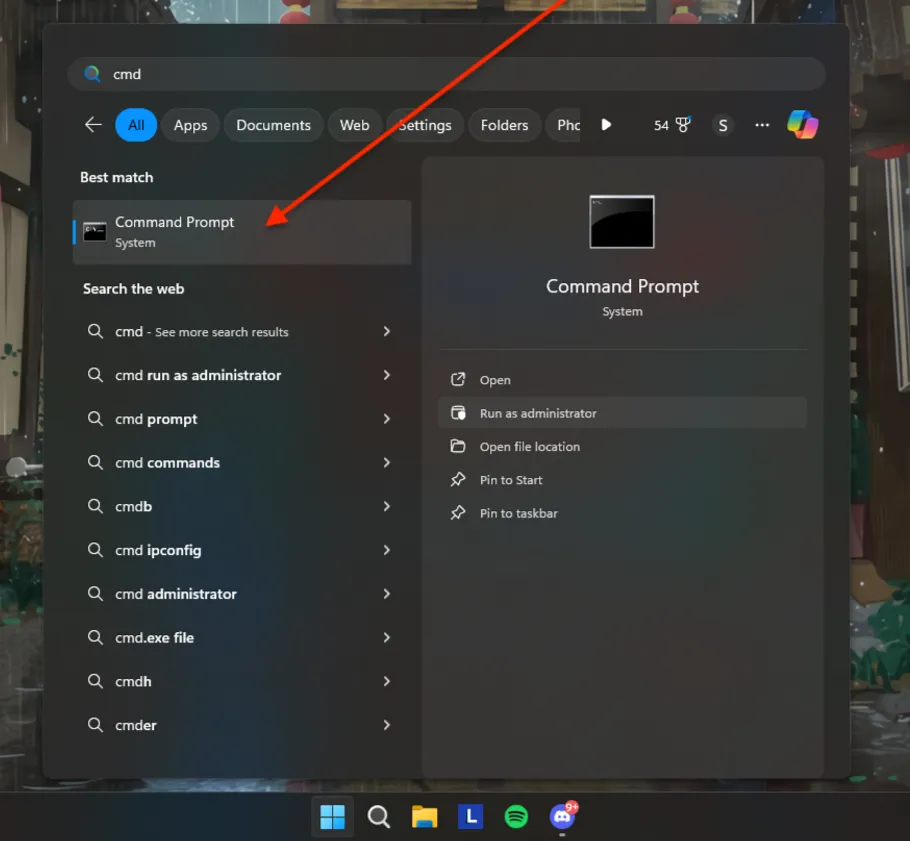

Using the Start Menu:

- Click on the Start button or press the Windows key.

- Type

Event Viewerin the search box and select it from the search results.

Using the Run Dialog:

- Press

Windows + Rto open the Run dialog. - Type

eventvwrand press Enter.

Using the Control Panel:

- Open the Command Prompt and run as administrator.

- Type

eventvwrand press Enter.

You can see the detailed steps below. Now let’s discuss and understand windows events logs in detail.

Understanding Windows Event Logs categories & Types

There are different Windows logs, each serving a specific purpose in tracking and recording events related to your system, applications, and security. They include:

- System Events: System events log information is about the core operations of your Windows operating system. System events are essential for maintaining your system’s health and functionality because it records events related to the system’s hardware and software components. Some system events are as follows:

- Hardware Failures: Logs any issues related to hardware components, such as disc failures or memory errors.

- Driver Issues: Records events related to the loading, unloading, or malfunctioning of device drivers. This helps in identifying driver-related problems that could affect system stability.

- System Startups and Shutdowns: Tracks the times when the system starts up or shuts down. This can be useful for understanding system uptime and diagnosing issues related to improper shutdowns or startup failures.

- Application Events: Data related to software applications running on the system includes application errors, warnings, and informational messages. If you are using a Windows server to run your production-level application, you can use the application errors, warnings, and messages provided here to solve the issue. There are different types of Application events some are as follows:

- Application Errors: Application errors are events generated by software applications when they encounter issues that prevent them from functioning correctly.

- Warnings: Logs warnings from applications about potential issues that might not be critical but could lead to problems if not addressed.

- Informational Messages: Provides general information about application activities, such as successful operations or status updates, helping to understand the normal functioning of applications.

- Security Events: Security events are logs that capture all security-related activities on your Windows system. They are essential for monitoring, maintaining, and auditing the security of your system. These events help detect unauthorised access attempts, monitor access to sensitive resources, and track changes to system policies. Some security events are as follows:

- Successful and Failed Login Attempts: Successful and failed login attempts are critical events that are logged by a system to monitor access and ensure security. These logs provide valuable insights into user activity, helping to detect unauthorised access attempts and identify potential security threats.

- Resource Access: These events log attempts to access protected resources such as files, folders, or system settings. Monitoring these logs ensures that sensitive data is accessed appropriately and helps identify unauthorised access attempts.

- System Policy Changes: These logs record any changes to system policies, including modifications to user permissions or security settings. This is important for auditing purposes and ensuring compliance with security policies, helping to maintain the integrity and security of the system.

- Setup Events: Setup events are logs that contain detailed information about the installation and setup processes on your Windows system. These logs are valuable for diagnosing and resolving issues that occur during the installation or configuration of software and system components. Some Setup events are as follows:

- Installation Processes: Installation processes refer to the series of steps and operations carried out to install software, updates, or system components on a Windows system. It contains log details about software installation, updates, or system components. This helps in diagnosing issues related to incomplete or failed installations.

- Setup Configurations: Records information about system configurations during the setup process. This can be useful for understanding your system’s initial setup and configuration.

- Forwarded Events: Forwarded events are logs sent from other computers to a centralised logging server. This is particularly useful in larger environments where centralised log management is needed. They include:

- Logs from Remote Systems: Collects event logs from multiple systems, allowing for centralised monitoring and management.

- Centralised Logging Scenarios: Useful for organisations that need to aggregate logs from various systems to a single location for easier analysis and monitoring.

Accessing the Windows Event Viewer

Windows Event Viewer is a Windows application that lets you see your computer’s logs, warnings, and other events. Each application you open generates entries that are recorded in an activity log, which can be viewed from the Event Viewer.

There are several ways to access the Windows Event Viewer. Here are some of them:

-

Using the Start Menu:

- Click on the Start button or press the Windows key.

- Type

Event Viewerin the search box.

Using start menu to open Event viewer — Select Event Viewer from the search results which will popup something like this.

Event Viewer main page 2. Using the Run Dialog: — Press

Windows + Rto open the Run dialog. — Typeeventvwrand press Enter.Windows Run App to open Event Viewer Windows Event viewer landing page 3. Using Control Panel: — Open the Command Prompt and run as administrator

Open CMD as Administrator from start menu — Once open, type

eventvwrand press enter, and you will be redirected to Event Viewer page.CMD terminal

Windows Log Location

Windows event logs are stored in files located in the C:\\Windows\\System32\\winevt\\Logs directory. Each log file corresponds to a specific log category, such as System, Application, or Security. It may differ depending on which version of Windows you are using.

The main event log files are:

- Application.evtx: Logs events from applications and programs.

- Security.evtx: Logs security events like successful or failed logins.

- System.evtx: Logs events related to Windows system components and drivers

You can find many other log files which could be related to system operations & other processes that are happening inside the Windows System. Windows 11uses the .evtx format rather than using the classic EVT format.

Understanding Event Viewer Entries

Event Viewer entries provide detailed information about each logged event. It is like a log book for your Windows system. They record important happenings within the system, including applications, systems, security, failed events, etc. Understanding these entries is key to effective log management.

The key components of an Event Viewer entry are:

- Date and Time: When the event occurred.

- Source: The application or system component that generated the event.

- Event ID: A unique identifier for the event type.

- Level: The severity of the event (Information, Warning, Error, Critical).

- User: The user account under which the event occurred.

- Computer: The name of the computer where the event was logged.

- Description: Detailed information about the event.

Each event in the Event Viewer has a severity level, indicating the importance and type of the event:

- Information (Green Light): These events resemble a green traffic light, signifying smooth sailing. They indicate successful operations or occurrences within your system.

- Warning (Yellow Light): Treat these entries with caution, like a yellow traffic light. They signal potential issues that warrant attention but might not cause immediate problems.

- Error (Orange Light): Think of error entries as an orange traffic light; proceed with care. They denote significant problems that could affect system functionality. Imagine an error message indicating a driver failure.

- Critical (Red Light): Critical entries are akin to a red traffic light; stop and address the situation immediately. They represent severe errors that have caused a major failure. A critical event might report a complete system shutdown or a critical service crashing.

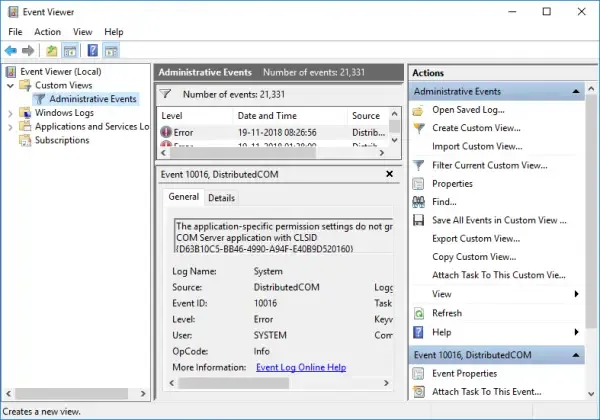

Filtering and Custom Views

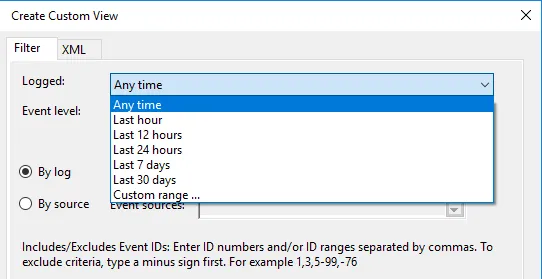

Event Viewer allows you to filter events using a variety of parameters, including date, event level, source, and more. Consider the following scenario: your system exhibits weird behaviour, but the Event Viewer is overflowing with hundreds, if not thousands, of entries. Filtering steps and generating custom views can significantly reduce the workload. You may also construct custom views to focus on specific kinds of events:

- In the Event Viewer, you’ll see Administrative Events, to create special logs right-click on «Custom Views» and select «Create Custom View.»

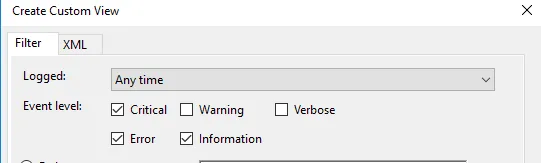

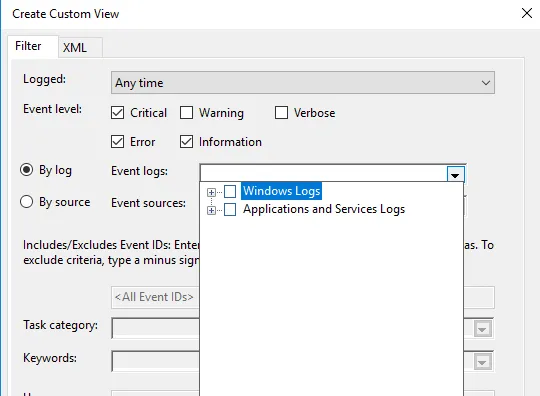

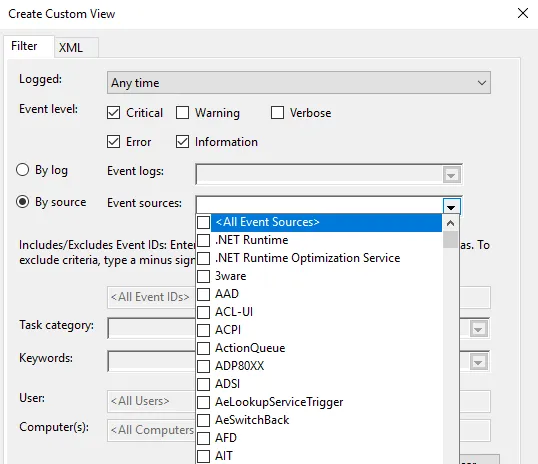

1. In the Custom View page, you can see logged drop down, choose a preferred time or it gives you an option to create a custom time to set. 2. On the Event Level choose an appropriate level for your custom view, You can choose among the 5 levels.

1. Once done, choose how you want the events to be filtered, By log or By source.

Once everything is set up according to your needs, save all events in Custom View as

from the drop-down menu and choose an appropriate location to save the logs. Click on the Save button. (A log file with the extension .evtx will be saved on your device).

Conclusion

This blog provides an understanding how you can use the Windows Event Viewer which is provided by the Windows in default and using it to monitor Windows logs.

- Main event log files are stored in

C:\\Windows\\System32\\winevt\\Logs. - Windows logs are crucial for understanding the activities, errors, and significant events on your machine. They provide valuable information for troubleshooting, auditing, and ensuring system integrity.

- They record a variety of system activities, errors, and other significant events, providing valuable information for troubleshooting, auditing, and ensuring system integrity.

- We learnt how to setup Filtering and Custom Views to optimise what we see and solve the problems and where it happened.

By grasping the significance of different event types such as System, Application, Security, Setup, and Forwarded Events, and knowing how to filter and export logs, you can effectively manage your Windows system.

FAQ’s

How to view Windows logs?

To view Windows logs, use the built-in Event Viewer:

- Press

Win + R, typeeventvwr, and press Enter. - Navigate through the console tree to find the log you want to view (e.g., Windows Logs > Application).

Where are Microsoft logs?

Microsoft logs, including Windows logs, can be found in the Event Viewer under sections like Application, Security, and System. Log files are also located in the C:\Windows\System32\winevt\Logs directory.

How do I audit Windows logs?

To audit Windows logs:

- Open Event Viewer.

- Navigate to Security logs under Windows Logs.

- Configure auditing policies via the Local Security Policy or Group Policy Management Console.

How do I check my Windows activity log

Check your Windows activity log by viewing the Security logs in Event Viewer. These logs record user logins, logoffs, and other security-related activities.

Which is Windows log key?

The Windows log key, often referred to as the Windows key, is the key on your keyboard with the Windows logo. It is used in various shortcuts to open system tools, including Event Viewer (Win + X > Event Viewer).

Where is the logs folder?

The logs folder is located at C:\Windows\System32\winevt\Logs. This folder contains all the event log files in .evtx format.

Why are Windows logs important?

Windows logs are important because they provide detailed information about system operations, security events, and application behavior, which is crucial for troubleshooting, auditing, and ensuring system integrity.

How to view log files?

View log files using Event Viewer:

- Open Event Viewer (

Win + R, typeeventvwr, press Enter). - Expand the Windows Logs section and select the log you want to view.

Where are login logs?

Login logs are located in the Security logs section of Event Viewer. They record all login attempts, both successful and failed.

What are system logs?

System logs contain information about the core operations of the Windows operating system, including hardware events, driver issues, and system startups and shutdowns. They are found under the System section in Event Viewer.

How do I find Windows log files?

Find Windows log files in the Event Viewer or directly in the C:\Windows\System32\winevt\Logs directory.

How do I view user logs in Windows 10?

View user logs in Windows 10 through the Event Viewer:

- Open Event Viewer.

- Go to Windows Logs > Security to see logs related to user activities, including logins and logoffs.

How do I view Windows setup logs?

To view Windows setup logs:

- Open Event Viewer.

- Navigate to Applications and Services Logs > Microsoft > Windows > Setup.

How do I view Windows app logs?

To view Windows application logs:

- Open Event Viewer.

- Navigate to Windows Logs > Application to see logs related to software applications running on your system.

Was this page helpful?

- Что такое логи и зачем они нужны?

- Логи в Windows

- Заключение

Произошедшие в ОС события и выполненные пользователем действия могут приводить к разным последствиями, в том числе к появлению ошибок и сбоев. Выяснить их причину бывает непросто, так как источник проблемы не всегда очевиден. В таких случаях могут помочь логи, которые записываются системой. Рассмотрим, что это такое, зачем они нужны и как их использовать.

Что такое логи и зачем они нужны?

Логи – сведения о произошедших событиях и выполненных действиях. Они составляются и сохраняются практически всеми программами и операционными системами. Логи дают возможность отследить, когда и из-за чего возникли сбои в работе ПО.

Просмотр логов часто применяется при диагностике неполадок ОС. Когда в работе системы возникают сбои, их причины не всегда становятся явными сразу. Для выявления источника неисправностей нередко приходится анализировать произошедшие в Windows события. Помочь в этом могут логи, в которых хранятся сведения обо всех выполненных действиях и случившихся сбоях.

Логи хранят в себе информацию о дате, времени, статусе и результатах прошедших событий. Благодаря этому, с их помощью всегда можно узнать, когда в системе было выполнено определенное действие и насколько успешно оно завершилось. В логах также можно узнать коды ошибок. Проведя поиск по ним в интернете, можно быстро выявить причины возникших в работе ОС неполадок.

Логи в Windows

Для хранения и систематизации логов в Windows используется специальная утилита – Просмотр событий. Ее также часто называют Журналом событий. В ней сведения обо всех произошедших действиях хранятся в рассортированном по нескольким категориях виде. Благодаря удобной структуризации, в программе можно быстро найти нужный лог.

Как открыть инструмент Просмотр событий?

Запустить программу можно несколькими способами:

- Выполнить. Нажмите Win + R одновременно и воспользуйтесь командой eventvwr.msc в появившемся окне утилиты.

- Пуск. Кликните ПКМ по кнопке Пуск и выберите пункт Просмотр событий в открывшемся списке служб.

- Поиск. Найдите приложение при помощи поиска на строке задач.

- Управление. Щелкните ПКМ по Этому компьютеру в Проводнике, выберите пункт Управление и перейдите в раздел Просмотр событий, используя левую панель навигации в открывшемся окне.

Все перечисленные способы позволят запустить Журнал событий для получения доступа к системным логам Windows.

Как пользоваться программой?

Окно журнала делится на три колонки: панели навигации слева, основная часть со списком событий в центре и меню с инструментами и функциями справа. Чтобы открыть логи, выберите пункт Журналы Windows в правой части интерфейса. В директории доступно несколько категорий событий:

- Приложения. Сведения о запуске и выполнении программ в системе.

- Безопасность. Информация о попытках входа и других совершенных пользователями Windows действиях.

- Установка. Данные об инсталляции ПО и обновлений.

- Система. Наиболее важные логи, в которых отражены события, связанные с железом и внутренними компонентами системы.

В каждом разделе отображаются соответствующие ему логи. Кликнув дважды по одному из них, можно открыть окно с более подробными сведениями. В нем будут видны полное описание события, дата.

Для ошибок в этом окне будет виден их код. Используя его для поиска в интернете, можно узнать больше о появившихся сбоях и найти их причину, чтобы устранить ее в будущем и предотвратить повторное возникновение неполадки.

Заключение

Логи – удобный инструмент, с помощью которого можно анализировать работу системы, легко диагностировать и устранять различные неполадки. Правильно используя их, можно оптимизировать работу ОС и предотвращать появление ошибок.