Parts of this article (those related to Windows 10 issues) need to be updated. Please help update this article to reflect recent events or newly available information. (September 2018)

Group Policy is a feature of the Microsoft Windows NT family of operating systems (including Windows 8.1, Windows 10, Windows 11) that controls the working environment of user accounts and computer accounts. Group Policy provides centralized management and configuration of operating systems, applications, and users’ settings in an Active Directory environment. A set of Group Policy configurations is called a Group Policy Object (GPO). A version of Group Policy called Local Group Policy (LGPO or LocalGPO) allows Group Policy Object management without Active Directory on standalone computers.[1][2]

Active Directory servers disseminate group policies by listing them in their LDAP directory under objects of class groupPolicyContainer. These refer to fileserver paths (attribute gPCFileSysPath) that store the actual group policy objects, typically in an SMB share \\domain.com\SYSVOL shared by the Active Directory server. If a group policy has registry settings, the associated file share will have a file registry.pol with the registry settings that the client needs to apply.[3]

The Policy Editor (gpedit.msc) is not provided on Home (& Starter) editions of Windows.

Group Policies, in part, control what users can and cannot do on a computer system. For example, a Group Policy can be used to enforce a password complexity policy that prevents users from choosing an overly simple password. Other examples include: allowing or preventing unidentified users from remote computers to connect to a network share, or to block/restrict access to certain folders. A set of such configurations is called a Group Policy Object (GPO).

As part of Microsoft’s IntelliMirror technologies, Group Policy aims to reduce the cost of supporting users. IntelliMirror technologies relate to the management of disconnected machines or roaming users and include roaming user profiles, folder redirection, and offline files.

To accomplish the goal of central management of a group of computers, machines should receive and enforce GPOs. A GPO that resides on a single machine only applies to that computer. To apply a GPO to a group of computers, Group Policy relies on Active Directory (or on third-party products like ZENworks Desktop Management) for distribution. Active Directory can distribute GPOs to computers which belong to a Windows domain.

By default, Microsoft Windows refreshes its policy settings every 90 minutes with a random 30 minutes offset. On domain controllers, Microsoft Windows does so every five minutes. During the refresh, it discovers, fetches and applies all GPOs that apply to the machine and to logged-on users. Some settings — such as those for automated software installation, drive mappings, startup scripts or logon scripts — only apply during startup or user logon. Since Windows XP, users can manually initiate a refresh of the group policy by using the gpupdate command from a command prompt.[4]

Group Policy Objects are processed in the following order (from top to bottom):[5]

- Local — Any settings in the computer’s local policy. Prior to Windows Vista, there was only one local group policy stored per computer. Windows Vista and later Windows versions allow individual group policies per user accounts.[6]

- Site — Any Group Policies associated with the Active Directory site in which the computer resides. (An Active Directory site is a logical grouping of computers, intended to facilitate management of those computers based on their physical proximity.) If multiple policies are linked to a site, they are processed in the order set by the administrator.

- Domain — Any Group Policies associated with the Windows domain in which the computer resides. If multiple policies are linked to a domain, they are processed in the order set by the administrator.

- Organizational Unit — Group policies assigned to the Active Directory organizational unit (OU) in which the computer or user are placed. (OUs are logical units that help organizing and managing a group of users, computers or other Active Directory objects.) If multiple policies are linked to an OU, they are processed in the order set by the administrator.

The resulting Group Policy settings applied to a given computer or user are known as the Resultant Set of Policy (RSoP). RSoP information may be displayed for both computers and users using the gpresult command.[7]

A policy setting inside a hierarchical structure is ordinarily passed from parent to children, and from children to grandchildren, and so forth. This is termed inheritance. It can be blocked or enforced to control what policies are applied at each level. If a higher level administrator (enterprise administrator) creates a policy that has inheritance blocked by a lower level administrator (domain administrator), this policy will still be processed.

Where a Group Policy Preference Settings is configured and there is also an equivalent Group Policy Setting configured, then the value of the Group Policy Setting will take precedence.

WMI filtering is the process of customizing the scope of the GPO by choosing a (WMI) filter to apply. These filters allow administrators to apply the GPO only to, for example, computers of specific models, RAM, installed software, or anything available via WMI queries.

Local Group Policy (LGP, or LocalGPO) is a more basic version of Group Policy for standalone and non-domain computers, that has existed at least since Windows XP,[when?] and can be applied to domain computers.[citation needed] Prior to Windows Vista, LGP could enforce a Group Policy Object for a single local computer, but could not make policies for individual users or groups. From Windows Vista onward, LGP allow Local Group Policy management for individual users and groups as well,[1] and also allows backup, importing and exporting of policies between standalone machines via «GPO Packs» – group policy containers which include the files needed to import the policy to the destination machine.[2]

Group Policy preferences

edit

Group Policy Preferences are a way for the administrator to set policies that are not mandatory, but optional for the user or computer.

There is a set of group policy setting extensions that were previously known as PolicyMaker. Microsoft bought PolicyMaker and then integrated them with Windows Server 2008. Microsoft has since released a migration tool that allows users to migrate PolicyMaker items to Group Policy Preferences.[8]

Group Policy Preferences adds a number of new configuration items. These items also have a number of additional targeting options that can be used to granularly control the application of these setting items.

Group Policy Preferences are compatible with x86 and x64 versions of Windows XP, Windows Server 2003, and Windows Vista with the addition of the Client Side Extensions (also known as CSE).[9][10][11][12][13][14]

Client Side Extensions are now included in Windows Server 2008, Windows 7, and Windows Server 2008 R2.

Group Policy Management Console

edit

Originally, Group Policies were modified using the Group Policy Edit tool that was integrated with Active Directory Users and Computers Microsoft Management Console (MMC) snap-in, but it was later split into a separate MMC snap-in called the Group Policy Management Console (GPMC). The GPMC is now a user component in Windows Server 2008 and Windows Server 2008 R2 and is provided as a download as part of the Remote Server Administration Tools for Windows Vista and Windows 7.[15][16][17][18]

Advanced Group Policy Management

edit

Microsoft has also released a tool to make changes to Group Policy called Advanced Group Policy Management[19] (a.k.a. AGPM). This tool is available for any organization that has licensed the Microsoft Desktop Optimization Pack (a.k.a. MDOP). This advanced tool allows administrators to have a check in/out process for modification Group Policy Objects, track changes to Group Policy Objects, and implement approval workflows for changes to Group Policy Objects.

AGPM consists of two parts — server and client.

The server is a Windows Service that stores its Group Policy Objects in an archive located on the same computer or a network share.

The client is a snap-in to the Group Policy Management Console, and connects to the AGPM server. Configuration of the client is performed via Group Policy.

Group Policy settings are enforced voluntarily by the targeted applications. In many cases, this merely consists of disabling the user interface for a particular function.[20]

Alternatively, a malevolent user can modify or interfere with the application so that it cannot successfully read its Group Policy settings, thus enforcing potentially lower security defaults or even returning arbitrary values.[21]

Later enhancements to Group Policy

edit

Group Policy was enhanced following its initial release in Windows 2000. For example, Windows XP has introduced a new feature called Group Policy Update which replaced the secedit command.[22] This feature allows an administrator to force a group policy update on all computers with accounts in a particular Organizational Unit. This overrides the default scheduled task on the computer which runs the gpupdate command within 90 minutes, adjusted by a random offset to avoid overloading the domain controller.[23]

Group Policy Infrastructure Status was introduced, which can report when any Group Policy Objects are not replicated correctly amongst domain controllers.[24]

Group Policy Results Report also has a new feature that times the execution of individual components when doing a Group Policy Update.[25]

- Administrative Template

- Group Policy improvements in Windows Vista

- Workgroup Manager

- ^ a b Tara Meyer (Aquent LLC) (25 July 2008). «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». go.microsoft.com.

- ^ a b Sigman, Jeff. «SCM v2 Beta: LocalGPO Rocks!». Microsoft. Archived from the original on 2016-03-01. Retrieved 2018-11-24.

- ^ «[MS-GPOD]: Group Policy Protocols Overview». Microsoft. Section 1.1.5 Group Policy Data Storage. Retrieved 2020-02-22.

- ^

Gpupdate - ^ «Group Policy processing and precedence». Microsoft Corporation. 22 April 2012.

- ^ «Group Policy — Apply to a Specific User or Group — Windows 7 Help Forums». www.sevenforums.com.

- ^ Archiveddocs (18 April 2012). «Gpresult». technet.microsoft.com.

- ^ «Group Policy Preference Migration Tool (GPPMIG)». Microsoft.

- ^ «Group Policy Preference Client Side Extensions for Windows XP (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows XP x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Vista x64 Edition (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 (KB943729)». Microsoft Download Center.

- ^ «Group Policy Preference Client Side Extensions for Windows Server 2003 x64 Edition (KB943729)». Microsoft Download Center.

- ^ «How to Install GPMC on Server 2008, 2008 R2, and Windows 7 (via RSAT)». 2009-12-23. Archived from the original on 2009-12-26. Retrieved 2010-03-12.

- ^

Microsoft Remote Server Administration Tools for Windows Vista - ^

Microsoft Remote Server Administration Tools for Windows Vista for x64-based Systems - ^

Remote Server Administration Tools for Windows 7 - ^ «Windows — Official Site for Microsoft Windows 10 Home & Pro OS, laptops, PCs, tablets & more». www.microsoft.com.

- ^ Raymond Chen, «Shell policy is not the same as security»

- ^ Russinovich, Mark (2019-06-26) [2005-12-12]. «Circumventing Group Policy as a Limited User». Microsoft Community Hub. Microsoft. Retrieved 2023-06-10.

- ^ «How to Force Group Policy Update in Windows 2000, XP, Vista, 8 and 10». Help Desk Geek — Tech Tips from Trusted Tech Experts. 2009-06-16. Retrieved 2024-12-03.

- ^ «Why your Windows group policy doesn’t take effect immediately — IUKB». servicenow.iu.edu. Retrieved 2024-12-03.

- ^ «Updated: What’s new with Group Policy in Windows 8». 17 October 2011.

- ^ «Windows 8 Group Policy Performance Troubleshooting Feature». 23 January 2012.

- «Group Policy for Beginners». Windows 7 Technical Library. Microsoft. 27 April 2011. Retrieved 22 April 2012.

- «Group Policy Management Console». Dev Center — Desktop. Microsoft. 3 February 2012. Retrieved 22 April 2012.

- «Step-by-Step Guide to Managing Multiple Local Group Policy Objects». Windows Vista Technical Library. Microsoft. 25 July 2008. Retrieved 22 April 2012.

- «Group Policy processing and precedence». Windows Server 2003 Product Help. Microsoft. 21 January 2005. Retrieved 22 April 2012.

- Official website

- Group Policy Team Blog Archived 2010-04-20 at the Wayback Machine

- Group Policy Settings Reference for Windows and Windows Server

- Force Gpupdate

Порой очень сложно заставлять пользователей сосредоточить внимание на работе и защищать их системы от неприятностей. Так как ни одна защита не сможет спасти от изобретательного идиота, очень трудно принудить пользователей прекратить работать с запрещёнными приложениями и перестать посещать непроверенные места в сети. Даже если администратор произведет полную настройку конфигурации системы, неопытные пользователи всё равно умудрятся нанести урон своим машинам. Вдобавок к этому, иконка браузера Internet Explorer на рабочем столе так и призывает отвлечься от работы. Порой даже обычная сеть становится опасным местом для некоторых сотрудников. Угомонить упрямство пользователей можно путём ограничения их прав.

Групповые политики

В среде домена при помощи групповых политик можно ограничивать полномочия пользователя на нескольких уровнях: домена, сайта и организационной единицы (organizational unit, OU). Например, можно провести настройку интерфейса таким образом, чтобы скрыть ярлыки дисков в окне «Мой компьютер» (My Computer), скрыть иконку браузера Internet Explorer, отключить апплет «Установка и удаление программ» (Add/Remove Programs) и ввести ряд других ограничений с целью заставить пользователей сосредоточиться на работе и одновременно уберечь их машины от проблем. Ограничения можно вводить как для отдельных пользователей, так и для групп. Это обеспечивает всесторонний контроль над тем, что, кто, когда и где может делать.

Для среды рабочей группы такой метод будет слишком жёстким, поскольку там локальная групповая политика применяется ко всем пользователям, безотносительно вида членства учётных записей. Но существует один хитрый трюк, позволяющий вводить ограничения для отдельных пользователей.

Консоль «Групповая политика»

Для ввода ограничений используется консоль «Групповая политика». Перед тем, как начать ущемлять пользователей вашей сети в правах, учтите, что все созданные изменения немедленно отразятся на локальных учётных записях администраторов каждого компьютера. Поэтому не вводите такие ограничения, которые не позволят в дальнейшем отменять ограничения для профилей администраторов. Создайте временную запись с принадлежностью к группе «Администраторы» на тот случай, если потом придётся отменить назначение полномочий.

Чтобы обмануть Windows XP Professional и ввести различные ограничения для отдельных пользователей:

1…Войдите в систему как Администратор.

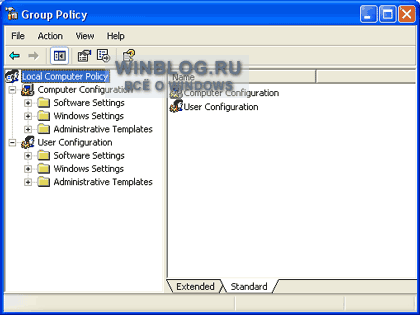

2…Зайдите в Пуск | Выполнить (Start | Run) и введите Gpedit.msc в строке Открыть (Open), чтобы запустить консоль «Групповая политика» (Group Policy), как показано на изображении A.

3…Раскройте вкладку Конфигурация пользователя/Административные шаблоны (User Configuration/Administrative Templates) и измените значения, чтобы ввести ограничения, если необходимо. Значения для каждого ограничения различны.

4…Закройте консоль и завершите сеанс, затем снова войдите в систему в качестве Администратора, чтобы ввести изменения в силу.

5…Опять выйдите и войдите в систему как другой пользователь и убедитесь, что изменения вступили в силу. Выходите и входите в систему в качестве каждого пользователя, для которых вы ввели ограничения.

6…Войдите в систему как Администратор и скопируйте файл %systemroot%\System32\GroupPolicy\User\registry.pol в резервный каталог и назовите его UserReg.pol. Скопируйте файл %systemroot%\System32\GroupPolicy\Machine\registry.pol в ту же резервную папку и назовите его MachineReg.pol.

7…Откройте консоль «Групповая политика» и удалите ограничения, введённые в пункте 4. В некоторых случаях, понадобится использовать противоположны заданным в пункте 3 значения. Например, если вы выбрали «Включить» (Enable), чтобы изменения вступили в силу, выберите «Отключить» (Disable), чтобы отменить введённые ограничения, вместо значения «Не настроено» (Not Configured), которое не вносит изменений в реестр.

8…закройте консоль и скопируйте резервный файл UserReg.pol, созданный в пункте 6, обратно в %systemroot%\System32\GroupPolicy\User\registry.pol, и убедитесь, что вернули файлу прежнее имя Registry.pol. Скопируйте резервный файл файл MachineReg.pol, созданный в пункте 6, обратно в %systemroot%\System32\GroupPolicy\Machine\registry.pol, и убедитесь, что вернули файлу прежнее имя Registry.pol.

9…Завершите сеанс Администратора, войдите в систему под профилем одного из ограниченного в правах пользователя и удостоверьтесь в том, что ограничения вернулись на место. Завершите сеанс пользователя, снова зайдите как Администратор и удостоверьтесь в том, что ограничения не коснулись профиля администратора. Если вы не использовали свой неадминистративный профиль в пункте 5, ограничения не должны распространиться на эту учётную запись.

Рис. A. Консоль «Групповая политика».

Автор: Diana Huggins

Оцените статью: Голосов

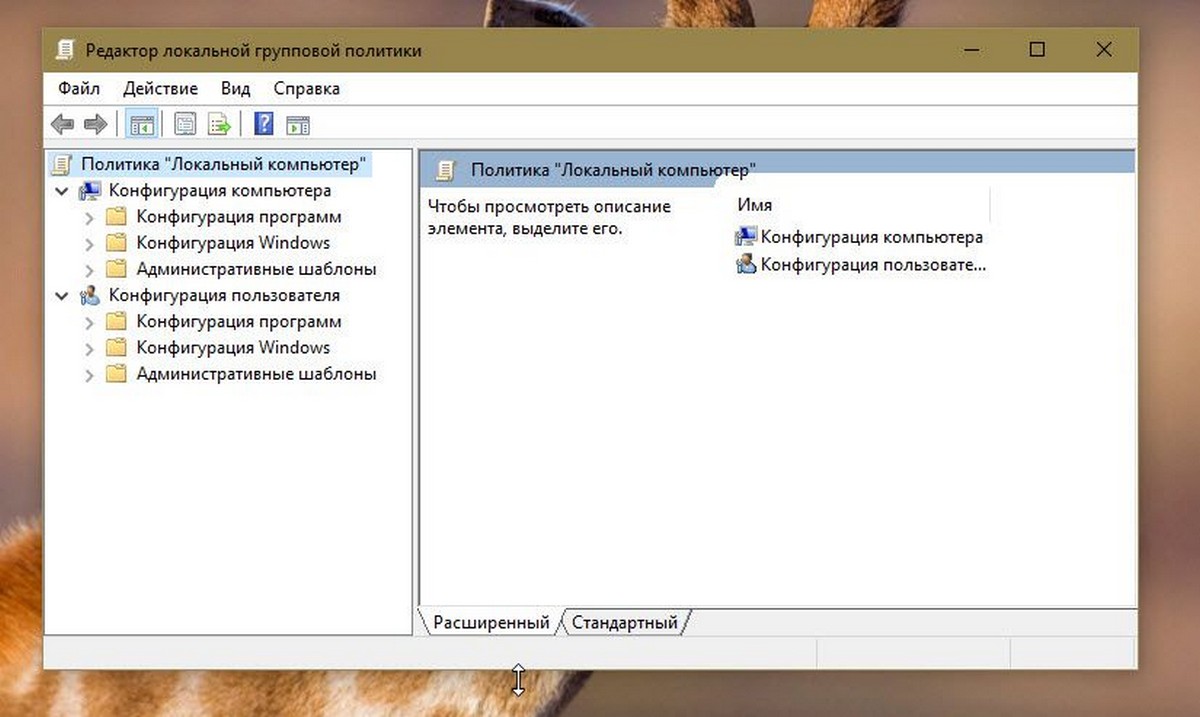

Групповая политика — это способ настройки параметров компьютера и пользователя для устройств, которые присоединены к доменным службам Active Directory (AD), а также к учетным записям локальных пользователей. Она контролирует широкий спектр параметров и может использоваться для принудительного применения и изменения настроек по умолчанию для соответствующих пользователей. Локальная групповая политика — это базовая версия групповой политики для компьютеров, не входящих в домен. Параметры локальной групповой политики хранятся в следующих папках:

- C:\Windows\System32\GroupPolicy

- C:\Windows\System32\GroupPolicyUsers.

Когда в Windows 10 вам необходимо открыть редактор локальной групповой политики, для этого вы можете использовать командную строку, команду выполнить, поиск на панели задач, меню Пуск или с помощью консоли управления (MMC).

Рассмотрим самые простые варианты:

- C помощью меню Пуск.

- C помощью команды Выполнить.

- C помощью Проводника Windows.

- С помощью командной строки или PowerShell

- Открыть редактор локальной групповой политики в качестве оснастки консоли управления.

- Открыть редактор локальной групповой политики в Windows 10 Home.

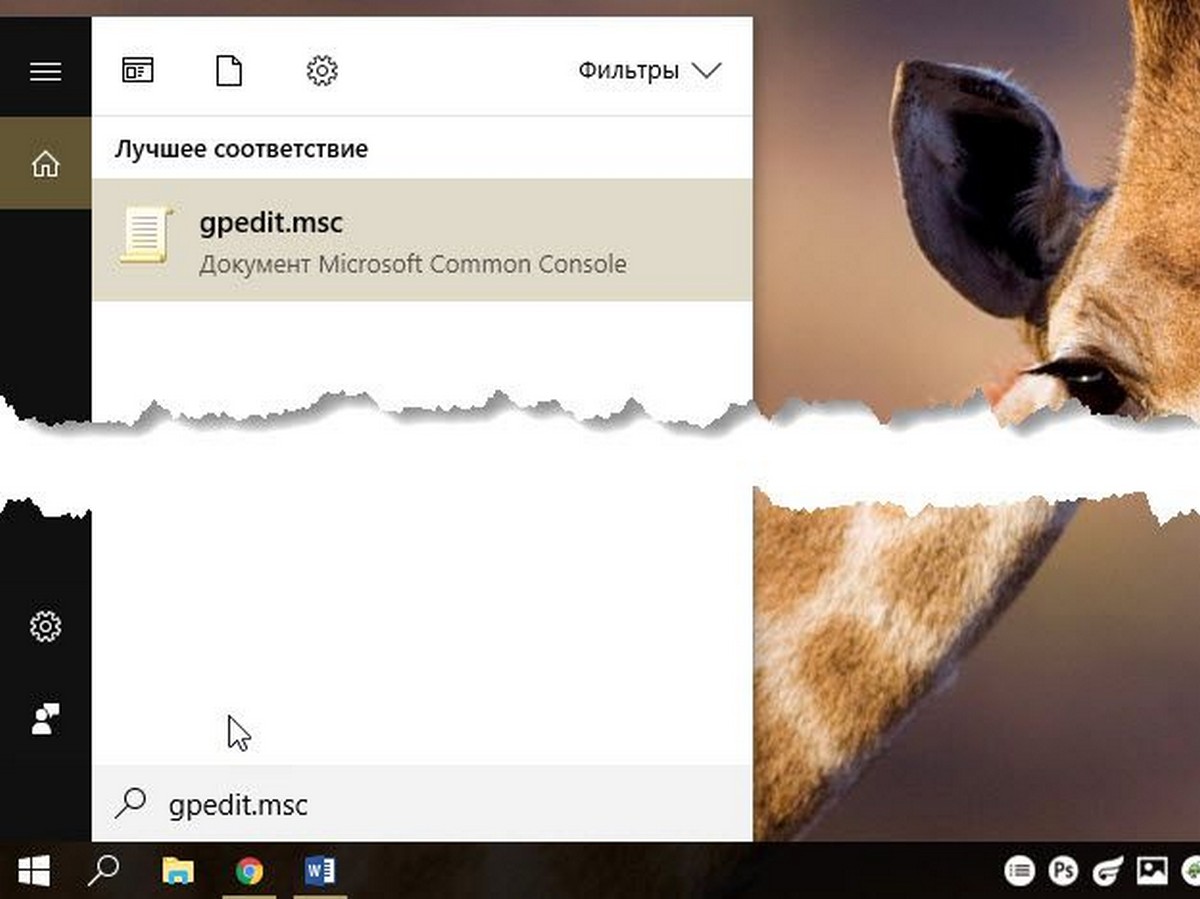

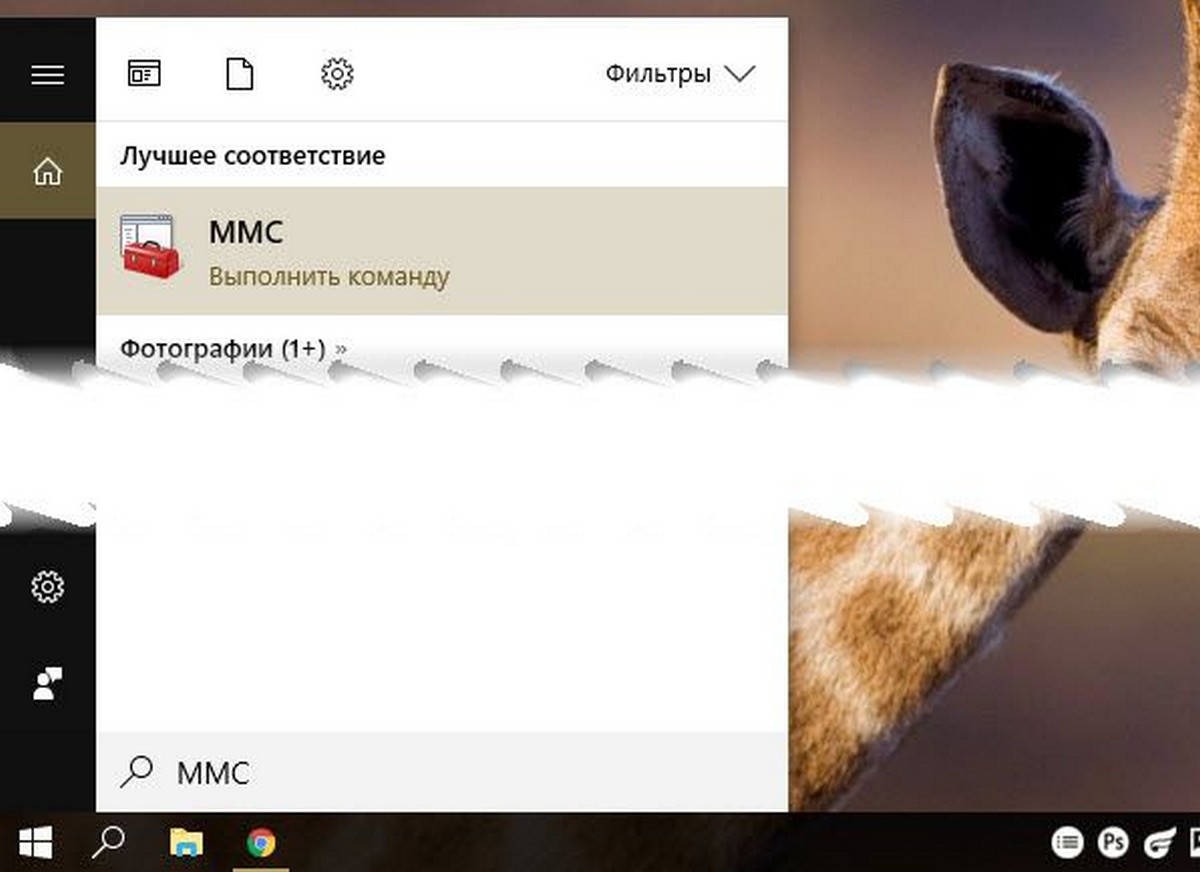

Открыть редактор локальной групповой политики с помощью меню «Пуск».

- Откройте меню «Пуск» и введите gpedit.msc в верхней части меню появится значок, при клике, на котором, откроется редактор политики.

Чтобы просмотреть все применяемые политики в разделе «Конфигурация компьютера», перейдите в раздел «Конфигурация компьютера \ Административные шаблоны \ Все параметры»

Чтобы просмотреть все применяемые политики пользовательской настройки, перейдите в раздел «Конфигурация пользователя \ Административные шаблоны \ Все параметры».

Примечание: вы можете использовать поиск на панели задач.

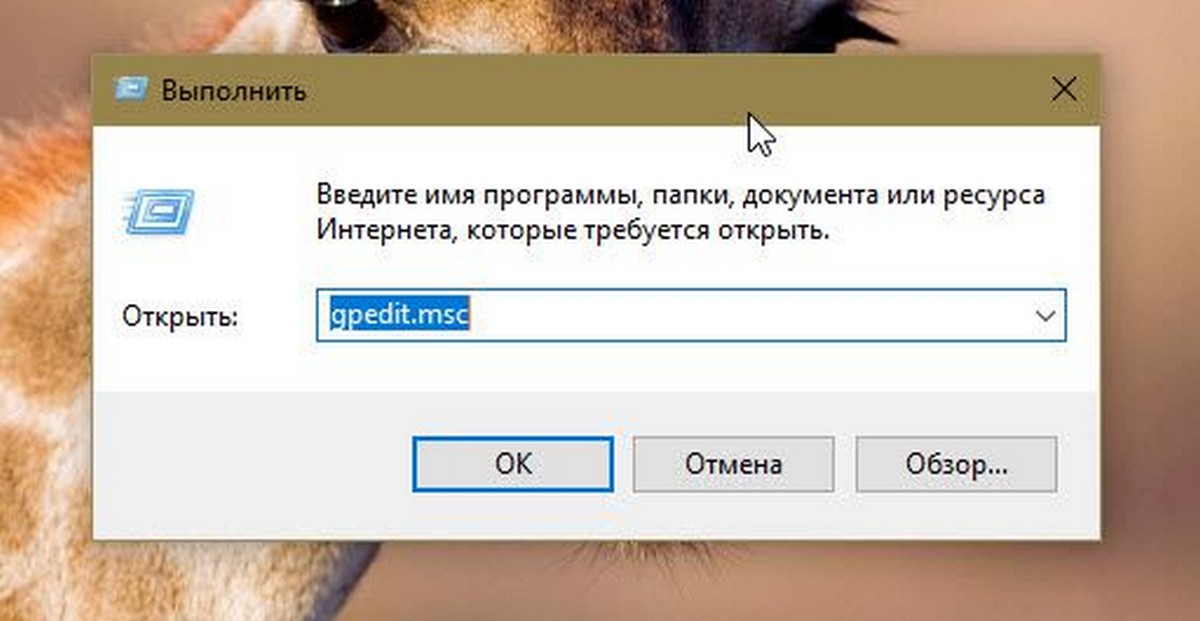

Открыть редактор локальной групповой политики с помощью команды «Выполнить».

- Нажмите сочетание клавиш Win + X или кликните правой кнопкой мыши на меню «Пуск».

- В открывшемся меню выберите Выполнить.

- В строке «Открыть» введите — gpedit.msc и нажмите кнопку «ОК».

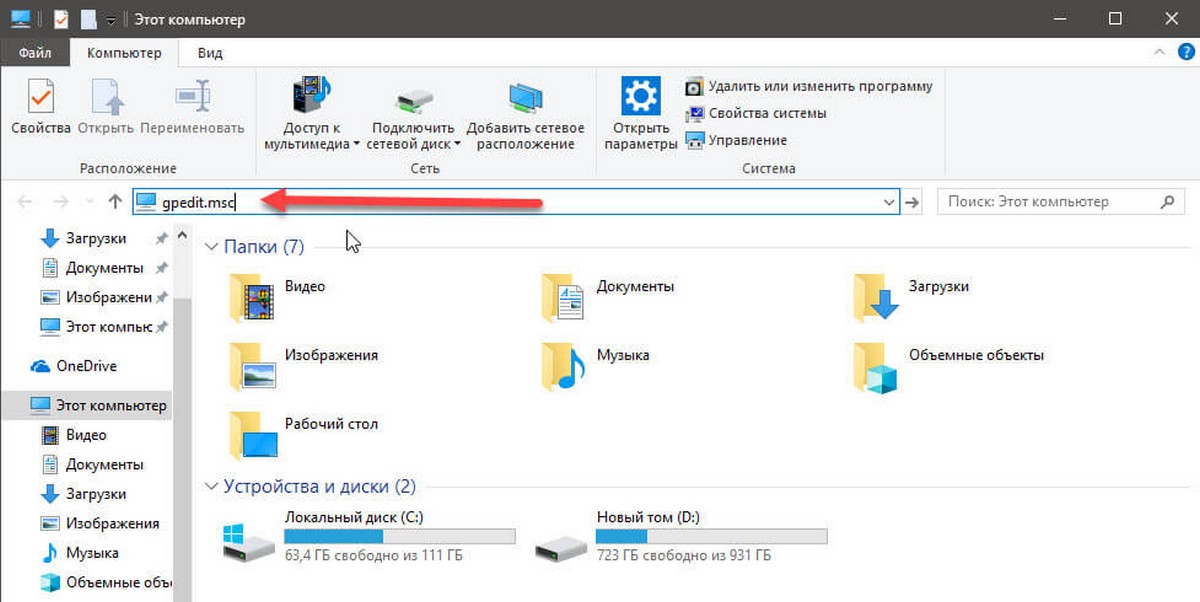

Открыть редактор локальной групповой политики с помощью Проводника Windows.

- Откройте Проводник с помощью ярлыка на панели задач или просто нажав сочетание клавиш Win + E

- В адресную строку проводника введите или скопируйте и вставьте:

gpedit.msc

- Нажмите Enter

Открыть редактор локальной групповой политики из командной строки или PowerShell

- Откройте Командную строку или вы можете открыть новый экземпляр PowerShell.

- Введите: gpedit.msc и нажмите клавишу Enter.

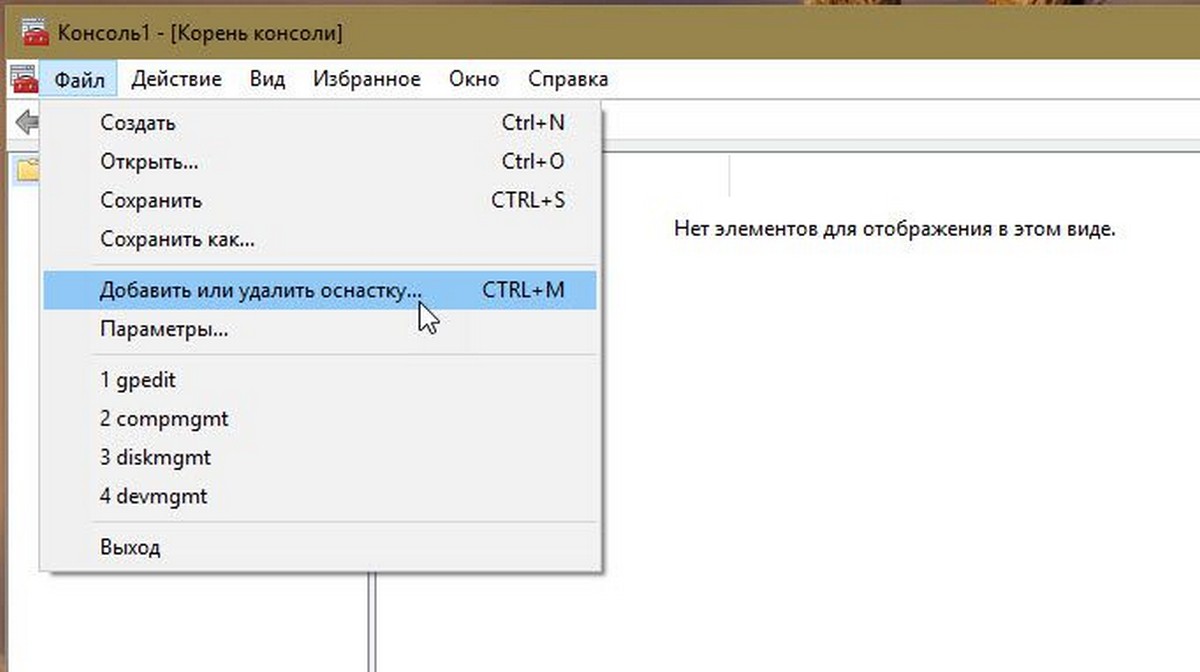

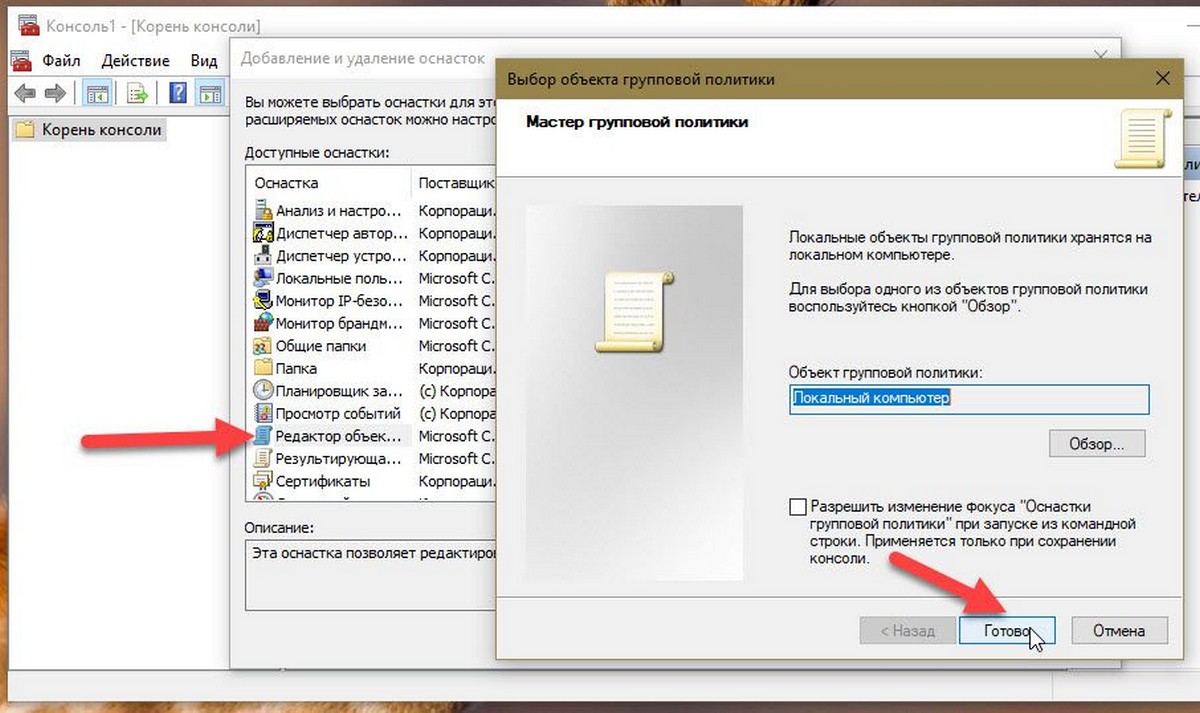

Открыть редактор локальной групповой политики в качестве оснастки консоли управления.

- Откройте консоль управления MMC. (Нажмите кнопку «Пуск», введите mmc и нажмите клавишу Enter).

- В меню Файл выберите пункт Добавить или удалить оснастку.

- В открывшимся диалоговом окне, дважды кликните «Редактор объектов групповой политики» и нажмите кнопку «Готово» и «ОК».

Открыть редактор локальной групповой политики в Windows 10 Home.

Как вы уже знаете, приложение Редактора локальной групповой политики доступно в Windows 10 Pro, Enterprise или Education. Пользователи Windows 10 Home не имеют доступа к gpedit.msc из-за ограничений ОС. Вот простое и элегантное решение, которое позволяет разблокировать его без установки сторонних приложений.

Существует простой способ включить Редактор локальных групповых политик в Windows 10 Home запустив всего лишь один пакетный файл.

Чтобы включить Gpedit.msc (групповая политика) в Windows 10 Home

- Загрузите следующий ZIP-архив: Скачать ZIP-архив.

- Распакуйте его содержимое в любую папку. Он содержит только один файл, gpedit_home.cmd

- Кликните правой кнопкой мыши по файлу.

- Выберите в контекстном меню «Запуск от имени администратора».

Все!

Пакетный файл вызовет DISM для активации редактора локальной групповой политики. Подождите, пока командный файл не завершит свою работу.

Помните, что некоторые политики не будут работать в Windows Home. Некоторые политики жестко заданы для версий Windows Pro. Кроме того, если вы активируете gpedit.msc с помощью предоставленного пакетного файла, изменение политик для отдельных пользователей не вступит в силу. Они по-прежнему требуют настройки реестра.

Вы можете самостоятельно создать пакетный файл. Прежде чем начать, рекомендуем создать точку восстановления системы, и вы могли в любой момент отменить произведенные изменения в системе.

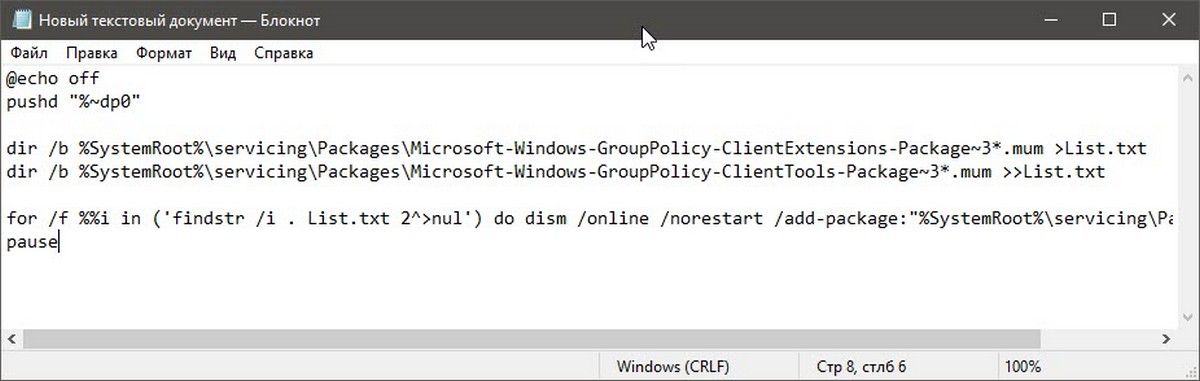

- Откройте текстовый редактор, например «Блокнот».

- Скопируйте и вставьте следующие строки:

@echo off

pushd "%~dp0"

dir /b %SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientExtensions-Package~3*.mum >List.txt

dir /b %SystemRoot%\servicing\Packages\Microsoft-Windows-GroupPolicy-ClientTools-Package~3*.mum >>List.txt

for /f %%i in ('findstr /i . List.txt 2^>nul') do dism /online /norestart /add-package:"%SystemRoot%\servicing\Packages\%%i"

pause

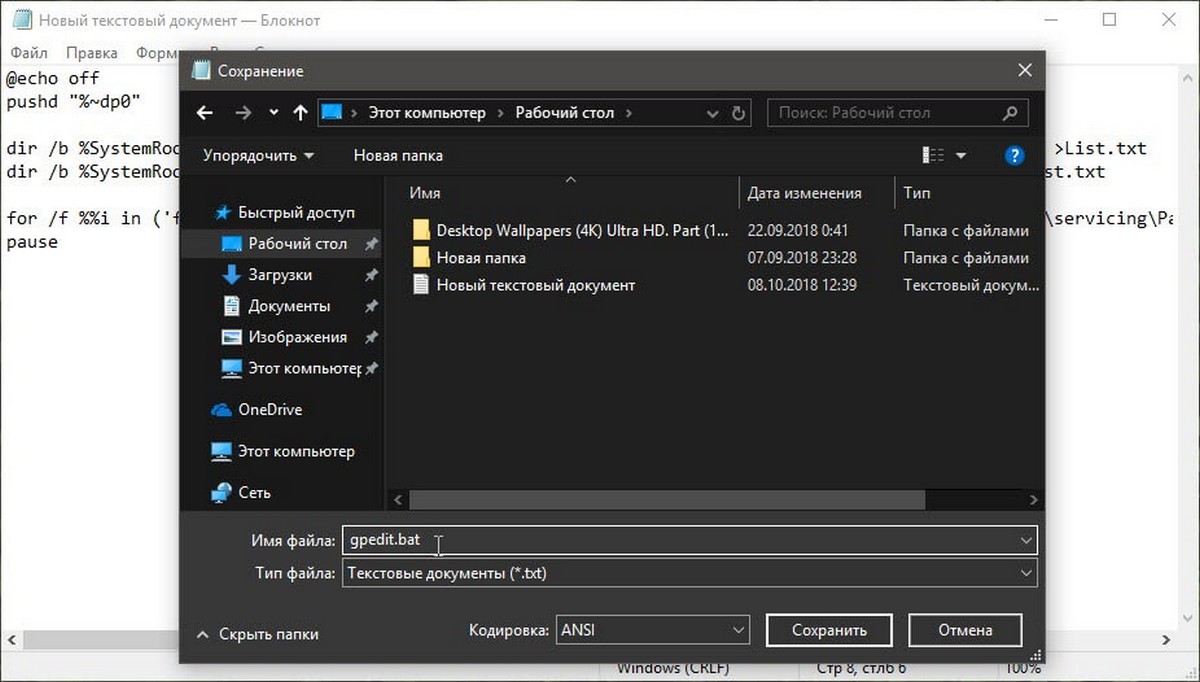

- В меню «Файл» текстового редактора выберите «Сохранить как» в диалоговом окне в строке «Имя файла» введите — gpedit.bat и нажмите кнопку «Сохранить».

- Запустите от имени Администратора полученный пакетный файл gpedit.bat

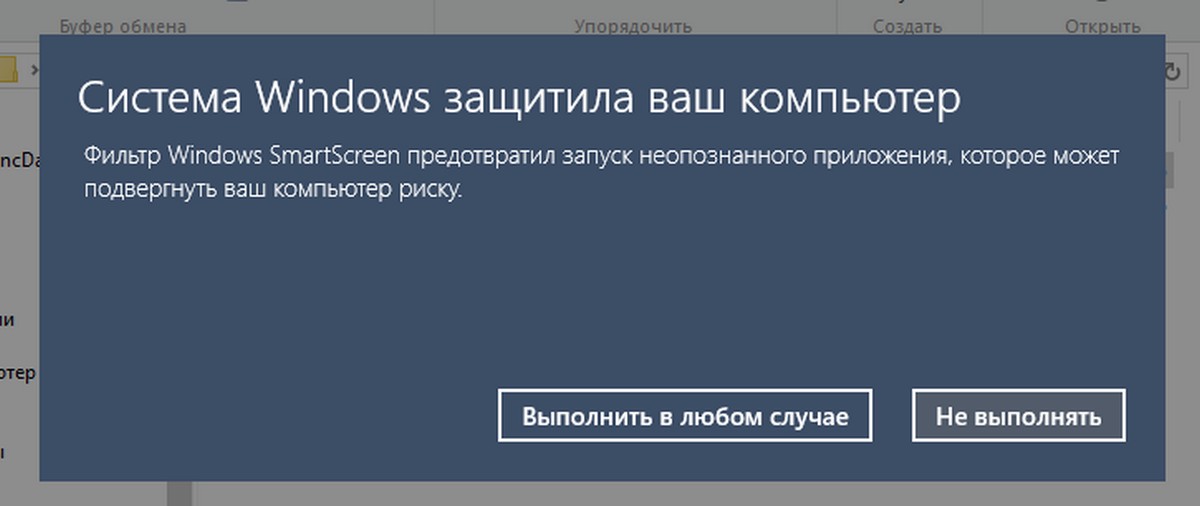

- При запросе фильтра Windows SmartScreen, нажмите «Подробнее», затем нажмите кнопку «Выполнить в любом случае».

- В окне Контроля учетных записей, нажмите кнопку «Да».

- Дождитесь пока утилита DISM внесет изменения и закройте окно.

Все! Редактор локальных групповых политик (gpedit.msc) включен и теперь Вы можете его запустить любым из описанных выше способов.

Policy Plus

Существует хорошая альтернатива встроенному приложению gpedit.msc, которое называется Policy Plus. Это стороннее приложение с открытым исходным кодом: PolicyPlus

Policy Plus предназначен для того, чтобы сделать параметры групповой политики доступными для всех.

- Редактор работает на всех выпусках Windows, не только на Pro и Enterprise

- Полностью соблюдает условия лицензирования

-

Просмотр и редактирование политик на основе реестра в локальных объектах групповой политики, объектах групповой политики для отдельных пользователей, отдельных файлах POL, автономных кустах пользователей реестра и действующем реестре

- Переход к политикам по идентификатору, тексту или отдельным записям реестра.

- Просмотр дополнительной технической информации об объектах (политики, категории, продукты)

- Удобные способы изменить и импортировать настройки политики

Рекомендуем:

- Как Windows 10 вернуть настройки локальной групповой политики по умолчанию.

- 12 способов открыть редактор локальной групповой политики в Windows 11

Групповая политика — это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды приёма/передачи (Windows, X-unix и другие операционные системы с поддержкой сети). Групповые политики создаются в домене и реплицируются в рамках домена. Объект групповой политики (англ. Group Policy Object, GPO) состоит из двух физически раздельных составляющих: контейнера групповой политики (англ. Group Policy Container, GPC) и шаблона групповой политики (англ. Group Policy Template, GPT). Эти два компонента содержат в себе все данные о параметрах рабочей среды, которая включается в состав объекта групповой политики. Продуманное применение объектов GPO к объектам каталога Active Directory позволяет создавать эффективную и легко управляемую компьютерную рабочую среду на базе ОС Windows. Политики применяются сверху вниз по иерархии каталога Active Directory.

Содержание

- 1 Создание групповых политик

- 2 Применение групповых политик

- 3 Разрешение конфликта двух политик

- 4 Наследование политик

- 5 Применение нескольких политик в отношении одного контейнера

- 6 Блокирование наследования политики

- 7 Фильтрация политик

- 8 Отладка процесса обработки политик и профилей

- 9 Клиенты, которые могут использовать групповую политику

- 10 Сценарии подключения и отключения

- 10.1 Сценарии, определенные в рамках пользовательского объекта

- 10.2 Сценарии, определенные в рамках групповой политики

- 11 Делегирование прав на администрирование групповых политик

- 12 Управление пользовательскими документами и кэшированием на стороне клиента

- 13 Ссылки

Создание групповых политик[править | править вики-текст]

По умолчанию в иерархии каталога Active Directory создаются две групповые политики: Default Domain Policy (политика домена по умолчанию) и Default Domain Controller’s Policy (политика контроллера домена по умолчанию). Первая из них назначается домену, а вторая — контейнеру, в состав которого входит контроллер домена. Если вы хотите создать свой собственный объект GPO, вы должны обладать необходимыми полномочиями. По умолчанию правом создания новых GPO обладают группы Enterprise Administrators (Администратор предприятия) и Domain Administrators (Администраторы домена).

Применение групповых политик[править | править вики-текст]

Работая с групповыми политиками, следует учитывать, что:

- объекты GPO применяются в отношении контейнеров, а не замыкающих объектов;

- один контейнер может быть связан с несколькими объектами GPO;

- объекты GPO, связанные с одним и тем же контейнером, применяются в отношении этого контейнера в том порядке, в котором они были назначены;

- объект GPO включает в себя две составляющие: параметры, относящиеся к компьютеру, и параметры, относящиеся к пользователю;

- обработку любой из этих составляющих можно отключить;

- наследование объектов GPO можно блокировать;

- наследование объектов GPO можно форсировать;

- применение объектов GPO можно фильтровать при помощи списков ACL.

Разрешение конфликта двух политик[править | править вики-текст]

Представьте, что некоторый параметр (например, logon banner — графическая заставка при подключении) определен как в политике Р3, так и в политике P1. При этом значение параметра, заданное в политике Р3, отличается от значения, заданного в политике Р1. Какое значение будет присвоено параметру в результате применения обеих этих политик? В подобной ситуации параметру объекта присваивается значение, извлеченное из GPO, который находится к объекту ближе всего. Таким образом, в рассмотренной ситуации параметру logon banner будет присвоено значение, извлеченное из политики Р1.

Наследование политик[править | править вики-текст]

Представьте, что политика Р3 содержит в себе значение параметра logon banner, в то время как политика Р1 не определяет этого параметра. В этом случае, если в отношении объекта применяются обе эти политики, рассматриваемому параметру объекта будет присвоено значение из политики Р3. Однако для контейнера SA не определено ни одной политики. Все же параметру logon banner этого контейнера будет присвоено значение из политики Р3. Мало того, в отношении этого контейнера будут в полной мере применены политики Р3 и Р1, так как контейнер SA унаследует эти политики от своих родителей.

Применение нескольких политик в отношении одного контейнера[править | править вики-текст]

Представьте, что политики Р4 и Р5, в которых определяются значения самых разнообразных параметров, применены в отношении контейнера Acct. В разделе конфигурации компьютера политики Р4 членам глобальной группы Accounting (бухгалтерия) разрешается локально подключаться к любому компьютеру в контейнере Acct, а также во всех подконтейнерах этого контейнера. А в разделе конфигурации компьютера политики Р5 права группе Accounting (бухгалтерия) не назначаются. В списке политик, отображаемом на странице Group Policy (Групповая политика) в окне свойств контроллера домена, политика Р5 располагается в самом верху списка — выше политики Р4. Политики, указанные в этом списке, применяются к объекту в порядке снизу вверх. Другими словами, политики, расположенные внизу списка, применяются в первую очередь, после чего применяются политики, расположенные выше по списку. Таким образом, при обработке рассматриваемого набора политик в отношении контейнера Acct вначале будет применена политика Р4, а затем политика Р5. Следовательно, после обработки набора политик параметр прав на локальное подключение к системе будет содержать значение из политики Р5. Таким образом, члены глобальной группы Accounting (бухгалтерия) не будут обладать правом локального подключения к компьютерам контейнера Acct и его подконтейнеров. Чтобы изменить порядок обработки политик, следует воспользоваться кнопками Up (Вверх) и Down (Вниз) в правом нижнем углу вкладки Group Policy (Групповая политика).

Windows 2000 позволяет блокировать применение некоторых разделов объекта GPO. Если политика применяется в отношении контейнера не полностью, а только частично, общее время подключения пользователя к системе уменьшается. Чем меньшее количество параметров GPO следует применить в отношении того или иного объекта, тем быстрее выполняется обработка соответствующей политики. Отключение обработки некоторых разделов политики можно выполнить отдельно для каждого из объектов GPO. Для этого следует выполнить следующие действия:

- Откройте оснастку Active Directory — Users and Computers (Active Directory — пользователи и компьютеры). Наведите указатель на интересующий вас контейнер, откройте окно свойств этого контейнера и перейдите на вкладку Group Policy (Групповая политика).

- Выберите объект GPO, который вы намерены модифицировать.

- Щелкните на кнопке Properties (Свойства).

- Здесь вы можете блокировать применение в отношении контейнера параметров политики, относящихся к конфигурации компьютера или к конфигурации пользователя.

- После того как вы указали, применение какого из разделов GPO должно быть блокировано, на экране появится сообщение о том, что значения параметров, модифицированных благодаря данной политике, будут восстановлены в изначальное состояние. Например, если блокировать применение параметров GPO, относящихся к конфигурации пользователя, то конфигурация всех пользователей, в отношении которых действует данная политика, будет восстановлена в состояние, в котором она была до применения данной политики. В отличие от Windows 2000, операционная система NT 4.0 выполняла очистку политик некорректно. В связи с этим в NT 4.0 даже после отмены политики параметры объектов сохраняли значения, присвоенные им в процессе применения отмененной политики.

Блокирование применения одного из разделов политики настраивается для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO.

Блокирование наследования политики[править | править вики-текст]

Windows 2000 позволяет блокировать наследование политики от родительского объекта. Например, если вы хотите, чтобы в отношении контейнера IT и всех его подконтейнеров действовали только политики, определенные на уровне IT, на странице Group Policy (Групповая политика) свойств объекта IT установите флажок Block Policy Inheritance (блокировать наследование политики). При этом политики Р1 и Р3 не будут применяться в отношении контейнеров IT Workstations и IT Servers. Блокирование наследования политик нельзя отключить для какой-либо одной политики. Если для какого-либо контейнера включено блокирование наследования политик, в отношении этого контейнера и всех его подконтейнеров перестают действовать абсолютно все политики, назначенные на более высоких уровнях иерархии каталога Active Directory. Этот параметр может быть настроен отдельно для конкретного объекта GPO и действует в отношении всех контейнеров, для которых назначен этот GPO. Если для объекта GPO установлен флажок No Override (не отменять), значения параметров из соответствующей политики всегда будут обладать большим приоритетом при возникновении конфликтов политик вне зависимости от того, на каком уровне иерархии расположены контейнеры, к которым применяется данный GPO. Например, если вы откроете окно свойств домена shinyapple.msft и установите флажок No Override (не отменять) для политики Р1, объекты, расположенные ниже по иерархии Active Directory, всегда будут настроены в соответствии со значениями, заданными в политике Р1. При возникновении конфликта политик значениям из Р1 будет отдано предпочтение. Хорошим примером ситуации, в которой может потребоваться использование данной возможности, является применение параметров безопасности. Если для какого-либо контейнера включено блокирование наследования политик, политика, обладающая свойством No Override (не отменять), все равно будет применена, так как параметр No Override (не отменять) обладает большим приоритетом.

Фильтрация политик[править | править вики-текст]

Фильтрация применяемых политик на основе членства объектов в группах безопасности является ещё одним методом изменения обычного порядка применения политик в отношении объектов Active Directory. Фильтрация осуществляется при помощи списков ACL (Access Control List). Каждому объекту GPO ставится в соответствие список ACL. Информация из списка ACL объекта GPO анализируется системой безопасности вне зависимости от того, к какому из контейнеров применяется данный GPO. Политика применяется в отношении объекта только в том случае, если объект обладает в отношении соответствующего GPO разрешениями Read (Чтение) и Apply Group Policy (применение групповой политики). Если объект (пользователь или группа) не обладает разрешением Apply Group Policy (применение групповой политики), политика группы в его отношении не применяется.

Отладка процесса обработки политик и профилей[править | править вики-текст]

Чтобы задокументировать в журнале последовательность, в которой применяются политики и профили, следует при помощи редактора реестра добавить в ключ HKEY_LOCAL_MACHINE\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon значение UserEnvDebugLevel типа REG_DWORD, которое должно быть равно 0x10002. После этого перезапустите компьютер. Журнал применения политик и профилей будет записан в файл %SystemRoot%\Debug\Usermode\Userenv.log. Помимо объектов GPO, существующих в каталоге Active Directory, в каждой системе Windows 2000 существует также локальная политика (local policy). Локальная политика определяет параметры, в соответствии с которыми настраивается рабочая станция. Система применяет политики в определенном порядке. Сначала применяется локальная политика (Local policy), затем политика узла (Site policy), затем доменная политика (Domain policy) и, наконец, политика контейнера OU (Organizational Unit policy). Порядок применения политик часто обозначают последовательностью символов (L, S, D, OU). Если локальная политика конфликтует с политикой узла, домена или контейнера OU, она всегда проигрывает. Другими словами, в процессе применения политик локальная политика обладает наименьшим приоритетом. Все параметры, за исключением сценариев подключения/начала работы системы и отключения/завершения работы системы, а также установки программного обеспечения (либо назначенного, либо опубликованного), обновляются каждые 90 минут с переменным смещением плюс-минус 30 минут. Обновление осуществляется по инициативе механизма обновления групповых политик, работающего на стороне клиента, который следит за тем, когда клиент последний раз выполнял обновление. В начале процесса обновления порядковые номера версий всех действующих политик сравниваются с локальными номерами версий. Если локальный и удаленный номера версий не совпадают, заново применяется вся политика. В противном случае никакого обновления не происходит. Обновление политик, действующих в отношении контроллеров доменов, выполняется каждые пять минут.

Клиенты, которые могут использовать групповую политику[править | править вики-текст]

В процессе перехода на использование Windows 2000 в вашей сети наверняка будут присутствовать компьютеры, оснащенные более ранними версиями Windows. Чтобы эффективно управлять такой сетью, важно понимать, в отношении каких компьютеров будет действовать групповая политика. Далее перечисляются операционные системы, в отношении которых действует групповая политика.

- Windows 2000 & 2003 Server. Компьютеры, оснащенные операционной системой Windows 2000 Server, могут быть либо обычными членами домена Active Directory, либо контроллерами домена. Групповая политика в полной мере применяется к обеим разновидностям серверов.

- Windows 2000 & XP Professional. Групповая политика в полной мере применяется в отношении клиентских компьютеров, оснащенных Windows 2000 Professional.

- Windows NT 4.0 Workstation и Server. В отношении таких компьютеров можно применить только системные политики в стиле NT 4.0. Для создания таких политик используется редактор poledit.exe. При помощи poledit.exe администратор может создавать файлы .adm. Windows NT 4.0 не поддерживает Active Directory и не использует объектов локальной политики, поэтому в отношении компьютеров, оснащенных этой операционной системой, групповая политика не применяется.

- Windows 95 и Windows 98. Для создания системной политики в операционных системах Windows 98 и Windows 95 используется специальный редактор системной политики. Получившийся в результате редактирования файл с расширением .pol следует скопировать в каталог SysVol. Редакторы системной политики, входящие в комплект Windows 2000 и Windows NT, не совместимы с Windows 98 и Windows 95. Групповая политика Windows 2000 в отношении таких компьютеров не применяется.

- Windows NT 3.51, Windows 3.1 и DOS. Групповая политика не применяется.

Сценарии подключения и отключения[править | править вики-текст]

Операционная система Windows NT позволяет назначить каждому пользователю сценарий, содержащий команды, которые необходимо выполнить при подключении данного пользователя к системе. Обычно сценарии подключения используются для начальной настройки пользовательского рабочего окружения. Помимо сценариев подключения, Windows 2000 поддерживает также сценарии отключения. Мало того, в новой операционной системе для каждого компьютера можно назначить сценарии начала и завершения работы системы. Система исполнения сценариев Windows Scripting Host (WSH) поддерживает исполнение сценариев, написанных на таких языках, как Visual Basic или Jscript, позволяющих напрямую обращаться к функциям Windows API. Рассмотрим некоторые возможности, связанные с использованием сценариев в среде Windows 2000.

Сценарии, определенные в рамках пользовательского объекта[править | править вики-текст]

Такие сценарии поддерживаются в точности так же, как это было в Windows NT 4.0, и существуют в основном для обеспечения совместимости с Windows ранних версий. Клиенты Windows 2000 и Windows NT 4.0 пытаются обнаружить такие сценарии в общей папке Netlogon сервера. Если обнаружить сценарий не удалось, поиск производится в каталоге %SystemRoot%\system32\Repl\lmport\Scripts (расположение сценариев, используемое в NT 4.0). Общая папка Netlogon располагается в каталоге SysVol (sysvol\имя.домена\scripts) и автоматически реплицируется службой FRS. Репликация каталога сценариев операционной системы NT 4.0 должна быть настроена вручную.

Сценарии, определенные в рамках групповой политики[править | править вики-текст]

Эти сценарии применяются в отношении контейнеров OU. Иными словами, чтобы назначить пользователю сценарий подключения или отключения, следует сделать пользователя членом контейнера OU, для которого определена политика, в рамках которой назначен сценарий подключения или отключения. Этот метод является более гибким. Если вы переводите свою сеть на использование Windows 2000, вы также должны учитывать некоторые другие особенности, связанные со сценариями. Во многих сетях наряду с машинами Windows 2000 используются компьютеры, оснащенные более ранними версиями Windows, по этой причине рекомендуется выполнять обновление сервера, содержащего общую папку NETLOGON, в последнюю очередь. Это связано с тем, что служба репликации, используемая в Windows 2000 (FRS), не совместима со службами репликации NT. Таким образом, обновляя сеть, вы должны быть уверены в том, что абсолютно все клиенты имеют возможность доступа к папке Netlogon и сценариям подключения вне зависимости от того, какую операционную систему они используют. Следует также учитывать, что в Windows NT сценарии подключения работают в контексте безопасности пользователя. В Windows 2000 это справедливо лишь отчасти. В Windows 2000 сценарии, имеющие отношение к пользователю (подключения к системе и отключения от системы), также выполняются в контексте безопасности пользователя, в то время как сценарии, имеющие отношение к компьютеру (начала работы системы и завершения работы системы), выполняются в контексте безопасности LocalSystem.

Делегирование прав на администрирование групповых политик[править | править вики-текст]

Возможность управления объектами GPO можно делегировать другим ответственным лицам. Делегирование осуществляется при помощи списков ACL. Списки ACL объекта GPO позволяют назначить в отношении этого объекта разрешения на модификацию этого GPO или на назначение GPO в отношении некоторого контейнера. Таким образом, можно запретить создание неавторизированных объектов GPO. Например, создание и модификацию GPO можно доверить группе администраторов домена, в то время как назначение этих GPO могут осуществлять администраторы отдельных контейнеров OU. Администратор контейнера OU может выбрать наиболее подходящий объект GPO и применить этот GPO в отношении любого из подконтрольных ему OU. Однако при этом он не сможет изменить содержимое этого GPO или создать новый GPO.

Управление пользовательскими документами и кэшированием на стороне клиента[править | править вики-текст]

Групповая политика позволяет перенаправлять некоторые пользовательские каталоги таким образом, чтобы при обращении к ним пользователь на самом деле обращался к сетевым каталогам или определенным местам локальной файловой системы. Набор папок, которые можно перенаправить таким образом, включает в себя:

- Application data

- Desktop (Рабочий стол)

- My Documents (Мои документы)

- My Pictures (Мои рисунки)

- Start Menu (Главное меню).

Механизм перенаправления пользовательских папок является частью технологии IntelliMirror, цель которой — обеспечить доступ к рабочим файлам и конфигурационной информации вне зависимости от того, какую рабочую станцию пользователь использует для работы. Как следствие, технология Intellimirror обеспечивает сохранность пользовательских файлов и конфигурационных данных в случае, если рабочая станция пользователя выходит из строя. Перенаправление каталогов настраивается в разделе User Configuration (конфигурация пользователя) Windows Settings (параметры Windows) Folder Redirection (перенаправление папок) объекта групповой политики. В этом разделе отображаются все ранее перечисленные папки. Чтобы перенаправить одну из этих папок в новое место, правой кнопкой мыши щелкните на её имени и в появившемся меню выберите пункт Properties (Свойства).

На вкладке Target (Цель) вы можете выбрать один из трех вариантов перенаправления пользовательской папки.

- No administrative policy specified (административная политика не назначена).

- Basic (базовый). Перенаправляет папку в новое место вне зависимости от того, к какой группе принадлежит пользователь. Новое место должно быть указано с использованием формата UNC. При указании нового места можно использовать такие переменные, как %username%. Таким образом, для разных пользователей папка может быть перенаправлена в разные каталоги, однако все эти каталоги должны располагаться в одной и той же сетевой папке общего доступа.

- Advanced (усложненный). Для разных групп пользователей можно указать разные местоположения папки. Для разных групп можно указать различные UNC-имена. Соответствующие папки могут располагаться на разных серверах.

Ссылки[править | править вики-текст]

- Раздел групповой политики на Microsoft TechNet

- Group Policy Management Console — бесплатная программа от Microsoft для управления групповой политикой.

|

Компоненты Microsoft Windows |

|

|---|---|

| Основные |

|

| Службы управления |

|

| Приложения |

|

| Игры |

|

| Ядро ОС |

|

| Службы |

|

| Файловые системы |

|

| Сервер |

|

| Архитектура |

|

| Безопасность |

|

| Совместимость |

|

Discussed herein are ways through which a PC user can be able to utilize the Group Policy snap-in to develop or edit the lists of applications that load automatically when you log into a PC running on Windows XP.

-

1

This option is utilized when you would like to develop or edit the list of applications that load automatically when you log into your PC. To do so, follow the instructions listed below:

-

-

-

-

Thereafter click Add and then choose Finish.

-

If you do not wish to edit the Local Computer Policy, click on the button labeled Browse to search the Group Policy object which you want. Provide your user name plus password when prompted for it.

-

-

-

In addition, extend the Computer Configuration as well as the Administrative Templates. Extend the System object and then click on the Logon object.

-

-

In the dialogue box that appears choose Add and type the name of the executable application (.exe) file or any other document which you may want and then click on OK. You have to outline the path to the files. But, if the files are stored in the %Systemroot% directory, you do not have to outline the path.

-

7

Repeat the above step to include extra objects to the Items to run at logon list and then click OK two times.

Ask a Question

200 characters left

Include your email address to get a message when this question is answered.

Submit

-

Microsoft Windows XP has two individual Run Policies, i.e. run at user logon and legacy run at user logon. The modifications made to the Group Policy will hinge on these two Run Policies.

-

Editing your Group Policy settings in Windows XP is not a difficult process as some may think. However, you need to know that unintended minor changes during the editing process may alter the way certain applications load and run. Hence, you need to totally sure of what you’re doing.

About this article

Thanks to all authors for creating a page that has been read 64,076 times.