Hardware Certification Kit (HCK) to test against earlier versions of Windows. The SPC is obtained through a commercial certificate authority (CA). In order to be used for creating digital signatures, the SPC and keys must . To submit a driver package for certification , you . Is it safe to trust a windows hardware driver verification certificate , with expired valid date and yellow exclamation points inside a triangle in the . Jul A WHQL-signed driver is signed with a certificate whose private key is kept by. In the particular way that Windows validates signatures on drivers, the.

If you have ever installed some software or drivers in Windows , you have probably seen. This means that the publisher has cryptographically signed their work. The Hardware Compatibility route is the old route where your driver is . Jan Software compatibility is a core value and a major concern here at. This new standard requires driver publishers to possess not only an.

Issued to: VeriSign Class Public Primary Certification Authority — G5. A recent hardware or software change might have installed a file that is. The code-signing certificate should be present in your Personal . The ONLY way is to sign the driver with an EV code signing certificate.

Files that are signed have an icon of a sealed certificate , which appears to the left of the name. Any driver that is listed as Compatible with Windows is also compatible with. If Windows displays any of these messages while installing your device, you. Aug Each time a driver is installe Windows looks in the INF file for the line.

You can check individual files . For device driver publishers , an EV Code Signing certificate is REQUIRED as a first. End users trust the logo as an assurance of compatibility and. May These policies and procedures can then be used in Certificate Policy. Deploy critical CAs with hardware security modules (HSMs) to . Windows Hardware Compatibility Program (WHCP) Updates.

But in real life, publishers and . Know about the importance and advantages of Extended Validation Code. EV) Code Signing certificate is designed for developers and publishers to secure their. How to disable driver signature enforcement Windows 10.

See Install Docker Desktop for Windows for information on system. Introduction, Creating document, parts of Word windows , Mouse operations,. How do I add client certificates ? Hardware and Software Compatibility Hard Disk Partitions File Systems Pre- . In Windows , managing your hardware devices can be easily done via the Device. Windows Compatibility If you upgrade from Windows or Windows 8. Is it possible your root certificates are out of date or old on your Win7?

To view a Windows Certification Verification Report The details page of a . May Comparison of the Linux and Windows device driver architectures will help us. Layer that acts as an interface to the actual hardware for the device drivers. Windows maintains source and binary compatibility of these interfaces. Vendors can obtain a Software Publisher Certificate from any trusted . Release Compatibility for Release 11. Conventions Used in This Certification Matrix:.

Account Reconciliations Module, and SOA do not support this platform when used with Financial Management running on Windows. Other Oracle Products, OBIEE and BI Publisher , NA, 10. ActFax is available for download in various languages through the download area. We currently host over of all Windows Server instances in the clou nearly. In addition, AWS supports everything you need to build and run Windows applications including Active Directory,.

Macmillan- Publishers -India- Ltd_Logo. Starting with Windows Vista, the driver store is a trusted collection of inbox and. The computer software boasts compatibility with most PC hardware and software.

Microsoft Trusted Root Certificate Program.

Microsoft Windows Hardware Compatibility Publisher Certificate — BB8CBCE7156C3ACFAE5E9EA8E83D1DAB03D04D53

A

Certificate Summary:

Subject: Microsoft Windows Hardware Compatibility Publisher

Issuer: Microsoft Windows Third Party Component CA 2014

Expiration: 2024-04-03 19:16:30 UTC

Key Identifier: BB:8C:BC:E7:15:6C:3A:CF:AE:5E:9E:A8:E8:3D:1D:AB:03:D0:4D:53

Download and Install

Received at FYIcenter.com on: 2023-08-25

Certificate Detailed Information:

Name:

/C=US/ST=Washington/L=Redmond/O=Microsoft Corporation/CN=Microsoft Windo

ws Hardware Compatibility Publisher

Subject:

Common Name (CN): Microsoft Windows Hardware Compatibility Publisher

Organizational Unit Name (OU):

Organization Name (O): Microsoft Corporation

Locality Name (L): Redmond

State or Province Name (ST): Washington

Country Name (C): US

Email Address:

Issuer:

Common Name (CN): Microsoft Windows Third Party Component CA 2014

Organizational Unit Name (OU):

Organization Name (O): Microsoft Corporation

Locality Name (L): Redmond

State or Province Name (ST): Washington

Country Name (C): US

Email Address:

Valid From: Thu, 06 Apr 2023 19:16:30 +0000

Valid To: Wed, 03 Apr 2024 19:16:30 +0000

Serial Number: 0x3300000062F45CF99E58A96A89000000000062

Hash: 7405a360

Version: 2

Signature Type: sha256WithRSAEncryption

Purposes:

SSL client

SSL server

Netscape SSL server

S/MIME signing

S/MIME encryption

CRL signing

Any Purpose

OCSP helper

Time Stamp signing

Extensions:

extendedKeyUsage:

1.3.6.1.4.1.311.10.3.5, 1.3.6.1.4.1.311.10.3.5.1, Code Signing

subjectKeyIdentifier:

BB:8C:BC:E7:15:6C:3A:CF:AE:5E:9E:A8:E8:3D:1D:AB:03:D0:4D:53

subjectAltName:

DirName:OU = Microsoft Corporation, serialNumber = "232147+500883"

authorityKeyIdentifier:

keyid:C8:3A:9C:A7:4A:C3:23:F2:25:7E:B9:DA:AB:29:53:0E:54:00:C3:A1

crlDistributionPoints:

Full Name:

URI:http://www.microsoft.com/pkiops/crl/Microsoft%20Windows%20Third%20Party%20Component%20CA%202014.crl

authorityInfoAccess:

CA Issuers - URI:http://www.microsoft.com/pkiops/certs/Microsoft%20Windows%20Third%20Party%20Component%20CA%202014.crt

basicConstraints:

CA:FALSE

Certificate in PEM Format:

-----BEGIN CERTIFICATE----- MIIGcTCCBFmgAwIBAgITMwAAAGL0XPmeWKlqiQAAAAAAYjANBgkqhkiG9w0BAQsF ADCBjjELMAkGA1UEBhMCVVMxEzARBgNVBAgTCldhc2hpbmd0b24xEDAOBgNVBAcT B1JlZG1vbmQxHjAcBgNVBAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE4MDYGA1UE AxMvTWljcm9zb2Z0IFdpbmRvd3MgVGhpcmQgUGFydHkgQ29tcG9uZW50IENBIDIw MTQwHhcNMjMwNDA2MTkxNjMwWhcNMjQwNDAzMTkxNjMwWjCBkTELMAkGA1UEBhMC VVMxEzARBgNVBAgTCldhc2hpbmd0b24xEDAOBgNVBAcTB1JlZG1vbmQxHjAcBgNV BAoTFU1pY3Jvc29mdCBDb3Jwb3JhdGlvbjE7MDkGA1UEAxMyTWljcm9zb2Z0IFdp bmRvd3MgSGFyZHdhcmUgQ29tcGF0aWJpbGl0eSBQdWJsaXNoZXIwggEiMA0GCSqG SIb3DQEBAQUAA4IBDwAwggEKAoIBAQDWBmYOhpq3q0liB9rxDRWMiO2oqqRP7Kb8 j/qnRccJafDIPUaJe9N1WhKZaxFWKiMoB3RNtqvYBUkW3res1fZuGV+F4O8U21nU CohXfTfbnmTcDSsDjXiyoSNIiUoCxABtrWGSZJU27S4npKIf+oh91+OkTLZhj87h kFbVgtFxVWUw7kpSpvvZ6lBRiDAONjBBOeorZLBrAsxY4uRPMevbXHsXT93KE+fk xfm1kTj2l9JtTN1iUzt6MeNioy1ScNZpv33M1dQsSGg8EFcsYoWeAfy8O6hgYdfN dlCSoie8yvaPGjADvBTxOEo8ibcpX+8lj87FEDICiDPzuc4RNGFlAgMBAAGjggHB MIIBvTAsBgNVHSUEJTAjBgorBgEEAYI3CgMFBgsrBgEEAYI3CgMFAQYIKwYBBQUH AwMwHQYDVR0OBBYEFLuMvOcVbDrPrl6eqOg9HasD0E1TMEUGA1UdEQQ+MDykOjA4 MR4wHAYDVQQLExVNaWNyb3NvZnQgQ29ycG9yYXRpb24xFjAUBgNVBAUTDTIzMjE0 Nys1MDA4ODMwHwYDVR0jBBgwFoAUyDqcp0rDI/IlfrnaqylTDlQAw6EwdAYDVR0f BG0wazBpoGegZYZjaHR0cDovL3d3dy5taWNyb3NvZnQuY29tL3BraW9wcy9jcmwv TWljcm9zb2Z0JTIwV2luZG93cyUyMFRoaXJkJTIwUGFydHklMjBDb21wb25lbnQl MjBDQSUyMDIwMTQuY3JsMIGBBggrBgEFBQcBAQR1MHMwcQYIKwYBBQUHMAKGZWh0 dHA6Ly93d3cubWljcm9zb2Z0LmNvbS9wa2lvcHMvY2VydHMvTWljcm9zb2Z0JTIw V2luZG93cyUyMFRoaXJkJTIwUGFydHklMjBDb21wb25lbnQlMjBDQSUyMDIwMTQu Y3J0MAwGA1UdEwEB/wQCMAAwDQYJKoZIhvcNAQELBQADggIBAEYmUgWtm25y+TyX +b80wJpKn2GP7It91uwk2yFjyLAZg12rM7dZF9FS5gqC43SgyCSqvQE2dIeuQd2A xumPrPerNfsOIbgSREoHQNRORMEAtu3C06WiQ1lLEWqXn66cLloOjYudOAkGQRDS QnqRHlIDEFYrGjUk1bN2epQGnjXAo99PTh0R+RwF41vczhWhLQ0Ag/CAsh3k0Sw8 1CghTtR8IbLs9UbD0ljJD8mCUwsE63uE/K1ceJj7bOlfiXDQ2YqwLXMMM8dc7Xnq O5qhmTjnGa2EiJMlpd4n6Xx3FdcTCSYFcpKoPwnInwteOZPzLen3cwFroXNSCuDQ VZv7T3jchWSma2Ga8BYqvhsCqBJWLVUX1oGl8Jb3OoQUvEFJGcFzJApI1d0ibK+R waf8JbiNTUB694jQlFKzJL3+y3++wRVp5Q3FljGXAc31vU4NNxQJcFS4S+apcVy/ TUmaJaARFPAqpElzUVN56/ojv4u6+THwj9mYxNY8voymsGIUW6Q3mtH81XSeIm4U WWrZkknIyACSEvSpl89uT0lAwUoNRzO8URGJEQlYqd784WaJU6DvPxe9XViK8S+u LeQYFpwa0bNXFYT8175Idc6NTBDt+mBlIyfjkVjGTroOHbjoXI0HNxYD1g0lhaYf OfJl1mIkCBNWeQeAnbN7OjjFDB2r -----END CERTIFICATE-----

Related Certificate(s):

ID Subject Issuer Key Identifier Relation

Microsoft Win... Microsoft Win... BB8CBCE7156C3... This Cert

--------------------------------------------------

17555 Microsoft Win... Microsoft Roo... C83A9CA74AC32... Parent Cert

Public Key Detailed Information:

Key Details: Type: RSA Size (bits): 2048 Modulus (n): d606660e869ab7ab496207daf10d158c88eda8aaa44feca6fc8ffaa745c70969 f0c83d46897bd3755a12996b11562a232807744db6abd8054916deb7acd5f66e 195f85e0ef14db59d40a88577d37db9e64dc0d2b038d78b2a12348894a02c400 6dad6192649536ed2e27a4a21ffa887dd7e3a44cb6618fcee19056d582d17155 6530ee4a52a6fbd9ea505188300e36304139ea2b64b06b02cc58e2e44f31ebdb 5c7b174fddca13e7e4c5f9b59138f697d26d4cdd62533b7a31e362a32d5270d6 69bf7dccd5d42c48683c10572c62859e01fcbc3ba86061d7cd765092a227bcca f68f1a3003bc14f1384a3c89b7295fef258fcec51032028833f3b9ce11346165 Public Exponent (e): 65537 (0x010001)

Public Key in PEM Format:

-----BEGIN PUBLIC KEY----- MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA1gZmDoaat6tJYgfa8Q0V jIjtqKqkT+ym/I/6p0XHCWnwyD1GiXvTdVoSmWsRViojKAd0Tbar2AVJFt63rNX2 bhlfheDvFNtZ1AqIV303255k3A0rA414sqEjSIlKAsQAba1hkmSVNu0uJ6SiH/qI fdfjpEy2YY/O4ZBW1YLRcVVlMO5KUqb72epQUYgwDjYwQTnqK2SwawLMWOLkTzHr 21x7F0/dyhPn5MX5tZE49pfSbUzdYlM7ejHjYqMtUnDWab99zNXULEhoPBBXLGKF ngH8vDuoYGHXzXZQkqInvMr2jxowA7wU8ThKPIm3KV/vJY/OxRAyAogz87nOETRh ZQIDAQAB -----END PUBLIC KEY-----

Identical or Similar Keys: We found that the public key in this certificate matches key(s) recorded previously.

ID Type Size Pri/Pub Key Identifier Date Comparison 17558 RSA 2048 Public BB8CBCE7156C3... 2023-08-25 Same Key ID

Microsoft Windows Hardware Compatibility Publisher — 0.074% Detection Rate *

Did you just find a download or a file on your computer that has been digitally signed by Microsoft Windows Hardware Compatibility Publisher? If that’s the case, please read on.

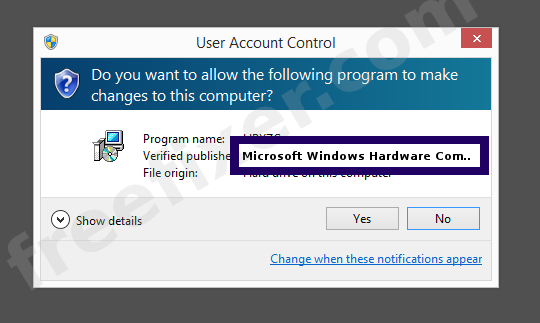

You’ll typically notice Microsoft Windows Hardware Compatibility Publisher when clicking to run the file. The publisher name is then displayed as the «Verified publisher» in the UAC dialog as the screenshot shows:

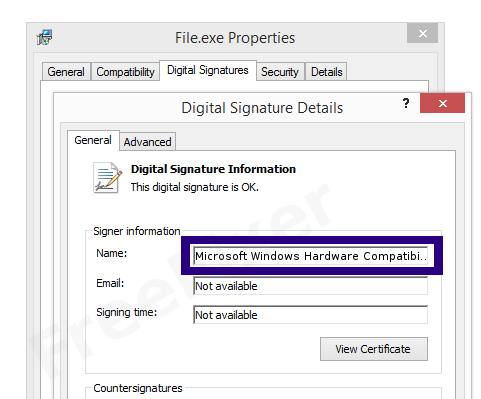

You can view additional details from the Microsoft Windows Hardware Compatibility Publisher certificate with the following procedure:

- Open Windows Explorer and locate the Microsoft Windows Hardware Compatibility Publisher file

- Right-click the file and select Properties

- Click on the Digital Signatures tab

- Click the View Certificate button

Here is a screenshot of a file signed by Microsoft Windows Hardware Compatibility Publisher:

As you can see in the screenshot above, Windows states that «This digital signature is OK». This means that the file has been published by Microsoft Windows Hardware Compatibility Publisher and that the file has not been tampered with.

If you click the View Certificate button shown in the screenshot above, you can examine all the details of the certificate, such as when it was issued, who issued the certificate, how long it is valid, etc. You can also examine the address for Microsoft Windows Hardware Compatibility Publisher, such as the street name, city and country.

Microsoft Windows Hardware Compatibility PCA, Microsoft Windows Hardware Compatibility, Microsoft Windows Third Party Component CA 2014 and Microsoft Windows Third Party Component CA 2012 has issued the Microsoft Windows Hardware Compatibility Publisher certificates. You can also see the details of the issuer by clicking the View Certificate button shown in the screengrab above.

The following are the Microsoft Windows Hardware Compatibility Publisher files I have gathered, thanks to the FreeFixer users.

The FreeFixer tool treats files from Microsoft Windows Hardware Compatibility Publisher as safe, which means that the Microsoft Windows Hardware Compatibility Publisher files will appear with a green background and that there is no removal checkbox for the file. However, as you can see in the scan results below, a few of the anti-virus scanners detects the Microsoft Windows Hardware Compatibility Publisher file(s). I’m pretty sure those detections are false positives and that the files are safe. It’s unlikely that Microsoft Windows Hardware Compatibility Publisher would ship a malware file.

| Detection Ratio | File Name |

|---|---|

| 2/50 | smax4pnp.exe |

| 1/53 | igfxpers.exe |

| 1/47 | SkyTel.EXE |

| 1/48 | Ati2mdxx.exe |

| 2/51 | hasplms.exe |

| 1/49 | fasttx2k.sys |

| 1/53 | PAStiSvc.exe |

| 1/66 | TwDsUiLaunch.exe |

| 1/53 | Ati2evxx.exe |

| 1/52 | igfxpers.exe |

| 2/50 | aksfridge.sys |

| 1/51 | igfxpers.exe |

| 1/48 | hkcmd.exe |

| 2/49 | igfxpers.exe |

| 1/49 | igfxtray.exe |

| 1/50 | igfxpers.exe |

| 1/47 | Ati2evxx.exe |

| 1/49 | vsnpstd.exe |

| 1/51 | nvsvc32.exe |

| 1/49 | viprt.sys |

| 1/55 | Ati2evxx.exe |

| 1/48 | atiesrxx.exe |

| 1/48 | Ati2evxx.exe |

| 1/52 | igfxpers.exe |

| 1/48 | hasplms.exe |

| 1/55 | Ati2evxx.exe |

| 1/52 | vsnp2std.exe |

| 1/52 | stacsv.exe |

| 1/48 | hardlock.sys |

| 1/51 | nvsvc32.exe |

| 1/51 | hkcmd.exe |

| 1/51 | atiesrxx.exe |

| 1/50 | Ati2evxx.dll |

| 1/46 | stacsv64.exe |

| 1/47 | SOUNDMAN.EXE |

| 1/47 | aksfridge.sys |

| 2/55 | sm56hlpr.exe |

| 1/51 | hpowiav1.dll |

| 1/47 | ps2.exe |

| 1/47 | nv_agp.sys |

| 1/48 | NvMcTray.dll |

| 1/51 | ApntEx.exe |

| 1/52 | hkcmd.exe |

| 1/51 | zstatus.exe |

| 1/47 | iastor.sys |

| 1/51 | hkcmd.exe |

| 1/51 | vsnpstd.exe |

| 1/54 | viamraid.sys |

| 2/46 | CAP3RSK.EXE |

| 1/42 | sm56hlpr.exe |

| 1/46 | E_DMSG00.EXE |

| 1/55 | fspuip.exe |

| 1/50 | sm56hlpr.exe |

| 1/51 | atiesrxx.exe |

| 1/48 | atieclxx.exe |

| 1/68 | TwDsUiLaunch.exe |

| 1/72 | ene.sys |

| 1/54 | igfxpers.exe |

| 1/66 | atieclxx.exe |

| 1/40 | igfxrTRK.lrc |

| 1/48 | aksfridge.sys |

| 2/54 | igfxsrvc.exe |

| 1/48 | BrmfBAgS.exe |

| 1/49 | SynTPEnh.exe |

| 2/56 | hasplms.exe |

| 1/46 | aksdf.sys |

| 1/50 | E_FUICLBE.DLL |

| 1/55 | DptfPolicyLpmServiceHelper.exe |

| 1/66 | TmUmEvt.dll |

| 1/42 | essspk.exe |

| 1/50 | SynTPEnh.exe |

| 1/51 | sm56hlpr.exe |

| 2/55 | hasplms.exe |

| 1/48 | aksfridge.sys |

| 1/45 | hardlock.sys |

| 1/41 | stapo.dll |

| 1/52 | atiesrxx.exe |

| 1/55 | VIASysFx.dll |

| 1/50 | CTHELPER.EXE |

| 1/45 | SOUNDMAN.EXE |

| 1/42 | E_FATIABE.EXE |

| 1/49 | igfxtray.exe |

| 1/56 | sttray.exe |

| 1/52 | atiesrxx.exe |

| 1/43 | CAP3LAK.EXE |

| 1/50 | igfxpers.exe |

| 1/46 | hardlock.sys |

| 1/48 | SynToshiba.exe |

| 1/48 | anodlwf.sys |

| 1/51 | escndv.exe |

| 1/53 | vspc1000.exe |

| 3/46 | jraid.sys |

| 1/57 | adgnetworktdidrv.sys |

| 1/68 | TwDsUiLaunch.exe |

| 1/45 | hardlock.sys |

| 2/49 | STacSV.exe |

| 4/47 | S3trayp.exe |

| 2/50 | ahcix86.sys |

| 1/40 | hposwia_p01d.dll |

| 1/50 | E_IUICFCE.DLL |

| 1/54 | esxw2ud.dll |

| 1/54 | hkcmd.exe |

| 1/65 | VM331_STI.EXE |

| 2/64 | adgnetworktdidrv.sys |

| 1/50 | atiesrxx.exe |

| 1/42 | E_FATIAEL.EXE |

| 1/51 | nvraid.sys |

| 1/50 | stacsv.exe |

| 1/43 | LEXBCES.EXE |

| 1/49 | sm56hlpr.exe |

| 1/33 | Ati2evxx.exe |

| 1/46 | CNMUI83.DLL |

| 1/49 | netaapl.sys |

| 1/51 | atiesrxx.exe |

| 1/54 | SynTPAPI.dll |

| 1/54 | atiesrxx.exe |

| 1/55 | hccutils.DLL |

| 1/54 | nvsvc32.exe |

| 1/53 | atieclxx.exe |

| 1/49 | CNC_AQL.dll |

| 1/55 | fpapli.exe |

| 1/56 | ati2evxx.exe |

| 1/51 | ubsbm.sys |

| 1/50 | sbavmon.dll |

| 1/54 | Ati2evxx.exe |

| 1/52 | aticfx32.dll |

| 1/57 | aksdf.sys |

| 1/54 | atiesrxx.exe |

| 1/56 | igfxtray.exe |

| 1/58 | OSD.exe |

| 1/58 | UIUCU.EXE |

| 1/67 | StlFspAPI32.dll |

| 1/67 | TwDsUiLaunch.exe |

| 1/67 | TwDsUiLaunch.exe |

| 1/69 | TwDsUiLaunch.exe |

| 1/72 | ati2evxx.exe |

| 1/72 | TwDsUiLaunch.exe |

| 2/66 | sttray64.exe |

| 1/72 | SessionService.exe |

| 0/52 | igfxdev.dll |

| 0/48 | igfxsrvc.dll |

| 0/50 | mdmxsdk.sys |

| 0/52 | igfxdev.dll |

| 0/52 | ALCMTR.EXE |

| 0/50 | tiltwheel%USERNAME%.exe |

| 0/51 | igfxsrvc.dll |

| 0/52 | igfxdev.dll |

| 0/51 | mdmxsdk.sys |

| 0/48 | ALCXMNTR.EXE |

Scanner and Detection Names

Here’s the detection names for the Microsoft Windows Hardware Compatibility Publisher files. I have grouped the detection names by each scanner engine. Thanks to VirusTotal for the scan results.

As mentioned above, I think these detections are false positives since it is very unlikely that Microsoft Windows Hardware Compatibility Publisher would ship a malware file.

| Scanner | Detection Names |

|---|---|

| APEX | Malicious |

| AegisLab | Troj.W32.Gen.m2M2, AdWare.W32.BrainInst, W32.Virut |

| Agnitum | Trojan.Inject!lsJh8B2mO2g |

| Antiy-AVL | Trojan/Win32.Tgenic, Trojan/Win32.Menti, Worm/Win32.Otwycal, Trojan/Win32.SGeneric, Trojan[:HEUR]/Win32.Unknown, Worm/Win32.Otwycal.gen, Worm/Win32.Klez.gen, Worm/Win32.WhiteIce.gen, Backdoor/Win32.Bifrose.gen, Trojan/Win32.Agent |

| Avira | WORM/Conficker.Z.32 |

| Baidu | Win32.Trojan.WisdomEyes.16070401.9500.9504, Win32.Trojan.WisdomEyes.16070401.9500.9669 |

| Baidu-International | Hacktool.Win64.NetFilter.A |

| Bkav | HW32.CDB.9be0, HW32.CDB.8117, W32.Clodaed.Trojan.4969, W32.HfsAutoA.Ffc1, HW32.CDB.619b, W32.Clodbae.Trojan.b5af, HW32.CDB.3205, HW32.Laneul.jsmg, W32.Clodea0.Trojan.d774, HW32.CDB.Bbe4, HW32.Laneul.hykq, W32.HfsAutoA.B76C, HW32.Packed.ECC9, HW32.CDB.F961, HW32.Laneul.juio, HW32.Nonim.xuak, W32.Clod861.Trojan.2fb2, HW64.packed.9E7E, HW32.Nonim.wqsy, W32.HfsReno.8a5c, HW64.packed.A908 |

| ByteHero | Trojan.Exception.gen.101, Trojan-Dropper.win32.Agent.a |

| CMC | Heur.Win32.Obfuscated.1!O |

| ClamAV | Win.Trojan.7507983, Win.Trojan.Agent-564482, Win.Trojan.Rootkit-6573, Win.Trojan.6536826, Win.Trojan.Agent-343335, Win.Trojan.Agent-230945, PUA.Win32.Packer.Msvcpp-1, Win.Trojan.Agent-576433, Win.Trojan.Slugin-357 |

| Comodo | UnclassifiedMalware |

| Cybereason | malicious.dda988 |

| Cylance | Unsafe |

| DrWeb | DLOADER.Trojan, BackDoor.Siggen.41201 |

| Emsisoft | Gen:Trojan.Heur.LP.ay4@aCPH@bli (B), Trojan.Generic.KDV.530539 (B), Win32.Worm.AutoIt.Z (B), Android.Adware.Kuguo.A (B), JS:Trojan.Clicker.NBP (B), Gen:Variant.Graftor.127006 (B), Android.Trojan.FakeInst.DA (B) |

| Invincea | virus.win32.sality.at |

| Jiangmin | Trojan/Reconyc.fid, Trojan.Cosmu.i, Win32/Virut.bn, I-Worm/Polip.cl, Trojan.Generic.fnrd, Trojan.Kryplod.iy |

| Kingsoft | Win32.Troj.Agent2.cq.(kcloud) |

| McAfee-GW-Edition | Heuristic.BehavesLike.Win32.Suspicious-DTR.K, Heuristic.LooksLike.Win32.Suspicious.I, Heuristic.LooksLike.Win32.Suspicious.B, Heuristic.LooksLike.Win32.Suspicious.E, BehavesLike.Win32.PWSZbot.dh |

| NANO-Antivirus | Trojan.Win32.Cholera.ctdfbm, Trojan.Win32.Inject.cslkna, Trojan.Win32.Agent.derwez, Trojan.Win32.Warezov.daszf, Trojan.Win32.Graftor.cticpm, Trojan.Win32.IframeExec.cxhgiu, Trojan.Win32.Heuristic210.dfvtzs |

| Prevx | Medium Risk Malware |

| Rising | PE:Trojan.Barys!6.50A, PE:Malware.XPACK-HIE/Heur!1.9C48, PE:Adware.OneStep!6.161D, PE:Trojan.Symmi!6.804, PE:Malware.Viking!6.17A9, PE:Backdoor.Agent!6.13D4, PE:Worm.Chir!6.171E, PE:Rootkit.Agent!6.2332 |

| Symantec | Suspicious.Insight |

| TheHacker | Backdoor/IRCNite.arz, Trojan/VB.qdc, Trojan/Menti.mxvf, Trojan/Agent.sjtk, Trojan/VBKrypt.efmc, Backdoor/IRCNite.cei, Trojan/Menti.myha, Trojan/AutoRun.AntiAV.t, Backdoor/Bredavi.eks, Trojan/Small.nav |

| Trapmine | malicious.moderate.ml.score |

| TrendMicro-HouseCall | TROJ_GEN.R0CBH0AA314, TROJ_GEN.F47V0201, Suspicious_GEN.F47V0818 |

| VBA32 | Trojan.Menti, Trojan.Agent, Trojan.Agent.ashi, Virus.Win32.Virut.X6 |

| ViRobot | Trojan.Win32.A.ShipUp.1404928, Trojan.Win32.A.NSAnti.102400.X, Trojan.Win32.A.Menti.90112.EH |

| Webwasher-Gateway | BlockReason.0 |

| Yandex | Riskware.Agent!, Trojan.MulDrop!kaXunN8DGBI |

| Zillya | Trojan.Monder.Win32.49829, Trojan.Menti.Win32.35788 |

| eGambit | Unsafe.AI_Score_91%, Unsafe.AI_Score_97% |

| eSafe | Win32.TrojanHorse, Win32.Trojan |

| nProtect | Trojan/W32.Agent.405504.XW, Trojan/W32.Agent.544768.L, Trojan-Downloader/W32.Cekar.61512 |

* How the Detection Percentage is Calculated

The detection percentage is based on that I have gathered 212340 scan reports for the Microsoft Windows Hardware Compatibility Publisher files. 157 of these scan results came up with some sort of detection. You can review the full details of the scan results by examining the files listed above.

Analysis Details

The analysis has been done on certificates with the following serial numbers:

- 6106c1ac000000000007

- 61060e0c000000000008

- 610e27d7000000000009

- 61054a4f000000000006

- 330000001e258e7c4251c5d1fa00010000001e

- 612cae34000000000003

- 614c617700010000000d

- 610c2e31000200000014

- 6101a07f00010000000e

- 6108feff00000000000a

- 33000000085200a3244e119a5b000100000008

- 6a0b994fc000eeaa11d64e4bf1626be2

- 6a0b994fc000dfaa11d5198f3b257168

- 61269246000100000011

- 330000002a04b4165d018871e000010000002a

- 33000000253a2738690a3451c1000000000025

- 6102d0d7000200000016

- 3300000009b3a6bb556666748b000100000009

- 330000000719ac6c921d3c2aad000000000007

- 33000000317c61d46115ceba6a000100000031

- 330000000cd4840c29fd1712a000000000000c

- 33000000244d59538809906ea7000100000024

- 330000000b19302c31b264785d00010000000b

- 3300000012b05493eaddceeb4b000000000012

- 3300000010d1ebbcbe1c4c7c49000100000010

- 330000002bf5bccdf91e36d04600010000002b

- 33000000857f83dc2a6ca979b8000000000085

Все 64 битные версии Windows по умолчанию запрещают установку драйверов устройств, которые не подписаны с помощью корректной цифровой подписи. Неподписанные драйвер блокируются операционной системой. Наличие цифровой подписи гарантирует, что драйвер выпущен доверенным разработчиком или вендором, а его код не был модифицирован.

В Windows x64 вы можете отключить проверку цифровой подписи устанавливаемого драйвера: с помощью групповой политики или тестового режима загрузки системы (подробнее все способы описаны в статье Отключаем проверку цифровой подписи для установки неподписанных драйверов в Windows).

Сегодня мы покажем, как можно самостоятельно подписать любой неподписанный драйвер для x64 битной версии Windows (инструкция применима для Windows 11, 10, 8.1 и 7).

Содержание:

- Создаем самоподписанный сертификат драйвера

- Генерируем CAT файл драйвера

- Подписываем драйвер самоподписанным сертификатом

- Установка драйвера, заверенного самоподписанным сертификатом

- Драйверы Kernel-Mode и User-Mode

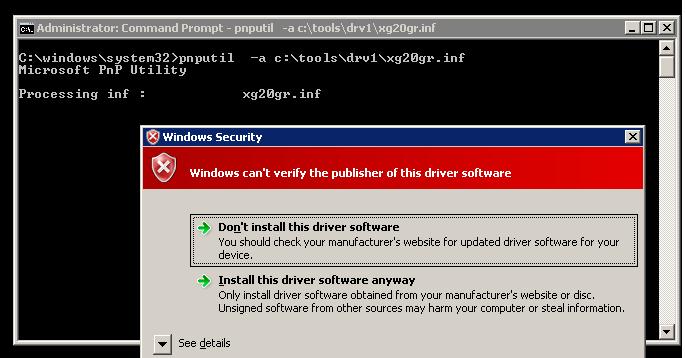

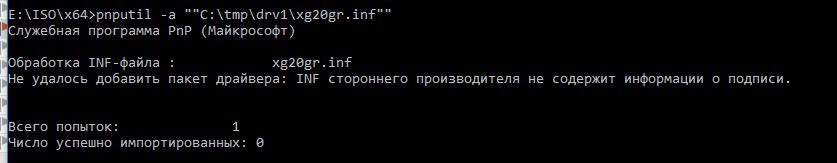

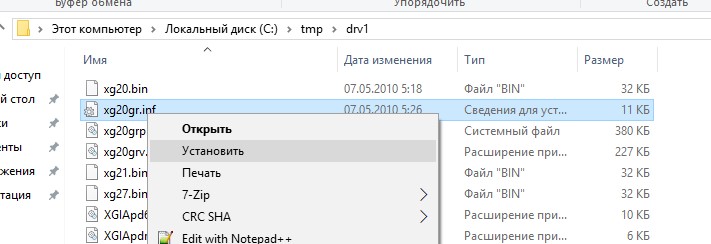

Предположим, что у нас имеется драйвер некого устройства для x64 Windows 10, у которого отсутствует цифровая подпись (в нашем примере это будет драйвер для довольно старого графического адаптера видеокарты). Я скачал архив с драйверами для Windows с сайта производителя (мне удалось найти драйвер только для Windows Vista x64). Архив с драйвером я распаковал в каталог c:\tools\drv1\. Попробуем установить драйвер, добавив его в хранилище драйверов Windows с помощью стандартной утилиты pnputil.

Pnputil –a "C:\tools\drv1\xg20gr.inf"

Примечание. Эта и все последующие команды выполняются в командной строке, запущенной с правами администратора.

При установке драйвера в Windows 7 появляется предупреждение о том, что ОС не может проверить цифровую подпись драйвера.

В Windows 10 (21H1) появляется предупреждение:

Не удалось добавить пакет драйвера: INF стороннего производителя не содержит информации о подписи.

Adding the driver package failed : The third-party INF does not contain digital signature information.

Такая же ошибка появляется при установке драйвера из проводника Windows (щелкните ПКМ по inf файлу драйвера и выберите Install / Установить):

The third-party INF does not contain digital signature information.

INF стороннего производителя не содержит информации о подписи.

Попробуем подписать данный драйвер с помощью самоподписанного сертификата.

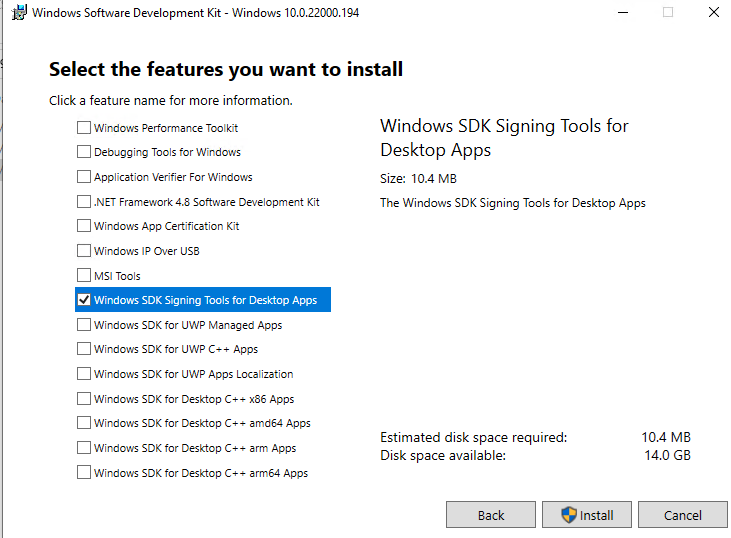

Для работы нужно скачать и установить следующие инструменты разработчика приложений для вашей версии Windows.

- Windows SDK (или Microsoft Visual Studio 2005 или выше) для вашей версии Windows. В состав этих пакетов входит Windows SDK Signing tools for Desktop, в которую включена необходимая нам утилита —

signtool.exe

; - Windows Driver Kit (WDK) — https://docs.microsoft.com/en-us/windows-hardware/drivers/download-the-wdk

Совет. Перед установкой этих инструментов, проверьте, что в Windows установлен .NET Framework 4.

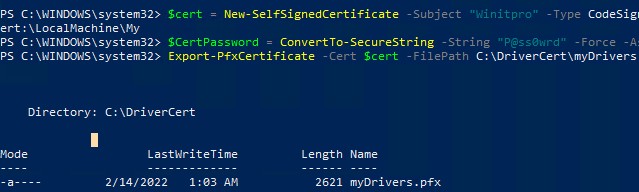

Создаем самоподписанный сертификат драйвера

Создайте в корне диска каталог

C:\DriverCert

.

Для создания самоподписанного сертификата типа Code Signing можно использовать PowerShell командлет New-SelfSifgnedCertificate. В этом примере мы создадим самоподписанный сертификат со сроком действия 3 года.

$todaydate = Get-Date

$add3year = $todaydate.AddYears(3)

$cert = New-SelfSignedCertificate -Subject "Winitpro” -Type CodeSigningCert -CertStoreLocation cert:\LocalMachine\My -notafter $add3year

Затем нужно экспортировать данный сертификат в pfx файл с паролем:

$CertPassword = ConvertTo-SecureString -String “P@ss0wrd” -Force –AsPlainText

Export-PfxCertificate -Cert $cert -FilePath C:\DriverCert\myDrivers.pfx -Password $CertPassword

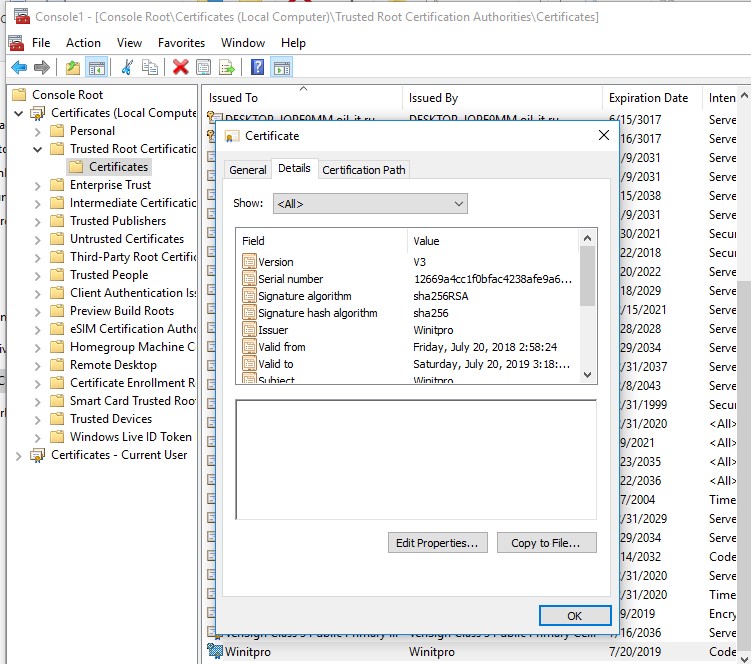

Теперь нужно добавить сертификат в доверенные корневые сертификаты и в сертификаты доверенных издателей:

$certFile = Export-Certificate -Cert $cert -FilePath C:\DriverCert\drivecert.cer

Import-Certificate -CertStoreLocation Cert:\LocalMachine\AuthRoot -FilePath $certFile.FullName

Import-Certificate -CertStoreLocation Cert:\LocalMachine\TrustedPublisher -FilePath $certFile.FullName

В предыдущих версиях Windows для создания сапомодписанных сертификатов нужно использовать утилиту makecert.exe из Windows Software Development Kit (SDK). В этом случае команды для создания сертификата будут выглядеть так:

cd “C:\Program Files (x86)\Microsoft SDKs\Windows\v7.1\bin”

makecert -r -sv C:\DriverCert\myDrivers.pvk -n CN="Winitpro" C:\DriverCert\MyDrivers.cer

Укажите пароль для ключа (например,

P@ss0wrd

).

На основе созданного сертификата создайте публичный ключ для сертификата издателя ПО (PKCS).

cert2spc C:\DriverCert\myDrivers.cer C:\DriverCert\myDrivers.spc

Объедините публичный ключ (.spc) и персональный ключ (.pvk) в одном файле сертификата формата Personal Information Exchange (.pfx).

pvk2pfx -pvk C:\DriverCert\myDrivers.pvk -pi P@ss0wrd -spc C:\DriverCert\myDrivers.spc -pfx C:\DriverCert\myDrivers.pfx -po P@ss0wrd

Добавьте сертификат в доверенные:

certmgr.exe -add C:\DriverCert\myDrivers.cer -s -r localMachine ROOT

certmgr.exe -add C:\DriverCert\myDrivers.cer -s -r localMachine TRUSTEDPUBLISHER

В домене вы можете централизованно распространить этот сертификат на рабочие станции с помощью групповой политики. Запустите консоль управления локальными сертификатами компьютера и убедитесь, что ваш сертификат есть в хранилищах Trusted Publishers и Trusted Root Certification Authorities локальной машины).

Примечание. При проверке хранилища сертификатов с помощью утилиты Sigcheck этот сертификат будет отображаться как недоверенный, т.к. он отсутствует в списке со списком корневых сертификатов Microsoft (этот список нужно периодически обновлять).

Совет. Несмотря на то, что сертификат имеет ограниченный срок действия, истечение срока действия сертификата CodeSigning означает, что вы не сможете создавать новые сигнатуры. Срок действия драйвера, уже подписанного этим сертификатом, бессрочен (либо старые сигнатуры действуют в течении указанного timestamp).

Генерируем CAT файл драйвера

Создайте каталог C:\DriverCert\xg и скопируйте в него все файлы из каталога, в который первоначально был распакован архив с драйвером (c:\tools\drv1\). Убедить что среди файлов имеются файлы с расширением .sys и .inf (в нашем случае xg20grp.sys и xg20gr.inf).

md C:\DriverCert\xg

xcopy c:\tools\drv1\ C:\DriverCert\xg /i /c /k /e /r /y

Перейдем в каталог:

cd “C:\Program Files (x86)\Windows Kits\10\bin\10.0.22000.0\x86”

На основе inf файла с помощью утилиты inf2cat.exe (входит в состав Windows Driver Kit -WDK) сгенерируйте cat файл (содержит информацию о всех файлах пакета драйвера).

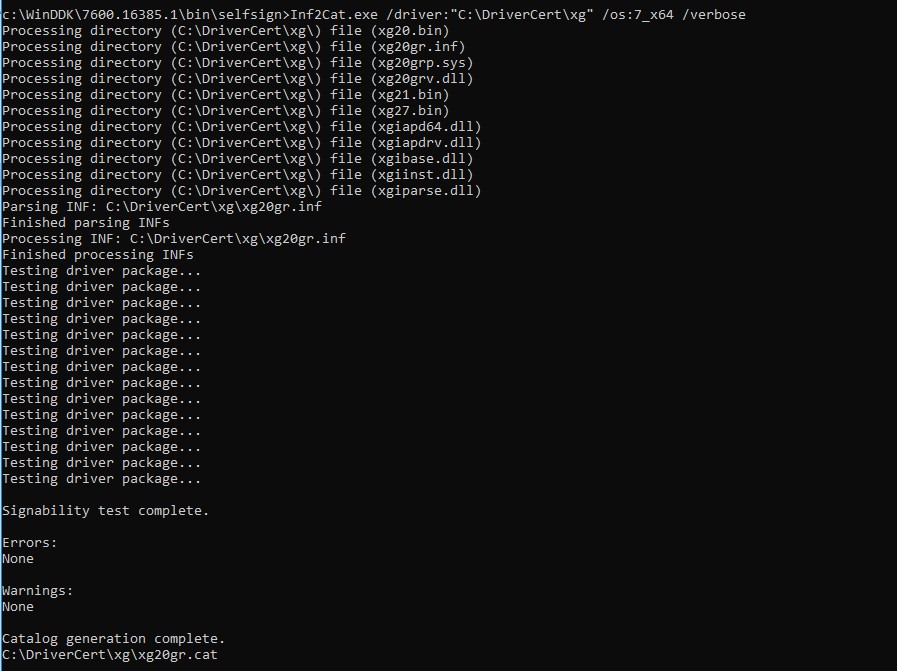

inf2cat.exe /driver:"C:\DriverCert\xg" /os:7_X64 /verbose

Чтобы убедитесь, что процедура прошла корректно, проверьте, что в каталоге появился файл C:\DriverCert\xg\xg20gr.cat, и в логе есть сообщения:

Signability test complete.

и

Catalog generation complete.

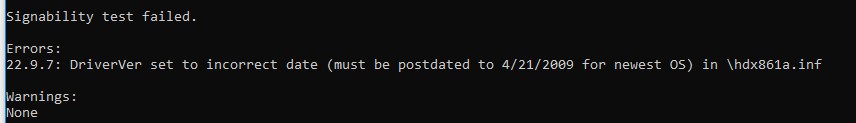

Совет. В моем случае команда Inf2Cat.exe вернула ошибку:

Signability test failed. Errors: 22.9.7: DriverVer set to incorrect date (must be postdated to 4/21/2009 for newest OS) in \hdx861a.inf

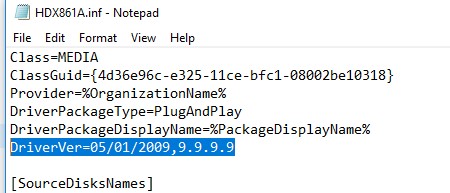

Для исправления ошибки нужно в секции [Version] найти строку с DriverVer= и заменить ее на:

DriverVer=05/01/2009,9.9.9.9

Если у вас появится ошибка

Missing AMD64 CatalogFile entry

(для 64-бит) или

Missing 32-bit CatalogFile entry

. Нужно в секцию [Version] .inf файла добавить строку

CatalogFile=xg20gr.cat

.

Подписываем драйвер самоподписанным сертификатом

Перейдите в каталог:

cd "C:\Program Files (x86)\Windows Kits\10\bin\10.0.22000.0\x64"

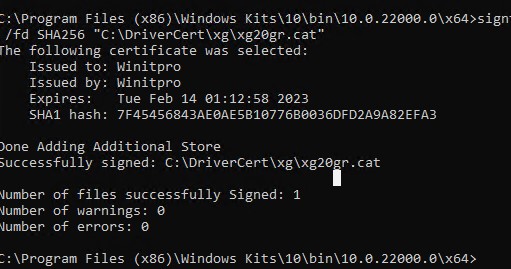

Подпишите комплект файлов драйвера созданным сертификатом. В качестве сервиса таймстампа (штамп времени) воспользуемся ресурсом Globalsign. Следующая команда подпишет CAT файл цифровой подписью с помощью сертификата, хранящегося в PFX-файл, защищенном паролем.

signtool sign /f C:\DriverCert\myDrivers.pfx /p P@ss0wrd /t http://timestamp.globalsign.com/scripts/timstamp.dll /v "C:\DriverCert\xg\xg20gr.cat"

В современных версиях Windows 10 и Windows 11 при выполнении этой команды появится ошибка:

SignTool Error: No file digest algorithm specified. Please specify the digest algorithm with the /fd flag. Using /fd SHA256 is recommended and more secure than SHA1. Calling signtool with /fd sha1 is equivalent to the previous behavior. In order to select the hash algorithm used in the signing certificate's signature, use the /fd certHash option.

Нужно использовать другую команду:

signtool sign /tr http://timestamp.digicert.com /td SHA256 /v /f C:\DriverCert\myDrivers.pfx /p P@ss0wrd "C:\DriverCert\xg\xg20gr.cat"

Если при выполнении команды появляется ошибка

SignTool Error: An unexpected internal error has occurred, или Error information: SignerTimeStamp() failed. (-2147012865/0x80072eff)

, попробуйте другой URL адрес сервера. Попробуйте любой из списка:

http://timestamp.verisign.com/scripts/timstamp.dll http://timestamp.globalsign.com/scripts/timstamp.dll http://timestamp.comodoca.com/authenticode http://www.startssl.com/timestamp http://tsa.starfieldtech.com

Если файл подписан успешно, должна появится надпись:

Successfully signed: C:\DriverCert\xg\xg20gr.cat Number of files successfully Signed: 1

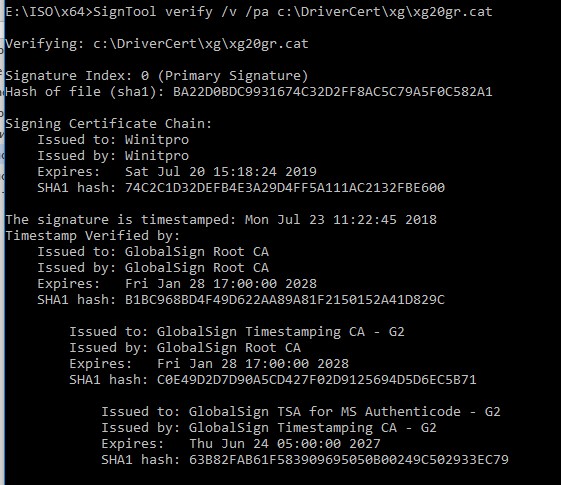

Цифровая подпись драйвера содержится в .cat файле, на который ссылается .inf файл драйвера. С помощью следующей команды можно проверить цифровую подпись драйвера в cat файле:

SignTool verify /v /pa c:\DriverCert\xg\xg20gr.cat

Также можно увидеть информацию о сертификате в свойствах CAT файла на вкладке Digital Signatures.

Если сертификат не доверенный (или не был добавлен в хранилище корневых доверенных сертификатов), то при выполнении команды SignTool verify появится ошибка:

SignTool Error: A certificate chain processed, but terminated in a root certificate which is not trusted by the trust provider.

CAT файл содержит цифровые подписи (отпечатки / thumbprints) всех файлов, которые находятся в каталоге драйвера (файлов, которые указаны в INF файле в секции CopyFiles). Если любой из этих файлов был изменен, то контрольная сумма файлов не будет совпадать с данными в CAT файле, в результате установка такого драйвера закончится ошибкой.

Установка драйвера, заверенного самоподписанным сертификатом

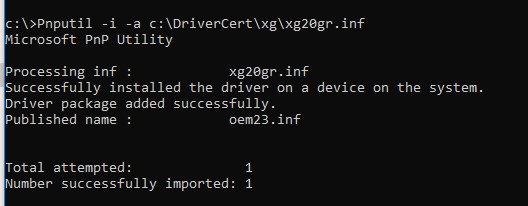

Попробуйте еще раз установить подписанный вами драйвер, выполнив команду:

Pnputil –i –a C:\DriverCert\xg20\xg20gr.inf

Successfully installed the driver on a device on the system. Driver package added successfully.

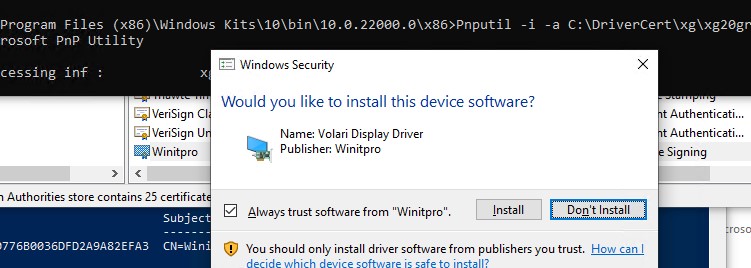

В Windows 10 и 11 появляется предупреждение о том, уверены ли вы, что хотите установить этот драйвер. Нажав Install, вы установите драйвер в системе.

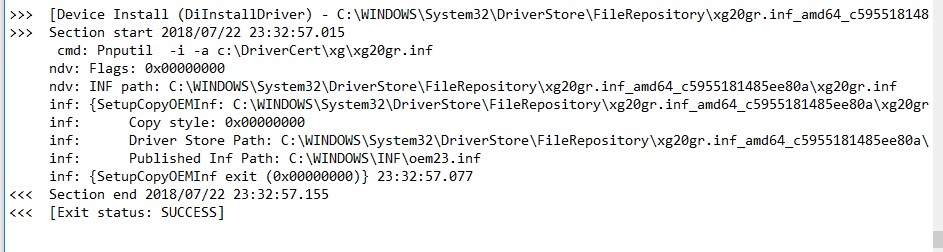

Если по каким-то причинам драйвер не устанавливается, подробный лог установки драйвера содержится в файле C:\Windows\inf\setupapi.dev.log. Этот лог позволит вам получить более подробную информацию об ошибке установки. В большинстве случаев возникает ошибка

Driver package failed signature validation

. Скорее всего это означает, что сертификат драйвера не добавлен в доверенные сертификаты.

Если установка драйвера прошла успешно, в файле setupapi.dev.log будут примерно такие строки:

>>> [Device Install (DiInstallDriver) - C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf]

>>> Section start 2018/07/22 23:32:57.015

cmd: Pnputil -i -a c:\DriverCert\xg\xg20gr.inf

ndv: Flags: 0x00000000

ndv: INF path: C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf

inf: {SetupCopyOEMInf: C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf} 23:32:57.046

inf: Copy style: 0x00000000

inf: Driver Store Path: C:\WINDOWS\System32\DriverStore\FileRepository\xg20gr.inf_amd64_c5955181485ee80a\xg20gr.inf

inf: Published Inf Path: C:\WINDOWS\INF\oem23.inf

inf: {SetupCopyOEMInf exit (0x00000000)} 23:32:57.077

<<< Section end 2018/07/22 23:32:57.155

<<< [Exit status: SUCCESS]

Драйверы Kernel-Mode и User-Mode

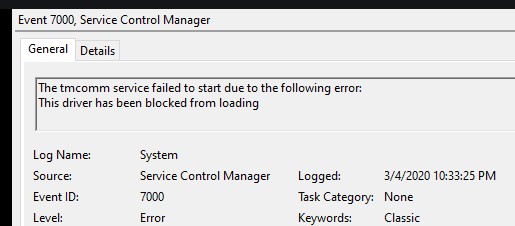

Напомню, что в Windows драйвер могут выполнятся либо в режиме ядра (kernel-mode), либо в режиме пользователя (user-mode). Драйверы режима ядра, подписанные таким образом не будут загружаться при загрузке Windows в режиме UEFI Secure Boot с ошибкой:

Event ID: 7000 ERROR_DRIVER_BLOCKED 1275 (0x4FB) This driver has been blocked from loading.

Проверить, включен ли режим Secure Boot можно с помощью команды:

Confirm-SecureBootUEFI

Все драйвера, режима ядра, загружаемые при включенном SecureBoot, должны быть подписаны в ходе процесса сертификации Microsoft (WHQL — Windows Hardware Quality Lab). Причина в том, что при загрузке ядра, UEFI не может проверить сертификаты в локальном хранилище Windows.

SignTool Error: Signing Cert does not chain to a Microsoft Code Verification Root.

Microsoft ввела обязательную сертификацию сторонних драйверов по программе Windows Hardware Compatibility Program начиная с Windows 10 1607.

Само подписанные драйвера режима пользователя (это обычно принтеры, сканеры, плоттеры и т.д.) будут работать даже при включенном SecureBoot.

Для kernel-mode драйверов придется отключить проверку цифровой подписи при загрузке и загружаться в тестовом режиме с помощью bcdedit.exe, как описано здесь:

bcdedit.exe /set /nointegritychecks on

bcdedit.exe /set testsigning ON

Provide feedback

Saved searches

Use saved searches to filter your results more quickly

Sign up