Ошибка CredSSP encryption oracle remediation при RDP подключении к рабочему столу удаленного компьютера указывает, что на удаленном хосте (скорее всего) или на вашем компьютере отсутствует обновление безопасности, которое исправляет критическую уязвимость в протоколе CredSSP.

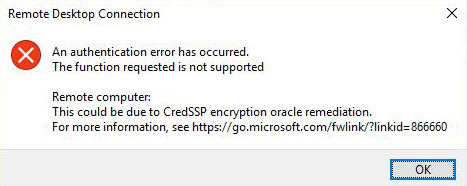

Remote Desktop connection An authentication error has occurred. The function is not supported. Remote Computer: hostname This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP.

Протокол Credential Security Support Provider (CredSSP), используются для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication). Критическая уязвимость в протоколе CredSSP, позволяющая удаленно выполнить произвольный код в системе через открытый RDP порт, была обнаружена и исправлена в 2018 году (CVE-2018–0886 — CredSSP Remote Code Execution Vulnerability).

Если у вас такая ошибка, возможны два сценария:

- Ваш компьютер с установленным обновлением CredSSP блокирует подключение к непропатченному RDP хосту с уязвимой версией CredSSP. Это самый частый сценарий. Обычно вызван тем, что на удаленном RDP компьютере ОС развернута из старого дистрибутива (RTM версии Windows Server 2016/2012 R2/2008 R2, Windows 7, 8.1 или Windows 10 младше 1803).

- Пропатченный удаленный RDP (RDS) сервер блокирует подключение с необновлённого клиента. Обратный сценарий – когда на клиенте развернута старая версия Windows, а удаленный сервер переведен в принудительный режим блокирования уязвимых версий CredSSP

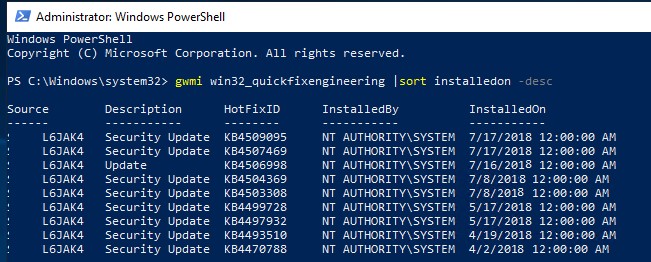

(Рекомендованный способ исправления ошибки подключения) – скачайте и установите последний накопительный пакет обновления безопасности для вашей версии Windows, выпущенный после мая 2018 года, на удаленный RDP хост (или на клиент, в зависимости от сценария). Проверьте последнюю дату установки обновлений Windows на компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

Если обновления после 2018 года отсутствуют, вы можете скачать обновление вручную через Microsoft Update Catalog, или установить его через Windows Update или сервер обновлений WSUS.

Как временное решение (не рекомендуется использовать постоянно), можно разрешить клиенту подключаться к компьютерам с уязвимой версией RDP CredSSP.

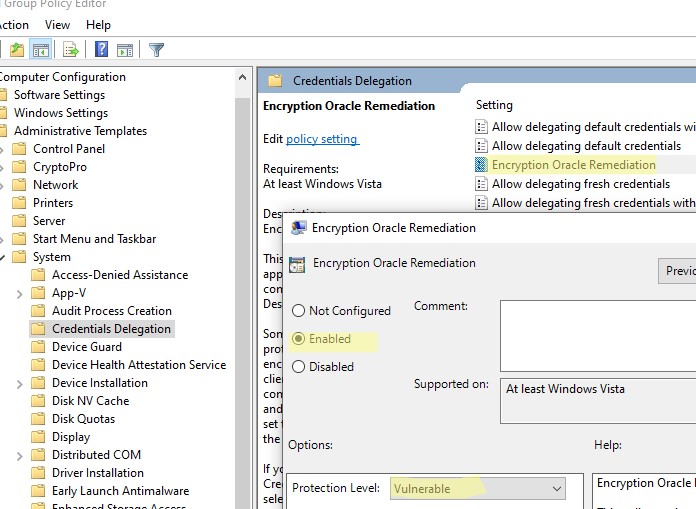

- Откройте редактор локальных групповых политик (

gpedit.msc

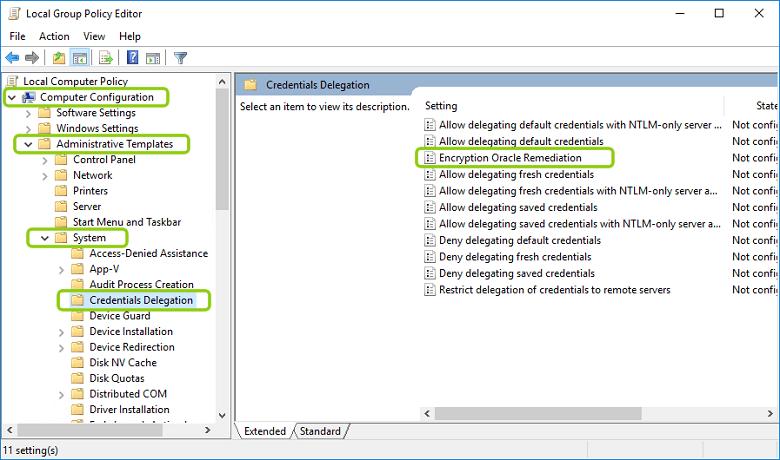

) на клиентском компьютере (с которого вы выполняете RDP подключение); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

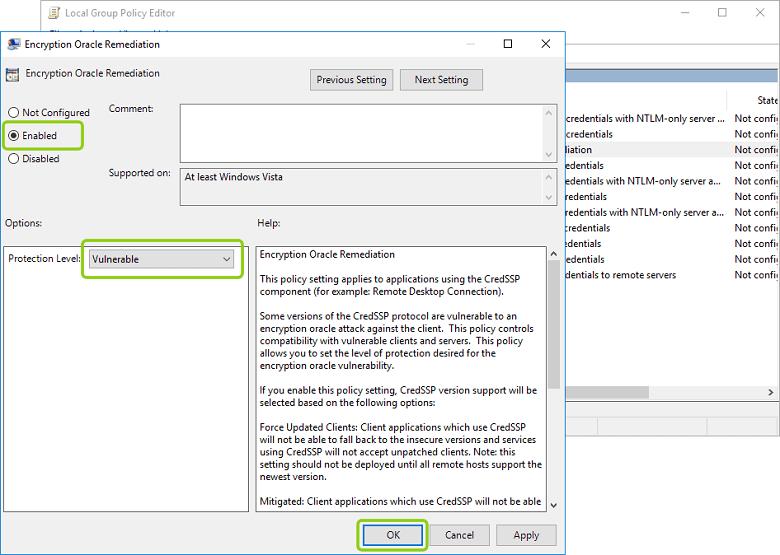

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула), и измените ее значение на Vulnerable / Оставить уязвимость;

- Обновите настройки политик на вашем компьютере (команда

gpupdate /force

) - Попробуйте подключится по RDP к удаленному компьютеру.

Политика Encryption Oracle Remediation предлагает 3 доступных значения защиты от CredSSP уязвимости:

- Force Updated Clients — самый высокий уровень защиты, когда подключение уязвимых компьютеров блокируется. Если на RDP сервере включена эта политика, он будет блокировать RDP подключения с компьютеров с уязвимой версией CredSSP.

- Mitigated – (режим по-умолчанию) в этом режиме блокируется исходящие удаленные RDP подключения к RDP хостам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable – (небезопасный режим)разрешены подключения к RDP серверам с уязвимой версией CredSSP.

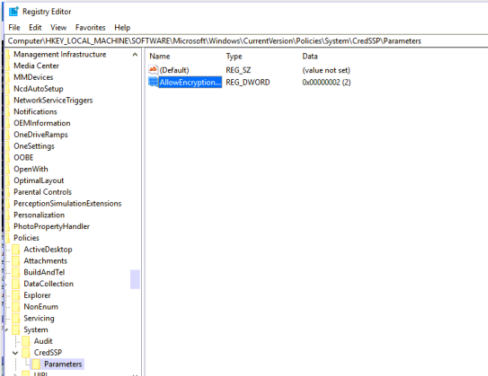

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), можно разрешить подключение к хостам с непропатченной версия CredSSP с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

После успешного подключения к удаленному RDP компьютеру, нужно установить на нем актуальные обновления безопасности. После отключить политику Encryption Oracle Remediation на клиенте, или верните значение 0 для ключа реестра AllowEncryptionOracle.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Очень часто после обновления Windows 10 возникают проблемы при подключении по RDP. Речь идет о невозможности подключиться по RDP потому, что возникает ошибка CredSSP. Это довольно распространенное явление, связанное с обновлением безопасности протокола RDP. Соответственно, возникает различие в протоколе между вашей обновленной версией Windows и той версией, которая установлена на удаленном сервере.

В данной статье мы детально покажем, что нужно сделать, чтобы решить проблему подключения к RDP CredSSP. Будут показаны пути решения для двух версий Windows: Windows 10 HOME и Windows 10 PRO.

- 1 Решение для Windows 10 HOME

- 2 Решение CredSSP для Windows 10 PRO

Решение для Windows 10 HOME

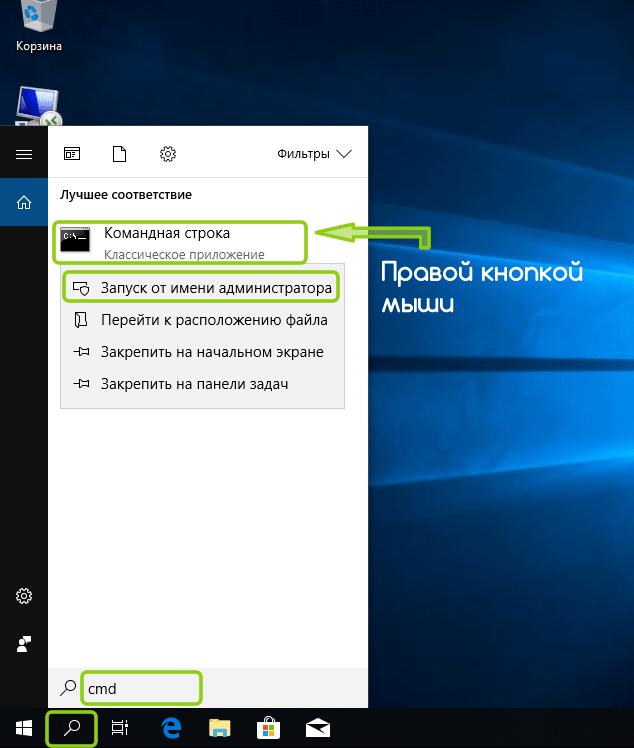

Запустите на компьютере (с которого хотите подключиться к серверу) командную строку от имени администратора:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2Эта команда вносит изменения в реестр Windows, разрешая Вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё не обновлённому серверу.

Если в результате выполнения возникает ошибка «Отказано в доступе», значит Вы запустили командную строку НЕ от имени администратора (см. на скриншоте выше как запускается командная строка корректно).

Решение CredSSP для Windows 10 PRO

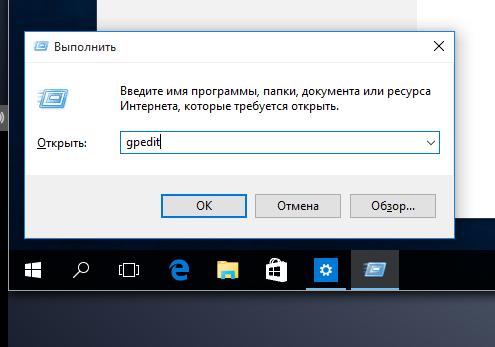

Нажмите Win+R

В появившемся окне наберите gpedit.msc. Если после нажатия Enter появляется ошибка, то скорее всего у Вас не Windows 10 PRO а HOME., в таком случае требуется смотреть инструкцию для конкретной версии.

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите использование, выбрав «Enabled» («Включено»), и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После чего, вы сможете подключиться к серверу по RDP. Ошибка CredSSP при проверке подлинности больше не возникнет.

Данная ошибка связана с установкой обновлений CredSSP для

CVE-2018–0886. Проблема решается установкой обновления.

Введение

13 марта 2018 г. выпущено обновление безопасности Windows протокола проверки подлинности CredSSP закрывающее уязвимость CVE-2018–0886. Уязвимость в протоколе Credential Security Support Provider (CredSSP — провайдер поддержки безопасности учетных данных) допускала удаленный запуск произвольного кода на уязвимой системе.

8 мая 2018 г. Microsoft изменила уровень безопасности подключения с Vulnerable на Mitigated и начались проблемы подключения к удаленному рабочему столу по RDP.

После ввода учетных данных появляется ошибка:

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP

Решение 1. Установить обновление безопасности Windows на сервере.

Рекомендуемый способ

- Зайдите на страницу уязвимости CVE-2018–0886

- В секции Affected Products из столбца Downloads выберите подходящий файл, скачайте и установите.

Решение 2. Удалить обновление безопасности Windows на клиенте.

Не рекомендуется

Решение 3. Отредактировать политику безопасности на клиенте/сервере.

Использовать стоит, если нет возможности подключитсья к серверу и установить обновление. После установки обновления, политику нужно вернуть в исходное состояние.

Откройте редактор локальной групповой политики:

- Нажмите

Win+R - Введите команду

gpedit.mscи нажмитеEnter

Измените параметры безопасности:

- Конфигурация компьютера (Computer Configuration) > Административные шаблоны (Administrative Templates) > Система (System) > Передача учетных данных (Credentials Delegation)

- Откройте параметр «Исправление уязвимости шифрующего оракула» (Encryption Oracle Remediation)

- Выберите «Включено» («Enabled»).

- Уровень защиты установить «Оставить уязвимость» («Vulnerable»).

У политики присутствует 3 опции:

Vulnerable– клиенты могут подключаться на уязвимые машины.Mitigated– клиенты не могут подключаться к уязвимым серверам, но серверы могут принимать уязвимые клиенты.Force Updated Clients– безопасный уровень взаимодействия клиентов.

Если на клиентской машине отсутствует редактор локальной групповой политики, изменение вносятся в реестр:

- Запустите командную строку под администратором, для этого нажмите правой кнопкой мыши на кнопке «Пуск» и выберите пункт меню запуска командной строки под администратором.

- Введите команду и нажмите

EnterREG ADD HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters\ /v AllowEncryptionOracle /t REG_DWORD /d 2 - Может потребоваться перезагрузка.

Для возвращения в исходное состояние, выполните команду:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0- CredSSP updates for CVE-2018–0886

- CVE-2018–0886 | CredSSP Remote Code Execution Vulnerability

Перенести базы PostgreSQL на другой диск Windows

Если у вас установлен Postgres в конфигурации по умолчанию, то его базы хранятся в Program Files. Если есть необходимость освободить место на системном диске C, то можно перенести базы данных Postgres на другой диск.

Бесплатный антивирус

О том, почему я рекомендую Kaspersky Free

Open with Code

Добавление пункта Open with Code после установки VS Code

Установка Composer на Ubuntu

Опыт установки composer’a в подсистему Ubuntu под Windows 10.

Windows. Docker не может занять свободный порт

net stop winnat

docker start ...

net start winnatИнформация об уязвимости в провайдере безопасности CredSSP ОС Windows была опубликована 13.03.2018 в документе CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability. В этом документе можно найти ссылки на обновления безопасности, которые были выпущены для закрытия этой уязвимости. Выпущенные обновления относятся к механизмам CredSSP, как в клиентских, так и в серверных ОС Windows. При этом неправильная последовательность развёртывания обновлений, касающихся CredSSP, может привести к неожиданным последствиям.

Например, если перечисленные в документе мартовские обновления не были установлены на стороне сервера служб удалённых рабочих столов (Remote Desktop Services\RDS), но при этом на клиентских Windows-системах разворачивается выпущенное 08.05.2018 кумулятивное обновление (Monthly Rollup), получится так, что клиенты больше не смогут подключиться к RDS-серверу, получив ошибку проверки подлинности с отсылкой на исправление безопасности CredSSP:

Это связано с тем, что майские обновления приводят к форсированному применению более высокого уровня безопасности CredSSP для исключения возможности эксплуатации ранее обнаруженной уязвимости. Из информации о ревизиях CVE-2018-0886:

Microsoft is releasing new Windows security updates to address this CVE on May 8, 2018. The updates released in March did not enforce the new version of the Credential Security Support Provider protocol. These security updates do make the new version mandatory. For more information see "CredSSP updates for CVE-2018-0886" located at https://support.microsoft.com/en-us/help/4093492.

Более подробную информацию о вносимых в систему изменениях и вариантах использования режимов работы CredSSP можно получить из статьи KB4093492 — CredSSP updates for CVE-2018-0886.

Помимо служб RDS, замечено, что отсутствие обновления для CredSSP на стороне серверов виртуализации Hyper-V также может привести к невозможности подключения к консолям виртуальных машин при попытке доступа с обновлённых клиентских систем через консоли управления Hyper-V Manager или SCVMM.

Учитывая то обстоятельство, что патченный клиент не сможет подключаться к непатченному серверу, важно соблюсти корректную последовательность развёртывания обновлений из службы Windows Update/WSUS, описанных в CVE-2018-0886. То есть, сначала планируем и разворачиваем обновления безопасности на стороне серверов RDS, а затем разворачиваем обновления на стороне клиентских Windows-систем.

Если же вы уже развернули обновления на клиентские компьютеры, предварительно не обновив серверы, и нарвались на ситуацию, когда клиенты массово не могут подключиться к серверам RDS, то для возобновления работы серверов RDS вам может помочь централизованное ослабление уровня безопасности CredSSP на клиентских компьютерах через доменные групповые политики Active Directory. Для этого в редакторе доменных групповых политик Group Policy Management откроем политику, отвечающую за настройку клиентских компьютеров и в разделе Computer Configuration > Administrative Templates > System > Credentials Delegation найдём и включим параметр «Encryption Oracle Remediation«

Обратите внимание на то, что данный параметр групповой политики будет доступен только в том, случае если в ADMX-шаблоны групповых политик в центральном доменном хранилище были обновлены до актуальной версии, доступной для загрузки по ссылке: Administrative Templates (.admx) for Windows 10 April 2018 Update (1803).

Возможные варианты применения данного параметра групповых политик описан в выше упомянутой статье KB4093492 — CredSSP updates for CVE-2018-0886. Там же приводится информация по изменяемому данной политикой параметру системного реестра Windows (эта информация может оказаться полезной для пользователей вне домена).

Для того, чтобы ослабить уровень безопасности CredSSP, позволив тем самым подключаться патченным клиентам к непатченным серверам, потребуется установить значение параметра Protection Level равным Vulnerable.

После этого дожидаемся применения групповых политик на клиентских ПК, либо форсировано выполняем команду gpupdate. В результате на клиентскую машину «прилетит» новый параметр реестра:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters]

"AllowEncryptionOracle"=dword:00000002

В статье KB4093492 отмечено, что для вступления изменений в силу требуется перезагрузка системы, но имеющаяся у меня под руками подопытная клиентская ОС Windows 10 1703 (с установленным патчем CredSSP) без перезагрузки начала успешно подключаться к непатченным серверам RDS, на которые ранее подключиться не могла.

Майские обновления СredSSP предполагают использование режима работы, тождественного установленному значению Mitigated. Это значит что, после того, как на все RDS-серверы будут установлены обновления из статьи CVE-2018-0886, значение параметра «Encryption Oracle Remediation» в групповых политиках желательно либо перевести в режим Mitigated, либо отключить и оставить ненастроенным.

- Заметки

- Windows

08.04.2019

Введение

Очередное обновление windwos 10 не обходится без сюрпризов, жаль что большая их часть связана вызывает различного рода неполадки и сбои в системе. В обновлении от 8 мая 2018 года была устранена критическая уязвимость в системе безопасности подключения к удалённым рабочим столам RDP.

Протокол поставщик поддержки безопасности учетных данных (CredSSP) — это поставщик проверки подлинности, который обрабатывает запросы на проверку подлинности для других приложений. Существует уязвимость удаленного выполнения кода в Неисправленные версии CredSSP. Злоумышленник, успешно воспользовавшийся данной уязвимостью, передает учетные данные пользователя для выполнения кода в целевой системе. Любое приложение, которое зависит от CredSSP для проверки подлинности может быть уязвимо для атаки этого типа.

И вы тут потому что, скорее всего, получили ошибку протокола CredSSP:

An authentication error has occurred.

The function is not supported.

This could be due to CredSSP encryption oracle remediation.

Пункт 1: Причины возникновения ошибки CreedSSP

Возникновение ошибки CredSSP связано с тем, что на терминальном Windows сервере, на который идёт подключение, не установлены последние обновления безопасности (CredSSP обновления для CVE-2018-0886). После обновления система по умолчанию запрещает подключаться к удалённым серверам по RDP со старой версией протокола CredSSP.

Ошибка подключения по RDP возникает после установки следующих обновлений:

- Windows 7 / Windows Server 2008 R2 (KB4103718)

- Windows 8.1 / Windows Server 2012 R2 (KB4103725)

- Windows Server 2016 (KB4103723)

- Windows 10 1803 (KB4103721)

- Windows 10 1709 (KB4103727)

- Windows 10 1703 (KB4103731)

- Windows 10 1609 (KB4103723)

Пункт 2: Способы решения проблем CredSSP с подключением по RDP

Для решения данной ошибки c протоколом CredSSP необходимо убрать всплывающее уведомление, которое блокирует соединение. Но это только временное решение, правильней всего будет установить необходимые обновления на терминальные сервера, к которым вы пытаетесь подключиться.

Так же читайте мою статью о том как из Windows 10 сделать терминальный сервер.

Необходимые обновления

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607: KB4103723

Но прежде чем установить обновления на сервер, скорее всего, вам ещё нужно будет к нему подключиться. А досадная ошибка этого делать не даёт. Так как обойти протокл CredSSP?

При помощи редактирования локальных групповых политик системы!

- Через окно «Выполнить» (Win + R)

- Откройте редактор групповых политик: gpedit.msc

- Идём в раздел Computer Configuration / Administrative Templates / System / Credentials Delega (Конфигурация компьютера / Административные шаблоны / Система / Передача учетных данных)

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула)

- В параметрах ставим Enabled (Включено)

- Открываем окно «Выполнить» (Win + R)

- Обновляем политики на компьютере: gpupdate /force или просто перезапускаем терминальный сервер полностью.

Однако в таких редакциях как Windows Home редактора груповых политик GPO просто нет. В этом случае, для решение ошибки CredSSP Encryption Oracle Remediation, необходимо внести изменение прямо в реестр.

Одной командой через «Выполнить» (для редакций ОС Windows Home)

Включение команду, чтобы разрешить подключаться к рабочему столу не обращая внимания на версию протокола CredSSP:

Чтобы выполнить команду ниже, вам нужно нажать Win + R и в появившееся окно вставить команду.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Параметр REG_DWORD /d 2 переключает уровень безопасности на низкий и провека подключения не будет проверяться по протоколу CreedSSP.

Не забудьте отключить фичу после обновления терминального сервера, так как отключения протоколов безопасности не самая хорошая идея:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Запустив .reg файл

А можно просто для таких ситуаций сделать себе *.reg файл, который после запуска пропишет всё необходимое к вам в реестр самостоятельно.

Содержимое .reg файла следующее:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP] [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters] "AllowEncryptionOracle"=dword:00000002

Надеюсь смог помоч с возникшей проблемой работы протокола CredSSP при подключении к удалённому рабочему столу. 😀

Автору на кофе ☕ или просто поднять мотивацию писать больше статей для вас 😉 !

Отдельное спасибо всем, кто отправляет донатики 😀! Очень приятно и неожиданно. Благодаря вам сайт может и в дальнейшем обходиться без рекламных баннеров.