Ранее мы писали про сложный банковский вредоносный инструмент Win32/Corkow, который используется злоумышленниками для кражи данных онлайн-банкинга. Это вредоносное ПО находилось в активной эксплуатации начиная с 2011 г. и продемонстрировало непрерывную активность в прошлом году, заражая тысячи пользователей. Были обнаружены различные версии модулей Win32/Corkow, что также указывает на непрерывный цикл разработки этого инструмента.

Злоумышленники использовали типичный метод распространения вредоносного кода через drive-by download. Мы указывали его в нашем отчете за 2013 г. и упоминали, что он является самым распространенным способом доставки вредоносного кода, который используется злоумышленниками на сегодняшний день. Случай с Win32/Corkow лишь подтверждает эти данные. В этом посте мы опубликуем технические подробности анализа этой вредоносной программы, укажем банки, на которые нацелен Win32/Corkow, а также опишем другие его возможности, которые не упоминались в первом посте.

Общие сведения

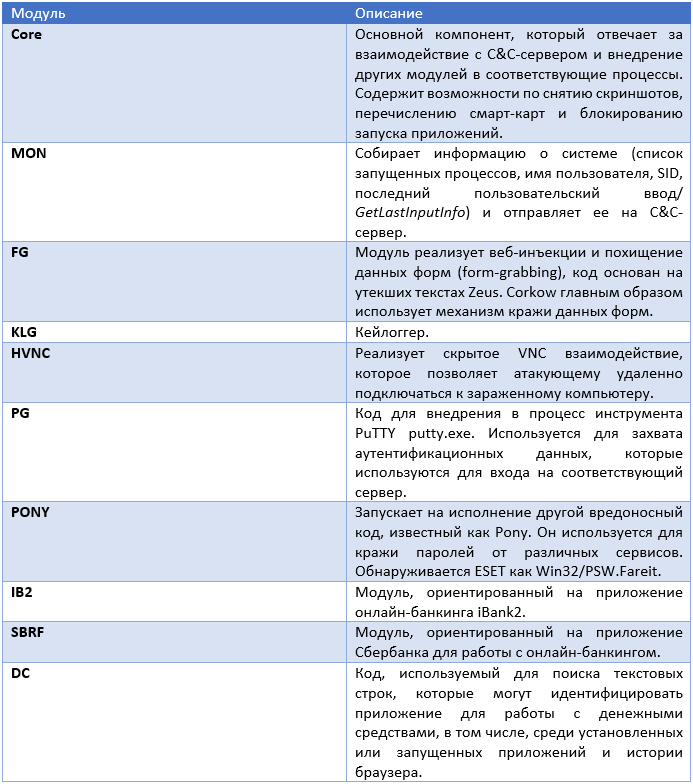

Как и в случае с другими банковскими троянскими программами, например, Win32/Spy.Hesperbot, Win32/Corkow состоит из основного модуля и нескольких плагинов, которые реализуют соответствующие возможности. Каждый такой плагин или модуль выполнен в виде DLL-библиотеки. На самом деле большинство других плагинов внедрены в основную DLL, другие же загружаются с управляющего C&C-сервера. В любом случае, эта основная DLL будет инжектировать другие модули в процессы, работающие в системе. Ниже в таблице представлены различные модули, которые мы видели во всех проанализированных образцах Win32/Corkow. Обратите внимание, что не все семплы вредоносной программы содержат каждый из этих модулей.

Несмотря на то, что основной модуль «Core DLL» отвечает за запуск других модулей на исполнение и загрузку конфигурационных данных с C&C, каждый из таких модулей содержит свой список C&C-серверов для загрузки туда данных напрямую.

Как можно увидеть в таблице выше, вредоносный код Win32/Corkow содержит возможности, которые являются типичными для банковских троянских программ, в том числе, кейлоггер, модуль снятия скриншотов и граббер данных веб-форм для кражи аутентификационных данных онлайн-банкинга. Тем не менее три последних модуля реализуют функции, которые можно не часто встретить в банковских троянских программах. Win32/Corkow использует два отдельных модуля для компрометации приложения ДБО iBank2 и приложения Сбербанка, которое используется для доступа к своему счету корпоративными пользователями. Последний модуль DC используется для поиска индикаторов активности пользователя по отношению к следующим типам информации:

- приложениям трейдинговых платформ;

- сайтов трейдинговых платформ (история браузера);

- отдельных банковских приложений;

- банковских сайтов (история браузера);

- сайтов Bitcoin;

- средства разработки приложений Android.

Инсталляция

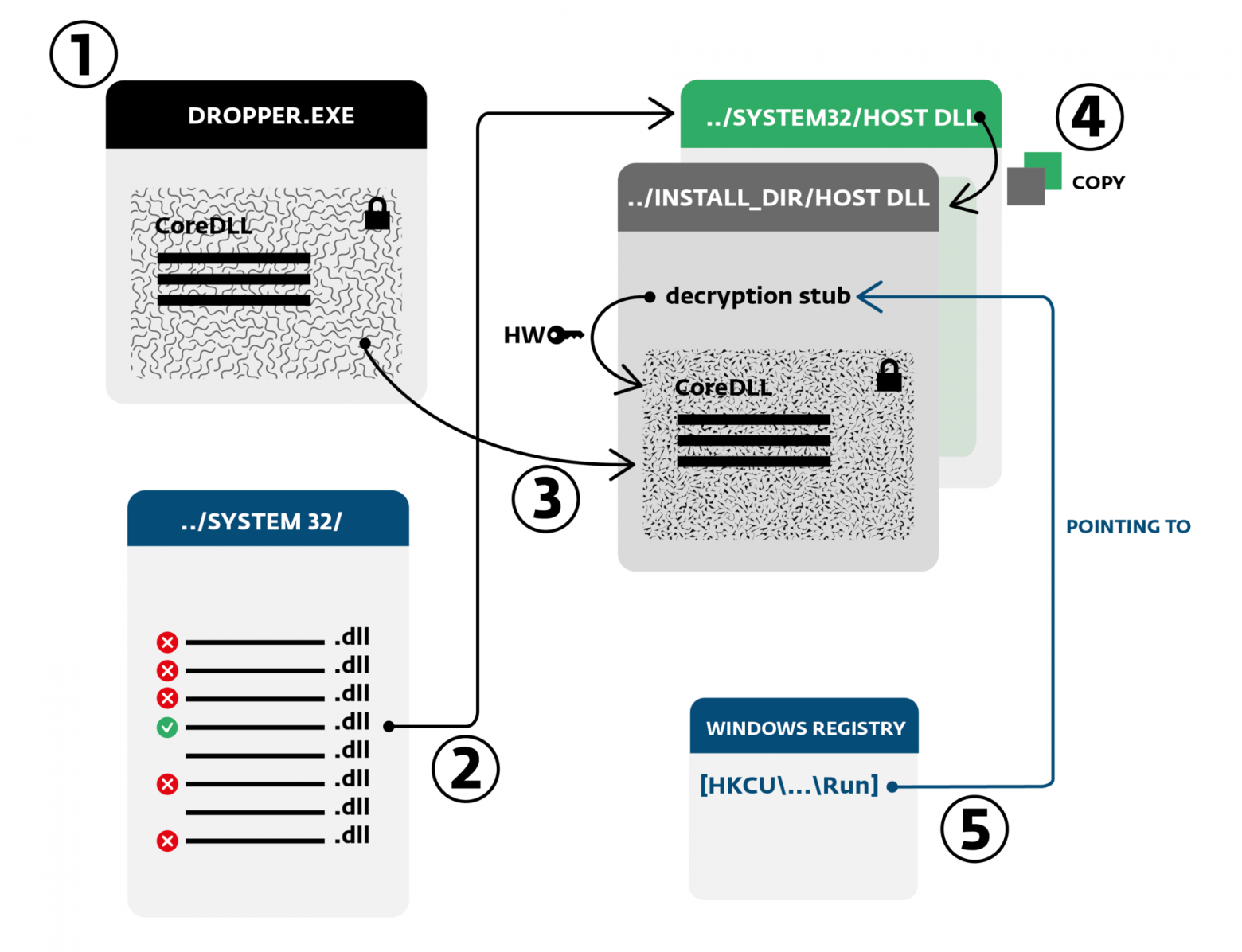

Win32/Corkow имеет интересную и относительно сложную процедуру установки. Троян обычно поставляется жертве в виде исполняемого файла дроппера, который содержит основную Core DLL в секции ресурсов.

Рис. Установка дроппера в систему.

Когда дроппер запускается на исполнение, он устанавливает себя в систему используя следующие шаги:

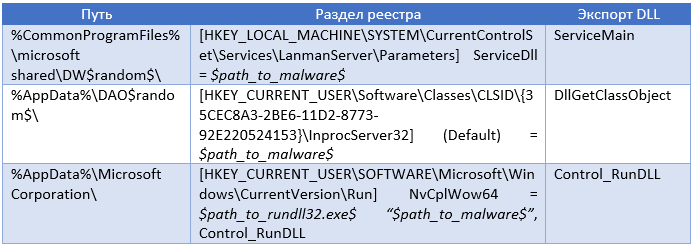

- Расшифровывает находящуюся в секции ресурсов основную DLL и исполняет ее через вызов функции DllMain, передавая ей один из путей в качестве аргумента. Этот путь определяет каким образом и в какое расположение на томе троян должен быть установлен. Выбранный путь зависит от того, под какой учетной записью был запущен дроппер, обычного пользователя или администратора. Возможные пути установки указаны в таблице ниже.

- Когда код основной DLL запущен на исполнение, он выполняет поиск системного файла для заражения. Для этого Corkow ищет по определенному критерию легитимную DLL-библиотеку из директории %SystemRoot%\System32. Критерий поиска включает в себя незащищенность (SfcIsFileProtected) искомой библиотеки и некоторые конкретные имена файлов, а также отсутствие определенных импортов у DLL.

- Далее вредоносный код заражает выбранную DLL путем шифрования своего тела и записывая эти зашифрованные данные в секцию ресурсов выбранной DLL. Функция (заглушка) расшифровки тела также записывается в файл и ее адрес добавляется в таблицу экспортов. Имя этого экспорта также зависит от пути установки.

- Зараженная DLL сохраняется по выбранному пути установки. Заметьте, что оригинальная DLL в директории system32 остается неизменной.

- Вредоносный код устанавливает соответствующий раздел реестра для обеспечения выживаемости кода после перезагрузки. Раздел реестра также зависит от пути установки, которые перечислены ниже в таблице.

Возможные пути установки вредоносного кода.

Существует множество способов загрузки DLL библиотеки в ОС и Win32/Corkow может использовать один из трех способов, описанных выше. Каждый из этих способов загружает DLL через вызов экспорта с разными именами. Все эти имена принадлежат функции, которая расшифровывает основное тело вредоносного кода из секции ресурсов.

Как мы указали выше, основная DLL Corkow записывается в секцию ресурсов оригинальной системной DLL в зашифрованном виде, кроме этого к ней применяется сжатие aPLib. Для шифрования используется XOR с ключом, который формируется из данных Volume Serial Number диска C: с использованием алгоритма multiply-with-carry. После установки зараженная Corkow библиотека привязывается к зараженному компьютеру и не может быть запущена на другом компьютере. Таким образом вредоносный код защищает себя от анализа со стороны вирусных аналитиков.

Core DLL и работа с C&C

Основной модуль Win32/Corkow отвечает за извлечение других своих модулей и внедрение их в соответствующие процессы, а также работу с C&C-сервером. Вредоносный код содержит список URL-адресов, с которыми он пытается связаться. Начальный HTTP-запрос, который отправляется на сервер, содержит основную информацию о системе, версии определенных модулей и идентификатор бота Bot ID. На этом же этапе выбирается ключ для шифрования последующих сообщений с сервером, который основан на доменном имени C&C и Bot ID. Затем сервер отвечает с использованием одной или нескольких команд. Ниже перечислены такие команды.

- Перезагрузить систему.

- Загрузить и выполнить исполняемый файл или DLL.

- Обновить бот.

- Скачать файл конфигурации для отдельных модулей.

- Уничтожить произвольный файл на диске (перезаписывая его произвольными данными).

- Удалить себя из системы (с возможностью выведения системы из строя, т. е. нарушив ее работу).

Последние две команды указывают на то, что помимо кражи данных, Win32/Corkow может вызвать серьезные повреждения в ОС. Когда сервер посылает боту команду на удаление себя из системы, он может передать специальный параметр, который укажет боту, что в системе нужно удалить критический системный файл и перезаписать MBR или NTFS MFT произвольными данными. После таких операций система становится незагружаемой.

Core DLL также содержит возможности по захвату скриншотов рабочего стола, блокированию запуска определенных приложений и перечисление установленных в системе смарт-карт. Политика блокирования запуска приложений определяется конфигурацией бота. Вредоносный код в бесконечном цикле выполняет перечисление запущенных в системе процессов через CreateToolhelp32Snapshot, а затем пытается завершить процессы, указанные в конфигурации. Подобное завершение процессов происходит из пользовательского режима, поэтому шансы на успешное завершение ограничены. Такая практика, вероятно, используется вредоносным кодом для предотвращения запуска банковских приложений пользователем, например, с целью проверки баланса своего счета.

В отличие от других, более сложных троянских программ, Corkow не умеет взаимодействовать со смарт-картами, а только перечисляет их. Интересно, что для получения информации о смарт-картах вредоносный код не использует Windows API, а вместо этого перечисляет физические устройства карт (используя для этого SetupDi API), далее осуществляя поиск заданных имен устройств.

Компрометация отдельных банковских приложений

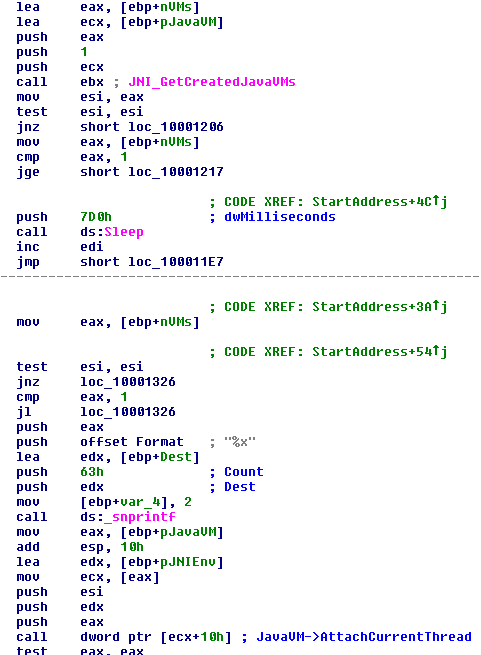

Мы уже писали, что Corkow нацелен на компрометацию системы ДБО iBank2. iBank2 представляет из себя приложение на Java, в свою очередь, вредоносный код пытается получить доступ к данным системы этой системы онлайн-банкинга через внедрение собственного вредоносного Java-класса в виртуальную машину Java, в контексте которой работает iBank2. Для выполнения этой задачи, Corkow внедряет модуль IB2 (см. выше) в каждый созданный процесс Java (java.exe или javaw.exe).

Рис. Вредоносный код Corkow, который выполняет внедрение себя в созданные процессы виртуальной машины Java (JVM).

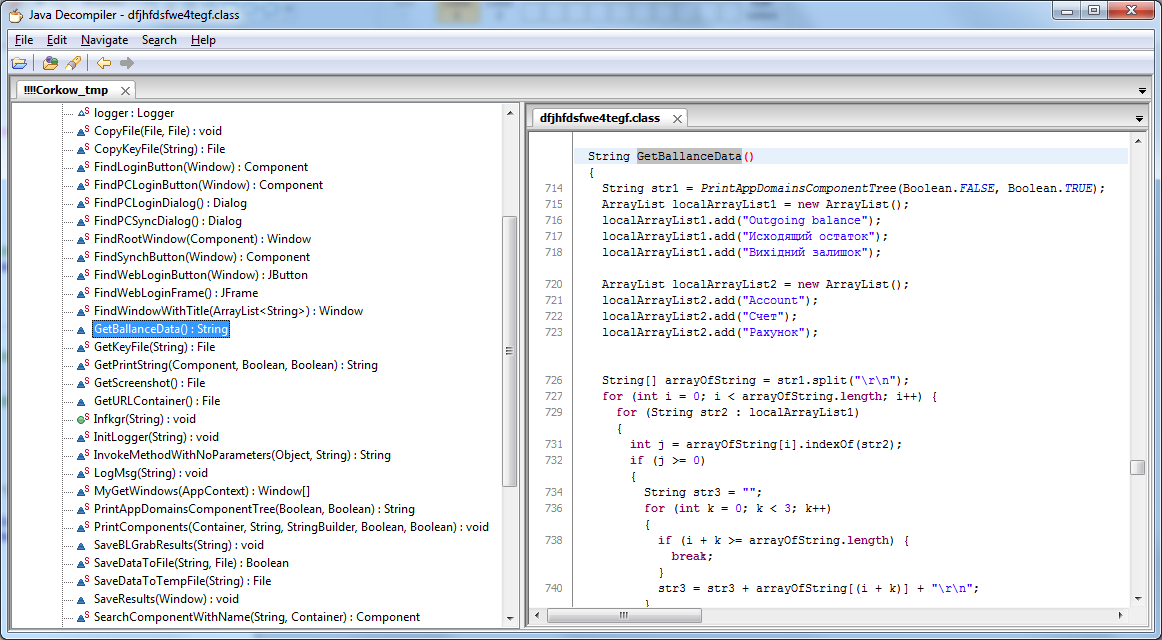

Внедренный код, в дальнейшем, использует функции Java Native Interface (JNI) для выполнения необходимых операций: получение указателя на работающую JVM, внедрение в нее и загрузку вредоносного Java-класса. На рисунке ниже показана часть декомпилированного Java класса. Этот класс содержит методы для получения текущего баланса банковского счета жертвы, код снятия скриншотов рабочего стола и код копирования файлов ключа, который используется для аутентификации пользователя в системе онлайн-банкинга.

Рис. Вредоносный класс Java, используемый для атаки на iBank2. Видно, что код поддерживает английские, российские и украинские версии приложения iBank2.

Описанный метод внедрения кода Java не опирается на какую-либо уязвимость в приложении iBank2. Мы наблюдали и другие банковские трояны, которые нацелены на компрометацию этой ДБО, например, Win32/Spy.Ranbyus и Win32/Carberp, оба используют различные методы для достижения своей цели. Модуль SBRF используется для компрометации банковского приложения Сбербанка (платформа Win32). Как и модуль, ориентированный на IBank2, код SBRF умеет создавать скриншоты и красть файлы ключа, которые используются для аутентификации клиента.

Модуль DC

Данный модуль опознает активность пользователя через поиск следующей информации.

- Запущенные процессы.

- История браузера – для получения доступа к истории посещенных веб-ресурсов браузеров Internet Explorer, Mozilla Firefox, Google Chrome и Safari, Corkow запускает стороннее приложение BrowsingHistoryView. В случае с браузером Opera файл с историей открывается напрямую.

- Установленные приложения – через перечисление файлов в соответствующих директориях установленных приложений.

- Последние использованные приложения – через перечисление соответствующих разделов реестра.

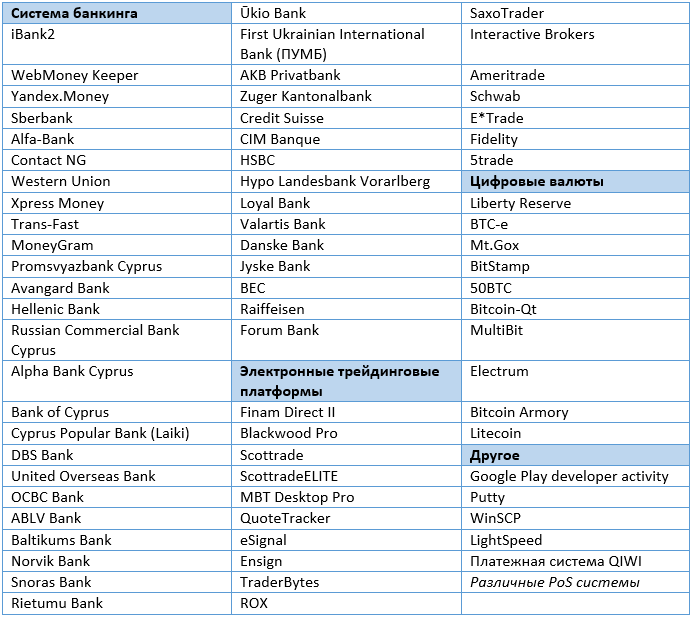

Интересен тот факт, что вредоносный код не посылает полные результаты поиска на удаленный сервер. Вместо этого он анализирует полученные данные и пытается найти определенные строки, которые могли бы идентифицировать приложение для работы с финансами. Проанализированный образец Corkow содержит строки, относящиеся к банковской и трейдинговой платформам, а также к цифровым валютам (включая веб-сайты и ПО, относящееся к Bitcoin), различным платежным системам и идентификация возможной активности разработчика для Google Play (Google Play developer activity).

Рис. Различные финансовые приложения и веб-сайты, на которые нацелен DC модуль Corkow.

Можно увидеть, что кроме ПО и веб-сайтов, ориентированных на российские и украинские банки, в списке присутствует широкий спектр банков из Швейцарии, Сингапура, Латвии, Литвы, Эстонии, Дании, Хорватии, Великобритании, Австрии и Кипра (включая некоторые банки, которые уже не работают).

Заключение

Вредоносная программа Win32/Corkow является примером того, как злоумышленники могут использовать в своих целях утекшие исходные тексты Carberp. В ходе анализа Corkow довольно легко обнаружить различные стили программирования, в частности, те части кода, которые были написаны самими авторами вредоносной программы или те, которые были скопированы из других вредоносных программ. Несмотря на то, что Corkow может быть технически менее сложным, чем некоторые другие вредоносные программы, которые мы анализировали прежде, он содержит все необходимые возможности для кражи конфиденциальных данных пользователя.

Преступники, которые оперируют ботнетом Corkow, по-видимому, имеют хорошо продуманный план действий, уделяя при этом особое внимание пользователям систем онлайн-банкинга. Мы можем подтвердить, что жертвами этого вредоносного кода уже стали несколько тысяч пользователей в России и Украине в 2013 г.

Предотвращение заражения

Зачастую пользователи интересуются каким образом можно защититься от заражения подобными вредоносными программами, поэтому здесь мы дадим несколько рекомендаций.

- Используйте в работе Windows 7+ x64. 64-битные up-to-date версии Windows начиная с Windows 7 гораздо менее чувствительны к основному вектору заражения drive-by download (удаленное исполнение кода), так как содержат специальные технологии для защиты от эксплуатации.

- Регулярно обновляйте свою ОС (включено по умолчанию) и ПО. Microsoft регулярно обновляет системные библиотеки своих программ, включая для них поддержку ASLR. Некоторые drive-by download эксплойты используют преимущество неперемещаемых ASLR модулей (напр. некоторые версии .NET Framework, Office) для создания стабильных цепочек ROP, которые могут быть использованы для обхода DEP в рамках одной или нескольких версий Windows/Office. Регулярные обновления позволят защититься от многих эксплойтов, в т. ч. и таких.

- Используйте преимущества Admin Approval Mode и ни в коем случае не отключайте UAC, а также не работайте под встроенной учетной записью Администратора (когда UAC бессилен). При включенном UAC Windows генерирует вспомогательный маркер доступа для учетной записи пользователя, которая входит в группу администраторов. Этот дополнительный маркер используется для представления пользователя в системе и содержит отключенную группу Администратора (Deny SID), что позволяет вам одобрять или запрещать действия, вносимые программами, которые требуют прав администратора. Вредоносные программы содержат LPE-эксплойты для обхода UAC или установки кода режима ядра в обход ОС (user-mode restrictions escape), но такие методы работают только на out-of-date (устаревших) ОС, на которые своевременно не устанавливают обновления. Практика использования 0day LPE/RCE-эксплойтов для вредоносного кода, который ориентирован на обычных пользователей не столь высока, поэтому своевременное обновление ОС и использование UAC существенно снизит риск заражения.

- Используйте security/AV-продукт для защиты своей ОС. Это позволит вам контролировать операции на уровне файловой системы, передаваемых данных из Internet, а также иных проводимых в ОС транзакций. Сегодня многие такие продукты содержат встроенные механизмы защиты от эксплойтов. Например, последняя версия ESET Smart Security 7 содержит специальную настройку HIPS, которая называется «Блокировщик эксплойтов» и позволяет своевременно обнаруживать действия эксплойтов в приложениях.

- Используйте браузеры с поддержкой sandbox и иных технологий, которые ограничивают процессы вкладок в исполняемых ими действиях. Даже если эксплойт содержит код для браузера с применением RCE-уязвимости, находясь в изолированном процессе, он не сможет выполнить основные функции, например, загрузить полезную нагрузку с удаленного сервера или сбросить свой файл в файловую систему.

- На сегодняшний день наиболее безопасным решением является использование Windows 8+ x64 со встроенным SmartScreen на уровне ОС и активным EMET в системе, который настроен на защиту браузера, особенно 32-битного. Заметьте, что по умолчанию большинство браузеров работают в совместимом 32-битном режиме (Google Chrome & Mozilla Firefox не имеют 64-битных вариантов, новейший Internet Explorer 11 по умолчанию запускает свои процессы как 32-битные). Практика использования AV-продукта в такой конфигурации также является необходимой, поскольку позволит отследить попытки «посадок» вредоносного кода в ОС на основе антивирусных сигнатур и эвристики. SmartScreen позволяет выполнять схожие действия за счет пополняемой blacklist-базой Microsoft.

- Заметьте, что никакая standalone-app или in-browser система ДБО не сможет противостоять атаке вредоносного кода или обеспечить целостность своего кода в памяти в случае компрометации самой ОС. При компрометации ОС вы автоматически ставите под угрозу все работающие в вашей системе приложения, включая приложения для работы с онлайн-банкингом или используемый браузер. Практически любой вредоносный код содержит механизмы on-the-fly модификации кода процессов (runtime-patching/injection), с которым приложение не сможет справиться для обеспечения своей целостности. Системы типа HIPS помогут отследить подобное поведение вредоносного кода.

Файл stobject.dll.mui считается разновидностью DLL-файла. DLL-файлы, такие как stobject.dll.mui, по сути являются справочником, хранящим информацию и инструкции для исполняемых файлов (EXE-файлов), например 3DViewer.ResourceResolver.exe. Данные файлы были созданы для того, чтобы различные программы (например, Windows) имели общий доступ к файлу stobject.dll.mui для более эффективного распределения памяти, что в свою очередь способствует повышению быстродействия компьютера.

К сожалению, то, что делает файлы DLL настолько удобными и эффективными, также делает их крайне уязвимыми к различного рода проблемам. Если что-то происходит с общим файлом MUI, то он либо пропадает, либо каким-то образом повреждается, вследствие чего может возникать сообщение об ошибке выполнения. Термин «выполнение» говорит сам за себя; имеется в виду, что данные ошибки возникают в момент, когда происходит попытка загрузки файла stobject.dll.mui — либо при запуске приложения Windows, либо, в некоторых случаях, во время его работы. К числу наиболее распространенных ошибок stobject.dll.mui относятся:

- Нарушение прав доступа по адресу — stobject.dll.mui.

- Не удается найти stobject.dll.mui.

- Не удается найти C:\Windows\System32\en-US\stobject.dll.mui.

- Не удается зарегистрировать stobject.dll.mui.

- Не удается запустить Windows. Отсутствует требуемый компонент: stobject.dll.mui. Повторите установку Windows.

- Не удалось загрузить stobject.dll.mui.

- Не удалось запустить приложение, потому что не найден stobject.dll.mui.

- Файл stobject.dll.mui отсутствует или поврежден.

- Не удалось запустить это приложение, потому что не найден stobject.dll.mui. Попробуйте переустановить программу, чтобы устранить эту проблему.

Файл stobject.dll.mui может отсутствовать из-за случайного удаления, быть удаленным другой программой как общий файл (общий с Windows) или быть удаленным в результате заражения вредоносным программным обеспечением. Кроме того, повреждение файла stobject.dll.mui может быть вызвано отключением питания при загрузке Windows, сбоем системы при загрузке stobject.dll.mui, наличием плохих секторов на запоминающем устройстве (обычно это основной жесткий диск) или, как нередко бывает, заражением вредоносным программным обеспечением. Таким образом, крайне важно, чтобы антивирус постоянно поддерживался в актуальном состоянии и регулярно проводил сканирование системы.

The genuine stobject.dll file is a software component of Microsoft Systray or Microsoft Windows Operating System by .

As an important Windows file, ‘stobject.dll’ provides functionality to the Windows OS System Tray. The Systray shell service cannot function without this library file, which also handles the startup services of many applications in Windows. The DLL is essential to Windows, beginning with XP and is used on both 32 and 64 bit systems. Windows is a leading software corporation that provides reliable operating systems and software applications.

Stobject stands for Systray shell service object

Stobject.dll is a Windows DLL file. DLL is the abbreviation for Dynamic Link Library. DLL files are needed by programs or web browser extensions, because they contain program code, data, and resources.

The following information can help you determine if stobject.dll is a Windows system file or if it belongs to an application that you can trust.

Click to Run a Free Scan for stobject.dll related errors

Stobject.dll file information

The process known as Systray shell service object belongs to software Microsoft Windows Operating System by Microsoft (www.microsoft.com).

Description: Stobject.dll is not essential for the Windows OS and causes relatively few problems. The stobject.dll file is located in the C:\Windows\System32 folder.

Known file sizes on Windows 10/11/7 are 121,856 bytes (37% of all occurrences), 109,568 bytes, 151,040 bytes or 139,264 bytes.

The program has a visible window. The process starts when Windows starts (see Registry key: ShellServiceObjectDelayLoad).

Stobject.dll is not a Windows system file.

Therefore the technical security rating is 13% dangerous, but you should also take into account the user reviews.

Recommended: Identify stobject.dll related errors

Important: Some malware disguises itself as stobject.dll, particularly when not located in the C:\Windows\System32 folder. Therefore, you should check the stobject.dll process on your PC to see if it is a threat. We recommend Security Task Manager for verifying your computer’s security. This was one of the Top Download Picks of The Washington Post and PC World.

Best practices for resolving stobject issues

A clean and tidy computer is the key requirement for avoiding problems with stobject. This means running a scan for malware, cleaning your hard drive using 1cleanmgr and 2sfc /scannow, 3uninstalling programs that you no longer need, checking for Autostart programs (using 4msconfig) and enabling Windows’ 5Automatic Update. Always remember to perform periodic backups, or at least to set restore points.

Should you experience an actual problem, try to recall the last thing you did, or the last thing you installed before the problem appeared for the first time. Use the 6resmon command to identify the processes that are causing your problem. Even for serious problems, rather than reinstalling Windows, you are better off repairing of your installation or, for Windows 8 and later versions, executing the 7DISM.exe /Online /Cleanup-image /Restorehealth command. This allows you to repair the operating system without losing data.

To help you analyze the stobject.dll process on your computer, the following programs have proven to be helpful: ASecurity Task Manager displays all running Windows tasks, including embedded hidden processes, such as keyboard and browser monitoring or Autostart entries. A unique security risk rating indicates the likelihood of the process being potential spyware, malware or a Trojan. BMalwarebytes Anti-Malware detects and removes sleeping spyware, adware, Trojans, keyloggers, malware and trackers from your hard drive.

Other processes

cfgsrvc.exe stdriverx64.sys ezejmnap.exe stobject.dll adskaccessservicehost.exe widestream6_air_ie.dll runstatselevated.exe officemouse.exe sirus launcher.exe lolliscan.exe phantomjs.exe [all]

В нашей базе содержится 2700 разных файлов с именем stobject.dll . You can also check most distributed file variants with name stobject.dll. Чаще всего эти файлы принадлежат продукту Microsoft® Windows® Operating System. Наиболее частый разработчик — компания Microsoft Corporation. Самое частое описание этих файлов — Systray shell service object. Совокупная оценка — 5(5) (комментариев: 2).Этот файл — динамически подключаемая библиотека. Такая библиотека может загружаться и выполняться любым работающим процессом.

Подробности о наиболее часто используемом файле с именем «stobject.dll»

- Продукт:

- Microsoft® Windows® Operating System

- Компания:

- Microsoft Corporation

- Описание:

- Systray shell service object

- Версия:

- 6.1.7601.17514

- MD5:

- c3761661c17c2248a9379a8fb89e3de1

- SHA1:

- d2ea41e02bbaa77f8b93b09277596a34cdae8853

- SHA256:

- ce3477fa2b4058eb80739e0161fe957545f13cf86d313f6422732901d35f75f2

- Размер:

- 257024

- Папка:

- C:\Windows\System32

- ОС:

- Windows 7

- Частота:

- Высокая

Библиотека «stobject.dll» безопасная или опасная?

100% файлов помечены как безопасные .

100% файлов помечены как системные .

Последний новый вариант файла «stobject.dll» был обнаружен 4409 дн. назад. В нашей базе содержится 479 шт. вариантов файла «stobject.dll» с окончательной оценкой Безопасный и 3 шт. вариантов с окончательной оценкой Опасный . Окончательные оценки основаны на комментариях, дате обнаружения, частоте инцидентов и результатах антивирусных проверок.

Комментарии пользователей для «stobject.dll»

Текущим параметрам фильтрации удовлетворяют несколько файлов. Будут показаны комментарии ко всем файлам.

Комментарии ко всем файлам с именем «stobject.dll»

Добавить комментарий для «stobject.dll»

Для добавления комментария требуется дополнительная информация об этом файле. Если вам известны размер, контрольные суммы md5/sha1/sha256 или другие атрибуты файла, который вы хотите прокомментировать, то вы можете воспользоваться расширенным поиском на главной странице .

Если подробности о файле вам неизвестны, вы можете быстро проверить этот файл с помощью нашей бесплатной утилиты. Загрузить System Explorer.

Проверьте свой ПК с помощью нашей бесплатной программы

System Explorer это наша бесплатная, удостоенная наград программа для быстрой проверки всех работающих процессов с помощью нашей базы данных. Эта программа поможет вам держать систему под контролем. Программа действительно бесплатная, без рекламы и дополнительных включений, она доступна в виде установщика и как переносное приложение. Её рекомендуют много пользователей.

Note: Outbyte PC Repair tool has been proven to identify and fix the STOBJECT.DLL error. See more information about Outbyte and Uninstall Instructions. Please review Outbyte EULA and Privacy Policy.

Введение

Одной из наиболее распространенных ошибок, с которыми сталкивается пользователь Windows, является ошибка отсутствия DLL. Эта ошибка просто не даст вам запустить приложение. При попытке открыть приложение вы увидите всплывающее окно со следующим сообщением об ошибке:

‘Программа не может запуститься, так как STOBJECT.DLL отсутствует на вашем компьютере’

Не волнуйся! Это распространенная проблема, с которой сталкиваются пользователи Windows во всем мире, и есть несколько способов ее решить.

В этом подробном посте я предоставлю несколько решений для исправления ошибок DLL-файла, не найденных на ПК с Windows 11, 10, 8.1, 8 и 7.

Что такое ошибка STOBJECT.DLL?

Термин «DLL» относится к динамически подключаемым библиотекам, которые можно найти в Windows 11, 10, 8, 7 и других предыдущих версиях ОС. Динамическая библиотека (DLL) — это набор небольших программ, которые могут загружать более крупные программы, когда это необходимо для выполнения определенных задач. Небольшая программа, называемая файлом DLL, содержит инструкции, помогающие более крупной программе справиться с тем, что может не являться основной функцией исходной программы. Эти инструкции могут быть вызваны несколькими программами одновременно. Когда вы запускаете программу в любой операционной системе Windows, большая часть функциональных возможностей программы может обеспечиваться библиотеками DLL.

Зависимость создается каждый раз, когда DLL используется программой. Если другая программа использует DLL и каким-то образом нарушает зависимость между двумя программами, первая программа больше не будет выполняться. Именно тогда вы увидите такие ошибки, как

‘Программа не может запуститься, так как STOBJECT.DLL отсутствует на вашем компьютере. Попробуйте переустановить программу, чтобы решить эту проблему».

Причины отсутствия ошибки STOBJECT.DLL

Типичные причины ошибки «STOBJECT.DLL отсутствует» в Windows 10, 11, 8, 7 и других версиях приведены ниже .

а) Удалено или повреждено STOBJECT.DLL — файл DLL, используемый определенной программой, был изменен или удален STOBJECT.DLL.

b) Отсутствующие или поврежденные файлы распространяемого пакета Microsoft Visual C++ — файл STOBJECT.DLL является частью библиотеки времени выполнения программного обеспечения Microsoft Visual C++. Библиотеки среды выполнения VC++ — это файлы DLL, необходимые для запуска программ, скомпилированных с помощью Microsoft Visual Studio. Если некоторые файлы отсутствуют или если Visual Studio установлена неправильно, может появиться ошибка «STOBJECT.DLL отсутствует».

c) Система заражена вирусом или вредоносным ПО. Существует вероятность, что ваша система повреждена вирусом или вредоносным ПО. В результате STOBJECT.DLL могла быть повреждена или повреждена.

d) Поврежденные/испорченные системные файлы. Если ваши системные файлы Windows повреждены после взаимодействия с программами, содержащими вирус или некоторые вредоносные приложения, то STOBJECT.DLL может работать неправильно.

Некоторые другие распространенные ошибки STOBJECT.DLL включают:

STOBJECT.DLL отсутствует

Не удается зарегистрировать STOBJECT.DLL

Проблема с запуском STOBJECT.DLL

STOBJECT.DLL Нарушение прав доступа

точки входа в процедуру STOBJECT.DLL

STOBJECT.DLL ошибка при загрузке

STOBJECT.DLL сбой

Не удается найти STOBJECT.DLL

STOBJECT.DLL не найдено

STOBJECT.DLL не удалось найти

STOBJECT.DLL — System Error

The program can’t start because STOBJECT.DLL is missing from your computer. Try reinstalling the program to fix the problem.

Действия по устранению ошибки отсутствия STOBJECT.DLL

Есть несколько способов исправить эту ошибку DLL, и мы подробно рассмотрим их ниже.

1. Скачать STOBJECT.DLL

STOBJECT.DLL можно загрузить вручную и добавить/заменить отсутствующим или поврежденным файлом DLL.

Шаг 1: Выберите и загрузите файл DLL из таблицы ниже в зависимости от версии вашей Windows (32-разрядная или 64-разрядная),

Скачать STOBJECT.DLL

| Версия | Описание | Операционные системы | Размер | Язык | MD5 | SHA1 | Скачать |

|---|---|---|---|---|---|---|---|

| 10.0.10586.0 | Systray shell service object | 32 | 0.33 MB | U.S. English |

ca28b58… ca2… |

bd7d127… bd7… |

|

| 10.0.10586.0 | Systray shell service object | 64 | 0.37 MB | U.S. English |

02a8612… 02a… |

dfb4af8… dfb… |

|

| 10.0.14393.0 | Systray shell service object | 32 | 0.34 MB | U.S. English |

628e56d… 628… |

47a06f6… 47a… |

|

| 10.0.14393.0 | Systray shell service object | 64 | 0.37 MB | U.S. English |

5812ff1… 581… |

8654134… 865… |

|

| 5.1.2600.2180 | Systray shell-tjänstobjekt | 32 | 0.12 MB | Swedish |

eb7f950… eb7… |

dd68a6e… dd6… |

|

| 5.1.2600.5512 | Systray shell-tjänstobjekt | 32 | 0.12 MB | Swedish |

2a5e31e… 2a5… |

c07e2f1… c07… |

|

| 6.0.6001.18000 | Systray shell service object | 32 | 0.56 MB | U.S. English |

6ce4e67… 6ce… |

44de484… 44d… |

|

| 6.0.6001.18000 | Systray shell service object | 64 | 0.71 MB | U.S. English |

7df2b1c… 7df… |

a1fe9a2… a1f… |

|

| 6.1.7601.17514 | Systray shell service object | 32 | 0.22 MB | U.S. English |

912649a… 912… |

5dd1774… 5dd… |

|

| 6.2.9200.16604 | Systray shell service object | 32 | 0.29 MB | U.S. English |

82e03c3… 82e… |

06900cf… 069… |

|

| 6.3.9600.17031 | Systray shell service object | 32 | 0.28 MB | U.S. English |

fddb338… fdd… |

483bc17… 483… |

|

| 6.3.9600.17415 | Systray shell service object | 32 | 0.29 MB | U.S. English |

da43b22… da4… |

18f7d08… 18f… |

|

| 6.3.9600.17415 | Systray shell service object | 64 | 0.32 MB | U.S. English |

4144a51… 414… |

f9e7f90… f9e… |

Шаг 2: Извлеките загруженный ZIP-файл либо с помощью сжатых папок Windows (поставляется с Windows), либо с помощью такого приложения, как WinRAR.

Шаг 3: Поместите извлеченный файл STOBJECT.DLL в каталог установки уязвимой программы. Если существует файл STOBJECT.DLL, замените его новым файлом.

Перезапустите затронутую программу, чтобы проверить, устранена ли проблема. Если нет, попробуйте следующий метод.

2. Автоматически исправить отсутствующую ошибку STOBJECT.DLL

Отсутствующую ошибку DLL можно исправить с помощью инструмента восстановления, такого как Outbyte PC Repair, который помогает решить любые системные проблемы, очищает ненужные файлы и исправляет любые ошибки DLL в процессе.

Шаг 1: Загрузите установочный файл отсюда.

Шаг 2: Установите PC Repair и просканируйте свой компьютер

Шаг 3: Нажмите «Восстановить», чтобы исправить все элементы, которые могут вызывать ошибки отсутствия DLL.

Шаг 4: Запустите приложение, чтобы проверить, исправлена ли ошибка.

Рекомендуемая загрузка: Исправить ошибку STOBJECT.DLL или отсутствующую ошибку STOBJECT.DLL с Outbyte.

Совместимость с Windows 11, 10, 8, 7, Vista, XP и 2000

3. Перерегистрируйте DLL-файл

Еще один эффективный способ исправить ошибку DLL — перерегистрировать файл DLL.

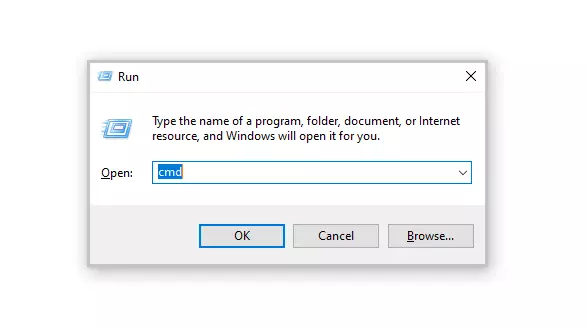

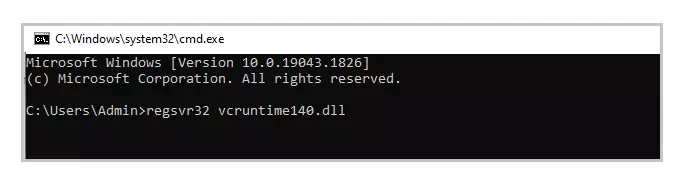

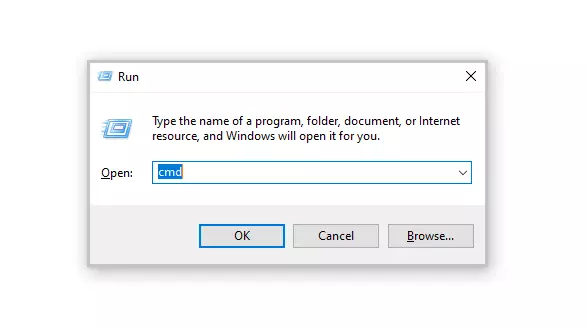

Шаг 1: Запустите утилиту «Выполнить», нажав клавиши Windows + R на клавиатуре. Введите « cmd » в поле ввода текста. Затем нажмите клавиши Ctrl+Shift+Enter , чтобы открыть командную строку в режиме администратора.

Шаг 2: В окне подсказки выберите «Да», чтобы разрешить командной строке вносить изменения в ваше устройство.

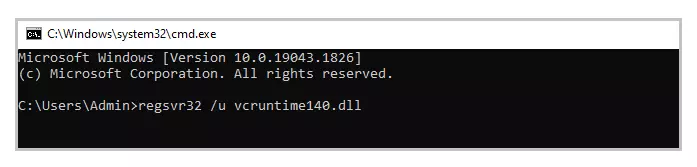

Шаг 3: Теперь пришло время отменить регистрацию DLL-файла на вашем компьютере. Введите или скопируйте и вставьте следующую команду, затем нажмите Enter,

regsvr32 /u STOBJECT.DLL

Примечание. Замените vcruntime140.dll на STOBJECT.DLL

Шаг 4: Далее вам необходимо перерегистрировать файл. Для этого выполните следующую команду:

regsvr32 STOBJECT.DLL

Примечание. Замените vcruntime140.dll на STOBJECT.DLL

Шаг 5: Выйдите из командной строки и снова запустите приложение.

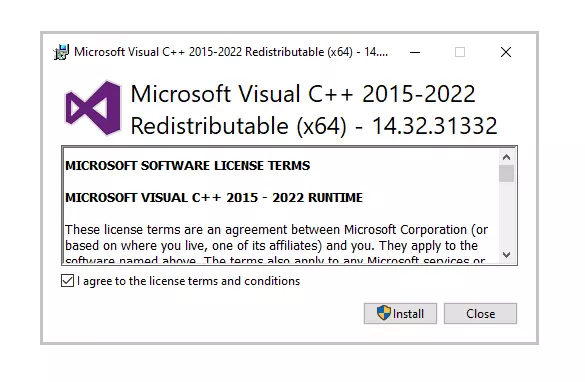

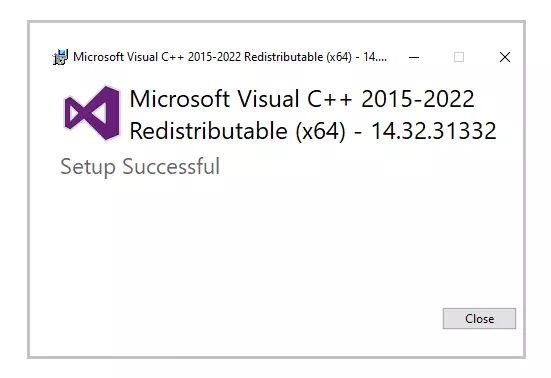

4. Переустановите последнюю версию распространяемого пакета Visual C++ 2015–2022 для Visual Studio.

Наиболее часто используемое решение — переустановить распространяемый Microsoft Visual C++ для исправления ошибок DLL. Выполните шаги, указанные ниже,

Шаг 1: Чтобы получить доступ к официальной странице, с которой можно загрузить распространяемый пакет Microsoft Visual C++, нажмите на ссылку, представленную здесь.

Выберите «Установить». Начнется установка, которая займет пару секунд.

Шаг 2: Кроме того, вы также можете загрузить его снизу в зависимости от версии Windows,

Загрузите версию x86 отсюда

Загрузите версию x64 отсюда

Шаг 3: После того, как вы выбрали файл, перейдите к загрузке. Загрузка может занять некоторое время, в зависимости от скорости вашего интернет-соединения.

Шаг 4: После завершения загрузки установите загруженный файл. Когда начнется установка, установите флажок «Я согласен с условиями лицензии» и нажмите «Установить».

Шаг 5: Установка может занять несколько минут. После завершения установки перезагрузите компьютер и снова запустите программу, чтобы проверить, исправлена ли ошибка DLL.

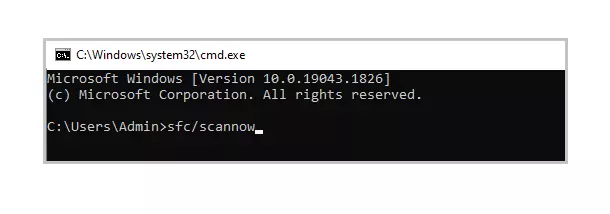

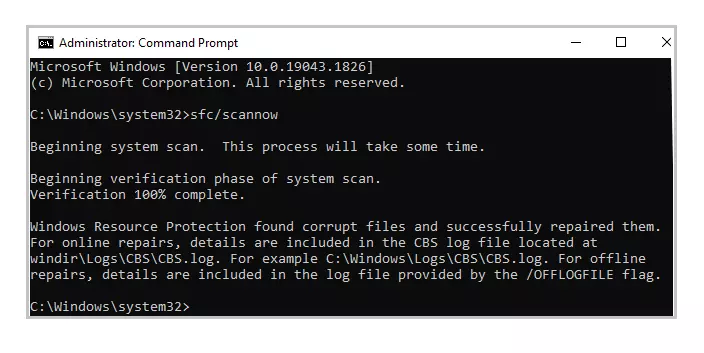

5. Запустите сканирование системных файлов (SFC)

Шаг 1: Чтобы открыть утилиту «Выполнить», нажмите Windows + R на своем компьютере. Введите « cmd » в область ввода и нажмите Ctrl+Shift+Enter .

Шаг 2: Выберите «Да» во всплывающем окне, чтобы открыть командную строку в режиме администратора.

Шаг 3: Затем введите приведенную ниже команду и нажмите Enter, чтобы выполнить ее .

ПФС / сканирование

Шаг 4: Эта команда попытается найти и исправить поврежденные системные файлы (включая файлы DLL). После завершения процесса вы можете проверить файл журнала, созданный по пути, указанному в командной строке. Если в файле журнала вы найдете сведения об исправленном файле DLL, вы можете снова запустить приложение.

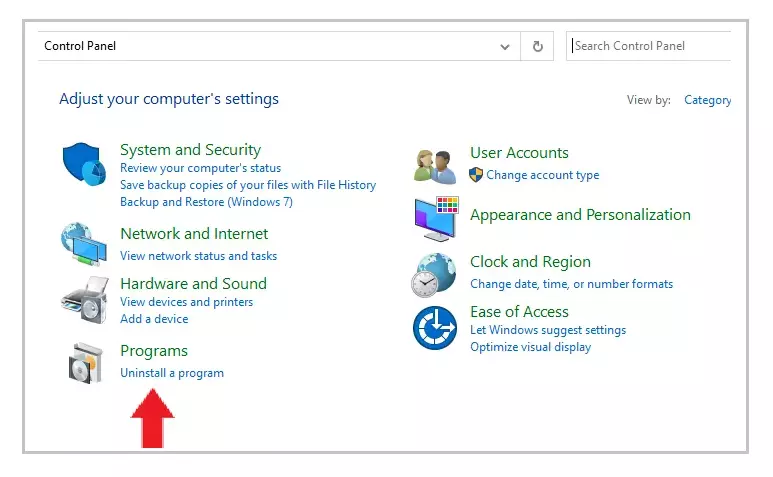

6. Переустановите Программу, которая не может быть запущена

Шаг 1: Откройте панель управления и нажмите «Удалить программу» в разделе «Программы».

Шаг 2: Найдите и найдите программу, с которой у вас возникли проблемы, и нажмите на нее.

Шаг 3: Затем нажмите кнопку «Удалить» и продолжите процедуру удаления приложения.

Шаг 4: Переустановите программу из исходного кода. Либо загрузите установочный файл, либо, если он у вас уже есть, снова запустите установку, чтобы проверить, сможете ли вы запустить приложение на этот раз.

7. Обновите драйверы

В некоторых случаях ошибки DLL могут возникать из-за драйверов. Если сообщение об ошибке DLL появилось во время или после установки программы, сначала обновите драйверы до последней версии.

Кроме того, существует вероятность того, что вы можете столкнуться с ошибкой DLL после обновления драйверов. В таком случае нужно откатить драйвер до предыдущей версии.

Есть два способа обновить драйверы,

Способ 1: автоматическое обновление драйверов

Шаг 1: Используйте такой инструмент, как Outbyte Driver Updater, который автоматически ищет отсутствующие и устаревшие драйверы в вашей системе и обновляет их. Вы можете скачать инструмент здесь.

Шаг 2: Время загрузки зависит от скорости вашего интернет-соединения. После завершения загрузки начните установку инструмента.

Шаг 3: Запустите приложение.

Шаг 4: Внутри приложения запустите обновление. Затем средство обновления драйверов просканирует ваш компьютер на наличие устаревших и отсутствующих драйверов.

Шаг 5: Наконец, выберите драйверы и нажмите «Обновить».

Способ 2: обновить драйверы вручную

Шаг 1: Перейдите в окно поиска на панели задач — введите текст «Диспетчер устройств» и выберите «Диспетчер устройств».

Шаг 2: Выберите аппаратное устройство, которое необходимо обновить. Разверните выбор — выберите устройство, щелкните правой кнопкой мыши и выберите «Обновить драйвер».

Шаг 3: Выберите параметр «Автоматический поиск драйверов».

Шаг 4: Если будут найдены последние версии драйверов, они будут установлены автоматически.

Шаг 5: Иногда Windows не может найти последнюю версию драйвера. В таких случаях пользователь может посетить веб-сайт производителя, найти драйвер и инструкции по установке.

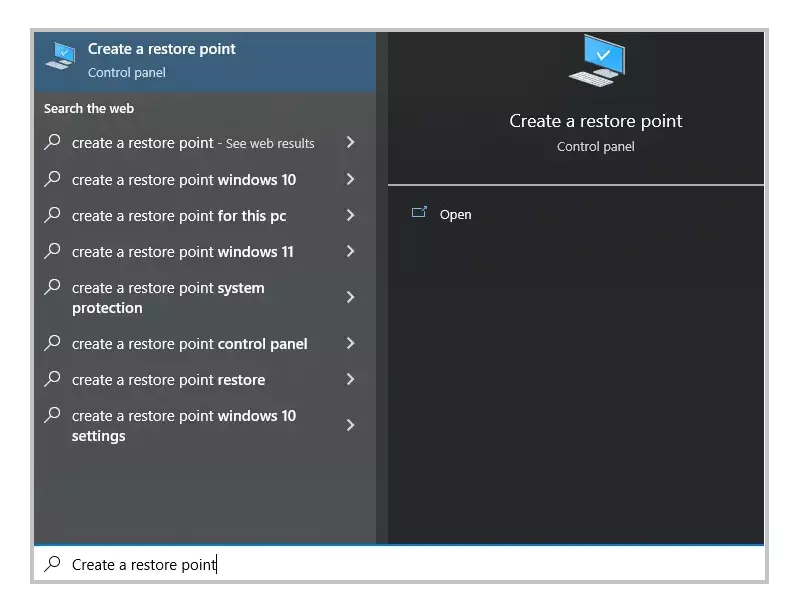

8. Восстановление системы

В этом методе ваш компьютер должен быть восстановлен до его более ранней версии, когда он работал без каких-либо ошибок. Есть вероятность, что новые обновления для вашего ПК вызвали ошибку, поэтому пользователь должен удалить новые обновления и вернуться к предыдущей версии.

Чтобы применить восстановление системы, сначала проверьте, есть ли у вас предыдущая резервная копия вашей системы. Чтобы проверить это,

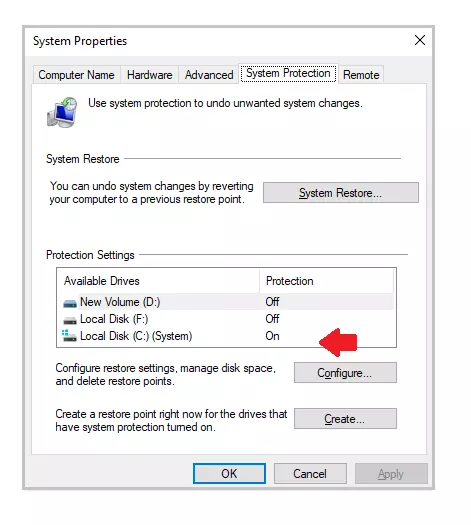

Шаг 1: Начните с нажатия на кнопку запуска.

Шаг 2: Чтобы получить доступ к окну «Свойства системы», найдите «Создать точку восстановления» и щелкните первый результат.

Шаг 3: На вкладке «Защита системы» выберите «Системный» диск. Для этого диска должна быть включена «Защита».

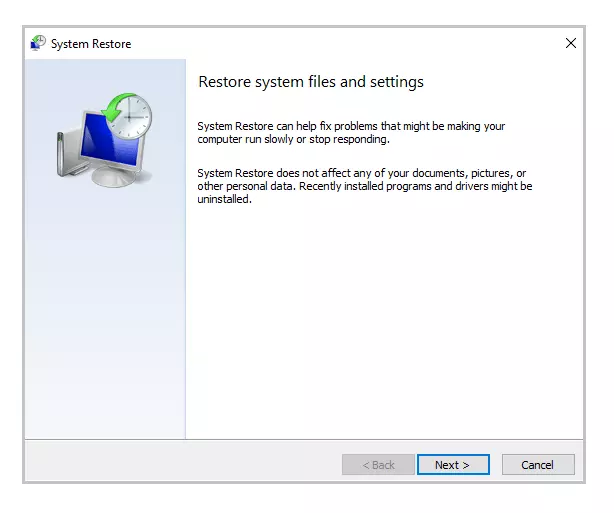

Шаг 4: Выберите «Восстановление системы» и нажмите «Далее» на начальном экране.

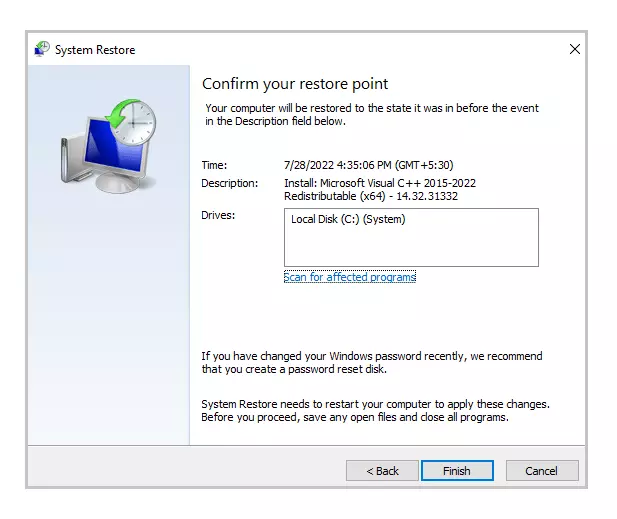

Шаг 5: Отобразится список точек восстановления. Выберите точку восстановления, когда ваше приложение работало правильно и без ошибок. Затем выберите «Далее».

Шаг 6: Проверьте свой выбор и нажмите «Готово». Если появится всплывающее окно с предупреждением, выберите «Да».

Шаг 7: Начнется восстановление системы, и после завершения процесса ваш компьютер перезагрузится. Когда вы снова войдете в систему, вы увидите уведомление о том, что восстановление системы завершено. Теперь вы можете снова запустить приложение, чтобы проверить, исправлена ли ошибка.

Примечание: Если восстановление системы не было настроено ранее или вы никогда раньше не создавали резервную копию своего ПК, этот метод может вам не подойти.

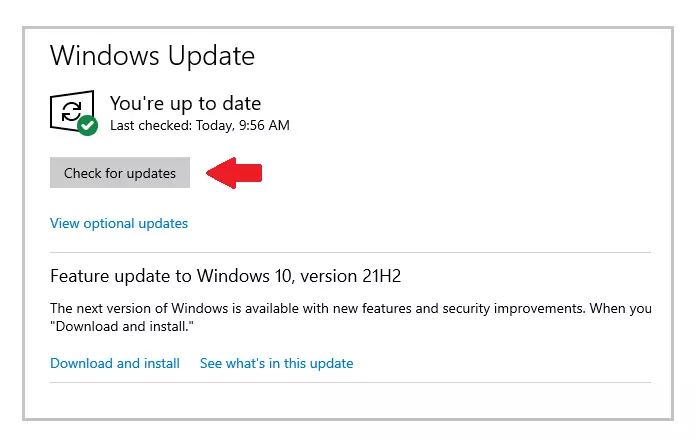

9. Обновление Windows

STOBJECT.DLL исчезают после обновления до последней версии Windows.

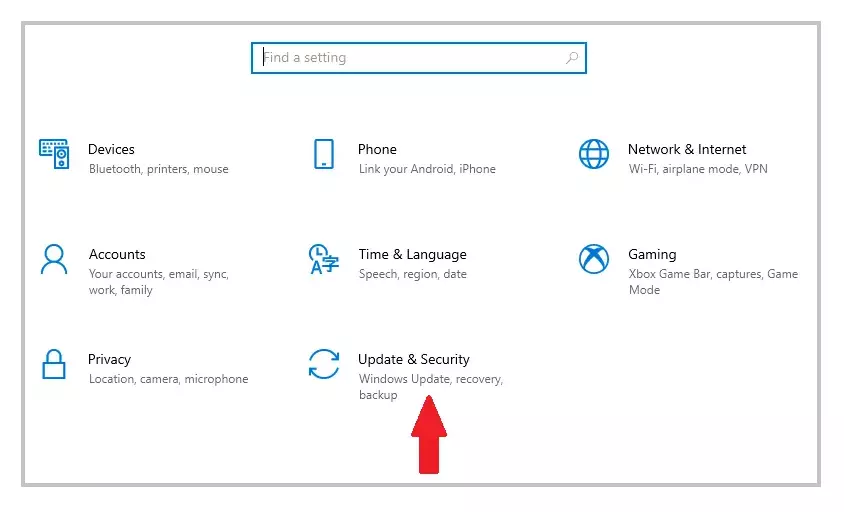

Шаг 1: Перейдите к настройкам, выбрав «Пуск» > «Настройки» или используя сочетание клавиш Windows + I.

Шаг 2: Откройте опцию «Обновление и безопасность».

Шаг 3: Проверьте наличие новых обновлений, нажав «Проверить наличие обновлений».

Шаг 4: Если будет обнаружена более новая версия, обновление Windows будет загружено и установлено до последней версии.

Шаг 5: После установки новейшей версии снова запустите программу, чтобы проверить, сталкиваетесь ли вы с ошибкой STOBJECT.DLL.

Выполнение этих шагов определенно должно было помочь вам исправить отсутствующую ошибку STOBJECT.DLL.