- 0

- 0

All of my desktop icons have changed to Windows Media Center My desktop icons and now everything show a icon for windows media center.When I click on any icon, it will open media center. I tried to default the programs and tried to switch windo…

Распределенное обучение с TensorFlow и Python

AI_Generated 05.05.2025

В машинном обучении размер имеет значение. С ростом сложности моделей и объема данных одиночный процессор или даже мощная видеокарта уже не справляются с задачей обучения за разумное время. Когда. . .

CRUD API на C# и GraphQL

stackOverflow 05.05.2025

В бэкенд-разработке постоянно возникают новые технологии, призванные решить актуальные проблемы и упростить жизнь программистам. Одной из таких технологий стал GraphQL — язык запросов для API,. . .

Распознавание голоса и речи на C#

UnmanagedCoder 05.05.2025

Интеграция голосового управления в приложения на C# стала намного доступнее благодаря развитию специализированных библиотек и API. При этом многие разработчики до сих пор считают голосовое управление. . .

Реализация своих итераторов в C++

NullReferenced 05.05.2025

Итераторы в C++ — это абстракция, которая связывает весь экосистему Стандартной Библиотеки Шаблонов (STL) в единое целое, позволяя алгоритмам работать с разнородными структурами данных без знания их. . .

Разработка собственного фреймворка для тестирования в C#

UnmanagedCoder 04.05.2025

C# довольно богат готовыми решениями – NUnit, xUnit, MSTest уже давно стали своеобразными динозаврами индустрии. Однако, как и любой динозавр, они не всегда могут протиснуться в узкие коридоры. . .

Распределенная трассировка в Java с помощью OpenTelemetry

Javaican 04.05.2025

Микросервисная архитектура стала краеугольным камнем современной разработки, но вместе с ней пришла и головная боль, знакомая многим — отслеживание прохождения запросов через лабиринт взаимосвязанных. . .

Шаблоны обнаружения сервисов в Kubernetes

Mr. Docker 04.05.2025

Современные Kubernetes-инфраструктуры сталкиваются с серьёзными вызовами. Развертывание в нескольких регионах и облаках одновременно, необходимость обеспечения низкой задержки для глобально. . .

Создаем SPA на C# и Blazor

stackOverflow 04.05.2025

Мир веб-разработки за последние десять лет претерпел коллосальные изменения. Переход от традиционных многостраничных сайтов к одностраничным приложениям (Single Page Applications, SPA) — это. . .

Реализация шаблонов проектирования GoF на C++

NullReferenced 04.05.2025

«Банда четырёх» (Gang of Four или GoF) — Эрих Гамма, Ричард Хелм, Ральф Джонсон и Джон Влиссидес — в 1994 году сформировали канон шаблонов, который выдержал проверку временем. И хотя C++ претерпел. . .

C# и сети: Сокеты, gRPC и SignalR

UnmanagedCoder 04.05.2025

Сетевые технологии не стоят на месте, а вместе с ними эволюционируют и инструменты разработки. В . NET появилось множество решений — от низкоуровневых сокетов, позволяющих управлять каждым байтом. . .

Обычно такая проблема решается следующим образом: кликаете правой кнопкой мыши по нужному файлу, затем в появившейся менюшке наводите курсор на строку «Открыть с помощью» и в выпадающем меню нажимаете на нижнюю строчку «Выбрать программу».

Выбираете нужную программу, ставите внизу галочку и нажимаете «Ок».

Но, если это не поможет, то можно попробовать применить другой способ (он подходит только для Windows 7):

1) Скачиваем данный архив и распаковываем файл Ассоциации файлов, который по умолчанию имеет расширение .reg.

2) Двойным кликом запускаем данный файл и добавляем его в реестр операционной системы.

3) Перезагружаем компьютер.

RUS-38 писал(а):

Что может быть и чем лечить?

Это не обязательно вирус, может быть в какой то программе для exe файлов задали сопоставление с WMC.

Я сам так попался, например, в uTorrent’e есть такой баг: скачиваем exe файл, удаляем или переименовываем этот файл, затем пытаемся открыть его в utorrent’e, а т.к. файла нет, то он выводит список программ для открытия всех exe файлов.

#77

AlexeyP писал(а):

Запускаете regedit.

Запускать regedit придется так:

Создаете текстовый документ, пишите в нем start, сохраняете, меняете расширение на .bat, потом запускаете появится консоль и в ней пишите regedit.

Дальше удаляете эти ветки реестра:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.exe\OpenWithList

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\FileExts\.exe\UserChoice

После этого программы должны запускаться как надо.

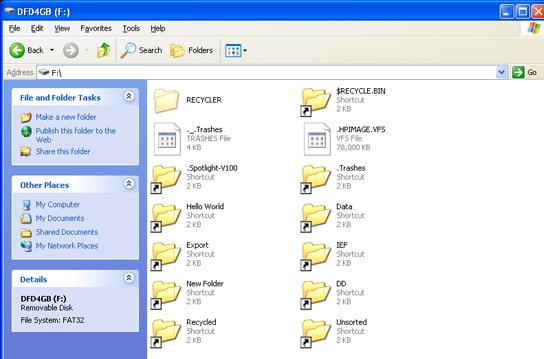

Вчера на курсах подхватил на флешку вирус, который был немедленно детектирован и удален антивирусом на моем домашнем компе. Однако оказалось, что все папки на флешке стали ярлыками. Какое-то время назад я уже сталкивался с такой проблемой, поэтому знаю первое правило, позволяющее предотвратить заражение вашего компьютера: не в коем случае не пытайтесь открыть ярлыки к папкам! (даже если данные на флешке бесценны, и вы хотите немедленно убедиться в том, что они никуда не пропали). Почему не стоит открывать эти ярлыки? Создатели вируса пошли на такую уловку: в свойствах этих ярлыков прописаны две команды:

- Первая запускает и устанавливает вирус на Ваш ПК

- Вторая открывает интересующую Вас папку

Т.е. пользователь, на компьютере которого не установлен антивирус, не обратив внимание на тот факт, что все каталоги на флешке теперь отображаются в виде ярлыков, может просто не знать, что флешка заражена, т.к. все папки на флешке открываются и информация в них на месте. В некоторых модификациях подобного вируса папки перестают открываться, даже если щелкнуть по ярлыку. В любом случае, не паникуйте, не спешите форматировать USB флешку и читайте внимательно инструкцию ниже. Поймите, каталоги никуда не делись, они как лежали на флешке так и лежат. Просто вирус скрыл все папки на флешке, т.е. им были назначены соответствующие атрибуты (скрытый + архивный). Наша задача: уничтожить вирус и снять эти атрибуты.

Итак, ниже я приведу инструкцию, описывающую что делать, если папки на флеше стали ярлыками

Содержание:

- Удаляем исполняемые файлы вируса на USB флешке

- Проверка системы на наличие команд автозапуска вируса

- Восстанавливаем вид каталогов и доступ к папкам

- Ручной способ восстановления атрибутов скрытых папок на флешке

- Скрипт для автоматического снятия атрибутов скрытия с исходных папок и файлов

Удаляем исполняемые файлы вируса на USB флешке

Первым делом необходимо избавиться от исполняемых фалов вируса. Это можно сделать с помощью любого антивируса (благо есть куча бесплатных или portable версий, таких как Dr.Web CureIt или Kaspersky Virus Removal Tool), если же его нет – можно попробовать найти и обезвредить вирус вручную. Как же найти файлы вируса, заразившего USB флешку?

- В проводнике Windows включаем отображение скрытых и системных фалов.

- В Windows XP: Пуск-> Мой компьютер->Меню Сервис->Свойства папки->вкладка Вид. На ней снимаем галку у параметра «Скрывать защищенные системные файлы (рекомендуется)» и устанавливаем у «Показывать скрытые файлы и папки».

- В Windows 7 путь немного другой: Пуск->Панель Управления->Оформление и персонализация->Параметры папок->Вкладка Вид. Параметры те же самые.

- Для Windows 8/10 инструкция есть в статье Показать скрытые папки в Windows 8.

- Открываем содержимое флешки, и видим на нем множество ярлыков на папки (обратите внимание на значок ярлыка у иконок папок).

Теперь нужно открыть свойства любого ярлыка на папку (ПКМ -> Свойства). Они будут выглядеть примерно так: Нас интересует значения поля Target (Объект). Строка, указанная в нем довольно длинная, и может выглядит примерно так:

%windir%\system32\cmd.exe /c "start %cd%RECYCLER\e3180321.exe &&%windir%\explorer.exe %cd%backup

В этом примере RECYCLER\e3180321.exe это и есть тот самый вирус. Т.е. файл вируса с именем e3180321.exe находится в папке RECYCLER. Удаляем этот файл, а можно и папку целиком (рекомендую проверить наличие этой папки как на самой зараженной флешке, так и в системных каталогах C:\windows, C:\windows\system32 и в профиле текущего пользователя (о них чуть ниже)).

Так же рекомендую посмотреть исполняемые файлы вируса в следующих каталогах:

- в Windows 7, 8 и 10 —

C:\users\имя_пользователя\appdata\roaming\ - в Windows XP —

C:\Documents and Settings\имя_пользователя\Local Settings\Application Data\

Если в этих каталогах имеются файлы с расширением «.exe», то скорее всего это и есть исполняемый файл вируса и его можно удалить (на незараженном компьютере в этом каталоге .exe файлов быть не должно).

В некоторых случаях такие вирусы не детектируются антивирусами, т.к. их могут создавать в виде .bat/.cmd/.vbs файлов сценариев, которые в принципе не выполняют никаких деструктивных действия на компьютере. Рекомендуем руками проверить флешку на наличие файлов с такими разрешениями (их код можно посмотреть с помощью любого текстового редактора).

Теперь клик по ярлыку не опасен!

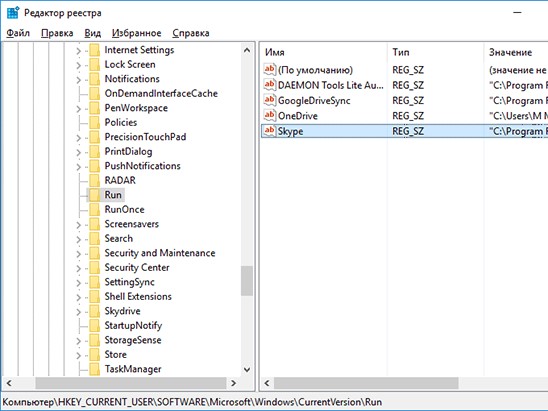

Проверка системы на наличие команд автозапуска вируса

В некоторых случаях вирусы прописывают себя в автозапуск системы. Проверьте руками следующие ветки реестра (regedit.exe) на наличие подозрительных записей:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run – эти программы запускаются при загрузке компьютера

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run – программы, автоматически запускаемые при входе текущего пользователя

Удалите все подозрительные записи и незнакомые программ (ничего плохого вы не сделаете, и если даже вы отключите автозагрузку какой-то нужной программы, вы сможете всегда запустить ее вручную после входа в систему).

Другие способы автозапуска программ в системе описаны в статье Управление автозапуском программ в Windows 8.

Восстанавливаем вид каталогов и доступ к папкам

После того, как флешка и компьютер очищена от вирусов, нужно восстановить обычный вид папок и файлов на флешке. В зависимости от модификации вируса (и фантазии «разработчиков») оригинальным папкам могут быть присваивоены системные атрибуты «скрытая» и «системная», либо они могут быть перенесены в некую также скрытую папку, специально созданную вирусом. Просто так эти атрибуты не снять, поэтому придется воспользоваться командами сброса атрибутов через командную строку. Это также можно сделать вручную или с помощью командного файла. Затем оставшиеся ярлыки на папки можно удалить – они нам не нужны

Ручной способ восстановления атрибутов скрытых папок на флешке

- Открываем командную строку с правами администратора

- В появившемся черном окне вводим команды, после набора каждой нажимаем Enter

cd /d f:\

, где

f:\

— это буква диска, назначенная флешке (в конкретном случае может отличаться)

attrib -s -h /d /s

, команда сбрасывает атрибуты S («Системный»), H («Скрытый») для всех файлов и папок в текущем каталоге и во всех вложенных.

В результате все данные на накопителе становятся видимыми.

Скрипт для автоматического снятия атрибутов скрытия с исходных папок и файлов

Можно воспользоваться готовым скриптов, которые выполняет все операции по восстановлению атрибутов файлов автоматически.

С этого сайта скачайте файл clear_attrib.bat (263 байта) (прямая ссылка) и запустите его с правами администратора. Файл содержит следующий код:

:lbl

cls

set /p disk_flash="Enter flash drive: "

cd /D %disk_flash%:

if %errorlevel%==1 goto lbl

cls

cd /D %disk_flash%:

del *.lnk /q /f

attrib -s -h -r autorun.*

del autorun.* /F

attrib -h -r -s -a /D /S

rd RECYCLER /q /s

explorer.exe %disk_flash%:

При запуске программа просит вас указать имя диска флешки (например, F:), а затем сама удаляет все ярлыки, фалы autorun.*, снимает атрибуты скрытия с каталогов, удаляет папку с вирусом RECYCLER и, наконец, показывает содержимое USB флешки в проводнике.

Надеюсь, эта заметка будет полезной. Если у вас встретятся другие модификации вируса, превращающего папки на флешке в ярлыки – описывайте симптомы в комментариях, попытаемся разобраться с проблемой вместе!