-

Описание процесса

-

Как удалить вирус?

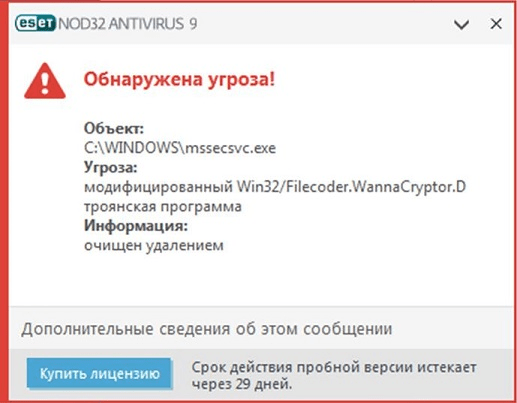

Частые уведомления антивируса о появлении угрозы неизвестного объекта mssecsvc.exe говорят о появлении вредосносного ПО. Это вирус, который начал заражать ваш компьютер. Итак, рассмотрим что же это за вирус и как удалить его из компьютера.

Описание процесса

Большинство пользователей задавались вопросом как удалить вирус WannaCry, который атаковал множество компьютеров, зашифровав данные миллионов пользователей во всем мире. С этим вирусом быстро справились, устранив уязвимость со стороны обновлений Windows, но появилась новая угроза.

Mssecsvc.exe – это троянская программа, исполняемый процесс которой является усовершенствованным вирусом WannaCry. Заражение mssecsvc.exe имеет сложную стратегию: он может скрываться в электронных письмах от имени известных организаций или в поддельных обновлениях приложений. Действие вируса заключается в:

- шифровании данных;

- отслеживании движений в браузерах;

- сборе информации о пользователе.

В итоге мошенники требуют выкуп за расшифровку файлов и удаление вируса с вашего компьютера.

Внимание! Не стоит выполнять требования мошенников, ведь нет никаких гарантий, что вас не обманут снова.

Как удалить вирус?

Удалять вирус необходимо комплексно. Первым делом следует закрыть абсолютно все работающие приложения и выполнить следующие инструкции:

Совет! Необходимо установить антивирус или обновить до последней версии.

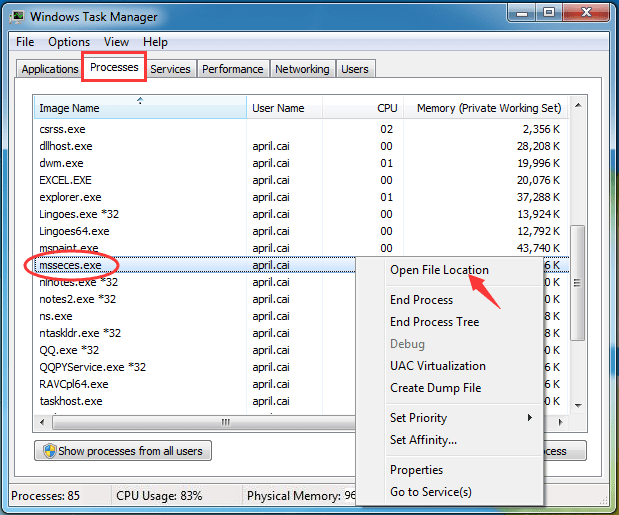

- Запускаем «Диспетчер задач» одновременным нажатием клавиш «Ctrl+Alt+Del», находим работающий процесс с названием Mssecsvc.exe, нажимаем по нему ПКМ и выбираем пункт «Открыть расположение файла».

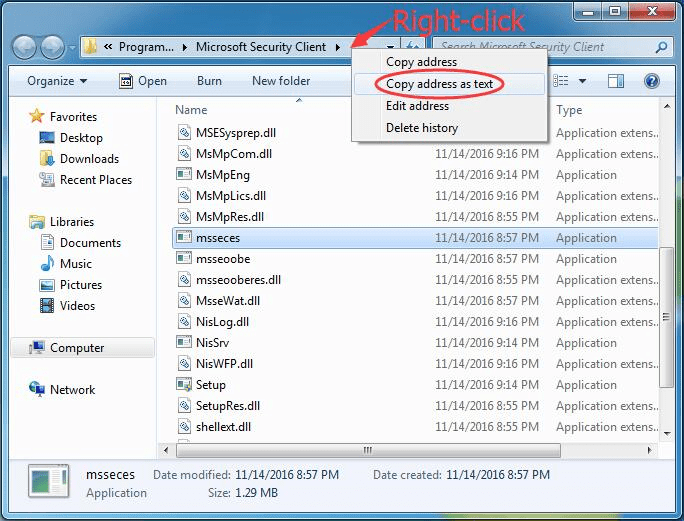

- В открывшемся окне копируем адрес папки с вирусом.

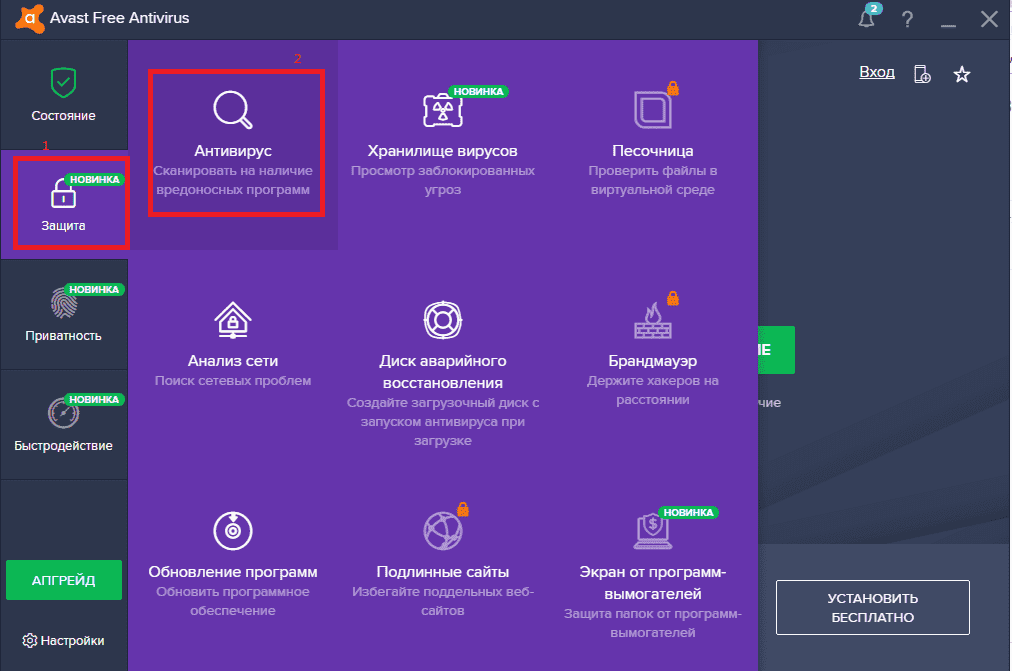

- Запускаем антивирус (далее приведен пример работы с антивирусом «Avast»), в открывшемся окне выбираем пункт «Защита», далее кликаем на знак «Антивирус».

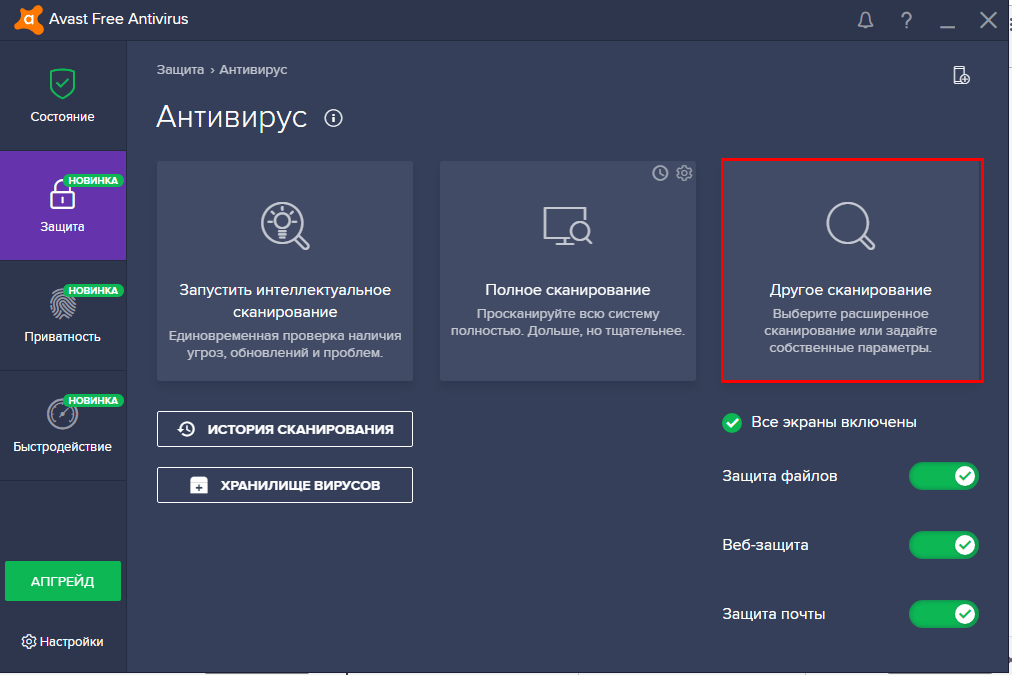

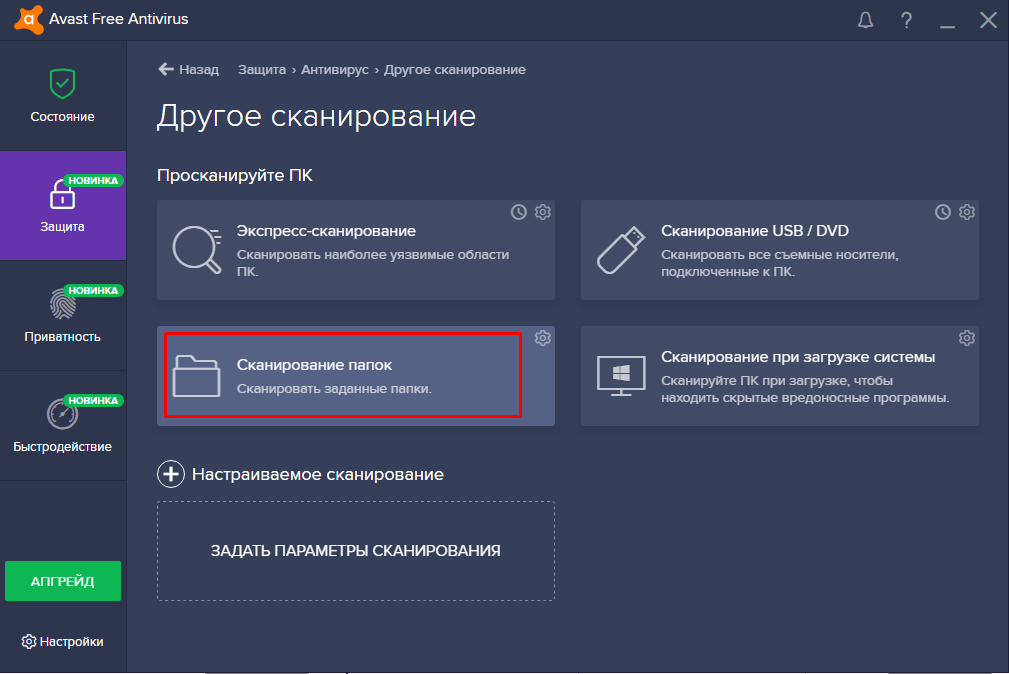

- В новом окне выбираем «Другое сканирование» кликаем левой кнопкой мыши.

- Нажимаем на «Сканирование папок».

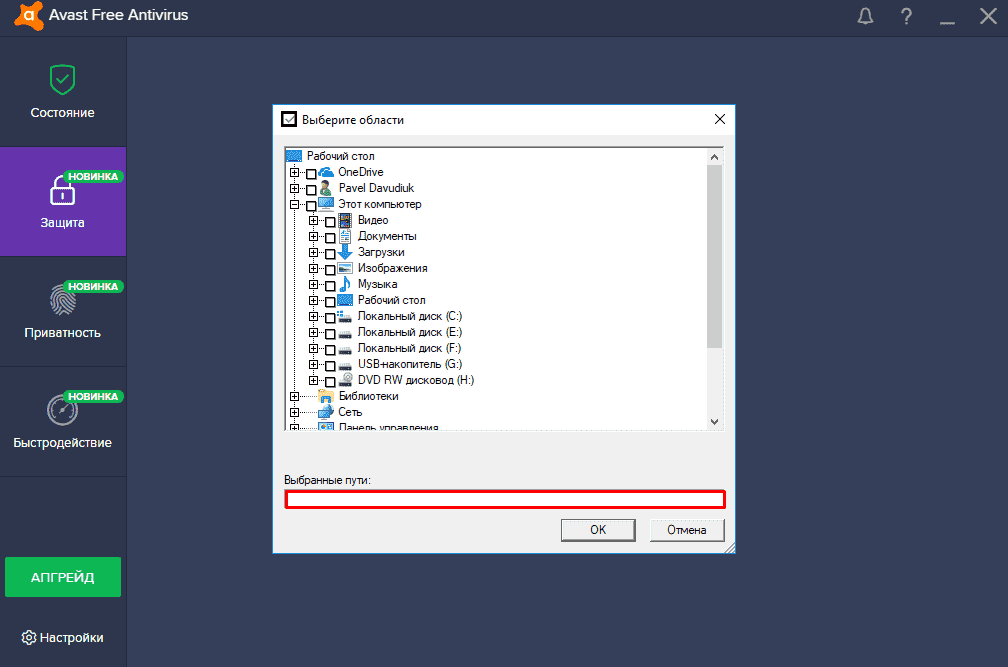

- Откроется проводник, в адресную строку которого необходимо вставить скопированный ранее адрес папки с вирусом (смотрите пункт 2) и нажать «OK».

- После этого запустится сканирование, в процессе которого антивирус проверит каждый файл и удалит найденный вирус.

Возможна ситуация, когда антивирус откажет в удалении найденных зловредов. В таком случае процесс «mssecsvc.exe» нужно остановить в Диспетчере задач:

- выполните действия, как это указано в пункте 1, только выберите команду «Завершить процесс»;

- остальное повторите по списку далее, начиная с пункта 2.

Также можно провести эти же действия через «Безопасный режим»:

-

- перезапускаем компьютер;

- при включении ПК нажимаем кнопку «F8»;

- выбираем из меню загрузки «Windows» пункт «Безопасный режим»;

- удаляем вручную файл C:\Windows\Mssecsvc.exe.

Если у вас остались зашифрованные файлы, попробуйте восстановить систему до более ранней версии (если такая у вас есть), где данные не были заражены.

Для этого:

После восстановления файлы должны вернутся в исходное состояние.

Совет! При восстановлении системы можно потерять последние сохраненные изменения в конфигурации ОС. Учитывайте это.

Как в заключение, старайтесь своевременно обновлять антивирус и систему, это не позволит вирусам нанести вред компьютеру и овладеть вашими данными.

Время на прочтение9 мин

Количество просмотров25K

12 мая в официальном блоге Microsoft появилась техническая статья с комментариями относительно программы-шантажиста WannaCrypt. Так как эта тема до сих пор волнует многих, мы перевели её для вас. Приглашаем под кат.

12 мая 2017 года мы обнаружили новую программу-шантажист, которая распространяется как червь, используя ранее устранённые уязвимости. На большинстве компьютеров обновления безопасности устанавливаются автоматически, но некоторые пользователи и предприятия откладывают их установку. К сожалению, программа-шантажист, известная под именем WannaCrypt, атакует компьютеры, на которых не установлены исправления, устраняющие эти уязвимости. Ввиду того, что атаки продолжаются, мы напоминаем пользователям о необходимости установить обновление безопасности MS17-010, если они не сделали этого до сих пор.

Система антивирусной телеметрии Microsoft сразу же обнаружила признаки атаки. Наши экспертные системы позволили распознать и определить контекст этой новой атаки в процессе ее развития, что дало возможность Защитнику Windows (Windows Defender) обеспечить защиту в реальном времени. Благодаря использованию автоматизированного анализа, машинного обучения и предсказательного моделирования мы смогли быстро организовать защиту от этого вредоносного ПО.

В этом блоге мы представляем результаты предварительного анализа этой атаки. Обратите внимание, что мы продолжаем изучение этой угрозы. Атака продолжается, и сохраняется возможность того, что атакующие попытаются противодействовать нашим защитным мероприятиям.

Вектор атаки

Программы-шантажисты обычно распространяются небыстро. В таких вредоносных программах, как WannaCrypt (другие названия — WannaCry, WanaCrypt0r, WCrypt и WCRY), в качестве основного вектора атаки обычно используются приемы социальной инженерии и электронная почта в расчете на то, что пользователь загрузит и запустит вредоносное ПО. Но в данном нерядовом случае создатели программы-шантажиста использовали общедоступный код-эксплойт для устраненной уязвимости EternalBlue сервера SMB (CVE-2017-0145), которая проявляется при отправке специально созданного пакета на целевой сервер SMBv1. Эта уязвимость была устранена в бюллетене безопасности MS17-010, выпущенном 14 марта 2017.

Механизм распространения WannaCrypt заимствован у хорошо известных открытых эксплойтов SMB, которые обеспечили этой программе-шантажисту возможности червя, создавая точку входа на машины, которые не были обновлены даже после появления обновления безопасности.

Код эксплойта WannaCrypt рассчитан только на необновленные системы Windows 7 и Windows Server 2008 (или более ранние версии ОС), поэтому эта атака безвредна для машин под управлением Windows 10.

Мы не нашли свидетельств того, какой конкретно вектор входа был задействован в атаке, но есть два высоковероятных сценария, которые, по нашему мнению, объясняют распространение этой программы-шантажиста:

- Рассылка разработанных в соответствии с приемами социальной инженерии сообщений электронной почты, которые подталкивали пользователей открыть их и запустить вредоносный код и активировать функциональность распространения червя с эксплойтом SMB.

- Заражение через эксплойт SMB при обращении к необновленным компьютерам с других зараженных машин.

Дроппер

Вредоносное ПО принимает вид трояна-дроппера, состоящего из двух компонентов:

- Компонент, пытающийся воспользоваться уязвимостью CVE-2017-0145 сервера SMB на других компьютерах.

- Компонент-шантажист, известный как WannaCrypt.

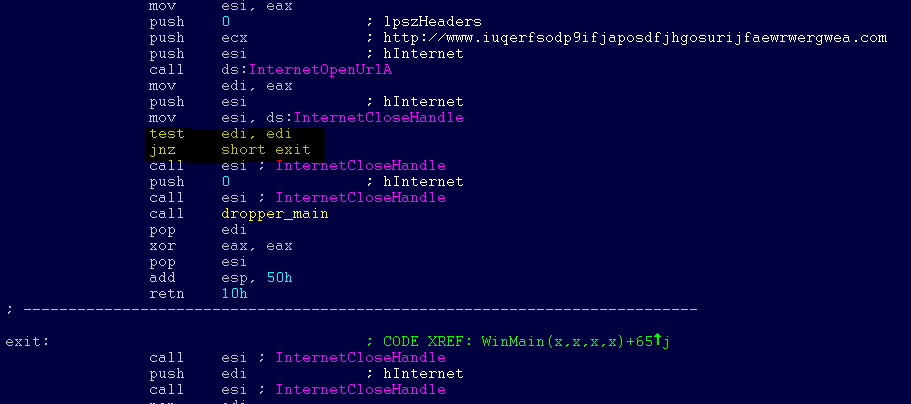

Дроппер пытается подключиться к следующим доменам, используя API-функцию InternetOpenUrlA():

- www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

- www[.]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com

В случае успешного подключения к доменам дроппер прекращает дальнейшее инфицирование системы компонентом-шантажистом и не пытается использовать уязвимость для дальнейшего распространения; он просто прекращает работу. Но если подключиться не удается, вирус продолжает сбрасывать компонент-шантажист и создаёт службу в системе.

Иначе говоря, в отличие от большинства других заражений вредоносным ПО, ИТ-администраторы не должны блокировать доступ к этим доменам. Заметьте, что вирус не поддерживает работу через прокси, поэтому может потребоваться создать соответствующую запись в локальной DNS. Эта запись не обязательно должна указывать на сервер в Интернете — достаточно, чтобы она перенаправляла на любой доступный сервер, принимающий подключения на TCP-порту 80.

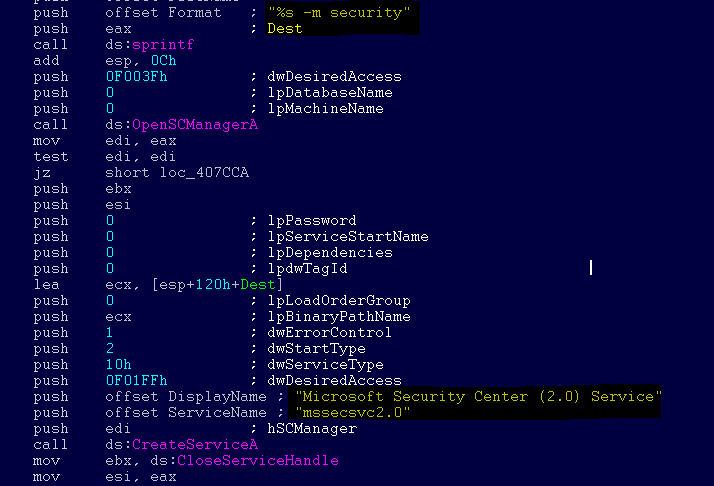

Вирус создаёт службу по имени mssecsvc2.0, роль которой заключается в использовании уязвимости SMB на других компьютерах, доступных с заражённой системы:

Имя службы: mssecsvc2.0

Описание службы: (Microsoft Security Center (2.0) Service)

Параметры службы: “-m security”

Программа-шантажист WannaCrypt

Программа-шантажист представляет собой дроппер, содержащий в своем разделе ресурсов защищенный паролем ZIP-архив. Процедура шифрования документов и файлы в ZIP-архиве содержат вспомогательные средства, утилиту расшифровки и сообщение с требованием выкупа. В попавших к нам на анализ примерах ZIP-архив был зашифрован паролем WNcry@2ol7.

В процессе своей работы WannaCrypt создает следующие параметры в системном реестре:

- HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\\<случайная строка> = “<рабочий каталог компонента-шантажиста>\tasksche.exe”

- HKLM\SOFTWARE\WanaCrypt0r\\wd = “<рабочий каталог компонента-шантажиста>”

Компонент заменяет обои рабочего стола на изображение с требованием выкупа, изменяя следующий параметр системного реестра.

- HKCU\Control Panel\Desktop\Wallpaper: “<рабочий каталог компонента-шантажиста>\@WanaDecryptor@.bmp”

Она создает следующие файлы в рабочем каталоге компонента-шантажиста:

- 00000000.eky

- 00000000.pky

- 00000000.res

- 274901494632976.bat

- @Please_Read_Me@.txt

- @WanaDecryptor@.bmp

- @WanaDecryptor@.exe

- b.wnry

- c.wnry

- f.wnry

- m.vbs

- msg\m_bulgarian.wnry

- msg\m_chinese (simplified).wnry

- msg\m_chinese (traditional).wnry

- msg\m_croatian.wnry

- msg\m_czech.wnry

- msg\m_danish.wnry

- msg\m_dutch.wnry

- msg\m_english.wnry

- msg\m_filipino.wnry

- msg\m_finnish.wnry

- msg\m_french.wnry

- msg\m_german.wnry

- msg\m_greek.wnry

- msg\m_indonesian.wnry

- msg\m_italian.wnry

- msg\m_japanese.wnry

- msg\m_korean.wnry

- msg\m_latvian.wnry

- msg\m_norwegian.wnry

- msg\m_polish.wnry

- msg\m_portuguese.wnry

- msg\m_romanian.wnry

- msg\m_russian.wnry

- msg\m_slovak.wnry

- msg\m_spanish.wnry

- msg\m_swedish.wnry

- msg\m_turkish.wnry

- msg\m_vietnamese.wnry

- r.wnry

- s.wnry

- t.wnry

- TaskData\Tor\libeay32.dll

- TaskData\Tor\libevent-2-0-5.dll

- TaskData\Tor\libevent_core-2-0-5.dll

- TaskData\Tor\libevent_extra-2-0-5.dll

- TaskData\Tor\libgcc_s_sjlj-1.dll

- TaskData\Tor\libssp-0.dll

- TaskData\Tor\ssleay32.dll

- TaskData\Tor\taskhsvc.exe

- TaskData\Tor\tor.exe

- TaskData\Tor\zlib1.dll

- taskdl.exe

- taskse.exe

- u.wnry

WannaCrypt может также создавать следующие файлы:

- %SystemRoot%\tasksche.exe

- %SystemDrive%\intel\<случайное имя каталога>\tasksche.exe

- %ProgramData%\<случайное имя каталога>\tasksche.exe

Компонент-шантажист иногда также создаёт службу со случайным именем и следующим путем к образу: “cmd.exe /c “<рабочий каталог компонента-шантажиста>\tasksche.exe””.

Компонент выполняет поиск на всем компьютере файлов со следующими расширениями:

.123, .jpeg, .rb, .602, .jpg, .rtf, .doc, .js, .sch, .3dm, .jsp, .sh, .3ds, .key, .sldm, .3g2, .lay, .sldm, .3gp, .lay6, .sldx, .7z, .ldf, .slk, .accdb, .m3u, .sln, .aes, .m4u, .snt, .ai, .max, .sql, .ARC, .mdb, .sqlite3, .asc, .mdf, .sqlitedb, .asf, .mid, .stc, .asm, .mkv, .std, .asp, .mml, .sti, .avi, .mov, .stw, .backup, .mp3, .suo, .bak, .mp4, .svg, .bat, .mpeg, .swf, .bmp, .mpg, .sxc, .brd, .msg, .sxd, .bz2, .myd, .sxi, .c, .myi, .sxm, .cgm, .nef, .sxw, .class, .odb, .tar, .cmd, .odg, .tbk, .cpp, .odp, .tgz, .crt, .ods, .tif, .cs, .odt, .tiff, .csr, .onetoc2, .txt, .csv, .ost, .uop, .db, .otg, .uot, .dbf, .otp, .vb, .dch, .ots, .vbs, .der”, .ott, .vcd, .dif, .p12, .vdi, .dip, .PAQ, .vmdk, .djvu, .pas, .vmx, .docb, .pdf, .vob, .docm, .pem, .vsd, .docx, .pfx, .vsdx, .dot, .php, .wav, .dotm, .pl, .wb2, .dotx, .png, .wk1, .dwg, .pot, .wks, .edb, .potm, .wma, .eml, .potx, .wmv, .fla, .ppam, .xlc, .flv, .pps, .xlm, .frm, .ppsm, .xls, .gif, .ppsx, .xlsb, .gpg, .ppt, .xlsm, .gz, .pptm, .xlsx, .h, .pptx, .xlt, .hwp, .ps1, .xltm, .ibd, .psd, .xltx, .iso, .pst, .xlw, .jar, .rar, .zip, .java, .raw.

Все найденные файлы WannaCrypt шифрует и переименовывает, добавляя к имени файла расширение .WNCRY. Например, файл picture.jpg компонент-шантажист зашифрует и переименует на picture.jpg.WNCRY.

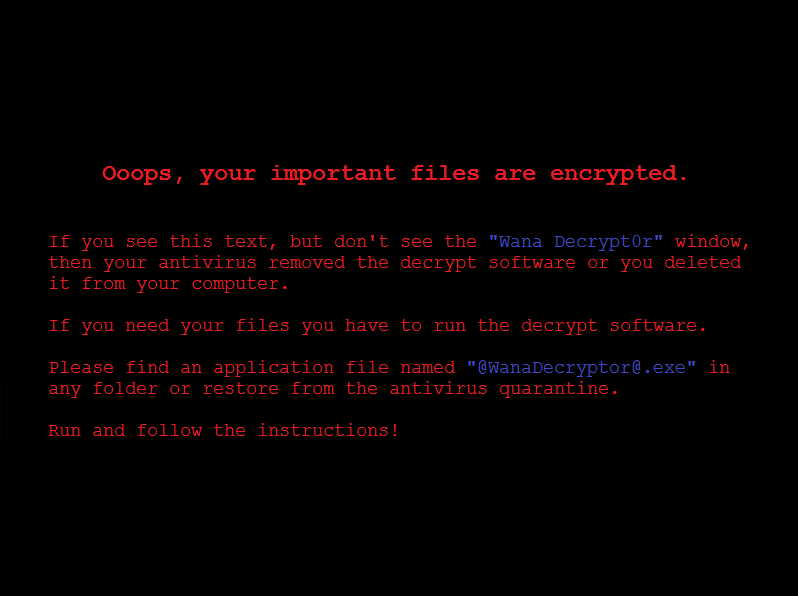

Также в каждой папке с зашифрованными файлами он создает файл @Please_Read_Me@.txt. Последний содержит то же сообщение с требованием выкупа, что присутствует на подмененных обоях рабочего стола (см. снимок экрана ниже).

После завершения шифрования WannaCrypt удаляет теневые копии тома следующей командой:

cmd.exe /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet

После этого фон рабочего стола подменяется изображением со следующим сообщением:

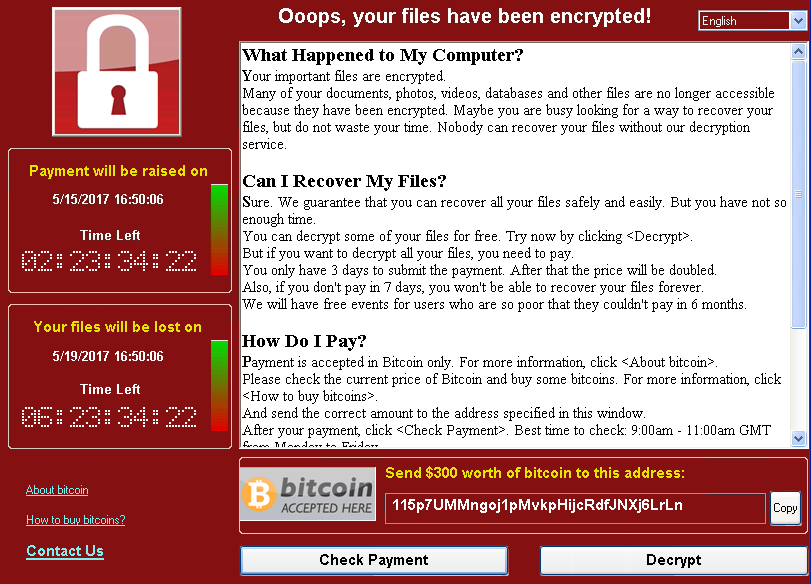

Также запускается исполняемый компонент, отображающий требование выкупа в 300 долларов в биткойнах, а также таймер:

Текст локализован на следующие языки: болгарский, китайский (упрощенное и традиционное письмо), хорватский, чешский, датский, английский, филиппинский, финский, французский, немецкий, греческий, индонезийский, итальянский, японский, корейский, латвийский, норвежский, польский, португальский, румынский, русский, словацкий, испанский, шведский, турецкий и вьетнамский.

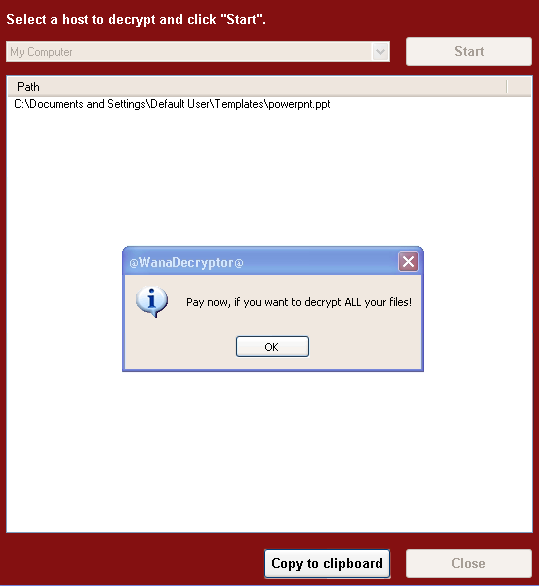

Компонент-шантажист также демонстрирует способность расшифровать зашифрованные файлы, позволяя пользователю бесплатно расшифровать несколько случайных файлов. После этого он быстро напоминает о необходимости оплатить выкуп, чтобы расшифровать остальные файлы.

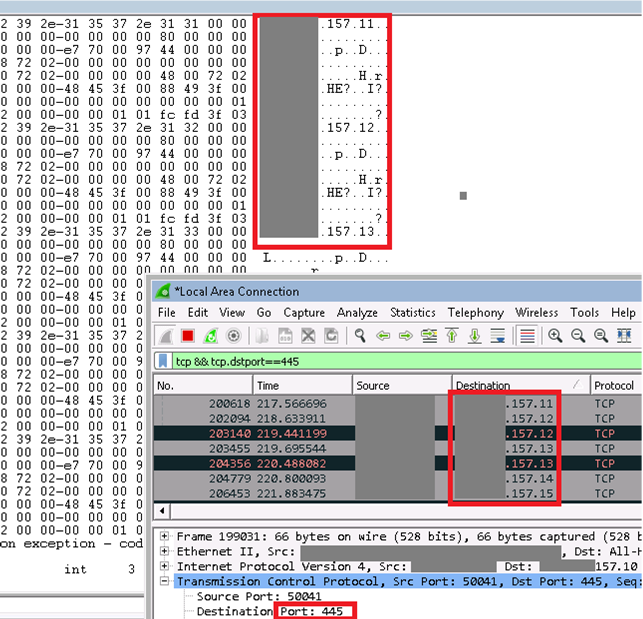

Способность распространяться

Червь пытается заразить расположенные в локальной сети необновленные машины под управлением Windows. Одновременно он выполняет массовое сканирование IP-адресов Интернета, чтобы найти и заразить другие уязвимые компьютеры. Это создает большой объем трафика SMB с зараженного хоста, что могут заметить специалисты по безопасности, как показано ниже.

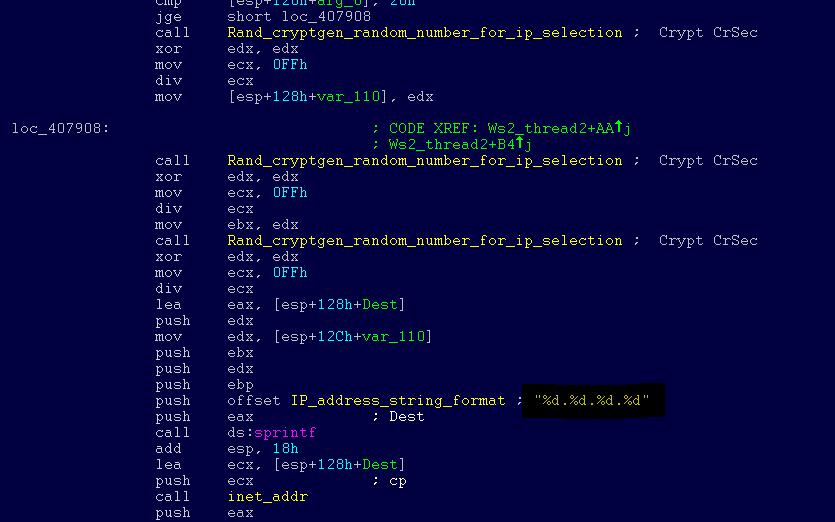

Процедура сканирования Интернета генерирует случайные октеты, собираемые в IPv4-адреса. После этого вредоносное ПО атакует расположенный по доступному IP-адресу компьютер, пытаясь воспользоваться уязвимостью CVE-2017-0145. Программа не заражает компьютеры, у которых первый октет IPv4-адреса равен 127 или больше 224, чтобы не тратить время на обращение по локальным адресам замыкания на себя. После обнаружения и инфицирования уязвимой машины она становится следующим источником заражения других машин. Цикл заражения продолжается, по мере того как обнаруживаются незащищенные компьютеры.

После успешного заражения уязвимого компьютера вредоносная программа выполняет код оболочки на уровне ядра, который, похоже, скопирован из открытого трояна, использующего бэкдор DOUBLEPULSAR, но с определенными изменениями для сброса и выполнения сбрасывателя компонента-шантажиста для 32 и 64-разрядных систем.

Защита от атаки WannaCrypt

Чтобы получить самую современную защиту от Microsoft, обновите системы до Windows 10. Поддержание компьютера в актуальном состоянии позволяет воспользоваться преимуществами самых новых функций и активных механизмов защиты, присутствующих в последних версиях Windows.

Мы рекомендуем клиентам, которые еще не установили обновление безопасности MS17-010, сделать это как можно быстрее. Если на данный момент у вас нет возможности установить это обновление, мы рекомендуем два возможных решения, которые позволят уменьшить масштабы заражения:

- Отключите SMBv1, следуя инструкциям в статье 2696547 базы знаний Microsoft и приведённым ранее рекомендациям.

- Изучите возможность добавления на брандмауэр или маршрутизатор правила, блокирующего входящий трафик SMB через порт 445.

Антивирус Защитника Windows (Windows Defender) определяет эту угрозу как Ransom:Win32/WannaCrypt, начиная с обновления 1.243.297.0. В антивирусе Защитника Windows используется защита на основе облака, защищающая от самых современных угроз.

На предприятиях рекомендуется использовать Device Guard для блокировки устройств и обеспечения безопасности уровня ядра на основе виртуализации, что обеспечивает выполнение только доверенных приложений и эффективно предотвращает выполнение вредоносного ПО.

Используйте защиту Advanced Threat Protection Office 365, в которой есть функция машинного обучения, блокирующая опасные вложения в сообщениях электронной почты, например, содержащие программы-шантажисты.

Следите за работой сетей с помощью службы Advanced Threat Protection (ATP) в Защитнике Windows, которая оповещает сотрудников отделов информационной безопасности, о подозрительных действиях. Скачайте эту брошюру, чтобы узнать, как служба ATP в Защитнике Windows помогает находить, исследовать и устранять программы – шантажисты из сети. Windows Defender Advanced Threat Protection – Ransomware response playbook.

Ресурсы

- Загрузка обновлений безопасности для англоязычных систем: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64.

- Загрузка обновлений безопасности для локализованных систем: Windows Server 2003 SP2 x64, Windows Server 2003 SP2 x86, Windows XP SP2 x64, Windows XP SP3 x86, Windows XP Embedded SP3 x86, Windows 8 x86, Windows 8 x64.

- Обновление безопасности MS17-010: https://technet.microsoft.com/en-us/library/security/ms17-010.aspx.

- Рекомендации для клиентов о поведении при обнаружении атаки WannaCrypt: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/.

- Общая информация о программах-шантажистах: https://www.microsoft.com/en-us/security/portal/mmpc/shared/ransomware.aspx.

Признаки вторжения

Код SHA1 проанализированных примеров:

- 51e4307093f8ca8854359c0ac882ddca427a813c

- e889544aff85ffaf8b0d0da705105dee7c97fe26

Файлы, создаваемые программой-шантажистом:

- %SystemRoot%\mssecsvc.exe

- %SystemRoot%\tasksche.exe

- %SystemRoot%\qeriuwjhrf

- b.wnry

- c.wnry

- f.wnry

- r.wnry

- s.wnry

- t.wnry

- u.wnry

- taskdl.exe

- taskse.exe

- 00000000.eky

- 00000000.res

- 00000000.pky

- @WanaDecryptor@.exe

- @Please_Read_Me@.txt

- m.vbs

- @WanaDecryptor@.exe.lnk

- @WanaDecryptor@.bmp

- 274901494632976.bat

- taskdl.exe

- Taskse.exe

- Files with “.wnry” extension

- Files with “.WNCRY” extension

Разделы системного реестра, создаваемые программой-шантажистом:

- HKLM\SOFTWARE\WanaCrypt0r\wd

Если вы увидели неточность перевода, сообщите, пожалуйста, об этом в личные сообщения.

#1

зомбо

- Posters

- 3 Сообщений:

Newbie

Отправлено 24 Август 2017 — 12:53

Здравствуйте, 3- дня назад началось то что, каждый день примерно в одно и тоже время (9-10 и 18-19 по МСК) антивирус замечает и удаляет программу mssecsvc.exe по пути C:/windows/. Как избавиться от нее навсегда?

И можно ли удалить текстовый документ spiderg3 по пути C:\ProgramData\Doctor Web\Logs так как он весит 35гб?

Прикрепленные файлы:

- Наверх

#2

Dr.Robot

Dr.Robot

- Helpers

- 3 341 Сообщений:

Poster

Отправлено 24 Август 2017 — 12:53

1. Если Вы подозреваете у себя на компьютере вирусную активность и хотите получить помощь в этом разделе,

Вам необходимо кроме описания проблемы приложить к письму логи работы трёх программ — сканера Dr. Web (или CureIt!, если антивирус Dr. Web не установлен на Вашем ПК), Hijackthis и DrWeb SysInfo. Где найти эти программы и как сделать логи описано в Инструкции. Без логов помочь Вам не сможет даже самый квалифицированный специалист.

2. Если у Вас при включении компьютера появляется окно с требованием перечислить некоторую сумму денег и при этом блокируется доступ к рабочему столу,

— попытайтесь найти коды разблокировки здесь https://www.drweb.com/xperf/unlocker/

— детально опишите как выглядит это окно (цвет, текст, количество кнопок, появляется ли оно до появления окна приветствия Windows или сразу же после включении компьютера);

— дождаться ответа аналитика или хелпера;

3. Если у Вас зашифрованы файлы,

Внимание! Услуга по расшифровке файлов предоставляется только лицензионным пользователям продуктов Dr.Web, у которых на момент заражения была установлена коммерческая лицензия Dr.Web Security Space не ниже версии 9.0, Антивирус Dr.Web для Windows не ниже версии 9.0 или Dr.Web Enterprise Security Suite не ниже версии 6.0. подробнее.

Что НЕ нужно делать:

— лечить и удалять найденные антивирусом вирусы в автоматическом режиме или самостоятельно. Можно переместить всё найденное в карантин, а после спросить специалистов или не предпринимать никаких действий, а просто сообщить название найденных вирусов;

— переустанавливать операционную систему;

— менять расширение у зашифрованных файлов;

— очищать папки с временными файлами, а также историю браузера;

— использовать самостоятельно без консультации с вирусным аналитиком Dr. Web дешифраторы из «Аптечки сисадмина» Dr. Web;

— использовать дешифраторы рекомендуемые в других темах с аналогичной проблемой.

Что необходимо сделать:

— прислать в вирусную лабораторию Dr. Web https://support.drweb.com/new/free_unlocker/?keyno=&for_decode=1 несколько зашифрованных файлов и, если есть, их не зашифрованные копии в категорию Запрос на лечение. Дожидаться ответа на Вашу почту вирусного аналитика и далее следовать его указаниям ведя с ним переписку по почте. На форуме рекомендуется указать номер тикета вирлаба — это номер Вашего запроса, содержащий строку вида [drweb.com #3219200];

4. При возникновении проблем с интернетом, таких как «не открываются сайты», в браузерах появляются картинки с порно или рекламным содержанием там, где раньше ничего подобного не было, появляются надписи типа «Содержание сайта заблокировано» и пр. нестандартные уведомления необходимо выложить дополнительно к логам из п.1 лог команды ipconfig

Для этого проделайте следующее:

- Зайдите в меню Пуск на Рабочем столе, вызовите в нем окно команды Выполнить…

- В появившемся окне наберите cmd и нажмите клавишу <Enter>. Появится черное окно консоли (интерпретатора команд).

- Напишите в этом черном окне команду ipconfig /all>»%userprofile%\ipc.log» и нажмите клавишу <Enter>, затем наберите там же команду explorer.exe /select,»%userprofile%\ipc.log» и нажмите клавишу <Enter>, нужный файл будет показан в Проводнике Windows.

- Приложите этот файл к своему сообщению на форуме.

Чтобы не сделать ошибок в написании команд, можно скопировать эти команды отсюда и последовательно вставлять в черное окно консоли путем выбора пункта Вставить из меню, появляющегося при нажатии правой кнопки мыши в черном окне консоли.

- Наверх

#3

RomaNNN

RomaNNN

- Posters

- 6 001 Сообщений:

Ковальски

Отправлено 24 Август 2017 — 13:00

И можно ли удалить текстовый документ spiderg3 по пути C:\ProgramData\Doctor Web\Logs так как он весит 35гб?

Это потому, что Вы включили ведение подробного лога в настойках. Выключите, он порежется до нормальных размеров.

Необходим лог SysInfo.

Если есть два способа, простой и сложный, то выбирай сложный, так как он проще простого способа, который тоже сложный, но ещё и кривой.

- Наверх

#4

Konstantin Yudin

Konstantin Yudin

- Dr.Web Staff

- 19 563 Сообщений:

Смотрящий

Отправлено 24 Август 2017 — 13:02

With best regards, Konstantin Yudin

Doctor Web, Ltd.

- Наверх

#5

зомбо

зомбо

- Posters

- 3 Сообщений:

Newbie

Отправлено 24 Август 2017 — 13:03

- Наверх

#6

RomaNNN

RomaNNN

- Posters

- 6 001 Сообщений:

Ковальски

Отправлено 24 Август 2017 — 14:05

Собственно да, ставьте апдейты ОС, отключайте ведение подробных логов, наблюдайте. Скорее всего через EthernalBlue ломится к Вам энкодер.

Если есть два способа, простой и сложный, то выбирай сложный, так как он проще простого способа, который тоже сложный, но ещё и кривой.

- Наверх

#7

Internet

Internet

- Posters

- 444 Сообщений:

Member

Отправлено 24 Август 2017 — 15:13

Собственно да, ставьте апдейты ОС, отключайте ведение подробных логов, наблюдайте. Скорее всего через EthernalBlue ломится к Вам энкодер.

То есть, без заплаток никак?

- Наверх

#8

provayder

provayder

- Posters

- 1 754 Сообщений:

Poster

Отправлено 24 Август 2017 — 15:18

Собственно да, ставьте апдейты ОС, отключайте ведение подробных логов, наблюдайте. Скорее всего через EthernalBlue ломится к Вам энкодер.

То есть, без заплаток никак?

Вааааще никак

- Наверх

#9

RomaNNN

RomaNNN

- Posters

- 6 001 Сообщений:

Ковальски

Отправлено 24 Август 2017 — 15:18

Internet, внезапно, но чтобы вылечиться от вируса, нужно сначала продезинфицировать комнату, в которой находишься.

Если есть два способа, простой и сложный, то выбирай сложный, так как он проще простого способа, который тоже сложный, но ещё и кривой.

- Наверх

#10

ХХХ

ХХХ

- Posters

- 91 Сообщений:

Newbie

Отправлено 24 Август 2017 — 15:46

Internet, Если вы всё таки решите устанавливать обновления, то рекомендую заранее сделать резервные копии важных данных на внешние накопители (Флешки, внешние жёсткие диски.).

- Наверх

#11

RomaNNN

RomaNNN

- Posters

- 6 001 Сообщений:

Ковальски

Отправлено 24 Август 2017 — 15:56

ХХХ, этот совет надо применять вне зависимости от обновлений. Резервные копии просто должны быть.

Если есть два способа, простой и сложный, то выбирай сложный, так как он проще простого способа, который тоже сложный, но ещё и кривой.

- Наверх

#12

ХХХ

ХХХ

- Posters

- 91 Сообщений:

Newbie

Отправлено 24 Август 2017 — 16:00

ХХХ, этот совет надо применять вне зависимости от обновлений. Резервные копии просто должны быть.

Я понимаю.

- Наверх

#13

AndreyKa

AndreyKa

- Posters

- 1 131 Сообщений:

Poster

Отправлено 24 Август 2017 — 16:00

Internet, внезапно, но чтобы вылечиться от вируса, нужно сначала продезинфицировать комнату, в которой находишься.

Смысл дезинфицировать комнату, если в стене огромная дыра через которую постоянно заползают бомжи погреться?

- Наверх

#14

RomaNNN

RomaNNN

- Posters

- 6 001 Сообщений:

Ковальски

Отправлено 24 Август 2017 — 16:04

AndreyKa, это была аллегория как раз про дыру.

Заканчиваем флуд, ждем от топикстартера выполнения действий и результатов.

Модератор.

Если есть два способа, простой и сложный, то выбирай сложный, так как он проще простого способа, который тоже сложный, но ещё и кривой.

- Наверх

#15

зомбо

зомбо

- Posters

- 3 Сообщений:

Newbie

Отправлено 24 Август 2017 — 19:16

Попытки обновиться не удались, но я понял с чем нужно работать. Спасибо за информацию.

- Наверх

#16

Nenya Amo

Nenya Amo

- Posters

- 734 Сообщений:

Advanced Member

Отправлено 30 Август 2017 — 10:26

но я понял с чем нужно работать

Поделитесь мыслями.

мой девиз — служение злу, как у котика..

- Наверх

Readers help support Windows Report. We may get a commission if you buy through our links.

Read our disclosure page to find out how can you help Windows Report sustain the editorial team. Read more

Several Windows users have reported seeing a mssecsvc.exe process running in their Task Manager. Hence, they are concerned about whether the executable is safe or potentially dangerous to their PCs.

Hence, this guide will discuss mssecsvc.exe and how to remove it if it’s unsafe. Alternatively, you may be interested in our guide about exe files deleting themselves on Windows 11 and some steps for fixing it.

What is mssecsvc.exe?

The mssecsvc.exe file is usually associated with WannaCry malware, but it disguises itself as Microsoft Security Center (2.0) Service, also known as wscsvc (Windows Security Center Service).

As such, it should be deleted from your PC as soon as possible.

Is the mssecsvc.exe safe or a virus?

To verify if the mssecsvc.exe file is safe or potentially a virus, you can follow these steps:

- Check the file location and make sure that it’s in

C:\Windows\System32 - Verify the digital signature and make sure that the file comes from Microsoft.

- Use antivirus software to ensure that the file isn’t malicious.

After going through the verification process above, it is advisable to delete mssecsvc.exe if you suspect it is malicious.

Alternatively, you can try a comprehensive antivirus tool to help you scan your PC in-depth and get rid of all digital threats, further preventing them from accessing your device.

⇒ Get ESET HOME Security Essential

How can I delete mssecsvc.exe?

1. End task for mssecsvc.exe

- Right-click the Windows button and click on Task Manager from the list menu.

- Navigate to the Processes or Details tab. Click the mssecsvc.exe from the list, right-click on it, then select End Task from the context menu.

- Click OK to confirm that you want to end the task for the program.

- Restart your PC and check if it is still running.

The above steps allow you to stop the mssecsvc.exe process on your PC, preventing it from establishing any more threats.

You can check our article on what to do if the Task Manager is slow to open or respond on your PC.

2. Remove the mssecsvc.exe file via File Explorer

- Go through steps 1 and 2 from the solution above.

- Find the mssecsvc.exe in the Task Manager.

- Right-click on it and click on Open File Location from the drop-down menu.

- In the folder, right-click on the mssecsvc.exe file and delete it.

- Restart your PC.

- Microsoft Office Lens: A Powerful Tool for Capturing and Organizing Information

- Swap Left/Right Speaker in Realtek Audio Console [How to]

Deleting the executable file in File Explorer will disable any corresponding program using the executable on your computer.

In addition, you can read our detailed guide on why exe files are not opening and how to fix it on Windows 11.

Also, we have a detailed article on what to do if antivirus software is blocking .exe files on the PC.

Lastly, our Understanding VSServer.exe and removal methods guide should provide you with all the necessary information regarding a similar process.

Do you have further suggestions or questions regarding this article? You can leave them in the comment section below. We’d like to hear from you.

Henderson Jayden Harper

Windows Software Expert

Passionate about technology, Crypto, software, Windows, and everything computer-related, he spends most of his time developing new skills and learning more about the tech world.

He also enjoys gaming, writing, walking his dog, and reading and learning about new cultures. He also enjoys spending private time connecting with nature.

I will tell you in this post how to fix the issue manually and how to clean it automatically using a special powerful removal tool. You can download the removal program for free here:

Be careful! Full path on computer: %WINDIR%\MSSECSVC.EXE

MSSECSVC.EXE is reported and classified as malicious program (malware).

MSSECSVC.EXE actively resists detection and employs a number of techniques to ensure that you cannot remove MSSECSVC.EXE from infected computers.

Will you remove it?

9 113

People say

How MSSECSVC.EXE got on your computer?

Phishing is the most common way for malware to infect computers.

It could be a fake email message that appears to be originated from Microsoft Customer Service, eBay, PayPal, Amazon, or even your bank or insurance company.

Fake emails that appear to come from the police, the FBI and other government entities were also reported.

MSSECSVC.EXE could also infect your computer by exploiting a security vulnerability of your Web browser or one of its plugins.

If this is the case, MSSECSVC.EXE would be injected into a Web page, and could get to your PC when you visited a malicious or hacked Web site.

MSSECSVC.EXE can be distributed with legitimate software that is repackaged by the scammers.

It could be downloaded from warez Web sites or download archives.

How do you know you have MSSECSVC.EXE on my computer?

MSSECSVC.EXE works in background. It does not appear as a window, does not have a shortcut.

MSSECSVC.EXE hides its existence from your eyes.

You have 2 ways to remove MSSECSVC.EXE:

Why I recommend you to use an automatic way?

- You know only one virus name: «MSSECSVC.EXE», but usually you have infected by a bunch of viruses.

The UnHackMe program detects this threat and all others. - UnHackMe is quite fast! You need only 5 minutes to check your PC.

- UnHackMe uses the special features to remove hard in removal viruses. If you remove a virus manually, it can prevent deleting using a self-protecting module. If you even delete the virus, it may recreate himself by a stealthy module.

- UnHackMe is small and compatible with any antivirus.

- UnHackMe is fully free for 30-days!

Here’s how to remove MSSECSVC.EXE virus automatically:

STEP 1: Install UnHackMe (1 minute)

STEP 2: Scan for malware using UnHackMe (1 minute)

STEP 3: Remove MSSECSVC.EXE virus (3 minutes)

So it was much easier to fix such problem automatically, wasn’t it?

That is why I strongly advise you to use UnHackMe for remove MSSECSVC.EXE redirect or other unwanted software.

How to remove MSSECSVC.EXE manually:

STEP 1: Check all shortcuts of your browsers on your desktop, taskbar and in the Start menu. Right click on your shortcut and change it’s properties.

You can see MSSECSVC.EXE at the end of shortcut target (command line). Remove it and save changes.

In addition, check this command line for fake browser’s trick.

For example, if a shortcut points to Google Chrome, it must have the path:

C:\Program Files (x86)\Google\Chrome\Application\chrome.exe.

Fake browser may be: …\Appdata\Roaming\HPReyos\ReyosStarter3.exe.

Also the file name may be: “chromium.exe” instead of chrome.exe.

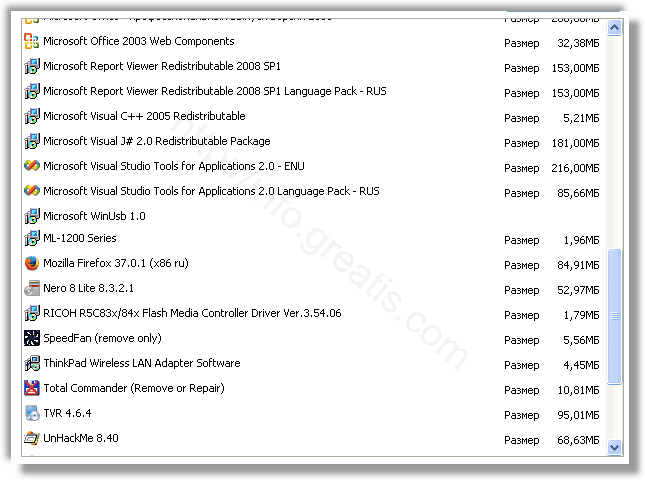

STEP 2: Investigate the list of installed programs and uninstall all unknown recently installed programs.

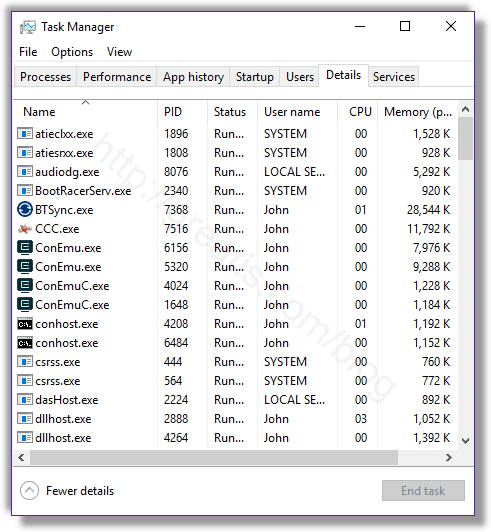

STEP 3: Open Task Manager and close all processes, related to MSSECSVC.EXE in their description. Discover the directories where such processes start. Search for random or strange file names.

Remove MSSECSVC.EXE virus from running processes

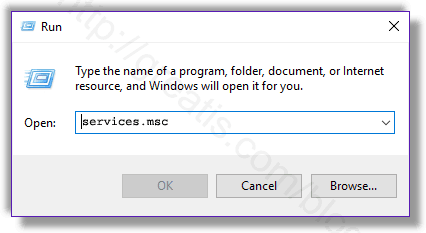

STEP 4: Inspect the Windows services. Press Win+R, type in: services.msc and press OK.

Remove MSSECSVC.EXE virus from Windows services

Disable the services with random names or contains MSSECSVC.EXE in it’s name or description.

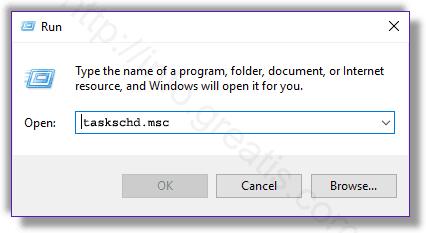

STEP 5: After that press Win+R, type in: taskschd.msc and press OK to open Windows Task Scheduler.

Delete any task related to MSSECSVC.EXE. Disable unknown tasks with random names.

STEP 6: Clear the Windows registry from MSSECSVC.EXE virus.

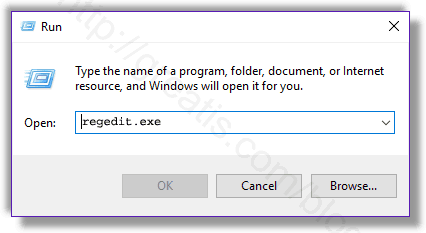

Press Win+R, type in: regedit.exe and press OK.

Remove MSSECSVC.EXE virus from Windows registry

Find and delete all keys/values contains MSSECSVC.EXE.

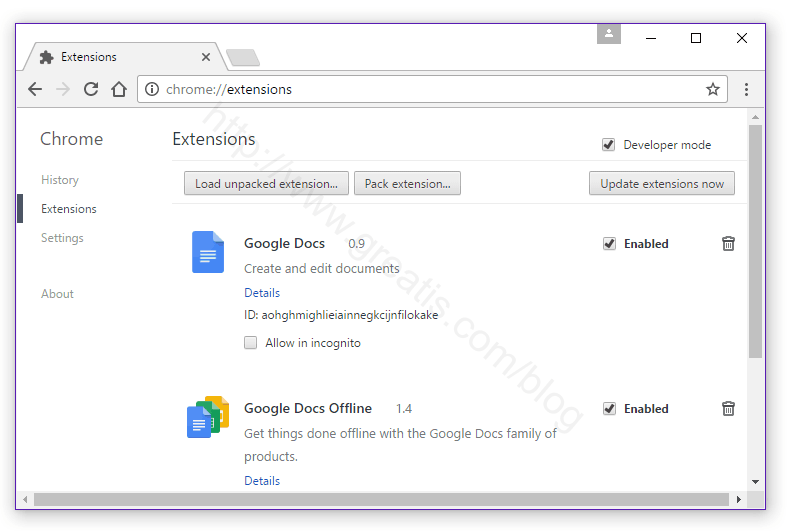

STEP 7: Remove MSSECSVC.EXE from Google Chrome.

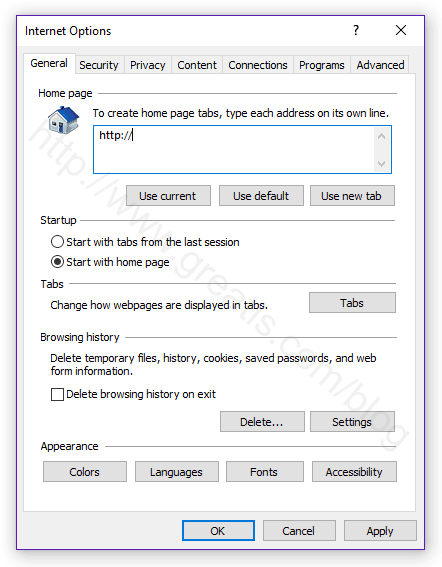

STEP 8: Remove MSSECSVC.EXE from Internet Explorer.

Set Internet Explorer Homepage

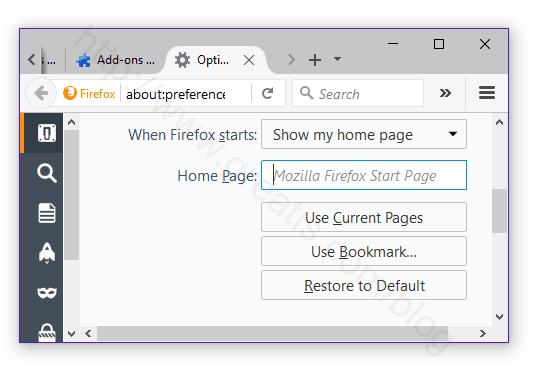

STEP 9: Remove MSSECSVC.EXE from Mozilla Firefox.

Change Firefox Home Page

STEP 10: And at the end, clear your basket, temporal files, browser’s cache.

But if you miss any of these steps and only one part of virus remains – it will come back again immediately or after reboot.

I use UnHackMe for cleaning ads and viruses from my friend’s computers, because it is extremely fast and effective.

STEP 1: Download UnHackMe for free

UnHackMe removes Adware/Spyware/Unwanted Programs/Browser Hijackers/Search Redirectors from your PC easily.

UnHackMe is compatible with most antivirus software.

UnHackMe is 100% CLEAN, which means it does not contain any form of malware, including adware, spyware, viruses, trojans and backdoors. VirusTotal (0/56).

System Requirements: Windows 2000-Windows 8.1/10 32 or 64-bit. UnHackMe uses minimum of computer resources.

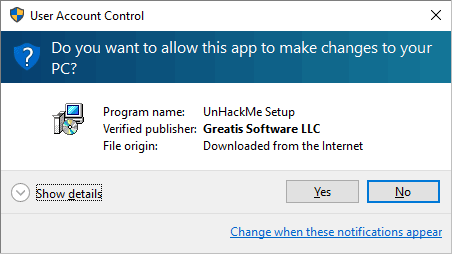

STEP 2: Double click on UnHackMe_setup.exe

You will see a confirmation screen with verified publisher: Greatis Software.

Once UnHackMe has installed the first Scan will start automatically

STEP 3: Carefully review the detected threats!

Click Remove button or False Positive.

Enjoy!