|

Энтузиаст сумел получить доступ к данным, зашифрованным встроенным инструментом Windows BitLocker. Для этого потребовалось менее минуты времени, а расходы на приобретение дополнительного оборудования не превысили и $10. Впрочем, вне условий эксперимента провернуть подобное – во многих случаях непростая задача, если вообще выполнимая.

Украсть мастер-ключ BitLocker за 43 секунды

Автор YouTube-канала stacksmashing продемонстрировал, как при помощи TPM-сниффера, собственноручно собранного на базе платформы Raspberry Pi Pico, расшифровать данные на защищенном при помощи BitLocker накопителе. На решение задачи, не считая предварительной подготовки, у энтузиаста ушло ровно 43 секунды, а расходы на приобретение дополнительного оборудования не дотянули и до $10.

Raspberry Pi Pico – микроконтроллерная плата и самое компактное устройство семейства Raspberry Pi. Девайс был представлен в январе 2021 г. и на старте продаж предлагался по рекомендуемой розничной цене в $4.

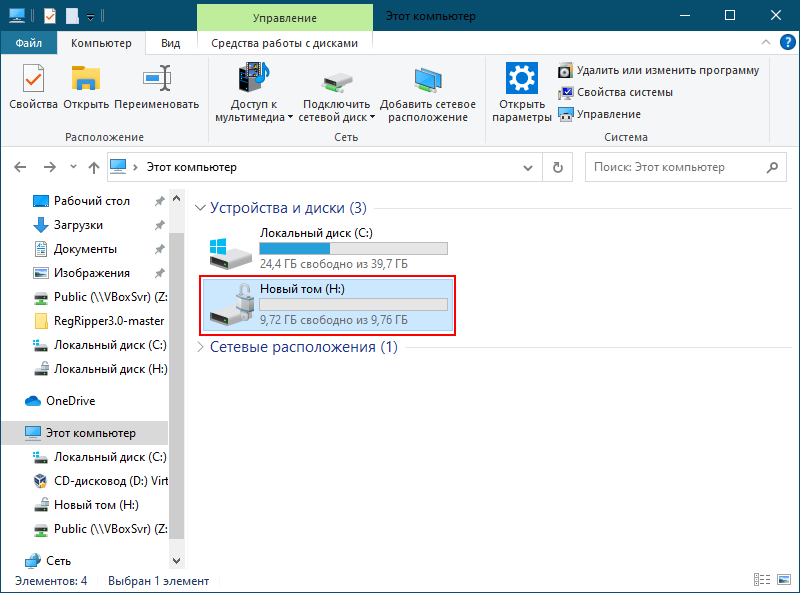

BitLocker – это стандартное и наиболее доступное средство шифрования накопителей информации (точнее, отдельных томов их составляющих), встроенное в операционную систему Windows. Инструмент позволяет защитить данные на дисках от нежелательных глаз и рук с помощью физического ключа или пароля. Похитив SSD или жесткий диск, защищенный BitLocker, злоумышленник, скорее всего, не сможет получить доступ к размещенной на нем информации.

Варианты использования BitLocker

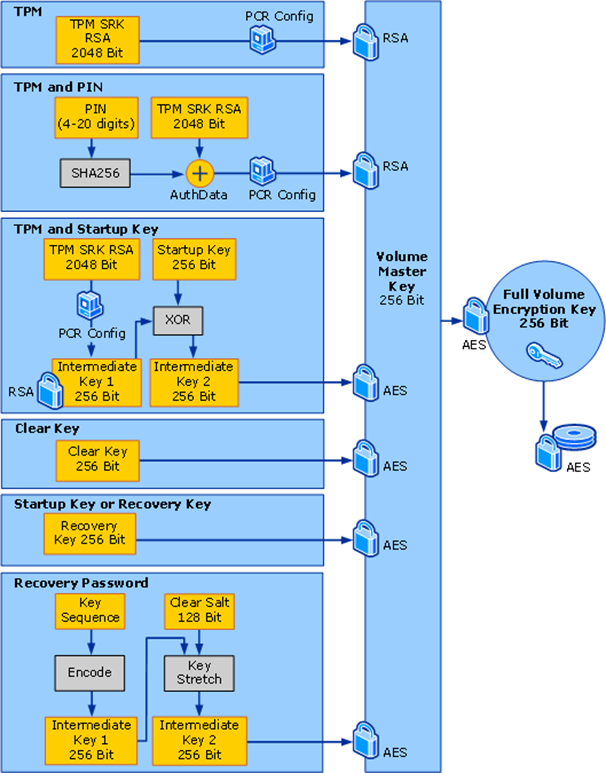

Для большей надежности BitLocker можно использовать в паре с доверенным платформенным модулем (Trusted Platform Module; TPM). Это устройство, которое может быть как распаяно на материнской плате, так и поставляться в виде отдельного модуля, обеспечивает создание и хранение криптографических ключей (в том числе тех, что используются для расшифровки данных BitLocker), а также валидацию целостности системы. Наличие в компьютере модуля TPM 2.0 – одно из требований Windows 11 к «железу».

Найден способ взлома стандартного шифрования дисков Windows за 43 секунды и $10

Проприетарная технология BitLocker поддерживается ОС Windows Vista, 7, 8, 8.1, 10 и 11 в редакциях Pro, Enterprise, Pro Education/SE и Education, а также во все серверных Windows, начиная с Windows Server 2008.

Как протекал эксперимент

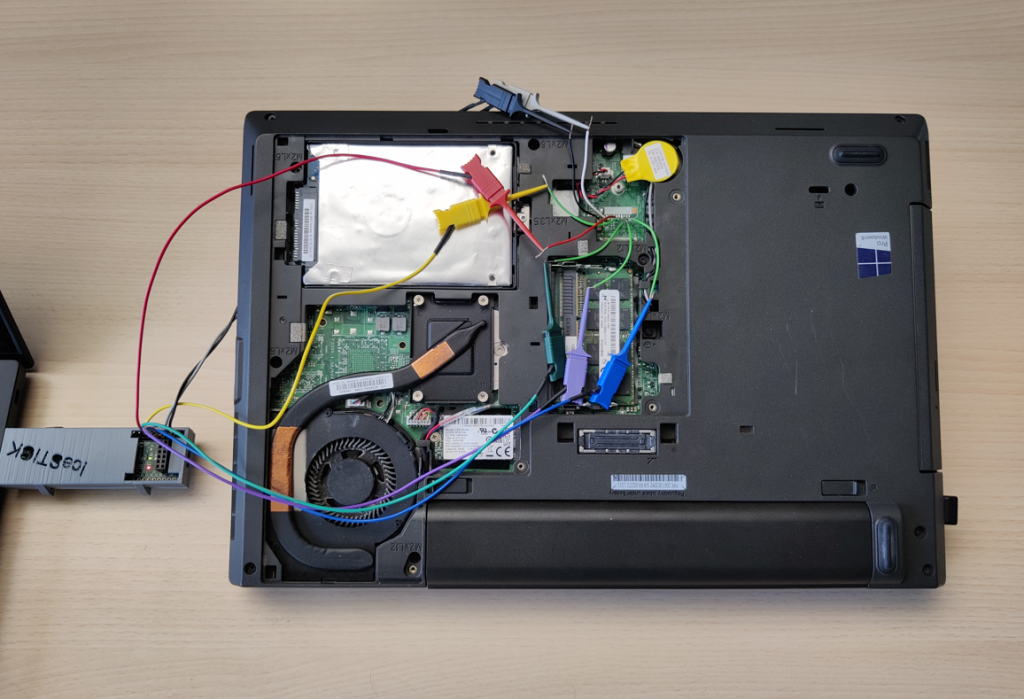

Для извлечения ключа, необходимого для расшифровки данных на SSD (Volume Master Key) из внешнего TPM-модуля ютубер воспользовался уязвимостью дизайна ноутбука Lenovo десятилетней давности, на котором проводился эксперимент.

Он выяснил, что при загрузке ПК данные между TPM-модулем и центральным процессором (CPU) передаются в незашифрованном формате по низкоскоростной шине LPC (Low Pin Count). То есть мастер-ключ можно перехватить в момент его передачи из TPM процессору, подключившись к LPC-шине. Для этого достаточно понимать, как именно происходит обмен данными между TPM и CPU.

Блогер обнаружил, что на материнской плате ноутбука, неподалеку от M.2-разъема для установки SSD, расположен LPC-коннектор, к которому можно было подключиться для перехвата (сниффинга) данных.

В основу устройства для считывания этих данных легла платформа Raspberry Pi Pico – к ней лишь было необходимо припаять несколько подпружиненных контактов для подключения к LPC-шине, а также подготовить программную начинку для декодирования сигнала TPM-модуля.

По завершении подготовительных мероприятий блогер приступил к эксперименту. Запустив таймер на смартфоне, он последовательно демонтировал верхнюю крышку ноутбука, подсоединил сниффер к коннектору LPC-шины и запустил компьютер, после чего мастер-ключ появился на дисплее ПК почти моментально. Процедура в общей сложности заняла 43 секунды.

Впоследствии было необходимо лишь извлечь зашифрованный SSD, подключить к другой машине и применить инструмент для чтения разделов BitLocker (например, DisLocker для Linux) с указанием ранее извлеченного ключа.

Возможные контрмеры

Как отмечает Tom’s Hardware, атакую, подобную проведенную блогером, можно провести и на машинах с более современными материнскими платами, поддерживающими внешние TPM, но на это потребуется несколько больше усилий. Компьютеры же с TPM, интегрированным непосредственно в процессор (как это реализовано в современных CPU AMD и Intel), к таким атакам не уязвимы.

В базе знаний Microsoft, в разделе, посвященном BitLocker, приведен перечень контрмер, которые позволяют защититься от атак вроде той, что продемонстрирована на канале stacksmashing, при использовании подключаемых TPM.

Так, во-первых, специалисты компании предлагают использовать один из вариантов многофакторной аутентификации: TPM совместно с внешним аппаратным ключом (например, USB-токеном), TPM с PIN-кодом, который вводится каждый раз при загрузке; при желании аппаратный ключ и PIN-код можно применять совместно для повышения общего уровня защищенности зашифрованных данных.

Использование любого из этих методов может быть сопряжено с определенным неудобствами как для пользователя, так и для администратора, о чем честно предупреждает Microsoft. К примеру, пользователь может банально забыть свой PIN-код, а администратору будет сложнее поддерживать ПО удаленной машины в актуальном состоянии в связи с необходимостью регулярного ввода PIN-кода для ее запуска, в том числе и после выхода из режима гибернации. Впрочем, последняя проблема решается при помощи механизма разблокировки по сети (Network Unlock), который также описан в документации.

Вторая мера обеспечения безопасности, предлагаемая Microsoft, – защита портов компьютера, которые имеют прямой доступ к памяти (Direct Memory Access; DMA). К таковым, в частности, относятся порты шины PCI или уже упомянутой ранее LPC.

Стоит отметить, что большинство предложенных в документации подходов к защите DMA-интерфейсов предполагает внесение правок в групповые политики Windows, что требует определенных знаний и навыков от пользователя/администратора.

В целом, согласно документации, наиболее сложного комплекса защитных мероприятий требуется в случаях, когда предполагается, что злоумышленник, решивший заполучить ключи шифрования BitLocker, обладает сравнительно высоким уровнем квалификации и продолжительным временем доступа к атакуемой машине. Чем больше факторов аутентификации применяется оператором компьютера, тем более сложным и затратным для злоумышленника окажется обход защитных мер. В случае же применения комбинации из TPM и сложного PIN-кода превращает достижение поставленной им цели «практически невозможным», следует из документации.

- Supply & Demand Planning Conference

Функция BitLocker впервые появилась в Vista максимальной и корпоративной редакций, а затем успешно была унаследована всеми последующими версиями операционной системы Windows. BitLocker представляет собой средство шифрования данных на локальном диске, а также службу, обеспечивающую защиту этих данных без непосредственного участия пользователя. В Windows 10 BitLocker поддерживает шифрование с использованием алгоритма AES 128 и AES 256, для защиты данных служба может использовать работающий в связке с данными учётной записи текстовый пароль, а также специальный набор данных, хранящийся на внешнем устройстве — так называемой смарт-карте или токене, которые, между прочим, также используют защиту паролем, в роли которого выступает пин-код.

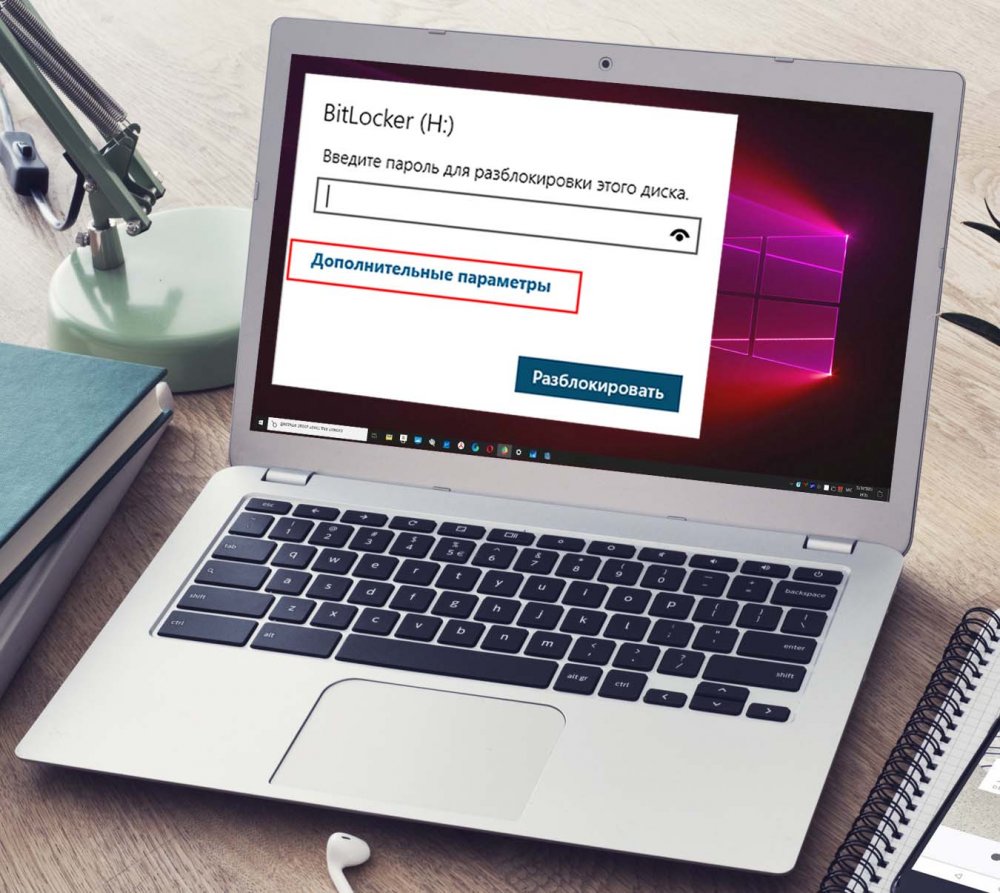

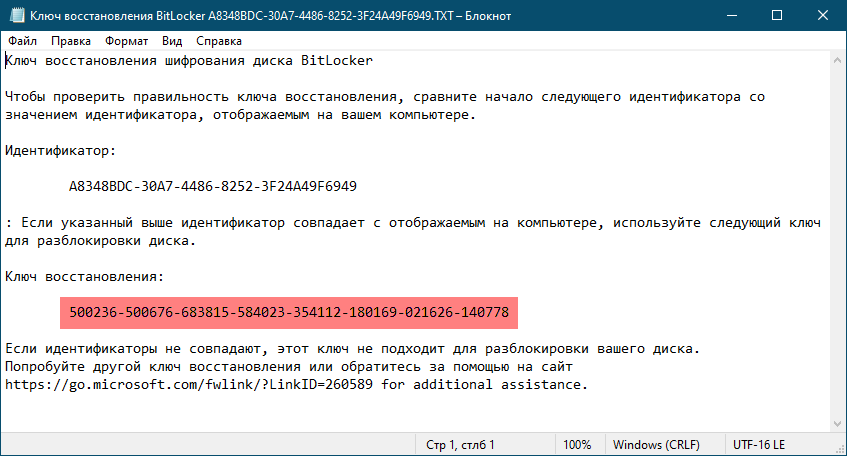

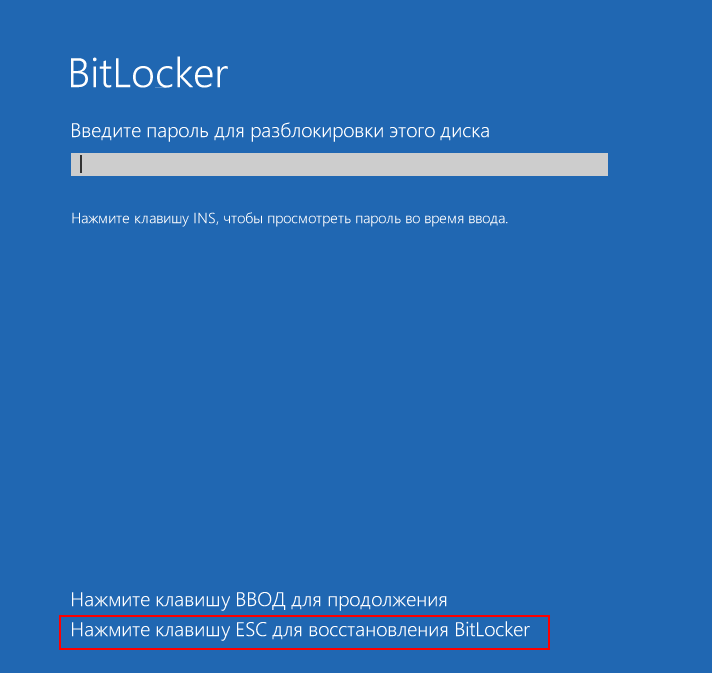

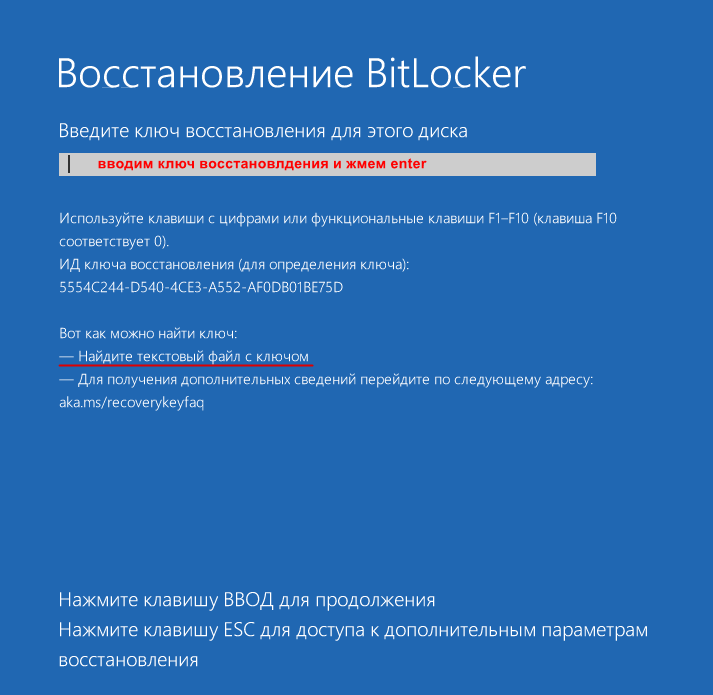

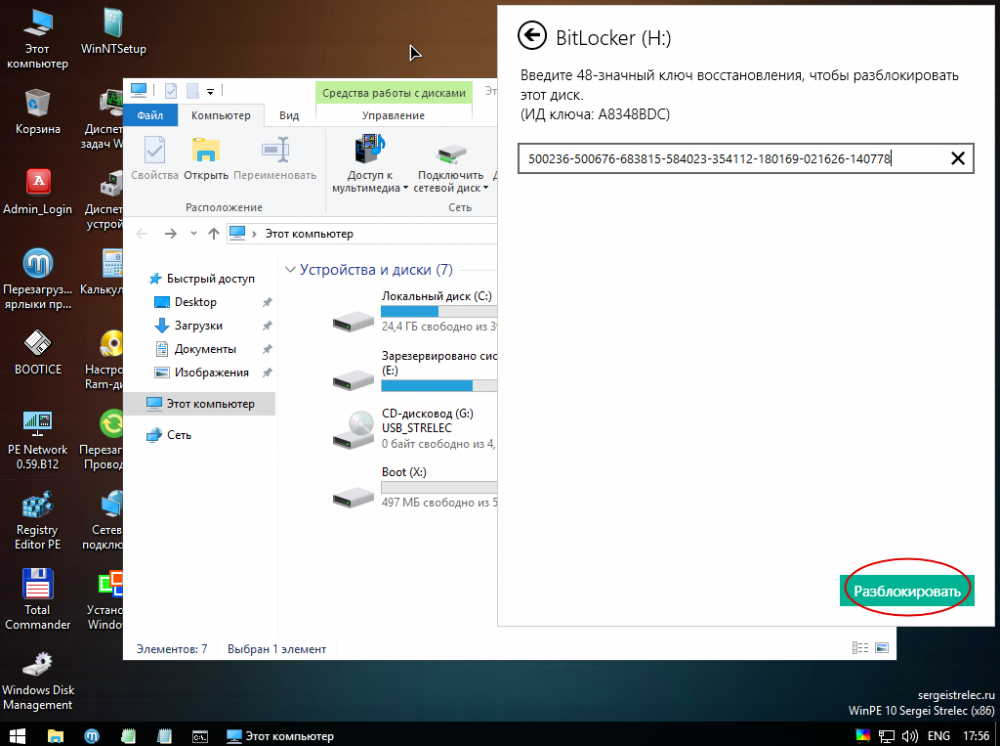

При активации BitLocker перед процедурой шифрования создаётся идентификатор и ключ восстановления — строка из 48-символов, с помощью которой можно разблокировать доступ к зашифрованному тому в случае утере утери пароля или смарт-карты. После того как том будет заблокирован, получить к нему доступ можно будет только подключив к ПК токен и введя его PIN-код или введя обычный пароль либо воспользовавшись ключом восстановления, если токен или пароль были утеряны. Процедура проста и не требует никаких технических навыков.

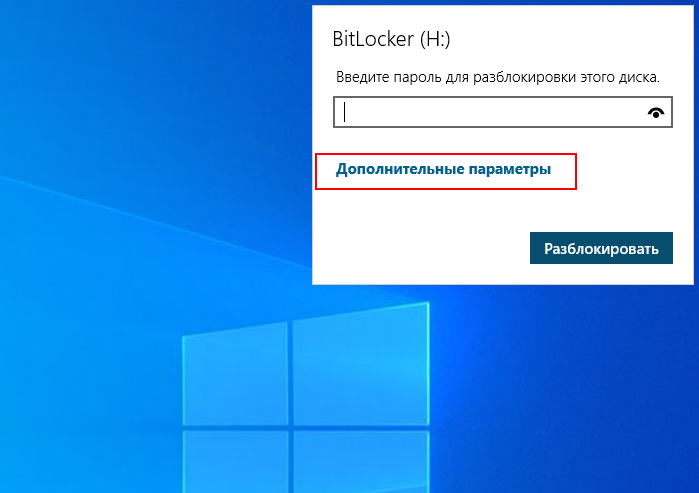

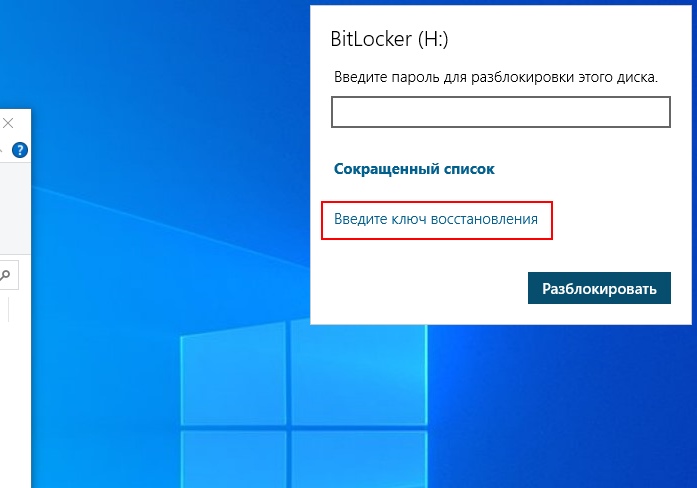

Кликните дважды по заблокированному разделу, а когда в верхнем правом углу появится приглашение вести пароль, нажмите в окошке «Дополнительные параметры» → «Введите ключ восстановления».

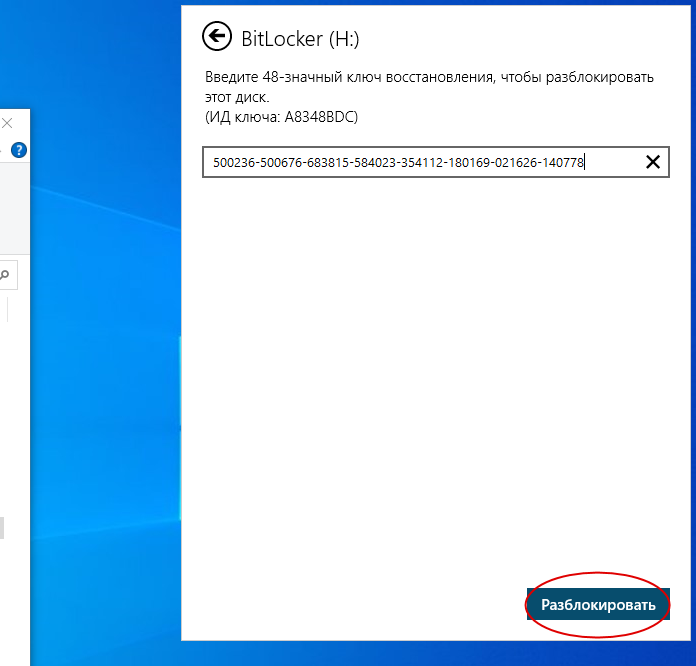

Скопируйте из файла «Ключ восстановления BitLocker» 48-значный ключ, вставьте его в соответствующее поле и, убедившись, что первые восемь символов ID ключа совпадают с первыми восьмью символами идентификатора ключа в файле «Ключ восстановления BitLocker», нажмите «Разблокировать».

Раздел будет разблокирован точно так же, как если бы вы ввели пароль или воспользовались токеном. Если вы зашифровали системный том, на экране ввода пароля нужно будет нажать клавишу ECS и ввести в ключ восстановления.

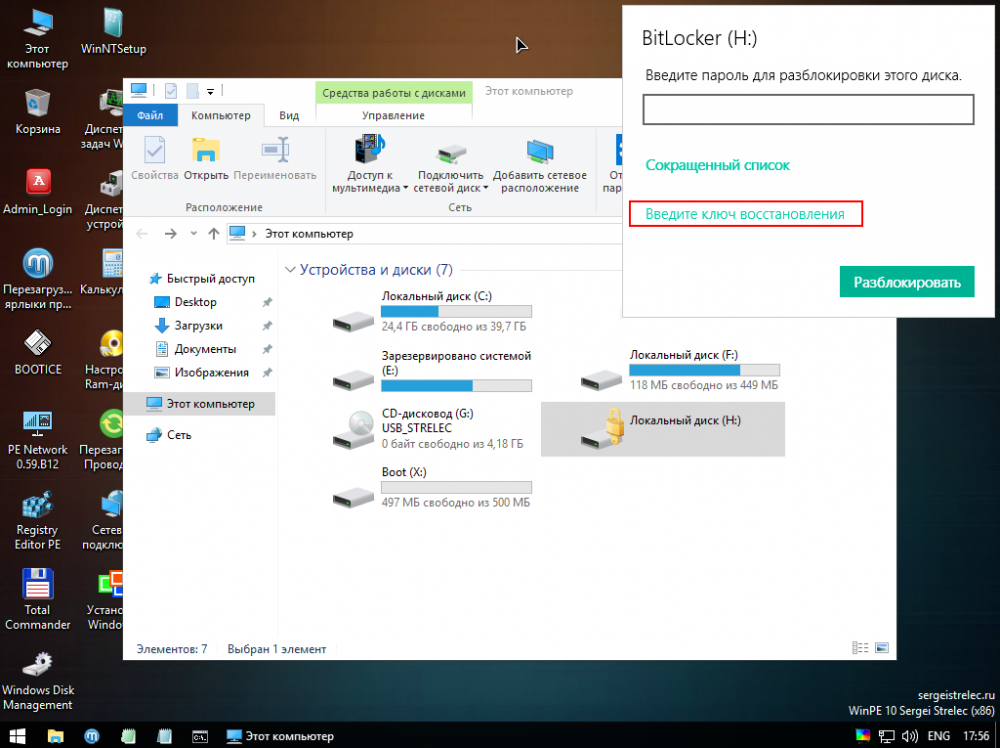

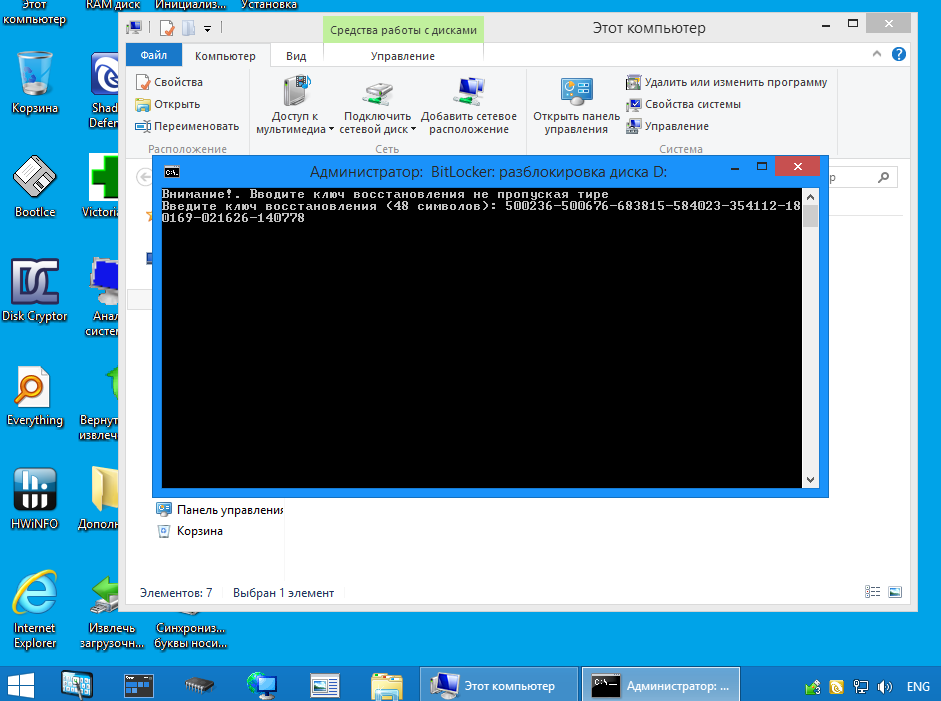

До этого мы имели дело с работающей системой, но давайте представим, что по какой-то причине Windows не может загрузиться, а получить доступ к данным нужно. В этом случае можно воспользоваться спасательным диском на базе WinPE, тем же WinPE 10-8 Sergei Strelec, о котором мы уже не раз писали. Всё очень просто. Загрузившись с диска, выполняем те же действия, что и в рабочей Windows:

кликаем дважды по зашифрованному диску, жмём «Дополнительные параметры» → «Введите ключ восстановления», вводим ключ и нажимаем «Разблокировать».

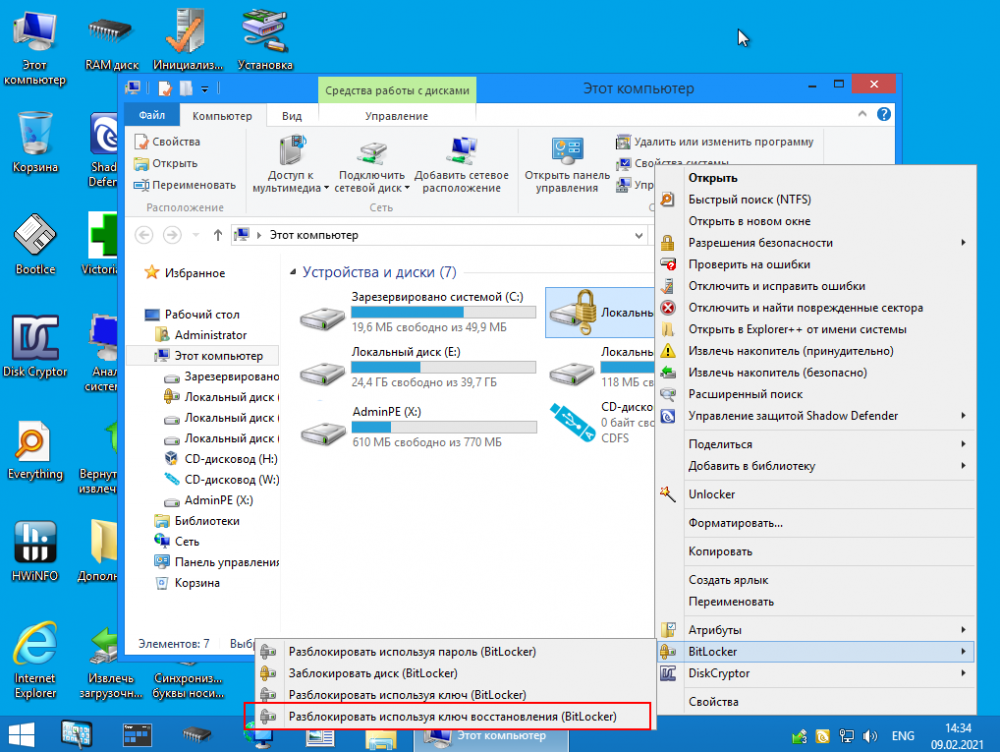

В другом спасательном диске — AdminPE для разблокировки BitLocker в контекстном меню предусмотрена опция «Разблокировать, используя ключ восстановления».

Да, можно, но для этого вам всё равно понадобятся ключи шифрования, для извлечения которых хакеры пользуются уязвимостями, которые оставила в криптографической система сама Microsoft, сознательно пойдя на компромисс между надёжностью и удобством. Например, если ваш ПК присоединён к домену, ключи BitLocker автоматически отправляются в Active Directory на случай их утери. Кстати, получение копий ключей из учётной записи или Active Directory является основным способом взлома BitLocker.

А ещё открытые копии ключей сохраняются в оперативной памяти компьютера, а значит и в файле дампа ОЗУ, и в файле гибернации, из которых их также можно извлечь, получив физический доступ к жёсткому диску. Получается так, что каким бы ни был надёжным сам алгоритм шифрования, весь результат его работы нивелируется организацией работы с ключами. Поэтому пользоваться BitLocker есть смысл только вместе с другими механизмами безопасности, в частности, с шифрованной файловой системой и службой управления правами доступа.

Время на прочтение4 мин

Количество просмотров25K

Подключение сниффера к модулю TPM по шине LPC

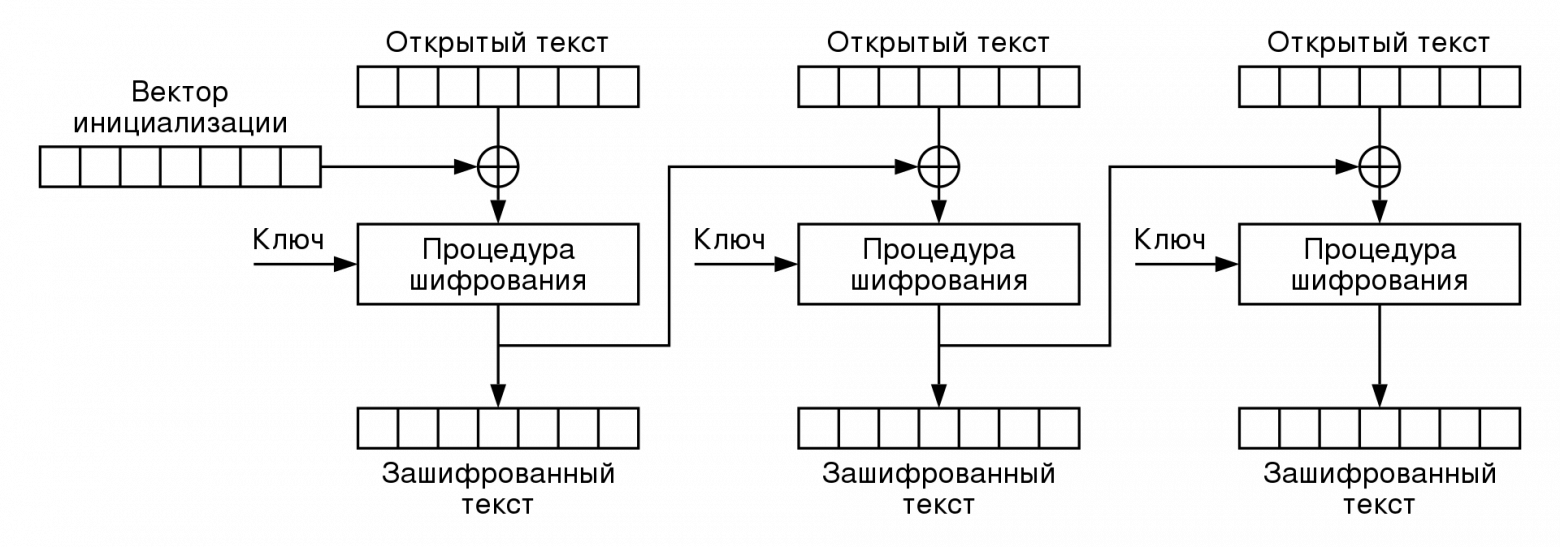

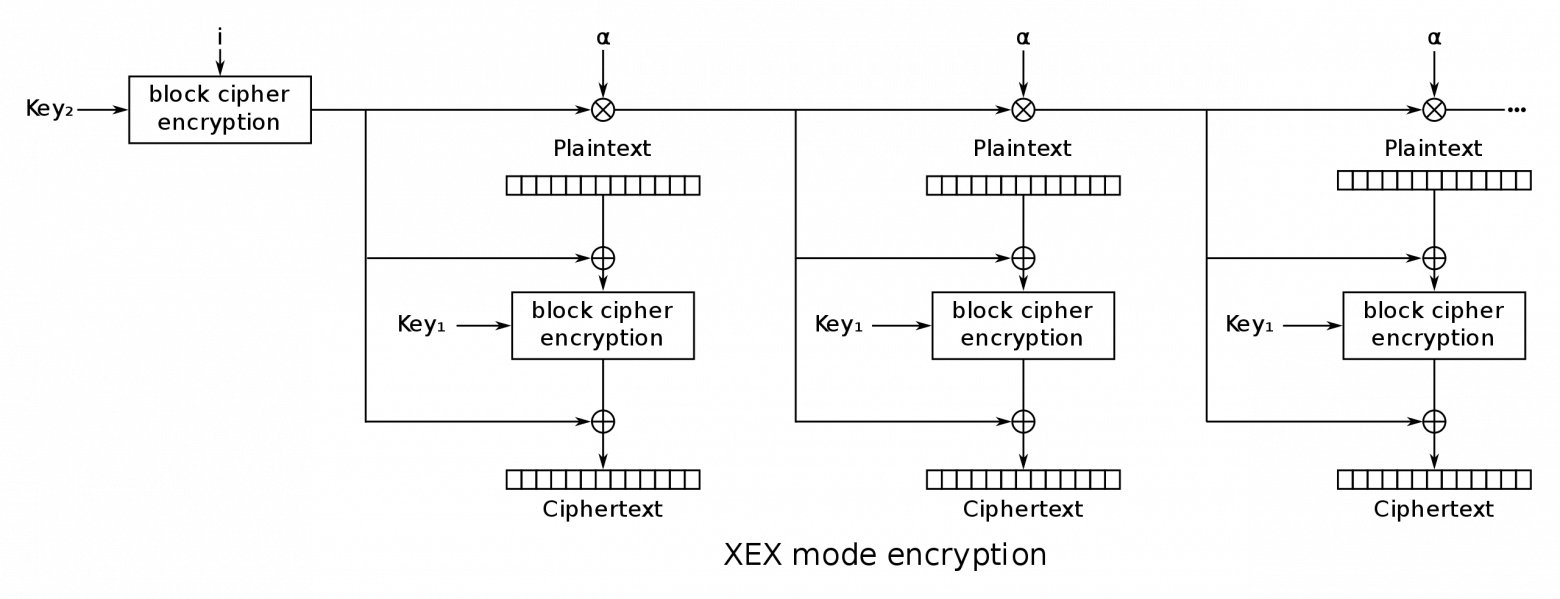

Полнодисковое шифрование BitLocker в ОС Windows считается довольно надёжным способом сохранения данных. По умолчанию оно использует алгоритм Advanced Encryption Standard (AES) в режиме сцепления блоков (CBC) или в режиме подстроенной кодовой книги с кражей шифротекста (XTS) на базе xor-encrypt-xor (XEX) со 128- или 256-битным ключом.

В теории это довольно крепкая схема. Проблема только в том, что секретный ключ BitLocker хранится в Trusted Platform Module (TPM), а в некоторых случаях (на некоторых компьютерах) его можно извлечь, получив физический доступ к устройству.

BitLocker

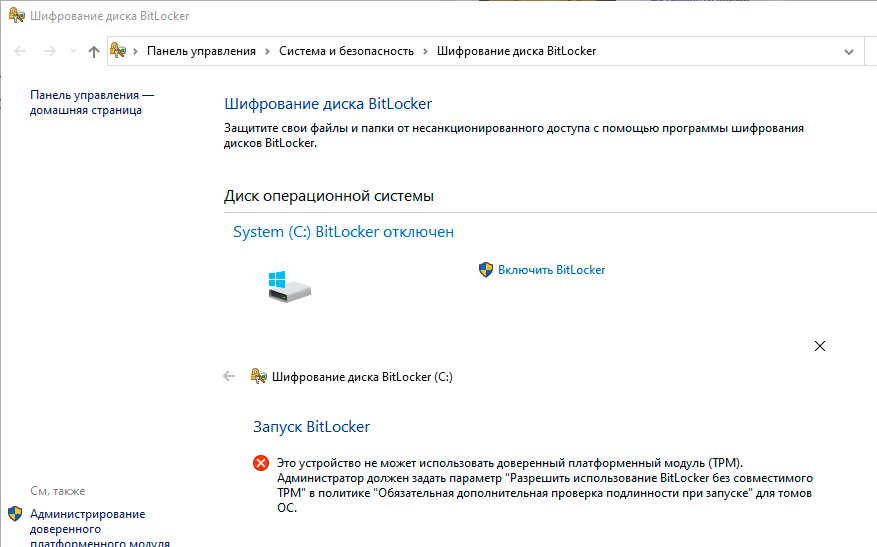

Полнодисковое шифрование в Windows 10 можно включить в меню «Панель управления» → «Система и безопасность» → «Шифрование диска BitLocker».

TPM (англ. Trusted Platform Module) — спецификация, описывающая криптографический процессор, в котором хранятся криптографические ключи для защиты информации. Как видно на скриншоте, BitLocker имеет возможность работать и без совместимого криптопроцессора. В этом случае ключи хранятся в другом месте.

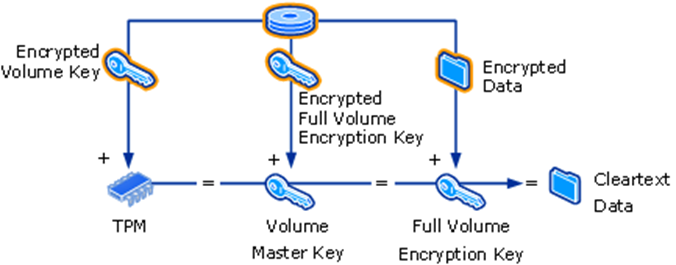

Если вкратце, BitLocker шифрует данные с помощью ключа шифрования полного тома (FVEK). В свою очередь, этот ключ шифруется с помощью мастер-ключа тома (VMK).

Ключ VMK шифруется несколькими «протекторами». В конфигурации по умолчанию их два. Один — TPM, другой — ключ восстановления:

Всё это сделано для того, чтобы злоумышленник, имея физический доступ к устройству, не смог загрузить на ноутбуке Linux (или извлечь диск) и получить доступ к данным.

Шифрование в режиме сцепления блоков (CBC)

BitLocker в конфигурации по умолчанию не требует дополнительного вмешательства пользователя. Это связано с тем, что TPM используется только для расшифровки VMK. Любые изменения в BIOS или коде загрузчика изменят регистры конфигурации (PCR), и TPM не откроет VMK.

Шифрование в режиме xor-encrypt-xor (XEX)

Поскольку расшифровка данных происходит автоматически, то достаточно перехватить VMK из TPM, ввести его в любую библиотеку BitLocker — и расшифровать диск.

Извлечение ключа

Ключи из TPM можно извлечь с помощью недорогого модуля FPGA или логического анализатора. Первым этот способ в 2019 году продемонстрировал хакер Денис Андзакович (Denis Andzakovic) из компании Pulse Security. Он опубликовал proof-of concept и исходный код сниффера.

Сниффер подключается к шине LPC, откуда получает мастер-ключ для шифрования тома. Этим ключом можно расшифровать диск. В демонстрации 2019 года использовались ноутбук HP с чипом TPM 1.2 и планшет Surface Pro 3 с чипом TPM 2.0, что указывает на уязвимость обеих версий TPM. Для атаки автор применил логический анализатор DSLogic Plus 16 (стоимость около $150).

На материнской плате HP установлена микросхема Infineon SLB96350. Она выполняет роль криптопроцессора и подключена по шине LPC:

К этой шине и подключается сниффер:

Поскольку LPC работает на частоте 33 МГц, инженер выставил частоту сбора данных на 100 МГц:

После декодирования пакетов по шине LPC остаётся лишь найти ключ VMK в дампе записанного трафика. Его можно найти по заголовку 0x2c 0x00 0x00 0x00.

Через несколько байт после заголовка начинается тело ключа.

Для прослушивания ключа Surface Pro 3 специалист использовал девкит Lattice ICEStick, который продаётся по цене около $49.

В 2021 году эксперимент Дениса со сниффингом ключа Bitlocker воспроизвели специалисты из компании SCRT Information Security на ноутбуке Lenovo ThinkPad L440 с криптопроцессором ST Microelectronics P24JPVSP (эквивалент чипа ST33TPM12LPC).

В данном случае использовалось аналогичное FPGA-устройство iCEstick40 от Lattice Semiconductor и программный сниффер с некоторыми модификациями для прослушивания именно TPM.

Найдя в дампе вышеупомянутый заголовок ключа, затем он извлекается целиком с помощью команды grep и записи 32-ти последующих hex-значений:

$ cut -f 2 -d\' log6 | grep '24..00$' | perl -pe 's/.{8}(..)..\n/$1/' | grep -Po "2c0000000100000003200000(..){32}"

2c00000001000000032000005af9490916013a0bc177b3301d41508c4af8abb8583de5e4c60bbbabafad8a3a

Расшифровка диска выполняется программой dislocker, которая в последних версиях поддерживает опцию --vmk и принимает напрямую ключи VMK без реконструкции FVEK:

$ hexdump -C vmk

00000000 5a f9 49 09 16 01 3a 0b c1 27 b3 30 1d 41 50 8c

00000010 4a f8 ab b8 58 3d e5 e4 c6 0b bb ab cf ad 8a 3a

$ sudo dislocker -v -V /dev/sdb3 --vmk vmk -- /media/bl

$ sudo mount -o ro,loop /media/bl/dislocker-file /media/blm

$ ls /media/blm

'$RECYCLE.BIN' ESD pagefile.sys 'Program Files (x86)' Users

'$SysReset' hiberfil.sys PerfLogs Recovery Windows

Chocolatey install ProgramData swapfile.sys

'Documents and Settings' Intel 'Program Files' 'System Volume Information'Таким образом, в случае потери/кражи ноутбука при использовании BitLocker на сохранность данных не всегда можно положиться. Важно понимать, какой именно модуль TPM используется в устройстве. Если он не совмещён с CPU и находится отдельной микросхеме, то насколько шина уязвима для сниффинга. TPM обычно подключается по низкоскоростной шине LPC, I2C или SPI, которая работает на частоте 25−33 МГц и легко доступна для прослушивания на дешёвом оборудовании.

Несколько недель назад появилась информация, что в качестве сниффера можно использовать даже Raspberry Pi Pico стоимостью $4, а весь процесс занимает меньше минуты.

Но есть и положительный аспект: если пользователь забыл свой пароль или пинкод BitLocker, то в некоторых компьютерах файлы всё равно можно восстановить.

Microsoft опубликовала рекомендации по дополнительной защите при использовании BitLocker. Компания рекомендует добавить дополнительный фактор аутентификации перед загрузкой (например, пинкод).

The BitLocker-encrypted drive is accessed through the BitLocker recovery key or password. The problem occurs when you forget them, people often forget the password or lose the key, when installing non-Microsoft software (updates), secure boot disabled, outdated BIOS, after windows installing or replugging in hardware, Windows would ask for Bitlocker recovery password to access the system.

These situations happen sometimes after upgrading to Windows 11, Windows 11 bitlocker is important for commercial computer, let’s see how to bypass it when lost the key and password. UnlockGo (Windows) also come to help unlock login, admin and domain accounts passwords without any difficulty.

Can You Bypass BitLocker Recovery Key?

Can you bypass the BitLocker recovery key?

— From Quora

Many people suffer from lost bitlocker recovery key or forgotten bitlocker password on windows 11/10/8, bitlocker can be encrypted on Windows Vista and later versions of Vista.

It’s quite difficult to bypass BitLocker but its sleep mode vulnerability can do some damage to your data. Even if you format the hard drive and remove encryption, the data will still be encrypted. You’ll always need a password to unlock BitLocker and decrypt data. But there is still ways to bypass bitlocker recovery key without password, let’s take a further look about them.

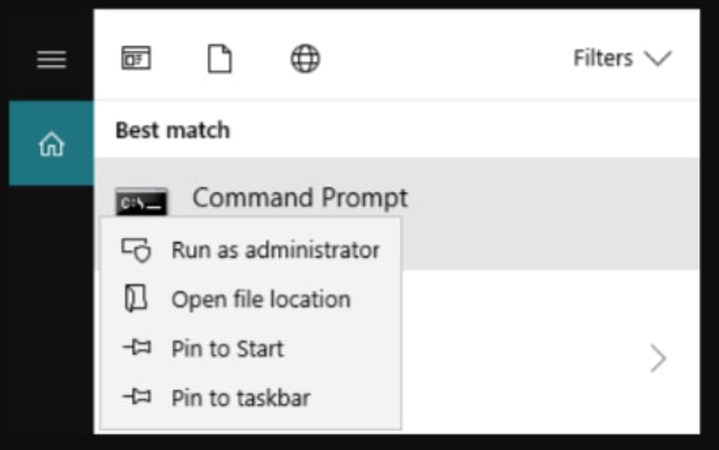

BitLocker Recovery Key Bypass Command Prompt

Quite difficult for BitLocker if you don’t know the password and lose recovery key. This section will help you know how to unlock BitLocker without a password and recovery key, you just to perform the following steps:

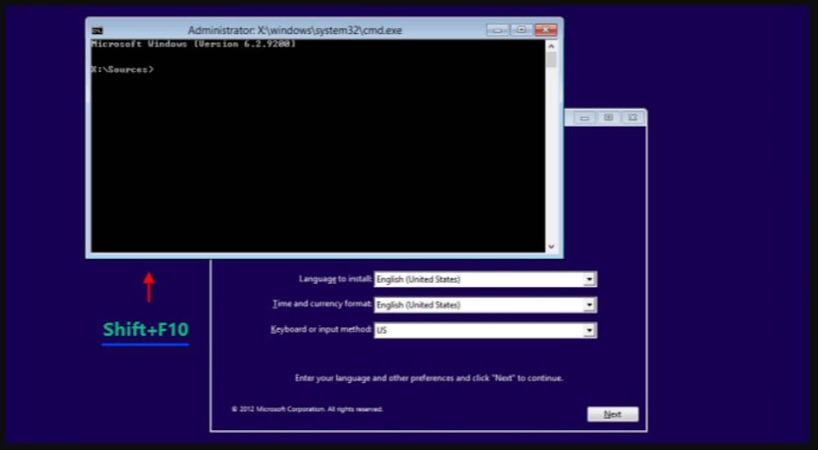

Step 1. Boot your system from the Windows 11 installation media.

Step 2. The Windows Setup screen will appear before you. Press the SHIFT + F10 key to open the command prompt.

Note: If you’re prompted for the recovery key, click on the Skip this drive option.

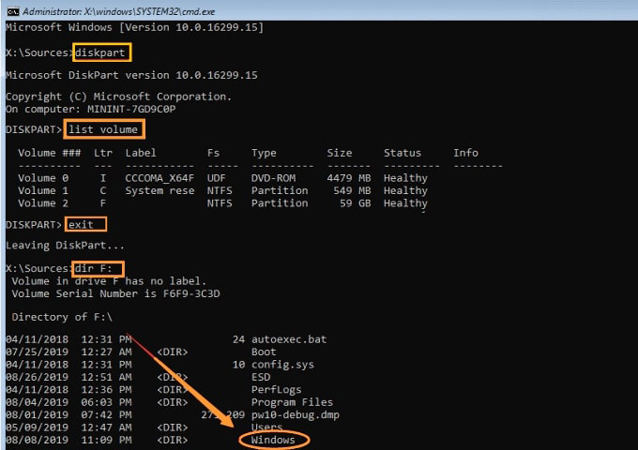

Step 3. Type the following command on the command prompt and press the Enter key to continue.

- diskpart

- list volume

- exit

- dir F:

Note: The letter F needs to be replaced with the drive’s letter.

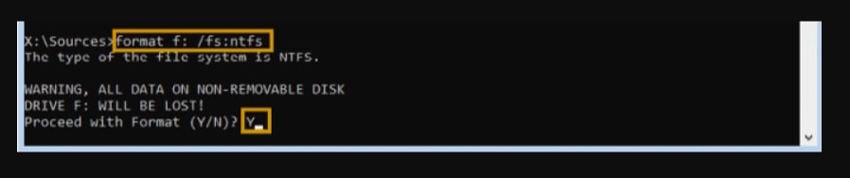

Step 4. Once, you’ve found the system partition on the command prompt, type format F:/fs:ntfs and press Enter key.

3. The Letter F refers to the drive name on your PC.

Step 5. Type Y when you’ll be notified about data loss on the selected volume. Press the Enter key to confirm Formatting. Wait for some time to complete the process.

This method is not working for every situation and every device, so it’s not recommended to enable bitlocker for your computer, and make sure to back up your important data and information on your windows.

Skip BitLocker Recovery Key on Windows 11/10

We’ve learnt that windows asks for bitlocker password in some situations, so let’s see how to skip bitlocker under the coresponding situations.

- 1. Enable the secure boot

- 2. Update your BIOS

- 3. Use legacy boot

- 4. Suspend BitLocker protection

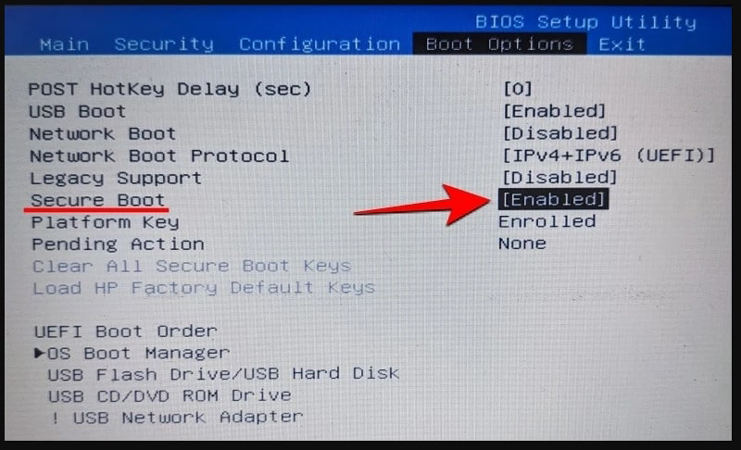

Way 1. Enable the secure boot

Here are the steps on how to bypass BitLocker recovery key by enabling the secure boot:

- Press the Esc key on the BitLocker recovery screen where you’re asked to enter the recovery key. Select the Skip this drive from the available options.

- Select the Troubleshoot option on the next screen.

- Select the Advanced Options on the Troubleshoot screen.

- Click on the UEFI Firmware Settings on the Advanced options screen. Select the Restart option to continue.

- Once, your computer is started to UEFI, select the Security option and click on the Change Configuration located under Secure Boot.

- Click on Microsoft Only and then click Ok.

- Click on the Exit button and Restart to boot your device.

Way 2. Update your BIOS

If BitLocker is frequently prompting you for a password then there might be a problem with BIOS. You need to update your BIOS to get rid of it. To update your BIOS, check your motherboard manual and follow the instruction listed on it.

Way 3. Use legacy boot

To deal with BitLocker recovery key lost, you can use legacy boot using the following steps:

- Write “cmd” in the Windows Taskbar’s search box.

- Right-click on the “cmd.exe” option and select the Run as Administration option to open the command prompt.

- Type “bcdedit /set {default} bootmenypolicy legacy” and tap on the Enter key to enable legacy root.

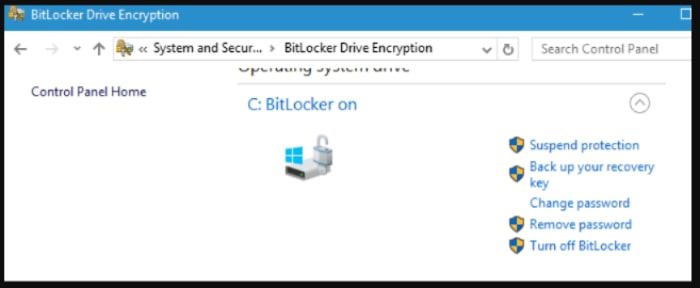

Way 4. Suspend BitLocker protection

- Start your computer.

- On the BitLocker Recovery Screen, enter the BitLocker recovery key.

- After opening your Windows PC, click on the Start button located at the bottom left corner.

- Open Control Panel and then click on the BitLocker Drive Encryption.

- Click on the Suspend Protection option located just next to C drive. You can also click on the “Turn off BitLocker” option if that’s available to you.

- Click the Yes button on a dialog box saying, “Do you want to suspend BitLocker protection?”

- The suspension may take some time, once it’s completed, click on the Resume Protection option to update BitLocker TPM.

- Click on the Change Password option to reset the invalid BitLocker password.

- Restart your computer to implement all changes.

Bitlocker seems useful and safe but it also will bring many unknown troubles when you forgot the bitlocker password or lost recovery key, so for common computer user, it’s better to turn off bitlocker encryption, a login password can protect your computer.

Extra Tips: How to Bypass Windows Login Screen without Password

The BitLocker recovery key bypass can be possible by using the solutions listed above. But if you forget the login or admin password on Windows 11 or 10, then we’ve got a perfect solution for you. iToolab UnlockGo Windows Password Recovery is very helpful in certain cases where you don’t have any other chance to unlock your locked PC. The tool is helpful in creating Windows password reset disk, domain account password, creating or deleting local Admin, and guest accounts. See the step-by-step guide to bypass windows lock screen and admin password!

Summary

The BitLocker recovery key is important to access your encrypted data when needed. Due to any reason, you might have lost and are looking for a method to do BitLocker recovery key bypass. This blog is all about to help you in getting access to your data using different methods. The blog also introduces the premium UnlockGo (Windows) for Windows password recovery to help you when you forgot windows password.

UnlockGo (Windows)

- Reset/Remove Windows Local, Admin, Microsoft, Domain account passwords.

- Create/Delete Windows Local Admin, Domain Admin, Guest accounts.

- Available for Windows 11/10/8.1/8/7/Vista/XP(32/64 bit) & Windows Server.

BitLocker drive encryption protects your data by encrypting entire drives. However, if you forget the password or lose your recovery key, you can no longer access the valuable data stored on the drive. Without the proper credentials, BitLocker renders the drive and its contents inaccessible. To regain access, you will need to either format the encrypted drive to remove encryption or utilize third-party decryption tools that will help you restore if you forgot BitLocker password.

This guide will walk you through the necessary steps for how to bypass BitLocker recovery key using such tools so you can once again access your important files and information.

Part 1. Can You Bypass Bitlocker without Recovery Key?

Yes, it is possible to BitLocker bypass drive encryption without the recovery key in some cases. While Microsoft does not provide an official method to decrypt a BitLocker-encrypted drive without the credentials, there are third-party tools available that can crack or circumvent BitLocker encryption, given enough time and computing resources.

Such tools exploit vulnerabilities in BitLocker implementation or attempt to brute force passwords. However, success is not guaranteed depending on encryption methods used, password strength, and other factors. Formatting the encrypted drive may also work but will result in data loss.

So, recovery keys and passwords remain the most reliable ways to unlock BitLocker volumes. But with the right tools and techniques, drive access without these credentials is possible, though difficult and time-consuming.

Part 2. How to Unlock Bitlocker without Password and Recovery Key?

Method 1. Use Professional Tool to Bypass Bitlocker [100% Working]

4DDiG Windows Boot Genius is a powerful Windows recovery tool that can help unlock BitLocker encrypted drives if you have lost the password and recovery key. This software is designed to resolve over 30,000 different Windows issues, including fixing startup problems and system crashes, and enabling access to unbootable drives.

A key feature of 4DDiG for bypassing BitLocker is its bitlocker unlock capabilities. It can regain access to and extract data from BitLocker encrypted partitions even without the credentials. This makes it an ideal solution when you forget the password and recovery key and unlock BitLocker encryption successfully. It is the best BitLocker unlocker.

Method 2. Use the Command Prompt to Turn off the BitLocker Feature

The BitLocker recovery console includes advanced options that can disable BitLocker protection using the command prompt. This allows access to the encrypted drive without the recovery key.

Follow these steps for BitLocker recovery key bypass:

-

Press Esc on the BitLocker recovery screen and select «Skip this drive»

-

Choose «Advanced options» in the troubleshooting screen then open the Command Prompt

-

Type the command «manage-bde-unlock X: -rp recoverykey» where X is the drive letter, to unlock the drive

-

Disable protection with «manage-bde-protectors-disable X:»

-

Restart the computer and BitLocker will be disabled, decrypting the drive

The command prompt method directly unlocks the BitLocker encryption from the recovery console. But it requires using the correct drive letters and commands.

Method 3. Request and Find a BitLocker Recovery Key

If you forget the BitLocker recovery key, it can be retrieved from the Active Directory by your system administrator using the recovery key ID displayed in the BitLocker recovery console.

Follow these steps to bypass BitLocker without key:

-

Press Esc on the BitLocker recovery screen to reveal the recovery key ID

-

Note down or capture the ID before it disappears

-

Provide your administrator with the recovery key ID

-

Your administrator locates your recovery key in the AD using the ID

-

Enter the key to unlock the BitLocker encryption

This allows access to forgotten BitLocker recovery keys by leveraging the Active Directory record linked to that specific device.

Method 4. Update the BIOS

An outdated BIOS can sometimes cause issues with BitLocker encryption resulting in being stuck in the recovery loop. Updating to the latest BIOS version may resolve this.

Follow these steps:

-

Download the latest BIOS update file from manufacturer’s website

-

Unzip the BIOS update file

-

Copy update to FAT32 formatted USB flash drive

-

With the computer plugged in, insert the updated USB into the BIOS port

-

Press and hold the BIOS Flashback button until the light blinks

-

Wait for the light to turn off once the update completes

-

Restart the computer with updated BIOS

Updating the BIOS ensures compatibility fixes for BitLocker are in place, potentially stopping recovery loops.

Method 5. Scan for the Deleted or Lost Recovery Key File from Computer

If the BitLocker recovery key file (.bek file) is accidentally deleted or lost, data recovery software can scan the computer to find and restore it.

Follow these steps:

-

Run a scan on all drives to locate lost recovery key files

-

Search scan results for .bek files

-

Restore and save recovered .bek BitLocker key files

-

Use a restored key file to unlock the BitLocker drive

Powerful file scanning and data recovery capabilities can retrieve lost BitLocker keys to regain access to encrypted drives.

Part 3. People Also Ask about How to Bypass Bitlocker Recovery Key

Q1. Can you disable BitLocker from BIOS?

No, BitLocker drive encryption cannot be disabled from the BIOS directly. The BIOS operates underneath the Windows OS where BitLocker is enabled. To properly disable BitLocker, you need to either enter the recovery key or use BitLocker commands in Windows.

Q2. Does formatting remove BitLocker?

Yes, formatting a BitLocker-encrypted drive will remove the encryption once set back up as a blank drive. However, formatting results in erasing all data stored on the drive. Alternate non-destructive methods like using the recovery key are recommended if the data still needs recovering.

Final Word

Losing BitLocker credentials can be devastating without backups, making data totally inaccessible. But advanced tools like 4DDiG Windows Boot Genius provide a lifeline to regain access to encrypted drives.

With its specific technology, 4DDiG offers the most complete solution for unlocking BitLocker when keys or passwords are lost. It decrypts protected partitions without erasing data, cracks password hashes, and fixes related boot issues, providing multilayered unlocking techniques.

William Bollson (senior editor)

William Bollson, the editor-in-chief of 4DDiG, devotes to providing the best solutions for Windows and Mac related issues, including data recovery, repair, error fixes.