Approved By

Anuraag Singh

Published On

October 29th, 2024

Reading Time

1 Minute Reading

В этой статье описаны основные методы, которые можно использовать для полного и безвозвратное удаление файлов windows 10. Данная статья актуальна, когда необходимо надежно защитить личную информацию от посторонних и исключить риски утечек информации.

Введение

Когда речь заходит о необходимости удаления каких-либо данных с компьютера, довольно много пользователей и не догадывается о том, что простое перемещение их в корзину или удаление с помощью клавиш shift delete не является гарантией полной безопасности. С помощью специальных программ, которых, кстати, немало, восстановить большую часть удалённых файлов ещё можно. Поэтому же и для личных данных существует мысль использовать технологии удаления о которых и пойдет речь, т.е. такие, которые обеспечивают полное безвозвратное удаление файлов Windows 10.

В данной статье мы будем изучать все мыслимые советы и приемы на тему безвозвратного удаления файлов с компьютера, начиная с командной строки и различные методы удаления недоступных папок, заканчивая, в общем, полным стиранием информации.

Почему удаление файлов без возможности восстановления?

В частности, такие как, например эксклюзивные творческие разработки хранящиеся на жёстком диске или финансовые, кадровые или корпоративные базы данных информация, уничтожение таких данных является более низкую беспокойству. Если такая информация окажется в чужих руках, то даже неполное удаление такой информации может привести к очень серьезным последствиям. В целях избежания подобной опасности, как правило, наилучшим выходом будет оперативное уничтожение – в частности специальные программы для безопасной утилизации файлов.

Способы безвозвратного удаления файлов в Windows 10

1. Удаление файлов через командную строку

Одним другим из способов, который весьма економит временные ресурсы для удаления файлов, является использование командной строки. Данный подход весьма эффектив в тех случаях, когда необходимо удалить невозможно удалить стандартными методами файлы.

- Чтобы удалить файл через командную строку Windows 10, выполните следующие шаги:

- Откройте командную строку, введя «cmd» в строке поиска и выбрав «Запуск от имени администратора».

- Введите команду del /f /q /a “путь к файлу”, заменив “путь к файлу” на полный путь к файлу, который необходимо удалить.

- Нажмите Enter, чтобы выполнить команду.

Эта команда принудительно удалит указанный файл, обходя все запросы подтверждения. Однако для полной гарантии безвозвратного удаления рекомендуется использовать профессиональное программное обеспечение.

2. Как удалить неудаляемую папку в Windows 11

Некоторые папки могут быть неудаляемыми из-за системных ограничений или использования файлами других программ. Чтобы удалить такие папки, можно воспользоваться командной строкой:

- Откройте командную строку с правами администратора.

- Введите команду rmdir /s /q “путь к папке”, указав полный путь к папке.

Этот метод помогает удалять неудаляемые папки и их содержимое.

Безвозвратное удаление файлов Windows 10 & 11: профессиональный подход

Для пользователей, стремящихся обеспечить максимальную безопасность информации, стоит обследовать специальное программное обеспечение для безопасного использования. Программное Оборудование SysTools Data Wipe Software является резким средством для избавления от информации с компьютера навсегда. Этот инструмент производит такую степень удаления информации, что даже при использовании специализированного ПО, которая точно так же, будет невозможна. Кроме того данный инструмент позволяет без какого либо напряга, очищать файлы из корзины, следить за процессом удаления программ и выполнять чистку файлов одним нажатием кнопки.

Достоинства использования специализированных программ для удаления файлов

- На основании которого доступно будет делать вывод, что восстановление сведенных к удалению данных, будет невозможным.

- Возрастет возможность восстановления имидж и каталог в Windows 10, 11.

- Удобный графический интерфейс и легкость в освоении.

- Варианты настроек для деликатного удаления информации по разделам.

шаги по использованию инструмента

Шаг 1. Откройте меню «Пуск» и запустите программное обеспечение.

Шаг 2. Выберите «Выбрать папку» или «Выбрать файл», чтобы выбрать файлы или папки на жестком диске USB.

Шаг 3. Далее выберите «Обзор», чтобы добавить папку.

Шаг 4. После этого нажмите «Далее», чтобы начать процесс сканирования.

Шаг 5. После сканирования выберите метод очистки данных (меньше проходов — быстрее, больше проходов — дольше).

Шаг 6. В дальнейшем нажмите «Очистить» и подтвердите выбор, выбрав «Да».

Шаг 7. Всплывающее окно подтвердит успешное удаление — нажмите «Да».

Шаг 8. Программное обеспечение отобразит подробную информацию об удаленной папке/файле.

Как удалить корзину в Windows 10/11 и обеспечить полное удаление

- Щёлкните правой кнопкой мыши по корзине и выберите «Очистить корзину».

- Чтобы гарантировать невозможность восстановления файлов, используйте метод очистки корзины с помощью программного обеспечения для безопасного удаления.

Невозможно восстановить данные: что следует помнить, чтобы навсегда удалить файлы Windows 10

Когда речь идет о стирании вообще всех следов файлов, стоит помнить, что это не лежит в полной мере в понятии треш чистки клиента. Полное удаление более уместно говорить о безвозвратном стирании пользовательских данных. Исходя из этого, для уничтожения информации, которая безвозвратно списывается в архивах, нужно использовать другие специальные средства.

Основные рекомендации по безопасному удалению файлов:

Используйте «Командную строку» для устранения отдельных файлов и папок.

Используйте traumatizing devices that perform safe erase .

Всегда очищайте мусорную корзину от временных файлов её пополнений, чтобы исключить возможность восстановления данных.

заключение

Утилита безвозвратного удаления файлов Windows 10 – это защитный механизм для пользователей, которые заботятся о безопасности своих данных. Такие файлы можно восстановить, если их просто удалить обычными доступными способами. Пользуйтесь приведёнными методами или другим специализированным софтом, чтобы обеспечить полное удаление ваших файлов и их защиту от восстановления. Внедрение надёжного

инструмента для безопасного удаления данных – это залог конфиденциальности и безопасности данных в современном мире.

By Chirag Arora

Chirag Arora is a seasoned professional who wears multiple hats in the digital realm. As a Digital Marketing Manager, he orchestrates successful online campaigns, optimizing brand visibility and engagement. Additionally, Chirag brings meticulous attention to detail to his role as a Content Proofreader, ensuring that every piece of content shines with accuracy and clarity.

View all of Chirag Arora’s posts.

Многие начинающие пользователи думают, что полное удаление файлов из системы происходит благодаря очистке корзины на рабочем столе. Однако это не так. Информация, которая была стёрта с помощью штатных средств Windows, помечается, как остаточная и просто не отображается. Её легко можно восстановить с помощью специальных утилит до тех пор, пока она не была перезаписана другими данными. Для полноценного удаления без возможности восстановления требуется провести дополнительные манипуляции.

Для чего это нужно?

Потребность в безвозвратном удалении в основном возникает в коммерческих и государственных структурах. Ценность некоторой информации в крупных организациях настолько высока, что её утечка может привести к серьезным проблемам, как экономическим, так и конфиденциальным. Не говоря уже о компрометирующих данных медийных личностей.

Но и рядовому пользователю не помешает знать, как полностью удалить уже удаленные файлы с носителя. Например, если вы продаёте компьютер на вторичном рынке и не хотите, чтобы будущий владелец раскопал вашу информацию.

Подчистка «хвостов» будет актуальна также для компьютерных клубов, офисов, да и просто единственных ПК в семье. Так уж получается, что в современном мире лучше нигде не оставлять своего цифрового следа.

Способы полного удаления данных

Использование SSD

Установка твердотельного накопителя в ПК позволяет не только в несколько раз ускорить всю систему, но и обеспечивает повышенную безопасность. Благодаря технологии TRIM восстановить информацию с SSD практически невозможно. Данная функция отвечает за физическое уничтожение данных, которые не используются Windows.

Однако TRIM не поддерживается старыми операционными системами. Например, в Windows ниже «семерки» данный функционал отсутствует. Также его нет в Mac ниже OS X. И у вас всё же получится восстановить данные с внешних накопителей, потому что протоколы USB и FireWare не совместимы с TRIM.

Физическое уничтожение

Пожалуй, самый надежный способ стирания информации — условно говоря, засунуть HDD в микроволновку. Если хранилище устройства неисправно, то уже никакие программы для восстановления не помогут.

Впрочем, необязательно портить бытовую технику, можно воспользоваться услугами специальных устройств, которые портят магнитный слой и с него становится невозможно считать информацию. Другое дело, что не всегда есть возможность воспользоваться данным методом. Да и смысла нет, если вы не агент 007: зачем портить исправный жесткий диск, который может еще послужить?

Программная чистка

Оптимальный способ, требующий минимум усилий. Для него вам потребуется специальная утилита, которая записывает на место удаленных файлов случайную последовательность нулей и единиц. Практически все бесплатные программы используют разные алгоритмы, поэтому эффективность удаления может разниться.

В самом надежном алгоритме Гутмана используется 35 циклов. А в агентстве национальной безопасности США применяют семикратную перезапись. Вам же вполне хватит и одного прохода для безвозвратного удаления. Помните, чем больше циклов, тем больше времени занимает операция.

Как удалить файлы с помощью CCleaner

Необязательно использовать данную утилиту, ведь у неё есть множество аналогов. Например, Eraser или Paragon Disk Viper. Однако CCleaner также пригодится вам для очистки кэша и исправления ошибок реестра. Также данная программа поддерживает русский язык и полностью бесплатна.

Для полного удаления данных запустите утилиту и зайдите в раздел «Параметры». Далее перейдите в графу «Настройки». Здесь требуется выбрать пункт «Безопасное удаление файлов», а в выпадающем меню снизу нужно подтвердить количество циклов перезаписи. Не забудьте выбрать желаемые накопители в окне снизу.

Читайте также:

- Что такое RAID-массив, и почему он вам нужен

- Что делать, если компьютер не видит флешку или внешний HDD?

Удалить файл или папку в Windows 10 можно разными способами, в том числе с помощью одноименной опции в контекстном меню Проводника. По умолчанию все удаляемые объекты перемещаются в Корзину, из которой их можно без труда восстановить. Восстановить файлы вы можете даже после очистки Корзины, поскольку физически они остаются на диске до тех пор, пока не будут перезаписаны другими файлами. Метод, который мы предлагаем, позволяет удалять файлы безопасно, то есть без возможности восстановления. Его реализация займет у вас немного времени, зато вы получите возможность отправлять файлы и папки в небытие прямо из контекстного меню Проводника.

Как в контекстное меню Windows 10 добавить опцию для безвозвратного удаления файлов

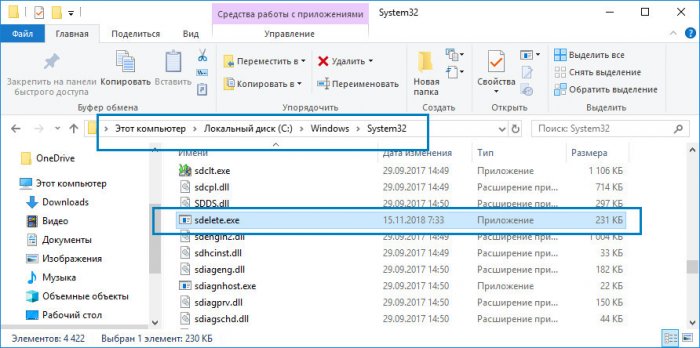

Для дела вам понадобится портативная консольная утилита SDelete от Марка Руссиновича и файл реестра, который интегрирует её в оболочку Windows.

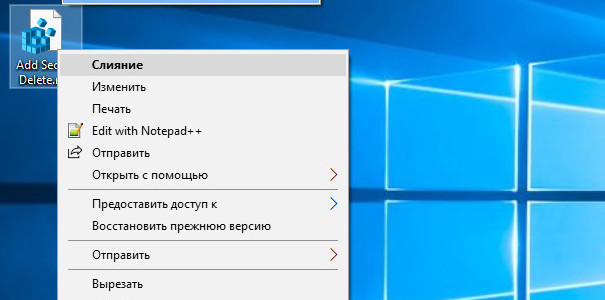

Затем распакуйте архив с твиками и выполните слияние REG-файла «Add Secure Delete.reg» из папки 32-bit или 64-bit, если ваша система 64-разрядная.

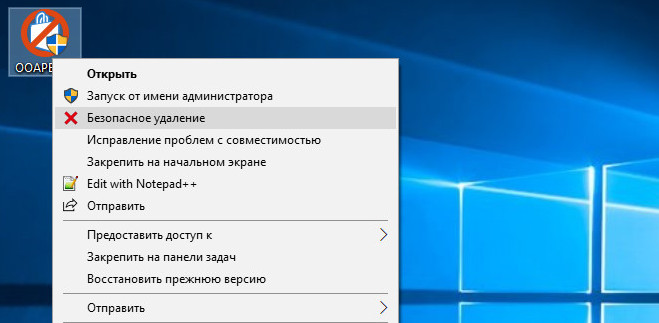

Теперь, если вы кликните ПКМ по любому файлу или папке, то увидите, что в контекстном меню появилась новая опция «Безопасное удаление».

Воспользовавшись ею, вы запустите утилиту SDеlete, которая произведет перезапись выбранного объекта в три прохода по стандарту DOD 5220.22-M. Учтите, однако, что удаление больших файлов методом многократной перезаписи на твердотельных накопителях в перспективе немного сокращает срок службы последних, поэтому злоупотреблять SDеlete и другими программами-шредерами на SSD-дисках всё же не стоит.

Благодаря научно-техническому прогрессу контролировать данные с каждым годом становится все сложнее. И дело отнюдь не только в развитии сетевых технологий. Если раньше чтобы быть уверенным в собственной безопасности достаточно было сжечь несколько писем пикантного содержания, то сегодня удаляя компрометирующие вас документы с жесткого диска или SSD вы не можете быть на 100% уверены, что их не удастся восстановить. О том, почему так происходит и какие существуют способы гарантированного уничтожения информации, мы и поговорим в сегодняшнем материале.

Системные утилиты для безопасного удаления файлов с HDD

А начнем мы с классических винчестеров и программных методов уничтожения данных. Ни для кого не секрет, что при удалении файлов через стандартный менеджер якобы стертая информация на самом деле никуда не девается. Все, что при этом происходит — присвоение соответствующим секторам статуса свободных, чтобы в будущем они были перезаписаны. Однако до тех пор, пока этого не произошло, файлы можно без особого труда восстановить при помощи специализированных программ.

Вывод напрашивается сам собой: для того, чтобы гарантированно удалить тот или иной файл, нам следует инициировать его принудительную перезапись. Для этих целей существует немало утилит, однако проще всего воспользоваться штатными средствами вашей операционной системы.

Windows

Начиная с Windows Vista операционные системы Microsoft по умолчанию однократно перезаписывают содержимое выбранного раздела нулями во время его полного форматирования. Количество циклов перезаписи можно задать и самостоятельно, однако для этого придется прибегнуть к услугам командной строки:

format d: /fs:NTFS /p:10В данном примере мы форматируем том D в файловую систему NTFS, при этом даем операционной системе команду предварительно перезаписать весь раздел нулями 10 раз, используя параметр /p («passes»), задающий количество проходов. Перезаписать конкретный файл или каталог прицельно Windows, к сожалению, не позволяет. Впрочем рассматривать это как серьезный недостаток нельзя: если уж и хранить конфиденциальную информацию, которую в какой-то момент может понадобится уничтожить, на ПК, то делать это следует, как минимум, на специально выделенном для этого разделе, а лучше всего — на отдельном накопителе, который можно будет быстро очистить непосредственно из вашей ОС.

Linux

Операционные системы семейства Linux традиционно предлагают своим пользователям куда больше простора. Так, например, если вам понадобилось быстро и надежно удалить один или несколько файлов, вы можете воспользоваться консольной утилитой shred:

shred -u -n 40 /private/file.txtВ этом примере мы перезаписали файл file.txt случайными данными 40 раз подряд (параметр -n, по умолчанию же shred совершает 25 проходов) и затем удалили его (параметр -u, поскольку по умолчанию shred не удаляет файлы, а сразу перезаписывает). Также утилита поддерживает удаление файлов по маске (например, *txt) или обработку сразу нескольких файлов подряд в рамках одной команды — для этого необходимо указать ведущие к ним абсолютные пути, разделенные пробелами:

shred -u -n 40 /private/file.txt /private/file2.txtЕсли же вы хотите дополнительно скрыть и сам факт «зачистки», то можете воспользоваться параметром -z:

shred -u -z -n 40 /private/file.txtЕдинственный недостаток shred — данная утилита не умеет работать с директориями. Поэтому если вам требуется уничтожить содержимое целого каталога с вложенными папками, стоит воспользоваться wipe:

wipe -rf /private/*В данном примере мы отдали команду рекурсивно (-r) удалить все, что находится в папке private, а также отключили запрос подтверждения удаления папок и файлов (-f), которое wipe выводит по умолчанию. Среди интересных дополнительных опций, поддерживаемых утилитой, стоит выделить принудительное выполнение chmod для каталогов и файлов, защищенных от перезаписи (-c), работу в тихом режиме (-s) и возможность заставить wipe следовать символическим ссылкам (-D, конфликтует с -r).

Mac OS

В версиях операционной системы с 10.4 по 10.10 вы могли инициировать перезапись файлов, переместив их в корзину, а затем выбрав в Finder опцию «Очистить корзину необратимо», однако впоследствии Apple от нее отказалась. Вплоть до версии 10.11 для безопасного удаления данных можно было воспользоваться консольной командой srm:

srm -rm /private/В данном примере мы рекурсивно удаляем содержимое папки private (-r), перезаписывая каждый файл случайными данными 7 раз подряд (-m). Также можно выбрать однократную перезапись файлов (-s) или же не указывать этот параметр вовсе — в этом случае утилита выполнит 35 проходов.

В актуальных версиях Mac OS инициировать безопасное удаление файлов с жесткого диска можно с помощью Дисковой утилиты (для этого необходимо нажать на кнопку «Параметры безопасности» и задать количество циклов перезаписи), либо через терминал, используя конструкцию вида:

rm -P /private/file.txtПараметр -P является специфичным для Mac OS и сообщает утилите, что удаляемые файлы необходимо трижды перезаписать.

Как вы наверняка обратили внимание, по умолчанию однократную перезапись файлов предлагает лишь встроенная в ОС Windows утилита format, тогда как все прочие средства безопасного удаления файлов совершают от 3 до нескольких десятков прогонов за раз. Аналогичным образом обстоят дела с бесплатным и коммерческим софтом от сторонних разработчиков. Но с чем это связано и кто здесь прав?

Разобраться в этом нам вполне могли бы помочь государственные стандарты защиты секретных данных различных стран, но на деле такие документы не вносят ни толику ясности. Судите сами. В США вплоть до 2006 года придерживались DoD 5220.22-M, согласно которому секретные файлы требовалось перезаписывать трехкратно: один раз с использованием любого символа, второй — его XOR-комплимента, а третий — с использованием псевдослучайных данных. Однако сейчас накопители с секретной информацией предписано уничтожать физически.

Аналогичный подход используется и в Канаде (весь регламент изложен в Руководстве по уничтожению конфиденциальной информации на жестких дисках G2-003), с той лишь разницей, что во время третьего прохода на HDD циклично записывается последовательность символов, представляющая собой закодированную информацию о версии ПО, используемого для уничтожения данных, а также дата и время проведения процедуры. Но эта методика считается пригодной лишь для документов категорий A/B/Confidential, тогда как носители, содержащие засекреченные сведения, полностью уничтожаются.

В Германии все еще строже. BSI Verschlusssachen-IT-Richtlinien (VSITR) предписывает семикратную перезапись данных уровня «конфиденциально»: в ходе первых 6 проходов чередуются символ и его XOR-комплимент, а в 7-ом используется псевдослучайная последовательность. Но если на HDD хранилась секретная информация, то он все равно должен быть уничтожен.

Впору схватиться за голову: неужели с винчестера можно извлечь данные даже после многократной перезаписи и все программные методики бесполезны? Ну не могут же, в самом деле, ошибаться в Пентагоне и Бундесвере? Спешим успокоить: приведенные нами утилиты, как и многие другие их аналоги, великолепно справляются с возложенной на них задачей. В то же время и военные ведомства мировых держав отлично знают свое дело. Выглядит противоречиво? На самом деле нет, если четко осознавать два факта.

Первый: раньше данные с HDD действительно можно было восстановить даже после их перезаписи, воспользовавшись методом анализа краевой намагниченности, при котором информацию пытаются считать из промежутков между треками. Этот способ мог сработать в 80-х или 90-х, когда объемы винчестеров еще исчислялись мегабайтами, однако с повышением плотности записи он практически полностью утратил свою актуальность.

Второй: когда речь идет о секретной информации, никто не хочет оказаться крайним и попасть под раздачу в случае утечек сведений, составляющих государственную тайну. При работе с подобными материалами всем будет куда спокойнее, если списанный винчестер не просто сотрут, но и измельчат, расплавят, а затем растворят в кислоте. Плюс к этому утилизация позволяет решить проблему с хранением списанного оборудования, поскольку на eBay такие винчестеры по понятным причинам тоже не продашь.

Не убедили? В таком случае вы можете последовать примеру американских военных и уничтожить сам жесткий диск. Благо сделать это отнюдь не так сложно, как может показаться на первый взгляд.

Радикальный подход: уничтожаем винчестер

В сочетании с предварительным софтверным удалением файлов, физическое уничтожение накопителя полностью исключает вероятность восстановления данных с HDD даже с применением спецсредств. Способов расправиться с жестким диском существует немало, однако все их можно разделить на три обширные группы:

-

Механическое уничтожение

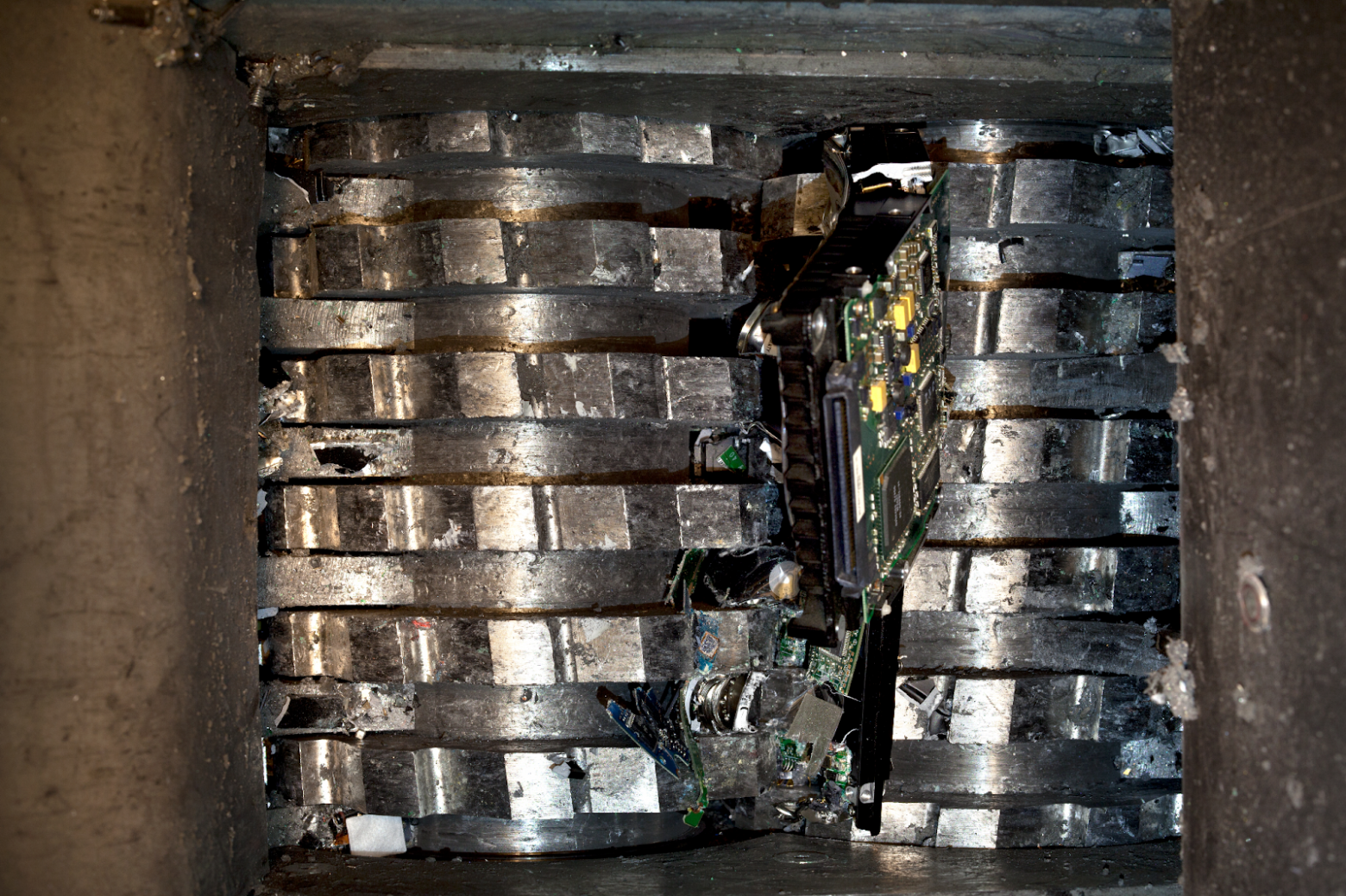

Нас интересует сугубо уничтожение магнитных пластин, так как DRAM-буфер, в котором кэшируются данные, очищается автоматически после обесточивания HDD, а единственное ПЗУ, имеющееся у винчестера, используется лишь для хранения на нем микропрограммы. Сразу оговоримся, что бить по жесткому диску кувалдой практически бесполезно: да, вы сможете уничтожить текстолитовые платы, разбить корпус (его пластиковую часть) и серьезно повредить блины, однако у профессионала все еще останутся шансы на восстановление информации. Чтобы достичь нужного результата, можно прибегнуть к услугам специализированного шредера.

Главная проблема таких устройств заключается в том, что они чрезвычайно дороги и занимают уйму места. Например, даже за самый простой агрегат уровня Ideal 0101 HDP придется выложить более 200 тысяч рублей, а ведь все, что умеет такой «малыш» с габаритными размерами 850 x 495 x 470 мм и весом 63 кг — проделывать в жестких дисках сквозные отверстия, что хотя и выводит винчестеры из строя, не может являться 100% гарантией уничтожения данных.

Более серьезный аппарат вроде HSM StoreEx HDS 230, буквально измельчающий накопители в труху, обойдется вам уже в 1,7–1,8 миллиона рублей. Такая «прелесть» имеет габариты 3х1х1,7 метра и вес 1.25 тонны, зато успешно справляется с 3.5-дюймовым HDD за каких-то 20 секунд, а извлечь информацию с переработанного носителя данных не возьмется ни один эксперт.

Разумеется, когда речь идет о рисках для репутации, свободы, здоровья или даже жизни, любые средства оказываются хороши, но давайте смотреть на вещи трезво: найти лишнюю пару миллионов и помещение под такой агрегат будет не под силу даже многим представителям бизнеса, не говоря уже о частных лицах.

Альтернативой шредеру способна послужить ручная шлифовальная машинка.

С ее помощью вы можете достаточно быстро удалить слой ферромагнетика (его толщина составляет лишь несколько десятков нанометров) с поверхности блинов, после чего ваши данные уже точно никто не восстановит, поскольку алюминиевая основа не сохраняет следов магнитного поля. На самом деле это, пожалуй, лучший способ механической «зачистки»: он бюджетен, надежен, сравнительно безопасен для оператора и не требует специальных навыков.

-

Термическое уничтожение

По сравнению с механической переработкой этот метод имеет одно весьма интересное преимущество: выбрав его, вы можете не беспокоиться о предварительном стирании данных с помощью специализированных утилит. Давайте вспомним определение ферромагнетика. Ферромагнитные материалы представляют собой кристаллические соединения, способные сохранять намагниченность в условиях отсутствия внешнего магнитного поля при температуре ниже точки Кюри. По достижении последней ферромагнетик утрачивает свои свойства, так что вся записанная информация оказывается гарантировано удалена.

Далее — простая математика:

-

точка Кюри ферромагнитного покрытия на основе оксида хрома, которое используется в жестких дисках, составляет около 386 градусов Кельвина, то есть 113°С;

-

температура плавления алюминия, из которого состоят сами пластины, составляет 660°С;

-

температура пламени пропан-бутановой горелки, которую можно приобрести в любом строительном магазине, достигает 1300°С.

Плюсы такого подхода — ультрабюджетность и возможность «обработки» накопителя в домашних условиях, минусы — длительность процедуры и пожароопасность. Так что если вы твердо решили именно «печь блины», стоит заблаговременно обзавестись компактной муфельной печью.

Подобный аппарат обойдется вам примерно в 20 тысяч рублей, обеспечит нагрев до 1250°С (чего для наших целей, опять же, более, чем достаточно), а объем камеры 5 литров позволит одновременно «обработать» целый RAID-массив.

-

Химическое уничтожение

Смесь концентрированных азотной и соляной кислот, взятых в соотношении 1:3, более известная под названием «царская водка», способна без труда растворить жесткий диск даже целиком, не оставив и следа ни от сохраненных данных, ни от самого накопителя. Впрочем, HNO3 неплохо справляется с покрытием блинов даже соло.

Все перечисленные нами методики достаточно эффективны, хотя и не лишены ряда недостатков. Во-первых, подобные манипуляции потенциально травмоопасны, особенно в условиях нехватки времени: если в спешке можно серьезно повредить руку даже шлифовальной машинкой, то что уж говорить о кислоте или горелке? Во-вторых, вам потребуется закупить специальное оборудование, а для работы с кислотой так и вовсе иметь мини-лабораторию с хорошей вытяжкой. В-третьих, они мало подходят для ситуаций, когда «за вами уже выехали»: любой из приведенных методов занимает достаточно времени, часть которого придется потратить на разборку винчестера.

Но что если проявить толику смекалки, заранее выкрутить все болты, удерживающие крышку HDD, и посадить ее на скотч, чтобы в случае чего быстро сорвать и извлечь блины? Хотя это действительно поможет сэкономить драгоценное время, здравой подобную идею не назовешь.

Если речь идет о «воздушном» накопителе (к таковым относятся модели емкостью до 6 ТБ включительно), вскрытие устройства негативно скажется на его надежности. Пускай такие винчестеры и не являются герметичными, даже они собираются в стерильных условиях, а барометрическое отверстие, присутствующее в корпусе каждого диска, и предназначенное для выравнивания давления, надежно защищено микрофильтром, задерживающим влагу и мелкодисперсные частицы. Кстати, для большей надежности внутрь HDD устанавливается еще и фильтр рециркуляции, обеспечивающий очистку воздуха в гермозоне во время работы устройства.

После вскрытия диска внутрь гермозоны неизбежно станет просачиваться пыль, что сперва приведет к появлению множественных ошибок чтения/записи, обусловленных нагревом сенсоров под действием силы трения, возникающей, когда движущаяся на огромной скорости пыль станет задевать их поверхность, а затем и к полному выходу винчестера из строя, поскольку мелкодисперсные частицы, подобно абразиву, будут повреждать слой ферромагнетика и стачивать сами головки чтения/записи. Ведь не стоит забывать, что размеры последних у современных жестких дисков не превышают 120 нанометров, а зазор между сенсорами и поверхностью блина составляет всего 12–15 нм, вследствие чего винчестеры чрезвычайно уязвимы.

Если же попытаться вскрыть тот же WD Red Plus WD80EFBX объемом 8 терабайт, то, во-первых, вам придется сильно постараться, а во-вторых, накопитель после такого вмешательства выйдет из строя. Все дело в том, что винчестеры повышенной емкости создаются на базе платформы HelioSeal и заполняются разреженным гелием — инертным газом, плотность которого в 7 раз меньше воздуха. Такой подход помог значительно снизить сопротивление газовой среды и показатели турбулентности внутри гермозоны, что, в свою очередь, позволило уменьшить толщину магнитных пластин и добавить дополнительные, добиться большей плотности записи методом CMR благодаря повышению точности позиционирования головки и сократить энергозатраты на раскрутку шпинделя.

Как следствие, гелиевые накопители оказываются не только вместительнее, но и практически на 50% экономичнее и на 4–5°C холоднее «воздушных» аналогов, что делает подобные устройства идеальным решением для эксплуатации в составе серверов и сетевых хранилищ, работающих в режиме 24/7. Но в то же время в случае разгерметизации вы больше не сможете записать на такой диск ни единого бита информации, хотя все ранее записанные файлы будут по-прежнему доступны.

Это объясняется самим принципом работы современных винчестеров, пишущие головки которых буквально парят над поверхностью блинов на определенной высоте благодаря экранному эффекту: при стремительном движении магнитных пластин под пилонами блока головок образуется воздушная подушка, обеспечивающая необходимую подъемную силу. В случае вскрытия HDD, созданного по технологии HelioSeal, гелий мгновенно улетучивается, замещаясь более плотным атмосферным воздухом, из-за чего расстояние между головками чтения/записи и магнитных пластин в несколько раз увеличивается. В этих условиях силы магнитного поля, создаваемого пишущим модулем, оказывается уже недостаточно для записи данных, хотя с чтением каких-либо проблем не возникает. Этот нюанс был предусмотрен при разработке гелиевой платформы, чтобы в случае нештатных ситуаций вы могли без особых проблем перенести информацию с поврежденного по тем или иным причинам накопителя на исправный.

В свете всего сказанного перечисленные способы расправы над жестким диском можно рассматривать лишь в качестве мер планомерной утилизации, когда об имеющейся у вас информации еще никто не знает и за вами никто не едет. Для срочной же ликвидации данных подойдут только электромагнитные приборы экстренного уничтожения винчестеров.

Внутри корпуса такого устройства расположен соленоид, генерирующий при активации магнитное поле силой свыше 500 кА/м, которое полностью размагничивает блины, а заодно и выжигает всю электронику, так что после проведения очистки диск становится не пригоден для эксплуатации. Отдавать предпочтение следует моделям с цилиндрическими соленоидами, поскольку подобная геометрия катушки обеспечивает наиболее равномерное распределение магнитного поля, гарантировано затирая данные на всех магнитных пластинах.

Уничтожители выпускаются в самых разных вариантах, в том числе в виде модулей с интерфейсами SATA/SAS и активным охлаждением, благодаря чему их можно использовать в качестве корзин для жестких дисков, что поможет сэкономить драгоценные секунды в чрезвычайных ситуациях. Продвинутые модификации могут похвастаться и множеством дополнительных опций, вроде активации с пульта ДУ, по SMS или при пересечении охраняемого периметра. Единственный недостаток подобных решений — цена от 40 до 100 тысяч рублей (и даже выше), так что если время не поджимает, та же муфельная печь оказывается более интересным выбором по соотношению цены и надежности уничтожения данных.

Горе от ума: уничтожение данных на SSD

По сравнению с классическими винчестерами, твердотельные накопители обладают целым рядом преимуществ, главными из которых являются высокая производительность, защищенность от механических воздействий и энергоэффективность, да и принцип их работы кардинально отличается от HDD. Так может быть, и для хранения конфиденциальной информации SSD окажутся лучшим выбором?

В общем и целом ответить на этот вопрос можно утвердительно, но есть несколько нюансов. Когда речь заходит об уничтожении информации, твердотельные накопители действительно выигрывают у жестких дисков во многих аспектах, однако даже они не могут гарантировать моментальное и безвозвратное стирание сохраненных данных. И главная проблема заключается в том, что подобные устройства чересчур «умные».

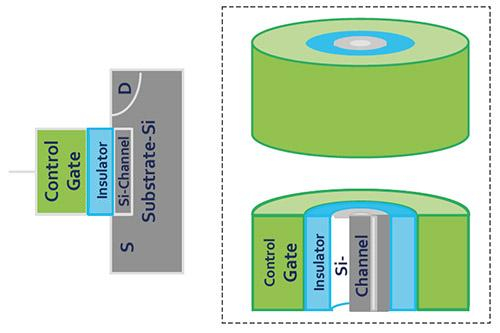

Для большей наглядности давайте вспомним, как вообще работает флеш-память. Кодирование битов информации происходит путем изменения величины заряда в так называемых CTF-ячейках (Charge Trap Flash — «ловушка заряда») за счет квантового туннелирования электронов сквозь слой диэлектрика, обусловленного высокой напряженностью электрического поля. С точки зрения физики мы имеем дело с явлением обратимого лавинообразного пробоя. Разгоняясь в электрическом поле электроны получают достаточную кинетическую энергию для ударной ионизации молекул диэлектрика, в результате чего возникает пара элементарных частиц, несущих противоположный заряд, которые также разгоняются электрическим полем, и процесс многократно повторяется, при этом количество носителей заряда возрастает в геометрической прогрессии (отсюда и название).

Нетрудно догадаться, что подобные процессы вызывают постепенный износ диэлектрических слоев, в результате повышается вероятность утечки заряда в соседние ячейки, что, в свою очередь приводит к повреждению или даже полной утрате данных. Причем дальнейшее уменьшение техпроцесса лишь усугубляет ситуацию, ведь расплатой за повышение плотности хранения информации оказывается и снижение толщины диэлектрика.

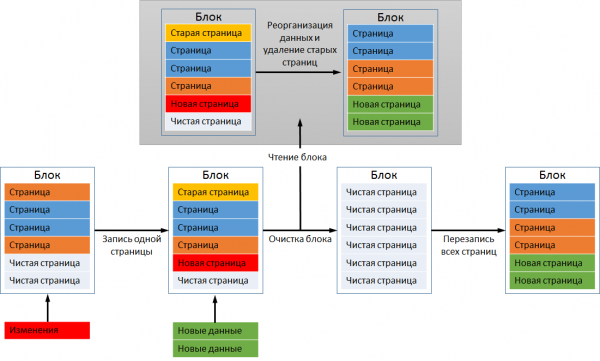

Бороться с износом флеш-чипов можно различными способами, в том числе и на уровне архитектуры микросхем, однако полностью нивелировать повреждение изолирующих слоев невозможно. При этом ситуация усугубляется еще и тем, как именно происходит запись данных на SSD, ведь все доступные ячейки флеш-памяти объединены в страницы, а страницы, в свою очередь, — в блоки, при этом запись информации осуществляется постранично, а ее стирание — поблочно. Из-за этого каждая ячейка памяти испытывает куда большую нагрузку, поскольку любая операция записи и стирания файла может запустить целый каскад циклов программирования/очистки. Схематично это выглядит так.

Пускай новые данные, которые мы хотим записать, занимают две страницы в блоке, однако реально свободна лишь одна: хотя старая страница (выделена желтым) была удалена пользователем ранее, по факту записанная информация никуда не делась. Чтобы расчистить место для новых данных, контроллер инициирует процедуру, известную, как «Garbage Collection» (сборка мусора), удаляя ненужные данные и перераспределяя существующие. Для этого все страницы, за исключением ненужной, копируются во второй, свободный блок, тогда как первый полностью стирается. Затем актуальные страницы переносятся обратно в первый блок, удаляются из второго, и лишь после этого новые данные занимают свое законное место.

В приведенном выше примере ради записи пары страниц пришлось дважды полностью перезаписать 2 блока по шесть страниц каждый. На самом же деле процесс сборки мусора будет выглядеть куда сложнее и количество циклов перезаписи окажется значительно больше. Реальную картину можно оценить только зная коэффициент усиления записи (Write Amplification), который показывает, во сколько раз фактическая нагрузка на флэш-память превышает расчетную. Данный показатель может быть равен единице лишь при записи информации на абсолютно чистый, только что отформатированный диск, во всех прочих случаях его значение будет варьироваться в пределах от 2 до 25. Причем даже у, с первого взгляда, идентичных накопителей он может значительно отличаться, так как зависит от модели используемого контроллера и особенностей микропрограммы.

Нетрудно догадаться, что столь сложная процедура удаления и записи данных негативно сказывается на производительности твердотельных накопителей. Для решения этой проблемы прибегают к простой хитрости: до тех пор, пока на SSD достаточно свободного места, новые файлы сразу записываются на свободные страницы, а сборка мусора откладывается вплоть до момента простоя накопителя, что позволяет не тратить время на перетасовку ранее сохраненных данных.

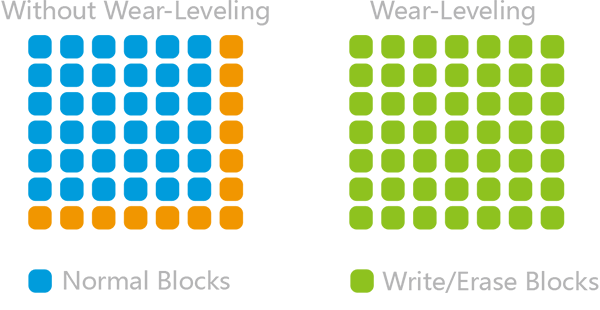

В свою очередь, проблему чрезмерного износа ячеек в силу избыточной перезаписи помогает решить выравнивание износа (Wear Leveling). В общем случае данный процесс выглядит следующим образом. Вы купили новенький SSD и пока на нем есть свободное место, информация будет записываться в свободные блоки. По мере эксплуатации вы начинаете удалять ненужные файлы, и механизм сборки мусора осуществляет их очистку в фоновом режиме, однако для записи они будут использоваться лишь после того, как на диске не останется ни одного блока, в который хотя бы раз не были бы записаны данные. Поскольку операционные системы используют логический механизм адресации блоков данных (LBA), тогда как сам контроллер оперирует уже физическими адресами (PBA), соотнося их с логическими, реализовать подобный механизм не составляет особого труда.

Все сказанное выше определяет сильные и слабые стороны SSD применительно к сценарию уничтожения конфиденциальной информации. К преимуществам твердотельных накопителей можно отнести следующие:

1. Если информация была действительно стерта из памяти накопителя, она не подлежит восстановлению ни при каких обстоятельствах.

Никакое определение краевой намагниченности и прочая «техномагия» здесь не помогут: CTF либо несет определенный заряд, кодирующий биты данных, либо нет.

2. Даже если процедура сборки мусора не была завершена, посторонний не сможет получить доступ к неочищенным ячейкам обычным способом.

При попытке обращения к формально (но не физически) очищенным ячейкам контроллеры современных SSD возвращают одно и то же установленное значение (Deterministic TRIM, DRAT) или же гарантированно возвращают нули (Zero Return After TRIM, ZRAT).

3. Пока на твердотельный накопитель поступает питание, сборка мусора продолжит выполняться.

Даже если ваш SSD попадет не в те руки, время станет работать на вас, ведь пока злоумышленник будет изучать доступные файлы, контроллер продолжит неумолимо уничтожать стертые данные, и остановить этот процесс штатными средствами, опять же, невозможно.

Однако все перечисленные преимущества перечеркивает серьезный недостаток: управлять сборкой мусора не сможете даже вы. Заботясь о вас, контроллер SSD самостоятельно выберет оптимальное время и интенсивность очистки более неиспользуемых ячеек памяти, и этот процесс может длиться достаточно долго. Если же до накопителя доберутся третьи лица, считать «мусор», который контроллер еще не успел собрать, им удастся путем выпаивания флеш-чипов и прямого к ним обращения. Конечно, тому, кто будет этим заниматься, не позавидуешь, ведь исследователю придется решить проблему не только физической, но и логической фрагментации данных, однако сделать это вполне реально.

По этой причине полагаться на простое удаление критических данных через файловый менеджер операционной системы не следует даже при работе с SSD, да и программы-шредеры здесь никак не помогут. Тем не менее в случае с твердотельными накопителями все оказывается гораздо проще и надежнее, поскольку для безвозвратного стирания информации зачастую достаточно воспользоваться фирменной утилитой, предлагаемой самим производителем накопителя. Так, владельцы SSD от Western Digital могут воспользоваться для этих целей Western Digital SSD Dashboard.

Данное приложение существует в нескольких вариациях, адаптированных под разные серии устройств с учетом их специфики. Например, WD_BLACK SSD Dashboard, предназначенная для мониторинга и обслуживания высокопроизводительных NVMe-накопителей SN750 и SN850, ориентированных на геймеров, профессионалов и энтузиастов, получила поддержку «Gaming Mode». При переводе такого SSD в игровой режим полностью отключаются энергосберегающие функции группы APST (Autonomous Power State Transition), что позволяет выжать из накопителя максимум за счет минимизации времени задержки при первичном обращении к данным. На практике это позволяет избавиться от фризов, вызванных подгрузкой текстур, даже в наиболее тяжелых (или плохо оптимизированных) AAA-играх, или же дополнительно ускорить процесс рендеринга видео или трехмерных моделей, если речь идет о производстве контента.

Версии Western Digital SSD Dashboard для SATA-накопителей и среднебюджетных NVMe SSD SN550 подобной опции, закономерно, не получили (да она им, откровенно говоря, и ни к чему), однако базовый функционал всех перечисленных версий приложения практически идентичен. Помимо таких операций, как обновление микропрограммы, мониторинг производительности или отслеживание износа флеш-чипов, утилита позволяет выполнить принудительное удаление всех записанных данных (функция «Sanitize» или, в русскоязычной версии программы, «Очистка», которая находится в разделе «Tools», или же «Сервис»).

После запуска процедуры очистки на выбранном устройстве не просто удаляется таблица сопоставлений, как при обычном форматировании, но и очищаются все записанные блоки данных. SSD, не являющийся системным, можно очистить непосредственно через утилиту. Если же вам требуется удалить все данные с системного накопителя, для этого сперва придется создать загрузочную флешку с помощью опции «Create a bootable USB-drive to perform Sanitize» («Создайте загрузочное USB-устройство для выполнения операции очистки»).

В зависимости от объема накопителя процесс стирания может занимать достаточно длительное время. Однако по его окончании вы будете на 100% уверены в том, что вся критически важная информация была безвозвратно удалена и не подлежит восстановлению.

Возможные причины:

-

Превышение лимита трафика.

В этом случае необходимо увеличить тарифный план в биллинге, в разделе «сайты» — «подробно» формируете заявку на смену тарифного плана, в разделе «неподтверждённые заявки» в этой заявке будет рассчитана сумма доплаты необходимая для смены тарифа. Если в чём-то ошиблись, то данную заявку можете удалить и сформировать другую. Если в сформированной заявке всё правильно — подтверждайте её, при необходимости пополняйте баланс.

-

Закончился оплаченный период.

Продлите срок действия сайта в биллинге в разделе «сайты» — «подробно» укажите необходимое количество месяцев для продления и нажмите «продлить», сформированную заявку подтвердите в разделе «неподтверждённые заявки», при необходимости пополните баланс любым удобным способом в разделе «баланс».

Рекомендуем включить бесплатное SMS уведомление об изменении статуса услуг.

-

Нарушение правил хостинга.

Если возникли дополнительные вопросы — пишите в службу технической поддержки.