05.05.2025

Программирование

Нейросеть Gemini 2.0 flash

Современная ИИ-модель, способная генерировать разнообразные тексты быстро и с высоким качеством

Новые нейросети и тарифы

+ бонус 30 руб. на счет

Начать

В эпоху повсеместного распространения информационных технологий и возрастающей угрозы киберпреступности, обеспечение надежной защиты компьютерных систем становится приоритетной задачей. Одним из ключевых элементов этой защиты является межсетевой экран, или брандмауэр, функционирующий как барьер между доверенной внутренней сетью и потенциально опасной внешней средой, такой как Интернет. Данная работа посвящена исследованию возможностей настройки и эффективного использования межсетевого экрана, встроенного в операционную систему Windows.

Актуальность и цели исследования

Актуальность данной работы обусловлена возрастающим количеством кибератак, нацеленных на компьютерные системы, работающие под управлением операционной системы Windows. Неправильная или недостаточная настройка межсетевого экрана может привести к несанкционированному доступу к данным, заражению вредоносным программным обеспечением и другим негативным последствиям. Целью данной работы является изучение принципов работы межсетевого экрана Windows, рассмотрение различных методов его настройки и предоставление практических рекомендаций по его эффективному использованию для обеспечения информационной безопасности.

Теоретические основы межсетевых экранов

Межсетевой экран представляет собой программно-аппаратный комплекс, предназначенный для фильтрации сетевого трафика между двумя или более сетями. Он анализирует входящий и исходящий трафик на основе заданных правил и блокирует или разрешает передачу данных в соответствии с этими правилами. Основными принципами работы межсетевого экрана являются:

- Фильтрация пакетов: Анализ каждого сетевого пакета на соответствие заданным критериям, таким как IP-адрес источника и назначения, номер порта, протокол.

- Состояниевые проверки: Отслеживание состояния сетевых соединений и принятие решений на основе истории соединений.

- Проверка приложений: Анализ трафика на уровне приложений, позволяющий обнаруживать и блокировать вредоносные программы, использующие стандартные сетевые протоколы.

Межсетевой экран Windows: Обзор функциональности

Межсетевой экран Windows, ранее известный как «Брандмауэр Windows», является встроенным компонентом операционной системы Windows, предназначенным для защиты компьютера от несанкционированного доступа из сети. Он предоставляет базовые функции фильтрации пакетов и может быть настроен для блокировки или разрешения определенных типов трафика.

Практическая настройка межсетевого экрана Windows

Настройка межсетевого экрана Windows осуществляется через графический интерфейс пользователя или с помощью командной строки. Основные этапы настройки включают:

- Включение и отключение межсетевого экрана: Межсетевой экран может быть включен или отключен для различных типов сетей, таких как домашняя, рабочая и общедоступная.

- Настройка правил для входящих и исходящих подключений: Правила определяют, какие типы трафика разрешены или заблокированы для конкретных приложений или портов.

- Создание исключений для определенных приложений: Исключения позволяют определенным приложениям обходить правила межсетевого экрана и получать доступ к сети.

- Настройка расширенных параметров: Расширенные параметры позволяют настроить параметры безопасности, такие как журналирование событий и параметры протокола IPsec.

Рекомендации по эффективному использованию

Для эффективного использования межсетевого экрана Windows рекомендуется:

- Регулярно обновлять операционную систему и межсетевой экран.

- Использовать надежные пароли для учетных записей пользователей.

- Ограничивать доступ к сети только необходимым приложениям и службам.

- Регулярно проверять журналы событий межсетевого экрана на наличие подозрительной активности.

- Использовать дополнительные средства защиты, такие как антивирусное программное обеспечение и системы обнаружения вторжений.

Заключение

Межсетевой экран Windows является важным инструментом для обеспечения информационной безопасности компьютерных систем. Правильная настройка и эффективное использование межсетевого экрана позволяют значительно снизить риск несанкционированного доступа к данным и заражения вредоносным программным обеспечением. В рамках данной работы были рассмотрены основные принципы работы межсетевого экрана Windows, методы его настройки и практические рекомендации по его эффективному использованию. Дальнейшие исследования могут быть направлены на изучение возможностей интеграции межсетевого экрана Windows с другими средствами защиты информации и на разработку автоматизированных инструментов для его настройки и мониторинга.

Текст данной курсовой работы был сгенерирован нейросетью.

Привет!

Задайте мне любой вопрос

12:23

05.05.2025

Правовые дисциплины

Порядок формирования и ведения реестра государственных гражданских и муниципальных служащих

Эффективное функционирование государственной и муниципальной службы неразрывно связано с созданием и поддержанием актуальной и достоверной информации о кадровом составе. Реестр государственных гражданских и муниципальных служащих выступает ключевым инструментом в обеспечении прозрачности, учета и контроля за движением кадров в системе публичной власти. Настоящая работа посвящена исследованию порядка формирования и ведения указанного…

05.05.2025

Экономические дисциплины

Основные направления совершенствования финансового контроля в условиях рыночной экономики

В условиях динамично развивающейся рыночной экономики, характеризующейся высокой степенью конкуренции и постоянными изменениями в нормативно-правовой базе, эффективный финансовый контроль приобретает первостепенное значение. Он является ключевым инструментом обеспечения финансовой устойчивости организаций, повышения их конкурентоспособности и предотвращения экономических правонарушений. Настоящая работа посвящена анализу основных направлений совершенствования финансового контроля в современной экономической среде.…

05.05.2025

Правовые дисциплины

Судебная система и судебные споры

Судебная система, являясь неотъемлемым элементом правового государства, призвана обеспечивать защиту прав и законных интересов граждан и организаций, а также поддерживать законность и правопорядок в обществе. В рамках учебного раздела «Правовые дисциплины» и предмета «Судебный процесс», данная работа посвящена исследованию структуры и функционирования судебной системы, а также анализу различных аспектов судебных…

Уровень сложностиСложный

Время на прочтение33 мин

Количество просмотров125K

Windows 10 очень любит Интернет. Обновления, синхронизации, телеметрия и ещё куча разной другой очень нужной ЕЙ информации постоянно гуляет через наши сетевые соединения. В «стандартном» сценарии использования, когда Windows 10 управляет домашним или рабочим компьютером, это, в общем-то, терпимо, хотя и не очень приятно.

Однако жизнь сложная штука и не ограничивается только стандартными вариантами. Существуют ситуации, когда подобная сетевая активность операционной системы (ОС) нежелательна и даже вредна. За примерами далеко ходить не надо. Попробуйте подключить к Интернету давно не используемый резервный компьютер, собранный на старом железе. Пока софт на нём не обновится, использовать его будет практически невозможно, всё будет дико тормозить и еле шевелиться. А если вам в этот момент нужно срочно что-то сделать?

Для того чтобы подобного не происходило, необходимо «заткнуть рот Windows», то есть сделать так, чтобы она самостоятельно перестала «стучаться» в Интернет, устанавливать обновления и заниматься прочими непотребствами. Вот именно этим мы с вами и займёмся.

Если бы операционная система (ОС) разрабатывалась для удовлетворения нужд потребителей, то эту статью писать бы не пришлось. В ОС были бы стандартные механизмы настройки, с помощью которых можно было бы отключить весь ненужный функционал, но, к сожалению, это не так.

Проблема в том, что компьютер, управляемый Windows 10, нам не принадлежит. ОС содержит неудаляемые приложения, она может самостоятельно отменять действия пользователя, удалять или инсталлировать программы, а также делать другие вещи, идущие вразрез с мнением пользователя, будь он даже администратор системы.

Интеграция с облачными сервисами в Windows 10 реализована так жёстко, что безболезненно отключить её просто невозможно. При любой попытке деактивации хотя бы части этого функционала в ОС обязательно что-нибудь да сломается. Поэтому дальнейший материал, так сказать, для профессионального использования. Не рекомендуется применять его на ваших компьютерах без предварительного тестирования и отладки.

Знай своего врага в лицо

Первым шагом в нашей войне с «паразитной» сетевой активностью ОС будет исследование этой самой активности. Для этого мы соберём простейший лабораторный стенд, состоящий из двух виртуальных машин (ВМ).

Здесь Windows 10 будет выходить в Интернет через промежуточный Linux-шлюз, который будет оказывать ей услуги NAT и DNS-сервера.

Исследовать «паразитный» сетевой трафик будем как на Linux-шлюзе, так и на самой Windows 10. На шлюзе это будем делать с помощью сниффера tcpdump и логов DNS-сервера, а на Windows 10 мы воспользуемся утилитой Process Monitor из пакета Sysinternals.

Настройку Linux-шлюза опустим из-за банальности, а про Process Monitor скажем пару слов. Для наших целей сделаем следующие шаги:

- Отключим захват всех событий, кроме тех, что связаны с сетью. Для этого главный тулбар настроим следующим образом:

- Настроим сброс отфильтрованных событий, чтобы не было переполнения памяти.

Для этого в Menu > Filter и активируем опцию «Drop filtered events». - Настроим главный экран, что бы он отображал только то, что нам нужно.

Открываем Options > Select columns и ставим галки только напротив пунктов: «Process name», «Command Line» и «Path»

В результате всех этих экзерциций при анализе сетевого трафика мы сможем увидеть процесс, инициирующий соединение, сетевой адрес назначения, и имена сетевых служб, запускаемых через специализированный процесс svchost.exe.

Первый замер

Наш первый замер будет самый простой. Мы дождёмся чуда, когда Windows перестанет передавать что-либо в Интернет, после чего пробежимся по стандартным настройкам ОС и посмотрим, какой трафик при этом будет генерироваться.

Смотрите, как здорово. В Интернет передаётся информация практически о каждом нашем клике. Приватность? Не, не слышал… Что ж, мы научились детектировать «паразитный» трафик. Теперь будем разбираться, как его блокировать.

Вариант блокировки № 1 – Windows Firewall

Наиболее логичным вариантом блокировки выглядит использование штатного межсетевого экрана — Windows Firewall. По логике вещей мы должны каким-то образом идентифицировать паразитный трафик и затем его заблокировать. Сделать это можно двумя способами:

- Оставить разрешённым весь исходящий трафик и при этом блокировать только тот, что мы сочтём паразитным.

- Запретить весь исходящий трафик, а затем разрешить только тот, что сочтём нужным (не паразитным).

Но поскольку мы работаем в недоверенной системе, то нам нужно убедиться, что Windows Firewall в принципе на это способен. В частности, нам нужно удостовериться, что:

- Windows Firewall может разрешать или запрещать системный траффик ОС.

- Windows Firewall может разрешать или запрещать траффик с гранулярностью до системных служб.

- Windows Firewall самостоятельно не отменит сделанные нами правила или другим образом не проявит излишнюю самостоятельность.

▍ Тест для Windows Firewall № 1. Может ли он блокировать системный трафик?

Идея эксперимента очень проста. Мы запретим любую сетевую активность и посмотрим, какой трафик будет проходить через этот запрет. Для этого в настройках Windows Firewall установим по умолчанию блокировку всего исходящего и входящего трафика, после чего удалим все правила исключения. Данные со шлюза говорят о том, что «паразитный» Интернет-трафик отсутствует, и фиксируются только ARP-запросы.

Получается, Windows Firewall может действительно заблокировать весь Интернет-трафик. Звучит обнадёживающе.

▍ Тест для Windows Firewall № 2. Может ли он управлять трафиком конкретной сетевой службы?

В этом эксперименте мы должны убедиться, что Windows Firewall может управлять трафиком с гранулярностью до сервиса. Для этого попробуем разрешить трафик для системного DNS-клиента (имя этой службы – Dnscache). С помощью мастера настройки создадим исходящее правило, разрешающее весь трафик, и укажем, чтобы оно применялось к данной службе.

Смотрим, что там на шлюзе.

Словно человек, изнывающий от жажды при виде бутылки чистой воды, Windows 10 после разрешения работы DNS-клиента сразу же бросилась пытаться что-нибудь передать или получить из Интернета, ведь она не была в онлайне уже несколько минут. Мало ли что там могло произойти!

Windows Firewall прошёл и это испытание. Остался последний шаг.

▍ Тест для Windows Firewall № 3. Будет ли Windows Firewall самостоятельно исправлять правила, созданные пользователем?

Одним из генераторов «паразитного» трафика является встроенный антивирус Windows Defender. Он качает обновления баз, а также передаёт в облачный сервис (который судя по групповым политикам, называется SpyNet) принадлежащие вам файлы. В качестве теста попробуем заблокировать эту сетевую активность.

Для схемы с разрешённым по умолчанию исходящим трафиком создадим правило блокировки Windows Defender. Для этого в правиле блокировки укажем путь к блокируемой программе: «C:\Program Files\Windows Defender\MpCmdRun.exe»

В момент записи правила сразу же срабатывает Windows Defender с обнаружением угрозы (WDBlockFirewallRule) и удаляет сделанное нами правило.

Таким образом, последний тест Windows Firewall провалил. Конечно, правила удалил не Windows Firewall, а другой компонент ОС, тем не менее мы в очередной раз убедились, что наш компьютер нам не принадлежит.

▍ Итог по Windows Firewall

Несмотря на все выкрутасы, использование Windows Firewall для блокировки паразитного трафика возможно. Единственной доступной в данном случае схемой будет блокировка по умолчанию всего исходящего трафика с созданием разрешающих правил для трафика, который мы сочтём нужным. Тем не менее осадочек остался, и использовать Windows Firewall дальше мы не будем.

Вариант блокировки № 2 – рекомендации Microsoft

Корпорацию Microsoft наверно так задолбали с наездами по поводу не в меру ретивой сетевой активности Windows, что она выпустила гайд «Manage connections from Windows 10 and Windows 11 operating system components to Microsoft services» о том, как немного притормозить её пыл. В гайде приведены инструкции, как с помощью групповых политик или манипуляций с реестром отключить часть сетевых возможностей ОС. Также Microsoft предлагает удалить некоторые встроенные приложения. Реализация гайда приведена под спойлерами ниже.

REG-файл уровня пользователя user.reg

Windows Registry Editor Version 5.00

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"Start Page"="about:blank"

; 8. Internet Explorer. Turn off the home page

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Control Panel]

"HomePage"=dword:1

; 8. Internet Explorer. Disable first run wizard

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\Main]

"DisableFirstRunCustomize"=dword:1

; 8. Internet Explorer. Set about:blank in new tab

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Internet Explorer\TabbedBrowsing]

"NewTabPageShow"=dword:0

; 8.1 ActiveX control blocking. Disable periodocally download a list of out-of-date ActiveX controls

[HKEY_CURRENT_USER\Software\Microsoft\Internet Explorer\VersionManager]

"DownloadVersionList"=dword:0

; 18.1 General. Disable websites access to my language list

[HKEY_CURRENT_USER\Control Panel\International\User Profile]

"HttpAcceptLanguageOptOut"=dword:00000001

; 18.1 General. Disable track app launches

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced]

"Start_TrackProgs"=dword:00000000

; 18.1 General. Turn off SmartScreen check of URLs what Microsoft Store apps use:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\AppHost]

"EnableWebContentEvaluation"=dword:00000000

; 18.6 Speech. Prevent sending your voice input to Microsoft Speech services:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Speech_OneCore\Settings\OnlineSpeechPrivacy]

"HasAccepted"=dword:00000000

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableTailoredExperiencesWithDiagnosticData"=dword:1

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\Software\Policies\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:0

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitInkCollection"=dword:00000001

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\InputPersonalization]

"RestrictImplicitTextCollection"=dword:00000001

; 21. Sync your settings

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Messaging]

"CloudServiceSyncEnabled"=dword:00000000

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsSpotlightFeatures"=dword:1

; !!! This must be done within 15 minutes after Windows 10 or Windows 11 is installed.

; 25. Personalized Experiences. Disable feature

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:00000001

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\WindowsUpdate]

"DisableWindowsUpdateAccessMode"=dword:0

REG-файл уровня компьютер comp.reg

Windows Registry Editor Version 5.00

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\AuthRoot]

"DisableRootAutoUpdate"=dword:1

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainUrlRetrievalTimeoutMilliseconds"=dword:15000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"ChainRevAccumulativeUrlRetrievalTimeoutMilliseconds"=dword:20000

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"Options"=dword:0

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\ChainEngine\Config]

"CrossCertDownloadIntervalHours"=dword:168

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\DPNGRA\CTLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\Certificates]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CRLs]

; 1. Automatic Root Certificates Update. Disable auto update

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\SystemCertificates\FVE\CTLs]

; 2.1 Cortana and Search Group Policies. Turn off Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowCortana"=dword:0

; 2.1 Cortana and Search Group Policies. Block access to location information for Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"AllowSearchToUseLocation"=dword:0

; 2.1 Cortana and Search Group Policies. Remove the option to search the Internet from Cortana

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"DisableWebSearch"=dword:1

; 2.1 Cortana and Search Group Policies. Stop web queries and results from showing in Search

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Windows Search]

"ConnectedSearchUseWeb"=dword:0

; 2.1 Cortana and Search Group Policies. Firewall block rule

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\WindowsFirewall\FirewallRules]

"{0DE40C8E-C126-4A27-9371-A27DAB1039F7}"="v2.25|Action=Block|Active=TRUE|Dir=Out|Protocol=6|App=%windir%\\SystemApps\\Microsoft.Windows.Cortana_cw5n1h2txyewy\\searchUI.exe|Name=Block outbound Cortana|"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\Parameters]

"Type"="NoSync"

; !!!!!!!!!

; 3. Date & Time. Disable NTP

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\W32time\TimeProviders\NtpClient]

"Enabled"=dword:0

; 4. Device metadata retrieval. Prevent

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Device Metadata]

"PreventDeviceMetadataFromNetwork"=dword:1

; 5. Find My Device. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\FindMyDevice]

"AllowFindMyDevice"=dword:0

; 6. Font streaming. Disable download on demand

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableFontProviders"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\PreviewBuilds]

"AllowBuildPreview"=dword:0

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"ManagePreviewBuildsPolicyValue"=dword:1

; 7. Insider Preview builds. Turn off Insider Preview builds

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"BranchReadinessLevel"=-

; 8. Internet Explorer. Disable suggested Sites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Suggested Sites]

"Enabled"=dword:0

; 8. Internet Explorer. Disable enhanced suggestion in Address Bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer]

"AllowServicePoweredQSA"=dword:0

; !!!!!!!!!

; 8. Internet Explorer. Disable auto complete

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\Explorer\AutoComplete]

"AutoSuggest"="no"

; 8. Internet Explorer. Disable geolocation

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Geolocation]

"PolicyDisableGeolocation"=dword:1

; 8. Internet Explorer. Prevent managing Microsoft Defender SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\PhishingFilter]

"EnabledV9"=dword:0

; 8. Internet Explorer. Turn off Compatibility View

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\BrowserEmulation]

"DisableSiteListEditing"=dword:1

; 8. Internet Explorer. Turn off the flip ahead with page prediction feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\FlipAhead]

"Enabled"=dword:0

; 8. Internet Explorer. Turn off background synchronization for feeds and Web Slices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Internet Explorer\Feeds]

"BackgroundSyncStatus"=dword:0

; 8. Internet Explorer. Disallow Online Tips

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer]

"AllowOnlineTips"=dword:0

; 9. License Manager. Turn off related traffic

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LicenseManager]

"Start"=dword:00000004

; 10. Live Tiles. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 11. Mail synchronization. Turn off the Windows Mail app

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Mail]

"ManualLaunchAllowed"=dword:00000000

; 12. Microsoft Account. Disable Microsoft Account Sign-In Assistant:

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\wlidsvc]

"Start"=dword:00000004

13.1 Microsoft Edge Group Policies. Disable Address Bar drop-down list suggestions

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"ShowOneBox"=dword:0

13.1 Microsoft Edge Group Policies. Disable configuration updates for the Books Library

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BooksLibrary]

"AllowConfigurationUpdateForBooksLibrary"=dword:0

13.1 Microsoft Edge Group Policies. Turn off autofill

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"Use FormSuggest"="no"

13.1 Microsoft Edge Group Policies. Don't send "Do Not Track"

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"DoNotTrack"=dword:1

13.1 Microsoft Edge Group Policies. Disable password manager

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"FormSuggest Passwords"="no"

13.1 Microsoft Edge Group Policies. Turn off search suggestion in address bar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\SearchScopes]

"ShowSearchSuggestionsGlobal"=dword:0

13.1 Microsoft Edge Group Policies. Turn off SmartScreen

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\PhishingFilter]

"EnabledV9"=dword:0

13.1 Microsoft Edge Group Policies. Open blank new tab

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\ServiceUI]

"AllowWebContentOnNewTabPage"=dword:0

13.1 Microsoft Edge Group Policies. Set blank homepage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Internet Settings]

"ProvisionedHomePages"="<<about:blank>>"

13.1 Microsoft Edge Group Policies. Prevent the First Run webpage from opening

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\Main]

"PreventFirstRunPage"=dword:1

13.1 Microsoft Edge Group Policies. Disable compatibility mode

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MicrosoftEdge\BrowserEmulation]

"MSCompatibilityMode"=dword:0

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SearchSuggestEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillAddressEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"AutofillCreditCardEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"ConfigureDoNotTrack"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"PasswordManagerEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"DefaultSearchProviderEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"HideFirstRunExperience"=dword:00000001

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"SmartScreenEnabled"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"NewTabPageLocation"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge]

"RestoreOnStartup"=dword:00000005

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\RestoreOnStartupURLs]

"1"="about:blank"

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"UpdateDefault"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"AutoUpdateCheckPeriodMinutes"=dword:00000000

; 13.2 Microsoft Edge Enterprise.

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\EdgeUpdate]

"ExperimentationAndConfigurationServiceControl"=dword:00000000

; 14. Network Connection Status Indicator. Turn off active probe

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\NetworkConnectivityStatusIndicator]

"NoActiveProbe"=dword:1

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AutoDownloadAndUpdateMapData"=dword:0

; 15. Offline maps. Disable download and update offline maps

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Maps]

"AllowUntriggeredNetworkTrafficOnSettingsPage"=dword:0

; 16. OneDrive. Prevent the usage of OneDrive for file storage

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\OneDrive]

"DisableFileSyncNGSC"=dword:1

; 16. OneDrive. Prevent OneDrive from generating network traffic until the user signs in to OneDrive

[HKEY_LOCAL_MACHINE\Software\Microsoft\OneDrive]

"PreventNetworkTrafficPreUserSignIn"=dword:1

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\AdvertisingInfo]

"Enabled"=dword:00000000

; 18.1 General. Turn off advertising ID

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AdvertisingInfo]

"DisabledByGroupPolicy"=dword:1

; 18.1 General. Disable continue experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableCdp"=dword:0

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\LocationAndSensors]

"DisableLocation"=dword:1

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation"=dword:2

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_UserInControlOfTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceAllowTheseApps"=hex(7):00,00

; 18.2 Location. Prevent apps from accessing the location

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessLocation_ForceDenyTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera"=dword:2

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_UserInControlOfTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceAllowTheseApps"=hex(7):00,00

; 18.3 Camera. Prevent apps from accessing the camera

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCamera_ForceDenyTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone"=dword:2

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_UserInControlOfTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceAllowTheseApps"=hex(7):00,00

; 18.4 Microphone. Prevent apps from accessing the microphone

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMicrophone_ForceDenyTheseApps"=hex(7):00,00

; 18.5 Notifications. Turn off cloud notifications notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CurrentVersion\PushNotifications]

"NoCloudApplicationNotification"=dword:1

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications"=dword:2

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_UserInControlOfTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceAllowTheseApps"=hex(7):00,00

; 18.5 Notifications. Prevent apps from accessing my notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessNotifications_ForceDenyTheseApps"=hex(7):00,00

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Speech]

"AllowSpeechModelUpdate"=dword:0

; 18.6 Speech. Turn off updates to the speech recognition and speech synthesis models

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\InputPersonalization]

"AllowInputPersonalization"=dword:0

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo"=dword:2

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.7 Account info. Prevent apps from accessing account info

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessAccountInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts"=dword:2

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_UserInControlOfTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceAllowTheseApps"=hex(7):00,00

; 18.8 Contacts. Prevent apps from accessing contacts

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessContacts_ForceDenyTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar"=dword:2

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_UserInControlOfTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceAllowTheseApps"=hex(7):00,00

; 18.9 Calendar. Prevent apps from accessing calendar

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCalendar_ForceDenyTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory"=dword:2

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_UserInControlOfTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceAllowTheseApps"=hex(7):00,00

; 18.10 Call history. Prevent apps from accessing call history

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessCallHistory_ForceDenyTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail"=dword:2

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_UserInControlOfTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceAllowTheseApps"=hex(7):00,00

; 18.11 Email. Prevent apps from accessing emails

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessEmail_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging"=dword:2

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_UserInControlOfTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceAllowTheseApps"=hex(7):00,00

; 18.12 Messaging. Prevent apps from accessing messages

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMessaging_ForceDenyTheseApps"=hex(7):00,00

; 18.12 Messaging. Turn off Message Sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\Messaging]

"AllowMessageSync"=dword:0

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone"=dword:2

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_UserInControlOfTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceAllowTheseApps"=hex(7):00,00

; 18.13 Phone calls. Prevent apps from accessing phone calls

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessPhone_ForceDenyTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios"=dword:2

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_UserInControlOfTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceAllowTheseApps"=hex(7):00,00

; 18.14 Radios. Prevent apps from accessing radio

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessRadios_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices"=dword:2

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with unpaired devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsSyncWithDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices"=dword:2

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_UserInControlOfTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceAllowTheseApps"=hex(7):00,00

; 18.15 Other devices. Prevent communications with tursted devices

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTrustedDevices_ForceDenyTheseApps"=hex(7):00,00

; 18.16 Feedback & diagnostics. Turn off Feedback notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DoNotShowFeedbackNotifications"=dword:1

; 18.16 Feedback & diagnostics. Disable telemetry

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"AllowTelemetry"=dword:0

; 18.16 Feedback & diagnostics. Turn off tailored experiences

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableWindowsConsumerFeatures"=dword:1

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground"=dword:2

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_UserInControlOfTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceAllowTheseApps"=hex(7):00,00

; 18.17 Background apps. Turn off background app

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsRunInBackground_ForceDenyTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion"=dword:2

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_UserInControlOfTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceAllowTheseApps"=hex(7):00,00

; 18.18 Motion. Prevent apps from accessing motion data

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessMotion_ForceDenyTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks"=dword:2

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_UserInControlOfTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceAllowTheseApps"=hex(7):00,00

; 18.19 Tasks. Prevent apps from accessing tasks

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsAccessTasks_ForceDenyTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo"=dword:2

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_UserInControlOfTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceAllowTheseApps"=hex(7):00,00

; 18.20 App Diagnostics. Prevent apps from accessing diagnostic information

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsGetDiagnosticInfo_ForceDenyTheseApps"=hex(7):00,00

; 18.21 Inking & Typing. Turn off Inking & Typing data collection

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\TextInput]

"AllowLinguisticDataCollection"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableActivityFeed"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"PublishUserActivities"=dword:0

; 18.22 Activity History. Turn off tracking of your Activity History

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"UploadUserActivities"=dword:0

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoice"=dword:2

; 18.23 Voice Activation. Turn Off apps ability to listen for a Voice keyword

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\AppPrivacy]

"LetAppsActivateWithVoiceAboveLock"=dword:2

; 18.24 News and interests. Disable Windows Feeds

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Feeds]

"EnableFeeds"=dword:00000000

; 19. Software Protection Platform. Turn off sending KMS client activation data to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\CurrentVersion\Software Protection Platform]

"NoGenTicket"=dword:1

; 20. Storage health. Turn off downloading updates to the Disk Failure Prediction Model

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\StorageHealth]

"AllowDiskHealthModelUpdates"=dword:0

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSync"=dword:2

; 21. Sync your settings. Turn off settings sync

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\SettingSync]

"DisableSettingSyncUserOverride"=dword:1

; 22. Teredo. Disable Teredo

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\TCPIP\v6Transition]

"Teredo_State"="Disabled"

; 23. Wi-Fi Sense. Turn off the feature

[HKEY_LOCAL_MACHINE\Software\Microsoft\wcmsvc\wifinetworkmanager\config]

"AutoConnectAllowedOEM"=dword:0

; 24. Microsoft Defender Antivirus. Disconnect from the Microsoft Antimalware Protection Service

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SpynetReporting"=dword:0

; 24. Microsoft Defender Antivirus. Stop sending file samples back to Microsoft

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Spynet]

"SubmitSamplesConsent"=dword:2

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"FallbackOrder"="FileShares"

; 24. Microsoft Defender Antivirus. Stop downloading Definition Updates

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Signature Updates]

"DefinitionUpdateFileSharesSources"="Nothing"

; 24. Microsoft Defender Antivirus. Turn off Malicious Software Reporting Tool (MSRT) diagnostic data:

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\MRT]

"DontReportInfectionInformation"=dword:00000001

; 24. Microsoft Defender Antivirus. Turn off Enhanced Notifications

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\Reporting]

"DisableEnhancedNotifications"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableSmartScreen"=dword:0

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControlEnabled"=dword:1

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows Defender\SmartScreen]

"ConfigureAppInstallControl"="Anywhere"

; 24.1 Microsoft Defender SmartScreen. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"ShellSmartScreenLevel"=-

; 25. Personalized Experiences. Disable feature

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\CloudContent]

"DisableCloudOptimizedContent"=dword:1

; 26. Microsoft Store. Disable all apps from Microsoft Store

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"DisableStoreApps"=dword:1

; 26. Microsoft Store. Turn off Automatic Download and Install of updates.

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\WindowsStore]

"AutoDownload"=dword:2

; 27. Apps for websites. Turn off apps for websites

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"EnableAppUriHandlers"=dword:0

; 28.3. Delivery Optimization. (simple mode) prevent P2P traffic

; Value is Hex 63 = 99 decimal

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DeliveryOptimization]

"DODownloadMode"=dword:63

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotConnectToWindowsUpdateInternetLocations"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DisableWindowsUpdateAccess"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"WUStatusServer"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"UpdateServiceUrlAlternate"=" "

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate\AU]

"UseWUServer"=dword:1

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"FillEmptyContentUrls"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"DoNotEnforceEnterpriseTLSCertPinningForUpdateDetection"=-

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\WindowsUpdate]

"SetProxyBehaviorForUpdateDetection"=dword:0

; 29. Windows Update. Turn off

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WindowsStore\WindowsUpdate]

"AutoDownload"=dword:00000005

; 30. Cloud Clipboard

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\System]

"AllowCrossDeviceClipboard"=dword:0

; 31. Services Configuration. Turn off

[HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows\DataCollection]

"DisableOneSettingsDownloads"=dword:00000001

PowerShell-скрипт, удаляющий ВСЕ встроенные приложения

get-AppxPackage | Remove-AppxPackage

$packs = Get-AppxProvisionedPackage -online | Select-Object PackageName

foreach ($pack in $packs) {Remove-AppxProvisionedPackage -online -PackageName $pack.PackageName}

get-AppxPackage -allusers | Remove-AppxPackage

'Uninstalling OneDrive...'

taskkill.exe /F /IM "OneDrive.exe"

& "$env:systemroot\SysWOW64\OneDriveSetup.exe" /uninstall

'... waiting until OneDrive will be uninstalled ....'

while (Test-Path $env:LOCALAPPDATA\Microsoft\OneDrive\OneDrive.exe) { Start-Sleep 1 }

'... OneDrive Uninstalling complete!'

Применим все эти файлы, перезагрузимся и посмотрим, что станет с трафиком.

Важно! Перед применением REG-файлов необходимо отключить самозащиту Windows Defender (Tamper protection). О том, как это сделать, будет в конце статьи.

«Паразитный» трафик уменьшился в разы, но, ожидаемо, не пропал полностью. Анализ фонового трафика находящейся в простое ВМ выявил следующих «болтунов»:

- MS Edge;

- Сервис Delivery Optimization (DoSvc);

- Сервис AppX Deployment Service (AppXSVC);

- Сервис Windows Update (wuauserv).

С большей частью болтунов можно разобраться, указав в свойствах сетевого подключения, что оно лимитированное (mettered). Для проводных (Ethernet) соединений сделать это можно с помощью скрипта под спойлером.

PowerShell-скрипт, устанавливающий признак лимитированного соединения

<#

.SYNOPSIS : PowerShell script to set Ethernet connection as metered or not metered

.AUTHOR : Michael Pietroforte

.SITE : https://4sysops.com

#>

#We need a Win32 class to take ownership of the Registry key

$definition = @"

using System;

using System.Runtime.InteropServices;

namespace Win32Api

{

public class NtDll

{

[DllImport("ntdll.dll", EntryPoint="RtlAdjustPrivilege")]

public static extern int RtlAdjustPrivilege(ulong Privilege, bool Enable, bool CurrentThread, ref bool Enabled);

}

}

"@

Add-Type -TypeDefinition $definition -PassThru | Out-Null

[Win32Api.NtDll]::RtlAdjustPrivilege(9, $true, $false, [ref]$false) | Out-Null

#Setting ownership to Administrators

$key = [Microsoft.Win32.Registry]::LocalMachine.OpenSubKey("SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost",[Microsoft.Win32.RegistryKeyPermissionCheck]::ReadWriteSubTree,[System.Security.AccessControl.RegistryRights]::takeownership)

$acl = $key.GetAccessControl()

$acl.SetOwner([System.Security.Principal.NTAccount]"Administrators")

$key.SetAccessControl($acl)

#Giving Administrators full control to the key

$rule = New-Object System.Security.AccessControl.RegistryAccessRule ([System.Security.Principal.NTAccount]"Administrators","FullControl","Allow")

$acl.SetAccessRule($rule)

$key.SetAccessControl($acl)

#Setting Ethernet as metered or not metered

$path = "HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\NetworkList\DefaultMediaCost"

$name = "Ethernet"

$metered = Get-ItemProperty -Path $path | Select-Object -ExpandProperty $name

New-ItemProperty -Path $path -Name $name -Value "2" -PropertyType DWORD -Force | Out-Null

Write-Host "Ethernet is now set to metered."

После применения этого скрипта объём передаваемого трафика снизится ещё больше (~1Mb/час), а единственным болтуном останется MS Edge. Если вы планируете использовать этот браузер в дальнейшем, то на этом можно и успокоиться. Для тех же, кто хочет полной приватности, необходимо победить финального босса — MS Edge.

Чтобы прикрыть ему рот, необходимо с помощью штатных средств (Menu > Settings) настроить браузер таким образом, чтобы он использовал облачные службы, синхронизировался и выполнял прочую сетевую активность по минимуму. Если требуется настроить несколько машин, то можно только на одной настроить пользовательский профиль в браузере, а потом копировать его на все другие машины. Профиль хранится в «%LOCALAPPDATA%\Microsoft\Edge\User Data».

После настройки браузера необходимо отключить службы Edge, отвечающие за обновления, и удалить задания из системного планировщика. Сделать всё это можно следующим скриптом:

PowerShell-скрипт, отключающий службы обновления MS Edge

'Killing MS Edge processes...'

C:\Windows\System32\taskkill.exe /F /IM "msedge.exe"

'Stroping MS Edge update related services...'

C:\Windows\System32\net.exe stop MicrosoftEdgeElevationService

C:\Windows\System32\net.exe stop edgeupdate

C:\Windows\System32\net.exe stop edgeupdatem

'Disabling MS Edge update related services...'

C:\Windows\System32\sc.exe config MicrosoftEdgeElevationService obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdate obj= .\Guest start= disabled

C:\Windows\System32\sc.exe config edgeupdatem obj= .\Guest start= disabled

'Removing MS Edge update related Scheduler Tasks...'

Get-ScheduledTask -TaskName "*EdgeUpdate*" | Unregister-ScheduledTask -Confirm:$false

После всех этих манипуляций с MS Edge система полностью прекратит генерировать фоновый Интернет-трафик (при измерении в режиме простоя). Важно отметить, что любой неосторожный запуск MS Edge приведёт к тому, что он снова будет втихаря стучаться в Интернет. Так что будьте осторожны.

▍ Отключение Windows Defender

Данный шаг является опциональным, поскольку болтливость встроенного антивируса существенно ограничится REG-файлами, приведёнными выше. Однако, в условиях, когда антивирус не обновляется, он теряет всякую актуальность и жрёт ресурсы впустую. Чтобы его отключить, нужно сделать следующее:

- Руками, с помощью GUI в настройках антивируса необходимо отключить опцию «Tamper protection» (Settings > Update & Security > Windows Security > Virus & Threat protection > Virus & Threat protection settings > Tamper protection off).

- Затем следует применить следующий REG-файл.

REG-файл, отключающий Windows Defender

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defender] "DisableAntiSpyware"=dword:00000001

▍ Краткая инструкция применения данного способа блокировки

- Загрузить REG-файлы уровня пользователя user.reg и уровня компьютера comp.reg.

- Запустить скрипт, удаляющий встроенные приложения.

- Запустить скрипт, устанавливающий признак лимитированного соединения.

- Провести настройку браузера MS Edge.

- Запустить скрипт, отключающий механизмы обновления MS Edge.

▍ Послевкусие и стратегия использования

Как уже отмечалось выше, любые попытки отключения сетевых возможностей ОС Windows 10 приводят к проблемам. Данный способ не исключение.

Практика показала, что после проведения всех этих манипуляций некоторые программы, например, Mozilla Firefox, отказываются инсталлироваться. Тем не менее ранее установленные программы, тот же Firefox, продолжают работать. Всё это говорит о том, что стратегия «затыкания рта Windows» должна быть такой:

- Полностью обновить ОС.

- Инсталляция и настройка требуемых сторонних программ.

- Отключение «паразитного» сетевого трафика.

Помоги спутнику бороться с космическим мусором в нашей новой игре! 🛸

Салимжанов Р.Д

Organization of the Windows Firewall safe mode

Salimzhanov R.D.

Аннотация: В данной теме мы рассмотрим основы организации и настройки брандмауэра Windows с точки зрения безопасности сети.

Abstract: In this topic, we will look at the basics of organizing and configuring Windows Firewall from the point of view of network security.

Для начала определимся что такое Брандмауэр в Windows — это программное обеспечение, встроенное в операционные системы Windows, которое предназначено для защиты компьютера от несанкционированного доступа из внешних сетей. Он контролирует трафик данных, проходящий через сетевые соединения компьютера, и блокирует нежелательные соединения или атаки извне. Брандмауэр Windows позволяет настраивать правила доступа для различных приложений и служб, обеспечивая дополнительный уровень безопасности компьютера.

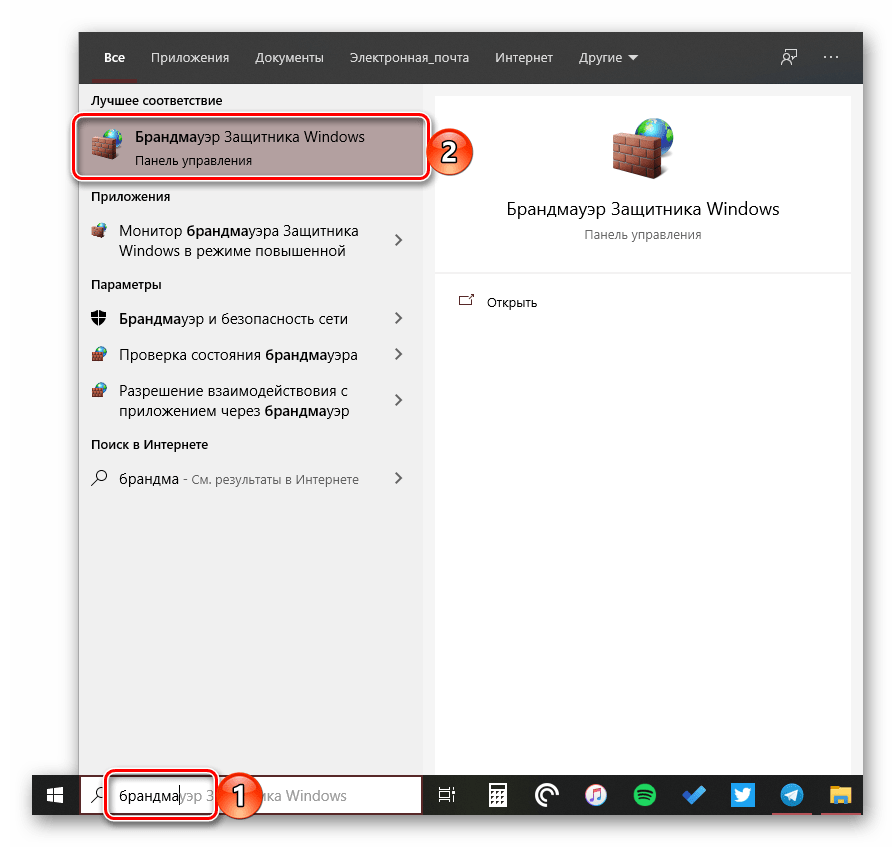

Чтобы найти и открыть Брандмауэр Windows в операционной системе Windows, следуйте этим шагам:

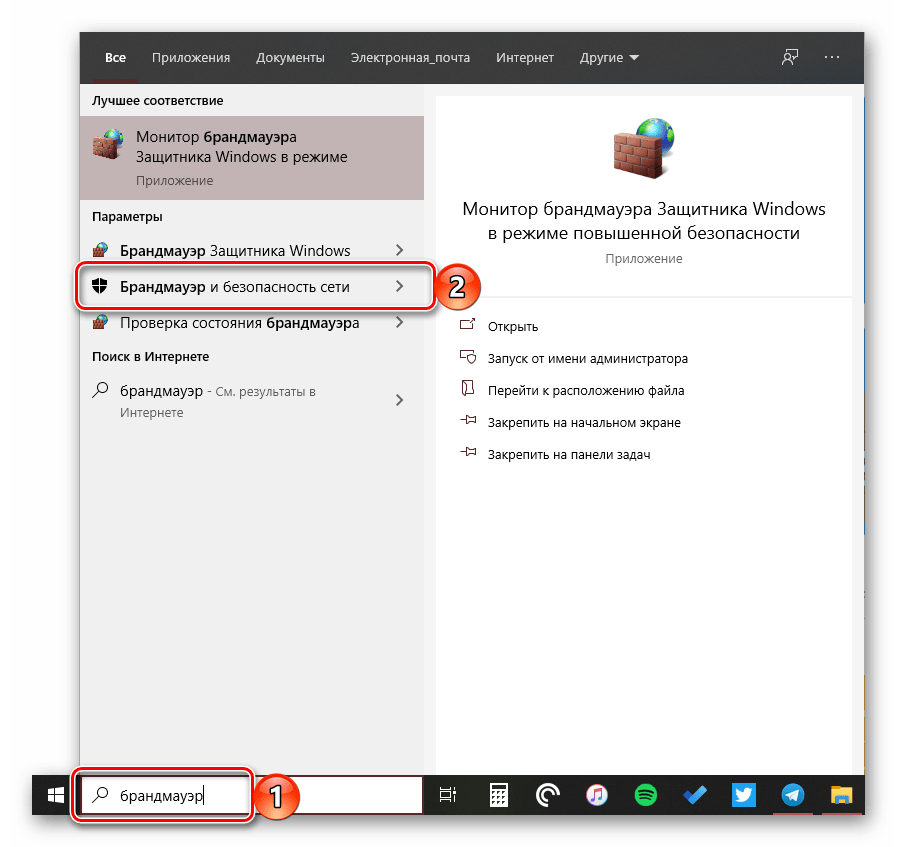

В поисковой строке внизу слева введите «Брандмауэр» или » Брандмауэр защитника Windows» и в появившемся списке результатов поиска найдите и кликните на «Брандмауэр Windows»:

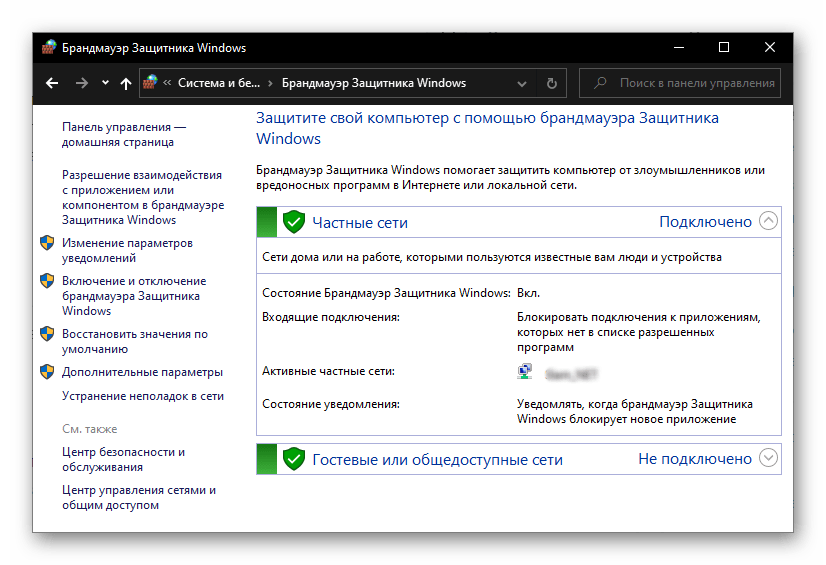

Откроется окно «Брандмауэр Windows с расширенными функциями защиты», где вы сможете управлять настройками брандмауэра, создавать правила доступа и просматривать список активных правил:

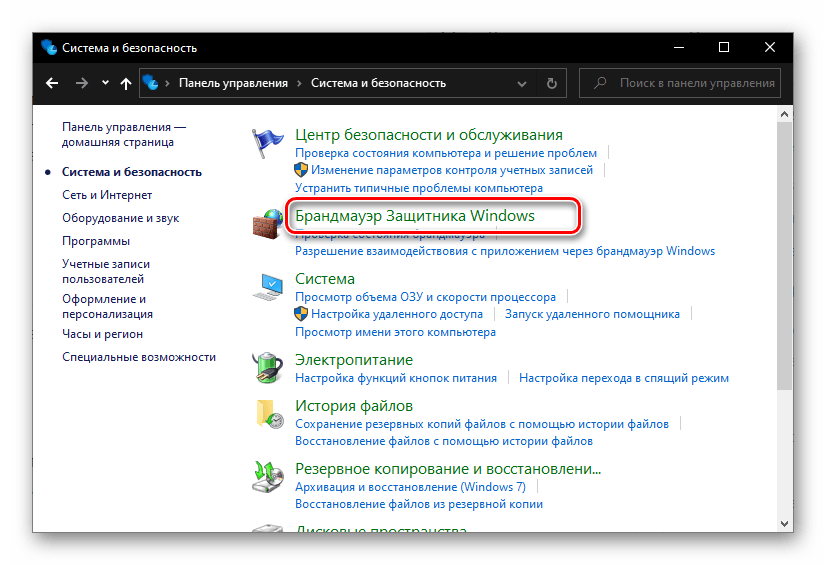

Так же, можно открыть Брандмауэр Windows через панель управления для этого, вызываем окно комбинацией клавиш Windows+R и вводим команду control :

После чего открывается панель управления, где надо найти “Брандмауэр Защитник Windows” и перейти:

Так же откроется окно Брандмауэра Windows.

Сначала давайте разберемся с типами сетей. Вот мы видим здесь два типа сети: частные сети, гостевые или общедоступные сети.

Во-первых, если компьютер подключен непосредственно к интернету, то он находится в среде, где не всем устройствам можно доверять, поскольку они могут попытаться получить доступ к вашему компьютеру с различными целями. В таких сетях компьютер обычно скрыт от обнаружения другими компьютерами с помощью сетевых служб, в терминологии Windows такие сети называются общественными сетями. Защита в них должна быть максимальной, чтобы не позволить злоумышленнику получить доступ к информации.

Во-вторых, возможна ситуация, когда ваш компьютер подключен к некой локальной сети, где некоторые его ресурсы используются совместно, с другими устройствами. То есть ПК может доверять устройствам и пользователям. Такие сети в терминологии Windows называются частными сетями. Уровень безопасности в сети такого типа может быть не самый высокий, так как установлены доверительные отношения между устройствами.

Так же ПК может быть одновременно подключен к нескольким сетям, при этом у него будет несколько сетевых интерфейсов и возможно несколько их разных типов, каждый из которых может быть настроен по-разному.

В данном случаи у нас используется сетевой профиль общедоступный, и настройку проведем для него.

Для того чтобы выключить/включить Брандмауэр нужно нажать на ссылку “Включение и отключение брандмауэра защитника Windows”:

В открывшемся окне можно выбрать нужную опцию для брандмауэра Windows:

— «Включить брандмауэр Windows» — включить брандмауэр.

— «Выключить брандмауэр Windows» — выключить брандмауэр.

При этом галочка должна стоять, если брандмауэр обнаружит запрос подключения не разрешенной правилами он об этом сообщит таким образом: во-первых, будет обеспечена защита компьютера от нежелательных подключений, во-вторых, мы узнаем если какая-либо программа запросит подключение которые не разрешали.

Также еще один важный пункт меню — это восстановить значение по умолчанию.

Соответственно он отвечает за возврат настройки брандмауэра в состояние, которое он имели при первичной установке брандмауэра в составе Windows.

Теперь перейдем непосредственно к настройке правил Брандмауэра.

Для того чтобы посмотреть установленные правила или самому установить нужно нажать на ссылку “Дополнительные параметры”:

В открывшемся окне вы увидите список приложений и служб, для которых можно настроить правила брандмауэра. Вы можете разрешить или запретить доступ к интернету для каждого из них, а также добавить новые правила.

Все подключения для компьютера, защищенного Брандмауэром, проверяются на соответствие правилам, разрешающим или запрещающими. Есть два режима настройки брандмауэра. Стандартный режим и режим повышенной безопасности, при этом правила можно настраивать более гибко. В стандартном режиме на соответствие имеющимся правилам контролируются только входящие подключения в привязке к применяемым на компьютере программам. Исходящие подключения не контролируются, то есть разрешены все.

Для настройки режима повышенной безопасности брандмауэра Windows, выполним следующие шаги:

В окне правил Брандмауэра Windows перейдем по ссылке “Свойства брандмауэра”:

В открывшемся окне перейдем в Общий профиль (это профиль как для частных сетей, так и для гостевых сетей):

После чего ставим пункт “Блокировать” в исходящих подключениях. И подтверждаем.

Теперь подключен режим повышенной безопасности, все исходящие подключения заблокированы. И можно приступать к настройке их правил.

Теперь следует ответить на вопрос: зачем нам включать режим повышенной безопасности, и блокировать исходящие подключения?

Во-первых, блокирование исходящих подключений помогает предотвратить передачу данных с вашего компьютера на серверы, которые могут быть заражены вредоносным программным обеспечением. Это может помочь предотвратить утечку конфиденциальной информации или защитить ваш компьютер от заражения.

Во-вторых, некоторые приложения могут пытаться установить исходящие подключения без вашего согласия. Включение режима повышенной безопасности позволяет вам контролировать, какие приложения имеют доступ к сети, и блокировать нежелательные подключения.

В-третьих, наконец блокирование нежелательных исходящих подключений может помочь уменьшить нагрузку на сеть и улучшить производительность вашего компьютера.

Однако важно отметить, что блокирование исходящих подключений может привести к некоторым проблемам с функциональностью некоторых приложений, особенно если они требуют доступа к Интернету для своей работы. Поэтому после включением режима повышенной безопасности следует прописать правила для доступа к сети.

После блокировки исходящих подключений интернет Explorer перестает функционировать:

Для того что бы разрешить использование Internet Explorer переходим в “Правила для исходящего подключения”:

И в правом блоке выбираем “Создать правило”:

Оставляем переключатель в положении “Для программы” и жмем “Далее”:

Дальше нам надо выбрать исключение, при помощи указания пути к исполняемому фалу:

В следующем окне видим варианты действия. Мы разрешаем доступ в интернет:

В следующем окне мы можем выбрать для каких профилей будет работать наше правило:

Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание:

В итоге мы видим наше правило в окне:

Теперь доступ в интернет восстановлен для браузера Explorer:

Точно также можно разрешать/запрещать доступ к определенным сайтам:

Пример нам надо дать доступ на всех браузерах к сайту mail.ru:

Перед тем как создать правило надо узнать ip сайта, для этого зайдем в “Пуск”. Чтобы открыть командную строку, введем в поиске cmd и выберем “Запуск от имени администратора”.

В открывшемся окне введем команду ping адрес сайта. Например, ping mail.ru:

Как мы видим, происходит сбой.

Cохраним IP-адрес сайта (94.100.180.201).

После чего создадим правило “Правила для исходящего подключения” Выбираем тип правила “Настраиваемые” и жмем далее:

Далее выбираем “Все программы” так как нам надо заходить на сайт mail.ru с любого браузера:

В протоколах и портах оставляем все стандартное, но при желании можно указать конкретный порт или протокол подключения:

В окне области выбираем “Указанные IP-адреса” и нажимаем кнопку добавить:

После чего вводим IP адрес mail.ru который мы запомнили:

Далее разрешаем этому ip подключение:

И в профиле оставляем все как есть:

Даем имя правилу, под которым оно будет отображаться в списке, и, по желанию, создаем описание:

Проверяем работоспособность, заходим на сайт:

Сайт функционирует в штатном режиме, пакеты отправляются.

Теперь брандмауэр Windows будет работать в режиме повышенной безопасности, а мы можем более гибко настраивать правила.

Включение режима повышенной безопасности в брандмауэре Windows имеет множество преимуществ, таких как защита от вредоносного программного обеспечения, предотвращение нежелательных подключений, улучшение конфиденциальности и производительности. Однако необходимо быть осторожным, и перед тем как вводить такой режим, составить список необходимых программ/сайтов/протоколов/портов для разрешения доступа к Интернету, если это необходимо.

1) Руководство по настройке брандмауэра// [электронный ресурс]. URL: https://lumpics.ru/firewall-settings-in-windows-10/ / (дата обращения 25.05.2024)

2) Как запретить пользователю доступ к сайту// [электронный ресурс]. URL: https://www.nic.ru/help/kak-zapretit6-pol6zovatelyu-dostup-k-sajtu_11191.html (дата обращения 25.05.2024)

3) Настройка брандмауэра Windows Defender Firewall в Windows 10// [электронный ресурс]. URL: https://vmblog.ru/nastrojka-brandmauera-windows-defender-firewall/ (дата обращения 25.05.2024)

Все способы:

- Брандмауэр и безопасность сети

- Способ 1: «Параметры»

- Способ 2: Защитник

- Способ 3: Системный поиск

- Брандмауэр Защитника Windows

- Способ 1: «Панель управления»

- Способ 2: Системный поиск

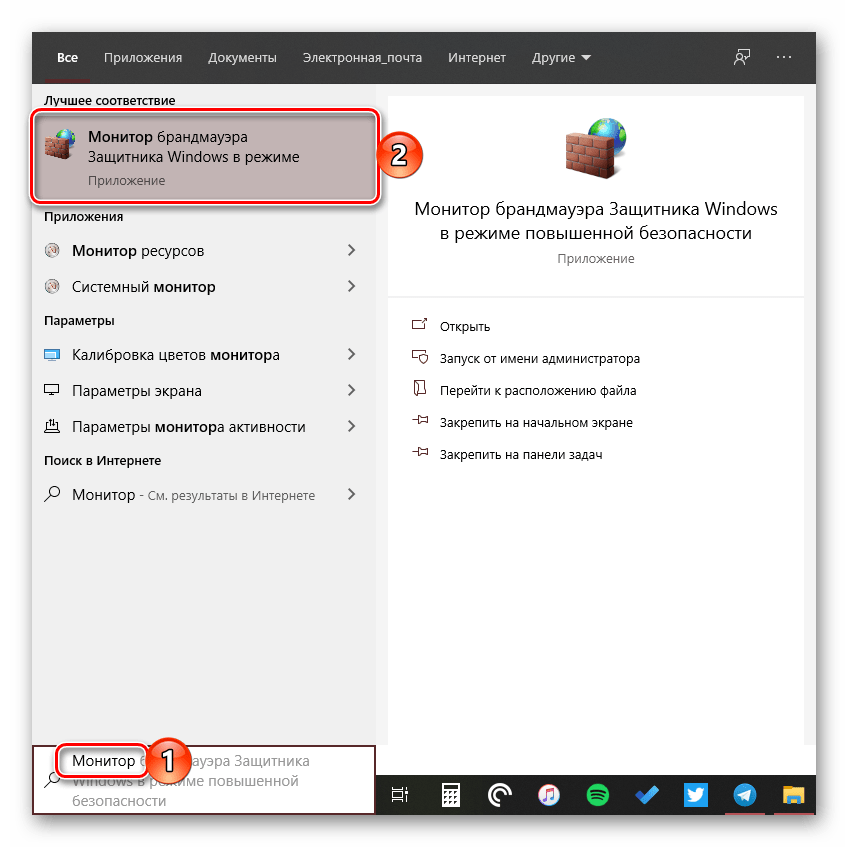

- Монитор брандмауэра Защитника

- Способ 1: Меню «Пуск»

- Способ 2: Ввод команды

- Способ 3: Системный поиск

- Вопросы и ответы: 1

Брандмауэр или файервол – это межсетевой экран, обеспечивающий безопасность операционной системы при работе в сети. Он присутствует во всех версиях Windows, и далее мы расскажем, как его открыть на ПК с «десяткой».

Важно! В Виндовс 10 есть два компонента с названием «Брандмауэр», которые отличаются «сферой ответственности» и, следовательно, предоставляемыми возможностями и доступными настройками, а у одного из них есть дополнение «Монитор». Отличается также расположение и алгоритм их запуска, а потому рассмотрим каждый отдельно.

Читайте также: Настройка брандмауэра в Windows

Брандмауэр и безопасность сети

В Виндовс 10 есть встроенный антивирус – Защитник, который обеспечивает достаточный уровень безопасности операционной системы. Брандмауэр – один из его компонентов.

Читайте также: Как включить Защитник Windows

Способ 1: «Параметры»

Наиболее простой метод запуска файервола, встроенного в стандартное для Windows 10 средство защиты, заключается в обращении к системным настройкам.

- Нажмите клавиши «WIN+I» для вызова окна «Параметров» и выберите раздел «Обновление и безопасность».

- На боковой панели перейдите во вкладку «Безопасность Windows», а из нее – к разделу «Брандмауэр и защита сети».

- Соответствующий подраздел Защитника будет открыт в отдельном окне.

Читайте также: Что делать, если в Виндовс 10 не открываются «Параметры»

Способ 2: Защитник

Очевидно, что открыть интересующий нас компонент системного антивируса можно и через интерфейс последнего. Проще всего это сделать следующим образом.

- Нажмите «WIN+R» для вызова окна «Выполнить».

- Скопируйте и вставьте в поле ввода представленный ниже адрес и нажмите «ОК» или «ENTER».

С:\Program Files\Windows Defender\MpCmdRun.exeСовет: Найти и запустить Защитник можно также через меню «Пуск» — приложение называется Безопасность Windows. В таком случае выполнение двух предыдущих шагов не потребуется.

- Защитник Windows будет открыт, после чего вам останется перейти во вкладку «Брандмауэр и защита сети».

Читайте также: Как открыть Защитник в Виндовс 10

Способ 3: Системный поиск

Практически любое системное приложение, а также некоторые отдельные компоненты могут быть запущены через поиск. Откройте поисковую строку на панели задач или воспользуйтесь клавишами «WIN+S» и начните вводить запрос «брандмауэр» — когда увидите в списке результатов «Брандмауэр и безопасность сети», запустите его нажатием левой кнопки мышки (ЛКМ).

Читайте также: Как открыть поиск в Windows 10

Брандмауэр Защитника Windows

В предыдущей части статьи мы рассмотрели запуск файервола, встроенного в стандартный для Виндовс 10 антивирус, однако в операционной системе есть еще одна оснастка с практически таким же названием, перекочевавшая в нее из предыдущих версий. Запустить ее можно одним из следующих способов.

Способ 1: «Панель управления»

Несмотря на то что разработчики из компании Microsoft постепенно переносят элементы панели управления в вышеупомянутые «Параметры», Брандмауэр Защитника, знакомый пользователям «десятки» по предыдущим версиям Windows, остался на своем прежнем месте. Для его запуска:

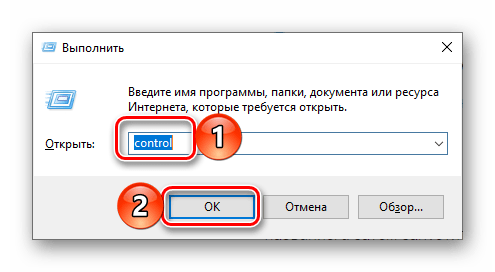

- Любым удобным способом откройте «Панель управления», например, вызвав окно «Выполнить» клавишами «WIN+R», указав в нем представленную ниже команду и нажав «ОК».

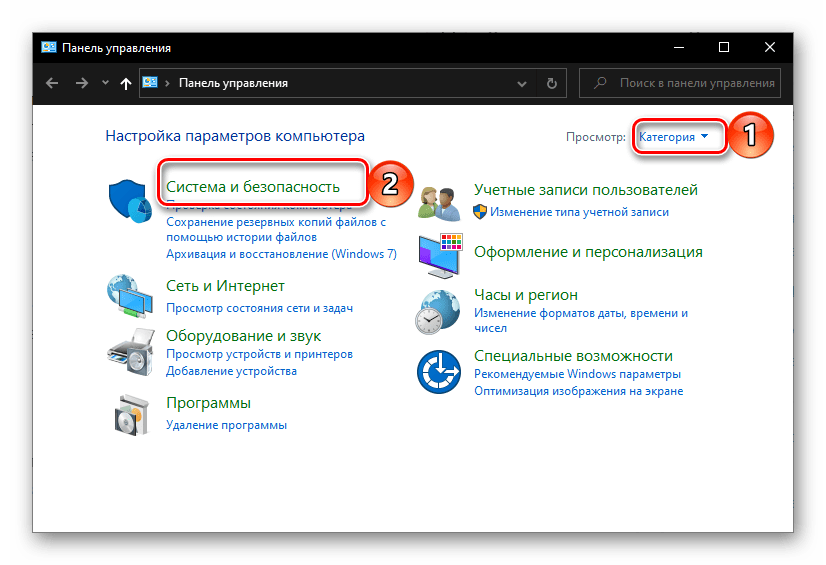

control - В открывшемся окне выберите режим просмотра «Категория» и перейдите к разделу «Система и безопасность».

- Запустите «Брандмауэр Защитника Windows»,

кликнув ЛКМ по соответствующему пункту.

Читайте также: Как в Виндовс 10 открыть «Панель управления»

Способ 2: Системный поиск

Несложно догадаться, что открыть интересующий нас компонент системы можно и через поиск – достаточно начать вводить его название, а затем запустить приложение, которое будет первым в выдаче.

Монитор брандмауэра Защитника

У рассмотренной выше оснастки есть дополнительный интерфейс – окно настроек, в котором можно задать правила фильтрации и, если такая необходимость возникнет, отключить брандмауэр. Для запуска Монитора воспользуйтесь одним из предложенных ниже способов.

Способ 1: Меню «Пуск»

Монитор брандмауэра относится к средствам администрирования операционной системы, для которых в стартовом меню предусмотрена отдельная папка.

- Вызовите меню «Пуск», нажав клавишу «WINDOWS» или кнопку с логотипом ОС на панели задач.

- Пролистайте список доступных элементов вниз, найдите папку «Средства администрирования» и разверните ее, нажав ЛКМ.

- Откройте «Монитор брандмауэра Защитника».

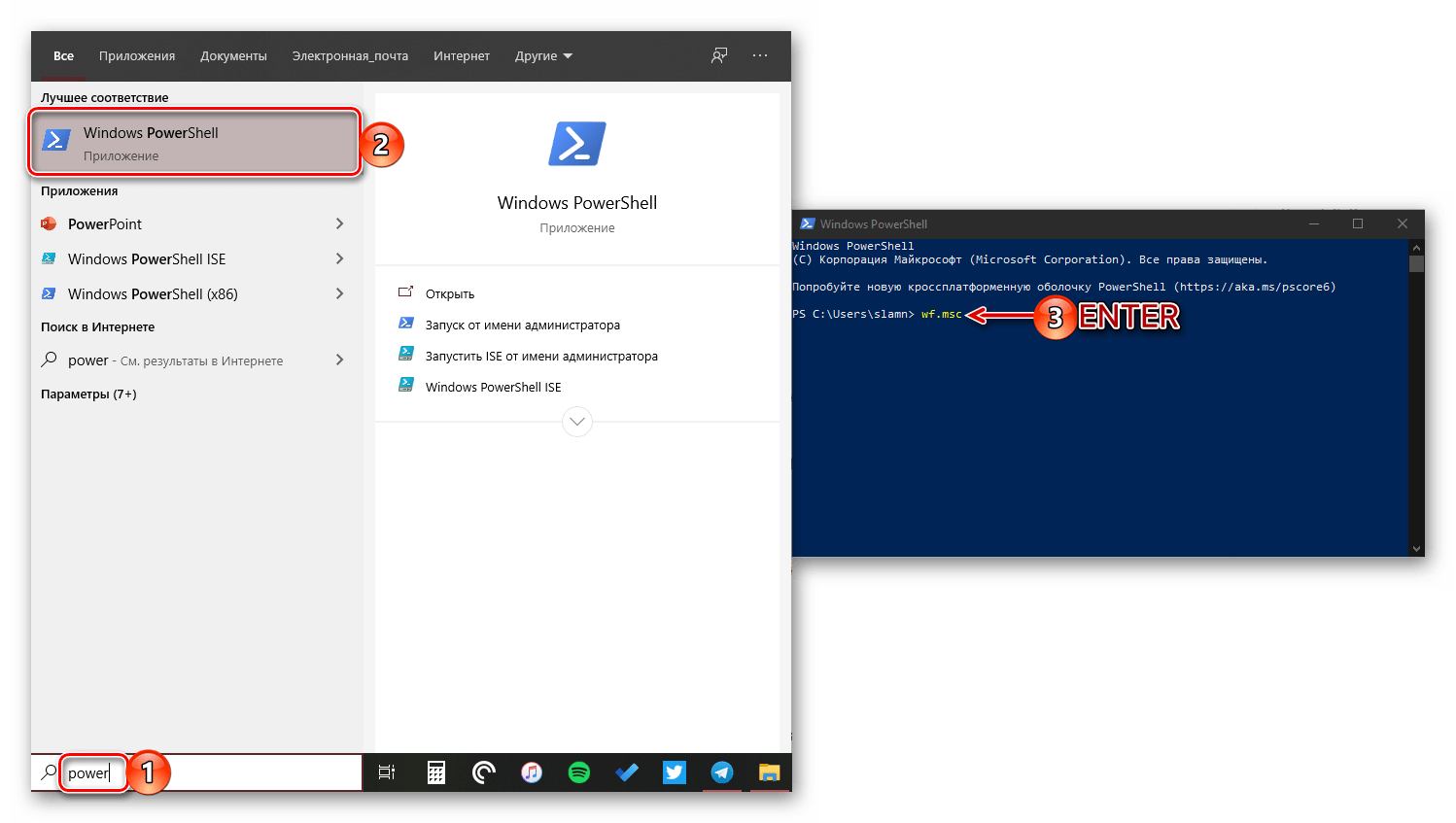

Способ 2: Ввод команды

Для быстрого вызова различных компонентов системы и предустановленных приложений можно использовать специальные команды. Открыть Монитор брандмауэра позволяет указанный ниже запрос, а для его ввода следует обратиться к одной из четырех встроенных в Windows 10 оснасток.

wf.msc

Важно! Для выполнения команды после ее ввода нажимайте клавишу «ENTER».

«Командная строка»

Проще всего запустить «Командную строку» через меню дополнительных действий, вызываемое правым кликом по кнопке «Пуск».

Читайте также: Как открыть «Командную строку» в Виндовс 10

«PowerShell»

Более функциональный аналог системной консоли может быть открыт через «Пуск» или поиск по системе.

«Выполнить»

Выше мы уже писали о том, как вызывается это окно – нажатием клавиш «WIN+R»

Читайте также: Как открыть строку «Выполнить» в Виндовс 10

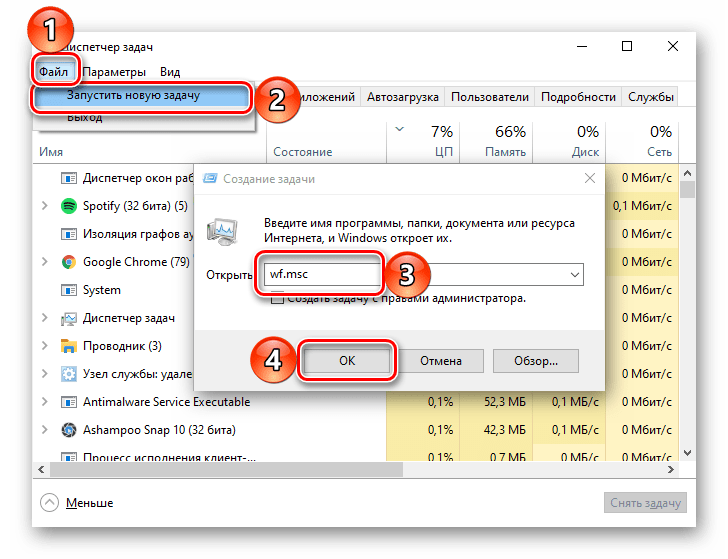

«Диспетчер задач»

Для запуска этой оснастки можно воспользоваться клавишами «CTRL+SHIFT+ESC» или нажать правой кнопкой мышки по панели задач и выбрать соответствующий пункт. Далее остается лишь «Запустить новую задачу» в меню «Файл».

Читайте также: Как открыть «Диспетчер задач» в Windows 10

Способ 3: Системный поиск

Наиболее быстрый метод запуска средства «Монитор брандмауэра Защитника» заключается в использовании системного поиска – просто начните вводить в него «монитор», а затем запустите соответствующую оснастку, когда она будет найдена. В качестве альтернативы вместо названия компонента можно указать команду, используемую нами в предыдущем способе.

Читайте также: Как отключить брандмауэр в Виндовс 10

Мы рассмотрели все возможные методы запуска предустановленного в Windows 10 брандмауэра и его компонентов.

Наша группа в TelegramПолезные советы и помощь