CIS Benchmarks

Automate the process of configuring and verifying

Microsoft Windows Server 2022 systems against the

CIS (Center for Internet Security) Benchmark.

The project includes a series of automated steps and scripts to align

server configurations with the recommended CIS standards, which are widely

recognised for enhancing the security and performance of systems.

The CIS Benchmarks are a set of best practice guidelines for securing IT

systems and data against cyber threats.

By aligning with these benchmarks, the project aims to significantly

enhance the security posture of Windows Server 2022 environments.

Automated Configuration Scripts

Streamlined and scripted adjustments to system settings to comply with

CIS Benchmark guidelines.

Verification Procedures

Automated checks to verify each configuration against the CIS Benchmark,

ensuring all standards are met.

Reporting

Generate reports on compliance status.

For more information on CIS Benchmarks, visit

Center for Internet Security (CIS).

Attune

Attune

automates and orchestrates processes to streamline deployments, scaling,

migrations, and management of your systems. The Attune platform is building a

community of sharable automated and orchestrated processes.

You can leverage the publicly available orchestrated blueprints to increase

your productivity, and accelerate the delivery of your projects. You can

open-source your own work and improve existing community orchestrated projects.

Get Started with Attune, Download NOW!

The Attune Community Edition can be

downloaded

for free from our

ServerTribe website.

You can learn more about Attune through

ServerTribe’s YouTube Channel.

Clone this Project

To clone this project into your own instance of Attune, follow the

Clone a GIT Project How To Instructions.

Blueprints

This Project contains the following Blueprints.

Configure CIS Microsoft Windows Server 2022 Benchmark

This security configuration Blueprint is tailored for Microsoft Server 2022 and is applicable to all versions of the Server 2022 operating system, encompassing earlier releases as well.

Verify CIS Microsoft Windows Server 2022 Benchmark

Parameters

| Name | Type | Script Reference | Comment |

|---|---|---|---|

| Windows Node | Windows Node | windowsnode |

|

| Windows User: Administrator | Windows Credential | windowsuseradministrator |

Files

| Name | Type | Comment |

|---|

Contribute to this Project

The collective power of a community of talented individuals working in

concert delivers not only more ideas, but quicker development and

troubleshooting when issues arise.

If you’d like to contribute and help improve these projects, please fork our

repository, commit your changes in Attune, push you changes, and create a

pull request.

Please feel free to raise any issues or questions you have.

Thank you

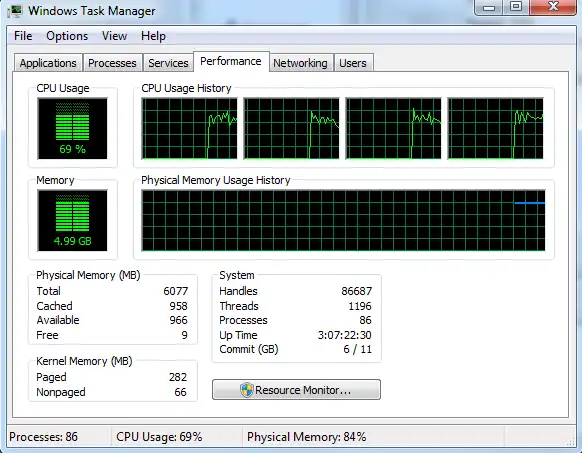

Продолжаем нашу серию материалов, посвященную тестированию производительности серверов. Сегодня поговорим о паре проверенных временем бенчмарках, которые до сих пор поддерживают и обновляют — NetPerf, HardInfo и ApacheBench.

Фото — Peter Balcerzak — CC BY-SA

NetPerf

Это — инструмент для оценки пропускной способности сети. Его разработали инженеры из Hewlett-Packard. Инструмент включает два исполняемых файла: netserver и netclient. Для проведения теста их нужно запустить на разных машинах. По умолчанию netperf использует порт 12865, но его можно заменить при помощи флага -p. Утилита работает с TCP и UDP по BSD Sockets, DLPI, Unix Domain Sockets и IPv6.

Сегодня netperf входит в набор инструментов для бенчмаркинга Flent. Также его использует довольно большое количесвто ИТ-компаний, например Red Hat. Вот так выглядит описание сервиса netperf в одном из примеров для оценки производительности OpenShift:

apiVersion: v1

kind: Service

metadata:

labels:

app-name: netperf

name: netperf

namespace: your_project

spec:

ports:

- port: 12865

protocol: TCP

targetPort: 12865

selector:

app-name: netperf

sessionAffinity: ClientIP

type: ClusterIP

В официальном репозитории сказано, что netperf распространяется по специальной лицензии Hewlett-Packard. Однако автор утилиты — Рик Джонс (Rick Jones) — утверждает, что она оформлена в лучших традициях open source. Также отметим, что последнее время обновления для netperf стали выходить довольно редко. Возможно, это связано со зрелостью продукта.

У netperf есть аналоги — например, iperf2 и iperf3. Они также позволяют протестировать пропускную способность сети. Разработку iperf3 начали после того, как репозиторий iperf2 пришел в упадок. Новая версия написана с нуля и несовместима с предыдущей реализацией, хотя и содержит часть её кода. Что интересно, после релиза iperf3, работа над iperf2 вновь закипела. В итоге два инструмента обладают похожей, но в то же время разной функциональностью. Например, iperf2 — многопоточный, а iperf3 — работает лишь с одним потоком.

Hardinfo

Это — утилита для сбора информации об оборудовании и операционной системе. Она отображает данные о работе устройств на: PCI, ISA PnP, USB, IDE, SCSI, а также последовательных и параллельных портах. Но её можно использовать в качестве бенчмарка и инструмента мониторинга.

HardInfo предлагает несколько тестов. Например, CPU Blowfish — оценивает производительность процессора с помощью криптографических алгоритмов блочного симметричного шифрования. Есть CPU N-Queens — тест из комбинаторики. Система решает шахматную задачу размещения N ферзей на доске N x N клеток. Она расставляет фигуры так, чтобы ни одна из них не могла атаковать другие. Также стоит отметить FPU FFT — тест на быстрое вычисление дискретного преобразования Фурье и FPU Raytracing — расчёт трассировки лучей при рендеринге 3D-сцены.

Результат в большинстве тестов даётся в секундах и, соответственно, чем он меньше — тем лучше. Все отчеты показаны в форматах HTML и txt.

Изначально утилиту разрабатывали в рамках проекта BerliOS. Он включал в себя хостинг-платформу для приложений с открытым исходным кодом (вроде SourceForge) и несколько баз данных для документации и профилей open source разработчиков. BerliOS закрыли в 2014 году из-за недостаточного финансирования. Сегодня HardInfo развивается усилиями энтузиастов в отдельном репозитории на GitHub.

Отметим, что в работе системы иногда встречаются баги. Известно о периодически возникающей ошибке сегментации, проблемах с отображением USB-устройств и нескольких других.

ApacheBench

Инструмент для нагрузочного тестирования HTTP-серверов. ApacheBench (AB) разрабатывался для проверки Apache, но он может работать на любом другом сервере. Инструмент предустановлен на многих дистрибутивах Linux.

Фото — Victor Freitas — Unsplash

Утилита «бомбардирует» серверы большим количеством запросов. Для запуска нужно ввести следующую команду:

ab -n 100 -c 10 http://www.example.com/Она отправит сто GET-запросов (одновременно будут переданы максимум десять из них) к тестовому ресурсу. На выходе система покажет среднее время обработки запросов, общий объем переданных данных, пропускную способность и количество ошибок.

Сегодня вокруг утилиты собралось обширное сообщество. В сети регулярно появляются свежие руководства о том, как настроить и использовать ApacheBench.

Отметим, что у AB есть аналог — Apache jMeter, но с большими возможностями. Например, он позволяет генерировать запросы с нескольких компьютеров, управляя процессом с одного из них. Также в программе реализованы механизмы авторизации виртуальных пользователей, поддерживаются пользовательские сеансы. Этот инструмент применяют многие ИТ-компании, в том числе облачные провайдеры, например Qualys.

Мы в 1cloud предоставляем услугу «Частное облако». Это — аренда виртуальной инфраструктуры с возможностью быстрой кастомизации парка виртуальных серверов.

Наше облако построено на железе Cisco, Dell, NetApp. Оборудование стоит в нескольких ЦОД: DataSpace (Москва), SDN/Xelent (Санкт-Петербург), Ahost (Алма-Ата).

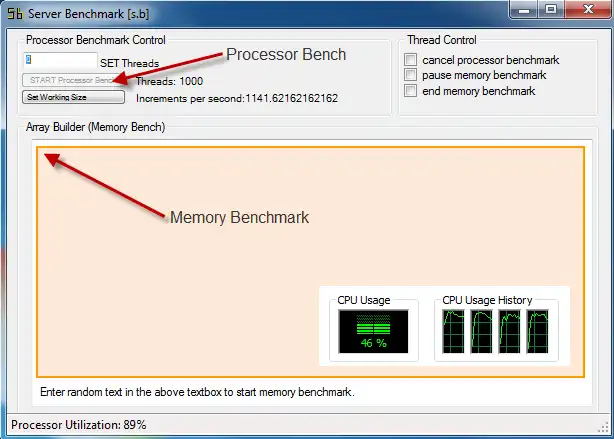

Это приложение для Windows под названием Server Benchmark, последний выпуск которого можно загрузить как ServerBenchmark-1.5-rc2-src.zip. Его можно запустить онлайн в бесплатном хостинг-провайдере OnWorks для рабочих станций.

Загрузите и запустите онлайн это приложение под названием Server Benchmark с OnWorks бесплатно.

Следуйте этим инструкциям, чтобы запустить это приложение:

— 1. Загрузил это приложение на свой компьютер.

— 2. Введите в нашем файловом менеджере https://www.onworks.net/myfiles.php?username=XXXXX с желаемым именем пользователя.

— 3. Загрузите это приложение в такой файловый менеджер.

— 4. Запустите любой онлайн-эмулятор OS OnWorks с этого сайта, но лучше онлайн-эмулятор Windows.

— 5. В только что запущенной ОС Windows OnWorks перейдите в наш файловый менеджер https://www.onworks.net/myfiles.php?username=XXXXX с желаемым именем пользователя.

— 6. Скачайте приложение и установите его.

— 7. Загрузите Wine из репозиториев программного обеспечения вашего дистрибутива Linux. После установки вы можете дважды щелкнуть приложение, чтобы запустить его с помощью Wine. Вы также можете попробовать PlayOnLinux, необычный интерфейс поверх Wine, который поможет вам установить популярные программы и игры для Windows.

Wine — это способ запустить программное обеспечение Windows в Linux, но без Windows. Wine — это уровень совместимости с Windows с открытым исходным кодом, который может запускать программы Windows непосредственно на любом рабочем столе Linux. По сути, Wine пытается заново реализовать Windows с нуля, чтобы можно было запускать все эти Windows-приложения, фактически не нуждаясь в Windows.

СКРИНШОТЫ

Тест сервера

ОПИСАНИЕ

Server Benchmark [sb] позволяет инженерам и администраторам серверов быстро завершить этап «прожига» вашего сервера и процесса подготовки VDI.

Программное обеспечение также позволяет пользователям тестировать обработку и использование памяти, динамически добавляя потоки и создавая массивы для проверки емкости памяти.

Server Benchmark также является отличным способом максимизировать емкость и отклик на тестирование в рамках существующей фермы Citrix XenApp и инфраструктуры VDI.

Исходный код вложен в папку «Исходный код».

Особенности

- Сервер «выгорает» (тест памяти и процессора)

- Тестирование производительности Citrix и XenApp

- Тестирование производительности VMware и XenDesktop

- Поддержка Server 2008 R2

- 64-битная и 32-битная поддержка

Аудитория

Отрасль телекоммуникаций, продвинутые конечные пользователи, системные администраторы, безопасность

Интерфейс пользователя

.NET / Mono, Win32 (MS Windows)

Язык программирования

Visual Basic .NET

Это приложение также можно загрузить с https://sourceforge.net/projects/serverbenchmark/. Он размещен в OnWorks, чтобы его можно было легко запускать в Интернете с помощью одной из наших бесплатных операционных систем.

Скачать приложения для Windows и Linux

- Приложения для Linux

- Приложения для Windows

-

1

- Жар-птица

- СУБД Firebird предлагает функции ANSI SQL

& работает на Linux, Windows и

несколько Unix-платформ. Функции

отличный параллелизм и производительность

& сила… - Скачать Firebird

-

2

- KompoZer

- KompoZer — это wysiwyg HTML-редактор, использующий

кодовая база Mozilla Composer. В виде

Разработка Нву остановлена

в 2005 году KompoZer исправляет множество ошибок и

добавляет ф… - Скачать Композер

-

3

- Бесплатная загрузка манги

- Free Manga Downloader (FMD) — это

приложение с открытым исходным кодом, написанное на

Object-Pascal для управления и

скачивание манги с разных сайтов.

Это зеркало… - Скачать бесплатный загрузчик манги

-

4

- UNetbootin

- UNetbootin позволяет создавать загрузочные

Живые USB-накопители для Ubuntu, Fedora и

другие дистрибутивы Linux без

запись компакт-диска. Работает на Windows, Linux,

и … - Скачать UNetbootin

-

5

- Долибарр ERP — CRM

- Dolibarr ERP — CRM проста в использовании

Пакет программного обеспечения ERP и CRM с открытым исходным кодом

(запускается с веб-сервером php или как

автономное программное обеспечение) для бизнеса,

фундамент… - Скачать Dolibarr ERP — CRM

-

6

- Клиент SQuirreL SQL

- SQuirreL SQL Client — это графический SQL

клиент, написанный на Java, который позволит

вы, чтобы просмотреть структуру JDBC

совместимая база данных, просматривайте данные в

столы … - Скачать SQL-клиент SQuirreL

- Больше »

Команды Linux

-

1

- размер aarch64-linux-gnu

- size — список размеров разделов и их общее количество.

размер. … - Запустите aarch64-linux-gnu-size

-

2

- aarch64-linux-gnu-строки

- строки — распечатать строки

печатаемые символы в файлах. … - Запустите aarch64-linux-gnu-strings

-

3

- аварийный список

- crashlistout — список почтовых файлов

ожидание выхода в указанном

каталог. … - Запустить аварийный список

-

4

- аварийная почта

- аварийная почта — Fidonet *.JAM и MSG

бросок… - Запустить аварийную почту

-

5

- бельведер

- Gazebo — Запустите сервер Gazebo и графический интерфейс.

… - Беговая беседка

-

6

- gba3

- gba3 — Архиватор GAMBAS…

- Запустите gba3

- Больше »

Windows Server 2025, the latest iteration of Microsoft’s flagship server operating system, introducing new features, enhanced performance, and improved security capabilities. However, with these updates come new potential vulnerabilities, bringing with it the need for robust security configurations to protect against evolving threats. This is where benchmarks and hardening practices come into play.

The Center for Internet Security (CIS) Benchmarks are a global leader in hardening baselines, recognized as the gold standard for securing IT systems and data. CIS provides a comprehensive set of best practices and hardening guidelines to help organizations achieve a strong security posture and compliance.

The CIS benchmarks for Windows Server 2025 have finally been released, leaving many wondering how to properly implement them. In this article, we’ll explore why CIS Benchmarks are essential, why there was a delay in their release, and what you can do to secure your systems now they have been released.

Where to find the new CIS Benchmarks for Windows Server 2025?

The new CIS benchmarks for Windows Server 2025 have just been released, and can be found on the CIS workbench on their website here. To download the benchmarks, you must first create a free account, and be sure to download the latest revision.

The Importance of CIS Benchmarks

CIS benchmarks are industry-recognized security guidelines that provide detailed, consensus-based frameworks and best practices for configuring IT systems securely.

They offer benchmarks for over 100 systems, covering a wide range of operating systems, cloud services, and network devices.

These benchmarks are widely used across industries such as finance, insurance, healthcare, and by governments to meet compliance standards like HIPAA, PCI-DSS, NIST, and ISO 27001. Following these benchmarks, organizations ensure server configurations align with industry best practices, reducing vulnerabilities, and mitigating risks posed by cyber threats.

How to Apply CIS Benchmarks

Now the CIS benchmarks are available, it is important to implement them as promptly as possibly. Here is how you can do that:

- Assess your environment: Conduct a thorough audit of your current server configurations and identify any gaps and areas of improvement. Verify that existing applications and services align with the new security settings.

- Plan for implementation: Develop a structured plan, including testing in a non-production environment before applying changes to a live system.

- Implement changes: Gradually apply security configurations, keeping note of any changes being made in the case of something working incorrectly.

- Automate: Using scripts and automation tools, such as Calcom’s Hardening Suite to streamline the implementation process and ensure consistent compliance across all systems.

- Stay informed: Subscribe to CIS and Calcom email notifications to be updated about new releases as quickly as possible.

Why Was the Release of the CIS Benchmarks for Windows Server 2025 Delayed?

Although Windows Server 2025 was released back in November 2024, the CIS benchmarks were only released in March of 2025, but why the delay?

This delay is not unusual. CIS Benchmarks are typically published several months after the release of a new operating system. CIS benchmarks are developed through a collaborative community-driven process involving cybersecurity experts, government agencies, and private sector organizations.

Each new feature and security enhancement in Windows Server 2025 is required to go through an evaluation process to ensure stability, effectiveness and reliability. These steps include testing, peer reviews, and consensus-building, for each of the hundreds or even thousands of individual configurations which takes time.

Challenges of Manual Hardening

With thousands of configurations, each needing to be adjusted depending on system type and function, manually configuring a server to meet CIS benchmarks can be time-consuming, error-prone, and difficult to scale. Organizations with large-scale infrastructures often struggle with ensuring consistency across multiple servers, increasing the risk of misconfigurations.

Over time as benchmarks are updated, and the cyber environment changes, continuous monitoring and adjustment can quickly snowball into a significant challenge.

Simplification Through Automation

Server hardening automation tools such as Calcom’s Hardening Suite (CHS) can be used to streamline the process of benchmark implementation, reducing complexity and ensuring compliance from day one.

Automation condenses the hardening process down, saving time without sacrificing accuracy or consistency across one or multiple servers and environments. By integrating automation into security hardening, organizations can achieve a higher level of security with less effort, and less human error, freeing IT teams to focus on other critical tasks.

CIS Benchmark Alternatives

Although the CIS benchmarks are comprehensive, they may not suit the needs of everyone in protecting their server infrastructure. Along with industry best practices, there are a number of alternatives which can help bolster security settings. These include the Microsoft Security Baselines, which offers a preliminary security baseline, and open source variants such as this one found on GitHub. Another option would be using the CIS benchmark for Windows server 2022, although outdated, it still provides a relative baseline. These options offer essential security configurations and policies that can help reduce their attack surfaces.

Be Prepared with Calcom

Want to stay ahead? At Calcom, we specialise in helping organisations automate and streamline their server hardening processes, legacy or current. Don’t just rely on CIS benchmarks to secure your servers, get in touch with our team for tailored advice and a demo to see how Calcom CHS can simplify and keep you secure and compliant.

Microsoft Windows and Windows Server Benchmarks

Problem

I’m having difficulty understanding which Microsoft Windows Benchmark my organization needs.

Solution

All published CIS Microsoft Windows Benchmarks can be found at the CIS Microsoft Windows Benchmarks community in CIS WorkBench. The following tables list each type of Microsoft Windows Benchmark and their intended use:

|

Windows Server Benchmarks |

Intended For |

|

CIS Microsoft Windows Server 2022 Benchmark |

This secure configuration guide is based on Microsoft Windows Server 2022 (Release 21H2) and is intended for all versions of Microsoft Windows Server 2022 operating system, including older versions. |

|

CIS Azure Compute Microsoft Windows Server 2022 Benchmark |

This secure configuration guide is based on Server 2022 settings available via built in Microsoft profiles in Azure and is intended for all versions of the Server 2022 operating system, including older versions. |

|

CIS Microsoft Windows Server 2019 Benchmark |

This document provides prescriptive guidance for establishing a secure configuration posture for Microsoft Windows Server. This guide was tested against Microsoft Windows Server 2019 Datacenter. |

|

CIS Microsoft Windows Server 2019 STIG Benchmark |

This secure configuration guide is based on Microsoft Windows Server 2019 Security Technical Implementation Guide (STIG) and is intended for all versions of the Server 2019 operating system, including older versions. |

|

CIS Azure Compute Microsoft Windows Server 2019 Benchmark |

This secure configuration guide is based on Server 2019 settings available via built in Microsoft profiles in Azure, and is intended for all versions of the Server 2019 operating system, including older versions. |

|

CIS Microsoft Windows Server 2016 Benchmark |

This secure configuration guide is based on Microsoft Windows Server 2016 and is intended for all versions of the Server 2016 operating system, including older versions. |

|

CIS Microsoft Windows Server 2016 RTM (Release 1607) Benchmark |

This document provides prescriptive guidance for establishing a secure configuration posture for Microsoft Windows Server. This guide was tested against Microsoft Windows Server 2016 Datacenter. |

|

CIS Microsoft Windows Server 2016 STIG Benchmark |

This secure configuration guide is based on Microsoft Windows Server 2016 (ADMX/ADML Template Release for 21H2) and is intended for all versions of the Server 2016 operating system, including older versions. |

|

CIS Microsoft Windows Server 2012 R2 Benchmark |

This secure configuration guide is based on Windows Server 2012 R2 and is intended for all versions of the Server 2012 R2 operating system, including older versions. |

|

CIS Microsoft Windows Server 2012 (non-R2) Benchmark |

This secure configuration guide is based on Windows Server 2012 and is intended for all versions of the Server 2012 operating system, including older versions. |

|

CIS Microsoft Windows Server 2008 R2 Benchmark |

This secure configuration guide is based on Microsoft Windows Server 2008 R2 and is intended for all versions of Server 2008 R2 operating system. |

|

CIS Microsoft Windows Server 2008 (non-R2) Benchmark |

This document provides prescriptive guidance for establishing a secure configuration posture for Microsoft Windows Server 2008 (non-R2). |

|

Windows Benchmarks |

Intended For |

|

CIS Microsoft Windows 11 Stand-alone Benchmark |

This secure configuration guide is based on Microsoft Windows 11 Enterprise Release 21H2 and is intended for all versions of Windows 11 operating system, including older versions. |

|

CIS Microsoft Windows 11 Enterprise Benchmark |

This secure configuration guide is based on the Microsoft Windows 11 Enterprise Release 21H2 and is intended for all versions of the Windows 11 operating system, including older versions. |

|

CIS Microsoft Intune for Windows 11 Benchmark |

This secure configuration guide is based on Windows 11 and is intended for all versions of the Windows 11 operating system, including older versions. |

|

CIS Microsoft Windows 10 Stand-alone Benchmark |

This secure configuration guide is based on Microsoft Windows 10 Enterprise Release 21H2 and is intended for all versions of Windows 10 operating system, including older versions. |

|

CIS Microsoft Windows 10 EMS Gateway Benchmark |

This document provides prescriptive guidance for establishing a secure configuration posture for Microsoft Windows 10 installed on an Elections Management System (EMS) Gateway. |

|

CIS Microsoft Windows 10 Enterprise Benchmark | other releases: 21H1, 20H2, 2004, 1909, 1903, 1809, 1803, 1709, 1703, 1607, 1511, 1507 |

This secure configuration guide is based on Windows 10 and is intended for all versions of the Windows 10 operating system, including older versions. |

|

CIS Microsoft Windows 8.1 Workstation Benchmark |

This document provides prescriptive guidance for establishing a secure configuration posture for Microsoft Windows 8.1. |

|

CIS Microsoft Windows 7 Workstation Benchmark |

This document provides prescriptive guidance for establishing a secure configuration posture for Microsoft Windows 7. This guide was tested against Microsoft Windows 7 Enterprise Edition (SP1). |

|

CIS Microsoft Windows XP Benchmark |

This document, CIS Microsoft Windows XP Benchmark v3.1.0, provides prescriptive guidance for establishing a secure configuration posture for Microsoft Windows XP. |

To ensure all new and updated group policy objects (GPOs) are installed on the system, please download the newest version of the ADMX/ADML templates. Unfortunately, Microsoft doesn’t provide a central location to download ADMX/ADML templates, so please search the web for the latest download pages.

The Windows CIS Benchmarks are written for Active Directory domain-joined systems using Group Policy, not stand-alone/workgroup systems. Adjustments/tailoring to some recommendations will be needed to maintain functionality if attempting to implement CIS hardening on stand-alone systems or a system running in the cloud.

Keywords; Microsoft Windows Server 7 10 11 2008 2012 2016 2019 2022

Content by Label

Center for Internet Security®