Автоматическое монтирование ресурсов CIFS

Автоматическое монтирование FTP-ресурсов

Автоматическое монтирование SSH-ресурсов

Окружение

- Версия РЕД ОС: 7.3

- Конфигурация: Рабочая станция

- Версии пакетов: openssh-8.9p1-6, autofs-5.1.6-7

Установите или обновите пакет cifs-utils и autofs.

Для этого перейдите в сеанс пользователя root и запустите команду:

su - dnf install cifs-utils autofs

Автоматическое монтирование ресурсов CIFS

1. Добавьте строку для монтирования в файл /etc/auto.master:

/mnt/samba /etc/auto.samba --ghost

- Первое поле — базовая точка монтирования, каталог /mnt/samba вручную создавать не нужно, он автоматически создается службой autofs.

- Второе поле — файл таблицы (map-файл), соответствующий этой точке монтирования.

- Третье поле необязательно и может содержать опции, которые будут применены ко всем записям таблицы.

2. Создайте файл /etc/auto.samba и впишите строку:

share -fstype=cifs,rw,noperm,credentials=/root/.smbuser ://win10/public

- Первое поле — имя автоматически создаваемой autofs папки, в которую монтируется шара.

- Второе поле — параметры подключения и путь к файлу с авторизационными данными.

- Третье поле — адрес сетевого каталога.

Если в пути имеются кириллические символы, то возьмите их в кавычки:

://win10/’мой каталог’

Важно!

При подключении сетевой папки на windows server 2003 в опции монтирования надо дописать параметр vers=1.0.

Логин и пароль пользователя не должны содержать кириллических символов.

Версия ядра РЕД ОС должна быть ниже 5.15.72.

Проверьте, что компьютер доступен по имени, например, выполните команду:

ping <имя_пк>

Если отклика нет, то запустите службу winbind:

systemctl enable winbind --now

Создайте собственный профиль authselect, если он ещё не создан, и установите его в качестве текущего («Настройка системной аутентификации с помощью authselect»). Откройте на редактирование файл nsswitch.conf используемого профиля:

nano /etc/authselect/<идентификатор_профиля>/nsswitch.conf

где:

- <идентификатор_профиля> — значение соответствующего поля, выводимого командой

authselect current.

Добавьте в конец строки, начинающейся на hosts, параметр wins. Пример:

hosts: files myhostname {if "with-libvirt":libvirt libvirt_guest }{if "with-mdns4" and "with-mdns6":mdns_minimal [NOTFOUND=return] }{if "with-mdns4" and not "with-mdns6":mdns4_minimal [NOTFOUND=return] }{if not "with-mdns4" and "with-mdns6":mdns6_minimal [NOTFOUND=return] }resolve [!UNAVAIL=return] dns wins

Выполните применение изменений профиля командой:

authselect apply-changes

Успешность применения изменений можно проверить командой:

grep wins /etc/nsswitch.conf

3. Создайте файл /root/.smbuser с логином и паролем пользователя для доступа к общему каталогу.

Примечание.

Если к общему каталогу разрешён анонимный доступ, тогда SMB-пароль задавать не нужно.

Значения параметров в файле с реквизитам учётной записи /root/.smbuserзадавать тоже не нужно (после знака «=» ничего указывать не надо).

Важно!

Задайте SMB-пароль пользователю (например, для ivan.ivanov):

smbpasswd -a ivan.ivanov

nano /root/.smbuser

username=ivan.ivanov password=12345678 domain=WORKGROUP

Если домена нет, то укажите в параметре domain имя рабочей группы windows.

Для безопасности ограничим доступ к файлу с нашими данными:

chmod 400 /root/.smbuser

4. Запустите autofs и добавьте его в автозагрузку.

systemctl enable autofs.service --now

Автоматическое монтирование FTP-ресурсов

С подробной информацией о возможности автоматического монтирования FTP-ресурсов можно ознакомиться в нашей статье «Настройка FTP-сервера».

Автоматическое монтирование SSH-ресурсов

1. Устанавливаем дополнительный пакет sshfs:

dnf install sshfs

2. Генерируем ключ ssh:

ssh-keygen

Когда генератор запросит фразу-пароль, просто нажмите Enter.

3. Копируем открытый ключ на удаленный сервер, доступ к которому необходимо настроить:

ssh-copy-id -i ~/.ssh/id_rsa.pub user@10.10.1.7

где 10.10.1.7 — адрес удаленного сервера.

А закрытый ключ копируем в домашнюю директорию root (не требуется, если предыдущие действия выполнялись от root):

sudo cp ~/.ssh/id_rsa /root/.ssh/id_rsa

4. Редактируем файл /etc/auto.master:

nano /etc/auto.master /mnt/ssh /etc/auto.ssh --ghost

5. Создаем файл:

nano /etc/auto.ssh

ssh -fstype=fuse,rw,allow_other,IdentityFile=/home/user/.ssh/id_rsa :sshfs\#user@10.10.1.7\:/home/user

6. Выполняем перезапуск сервиса autofs:

systemctl restart autofs

Эта информация оказалась полезной? ДА НЕТ

Дата последнего изменения: 04.05.2025

Если вы нашли ошибку, пожалуйста, выделите текст и нажмите Ctrl+Enter.

Модераторы: SLEDopit, Модераторы разделов

-

Ivanushka1980

- Сообщения: 11

- ОС: Пока Винда и + Debian

Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Добрый вечер, господа спецы!

Столкнулся с проблемой:

компьютер в виндовой сетке, хочется иметь автоматический доступ к серверу (файловому хранилищу). Его IP 10.0.0.1. Домен SERVER.

Поискал, почитал, качнул и поставил самбу. В итоге диск в целом примонтировал ( вручную).

И вроде всё бы ничего, но только в папке «Программы» лежат непосредственно файлы. В остальных папках лежат ярлыки вида «Фильмы.lnk», которые через самбу подключаться не хотят.

Я покумекал и решил просмотреть все эти папки в винде.

Оказалось, что обойти линки можно, т.к. по факту по адресу 10.0.0.10 находятся папки «клонированный сервер», «музыка», новые фильмы».

Чувствую, возникнет проблема с монтированием папок с русскими названиями.

По адресу 10.0.0.3 находятся просто диски (папки) с названиями d,e,f и т.п.

Во всех вышеперечисленных папках лежат уже непосредственно файлы (песни, фильмы, книги и т.п.), которые без проблем запускаются.

Помогите, пожалуйста, настроить автоматическое монтирование этих сетевых дисков, потому что я, допустим, ими пользуюсь редко, а вот жена — постоянно.

Естественно, работать в командной строке она не будет. Я её пытаюсь пересадить на линукс, а она пока из-за отсутствующих папок локалки протестует.

Заранее благодарен.

Иван.

-

4yKoTkA

- Сообщения: 183

- ОС: Gentoo GNU/Linux.FreeBSD

-

Ivanushka1980

- Сообщения: 11

- ОС: Пока Винда и + Debian

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

Ivanushka1980 »

4yKoTkA,

Спасибо за образец по монтированию сетевых дисков.

На одном попробовал, перезагрузился — работает!

Я вот думаю, двойной слэш — обязателен?

Кстати, man fstab не помог, там только общие фразы и ни одного примера записи.

Вот только как сделать так, чтобы каждый из томов не отображался на рабочем столе, а был бы значок Сервер 1, допустим, соответствующий 10.0.0.3, и Сервер 2, соответствующий 10.0.0.10.

А внутри уже папки разделов. Это реально?

А то при таком количестве разделов на рабочем столе будет просто завал.

Спасибо.

-

green00

- Сообщения: 2

- ОС: ubuntu 9.10

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

green00 »

у меня похожая проблема — есть сетевой диск, нормально подключаюсь к нему через обозреватель файлов-файл-соединиться с сервером по ip

также нормально монтируется из консоли командой sudo mount //192.168.2.5/public /media/public -o username=****,password=****

прописываю в fstab — никакого эффекта

пробовал системы ntfs, ntfs-3g, cifs, опции defaults и разные их комбинации

в чем может быть дело? заранее спасибо за помощь.

-

Ленивая Бестолочь

- Бывший модератор

- Сообщения: 2760

- ОС: Debian; gentoo

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

Ленивая Бестолочь »

green00 писал(а): ↑

16.02.2010 19:26

всем спасибо, нужно было писать так

пожалуйста

обратите внимания, если бы вы сразу показали, что именно вы написали в fstab вам, скорее всего, указали бы на ошибку и время было бы убито меньше, но, поскольку вы ограничились фразой

green00 писал(а): ↑

16.02.2010 01:23

прописываю в fstab — никакого эффекта

не уточняя, что же именно вы туда прописываете то вот.

но, в любом случае поздравляю с успешным решением

Солнце садилось в море, а люди с неоконченным высшим образованием выбегали оттуда, думая, что море закипит.

-

Flaming

- Сообщения: 2579

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

Flaming »

Использую. Он глюкавый. Если точнее, в связке с kdm — этот самый kdm по какой-то причине падает при логауте. То есть даже не kdm падает, а иксы. Без автоматического восстановления (выкидывает в консоль). Если залогиниться под рутом, и набрать что-то вроде killall -9 X, /etc/init.t/xdm restart — то запускается. Но на один раз, при следующем логауте — тоже самое.

Если вырубить pam_mount — всё работает просто замечательно.

-

Ленивая Бестолочь

- Бывший модератор

- Сообщения: 2760

- ОС: Debian; gentoo

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

Ленивая Бестолочь »

Flaming писал(а): ↑

17.02.2010 20:44

Он глюкавый. Если точнее, в связке с kdm

сражу скажу — меня он использовался в реальной инсталляции сервера тонких клиентов для подключения к виндовому файловому серверу, но с xdm. с ним ничего никуда не падало.

Flaming писал(а): ↑

17.02.2010 20:44

Без автоматического восстановления (выкидывает в консоль).

ботва какая-то

«автоматическое восстановление» — это скорее всего вы имеете в виду inittab?

Flaming писал(а): ↑

17.02.2010 20:44

что-то вроде killall -9 X

такие не падают значит, раз процесс есть?

Flaming писал(а): ↑

17.02.2010 20:44

/etc/init.t/xdm restart

эм. на прошлом допросе был kdm.

честно говоря как-то имхо вы вроде не очень хотите, чтобы он у вас работал

вариантов всё равно нет же. если вы хотите чтобы что-то подключалось при вводе пароля => pam.

чтобы что-то подключалось => mount.

итого: pam_mount.

Солнце садилось в море, а люди с неоконченным высшим образованием выбегали оттуда, думая, что море закипит.

-

Flaming

- Сообщения: 2579

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

Flaming »

Ленивая Бестолоч… писал(а): ↑

17.02.2010 21:53

«автоматическое восстановление» — это скорее всего вы имеете в виду inittab?

Я имею ввиду — это если нажать те же ctrl+alt+<==, иксы вылетают, а потом сразу снова запускаются. Помню, это где-то настраивалось… можно сделать так, чтобы восстанавливало или нет. Так вот, не восстанавливает ни разу. А то бы в принципе было решением проблемы.

Ленивая Бестолоч… писал(а): ↑

17.02.2010 21:53

такие не падают значит, раз процесс есть?

Я точно не помню, убивал ли я процесс, или нет. Процесс может и оставался. Но выкидывало в консоль. На tty7 чёрный экран, иксов нет. Даже если бы они там были, и по какой-то причине перекинуло на tty1, не каждый догадается набрать ctrl+alt+f7.

Код: Выделить всё

flaming@gentoo ~ $ grep kdm /etc/{conf,init}.d/xdm

/etc/conf.d/xdm:# What display manager do you use ? [ xdm | gdm | kdm | kdm-4.3 | gpe | entrance ]

/etc/conf.d/xdm:# - If you are using kdeprefix go with "kdm-4.Y", e.g. "kdm-4.3".

/etc/conf.d/xdm:# - Else, if you are using KDE 3 enter "kdm-3.5"

/etc/conf.d/xdm:# - Else, if you are using KDE 4 enter "kdm" without a version

/etc/conf.d/xdm:DISPLAYMANAGER="kdm"

/etc/init.d/xdm:# Any Display manager (gdm,kdm,xdm) has the following problem: if

/etc/init.d/xdm: # Needed for kdm

/etc/init.d/xdm: kdm|kde)

/etc/init.d/xdm: EXE="$(which kdm)"

/etc/init.d/xdm: PIDFILE=/var/run/kdm.pid

/etc/init.d/xdm: kdm-*)

/etc/init.d/xdm: EXE="/usr/kde/${MY_XDM#kdm-}/bin/kdm"

/etc/init.d/xdm: PIDFILE=/var/run/kdm.pidРечь всё ещё про kdm. xdm не пробовал, и не хочу. Сейчас используется gdm. Но хотелось бы kdm. Он красивее. Кроме шуток, это для меня критично, ибо переманиваю (по мере возможностей) виндовс-юзверей на линуксы.

smaharbA писал(а): ↑

17.02.2010 22:37

гибше будет либо pam_script

либо pam_env_auth + pam_exec (pam_env_auth не ищите, он пока в одном экземпляре, пишется дописькой pam_env)

А вот этот вариант интереснее. Особенно если помимо монтирования файловых систем он позволит сделать что-то ещё, что требует пароля пользователя, и т.п… И понятно, что гибче настраивается. Надо будет почитать на эту тему.

-

cyxou

- Сообщения: 125

- ОС: Ubuntu 16.04.1 LTS 64

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

cyxou »

Дня доброго всем.

Ребят, всё не могу одолеть автомонтирование при загрузке.

Ситуация такова. Имею 2 Win 2k8 сервера (близнецы с разными именами), которые входят в домен DOMAIN.CITY.RU (пример домена). Необходимо монтировать нужную папку. Все это должно монтироваться на специально выделенный ПК (в домен не входит) где Ubuntu по расписанию запускает rsync. При монтировании из консоль командой mount.cifs, с именем пользователя и паролем, всё монтируется и работает как надо

В fstab прописал следующее:

Код: Выделить всё

//192.168.1.1/USERS /home/myuser/winshare cifs file_mode=0770,dir_mode=0770,uid=1000,gid=1000,noauto,username=mynameuser,password=mypass,domain=DOMAIN.CITY.RU,iocharset=utf8,sec=ntlm,user,_netdev;comment=x-gvfs-show 0 0при перезагрузке не монтирует в /home/myuser/winshare, из консоли если прописать следующее:

Код: Выделить всё

mount.cifs //192.168.1.1/USERS /home/myuser/winshare -o username=myusername,password=mypass,iocharset=utf8,file_mode=0777,dir_mode=0777в итоге папка монтируется.

-

Institut

- Сообщения: 281

- ОС: mint

Re: Решено: Помогите настроить автоматическое монтирование сетевых дисков Windows

Сообщение

Institut »

cyxou

Вариант 1

Замените

Код: Выделить всё

//192.168.1.1/USERS /home/myuser/winshare cifs file_mode=0770,dir_mode=0770,uid=1000,gid=1000,noauto,username=mynameuser,password=mypass,domain=DOMAIN.CITY.RU,iocharset=utf8,sec=ntlm,user,_netdev;comment=x-gvfs-show 0 0на

Код: Выделить всё

//192.168.1.1/USERS /home/myuser/winshare cifs file_mode=0770,dir_mode=0770,uid=1000,gid=1000,username=mynameuser,password=mypass,domain=DOMAIN.CITY.RU,iocharset=utf8,sec=ntlm,user,_netdev 0 0Должно отработать.

Bариант 2

Если не хотите, что-бы кто-то мог прочитать имя пользователя и пароль сделайте например так.

В папке root создайте файл mycifs следующего содержания

username=mynameuser

password=mypass

domain=DOMAIN.CITY.RU

Установите права на файл mycifs — 400 Владелец файла — root.

Замените строку в fstab

Код: Выделить всё

//192.168.1.1/USERS /home/myuser/winshare cifs file_mode=0770,dir_mode=0770,uid=1000,gid=1000,username=mynameuser,password=mypass,domain=DOMAIN.CITY.RU,iocharset=utf8,sec=ntlm,user,_netdev 0 0на

Код: Выделить всё

//192.168.1.1/USERS /home/myuser/winshare cifs credentials=/root/mycifs,file_mode=0770,dir_mode=0770,uid=1000,gid=1000,iocharset=utf8,_netdev 0 0После добавленеия данной строки в в fstab проверьте, что всё монтируется правильно командой mount -all.

Теперь после перезагрузки данная папка всегда будет примонтирована и логина и пароль, будут видны только root пользователю.

Для подключения общих сетевых папок с файлового сервера пользователям домена в виде сетевых дисков можно использовать групповые политики. Групповые политики позволяют создать гибкие правила автоматического подключения сетевых дисков (папок) в зависимости от групп безопасности, в которых состоит пользователь, его текущего расположения и т.д. В этой статье мы создадим GPO для подключения общей сетевой папки отдела и персональной сетевой папки пользователя в виде отдельных сетевых дисков.

Содержание:

- Создать групповую политику AD для подключения сетевых дисков

- Подключение персонального сетевого диска через GPO

Создать групповую политику AD для подключения сетевых дисков

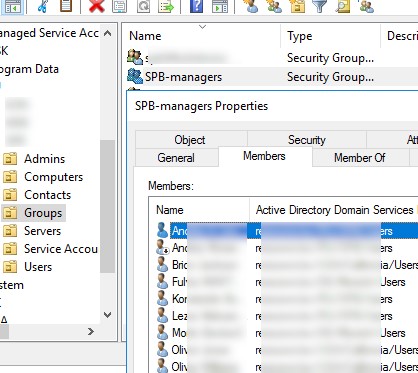

Предположим, ваша задача автоматически подключать общую сетевый папку всем пользователям отдела менеджеров. Для этого мы создадим в Active Directory новую групп безопасности SPB—managers, в которую нужно добавить всех пользователей отдела. Общие документы отдела хранятся на файловом сервере и доступы по UNC пути

\\server1\share\managers

Наша задача создать GPO для подключения этой общей паки в виде диска.

- Откройте консоль управления доменными GPO — Group Policy Management Console (

gpmc.msc

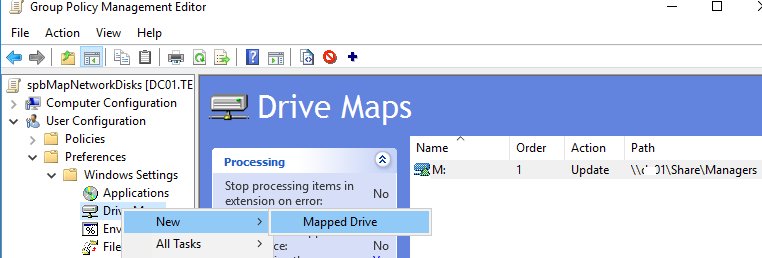

); - Перейдите в раздел Group Policy Objects и создайте новую политику с именем spbMapNetworkDrive. Щелкните по политике и выберите Edit.

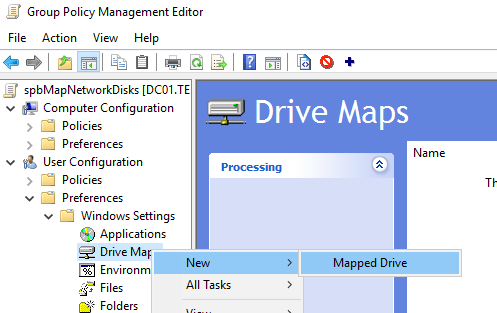

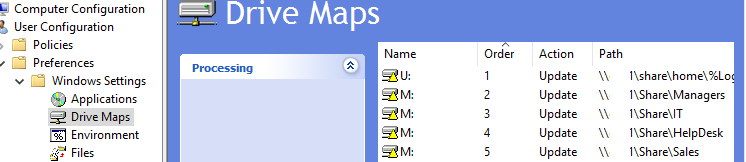

- Перейдите в секцию GPO User Configuration -> Preferences -> Windows Settings -> Drive Maps. Создайте новый параметр политики New -> Mapped Drive;

- На вкладке General нужно указать параметры подключения сетевого диска. В поле Action доступны четыре опции:

- Update– изменить настройки существующего сетевого диска или создать его (если не существует). При изменении настроек в Group Policy Preferences, сетевой диск не удаляется, а только обновляются его настройки.

- Create – создать новый сетевой диск.

- Replace – удалить и пересоздать сетевой диск. Если диск отсутствует, создаст новое подключение. Если уже есть, удалит и создаст заново.

- Delete – удалить подключенный сетевой диск.

В большинстве случаев для подключения сетевого диска нужно использовать режим Update. Режим Replace обычно используется, когда вам нужно изменить UNC путь к сетевой папке в настройках диска.

- Заполните следующе поля:

-

- Location: UNC путь к общей сетевой папке каталогу, который нужно подключить;

- Label as: метка диска;

- Reconnect: сделать сетевой диск постоянным (будет переподключаться каждый раз при входе, даже если вы удалите политику. Это аналог параметра /persistent в команде

net use

); - Drive Letter – укажите букву диска, которую нужно назначить;

- Connect as: опция не используется, т.к. Microsoft запретила сохранять пароли в Group Policy Preferences.

-

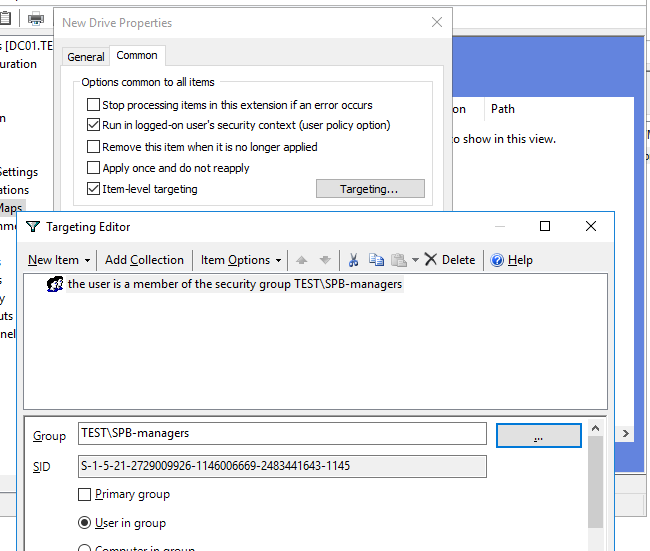

- Переключитесь на вкладку Common, включите опции “Run in logged on users’s security context” и “Item-level Targeting”. Затем нажмите на кнопку “Targeting”;

- Здесь нужно создать правило, которое будет подключать сетевой диск только пользователям, которые состоят в группе безопасности AD spb-Managers. Выберите New Item -> Security Group -> укажите имя группы;

- Сохраните изменения в GPO.

- Затем перейдите в консоль Group Policy Management и назначьте политику на OU с пользователями. Щелкните правок кнопкой по OU, выберите Link an existing GPO и выберите вашу политику.

- Политика подключения сетевых дисков примениться пользователям в фоновом режиме в течении 90 минут (не обязательно делать принудительное обновление настроек GPO с помощью команды

gpupdate /force

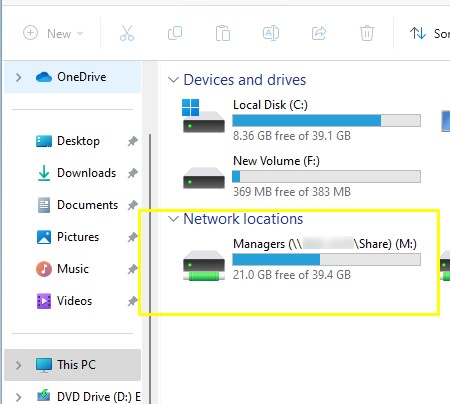

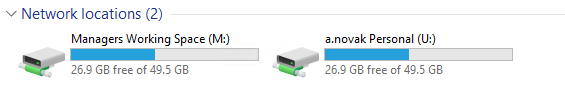

или перезагрузку/логоф). - Откройте на компьютере пользователя праведник File Explorer и проверьте, что появился новый сетевой диск M.

В этой же GPO можно создать дополнительные правила для подключения сетевых дисков другим пользователям в зависимости от групп безопасности, в которые они добавлены.

Подключение персонального сетевого диска через GPO

Часто групповые политики используются для подключение персонального сетевого диска пользователю. На таком сетевом диске пользователь может хранить свои личные документы, которые будут доступ не зависимо от компьютера, за которым он работает.

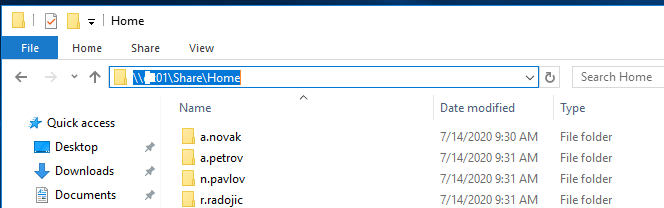

Создайте для каждого пользователя отдельный каталог, соответствующий его имени в AD (

sAMAccountName

). Для предотвращения доступа пользователей к чужим личным папкам, отключите наследование и оставьте в NTFS разрешениях каждого персонального каталога только System, Administrator и самого пользователя с правами Full Control. Группу Users нужно удалить из NTFS списка доступа.

Создайте еще одно правило подключения сетевого диска в той же самой GPO.

В настройках политики укажите путь к сетевому каталогу с личными папками пользователей в виде

\\server1\share\home\%LogonUser%

. В качестве метки диска я указал

%LogonUser% - Personal

.

Переменная окружения

%LogonUser%

указывает, что нужно в качестве имени каталог подставить имя учетной записи пользователя.

Полный список переменных окружения, которые можно использовать в GPP можно вывести, нажав клавишу F3.

После обновления настроек GPO на компьютере пользователя, в его сессии появится отдельный персональный сетевой диск, в котором он может хранить свои документы.

The Net Use command is a pretty old command that is still commonly used to connect network drives in Windows. The advantage of the Net Use command is that it allows you to quickly add, view, and delete network resources from your computer.

The command is capable of connecting to all kinds of network resources. But most of the time it’s used to connect to network shares.

In this article

In this article, we are going to take a closer look at the Net Use command. I will explain how you can view, add, and delete network shares from the cmd line.

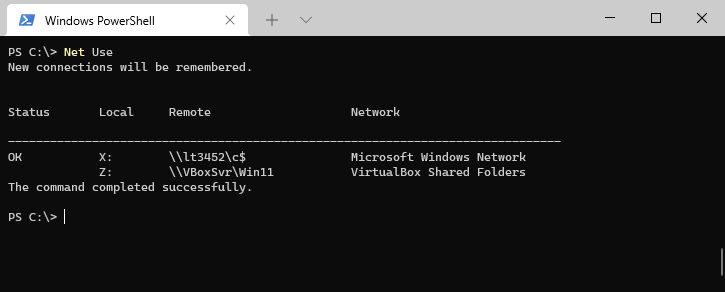

Before we are going to take a look at how to add a network drive, we first going to list the existing connections. If you simply type the command Net Use you will get an overview of all existing network connections and their status.

Now you could also open explorer to see all network drivers. But the advantage of Net Use is that it will also list any hidden network connections that are created with a group policy.

Open the command prompt or PowerShell and type:

Net Use

This will show a list of all connections and the status of the connection:

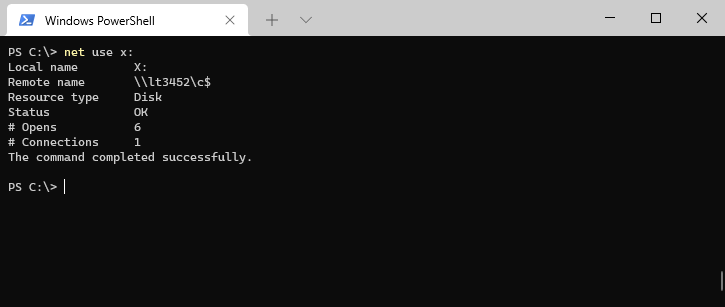

We can also view the details of each connection with net use <driveletter>. This is really handy if you want to check if a particular network drive is currently used or if you want to know more about the resource type.

# Type Net use followed by the drive letter Net Use X:

Add Network Connection with Net Use

The Net Use command is commonly used to add or remove network connections from a computer. One of the advantages of using a command for this is that you can add a drive letter after somebody logs in. Or easily create a script that will add the network connection on multiple computers.

Let’s start with simply adding a network drive to the computer. We are going to make a connection to the \\VBoxSvr\Win11\Documents and assign the drive letter H: to it. \\VBoxSvr is the name of the computer or server. Win11 is the shared folder and Documents is a subfolder.

Net use h: \\VBoxSvr\Win11\Documents

After you have run the command you will see the drive mapping in the explorer.

You can choose any available drive letter from A to Z (c is often taken for your system drive) for shared folders and LTP1: to LTP3: for printers. It’s also possible to automatically assign a drive letter by using * . This way the Net Use command will automatically select the highest available drive letter, starting with Z:

# Pick the first available drive letter: Net use * \\VBoxSvr\Win11\Documents

Net Use Persistent

By default, the network resources that you add with Net Use are only temporary. After you log off or reboot the mapping will be gone. However, most of the time you want the drive mapping to be persistent.

To make a drive mapping persistent we will need to add the parameter /persistent:yes to the command:

Net use h: \\VBoxSvr\Win11\Documents /persistent:yes # or in short: Net use h: \\VBoxSvr\Win11\Documents /p:yes

Note

All other drive mappings that you add in the same session after you have used

/persistent:yeswill also be persistent. So to make a temporarily drive mapping after a persisitent one, you will need to use/persistent:no

Mapping Network Drive with different credentials

Your computer will use your current credentials when mapping a shared network folder. But often you will need to supply different credentials for the network resource. With Net Use we can supply the username and password that needs to be used to open the network resource.

It’s possible to enter the password as plain text in the command:

# Authenticate with the username VboxSrv\user1 and password Passwrd123 Net use h: \\VBoxSvr\Win11\Documents /user:VboxSrv\user1 Passwrd123 /p:yes

But another option is to use a * symbol, after which you will be prompted to enter the password:

Net use h: \\VBoxSvr\Win11\Documents /user:VboxSrv\user1 * /p:yes

The only problem with this is that the password is forgotten after a reboot. So you will need to reenter the password every time you open the network connection. We can solve this by using the parameter /savecred.

There is one catch, however, to use /savecred you must not supply the username and password. Otherwise, you get the error “A command was used with conflicting switches”. The /savecred parameter will use the stored credentials on your computer. If it doesn’t find credentials for the connection it will ask for it:

PS C:\> net use * \\VBoxSvr\Win11 /savecred /p:yes Enter the user name for 'VBoxSvr': lazyadmin\user01 Enter the password for VBoxSvr: Drive Y: is now connected to \\VBoxSvr\Win11. The command completed successfully.

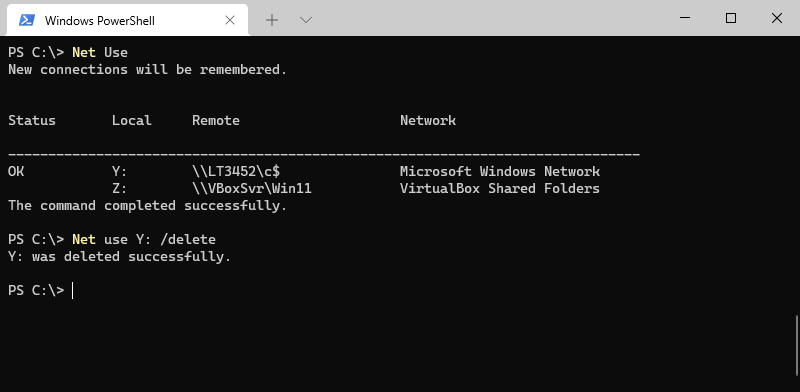

Unmap Network Drive

We can also use the Net Use command to unmap a network drive in Windows. The first step is to list the existing connections by simply typing net use in the command prompt or PowerShell window.

Next, we can type net use followed by the drive letter that we want to remove. Instead of a drive letter, you can also supply the remote target path:

Net use Y: /delete # Or Net use \\VboxSvr\Win11 /delete

Mapping users home directory

When the user’s home directories are stored on a network share then you can easily map their home folder with the net use command. For this, you will need to have a domain with the home directory path configured in the Active Directory.

To map the user’s home folder you use the following command:

Net Use h: /home

Wrapping Up

The Net Use command is an old but useful command. I still use it often to get a quick overview of the mapped (hidden) network drives on computers or in local home networks to map a NAS for example.

When using the command, make sure that you use the /persistent:yes parameter so the mapping stays in place after a reboot.

If you have any questions, just drop a comment below.

1. Автоматическое подключение диска используя autofs в доменной структуре Astra Linux , Alt linux, Rosa, Redos

1.1. Предустановка и настройка

Перед настройкой и установкой autofs необходимо настроить авторизацию Kerberos.

Инструкция различается в зависимости от версии ОС.

Примеры инструкций для подключения к домену AD DS: РЕД ОС, ALT Linux, Astra Linux, ROSA Linux

1.1.1. Установите утилиты

1.1.1.1. РЕД ОС

yum install autofs cifs-utils

1.1.1.2. Astra Linux

apt-get install autofs cifs-utils

1.1.1.3. ALT Linux

apt-get install autofs cifs-utils

1.1.1.4. ROSA Linux

dnf install cifs-utils autofs -y

1.1.2. Отредактируйте /etc/request-key.d/cifs.spnego.conf

Добавьте флаг «-t», как показано ниже

create cifs.spnego * * /usr/sbin/cifs.upcall -t %k

1.1.3. Отредактируйте /etc/sssd/sssd.conf

В параметр services добавьте службу autofs, пример:

[sssd] config_file_version = 2 services = nss, pam, autofs

1.2. Настройка монтирования

1.2.1. Отредактируйте файл настроек auto.master, добавив в конец строку

1.2.1.1. РЕД ОС

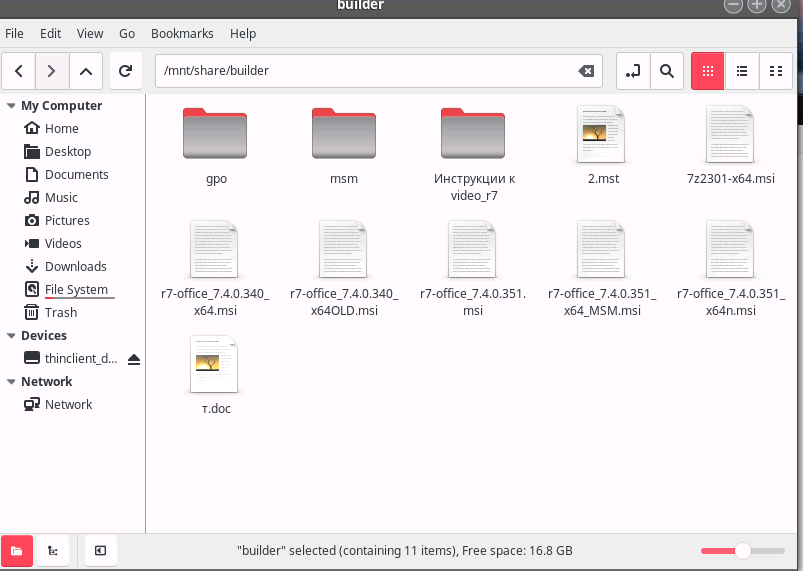

/mnt/share /etc/auto.share

1.2.1.2. Astra Linux

/mnt/share /etc/auto.share

1.2.1.3. ALT Linux

/mnt/share /etc/auto.share

1.2.1.4. ROSA Linux

/mnt/share /etc/autofs/auto.share

Где,

- /mnt/share — точка монтирования

- /etc/auto.share — файл с настройками для монтирования

1.2.2. Создайте файл конфигурации для монтирования auto.share и добавьте строку

1.2.2.1. РЕД ОС

builder -fstype=cifs,multiuser,cruid=$UID,sec=krb5 ://builder-testad.ru/editor

1.2.2.2. Astra Linux

builder -fstype=cifs,multiuser,cruid=$UID,sec=krb5 ://builder-testad.ru/editor

1.2.2.3. ALT Linux

builder -fstype=cifs,multiuser,cruid=$UID,sec=krb5 ://builder-testad.ru/editor

1.2.2.4. ROSA Linux

builder -fstype=cifs,multiuser,cruid=$UID,sec=krb5 ://builder-testad.ru/editor

Где,

- builder — имя точки монтирования. По этому имени будет происходить обращение пользователя к диску

- fstype=cifs — протокол подключения. Для windows рекомендуется использовать cifs

- multiuser — позволяет запускать для каждого пользователя свой сеанс

- cruid=$UID — предоставляет ИД текущего пользователя для монтирования директорий

- sec=krb5 — использует Kerberos в качестве метода аутентификации и запрашивает подпись.

- ://builder-testad.ru/editor — адрес сервера NFS / путь до расшаренной директории

Дополнительные флаги можно найти в П.3

1.2.3. Запускаем сервис

systemctl start autofs

1.3. Тестирование и использование

1.3.1. Для подключения к директории, зайдите в систему, используя доменную учетную запись

Можете использовать команду из под пользователя root

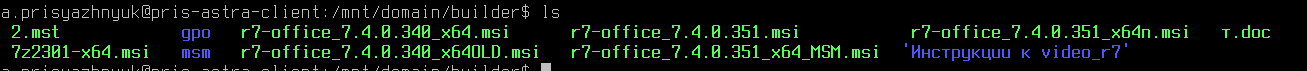

Как пример, заходим в систему, используя учетную запись пользователя a.prisyazhnyuk:

su - a.prisyazhnyuk

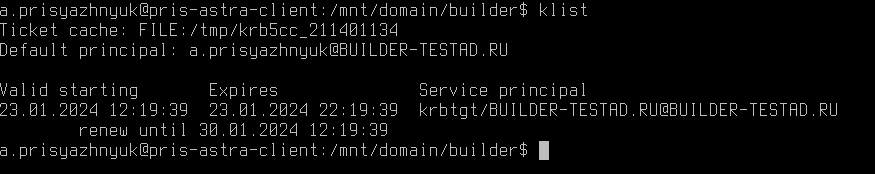

1.3.2. Проверьте билет kerberos

klist

1.3.3. Для того, чтобы примонтировался сетевой диск, пройдите по пути /mnt/share/builder (см. пункт 2.1 )

cd /mnt/share/builder

Таким образом подключилась директория /mnt/share/builder которая находится по пути //builder-testad.ru/editor или //192.168.25.97/editor

2. Автоматическое подключение диска, используя логин и пароль в операционных системах Astra Linux , Alt linux, Rosa, Redos

Данный способ монтирования может быть неприемлем с точки зрения безопасности в связи с тем, что пароли хранятся в файле в открытом виде.

Вместе с тем описываемое подключение позволяет использовать ресурсы samba в доверенной локальной сети всем пользователям локальной машины с авторизацией от имени выделенного (непривилегированного) пользователя.

2.1. Предустановка и настройка

2.1.1. Установите утилиты

2.1.1.1. РЕД ОС

yum install autofs cifs-utils

2.1.1.2. Astra Linux

apt-get install autofs cifs-utils

2.1.1.3. Alt Linux

apt-get install autofs cifs-utils

2.1.1.4. ROSA Linux

dnf install cifs-utils autofs -y

2.2. Настройка монтирования

2.2.1. Открываем файл настроек auto.master и добавляем в конец строку

2.2.1.1. РЕД ОС

/mnt/share /etc/auto.share

2.2.1.2 Astra Linux

/mnt/share /etc/auto.share

2.2.1.3 ALT Linux

/mnt/share /etc/auto.share

2.2.1.4. ROSA Linux

/mnt/share /etc/autofs/auto.share

Где,

- /mnt/share — точка монтирования

- /etc/auto.share — файл с настройками для монтирования

2.2.2. Создайте файл конфигурации, для монитрования auto.share и добавьте строку

2.2.2.1. РЕД ОС

builder -fstype=cifs,credentials=/etc/auto.testov.cred ://builder-testad.ru/editor

2.2.1.2. Astra Linux

builder -fstype=cifs,credentials=/etc/auto.testov.cred ://builder-testad.ru/editor

2.2.1.3. ALT Linux

builder -fstype=cifs,credentials=/etc/auto.testov.cred ://builder-testad.ru/editor

2.2.1.4. ROSA Linux

builder -fstype=cifs,credentials=/etc/auto.testov.cred ://builder-testad.ru/editor

Где,

- builder — имя точки монтирования. По этому имени будет происходить обращение пользователя к диску

- fstype=cifs — протокол подключения. Для Windows рекомендуется использовать cifs

- credentials=»путь до файла» — способ авторизации с указанием на файл данных (логин , пароль и домен при необходимости)

- ://builder-testad.ru/editor — адрес сервера NFS / путь до расшаренной директории

2.2.3. Отредактируйте файл /etc/auto.testov.cred и добавьте строку

username=a.prisyazhnyuk password=password domain=builder-testad.ru

Где,

- username — имя пользователя для авторизации;

- password — пароль от учетной записи;

- domain — доменное имя (не обязательно).

2.2.4. Измените доступ на файл

sudo chmod 600 /etc/auto.testov.cred

2.2.5. Запустите сервис

systemctl start autofs

2.3. Тестирование

2.3.1. для того, чтобы примонтировался сетевой диск, пройдите по пути /mnt/share/builder (см. пункт 2.1 )

cd /mnt/share/builder

| Опции монтирования | Описание |

fstype |

Этот параметр указывает тип файловой системы, которую нужно монтировать |

vers |

Этот флаг указывает версию протокола NFS, которую следует использовать при монтировании. |

rw,ro |

Этот флаг указывает доступ на монтируемой файловой системе. |

sec=krb5i |

Этот параметр определяет Kerberos в качестве метода аутентификации и запрашивает подпись. |

multiuser |

Этот флаг разрешает одновременное использование файла или каталога несколькими пользователями. |

noperm |

Этот параметр обеспечивает соблюдение разрешений на сервере, а не на клиенте (требуется для нескольких пользователей). |

nounix |

Этот флаг отключает расширения Samba UNIX (требуются для нескольких пользователей). |

cruid=$UID |

Этот параметр предоставляет идентификатор Kerberos текущего пользователя для подключения. |

file_mode=0664 |

Эти параметры позволяют настроить права доступа (mode) для файлов и каталогов на монтируемой файловой системе. |

credentials=/etc/auto.testov.cred |

Этот параметр указывает на файл с данными о пользователе (Логин, Пароль, Домен) |