Время на прочтение7 мин

Количество просмотров40K

Если вы будете четко понимать, как использовать AutoRuns, вы всегда сможете определить, заражен ли ваш компьютер нежелательным ПО.

Примечание: в этой статье рассказано, как можно обнаружить вредоносные программы на домашнем ноутбуке или ПК. Для выявления и удаления вредоносных программ в организации необходимо следовать корпоративному плану реагирования на инциденты.

Что такое AutoRuns?

AutoRuns — это инструмент Microsoft, который выявляет ПО, настроенное на запуск при загрузке устройства или входе пользователя в свою учетную запись. При включении компьютера часто запускается надежное программное обеспечение. Ярким примером является Outlook, поскольку проверка электронной почты нередко являются первым действием после входа в аккаунт.

Если устройство было взломано, то приникшее на него вредоносное ПО должно «выдержать» перезагрузку. После выключения компьютера вредоносной программе требуется определенный механизм для продолжения работы на устройстве. Для этого могут использоваться встроенные функции Windows, позволяющие запускать программы при загрузке.

AutoRuns: основы

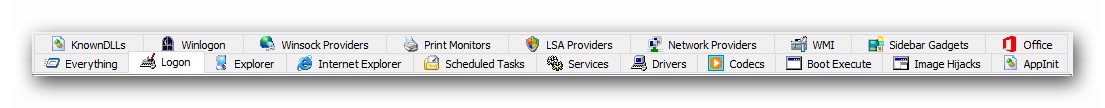

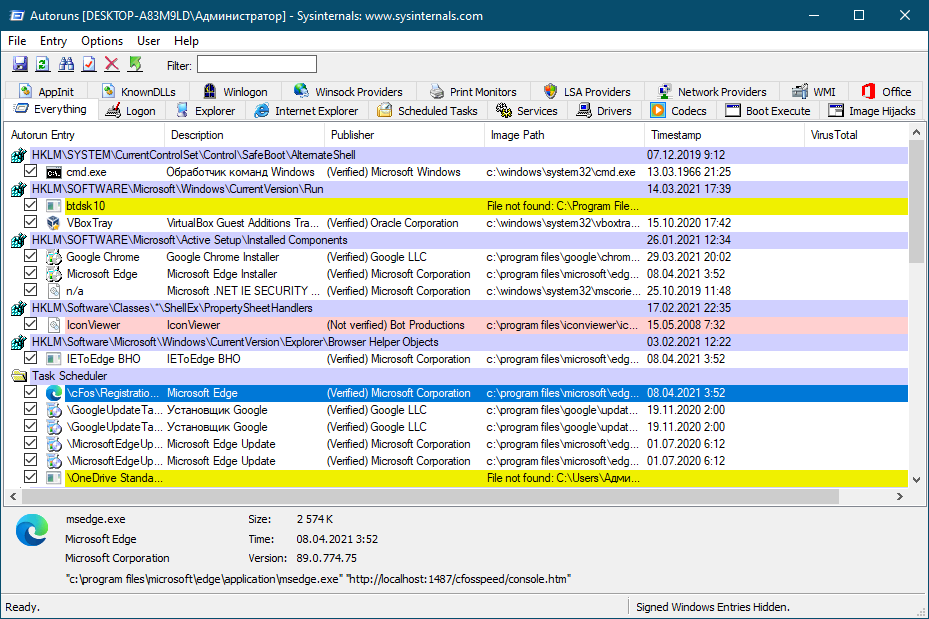

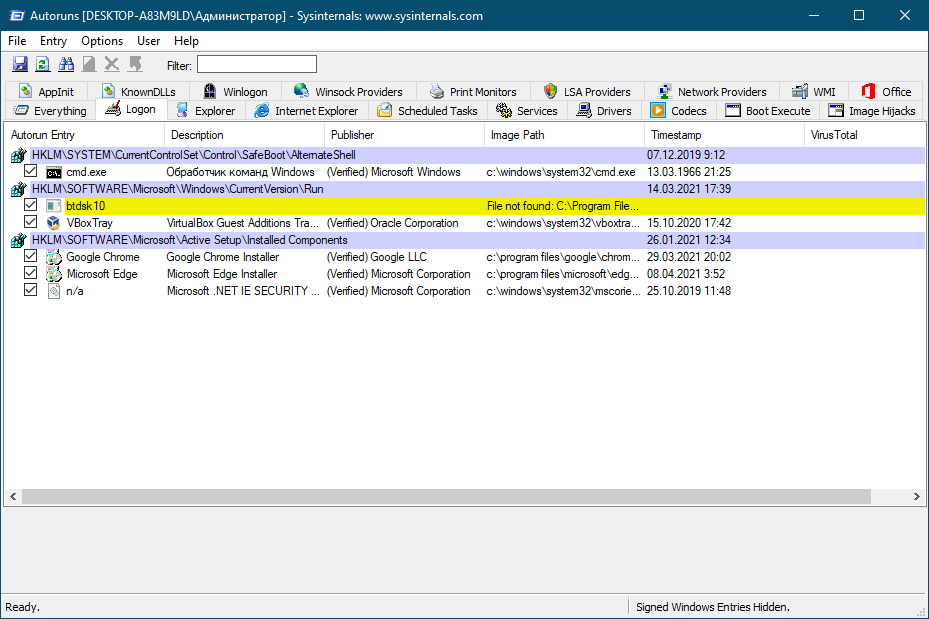

На изображении ниже мы видим, что AutoRuns имеет ряд вкладок, в каждой из которых содержатся данные о механизме автозапуска.

Во вкладке Logon (вход в систему) представлена информация о стандартных местах загрузки для всех пользователей устройства. В частности, здесь указаны места запуска программ, а также соответствующие ключи запуска. Ключ запуска является частью реестра устройства: вредоносное ПО часто создает такой ключ, чтобы при загрузке устройства вредоносная программа запускалась автоматически.

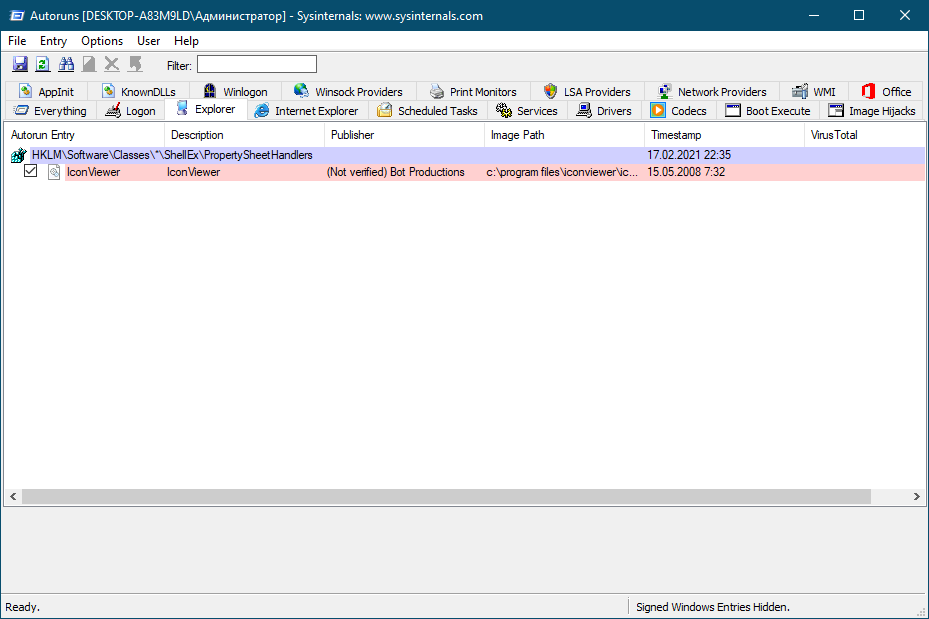

Во вкладке Explorer (проводник) отображается информация о следующих элементах:

-

Shell extensions (расширения оболочки) — это отдельные плагины для Проводника Windows (например, для предварительного просмотра файлов PDF).

-

Browser Helper Objects (объекты помощника браузера) — модули DLL, выполняющие роль плагинов для Internet Explorer.

-

Explorer Toolbars (панели инструментов проводника) — это сторонние плагины для Internet Explorer; через панель инструментов осуществляется доступ к сторонней платформе.

-

Active Setup Executions (выполнение задач через Active Setup) — механизм для однократного выполнения команд для каждого пользователя во время входа в систему.

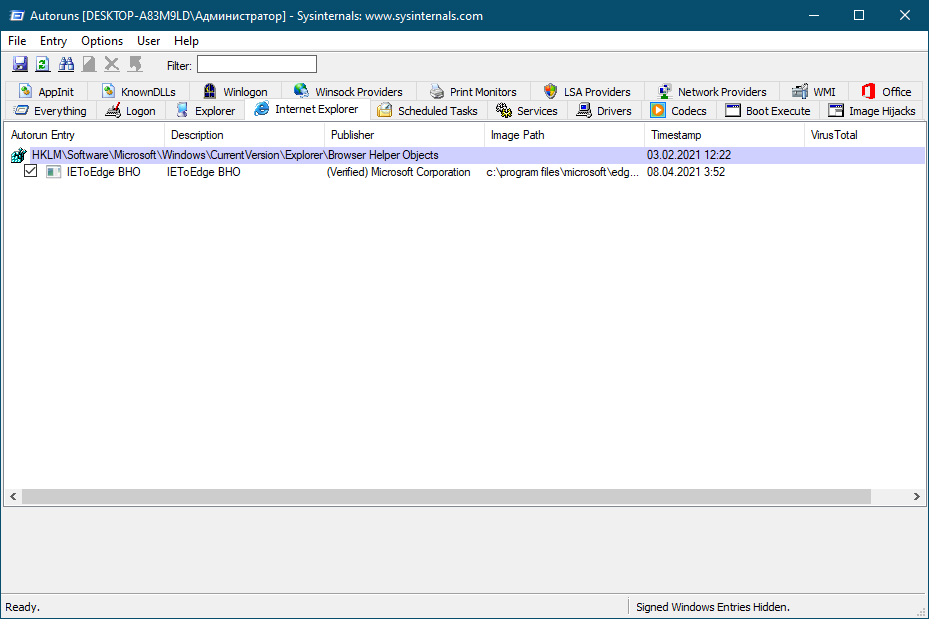

Во вкладке Internet Explorer отображаются вспомогательные объекты браузера, панели инструментов Internet Explorer и расширения.

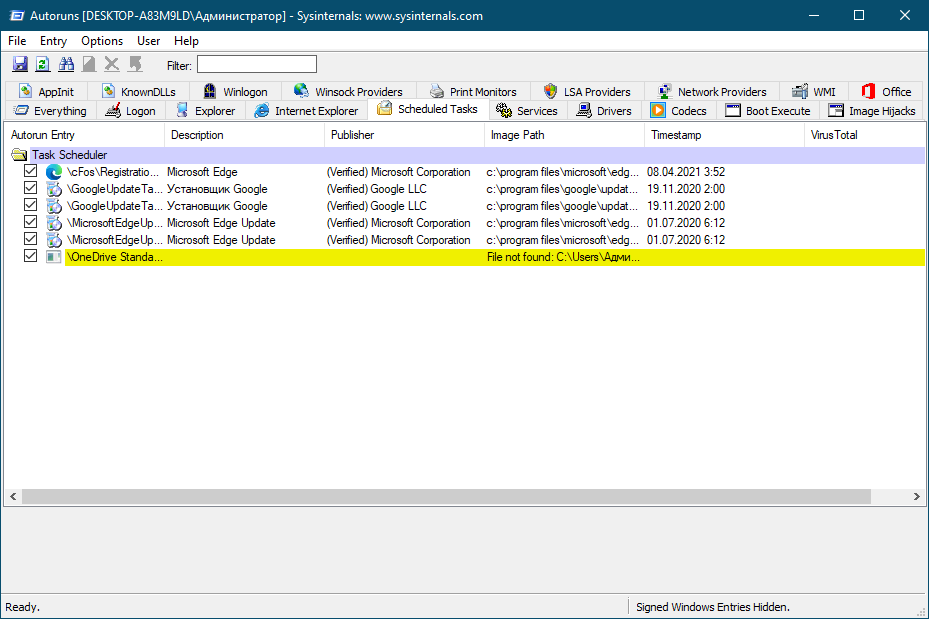

Во вкладке Scheduled Tasks (запланированные задачи) показываются задачи, которые настроены на запуск при загрузке или входе в систему (это часто используется различными семействами вредоносных программ).

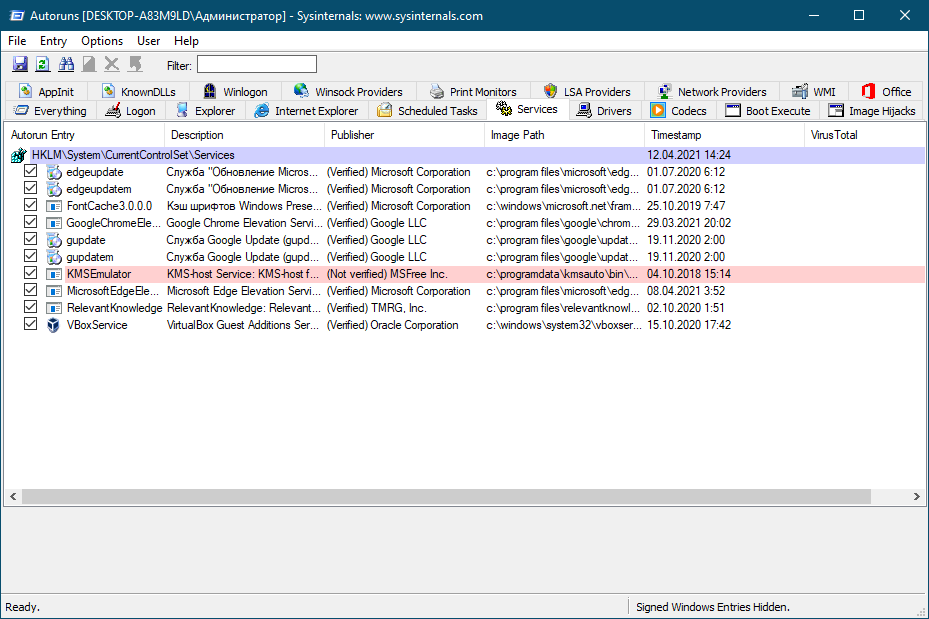

Во вкладке Services (службы) отображаются все службы Windows, автоматический запуск которых запланирован при загрузке устройства.

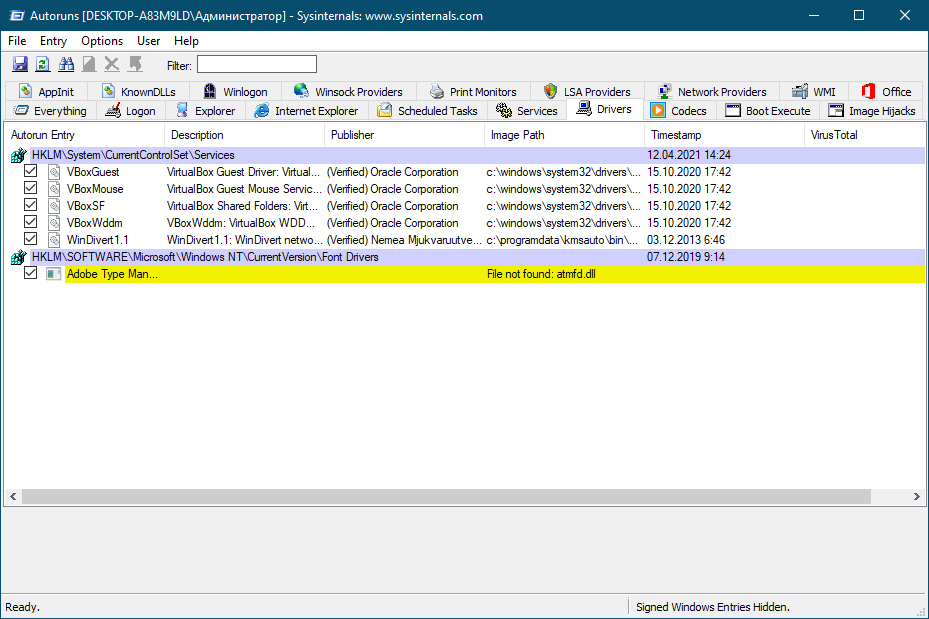

Драйверы позволяют оборудованию взаимодействовать с операционной системой устройства. Во вкладке Drivers в AutoRuns отображаются все зарегистрированные на устройстве драйверы, кроме отключенных.

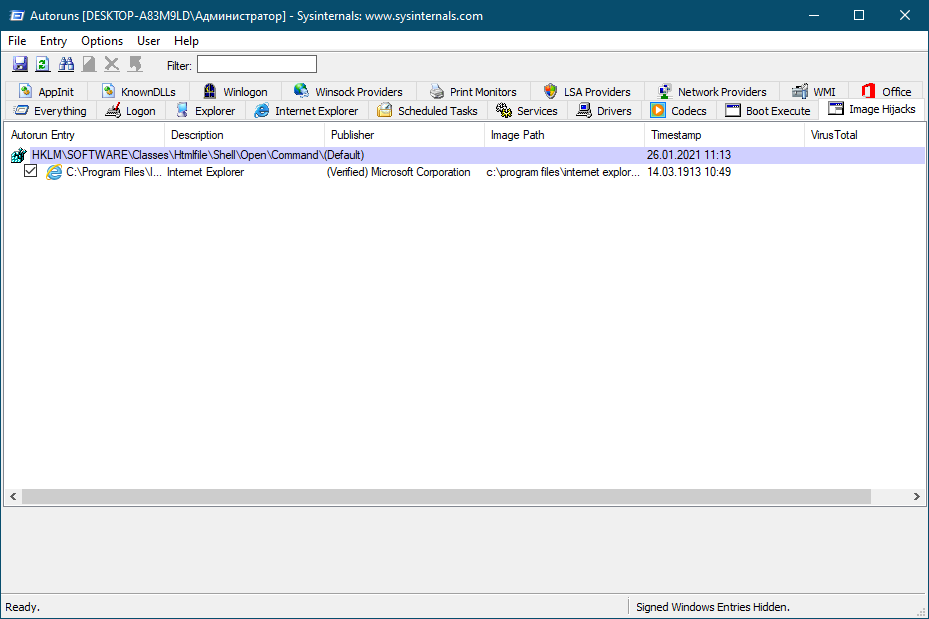

Image Hijacks (подмена образов) представляет собой довольно коварный метод, заключающийся в том, что ключ для запуска определенного процесса в реестре Windows на самом деле запускает другой, вредоносный, процесс.

В AppInit DLL показаны библиотеки DLL, зарегистрированные как DLL инициализации приложений.

Во вкладке Boot Execute (выполнение при загрузке) отображаются места запуска, связанные с подсистемой диспетчера сеансов (smss.exe).

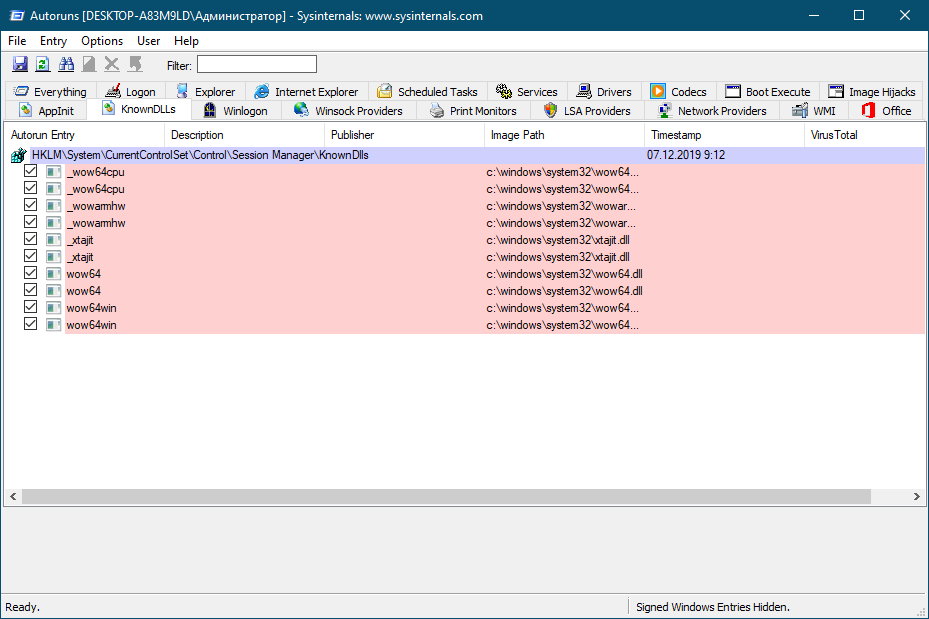

Известные библиотеки DLL (Known DLL) в Windows — kernel32.dll, ntdll.dll — позволяют программному обеспечению импортировать определенные функции. Некоторые вирусы устанавливают созданные разработчиком вируса вредоносные библиотеки DLL, причем в места, где вы вряд ли будете искать легитимные библиотеки DLL Windows, например во временных папках.

Winlogon используется, когда пользователь входит в систему Windows. В этой вкладке отображаются библиотеки DLL, регистрирующие уведомления о событиях Winlogon.

Во вкладке Winsock Providers (провайдеры Winsock) показываются зарегистрированные протоколы Winsock. Winsock, или Windows Sockets, позволяет программам подключаться к Интернету. Вредоносное ПО может установить себя как провайдера Winsock, чтобы его было сложно удалить. AutoRuns может отключить провайдера, но не удалить его.

Во вкладке Print Monitors показываются библиотеки DLL, загружающиеся в службу буферизации печати. Вредоносное ПО может установить сюда вредоносную DLL.

Провайдеры Windows Local Security (LSA Providers) поддерживают процессы, связанные с безопасностью и аутентификацией.

Как использовать AutoRuns для выявления подозрительного программного обеспечения

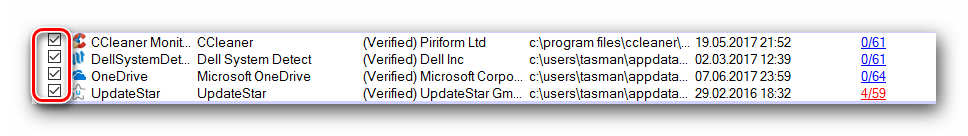

Теперь мы хорошо представляем, что может обнаружить AutoRuns, однако на всех скриншотах выше показаны исключительно записи исключительно легитимного программного обеспечения. Как мы узнаем, является ли программа, указанная в AutoRuns, надежной или требующей дополнительной проверки (в частности, вредоносным ПО)?

На изображении выше мы видим, что во вкладке Logon показан созданный ключ запуска для файла ARP Service (выделено красным), который можно найти в следующем месте в реестре:

HKLM\Software\Microsoft\Windows\CurrentVersion\Run

Это распространенный механизм персистентности, используемый вредоносными программами для «выживания» после перезагрузки. Также мы видим пустые ячейки в столбцах Description (описание) и Publisher (издатель). Само по себе отсутствие описания не означает, что файл является вредоносным, а вот отсутствие подписи и издателя являются поводом для расследования.

В столбце Image Path (путь к образу) можно увидеть место установки программы. В данном случае путь таков: program files\arp service\arpsv.exe.

Поиск этого пути в Google выдает всего два результата, что вызывает сомнения в легитимности программного обеспечения.

Во вкладке запланированных задач также можно увидеть увидеть две строки, относящиеся к программному обеспечению ARP Service, на которое мы обратили внимание.

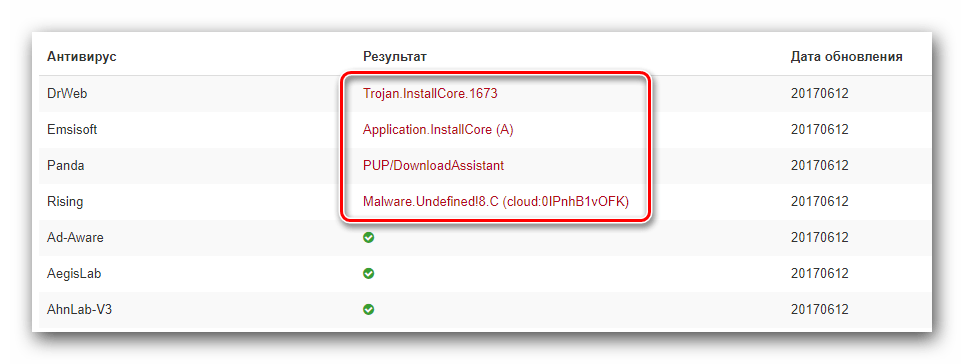

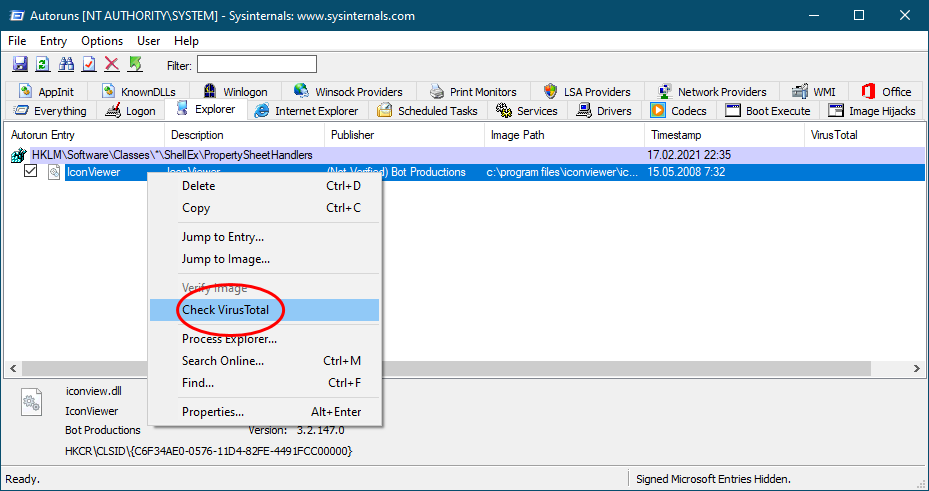

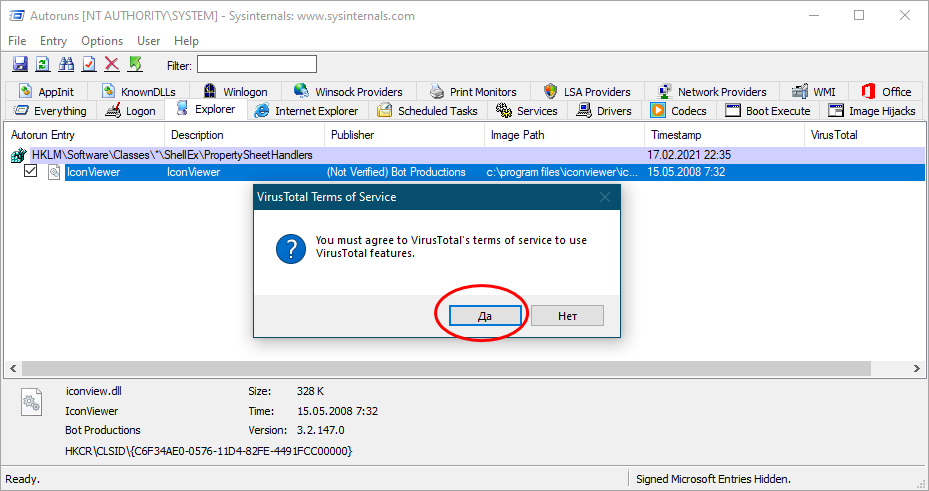

Нажав правой кнопкой мыши на интересующий файл, мы можем отправить его на сайт virustotal.com. Virustotal — это база данных вредоносных программ, в которой можно узнать о том, признан ли конкретный файл вредоносным разными поставщиками антивирусов.

После отправки файла в столбце Virus Total (общее количество вирусов) будет показано, сколько поставщиков антивирусов классифицировали данный файл как вредоносный. На изображении ниже видно, что 55 из 76 поставщиков определили этот файл как вредоносный.

Вот несколько основных советов по выявлению вредоносного ПО с помощью AutoRuns:

-

Google — ваш друг! В случае малейших сомнений выполните в Google поиск имени файла и его местоположения. Задайте себе вопрос: легитимное ли это ПО и в правильном ли месте оно находится?

-

Проверьте описание на наличие контрольных признаков (например, грамматические ошибки или предположительно случайно сгенерированный текст — это может указывать на то, что AutoRuns обнаружил программное обеспечение, требующее детального изучения.

-

Ищите временные папки. Вредоносные программы часто устанавливаются во временные папки файловой системы. Если у вас есть программа, которая запускается при загрузке устройства, почему она находится во временной папке?

-

Определите хеш файла и перейдите на сайт virustotal.com. Если вредоносное ПО было установлено от имени администратора, оно может храниться где угодно на диске. Убедитесь, что файл является вредоносным, на virustotal.

Как использовать AutoRuns для удаления вредоносных программ

Во-первых, убедитесь, что вирус запущен на вашем устройстве. Для этого можно открыть диспетчер задач, однако мы рекомендуем использовать Process Hacker — один из инструментов для анализа вредоносных программ. После загрузки нажмите правой кнопкой мыши на значок на рабочем столе и выберите «Запуск от имени администратора».

После запуска Process Hacker можно найти вредоносное ПО, запущенное на устройстве.

Нажав на название вредоносной программы правой кнопкой мыши, мы можем найти файл на диске, выбрав Open file location (открыть расположение файла).

После этого в проводнике Windows будет открыта папка с данным файлом.

Перетащив файл в такой инструмент, как PeStudio, мы можем получить хеш файла.

Bf48a5558c8d2b44a37e66390494d08e

Переход на virustotal и определение хеша покажет, что это RAT (троян удаленного доступа), известный под именем Nanocore.

Чтобы остановить выполнение вредоносной программы, нажмите правой кнопкой мыши на соответствующее имя процесса и выберите «Завершить».

После этого AutoRuns позволяет удалить механизмы персистенции, используемые для запуска вредоносного ПО.

Теперь вирус можно удалить из проводника Windows.

Советы по использованию AutoRuns от Sysinternals

Мы не рекомендуем использовать AutoRuns в качестве единственной формы обнаружения и удаления вредоносного программного обеспечения. Если вы выявили и удалили вредоносную программу с помощью описанных методов, стоит принять во внимание следующее:

Имеются ли у вас резервные копии файлов и данных? Если ваше устройство взломали, высока вероятность того, что на нем могут находиться другие вредоносные программы. Наличие резервных копий гарантирует возможность восстановления данных устройства, что дает уверенность в полном устранении последствий вторжения.

Какое антивирусное ПО у вас установлено? Если у вас установлен антивирус, но ваше устройство по-прежнему инфицировано, значит, ваши механизмы безопасности не сработали и, возможно, пришло время инвестировать в более надежную систему защиты данных.

Используйте функцию сравнения AutoRuns, чтобы упростить проверку на наличие нежелательного программного обеспечения, которое продолжает действовать на вашем устройстве. Для этого нужно запустить AutoRuns на неинфицированном устройстве, выбрать File (файл) и Save (сохранить).

Результаты будут сохранены в виде файла файл AutoRuns Data с расширением .arn’AutoRuns. В примере ниже я сохранил результаты как файл с именем clean.

Теперь вы можете сравнить эти результатами с результатами будущих проверок с помощью AutoRuns. Для этого выберите File (файл), а затем Compare (сравнить).

В примере ниже мы выбираем результаты, сохраненные в файле clean.

После этого AutoRuns будет показывать только новое ПО с механизмом персистенции. Это позволяет исключить легитимные программы, установленные на неинфицированном устройстве.

Чаще всего AutoRuns используется для выявления вредоносных программ, однако в этой статье мы продемонстрировали, как этот инструмент может обнаруживать разные способы, с помощью которых вредоносное ПО пытается продолжить работу на вашем устройстве.

Еще одной привлекательной характеристикой AutoRuns является цена! Есть множество бесплатных инструментов, которые могут помочь вам выполнить не только проверку на наличие вредоносных программ, но и ряд задач системного администрирования, поэтому обязательно прочитайте эту статью, где рассказывается о 21 бесплатном инструменте, которые должен знать каждый системный администратор.

Если угроза того, что вредоносное ПО остается незамеченным в вашей организации, является для вас актуальной, посмотрите, как мы останавливаем кибератаки, а также демонстрацию наших методов реагирования на угрозы.

Все способы:

- Учимся пользоваться Autoruns

- Предварительная настройка

- Редактируем параметры автозапуска

- Вопросы и ответы: 15

Если вы хотите полностью контролировать работу приложений, сервисов и служб на своем компьютере или ноутбуке, тогда вам обязательно необходимо настроить автозапуск. Autoruns — одно из лучших приложений, которое позволит вам это сделать без особого труда. Именно данной программе и будет посвящена наша сегодняшняя статья. Мы расскажем вам о всех тонкостях и нюансах использования Autoruns.

Скачать последнюю версию Autoruns

Учимся пользоваться Autoruns

От того, насколько хорошо оптимизирована автозагрузка отдельных процессов вашей операционной системы, зависит скорость ее загрузки и быстродействия в целом. Кроме того, именно в автозагрузке могут скрываться вирусы при заражении компьютера. Если в стандартном редакторе автозагрузки Windows можно управлять в основном уже инсталлированными приложениями, то в Autoruns возможности намного шире. Давайте разберем более подробно тот функционал приложения, который может пригодиться рядовому пользователю.

Предварительная настройка

Перед тем, как приступить непосредственно к использованию функций Autoruns, давайте сперва настроим приложение соответствующим образом. Для этого делаем следующие действия:

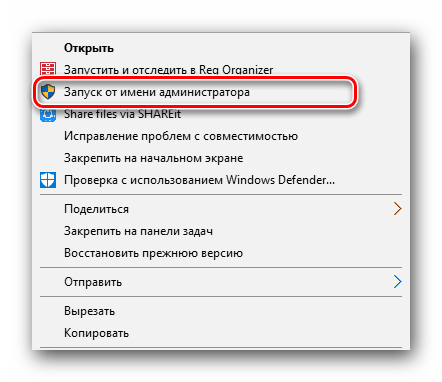

- Запускаем Autoruns от имени администратора. Для этого просто жмем на иконке приложения правой кнопкой мышки и в контекстном меню выбираем строку «Запустить от имени Администратора».

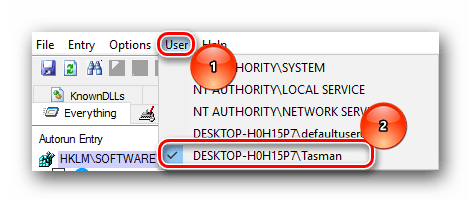

- После этого нужно нажать на строку «User» в верхней области программы. Откроется дополнительное окошко, в котором вам нужно будет выбрать тот тип пользователей, для которого будет настраиваться автозагрузка. Если вы являетесь единственным пользователем компьютера или ноутбука, тогда достаточно просто выбрать ту учетную запись, в которой содержится выбранное вами имя пользователя. По умолчанию данный параметр находится самым последним в списке.

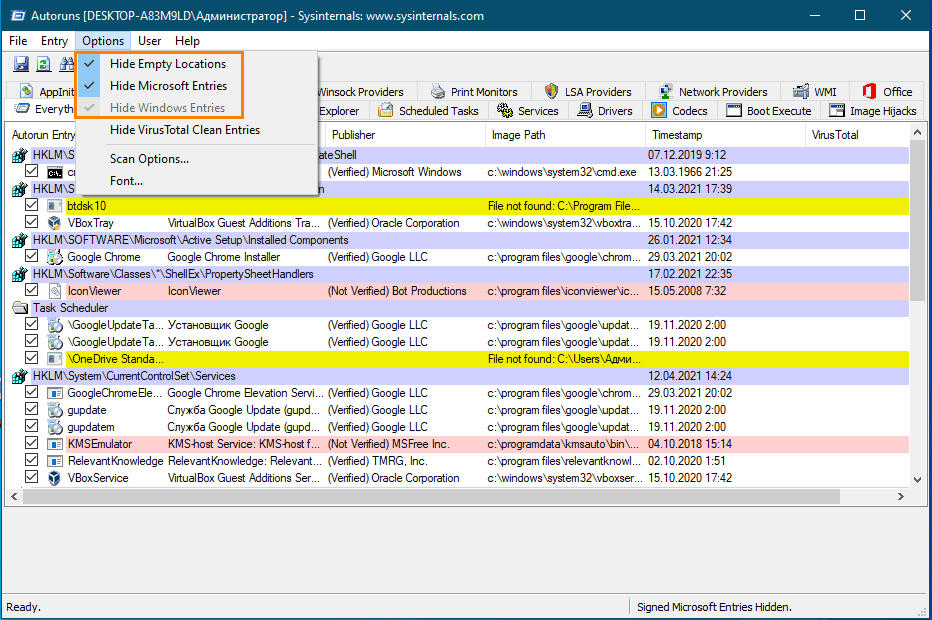

- Далее открываем раздел «Options». Для этого просто жмем левой кнопкой мыши на строке с соответствующим названием. В появившемся меню вам нужно активировать параметры следующим образом:

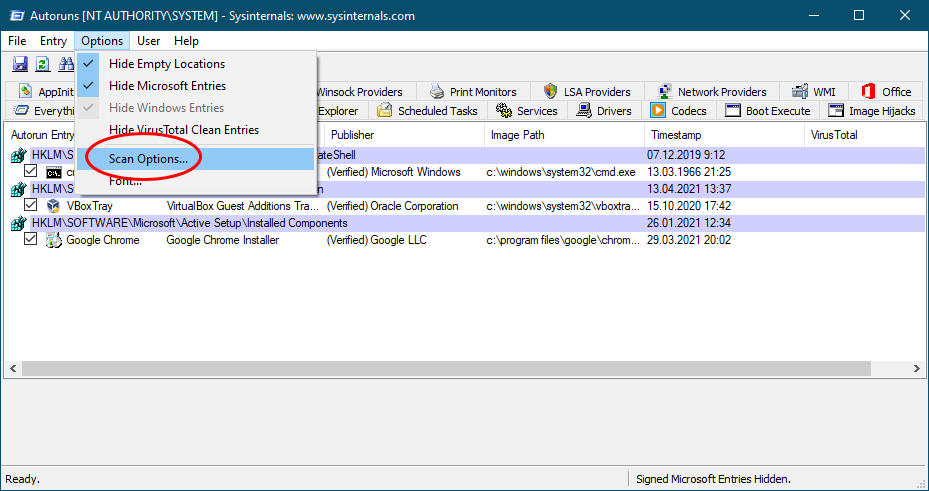

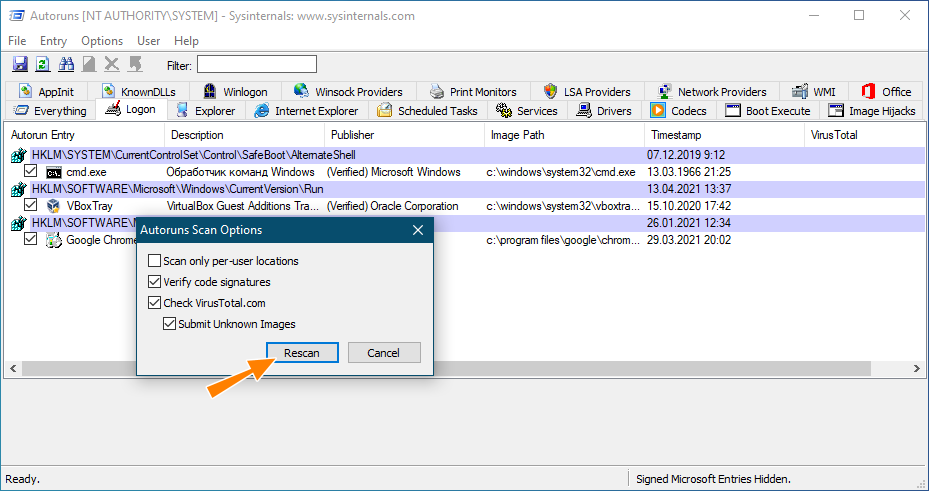

- После того, как настройки отображения будут выставлены корректным образом, переходим к настройкам сканирования. Для этого жмем снова на строку «Options», а после этого кликаем на пункт «Scan Options».

- Вам необходимо выставить местные параметры следующим образом:

- После того, как выставите галочки напротив указанных строк, необходимо нажать на кнопку «Rescan» в этом же окне.

- Последней опцией во вкладке «Options» является строка «Font».

- Тут вы опционально сможете изменить шрифт, стиль и размер отображаемой информации. Выполнив все настройки, не забудьте сохранить результат. Для этого нажмите кнопку «OK» в этом же окне.

Hide Empty Locations — ставим галочку напротив данной строки. Это позволит скрыть из списка пустые параметры.

Hide Microsoft Entries — по умолчанию напротив данной строки стоит галочка. Вам следует убрать ее. Отключение данной опции позволит отобразить дополнительные параметры Майкрософт.

Hide Windows Entries — в этой строке мы крайне рекомендуем установить флажок. Таким образом вы скроете жизненно важные параметры, изменив которые можно сильно навредить системе.

Hide VirusTotal Clean Entries — если вы поставите отметку напротив данной строки, то скроете из списка те файлы, которые ВирусТотал сочтет безопасными. Обратите внимание, что данный параметр будет работать только при условии, что соответствующая опция включена. Об этом мы расскажем ниже.

Scan only per-user locations — советуем не устанавливать отметку напротив данной строки, так как в данном случае будут отображаться только те файлы и программы, которые относятся к конкретному пользователю системы. Остальные места не будут проверены. А так как вирусы могут скрываться абсолютно в любом месте, то не стоит ставить галочку напротив данной строки.

Verify code signatures — эту строку стоит отметить. В этом случае будет производиться проверка цифровых подписей. Это позволит сразу выявить потенциально опасные файлы.

Check VirusTotal.com — этот пункт мы также настоятельно рекомендуем отметить. Эти действия позволят сразу же выводить на экран отчет о проверке файлов на онлайн-сервисе VirusTotal.

Submit Unknown Images — этот подраздел относится к предыдущему пункту. В случае, если данные о файле в VirusTotal найти не получится, то они будут отправляться на проверку. Обратите внимание, что в данном случае сканирование элементов может занять несколько больше времени.

Вот собственно и все настройки, которые вам нужно выставить предварительно. Теперь можно перейти непосредственно к редактированию автозапуска.

Редактируем параметры автозапуска

Для редактирования элементов автозапуска в Autoruns присутствуют различные вкладки. Давайте рассмотрим детальнее их назначение и сам процесс изменения параметров.

- По умолчанию вы увидите открытую вкладку «Everything». В данной вкладке будут отображены абсолютно все элементы и программы, которые запускаются автоматически при загрузке системы.

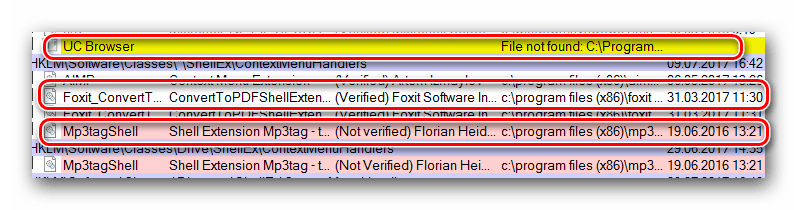

- Вы можете увидеть строки трех цветов:

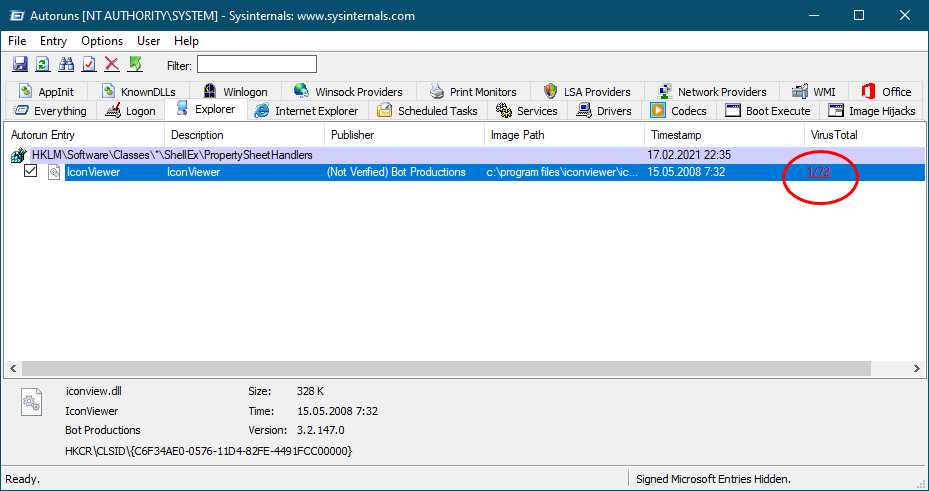

- Помимо цвета строки следует обращать внимание на цифры, которые находятся в самом конце. Имеется в виду отчет VirusTotal.

- Обратите внимание, что в некоторых случаях данные значения могут быть красными. Первая цифра означает количество найденных подозрений на угрозу, а вторая — общее число проверок. Подобные записи не всегда означают, что выбранный файл является вирусом. Не стоит исключать погрешности и ошибки самого сканирования. Кликнув левой кнопкой мыши по цифрам, вы попадете на сайт с результатами проверки. Тут вы сможете увидеть на что есть подозрения, а также перечень антивирусов, которые проверку проводили.

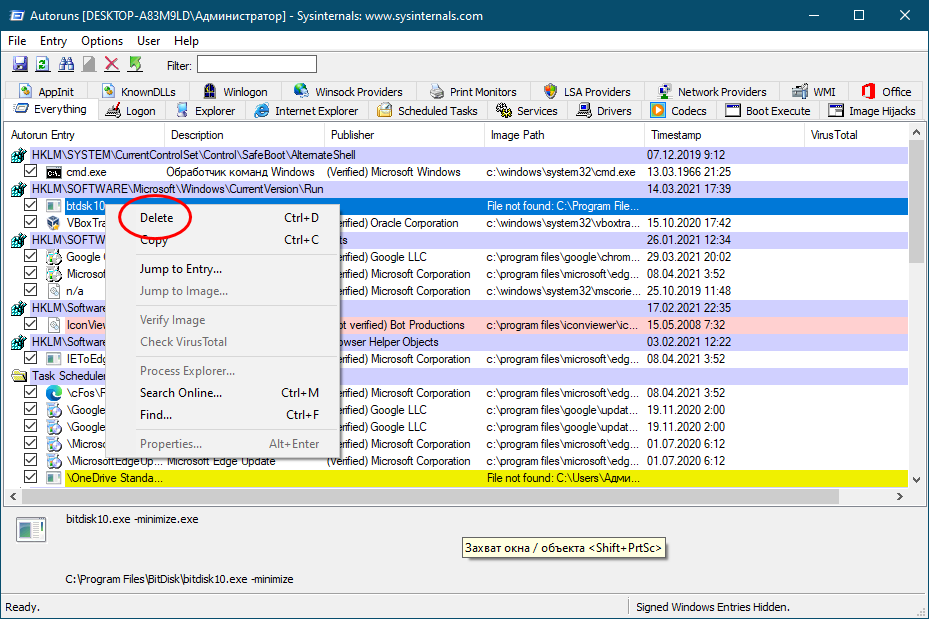

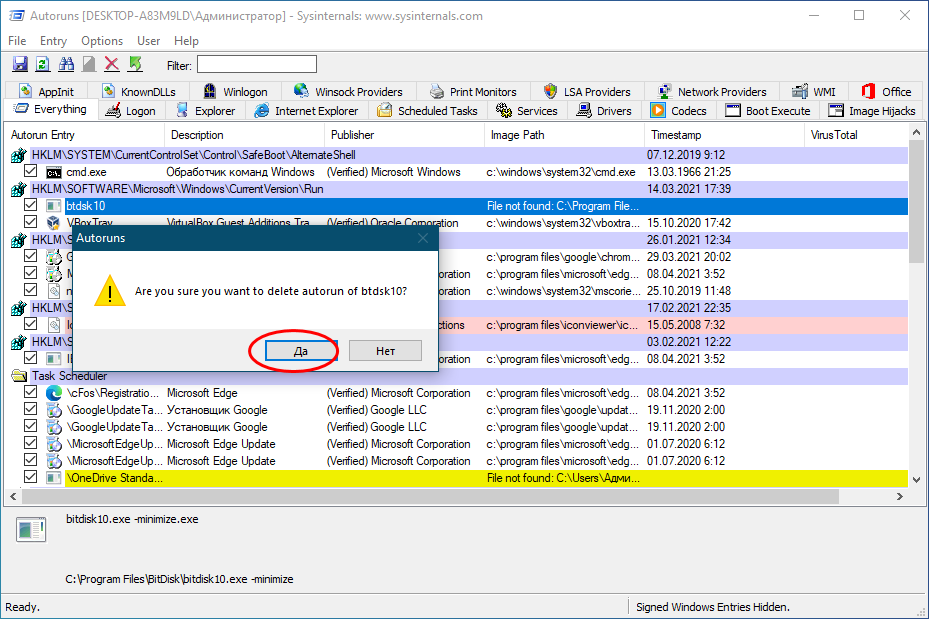

- Подобные файлы следует исключать из автозагрузки. Для этого достаточно убрать галочку напротив названия файла.

- Удалять лишние параметры навсегда вообще не рекомендуется, так как вернуть их на место будет проблематично.

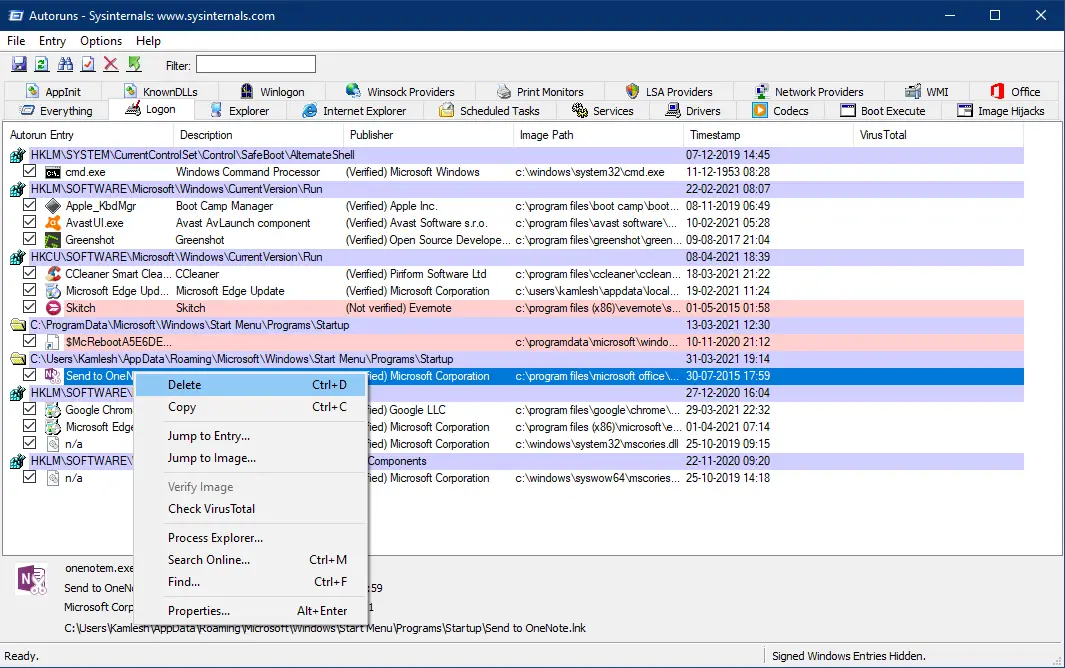

- Нажав правой кнопкой мыши на любом файле, вы откроете дополнительное контекстное меню. В нем вам следует обратить внимание на следующие пункты:

- Теперь давайте пройдемся по основным вкладкам Autoruns. Мы уже упоминали о том, что во вкладке «Everything» располагаются все элементы автозагрузки. Другие же вкладки позволяют контролировать параметры автозапуска в различных сегментах. Давайте рассмотрим самые важные из них.

Желтый. Данный цвет означает, что к конкретному файлу указан лишь путь в реестре, а сам файл отсутствует. Лучше всего такие файлы не отключать, так как это может привести к различного рода проблемам. Если вы не уверены в назначении таких файлов, тогда выделите строку с его названием, а после этого нажмите правой кнопкой мышки. В появившемся контекстном меню выберите пункт «Search Online». Кроме того, вы можете выделить строку и просто нажать комбинацию клавиш «Ctrl+M».

Розовый. Этот цвет сигнализирует о том, что у выбранного элемента отсутствует цифровая подпись. По сути, в этом нет ничего страшного, но большинство современных вирусов как раз распространяются без такой подписи.

Урок: Решаем проблему с проверкой цифровой подписи драйвера

Белый. Данный цвет — признак того, что с файлом все в порядке. У него присутствует цифровая подпись, прописан путь к самому файлу и к ветке реестра. Но несмотря на все эти факты, подобные файлы все равно могут быть заражены. Об этом мы расскажем далее.

Jump to Entry. Нажав на данную строчку, вы откроете окно с местоположением выбранного файла в папке автозагрузки или в реестре. Это полезно в ситуациях, когда выбранный файл нужно удалить полностью с компьютера или изменить его имя/значение.

Jump to Image. Данная опция открывает окно с папкой, в которую данный файл был инсталлирован по умолчанию.

Search Online. Про данную опцию мы уже упоминали выше. Она позволит отыскать информацию о выбранном элементе в интернете. Данный пункт очень полезен в том случае, когда вы не уверены в том, следует ли отключать выбранный файл для автозагрузки.

Logon. В данной вкладке располагаются все приложения, установленные самим пользователем. Поставив или убрав галочки из соответствующих чекбоксов, вы легко сможете включить или отключить автозагрузку выбранного софта.

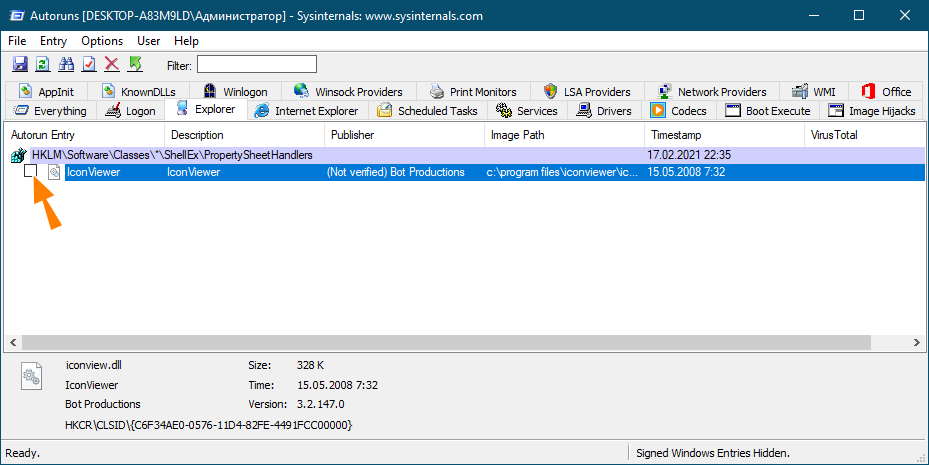

Explorer. В данной ветке можно отключить лишние приложения из контекстного меню. Это то самое меню, которое возникает при нажатии на файле правой кнопкой мыши. Именно в данной вкладке вы сможете отключить надоедливые и ненужные элементы.

Internet Explorer. Данный пункт, скорее всего, не нуждается в представлении. Как следует из названия, в этой вкладке находятся все элементы автозагрузки, которые относятся к браузеру Internet Explorer.

Scheduled Tasks. Тут вы увидите список всех задач, которые были запланированы системой. Сюда входят различные проверки обновлений, дефрагментация жестких дисков и прочие процессы. Вы можете отключить лишние запланированные задачи, однако не отключайте те, назначение которых вам не известно.

Services. Как следует из названия, в данной вкладке находится перечень сервисов, которые автоматически загружаются при запуске системы. Какие из них оставлять, а какие отключать — решать только вам, так как у всех пользователей разные конфигурации и потребности в ПО.

Office. Тут можно отключить элементы автозагрузки, которые относятся к софту Microsoft Office. По сути можно отключить все элементы для ускорения загрузки вашей операционной системы.

Sidebar Gadgets. К данному разделу относятся все гаджеты дополнительных панелей Windows. В некоторых случаях гаджеты могут загружаться автоматически, но не выполнять никаких практических функций. Если вы не устанавливали их, то скорее всего у вас список будет пуст. Но если же вам необходимо отключить установленные гаджеты, то сделать это можно именно в данной вкладке.

Print Monitors. Данный модуль позволяет включать и выключать для автозагрузки различные элементы, которые относятся к принтерам и их портам. Если у вас принтер отсутствует, то можете отключить местные параметры.

Вот собственно и все параметры, о которых мы хотели бы поведать вам в данной статье. На самом деле вкладок в Autoruns гораздо больше. Однако для их редактирования нужны более глубокие знания, так как необдуманные изменения в большинстве из них могут привести к непредсказуемым последствиям и проблемам с ОС. Поэтому если вы все же решитесь изменять остальные параметры, тогда делайте это осторожно.

Если вы обладатель операционной системы Windows 10, тогда вам может также пригодиться наша специальная статья, в которой затрагивается тема добавления элементов автозагрузки именно для указанной ОС.

Подробнее: Добавление приложений в автозагрузку на Виндовс 10

Если во время использования Autoruns у вас возникнут дополнительные вопросы, тогда смело задавайте их в комментариях к данной статье. Мы с радостью поможем вам оптимизировать автозагрузку компьютера или ноутбука.

Наша группа в TelegramПолезные советы и помощь

Mastering Microsoft Autoruns for Windows 11/10 efficiency.

Published

6 min read

How to Use Microsoft Autoruns for Windows 11/10

Microsoft Autoruns is a powerful tool developed by Sysinternals that provides users with an in-depth view of the processes running on their Windows operating systems. This includes startup items, scheduled tasks, services, drivers, and more. Autoruns is primarily used for troubleshooting and optimizing the performance of your PC by allowing users to disable unwanted startup programs and services. Using Autoruns can prevent unnecessary software from launching at boot, thereby speeding up system start times and improving overall performance.

Understanding Autoruns

Autoruns is a complementary tool to the built-in Task Manager and is especially useful for advanced users who want detailed information about software that is automatically launching during the startup process. Unlike the basic Startup tab in Task Manager, Autoruns offers more extensive data on startup items, enabling the identification of potentially harmful or unwanted programs that could affect system performance and security.

One of the primary reasons to use Autoruns is for diagnosing and removing malware. Many forms of malware imbue themselves into the startup process to ensure they are executed when the operating system boots. By using Autoruns, users can locate and eliminate these unwanted softwares, thus enhancing the system’s security.

Downloading and Installing Autoruns

Before you can start using Autoruns, you need to download it. Here’s how:

-

Visit the Sysinternals Suite Page:

Go to the official Microsoft Sysinternals website and locate the Autoruns tool. -

Download the Tool:

Click on the download link for Autoruns to download the ZIP file containing the application. -

Extract the Files:

Once the ZIP file is downloaded, navigate to your Downloads folder and extract the contents of the ZIP file. You will find several files, includingAutoruns.exe. -

Run Autoruns:

LocateAutoruns.exein the extracted folder and double-click it to launch the application. You may need to run it with administrative privileges; if prompted, select to run as an administrator.

Interface Overview

When Autoruns starts, you’ll see an interface that might seem overwhelming at first glance due to the sheer volume of information it provides. Here are key components of the interface:

- Menu Bar: At the top is the menu bar, which allows users to configure different views, options, and settings.

- Tabs/Sections: Autoruns is organized into various tabs, each representing different areas of the operating system that load automatically.

- Item List: Below the tabs is the detailed list of all startup items, showing important information such as:

- Image Path: The location of the executable or script on disk.

- Publisher: The software publisher’s name.

- Signature: If the executable is digitally signed, it will indicate whether it has a valid signature.

- Description: A brief detail about the program.

- Logon: Whether the item runs at logon, scheduled, etc.

Common Tabs in Autoruns

-

Everything:

This tab lists all the entries Autoruns has detected across every category. It is comprehensive and serves as a central point for analysis. -

Logon:

Items that run when users log on to Windows are displayed here. Checking this tab is critical for spotting unnecessary apps that slow down startup. -

Scheduled Tasks:

This section displays any scheduled tasks set to execute at specific times or events, which can be pertinent for system performance. -

Services:

Shows services configured to run automatically. Many of these services are crucial for Windows operations, but some third-party services may be unnecessary. -

Drivers:

Displays drivers set to load at startup, this is useful for diagnosing issues related to hardware compatibility or malfunctions. -

Image Hijacks:

Notifies you if anything is overriding the default behavior of Windows applications. This is crucial for identifying malware trying to gain elevated permissions. -

Cryptographic:

Examines the cryptographic service providers that are loaded at boot—especially important for security software. -

Explorer:

This shows a variety of hooks into Windows Explorer, helping to find extension DLLs or plugins that inadvertently slow down the system.

Using Autoruns Effectively

Identifying Unwanted Programs

-

Scanning the List:

Begin by scanning through the lists in the Logon tab (or others, depending on what you’re examining). Look for:- Programs you do not recognize or remember installing.

- Programs that are marked as unnecessary by your system or antivirus software.

-

Researching Unknown Items:

If you come across unfamiliar software, research it before taking any action. A simple online search for the program’s name can provide clarity. -

Disabling Entries:

When you identify programs you wish to disable:- Right-click on the entry.

- Select “Disable” to prevent it from launching at the next startup. Note: It’s wise to avoid deleting entries unless you are certain they are malicious or unnecessary.

-

Using the «Verify» Feature:

Autoruns includes a verification feature where you can check the signatures of the software. Right-click on an entry and choose «Verify.» It connects online to check if it’s a legitimate program. -

Saving Your Configuration:

Often, it’s good practice to save your Autoruns configuration before making significant changes. Go to File > Export and save a copy of your current configuration in a safe place.

Advanced Features

-

Highlighting Issues:

Autoruns can automatically highlight potential issues, such as entries that have no valid digital signatures or are not present on disk. Use this feature to identify entries you might want to investigate. -

Filtering Results:

You can filter to see only the entries you care about. Utilizing the filter option (View > Filter) allows for a more tailored analysis. This is especially beneficial when dealing with long lists. -

Using Autoruns from Command Line:

For advanced users, Autoruns can be used through the command line, allowing for scripting and automation in managing startup items. -

Creating Autoruns Log Files:

You can generate log files to track changes over time which can be tremendously helpful in diagnosing recurring issues. Access this by selecting File > Save As and choose your preferred file format.

Important Cautions

While Autoruns is a powerful tool, caution is necessary when using it:

-

Do Not Delete Critical System Files: Deleting important system services and drivers can cause Windows instability or prevent the operating system from starting altogether.

-

Research Before Disabling: If unsure about an entry, always conduct thorough research before disabling or removing it.

-

Create Restore Points: Before making any configuration changes with Autoruns, it is advisable to create a System Restore Point. This enables you to revert back if your changes cause issues.

Authoritative Mention

While Autoruns is incredibly effective, it’s also worth noting it should be used in conjunction with antivirus software and regular system scans. Malware often disables security tools; thus, using Autoruns can help ensure no unwanted software is running alongside essential security applications.

Conclusion

Microsoft Autoruns is an essential tool for anyone serious about maintaining their Windows 10/11 system’s performance and security. By following the outlined steps to identify and manage startup items, advanced users can significantly enhance their PC’s responsiveness and safeguard it against malware. The depth of information provided by Autoruns allows for a granular approach to system management, making it an invaluable resource in both personal and professional tech arsenals.

For users who commit to understanding and utilizing Autoruns alongside good judgment and research, the benefits in performance optimization and security assurance are considerable. Always keep in mind, however, that with great power comes great responsibility—so proceed with caution and knowledge as you explore the depths of your system’s startup configuration.

Ни для кого не является особым секретом, что большинство процессов в Windows, которая обладает большими возможностями в плане расширения функционала, работают независимо от пользователя. Это системные процессы и различные вспомогательные некритичные службы, например, Windows Audio, благодаря которой на компьютере может воспроизводиться звук. Существует также множество сторонних программ и расширений, которые могут запускаться автоматически вместе с операционной системой и которые с этой точки зрения могут быть как полезными, так и не очень.

Просмотреть их список можно на вкладке «Автозагрузка» Диспетчере задач, но то, что вы там найдёте — это всего лишь малая часть всех процессов, относящихся к категории автозапуска. Чтобы просмотреть их в максимальном объёме, вам понадобится Autoruns — узкоспециализированная утилита, созданная разработчиками Sysinternals и впоследствии приобретённая Microsoft. Предназначается Autoruns для просмотра и управления точками автозапуска, так называемыми ASEP, которых в современных версиях Windows может насчитываться несколько сотен.

Говоря более простым языком, это места, из которых может запускаться тот или иной процесс и к которым относятся разные ключи реестра, папка автозапуска и встроенный планировщик заданий. Используя возможности Autoruns, вы можете включать и отключать ASEP, а также получать основной набор сведений о тех процессах, из которых они стартуют. А ещё с помощью Autoruns можно создать нечто вроде эталонной карты точек автозапуска, сравнивая которую с последующими «снимками», выявлять новые элементы автозагрузки после установки стороннего программного обеспечения или обновления системы.

Интерфейс утилиты представлен классическим и графическим меню, набором вкладок для сортировки ASEP и собственно самим списком ASEP. В нижней части рабочего окна программы расположена область сведений о «привязанных» к точкам автозапуска процессах. Каждая строка в списке содержит статус, значок и имя записи автозапуска, краткое описание, название издателя, полный путь к исполняемому файлу процесса. Для более удобной идентификации точек запуска используется цветовая гамма. Так, жёлтый цвет указывает на наличие самого элемента автозапуска, но отсутствие сопоставленной ему программы; розовым цветом помечаются записи, не имеющие описания и/или имени поставщика; голубым выделяются категории точек автозапуска, чисто для удобства.

По умолчанию все элементы автозагрузки выводятся на вкладке Everything, то есть все, однако в программе реализована возможность их сортировки по типу. Для этого в Autoruns и существуют вкладки. Вкратце рассмотрим их назначение.

• Logon. Содержит элементы автозагрузки текущего пользователя.

• Explorer. Включает элементы расширения оболочки, те же пункты контекстного меню Проводника.

• Internet Explorer. Элементы, стартующие вместе со старым браузером Internet Explorer — расширения и панели.

• Scheduled Tasks. Задачи встроенного планировщика заданий.

• Services. Эта вкладка содержит запускающиеся вместе с системой службы, в том числе службы Microsoft.

• Drivers. Запускаемые при старте Windows драйвера.

• Codecs. Запускаемые при старте Windows кодеки.

• Boot Execute. Вкладка содержит приложения, которые запускаются при загрузке Windows и выполняют какое-то задание, например, сканирование антивирусом на раннем этапе загрузки или проверка системного раздела утилитой chkdsk.

• Image Hijacks. Так называемые краденные образа, точки автозапуска, из которых стартует не та программа, которую указал пользователь.

• AppInit. Вкладка показывает элементы, которые загружают указанные в разделе реестра Appinit_Dlls библиотеки в процессы, использующие системный файл user32.dll. В современных ОС Windows неактуальна.

• Known DLLs. Известные библиотеки. После чистой установки Windows рекомендуется создать снимок содержимого этой вкладки, чтобы иметь возможность проверить, не удалили ли вредоносные программы существующие элементы и не заменили ли их поддельными DLL.

• Winlogon. Вкладка отображает библиотеки событий при загрузке Windows.

• Winsock Providers. Автозагружаемые элементы, необходимые для подключения к интернету. По умолчанию скрыты.

• Print Monitors. Элементы автозапуска, необходимые для работы принтера. Системные мониторы печати по умолчанию скрыты.

• LSA Providers. Элементы, связанные с безопасностью сети. Представлены DLL, используемыми процессом Lsass.exe или Winlogon.exe. Скрыты по умолчанию.

• Network Providers. Автозагружаемые элементы, работающие с настройками сети. Скрыты.

• WMI. Элементы из базы данных WMI — инструментария управления Windows.

• Office. Эта последняя вкладка содержит ASEP модулей офисного пакета Microsoft Office, если оный установлен на компьютере.

Теперь, когда вы приблизительно знаете назначение ASEP разных категорий, можно переходить к практике, но ещё нужно сказать пару слов о том, что можно и что нельзя трогать в Autoruns. Показ всех системных ASEP в программе отключён в меню Options → Hide Windows Entries, и мы бы не рекомендовали его включать без крайней нужды. Среди системных точек автозапуска имеется немало важных элементов, отключение или удаление которых способно привести к некорректной работе операционный системы или даже невозможности её загрузки. Для начала разумно было бы отключить и показ элементов Microsoft.

Безопасными в Autoruns с отключёнными элементами Hide Windows Entries и Hide Microsoft Entries являются вкладки Logon, Explorer, Internet Explorer Scheduled Tasks и Services, содержимое которых может быть отключено полностью и без опасений, что система завалится. Но и здесь нужно проявлять рассудительность, например, вкладка Services содержит точки автозапуска служб сторонних антивирусов, брандмауэров, эмуляторов, VPN-клиентов и других программ, работающих в фоне.

При работе с Autoruns лучше всего придерживаться следующего правила: отключать можно только те элементы автозагрузки, назначение которых вам хорошо известно. Не рекомендуется без предварительного анализа удалять или отключать элементы, помеченные жёлтым или розовым цветом. Отсутствие описания и имени поставщика само по себе ещё ни о чём не говорит, равно как и их наличие, ибо любой разработчик стороннего ПО может прописать в эти поля любые текстовые данные, подлинным элемент можно считать лишь тогда, когда рядом с названием поставщика будет указано (Verified).

Сама по себе процедура управления автозагрузкой в Autoruns очень проста. Чтобы отключить ASEP, нужно снять расположенный напротив неё флажок, если же вы хотите удалить точку автозагрузки, нужно ее выделить и нажать Ctrl + D либо выбрать в контекстном меню соответствующую опцию.

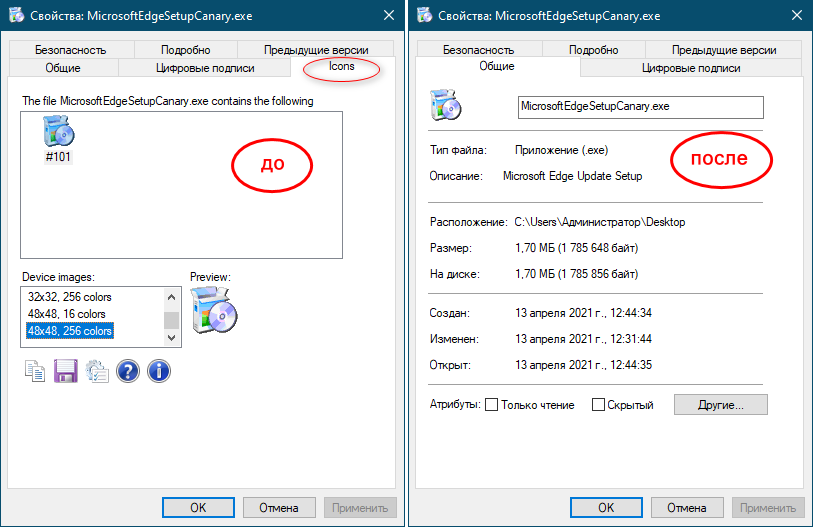

В некоторых случаях изменения вступают в силу немедленно, в других потребуется перезагрузка компьютера. Например, мы хотим отключить расширение Проводника, добавляющее в окно просмотра свойств исполняемых файлов вкладку Icon для просмотра и извлечения иконок, не удаляя само расширение. Как нетрудно догадаться, эта ASEP находится на вкладке Explorer. Снимаем флажок, открываем свойства любого exe-файла и видим, что вкладка Icon исчезла.

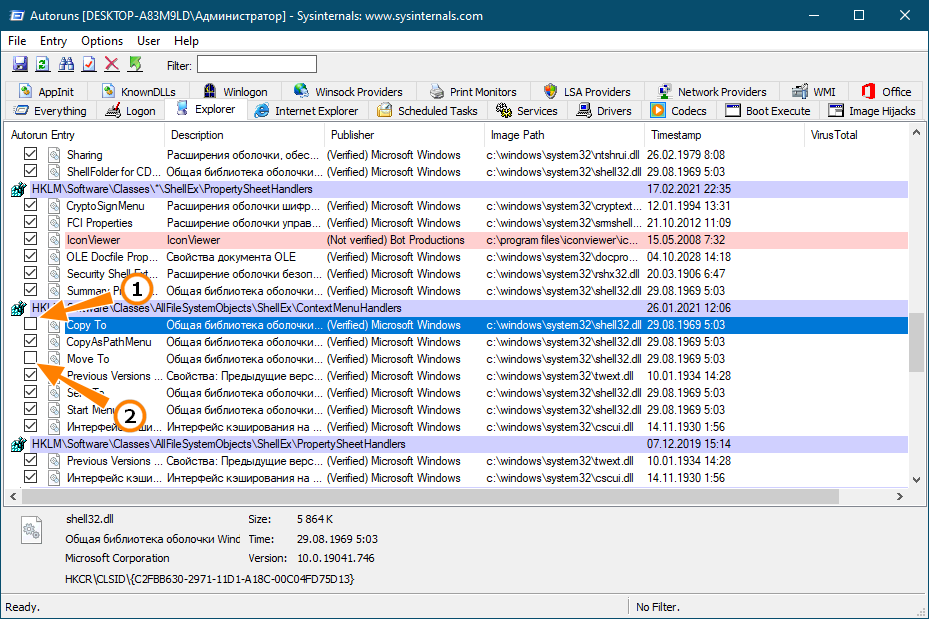

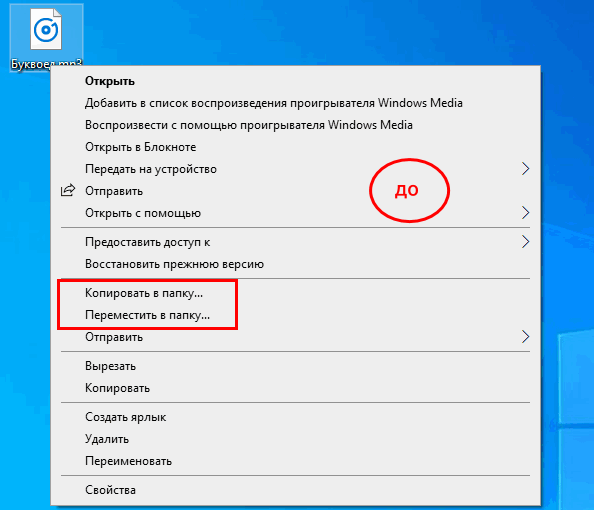

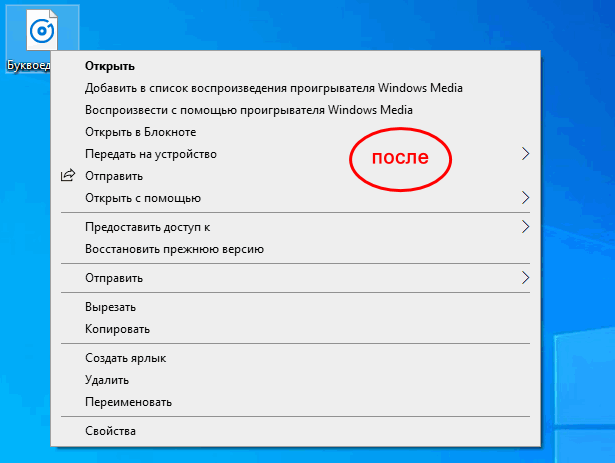

Подобным образом мы могли бы подчистить контекстное меню Проводника, правда, для этого нам бы пришлось запустить Autoruns с правами администратора и включить показ точек автозапуска Windows. Допустим, мы не пользуемся опциями «Копировать в папку…» и «Переместить в папку…». За отображение этих опций в меню отвечают ASEP «Copy To» и «Move To» в ключе HKLM\Software\Classes\AllFileSystemObjects\ShellEx\ContextMenuHandlers. Снимаем с них галки и видим, что опции исчезли из меню.

Если вы уверены в бесполезности элемента, можете его удалить, но помните, что эта операция является необратимой, по крайней мере для самой Autoruns, поэтому создание системной точки восстановления перед внесением изменений в конфигурацию Windows всё же не помешает.

Из дополнительных функций Autoruns хотелось бы обратить внимание на опцию Check VirusTotal в контекстном меню, позволяющую с помощью сервиса проверять ASEP на предмет заражения. «Точечная» проверка требует подтверждения со стороны пользователя, также вы можете включить проверку по умолчанию в меню Options → Scan Options, выставив настройки как показано на скриншоте и нажав «Rescan».

При этом в крайней правой колонке VirusTotal для всех ASEP появится мини-отчёт, представленный двумя цифрами в формате 0/1, где 0 — количество обнаружений, а 1 — количество проверок. Отчёты формируются на базе хэшей, если же контрольная сумма конкретного файла отсутствует в базе VirusTotal, при включенной опции Submit Unknown Images файл будет отправлен на сервер для анализа.

Ну что же, будем, наверное, заканчивать. Говорить о Autoruns можно ещё долго, но и сказанного нами должно быть достаточно для понимания принципов работы с этим мощным инструментом. А ещё главнее понимать, чему служит та или иная точка автозапуска, отключить же её дело одного клика.

Autoruns is a powerful tool developed by Microsoft that allows users to manage startup programs, services, drivers, and other components that are configured to start automatically with Windows. It is a part of the Sysinternals suite, a set of advanced system utilities for Windows, which system administrators, IT professionals, and power users widely use.

What is Autoruns?

Autoruns is a comprehensive utility that enables users to control the startup behavior of their Windows operating system. It shows a detailed list of all the programs, services, drivers, and other components that are configured to run automatically during system startup. This includes not only the items listed in the Startup folder but also those that are launched from the Registry, the Run and RunOnce keys, and other locations.

With Autoruns, users can see which programs are running at startup, and they can also disable or remove any items that are not necessary. This can help to speed up the system’s boot time, reduce memory usage, and improve overall system performance.

How to Use Autoruns?

Autoruns is a powerful tool, but it can also be complex for first-time users. Here is a step-by-step guide on how to use Autoruns to manage startup programs, services, and other components:-

Step 1. The first step is to download Autoruns from the official Microsoft website. Once the download is complete, unzip the file and run the Autoruns.exe file to install it on your system.

Step 2. Once you have installed Autoruns, launch the application. You may need to grant permission to run the program, depending on your system’s security settings.

Step 3. Once Autoruns is launched, it will show a list of all the startup programs, services, drivers, and other components that are configured to run automatically with Windows. The items are organized into different tabs, such as Logon, Services, Scheduled Tasks, and more.

Step 4. To disable or remove a startup item, simply uncheck the box next to the item. This will prevent the item from running automatically during system startup. Alternatively, you can right-click on an item and choose the “Delete” option to remove it permanently.

Step 5. Once you have made your changes, be sure to save them by clicking on the “File” menu and choosing “Save.” This will update the system’s startup configuration and ensure that your changes take effect the next time you reboot your computer.

Conclusion

Autoruns is a powerful and versatile utility that enables users to manage their system’s startup behavior. By using this tool, users can identify unnecessary programs and services that are slowing down their system, and they can disable or remove them to improve system performance. Whether you are a system administrator, IT professional, or power user, Autoruns is an essential tool for managing your Windows system’s startup behavior.