Прочитано: 19 518

Задача: Нужно проработать процесс миграции домена на базе Windows Server 2008 R2 на Windows Server 2016

От моего коллеги по работе поступила задумка, а реально ли смигрировать текущий домен контроллер на базе Windows Server 2008 R2 Enterprise на систему с осью Windows Server 2016 Standard, в итоге новый контроллер домена будет обладать повышенными возможностями по управлению инфраструктурой. Да и пора уже избавиться от железной составляющей текущего домена на переход под Hyper-V система виртуализации которой используется в организации где я сейчас работаю.

Данная задача прорабатывается под Virtulbox основной системы Ubuntu 18.04 Desktop amd64 ноутбука Lenovo E555

Исходные данные:

- srv-dc1.polygon.local (на базе Windows Server 2008 R2 Enterprise) с ролями: AD DC,DHCP,DNS

- IP address: 10.90.90.2/24

C:\Users\Administrator>netsh firewall set icmpsetting 8 enable

- Login: ekzorchik

- Pass: 712mbddr@

- Group: Domain Admins, Schema Admins, Enterprise Admins

C:\Windows\system32>netdom query fsmo

Schema master srv-dc1.polygon.localDomain naming master srv-dc1.polygon.localPDC srv-dc1.polygon.localRID pool manager srv-dc1.polygon.localInfrastructure master srv-dc1.polygon.localThe command completed successfully.

srv-dc2.polygon.local (на базе Windows Server 2016) пока без ролей

IP address: 10.90.90.3/24

C:\Users\Администратор>netsh firewall set icmpsetting 8 enable

Шаг №1: Авторизуюсь под локальной учетной записью “Администратор” на srv-dc2. Ввожу данную систему в домен polygon.local.

Win + R → control.exe → Система – “Изменить параметры” – вкладка “Имя компьютера” окна “Свойства системы” нажимаю “Изменить“, отмечаю галочкой “Является членом“: Домена и указываю домен: polygon.local, затем нажимаю кнопку “ОК“.

[stextbox id=’alert’]

На заметку: Не забудьте в настройках сетевой карты хоста srv-dc2 указать DNS сервер системы srv-dc1 иначе получите ошибку: “При запросе DNS записи ресурса размещения службы (SRV), используемой для нахождения контроллера домена Active Directory для домена “polygon.local“, произошла ошибка:

Произошла ошибка: “Для локальной системы не настроено ни одного DNS-сервера.””

[/stextbox]

Итак, DNS-сервер прописан в свойствах сетевого адаптера, при попытке ввода системы в домен понадобится знание учетных данных обладающих правами “Администраторы Домена (Domain Admins) или обладающих правами делегированных. Авторизую систему для присоединения к домену

- Имя пользователя: ekzorchik

- Пароль: 712mbddr@

и нажимаю “ОК” окна “Безопасность Windows“, обязательно Вы должны увидеть окно: “Добро пожаловать в домен polygon.local“. Перезагружаю систему для активации изменений, затем нажимаю сочетание клавиш “Ctrl + Alt + Del” и авторизуюсь в системе также под учетной записью входящей в группы которые есть в учетной записи ezkorchik если у Вас она отличается.

Шаг №2: Делаю систему srv-dc2 контроллером домена:

Win + R → control.exe или Win + X → “Панель управления” – “Администрирование” — “Диспетчер серверов” – “Панель мониторинга” – “Добавить роли и компоненты” – “Установка ролей или компонентов” – Выберите сервер из пула серверов: srv-dc1.polygon.local — отмечаю галочкой роль “Доменные службы Active Directory” – нажимаю “Добавить компоненты” – “Далее” – “Далее” – отмечаю галочкой “Автоматический перезапуск конечного сервера, если требуется” и нажимаю “Установить“.

Теперь настройка устанавливаемых компонент:

Win + R → control.exe или Win + X → “Панель управления” – “Администрирование” — “Диспетчер серверов” – “AD DS“:

“Доменные службы Active Directory — требуется настройка на srv-dc2” → нажимаю “Подробнее” – “Повысить роль этого сервера до уровня контроллера домена“. Операцию развертывания выбираю:

“Добавить контроллер домена в существующий домен”

- Домен: “polygon.local“

Для выполнения этой операции введите учетные данные: нажимаю “Изменить“, т. к. сейчас подставлены svr-dc2\Администратор (текущий пользователь) и указываю:

- Логин: ekzorchik

- Пароль: 712mbddr@

и нажимаю “ОК“, потом “Далее” окна “Мастер настройки доменных служб Active Directory“. Параметры контроллера домена оставляю дефолтными (это отмеченные галочкой DNS-сервер, Глобальный каталог (GC)), но обязательно нужно указать пароль для режима восстановления служб каталогов (DSRM):

- Пароль: 712bmddr@

- Подтверждение пароля: 712mbddr@

и нажимаю “Далее” – “Далее“, указываю откуда отреплицировать данные:

- Источник репликации: srv-dc1.polygon.local

и нажимаю “Далее” – “Далее” – “Далее” – “Далее“, обязательно следует убедиться в появлении надписи “Все проверки готовности к установке выполнены успешно” и только тогда нажимаем “установить“. В процесс система будет перезагружена. Авторизуюсь с использованием учетных данных login: ekzorchik

Шаг №3: Проверяю количество домен контроллеров и отсутствие ошибок в домена с использованием команд:

Win + X — Командная строка (администратор)

C:\Windows\system32>netdom query dc

Список контроллеров домена с учетными записями в домене:

SRV-DC1SRV-DC2

Команда выполнена успешно.

Отобразить текущий функциональный уровень леса:

C:\Windows\system32>dsquery * "CN=Partitions,CN=Configuration,DC=polygon,DC=local" -scope base -attr msDS-Behavior-Version

msDS-Behavior-Version

4 → где данное число расшифровывается, как Windows Server 2008 R2 operating system and later

Отобразить текущий функциональный уровень домена:

C:\Windows\system32>dsquery * "dc=polygon,dc=local" -scope base -attr msDS-Behavior-Version ntMixedDomain

msDS-Behavior-Version ntMixedDomain

4 0 → Windows Server 2008 operating system or later DCs in the domain

Шаг №4: Захватываю все роли с srv-dc1 на srv-dc2:

C:\Windows\system32>ntdsutil

- ntdsutil: roles

- fsmo maintenance: connection

- server connections: connect to server srv-dc1.polygon.local

Привязка к srv-dc1.polygon.local …

Подключен к srv-dc1.polygon.local с помощью учетных данных локального пользователя.

- server connections: quit

Затем применительно к каждой роли FSMO производим захват/миграцию:

fsmo maintenance: seize schema master

fsmo maintenance: seize naming master

fsmo maintenance: seize pdc

fsmo maintenance: seize rid master

fsmo maintenance: seize infrastructure master

[stextbox id=’alert’]На заметку: На все вопросы по захвату ролей нажимаю “Да“[/stextbox]

После не забываем выйти из консоли команды ntdsutil вводом quit.

fsmo maintenance: quit

ntdsutil: quit

C:\Windows\system32>

Проверяю кто сейчас держит роли FSMO:

C:\Windows\system32>netdom query fsmo

Хозяин схемы srv-dc2.polygon.localХозяин именования доменов srv-dc2.polygon.localPDC srv-dc2.polygon.localДиспетчер пула RID srv-dc2.polygon.localХозяин инфраструктуры srv-dc2.polygon.local

Команда выполнена успешно.

Так осталось перевести роль “Хозяина схемы” и “Хозяина именования доменов“:

C:\Windows\system32>powershell

PS C:\Windows\system32> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 4

Перемещение роли хозяина операций

Вы хотите переместить роль “DomainNamingMaster” на сервер “srv-dc2.polygon.local“?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

PS C:\Windows\system32> Move-ADDirectoryServerOperationMasterRole -Identity "srv-dc2" -OperationMasterRole 3 -force

Перемещение роли хозяина операций

Вы хотите переместить роль “SchemaMaster” на сервер “srv-dc2.polygon.local“?

[Y] Да - Y [A] Да для всех - A [N] Нет - N [L] Нет для всех - L [S] Приостановить - S [?] Справка

(значением по умолчанию является "Y"):A

PS C:\Windows\system32> exit

Чтобы отобразить какой теперь функциональный уровень домена:

C:\Windows\system32>dsquery * "dc=polygon,dc=local" -scope base -attr msDS-Behavior-Version ntMixedDomain

msDS-Behavior-Version ntMixedDomain

4 0 — где данное значение расшифровывается, как Windows Server 2012 R2

Чтобы отобразить версию схемы Active Directory Schema:

C:\Windows\system32>dsquery * "CN=Schema,CN=Configuration,dc=polygon,dc=local" -scope base -attr objectVersion

objectVersion

87 — где данное значение расшифровывается, как Windows Server 2016, а все из-за того, что я в текущем домене сделал контроллером домена новую систему, а значит и могу поднять функциональный уровень домена и уровень леса.

Шаг №5: Удаляю контроллер домена под управлением Windows Server 2008 R2 из глобального каталога. На Server 2016 (srv-dc2) открываю оснастку:

Win + X — Панель управления — Администрирование — “Active Directory Сайты и Службы” и выделяю левой кнопкой мыши сервере srv-dc1 который являлся контроллером домена ранее в текущей сайте “Default-First-Site-Name” на NTDS Settings снимаю в свойствах галочку с настройки “Глобальный каталог”

Шаг №6: Опираясь на заметку по “Удалению неисправного домена контроллера из Active Directory в Server 2008 R2”

проделываю все указанные там действия. Выключаю srv-dc1

C:\Windows\system32>ntdsutil

- ntdsutil: metadata cleanup

- metadata cleanup: connections

- server connections: connect to server srv-dc2

Привязка к srv-dc2 …

Подключен к srv-dc2 с помощью учетных данных локального пользователя.

- server connections: quit

- metadata cleanup: select operation target

- select operation target: list sites

Найдено сайтов: 1

0 – CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

select operation target: select site 0

Сайт – CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Нет текущего домена

Нет текущего сервера

Нет текущего контекста именования

select operation target:

- select operation target: list servers in site

Найдено серверов: 2

0 – CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

1 – CN=SRV-DC2,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

select operation target:

- select operation target: select server 0

- select operation target: list domains

Найдено доменов: 1

0 – DC=polygon,DC=local

select operation target: select domain 0

Сайт – CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Домен – DC=polygon,DC=local

Сервер – CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Объект DSA – CN=NTDS Settings,CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local

Имя DNS-узла – srv-dc1.polygon.local

Объект-компьютер – CN=SRV-DC1,OU=Domain Controllers,DC=polygon,DC=local

Нет текущего контекста именования

- metadata cleanup: remove selected server

Передача или захват ролей FSMO от выбранного сервера.

Удаление метаданных FRS для выбранного сервера.

Поиск членов FRS в “CN=SRV-DC1,OU=Domain Controllers,DC=polygon,DC=local”.

Удаление поддерева в “CN=SRV-DC1,OU=Domain Controllers,DC=polygon,DC=local”.

Ошибка при попытке удалить параметры FRS на CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local: “Элемент не найден.”;

очистка метаданных продолжается.

“CN=SRV-DC1,CN=Servers,CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=polygon,DC=local” удалена с сервера “srv-dc2”

Из оснастки DNS сервера svr-dc2 удаляем все упоминания об srv-dc1. И переопределяем DNS-сервер в настройках сетевого адаптера хоста srv-dc2 с 10.90.90.2 на 10.90.90.3

Шаг №7: Проверяю текущий домен контроллер на наличие ошибок: dcdiag & repadmin

PS C:\Windows\system32> repadmin /syncall

СООБЩЕНИЕ ОБРАТНОГО ВЫЗОВА: Завершена операция SyncAll.

Команда SyncAll завершена без ошибок.

PS C:\Windows\system32> repadmin /showrepl

Repadmin: выполнение команды /showrepl контроллере домена localhost с полным доступом

Default-First-Site-Name\SRV-DC2

Параметры DSA: IS_GC

Параметры сайта: (none)

DSA – GUID объекта: 401b3342-854f-4eb4-8261-ff6ce3848354

DSA – код вызова: 20507c04-d7a4-4a88-9eae-7a6dbd015321

Шаг №8: Изменяю режим работы леса с Windows Server 2008 R2 на Windows Server 2016 через оснастку “Active Directory — домены и доверие” щелкнув правой кнопкой мыши по надписи “Active Directory — домены и доверие” открытой оснастки, затем выбрав элемент меню “Изменение режима работы леса” и изменяю режим работы леса на “Windows Server 2016” и нажимаю “Изменить” – “ОК” окна “Повышение режима работы леса“. Или можно через консоль командной строки powershell проделать это:

C:\Windows\system32>powershell

Windows PowerShell

(C) Корпорация Майкрософт (Microsoft Corporation), 2016. Все права защищены.

PS C:\Windows\system32> Set-ADDomainMode -identity polygon.local -DomainMode Windows2016Domain

PS C:\Windows\system32> Set-ADForestMode -identity polygon.local -ForestMode Windows2016Forest

Проверить, что команды выше отработали как надо можно так:

PS C:\Windows\system32> get-addomain | fl Name,DomainMode ;get-adforest | fl Name,ForestMode

Name : polygonDomainMode : Windows2016DomainName : polygon.localForestMode : Windows2016Forest

Результат положителен. Я успешно оформил как заметка, как повысить домен до уровня Windows2016 путем захвата всех ролей на новом домен контроллере под управлением Windows Server 2016 Standard.

Шаг №9: Не забываем, раз на srv-dc1 был DHCP сервер, то его стоило забекапить, а потом импортировать на srv-dc2, либо же если настроек не много и Вы все помните, то установить роль DHCP сервиса и настроить область выдачи IP–адресов.

[stextbox id=’alert’]На заметку: Не обязательно иметь в локальной сети DHCP сервис на базе Windows, можно чтобы он был и на сетевом оборудовании, к примеру Mikrotik. У меня так.[/stextbox]

Может так случить, что служба работает, но развернутая область не активна. В логах есть ошибки на этот счет: Event ID 1056

Служба DHCP обнаружила, что она запущена на контроллере домена (DC) и не имеет учетных данных, настроенных для использования с динамическими DNS-регистрациями, производимыми службой DHCP. Подобная конфигурация безопасности не рекомендуется. Учетные данные динамических DNS-регистраций можно настроить с помощью утилиты командной строки “netsh dhcp server set dnscredentials” или с помощью программы администрирования DHCP.

C:\Windows\system32> netsh dhcp server set dnscredentials ekzorchik poligon.local 712mbddr@

Пока проблема не поднимается. Нет нужно было удалить текущую область и заново не торопясь его создать и настроить.

Шаг №10: Проверяю, что рабочая станция может стать членом текущего домена и авторизоваться в нем.

C:\Users\alektest>hostname

system

C:\Users\alektest>ipconfig

Настройка протокола IP для Windows

Ethernet adapter Подключение по локальной сети:

DNS-суффикс подключения . . . . . : polygon.local

IPv4-адрес. . . . . . . . . . . . : 10.90.90.10

Маска подсети . . . . . . . . . . : 255.255.255.0

Основной шлюз. . . . . . . . . : 10.90.90.1

а на srv-dc2:

C:\Users\ekzorchik>dsquery computer

"CN=SRV-DC2,OU=Domain Controllers,DC=polygon,DC=local"

"CN=SYSTEM,CN=Computers,DC=polygon,DC=local" → ну вот и рабочая станция успешно авторизованная в домене.

Итого, заметка работоспособна. Раз получилось сделать в тестовой конфигурации, то как показывает моя практика сделать это можно будет и на боевой инфраструктуре. На этом у меня всё, с уважением автор блога Олло Александр aka ekzorchik.

В этой статье мы покажем, как перенести базу данных и транзакционные логи Active Directory из одного каталога в другой. Данный мануал может пригодится, когда нужно перенести базу AD на другой диск (в ситуациях, когда на первоначальном диске закончилось свободное место или при недостаточной производительности дисковой подсистемы), либо перенести файлы AD в другой каталог (например, в рамках приведения к стандартному виду путей к БД AD на всех контроллерах домена предприятия).

Перенос файлов базы данных Active Directory возможен только при остановленных службах Active Directory Domain Services. Для переноса мы воспользуемся утилитой ntdsutil.

Перед началом переноса базы и файлов журналов транзакций Active Directory нужно убедится, что диск, на который планируется перенос подключен к системе, а целевая папка создана.

Важно! Для хранения базы данных Active Directory нельзя использовать съемный диск. Диск должен быть отформатирован в файловой системе NTFS. Файловые системы FAT/FAT32/ReFS/ExFAT не поддерживаются.

Операция переноса должна выполняться из-под учетной записи администратора домена / предприятия (группы Domain Admins/Enterprise Admins).

Перенос базы и журналов транзакций Active Directory на контроллере домена во всех поддерживаемых на данный момент серверных ОС Microsoft практически идентичен за исключением пары моментов.

Содержание:

- Перенос NTFS разрешений каталога NTDS

- Перенос БД AD в Windows Server 2008/2008 R2

- Перенос БД AD в Windows Server 2012/2012 R2

- Перенос базы AD в Windows Server 2003

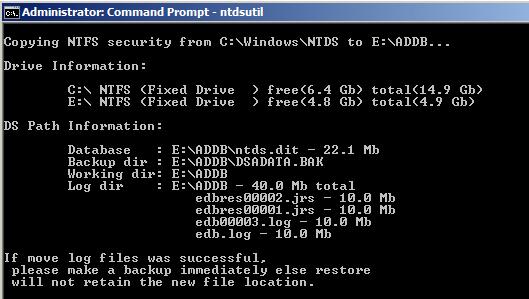

Перенос NTFS разрешений каталога NTDS

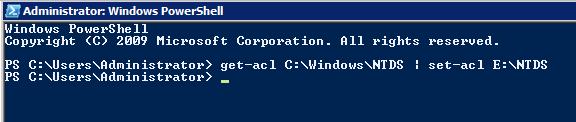

Очень важно при переносе файлов базы и журналов AD, чтобы на новый каталог действовали те же самые разрешения, что и на исходный. NTFS разрешения на новый каталог можно назначить вручную или скопировать такой командой Powershell:

get-acl C:\Windows\NTDS | set-acl E:\NTDS

где, C:\Windows\NTDS – первоначальный каталог с базой AD

E:\NTDS – каталог, в который производится перенос

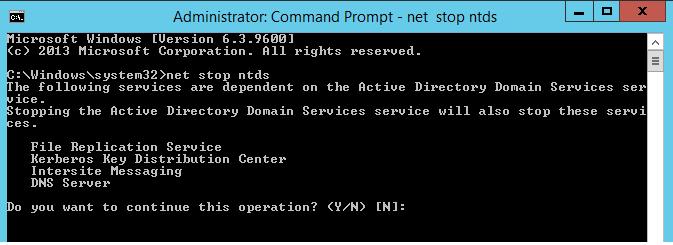

Перенос БД AD в Windows Server 2008/2008 R2

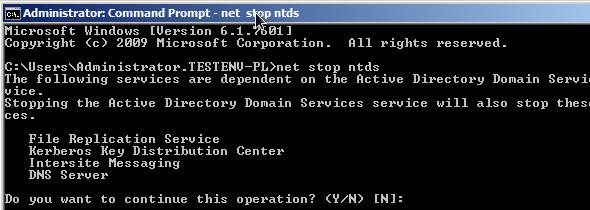

В Windows Server 2008 / 2008 R2 роль Active Directory является отдельной службой (ADDS), которую можно остановить, без необходимости перезагружать сервер в режиме восстановления каталога (DSRM). Чтобы остановить службу Active Directory Domain Services, откройте командную строку с правами администратора и выполните команду:

net stop ntds

И подтвердить остановку службы нажав Y и Enter.

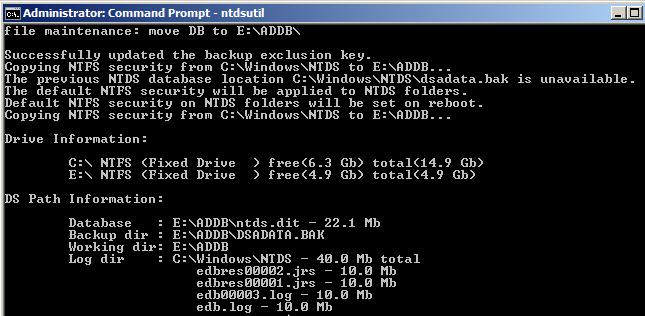

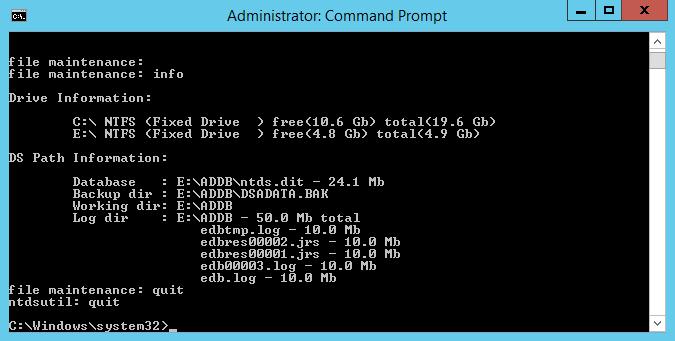

Далее в этой же командной строке запускаем утилиту ntdsutil:

ntdsutil

Выберем активный экземпляр базы AD:

activate instance NTDS

Перейдем в контекст files, в котором возможно выполнение операция с файлами базы AD, набрав к командной строке:

files

Перенесем базу AD в новый каталог:

move DB to E:\ADDB\

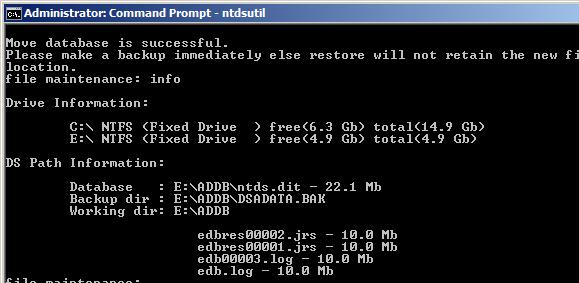

Убедимся, что база данных Active Directory теперь находится в другом каталоге, набрав в командной строке ntdsutil:

info

Далее переместим в тот же каталог файлы с журналами транзакций:

move logs to E:\ADDB\

Удостоверимся, что все перенесено корректно, открыв целевой каталог в проводнике.

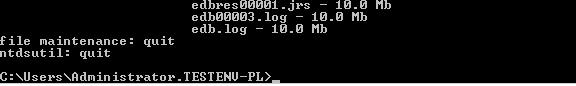

Осталось в контексте ntdsutil дважды набрать quit.

Запустим службу Active Directory Domain Services командой:

net start NTDS

Важно. После выполнения операции переноса в обязательном порядке выполнить резервное копирование контроллера домена, чтобы иметь актуальную резервную копию базы AD с новыми путями.

Перенос БД AD в Windows Server 2012/2012 R2

В Windows Server 2012/ 2012 R2 процедура переноса базы аналогична описанной в предыдущем разделе для Windows Server 2008/2008 R2 и также не требует входа в DSRM режим.

Останавливаем службу Active Directory Domain Services:

net stop ntds

Откроем командную строку и последовательно выполним команды:

ntdsutil activate instance NTDS files move DB to E:\ADDB\ move logs to E:\ADDB\ quit quit

Запустим службу ADDS:

net start NTDS

Перенос базы AD в Windows Server 2003

В отличии от более новых платформ, служба каталога Directory Service в Windows Server 2003 / 2003 R2 использует файлы БД Active Directory в монопольном режиме. Это означает, что при работе сервера в роли контроллера домена доступ к этим файлам получить нельзя. Выполнить перенос файлов базы AD можно только в режиме восстановления Directory Services Restore Mode.

Чтобы попасть в DSRM режим, нужно перезагрузить DC и, нажав во время загрузки F8, выбрать в меню пункт Directory Services Restore Mode (Windows domain controllers only).

Осталось зайти в систему с паролем администратора DSRM (задается при развертывания контроллера домена), а далее отработать по уже описанной выше процедуре переноса с помощью ntdsutil.

После окончания переноса базы, сервер нужно перезагрузить в обычном режиме.

По-умолчанию рядовые пользователи системы/домена не имеют прав для установки драйверов устройств на своих компьютерах. Это подход рационален с точки зрения обеспечения безопасности и стабильности работы ПК, но неудобен с точки зрения администрирования, ведь для установки любого нового драйвера в системе пользователю необходимо прибегать к помощи администратора или службы технической поддержки, которые обладают правами администратора на ПК пользователя.

В этой статье мы покажем, как разрешить обычным пользователям домена устанавливать драйвера в системе без прав администратора. Основное преимущество предлагаемого подхода – администратор домена сам формирует список доверенных драйверов, которые пользователи могут устанавливать в системе, тем самым риск установки «вредного» драйвера минимизирован.

Чтобы разрешить рядовым пользователям домена самим устанавливать драйвера устройств (без появления окна повышения привилегий UAC), нужно чтобы рабочая среда пользователей соответствовала следующим условиям:

- Устанавливаемый драйвер должен находиться в хранилище драйверов (Driver Store)

- Устанавливаемый класс драйвера должен быть разрешен для установки обычными пользователями

- Драйвер должен быть подписан валидной цифровой подписью доверенного издателя

А теперь по порядку:

Содержание:

- Получение каталога с драйвером устройства

- Централизованное хранилище драйверов

- Список классов драйверов, разрешенных для установки

- Цифровая подпись драйвера

Получение каталога с драйвером устройства

Чтобы получить актуальную версию драйвера для конкретного устройства – лучше всего найти и скачать последнюю версию драйвера на сайте производителя. Скачанный архив с драйвером нужно распаковать в отдельный каталог.

НО! Не все драйвера предоставляются в формате, удобном для распространения. Допустим, некий драйвер устанавливается проприетарным инсталляционным пакетом. Каким же образом извлечь из системы каталог с файлами установленного драйвера?

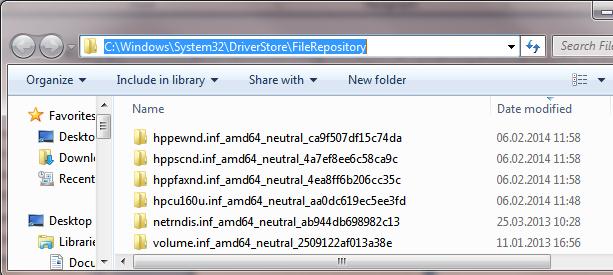

После установки все файлы драйвера хранятся централизованно, в каталоге C:\Windows\System32\DriverStore\FileRepository\. Чтобы найти каталог с недавно установленным драйвером, просто отсортируйте содержимое этого каталог по дате создания/модификации. Вуаля! Осталось скопировать каталог с драйвером в сетевой каталог, который будет указан на клиентах в качестве сетевого Driver Store (об этом чуть ниже).

Централизованное хранилище драйверов

Понятие Driver Store или хранилища драйверов (подробнее о нем мы говорили в этой статье) впервые появилось в Windows Vista и представляет собой доверенную защищённую область компьютера, содержащую набор драйверов, которые разрешены для установки. Таким образом, пользователь может установить в системе только драйвер, который уже имеется в хранилище драйверов. Так при установке нового драйвера администратором, сначала он копируется и регистрируется в хранилище драйверов и только потом устанавливается в системе (файлы драйвера копируются из хранилища в системное расположение).

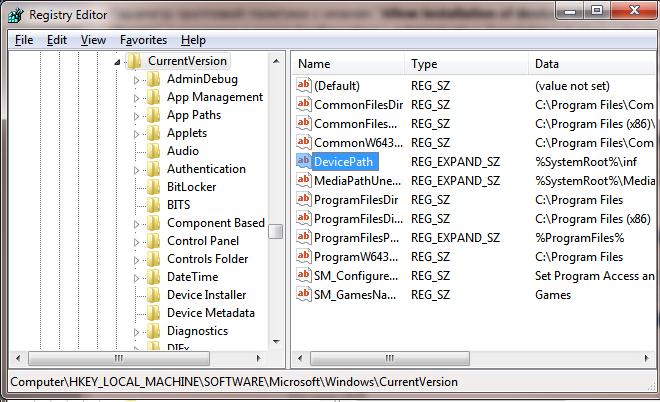

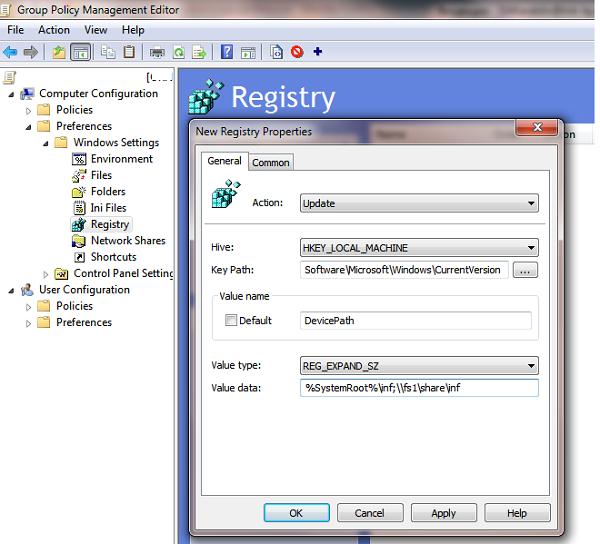

Путь к хранилищу драйверов Windows задается в реестре параметром DevicePath (HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion). По умолчанию хранилище драйверов находится в каталоге C:\Windows\inf (%SystemRoot%\Inf)

Можно расширить область хранилища драйверов, по которому производится поиск при установке нового драйвера в системе, указав в этом реестра дополнительный каталог. В доменной среде проще всего это сделать с помощью расширения групповых политик — Group Policy Preferences. Для этого в разделе политики Computer Configuration -> Preferences -> Registry добавить новый элемент Registry Item с параметрами:

- Action: Update

- Hive: HKEY_LOCAL_MACHINE

- Key Path: Software\Microsoft\Windows\CurrentVersion

- Value Name: DevicePath

- Value Type: REG_SZ

- Value Data: %SystemRoot%\inf;\\fs1\share\inf

В качестве дополнительного доверенного каталога хранилища драйверов мы указали сетевую папку \\fs1\share\inf (не забудьте, что учетная запись компьютера должна обладать правами на чтение из этой папки). В качестве источника драйвером можно указать сразу несколько сетевых каталогов, например указав в качестве значения переменной: %SystemRoot%\inf;\\fs1\share\Printers;\\fs2\Drivers\USB;\\fs3\Drivers\VGA

Список классов драйверов, разрешенных для установки

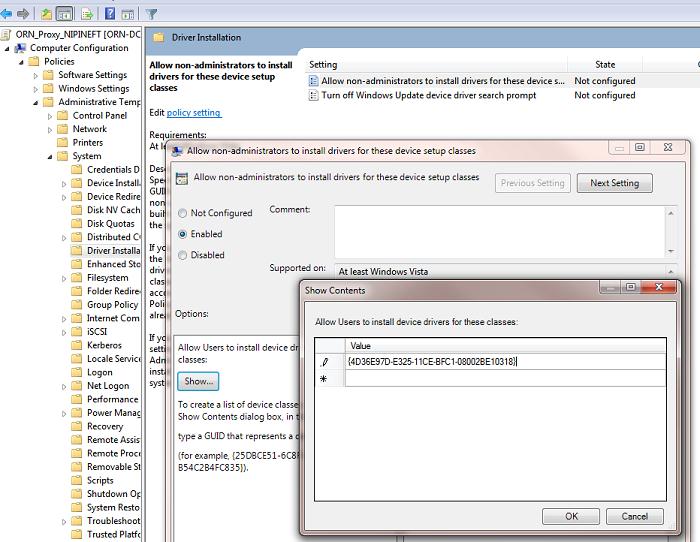

Чтобы определить код класса устройства, откройте каталог с файлами драйвером устройства. Откройте его inf файл и найдите строку с параметром ClassGUID. Код класса устройства в нашем примере выглядит так: {4D36E97D-E325-11CE-BFC1-08002BE10318}.

Чтобы разрешить данный класс устройств для самостоятельной установки пользователями, откройте действующую (или создайте новую) групповых политику и в ветке Computer Configuration -> Administrative Templates -> System -> Driver Installation найдите политику Allow installation of devices using drivers that match these device setup classes. Включите ее и в качестве значения укажите скопированный ранее код класса устройства.

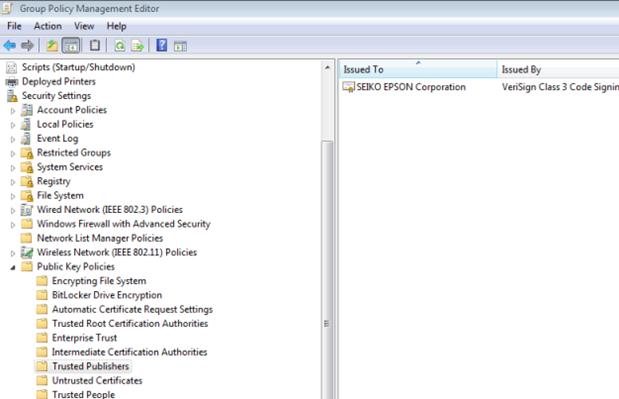

Цифровая подпись драйвера

Чтобы пользователь мог самостоятельно установить драйвер, он в обязательном порядке должны быть подписан, а сертификат издателя цифровой подписи должен находится в списке доверенных. Большинство драйверов крупных вендоров подписаны цифровыми подписями Microsoft и являются доверенными.

Но в этом правиле есть исключения. Чтобы получить сертификат издателя такого драйвера, установите его в системе с правами администратора. Во время установки драйвера появится предупреждения. Установите флажок «Always trust software from …» и нажмите Install. После установки драйвера откройте оснастку управления сертификатами (certmgr.msc), найдите сертификат издателя в разделе Trusted Published-> Certificates. Щелкните ПКМ по сертификату нужного издателя и экспортируйте его в файл.

Далее этот сертификат с помощью групповой политики нужно распространить на всех компьютерах, на которых нужно разрешить установку этого драйвера пользователями. Для этого просто импортируйте сохраненный сертификат в раздел GPO Computer Configuration -> Windows Settings -> Security Settings -> Public Key Polices -> Trusted Publishers.

Совет. В том случае, если требуется установить драйвер, цифровая подпись которого отсутствует, можно попробовать самостоятельно подписать его самоподписанным сертификатом. Подробно процесс описан в этой статье.

Итак, если вы все сделали правильно, пользователи вашего домена могут самостоятельно (без прав администратора) устанавливать драйвера предопределенных устройств.

Active Directory («Активный каталог», AD) — службы каталогов корпорации Microsoft для операционных систем Windows Server. Первоначально создавалась как LDAP-совместимая реализация службы каталогов, однако, начиная с Windows Server 2008, включает возможности интеграции с другими службами авторизации, выполняя для них интегрирующую и объединяющую роль. Позволяет администраторам использовать групповые политики для обеспечения единообразия настройки пользовательской рабочей среды, разворачивать программное обеспечение на множестве компьютеров через групповые политики или посредством System Center Configuration Manager (ранее — Microsoft Systems Management Server), устанавливать обновления операционной системы, прикладного и серверного программного обеспечения на всех компьютерах в сети, используя Службу обновления Windows Server. Хранит данные и настройки среды в централизованной базе данных. Сети Active Directory могут быть различного размера: от нескольких десятков до нескольких миллионов объектов.

Задача: Развернуть сервер с ролью контроллера домена на виртуальной машине.

Шаг 1 — Подготовка и требования к оборудованию

Основные минимальные требования к аппаратному и программному обеспечению:

- Наличие хотя бы одного узла (аппаратного или виртуального) под управлением MS Windows Server

- 64-битный процессор с тактовой частотой не менее 1.4 Ггц

- ОЗУ не менее 512 МБ

- Системный диск не менее 40 ГБ

Тестовый стенд представляет из себя виртуальную машину под управлением MS Windows Server 2016 Standard, развернутую на сервере с ролью Hyper-V.

Шаг 2 — Установка и настройка контроллера домена

- Необходимо зайти на сервер под учетной записью локального администратора. В связи с тем, что на сервер помимо роли Active Directory Domain Services будет установлена служба DNS, нам нужно изменить настройки сетевого интерфейса на ВМ, указав в поле первичного DNS сервера ip-адрес нашего шлюза по умолчанию.

Рисунок 1 – Настройка сетевого интерфейса

- Далее нам необходимо открыть консоль Диспетчера серверов и нажать на пункт Добавить роли и компоненты.

Рисунок 2 – Главная страница консоли диспетчера серверов

- В следующем окне нам необходимо выбрать пункт Установка ролей или компонентов и нажать на Далее.

Рисунок 3 – Мастер добавления ролей и компонентов. Выбор типа установки

- В данном окне выбираем наш сервер, на котором будет поднята роль Контроллера Домена и нажимаем Далее.

Рисунок 4 – Мастер добавления ролей и компонентов. Выбор целевого сервера

- На данном этапе кликаем по чекбоксу с наименованием Доменные службы Active Directory.

Рисунок 5 – Мастер добавления ролей и компонентов. Выбор ролей сервера

- В появившемся окне нажимаем на кнопку Добавить компоненты и пропускаем окна выбора компонентов и описания AD DS по нажатию кнопки Далее.

Рисунок 6 – Мастер добавления ролей и компонентов. Выбор служб ролей или компонентов

- Прожимаем чекбокс в котором написано Автоматический перезапуск сервера, если потребуется и нажимаем на кнопку установить.

Рисунок 7 – Мастер добавления ролей и компонентов. Подтверждение установки компонентов

- На экране будет отображен ход установки выбранных нами ролей. По завершению установки нажимаем на ссылку Повысить роль этого сервера до контроллера домена.

Рисунок 8 – Мастер добавления ролей и компонентов. Ход установки

- В окне Мастер настройки доменных служб Active Directory Выбираем опцию Добавить новый лес и указываем имя корневого домена.

Рисунок 9 – Мастер настройки доменных служб Active Directory. Конфигурация

- В пункте Параметры контроллера домена необходимо указать функциональный уровень домена и леса AD. Выбираем схему соответствующую редакции нашего сервера. Так как на данном сервере будет поднята роль DNS сервера нужно прожать следующие чекбоксы и указать пароль администратора для входа в DSRN режим.

Рисунок 10 – Мастер настройки доменных служб Active Directory. Параметры контроллера домена

- Наш сервер будет первым DNS сервером в лесу, поэтому мы не настраиваем делегацию DNS. Нажимаем Далее.

Рисунок 11 – Мастер настройки доменных служб Active Directory. Параметры DNS

- В следующем окне оставляем NETBIOS имя домена без изменений и нажимаем Далее.

- Указываем расположение баз данных AD DS, файлов журналов и папки SYSVOL. После выбора нажимаем Далее.

Рисунок 12 – Мастер настройки доменных служб Active Directory. Пути

- На экране просмотра параметров будет отображен список всех выбранных нами настроек. Нажимаем Далее, проходим предварительную проверку и нажимаем Установить.

Рисунок 13 – Мастер настройки доменных служб Active Directory. Проверка предварительных требований

- После завершения процесса установки сервер автоматически перезагрузится. Теперь мы можем войти на сервер под учетной записью домена.

Базовая установка и настройка контроллера домена завершена. Если вам нужна помощь по настройке Active Directory и любым ИТ-задачам, свяжитесь с нами любым удобным способом. Возможно, вашей компании требуется ИТ-обслуживание.

Привет друзья, Я Ro8 и в сегодняшней статье мы рассмотрим процесс установки доменных служб Active Directory на машине с Windows Server 2008 R2, установленной в режиме Server Core, используя файл ответов.

Также будет рассмотрено подключение машины с Windows 7 к созданному домену.

Установка доменных служб Active Directory на Windows Server 2008 R2 (Server Core) используя файл ответов. Ввод машины с Windows 7 в домен

У нас есть две машины, одна с предустановленной Windows Server 2008 R2 (в режиме Server Core), другая с Windows 7

Как видим, имя машины с Windows Server 2008 R2 Server01. Данная машина имеет статический ip адрес 192.168.1.2

Перейдем на машину с Windows 7. К данной машине подключен флеш-накопитель (под буквой E)

Запускаем блокнот и пишем в нем файл ответов для установки доменных служб Active Directory на машине с Windows Server 2008 R2

Где:

DCINSTALL — заголовок файла ответов

INSTALLDNS=YES — установить DNS сервер

NEWDOMAIN=FOREST — создать домен в новом лесу

NEWDOMAINDNSNAME=EXITYRWED.COM — указание имени нового домена, а именно exityrwed.com

DOMAINNETBIOSNAME=EXITYRWED — указание netbios имени домена, а именно exityrwed

REPLICAORNEWDOMAIN=DOMAIN — создание нового домена

FORESTLEVEL=4 — указание функционального уровня леса (цифра 4 обозначает, что в лесу не будет контроллера домена под управлением операционной системы не ниже чем Windows Server 2008 R2)

DOMAINLEVEL=4 — указание функционального уровня домена

SAFEMODEADMINPASSWORD=fvd68Dkm@ — указание пароля режима восстановления контроллера домена

Сохраняем файл под именем Install_NewAD на флеш-накопителе

Сохраненный файл Install_NewAD.txt

Переходим на машину с Windows Server 2008 R2 и подключаем к ней флеш-накопитель с файлом Install_NewAD

Командами dir c: , dir d: , dir e:и так далее определяем букву флеш-накопителя.

В нашем случае он определился под буквой E. Как видим, на флеш-накопителе присутствует файл Install_NewAD.txt

Переходим на флеш-накопитель введя команды cd / и e:

Указываем утилите dcpromo путь к файлу Install_NewAD.txt. Так как мы находимся в корне диска E, для запуска установки доменных служб Active Directory выполняем команду

dcpromo.exe /unattend:\Install_NewAD.txt

Процесс установки доменных служб Active Directory

Перезагрузка

Применение настроек

Нажимаем сочетание клавиш ctrl, alt и delete

Вводим пароль и входим в систему

Переходим на машину с Windows 7 и запускаем на ней Windows PowerShell

Проверим соединение с машиной Windows Server 2008 R2 выполнив команду test-connection Server01, где Server01 — имя машины с Windows Server 2008 R2

Как видим, соединение с машиной Server01 устанавливается, ip адрес машины Server01192.168.1.2

Вызываем свойства сетевого адаптера, выбрав протокол Интернета версии 4 (TCP/IPv4)

Присвоим машине с Windows 7 статический ip адрес, например 192.168.1.3, также вводим маску подсети и основной шлюз.

В качестве предпочитаемого DNS сервера вводим ip адрес контроллера домена на машине с Windows Server 2008 R2, а именно 192.168.1.2

Открываем окно свойств компьютера и выбираем Изменить параметры

Нажимаем Изменить

Ставим переключатель Является членом домена и вводим имя домена, членом которого хотим сделать данный компьютер, а именно exityrwed

Вводим имя пользователя и пароль и нажимаем OK

Добро пожаловать в домен exityrwed

Нажимаем Закрыть

Перезагрузить сейчас

Нажимаем сочетание клавиш ctrl, alt и del

Выбираем сменить пользователя

Другой пользователь

Вводим имя пользователя и пароль для входа в домен exityrwed