We can implement AppLocker rules using group policy in a Windows domain to limit the execution of arbitrary executable files. AppLocker takes the approach of denying all executables from running unless they have specifically been whitelisted and allowed.

AppLocker is available in Windows Server 2008 R2 and newer, and Windows 7 Enterprise edition or newer on the client side. Note that it’s only available for particular editions, for example in Windows 10 you need Enterprise edition to make use of AppLocker. The AppLocker requirements can be found here.

Note that before you implement AppLocker rules in a production environment it is important to perform thorough testing. AppLocker will not allow anything to run unless it has been explicitly whitelisted, which could cause problems in your environment if users are not able to run required software to do their job.

This post is part of our Microsoft 70-744 Securing Windows Server 2016 exam study guide series. For more related posts and information check out our full 70-744 study guide.

Rule Types

Before proceeding let’s discuss the types of rules that we can create with AppLocker.

- Executable Rules: These rules apply to executables, such as .exe and .com files.

- Windows Installer Rules: These rules apply to files used for installing programs such as .msi, .mst and .msp files.

- Script Rules: These rules apply to scripts such as .bat, .js, .vbs, .cmd, and .ps1 files.

- Packaged App Rules: These rules apply to the Windows applications that may be downloaded through the Windows store with the .appx extension.

With each of these rules we can whitelist based on the publisher, path, or file hash.

- Publisher: This method of whitelisting items is used when creating default rules as we’ll soon see, it works based on checking the publisher of the executable and allowing this. If the publisher, file name or version etc change then the executable will no longer be allowed to run.

- Path: Executables can be whitelisted by providing a folder path, for example we can say that anything within C:\executables is allowed to be run by a specific active directory user group.

- File Hash: While this may be the most secure option, it is inconvenient to work with and manage. If a file changes at all, for instance if an executable is updated, it will not be allowed to run as the allowed hash will have changed too.

Now we’ll actually implement AppLocker rules using group policy.

Implement AppLocker Rules

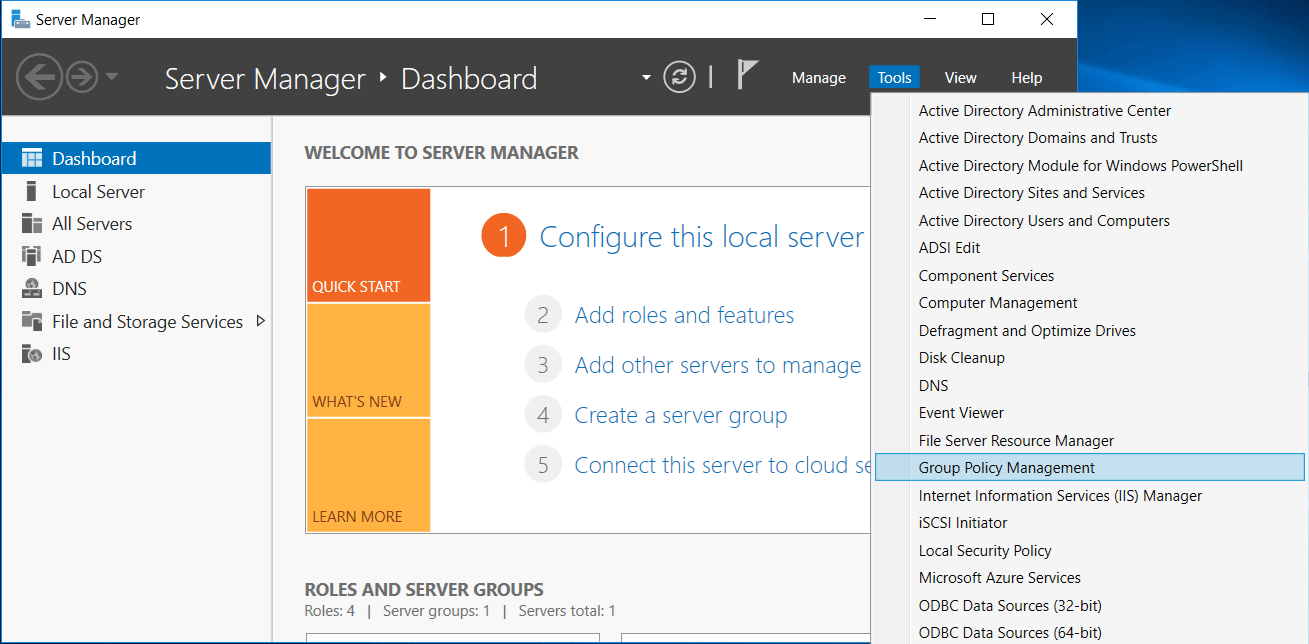

We’ll start by opening Server Manager, selecting Tools, followed by Group Policy Management.

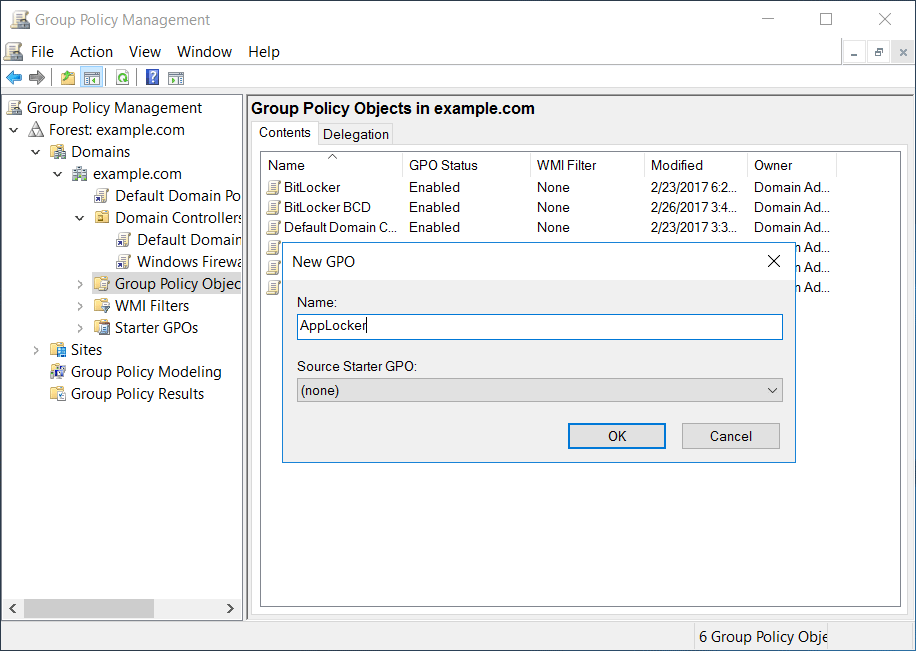

From the Group Policy Management window that opens, we’ll select the group policy objects folder within the domain, right click and select new to create a new group policy object (GPO). In this case we’ll create one called AppLocker.

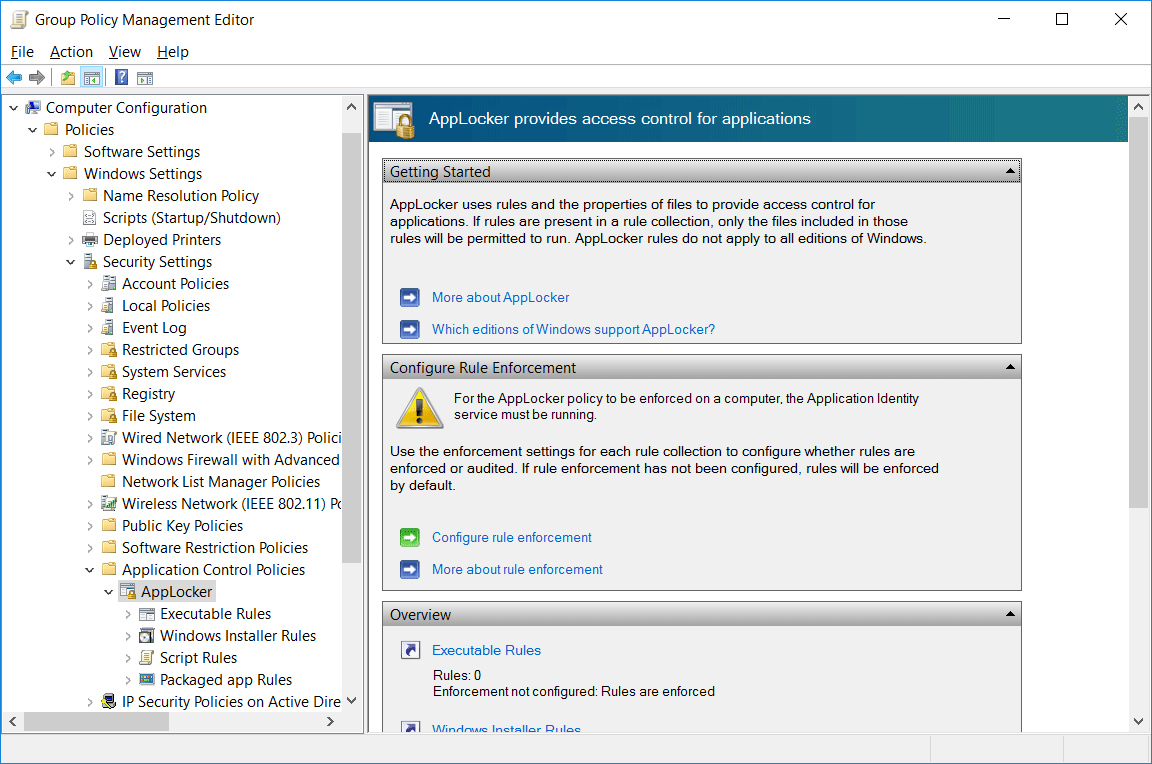

Once the base GPO has been created, right click it and select Edit. This will open the Group Policy Management Editor (GPME). From within GPME, select Computer Configuration > Policies > Windows Settings > Security Settings > AppLocker Control Policies > AppLocker.

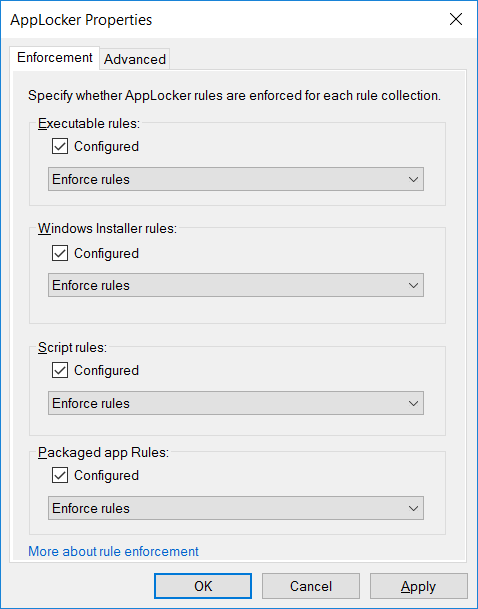

From here we can view the main AppLocker interface where we can create executable, windows installer, script, and packaged app rules. We can get started with the default settings by clicking the “Configure rule enforcement” link on this screen which opens up the following window.

By default each of these four items is unticked and not enabled, we can tick the box next to “Configured” to enable it. This will set the rule to “Enforce rules” by default, however we can optionally click the drop down to change it to “Audit only” which will allow executable files to run and only log the action. In this case we’ll enable all items, leave them on enforcing, and click OK to save the settings.

Now that the rules are enforcing, we need to set the actual rules themselves. We’ll first create default AppLocker rules, followed by automatic AppLocker rules, and end with a custom AppLocker rule.

Default AppLocker Rules

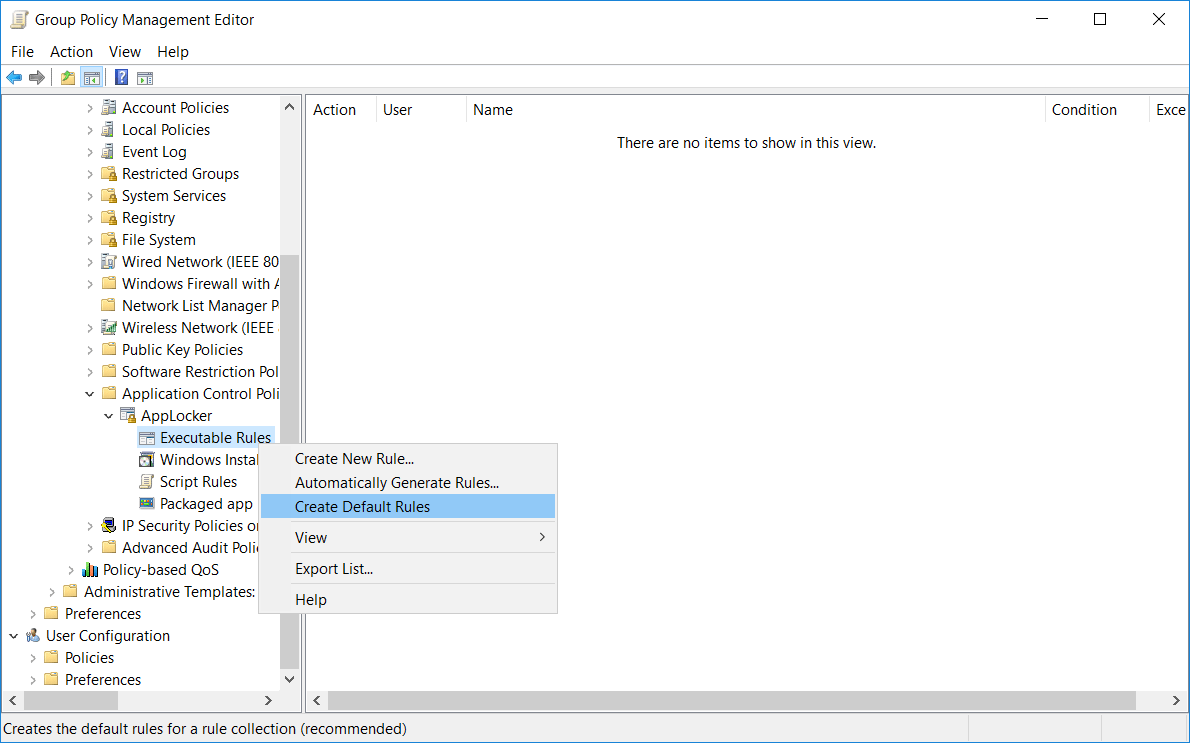

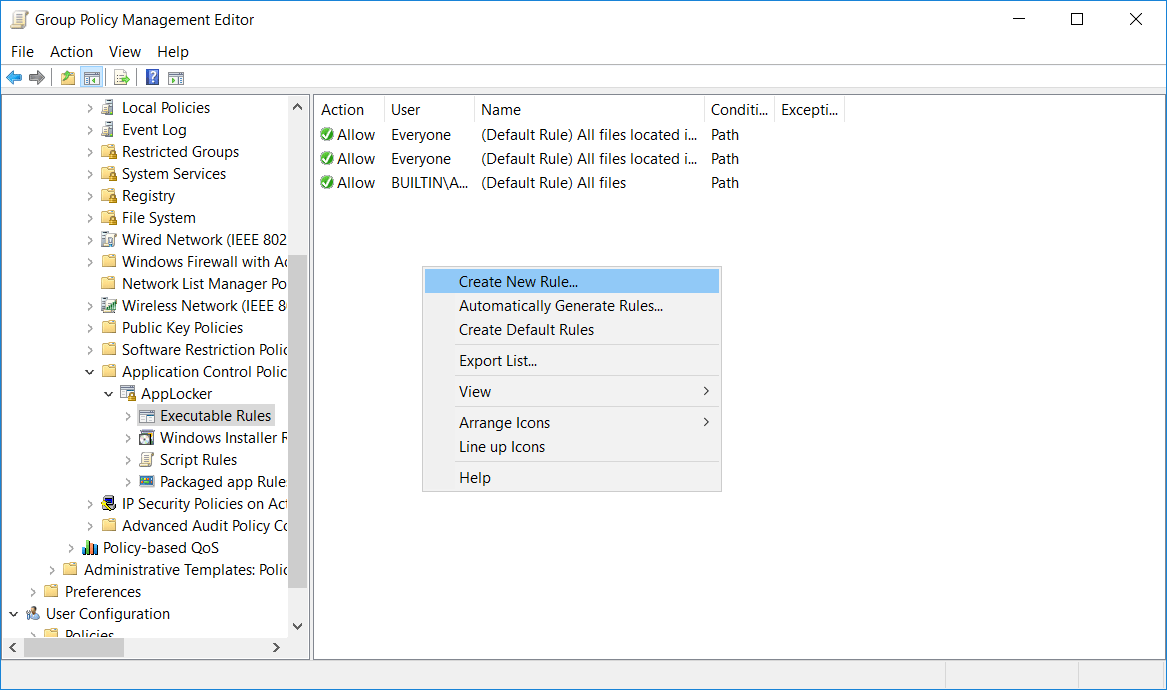

We’ll first create the default rules, these are a baseline set of rules that still allow the operating system and built in applications to function normally. Right click the “Executable Rules” and select “Create Default Rules” as shown below.

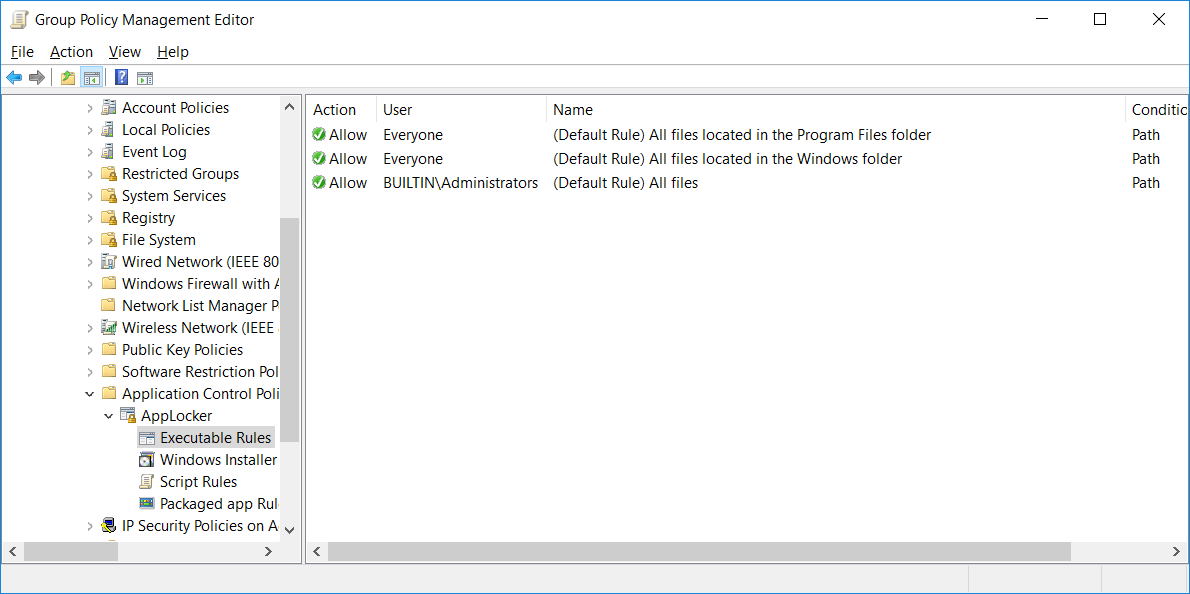

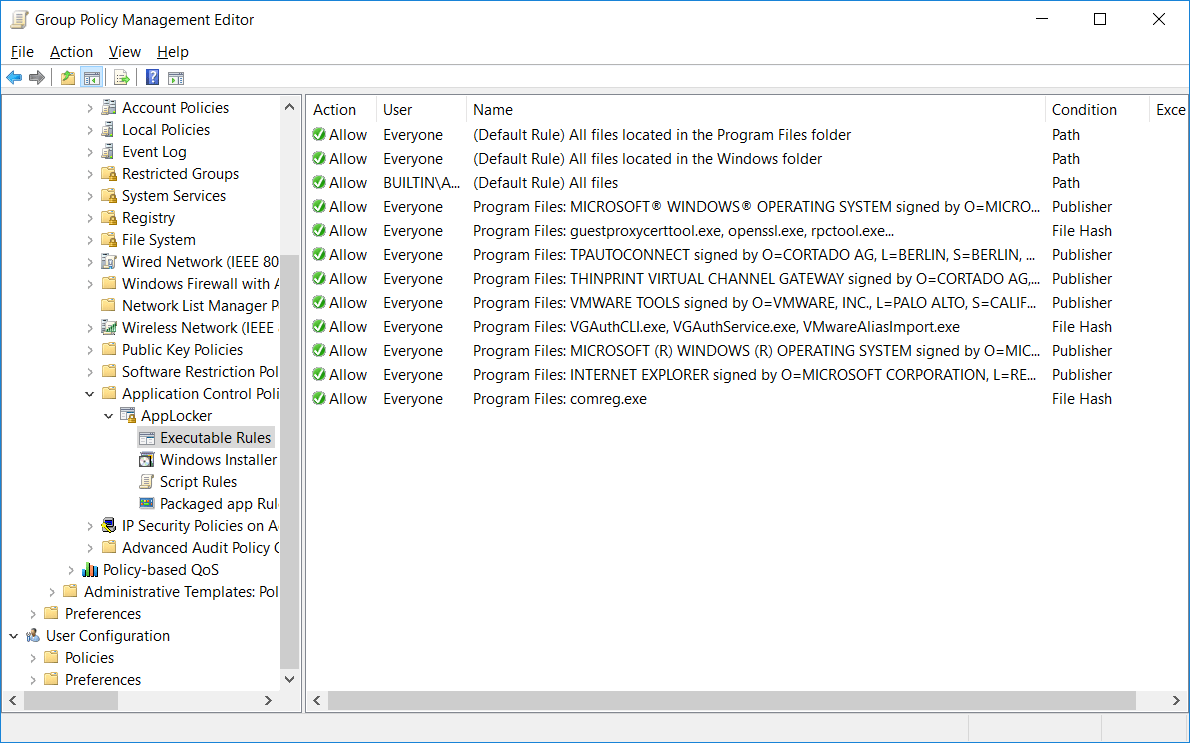

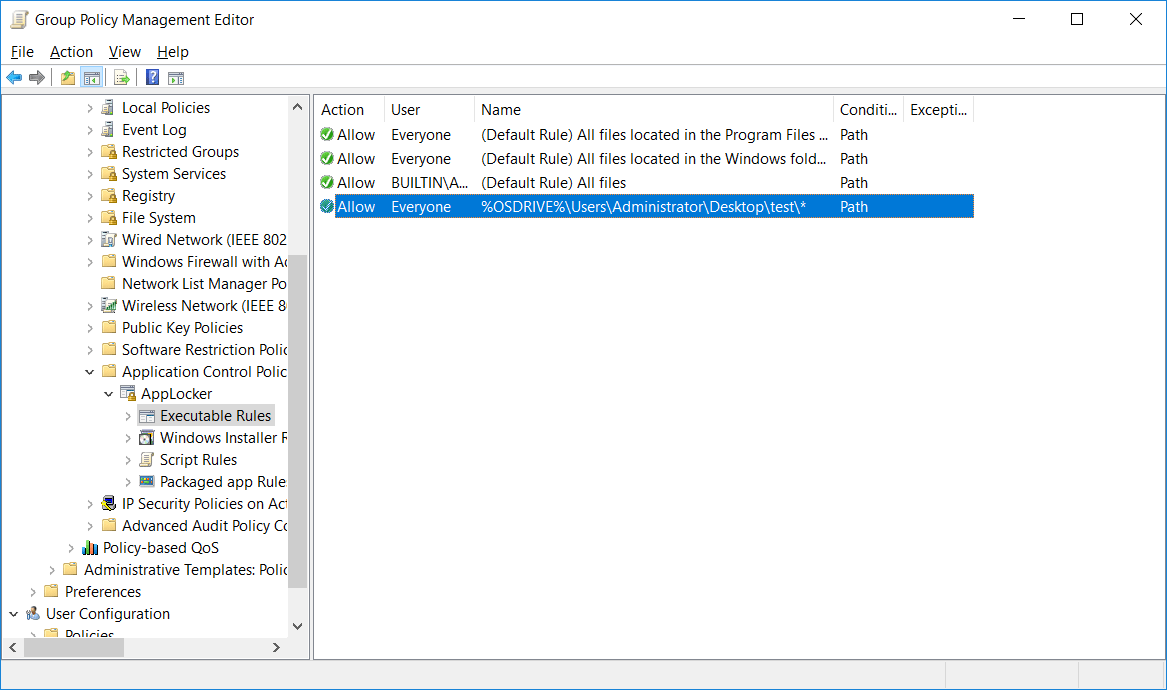

We can see the default rules that have been created below.

These default rules allow all users to to execute files within the Program Files and Windows folders. Additionally, local administrators are able to execute anything anywhere, so it’s still important that administrator accounts only be used for administrative tasks, while standard user accounts are used everywhere else. If any of these actions are not desirable for you, simply delete or modify the rule.

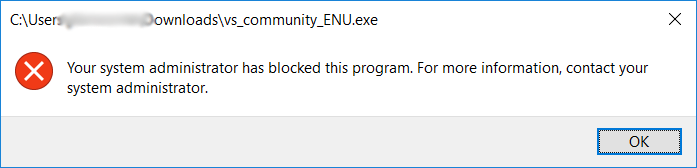

We can also right click “Windows Installer”, “Script Rules”, and “Packaged App Rules” and create default rules there as well. With these default rules in place, if a non administrative user attempts to execute anything that is not within the directories specified above, they will receive an error.

Automatically Generate AppLocker Rules

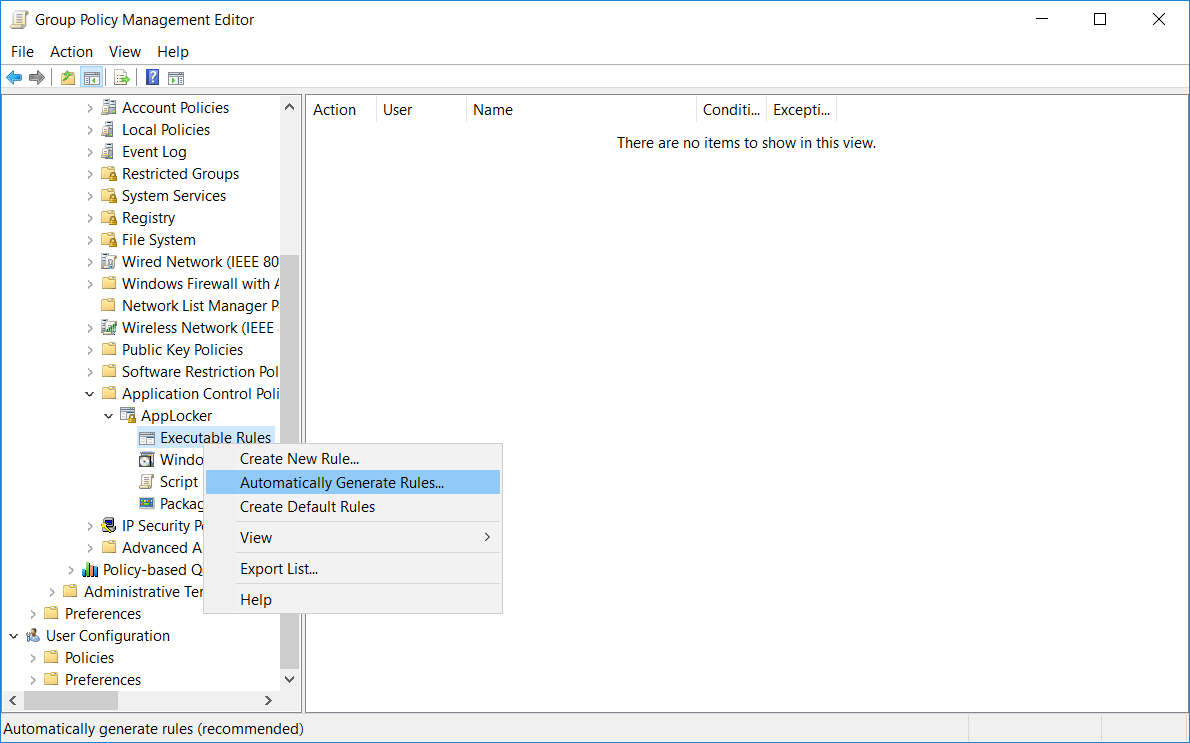

While these default rules are a good starting point, ideally we should further customize the rules as per your organizational requirements. We can right click these items, and again we’ll select “Executable Rules”. Rather than “Create Default Rules” as shown previously select “Automatically Generate Rules”.

Note that this will generate custom rules based on the computer that you’re generating them on, in this case our domain controller where GPME is open. Ideally you would want to create AppLocker rules on a SOE image so that common elements that are deployed to all machines can have rules created for them.

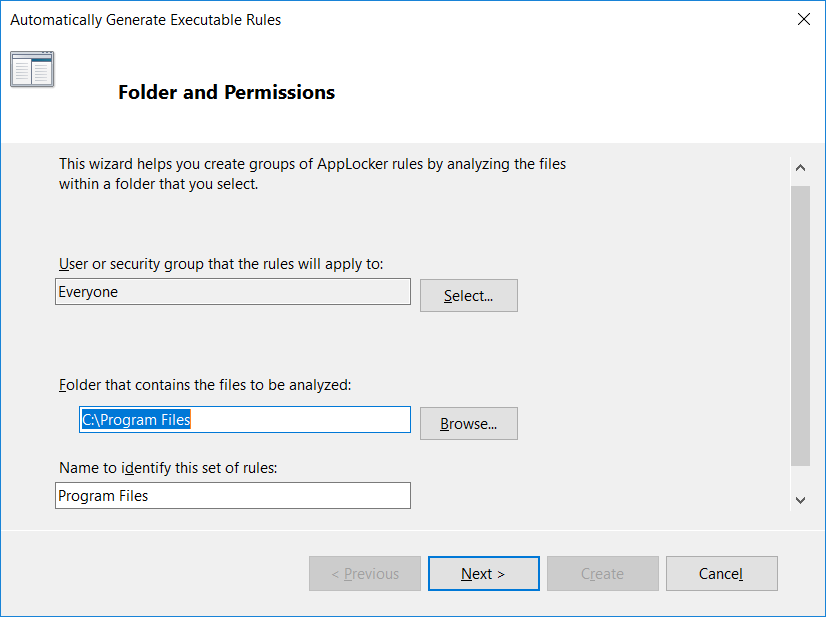

From the Folder and Permissions window, we’ll just leave the defaults shown below and click next to proceed.

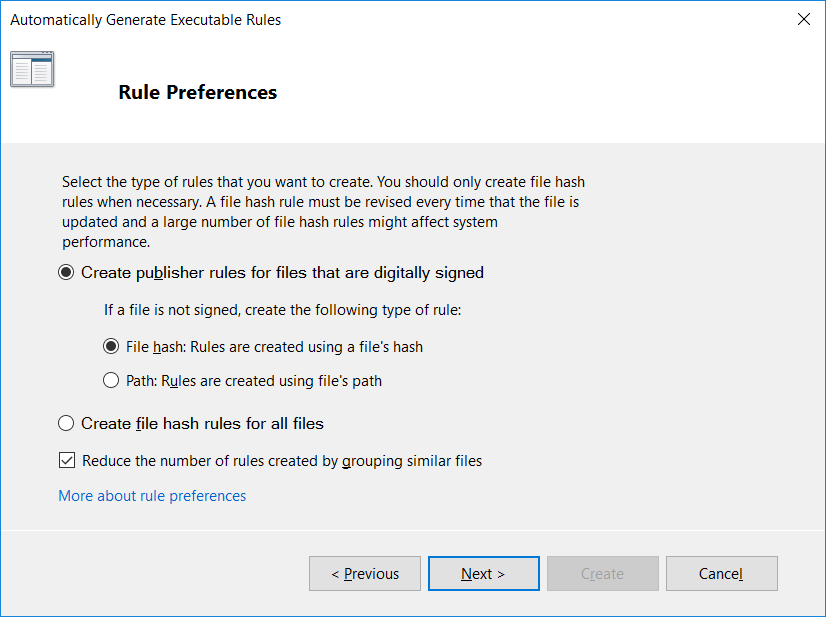

Next on the rule preferences screen we’ll leave the default and create publisher rules for files that are digitally signed. While using hashes is considered quite secure, it is also pretty inconvenient as new hashes would be required every time a file is updated or modified.

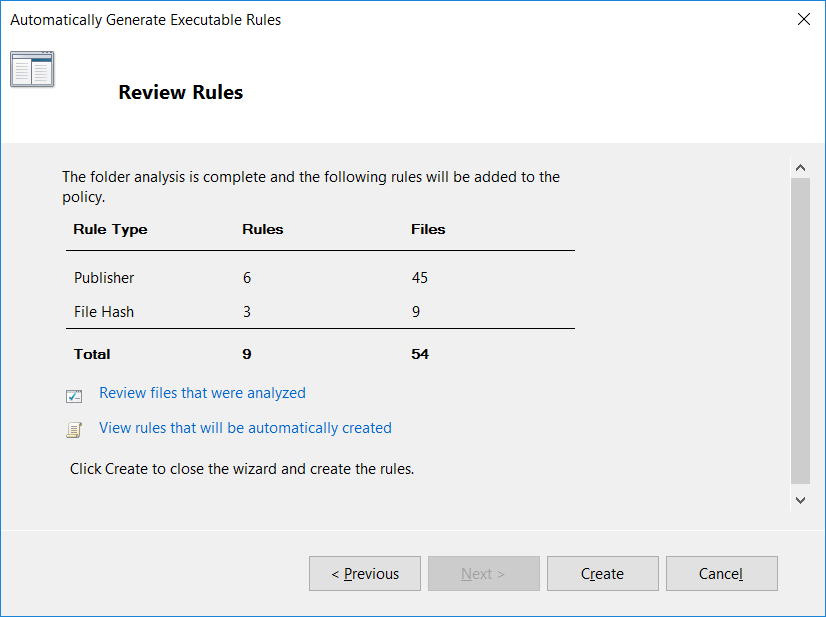

Finally on the review rules window, we can check the rules that will be created. Click the create button to proceed.

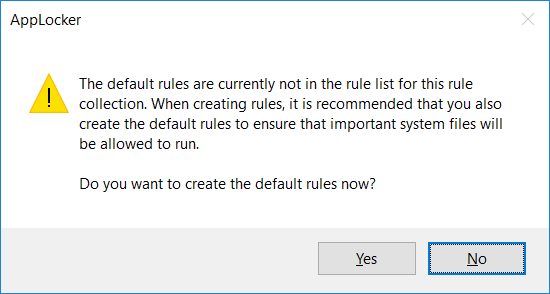

We’ll see an AppLocker warning advising that we should first create the default rules, select yes if you have not already created them as shown previously.

We can now see that our rules have been created.

Once the executable rules have been created for Executable Rules, we can do the same for Windows Installer Rules, Script Rules, and Packaged App Rules.

Custom AppLocker Rules

We can also create complete custom rules by right clicking any of the 4 rule items and selecting “Create Rule”.

On the before you begin page, click next.

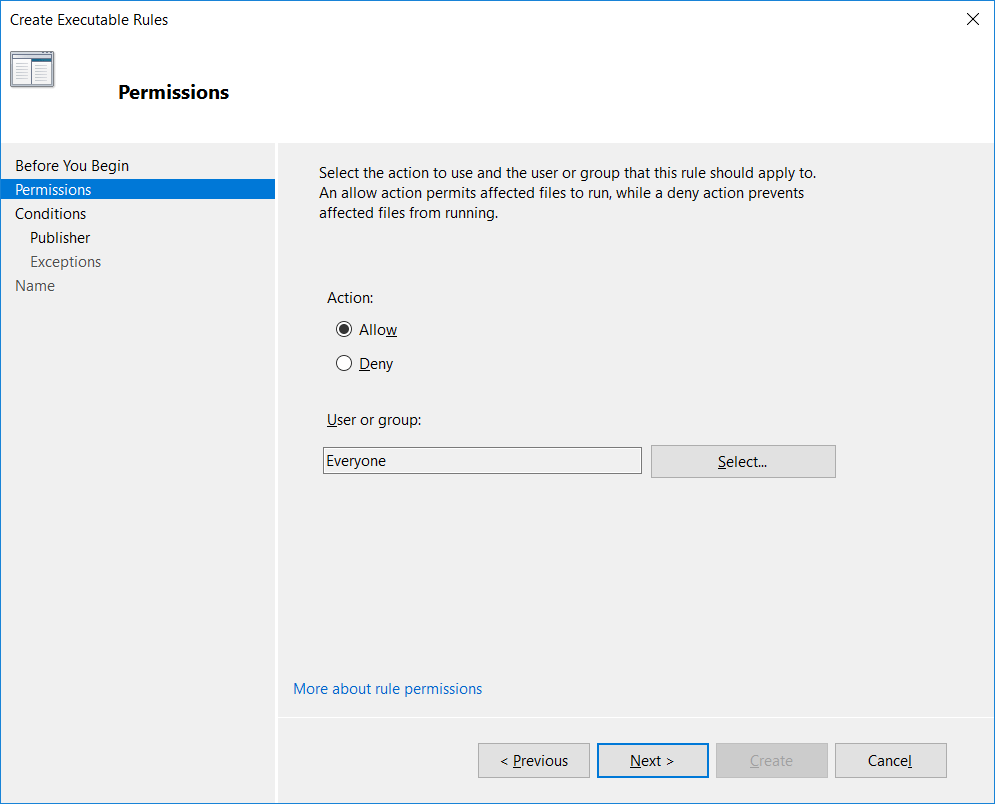

On the permissions page, select if you want to allow or deny access and to the user or group in which it should apply.

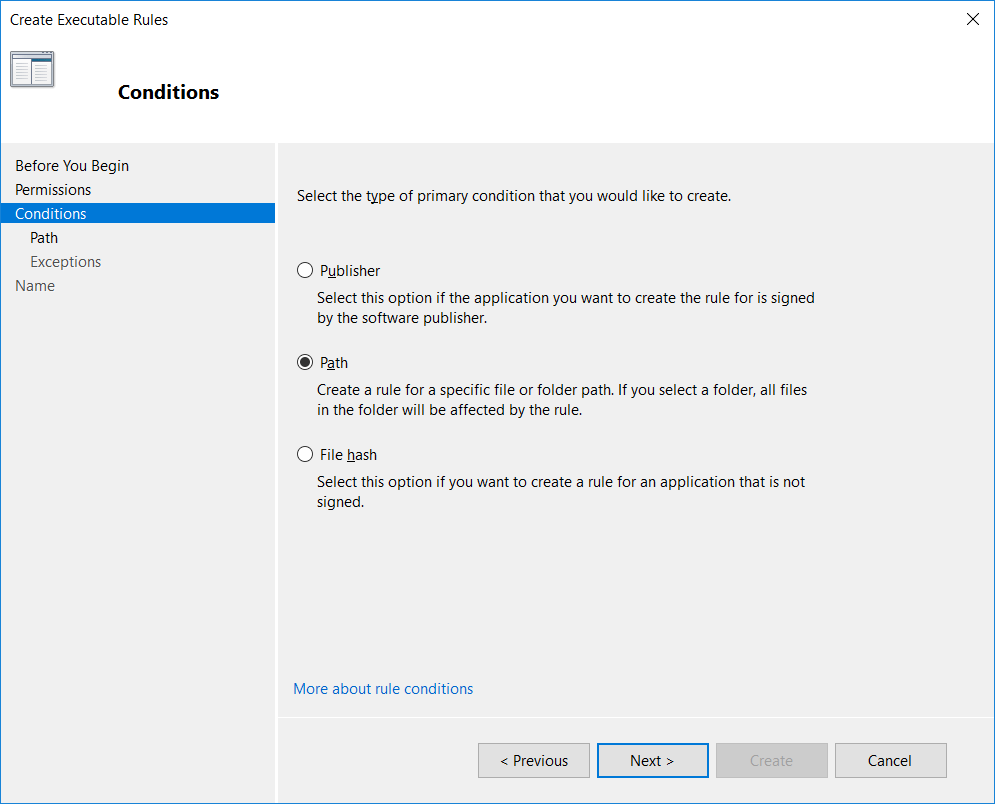

On the conditions page, select if we want to allow or deny based on publisher, path, or file hash as discussed previously.

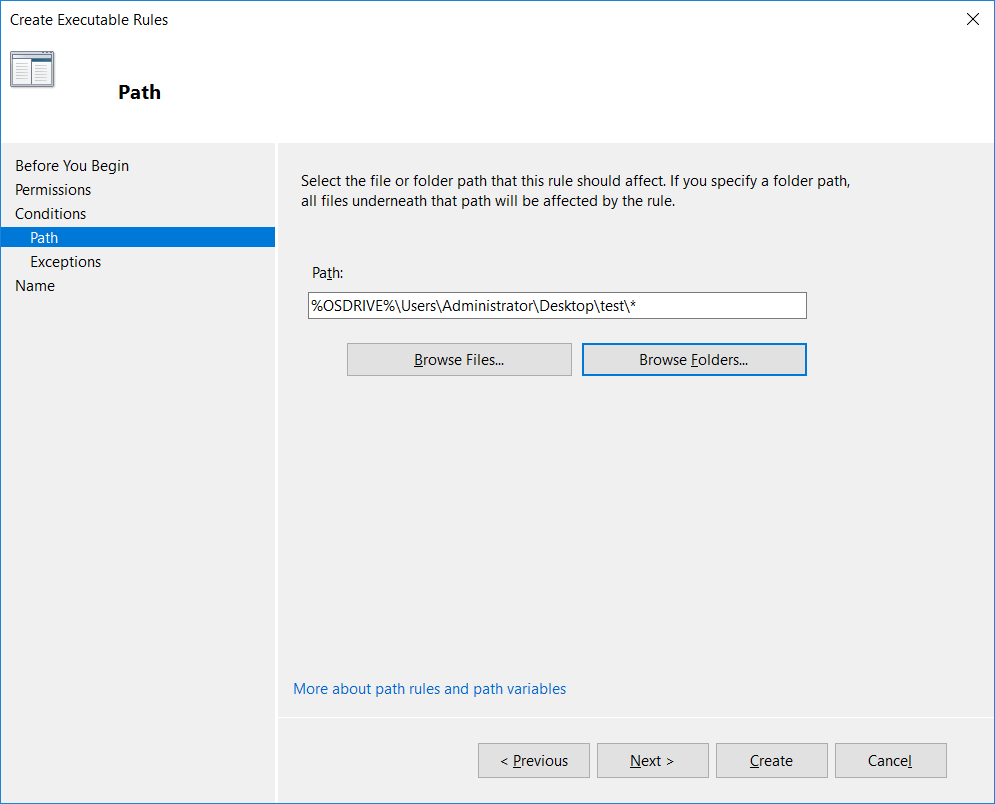

In this example I’ve selected path, so after clicking the browse folders button I can browse to the folder that I want to allow.

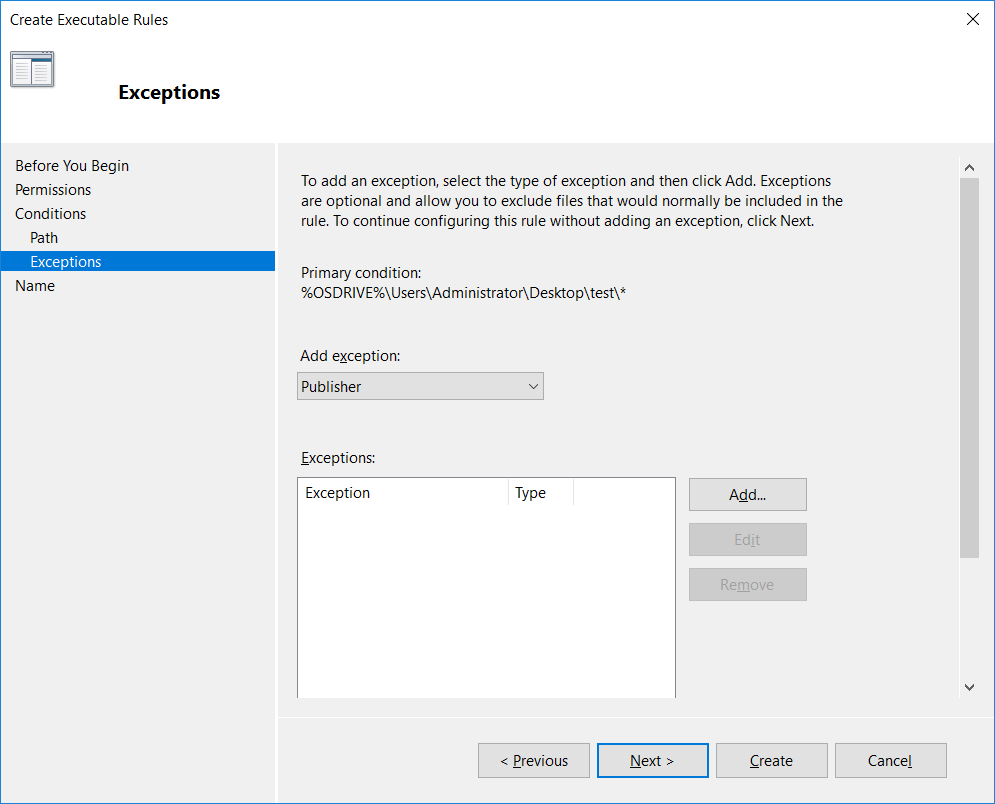

We can optionally add exclusions here, for instance we may want to allow a user to execute everything on their desktop except for a specified file.

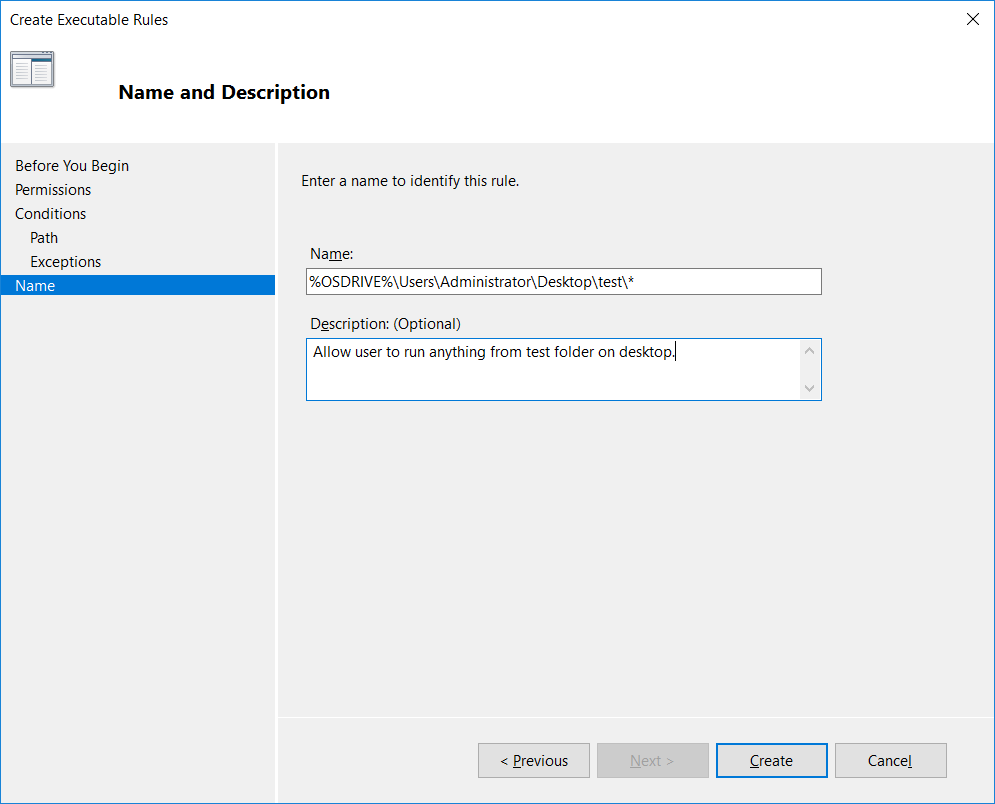

Finally we can give our custom rule a name and description, by default the name will be automatically populated.

We can now see a summary of our custom rule below the default rules that we created earlier, confirming that it’s now active.

In order for AppLocker rules to work correctly, the client must be running the AppIDSvc service. Even if we implement AppLocker rules with group policy if the service is not actually running they will not be enforced.

Summary

We have used group policy to implement AppLocker rules within our Windows environment, preventing untrusted executable files from running which will help defend against a lot of security threats in Windows.

This post is part of our Microsoft 70-744 Securing Windows Server 2016 exam study guide series. For more related posts and information check out our full 70-744 study guide.

AppLocker rules can be set up by using group policy in a Windows domain and have been very useful in limiting the execution of arbitrary executable files. AppLocker takes the approach of denying all executables from running unless they have specifically been whitelisted and allowed.

AppLocker is available in Windows Desktop and Servers. Desktop Windows require Enterprise Editions.

The AppLocker requirements can be found here.

Note: before implementing AppLocker rules in a production environment it is important to perform thorough testing. AppLocker will not allow anything to run unless it has been explicitly whitelisted. So keep in mind those non-standard installs to the system root or other drives (C:\ or E:\).

AppLocker Rule Types:

- Executable Rules: These rules apply to executables, such as .exe and .com files.

- Windows Installer Rules: These rules apply to files used for installing programs such as .msi, .mst and .msp files.

- Script Rules: These rules apply to scripts such as .bat, .js, .vbs, .cmd, and .ps1 files.

- Packaged App Rules: These rules apply to the Windows applications that may be downloaded through the Windows store with the .appx extension.

With each of these rules, we can also whitelist based on the publisher, path, or file hash.

- Publisher: This method of whitelisting items is used when creating default rules as we’ll soon see, it works based on checking the publisher of the executable and allowing this. If the publisher, file name or version etc change then the executable will no longer be allowed to run.

- Path: Executables can be whitelisted by providing a folder path, for example, we can say that anything within C:\tools is allowed to be run by a specific active directory user group.

- File Hash: While this may be the most secure option, it is inconvenient to work with and manage. If a file changes at all, for instance, if an executable is updated, it will not be allowed to run as the allowed hash will have changed too.

AppLocker Configuration:

- Open Server Manager, selecting Tools, followed by Group Policy Management.

- From the Group Policy Management window that opens, we’ll select the group policy objects folder within the domain, right click and select new to create a new group policy object (GPO). In this case, we’ll create one called AppLocker Rules.

- From within the Group Policy Management Editor (GPME). Select Computer Configuration > Policies > Windows Settings > Security Settings > Applications Control Policies > AppLocker

- In the main AppLocker interface where we can create executable, windows installer, script, and packaged app rules. We can get started with the default settings by clicking the “Configure rule enforcement” By default each of these four items is unticked and not enabled, we can tick the box next to “Configured” to enable to set the rules to be “Enforced”.

This post is part of our Microsoft 70-744 Securing Windows Server 2016 exam study guide series. For more info: https://www.microsoft.com/en-us/learning/exam-70-744.aspx

-

Tags

AppLocker, Security, Server 2016, Windows Server

Время на прочтение6 мин

Количество просмотров36K

Предисловие

В первой части мы успешно развернули роль «терминальный сервер Windows» и приступили к его конфигурированию. Разобрались в методах организации хранения данных пользователей и определились что из этого мы будем использовать. Давайте приступим к настройке.

Конфигурирование хранения персональных данных пользователей

Для активации дисков профилей пользователя необходимо перейти в Службы удаленных рабочих столов > в разделе Свойства открываем меню Задачи > изменить свойства > Диски профилей пользователя

Ставим флаг напротив «Включить диски профилей пользователей».

Указываем путь до каталога на файловом сервере, где будут храниться VXDX диски профилей, и указываем размер 1 гб (Больше места нам не нужно, так как в диске будет храниться совсем мало данных но и меньше 1 гб сделать нельзя) и нажимаем применить

В результате в указанном каталоге будет создан базовый диск на основе которого будут создаваться диски профилей

Устраняем проблему с хромом

При использовании дисков профилей в Google Chrome возникает ошибка Error COULD NOT GET TEMP DIRECTORY, это связанно с тем что хром не может получить доступ к общей папке TEMP, потому переместим ее в другое место и дадим на нее права

Вам нужно настроить объект групповой политики, который выполняет две функции:

Для каждого пользователя, который входит в систему, создает личную папку в папке C: TEMP Изменить переменные среды TEMP и TMP Есть две настройки, которые можно применить на уровне пользователя.

1 — Создание личной папки в папке TEMP:

2 — Модификация переменных окружения:

Далее нам необходимо настроить миграцию профилей

Открываем «Управление групповой политикой «

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

Далее переходим Конфигурация пользователя > политики > Конфигурация Windows > Перенаправление папки

По каждому из представленных каталогов ПКМ > Свойства

В окне выбираем пункты

-

Перенаправлять папки для всех пользователей в одно расположение.

-

Создать папку для каждого пользователя на корневом пути

-

Указываем корневой путь (!Важно: данный путь должен быть доступен пользователям на запись)

На вкладке параметры снимаем все галочки и выбираем «После удаления политики оставить папку в новом расположении»

В результате данной настройки в указанном корневом пути будут создаваться каталоги с правами для своего владельца на изменение а для других с запретом чтения

Настройка политики ограниченного использования программ

Одним из важнейших аспектов настройки сервера является его безопасность . Потому нам необходимо ограничить список функций и программ которые имеет право использовать пользователь на сервере.

Спрячем логические диски от пользователей

Конфигурация пользователя > политики > Административные шаблоны > Компоненты windows > Проводник > выбираем политику Скрыть выбранные диски из окна мой компьютер > ставим включено и выбираем Ограничить доступ ко всем дискам

Убираем все лишнее с рабочих столов пользователей

Для этого создадим следующие групповые политики

-

Ограничение функционала проводника

-

Очищаем меню пуск

Ограничение функционала проводника

Идем Конфигурация пользователя > Политики > Административные шаблоны > Компоненты Windows > Проводник и включаем следующие политики

-

Запрашивать подтверждение при удалении файлов

-

Отключить возможности библиотеки Windows, использующие данные индексированных файлов

-

Запретить изменение видеоэффектов для меню

-

Скрыть значок «Вся сеть» в папке «Сеть»

-

Удалить меню «Файл» из проводника Удалить вкладку «Оборудование»

-

Скрыть команду «Управление» из контекстного меню проводника

-

Удалить «Общие документы» из окна «Мой компьютер»

-

Удалить команды «Подключить сетевой диск» и «Отключить сетевой диск»

-

Удалить ссылку «Повторить поиск» при поиске в Интернете

-

Удалить вкладку «Безопасность» Удалить кнопку «Поиск» из проводника

Набор правил Определяется в зависимости от ваших потребностей. Данные правила выбраны как хорошо зарекомендовавшие себя для нагруженного терминального сервера

Очищаем меню пуск

Идем Конфигурация пользователя > Политики > Административные шаблоны > Меню «Пуск» и панель задач

В данном разделе, все зависит от ваших потребностей. как показывает практика рядовой пользователь меню пуск особо не пользуется, так что зачем ему оставлять лишние кнопки, посему можно запретить все.

Запрет запуска программ

Для решения данной задачи есть 2 способа

1-й способ

При помощи политики «Выполнять только указанные приложения Windows» Указать список всех exe приложений которые будут доступны»

Данный метод проще в настройке, и однозначно блокирует все приложения кроме указанных (те что относятся к windows тоже)

У данного метода есть несколько недостатков

-

сложность администрирования, так как не всегда удается указать все необходимые EXE для корректной работы приложения (например с CryptoPro, или публикациями приложений и т.д)

-

назовем их «Энтузиасты » , которые пытаются запускать приложения переименовав их исполнительный файл в один из разрешенных

-

Проблема с обновлением приложений (Зачем же разработчикам ПО оставлять старые названия своих exe, и правда Зачем? )

-

Отсутствие какого либо журнала заблокированных политикой приложений

Настраивается следующим образом

Создаем объект Групповой политики и связываем его с Подразделением в котором расположены пользователи терминального сервера

Идем Конфигурация пользователя > Административные шаблоны > Система > Находим политику «Выполнять только указанные приложения Windows»

Включаем политику > Нажимаем кнопку «Показать» > В таблицу вносим разрешенное приложение. Крайне рекомендую для каждого приложения делать отдельную политику, для облегчения администрирования.

Далее нам Желательно на рабочем столе разместить ярлыки запуска приложения

Идем Конфигурация пользователя > Настройка > Конфигурация Windows > Ярлыки > Создать > Ярлык

После чего задаем параметры. !ВАЖНО на вкладке «Общие параметры поставить «Выполнять в контексте….»

Ура политика создана

Так как не всем пользователям нужны одни и те-же программы и права, то нацеливаем политику на группу безопасности В фильтрах безопасности удаляем группу «Прошедшие проверку» а на ее место добавляем группу в которую включены все пользователи данного приложения»

после чего ВАЖНО не забыть на вкладке Делегирование добавить группе «Прошедшие проверку» право на чтение политики (Иначе работать не будет)

2-й способ

Используем функцию AppLocker

Важно применять эту политику на подразделение где лежит ваш терминальный сервер. это позволит вам более оперативно редактировать список разрешенных приложений, так же когда она настроена работать под пользователем возникают непонятные баги. в данный момент я полностью перешел на использование данного метода для большинства внедрений

Создаем Групповую политику и связываем ее с подразделением, где лежит ваш терминальный сервер

идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker > Исполняемые правила > Создать правила по умолчанию

после чего идем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Политики управления приложениями >applocker и тыкаем «Настроить применение правил»

в свойствах ставим настроено и выбираем только аудит для правил исполняемых файлов

в результате при заходе пользователя и попытке запуска программ в журнале просмотра событий на терминальном сервере расположенном

Журналы приложений и служб > Microsoft > Windows > AppLocker > EXE и DLL будут появляется события содержащие сведения о запускаемых приложениях, которые мы будем использовать для дальнейшей настройки политики

Вернемся в исполняемые правила и создадим правило на основе отчета журнала событий

ПКМ > Новое правило

выберем действие Разрешить, и в данном случае мы хотим чтобы под всеми пользователями данное приложение могло быть запущенно, но так же мы можем создать в домене группу безопасности в которую включим пользователей для которых данное правило будет применяться, тогда на этом шаге следует ее указать

Выберем условие Путь

Скопируем путь из отчета о событии

в исключения мы добавлять ничего не будем так что далее > Создать

Шаги следует повторить для каждого события из журнала, отсеивая те которые мы хотим запретить

После чего в свойствах applocker следует переключить «Только аудит» на «Принудительное применение правил»

В результате данных действий мы имеем эффективное хранение данных пользователей, и первично настроенную безопасность терминального сервера

И вновь у меня закончились буквы) продолжим в следующей части, рассмотрим настройку 1с , разграничения доступа к базам, поднимем производительность 1с на терминальном сервере фактически в двое, в обще продолжим в следующей части

C помощью групповых политик вы можете задать одинаковый корпоративный рисунок рабочего стола (обои) и экрана входа в Windows на всех компьютерах домена.

Содержание:

- Создаем групповую политику с обоями для рабочего стола

- Изменить обои рабочего стола через реестр и GPO

- Изменить фоновую картинку экрана блокировки Windows с помощью GPO

Вам понадобится файл в формате JPEG с картинкой, которую вы хотите использовать в качестве обоев. Разрешение картинки должно соответствуют минимальному разрешению, которое используется на мониторах в вашей компании (например, 1280 x 1024). Такая картинка будет размещена в центре и растянута на мониторах с большим разрешением.

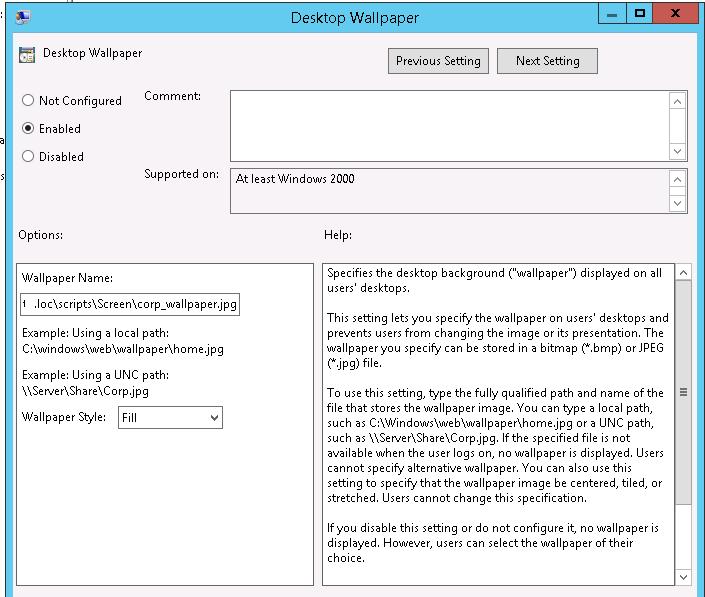

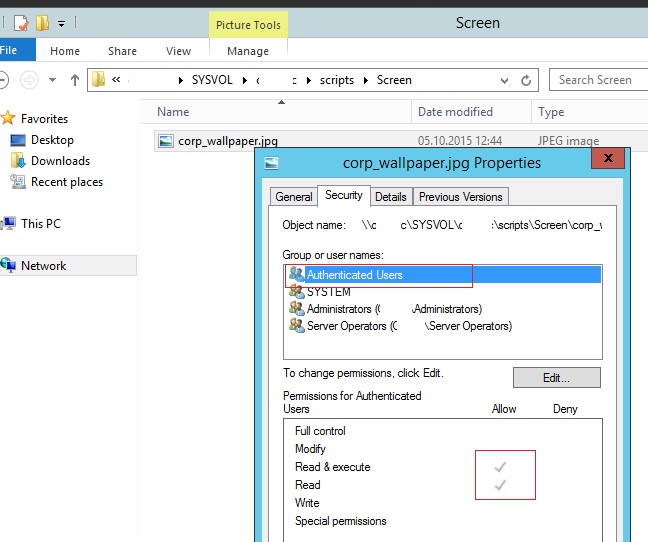

Вы можете предварительно скопировать JPEG файл на компьютеры пользователей через GPO, или поместить ее в сетевую папку доступную все пользователям. В нашем примере мы будет использовать для хранения обоев каталог SYSVOL на контроллере домена. Этот каталог автоматически реплицируется между всеми DC, что позволит уменьшить нагрузку на WAN каналы при получении клиентами файла с рисунком. Например, в моем случае UNC путь к файлу с фоновым рисунком

\\winitpro.loc\SYSVOL\winitpro.loc\scripts\Screen\corp_wallpaper.jpg

.

Проверьте, что у всех пользователей и компьютеров домена есть права на чтение этого файла в SYSVOL (в NTFS разрешениях файла должно присуствовать право Read для группы Authenticated Users).

Создаем групповую политику с обоями для рабочего стола

Теперь нужно создать групповую политику, которая задает этот рисунок в качестве обоев рабочего стола.

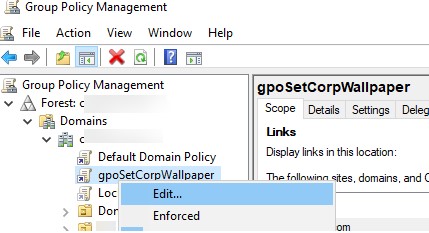

- Откройте консоль управления доменными GPO (

GPMC.msc

); - Создайте новую групповую политику gpoSetCorpWallpaper и назначьте ее на нужный OU с пользователями (в нашем примере мы хотим, чтобы политика применялась на все компьютеры и сервера домена, поэтому мы повесим политику на корень домена). Отредактируйте политику;

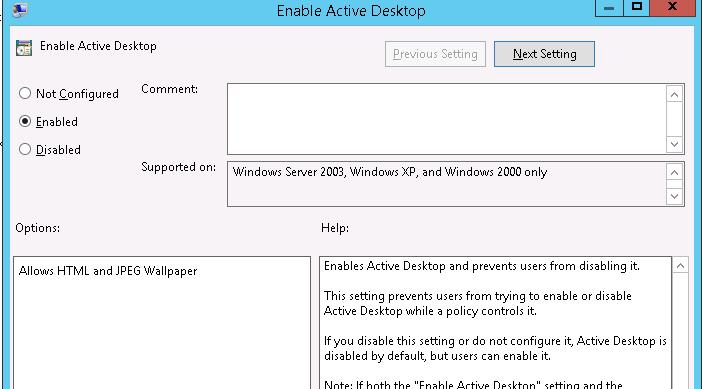

- Перейдите в секцию секции User Configuration -> Policies -> Administrative Templates -> Desktop -> Desktop (Конфигурация пользователя -> Административные шаблоны -> Рабочий стол -> Рабочий стол);

- Включите политику Enable Active Desktop (Включить Active Desktop);

- Затем включите политику Desktop Wallpaper (Фоновые рисунки рабочего стола). В параметрах политики укажите UNC путь к файлу с рисунком и выберите стиль фонового рисунка (Wallpaper Style) — Fill (Заполнение);

Совет. Как правило, стиль фонового рисунка “Fill” выглядит нормально почти на всех разрешениях экрана.

- Обновите настройки групповых политик на компьютере пользователя и перезапустите процесс explorer.exe (можно просто выполнить

logoff

) и проверьте, что на рабочем столе отображаются новые обои.

Если групповая политика не применяется на компьютерах, выполнить диагностику на конкретном клиенте с помощью команды gpresult (убедить что ваша политика отображается в секции Applied Group Policy Objects).

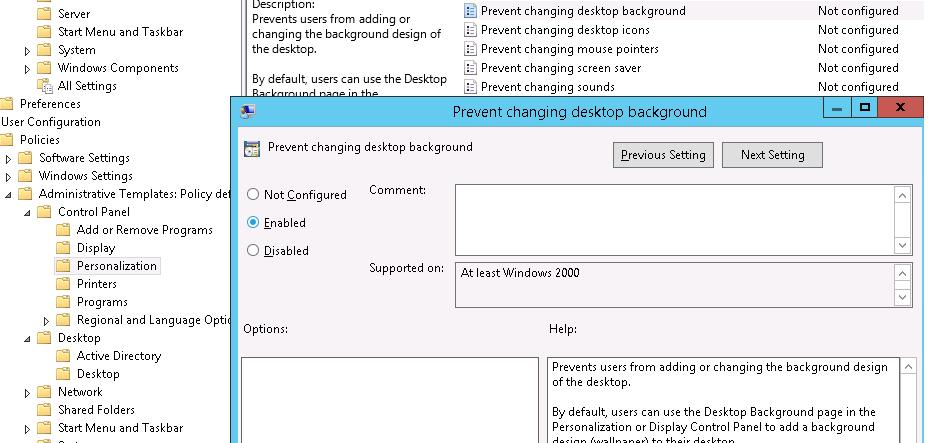

Чтобы запретить пользователям менять фоновый рисунок рабочего стола, включите политику Prevent Changing Desktop Background (Запрет изменения фона рабочего стола) в разделе User Configuration -> Administrative Templates -> Control Panel -> Personalization.

С помощью WMI фильтров GPO можно нацелить политику так, чтобы она применялась только к рабочим станциям пользователей с Windows 10 и 11:

Select * from Win32_OperatingSystem WHERE Version like "10.%" AND ProductType= "1"

В Windows 10 и 11 встречается проблема при обновлении файла с обоями рабочего стола в исходном каталоге. Если путь к картинке не изменился, в Windows не происходит обновление кэша, соответственно пользователь будет видеть старую картинку, даже если вы обновили ее в каталоге на сервере.

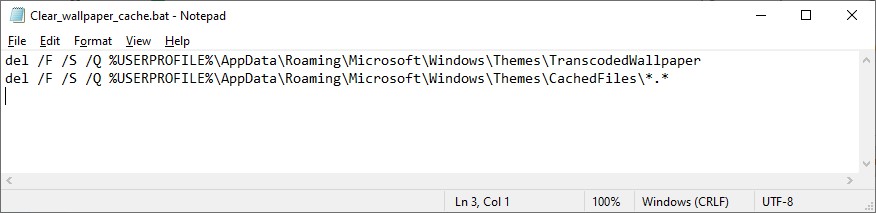

Поэтому для Windows 10/11 можно добавить дополнительный логоф скрипт GPO, который очищает кэш изображения при выходе пользователя из системы. Это может быть bat файл Clear_wallpaper_cache.bat с кодом:

del /F /S /Q %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Themes\TranscodedWallpaper

del /F /S /Q %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Themes\CachedFiles\*.*

Изменить обои рабочего стола через реестр и GPO

Вы можете настроить фонового рисунка рабочего стола через реестр. Путь к файлу обоев хранится в строковом (REG_SZ) параметре реестра Wallpaper в ветке HKEY_CURRENT_USER\Control Panel\Desktop\ или HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\System. В этом параметре нужно указать UNC путь к вашей картинке.

В этой же ветке реестра параметром WallpaperStyle (REG_SZ) задается положение изображения на рабочем столе. Для растягивания изображения используется значение 2.

Если вы хотите запретить пользователям менять фон рабочего стола, создайте в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\ActiveDesktop параметр «NoChangingWallPaper»=dword:00000001

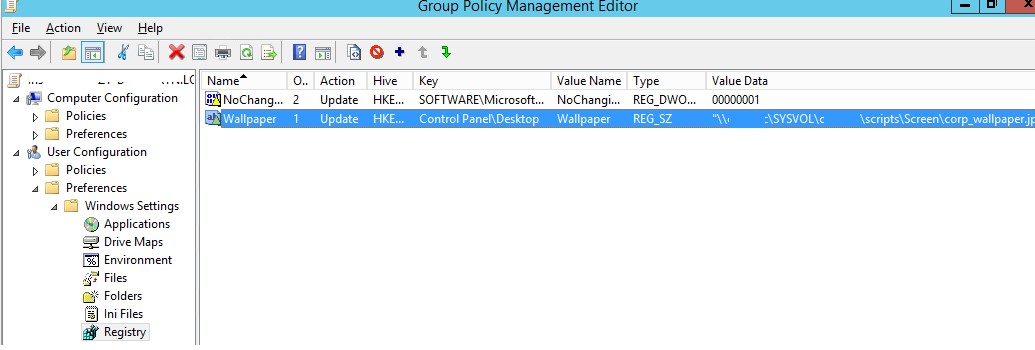

Эти настройки реестра можно распространить на компьютеры пользователей с помощью Group Policy Preferences. Для этого перейдите откройте GPO, перейдите в раздел User Configuration -> Preferences -> Windows Settings и создайте два параметра реестра с режимом Update.

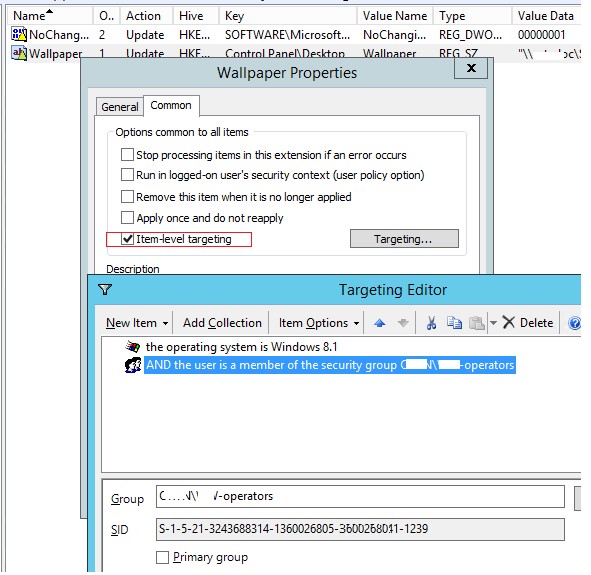

Item level Targeting в GPP позволяет более точно назначить политику обоев на клиентов. Например, можно применить фоновый рисунок рабочего стола только для определенных пользователей (добавленных в группу безопасности AD) и компьютеров с Windows 10.

Откройте свойства парам реестра в политике, на вкладке Common включите Item level Targeting, нажмите кнопку Targeting. Настройте два правила “the operating system is XXX” и “the user is member of the security group XXX”.

Это позволить вам применять разные обои рабочего стола для разных групп категорий сотрудников.

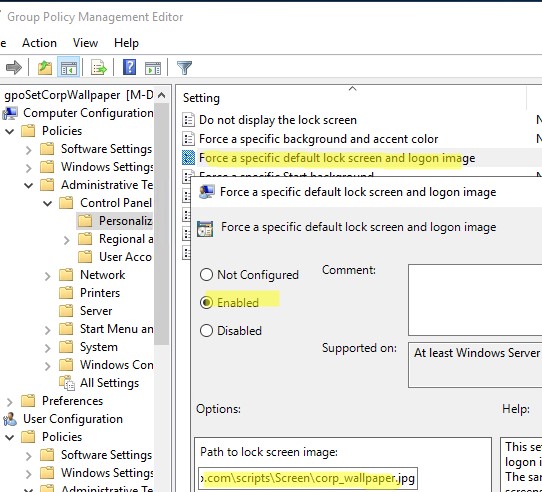

Изменить фоновую картинку экрана блокировки Windows с помощью GPO

Групповые политики позволяют изменить картинку на экране входа в Windows. Для этого нужно настроить политику Force a specific default lock screen and logon image в разделе GPO Computer Configuration -> Policies -> Administrative Templates -> Control Panel -> Personalization. Включите политику и укажите путь к файлу с изображением.

Однако такая политика применяется только к Windows 10/11 с редакциями Enterprise и Education, а также к Windows Server.

Вы можете изменить фоновую картинку на экране входа для Windows 10 Professional через реестр.

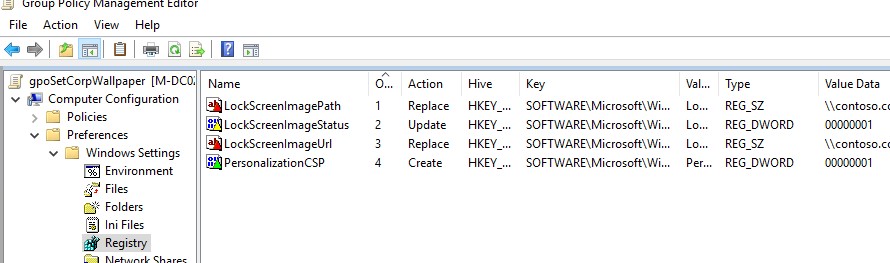

- Откройтесвою GPO иперейдитевComputer Configuration -> Preferences -> Windows Settings -> Registry;

- Создайте следующие параметры в разделе реестра HKEY_LOCAL_MACHINE по пути SOFTWARE\Microsoft\Windows\CurrentVersion\PersonalizationCSP:

Имя Действие Тип Значение LockScreenImagePath Replace REG_SZ Полный путь к файлу с картинкой (можно UNC путь) LockScreenImageStatus Create REG_DWORD 1 LockScreenImageUrl Replace REG_SZ Полный путь к файлу с картинкой (можно UNC путь) PersonalizationCSP Create REG_DWORD 1 - Перезагрузите компьютер и проверьте, что на экране входа в Windows (и на экране блокировки) отображается заданный вами фон.

блокировка_запуска_приложений_win_10_iot_enterprise

Содержание

Ограничение запуска приложений

Информация в данном разделе актуальна для Windows 10: 1809.

AppLocker позволяет запретить или разрешить запуск определенных приложений для определенных пользователей или групп пользователей.

Настройки AppLocker’а находятся в локальной групповой политике

«Конфигурация компьютера\Конфигурация Windows\Параметры безопасности\Политики управления приложениями\AppLocker»

(Computer Configuration\Windows Settings\Security Settings\Application Control Policies\AppLocker)

В разделе «AppLocker» можно указать политику применения правил:

-

Не настроено

-

Аудит

-

Принудительное применение правил

В подразделах находятся разделы с настройками правил AppLocker’а.

Перед включением AppLocker’а необходимо создать правила по умолчанию или минимально необходимый набор правил для корректной работы системы.

Создание правил по умолчанию

Необходимо создать правила по умолчанию в разделах:

-

«Исполняемые правила» / (Executable Rules)

-

«Правила упакованных приложений» / (Packaged app Rules)

Для создания правил по умолчанию необходимо нажать правой кнопкой мыши на соответствующем разделе и выбрать пункт «Создать правила по умолчанию» / (Create Default Rules)

Без создания вышеуказанных правил система будет некорректно работать после включения AppLocker’а

Включение AppLocker’а

Для включения AppLocker’а необходимо перевести службу AppLocker’а в автоматический режим запуска и запустить ее. Для этого необходимо выполнить нижеуказанные команды в консоли, которая запущена с повышенными привилегиями:

sc config AppIDSvc start=auto net start AppIDSvc

AppLocker начнет работу НЕ сразу после запуска службы.

Узнать состояние работы AppLocker’а можно в просмотре событий.

«Просмотр событий \ Журналы приложений и служб \ Microsoft \ Windows \ AppLocker \ EXE и DLL»

(Event Viewer \ Application and Services Logs \ Microsoft \ Windows \ AppLocker \ EXE и DLL)

Ветка журнала «Журналы приложений и служб» / (Application and Services Logs) открывается не сразу, ее открытие может занять некоторое время.

AppLocker не будет работать до тех пор пока в разделе журнала «EXE и DLL» не появится сообщение о том, что политика AppLocker’а применена к системе – код события 8001.

В журнале нет автоматического обновления отображения содержимого, для обновления отображаемых данных в журнале необходимо нажать «F5»

Настройка правил

Правила по умолчанию позволяют всем пользователям запускать файлы исполнения, которые находятся в папках «Windows» и «Program Files». Запуск остальных файлов разрешен только группе «Администраторы». Запуск упакованных приложений разрешен всем пользователям.

Для настройки правил по белому списку — запрещено все, кроме того, что разрешено, необходимо настроить разрешения только для группы «Администраторы» или для учетной записи администратора.

Если вы не знаете какие разрешения необходимо установить для корректной работы пользователя, то можно включить режим аудита, при котором ограничения AppLocker’а не будут действовать, но будут записаны сообщения в журнал о том, что выполнение было бы запрещено, если бы действовали правила AppLocker’а

Для включения режима аудита выберите пункт «AppLocker» в редакторе локальной групповой политики по ранее указанному пути. В правой части редактора нажмите левой кнопкой мыши на пункте «Настроить применение правил» \ (Configure rule enforcement). В необходимом разделе поставьте флажок «Настроено» \ (Configured) и в выпадающем меню выберите пункт «Только аудит» \ (Audit only).

После включения режима аудита запустите все программы, которые будет запускать пользователь и посмотрите в журнале AppLocker’а запуск каких программ был бы запрещен.

Во время сбора сведений в режиме аудита необходимо входить в учетную запись пользователя так, как это будет делать пользователь. Т.е. если вход в учетную запись пользователя будет автоматический после загрузки системы, то загрузите систему со входом в учетную запись, не нужно просто переходить из одной учетной записи в другую.

По результатам аудита добавьте разрешения на запуск программ, необходимых для пользователя, а затем отключите режим аудита и проверьте работу системы.

Или можно автоматически создать правила на основании результатов аудита.

Автоматическое создание правил по результатам аудита

Пример для автоматического создания правил на основании результатов аудита с помощью PowerShell:

Get-ApplockerFileinformation -Eventlog -EventType Audited | New-ApplockerPolicy -RuleType Hash, Publisher -User (Имя пользователя) -RuleNamePrefix AuditBased | Set-ApplockerPolicy –Merge

В данном примере:

-

«Get-ApplockerFileinformation -Eventlog -EventType Audited» — получает события типа «Аудит»

-

«New-ApplockerPolicy» — создает новые правила

-

«-RuleType Hash, Publisher» — создает новые правила на основании «Hash», если не доступен «Hash», то правило будет создано на основе «Publisher». Если поменять значения местами, то изменится приоритет и первичным будет «Publisher».

-

«User» — В значении «User» необходимо указать SID пользователя или группы.

-

«RuleNamePrefix» — определяет строку, которая будет добавлена к названию создаваемого правила

-

-

«Set-ApplockerPolicy» — применяет правила к системе

-

«Merge» — параметр указывающий на то, что правила необходимо добавить к уже существующим, без данного ключа новые правила заменят существующие правила

-

Для уменьшения количества создаваемых правил можно использовать параметр «Optimize» для командлета «New-ApplockerPolicy», но это может ухудшить наглядное представление правил.

Описание команд AppLocker’а можно посмотреть здесь

Отключение AppLocker’а

Правила AppLocker’а будут действовать после остановки службы. Чтобы правила AppLocker’а перестали действовать необходимо из папки «С:\Windows\System32\AppLocker» удалить файлы:

-

Appx.AppLocker

-

Dll.AppLocker

-

Exe.AppLocker

-

Msi.AppLocker

-

Script.AppLocker

Для возобновления работы AppLocker’а необходимо вернуть файлы обратно в папку.

Чтобы изменения вступили в силу необходимо перезагрузить систему.

Проблемы и решения

Изменение параметров запуска службы AppLocker’а

При изменении параметров запуска службы AppLocker’а система может сообщить о том, что недостаточно прав. Изменить параметры запуска службы можно в реестре

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\AppIDSvc

За тип запуска отвечает параметр «Start»:

-

2 — Автоматически

-

З – Вручную

Система не загружается после запечатывания в режиме OOBE

AppLocker запрещает запуск того, что явно разрешено

Проверьте, что служба «Удостоверение приложения» запущена. Статус работы службы можно узнать с помощью команды «Get-Service AppIDSvc».

Если служба остановлена запустите ее и переведите в автоматический режим запуска.

AppLocker разрешает запуск того, чего нет в разрешениях

-

Проверьте не установлен ли режим применения правил «Только аудит»

-

Переведите режим применения правил в «Принудительное применение правил»

-

Выполните команду «gpupdate /force»

Официальная документация

· Последние изменения: 2022/12/30 14:01 —

vladimir