В этой статье, мы покажем, как разрешить анонимный доступ к общем сетевым папкам и принтерам на компьютере в рабочей группе или в домене Active Directory. Анонимный доступ к сетевой папке подразумевают, что для доступа к сетевому ресурсу пользователи не нужно выполнять аутентификацию (вводить пароль) и для доступа используется гостевой аккаунт.

Содержание:

- Настройка локальных политик анонимного доступа в Windows

- Разрешить гостевой доступ к общей сетевой папке Windows

- Открыть анонимный доступ к общему сетевому принтеру

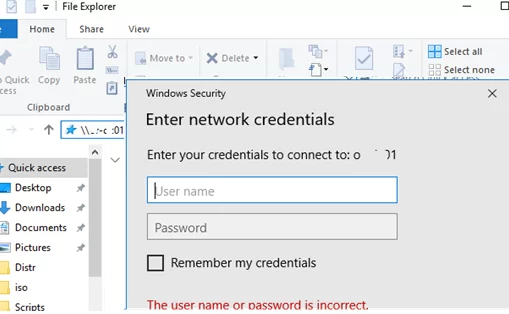

По умолчанию при доступе к сетевой папке на удаленном компьютере появляется запрос имени пользователя и пароля (кроме случаев, когда оба компьютера находятся в одном домене, или в одной рабочей группе и на них используются одинаковые аккаунты пользователей с одинаковыми паролями). Анонимный доступ подразумевает, что при подключи к удаленному компьютеру не запрашивается пароль и доступ к общим ресурсам возможет без авторизации.

В большинстве случае в целях безопасности не рекомендуется открывать анонимный доступ к сетевым папкам. Анонимный доступ позволяет любому неаутентифицированному пользователю прочитать, изменить или удалить данные в общей сетевой папке. Гостевой доступ рекомендуется использовать в исключительных случаях в защищенном периметре сети.

Настройка локальных политик анонимного доступа в Windows

Для анонимного доступа в Windows используется специальная встроенная учетная запись Гость (guest), которая отключена по-умолчанию.

Чтобы разрешить анонимный (без аутентификации) доступ к компьютеру, нужно включить учетную запись Guest и изменить некоторые параметры локальной политики безопасности Windows.

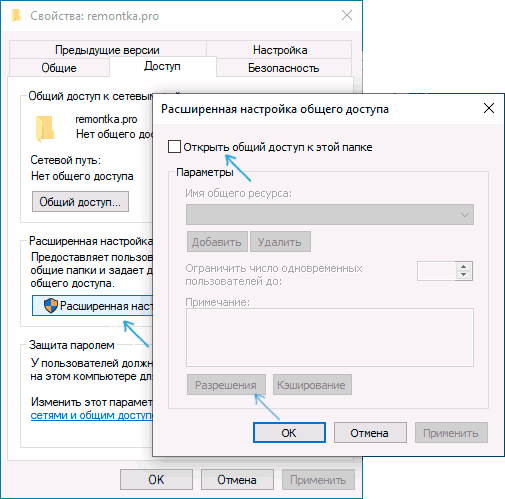

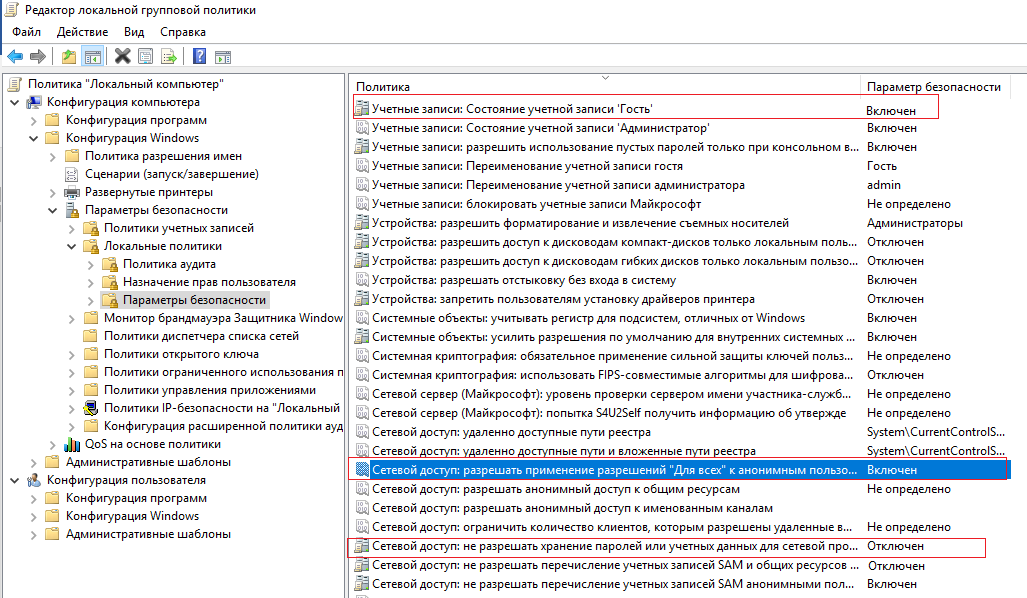

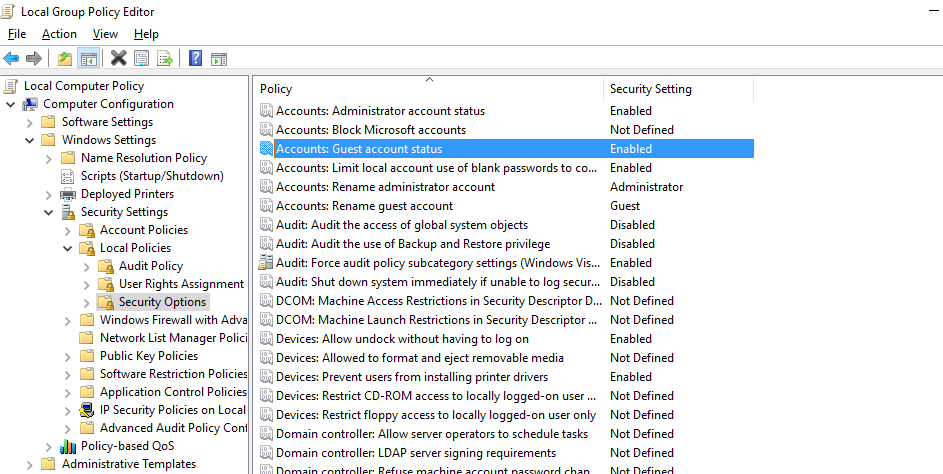

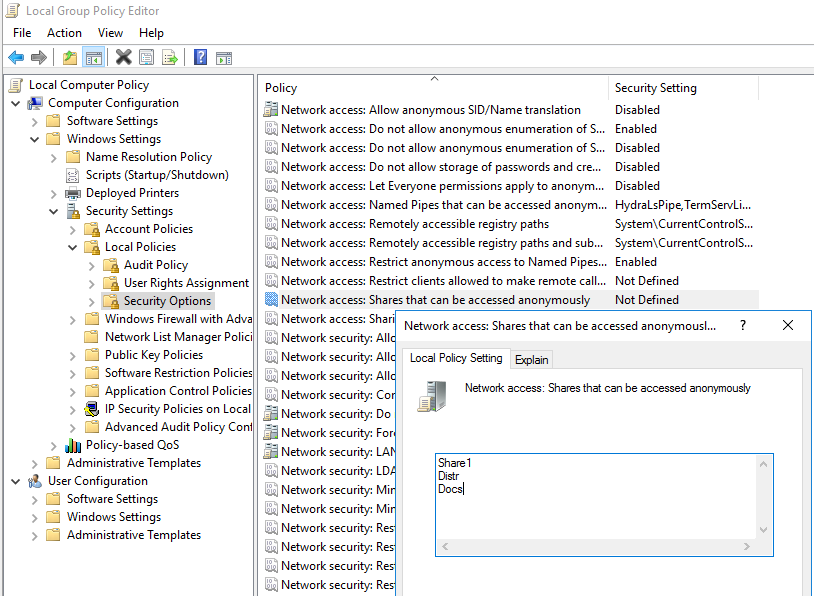

Откройте консоль редактора локальной GPO (gpedit.msc) и перейдите в раздел Конфигурация компьютера -> Конфигурация Windows -> Параметры безопасности -> Локальные политики -> Параметры безопасности (Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options)

Настройте следующие политики:

- Учетные записи: Состояние учётной записи ‘Гость’ (Accounts: Guest Account Status): Включен (Enabled);

- Сетевой доступ: разрешить применение разрешений “Для всех” к анонимным пользователям (Network access: Let Everyone permissions apply to anonymous users): Включен (Enabled);

- Сетевой доступ: Не разрешать перечисление учетных записей SAM и общих ресурсов (Network access: Do not allow anonymous enumeration of SAM accounts and shares): Отключен (Disabled).

В целях безопасности желательно также открыть политику “Запретить локальный вход” (Deny log on locally) в разделе Локальные политики -> Назначение прав пользователя и убедиться, что в политике указана учетная запись “Гость”.

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость или Everyone, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

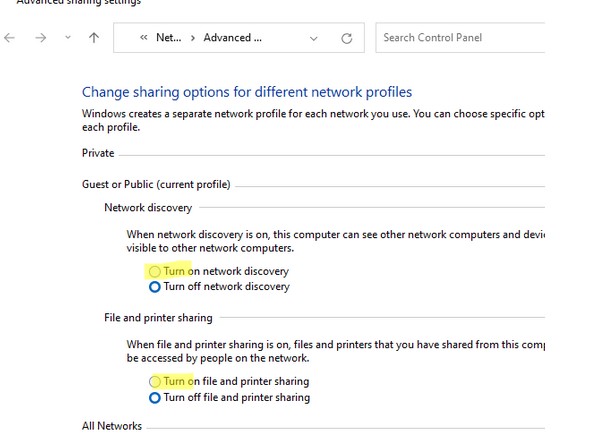

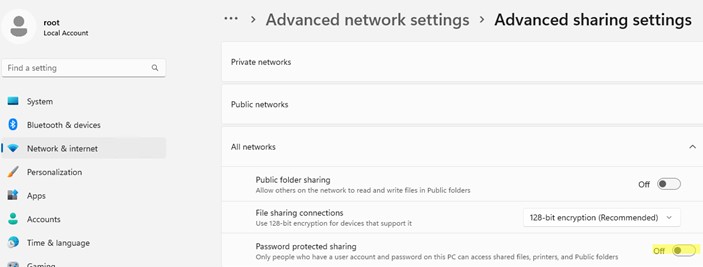

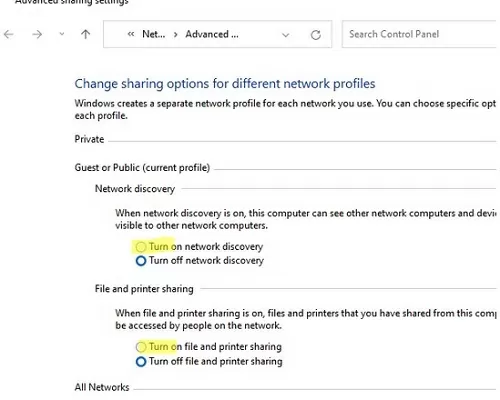

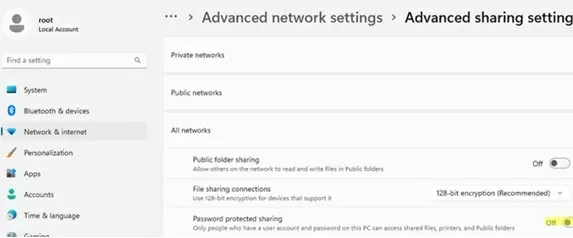

Также убедитесь, что включен общий доступ к сетевым папкам в разделе Параметры -> Сеть и Интернет -> Ваше_сетевое_подключение (Ethernet или Wi-Fi) -> Изменение расширенных параметров общего доступа (Settings -> Network & Internet -> Ethernet -> Change advanced sharing options). Проверьте что во всех секциях (Private, Public, All networks) включены опциы Turn on file and printer sharing, сетевое обнаружение (см. статью о проблемах обнаружения компьютеров в рабочих группах) и отключите защиту папок паролем Turn off password protected sharing.

В Windows 11 эти опции находятся в разделе панели Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings.

Обновите настройки локальных групповых политик на компьютере командой:

gpupdate /force

Разрешить гостевой доступ к общей сетевой папке Windows

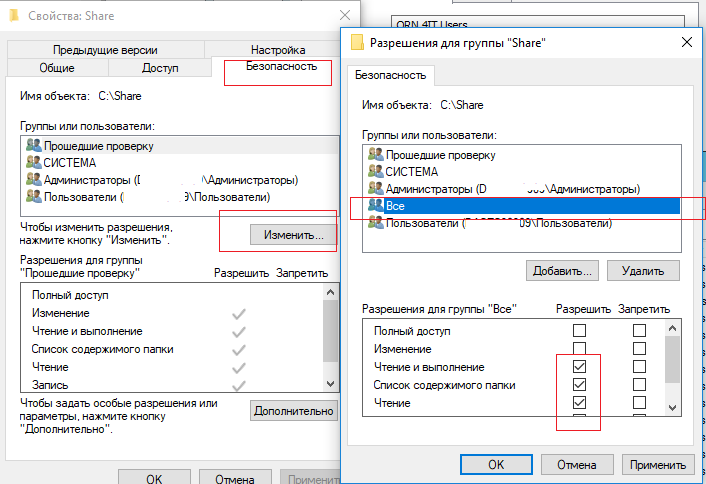

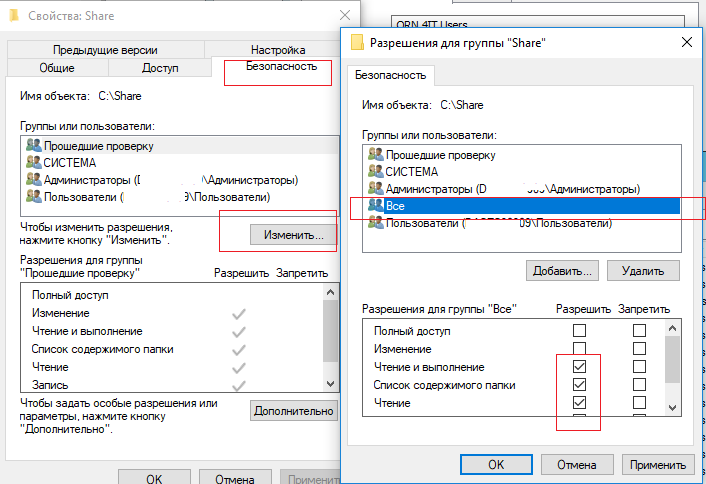

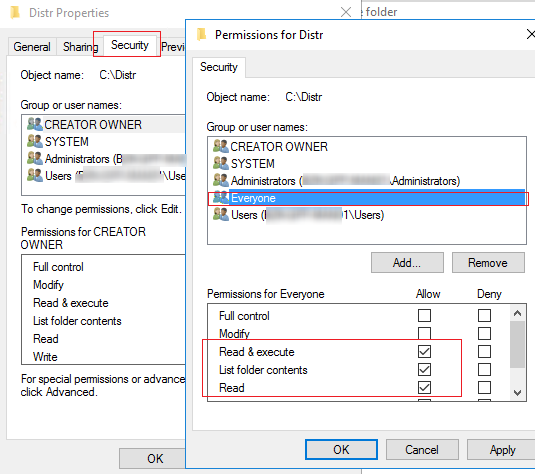

После того, как вы настроили политики гостевого доступа, нужно разрешить анонимный доступа к целевой сетевой папке на хосте Windows. Вам нужно изменить настройки безопасности сетевой папки Windows, к которой вы хотите предоставить общий анонимный доступ. Откройте свойства папки, перейдите на вкладку Безопасность (здесь настраиваются NTFS разрешений) предоставьте права чтения (и, если нужно, изменения) для локальной группы «Все» («Everyone»). Для этого нажмите кнопку Изменить -> Добавить -> Все и выберите необходимые привилегии анонимных пользователей. Я предоставил доступ только на чтение.

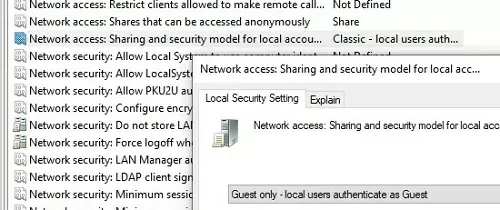

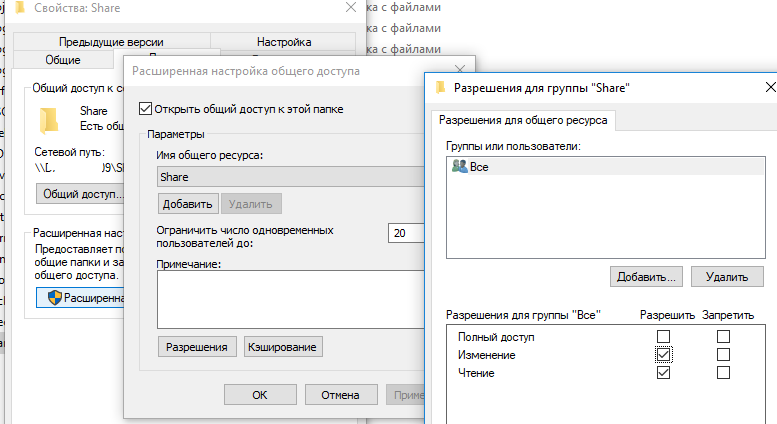

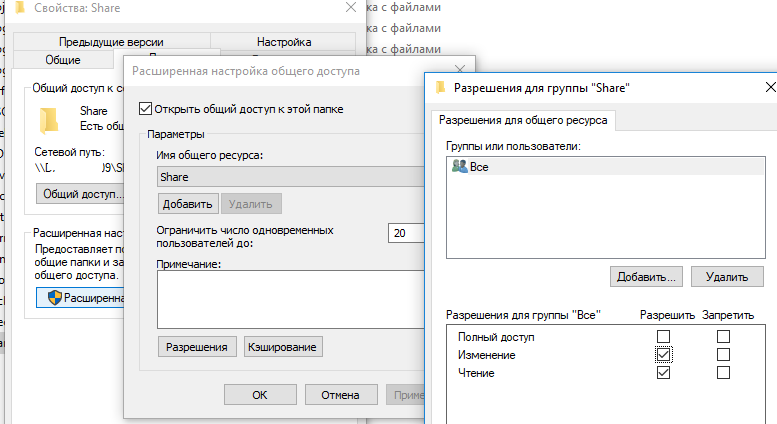

Также на вкладке Доступ (Sharing) нужно предоставить права доступа к сетевой шаре анонимным пользователям (Доступ -> Расширенная настройка -> Разрешения). Проверьте, что у группы Все есть право на Изменение и Чтение.

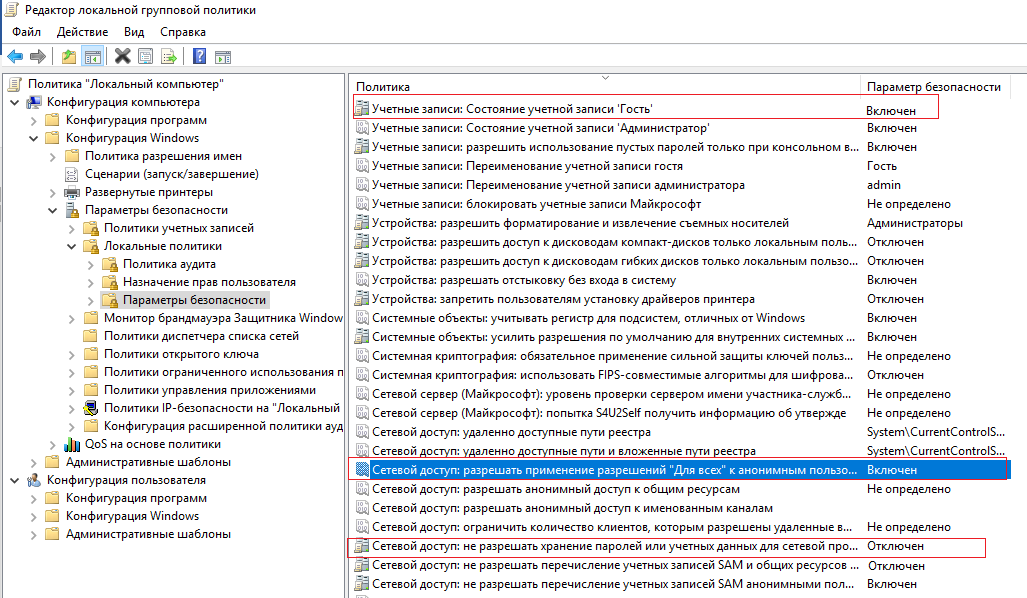

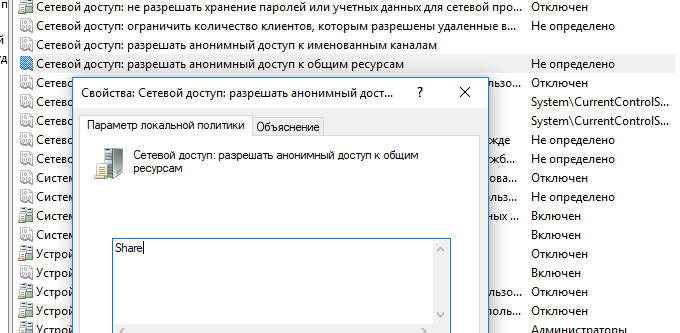

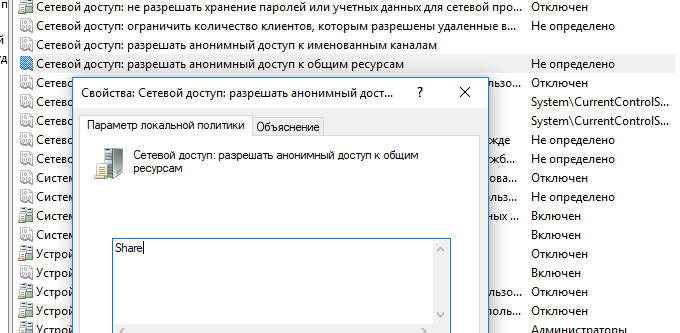

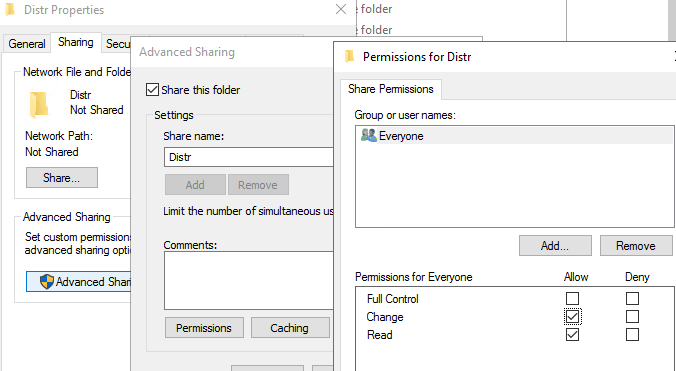

Теперь в локальной политике безопасности нужно указать имя сетевой папки, к которой разрешен анонимный доступ. Откройте консоль Local Security Policy (secpol.msc), перейдите в секцию Локальные политики -> Параметры безопасности. Затем в политике “Сетевой доступ: разрешать анонимный доступ к общим ресурсам” (Network access: Shares that can be accessed anonymous) укажите имя сетевой папки, к которой вы хотите предоставить анонимный доступ (в моем примере имя сетевой папки – Share).

Теперь вы можете анонимно подключиться к этому компьютеру с удаленного компьютера.

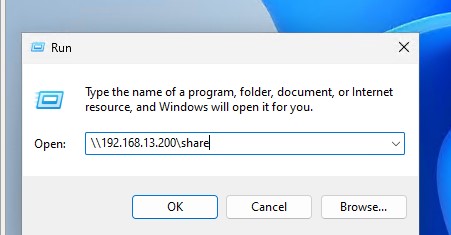

Нажмите клавишы Win+R и в окне укажите UNC (формат \\IPадрес\ИмяПапки, или \\NetBIOSимякомпьютера\ИмяПапки) путь к сетевой папке, которую вы хотите открыть.

Если вы все настроили правильно, перед вами появится список файлов в сетевой папке на удаленном компьютере.

Такой способ предоставления анонимного доступа работал до Windows 10 2004/Windows Server. В актуальных версиях Windows при доступе к общей папке все равно появляется запрос пароля. Чтобы подключиться к удаленной папке под анонимным пользователем нужно указать имя пользователя guest (пароль указывать не нужно).

Но это все равно не очень удобно.

В этом случае нужно дополнительно включить следующие локальные политики:

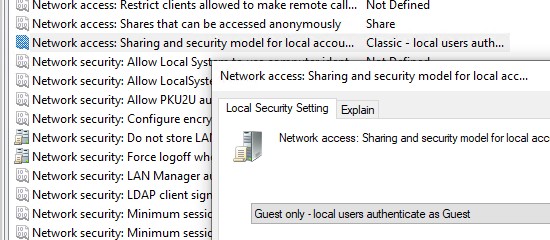

- Перейдите в раздел Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. В параметре Network access: Sharing and security model for local accounts измените значение с Classic на Guest Only. Эта политика автоматически использует аккаунт Guest при сетевом доступе к компьютеру под локальной учетной записью (подразумевается что вы вошли в Windows под локальной учетной записью);

- Перейдите в раздел Computer Configuration ->Administrative templates -> Network (Сеть) -> Lanman Workstation. Включите политику Enable insecure guest logons (Включить небезопасные гостевые входы). Эта политика разрешит сетевой доступ к общим папкам по протоколу SMBv2 под гостевой учетной записью. Если не включать этот параметр, то при подключении под Guest появится ошибка “Вы не можете получить доступ к удаленному компьютеру из-за того, что политики безопасности вашей организации могут блокировать доступ без проверки подлинности” (cм. статью).

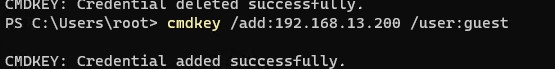

Затем нужно указать, что аккаунт Guest нужно всегда использовать для доступа к сетевым ресурсам на указанно компьютере. Для этого нужно добавить в диспетчер учетных записей Windows имя (IP адрес компьютера) и имя пользователя, которое нужно использовать для подключения. Откройте командую строку и выполните команду:

cmdkey /add:192.168.13.200 /user:guest

Теперь при доступе к указанному IP, Windows всегда будет выполнять автоматический входа под сохраненной учетной записью (Guest в нашем случае)

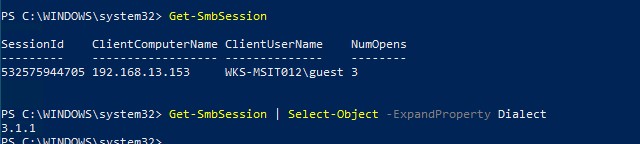

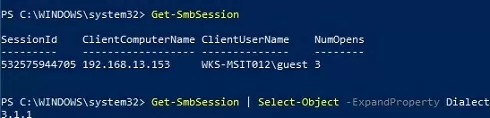

Теперь вы можете проверить на удаленном компьютере, что клиент подключился к сетевой папке под записью guest (анонимно):

Get-SmbSession

Открыть анонимный доступ к общему сетевому принтеру

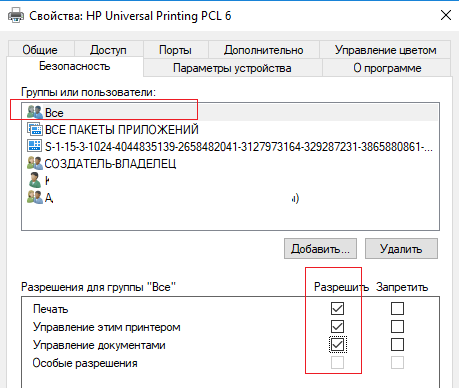

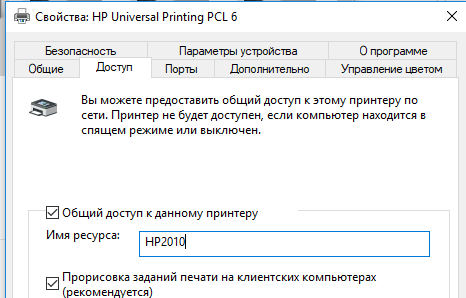

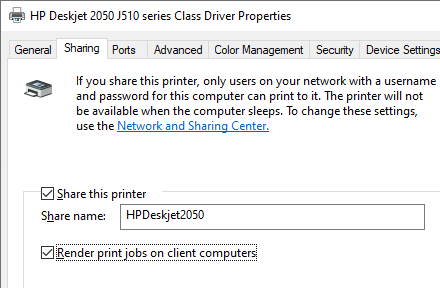

Чтобы разрешить анонимный доступ к сетевому принтеру на компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

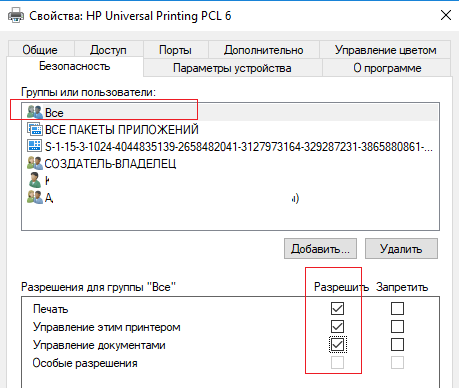

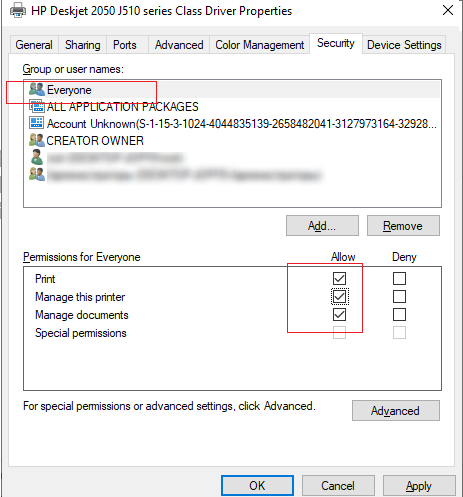

Затем на вкладке безопасность для группы “Все” отметить все галки.

Теперь вы сможете подключиться к общей папке (\\servername\share) и принтеру на доменном компьютере без ввода имени пользователя и пароля, т.е. анонимно.

Содержание

- Анонимный доступ к общим папкам и принтерам без пароля

- Локальные политики анонимного доступа

- Настройка анонимного доступа к общей папке

- Предоставление анонимного доступа к общему сетевому принтеру

- Как правильно установить и настроить файловый сервер на Windows Server

- Шаг 1. Выбор оборудования и подготовка сервера

- Дополнительные требования

- Шаг 2. Установка Windows и настройка системы

- Установка системы

- Настройка системы

- Шаг 3. Базовые настройки файлового сервера

- Установка роли и вспомогательных компонентов

- Настройка шары (общей папки)

- Шаг 4. Тюнинг файлового сервера или профессиональные советы

- Теневые копии

- Аудит

- Анализатор соответствия рекомендациям

- Шаг 5. Настройка средств обслуживания

- Резервное копирование

- Мониторинг

- Шаг 6. Тестирование

- Файловый сервер на базе Windows Server 2016 Шаг [1] Установка и настройка файлового сервера, DFS Namespace и квот

- Установка роли файлового сервера

- Установка DFS-namespace

- Зачем нужен DFS?

- Установка DFS

- Настройка DFS

- Настройка квот для сетевых папок в Windows Server 2016

- Файловый сервер на базе Windows Server 2016 Шаг [2] Настройка прав доступа к сетевым папкам на файловом сервере

- Установка файлового сервера (File Server) на Windows Server 2016

- Что такое файловые службы и службы хранилища в Windows Server 2016?

- Компоненты и функции входящие в файловые службы в Windows Server 2016

- Средства администрирования файловых служб Windows Server 2016

- Установка и удаление роли файлового сервера в Windows Server 2016

- Установка файлового сервера с помощью мастера

- Установка файлового сервера с помощью Windows PowerShell

- Удаление файлового сервера с помощью мастера

- Удаление файлового сервера с помощью Windows PowerShell

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

Настройте следующие политики:

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

Настройка анонимного доступа к общей папке

Предоставление анонимного доступа к общему сетевому принтеру

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\\servername\share) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

Источник

Как правильно установить и настроить файловый сервер на Windows Server

В качестве примера используется Windows Server 2012 R2 (2016, 2019). Инструкция разбита на несколько шагов и представляет из себя полный цикл настройки файлового хранилища для использования в малых и средних компаниях.

Шаг 1. Выбор оборудования и подготовка сервера

В качестве сервера, желательно, выбрать профессиональное оборудование. Системные требования для файлового сервера не высокие:

Например, для компании в 300 пользователей подойдет сервер с процессором Xeon E3, 8 Гб ОЗУ и 5 Тб дискового пространства на дисках SAS 10K.

Дополнительные требования

Подробнее о выборе оборудования читайте статью Как выбрать сервер.

Шаг 2. Установка Windows и настройка системы

Установка системы

Настройка системы

Шаг 3. Базовые настройки файлового сервера

Это стандартные действия, которые выполняются при настройке обычного файлового сервера.

Установка роли и вспомогательных компонентов

Как правило, данная роль устанавливается вместе с Windows. Остается только это проверить и доустановить компоненты, которые нужны для полноценной эксплуатации сервиса.

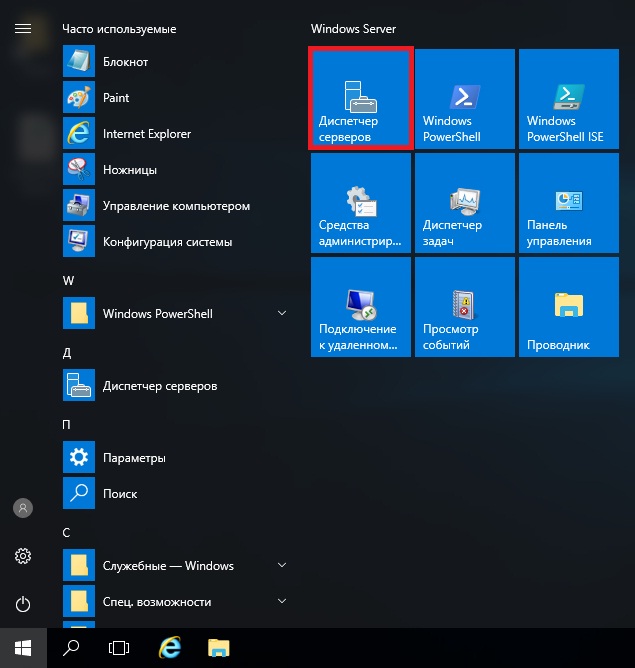

Открываем Диспетчер серверов. Он может быть запущен из панели быстрого запуска.

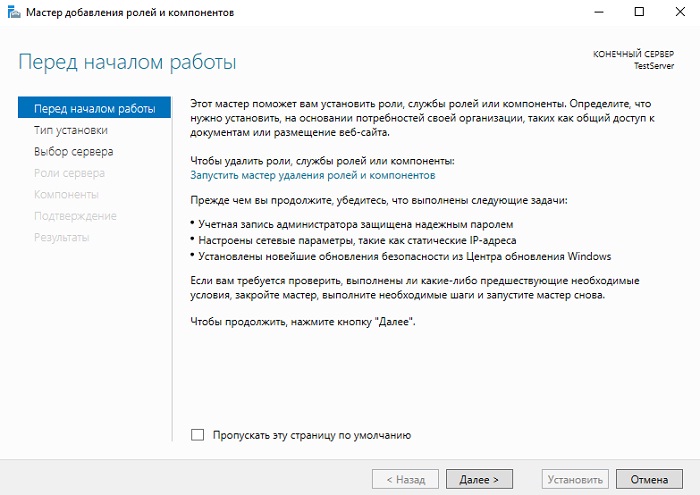

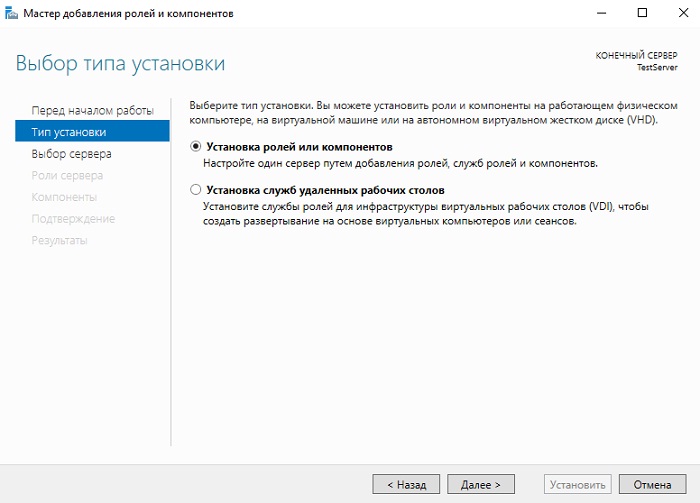

В открывшемся окне оставляем Установка ролей и компонентов и нажимаем Далее.

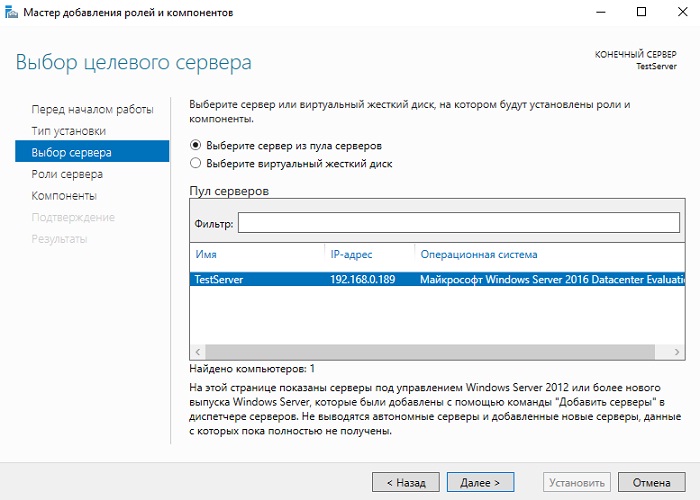

В следующем окне выбираем нужный сервер (выбран по умолчанию, если работаем на сервере, а не через удаленную консоль) и нажимаем Далее.

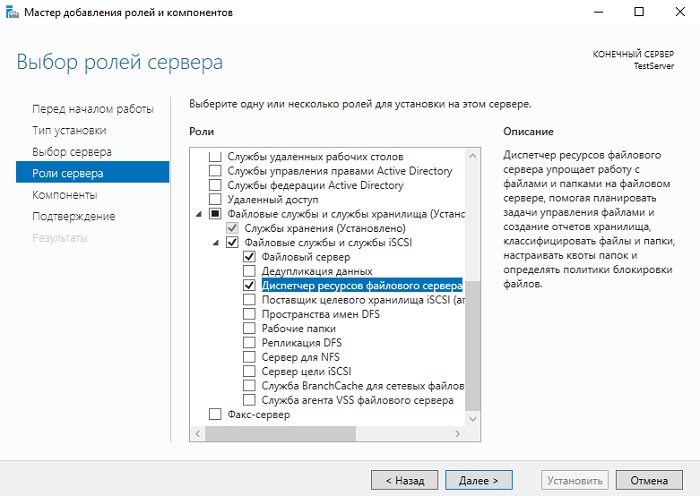

Среди ролей находим Файловые службы и службы хранилища, раскрываем ее и проверяем, что установлены галочки напротив следующих компонентов:

Если данные службы не установлены, выбираем их и нажимаем Далее.

В окне Выбор компонентов просто нажимаем Далее.

Откроется окно Подтверждение установки компонентов. Нажимаем Установить и после окончания процесса перезагружаем сервер.

Настройка шары (общей папки)

Создаем первую папку, которую хотим предоставить в общее использование. Затем кликаем по ней правой кнопкой мыши и нажимаем Свойства:

В открывшемся окне переходим на вкладку Доступ и нажимаем Расширенная настройка:

Ставим галочку Открыть общий доступ к этой папке и нажимаем кнопку Разрешения:

Предоставляем полный доступ всем пользователям:

* конечно же, мы не будем давать доступ всем пользователям, но для этого есть вкладка безопасность (см. ниже).

Нажимаем OK и еще раз OK.

Теперь переходим на вкладку Безопасность и нажимаем Дополнительно:

В открывшемся окне нажимаем Отключение наследования и Преобразовать унаследованные разрешения в явные разрешения этого объекта.

Выставляем необходимые права на папку, например:

Совет: старайтесь управлять правами на ресурсы только при помощи групп. Даже если доступ необходимо предоставить только одному человеку!

Теперь нажимаем OK два раза. Папка настроена для общего использования и в нашем примере доступна по сетевому пути \\fs1\Общая папка.

Шаг 4. Тюнинг файлового сервера или профессиональные советы

Данные настройки, по сути, представляют секреты того, как сделать файловый сервер лучше, надежнее и безопаснее. Применяя их, администраторы создают более правильную и профессиональную среду ИТ.

С самого начала стоит создавать общие папки в пространстве имен DFS. На это есть две основные причины:

Теневые копии

Позволят вернуться к предыдущим версиям файлов. Это очень полезная функция позволит не только восстановить некорректно отредактированный документ, но и вернуть случайно удаленный файл или папку.

Как настроить и пользоваться данной возможностью, читайте подробнее в инструкции Как включить и настроить теневые копии.

Аудит

Аудит позволит вести протокол доступа к данным — понять, кто и когда удалил важные данные или внес в них изменения.

О том, как настроить данную возможность читайте статью Как включить аудит доступа к файлам Windows.

Анализатор соответствия рекомендациям

В диспетчер управления серверами Windows встроен инструмент для проверки конфигурации сервера — анализатор соответствия рекомендациям. Чтобы им воспользоваться переходим в диспетчере в Локальный сервер:

Рассмотрим решения некоторых рекомендаций.

1. Для XXX должно быть задано рекомендованное значение.

Это набор однотипных рекомендаций, для выполнения которых нужно обратить внимание на описание и задать значение параметро, которое в нем указано. Например, для CachedOpenLimit в описании проблемы есть описание решения — «Задайте для CachedOpenLimit рекомендуемое значение 5». Чтобы это сделать, открываем Powershell от администратора и вводим команду:

* мы задаем параметру CachedOpenLimit значение 5, как это и рекомендовано анализатором.

На запрос, уверены ли мы, что хотим выполнить команду, отвечаем утвердительно.

Остальные параметры задаем аналогичными действиями.

2. Файл Srv.sys должен быть настроен на запуск по требованию.

В командной строке от имени администратора вводим:

sc config srv start= demand

3. Создание коротких имен файлов должно быть отключено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Шаг 5. Настройка средств обслуживания

Ни одна инфраструктура не может полноценно существовать без мониторинга и резервного копирования. Предупредить о возможной проблеме, узнать о последней раньше пользователей или иметь возможность восстановить данные — показатели высокой ответственности и профессионализма системного администратора.

Резервное копирование

Для файлового сервера все просто — необходимо резервировать все рабочие папки и файлы. Лучшим решением будет ежедневное копирование новых данных, и с определенной периодичностью (например, раз в месяц), создавать полный архив.

Мониторинг

Шаг 6. Тестирование

Тестирование состоит из 3-х основных действий:

Источник

Файловый сервер на базе Windows Server 2016 Шаг [1] Установка и настройка файлового сервера, DFS Namespace и квот

В серии статей мы рассмотрим установку файлового сервера на базе Windows Server 2016, настройку пространства имен, квотирования, группы AD, права доступа к сетевым папкам, создание ярлыков на сетевые папки через GPO.

За базу берем поставленную мне задачу, упростим ее для статьи. В примере будем использовать два отдела компании. На сервере будет использовано два HDD диска для хранения данных, также подключим третий HDD диск по сети с другого сервера.

Установка роли файлового сервера

На этом установка роли файлового сервера завершена.

Установка DFS-namespace

Зачем нужен DFS?

DFS имеет ряд преимуществ как для пользователей сети, так и для предприятий.

Для пользователей сети:

Namespace DFS — это упрощенный доступ к файлам, распределенным по сети. Исчезает необходимость в подключении множества сетевых дисков. Пользователям предоставляется одна общая сетевая папка, в которой отображаются только те папки, к которым им предоставлен доступ, если конечно включен ABE.

Для организации:

Namespace DFS — гибкое использование свободных ресурсов. Создание и подключение к DFS сетевых папок с серверов и компьютеров со свободным местом на жестком диске.

Replication DFS (Репликация DFS) — автоматическое резервирование важной информации повышает отказоустойчивость всей системы (выход одного сервера или дискового устройства не повлияет на работу пользователей).

В моем случае DFS мне поможет создать более удобную структуру файлового сервера для пользователей, получить одну точку входа.

Установка DFS

Если вы не установили DFS при инсталляции роли файлового сервера, то можно ее просто добавить. Для этого:

Откройте панель управления сервером Windows и найдите Add roles and features (Добавить роли и компоненты).

В качестве типа установки укажите Role-based or feature-based installation (Установка ролей и компонен

Выбираем нужный сервер из пула серверов. тов).

Выбираем нужный сервер из пула серверов.

В следующем окне отмечаем DFS Namespaces и DFS Replication, если нужно.

Установка DFS шаг 2 Установка DFS шаг 3

После удачной инсталляции переходим к настройке DFS

Установка DFS шаг 4

Настройка DFS

В Server Manager\Dashboard выберете > Tools > DFS Managment.

Или в поиске введите команду dfsmgmt.msc.

Для создания нового пространства имен выберете в правой части экрана New Namespace.

Введите название сервера и выберите его местоположение.

Создание Namespace шаг 1

На следующем этапе задаем имя пространства имен DFS. Хочу обратить внимание, что заданное здесь имя будет использоваться при подключении общей сетевой папки. Например:

Создание Namespace шаг 2

На следующем шаге выбираем Domain-based namespace, так как используются доменные службы Active Directory.

Создание Namespace шаг 3

В результате видим сообщение об успешном создании пространства имен.

Создание Namespace шаг 4

Теперь подключаем к нашему созданному Namespace сетевые папки.

Для создания новой папки выберете в правой части экрана New Folder. Задайте имя папки и путь к ней.

Создание папки в Namespace

В моем случае у меня 2 разных сетевых папки на разных дисках. Но для пользователей отдела один сетевой ресурс:

Если в будущем мне понадобится добавить какие-либо сетевые папки для отделов, но при этом не подключать несколько сетевых ресурсов, то достаточно будет создать новый Namespace и подключить к нему нужные папки.

Replication DFS (Репликация DFS) мною не настраивалась. Наличие свободных ресурсов всегда болезненный вопрос.

Для второго отдела был создана обычная сетевая папка с правами доступа.

Настройка квот для сетевых папок в Windows Server 2016

Причины для установки квот на сетевые папки могут быть самые разные. Для меня было целью разделить место на логическом диске D: моего файлового сервера на 2 отдела.

Для установки квот на сетевые папки необходимо установить File Server Resource Manager.

Установка File Server Resource Manager шаг 1

Установка File Server Resource Manager шаг 2

В Server Manager\Dashboard выберете > Tools > File Server Resource Manager. Откроется окно управления File Server Resource Manager. Если у вас в компании есть настроенный SMTP server с 25 портом, то вы можете настроить отправку уведомлений о квотах на e-mail администратора. Для этого выберите: File Server Resource Manager > Configure Options…

Для создания своей квоты выберите Quota Management > Quota Templates > Create Quota Templates

Настройка Quota Template шаг 1

Задаем имя для нашей новой квоты, описание, если нужно, и устанавливаем лимит. Нажимаем OK. Квота создана. Если нажать кнопку ADD, то открывается окно с доп. настройками, в котором можно создать уведомления о действиях с папкой, к которой применена квота, запись уведомлений в журнал и отправки на e-mail администратора.

Создадим квоту Storage и применим ее к папке old storage.

Подключим эту папку на компьютере пользователя, видим результат.

Хочу добавить, что квоты бывают Hard (жесткими) и Soft (мягкими). Мягкие квоты – это квоты, в которых установленный лимит можно превышать при достижении порогового значения. Жесткие квоты – запрещают пользователю превышать установленное пороговое значение лимита. Я использую жесткие квоты, так как хочу закрепить выделенное место на жестком диске за отделами.

Обращаю внимание на то, что эта статья описывает конкретный пример. Задачи и решения для каждой компании индивидуальны.

Источник

Файловый сервер на базе Windows Server 2016 Шаг [2] Настройка прав доступа к сетевым папкам на файловом сервере

Файловый сервер установлен. Об установке и настройке файлового сервера смотрите статью «Файловый сервер на базе Windows Server 2016». В этой статье я расскажу о настройке прав доступа к сетевым папкам на файловом сервере.

На логическом диске D: файлового сервера создадим папку, например, share-local. Это будет корневая папка для всего файлового сервера.

Включаем Sharing для этой папки. Нажимаем Advansed Sharing > удаляем Everyone и добавляем Authenticated Users или Domain Users.

Advansed Sharing

Устанавливаем права для Authenticated Users.

Теперь включаем ABE (Access Based Enumeration) — папки, к которым нет доступа, не будут отображаться. На Windows Server 2016 опция ABE находится в File and Storage Services > Shares. Выбираем нашу папку, клик правой кнопкой мыши >Properties и в пункте меню Settings ставим флаг — Enable access-based enumeration.

Access Based Enumeration

Возвращаемся к нашей папке share-local. Заходим на вкладку Security, нажимаем Advansed. В появившемся окне Advansed Security нажимаем Disable inheriatance (Отключить наследование). Отключаем наследование с преобразованием унаследованных прав в явные.

Отключение наследования

Оставляем полный доступ для этой папки, ее подпапок и файлов администраторам и системе, права создателя-владельца урезаем, остальные права доступа удаляем.

права создателя-владельца изменяем шаг 1 права создателя-владельца изменяем шаг 2

Добавляем группу Domain Users c правом только чтения и только этой папки.

Права Domain Users

Создаем подпапки отделов. Вновь созданные папки будут видны только администраторам. Добавим группы, которые должны получить доступ к ним. И не забываем поставить флаг Write для групп.

Как видно, теперь пользователь сети нужного отдела видит папку своего отдела и может в ней создавать папки и файлы.

доступ к папке своего отдела

Создаем папку для второго отдела, добавляем нужную группу к доступу — у нашего пользователя по прежнему только его папка.

Все папки на файловом сервере По прежнему только папка отдела

Помним, что один из отделов уже имеет общий ресурс для отдела. И нужно этому отделу подключить еще одну сетевую папку. Для этих целей мы создали наш Namespace. O Namespace смотрите статью

«Файловый сервер на базе Windows Server 2016».

Подключаем сетевой ресурс через \\unitec.local\share-files

Видим 2 папки нашего отдела. Одна из них корневая со старого сетевого ресурса (dc share), а вторая подпапка отдела (new share) с нового файлового сервера. У пользователя все работает, есть возможность создавать файлы и папки.

Сетевые папки первого отдела

Представим ситуацию, что кто-то вне нашего отдела узнал, что в локальной сети есть сетевой ресурс \\unitec.local\share-files и решил проверить — будет ли у него доступ.

В результате такой пользователь увидит следующее. У него будут отображаться 2 папки первого отдела. Если он зайдет в корневую папку старого сетевого ресурса (dc share) — то для него папка будет пуста, так как на папке включен ABE. При попытке входа на подпапку отдела нового файлового сервера — получит ошибку.

Права доступа у нас работают.

Ошибка при попытке входа

Хочу добавить, что у меня не стояла задача создания структуры папок в корневой папке отдела и назначения прав на папки структуры.

Источник

Установка файлового сервера (File Server) на Windows Server 2016

Всем привет! Сейчас мы с Вами рассмотрим два варианта установки и удаления файлового сервера в операционной системе Windows Server 2016, а именно традиционного с использованием графического инструмента, т.е. «Мастера добавления ролей и компонентов», и продвинутого с использованием Windows PowerShell.

Опытны системные администраторы, конечно же, знают что такое файловый сервер (File Server) и в целом файловые службы (File Services) Windows Server, а также как устанавливать, настраивать и удалять данную роль, но начинающие сисадмины в небольших компаниях многого не знают и ограничиваются простым предоставлением общего доступа к папкам. Но так как файловые службы Windows Server имеют гораздо больше возможностей, сегодня я кратко опишу их и покажу на примере процесс установки и удаления некоторых компонентов, входящих в состав файловых служб (забегая вперед, скажу, что это будет «Файловый сервер», «Диспетчер ресурсов файлового сервера» и «Средства диспетчера ресурсов файлового сервера»).

Что такое файловые службы и службы хранилища в Windows Server 2016?

Файловые службы и службы хранилища – это технологии, с помощью которых можно предоставлять общий доступ к файлам и папкам, управлять общими ресурсами и контролировать их, осуществлять репликацию файлов, обеспечивать быстрый поиск файлов, а также предоставлять доступ для клиентских компьютеров UNIX.

Для реализации и использования всего вышеперечисленного в роль «Файловые службы и службы хранилища» Windows Server 2016 входит достаточно большое количество компонентов и инструментов управления, и сейчас давайте, перечислим и рассмотрим их.

Компоненты и функции входящие в файловые службы в Windows Server 2016

Средства администрирования файловых служб Windows Server 2016

Ранее мы рассмотрели роли Windows Server 2016 входящие в состав файловых служб, но всеми этими ролями необходимо управлять и для этих целей нам на помощь приходят «Компоненты» Windows Server, а именно «Средства администрирования ролей». В состав средств администрирования файловых служб Windows Server 2016 входят:

Установка и удаление роли файлового сервера в Windows Server 2016

Для примера давайте рассмотрим ситуацию, когда Вам необходимо развернуть файловый сервер для предоставления пользователям общего доступа к файлам и папкам, а также осуществлять контроль использования ресурсов на данном файловом сервере.

Для решения данной задачи мы установим два компонента входящих в роль файловых служб, а именно «Файловый сервер» и «Диспетчер ресурсов файлового сервера», а также для эффективного контроля имеющиеся ресурсов установим «Средства диспетчера ресурсов файлового сервера».

Процесс установки и удаления роли файлового сервера мы будем рассматривать на примере операционной системы Windows Server 2016, и как я уже сказал ранее, мы разберем два варианта: первый с использованием мастера, и второй с использованием Windows PowerShell.

Установка файлового сервера с помощью мастера

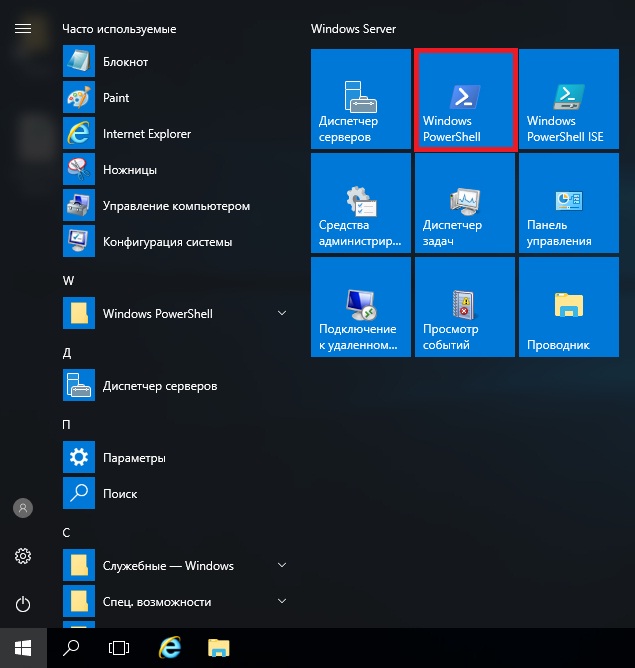

Запускаем «Диспетчер серверов», например, из меню пуск.

На первом окне мастера сразу нажимаем «Далее».

Затем выбираем тип «Установка ролей или компонентов», жмем «Далее».

Если у Вас несколько серверов выбирайте нужный, у меня он всего один, поэтому я сразу жму «Далее».

И вот, наконец, мы дошли до выбора ролей. Находим раздел «Файловые службы и службы хранилища» и ставим галочки напротив ролей, которые нужно установить, в нашем случае это «Файловый сервер» и «Диспетчер ресурсов файлового сервера».

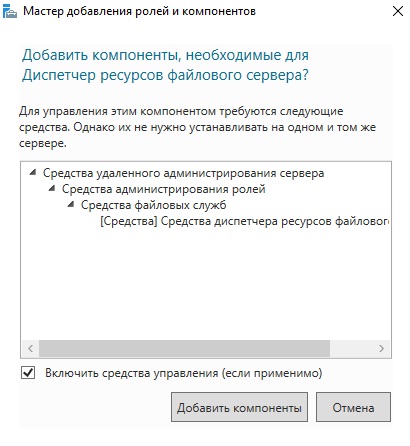

После того как Вы поставите галочку напротив роли «Диспетчер ресурсов файлового сервера» у Вас появится окно, в котором Вам предложат сразу выбрать компонент управления данной ролью, т.е. «Средства диспетчера ресурсов файлового сервера», а нам как раз нужен этот компонент, поэтому жмем кнопку «Добавить компоненты».

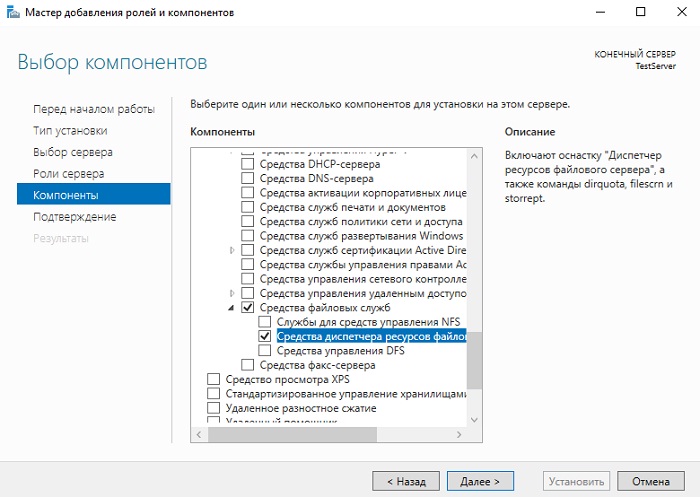

Необходимые роли выбраны, теперь жмем «Далее», в итоге мастер перейдет к выбору компонентов, но нужный нам компонент уже будет отмечен (в разделе средства удаленного администрирования сервера), поэтому мы сразу можем нажимать «Далее».

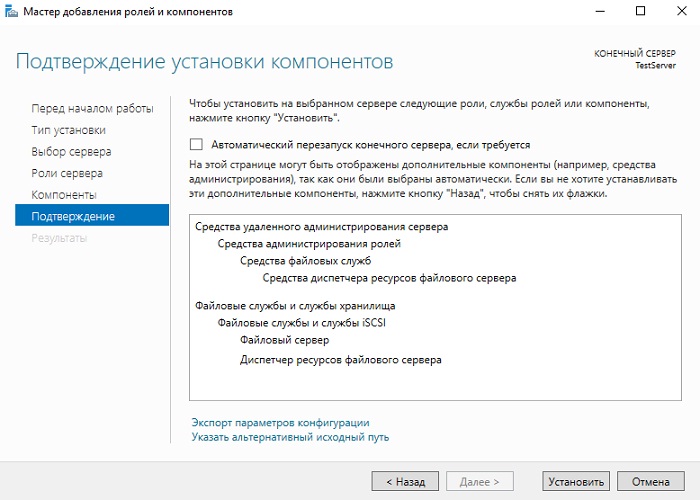

Все готово для установки, проверяем и подтверждаем параметры установки, а именно правильность выбора ролей и компонентов, жмем «Установить».

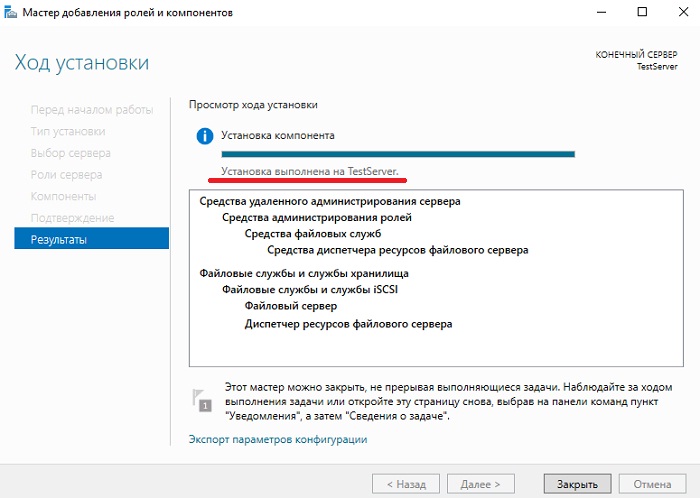

Процесс установки будет завершен, когда появится соответствующее сообщение.

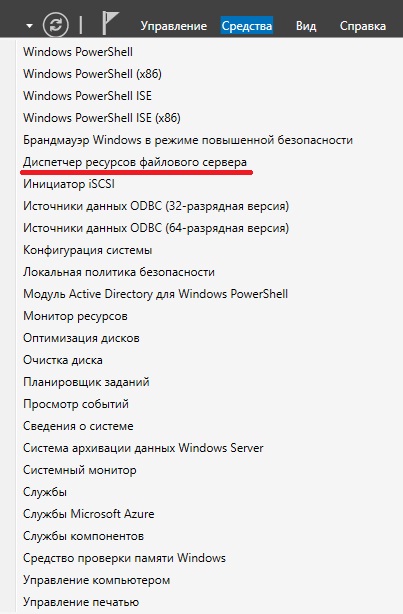

После установки Вы можете предоставлять общий доступ к файлам и папкам на данном сервере, а также с помощью «Диспетчера ресурсов файлового сервера» настраивать квоты, блокировки файлов, создавать и генерировать отчеты, данную оснастку можно запустить, например, из меню диспетчера серверов «Средства».

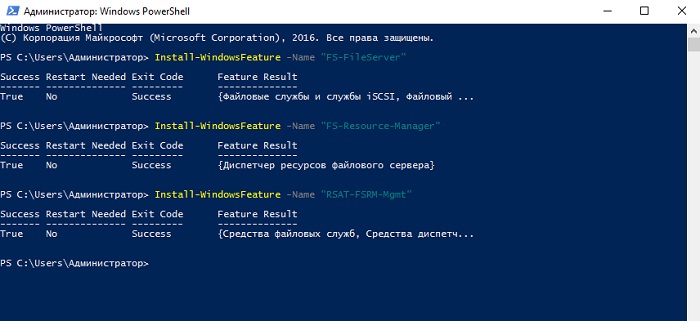

Установка файлового сервера с помощью Windows PowerShell

В Windows PowerShell для установки ролей и компонентов есть специальный командлет Install-WindowsFeature, именно его мы и будем использовать. Запускаем оболочку Windows PowerShell и выполняем следующие команды.

Для установки файлового сервера

Для установки «Диспетчера ресурсов файлового сервера»

Для установки компонента «Средства диспетчера ресурсов файлового сервера»

Все, установка завершена, мы только что установили файловый сервер, диспетчер ресурсов файлового сервера и средства диспетчера ресурсов файлового сервера.

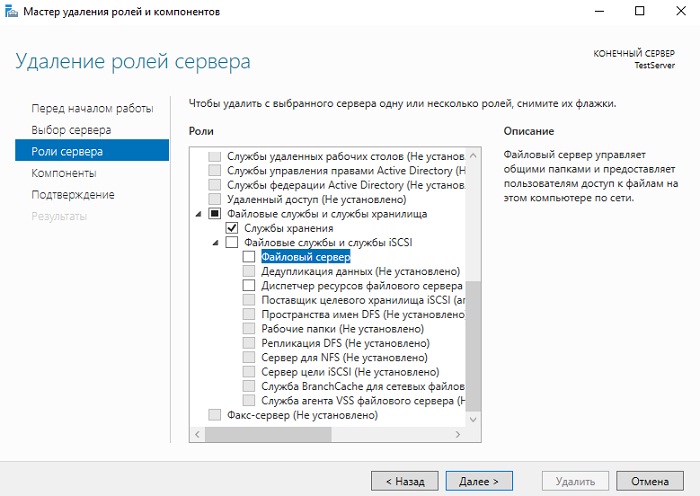

Удаление файлового сервера с помощью мастера

Перед удалением файлового сервера необходимо убрать общий доступ со всех файлов и папок, иначе удалить не получится, в самом начале процесса возникнет ошибка.

Примечание! После удаления файлового сервера требуется перезагрузка сервера.

Запускаем диспетчер серверов и в меню «Управление» выбираем «Удалить роли и компоненты».

В итоге запустится «Мастер удаления ролей и компонентов», где Вы делаете практически то же самое, что и при установке, только мы не ставим галочки, а наоборот убираем их, после того как Вы уберете галочку с «Диспетчера ресурсов файлового сервера», Вам также сразу предложат удалить компонент «Средства диспетчера ресурсов файлового сервера». Затем жмем «Далее», если хотим удалить еще какие-нибудь компоненты, то также снимаем галочки, и снова жмем «Далее».

На заключительном шаге мастера проверяем выбранные роли и компоненты, и жмем «Удалить». После завершения процесса удаления, как я уже говорил, перезагружаем сервер.

Удаление файлового сервера с помощью Windows PowerShell

Для того чтобы удалить файловый сервер с помощью Windows PowerShell, запускаем оболочку PowerShell и выполняем перечисленные ниже команды. В данном случае нам также сначала необходимо убрать общий доступ со всех файлов и папок и не забывать о том, что после удаления нам нужно будет перезагрузить сервер.

Для удаления компонента «Средства диспетчера ресурсов файлового сервера»

Для удаления «Диспетчера ресурсов файлового сервера»

Источник

Анонимный доступ к доменной шаре без пароля

Возникла необходимость на момент миграции предоставлять пользователям, не находящимся в домене, доступ на доменные шары без авторизации и, соттветственно, ввода пароля. Общая папка располгается на Windows Server 2008 R2, в качестве клиентов выступает как Windows XP, так и Windows 7.

Собственно настройка:

- Включить на сервере учетную запись гостя;

- На папку, к которой требуется открыть общий доступ, дать права локальной группе Everyone на изменение (ну или какие Вам требуется);

- В консоли сервера выполнить gpedit.msc для запуска редактора локальной групповой политики;

- Перейти в «Computer Configuration» =>> «Windows Settings» =>> «Security Settings» =>> «Local Policies» =>> «Security Options»

- Изменить настройка «Network access: Do not allow anonymous enumeration of SAM accounts and shares» на «Disable»

- Изменить настройку «Network access: Let Everyone permissions apply to anonymous users» на «Enable»

- Для повышения безопасности также желательно перейти в «Computer Configuration» =>> «Windows Settings» =>> «Security Settings» =>> «Local Policies» =>> «User Right Assignment» и добавить пользователя Guest в параметр «Deny log on locally»

- gpupdate /force

Теперь при входе недоменных пользователей на шару этого сервера не будет запрашиваться логин/пароль

This article shows how to allow anonymous access to shared network folders and printers on a computer in a workgroup or Active Directory domain. Anonymous access to a remote computer means that users do not need to authenticate (without the need to enter credentials or passwords) to access a shared resource and a Guest account is used for access.

Contents:

- Configuring Anonymous Access Settings in Windows

- Allow Guest Access to Shared Folders on Windows without Password

- How to Enable Anonymous Access to Shared Printer on Windows

By default, when you access a shared folder on a remote computer, you are prompted for a username and password (except in cases where both computers are in the same domain, or workgroup and use the same local user accounts with the same passwords). Anonymous access means that when you connect to a remote computer, you are not prompted for a password and can access shared resources without authentication.

In most cases, opening anonymous access to shared network folders is not recommended for security reasons. Anonymous access allows any unauthenticated user to read, modify, or delete files in a shared folder. Guest access is recommended for exceptional use in a secure network perimeter.

Configuring Anonymous Access Settings in Windows

Windows uses a special built-in guest account for anonymous access. This account is disabled by default.

To allow anonymous (unauthenticated) access to the computer, you need to enable the Guest account and change some settings of the Local Security Policy in Windows.

Open the Local Group Policy Editor console (gpedit.msc) and navigate Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options

- Accounts: Guest Account Status: Enabled

- Network access: Let Everyone permissions apply to anonymous users: Enabled

- Network access: Do not allow anonymous enumeration of SAM accounts and shares: Disabled

For security reasons, it is also a good idea to open the “Deny log on locally” policy under the Local Policies -> User Rights Assignment to ensure that the Guest account is specified in the policy settings.

Then make sure that Guest or Everyone is also specified in the Access this computer from network policy and the Deny access to this computer from the network policy should not have Guest as the value.

Also, make sure that network folder sharing is enabled under Settings -> Network & Internet -> Ethernet -> Change advanced sharing options. Check that Turn on file and printer sharing, Network Discovery (allows to show computers in the network environment) are enabled, and Turn off password protected sharing option is disabled in all network profile sections (Private, Public, All networks).

In Windows 11, you can find these options here: Settings -> Network and Internet -> Advanced network settings -> Advanced sharing settings.

Use the following command to update the local Group Policy settings on the computer:

gpupdate /force

Allow Guest Access to Shared Folders on Windows without Password

After you have configured the guest access policies, you must allow anonymous access to the target shared folder on the Windows host. You must change the security settings of the Windows share you want to allow anonymous access to. Open the folder properties, go to the Security tab, and check the current folder’s NTFS permissions. Assign Read permissions (and Modify if needed) to the Everyone local group. To do this, click Edit -> Add -> Everyone and select the NTFS access permissions for anonymous users. I have granted read-only permissions.

You must also grant anonymous users access to the network share on the Sharing tab (Sharing -> Advanced Sharing -> Permissions). Make sure that the Everyone group has the Modify and Read permissions. Make sure that the Everyone group has Change and Read permissions.

You must now specify the name of the network folder to which anonymous access is allowed in the local security policy. Open the Local Security Policy console (secpol.msc), and go to Local Policies -> Security Options. Then specify the name of the shared folder to which you want to allow anonymous access in the policy Network access: Shares that can be accessed anonymously (in my example, it is Share1, Distr, and Docs folders).

You can now anonymously connect to this computer remotely.

Press Win+R and type the UNC path to a shared folder you want to open (you can use the following formats: \\192.168.31.10\Docs or \\FS01\Docs).

If everything is configured correctly, you will see a list of files in a shared folder on a remote computer.

This method of granting anonymous access worked well until Windows 10 2004/Windows Server 2019. In current builds of Windows, you will still see a password prompt when you try to access a shared folder. In order to connect to a shared folder as an anonymous user, you need to specify the user name guest (you do not need to specify a password). But it’s not very convenient.

In this case, you will also need to enable the following Group Policy options:

- Go to the following GPO section: Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options. Change the value of Network access: Sharing and security model for local accounts parameter from Classic to Guest Only. This policy enables the automatic use of the Guest account when you access a remote computer on the network using a local account (It is assumed that you are logged into Windows with a local account);

- Navigate to Computer Configuration -> Administrative Templates -> Network -> Lanman Workstation. Enable the policy Enable insecure guest logons. This policy allows network access to shared folders using the SMBv2 protocol under the Guest account. If you do not enable this parameter, an error will occur when you try to connect to the remote computer using the Guest account: “Y

ou can’t access this shared folder because your organization’s security policies block unauthenticated guest access” See this article.

Then specify that the Guest account should always be used to access shared resources on the specified computer. To do this, you need to add the computer name (or IP address) and the user name you want to use to connect to the remote computer to the Windows Credential Manager. Open the command prompt and run:

cmdkey /add:192.168.13.200 /user:guest

Windows will now automatically log in with the saved account (Guest in our case) when accessing the specified IP address (or hostname).

Now you can check on the remote computer that the client has connected to the shared folder under the Guest (anonymous) account:

Get-SmbSession

How to Enable Anonymous Access to Shared Printer on Windows

To enable anonymous access to a shared printer on your computer, open the shared printer properties in the Control Panel -> Hardware and Sound -> Devices and Printers. Enable the option Render print jobs on client computers on the Sharing tab.

Then select all Allow permissions for the Everyone group on the Security tab.

You can now connect anonymously to a shared folder (\\server-name\sharedfolder) and printer on a computer in a domain or workgroup without having to enter a username and password.

Если в вашей локальной сети несколько компьютеров (а если они подключены к одному роутеру — они уже в локальной сети), вы можете поделиться доступом к какой-либо папке на одном компьютере с другого ПК или ноутбука с предоставлением нужных прав (чтение, чтение и изменение и другие). Это не сложно, но у начинающих пользователей часто возникают проблемы с настройкой общего доступа к папкам Windows 10 по причине незнания некоторых нюансов.

В этой инструкции подробно о том, как настроить общий доступ к папкам в Windows 10 (то же самое подойдет и для дисков), о том, что для этого потребуется и дополнительная информация, которая может оказаться полезной.

- Как включить и настроить общий доступ к папке или диску в Windows 10

- Подключение к общей папке с другого компьютера или ноутбука

- Как включить анонимный доступ к общим папкам или сетевому диску

- Видео инструкция

Как включить и настроить общий доступ к папке или диску в Windows 10

Прежде чем начинать, учитывайте, что для настройки общего доступа к папкам и дискам у вас в Windows 10 в качестве профиля сети должна быть выбрана «Частная сеть». Вы можете изменить это перед началом настройки (Как изменить общедоступную сеть на частную и наоборот в Windows 10), либо пока не предпринимать никаких действий — на одном из этапов вам автоматически предложат это сделать. Дальнейшие шаги по предоставлению общего доступа к папке в Windows 10 выглядят следующим образом:

- Нажмите правой кнопкой мыши по папке, к которой нужно предоставить общий доступ по сети, выберите пункт «Предоставить доступ к» — «Отдельные люди».

- Если в качестве профиля сети у вас установлена «Общедоступная», вам будет предложено сделать сеть частной. Сделайте это (пункт «Нет, сделать эту сеть частной»).

- Откроется окно, в которой будет показано имя текущего пользователя и кнопка «Поделиться». Вы можете сразу нажать эту кнопку, чтобы предоставить общий доступ к папке, но в этом случае для подключения к этой папке с другого компьютера потребуется вводить имя пользователя и пароль именно этого пользователя этого компьютера с правами владельца. Внимание: если пользователь без пароля, подключение по умолчанию выполнить не получится.

- Если вы не хотите использовать имя пользователя и пароль администратора текущего компьютера при подключении с другого компьютера или ваш пользователь не имеет пароля, вы можете создать нового пользователя на текущем компьютере, не обязательно администратора, но обязательно с паролем (Как создать пользователя Windows 10), например с помощью командной строки, запущенной от имени администратора: net user Имя_пользвателя Пароль /add

- Затем указать это имя пользователя в поле вверху настройки общего доступа, нажать кнопку «Добавить» и указать нужный уровень разрешений.

- По завершении нажмите кнопку «Поделиться». Готово, теперь общий доступ к папке предоставлен.

Есть еще один вариант предоставления общего доступа к папке (подойдет и для диска) в Windows 10:

- Откройте свойства папки или диска, перейдите на вкладку «Доступ».

- Нажмите кнопку «Общий доступ» и выполните шаги 3-5 из предыдущего раздела.

- Если кнопка «Общий доступ» недоступна (что может быть при предоставлении доступа к диску), нажмите кнопку «Расширенная настройка», а затем — отметьте пункт «Открыть общий доступ к этой папке».

- В расширенной настройке в разделе «Разрешения» вы также можете указать пользователей, которым предоставлен доступ к диску.

- Примените сделанные настройки.

При необходимости отключить общий доступ к папкам, вы в любой момент можете либо вернуть профиль сети «Общественная», отменить общий доступ в свойствах папки или использовать контекстное меню «Предоставить доступ к» — «Сделать недоступными».

Подключение к общим папкам в Windows 10

Для того, чтобы подключиться к общей папке или диску с другого компьютера или ноутбука (в инструкции предполагается, что там так же установлена Windows 10, но обычно все работает и для предыдущих версий системы), выполните следующие шаги:

- В проводнике откройте раздел «Сеть» и нажмите по имени компьютера, на котором находится папка, к которой был предоставлен общий доступ.

- Если на компьютере, с которого мы подключаемся, включена «Общественная сеть», вам будет предложено включить профиль «Частная сеть», сделайте это (можно нажать по уведомлению вверху окна проводника и разрешить сетевое обнаружение и общий доступ к папкам и файлам).

- Введите имя пользователя и пароль для подключения к папке с общим доступом. Это должно быть имя пользователя и пароль пользователя не текущего, а удаленного компьютера, например, имя и пароль пользователя, который делился папкой или имя и пароль, которые мы создавали на 4-м шаге в первом способе.

- Если все прошло успешно, вы увидите общую папку и у вас будут те права доступа, которые вы задавали в столбце «Уровень разрешений».

Также при желании вы можете нажать правой кнопкой мыши по пункту «Сеть» в проводнике и нажать «Подключить сетевой диск», после чего указать путь к сетевому ресурсу (этот путь в любой момент можно посмотреть в свойствах папки или диска на вкладке «Доступ»), либо нажать по сетевой папке или диску и выбрать пункт «Подключить сетевой диск». В результате общая папка или диск с общим доступом будет подключен как простой диск.

Как включить анонимный доступ к общим папкам без ввода имени пользователя и пароля

Если вам требуется сделать так, чтобы открывать папки по сети можно было без ввода имени пользователя и пароля, в Windows 10 Pro и Enterprise сделать это можно следующим образом:

- На компьютере, на котором находится общая папка, в свойствах общего доступа добавьте группу «Все» (вводим Все в верхнем поле, нажимаем кнопку Добавить) и предоставьте нужные разрешения. В Windows 10, которая изначально была на английском языке эта группа называется Everyone.

- Зайдите в редактор локальной групповой политики (Win+R — gpedit.msc, внимание: элемент отсутствует в Windows 10 Домашняя), перейдите в раздел «Конфигурация Windows» — «Параметры безопасности» — «Локальные политики» — «Параметры безопасности».

- Включите параметр «Сетевой доступ: разрешать применение разрешений Для всех к анонимным пользователям», дважды нажав по нему и выбрав пункт «Включено».

- Откройте свойства папки и на вкладке «Доступ» внизу, в разделе «Защита паролем» нажмите по ссылке «Центр управления сетями и общим доступом» для изменения параметра. Раскройте раздел «Все сети», установите отметку «Отключить общий доступ с парольной защитой» и примените настройки.

- В случае, если мы предоставляем анонимный доступ к диску, а не отдельной папке, дополнительно зайдите в свойства диска, на вкладке «Безопасность» нажмите кнопку «Изменить», добавьте группу «Все» и установите необходимые разрешения.

- Некоторые инструкции предлагают в том же разделе редактора локальной групповой политики включить параметр «Учетные записи: Состояние учетной записи Гость», а затем открыть параметр «Сетевой доступ: разрешать анонимный доступ к общим ресурсам» и указать сетевое имя папки в строке (или несколько строк, если папок несколько), имя папки указывается без пути к ней, для диска просто указываем букву без двоеточия. Но в моих экспериментах анонимный доступ (ко всем общим папкам) работает и без этого, хотя это может пригодиться, если анонимный доступ нужно предоставить только для отдельных общих папок.

С этого момента с других компьютеров подключение к общей папке или сетевому диску можно выполнить без ввода логина и пароля (иногда может потребоваться перезагрузка компьютеров). Однако учитывайте, что это не очень хорошо с точки зрения безопасности.

Как настроить общий доступ к папкам и дискам в Windows 10 — видео инструкция

Надеюсь, инструкция оказалась полезной, а у вас всё получилось и общий доступ к папкам работает. Если по какой-то причине подключиться не удается, еще раз учитывайте, что компьютеры должны быть подключены к одной сети и, помимо этого, может оказаться, что общему доступу мешает ваш антивирус или сторонний файрволл.