Уровень сложностиПростой

Время на прочтение7 мин

Количество просмотров12K

Это первая статья цикла, который будет описывать методы исследования структур системы Windows и Active Directory. В статье попробуем изучить мини инфраструктуру AD и попытаемся понять как обнаруживаются логические уязвимости.

В сети достаточно много статей о том, что была найдена логическая уязвимость, которая позволяет выполнять повышение привилегий. Как происходит поиск и работа с такими уязвимостями?

Что такое AD и эскалация привилегий через ACL

Операционная система Windows с точки зрения разграничения привилегий использует списки доступа или так называемые ACL листы. Каждый такой лист содержит информацию о том какие привилегии есть у пользователя или какие привилегии требует объект в операционной системе, чтобы можно было с ним взаимодействовать (читать, изменять и т. д.). Если привилегии для одной операционной системы могут быть сохранены в структурах самой операционной системы, то в случае если используется целая инфраструктура на базе ОС Windows, то для сохранения данных о доступе к объектам приходится вести базу данных.

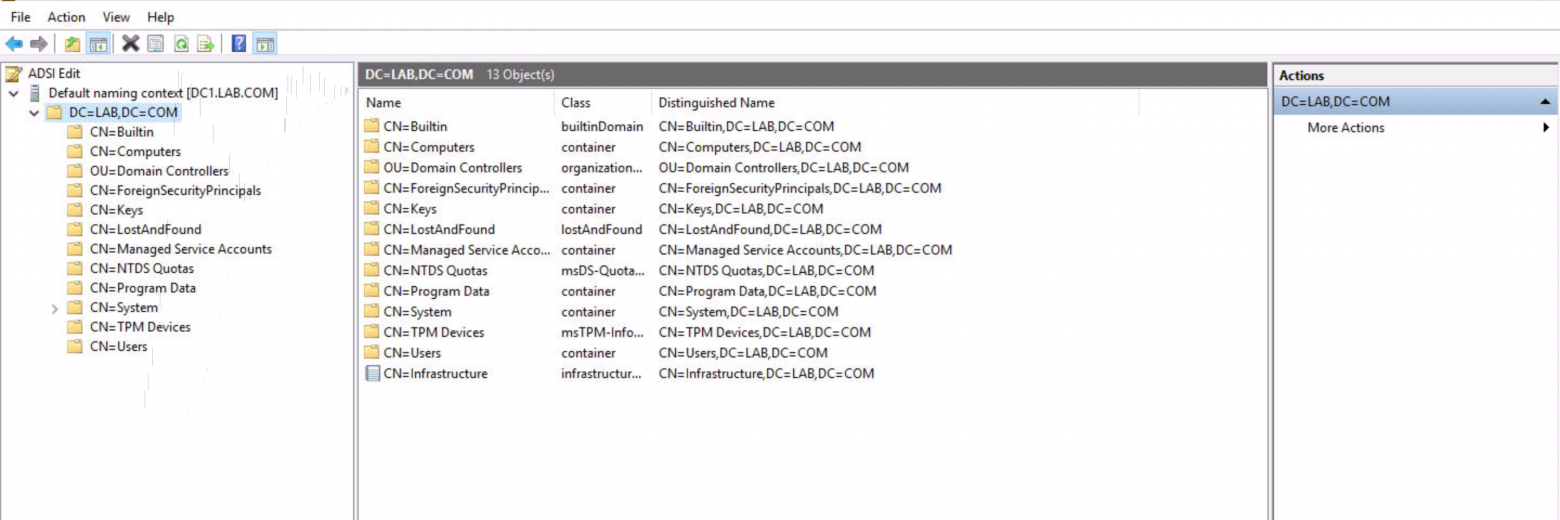

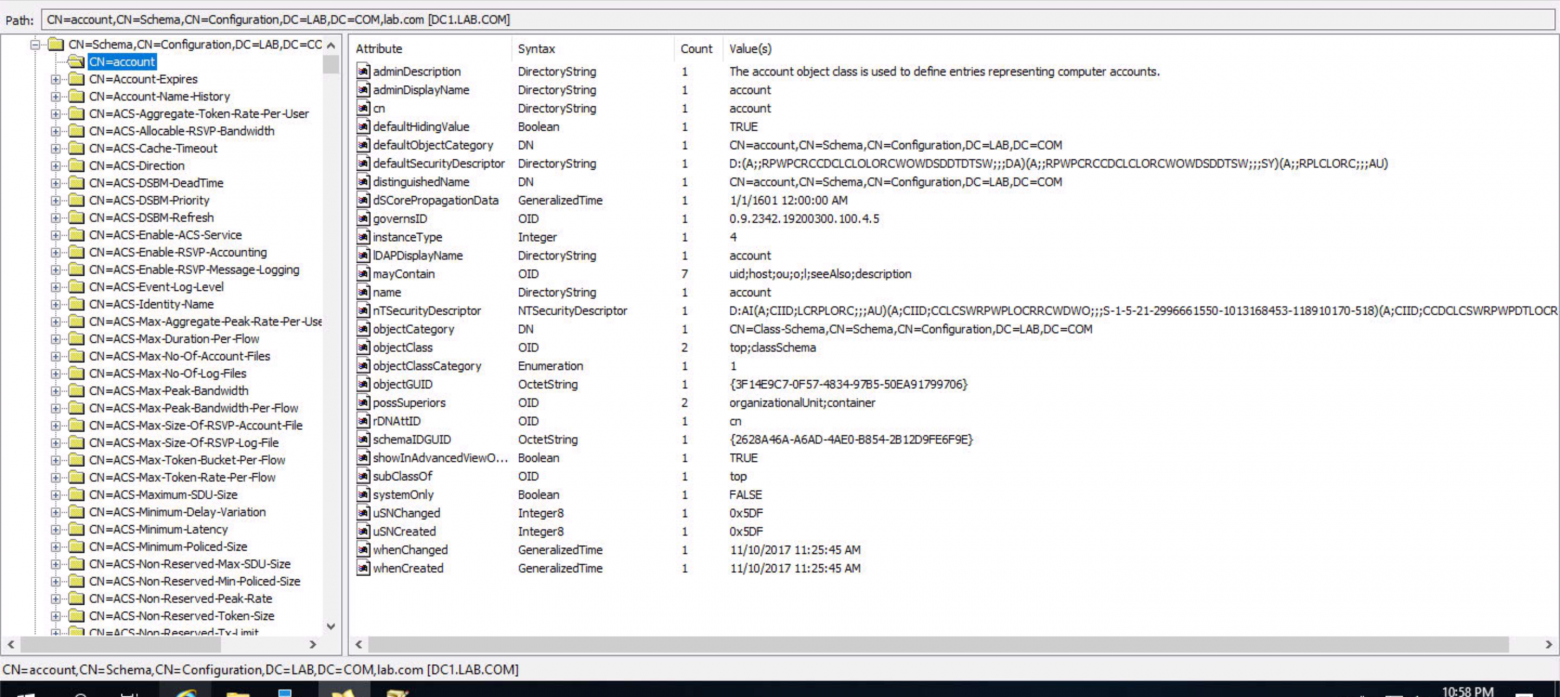

Своеобразная «база» данных используется набором сервисов, который называется Active Directory. Как эти данные хранятся и как их читать? Нужно установить на любой Windows Server роль AD Services и заглянуть в оснастку ADSI — специальный инструмент для просмотра данных об объектах в хранилище active Directory. Его интерфейс выглядит вот так:

Инструмент поставляется вместе с сервисами AD, поэтому ничего дополнительного устанавливать не нужно. Все данные, которые располагаются в базе типизированны и представляются в виде дерева, вложенные элементы являются элементарными объектами их характеристики и наименования задаются шаблонами, которые называются scheme, а объекты, которые находятся выше в дереве являются контейнерами. ADSI хоть и показывает объекты, с которыми чаще всего работает администратор и пользователь AD, но это не все данные базы. Остальные данные расположены по отдельным контейнерам доступ к которым можно обнаружить в других приложениях и структурах ОС. Мы же, чтобы максимально собрать данные в одном месте будем использовать ADExplorer.

Вообще академическое описание того из чего состоит AD есть на официальном сайте. Чтобы не цитировать официальную документацию и искать в чем смысл всех обобщенных схем, попробуем визуализировать то, что представляет собой на самом деле Windows Active Directory. Чтобы Active Directory работало, нужно, чтобы был как минимум один сервер Windows, так как на него и будут устанавливаться AD сервисы. В операционной системе это возможно за счет настройки ролей. Набор сервисов для работы Active Directory это просто набор системных приложений главной задачей которых стоит удобное использование ресурсов организации. Возьмем самый простой вариант AD, где пока что нет никаких пользователей и групп и визуализируем в приложении AdExplorer.

Как видно из рисунка, база содержит в самом начале фиксированное количество записей. Эти записи хранят необходимые для работы алгоритмов сервисов данные, а так же данные, которые могут вносить сами пользователи или система сервисов с течением своего существования.

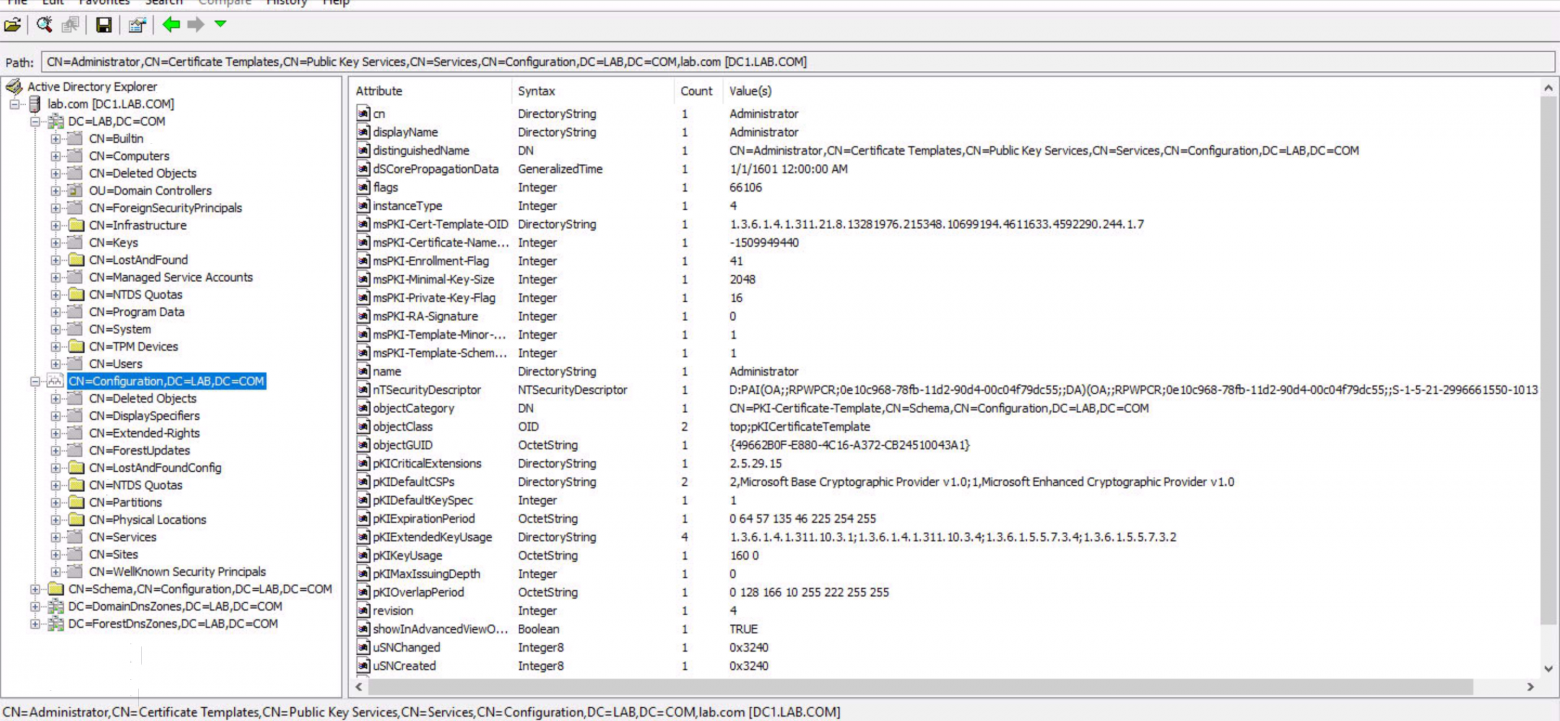

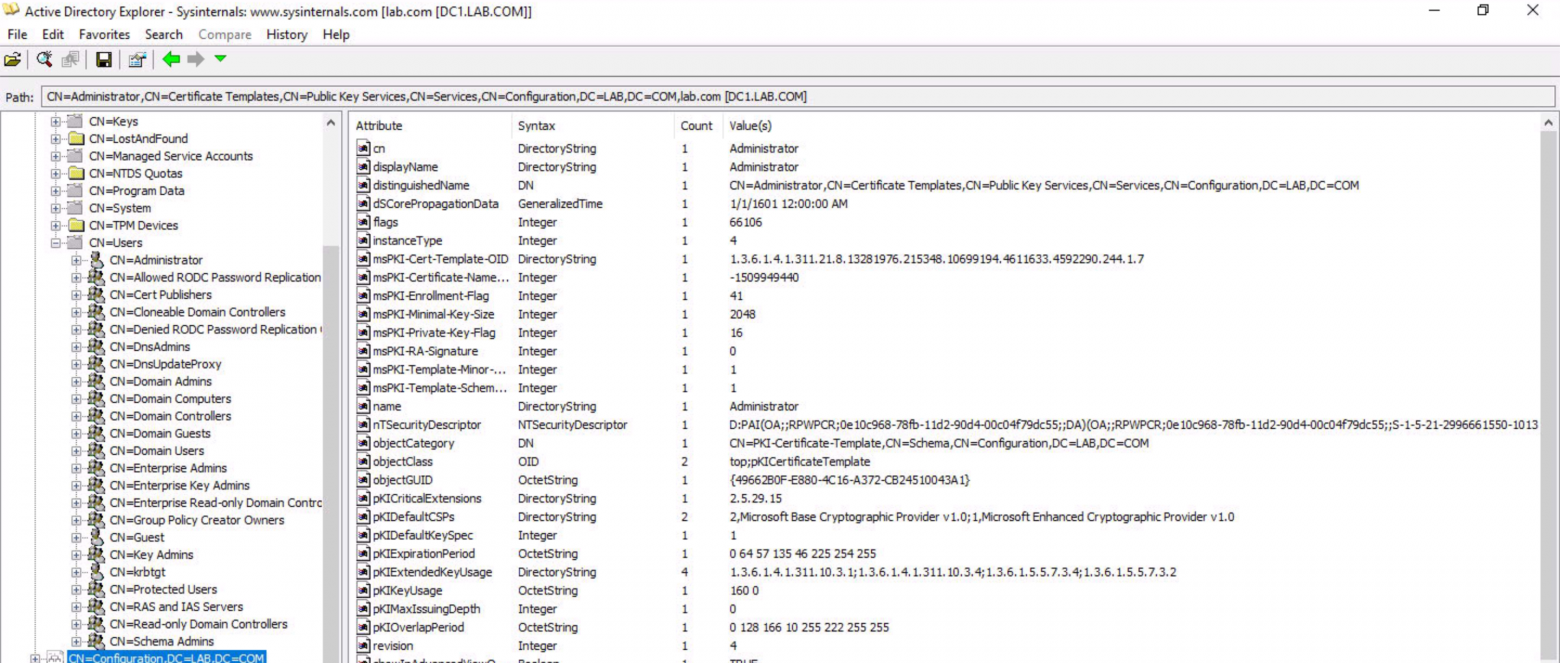

В Active Directory одна из самых полезных возможностей это создание набора привилегий, которые могут позволять достаточно тонко контролировать доступ ко всем объектам, которые описаны в базе AD. Да, именно в базе, потому что здесь все данные о пользователях,сетях, машинах, группах и т. д. сохраняются в специальные схемы и контейнеры. Визуально можно представить эти данные вот так:

Пользователи и информация о стандартных группах, машинах:

Информация о конфигурации системы:

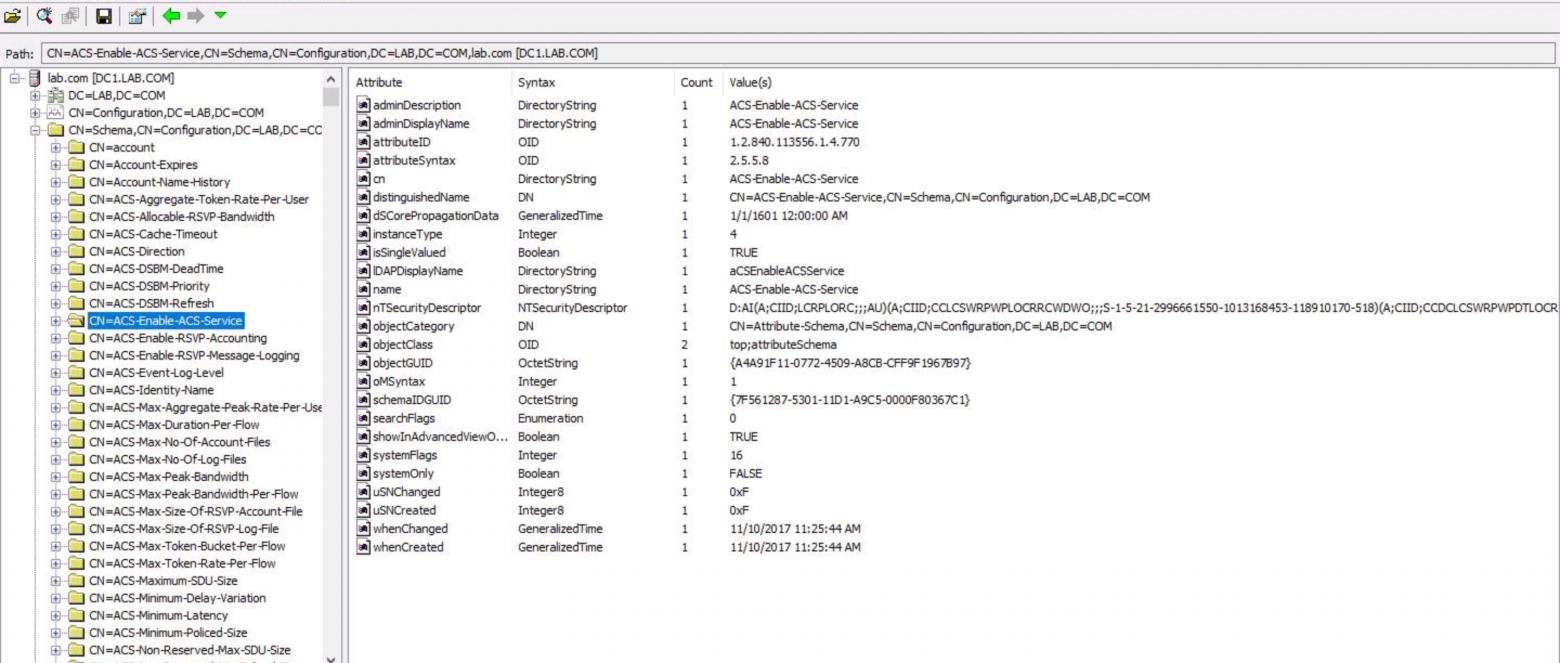

Информация по схемам — основной единице описания данных в AD:

Наличие привилегий или их отсутствие над контейнером или схемой в базе AD может приводить к проведению атак. Результатом таких атак может быть изменение характеристик объектов, которые располагаются в базе, либо нарушение разграничения доступа.

Кстати, помимо рассмотрения объектов, из картинок выше можно прочитать какие параметры есть у объектов и через них собирать фильтры для ldap запросов.

Нарушения доступа или изменение характеристик внутри AD

Общий термин для этой разновидности атак — «ACL Abuse». Самый, пожалуй, полный справочник по тому какие «Abuse» действия можно выполнять находится в readthedocs проекта bloodhound.

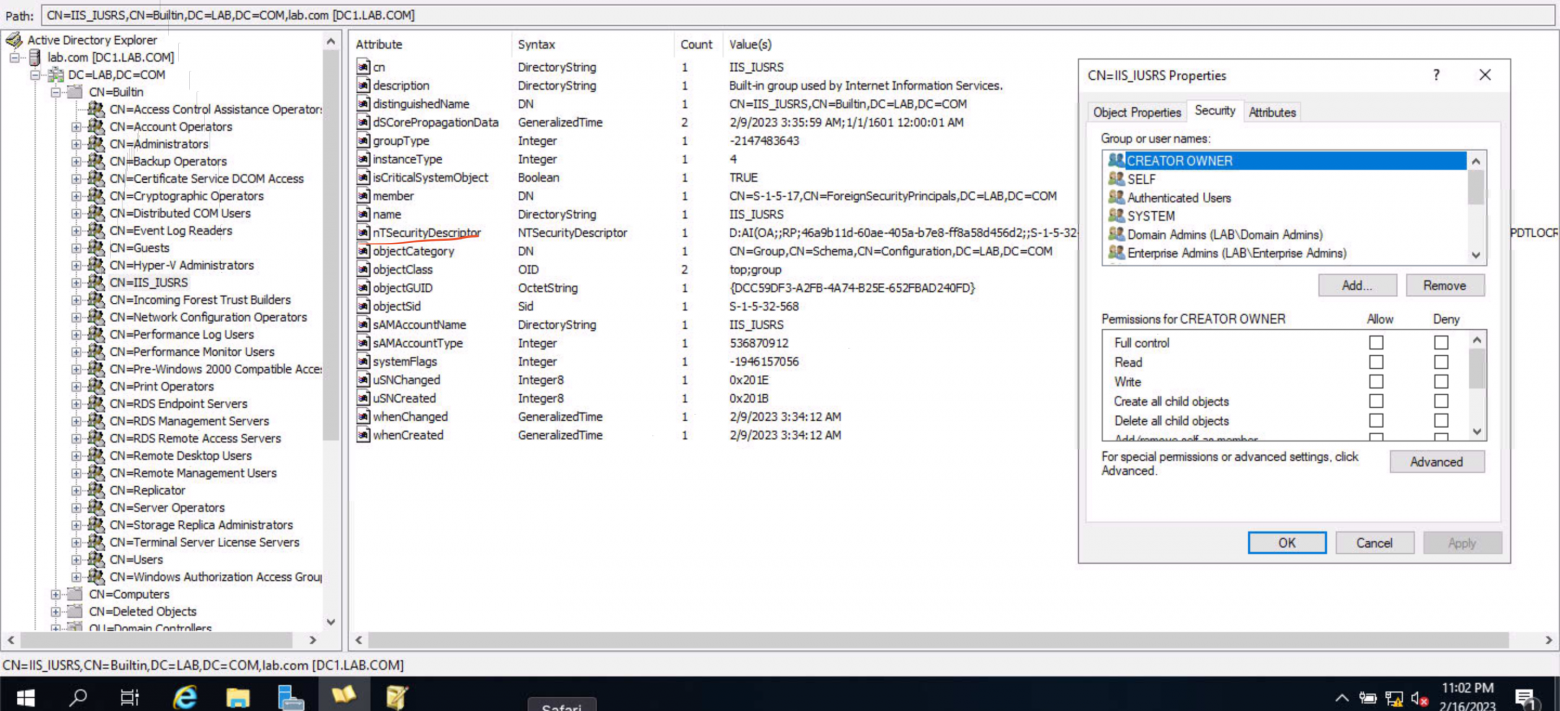

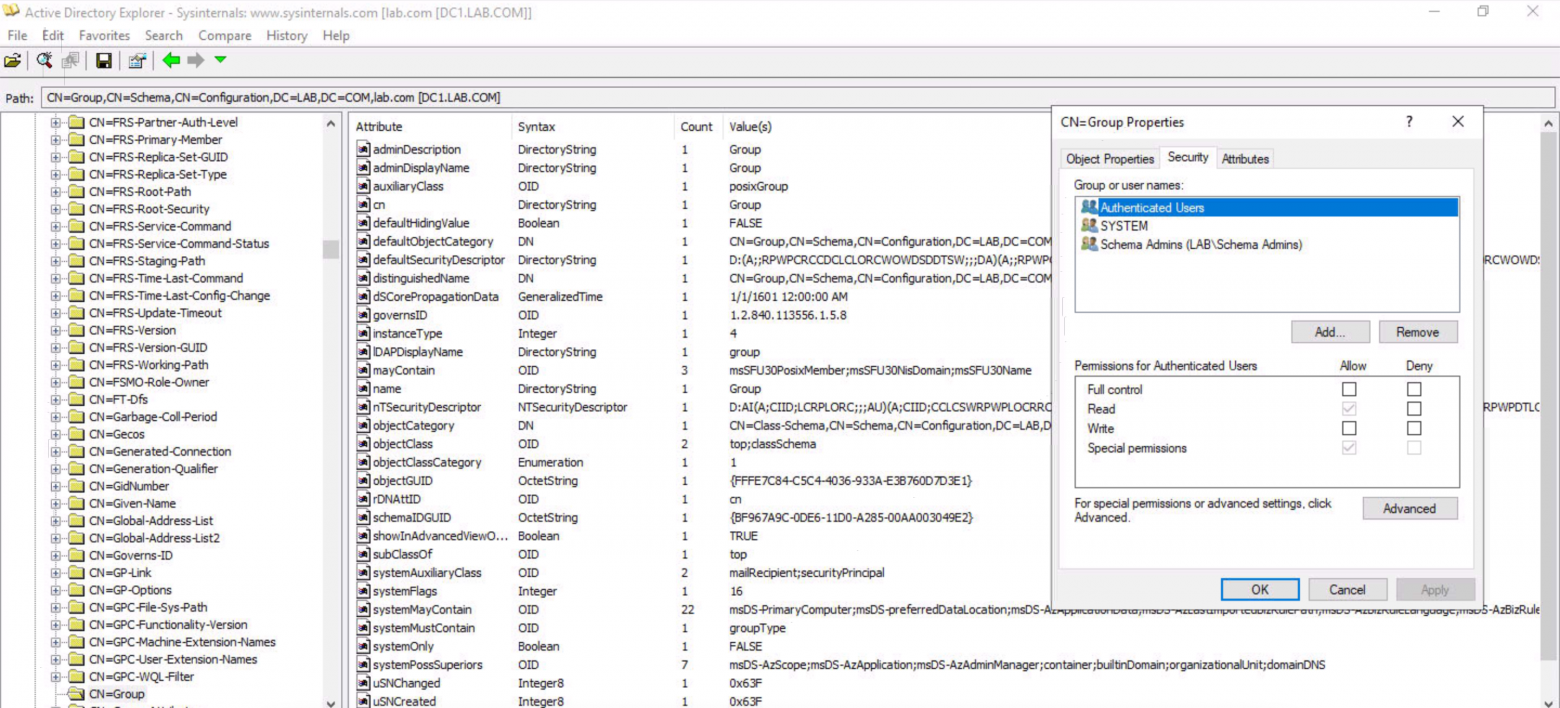

Как видно из методик, наличие «лишнего» ACL может сильно влиять на то, что может сделать пользователь в рамках Active Directory. Кстати, можно просматривать доступы к объектам, схемам и контейнерам прямо из AdExplorer:

Доступ к схеме выбранной группы:

Картинки показывают свойства объектов, которые представляют собой группу в AD. То есть чтобы создать группу в AD нужно чтобы была выбрана соответствующая scheme, у scheme в рамках AD будет свой автор и владелец так как он будет определять набор полей и первоначальные права доступа к объекту, который будет создаваться на основе scheme. Когда объект уже создается ему могут быть присвоены дополнительные права, которые могут принадлежать кому угодно в AD. Отсюда как раз и создается возможность найти такой набор scheme→объект, в которых будут разниться привилегии допустимые для всех пользователей AD или только пользователей, у которых прописано в наборе привилегий какие‑то определенные параметры.

Вся описанная выше процедура практически никогда не делается вручную и для этого либо существуют уже готовые scheme и пользователь через инструменты AD создает новые объекты, либо, если требуется новая scheme, то она поставляется вместе с программным обеспечением, которое и выполнит все необходимые преобразования. На этом месте уже можно себе представить, что система, которая будет существовать достаточно долгое время, будет периодически заполняться софтом, который требует особых параметров в scheme, и обновления, патчи, откаты самой ОС будут вносить идеальный хаос в наборы привилегий. Отсюда вопрос поиска уязвимости ставится с точки зрения того что хочет злоумышленник. И начинается поиск контейнера или scheme, которые удовлетворяют поставленной задаче.

Сбор данных о характеристиках объектов в AD конечно же не обязательно делать только с использованием ADExplorer, это можно делать так же посредством обращения, например в LDAP. Единственная сложность такого обращения будет заключаться в том, что нужно забрать из базы достаточное количество информации, чтобы ее можно было анализировать на наличие уязвимостей. Кстати, сбор большего числа данных для таких поисков производится сегодня через инструмент Bloodhound. Но стоит иметь в виду, что инструмент в стандартном виде позволяет смотреть только типичные и общеизвестные проблемы среди объектов AD.

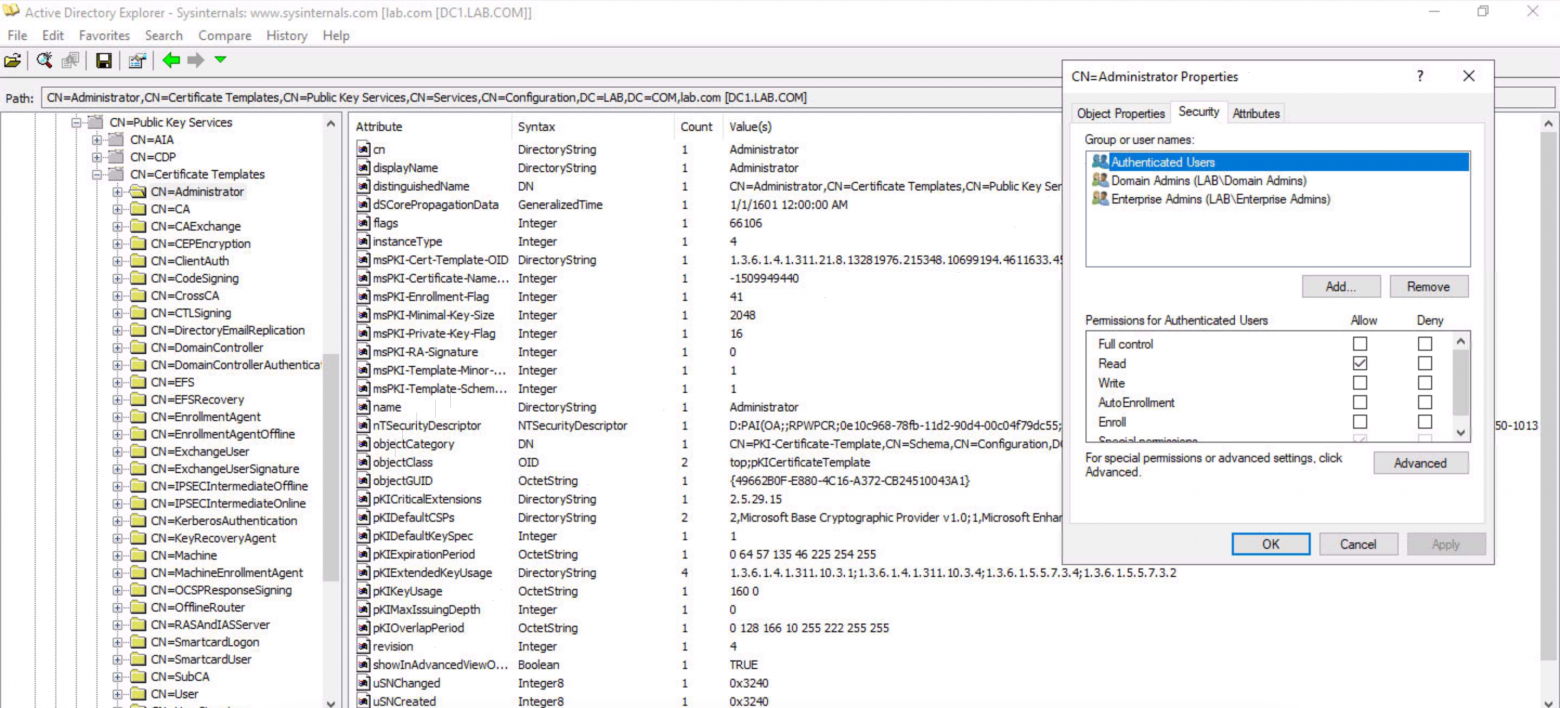

Кстати об уязвимостях и объектах, на волне популярной сейчас атаки на использование сертификатов для аутентификации в AD. Можно заглянуть в раздел «Public Key Services» и посмотреть какие права доступа у пользователей к шаблонам:

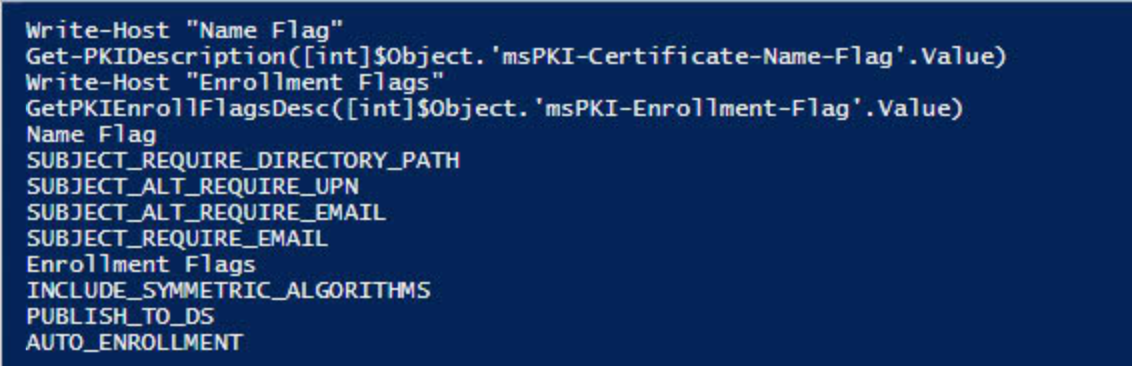

Как видно из набора привилегий, даже являясь просто пользователем AD можно читать данные о самих шаблонах и их специальных параметрах. Среди которых находятся и данные, которые позволяют выпускать сертификаты для доступа к сервисам. Здесь, конечно придется немного полистать документацию и создать пару скриптов на Powershell. В итоге можно собирать данные по характеристикам шаблонов для этого можно использовать функции, которые приведены ниже:

$Object = [ADSI]"LDAP://CN=Administrator,CN=Certificate Templates,CN=Public Key Services,CN=Services,CN=Configuration,DC=LAB,DC=COM"

#$Object = [ADSI]"LDAP://CN=ClientAuth,CN=Certificate Templates,CN=Public Key Services,CN=Services,CN=Configuration,DC=LAB,DC=COM"

function Get-PKIDescription {

param([int]$flags)

$msPKICertificateNameFlag = @{

0x00000001= "ENROLLEE_SUPPLIES_SUBJECT"

0x00000002 = "ADD_EMAIL"

0x00000004 = "ADD_OBJ_GUID"

0x00000008 = "OLD_CERT_SUPPLIES_SUBJECT_AND_ALT_NAME"

0x00000100 = "ADD_DIRECTORY_PATH"

0x00010000 = "ENROLLEE_SUPPLIES_SUBJECT_ALT_NAME"

0x00400000 = "SUBJECT_ALT_REQUIRE_DOMAIN_DNS"

0x00800000 = "SUBJECT_ALT_REQUIRE_SPN"

0x01000000 = "SUBJECT_ALT_REQUIRE_DIRECTORY_GUID"

0x02000000 = "SUBJECT_ALT_REQUIRE_UPN"

0x04000000 = "SUBJECT_ALT_REQUIRE_EMAIL"

0x08000000 = "SUBJECT_ALT_REQUIRE_DNS"

0x10000000 = "SUBJECT_REQUIRE_DNS_AS_CN"

0x20000000 = "SUBJECT_REQUIRE_EMAIL"

0x40000000 = "SUBJECT_REQUIRE_COMMON_NAME"

0x80000000 = "SUBJECT_REQUIRE_DIRECTORY_PATH"

}

foreach($bits in $msPKICertificateNameFlag.Keys | Sort-Object){

if($flags -band $bits){

$msPKICertificateNameFlag[$bits]

}

}

}

function GetPKIEnrollFlagsDesc

{ param($flags)

$msPKIEnrollmentFlag = @{

0x00000000 = "NONE"

0x00000001 = "INCLUDE_SYMMETRIC_ALGORITHMS"

0x00000002 = "PEND_ALL_REQUESTS"

0x00000004 = "PUBLISH_TO_KRA_CONTAINER"

0x00000008 = "PUBLISH_TO_DS"

0x00000010 = "AUTO_ENROLLMENT_CHECK_USER_DS_CERTIFICATE"

0x00000020 = "AUTO_ENROLLMENT"

0x80 = "CT_FLAG_DOMAIN_AUTHENTICATION_NOT_REQUIRED"

0x00000040 = "PREVIOUS_APPROVAL_VALIDATE_REENROLLMENT"

0x00000100 = "USER_INTERACTION_REQUIRED"

0x200 = "ADD_TEMPLATE_NAME"

0x00000400 = "REMOVE_INVALID_CERTIFICATE_FROM_PERSONAL_STORE"

0x00000800 = "ALLOW_ENROLL_ON_BEHALF_OF"

0x00001000 = "ADD_OCSP_NOCHECK"

0x00002000 = "ENABLE_KEY_REUSE_ON_NT_TOKEN_KEYSET_STORAGE_FULL"

0x00004000 = "NOREVOCATIONINFOINISSUEDCERTS"

0x00008000 = "INCLUDE_BASIC_CONSTRAINTS_FOR_EE_CERTS"

0x00010000 = "ALLOW_PREVIOUS_APPROVAL_KEYBASEDRENEWAL_VALIDATE_REENROLLMENT"

0x00020000 = "ISSUANCE_POLICIES_FROM_REQUEST"

0x00040000 = "SKIP_AUTO_RENEWAL"

0x00080000 = "NO_SECURITY_EXTENSION"

}

foreach($bits in $msPKIEnrollmentFlag.Keys | Sort-Object){

if($flags -band $bits){

$msPKIEnrollmentFlag[$bits]

}

}

}

Get-PKIDescription([int]$Object.'msPKI-Certificate-Name-Flag'.Value)

GetPKIEnrollFlagsDesc([int]$Object.'msPKI-Enrollment-Flag'.Value)

Таким образом можно самостоятельно изучать структуры AD и подходы к атакам на инфраструктуру.

На этом все. В конце статьи хочу пригласить вас на свой бесплатный урок, где рассмотрим принципы работы привилегий в операционной системе и инструменты для их исследования.

-

Зарегистрироваться на бесплатный урок

Построение и администрирование ИТ-инфраструктуры на предприятии — это сложная и комплексная задача, требующая специфических знаний и понимания множества тонкостей. Разработчики программного обеспечения и операционных систем стараются всячески упростить администраторам эту работу. Так в 1999 году Microsoft выпустила службу каталогов, которую сейчас все знают под именем «Активный каталог». Она позволяет обеспечить единообразие настройки пользовательской среды, быстро разворачивать ПО на оборудовании и многое другое. В нашей статье мы расскажем о том, что такое Active Directory простыми словами, зачем это нужно и почему настройки сервисов подобного рода лучше поручить специалистам.

Что такое Active Directory?

Active Directory (Активная Директория) — это сервис управления и хранения информации о пользователях, компьютерах и других ресурсах в компьютерных сетях. Он предоставляет централизованное хранилище для всех этих данных, позволяя организовывать и контролировать доступ к ним.

Логотип сервиса от Майкрософт

Активный каталог или AD входит в состав большинства версий ОС Windows Server, начиная с реализации 2008 года. Особенность службы каталогов в том, что она позволяет администраторам сделать единообразные настройки для пользовательской рабочей среды и быстро устанавливать ПО на множество устройств одновременно.

Active Directory особенно полезен в больших организациях, где есть множество пользователей и ресурсов. Он облегчает администрирование сети, упрощает процесс управления правами доступа и повышает безопасность данных. Так что, если вы хотите организовать централизованное управление оборудованием пользователей, то использовать возможности Активной Директории будет очень полезно. Однако рекомендуется подобрать специалиста, который будет заниматься настройкой AD в вашей организации на постоянной основе, либо обратиться за услугами удаленного администратора. В этом случае вы получаете гарантию, что все параметры выставлены верно и система будет работать без ошибок.

Возможности компонента

Active Directory (AD) является одним из наиболее важных компонентов операционной системы Windows Server. Составим список основных задач, для решения которых он разрабатывался:

- Централизованное управление пользователями и группами. Активная Директория позволяет администраторам создавать и управлять учетными записями пользователей и группами в сети. Это облегчает процесс аутентификации и авторизации пользователей, а также управление их доступом к ресурсам.

- Управление безопасностью. С помощью АД администраторы могут определять политики безопасности и применять их к пользователям и компьютерам в сети. Это включает в себя и контроль за использованием сетевых ресурсов.

- Централизованное управление ресурсами. Активный каталог позволяет управлять сетевыми ресурсами, такими как принтеры, файловые серверы, базы данных и другие. Они могут назначать права доступа к этим ресурсам, контролировать их использование и упрощать общий доступ к ним.

- Распределенная структура. Active Directory использует распределенную структуру, которая обеспечивает гибкость в управлении сетью и позволяет администраторам создавать отдельные домены для разных подразделений или отделов компании.

- Интеграция с другими службами и приложениями. AD интегрируется с другими службами и приложениями, такими как электронная почта, серверы приложений, системы управления базами данных и другие. Это позволяет пользователям использовать единые учетные данные для доступа к различным ресурсам и упрощает управление различными сервисами.

- Быстрое масштабирование системы. Администраторы могут добавлять новые правила, присваивать объектам различные атрибуты, а при необходимости объединять. Так, несколько доменов можно объединить в дерево доменов, а несколько деревьев связать в лес.

- Единое хранилище конфигураций приложений. Одна из самых больших «головных болей» администратора — настройка огромного количества клиентских приложений на компьютерах пользователей. Большинство современных программ в компании сложно использовать «из коробки», необходимо предварительно выполнить определенные настройки. Использование Активной Директории позволяет сделать конфигурацию один раз, а после восстанавливать ее на каждой машине, опираясь на единые данные.

Работа с Active Directory помогает значительно упростить задачи администратора сети, особенно если эта сеть содержит множество компонентов. В состав инструмента входят различные службы, которые заточены под решение разных задач, включая настройку объектов сети, управление правами, сертификатами и так далее.

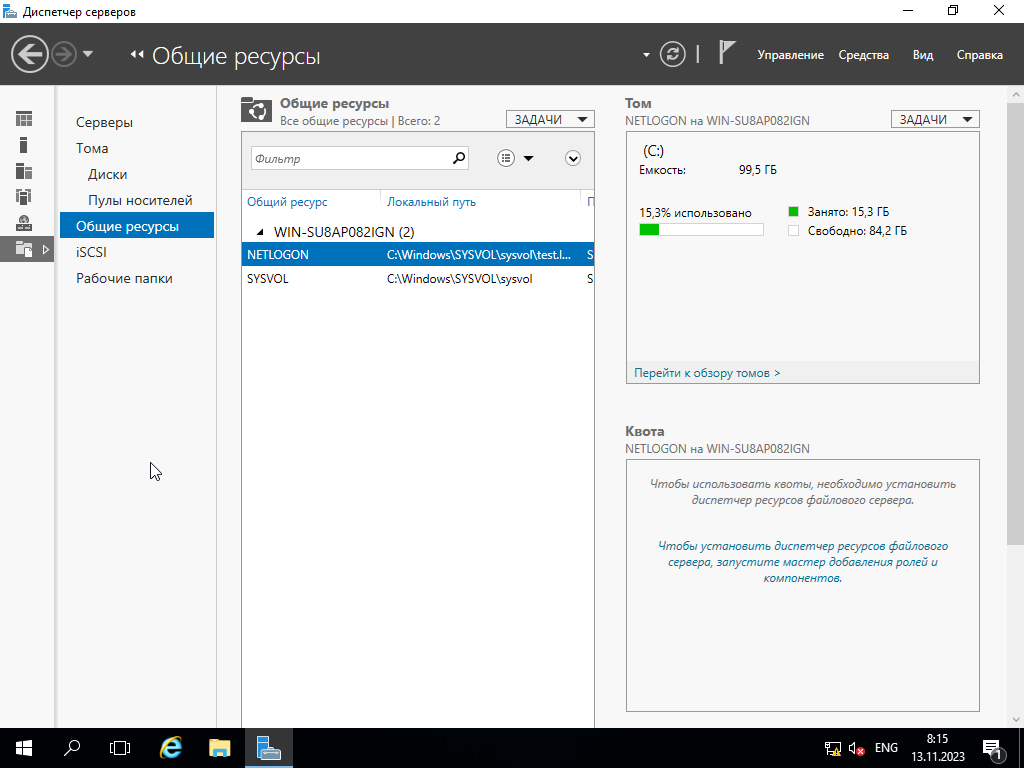

Общие ресурсы в Windows Server в сервисе управления Active Directory

Из чего состоит активная директория

Прежде чем изучать средства Active Directory рекомендуется изучить устройство этого компонента. В первую очередь нужно знать, что АД имеет иерархическую структуру, которая составляется из объектов. Объект — это некоторый элемент системы, для которого администратор может выставлять настройки, доступы, правила. Всего есть три типа объектов:

- Ресурсы. Под ресурсами понимается оборудование, например, принтеры, сканеры, сервера и так далее. К ресурсам имеют доступы другие объекты. Также некоторые ресурсы могут взаимодействовать между собой (например, возможна отправка изображения со сканера на принтер для печати).

- Службы. Службами называют функциональные компоненты, которые выполняют определенные задачи в рамках AD. Например, службой является электронная почта.

- Пользователи, точнее, учетные записи пользователей и компьютеров. Учетная запись может принадлежать человеку, организации или компьютеру.

Каждому объекту присваивается собственное уникальное имя и набор атрибутов. Атрибутом называют нечто, что объекты могут использовать совместно. Они бывают уникальными или в виде схем, которые нужны, чтобы быстро вносить изменения в службе каталогов. При изменении объекта схемы данные автоматически распространяются на все связанные объекты. Также объекты принадлежат в определенным классам, которые представляют собой семейство объектов с похожими характеристиками.

Существует также особый объект — контейнер. Он также имеет отдельное имя и собственный набор атрибутов, но при этом не относится к какому-то конкретному предмету, пользователю, службе. Как правило, контейнер — это группа объектов или контейнеров. Они используются, чтобы упростить настройку атрибутов.

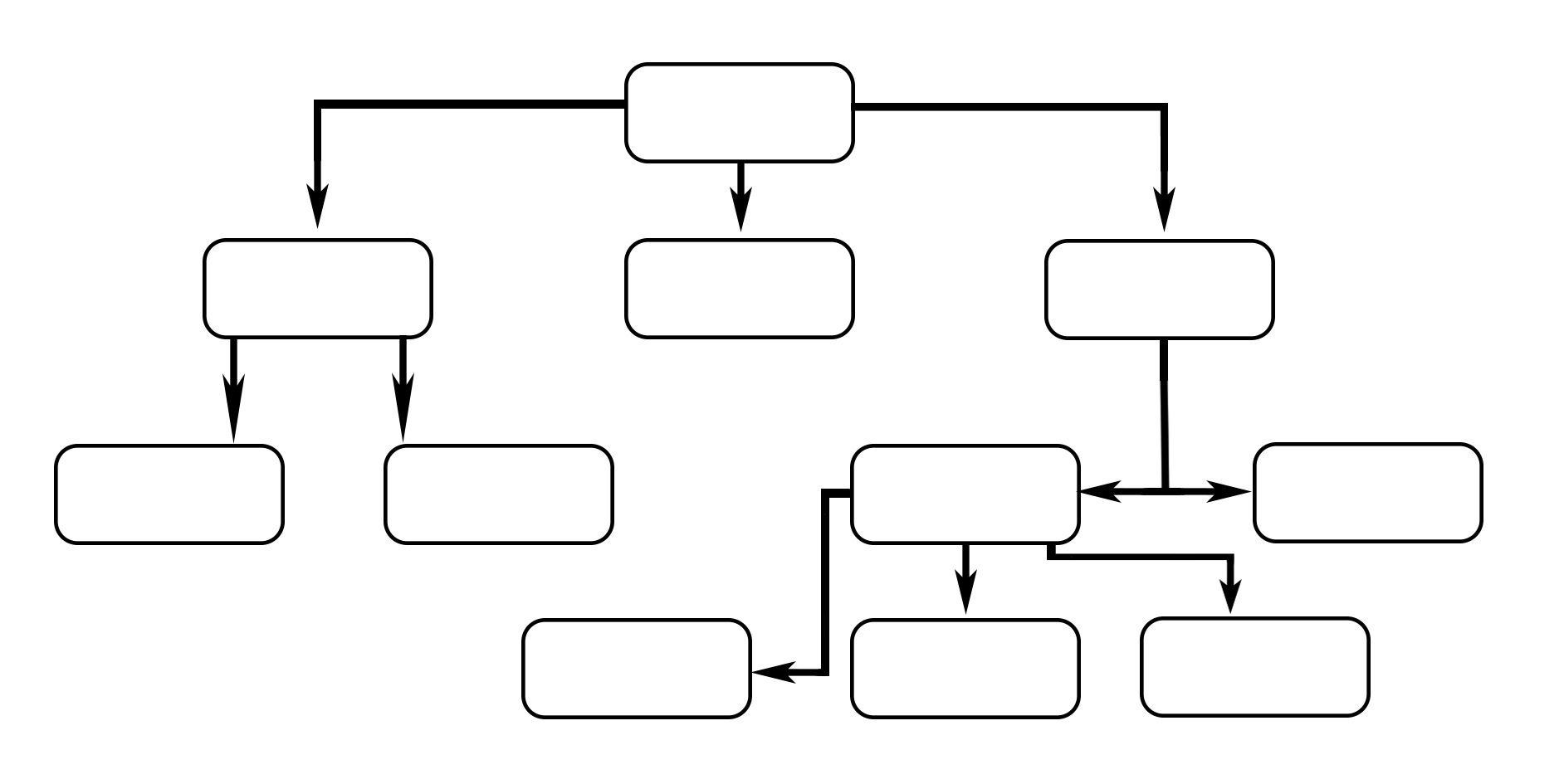

Структура Active Directory

Active Directory — это компонент с иерархической структурой, что значит, что все элементы его объединяются в деревья (связные графы, не содержащие циклы). Между деревьями возможны транзитивные отношения доверия, т. е. такие, когда все элементы доверяют друг другу при проверке подлинности. Внутри дерева существует иерархия доменов, также основанная на транзитивных отношениях доверия, а все деревья в Active Directory объединены в лес.

Пример древовидной структуры, где каждый прямоугольник — объект

Объекты могут быть сгруппированы в контейнеры или подразделения. Они созданы, чтобы облегчить присвоение групповых политик и расширить возможности их присвоения, избегая создания новых доменов.

Лес, домены, контейнеры — это логическая группировка элементов Active Directory. Есть также физическая. Физически вся информация, которая относится к Активной Директории хранится на контроллерах доменов, т. е. серверах, управляющих этим доменом. Обычно хранение организуется на нескольких серверах, т. к. так обеспечивается высокая сохранность данных. На каждом контроллере данные дублируются, а при изменении одной копии происходит синхронизация, восстанавливающая единообразие всех контроллеров.

Какие службы есть в Active Directory и что это такое

Как уже говорилось, службами называют функциональные компоненты, необходимые для решения определенных задач. Давайте рассмотрим основные службы, которые входят в состав Active Directory, и их возможности.

- Служба домена (Domain Services). Эта служба отвечает за управление доменами и объектами внутри них. Она обеспечивает аутентификацию и авторизацию пользователей, управление группами, политиками безопасности и другими аспектами, связанными с учетными записями пользователей.

- Служба управления сертификатами (Certificate Services) или служба сертификации Active Directory. Предоставляет возможность создания цифровых сертификатов и управления ими. Сертификаты используются для обеспечения безопасности и аутентификации в сети. Служба обеспечивает выдачу, отзыв и обновление сертификатов, а также проверку их действительности.

- Службы облегчённого доступа к каталогам (AD LDS). Необходимы, чтобы упростить доступ к файловой системе. Поддерживают протоколы LDAP (Lightweight Directory Access Protocol) и LDAPS (LDAP over SSL), что обеспечивает безопасное соединение и обмен данными.

- Службы федерации каталогов (AD FS). Создают единую систему входа, где проверяется подлинность имени пользователя. Могут обеспечивать вход в несколько приложений в рамках одного сеанса. Позволяют передавать атрибуты пользователя между различными сервисами, упрощая процесс совместной работы.

- Службы управления правами (AD RMS). Гарантирует защиту информации, предохраняя ее от несанкционированного использования, а также копирования.

Перед тем как включить Active Directory и начинать настройку всех сервисов рекомендуется детально изучить назначение каждой службы, так как неверная настройка системы может привести к проблемам с производительностью, безопасностью, стабильностью системы.

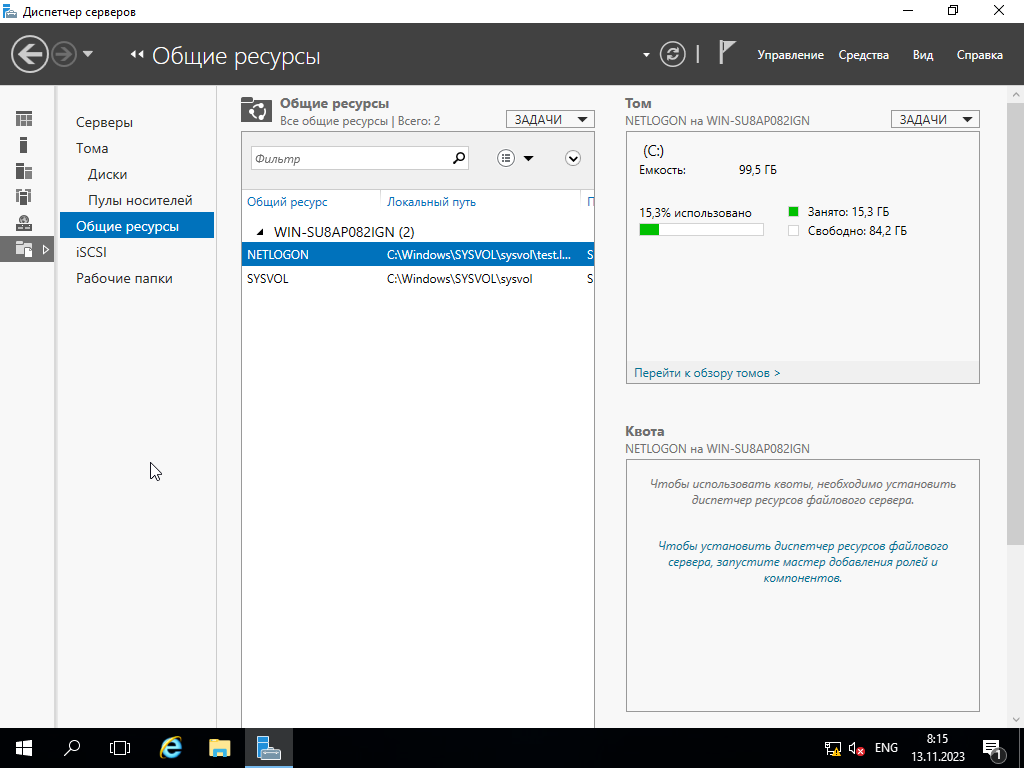

Интерфейс настройки службы AD DS

Как начать работу в Active Directory

В рамках данной статьи мы не будем подробно разбирать, как настроить Active Directory. Подобная задача требует специфических знаний и умений. Однако мы обсудим базовые понятия и основные подходы, которые позволят вам разобраться, как начать пользоваться сервисом и нужна ли вам его настройка в вашей организации.

Необходимое оборудование

Прежде чем задумываться о том, как установить Active Directory, убедитесь, что ваше оборудование соответствует актуальным требованиям. Вам необходимо, чтобы в сети был:

- Хотя бы один узел под управлением MS Microsoft Server версии, которая на данный момент поддерживается разработчиком, т. е. к ней поставляются обновления.

- Компьютер с 64-битным процессором с тактовой частотой не менее 1,4 Ггц, поддерживающий технологии NX и DEP, CMPXCHG16b, LAHF/SAHF и PrefetchW, преобразование адресов второго уровня;

- Минимум 512 Мб ОЗУ (оперативной памяти) и 2 Гб для решений с удаленным рабочим столом и наличие технологии развертывания на физических узлах.

- Минимум 32 Гб оперативной памяти. Устройства постоянного хранения должны иметь SATA или более новый контроллер. Устройства ATA, PATA, IDE и EIDE нельзя использовать в качестве загрузочных дисков.

Другие требования к операционной системе и оборудованию можно посмотреть на сайте Microsoft в соответствующем разделе. Их стоит уточнять каждый раз, так как требования меняются. На данный момент он находится по ссылке «

Требования к оборудованию для Windows Server». Однако на обучающих ресурсах компании могут меняться каталоги и ссылки, если вы не находите статью, воспользуйтесь поиском по сайту.

Совет! Мы указывали системные требования для последней версии MS Microsoft Server. Более старые продукты могут быть менее требовательными, однако, они и менее безопасны.

Требования к программному обеспечению

Нередко пользователи спрашивают, как посмотреть Active Directory и подключиться к рабочей группе. Отвечаем: посмотреть AD может администратор сервера, а для подключения к рабочей группе необходимо, чтобы у пользователя была установлена соответствующая версия операционной системы.

В обычной Windows нет функций администрирования, однако Windows Professional имеет совместимость с самой технологией и позволяет подключаться к рабочей группе, если для пользователя предварительно создана учетная запись. А вот операционные системы Windows Home не предназначены для корпоративных нужд, поэтому устройства, работающие на них, не могут полноценно работать с Активной Директорией.

Где и как создается Активная Директория

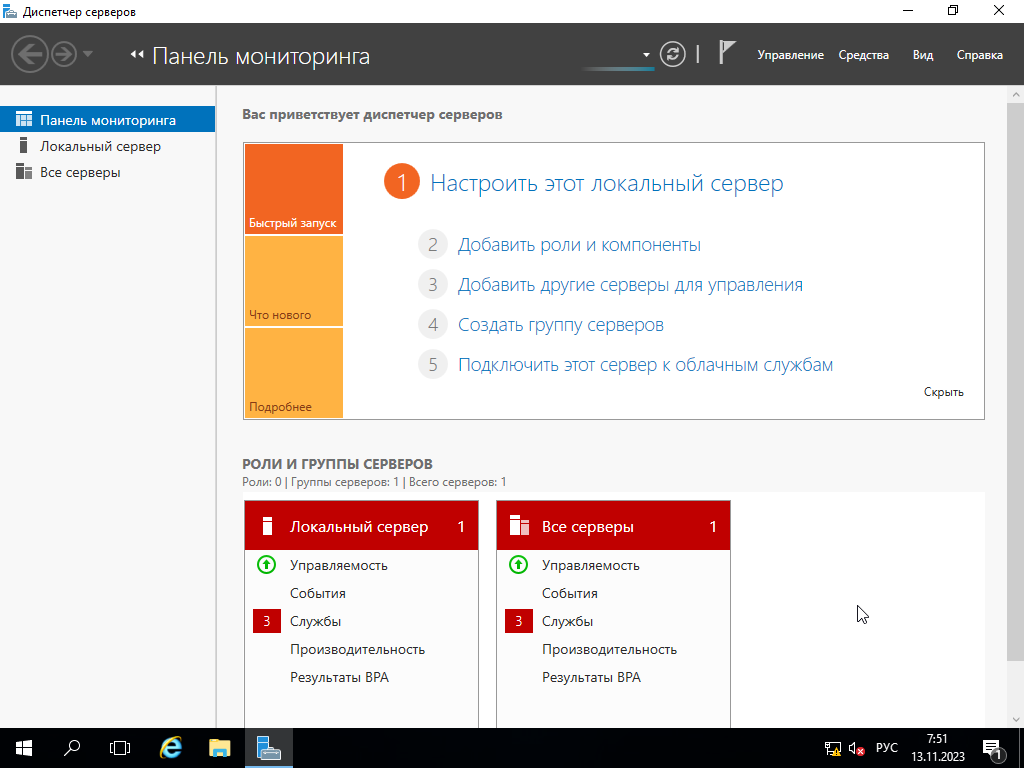

Если вы хотите самостоятельно создать Active Directory как для личного пользования, так и для своего бизнеса, вам потребуется установить Microsoft Server на свой компьютер. Сразу после установки вы увидите панель мониторинга, где будет раздел быстрого запуска. Именно здесь выполняется базовая настройка ролей.

Окно диспетчера сервисов с панелью мониторинга

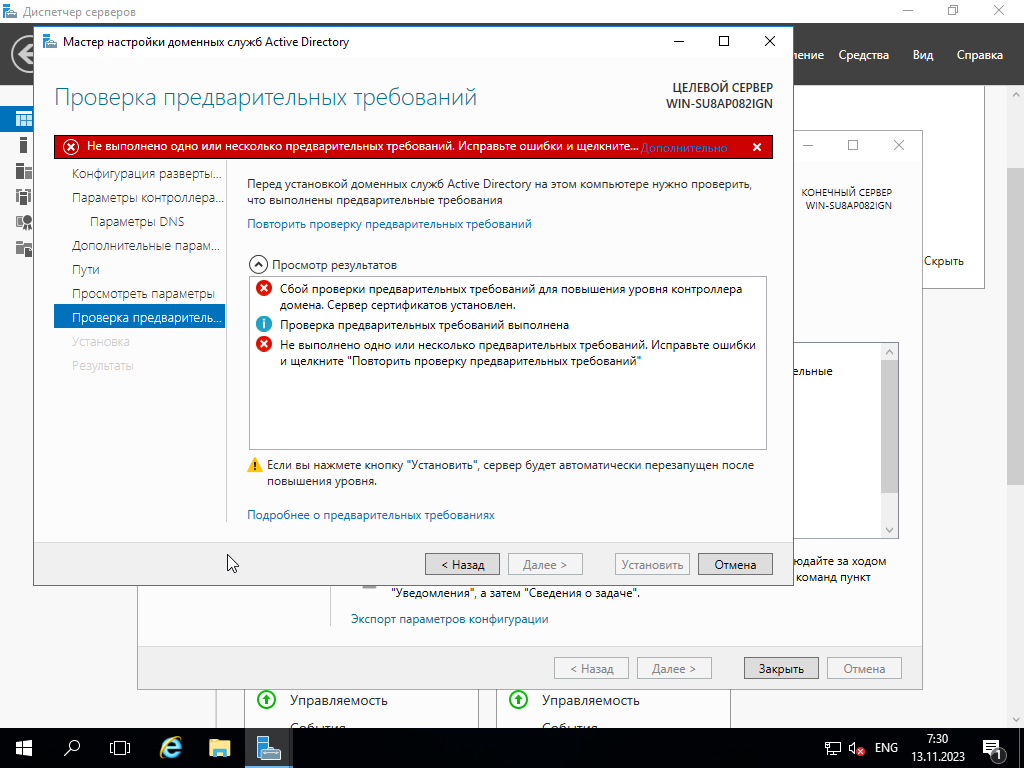

Хотя настройка проходит с помощью мастера, необходимо четко понимать, что вы делаете. К примеру, выбор службы сертификатов AD может стать причиной проблем с последующим повышением уровня контроллера домена. Для неопытного пользователя это совершенно неочевидно. И таких тонкостей множество. Именно поэтому мы не рекомендуем самостоятельно заниматься настройкой, а также читать различные гайды о том, как удалить Active Directory. Не забывайте, что попытки поработать администратором, если у вас нет нужного опыта, могут привести к потере данных компании и остановке работы всего бизнеса.

Возможные проблемы с работой в Активной Директории и способы их решения

Active Directory предоставляет мощные инструменты для централизованного управления пользователями, группами и ресурсами в сети, обеспечивая безопасность и эффективность работы. Однако на любом этапе работы с AD могут возникнуть проблемы или ошибки. Наиболее типичными сложностями называют следующие проблемы:

- Некорректная настройка AD. Перед установкой AD важно правильно спланировать структуру домена, включая иерархию, организационные единицы и группы. Неправильные параметры могут привести к тому, что вся система будет работать неправильно или сеть окажется недостаточно безопасной.

- Проблемы с аутентификацией и доступом у пользователей. Если пользователи не могут войти в систему или получить доступ к ресурсам, необходимо убедиться, что настройки аутентификации и авторизации правильно сконфигурированы. Обычно для решения проверяются права доступа, групповые политики и учетные записи пользователей. Если проблема остается, может потребоваться анализ журналов событий для выявления причины.

- Сложности при первичной настройке Активной Директории. Даже базовая настройка, включая следование инструкции, как открыть Active Directory, требует знания, какие компоненты можно активировать, а какие — нет. Неправильный выбор компонентов может привести к тому, что сервис просто не заработает.

- Восстановление данных Active Directory. Важно регулярно создавать резервные копии базы данных AD и системных состояний контроллеров домена. В этом случае восстановление можно провести быстро и с минимальными потерями для компании.

- Снижение производительности Active Directory. При большом количестве пользователей и ресурсов может возникнуть проблема с производительностью AD. Базовые советы: оптимизируйте настройки, удаляйте устаревшие или неиспользуемые объекты, настраивайте индексы, используйте кэширование и масштабируйте инфраструктуру при необходимости. Однако в некоторых случаях проблема может решиться только полной перестройкой всей системы, т. к. при изначальном построении сети могли быть не учтены важные факторы.

Помните, что настройка и управление Active Directory может быть сложной задачей, но с правильным планированием и решением проблем вы сможете создать надежную и эффективную сетевую инфраструктуру. Именно поэтому важно привлечь к этой задаче опытного специалиста.

Проблема с настройкой Active Directory на этапе развертывания системы

Выводы. Советы специалиста

Многие называют Active Directory сердцем ИТ-инфраструктуры компании. Если подключение к Active Directory будет нарушено, то работа всех пользователей на предприятии может быть парализована: никто не сможет войти в профили, получить доступы к своим устройствам и приложениям. Именно поэтому очень важно, чтобы службу каталогов в Active Directory проектировали и разворачивали специалисты. Попытка самостоятельно настраивать подобные сервисы в целях экономии часто оборачивается крупными убытками.

Компания «Роксис» предлагает свои услуги по добавлению Active Directory, ее проектированию и настройке. Наши сотрудники обладают большим опытом работы с различными серверными приложениями и точно знают, как настроить Active Directory правильно с учетом пропускной способности каналов между филиалами или офисами компании, потребностей организации и других важных тонкостей, которые неопытный администратор может упустить. Кроме того, мы оказываем услуги по настройке и поддержке АД, обучаем персонал и многое другое. Нужны подробности? Звоните!

Active Directory (AD) — это служба каталогов от Microsoft для операционных систем Windows. Она играет важную роль в инфраструктуре Windows и предлагает множество функций для администрирования в корпоративной среде. В материале рассказали, что такое Active Directory, назвали его ключевые компоненты и объяснили, чем он полезен в управлении IT-инфраструктурой.

Основные компоненты AD

1. Домен. Домен — это логическая группа объектов (пользователей, групп и компьютеров), которые объединены на основе определённых критериев, таких как геопозиция или функционал. Он задаёт административные настройки всех объектов, что упрощает работу сисадмина. Каждый домен имеет уникальное имя, и его структура может отражать организационную структуру компании. В крупных организациях могут существовать несколько доменов, каждый из которых отвечает за определённый отдел или географическое направление.

2. Дерево доменов. Дерево доменов — это иерархия доменов, которые используют общую схему и пространство имён. Например, если у вашей компании есть домен example.com и домен sales.example.com, то последний будет дочерним для первого. Настройки родительского домена могут автоматически применяться к дочерним. Дерево доменов также позволяет организовывать ресурсы по логическим группам.

3. Лес. Лес в AD — это более широкая структура, объединяющая одно или несколько деревьев доменов. Все домены в лесу имеют общую схему, что согласует данные и позволяет использовать глобальный каталог для поиска ресурсов по всей организации. Лес помогает интегрировать различные группы и подразделения, даже если они расположены в разных доменах. Это особенно полезно для крупных компаний с несколькими офисами или филиалами.

4. Объекты. Объекты — это основные элементы, которые хранятся в «Актив Директори». К ним относятся сотрудники, группы, компьютеры и так далее. Каждый объект имеет уникальный идентификатор безопасности (SID) и набор атрибутов, которые описывают его характеристики — имя, адрес электронной почты, должность и права доступа. Например, в AD можно создать группу пользователей с определёнными правами доступа к ресурсам. Администраторы контролируют, кто имеет доступ к определённым ресурсам, и за счёт этого поддерживают безопасность корпоративной сети.

Принцип работы AD

«Актив Директори» использует иерархическую структуру для организации и управления объектами. Основа этой системы — протокол LDAP, который позволяет приложениям взаимодействовать с каталогом. Например, когда сотрудник компании открывает доступ к внутреннему порталу компании, его браузер использует LDAP для выполнения запроса к Active Directory, чтобы получить информацию о его учетной записи и правах доступа.

Получить доступ к ресурсам компании можно строго через персональные учётные записи. Системы безопасности AD гарантируют, что доступ предоставляется только авторизованным пользователям, предотвращая доступ злоумышленников к критически важной информации.

Аутентификация и авторизация

Для входа в корпоративную сеть юзер вводит персональные данные, и система отправляет запрос на проверку в «Актив Директори». Если логин и пароль корректны, AD подтверждает аутентификацию, и сотрудник получает доступ к ресурсам, к которым у него есть права.

Этот процесс авторизации также включает проверку политик безопасности, заданных в AD. Например, некоторые пользователи могут иметь доступ только к определённым папкам на файловом сервере, в то время как другие могут иметь доступ ко всем ресурсам. Это позволяет администраторам детально настраивать, кто и что может делать в сети.

Выбирайте услугу аренды VPS/VDS с опцией «Всё включено» у хостера AdminVPS и забудьте про необходимость администрирования сервера — её на себя возьмут наши технические специалисты.

Политики групп

Политики групп или групповые политики (Group Policy) — это инструмент, который позволяет сисадминам управлять настройками ПК и юзеров в домене. С их помощью можно централизованно контролировать множество параметров, что упрощает администрирование. Например, администраторы могут использовать политики групп для установки определённых программ на все компьютеры в офисе, например антивирусного ПО или офисных приложений.

Кроме того, групповые политики могут использоваться для настройки параметров безопасности, таких как сложность паролей, время блокировки экрана и правила доступа в Интернет. Это не только упрощает управление, но и повышает уровень безопасности всей сети, поскольку все настройки применяются единообразно ко всем пользователям и устройствам в домене.

Узнать больше о том, как использовать групповые политики, вы можете в нашей статье.

При грамотном применении Active Directory упрощает управление айти-инфраструктурой. Расскажем подробнее, чем он полезен.

Централизованное управление

Active Directory позволяет администраторам централизованно управлять сотрудниками, компьютерами и политиками безопасности. Все настройки и параметры можно контролировать из одного места, что значительно упрощает администрирование. Например, при добавлении нового сотрудника администратору достаточно создать учётную запись в AD, и все необходимые настройки и права доступа будут применены автоматически. Более того, такой вид администрирования помогает поддерживать соответствие требованиям безопасности и стандартам, поскольку изменения в политике могут быть развёрнуты по всей сети одним щелчком мыши.

Упрощение доступа к ресурсам

С помощью Active Directory сотрудники могут легко получать доступ к различным ресурсам, таким как файлы, принтеры и приложения, без необходимости повторно вводить учётные данные. Например, офисный работник может открыть общий сетевой диск или использовать общий принтер, просто введя свои учётные данные, которые были проверены при входе в систему. Это не только упрощает рабочий процесс, но и повышает производительность, поскольку пользователи могут сосредоточиться на своих задачах, а не тратить время на постоянный ввод логина и пароля.

Безопасность

При попытке доступа к конфиденциальной информации компании AD проверяет, имеет ли конкретный пользователь соответствующие права. С помощью групповых политик администраторы выдают права доступа и контролируют действия пользователей. Например, они могут ограничить доступ к определённым сайтам или отключить возможность установки ПО на рабочих станциях. AD также поддерживает шифрование данных, что помогает защитить информацию при передаче по сети, минимизируя риски утечек и кибератак.

У хостера AdminVPS все тарифы хостинга предоставляют клиентам защиту веб-ресурсов от DDoS-атак.

Кроме того, хостинг от AdminVPS — это:

- домен в подарок,

- только быстрые NVMe диски,

- быстрая техподдержка 24/7,

- доступная цена.

Дополнительные функции Active Directory

- Глобальный каталог. Глобальный каталог — это распределённая база данных, которая содержит информацию о всех объектах в лесу. Глобальный каталог необходим для ускорения входа в систему и поиска в распределённых средах.

- Директивы безопасности. «Актив Директори» позволяет ограничивать доступ к ресурсам и защищать важные данные организации.

- Поддержка однопортовых и многоуровневых структур. AD поддерживает сложные иерархии, что позволяет организациям создавать масштабируемые решения для управления пользователями и ресурсами. Это особенно полезно для крупных предприятий с множеством филиалов и подразделений.

- Интеграция с облачными сервисами. Современные версии Active Directory, такие как Azure Active Directory, позволяют интегрироваться с облачными сервисами. Это открывает новые горизонты для управления пользователями и ресурсами в гибридных средах.

Советы по работе с Active Directory

Чтобы Active Directory не сыграл против вас, следует учитывать несколько ключевых моментов:

- Регулярно обновляйте и проводите резервное копирование данных AD. Это поможет избежать потерь информации в случае сбоя системы.

- Тщательно следите за правами доступа. Пользователи должны получать только те права доступа, которые им действительно нужны для выполнения своих задач.

- Внедряйте системы мониторинга и аудита, чтобы отслеживать действия пользователей и выявлять возможные нарушения безопасности.

- Серьёзно подходите к обучению сотрудников правильному использованию AD и соблюдению мер безопасности. Это поможет минимизировать риски и повысить общий уровень безопасности в организации.

Читайте в блоге:

- Установка Windows Server: комплексный подход к сетевой инфраструктуре и защите данных

- Настройка DFS на Windows Server

- Устанавливаем бесплатный сертификат Let’s Encrypt на IIS с Windows Server 2016/2012 R2

Active Directory (AD) – это технология, разработанная компанией Microsoft, предназначенная для централизованного управления пользователями, компьютерами и другими объектами сети. Она представляет собой иерархическую структуру, в которой хранятся учетные записи пользователей, групп, устройств и других объектов. AD используется в корпоративных сетях для обеспечения безопасного управления доступом, аутентификации и авторизации пользователей. В данной статье мы подробно рассмотрим возможности, структуру и основные принципы работы Active Directory.

Основные понятия Active Directory

Active Directory хранит сведения о пользователях, группах, компьютерах и других ресурсах, предоставляя администратору возможность централизованного управления сетью. Ключевые компоненты AD включают следующее:

- Домен Active Directory – логическая группа объектов (пользователей, компьютеров, групп и других ресурсов), объединенных в единую сеть.

- Контроллер домена – сервер, на котором установлены службы каталогов Active Directory и который обрабатывает запросы пользователей.

- Глобальный каталог – хранилище данных, содержащих информацию обо всех объектах сети.

- Организационные единицы (OU) – контейнеры внутри домена, используемые для группировки объектов и настройки групповой политики.

- Лес Active Directory – совокупность одного или нескольких доменов, объединенных в иерархическую структуру.

- Объекты AD – учетные записи пользователей, компьютеры, группы, принтеры и другие элементы сети.

Функции и возможности Active Directory

AD обладает широкими возможностями для управления корпоративной сетью, среди которых:

- Централизованное управление. Администраторы могут управлять пользователями, компьютерами и ресурсами сети с помощью одного интерфейса.

- Аутентификация и авторизация. Обеспечение проверки подлинности пользователей и контроля их доступа к ресурсам.

- Групповые политики. Инструменты, позволяющие устанавливать параметры конфигурации и безопасности для групп пользователей и устройств.

- Поддержка репликации. Автоматическая синхронизация данных между контроллерами домена.

- Интеграция с другими сервисами Microsoft. Поддержка Windows Server, Exchange Server, SharePoint и других корпоративных решений.

- Безопасность и защита данных. Применение технологий шифрования, двухфакторной аутентификации и контроля доступа.

Иерархическая структура и организация данных

Каталог Active Directory представляет собой иерархическую структуру, включающую:

- Домены – логические подразделения сети, объединяющие пользователей и ресурсы.

- Дерево доменов – несколько доменов, объединенных отношениями доверия.

- Лес – группа деревьев доменов, имеющих общую схему и глобальный каталог.

- Организационные единицы (OU) – используются для структурирования объектов и применения групповых политик.

Основные службы Active Directory

AD включает несколько служб, обеспечивающих функциональность системы:

- Active Directory Domain Services (AD DS) – основные доменные службы Active Directory, позволяющие управлять пользователями, группами и ресурсами сети.

- Active Directory Lightweight Directory Services (AD LDS) – облегченная версия службы каталогов, используемая для приложений.

- Active Directory Federation Services (AD FS) – поддержка единого входа (SSO) и аутентификации пользователей в различных системах.

- Active Directory Certificate Services (AD CS) – служба сертификатов для управления цифровыми удостоверениями и безопасностью.

- Active Directory Rights Management Services (AD RMS) – контроль прав доступа к данным и защита информации.

Использование групповых политик

Групповые политики (GPO) позволяют администраторам:

- Определять права доступа пользователей;

- Настраивать параметры безопасности компьютеров и пользователей;

- Управлять обновлениями и установкой программного обеспечения;

- Ограничивать или разрешать доступ к сетевым ресурсам;

- Автоматически применять конфигурации ко всем пользователям или отдельным группам.

Настройка и администрирование Active Directory

Настройка Active Directory выполняется с помощью Windows Server и включает следующие шаги:

- Установка Windows Server и активация ролей AD DS;

- Настройка контроллера домена и инициализация домена Active Directory;

- Создание учетных записей пользователей и групп;

- Настройка групповых политик и прав доступа;

- Настройка репликации между контроллерами домена;

- Мониторинг и аудит безопасности.

Инструменты для работы с Active Directory

Для управления AD используются различные инструменты, такие как:

- Active Directory Users and Computers (ADUC) – управление учетными записями и объектами AD.

- Group Policy Management Console (GPMC) – настройка и администрирование групповых политик.

- Active Directory Administrative Center (ADAC) – улучшенный интерфейс для администрирования.

- PowerShell для Active Directory – автоматизация задач управления AD.

Безопасность и защита данных в Active Directory

Безопасность в AD обеспечивается за счет следующих аспектов:

- Использование многофакторной аутентификации;

- Применение ролевой модели доступа;

- Регулярный аудит учетных записей и прав доступа;

- Настройка брандмауэров и антивирусных решений;

- Контроль изменений и мониторинг активности пользователей.

Заключение

Active Directory (AD) является критически важной частью инфраструктуры корпоративных сетей. Он обеспечивает централизованное управление пользователями, компьютерами и ресурсами, что делает его основным инструментом для организации и администрирования корпоративных систем. AD работает на основе LDAP (протокол Lightweight Directory Access Protocol), предоставляя механизм хранения и поиска различных типов атрибутов, связанных с каждым пользователем или ресурсом. Он поддерживает удаленное управление, позволяя администраторам настроить доступ и права в любом месте, обеспечивая безопасность и защищенность через встроенные правила и политики. AD также выполняет автоматическое обслуживание, включая резервное копирование и восстановление данных, что особенно важно в случае сбоев или потери информации.

Кроме того, AD обеспечивает интеграцию с другими системами, такими как DNS для обеспечения доступа к ресурсам по их именам, а также с операционной системой Windows для управления правами и разрешениями. Все эти функции делают Active Directory необходимым инструментом для любой организации, стремящейся обеспечить высокий уровень безопасности и эффективного управления своей сетью. Подробнее об Active Directory можно узнать на официальном сайте Microsoft или в специализированных технических статьях.

Остались вопросы?

Оставьте заявку и наш менеджер свяжется с Вами в течение 15 минут

Все способы:

- Что такое Active Directory

- Способ 1: Консоль «Windows PowerShell»

- Способ 2: Штатные «Параметры»

- Способ 3: Ручная установка

- Подключение консоли к домену рабочей группы

- Решение возможных проблем

- Вопросы и ответы: 0

Что такое Active Directory

Active Directory – это хранилище, объединяющее все объекты сети, в том числе роутеры, компьютеры, профили пользователей, серверы или принтеры. По умолчанию программный компонент отсутствует в операционной системе Windows 10, поэтому его требуется сначала установить на компьютер, после чего можно работать с ним при помощи сервера или контроллера домена, где будет храниться вся информация об устройствах.

Использование Active Directory обеспечивает безопасность работы и взаимодействия объектов в одной сети – за счет контроллера домена есть возможность мониторить доступ к этим объектам, разрешать или блокировать различные действия. Также с помощью компонента удастся ограничить некоторые функции для конкретных юзеров, а все данные, хранящиеся на сервере, надежно защищены от доступа извне.

Прежде чем устанавливать Active Directory, ознакомьтесь с несколькими нюансами. Во-первых, программа используется на базе профессиональной редакции Windows 10, поэтому предварительно убедитесь, что на компьютере установлена именно она.

Подробнее: Просмотр версии ОС в Windows 10

Кроме того, каждый способ из нашей статьи предназначен для разных версий «десятки». Например, в версии Windows 10 Pro 1809 и выше можно воспользоваться самым простым методом – встроенной консолью «Windows PowerShell», выполнив несколько команд. В других случаях, например в версиях 1803 и ниже потребуется ручное скачивание и установка компонента, а также активация консоли через «Панель управления».

Способ 1: Консоль «Windows PowerShell»

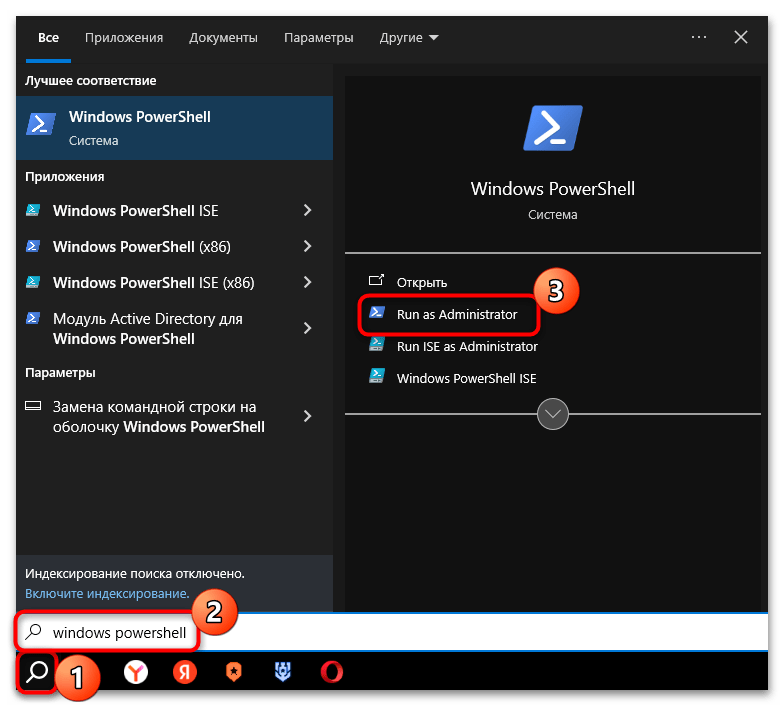

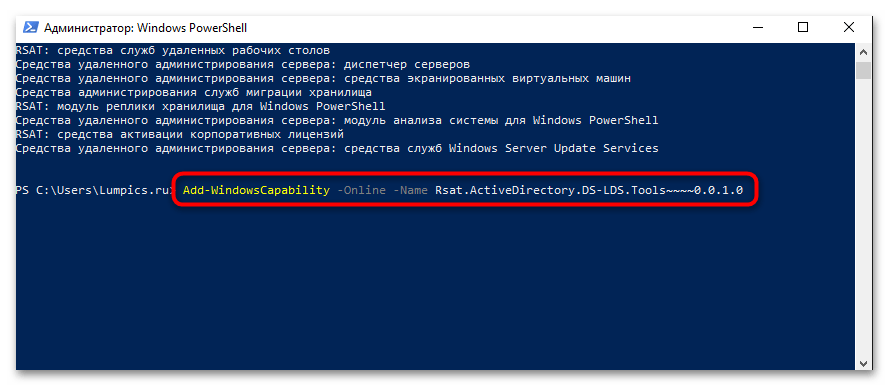

Как уже упоминалось, установить Active Directory через консоль «Windows PowerShell» есть возможность в Windows 10 Pro версии 1809 и выше. Для начала стоит проверить, доступна ли установка компонента с помощью специальной команды. Если да, останется выполнить инсталляцию программы, в результате чего консоль будет не только добавлена, но и активирована:

- Запустите консоль «Windows PowerShell» от имени администратора. Для этого можно воспользоваться строкой поиска, введя соответствующий запрос и выбрав нужный тип запуска.

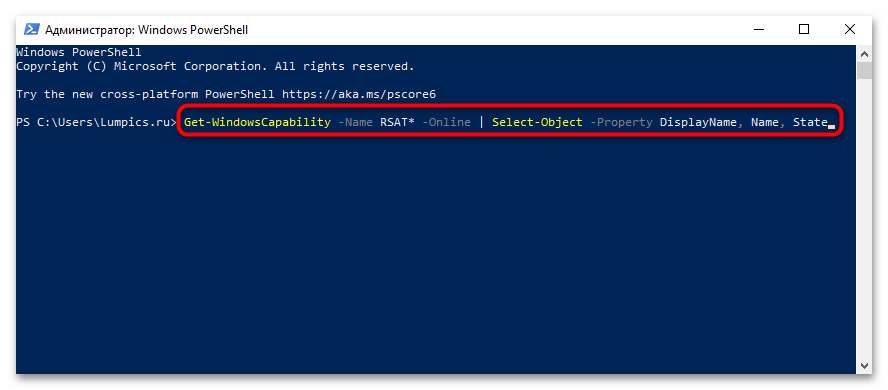

- Введите команду

Get-WindowsCapability -Name RSAT* -Online | Select-Object -Property DisplayName, Name, Stateи нажмите на клавишу «Enter», чтобы просмотреть список доступных компонентов. Нас интересует строка “Rsat.ActiveDirectory.DS-LDS.Tools ~~~~ 0.0.1.0” – если она присутствует, переходите к следующему шагу. - Выполните

Add-WindowsCapability -Online -Name Rsat.ActiveDirectory.DS-LDS.Tools~~~~0.0.1.0, скопировав команду, вставив ее в окно и нажав на клавишу «Enter».

Как видите, необходимое программное обеспечение устанавливается парой простых команд, после чего следует перезагрузить компьютер и можно сразу пробовать подключить консоль к домену рабочей группы.

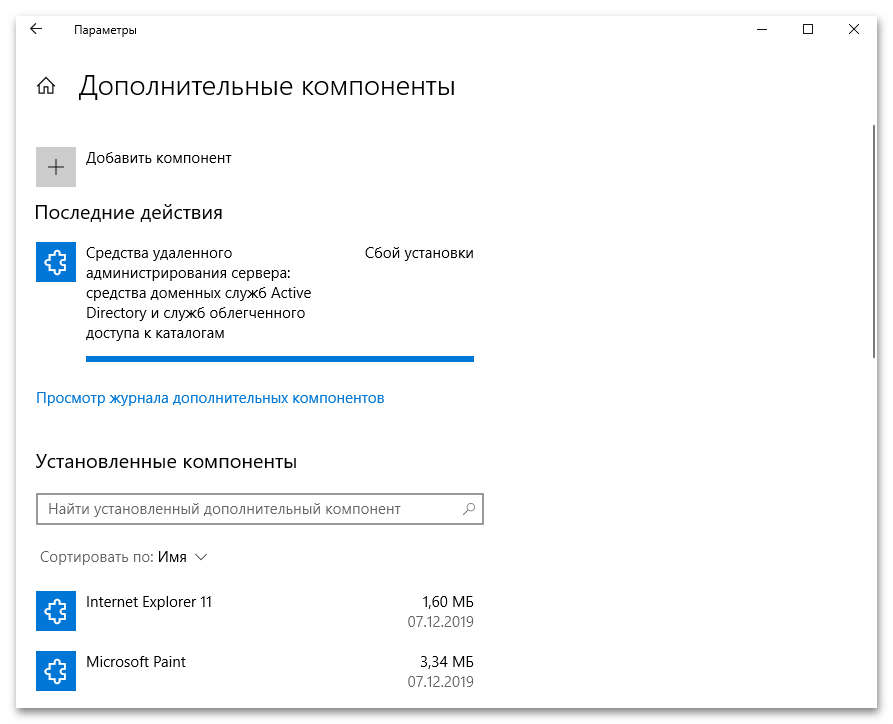

Способ 2: Штатные «Параметры»

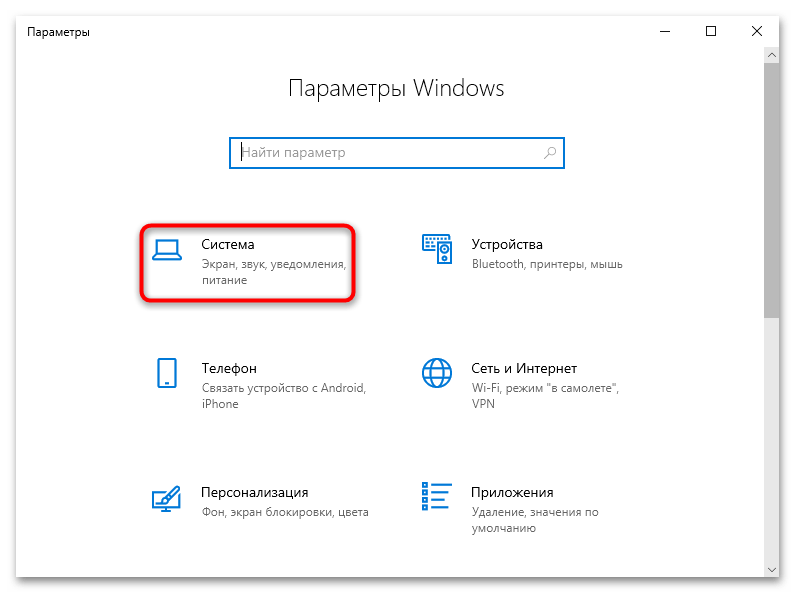

Если предыдущий вариант не подходит, тогда проверьте, доступен ли для установки компонент в штатных «Параметрах». Этот способ актуален для Windows 10 Pro 1809 и более поздней версии:

- Нажмите на кнопку «Пуск» и выберите запуск системных «Параметров».

- Выберите раздел «Система» в открывшемся окне.

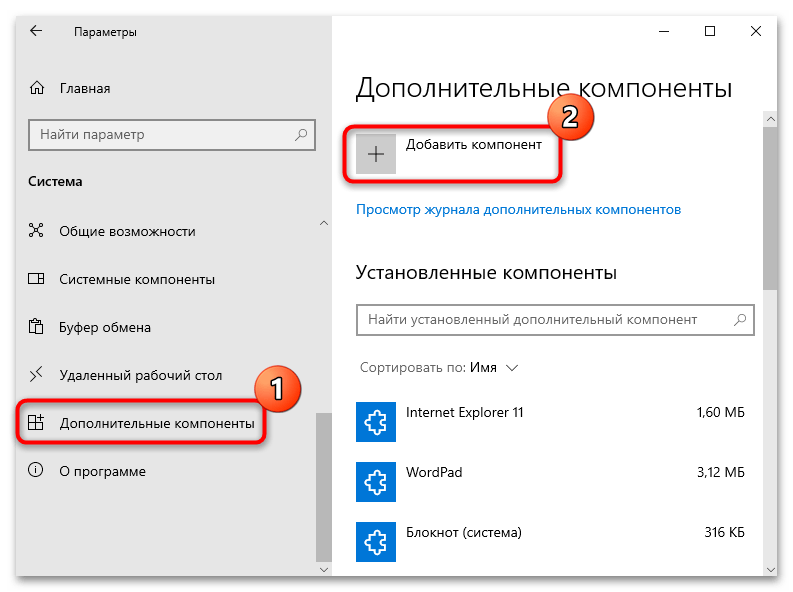

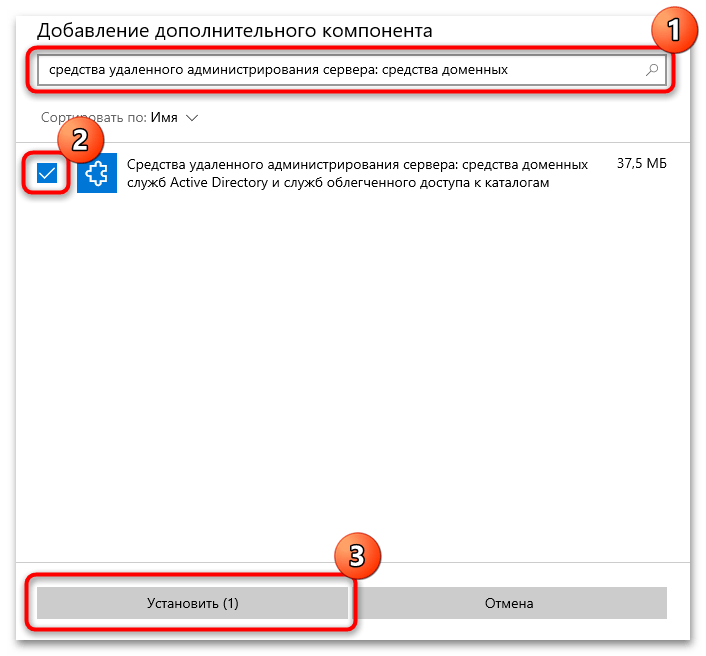

- Через панель слева переключитесь на «Дополнительные компоненты», а в центральной части окна кликните по строке «Добавить компонент».

- Для более быстрого поиска в строку поиска вставьте запрос ниже. Когда отобразится результат, отметьте его галочкой, затем нажмите на кнопку «Установить»:

средства удаленного администрирования сервера: средства доменных служб Active Directory и служб облегченного доступа к каталогам

После инсталляции следует перезагрузить компьютер, и компонент станет доступен для использования – его активация произойдет в автоматическом режиме.

Способ 3: Ручная установка

В ранних версиях Windows 10 Pro (1803 и ниже) установка компонентов с помощью «Параметров» и консоли не предусматривается, поэтому инсталлировать Active Directory придется вручную, скачав файл с официального сайта Microsoft и активировав пакет в системе:

Скачать Active Directory с официального сайта

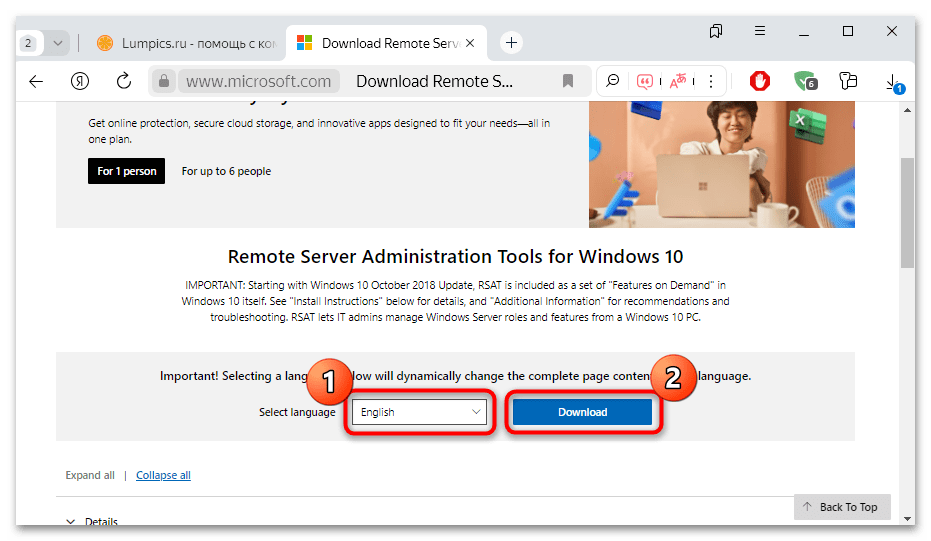

- Перейдите по ссылке выше, и попадете на страницу сайта Microsoft. Предпочитаемый язык оставьте «English» и нажмите на кнопку «Download».

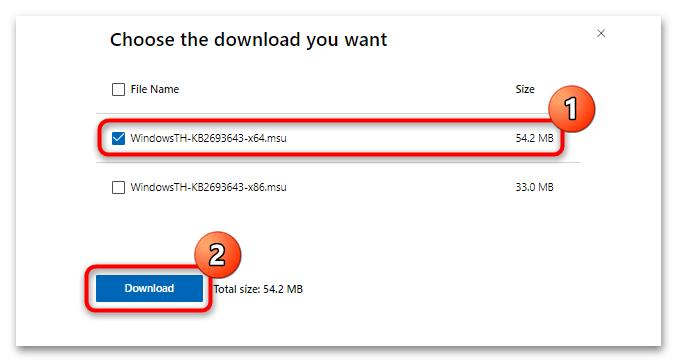

- В следующем окне понадобится выбрать версию программного пакета, которая соответствует разрядности вашей операционной системы, отметив ее галочкой. Нажмите на кнопку «Download» для запуска скачивания.

О том, как узнать разрядность операционки, мы писали ранее в отдельном материале.

Подробнее: Определяем разрядность используемой ОС Windows 10

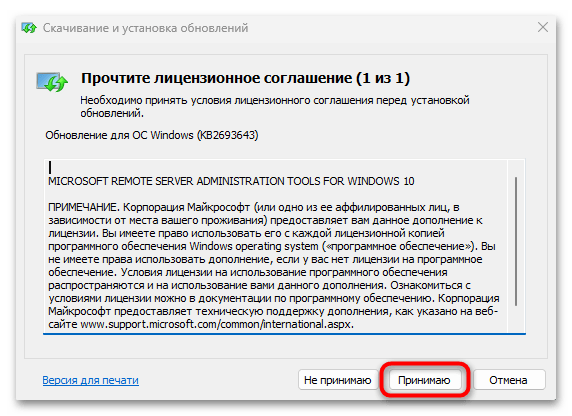

- Начнется процесс загрузки. Дождитесь, когда инсталляционный файл будет скачан, и запустите его двойным нажатием левой кнопкой мыши. Будет предложено установить обновление KB2693643 с помощью автономного установщика Windows (потребуется интернет-подключение). Согласитесь с этим шагом.

- Ознакомьтесь с лицензионным соглашением и примите его.

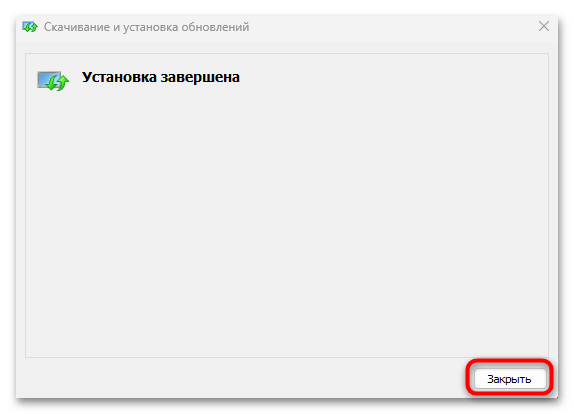

- После того как инсталляция будет завершена, закройте окно установщика.

По окончании установки Active Directory потребуется перезагрузить систему и вручную включить средства консоли. Сделать это можно двумя способами: через раздел с программами «Панели управления» или посредством нескольких команд в «Командной строке». В первом случае нужно действовать следующим образом:

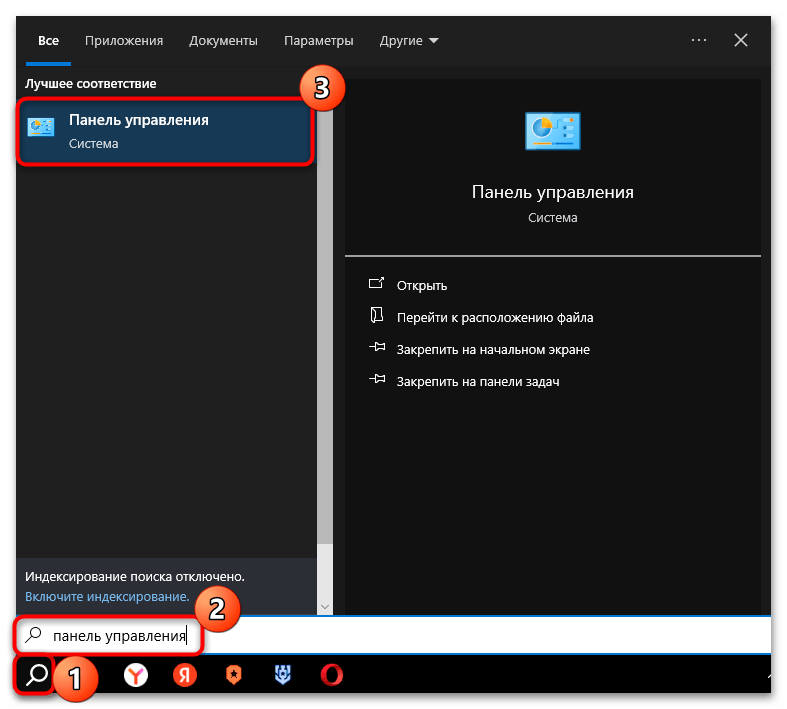

- Запустите классическую «Панель управления», отыскав средство в главном меню.

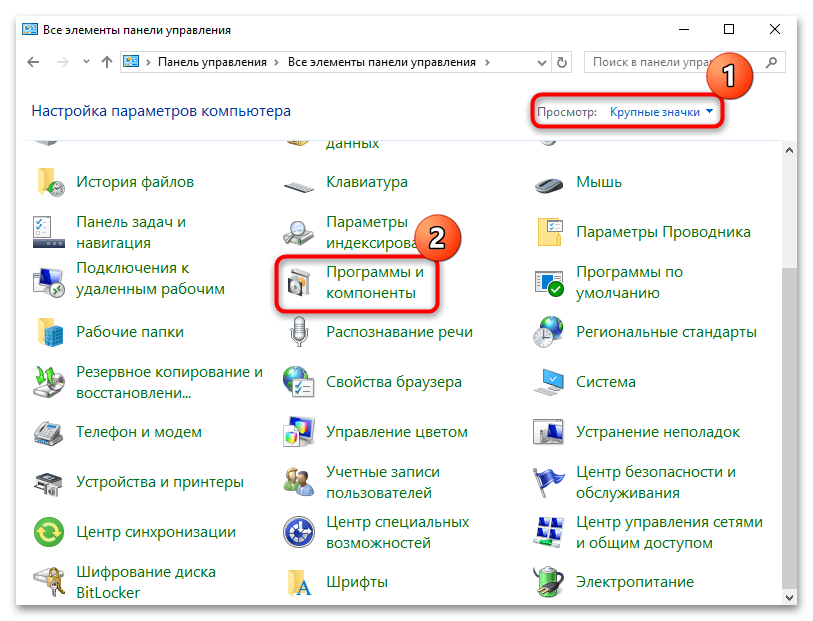

- В меню «Просмотр» для удобства выставьте отображение разделов как крупные или мелкие значки, затем выберите пункт «Программы и компоненты».

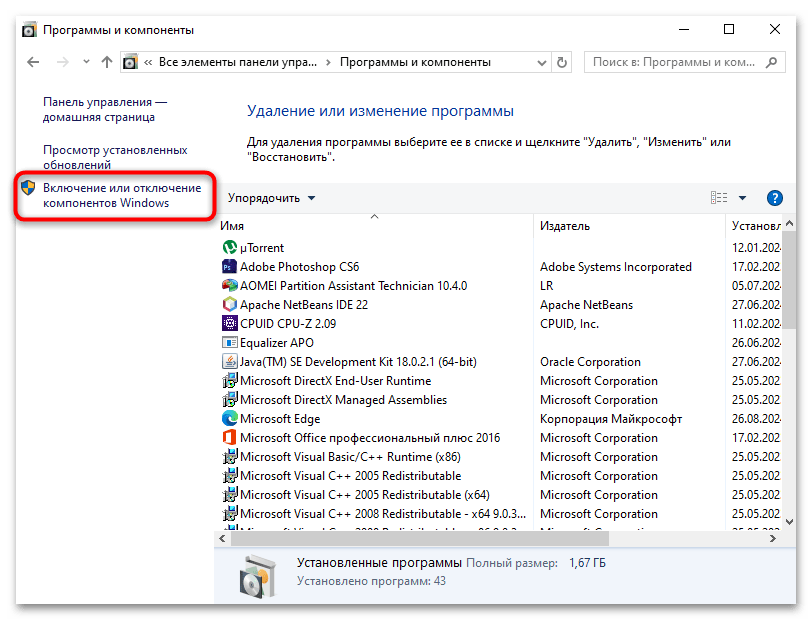

- На панели слева кликните по строке «Включение или отключение компонентов Windows».

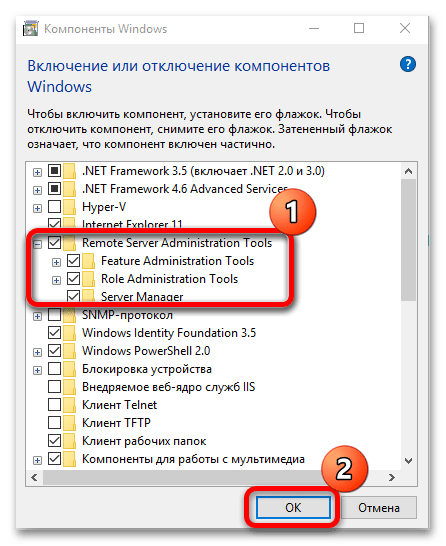

- Отобразится окно «Компоненты Windows», где надо отыскать папку «Remote Server Administration Tools». Отметьте ее галочкой, а также все подразделы, которые находятся внутри, и нажмите на кнопку «ОК» для подтверждения.

Другой метод предполагает выполнение нескольких команд, которые активируют в системе все компоненты оснастки Active Directory:

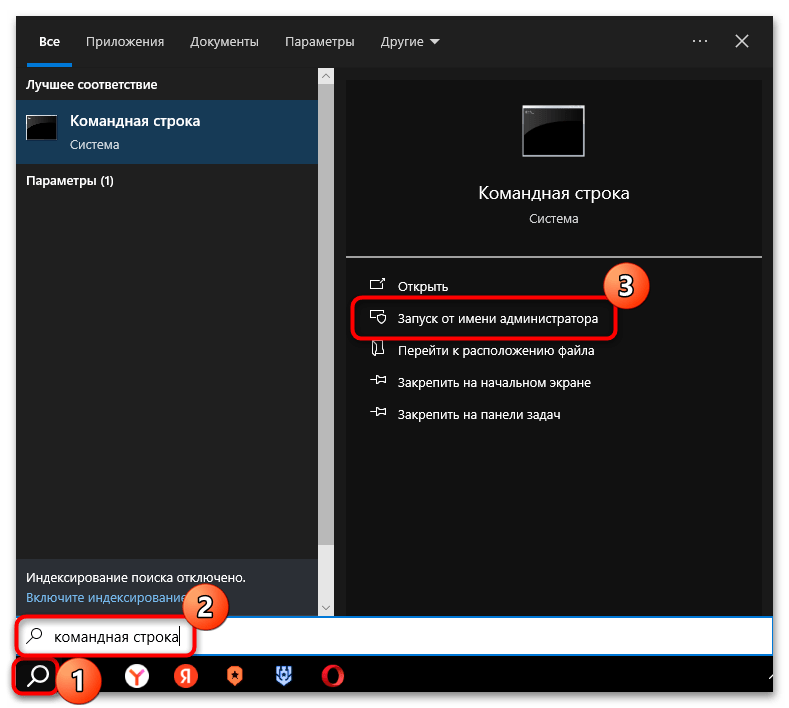

- Откройте «Командную строку» с расширенными правами. Для этого введите нужный запрос в строке системного поиска и из списка результатов на боковой панели выберите «Запуск от имени администратора».

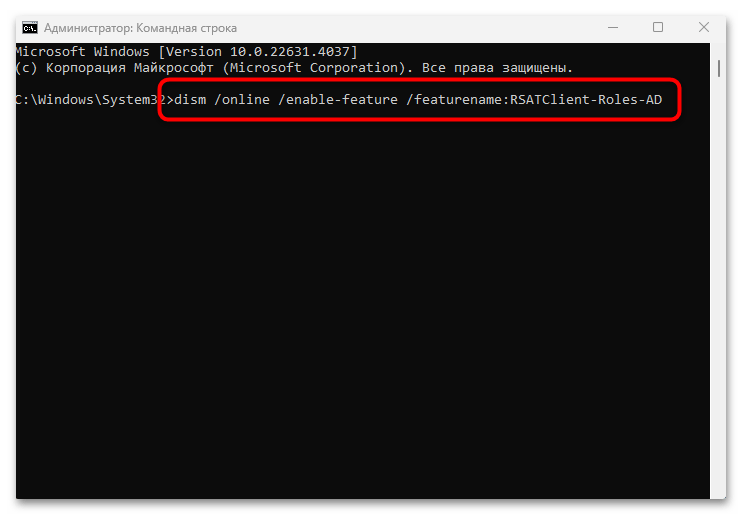

- Поочередно введите следующие команды, выполняя их нажатием на клавишу «Enter»:

dism /online /enable-feature /featurename:RSATClient-Roles-AD

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS

dism /online /enable-feature /featurename:RSATClient-Roles-AD-DS-SnapIns

В обоих случаях компьютер обязательно надо перезагрузить, чтобы новые настройки вступили в силу.

Кстати, проверить, активирован ли Active Directory, можно через «Панель управления». В разделе с инструментами администрирования должен появиться соответствующий пункт. Сам раздел находится по пути «Система и безопасность» — «Инструменты Windows».

Подключение консоли к домену рабочей группы

Установленную оснастку ADUC для полноценного использования также можно самостоятельно подключить к домену. Для этого используется специальная консоль MMC, предназначенная для управления различными оснастками операционки:

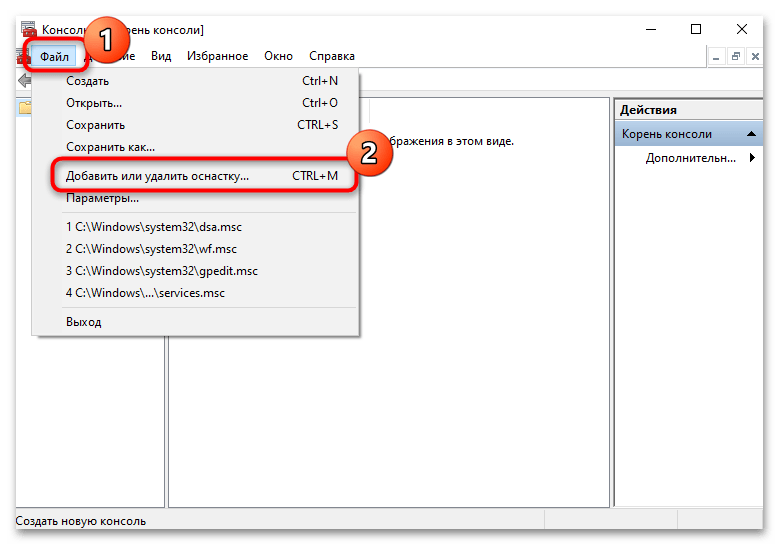

- Одновременно нажмите на клавиши «Win + R» для вызова окна «Выполнить», где введите запрос

mmcи нажмите на кнопку «ОК» или клавишу «Enter». - В открывшемся окне щелкните по вкладке «Файл» вверху и выберите пункт «Добавить или удалить оснастку» (также для этого действия предусматривается сочетание клавиш «Ctrl + M»).

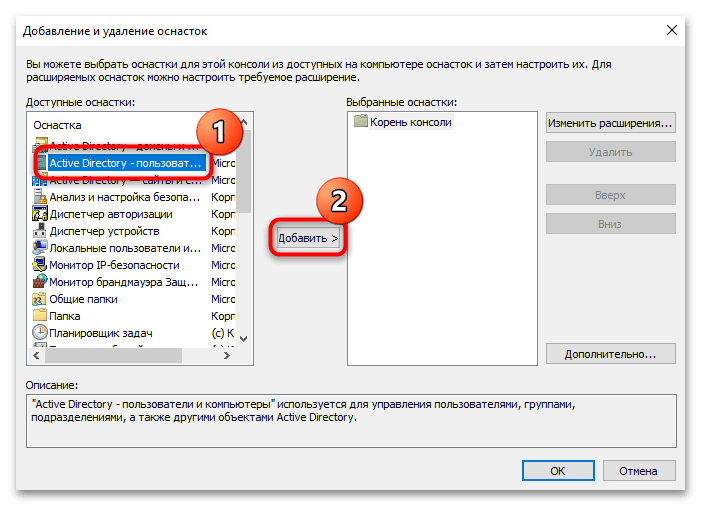

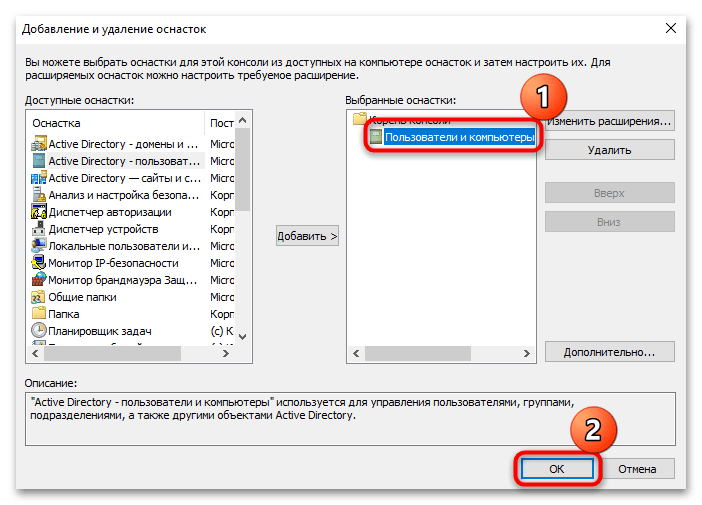

- На панели слева выделите кликом левой кнопкой мыши пункт «Active Directory — пользователи и компьютеры», нажмите на кнопку «Добавить».

- В поле «Выбранные оснастки» появится новый пункт. Нажмите на «ОК», чтобы сохранить настройки.

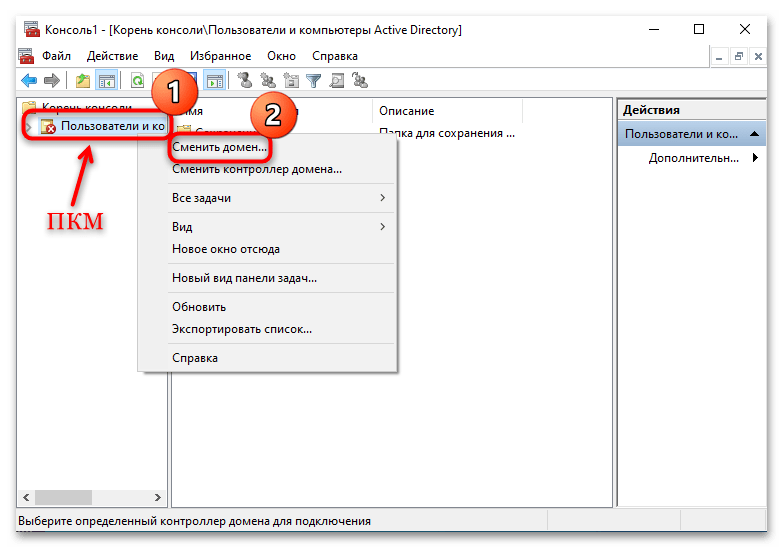

- Далее в окне консоли вы увидите добавленный инструмент, но изначально он еще не подключен к домену рабочей группы. Чтобы это сделать самостоятельно, щелкните по нему правой кнопкой мыши и из контекстного меню выберите пункт «Сменить домен».

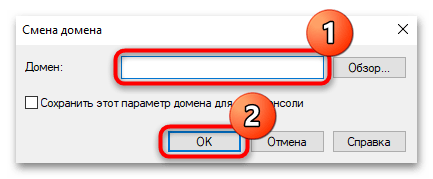

- В поле «Домен» нужно прописать домен рабочей группы и сохранить настройки.

Для запуска Active Directory в последующем можно пользоваться командой dsa.msc, вводя ее в окно «Выполнить» («Win + R») или меню «Пуск». Но также есть возможность в раздел со средствами администрирования Windows добавить оснастку вручную. Для этого в окне консоли MMC нажмите на кнопку «Файл» и выберите «Сохранить как». Задайте имя для оснастки и сохраните параметры. После перезагрузки компьютера созданный инструмент администрирования разместится в соответствующем разделе.

Читайте также: Настраиваем рабочую группу на компьютере Windows 10

Решение возможных проблем

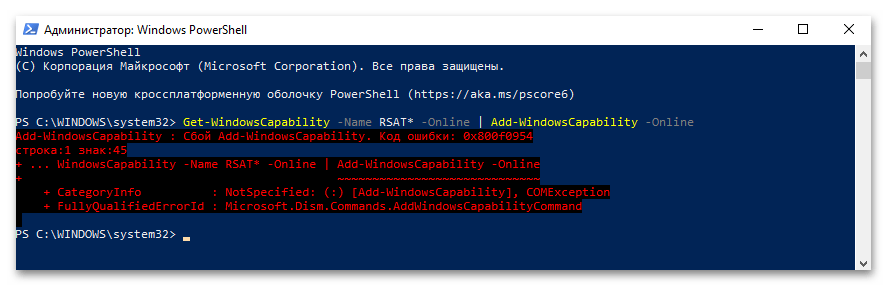

Случается, что на этапе установки компонента Active Directory возникают различные проблемы. Например, при использовании Способа 1 после выполнения команды в «Windows PowerShell» появляется сообщение красного цвета с кодом ошибки 0x800f0954, как на скрине ниже.

А при попытке добавить компонент через штатные «Параметры» некоторые юзеры сталкиваются с той же ошибкой и описанием «Сбой установки».

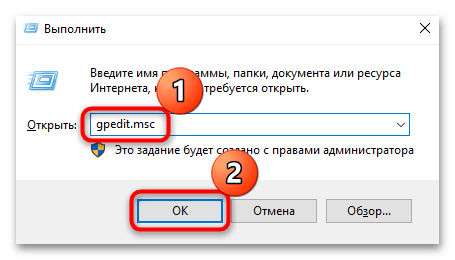

При этом ни «Журнал событий» Windows 10, ни какие-либо другие признаки не дают полноценного ответа на вопрос о решении неполадки. Чаще всего проблема кроется в политиках домена – например, компоненты Active Directory пытаются установиться через WSUS (сервис обновлений операционных системы и продуктов Microsoft, синхронизирующийся с сайтом компании для скачивания обновлений), но при этом там нужных пакетов нет. Исправить такую ситуацию иногда получается с помощью «Редактора локальной групповой политики»:

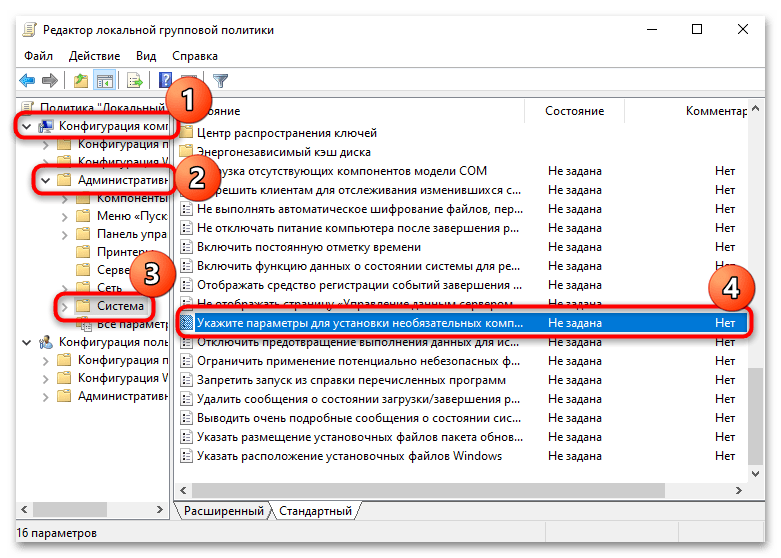

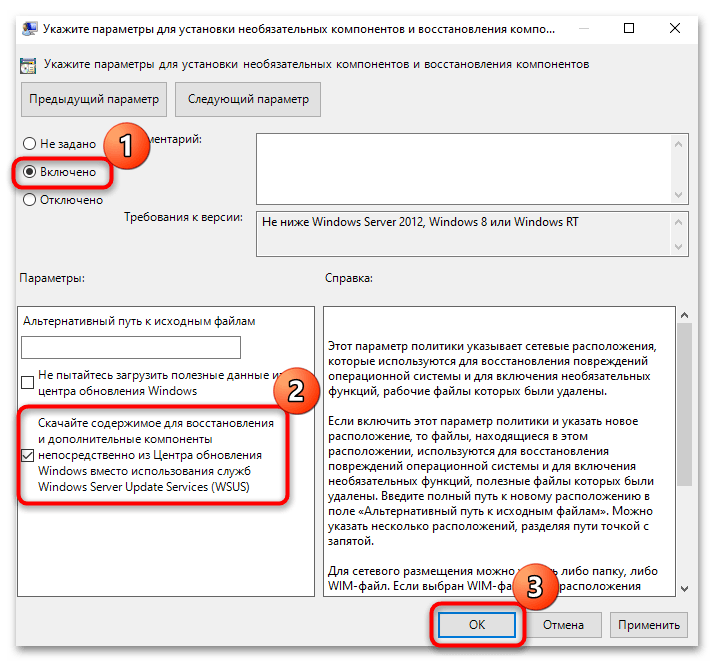

- Через окно «Выполнить» запустите оснастку командой

gpedit.msc. - Слева разверните меню «Конфигурация компьютера» — «Административные шаблоны» и выберите «Система». В центральной части окна дважды кликните левой кнопкой мыши по политике «Укажите параметры для установки необязательных компонентов и восстановления компонентов».

- В открывшемся окне, если надо, отметьте пункт «Включено», затем в поле «Параметры» поставьте галочку у параметра «Скачайте содержимое для восстановления и дополнительные компоненты непосредственно из Центра обновления Windows вместо Windows Server Update Services (WSUS)». Сохраните внесенные изменения.

Теперь повторите попытку установки Active Directory> через консоль или штатные «Параметры».

Кроме того, иногда во время настройки оснастки (в том числе при добавлении домена) появляются различные ошибки. В этом случае убедитесь, что пользователь имеет права администратора домена, а также выполнение и запуск программ осуществляются с расширенными правами.

Читайте также:

Используем учетную запись «Администратора» в Windows

Запуск программ от имени администратора

Наша группа в TelegramПолезные советы и помощь