Административные общие папки (шары, ресурсы) в Windows используются для удаленного доступа и управление компьютером. Windows по-умолчанию создает следующие административные шары:

-

Admin$

— Remote Admin (это каталог

%SystemRoot%

) – используется для удаленного администрирования компьютера; -

IPC$

— Remote IPC — используется для коммуникации программ named pipes) -

C$

— Default Share. Расшаренный системный диск. Если на компьютере есть другие диски с назначенными буквами, они также автоматически публикуются в виде административных общих ресурсов (

D$

,

E$

и т.д.); -

Print$

— публикуется, если вы открыли общий доступ к принтеру (используется, чтобы открыть доступ к каталогу с драйверами принтеров

C:\Windows\system32\spool\drivers

); -

FAX$

— используется для общего доступа к факс-серверу.

Содержание:

- Использование административных шар в Windows

- Как удалить общие административные шары в Windows?

- Включить административные общие папки в Windows

- Разрешить удаленный доступ к административным папкам Windows

Использование административных шар в Windows

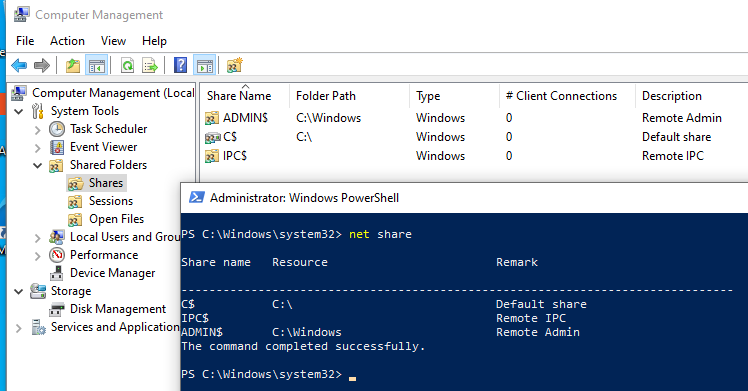

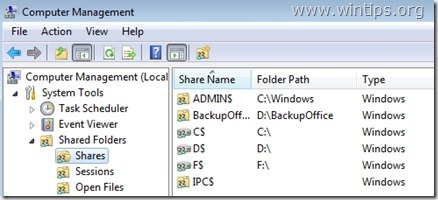

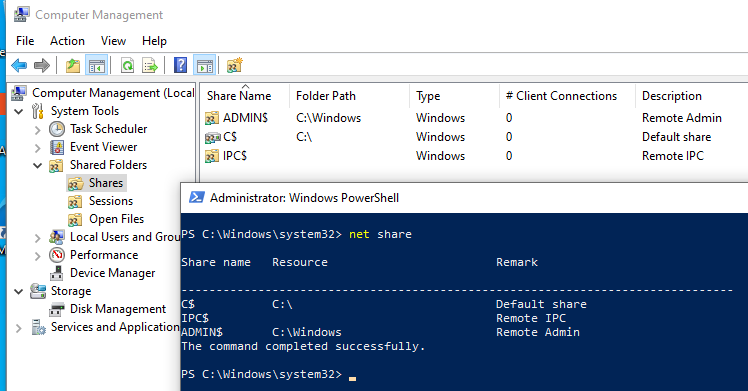

Список административных папок на компьютере можно вывести в консоли управления компьютером

compmgmt.msc

( System Tools -> Shared Folders -> Shares, Общие папки -> Общие ресурсы), выполнив команду

net share

.

Имена общих административных шар заканчиваются знаком $. Служба LanmanServer скрывает общие папки с символом $ в сетевом окружении. Если в проводнике открыть список доступных сетевых папок на компьютере (

\\computername

), административные шары не будут показаны.

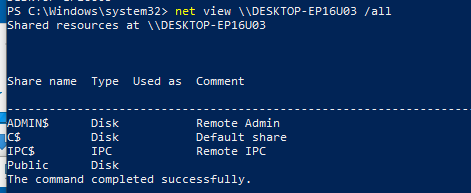

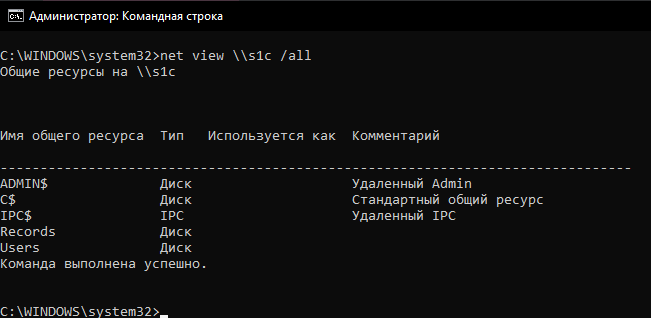

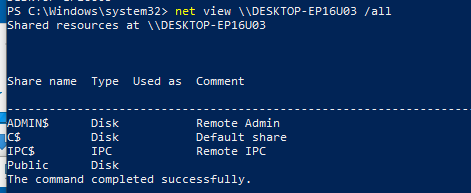

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

В большинстве сторонних файловых менеджеров для Windows доступна опция, позволяющая автоматически показывать доступные административные ресурсы на удаленных компьютерах.

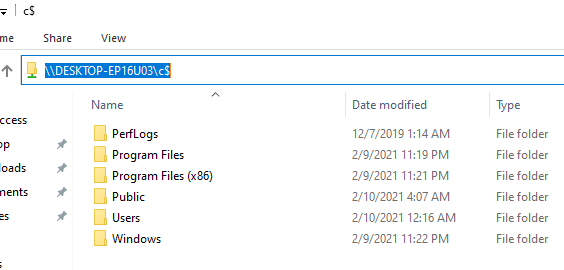

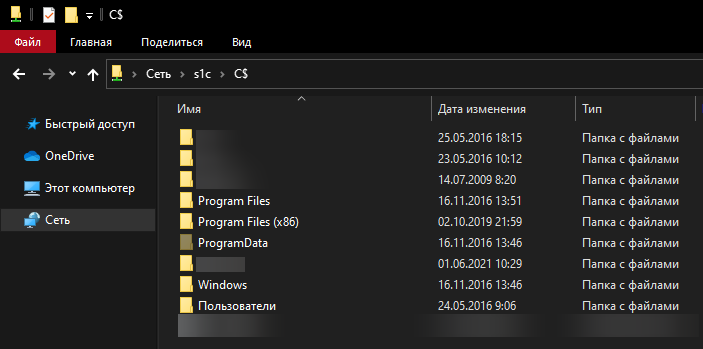

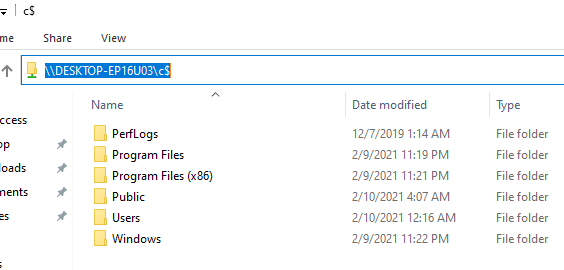

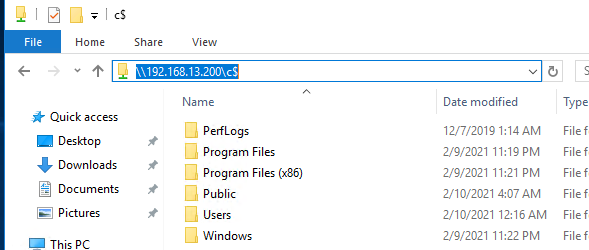

Чтобы открыть содержимое административной шары из File Explorer, нужно указать ее полное имя. Нажмите Win+R, и выполните команду

\\computername\c$

.

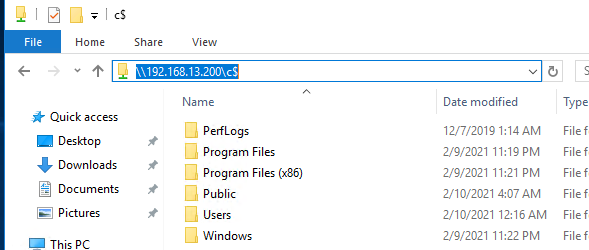

Данная команда откроет содержимое локального диска C и позволит вам получить полноценный доступ к файловой системе системного диска удаленного компьютера.

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как удалить общие административные шары в Windows?

Административные общие папки Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности. Вы можете полностью запретить Windows создавать эти скрытые папки. Это не нарушит работу компьютера Windows, использующегося в качестве клиента, но ограничит его удаленное администрирование.

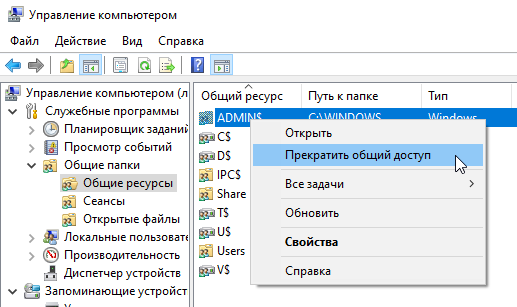

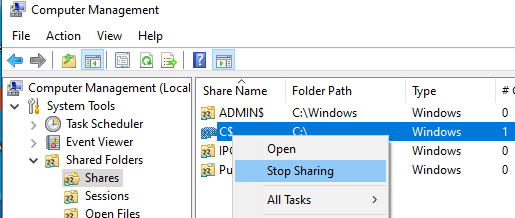

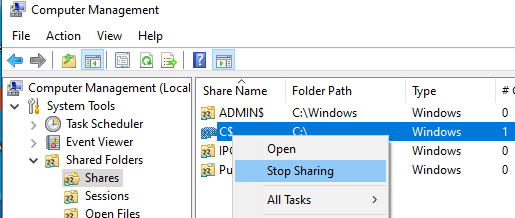

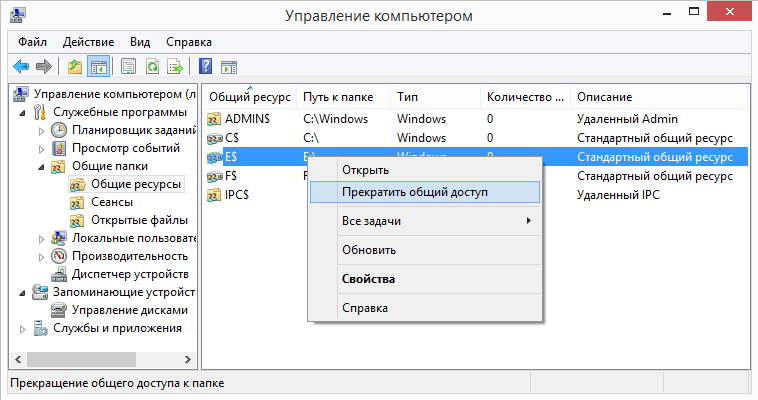

Чтобы отключить общую административную папку, выберите опцию Stop sharing в консоли Computer Management (или выполните команду

net share IPC$ /delete

). Это удалит общую административную папку, но по после перезагрузки компьютера Windows пересоздаст ее автоматически.

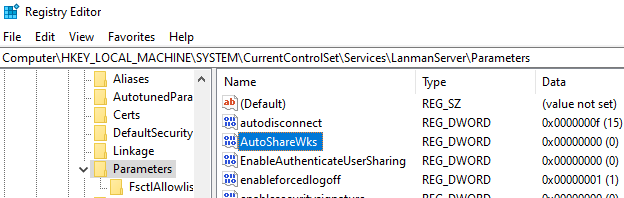

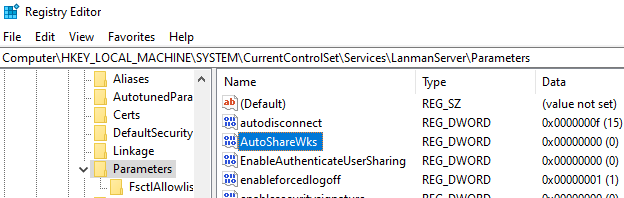

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

или через PowerShell:

New-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Type DWORD -Value 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

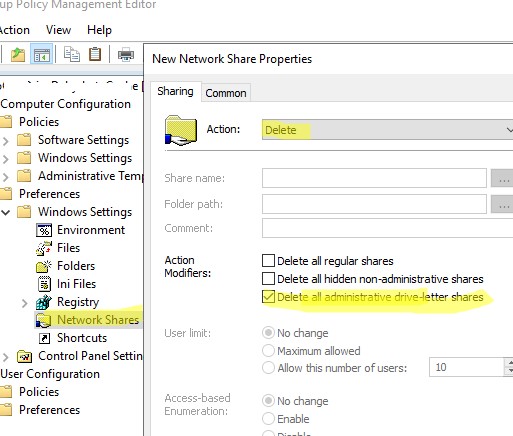

В доменной сети вы можете запретить публиковать локальные диски компьютеров в качестве административных шар с помощью групповых политик:

- Создайте новую GPO в консоли GPMC. Перейдите в раздел Computer Configuration -> Preferences -> Windows Settings -> Network Shares;

- Выберите Action: Delete и включите опцию Delete all administrative drive-letter shares.

Включить административные общие папки в Windows

Если вы хотите включить административные сетевые папки, нужно изменить значение параметра на 1 или удалить его.

Set-ItemProperty -Name AutoShareWks -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Value 1

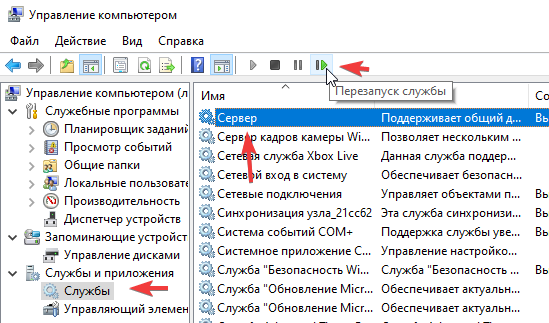

Административные шары публикуются службой LanmanServer. Если эта служба остановлена, удаленные пользователи не смогут получить доступ к общим ресурсам на этом компьютере.

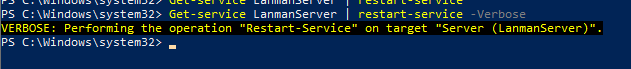

Get-Service LanmanServer

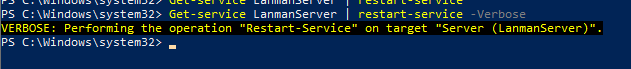

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Get-service LanmanServer | restart-service

Выполните команду PowerShell Get-SmbShare и проверьте, что административные шары стали доступны.

Разрешить удаленный доступ к административным папкам Windows

На компьютерах, добавленных в домен AD, удаленный доступ к административным шарам разрешен пользователям, состоящим в локальной группе администраторов.

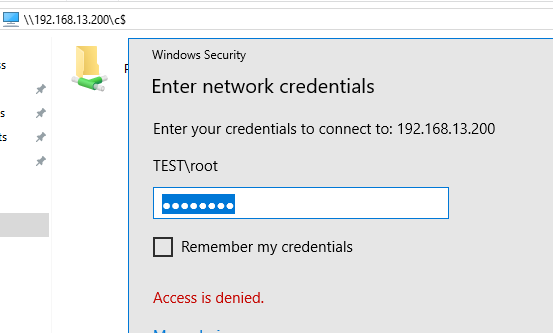

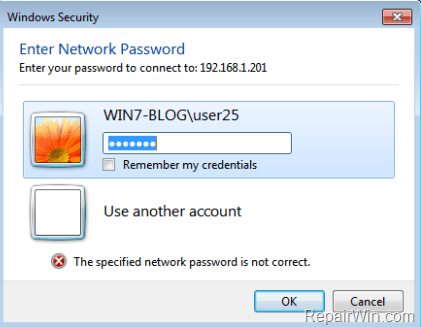

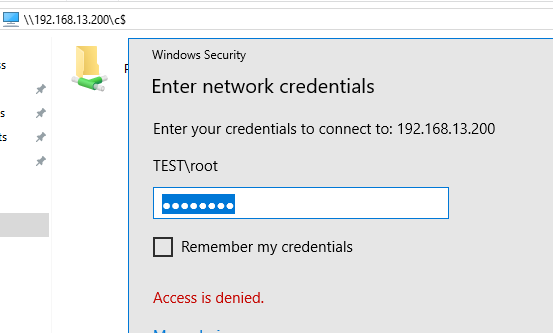

Однако Windows по-умолчанию блокирует удаленный доступ к административным шарам на компьютерах в рабочей группе (Workgroup). При попытке открыть в проводнике список файлов на таком компьютере с помощью команды\

\win10_pc\C$

появляется запрос пароля. После ввода учетных данных локального пользователя из группы локальных администраторов появляется ошибка доступа (Access is denied). Удаленный доступ к административным шарам возможен только под встроенным администратором Windows.

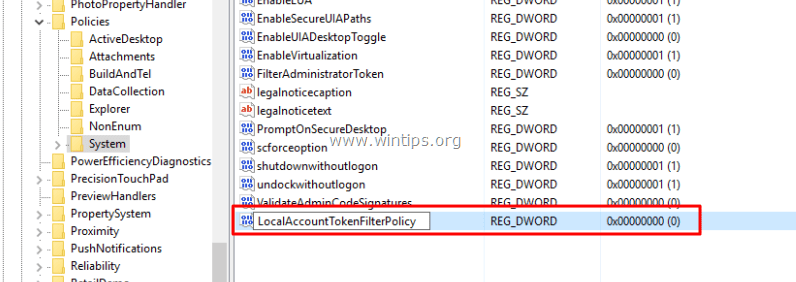

Удаленный доступ к административным шарам в этом случае блокируется компонентом Remote UAC (контроль учетных записей для удаленных подключений). Remote UAC фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ к папкам. При доступе под доменным аккаунтом такое ограничение не применяется.

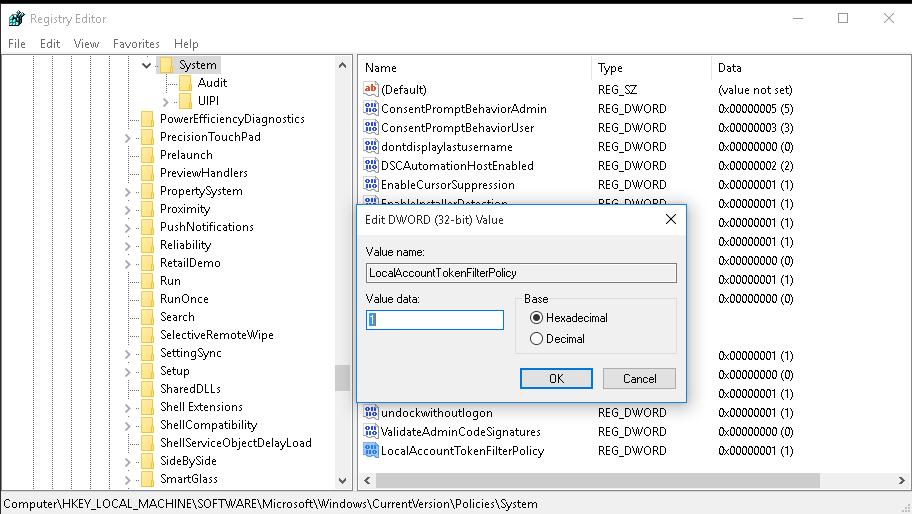

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

Совет. Эта операция несколько снижает уровень безопасности Windows.

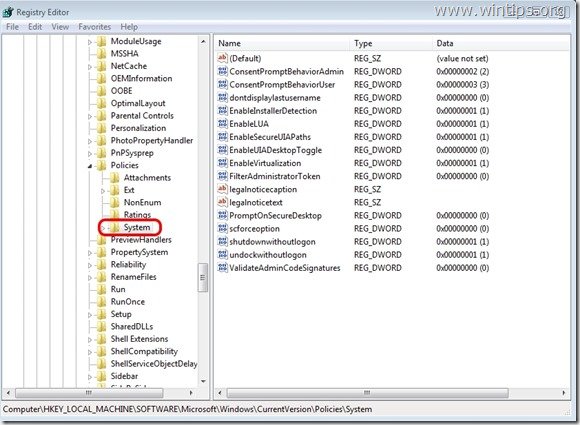

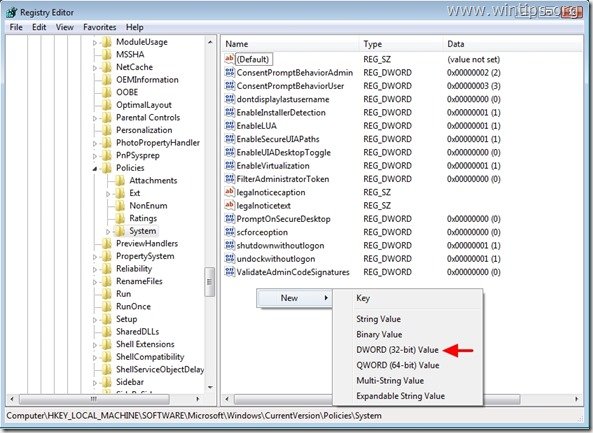

- Откройте редактор реестра (regedit.exe);

- Перейдите в ветку реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System ;

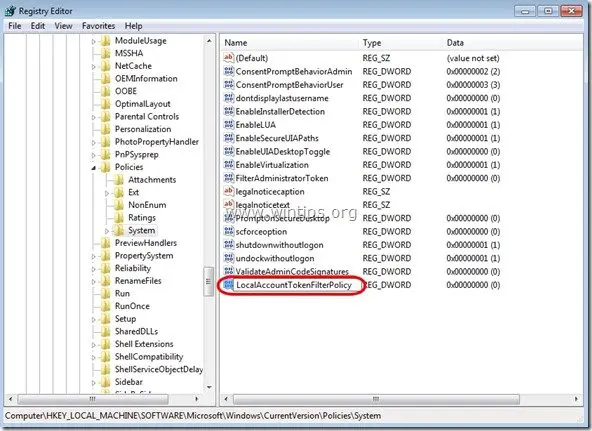

- Создайте новый параметр типа DWORD (32-bit) с именем LocalAccountTokenFilterPolicy;

- Установите значение параметра LocalAccountTokenFilterPolicy равным 1;

- Для применения изменений потребуется перезагрузить компьютер

Примечание. Создать параметр LocalAccountTokenFilterPolicy можно командой

reg add "HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System" /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на компьютере Windows. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов.

Должно открыться окно проводника с содержимым диска.

Разберёмся, что такое административные сетевые ресурсы (админ-шары), для чего они нужны, как их включать/отключать и удалять, и что делать с ошибкой «Отказано в доступе» (Access is denied) при входе в админ-шару.

Что есть «админ-шара» и с чем её едят?

Общие сетевые ресурсы («шары», от англ. «share» – «делиться») используются для получения доступа к ресурсам на другом компьютере с использованием сетевого подключения.

Например: к компьютеру А по USB подключен принтер, не умеющий работать по сети. При этом, поблизости находится компьютер Б, которому так же необходимо печатать документы на данный принтер. Проще всего это сделать, «расшарив» принтер в сеть, и с компьютера Б отправлять задание печати на компьютер А, а с компьютера А это задание будет автоматически перебрасываться на принтер. В данном случае этот принтер будет называться расшаренным (shared printer).

То же самое можно выполнить с папками: дать доступ на чтение/запись из/в них по сети, и любой (или определённый) пользователь сможет подключиться к компьютеру, выполняющему роль файлового сервера, прочитать, скопировать или записать документы в расшаренную сетевую папку.

Шары подразделяются на пользовательские (которые создаёт сам пользователь, например: для организации файлового сервера в пределах локальной сети, или для обеспечения многопользовательского доступа к принтерам) и административные, которые ОС Windows создаёт автоматически для обеспечения работы некоторых функций ОС.

По-умолчанию Windows создаёт следующие админ-шары:

Admin$– расшаренный каталог%SystemRoot%(обычно – C:\Windows)IPC$– Remote IPC (используется для сервисов «Удалённый реестр» (RRC), psexec и пр.)C$– расшаренный раздел дискаC:. В случае, если на компьютере имеются другие разделы, которым назначены буквы диска, под них так же будут созданы админ-шары (D$,E$и т.д.)

Помимо этого, в случае включения общего доступа к любому принтеру – будет создана шара Print$, а в случае включения факс-сервера – FAX$.

Просмотреть активные шары можно двумя способами:

Как можно заметить, все админ-шары имеют на конце имени символ доллара – $. С помощью этого символа служба LanmanServer скрывает шару при SMB доступе, из-за чего админ-шары не отображаются, например, при входе на сетевой ресурс из стандартного «Проводника» Windows. Однако стоит упомянуть, что в большинстве сторонних файловых менеджеров, предусмотрен функционал, позволяющий показывать админ-шары на удалённых устройствах.

Помимо сторонних файловых менеджеров, просмотреть список админ-шар на удалённых устройствах можно с помощью CMD/PowerShell, команда: net view \\имя_компьютера /all

Доступ к админ-шарам, как и к любым сетевым ресурсам, происходит по пути: \\имя_компьютера\имя_шары.

Для доступа к админ-шаре необходимо соблюдение следующих условий:

При соблюдении всех вышеперечисленных условий, доступ к админ-шарам должен появиться.

В случае, если при попытке доступа к админ-шарам появляется ошибка «Отказано в доступе» – способ решения в конце статьи.

Как прекратить общий доступ к админ-шарам

Так или иначе, админ-шары – это брешь в безопасности. Потому, в случае, если админ-шары не используются – есть смысл их удалить.

Прекратить общий доступ к ресурсам можно через CMD/PowerShell или Управление компьютером.

- Через CMD/PowerShell:

net share имя_шары /delete, например:net share ADMIN$ /delete - Через Управление компьютером:

Управление компьютером – Служебные программы – Общие папки – Общие ресурсы – ПКМ по ресурсу – Прекратить общий доступ (Computer Management – System Tools – Shared Folders – Shares – ПКМ – Stop Sharing):

Данный способ – ручное прекращение доступа к общим ресурсам. Однако, в будущем, при некоторых манипуляциях с ОС (перезапуск службы сервера Lanman, расшаривание принтеров, включение-отключение факса, подключение дисков или создание разделов, пр.), админ-шары продолжат создаваться автоматически.

Для того, чтобы этого не происходило, необходимо внести изменения в реестр, в ветку HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters.

Изменяем или создаём DWORD32 параметр AutoShareWks (для Windows Desktop) или AutoShareServer (для Windows Server) и присваиваем ему значение 0.

Сделать это можно:

- С помощью редактора реестра (regedit) в графической среде

- Через CMD:

Desktop:reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v AutoShareWks /t REG_DWORD /d 0 /f

Server:reg add HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters /v AutoShareServer /t REG_DWORD /d 0 /f - Через PowerShell:

Desktop:New-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Name AutoShareWks -Type DWORD -Value 0

Server:New-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters -Name AutoShareServer -Type DWORD -Value 0

Отныне, после перезагрузки компьютера админ-шары не будут создаваться автоматически. Вместе с этим перестанут работать встроенные утилиты удалённого управления компьютером.

Как вернуть автоматическое создание и восстановить стандартные админ-шары

Для включения автоматического создания админ-шар необходимо в реестре, в разделе HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters изменить значение параметра AutoShareWks или AutoShareAuto на 1 или вовсе удалить этот параметр.

Для восстановления стандартных админ-шар, достаточно после включения автоматического создания админ-шар перезапустить службу LanmanServer:

- CMD:

sc stop LanmanServer & ping -n 10 0.0.0.0 > nul & sc start LanmanServer - PowerShell:

Restart-Service LanmanServer - Управление компьютером:

Управление компьютером – Службы и приложения – Службы – Служба «Сервер» – Перезапустить (Computer Management – Services and Applications – Services – «Server» – Restart)

После произведённых манипуляций, стандартные админ-шары должны быть созданы.

«Отказано в доступе» или «Access is denied» при попытке входа в админ-шару

Начиная с Windows Vista, Microsoft ввели UAC – инструмент повышения безопасности ОС. В частности, один из компонентов UAC – Remote UAC, может мешать в получении доступа к админ-шарам, если компьютер находится не в домене. Для отключения данного компонента, необходимо внести изменения в реестр на целевой машине.

Для этого в ветке: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Создайте параметр типа DWORD32 с именем LocalAccountTokenFilterPolicy и задайте ему значение 1.

В некоторых случаях требуется перезагрузить компьютер для применения изменений.

Это же действие можно выполнить с помощью команды CMD/PS:reg add HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v "LocalAccountTokenFilterPolicy" /t REG_DWORD /d 1 /f

После проведённых манипуляций, доступ к админ-шарам должен появиться.

,

As “Administrative shares” are defined all the default network shares that can be accessed remotely only from network administrators. The Admin shares are hidden and they are disabled by default in a Windows 7 based computers in order to prevent unauthorized users to access or modify them through a network environment.

In this tutorial, we explain how to SECURELY enable Admin$ shares for your disk volumes (C$, D$, etc.) on a Windows 7, 8 or 10 based computer, so they will be accessible (from another computer on your network) only by specific users.

How to enable Administrative shares on Windows 7, 8, 8.1 or 10 OS.

To enable the default (hidden) shares (C$, D$, etc.) on Windows 10, 8 or 10 OS:

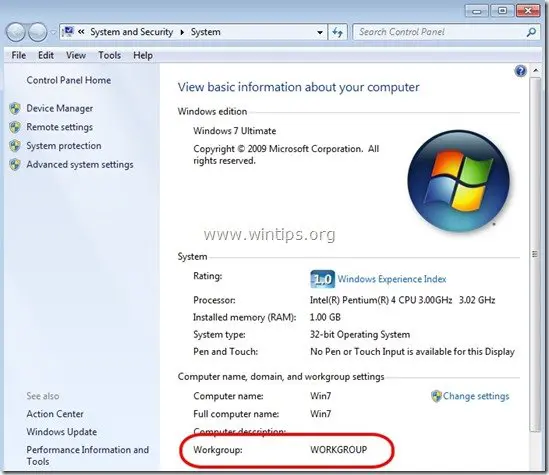

Step 1: Ensure that both computers belong to the same Workgroup.

To check if both computers belong to the same workgroup, do the following:

1. Right-click on “Computer-Name” icon on your desktop and choose “Properties” or (additionally) navigate to Windows Control Panel, choose “System and Security” and select “System”,

2. Look at “WORKGROUP” name at the right and ensure that it is the same name on both computers (e.g. WORKGROUP)

Step 2: Specify which user(s) can access the Admin Shares (Disk Volumes).

The Administrative shares can be (and must be) accessed from Administrator users only. So if you want a user from your network to be able to access Admin($) shares, you must give to this user local Administrative rights on the computer that you want to enable Admin shares. To do that:

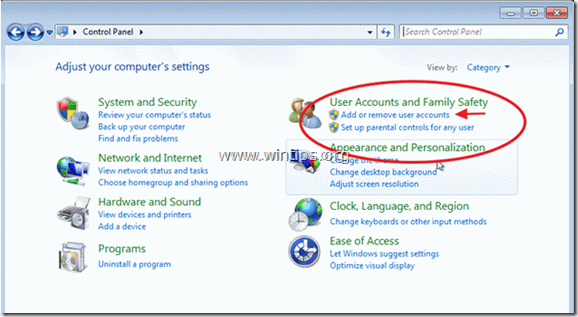

1. Go to your Windows control panel (“Start” > “Control Panel”).

2. Open “Add or remove user accounts”

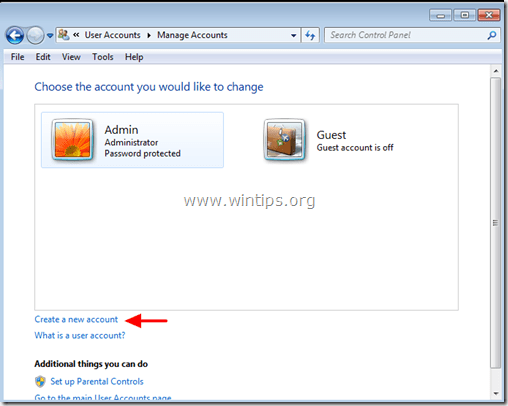

3. Now create a new account on your computer with Administrative privileges. Additionally, if you have already setup an account, ensure that he has Administrator privileges (choose the Account you want, select “Change the account type” option and set him as “Administrator”).

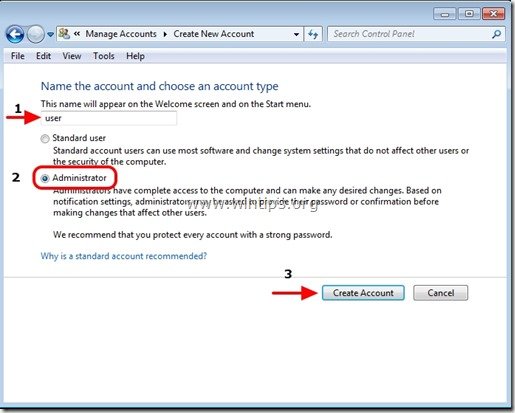

4. Give a username for your new account (e.g. user), set it up as an Administrator user and press “Create Account” button.

5. At this point the “Manage Accounts” options window should look like this:

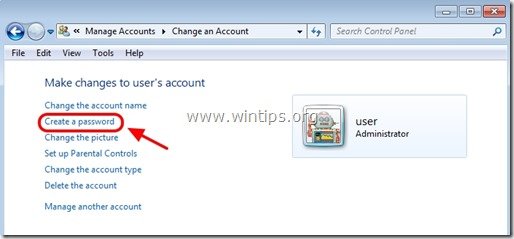

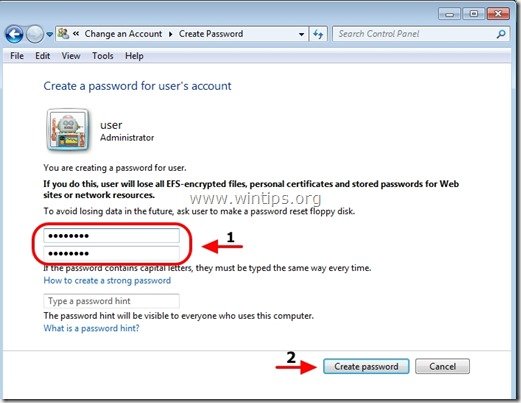

6. After you create your account your must specify a password. So click on the new account (e.g. user) and press “Create a password”.

7. Type a strong password (2 times) and press “Create password” button.

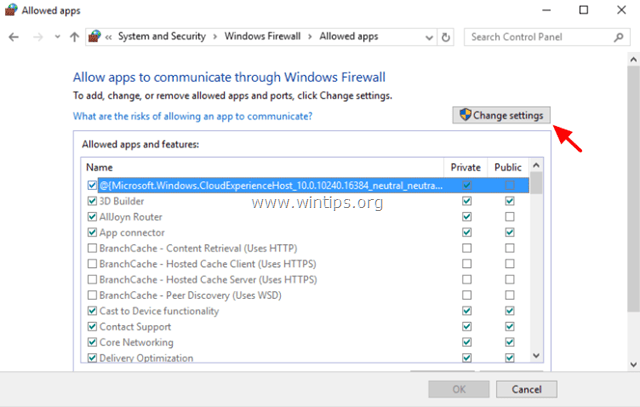

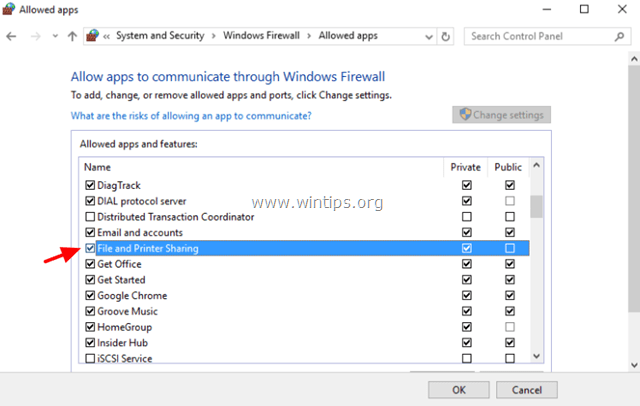

Step 3: Enable “File and print sharing” through Windows Firewall.

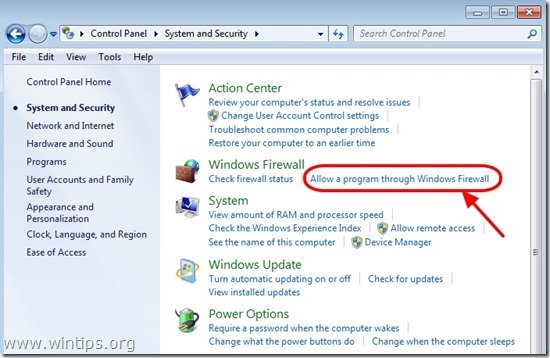

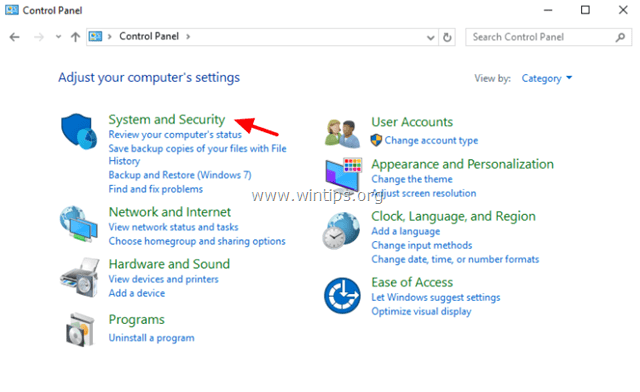

1. Navigate to Windows control panel and click on “System and Security”.

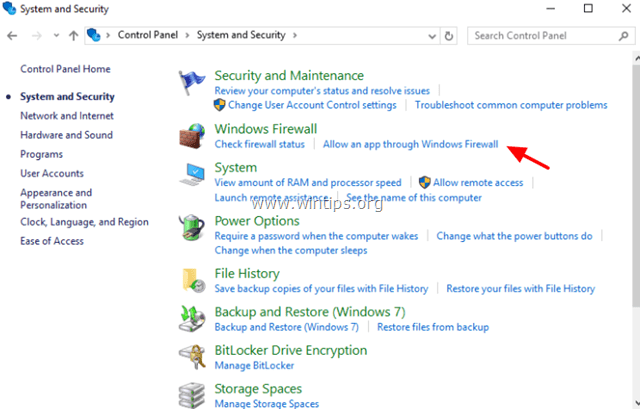

2. On “Windows Firewall” section, press the “Allow a program through Windows Firewall” option.

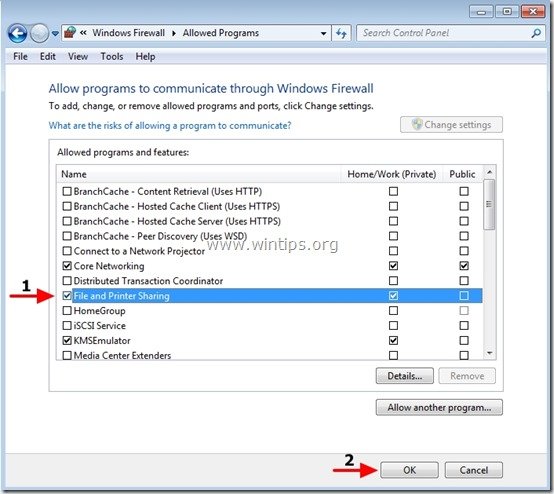

3. In”Allowed programs and features” list, check to enable the “File and Printer Sharing” feature and press “OK”. (In Windows 10 uncheck and re-check)

4. Restart your computer (Optionally).

Step 4. Check if you can access the admin shares from another computer.

1. From another computer press the “Start” buton and in the search box type the following command:

“\\<ComputerName>\<DiskVolumeName>$” (without the quotes) and hit “Enter”.

Note: As “<ComputerName>” put the name of the computer with the Admin Shares enabled on it (e.g. “Computer01”) and as “<DiskVolumeName>” put the name of the volume that you want to access, (e.g. “C$” = Disk Volume C:\ , “D$” = Disk Volume D:\, etc.)

2. Now type the username & the password to access the remote computer’s admin shares (as specified in Step 1) & hit “Enter”.

3. If you follow the above steps as described, then you can access the remote computer’s admin shares without any problems.

Step 5: Modify registry settings on the computer with the Admin Shares Enabled(Optional)

Note: Perform this step ONLY if you face problems/errors when you try to access Admin Shares (e.g.logon failure).

1. Go to the remote computer (with the Admin Shares enabled on it) and open Registry Editor. To do that, press “Start” button and in the search box type “regedit” and hit “Enter”.

2. In registry editor navigate to the following path:

“HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System”

3. Right-click on the right pane and choose “New” > “DWORD (32-bit) Value”.

4. Type the “LocalAccountTokenFilterPolicy” for value name and press “Enter”.

5. Double click on “LocalAccountTokenFilterPolicy” value to modify the “Value Data” from “0” to “1” and press “OK”

6. Exit Registry Editor and try again to access administrative shares on the remote computer.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us in our effort to continue to help others while keeping this site free:

- Author

- Recent Posts

Konstantinos is the founder and administrator of Wintips.org. Since 1995 he works and provides IT support as a computer and network expert to individuals and large companies. He is specialized in solving problems related to Windows or other Microsoft products (Windows Server, Office, Microsoft 365, etc.).

,

In some cases there is the need to enable the Admin Shares of local hard disks, commonly for administrative purposes. The Admin shares are the default shares (aka Administrative shares) of all disk drives (C$, D$, etc.) on a Windows computer and by default are hidden and inaccessible from the network.

Windows Vista and newer versions of Windows (Windows 7, 8 & 10) prevents local accounts from accessing administrative shares through the network. As a result of that, you receive an «access denied message» whenever you try to connect from a network computer to the default Admin shares (e.g. to C$) on a another workstation of your local network, or you receive the following error message: «Logon unsuccessful: Windows is unable to log you on. Make sure that your user name and password are correct«.

In this guide you can find instructions, on how to successfully enable the default –hidden- Administrative shares of local disks, on a Windows 10, 8.1, 8 or 7 based computer.

How to enable the Default Admin Shares – C$ – on Windows 10, 8 or 7 OS.

Important: In order to access admin shares, you must ensure that Host* and Guest** computers belongs to the same Workgroup or Domain (Both have the same Workgroup or Domain name). To find that information, open Windows Explorer & right click at the Computer icon. Then select Properties in order to view (or change) the Workgroup name.

* Host computer = the computer with the Admin shares enabled.

** Guest computer = any other computer on the network that will be connect to the Admin Shares on the Host computer.

Step 1. Enable Administrator account & Set a Password.

If you want to access the Admin shares on a computer (Host), by using the «Administrator» user account, then you must enable and set a password to the Administrator account on that computer. To do that:

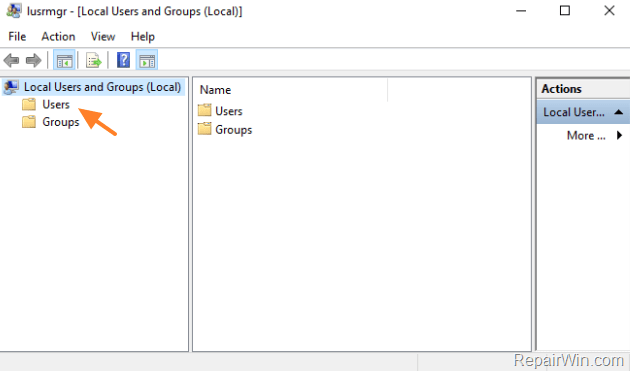

1. Press Windows + R keys to open the run command box.

2. Type lusrmgr.msc and press Enter.

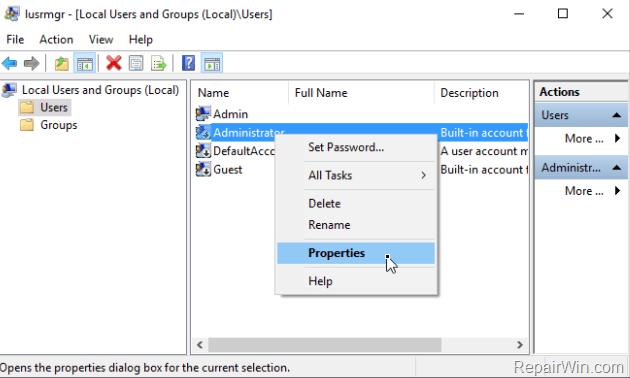

3. Open Users.

4. Right click on Administrator and select Properties.

5. Uncheck the Account is disabled checkbox and press OK.

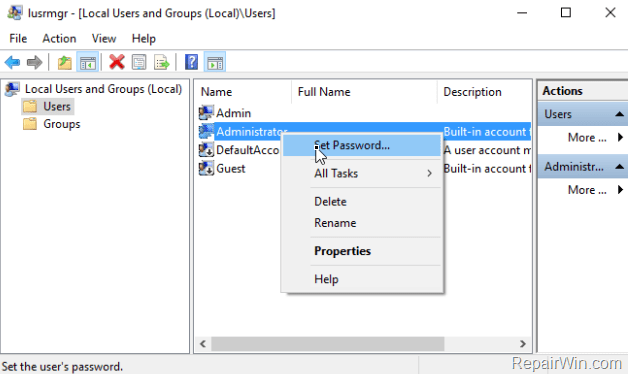

6. Right click on Administrator account again and select Set Password.

7. Specify a password for he Administrator account and click OK.

Step 2. Enable File and Print Sharing on Windows Firewall.

The next step is to enable «File and Print Sharing» through Windows Firewall. (at Host computer)

1. Press Windows + R keys to open the run command box.

2. Type control and press Enter to open Control Panel.

3. In Control Panel: open System and Security.

4. Choose Allow an app through Windows Firewall.

5. Click Change settings.

6. Uncheck and then re-Check the File and Printer Sharing feature and then press OK.

Step 3. Add the «LocalAccountTokenFilterPolicy» value in registry.

Finally modify the registry as described below (at Host computer):

1. Press Windows + R keys to open the run command box.

2. Type regedit and press OK to open Registry Editor.

3. In Registry editor, navigate from the left pane, to this key:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

4. Right click on System key and select New –> DWORD (32-bit) value.

5. Name the new value as: LocalAccountTokenFilterPolicy & press Enter.

6. Then open (double-click) the LocalAccountTokenFilterPolicy and set the value data to 1.

7. Close Registry editor.

8. Restart the computer.

9. Finally, after restart you’ll be able to access the admin shared disk(s) on the host computer, from any other computer on your network (Guest), by typing in RUN (or SEARCH) box the name (or the IP address) of the host machine and the drive letter of the disk that you want to access, followed by the dollar ($) symbol.

e.g If you want to access the disk «C:\» on the «ComputerA», you have to type at Run box: \\ComputerA\C$

That’s all folks! Did it work for you?

Please leave a comment in the comment section below or even better: like and share this blog post in the social networks to help spread the word about this solution.

If this article was useful for you, please consider supporting us by making a donation. Even $1 can a make a huge difference for us.

- Author

- Recent Posts

Konstantinos is the founder and administrator of Repairwin.com. Since 1995 he works and provides IT support as a computer and network expert to individuals and large companies. He is specialized in solving problems related to Windows or other Microsoft products (Windows Server, Office, Microsoft 365, etc.).

Содержание

- Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

- Как отключить/включить административные шары в Windows 10?

- Разрешаем удаленный доступ к административным шарам Windows 10

- Удаление административных шар в Windows

- Управление шарами в windows

- Вопрос

- Ответы

- Базовые приёмы работы с файловым сервером на базе Windows Server

- Поделиться ссылкой на эту запись:

- Похожее

- Всего комментариев: 34 Комментировать

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

По-умолчанию Windows создает следующие админ шары:

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Источник

Удаление административных шар в Windows

Общие файловые ресурсы или шары (shares) предназначены для того, чтобы предоставлять пользователям удаленный доступ к файлам. Большинство пользователей считает, что для предоставления доступа к своим файлам их необходимо предварительно ″расшарить″, однако это не совсем так.

Для того, чтобы посмотреть список уже имеющихся на компьютере шар, надо набрать Win+R и выполнить команду compmgmt.msc, затем в оснастке Управление компьютером (Computer Management) перейти в раздел Общие папки\Общие ресурсы (Shared folders\Shares). По умолчанию в любой ОС Windows присутствуют такие шары как ADMIN$ (C:\Windows), С$ (C:\), E$ (E:\), F$ (F:\) и так далее по количеству дисков в системе.

Это так называемые административные шары, доступ к которым имеют только члены группы локальных администраторов на компьютере. Будучи администратором (или зная его пароль) достаточно набрать в проводнике что-то типа \\«имя компьютера»\C$ и можно получить неограниченный доступ к файловой системе на удаленном компьютере.

Административные ресурсы очень удобны в плане администрирования, но с точки зрения безопасности являются дополнительной ″дырой″. Если вы серьезно относитесь к защите своих данных, то доступ к ним желательно отключить. Однако если просто удалить шару из оснастки управления компьютером, то после перезагрузки все вернется обратно.

Чтобы этого не произошло, необходимо открыть редактор реестра и перейти в раздел HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters. Для полного отключения административных шар надо добавить параметр типа DWORD с именем AutoShareWks и значением 0 (для рабочей станции) или параметр типа DWORD с именем AutoShareServer и значением 0 (для серверной ОС).

Также настройку можно произвести с помощью PowerShell, например:

Теперь после перезагрузки административные шары больше не появятся. Для их включения надо задать параметру AutoShareWks\AutoShareServer значение 1 либо удалить его из реестра.

Источник

Управление шарами в windows

Вопрос

Здравствуйте, есть очень деликатная тема. как грамотно дать доступ на файловом сервере в домене 2008р2. Есть ли какие то рекомендации microsoft или личные убеждения сложившиеся из опыта.

В общем история такая. когда я даю доступ на уровне шары (т.е. свойства>доступ>расширенная настройка>разрешения) даю полный доступ «Все», а на уровне NTFS уже зарезаю конкретным группам необходимые правила (т.е. свойства>безопастность)

мой руководитель разграничивает и на уровне Шары. и на уровне ntfs.

Очень интересно как другие люди делают и как все таки рекомендует microsoft. Спасибо

Ответы

1. Создайте единственный шаринг со всеми доступными для сети ресурсами. Множество шар (т.е., точек доступа и управления) иметь не следует.

2. Выдайте разрешения на шаринг: Administrators: FullControl, Users: Change. Можно также добавить, скажем, Everyone:Read, чтобы компьютеры могли считывать нужные файлы тоже, ибо учётные записи компьютеров членами группы Users не являются.

3. Никогда не выдавайте пользователям права выше Change/Modify ни на Share, ни на NTFS.

4. Чётко структурируйте ресурсы. Документы к документам, базы данных к базам данных, исполняемые модули (ехе) тоже отдельно. Группируйте однотипные ресурсы по каталогам, чтобы меньше городить усложняющуюся структуру прав и учесть правила резервного копирования.

5. Документируйте разрешения и назначайте их не правой кнопкой по папке, а через доменные политики.

6. Для каждого типа ресурса создайте отдельную локальную (домен-локальную) группу. Назначайте разрешения на локальные (домен-локальные) группы. Группируйте пользователей по глобальным группам согласно функциональному или географическому признаку, затем добавляйте глобальные группы в локальные.

7. Членство в группах тоже документируйте и назначайте доменными политиками.

8. Для удобства управления и понимания структуры компании и структуры ресурсов разнесите учётные записи компьютеров и групп по соответствующим организационным подразделениям (OU).

MCITP: Enterprise Administrator; MCT; Microsoft Security Trusted Advisor; CCNA; CCSI

Источник

Базовые приёмы работы с файловым сервером на базе Windows Server

Файловый сервер – что это? При разговоре многие IT специалисты отвечают очень просто: “шара” она и в Африке “шара”. Задаешь следующий вопрос, как ты считаешь у файлового сервера может быть логика функционирования? И в ответ получаешь, что-то подобное ответу на первый вопрос. Ну и в заключении просишь показать скриншот рабочего файлового сервера компании со стороны обычного пользователя, результат обычно такой…

И еще пару-тройку десяток папок своих и не своих, которые видит пользователь.

А как ты предоставляешь доступ пользователю?

Захожу на файловый сервер, открываю свойства конкретной папки далее вкладка Security и добавляю требуемые разрешения конкретному пользователю.

А ты слышал, что в Active Directory есть группы?

Да конечно, но я так привык делать.

А если тебе придётся администрировать файловый сервер к примеру на одну тыс. человек, как ты считаешь твоя модель будет эффективной?

Ответ зависит от креативности конкретной личности)))

Недавно мне попался такой файловый сервер который нужно было оптимизировать и продумать новую логику работы с учетом роста компании.

Какие проблемы будут решены после оптимизации файлового сервера:

1) Зайдя на файловый сервер человек будет видеть только “свои” папки.

2) Доступ к папкам будет предоставляться через ролевые группы на базе групп Active Directory.

При таком подходе предоставление доступа к ресурсу осуществляется лишь добавлением определенного пользователя в требуемую группу через оснастку Active Directory Administrative Center.

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн.:

Ролевая группа определяет набор компьютеров или пользователей, ориентируясь на их общие черты с точки зрения бизнеса. Это помогает установить, кем является данный пользователь или компьютер

В книге очень подробно описано как грамотно организовать файловый север. Советую.

3) Файловый сервер будет работать на базе технологии Distributed File System.

4) Будет активирована технология Data Deduplication.

К примеру в моем случаи Deduplication rate (при дефолтовых настройках) составляет 43%:

Устанавливаем роли:

Создаем папку самого верхнего уровня:

Когда создаем папку или папки верхнего уровня лучше избежать русских букв в названии и пробелов. Если этим пренебречь, то к примеру некоторые Linux клиенты могу при монтирование этой папки испытывать дополнительные проблемы.

Далее заходим в свойства этой папки на вкладку Security –> Advanced и выключаем наследование прав:

Далее приводим группы в такое соответствие:

Если группе Domain Users не сделать This folder Only, то технология ABE не отработает. Плюс мы выключи наследование прав.

Далее открываем Server Manager переходим:

Выбираем нашу папку верхнего уровня:

На следующем шаге включаем технологию ABE:

Permissions мы уже указали. Management Properties и Quota мы конфигурировать так же не будем.

В конечном итоге доходим до конца мастера и нажимаем Create и получаем такие результаты:

На этом этапе стоит пояснить одну фундаментальную вещь.

Цитата из блога Vadims Podans ( ссылка на статью ):

Как известно, при доступе к общим ресурсам (сетевым папкам) мы различаем 2 типа прав:

Share Permissions

NTFS Rights

Оба типа прав влияют на результирующие (эффективные) права пользователя при доступе к сетевому ресурсу. В общем смысле эффективные права будут являть собой наиболее ограничивающее разрешение из обоих типов прав. Например, на ресурс установлено право Share Permissions = Read, а NTFS = Full Control, то исходя из наиболее ограничивающего разрешения эффективным будет Read. Если Share Permissions = FullControl, а NTFS = Modify, то эффективным правом для пользователя будет Modify. Вот такая несложная схема. Т.е. там, где прав меньше, те и будут ваши 🙂 Как известно, эта проблема редко кого касается, т.к. обычно на уровне Share Permissions выдают FullControl на ресурс и дальше уже права регулируют за счёт NTFS

Теперь запускаем DFS Management и создадим New NameSpace…:

Практически всегда ваш файловый сервер должен “жить” в пространстве DFS. При таком подходе доступ к файловому серверу или серверам осуществляется через единый NameSpace в нашем случае \\Contoso.com\FileServer

Запускаем мастер вводим Name, далее Edit Settings и выбираем нашу первую папку в иерархии:

Далее кнопка Customize и поправим права иначе мастер нам их сбросит:

Нажимаем Next и получаем предупреждение:

На следующем шаге оставляем все как есть:

Конечный результат:

Теперь на клиенте можно создавать такие ярлыки (удобно это делать через групповую политику):

Теперь если мы захотим добавить к нашему файловому серверу еще один сервер и начнем уже там размещать новые данные, то конечный пользователь даже не поймет, что был добавлен второй файловый сервер:

Папка “Кадровая служба” физически располагается на втором файловом сервере, но путь ко всем папкам один \\Contoso.com\FileServer:

Как это реализовать в этой заметке рассказано не будет.

Если на данном этапе реализации файлового сервера взять обычного пользователя и попытаться открыть наш файл сервер, то никаких файлов и папок мы не увидим, хотя они там есть:

Отрабатывает технология Access-based enumeration:

Скрин со стороны сервера:

Нашему тестовому вновь созданному пользователю не предоставлено по умолчанию никаких прав, а мы помним если задействована технология ABE и пользователь не имеет хотя бы права Read на файл или папку то ему этот файл или папка не видны.

Пришло время создать ролевые группы, вначале этой заметке я уже приводил цитату из книги, но хочу добавить еще одну:

Цитата из книги “Эффективное Администрирование. Windows Server 2008.” Автор: Холме Дэн:

Ролевые группы определяют набор компьютеров или пользователей на основе сходства, которым обладают объекты в бизнесе, их территориального размещения, подразделений, функций, трудового стажа или статуса, команд, проектов или любых других связанных с бизнесом характеристик

Я создал типичную структуру отделов-подразделений компании (предыдущий скриншот).

На основании этой структуры мы создадим первые ролевые группы (отмечены стрелочками):

Так как в AD DS я никогда не использую русский язык кроме поля Description в названиях групп мы используем английские аналоги, но для удобства в поле Description можно вписать русское название.

Имя_Группы к примеру Accounting (ролевая группа) – глобальная группа в этот тип групп у нас входят пользователи.

Группа Accounting входит в состав (Member Of) группы ACL_Accounting_FC или RW или RO

Еще раз:

User –> Accounting –> ACL_Accounting_RO (Read Only) –> Папка Бухгалтерии

User –> Accounting –> ACL_Accounting_RW (Read and Write) –> Папка Бухгалтерии

Теперь раздаем разрешения:

ACL_Accounting_RO – доменно локальная группа. NTFS разрешения на папку или файл Read Only

Доменно локальная группа это:

Кто задается вопрос о модели вложенности групп в Active Directory статья Дмитрия Буланова

Сценарий 1:

Предоставить право на чтение и запись в папку Бухгалтерия пользователю User2.

“Вложить” пользователя User2 в ролевую группу Accounting, в свою очередь группа Accounting должна входить в группу доступа ACL_Accounting_RW – это решит поставленную задачу, но при таком подходе встает вопрос, а если части сотрудников отдела Бухгалтерия нужно дать доступ типа Read Only или Full Control на папку Бухгалтерия? В какую ролевую группу мы должны включить этого сотрудника?

Создаем ролевую группу Accounting_RO в которую будет входить наш пользователь, а сама группа будет входит в группу доступа ACL_Accounting_RO

Можно сразу пойти по такому пути и создавать группы по такой логике:

Такой подход требует больших первоначальных трудозатрат, но когда дело касается практики он себя оправдает.

Вернемся к нашему вопросу:

Предоставить права на чтение и запись в папку Бухгалтерия пользователю User2.

Решение:

Ответственный инженер добавит пользователя User2 в ролевую группу Accounting_RW.

Результат:

В итоге пользователь видит только свою папку. Так же в корневой папке он не имеет никаких прав:

Идем в папку бухгалтерия и видим, что уже в папке бухгалтерия пользователь User2 имеет права Read and Write:

Сценарий 2:

Предоставить права Read Only в папку Бухгалтерия пользователю User3.

Ответственный инженер добавит пользователя User3 в ролевую группу Accounting_RO

Так же как и User2, User3 увидит на файловом сервере только папку Бухгалтерия, но уже записать и удалить какие либо файлы не сможет:

Решение:

Ответственный инженер добавит пользователя User7 в ролевую группу Accounting_RW.

По легенде в папку бухгалтерия складывают свою данные еще четыре бухгалтера – это User2,4,5,6, но User7 при увольнении решил удалить все бухгалтерские документы, к счастью удаление файлов у которых пользователь не является владельцем удалить нельзя.

Но если у пользователя права Full Control, то в конечной папке он может делать все что ему вздумается.

Сценарий 4:

В папке Бухгалтерия должна быть создана подпапка Документы_Клиент_Банк. Этa папка будет использовать ответственными сотрудниками для хранения документов экспортируемые из клиент банков. Эту папку должны видеть только ответственные сотрудники.

Первым делом выключаем наследовании этой подпапки Документы_Клиент_Банк:

Удаляем все унаследованные группы кроме:

Итог, на файловом сервере папка есть, но пользователь с правами которая предоставляет ролевая группа Accounting_RW или Accounting_FC или Accounting_RO ее не видит:

Дальше создаем ролевую группу к примеру ClientBank_RW (глобальаня) –> ALC_ClientBank_RW (доменно локальная) и назначаем разрешения:

Но так как папка Документы клиент банк вложена в папку Бухгалтерия и если просто добавить пользователя в группу ClientBank_RW, то пользователь увидит такую картину:

Почему? У пользователя нет никаких прав на папку верхнего уровня Бухгалтерия.

К примеру если он взаимодействует только с папкой Документы клиент банк то ему достаточно будет дать права Accounting_RO и ClientBank_RW после этого он сможет без проблем добраться до папки Документы клиент банк.

И в заключении включаем Data Dedeuplication:

Подведем итоги:

Мы создали файл сервер с ролевым типом доступа. Каждый пользователь файлового сервера видит только свои папки. Наш файловый сервер “живет” в пространстве DFS, что позволяет в будущем при необходимости масштабировать. Задействовали технологию Data Deduplication.

Соблюли вложенность групп в AD DS.

Будет интересно узнать о ваших мыслях о правильных, на ваш взгляд, практиках развёртывания и настройки файлового сервера на базе Windows Server.

Поделиться ссылкой на эту запись:

Похожее

Всего комментариев: 34 Комментировать

Жду пост про «чудеса» ДФСа при больших кол-вах юзеров/филиалов/серверов 🙂

Если не страдать фигнёй и не делать active-active реплики, то всё отлично работает. ))

Более того, файло реально тянется не через DFS сервер, а с шары «поблизости».

Ну да, есть такое. Hint: Создавать пустые папки, потом заливать. А не подключать уже захламленные. )

Ну тут как бы статья о том, как сделать правильно, а не как исправить старые косяки? Надеюсь, автор раскроет и эту тему, начало у ж больно хорошее.

Нет опыта работы с DFS в таком окружении:

>ДФСа при больших кол-вах юзеров/филиалов/серверов

Опс. Full Control, а не Full Access, конечно. Опечатался.

Спасибо, ещё бы объяснить бизнесу что доступ делается для групп, а не нарезать каждому по подпапочке.

Предпочитаю удалять Creator Owner, иначе внутри одной папки со сходным доступом при ротации сотрудников будет каша из разрешений на файлы.

А удаление и восстановление уже решается методами РК.

Думал об этом. Надо смоделировать ситуацию.

Антон,

«Так как в AD DS я никогда не использую русский язык кроме поля Description в названиях групп мы используем английские аналоги, но для удобства в поле Description можно вписать русское название.»

был печальный опыт?

Не помню уже, если есть опыт прошу поделиться.

Может я не уловил магию или придираюсь, но что мешает пользователю обратится не по DFS пути, а по имени сервера (как и раньше заходил) и увидеть туже картинку, что и в начале, с принтерами и списком доступных ему шар?

«Если на данном этапе реализации файлового сервера взять обычного пользователя и попытаться открыть наш файл сервер, то никаких файлов и папок мы не увидим, хотя они там есть:»

Понятно что внутри шары он увидит только что разрешено, но изначальная картина не изменится

«Ну и в заключении просишь показать скриншот рабочего файлового сервера компании со стороны обычного пользователя, результат обычно такой»

Интересно было бы увидеть более подробное описание настройки Data Deduplication и ее влияние на работу в реальных условиях с большим кол-во обращений к файлам в режиме 24×7.

P.S. AWE можно и на 2003 сделать, необходимо поставить патч-надстройку (за AWE на DFS 2003 не скажу, давно это было.)

>Может я не уловил магию или придираюсь, но что мешает пользователю обратится не по DFS пути, а по имени сервера

А если сервер будет упразднен?

>Так же, при объемах » к примеру на одну тыс. человек» имхо,порочная практика снимать наследование на вложенных уровнях

Все зависит от конкретной ситуации, я описал всего лишь небольшой опыт в решении задачи.

>Интересно было бы увидеть более подробное описание настройки Data Deduplication

Группу Все (Everyone) лучше вообще никогда не использовать, потому что группа Все включает в себя и гостевые учетные записи (ранее включала так же мерзкого NULL). Лучше использовать хотя бы Прошедшие проверку (Authenticated Users). Правильнее же использовать группу Пользователи домена (Domain Users). Кратко можно прочитать здесь: https://technet.microsoft.com/ru-ru/magazine/2009.01.securitywatch.aspx

Относительно групп: считаю использование нескольких групп с разными уровнями доступа избыточным и сложным для контроля. Отловить неправильно назначенные права, например FC, на папку на для группы, которая должна иметь доступ RW может быть весьма непросто, пока кто-нибудь не нашкодит.

Сам я пришел к модели, при которой для каждой должности (скорее даже набору функциональных обязанностей) создана своя группа, для которой и назначаются права на папки. А пользователи добавляются уже в эти группы.

Не ясно как вы в будущем собираетесь реплицировать корень DFS между серверами? DFS-R не понимает точки повторной обработки (Reparse Points), которые создаются для папок, содержащих конечные объекты. И, если вы попробуете таким образом выполнить репликацию, то, скорее всего, вам будет проще пересоздать корень DFS. Вообще DFS-R и Reparse Points почти не дружат: https://blogs.technet.microsoft.com/filecab/2013/02/14/dfsr-reparse-point-support-or-avoiding-schrdingers-file/

Кстати, DFS-R, конечно, намного лучше FRS, но проблем с ним хватает. Недавно добрые люди накидали с десяток файлов по 4-6 ГБ в реплицируемую папку при промежуточной квоте (Staging area) в 4 ГБ и репликация остановилась до момента увеличения квоты.

Сергей, спасибо за советы. Будет еще задача по файловому серверу буду проверять Ваши утверждения и обновлять информацию в статье.

На своём опыте пришли к модели, только одноуровневых папок, т.е. есть общая папка с папками, на которые в своё время нарезаны группы RO и RW. Далее ABE уже показывает каждому пользователю свой набор папок. Такая модель предоставления доступа легко автоматизируется и полнятна, даже самому отбитому юзеру.

Для ленивых создание папки File Server сделал скриптом PowerShell. Может кому пригодится.

я думаю нужно подумать в сторону скрипта на powershell

Источник