Все способы:

- Способ 1: Редактор локальных политик

- Способ 2: Консоль MMC

- Способ 3: Утилита PolicyPlus

- Способ 4: Правка ключей реестра

- Вопросы и ответы: 1

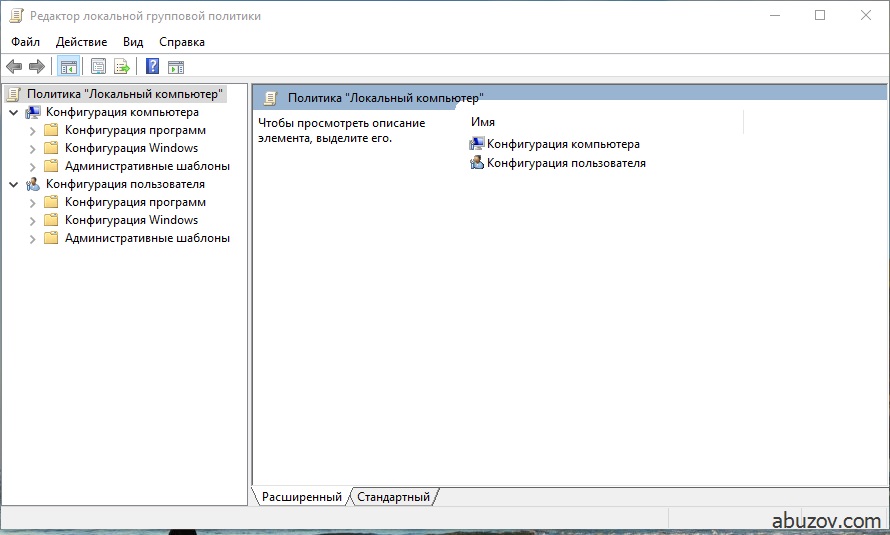

Способ 1: Редактор локальных политик

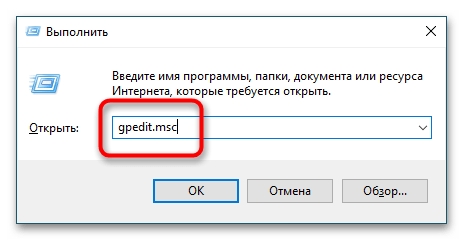

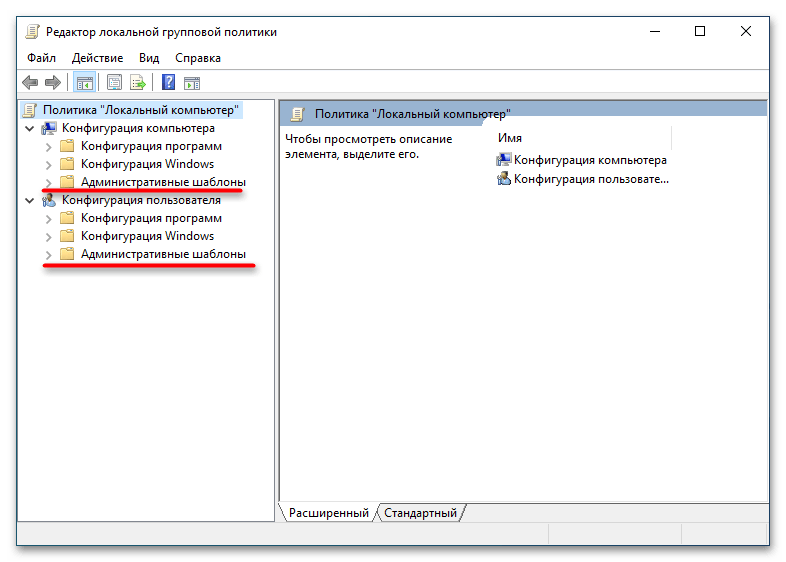

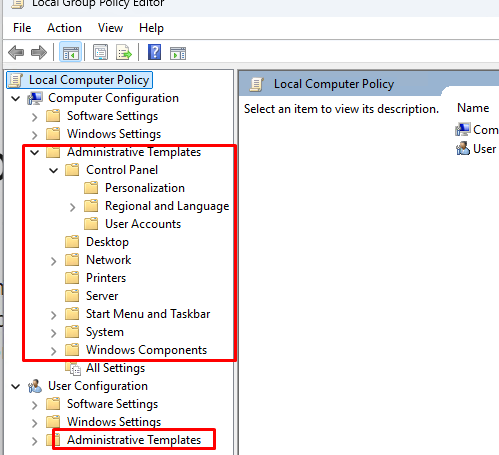

Для получения доступа административным шаблонам Windows 10 традиционно используется штатная оснастка «Редактор локальных групповых политик». Доступно это приложение исключительно в редакциях Windows Pro и выше.

- Откройте «Редактор групповых политик», для чего вызовите нажатием Win + R диалоговое окошко быстрого выполнения команд, введите в него

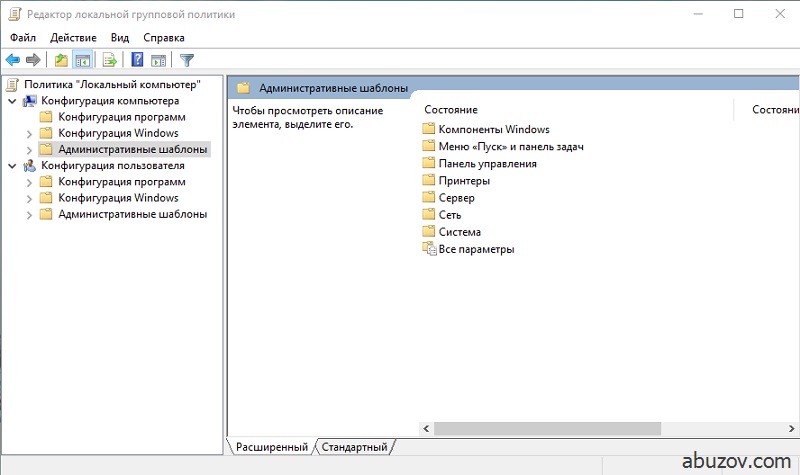

gpedit.mscи нажмите «OK». - В левой колонке окна редактора имеется два раздела: «Конфигурация компьютера» и «Конфигурация пользователя», и каждый содержит вложенный подраздел «Административные шаблоны», отвечающий за тонкую настройку разных компонентов операционной системы.

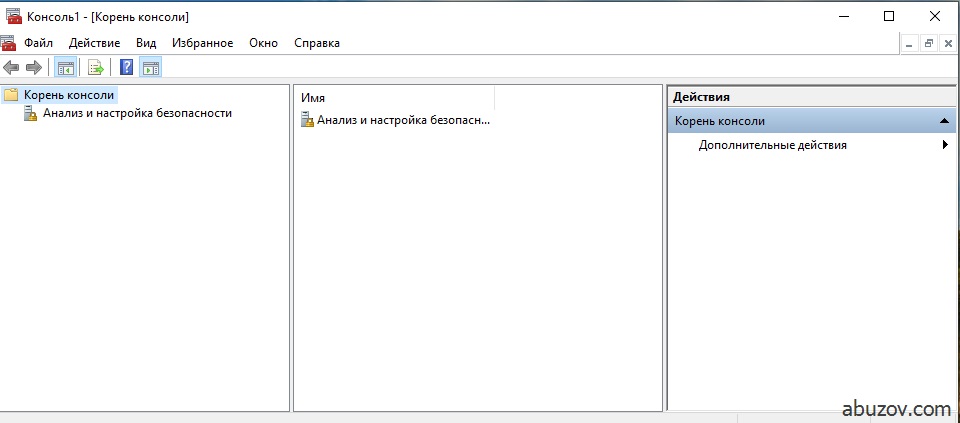

Способ 2: Консоль MMC

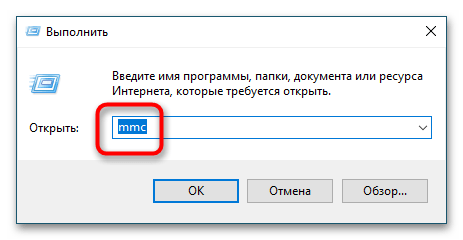

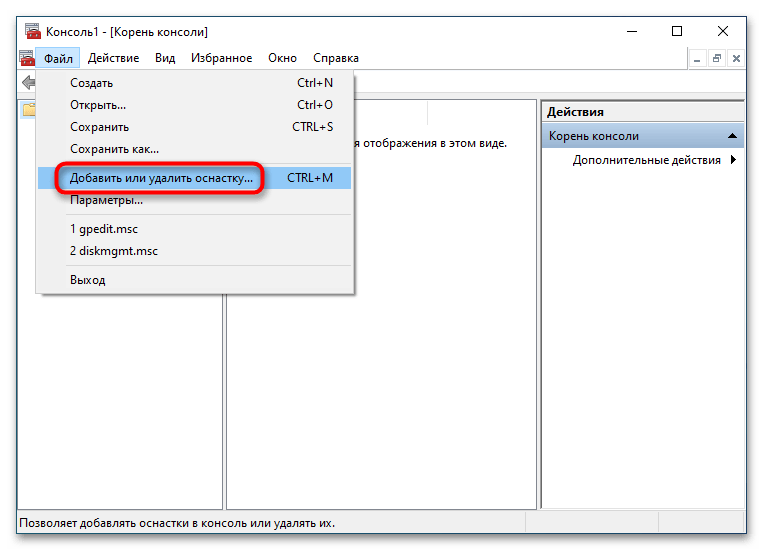

В Windows 10 Pro и выше открыть административные шаблоны можно через «Консоль управления Windows».

- Откройте консоль командой

mmcв диалоговом окошке «Выполнить», вызвав последнее нажатием клавиш Win + R. - В окне оснастки выберите опцию «Файл» → «Добавить или удалить оснастку…».

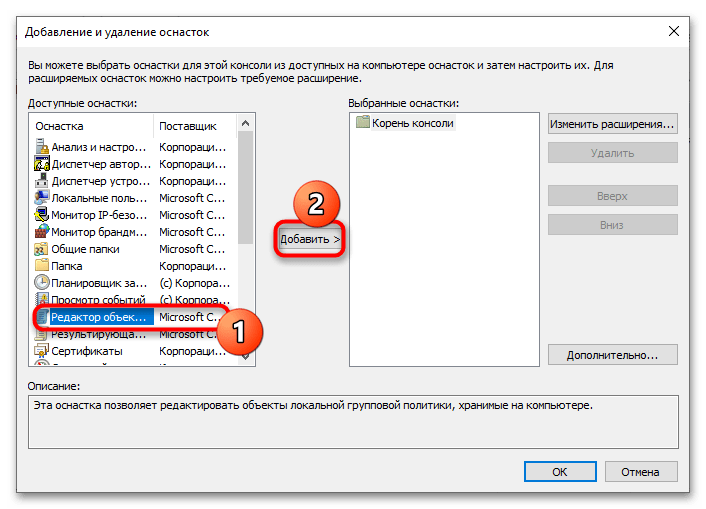

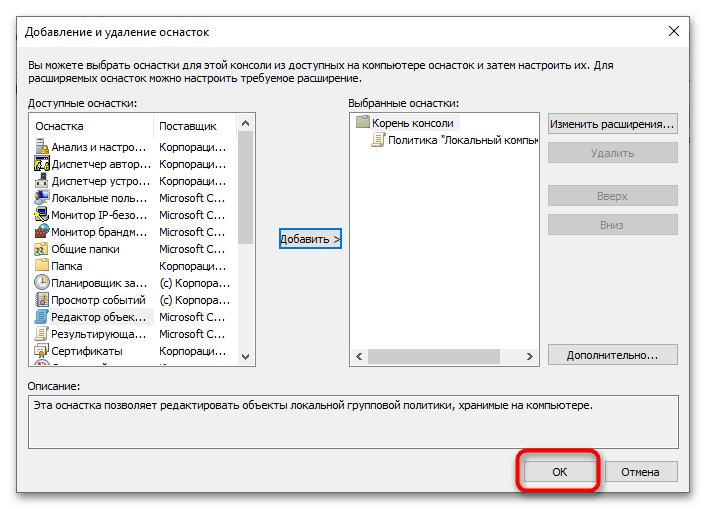

- В новом окне добавления оснасток выберите «Редактор объектов групповой политики» и нажмите кнопку «Добавить».

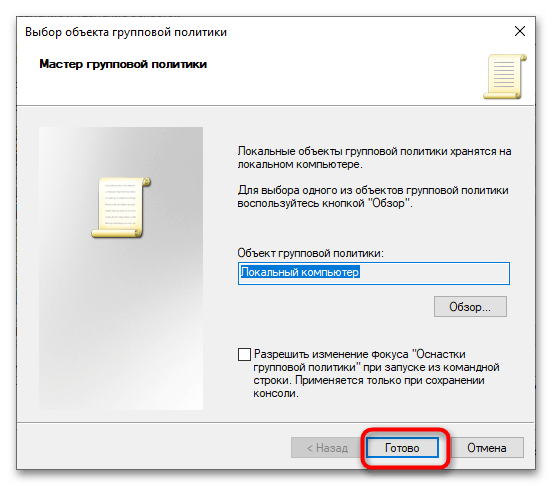

- В следующем окне нажмите «Готово».

- Наконец, сохраните настройки нажатием «OK».

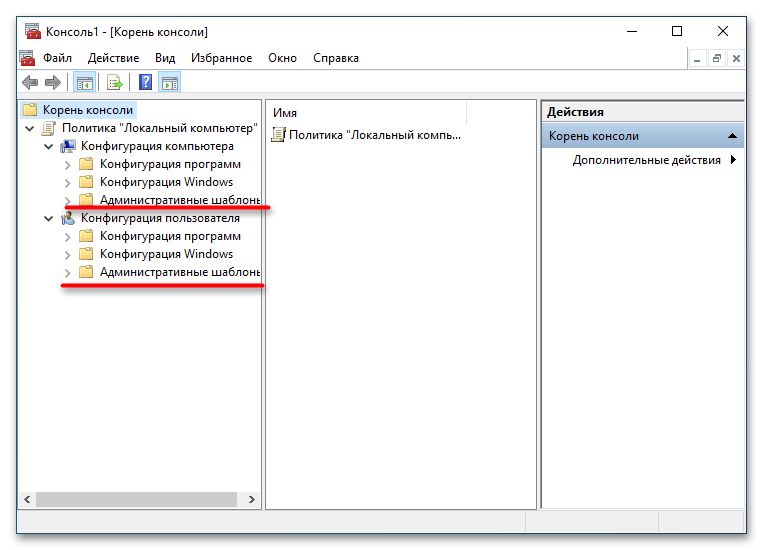

- В результате в окне консоли MMC появится два уже известных вам раздела: «Конфигурация компьютера» и «Конфигурация пользователя». Разверните их, чтобы получить доступ к шаблонам администрирования.

Способ 3: Утилита PolicyPlus

Редактор gpedit имеется и в Windows 10 Домашняя, однако в этой редакции он отключен, поэтому для доступа к шаблонам администрирования придется использовать обходные решения. Например, вы можете поискать в интернете адаптированный установочный файл редактора политик или воспользоваться его альтернативой — бесплатной сторонней утилитой Policy Plus.

Скачать Policy Plus с официального сайта

- Скачайте утилиту с официальной страницы проекта разработчика и запустите исполняемый файл PolicyPlus.exe от имени администратора.

- Если в левой колонке будет пусто, выберите опцию «Acquire ADMX Files» в меню «Help».

- Откроется диалоговое окно загрузки шаблонов с сайта Microsoft, нажмите в нем кнопку «Begin».

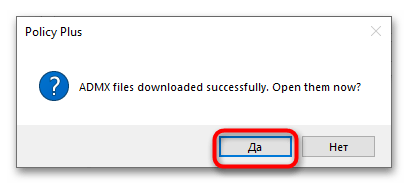

- По завершении скачивания файлов вам будет предложено открыть шаблоны. Нажмите «Да» в окошке «ADMX files downloaded successfully. Open them now?».

Список административных шаблонов в виде древовидной структуры появится в левой колонке, в ней же вы сможете переключаться между шаблонами компьютера и пользователя.

Способ 4: Правка ключей реестра

Если вы работаете в Windows 10 Home и при этом не имеете возможности воспользоваться альтернативными или сторонними средствами управления политиками, можете попробовать это обходное решение. Суть его заключается в выявлении сопоставления политик административных шаблонов с ключами реестра.

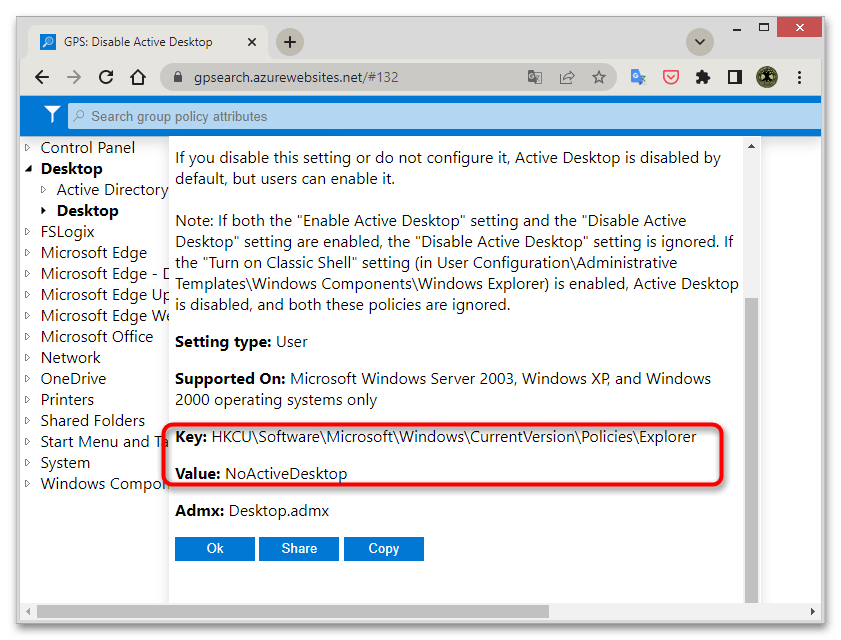

- Перейдите в браузере на специальный ресурс поиска и описаний групповых политик. В правой колонке вы увидите список подразделов административных шаблонов. Разверните интересующий вас шаблон и выберите политику, которую хотите изменить.

Перейти к онлайн-сервису поиска групповых политик - В следующем окне найдите ключ реестра, отвечающий за изменение этой политики и скопируйте его в буфер обмена. Также запомните соответствующий данной политике параметр и его значение (они должны быть указаны).

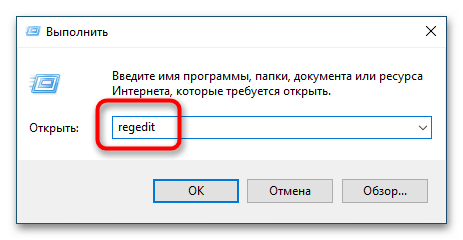

- Откройте командой

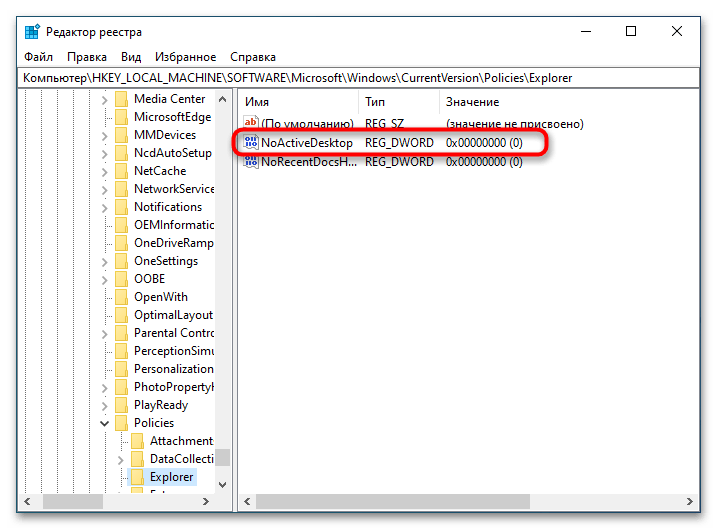

regeditв окошке «Выполнить» приложение «Редактор реестра». - Вставьте скопированный в буфер ключ в адресную строку «Редактора реестра» и нажмите ввод, чтобы развернуть ключ. Найдите справа соответствующий политике параметр и измените его значение. «1» обычно включает политику, а «0» — отключает.

Мы не рекомендуем использовать этот способ, так как его применение требует определенных знаний и навыков. Если вы все же решите им воспользоваться, обязательно создавайте резервную копию редактируемых ключей реестра на тот случай, если ошибетесь и измените не тот ключ реестра, который нужно.

Наша группа в TelegramПолезные советы и помощь

Административные шаблоны групповых политик содержат настройки, с помощью которых администратор может удобно конфигурировать различные параметры Windows, компонентов и сторонних приложений. В этой статье мы рассмотрим, как установить новые административные шаблоны на отдельном компьютере/в домене Active Directory, или выполнить обновление версий уже имеющихся ADMX файлов шаблонов.

Содержание:

- Общие сведения об административных шаблонах GPO

- Обновление ADMX шаблонов GPO при обновлении версии Windows

- Установка новых ADMX шаблонов политик

Общие сведения об административных шаблонах GPO

Административные шаблоны GPO (ADMX файлы) – это конфигурационные файлы в XML формате, содержащие шаблоны настроек для редактора групповых политик. В ADMX файлах содержатся определения различных настроек, в которых описано какие параметры можно настроить, и их допустимые значения. По сути, в ADMX шаблонах определяются, какие изменения нужно внести в реестр Windows для применения различных настроек.

- Политики конфигурации компьютера вносят изменения в разделы

HKLM\Software\Policies

и

HKLM\Software\Microsoft\WindowsCurrentVersion\Policies - Политики конфигурации пользователя в

HKCU\Software\Policies

и

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies

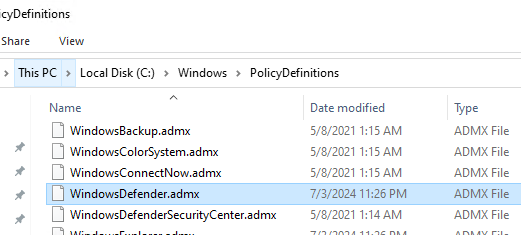

Встроенные административные шаблоны доступны на любом компьютере Windows и хранятся в каталоге

C:\Windows\PolicyDefinitions

. Например:

- Файл

Windows Defender.admx

— содержит настройки для управления встроенным антивирусом Windows. -

TerminalServer.admx

– настройки для службы Remote Desktop Services (настройки лицензирования RDS, таймауты RDP сессий и т.д.)

Сторонние разработчики и администраторы могут создавать собственные ADMX шаблоны для своих программ. Для мультиязычной поддержки в ADMX шаблонов дополнительно можно использовать ADML файлы.

ADMX-шаблоны фактически служат интерфейсом, который упрощает процесс изменения реестра через групповые политики, делая управление настройками удобным и централизованным для администраторов.

Обновление ADMX шаблонов GPO при обновлении версии Windows

При выходе новых версий Windows, в которых появляются новый функционал, разработчики могут добавлять новые настройки в ADMX шаблоны групповых политик. Чтобы в редакторе GPO появились новые настройки, файлы административных политик нужно обновить на более новые версии. Например, если у вас на контроллерах домена установлен Windows Server 2019, то чтобы через доменные групповые политики управлять новыми настройками на компьютерах с Windows 11 24H2 (например, после обновления билда), придется обновить admx файлы на контроллере домена.

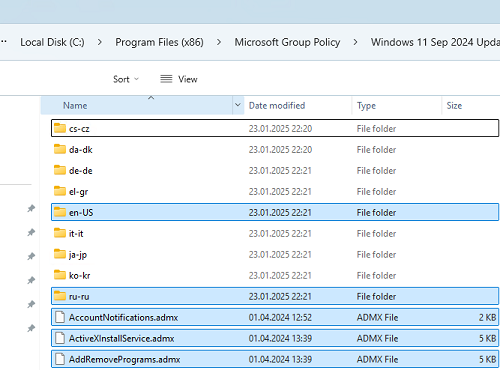

Рассмотрим, как обновить административные шаблоны GPO на контроллерах домена до последней доступной версии Windows.

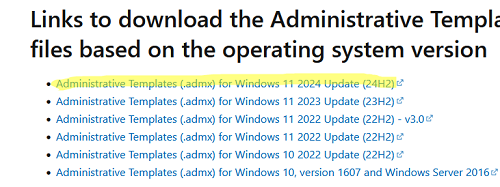

- Список ссылок на загрузку административных шаблонов для всех поддерживаемых версий Windows доступен здесь https://docs.microsoft.com/en-us/troubleshoot/windows-client/group-policy/create-and-manage-central-store

- Найдите в списке максимальный билд Windows, который используется в вашем домене (в нашем примере это Windows 11 2024 Update 24H2)

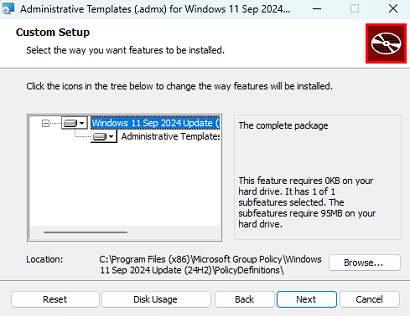

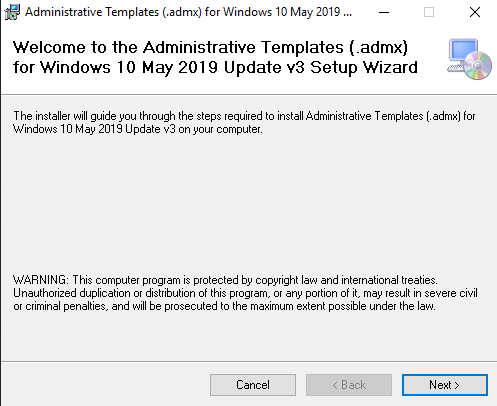

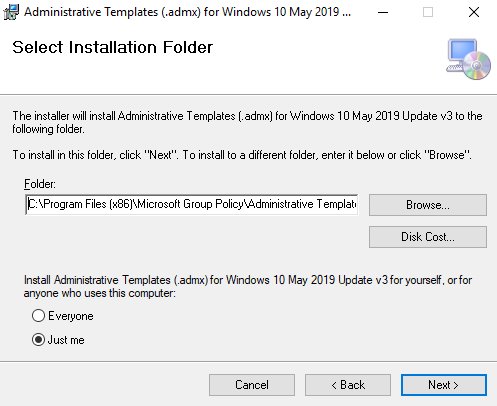

- Перейдите по ссылке и скачайте MSI установщик GPO. Установите

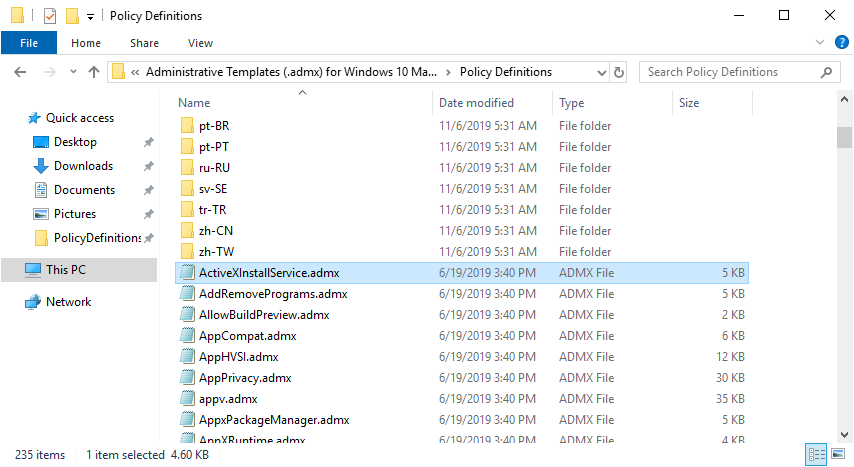

Administrative Templates (.admx) for Windows 11 Sep 2024 Update.msi

на любом компьютере в домене (не нужно устанавливать его на DC) - Теперь скопируйте содержимое каталога

C:\Program Files (x86)\Microsoft Group Policy\Windows 11 Sep 2024 Update (24H2)\PolicyDefinitions

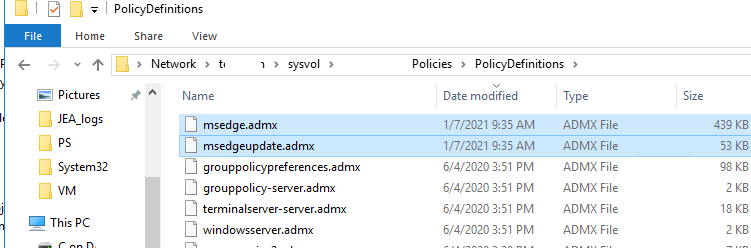

в центральное хранилище GPO (его нужно создавать отдельно) на контроллере домена (каталог \\winitpro.ru\SYSVOL\winitpro.ru\Policies\PolicyDefinitions) с заменой (!) файлов.

Пара важных советов!

- Обязательно создайте резервную копию содержимого каталога PolicyDefinitions в папке SYSVOL на контроллере домена перед заменой файлов (это позволит откатится к предыдущим версии admx шаблонов);

- Не нужно копировать на DC каталоги с adml файлами для всех языков. Скопируйте только каталоги для тех языков, которые используются у вас в редакторе GPO. Это уменьшит размер каталога SYSVOL на DC и уменьшить трафик репликации;

- Если у вас есть компьютер с новым билдом Windows 11 24H2, то можно скопировать новые административные шаблоны с него (из

%WinDir%\PolicyDefinitions

). В этом случае качать MSI установщик не нужно.

- Новые файлы ADMX шаблонов в каталоге SYSVOL будут автоматически реплицированы на другие DC в домене.

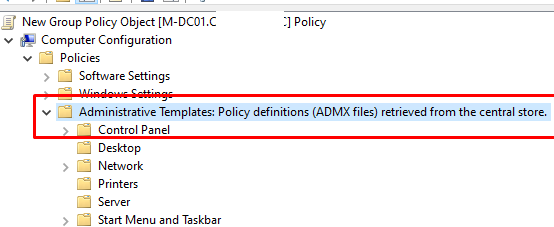

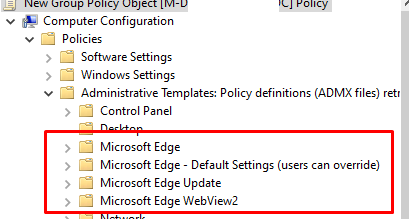

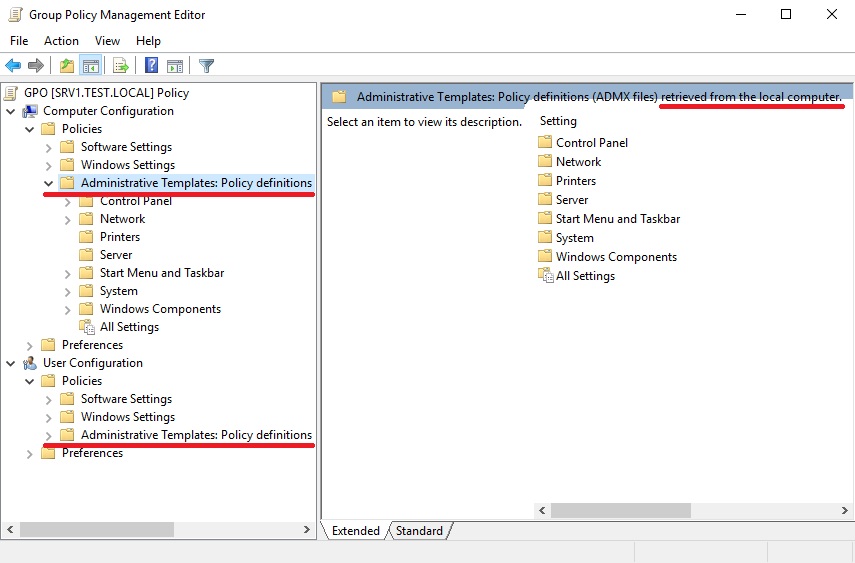

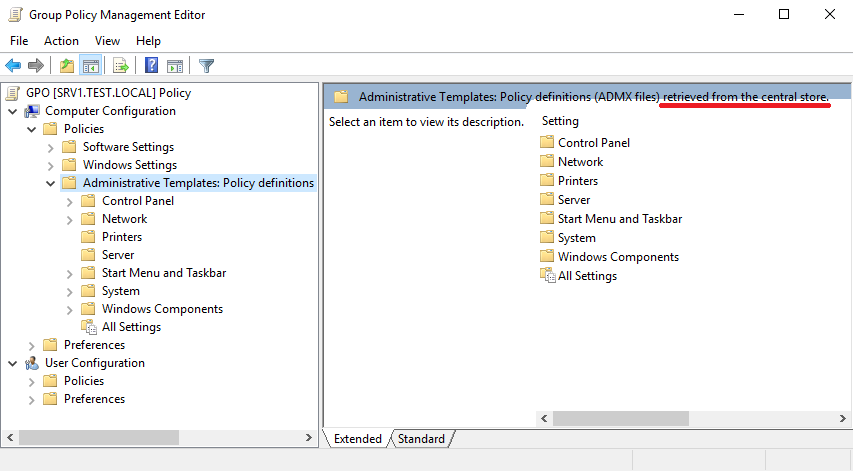

- Теперь запустите доменный редактор Group Policy Management Console (gpmc.msc), создайте новую пустую GPO и попробуйте отредактировать ее. Разверните секцию Administrative Templates. Убедитесь, что шаблоны развернулись без ошибки и здесь присутствует надпись

Policy definitions (ADMX files) retrived from the central store

. - Теперь можете настраивать новые параметры групповых политик и применять их к целевым компьютерам.

Если в консоль редактора загружены только локальные шаблоны политки, проверьте что в реестре отсутствует параметр EnableLocalStoreOverride со значением 1 (HKLM\SOFTWARE\Policies\Microsoft\Windows). Если этот параметр создан, редактор будет загружать ADMX шаблоны не из доменного хранилища, а из локальной папки

%windir%\policydefinitions

.

Установка новых ADMX шаблонов политик

Аналогичным образом вы можете установить административные шаблоны для других приложений (в том числе сторонних). Например, вы хотите установить административный шаблоны GPO для управления настройками браузера Microsoft Edge.

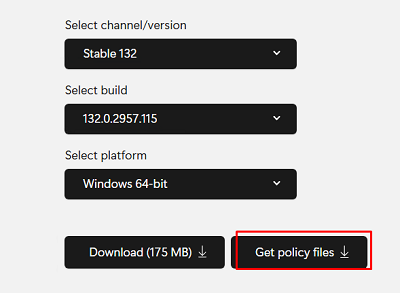

- Перейдите на страницу Microsoft Edge for business (https://www.microsoft.com/en-us/edge/business/download);

- Выберите версию, билд и платформу Edge. Нажмите кнопку Get Policy Files;

- Распакуйте содержимое файла

MicrosoftEdgePolicyTemplates.cab - Перейдите в каталог

\MicrosoftEdgePolicyTemplates\windows\admx

. Cкопируйте файлы msedge.admx, msedgeupdate.admx, msedgewebview2.admx и каталоги с языковыми пакетами (например, ru-RU и en-US) в центральное хранилище политик на контроллере домена (

\\winitpro.ru\SYSVOL\winitpro.ru\Policies\PolicyDefinitions

); - Откройте консоль редактора GPO и проверьте, что в нем появились новые разделы политик для настройки параметров браузера Microsoft Edge.

Примеры установки и использования различных ADMX шаблонов GPO:

- Административные шаблоны GPO для программ из пакета Microsoft Office (Word, Excel. Outlook и т.д.

- ADMX шаблоны для Google Chrome

- Шаблоны политик для управления локальными паролями LAPS

- Шаблоны GPO для внедрения рекомендованных настроек безопасности Windows (Microsoft Security Baseline)

Если у вас в компании используется несколько версий ПО, которыми вы хотите управлять через GPO, последовательно загрузите и установите на DC все admx для всех версий, начиная с самой старой (admx шаблоны для актуальной версии софта нужно устанавливать в последнюю очередь).

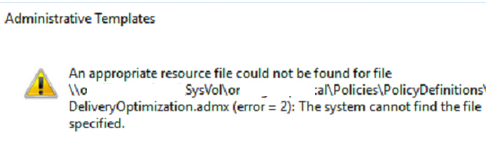

Возможные ошибки при обновлении (установке) новых шаблонов групповых политик:

При открытии Административных шаблонов в редакторе GPO могут появляться ошибки вида:

-

Не удается найти ресурс XXX, на который ссылается атрибут YYY. Файл \\path\yyy.admx

-

An appropriate resource file could not be found for file yyy.admx. The system cannot find the file specified.

-

Ошибка при сборе данных для Административные шаблоны. Пространство имен XXX уже определено как целевое пространство имен для другого файла в хранилище

-

Namespace Microsoft.Policies.Sensors.WindowsLocationProvider is already defined as the target namespace for another file in the store.

Во всех этих случаях убедитесь, что вы используете последнею версию ADMX файла, на который указывается в ошибке. Проверьте что файл существует, не поврежден, на него даны корректные NTFS права, наличие соответствующего ADML файла в папке EN-US и (опционально) в RU-RU (если у вас используется русская редакция Windows). Замените файл более свежей версией.

Цель этого материала – познакомить читателей с такой штукой как редактор локальной групповой политики в Windows 10.

Так же есть такое понятие как консоль управления групповыми политиками (MMC).

Microsoft Management Console (MMC) – это компонент Windows который представляет из себя графический интерфейс для настройки приложений и программ. Он появился в системах семейства Windows NT. Так же успешно работает в Windows 10.

Оснастка – это компонент для MMC, включающий набор параметров какого-либо модуля операционной системы (файловой системы, управления пользователями и т.д.) или прикладного приложения.

Набор параметров для прикладных программ может быть добавлен в оснастку при помощи административных шаблонов – особым образом структурированных файлов с расширением *.adm.

Групповая политика – это набор правил или настроек, в соответствии с которыми производится настройка рабочей среды Windows.

Консоль управления MMC

Наиболее популярные оснастки MMC это:

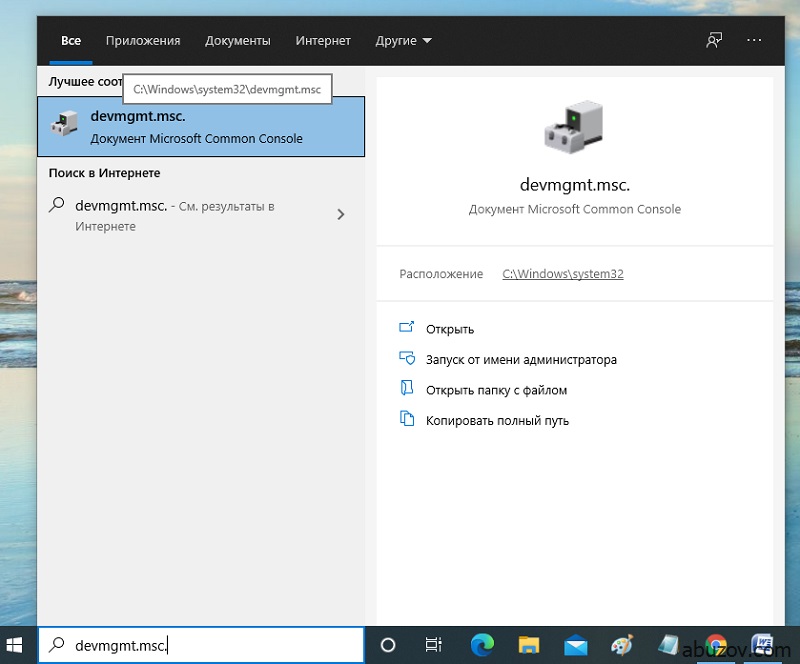

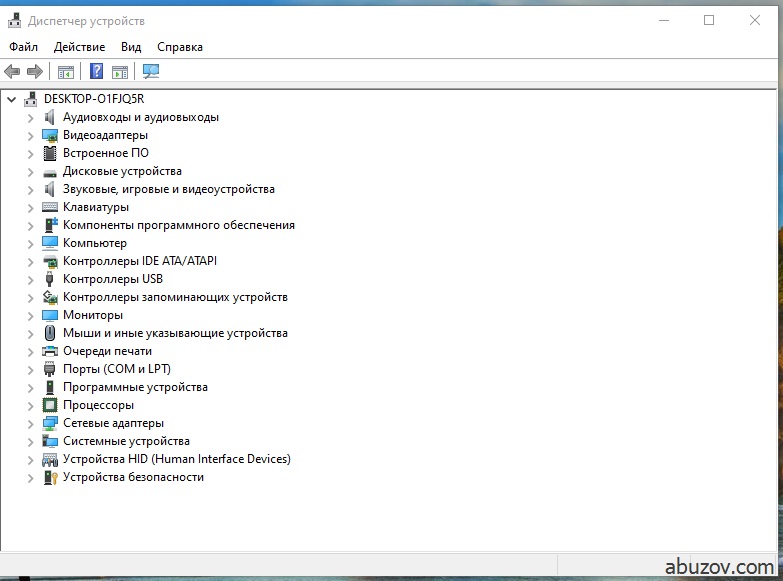

- Управление устройствами (Диспетчер устройств).

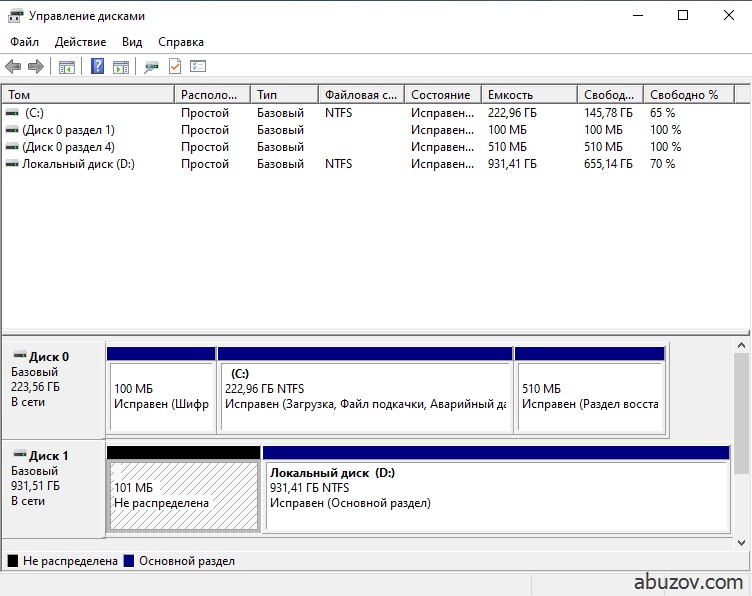

- Управление дисками.

Оснастку «Управление устройствами» (диспетчер устройств) в Windows 10 можно вызвать при помощи команды devmgmt.msc.

Откроется диспетчер устройств.

Оснастку «Управление дисками» можно вызвать с помощью команды diskmgmt.msc.

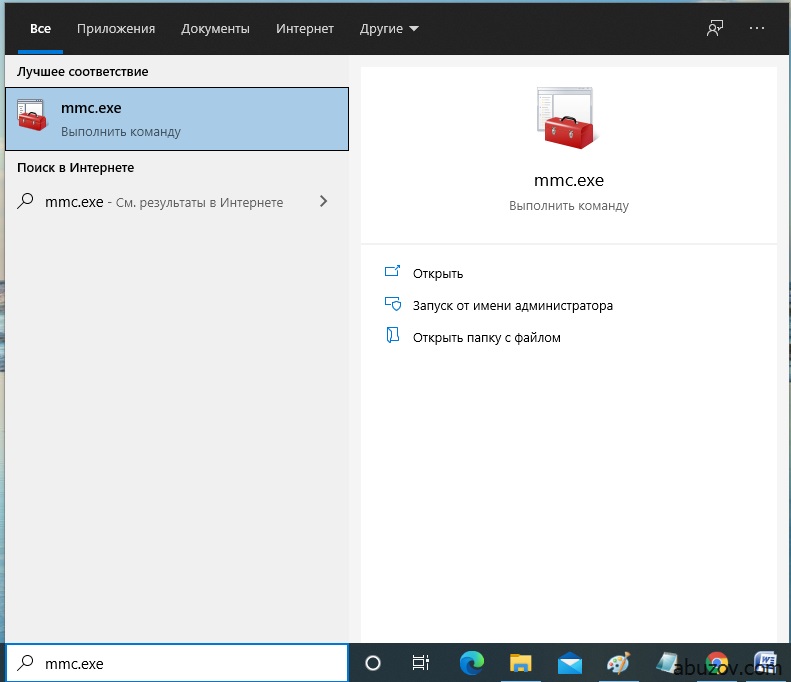

Если вы хотите создать новую консоль, с каким-либо набором команд введите в окно поиска команду mmc.exe.

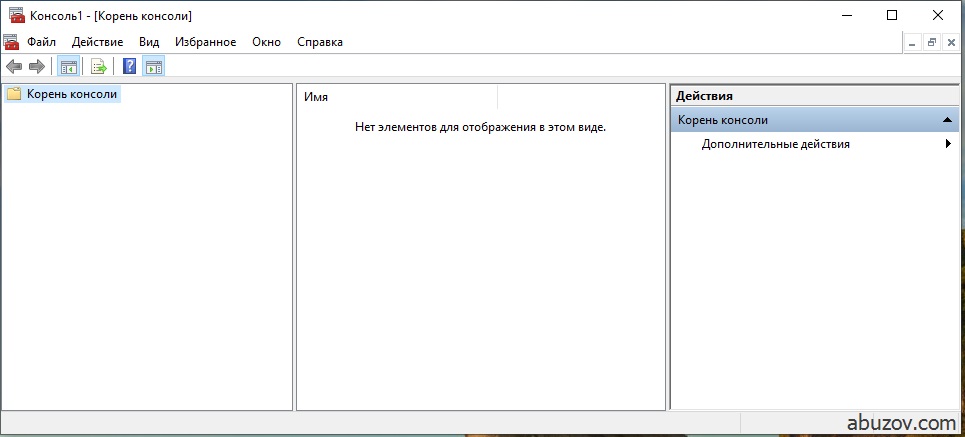

Вводите именно mmc.exe так как в Windows 10 команда mmc открывает приложение диспетчер Hyper-V. После ввода команды откроется новая консоль.

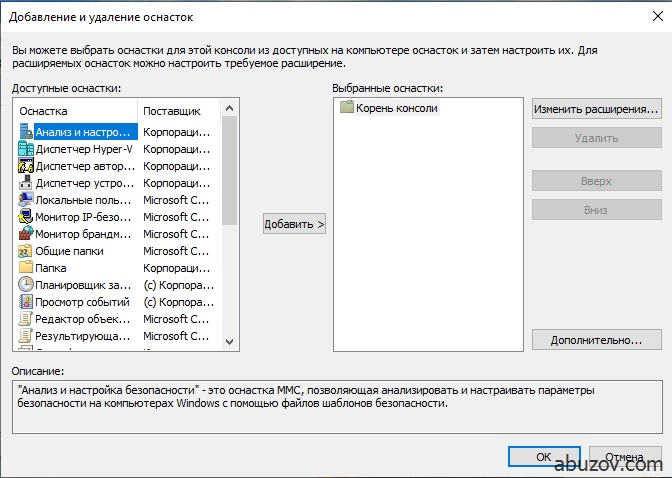

Что бы добавить в консоль оснастки нужно нажать «Файл»->«Добавить или удалить оснастку».

Для примера я добавлю «Анализ и настройка безопасности». Так же можно добавить «Управление дисками и другие оснастки».

Перед сохранением консоли (Файл->Сохранить как) нужно указать параметры (Файл->Параметры).

В параметрах существует возможность установки режима работы пользователя с этой консолью: авторский режим, предоставляющий пользователю полный доступ ко всем функциям MMC, и пользовательский режим.

Существует три вида пользовательского режима:

- полный доступ (full access) даёт пользователю доступ ко всем командам MMC, но не позволяет добавлять или удалять оснастки, или изменять свойства консоли;

- ограниченный доступ, много окон (Limited Access Multiple Windows) позволяет пользователю осуществлять доступ только к областям дерева консоли, которые отображались при сохранении консоли, а также открывать новые окна;

- ограниченный доступ, одно окно (Limited Access Single Window) работает так же, как многооконный ограниченный доступ с той разницей, что пользователь не может открывать новые окна.

Перечень оснасток, которые можно добавить в консоль:

- «Анализ и настройка безопасности». Оснастка MMC, позволяющая анализировать и настраивать параметры безопасности на компьютерах Windows с помощью файлов шаблонов безопасности.

- Диспетчер Hyper-V. Предоставляет доступ к управлению платформой виртуализации.

- Диспетчер авторизации. Позволяет задавать ролевые разрешения для приложений, использующих диспетчер авторизации.

- Диспетчер устройств. Просмотр параметров оборудования и драйверов устройств, установленных на компьютере, а также управление ими.

- Локальные пользователи и группы. Управление локальными пользователями и группами

- Мониторинг IP безопасности. Оснастка монитора IP-безопасности используется для наблюдения за состоянием IP-безопасности.

- Мониторинг брандмауэра. Настройка политики для обеспечения расширенной сетевой безопасности компьютеров с Windows.

- Общие папки. Отображение общих папок, текущих сеансов и открытых файлов.

- Папка. Оснастка «Папка» позволяет добавить папку в дерево. Она может быть использована для упорядочивания консоли оснастки.

- Планировщик заданий. Расписание автоматически запускаемых заданий.

- Просмотр событий. Просмотр сообщений о системных и программных событиях Windows и других программ.

- Редактор объектов групповых политик. Эта оснастка позволяет редактировать объекты локальной групповой политики, хранимые на компьютере.

- Результирующая политика. Эта оснастка позволяет просматривать результирующую политику для пользователя на компьютере. Она используется как для просмотра уже применяемой политики, так и для прогноза того, какая политика будет применяться к пользователю компьютера.

- Сертификаты. Оснастка сертификатов позволяет просматривать содержимое хранилищ для поиска своих сертификатов, сертификатов служб или компьютеров.

- Системный монитор. Оснастка позволяет осуществлять контроль над производительностью приложений и оборудования.

- Службы. Запуск, остановка и настройка служб Windows.

- Службы компонентов. Средство управления службами компонентов (COM+).

- Ссылка на веб-ресурс. Оснастка «Ссылка на веб-ресурс» позволяет добавить узел консоли с отображением веб-страницы на панели результатов.

- Управление ТРМ. Оснастка управления доверенным платформенным модулем (TPM) позволяет настраивать оборудование безопасности TPM и управлять им.

- Управление дисками. Программы поддержки динамических дисков и управления томами предоставлены корпорации Майкрософт корпорацией VERITAS Software.

- Управление компьютером. Управление компьютером и соответствующие служебные программы.

- Управление печатью. «Управление печатью» является оснасткой консоли управления печатью (MMC) и используется для управления серверами печати принтерами.

- Управление IP-безопасностью. Администрирование безопасностью протокола IP (IPsec). Управление политиками IPsec для безопасного соединения с другими компьютерами.

- Управляющий элемент WMI. Позволяет настраивать и управлять службой WMI (Инструментарий управления Windows).

- Шаблоны безопасности. «Шаблоны безопасности» — это оснастка MMC, позволяющая изменять файлы шаблонов безопасности.

- Элемент ActiveX. Оснастка элемента управления ActiveX позволяет добавить узел MMC, содержащий элемент управления ActiveX на панели результатов.

Редактор локальных групповых политик

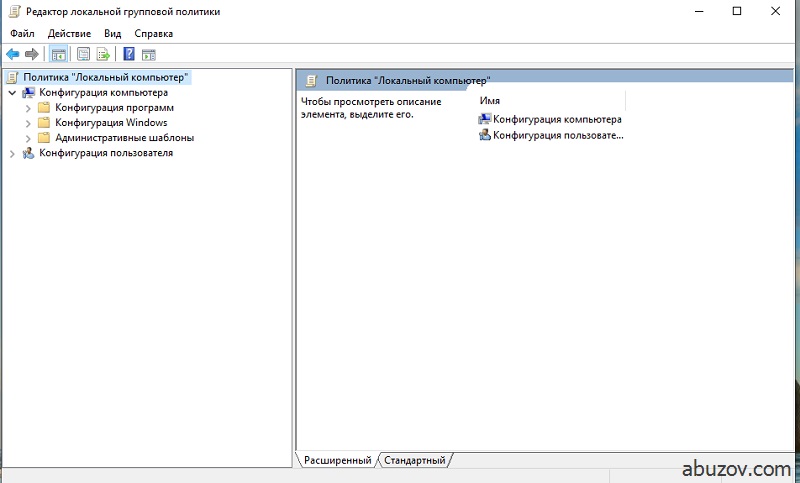

Для запуска оснастки используется команда gpedit.msc. После выполнения команды появляется окно редактора локальных групповых политик.

Оснастка состоит из двух базовых частей:

- Конфигурация компьютера.

- Конфигурация пользователя.

Конфигурация компьютера используется для настроек политики, которая применяется к компьютеру независимо от того какой пользователь работает на нем.

Конфигурация пользователя используется для настроек политики, которая применяется к пользователю независимо от того, на каком компьютере он работает. Созданная политика может быть перенесена на другой компьютер.

Для того чтобы произвести экспорт данных необходимо в оснастке «Групповая политика» выделить нужный узел и во вкладке «Действие» выбрать пункт «Экспортировать список». В появившемся окне выбрать путь сохранения и указать имя файла.

Групповые политики компьютера

Конфигурация компьютера состоит из:

- Конфигурации программ.

- Конфигурации

- Административных шаблонов.

В этой статья рассматриваются «Административные шаблоны».

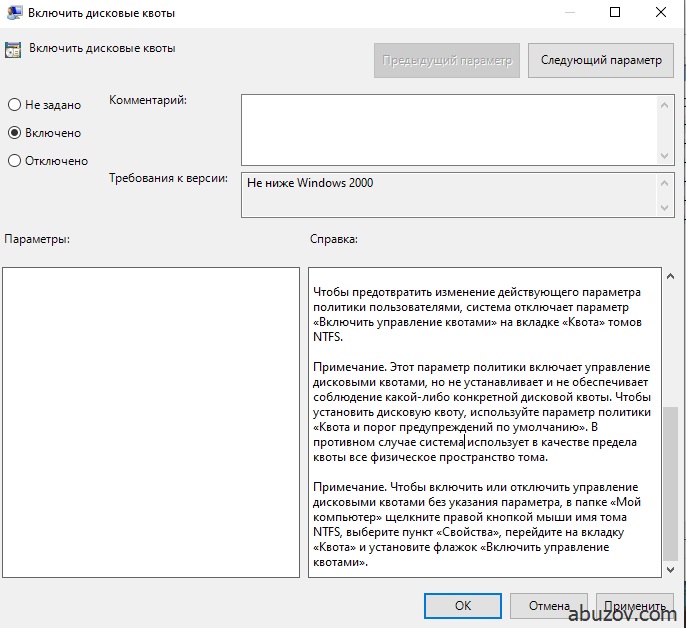

Пример. Как включить дисковые квоты в Windows 10 с помощью групповых политик?

Конфигурация компьютера -> Административные шаблоны -> Система -> Дисковые квоты -> Включить дисковые квоты -> Включено.

Подобным образом с помощью административных шаблонов можно выполнить множество настроек операционной системы.

Групповые политики пользователя

«Конфигурация пользователя» по умолчанию состоит из тех же разделов, что и «Конфигурация компьютера». Рассмотрим раздел «Административные возможности».

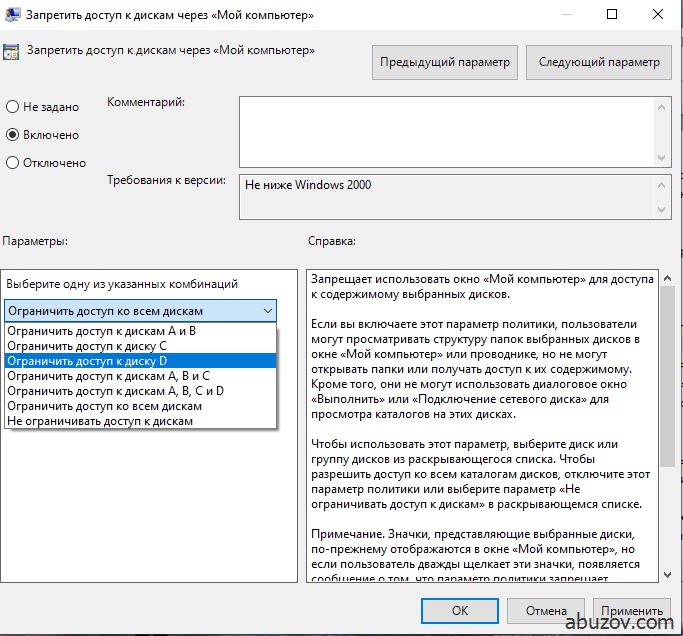

Например, при помощи групповой политики можно запретить доступ к дискам.

Административные шаблоны -> Компоненты Windows –> Проводник -> Запретить доступ к дискам через «Мой компьютер».

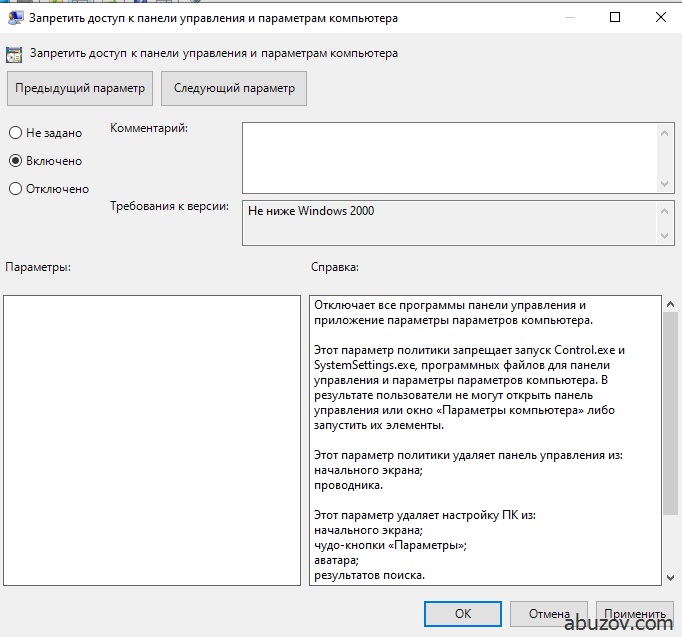

С помощью команды Административные шаблоны -> Панель управления -> Запретить доступ к панели управления и параметрам компьютера.

Можно, собственно, запретить доступ к панели управления и параметрам компьютера.

В этом разделе очень много настроек, описывать все можно до бесконечности, поэтому если вам интересно – посмотрите, что еще есть в разделе «Административные шаблоны» самостоятельно.

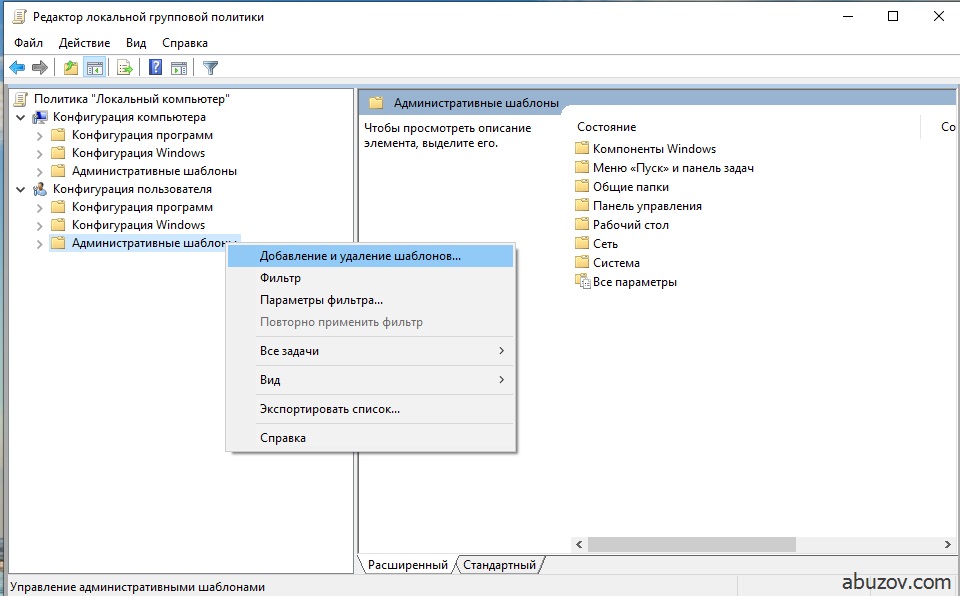

Управление административными шаблонами в групповых политиках

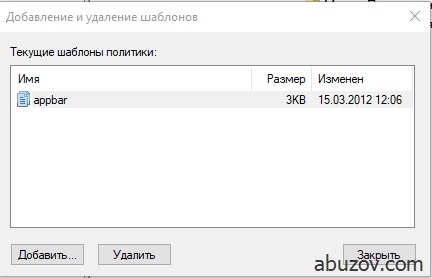

Добавлять и удалять шаблоны в разделе «Административные шаблоны» можно щелкнув правой кнопкой мыши по разделу и выбрав команду «Добавление и удаление шаблонов».

Например, вы можете добавить appbar.adm – административный шаблон Adobe Photoshop.

Так же существует шаблон system.adm – общие параметры системы и другие.

Итак, в целом мы рассмотрели, как работает редактор локальной групповой политики в Windows 10.

Вопросы и ответы для самоконтроля

- Для чего применяется MMC? Для настройки приложений и программ.

- Что такое оснастка? Это средство MMC для управления чем-либо (например, управлением жесткими дисками).

- Чем отличается авторский режим консоли MMC от пользовательского режима? Авторский режим разрешает полную настройку оснастки.

- Чем отличается пользовательский многооконный режим консоли MMC от пользовательского однооконного режима? Разница в том, что при однооконном режиме пользователь не может открывать новые окна.

- В чём состоит отличие конфигурации компьютера от конфигурации пользователя в групповой политике? Параметры, настроенные в конфигурации компьютера применяются ко ВСЕМ пользователям данного компьютера. А параметры пользователя применяются для конкретного пользователя, и их можно переносить на другой компьютер.

- Каким образом можно отключить автозапуск компакт-дисков чрез групповую политику? Система->Отключить автозагрузку (выбрать: во всех дисководах).

- Каким образом можно включить автозапуск программ через групповую политику? – Система: вход в систему: запускать указанные программы при входе в систему и выбрать полный путь к программе с расширением.

- Каким образом можно добавить новый шаблон в групповую политику? В Групповой политике нажать кнопку Действие->Добавление или удаление шаблонов.

- Для чего предназначена оснастка «Результирующая политика»? Для просмотра настроек пользователя или компьютера.

Административными шаблонами (Administrative Templates) называются параметры групповой политики, основанные на изменении параметров реестра. Как вы знаете, в операционных системах Windows большинство настроек хранится в системном реестре, и с помощью административных шаблонов этими настройками можно централизованно управлять.

Административные шаблоны есть как в части пользователей, так и компьютеров. Соответственно параметры политик, указанные на стороне пользователя, применяются к пользователям, а на стороне компьютера — к компьютерам.

Примечание. Если быть более точным, то политики административных шаблонов в конфигурации компьютера модифицируют значения параметров в разделах HKLM\Software\Policies и HKLM\Software\Microsoft\WindowsCurrentVersion\Policies, а административные шаблоны в конфигурации пользователя — HKCU\Software\Policies и HKCU\Software\Microsoft\Windows\CurrentVersion\Policies.

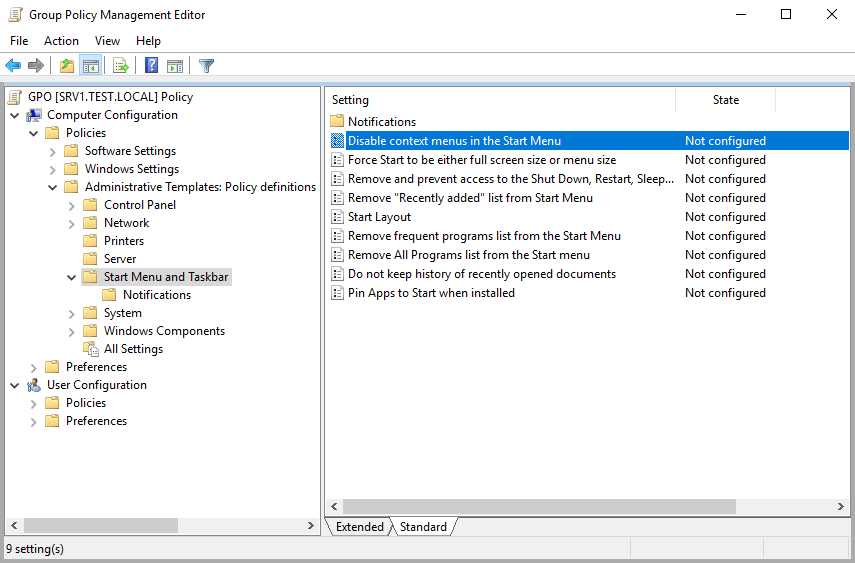

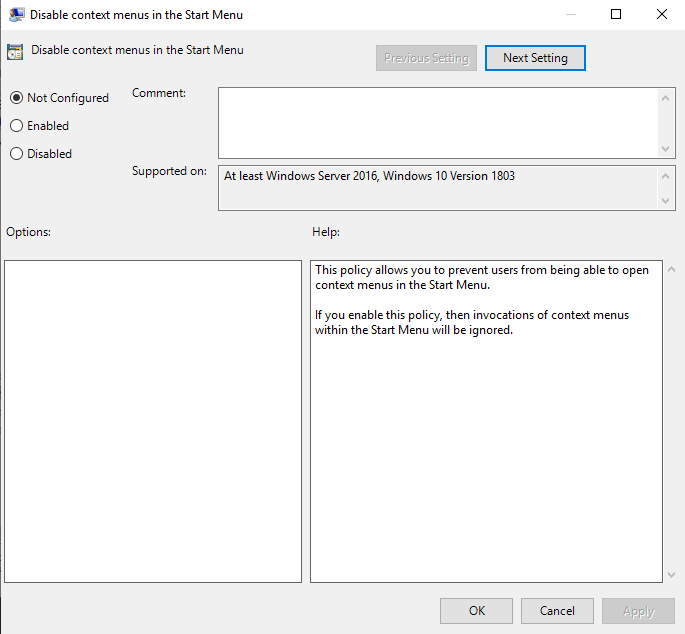

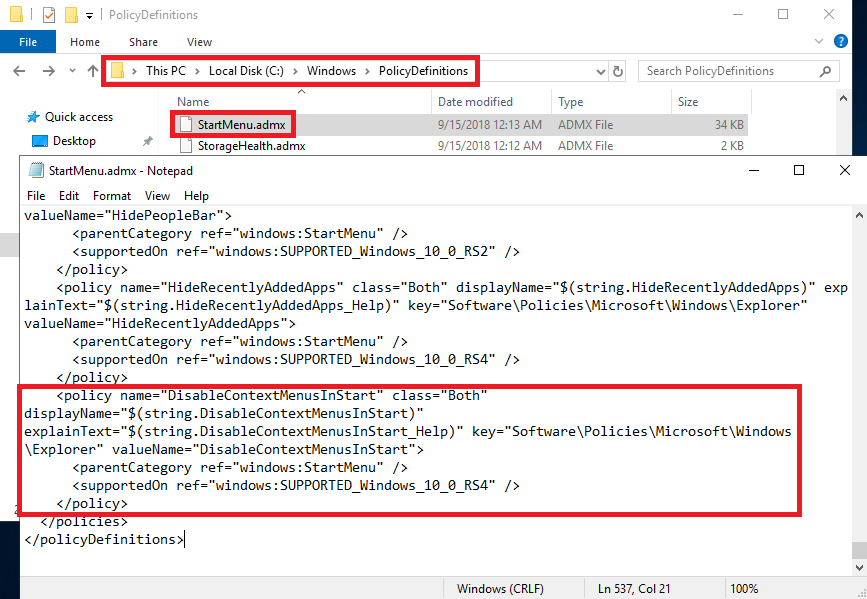

Давайте на практике посмотрим, что из себя представляют административные шаблоны и как они работают. Для примера возьмем первый попавшийся параметр «Disable context menus in the Start Menu», расположенный в разделе «Start Menu and Taskbar» конфигурации компьютера.

Как следует из описания, этот параметр отвечает за показ контекстного меню в меню Пуск.

Технически административные шаблоны представляют собой пару XML-файлов: не связанный с языком файл (ADMX) и набор зависящих от языка файлов (ADML). По умолчанию административные шаблоны расположены локально на компьютере, в папке C:\Windows\PolicyDefinitions. Каждый файл ADMX соответствует определенному разделу групповой политики, соответственно за раздел «Start Menu and Taskbar» отвечает файл StartMenu.admx. Откроем его в текстовом редакторе и найдем секцию, отвечающую за интересующий нас параметр.

В ней содержится имя и область применения параметра, ключ реестра, отвечающий за его настройку, а также ссылки на описание, которое находится в соответствующем языковом файле.

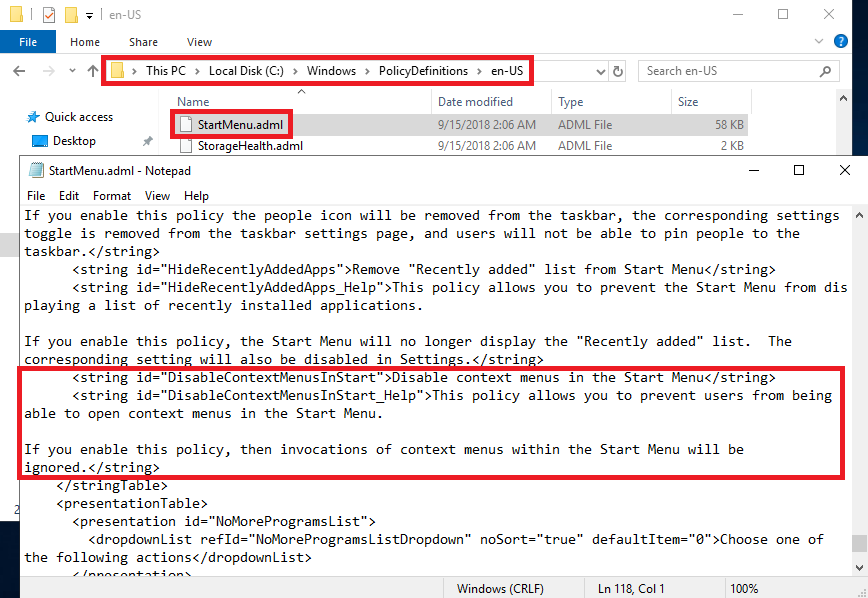

Переходим к языковому файлу. Для каждого языка имеется специальная папка, к примеру файлы для английского языка расположены в папке en-US. Заходим в папку с нужным языком, открываем файл StartMenu.adml и находим строки с нашим параметром. В них хранится название параметров и их описание, которое мы видим в редакторе при редактировании политики.

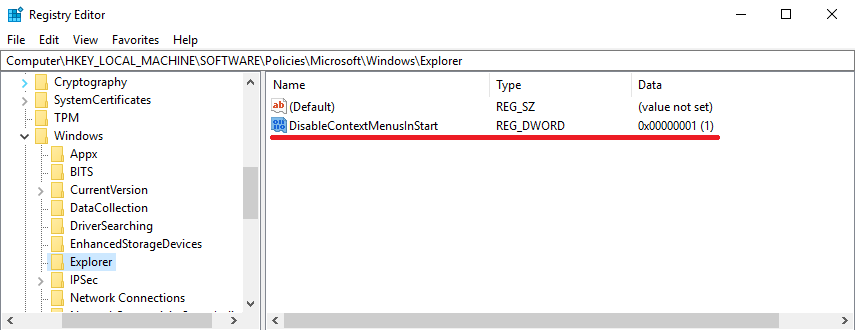

Ну а результатом применения данной политики будет изменение значения параметра реестра «DisableСontextMenusInStart» в разделе HKLM\Software\Policies\Microsoft\Windows\Explorer.

Таким образом, административные шаблоны представляют из себя самую обычную инструкцию в формате XML по изменению параметров реестра (ADMX) и описание изменяемых параметров, отображаемых в оснастке редактора групповой политики (ADML).

Создание центрального хранилища

До выхода Windows Server 2008 и Vista административные шаблоны имели расширение adm и представляли из себя самые обычные текстовые файлы. У таких административных шаблонов был ряд недостатков. К примеру, в многоязыковой организации требовалось создавать отдельные ADM-файлы для каждого языка, соответственно при изменении параметров приходилось редактировать каждый шаблон отдельно. Кроме того, при использовании такие шаблоны сохранялись как часть объекта групповой политики, и если шаблон использовался в нескольких политиках, то он сохранялся несколько раз. Это увеличивало размер папки SYSVOL и усложняло ее репликацию.

Переход на формат ADMX/ADML изменил ситуацию в лучшую сторону. И одним из плюсов этого перехода стала возможность создания централизованного хранилища административных шаблонов. Использование централизованного хранилища позволяет решить проблему увеличения SYSVOL, поскольку папка ADM больше не создается в каждом объекте групповой политики, а контроллеры домена не хранят и не реплицируют лишние копии ADM-файлов. Это способствует уменьшению трафика репликации SYSVOL между контроллерами домена, а кроме того упрощает процедуру управления административными шаблонами в домене.

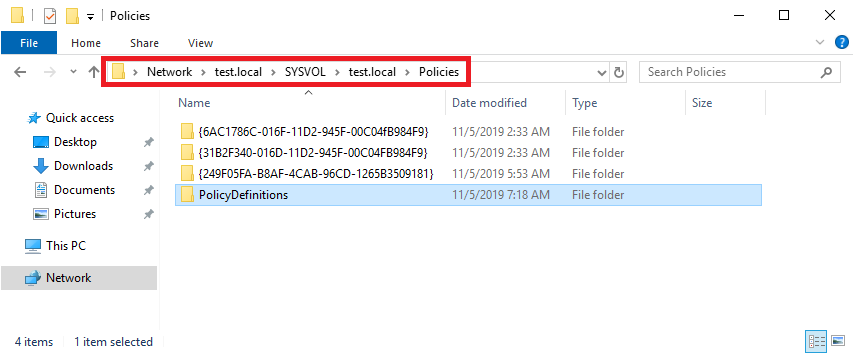

По умолчанию редактор групповых политик загружает шаблоны из локальной папки C:\Windows\PolicyDefinitions. Для создания центрального хранилища необходимо на любом контроллере домена взять эту папку и скопировать ее в папку SYSVOL по пути \\имя домена\SYSVOL\имя домена\Policies. Так для домена test.local путь будет выглядеть как \\test.local\SYSVOL\test.local\Policies.

Если после этого открыть объект групповой политики и перейти в раздел Administrative Template, то в качестве источника шаблонов будет указано центральное хранилище (retrieved from the central store).

Файлы в центральном хранилище реплицируются на все контроллеры домена, что очень удобно при обновлении шаблонов.

Обновление шаблонов

Операционные системы Windows постоянно обновляются, получают новые возможности. И для того, чтобы этими возможностями можно было управлять с помощью групповых политик, необходимо регулярно обновлять административные шаблоны.

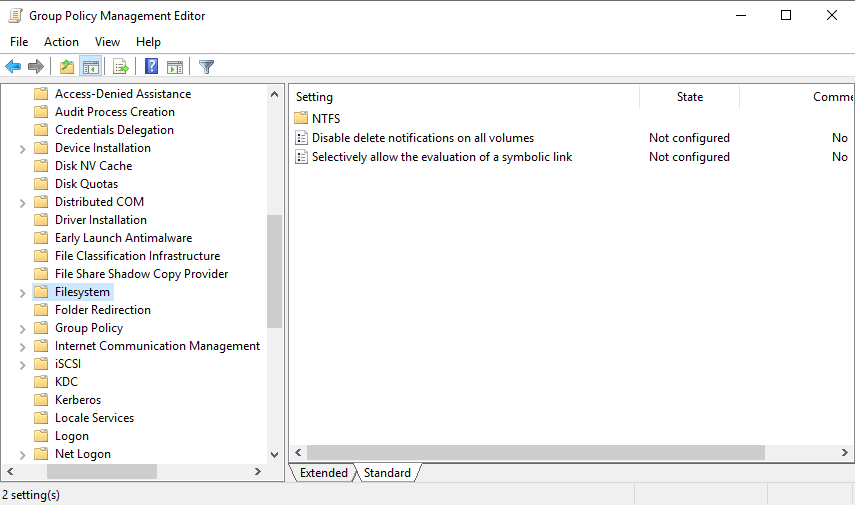

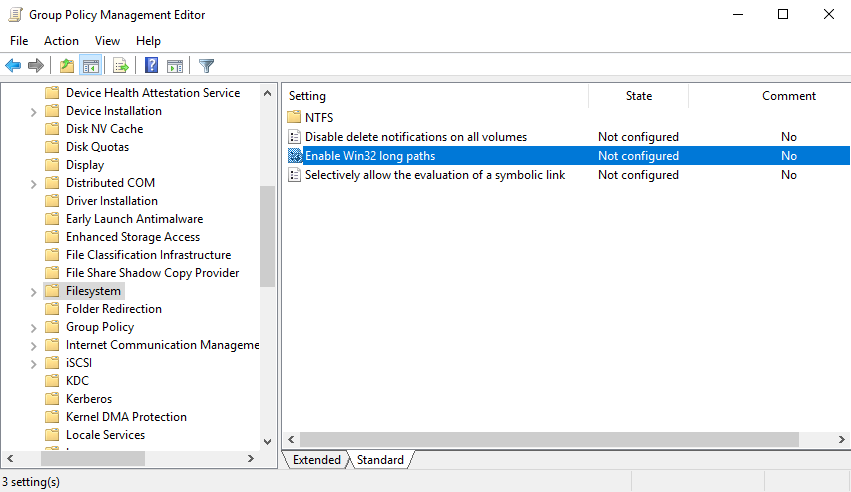

Для наглядности приведу пример. В Windows 10 (начиная с версии 1607) появилась возможность использовать длинные пути файлов. Политика, отвечающая за это, находится в разделе «Computer configuration\Administrative templates\System\Filesystem» и называется «Enable Win32 long paths».

Но если не обновить административные шаблоны, то нужный нам параметр по указанному пути можно и не найти.

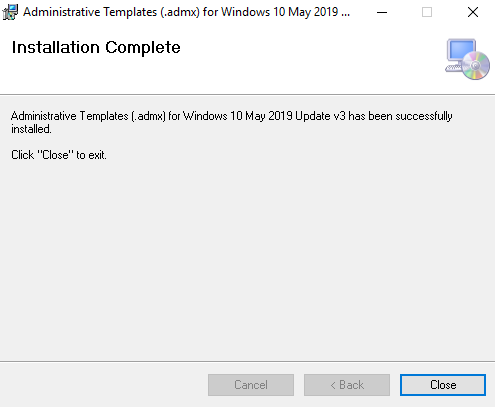

К счастью, Microsoft регулярно выпускает обновления административных шаблонов, нам надо только найти их и установить. На данный момент наиболее свежие шаблоны это Administrative Templates (.admx) for Windows 10 May 2019 Update (1903) v3.0 .

Установщик представляет из себя обычный msi-файл, который можно запустить на любом компьютере.

После запуска надо указать папку, в которую будут распакованы шаблоны

и дождаться окончания процесса распаковки.

Полученные шаблоны надо просто скопировать в хранилище, заменив имеющиеся. Для подстраховки старые шаблоны можно сохранить. Языковые файлы нужно скопировать не все, а только нужные, например для русского и английского языка.

В результате обновления потерянный параметр появился на своем законном месте.

Добавление шаблонов

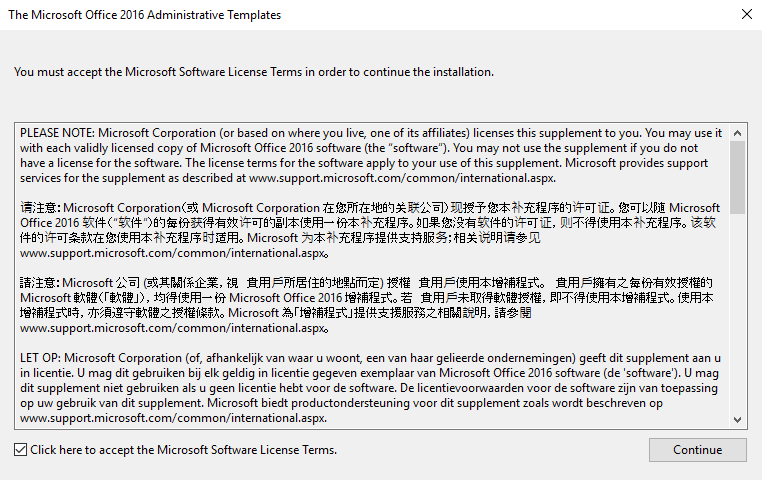

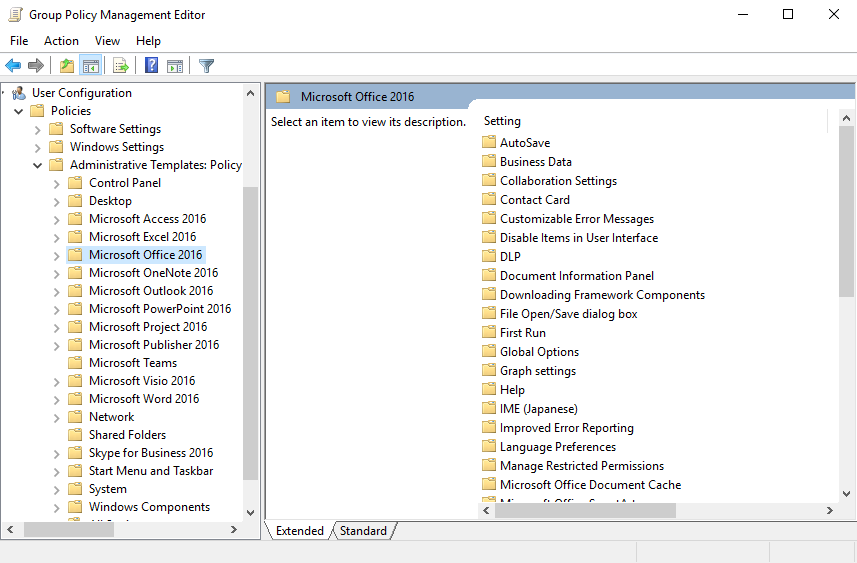

С помощью административных шаблонов можно управлять не только настройками операционной системы, но и различных приложений. К примеру, мы хотим централизованно управлять настройками программ из пакета Microsoft Office (Word, Excel. Outlook и т.д.) на клиентских компьютерах в домене.

Для этого нам потребуется загрузить с сайта Microsoft и установить специальный пакет для MS Office. Обратите внимание, что для каждой версии предназначен свой набор административных шаблонов. Если в компании используются различные версии Office, то для каждой используемой версии необходимо загружать свою версию шаблонов:

Для Office 2010 — https://www.microsoft.com/en-us/download/details.aspx?id=18968;

Для Office 2013 — https://www.microsoft.com/en-us/download/details.aspx?id=35554;

Для Office 2016, Office 2019 и Office 365 — https://www.microsoft.com/en-us/download/details.aspx?id=4903.

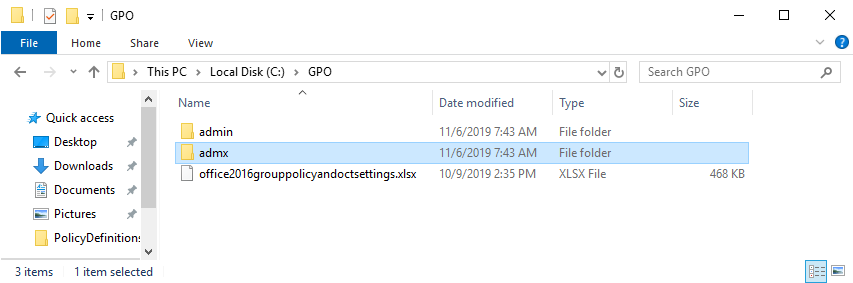

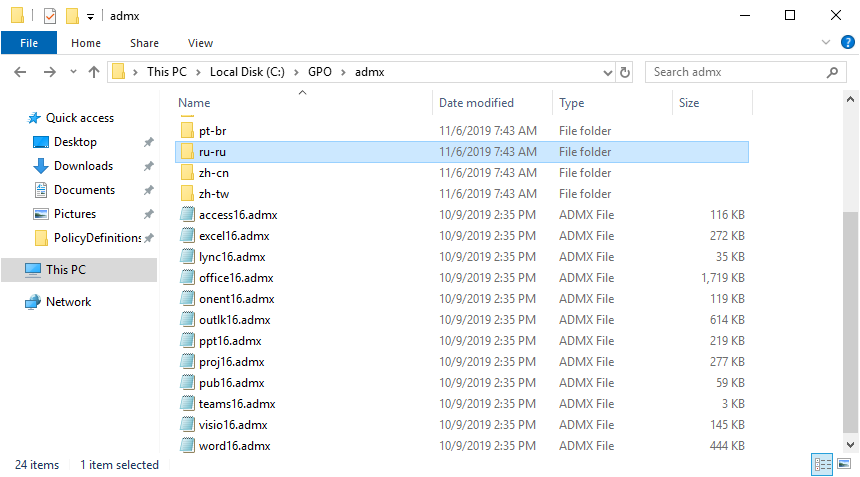

Для примера возьмем набор для Office 2016 и установим его. Принцип примерно такой же, как и при обновлении шаблонов — запускаем установщик,

выбираем папку для распаковки шаблонов

и получаем набор файлов ADMX\ADML.

В нашем примере файлы шаблонов находятся в папке admx. Берем их и копируем в общее хранилище, к остальным шаблонам.

В результате в разделе Administrative Templates добавляются новые разделы, с помощью которых можно управлять настройками офисных программ.

Таким образом можно добавлять шаблоны и для ПО от сторонних производителей, например Google Chrome, Adobe Reader и многих других. Большинство крупных разработчиков выпускают административные шаблоны для своих программ. Ну а если готового шаблона нет, то его можно создать самому, это не так уж и сложно.

Ну и напоследок несколько полезных ссылок:

https://getadmx.com — подробное описание административных шаблонов, включая параметры реестра.

https://support.microsoft.com — ссылки для скачивания административных шаблонов по версиям ОС.

https://docs.microsoft.com — описание схемы ADMX.

В очередной статье из цикла «конспект админа» мне хотелось бы освежить в памяти несколько нюансов использования групповых политик. Заодно поразвлекаемся с созданием своих шаблонов и с автоматизацией работы с этими самыми политиками.

Освежаем память

Я не буду рассказывать, что такое групповые политики, и остановлюсь лишь на основных моментах, которые стоит иметь в виду при работе с ними.

В системах Windows помимо доменных существуют и локальные групповые политики ― управлять ими можно при помощи оснастки gpedit.msc на системах редакции Professional и выше. Часто считается, что без домена можно настраивать локальные групповые политики только для всех пользователей на компьютере. Это не совсем верно ― с выходом Windows Vista появилась возможность использовать множественную локальную групповую политику или MLGPO. Этот механизм позволяет настраивать отдельные политики для разных пользователей.

Добраться до него можно через вызов консоли mmc: при добавлении оснастки «Управление объектами групповой политики» нажать кнопку «Обзор». Далее на вкладке «Пользователи» уже можно выбрать конкретного пользователя или группу «Администраторы» и «Не администраторы». К сожалению, управление для группы пользователей не реализовано.

Управление групповой политикой для отдельных пользователей.

Бывало и так, что на отдельностоящем терминальном сервере разворачивали Active Directory только для того, чтобы отдельному пользователю настроить поведение драйвера для EasyPrint. Не надо так.

При добавлении доменных групповых политик стоит помнить про порядок их применения ― политика, примененная последней, будет обладать наивысшим приоритетом (да и на собеседованиях часто спрашивают).

Итак, предположим, что у нас есть компьютер в домене и четыре групповые политики: локальная на этом компьютере; политика на подразделение, в котором находится компьютер; политика на домен и политика на лес. Порядок их применения будет следующим:

- Локальная групповая политика.

- Групповая политика сайта.

- Групповая политика домена.

- Групповая политика верхнего подразделения.

- Групповая политика дочернего подразделения.

То есть чем ближе к объекту, тем приоритетнее, за исключением локальной групповой политики. Если надо отключить применение вышестоящих политик, то ставьте блокировку наследования.

Блокировка наследования.

Любую групповую политику можно условно разделить на две конфигурации ― пользователя и компьютера. Обычно политики с настройками компьютеров назначаются на подразделение, в котором находятся компьютеры. А политики с настройками пользователей ― на пользователей.

Если надо применить настройки компьютера к подразделению с пользователями и наоборот, используют так называемое замыкание групповой политики. Например, такая настройка пригодится, когда нужно применить специфические политики к пользователям для работы на терминальных серверах.

Работа замыкания настраивается непосредственно в политике ― «Настройка компьютера ― Административные шаблоны ― Система ― Режим обработки замыкания пользовательской групповой политики». Подробнее про механизм уже писали в статье про использование Merge\Replace в GPO. Я лишь добавлю, что режим замыкания групповой политики ― тоже частый вопрос на собеседовании.

Настройка замыкания групповой политики.

Физически доменные групповые политики находятся в папке SYSVOL на контроллерах домена. Папка реплицируется между контроллерами. Каждая групповая политика выглядит как папка с именем в виде GUID.

Групповые политики домена.

Правила фильтрации, настраиваемые через редактор групповой политики, соответствуют настройкам прав NTFS на соответствующую подпапку.

Говоря о правилах фильтрации, нельзя не упомянуть обновление MS16-072, которое «сломало» групповые политики. Теперь для того чтобы работали правила фильтрации, надо добавлять к каждому фильтру правило «на чтение», но не «на применение» группе Domain Computers.

В каждой папке с групповой политикой существуют подпапки Machine и User, соответствующие настройкам пользователя и компьютера. Если углубиться в подпапки, можно легко понять структуру групповой политики:

- В корне папки находится файл GPT.ini с настройками групповой политики, такими как ее название.

- В подпапках Machine и User сидят файлы registry.pol с настройками соответствующих веток реестра.

- По пути Microsoft\Windows NT\SecEdit можно найти шаблон настроек безопасности ― GptTmpl.inf.

- В подпапке Preferences находятся предпочтения групповых политик, представляющие из себя подпапки с файлами xml.

- В подпапке Applications сидят дистрибутивы для развертывания через групповые политики.

- В папке Scripts находятся скрипты на logon\logoff для пользователя и startup\shutdown для компьютера.

- В папке Documents and Settings есть настройки перенаправления пользовательских папок.

- Наконец, в папке Adm находятся устаревшие шаблоны групповой политики.

Подробнее про структуру можно почитать в материале Group Policy Basics, поэтому перейдем сразу к шаблонам.

Административные шаблоны

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется | + | + |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista\2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

- MS Office 2016.

- FireFox и Thunderbird.

- Google Chrome.

- Adobe Acrobat и Reader.

- Каталог шаблонов для различного ПО.

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Создаем свой шаблон

Для начала разберем простой пример. Создадим шаблон групповой политики, который позволит нам включать и выключать отображение скрытых и системных файлов, а заодно и отображение расширений.

Сразу скажу, что это можно провернуть через «Предпочтения групповых политик» ― в параметрах панели управления ― опции папки. Но мы легких путей не ищем и заодно не хотим, чтобы параметры отображения можно было менять вручную.

За необходимые нам параметры отвечают три ключа в реестре:

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Hidden.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\HideFileExt.

- Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced\ShowSuperHidden.

Содержимое ADM-шаблона, который разберем далее, под спойлером.

CLASS USER

CATEGORY !!ShowExplorer

POLICY !!ShowHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowHiddenFilesExplanation

VALUENAME "Hidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "2"

END POLICY

POLICY !!ShowFileExtensions

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowFileExtensionsExplanation

VALUENAME "HideFileExt"

VALUEON NUMERIC "0"

VALUEOFF NUMERIC "1"

END POLICY

POLICY !!ShowSuperHiddenFiles

KEYNAME "Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced"

EXPLAIN !!ShowSuperHiddenFilesExplanation

VALUENAME "ShowSuperHidden"

VALUEON NUMERIC "1"

VALUEOFF NUMERIC "0"

END POLICY

END CATEGORY

[strings]

ShowExplorer="Отображение файлов в проводнике"

ShowHiddenFiles="Показывать скрытые файлы"

ShowHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать скрытые файлы."

ShowSuperHiddenFiles="Показывать системные файлы"

ShowSuperHiddenFilesExplanation="Когда эта настройка включена, проводник будет показывать системные файлы"

ShowFileExtensions="Показывать расширения файлов"

ShowFileExtensionsExplanation="Когда эта настройка включена, проводник будет показывать расширения файлов"Разберем подробнее синтаксис файла.

- CLASS. Может принимать значение USER или MACHINE ― в зависимости от класса будет изменятся ветка реестра HKCU или HKLM соответственно.

- CATEGORY. Строка, в которой задается имя «папки» политики.

- POLICY. В строке задается название конкретной политики ― у нас таких будет три.

- KEYNAME. Путь в реестре к изменяемым параметрам.

- EXPLAIN. Отсылка к «переменной» с объяснением настройки.

- VALUENAME. Название изменяемого параметра в реестре.

- VALUEON**VALUEOFF**. Значение, которое будет принимать параметр при включении и выключении его в политике.

- [strings]. Секция со значениями переменных, которые я использовал для текстовых строк. Можно их не использовать, но тогда могут быть проблемы из-за русского языка.

Помимо задействованных опций есть и другие, например:

- EDITTEXT. Текстовое поле для ввода.

- NUMERIC. Поле для ввода цифр.

- CHECKBOX. Список, где можно отмечать параметры «галочками».

- COMBOBOX. Список с «переключателем»

- DROPDOWNLIST. Выпадающий список.

- LISTBOX. Список для ввода нескольких элементов.

Подробнее со всеми параметрами можно ознакомится в разделе MSDN ADM Format.

Установить новый шаблон не просто, а очень просто ― достаточно щелкнуть правой кнопкой мыши по пункту «Административные шаблоны», выбрать «Добавление и удаление шаблонов» и добавить наш свежесозданный шаблон.

Добавленный шаблон.

После установки шаблона он отобразится в ветке «Классические административные шаблоны».

Теперь можно сконвертировать наш шаблон в .admx с помощью утилиты faAdmxConv из ADMX Migrator.

Конвертируем шаблон.

После конвертации получившийся шаблон .admx и папку Ru-ru с файлом локализации .adml нужно скопировать в папку %Systemroot%\PolicyDefinitions для локальной политики или в папку Sysvol\PolicyDefinitions на контроллере домена.

Установленный шаблон .admx.

Полный листинг получившегося шаблона и файла локализации под спойлером.

Шаблон:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitions revision="1.0" schemaVersion="1.0">

<policyNamespaces>

<target prefix="fullarmor" namespace="FullArmor.6fb075d6-ddee-4302-9d06-50c4d83e1910" />

<using prefix="windows" namespace="Microsoft.Policies.Windows" />

</policyNamespaces>

<supersededAdm fileName="E:\1\explorer.adm" />

<resources minRequiredRevision="1.0" />

<supportedOn>

<definitions>

<definition name="SUPPORTED_NotSpecified" displayName="$(string.ADMXMigrator_NoSupportedOn)" />

</definitions>

</supportedOn>

<categories>

<category name="ShowExplorer" displayName="$(string.ShowExplorer)" />

</categories>

<policies>

<policy name="ShowHiddenFiles" class="User" displayName="$(string.ShowHiddenFiles)" explainText="$(string.ShowHiddenFilesExplanation)" presentation="$(presentation.ShowHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="Hidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="2" />

</disabledValue>

</policy>

<policy name="ShowFileExtensions" class="User" displayName="$(string.ShowFileExtensions)" explainText="$(string.ShowFileExtensionsExplanation)" presentation="$(presentation.ShowFileExtensions)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="HideFileExt">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="0" />

</enabledValue>

<disabledValue>

<decimal value="1" />

</disabledValue>

</policy>

<policy name="ShowSuperHiddenFiles" class="User" displayName="$(string.ShowSuperHiddenFiles)" explainText="$(string.ShowSuperHiddenFilesExplanation)" presentation="$(presentation.ShowSuperHiddenFiles)" key="Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced" valueName="ShowSuperHidden">

<parentCategory ref="ShowExplorer" />

<supportedOn ref="SUPPORTED_NotSpecified" />

<enabledValue>

<decimal value="1" />

</enabledValue>

<disabledValue>

<decimal value="0" />

</disabledValue>

</policy>

</policies>

</policyDefinitions>Файл локализации:

<?xml version="1.0" encoding="utf-8"?>

<policyDefinitionResources revision="1.0" schemaVersion="1.0">

<displayName></displayName>

<description></description>

<resources>

<stringTable>

<string id="ShowExplorer">Отображение файлов в проводнике</string>

<string id="ShowHiddenFiles">Показывать скрытые файлы</string>

<string id="ShowHiddenFilesExplanation">Когда эта настройка включена, проводник будет показывать скрытые файлы.</string>

<string id="ShowSuperHiddenFiles">Показывать системные файлы</string>

<string id="ShowSuperHiddenFilesExplanation">Когда эта настройка включена, проводник будет показывать системные файлы</string>

<string id="ShowFileExtensions">Показывать расширения файлов</string>

<string id="ShowFileExtensionsExplanation">Когда эта настройка включена, проводник будет показывать расширения файлов</string>

<string id="ADMXMigrator_UnresolvedString">ADMX Migrator encountered a string that is not present in the source ADM string table.</string>

<string id="ADMXMigrator_NoSupportedOn">ADMX Migrator encountered a policy that does not have a supportedOn value.</string>

</stringTable>

<presentationTable>

<presentation id="ShowHiddenFiles" />

<presentation id="ShowFileExtensions" />

<presentation id="ShowSuperHiddenFiles" />

</presentationTable>

</resources>

</policyDefinitionResources>Действительно, xml в новом формате читается чуть хуже, чем старый .adm. Для облегчения работы с новым форматом в поставке ADMX Migrator есть утилита faAdmxEditor.msc. Помимо этой утилиты есть и скрипты для конвертации reg-файлов в шаблоны, и сторонние платные утилиты.

Конечно же, можно обойтись без вот-этого-всего и разобраться самостоятельно ― оставлю это в качестве домашнего задания. Благо на портале MSDN есть подробное описание XML-схемы, и есть неплохие материалы с примерами в сети. Например, «Административные шаблоны групповой политики».

Теперь перейдем к автоматизации.

Автоматическое управление

Работать с групповыми политиками из командной строки довольно тоскливо. Основных инструментов можно выделить три.

PowerShell. Есть набор командлетов для резервного копирования, восстановления и управления групповыми политиками. Создание новых политик ограничено ― можно лишь изменять реестр. Впрочем, в большинстве случаев и этого достаточно. В качестве примера создадим групповую политику, которая отключит автоматическое обновление Adobe Reader DC.

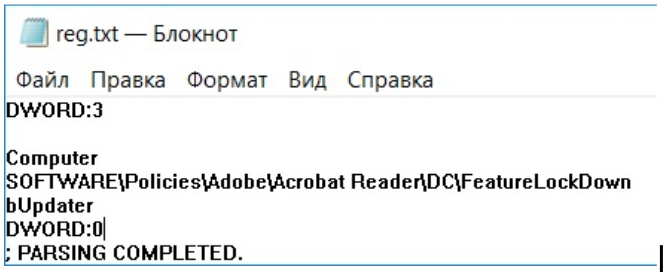

За отключение автоматического обновления отвечает ключ реестра bUpdater в ветке [HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown]. Установив параметр в 0, мы отключим опцию.

Создание групповой политики на PowerShell будет выглядеть так:

Import-module -Name GroupPolicy

Write-Host "Создаем новый объект политики с именем Adobe_Reader_disable_autoupdate"

New-GPO -Name Adobe_Reader_disable_autoupdate

Write-Host "Добавляем нужное нам значение реестра"

Set-GPRegistryValue -Name "Adobe_Reader_disable_autoupdate" -key "HKLM\SOFTWARE\Policies\Adobe\Acrobat Reader\DC\FeatureLockDown" -ValueName bUpdater -TypeDWord -value 0

Write-Host "Прилинковываем новый объект к нужному OU"

Set-GPLink -Name Adobe_Reader_disable_autoupdate -Target "ou=Computers,dc=domain,dc=com" -LinkEnabled Yes

Свежесозданная групповая политика.

Полный список и описание командлетов доступны в материале Technet Group Policy Cmdlets in Windows PowerShell.

Интерфейс COM к GPMC (консоли управления групповой политикой). Способ позволяет сделать с политиками многое, на любом языке программирования, поддерживающим COM-интерфейсы. К сожалению, популярность он не приобрел и примеров в сети довольно мало, несмотря на богатое описание методов интерфейса на портале MSDN. Немногочисленные примеры использования доступны для загрузки в галерее Technet.

LGPO.exe. Не так давно Microsoft заменил набор утилит для работы с локальными групповыми политиками на единую утилиту. Скачать ее можно на официальном сайте. Утилита удобна для копирования и развертывания локальных групповых политик. Заявлена и поддержка MLGPO. Создавать свои политики тоже можно. Также программа удобна для создания и изменения файлов реестра registry.pol. Для примера изменим локальную групповую политику, добавив в нее отключение обновления несчастного Acrobat Reader DC.

Сделаем бэкап локальной групповой политики командой

lgpo.exe /b C:\Temp /n "Backup"В папке C:\Temp появится подпапка с GUID по структуре схожая с доменными групповыми политиками:

Теперь развернем registry.pol в текстовый файл:

LGPO.exe /parse /m C:\temp\{GUID}\DomainSysvol\GPO\Machine\registry.pol >> reg.txtСинтаксис текстового файла очевиден. Добавим в него значения реестра для отключения автоматического обновления «Акробата»:

Добавленный в файл параметр реестра.

Теперь останется завернуть наш reg.txt обратно в registry.pol и импортировать изменившийся файл обратно в локальную групповую политику:

LGPO.exe /r C:\Temp\reg.txt /w C:\Temp\registry.pol

LGPO.exe /m C:\Temp\registry.polВсе эти махинации, конечно же, можно завернуть в один скрипт и использовать для массового изменения локальной групповой политики привычным инструментом для запуска команд на удаленных компьютерах. Подробнее про методы запуска команд можно почитать в нашей статье «1000++ способ запуска команд на удаленном компьютере».

Конечно же, зная структуру доменной групповой политики, ничто не мешает сделать удобный именно вам инструмент для создания и управления политиками. Поделитесь в комментариях, есть ли у вас свои способы настройки реестров пользовательских машин?