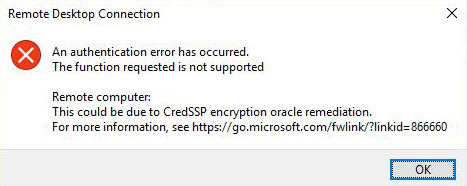

Ошибка CredSSP encryption oracle remediation при RDP подключении к рабочему столу удаленного компьютера указывает, что на удаленном хосте (скорее всего) или на вашем компьютере отсутствует обновление безопасности, которое исправляет критическую уязвимость в протоколе CredSSP.

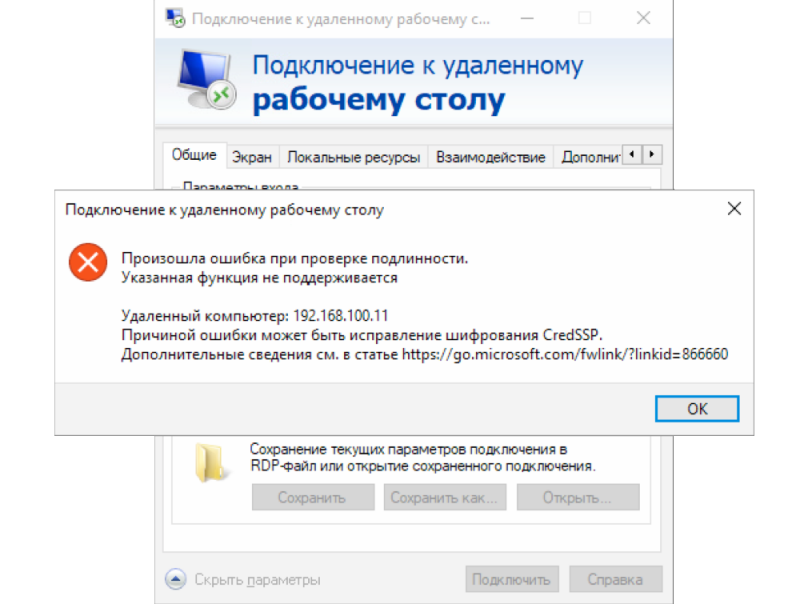

Remote Desktop connection An authentication error has occurred. The function is not supported. Remote Computer: hostname This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу Произошла ошибка при проверке подлинности. Указанная функция не поддерживается. Причиной ошибки может быть исправление шифрования CredSSP.

Протокол Credential Security Support Provider (CredSSP), используются для пре-аутентификации пользователей, когда для RDP доступа включен протокол NLA (Network Level Authentication). Критическая уязвимость в протоколе CredSSP, позволяющая удаленно выполнить произвольный код в системе через открытый RDP порт, была обнаружена и исправлена в 2018 году (CVE-2018–0886 — CredSSP Remote Code Execution Vulnerability).

Если у вас такая ошибка, возможны два сценария:

- Ваш компьютер с установленным обновлением CredSSP блокирует подключение к непропатченному RDP хосту с уязвимой версией CredSSP. Это самый частый сценарий. Обычно вызван тем, что на удаленном RDP компьютере ОС развернута из старого дистрибутива (RTM версии Windows Server 2016/2012 R2/2008 R2, Windows 7, 8.1 или Windows 10 младше 1803).

- Пропатченный удаленный RDP (RDS) сервер блокирует подключение с необновлённого клиента. Обратный сценарий – когда на клиенте развернута старая версия Windows, а удаленный сервер переведен в принудительный режим блокирования уязвимых версий CredSSP

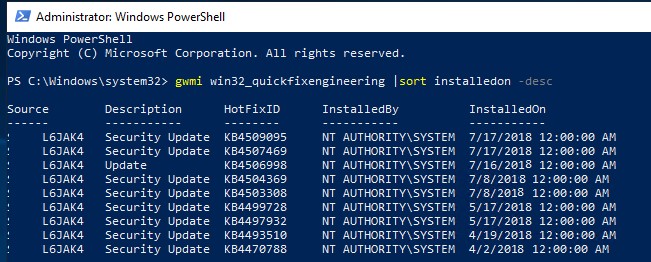

(Рекомендованный способ исправления ошибки подключения) – скачайте и установите последний накопительный пакет обновления безопасности для вашей версии Windows, выпущенный после мая 2018 года, на удаленный RDP хост (или на клиент, в зависимости от сценария). Проверьте последнюю дату установки обновлений Windows на компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

Если обновления после 2018 года отсутствуют, вы можете скачать обновление вручную через Microsoft Update Catalog, или установить его через Windows Update или сервер обновлений WSUS.

Как временное решение (не рекомендуется использовать постоянно), можно разрешить клиенту подключаться к компьютерам с уязвимой версией RDP CredSSP.

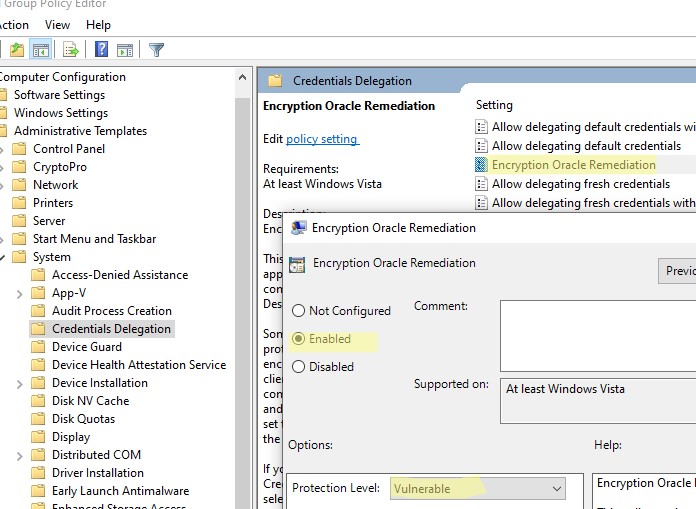

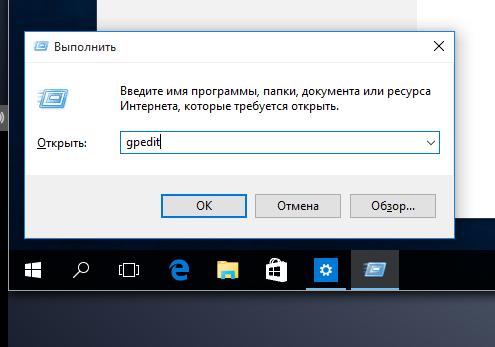

- Откройте редактор локальных групповых политик (

gpedit.msc

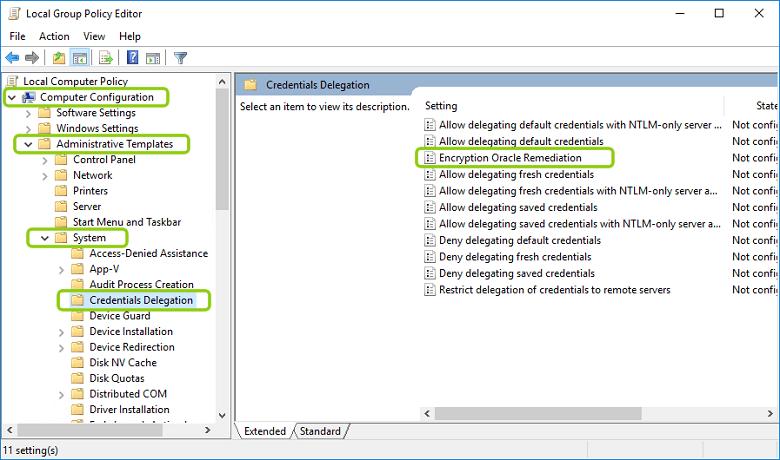

) на клиентском компьютере (с которого вы выполняете RDP подключение); - Перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

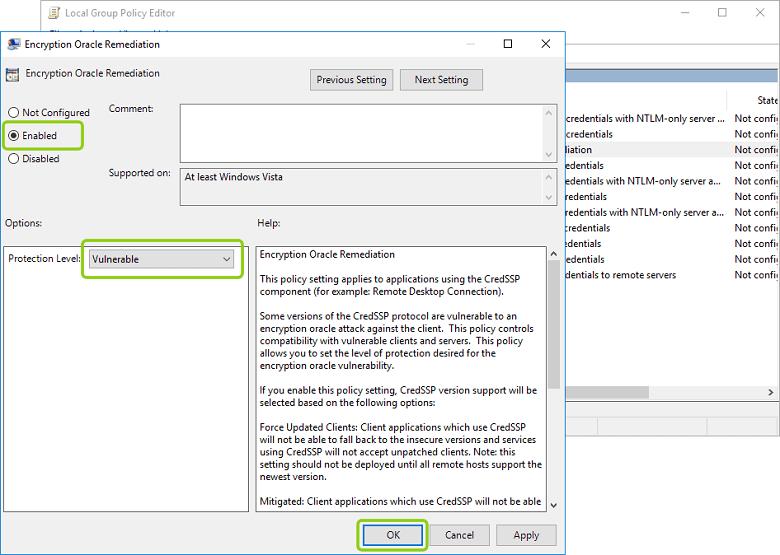

- Включите политику Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула), и измените ее значение на Vulnerable / Оставить уязвимость;

- Обновите настройки политик на вашем компьютере (команда

gpupdate /force

) - Попробуйте подключится по RDP к удаленному компьютеру.

Политика Encryption Oracle Remediation предлагает 3 доступных значения защиты от CredSSP уязвимости:

- Force Updated Clients — самый высокий уровень защиты, когда подключение уязвимых компьютеров блокируется. Если на RDP сервере включена эта политика, он будет блокировать RDP подключения с компьютеров с уязвимой версией CredSSP.

- Mitigated – (режим по-умолчанию) в этом режиме блокируется исходящие удаленные RDP подключения к RDP хостам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable – (небезопасный режим)разрешены подключения к RDP серверам с уязвимой версией CredSSP.

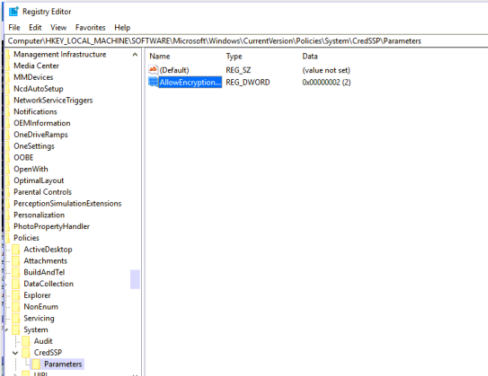

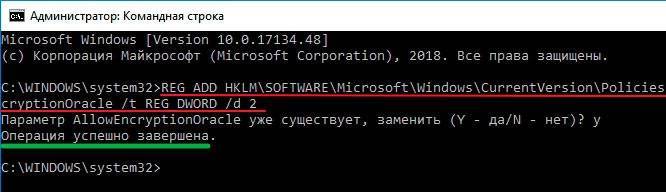

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), можно разрешить подключение к хостам с непропатченной версия CredSSP с помощью команды:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

После успешного подключения к удаленному RDP компьютеру, нужно установить на нем актуальные обновления безопасности. После отключить политику Encryption Oracle Remediation на клиенте, или верните значение 0 для ключа реестра AllowEncryptionOracle.

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Рассмотрим способ rdp исправление шифрования CredSSP 866660, который поможет избавиться от ошибки шифрования, возникающей при попытке подключения к удаленному рабочему столу (серверу).

Почему возникает неисправность

Еще в марте 2018 года Microsoft выпустила апдейт системы безопасности Виндовс CredSSP Updates for CVE-2018-0886, который был направлен на устранение критической уязвимости в протоколе защиты пользовательских данных. Это было сделано, чтобы предотвратить реализацию стороннего кода на незащищенном компьютере.

Спустя пару месяцев, Майкрософт дополнительно внесла корректировки в параметры ОС, установив значение уровня подключения – Mitigated (до этого было – Vulnerable). После таких манипуляций большинство юзеров начали сообщать, что у них в rdp произошла ошибка проверки подлинности CredSSP.

Такое окно выводится сразу, как только Вы укажите имя пользователя и пароль. Уведомление указывает на отсутствие поддержки функции.

На официальном форуме Microsoft сказано, что проблема возникает из-за того, что на клиенте и сервере установлены разные версии обновления безопасности. Поэтому, решения могут быть следующими.

Откат апдейтов на клиентском ПК

Самый простой вариант, но нежелательный с точки зрения последствий. Достаточно открыть перечень установленных обновлений, отыскать нужные и удалить их. Ниже приведен список в соответствии с версией ОС:

Обновление на стороне сервера

Этот путь рекомендован Майкрософт. Стоит перейти на сайт разработчиков по ссылке, пролистать страницу до раздела «Affected Products», в самой первой колонке таблицы находим свою редакцию Windows, а в столбике «Download» кликаем по URL для скачивания пакета апдейтов CredSSP cve-2018-0886.

Полезный контент:

- Как удалить Onedrive из проводника Windows 10

- Appcrash — что это за проблема, как устранить?

- Отсутствует d3dx9_25.dll — где скачать, как установить в Виндовс

- Запуск программы невозможен так как отсутствует api ms win crt runtime l1-1-0.dll

Редактирование локальных групповых политик

Решение неактуально для Windows 10 Home (Домашняя), поскольку в этой версии недоступен рассматриваемый инструмент.

Но есть способ добавления нужного функционала в Виндовс, о чём я рассказывал

в этой статье

.

- Нажимаем клавиатурное сочетание Win + R ;

- Открывается окно, в котором вводим команду:

gpedit.msc

- Спустя несколько секунд отобразится редактор ЛГП. Слева увидите перечень папок. Нужно перейти по пути:

Конфигурация ПК | Админ шаблоны | Система | Передача уч. данных

- Теперь справа загружается перечень политик. Нас интересует пункт, связанный с устранением уязвимостей оракула шифрования (смотрите скриншот ниже). Дважды кликаем по нему для открытия свойств, включаем, и выбираем уровень защиты «Оставить уязвимость»:

- Обязательно сохраняем изменения – кликаем на ОК. перезагружаем компьютер.

Как исправить шифрования CredSSP в Windows 10 8 7

Рассмотрим универсальный метод, который подойдет для любой разновидности ОС Виндовс. Он предполагает внесение корректировок в реестр. Но Вам не придется вручную «копаться» в редакторе. Достаточно воспользоваться специальной командой в утилите PowerShell или CMD, которая автоматически добавит нужный ключ в реестр.

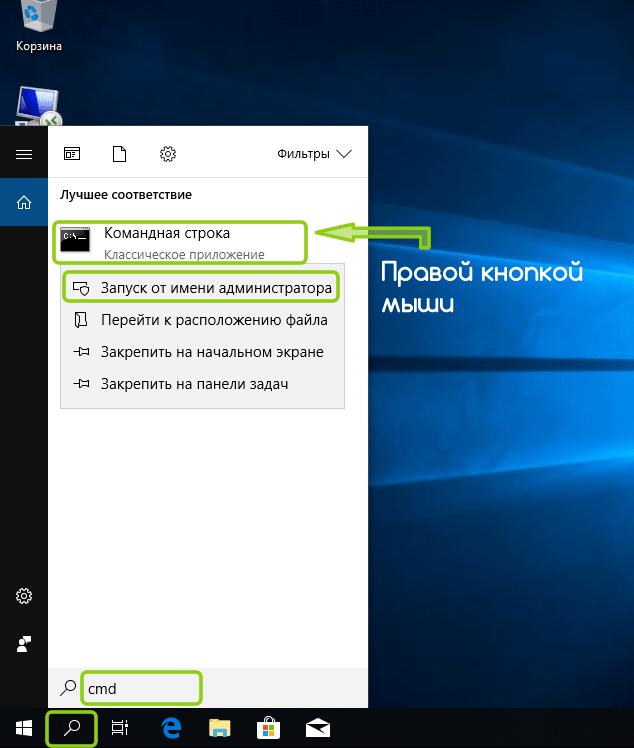

- Запускаем командную строку от имени администратора:

- Копируем код:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

- В окне консоли кликаем правой кнопкой мышки для вставки, нажимаем Enter для отправки на обработку и видим сообщение об успешном завершении операции:

Вот так просто производиться rdp исправление шифрования CredSSP 866660. Можете просмотреть видео инструкцию, если текстовый обзор показался не слишком понятным:

Очень часто после обновления Windows 10 возникают проблемы при подключении по RDP. Речь идет о невозможности подключиться по RDP потому, что возникает ошибка CredSSP. Это довольно распространенное явление, связанное с обновлением безопасности протокола RDP. Соответственно, возникает различие в протоколе между вашей обновленной версией Windows и той версией, которая установлена на удаленном сервере.

В данной статье мы детально покажем, что нужно сделать, чтобы решить проблему подключения к RDP CredSSP. Будут показаны пути решения для двух версий Windows: Windows 10 HOME и Windows 10 PRO.

Решение для Windows 10 HOME

Запустите на компьютере (с которого хотите подключиться к серверу) командную строку от имени администратора:

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2Эта команда вносит изменения в реестр Windows, разрешая Вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё не обновлённому серверу.

Если в результате выполнения возникает ошибка «Отказано в доступе», значит Вы запустили командную строку НЕ от имени администратора (см. на скриншоте выше как запускается командная строка корректно).

Решение CredSSP для Windows 10 PRO

Нажмите Win+R

В появившемся окне наберите gpedit.msc. Если после нажатия Enter появляется ошибка, то скорее всего у Вас не Windows 10 PRO а HOME., в таком случае требуется смотреть инструкцию для конкретной версии.

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите использование, выбрав «Enabled» («Включено»), и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После чего, вы сможете подключиться к серверу по RDP. Ошибка CredSSP при проверке подлинности больше не возникнет.

Ошибка RDP подключения: исправление шифрования CredSSP

Утро пятницы началось с жалоб некоторых пользователей на невозможность подключится к удаленному рабочему столу Windows Server 2008 R2 и Windows Server 2012 R2.

Причиной отказа в подключении послужило обновление безопасности Windows, закрывающее уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886), в результате чего клиентам запрещалось подключаться к удаленным RDP серверам с непропатченой версией CredSSP. Таким образом, клиентские машины, установившие майские обновления остались не при делах.

Есть несколько путей решения проблемы. Наиболее правильным я считаю всё-таки установку обновления для закрытия уязвимости CredSSP на сервере, однако такое решение может выйти боком в некоторых случаях. Приведу простой пример когда не стоит гнаться за обновлениями.

В сети имеются компьютеры на старой версии Mac OS X (10.7.5), для которых не существует свежей версии RDP-клиента и после такого обновления теряется возможность работы с сервером. Вопрос безопасности соединения мобильных пользователей в таком случае решается VPN туннелем.

Так что, для начала рассмотрим вариант, позволяющий убрать уведомление безопасности и блокировку подключения с установленным обновлением безопасности без обновления самого сервера. Удаление самого обновления, конечно решает проблему, но неужели вы будете заниматься этим постоянно?

Отключение уведомления об ошибке шифрования CreedSSP на клиенте

REG ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Если же вам удобнее использовать редактор локальных групповых политик, то запустив редактор gpedit.msc, переходим в раздел:

Открываем параметр с именем «Исправление уязвимости шифрующего оракула» (Encryption Oracle Remediation), и нажимаем «Включено» («Enabled»). Уровень защиты ставим как «Оставить уязвимость» (Vulnerable).

Обновить политики на компьютере можно командой, после чего подключение по RDP должно заработать:

Установка обновления для исправления шифрования CreedSSP на сервере

Установить отсутствующие обновления безопасности на сервере можно через службу Windows Update или вручную. Чтобы не тянуть кучу лишнего, вот прямые ссылки на обновления для разных версий Windows Server:

Учтите, что после установки обновления сервер уйдет в перезагрузку.

Если считаете статью полезной,не ленитесь ставить лайки и делиться с друзьями.

Комментариев: 30

Спасибо больше помогло ))

Спасибо за информацию. Винда конечно в своем репертуаре.

спасибо очень выручили, бухгалтерия наша благодарна

Спасибо огромное. Помогло!

Мужик! Ты это. Мужик. Спасибо.

Спасибо! Помогли восстановить связь с торговым терминалом на VDS сервере.

Как же задолбали эти обновления да еще и насильственным путём! Вот ведь всё работало, всё устраивало, а теперь танцы с бубном. На сервер обновление ставить не стал, слишком много геморроя со старыми машинами.

Отключил через реестр на новых машинах с Windows 10 как вы написали, пока пусть живут так. На семерке обновления отключены, ставлю только которые сам считаю нужными.

Золотое правило «Не трогай пока работает» никто не отменял. Спасибо за статью

Cегодня тоже не смогла подключиться к серверу, у меня Windows 10, на сервере 2008R2. Так как к управлению сервером прав нет, отключила у себя уведомление. Теперь всё заходит, спасибо

Лаконично и по делу, спасибо!

Огромное спасибо! Помогло устранить ошибку.

Спасибо за решение! =)

спасибо брат! ты меня спас! помогло!!

Судя по всему в обновлениях следующего месяца на RDS серверах майкрософтовцы также поменяют значение политики по-умолчанию с текущего Mitigated на более жесткое Force updated clients. Таким образом, сервера будут полностью блокировать подключение с уязвимых CredSSP клиентов.

Вот только после установки обновления на сервере (WS2012r2) сервер не загружается. Приходится откатывать в безопасном режиме.

Мой спаситель. Спасибо тебе милый человек.

Спасибо огромное. Заработало.

Обновления для всех систем с офиц. сайта Microsoft https://remotehelper.ru/administrirovanie/oshibka-proverki-podlinnosti-shifrovaniya-credssp-pri-podklyuchenii-po-rpd

Опечатка в тексте :»Отключение уведомления об ошибке шифрования CreedSSP на клиенте». Не CreedSSP, а CredSSP..

Все получилось, спасибо

Спасибо, командной строкой помогло

Увы, не сработал не один способ. Windows 8.1

Что-то видимо не так делаете. Вариант с командной строкой работает даже на Windows 10

Все о локальных сетях и сетевом оборудовании

Подобная ошибка может появиться только при условии, что пользователь изначально включил шифрование данных на своём телефоне (планшете или другом мобильном устройстве).

Данная функция обеспечивает защиту персональных данных, хранящихся в памяти андроид-девайса. Шифрование в данном случае производится системой ICS с помощью мастер-ключа глубиной 128 бит. Если на разблокировку экрана поставлен пароль или пин-код, то Android по умолчанию выбирает его в качестве «исходника» для создания мастер-ключа дешифрования.

После включения функции шифрования при каждой перезагрузке ОС устройство будет запрашивать заданный пароль или пин.

Однако ни одна система не работает без ошибок и периодически здесь также происходит сбой шифрования андроид, который вносит непредвиденные изменения в 16 килобайтный мастер-ключ.

Такой сбой может «нагрянуть» в любой момент, поэтому чтобы гарантированно не потерять нужную информацию всегда сохраняйте резервные копии данных. Для этого, например, можно делать бэкап на Google-аккаунт.

В противном случае расходы на дешифровку карты «выйдут» гораздо дороже, чем стоимость всей хранящейся в памяти телефона информации (которую потребуется расшифровать). В худшем случае дешифровка займёт столько времени, что информация давно потеряет свою актуальность.

Итак, мы уже знаем, что на многих версиях Виндовс (серверных вариантов 2016/2012/2008, за исключением 2013, а также клиентских, начиная с 7) без установленных кумулятивных патчей, если вы пытаетесь осуществить соединение с удалённым ПК по RDS/RDP, может возникнуть проблема Remote Desktop connection.

Другими словами, при удалённом подключении к компьютеру во время процедуры проверки подлинности шифрования произошла ошибка CredSSP, причиной которой может быть несовпадение протоколов шифрования. Это происходит потому, что на одной из машин (клиентской или удалённой) не установлены соответствующие обновления, вышедшие после марта 2018 года.

Именно тогда Microsoft начала распространять обновление, направленное на защиту выявленной уязвимости протокола CredSSP, грозящей вероятностью удалённого выполнения кода злоумышленниками. Технические детали проблемы достаточно подробно приведены в бюллетене CVE2018-0886. Спустя два месяца вышло ещё одно обновление, вводившее по умолчанию запрет на возможность клиентской машины Windows связываться с удалённым сервером, если на нём версия протокола CredSSP не была пропатчена мартовским обновлением.

То есть если у вас стоит клиентская Windows с вовремя установленными майскими обновлениями, а вы совершаете попытку соединиться с удалёнными серверами, на которых, начиная с весны 2018 года, не производилась установка кумулятивных обновлений безопасности, такие попытки будут заканчиваться аварийно. При этом клиентская машина получит сообщение о невозможности выполнить удалённое подключение вида CredSSP.

Итак, причиной возникновения ошибки может оказаться исправление разработчиками протокола шифрования CredSSP, появившееся в результате выхода следующих обновлений:

- для серверной версии 2008 R2 и «семёрки» – KB4103718;

- для WS 2016 – KB4103723;

- для WS 2012 R2 и Windows 8.1 – KB4103725;

- для «десятки» сборки 1803 – KB4103721;

- для Windows 10 сборки 1609 – KB4103723;

- для «десятки» сборки 1703 – KB4103731;

- для W10 build 1709 — KB4103727.

В указанном перечне указаны номера обновлений, вышедших в мае 2018 года, в настоящее время необходимо устанавливать более свежие пакеты накопительных (их ещё называют кумулятивными) обновлений. Выполнить эту операцию можно несколькими способами. Например, обратившись к службе Windows Update, базирующейся на серверах разработчика, или с использованием локального сервера WSUS. Наконец, вручную скачать необходимые заплатки безопасности можно через Microsoft Update Catalog (это каталог обновлений Виндовс).

В частности, для поиска обновлений для своего компьютера, на котором установлена «десятка» сборки 1803, за май 2020 года поисковый запрос должен иметь следующий вид: windows 10 1803 5/*/2020.

Решение

Чтобы устранить эту проблему, установите обновления CredSSP для клиента и сервера, чтобы можно было безопасно установить RDP. Дополнительные сведения см. в статье CVE – 2018—0886 | Уязвимость удаленного выполнения кода CredSSP.

Установка этого обновления с помощью последовательной консоли Azure

-

Войдите на портал Azure, выберите Виртуальная машина, а затем выберите виртуальную машину.

-

Прокрутите список до раздела Поддержка и устранение неполадок , а затем выберите консоль последовательного интерфейса (Предварительная версия). Для последовательной консоли требуется включить специальную консоль администрирования (SAC) в виртуальной машине Windows. Если вы не видите **>SAC ** в консоли (как показано на следующем снимке экрана), перейдите к разделу «Установка обновления с помощью удаленной оболочки PowerShell» этой статьи.

-

Введите для запуска канала с экземпляром cmd.

-

Введите, чтобы переключиться на канал, на котором запущен экземпляр Cmd. Выводится следующий результат:

-

Нажмите клавишу ВВОД, а затем введите учетные данные для входа с правами администратора.

-

После ввода действительных учетных данных открывается экземпляр CMD, и вы увидите команду, с которой можно начать устранение неполадок.

-

Чтобы запустить экземпляр PowerShell, введите команду .

-

В экземпляре PowerShell на основе операционной системы виртуальной машины. Этот сценарий выполняет следующие действия:

- Создайте папку для сохранения загружаемого файла.

- Скачайте обновление.

- Установите обновление.

- Добавьте ключ уязвимости, чтобы разрешить клиентам, которые не были обновлены, подключаться к виртуальной машине.

- Перезапустите виртуальную машину.

Установка этого обновления с помощью удаленной оболочки PowerShell

-

На компьютерах под управлением Windows с установленной оболочкой PowerShell добавьте IP-адрес виртуальной машины в список «надежные» в файле узла, как показано ниже.

-

На портале Azure настройте Сетевые группы безопасности на виртуальной машине, чтобы разрешить трафик на порт 5986.

-

На портале Azure выберите Виртуальная машина > < > ВМ , прокрутите окно вниз до раздела операции , выберите команду выполнить, а затем запустите енаблеремотепс.

-

На компьютере под управлением Windows для соответствующей системной версии виртуальной машины. Этот сценарий выполняет следующие действия:

- Подключитесь к удаленной оболочке PowerShell на виртуальной машине.

- Создайте папку для сохранения загружаемого файла.

- Скачайте обновление CredSSP.

- Установите обновление.

- Установите раздел реестра уязвимость, чтобы разрешить клиентам, которые не были обновлены, подключаться к виртуальной машине.

- Включение консоли последовательного интерфейса для последующего и упрощенного устранения.

- Перезапустите виртуальную машину.

Как исправить шифрования CredSSP в Windows 10 8 7

Рассмотрим универсальный метод, который подойдет для любой разновидности ОС Виндовс. Он предполагает внесение корректировок в реестр. Но Вам не придется вручную «копаться» в редакторе. Достаточно воспользоваться специальной командой в утилите PowerShell или CMD, которая автоматически добавит нужный ключ в реестр.

Запускаем командную строку от имени администратора:

Копируем код:

В окне консоли кликаем правой кнопкой мышки для вставки, нажимаем Enter для отправки на обработку и видим сообщение об успешном завершении операции:

Вот так просто производиться rdp исправление шифрования CredSSP 866660. Можете просмотреть видео инструкцию, если текстовый обзор показался не слишком понятным:

Пути решения

Существует несколько способов разрешить ситуацию. Как отмечают пользователи, один из самых правильных – установка обновлений, позволяющих закрыть уязвимость сервера. Однако иногда подобные решения могут выйти боком для всей системы в целом.

Есть три способа, который отыскали пользователи и опубликовали на просторах интернета:

- Установка пакетов обновления на машине-хосте (чаще всего речь идет об инсталляции на сервере).

- Если установить обновление по какой-либо причине не получается, придется заниматься удалением соответствующих обновлений на компьютере-клиенте. Для того, чтобы сделать это, нужно обладать администраторскими правами. Тут стоит помнить – обновление будет установлено снова при следующих поисках (как ручных, так и автоматических). Если же процессы актуализации сервера будут занимать много времени, предстоит удалить обновление, а после этого скрыть его из списка устанавливаемых.

- И третий способ, далеко не самый эффективный – нужно выключить сообщение о неполадках в системе и проблемах с безопасностью. Отключается оно на том компьютере, с которого происходит подключение.

Первый способ рекомендуется к использованию, а остальные два стоит использовать лишь в крайних случаях. Однако существуют и другие способы, которые отмечают администраторы и служба технической поддержки.

Общая информация

Скриншот с текстом ошибки

Причиной данной ошибки является отсутствие обновления CVE-2018-0886 на стороне сервера или того компьютера, на который вы пытаетесь подключиться, используя удаленный рабочий стол (RDP). Для её устранения достаточно просто установить данное обновление на том компьютере, который выступает в роли сервера. Взять обновление для необходимой версии ОС можно по ссылкам ниже:

- Обновление CVE-2018-0886 для Windows Server 2016 1803

- Обновление CVE-2018-0886 для Windows Server 2016 1709

- Обновление CVE-2018-0886 для Windows Server 2016 1703

- Обновление CVE-2018-0886 для Windows Server 2016 1607

- Обновление CVE-2018-0886 для Windows Server 2016 1511

- Обновление CVE-2018-0886 для Windows Server 2016

- Обновление CVE-2018-0886 для Windows 10 1803 ARM64

- Обновление CVE-2018-0886 для Windows 10 1803 x86

- Обновление CVE-2018-0886 для Windows 10 1803 x64

- Обновление CVE-2018-0886 для Windows 10 1709 ARM

- Обновление CVE-2018-0886 для Windows 10 1709 x86

- Обновление CVE-2018-0886 для Windows 10 1709 x64

- Обновление CVE-2018-0886 для Windows 10 1703 ARM

- Обновление CVE-2018-0886 для Windows 10 1703 x86

- Обновление CVE-2018-0886 для Windows 10 1703 x64

- Обновление CVE-2018-0886 для Windows 10 1607 ARM

- Обновление CVE-2018-0886 для Windows 10 1607 x86

- Обновление CVE-2018-0886 для Windows 10 1607 x64

- Обновление CVE-2018-0886 для Windows 10 1511 ARM

- Обновление CVE-2018-0886 для Windows 10 1511 x86

- Обновление CVE-2018-0886 для Windows 10 1511 x64

- Обновление CVE-2018-0886 для Windows 10 x86

- Обновление CVE-2018-0886 для Windows 10 x64

- Обновление CVE-2018-0886 для Windows Server 2012 R2

- Обновление CVE-2018-0886 для Windows 8.1 x86

- Обновление CVE-2018-0886 для Windows 8.1 x64

- Обновление CVE-2018-0886 для Windows Server 2012

- Обновление CVE-2018-0886 для Windows Server 2008 R2

- Обновление CVE-2018-0886 для Windows 7 x86

- Обновление CVE-2018-0886 для Windows 7 x64

Если же установить обновления по какой-то причине невозможно, то можно отключить данное уведомление об ошибке. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- В окне “Выполнить“, “Командной строке” или PowerShell нужно выполнить команду gpedit.msc . После этого произойдет загрузка консоли управления групповыми политиками.

- В ней нужно перейти по следующему пути: Конфигурация компьютера – Административные шаблоны – Система – Передача учетных данных. Для английской версии данный путь выглядит следующим образом: Computer Configuration – Administrative Templates – System – Credentials Delegation.

- Открываем параметр “Исправление уязвимости шифрующего оракула” (“Encryption Oracle Remediation” в англ. версии), и нажимаем “Включено” (“Enabled”). Уровень защиты ставим как “Оставить уязвимость” (“Vulnerable”).

- Нажимаем “ОК”, и выходим из управления групповыми политиками.

https://youtube.com/watch?v=nKgai10LLX8

В том случае, если в вашей редакции Windows отсутствует редактор групповых политик (например Windows 10 Домашняя), то тогда придется внести нужные правки в реестр вручную. Для этого, на компьютере, который выступает в роли клиента, проводим следующие действия:

- Открываем редактор реестра, и переходим по следующему пути:

- Ищем параметр DWORD под названием AllowEncryptionOracle, и ставим значение 2. Если такого параметра нет, то создаем его.

- Перезагружаем компьютер

Для тех, кто не хочет возиться с реестром, достаточно просто выполнить команду приведенную ниже, в командной строке с правами администратора:

Ошибка аутентификации: причины и решения

Разобрав, что такое ошибка аутентификации, следует остановиться на причинах ее возникновения. Как уже было сказано выше, ошибка обычно возникает из-за неправильно введённого пароля при подключении беспроводной сети. Вам потребуется убедиться в том, что вы указали его верно — была использована нужная раскладка и язык. Если после этого вы все равно не сможете пройти аутентификацию, это значит, что произошёл сбой в настройках сети, и ее нужно удалить. Необходимо выполнить следующее:

- Зайдите в меню вашего роутера и выберите раздел «Настройки».

- В открывшемся списке кликните на пункт «Беспроводные сети», напротив него нажмите на кнопку «Удалить сеть».

- Кликните на пункт «Обновить список сетей», после чего используемая сеть снова будет доступной.

- Выполните перезапуск своего маршрутизатора.

- Откройте окно аутентификации и введите правильный пароль.

- После таких действий ваш компьютер должен будет подключиться к Wi-Fi.

Если при прохождении аутентификации пароль сохраняется, но появляется сообщение о защите WPA\WPA2 под именем сети, к которой вы пытаетесь подключиться, то нужно изменить настройки роутера. Делается это следующим образом:

- Зайдите в меню роутера и выберите пункт «Режим работы сети».

- В открывшейся вкладке измените режим «Only» на «Auto» и сохраните внесенные изменения.

- Отключите беспроводное соединение на устройстве и перезагрузите роутер.

- Проверьте правильность введённого пароля для подключения сети Wi-Fi и ее режим.

Если после этого все равно появляется ошибка аутентификации, то нужно поменять режимы работы маршрутизатора. Действуйте следующим образом:

- Зайдите во вкладку «Настройки» в главном меню роутера.

- Среди открывшегося списка выберите раздел «Беспроводная сеть».

- В загрузившемся окне установите напротив опции Mode такую команду: 11bgn mixed.

- Сохраните изменения, нажав на соответствующую кнопку.

- Перезагрузите роутер и попробуйте пройти аутентификацию.

Если система опять выдаст ошибку, то тогда вновь зайдите в раздел «Беспроводная сесть» и в нем укажите эту команду: 11bg mixed. В случае повторной ошибки потребуется напротив опции Mode ввести 11g only. Обязательно сохраняйте внесенные изменения и перезапускайте маршрутизатор, перед тем как вновь проходить аутентификацию.

Чтобы у вас не возникало проблем с аутентификацией, используйте пароль, состоящий только из цифр. Обязательно его записывайте. В таком случае потом не потребуется проходить процедуру по восстановлению пароля или сбрасывать его.

Обращайте внимание на настройки параметров безопасности роутера. Нередко они становятся причиной проблем с прохождением аутентификации

Лучше, если они будут выглядеть следующим образом:

Лучше, если они будут выглядеть следующим образом:

- Версия: WPA-PSK

- PSK Пароль — восемь цифр/символов

- WPA/WPA2 — Personal (Recommended)

В данной статье мы рассмотрим несколько наиболее распространенных примеров ошибок аутентификации при работе устройств на базе операционной системы Android с WiFi сетями. На первый взгляд, ничего сложного в этом вопросе и быть не может, ведь интерфейс телефонов и планшетов на базе данной ОС отличается исключительной дружелюбностью даже к самым неопытным пользователям, но и она способна удивить.

К тому же, подобная ошибка – достаточно распространенное явление и чтобы не попасть впросак, для начала следует ознакомиться с изложенной ниже информацией и, быть может, проблема подключения решится легко и незаметно. Для начала следует разобраться, что же такое аутентификация и технология WiFi в целом. Понимание этого даст Вам возможность без чьей-либо помощи и лишних затрат решать бытовые вопросы, связанные с данным протоколом.

Как отключить readyboost ?

Наверное у каждого возникнет вопрос, как удалить readyboost или как отключить readyboost, ведь файл ReadyBoost (.sfcache) Вы удалить и отформатировать флешку на используемом компьютере не сможете, потому что данный файл используется системой. Не переживайте, на самом деле всё очень просто.

Кликните правой клавишей мыши на флешку и выберите «Свойства».

В открывшемся окне откройте вкладку ReadyBoost и выберите «Не использовать это устройство», «Применить» и «Ok». Всё, ReadyBoost спокойно отключен.

Читайте ещё статьи:

Как записать образ windows 7 — Запись iso образа windows на DVD диск с помощью программы Nero.Как отформатировать флешку ntfs — Как отформатировать флешку в файловую систему FAT32 и NTFS.Почему компьютер не видит флешку — Почему компьютер не видит флешку windows 7.

Назначение CredSSP

Что такое CredSSP — это Win32 API, используемый системами Microsoft Windows для выполнения различных операций, связанных с безопасностью, таких как аутентификация. SSPI функционирует, как общий интерфейс для нескольких поставщиков поддержки безопасности (SSP). Поставщик поддержки безопасности — это библиотека динамической компоновки (DLL), которая делает один или несколько пакетов безопасности доступными для приложений.

CredSSP позволяет приложению делегировать учетные данные пользователя от клиента целевому серверу для удаленной аутентификации. CredSSP предоставляет зашифрованный канал протокола безопасности транспортного уровня . Клиент проходит проверку подлинности по зашифрованному каналу с использованием протокола SPNEGO (Simple and Protected Negotiate) с Microsoft Kerberos или Microsoft NTLM.

После проверки подлинности клиента и сервера клиент передает учетные данные пользователя на сервер. Учетные данные дважды шифруются с использованием ключей сеанса SPNEGO и TLS. CredSSP поддерживает вход в систему на основе пароля, а также вход в систему с использованием смарт-карт на основе X.509 и PKINIT.

Подробнее на Microsoft https://docs.microsoft.com/en-us/windows/desktop/secauthn/credential-security-support-provider

Windows SSP

Следующие поставщики общих служб устанавливаются вместе с Windows:

- NTLM (Представлено в Windows NT 3.51 ) (msv1_0.dll) — обеспечивает проверку подлинности NTLM с запросом/ответом для клиент-серверных доменов до Windows 2000 и для не доменной аутентификации (SMB /CIFS).

- Kerberos (Представлен в Windows 2000 и обновлен в Windows Vista для поддержки AES ) (kerberos.dll). Предпочтителен для взаимной аутентификации клиент-серверного домена в Windows 2000 и более поздних версиях.

- Согласование (введено в Windows 2000) (secur32.dll) — выбирает Kerberos и, если не доступно, протокол NTLM. SSP обеспечивает возможность единого входа , иногда называемую встроенной аутентификацией Windows (особенно в контексте IIS). В Windows 7 и более поздних версиях представлен NEGOExts, в котором согласовывается использование установленных пользовательских SSP, которые поддерживаются на клиенте и сервере для аутентификации.

- Безопасный канал (он же SChannel) — Представлен в Windows 2000 и обновлен в Windows Vista и выше для поддержки более надежного шифрования AES и ECC. Этот поставщик использует записи SSL/TLS для шифрования полезных данных. (Schannel.dll)

- PCT (устарел) реализация Microsoft TLS/SSL – криптография SSP с открытым ключом, которая обеспечивает шифрование и безопасную связь для аутентификации клиентов и серверов через Интернет. Обновлено в Windows 7 для поддержки TLS 1.2.

- Digest SSP (Представлено в Windows XP ) (wdigest.dll) — Обеспечивает проверку подлинности HTTP и SASL на основе запросов/ответов между системами Windows и не-Windows, где Kerberos недоступен.

- Учетные данные (CredSSP) (Представлено в Windows Vista и доступно в Windows XP с пакетом обновления 3 (SP3)) (credssp.dll) — обеспечивает SSO и проверку подлинности на уровне сети для служб удаленных рабочих столов.

- Аутентификация с распределенным паролем (DPA) — (Представлено в Windows 2000) (msapsspc.dll) — Обеспечивает аутентификацию через Интернет с использованием цифровых сертификатов.

- Криптография с открытым ключом «пользователь-пользователь» (PKU2U) (представлена в Windows 7 ) (pku2u.dll) — обеспечивает одноранговую аутентификацию с использованием цифровых сертификатов между системами, которые не являются частью домена.

Подробнее на https://en.wikipedia.org/wiki/Security_Support_Provider_Interface

FIX CredSSP Encryption Oracle Remediation Error in Windows 10 Home Edition

This is how you get rid of the CredSSP Encryption Oracle Remediation Error in Windows 10 Home Edition:

Type `cmd` in the search bar of your Windows 10

Right click on cmd and `run as Administrator`

Copy/paste the following code and confirm with `Enter`

REG ADD HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System\CredSSP\Parameters\ /v AllowEncryptionOracle /t REG_DWORD /d 2

Reboot. After the reboot, the RDP connection should be easy to establish.

An authentication error has occurred. The function requested is not supported. Remote computer: <IP or name of computer>. This could be due to CredSSP encryption oracle remediation. For more information, see https://go.microsoft.com/fwlink/?linkid=866660 .